Honeypot เป็นทรัพยากรระบบสารสนเทศที่มีค่าอยู่ในการใช้ทรัพยากรนั้นโดยไม่ได้รับอนุญาตหรือผิดกฎหมาย. – Lance Spitzner

ตามที่คุณอาจเดาได้ปริมาณการใช้งานที่ดึงดูด – จากนั้นเบี่ยงเบนหรือศึกษาอย่างใกล้ชิดขึ้นอยู่กับจุดประสงค์ – เป็นประเภทที่มุ่งร้าย สิ่งที่มาจากแฮกเกอร์มัลแวร์และไวรัส.

ทำไมคุณต้องมี honeypot ในเครือข่ายของคุณ?

เหตุผลหลักที่คุณต้องการ honeypot ในเครือข่ายของคุณเป็นเพราะข้อมูลที่มันให้ผลผลิต; สิ่งที่ไม่มีระบบตรวจจับการบุกรุกหรือการป้องกันสามารถให้คุณได้ ด้วยข้อมูลและการแจ้งเตือนที่พวกเขาลงทะเบียนผู้ดูแลระบบเครือข่ายจะตระหนักถึงประเภทของการโจมตีที่พวกเขากำหนดเป้าหมายและมีความรู้ล่วงหน้าเพื่อกำหนดสิ่งที่พวกเขาต้องทำเพื่อเสริมสร้างการป้องกัน.

เมื่อพูดถึงแล้วจะมีสองประเภทของ honeypots:

องค์กร honeypot – นี่คือ honeypot ที่ตั้งค่าในสภาพแวดล้อมการผลิตและทำหน้าที่เป็นเครื่องมือสำหรับ ศึกษาการโจมตีด้วยวัตถุประสงค์ของการใช้ความรู้เพื่อเสริมสร้างความปลอดภัยของเครือข่าย.

วิจัย honeypot – นี่คือน้ำผึ้งที่ใช้โดยนักวิจัยและด้วยความหวัง ศึกษาวิธีการโจมตีและลักษณะอื่น ๆ เช่นแรงจูงใจในการโจมตี ตัวอย่างเช่นจากนั้นใช้ความรู้ในการสร้างโซลูชั่นการป้องกัน (โปรแกรมป้องกันไวรัสมัลแวร์ ฯลฯ ) ที่สามารถป้องกันการโจมตีที่คล้ายกันได้ในอนาคต.

ประเภทข้อมูลที่ honeypots จับจาก (หรือประมาณ) ผู้โจมตีสามารถรวม แต่ไม่ จำกัด เฉพาะ:

- ชื่อผู้ใช้, บทบาท, และ สิทธิพิเศษ ที่ผู้โจมตีใช้

- ที่อยู่ IP ของเครือข่ายหรือโฮสต์ที่ใช้สำหรับการโจมตี

- ข้อมูลอะไรถูก Accessed, การเปลี่ยนแปลง หรือ ที่ถูกลบ

- การกดแป้นจริง ผู้โจมตีพิมพ์ออกมาซึ่งช่วยให้ผู้ดูแลระบบเห็นว่าพวกเขากำลังทำอะไรอยู่

Honeypots ยังช่วย ด้วยการรักษา ความสนใจของแฮกเกอร์หันเหความสนใจ จากเครือข่ายหลัก, ป้องกันการโจมตีเต็มกำลัง, จนกว่าผู้ดูแลระบบพร้อมที่จะนำการกระทำที่เหมาะสมมาใช้.

ในที่สุดเราจำเป็นต้องพูดถึงข้อดีข้อเสียของการใช้ honeypot ในเครือข่ายของคุณ (นี่คือหนึ่งสำหรับแต่ละด้าน):

ข้อดีของการใช้เครือข่าย honeypot

เป็นการวัดความปลอดภัยต้นทุนต่ำที่สามารถให้ข้อมูลที่มีมูลค่าสูงเกี่ยวกับผู้โจมตีของคุณ.

ข้อเสียของการใช้เครือข่าย honeypot

การตั้งค่าและกำหนดค่าไม่ใช่เรื่องง่ายและมันจะเป็นความวิกลจริตอย่างแท้จริงที่จะลองทำโดยไม่ต้องมีผู้เชี่ยวชาญในมือ มันอาจย้อนกลับและเปิดเผยเครือข่ายเพื่อการโจมตีที่เลวร้ายยิ่งขึ้นมันไปได้โดยไม่ต้องพูดแม้ว่า honeypots นั้นจะมีเนื้อหา วิธีที่ดีที่สุดในการจับแฮ็กเกอร์หรือการโจมตีเช่นเดียวกับที่เกิดขึ้น ช่วยให้ผู้ดูแลระบบสามารถดำเนินการตามกระบวนการทั้งหมดทีละขั้นตอนติดตามได้แบบเรียลไทม์ ด้วยการแจ้งเตือนแต่ละครั้ง.

จะหาคำแนะนำในการติดตั้ง honeypot ได้ที่ไหน

ในบทความนี้ เราจะเน้นกลยุทธ์ที่จำเป็นในการติดตั้ง honeypot บนเครือข่ายของคุณ มากกว่าการติดตั้งโซลูชันซอฟต์แวร์เองทีละขั้นตอน แต่สำหรับผู้ที่ต้องการเห็นโซลูชั่น honeypot ที่ติดตั้งมีเว็บไซต์และวิดีโอดีๆ คำแนะนำของเราคือ:

- ของ windows – สำหรับส่วนใหญ่ของโลกนี่คือระบบปฏิบัติการ (OS) ที่เลือก และที่ Analytical Security คุณจะได้รับการตั้งค่า honeypot สำหรับระบบปฏิบัติการนี้และรวม cloud (Amazon AWS) ในเครือข่ายของคุณ.

- ลินุกซ์ – ถ้าคุณเป็นคนชอบ Linux ผู้ชอบไปอยู่ใต้หลังคาและคนจรจัดใต้หลังคานี่เป็นเว็บไซต์ที่ดีที่แสดงให้เห็นว่ามีการติดตั้ง honeypot ในสภาพแวดล้อมระบบปฏิบัติการอย่างไร: แฮ็คบล็อก.

แน่นอนในโลกวันนี้ของบทช่วยสอน YouTube ช่องทางและชุมชนดิจิทัลออนไลน์อย่าง GitHub มันไม่ยากเลยที่จะติดตั้ง honeypot มันเป็นกลยุทธ์และการจัดการที่เป็นส่วนที่ท้าทายอย่างแท้จริง.

โซลูชันซอฟต์แวร์ honeypot ที่ดีที่สุดคืออะไร?

สำหรับทุกคนที่กำลังค้นหามีโซลูชั่นซอฟต์แวร์มากมายให้เลือกเมื่อมันมาถึงโซลูชั่น honeypot ด้านล่างนี้เรามีสามตัวที่ได้รับความนิยมให้คุณเลือก:

- KF Sensor – นี่คือ honeypot ที่ใช้ Windows ซึ่งจะเริ่มการตรวจสอบเครือข่ายของคุณทันทีที่ติดตั้งแล้ว มันเป็นชุดเครื่องมือที่เต็มเปี่ยมที่ออกแบบมาเพื่อเลียนแบบน้ำผึ้งในบรรดาคุณสมบัติที่มีประโยชน์อื่น ๆ แต่ตัวละครที่เป็นที่รักของระบบตรวจจับการบุกรุกบนโฮสต์นี้ (IDS) ก็คือมันสามารถกำหนดค่าได้อย่างสูงซึ่งทำให้ผู้ดูแลระบบสามารถปกป้องเครือข่ายของตนได้ง่ายขึ้น.

- Glastopf – สิ่งที่ดีที่สุดเกี่ยวกับ honeypot นี้คือมันเป็นโซลูชันซอฟต์แวร์โอเพนซอร์ซซึ่งหมายความว่าเช่นเดียวกับโซลูชั่นการทำงานร่วมกันทั้งหมดมันเป็นความคิดสร้างสรรค์ของผู้เชี่ยวชาญหลายคนที่จะพัฒนาและปรับปรุงอย่างต่อเนื่องตลอดเวลา.

Glastopf เป็น honeypot แอปพลิเคชันเว็บ Python ซึ่งเป็นอีมูเลเตอร์เครือข่ายที่มีการโต้ตอบต่ำ คุณลักษณะที่น่าสนใจของเครื่องมือนี้คือมันสามารถจำลองแอปพลิเคชันที่เสี่ยงต่อการถูกโจมตีจากการฉีด SQL.

- Ghost USB – สิ่งที่ทำให้ honeypot นี้โดดเด่นคือมันเน้นความสนใจไปที่มัลแวร์ที่แพร่กระจายผ่านอุปกรณ์เก็บข้อมูล USB โดยเฉพาะ นี่เป็นเรื่องใหญ่เมื่อพิจารณาว่าไดรฟ์ USB ที่พนักงานใช้งานและผู้ใช้ที่ได้รับอนุญาตยังคงก่อให้เกิดความกังวลอย่างมาก.

เมื่อติดตั้งแล้ว Ghost USB จะจำลองอุปกรณ์จัดเก็บข้อมูล USB และเผยแพร่ตัวเองผ่านเครือข่ายโดยมีจุดประสงค์เพื่อหลอกลวงมัลแวร์ใด ๆ ที่แพร่กระจายโดยใช้อุปกรณ์ที่คล้ายกัน เมื่อตรวจพบและสังเกตอย่างลับๆผู้ดูแลระบบก็สามารถทำตามขั้นตอนและข้อควรระวังที่จำเป็นได้ง่าย.

ถึงแม้ว่า honeypot โซลูชั่นทั้งสามนี้จะครอบคลุมความต้องการด้านความปลอดภัยเครือข่ายส่วนใหญ่ แต่คุณสามารถค้นหารายการโซลูชั่นที่ครบถ้วนสมบูรณ์สำหรับเครือข่ายและความต้องการด้านความปลอดภัยที่นี่.

กลยุทธ์ Honeypot

กลยุทธ์การปฏิบัติ honeypot มีสองประเภทที่คุณสามารถนำมาใช้:

วิธีการมีปฏิสัมพันธ์ต่ำ

ในวิธีนี้คุณจะใช้ ข้อมูลปลอมโฟลเดอร์และฐานข้อมูลเป็นเหยื่อล่อโดยมีเจตนาในการตรวจสอบการโจมตีเพื่อดูว่าจะเกิดอะไรขึ้นในสถานการณ์การละเมิดข้อมูลในชีวิตจริง. แน่นอนว่าพวกเขาจะสามารถเข้าถึงชุดข้อมูลอุปกรณ์ต่อพ่วงอื่น ๆ เช่นที่อยู่ IP ชื่อผู้ใช้และรหัสผ่านซึ่งผู้ดูแลระบบมีความกระตือรือร้น นี่คือสิ่งที่คุณต้องการทำหากคุณต้องการทดสอบการเจาะระบบเครือข่ายของคุณและความปลอดภัยของกระบวนการอนุญาตของคุณเช่น.

วิธีการโต้ตอบสูง

ในการตั้งค่านี้คุณจะ อนุญาตให้ผู้โจมตีสามารถโต้ตอบกับข้อมูลซอฟต์แวร์ (รวมถึงระบบปฏิบัติการ) บริการและฮาร์ดแวร์ที่ดูเหมือนว่าสมจริงที่สุดเท่าที่จะทำได้ ความตั้งใจที่นี่คือการวัดและจับทักษะของผู้โจมตี. การตั้งค่านี้ส่วนใหญ่จะใช้ในสถานการณ์การวิจัยที่มีการใช้ผลการศึกษาเพื่อปรับปรุงความสามารถในการป้องกันไวรัสและมัลแวร์.

ดูแล!

ตอนนี้ให้เราดูปัญหาบางอย่างที่คุณต้องระวังและระมัดระวังก่อนที่คุณจะนำน้ำผึ้งไปปฏิบัติ.

ประเด็นทางกฎหมาย

ไม่ว่าจะเป็นการปิดบังข้อมูลของคุณในกรณีที่คุณถูกลูกค้าฟ้องร้องให้สูญเสียข้อมูลของพวกเขาหรือเพื่อให้แน่ใจว่าค่าใช้จ่ายใด ๆ ที่คุณนำมาติดกับผู้บุกรุกติดอยู่คุณจะต้องปลดสายกฎหมายของคุณออก แม้ว่าเราจะไม่ใช่นิติบุคคลเรายังคงสามารถบอกคุณได้ว่าคุณจะต้องรับทราบและระมัดระวังกับประเด็นทางกฎหมายทั้งสามนี้:

- Entrapment – ผู้บุกรุกสามารถอ้างสิทธิ์ได้ว่าพวกเขาไม่รู้ว่าพวกเขาไม่ควรเข้าถึงเครือข่ายของคุณหรือสินทรัพย์และข้อมูล พวกเขาสามารถโต้แย้งอ้างว่าคุณไม่ได้ติดป้ายกำกับให้ชัดเจนและให้ใช้การป้องกันแบบ“ ดักสัตว์” ที่ไกลออกไป.

- ความเป็นส่วนตัว – การดำเนินการ honeypot ต้องทำด้วยความระมัดระวัง; ประเด็นนี้ไม่สามารถเครียดได้เพียงพอ. พอร์ตหนึ่งพอร์ตเปิดทิ้งโดยไม่ได้ตั้งใจหรือบัญชีผู้ดูแลระบบที่ถูกบุกรุกอาจเปิดประตูระบายน้ำสำหรับการโจมตีในเครือข่ายหลักของคุณ ในทางกลับกันอาจทำให้ข้อมูลส่วนบุคคลของลูกค้าของคุณตกอยู่ในอันตราย หากผู้โจมตีจัดการเพื่อแบ่งปันกับคนทั่วโลกคุณสามารถค้นหาตัวเองว่าเป็นเป้าหมายของการฟ้องร้องเนื่องจากการละเมิดความเชื่อใจเพราะลูกค้าบอกว่าพวกเขาไม่อนุญาตให้คุณแชร์ข้อมูลของพวกเขา.

- ความรับผิดชอบ – อีกวิธีหนึ่งที่จะทำให้ตัวคุณเอง (หรือเครือข่ายของคุณ) อยู่ในน้ำร้อนคือหากผู้บุกรุกตัดสินใจที่จะพลิกอาชญากรรมกลับมาที่คุณโดยการจัดเก็บเนื้อหาที่เป็นอันตรายไว้ในเซิร์ฟเวอร์ที่ถูกโจมตีของคุณ การจัดเก็บและกระจายเนื้อหาเช่นภาพอนาจารของเด็กอาจทำให้คุณมองเห็นภายในห้องพิจารณาคดีได้อย่างรวดเร็ว.

คำแนะนำ: หากคุณพบเนื้อหาที่กล่าวหาดังกล่าวบนเซิร์ฟเวอร์ของคุณหรือเข้าถึงได้ผ่านเครือข่ายของคุณสิ่งแรกที่คุณต้องทำคือติดต่อเจ้าหน้าที่.

ถูกค้นพบ – โดยผู้บุกรุก

การตั้งค่า honeypot ต้องไม่เปิดเผยชื่อสำหรับเครือข่ายจริง ที่อยู่ข้างหลังมัน ไม่มีสิ่งใดที่จะก่อให้เกิดความเสี่ยงได้มากกว่าการที่ผู้บุกรุกค้นพบว่ามันเป็นน้ำผึ้งแท้ๆที่พวกเขากำลังเผชิญอยู่แทนที่จะเป็นข้อตกลงที่แท้จริงเพราะด้วยการตระหนักว่าพวกเขาสามารถใช้มันเป็นความท้าทายในการหาหนทาง เพื่อละเมิดเครือข่ายหลัก ดังนั้นจึงเป็นเรื่องสำคัญที่ไม่มีสัญญาณใด ๆ ที่จะเตือนพวกเขาถึงความจริงที่ว่าพวกเขากำลังถูกตรวจสอบบนเครือข่าย honeypot สัญญาณทั่วไปที่มักจะแจกพลอย – และควรหลีกเลี่ยง – คือ:

- หากเครือข่ายง่ายเกินไปที่จะโจมตีหรือเข้าถึง, มันจะทำให้พวกเขาสงสัยหรือทำให้พวกเขาคิดว่ามันไม่เกี่ยวข้องพอที่จะรับประกันความพยายามของพวกเขา.

- หากมีการเรียกใช้บริการที่ไม่จำเป็นมากเกินไปหรือเปิดพอร์ตมากเกินไป, มันจะขัดกับความเป็นจริงที่อุปกรณ์เชื่อมต่ออินเทอร์เน็ตแบบปกติมักจะถูกตัดการให้บริการที่ไม่เกี่ยวข้องและเปิดพอร์ตที่จำเป็นเท่านั้น.

- หากการกำหนดค่าของโซลูชันซอฟต์แวร์ที่ทำงานอยู่ยังคงอยู่ในการตั้งค่าเริ่มต้น, ซึ่งแทบไม่เคยเกิดขึ้นในเครือข่ายสด.

- หากมีการรับส่งข้อมูลน้อยมากถึงไม่มีสัญญาณผ่านเครือข่าย แสดงว่าไม่มีอะไรน่าสนใจและยังเป็นของแบรนด์ใหญ่.

- หากมีการใช้ความพยายามมากเกินไปทำให้ดูเหมือนว่าพวกเขาเดินเข้าไปในร้านขายขนม ด้วยโฟลเดอร์ชื่อ“ รหัสผ่าน,”“ เป็นความลับ” หรือ“ ชื่อผู้ใช้”

- หากเซิร์ฟเวอร์ที่เชื่อมต่อกับเครือข่ายนั้นว่างเปล่าหรือมีดิสก์ว่างจำนวนมากช่องว่าง มันจะแสดงว่าพวกเขาไม่มีค่า.

กล่าวโดยย่อเครือข่าย honeypot ของคุณและอุปกรณ์ในนั้นควรจำลองการเชื่อมต่อในชีวิตจริงแม้ว่าจะมีข้อมูลปลอมและการรับส่งข้อมูล ร่วมแข่งขันใส่รองเท้าของผู้โจมตีและดูเครือข่ายของคุณจากมุมมองของพวกเขา.

ป้องกันตัวเองให้ดี!

อย่าลืมว่าคุณกำลังก้าวเข้าไปในถ้ำสิงโตเมื่อคุณเลือกการตั้งค่า honeypot ดังนั้นต่อไปนี้คือจุดที่คุณต้องแน่ใจเสมอว่าได้รับการคุ้มครอง:

- อย่าใช้ข้อมูลจริง – ไม่สำคัญว่าจะเรียงลำดับแบบไหนสร้างข้อมูลขยะที่ดูเหมือนจริงและใช้เป็นเหยื่อล่อ.

- อย่าเชื่อมต่อ honeypot กับเครือข่ายหลักของคุณ – ไม่ควรมีวิธีที่ผู้โจมตีสามารถกระโดดไปยังเครือข่ายของคุณผ่านทาง honeypot ของคุณ ตรวจสอบให้แน่ใจว่ามันถูกแยกและทำให้มันเป็นอย่างนั้น.

- ใช้เครื่องเสมือน – ฮาร์ดแวร์ที่ปลอดภัยที่สุดที่คุณสามารถใส่ honeypot ได้นั้นเป็นเสมือนจริง ถ้าคุณโดนโจมตีสิ่งที่คุณต้องทำก็คือรีบูทและสร้างใหม่.

- ไฟร์วอลล์และเราเตอร์ควรเป็นวิธีเดียวที่จะได้รับ honeypot ของคุณ – ทราฟฟิกที่เข้ามาทั้งหมดควรผ่านเข้ามาก่อนที่พวกเขาจะเข้าสู่เครือข่ายปลอม กำหนดค่าหมายเลขพอร์ตทั้งหมดให้ชี้ไปที่ honeypot.

- ชื่อผู้ใช้และบทบาทควรไม่ซ้ำกันสำหรับ honeypot – มันจะเสียสติถ้าใช้อันเดียวกันที่มีการเข้าถึงเครือข่ายหลักของคุณ สร้างข้อมูลประจำตัวใหม่และใช้พวกเขาสำหรับ honeypot เท่านั้น.

- ทดสอบทดสอบและทดสอบทุกครั้ง – อย่าปล่อยให้ honeypot ดำเนินต่อไปโดยไม่ทิ้งทุกสิ่งที่คุณมี ในความเป็นจริงเชิญผู้เชี่ยวชาญเพื่อพยายามทำลายมันและบนเครือข่ายหลักของคุณก่อนที่คุณจะให้มันเผชิญกับอินเทอร์เน็ต.

กลยุทธ์ที่ดีในการนำมาใช้ที่นี่คือการ ตรวจสอบให้แน่ใจว่าไม่มีใครยกเว้นผู้ดูแลระบบสามารถเข้าถึง honeypot ได้และจากนั้นพวกเขาควรใช้บัญชีเข้าสู่ระบบโดยเฉพาะที่มีสิทธิ์เป็นศูนย์ในเครือข่ายจริง. หรือยังดีกว่าอย่างที่ไม่มีอยู่เลย.

ตำแหน่งของ honeypot

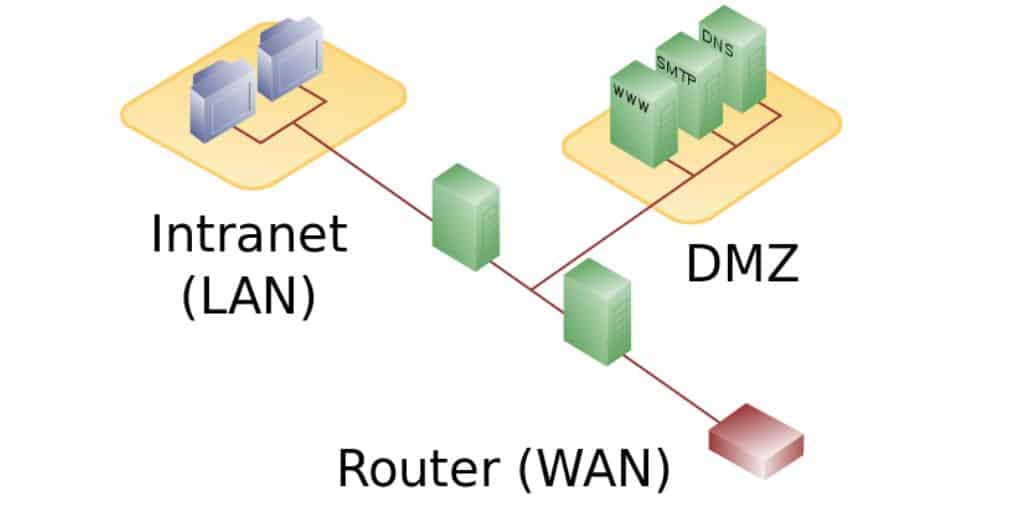

สถานที่ที่เหมาะสำหรับสร้าง honeypot ของคุณอยู่ในเขตปลอดทหาร (DMZ) นี่เป็นพื้นที่ที่อยู่นอกเครือข่ายหลักของคุณ แต่ยังคงอยู่หลังเราเตอร์ที่หันเข้าหาอินเทอร์เน็ต.

ภาพที่แสดง: en: ผู้ใช้: Pbroks13 [โดเมนสาธารณะ] ผ่าน Wikimedia Commons

จากนั้นอีกครั้งคุณควรรู้ว่าการโจมตีไม่ได้มาจากอินเทอร์เน็ต ในความเป็นจริงการศึกษาได้แสดงให้เห็นว่าสถิติของ “ภัยคุกคามภายใน” – ผู้ที่มาจากหลังไฟร์วอลล์ของคุณและโดยผู้ที่ได้รับอนุญาตให้ใช้เครือข่ายของคุณ – ค่อนข้างน่ากลัวกว่า 30 เปอร์เซ็นต์ซึ่งหมายความว่ามันสมเหตุสมผลด้วย ติดตั้ง honeypot ภายใน. ด้วยวิธีนี้ผู้ดูแลระบบเครือข่ายจะได้รับข้อมูลเชิงลึกเกี่ยวกับความพยายามที่เป็นอันตรายหรือข้อผิดพลาดที่เกิดจากมนุษย์อย่างง่ายวิดีโอดังต่อไปนี้จะช่วยอธิบายวัตถุประสงค์ข้อดีและข้อเสียของการวาง honeypot ในสถานที่ต่างๆบนเครือข่าย

Honeytokens

วิธีที่ดีในการสังเกตกลยุทธ์ของผู้บุกรุกคือการวาง honeytoken ไว้บนเซิร์ฟเวอร์หรือฐานข้อมูล ฮันนี่โทเค็น ไฟล์หรือชุดข้อมูลที่น่าสนใจสำหรับผู้โจมตี แต่จริง ๆ แล้วเป็นแบบจำลองปลอมของข้อตกลงจริง.

honeytokens ยังสามารถฝังไฟล์หรือชุดข้อมูลในสิ่งที่ดูเหมือนว่าจะเป็นเซิร์ฟเวอร์หรือฐานข้อมูลที่ถูกกฎหมาย. ช่วยให้ผู้ดูแลระบบสามารถติดตามข้อมูลได้ง่ายในกรณีที่ถูกขโมย – เหมือนข้อมูลที่ถูกขโมยมาและวิธีการขโมย – เนื่องจากมีการวาง honeytoken ที่แตกต่างกันในแต่ละตำแหน่ง.

ตัวอย่างของ honeytoken ประเภทนี้ประกอบด้วยที่อยู่อีเมลและชื่อผู้ใช้หรือรหัสเข้าสู่ระบบ. หากผู้โจมตีเข้าถึงข้อมูลเหล่านี้ได้ก็จะเป็นการง่ายที่จะทราบว่าฐานข้อมูลใดที่พวกเขาละเมิดซึ่งจะช่วยในการค้นหาวิธีที่พวกเขาจัดการทำ.

เมื่อใช้อย่างถูกต้องและตั้งค่าได้หลากหลายวิธี honeytokens และ honeynets (honeypots สองหรือมากกว่านั้นในเครือข่ายเดียวกัน) สามารถวาดภาพที่ชัดเจนสำหรับผู้ดูแลระบบ.

เมื่อเกิดภัยคุกคามจากนั้นระบุโดย honeypot การแจ้งเตือนสามารถกำหนดค่าเพื่อตอบสนองต่อความพยายามในการเข้าถึงแก้ไขหรือลบข้อมูลหรือแม้กระทั่งเมื่อค้นพบแพ็กเก็ตและเพย์โหลดที่เป็นอันตรายบนเครือข่าย.

ความคิดสุดท้ายเกี่ยวกับการสร้าง honeypot ในเครือข่ายของคุณ

ดังที่เราได้เห็น honeypot จะช่วยให้คุณต่อสู้กับการจู่โจมโดยการวาดภาพที่ชัดเจนของผู้โจมตีของคุณและวิธีการที่พวกเขาอาจใช้เพื่อพยายามฝ่าฝืน การวางไว้ในตำแหน่งที่เหมาะสมและกำหนดค่าได้ดีจะช่วยเสริมความปลอดภัยให้กับเครือข่ายของคุณและข้อผิดพลาดในการทำเช่นนั้นอาจนำไปสู่การตายของเครือข่ายหลักของคุณ.

และดังนั้น …

โปรดจำไว้เสมอว่า honeypot นั้นไม่ได้เป็นโซลูชั่นรักษาความปลอดภัยเครือข่าย อันที่จริงแล้วมันเป็นเครื่องมือที่ทำหน้าที่เป็นเครื่องมือในการเข้าถึงโซลูชันเครือข่ายที่ปลอดภัย เรียนรู้จากมันและขันสกรูให้แน่นโดยใช้โซลูชันการตรวจสอบเครือข่ายและการป้องกันอื่น ๆ ในขณะที่ทำให้แน่ใจว่าคุณมีชีวิตอยู่แบบอื่น โซลูชั่นความปลอดภัยเครือข่าย เป็นการสำรองข้อมูล.