Wireshark เป็นเครื่องมือที่ทรงพลัง แต่มีข้อ จำกัด ถ้าคุณไม่มีอุปกรณ์เครือข่ายมืออาชีพการวิเคราะห์ทราฟฟิกที่ไม่เกี่ยวข้องกับคอมพิวเตอร์ของคุณนั้นเป็นเรื่องยาก บางครั้งวิธีแก้ปัญหาที่ง่ายที่สุดคือการใช้ tcpdump เพื่อดักจับทราฟฟิกบนเซิร์ฟเวอร์ระยะไกลแล้วเรียกใช้ Wireshark เพื่อดู.

Wireshark และ tcpdump คืออะไร?

Wireshark เป็นตัววิเคราะห์โปรโตคอลซึ่งเป็นซอฟต์แวร์ส่วนหนึ่งที่รวบรวมและนำเสนอข้อมูลที่ไหลผ่านเครือข่ายของคุณในวิธีที่สามารถอ่านได้ ใช้ Wireshark คุณสามารถวิเคราะห์อินพุตและเอาต์พุตจากบริการเครือข่ายและเว็บแอปพลิเคชัน.

ในขณะที่ Wireshark ทำงานได้อย่างยอดเยี่ยมในการจับทุกแพ็คเก็ตที่ไหลผ่านมันในบางกรณีคุณจะต้องวิเคราะห์เซสชันจากเซิร์ฟเวอร์ระยะไกล ถ้าคุณไม่มีอุปกรณ์เครือข่ายพิเศษสิ่งนี้อาจเป็นเรื่องยาก บางครั้งการจับภาพปริมาณข้อมูลบนเซิร์ฟเวอร์ระยะไกลนั้นง่ายกว่าจากนั้นวิเคราะห์บนเดสก์ท็อปของคุณ.

tcpdump เป็นตัววิเคราะห์แพ็กเก็ตบรรทัดคำสั่ง มันไม่ได้ใช้งานง่ายเหมือน Wireshark แต่มันก็สามารถจับภาพการจราจรได้ เนื่องจาก tcpdump ทำงานในโหมดเทอร์มินัลจึงเป็นไปได้ที่จะเปิดใช้งานผ่านเซสชัน SSH ด้วยตัวเลือกบรรทัดคำสั่งที่เหมาะสมคุณสามารถส่งออกเซสชัน tcpdump ที่เข้ากันได้กับ Wireshark.

SolarWinds นำ Wireshark ไปอีกระดับ

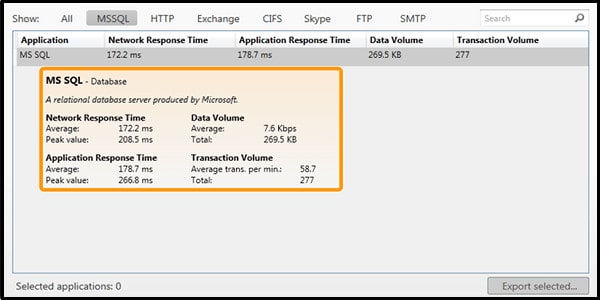

Wireshark และ tcpdump เป็นระบบสาธารณูปโภคที่ทรงพลัง แต่ก็มีจุดอ่อนอยู่บ้าง โดยเฉพาะอย่างยิ่งมันยากมากที่จะระบุปัญหาเกี่ยวกับความหน่วงแฝงในเครือข่ายของคุณโดยใช้ Wireshark นอกกรอบ ตัวอย่างเช่นคุณอาจทุกข์ทรมานจากเวลา ping สูงบน LAN ของคุณและมี Wireshark ไม่มากที่สามารถช่วยได้.

SolarWinds เครื่องมือแสดงเวลาตอบสนองสำหรับ Wireshark (เครื่องมือฟรี)

ในกรณีนั้นฉันแนะนำ SolarWinds Response Time Viewer สำหรับ Wireshark. ปลั๊กอินนี้ขยาย Wireshark ช่วยให้คุณสามารถวินิจฉัยสาเหตุของการ ping spikes และความเร็วเครือข่ายช้าโดยรวม.

SolarWinds Response Time Viewer สำหรับเครื่องมือ WiresharkDownload ฟรี 100%

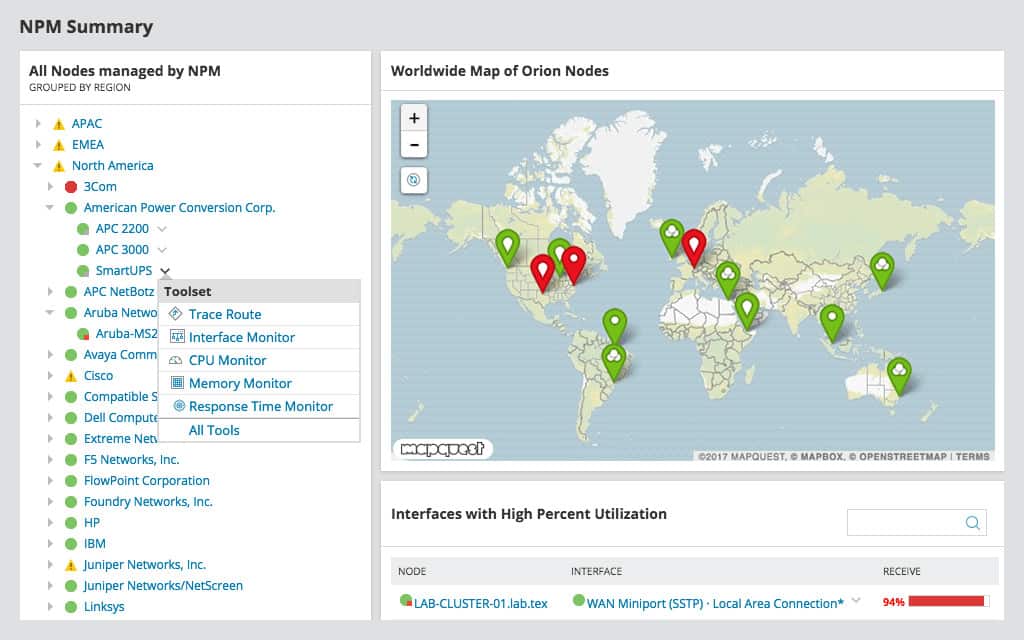

SolarWinds การตรวจสอบประสิทธิภาพเครือข่าย (ทดลองใช้ฟรี)

SolarWinds ยังทำให้โซลูชันแบบ all-in-one ที่ยอดเยี่ยมสำหรับเครือข่ายของคุณ มันถูกเรียกว่า การตรวจสอบประสิทธิภาพเครือข่าย (NPM) และทำให้การบริหารเครือข่ายง่ายขึ้นมาก ตัวอย่างเช่นการใช้ SolarWinds Network Performance Monitor คุณสามารถตรวจสอบและจัดการ LAN ไร้สายของคุณสร้างพื้นฐานประสิทธิภาพและรับการแจ้งเตือนความปลอดภัยตามเวลาจริง.

SolarWinds การตรวจสอบประสิทธิภาพเครือข่าย มีให้ทดลองใช้โดยไม่มีความเสี่ยงเป็นเวลา 30 วัน ลงทะเบียนที่นี่ฟรี.

SolarWinds Network Performance Monitor ดาวน์โหลดทดลองใช้ฟรี 30 วัน

ก่อนที่จะเริ่ม

ในการปฏิบัติตามคำแนะนำในคู่มือนี้คุณจะต้องปฏิบัติดังนี้:

- คอมพิวเตอร์ระยะไกลที่มีเซิร์ฟเวอร์ SSH และติดตั้ง tcpdump

- การเข้าถึงรูท

- บริการที่สร้างทราฟฟิกเครือข่ายเช่น Apache หรือ node.js ที่ทำงานบนคอมพิวเตอร์ระยะไกล

- คอมพิวเตอร์เฉพาะที่มีไคลเอ็นต์ SSH และติดตั้ง Wireshark

เป้าหมายคือการใช้ tcpdump บนคอมพิวเตอร์ระยะไกลผ่าน SSH เพื่อจับภาพการรับส่งข้อมูลเครือข่าย จากนั้นสามารถคัดลอกทราฟฟิกที่บันทึกไปยังเครื่องคอมพิวเตอร์เพื่อทำการวิเคราะห์ด้วย Wireshark.

สิ่งนี้มีประโยชน์เมื่อคุณไม่สามารถเข้าถึงคอมพิวเตอร์ระยะไกลหรือใช้ ‘หัวขาด’ โดยไม่ต้องใช้แป้นพิมพ์และจอภาพ.

การจับแพ็กเก็ตด้วย tcpdump

ในการรับส่งข้อมูลด้วย tcpdump คุณจะต้องเชื่อมต่อกับคอมพิวเตอร์ระยะไกลผ่าน SSH คุณจะต้องเข้าถึงรูทมิฉะนั้น tcpdump จะไม่สามารถรับส่งข้อมูลและคุณจะเห็นข้อผิดพลาดระบุ คุณไม่มีสิทธิ์ในการดักจับบนอุปกรณ์นั้น.

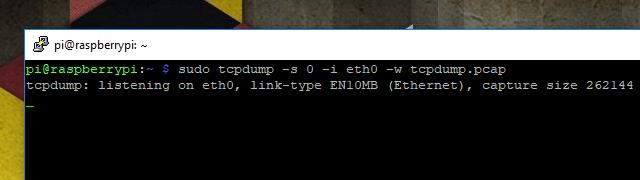

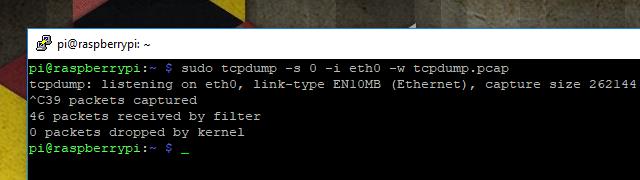

เมื่อคุณเชื่อมต่อแล้วให้เรียกใช้คำสั่งต่อไปนี้เพื่อเริ่มจับภาพทราฟฟิกด้วย tcpdump:

sudo tcpdump -s 0 -i eth0 -w tcpdump.pcap

ตัวเลือกบรรทัดคำสั่งที่ฉันใช้ในการจับภาพเซสชันนี้จะอธิบายไว้ด้านล่าง ในระยะสั้นคำสั่งดังกล่าวจะจับปริมาณการใช้งานทั้งหมดบนอุปกรณ์อีเธอร์เน็ตและเขียนลงในไฟล์ชื่อ tcpdump.pcap ในรูปแบบที่เข้ากันได้กับ Wireshark.

เมื่อคุณจับภาพทราฟฟิกเสร็จแล้วให้ปิดเซสชัน tcpdump ด้วย CTRL + C. คุณจะเห็นการอ่านข้อมูลสั้น ๆ ซึ่งแสดงข้อมูลบางอย่างเกี่ยวกับเซสชันการจับภาพ.

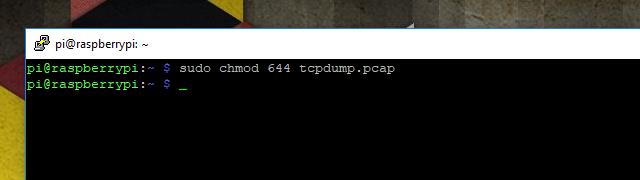

ก่อนที่คุณจะสามารถคัดลอกปริมาณข้อมูลจากคอมพิวเตอร์ระยะไกลของคุณไปยังเครื่องท้องถิ่นเพื่อทำการวิเคราะห์ด้วย Wireshark คุณจะต้องเปลี่ยนการอนุญาต ตามค่าเริ่มต้นจะไม่สามารถคัดลอกเซสชัน tcpdump ที่บันทึกโดยรูทที่ใช้ ใช้คำสั่งนี้:

sudo chmod 644 tcpdump.pcap

ที่จะช่วยให้คุณสามารถคัดลอกไฟล์ไปยังเครื่องคอมพิวเตอร์ของคุณโดยใช้ scp ดังที่อธิบายไว้ในขั้นตอนถัดไป.

การคัดลอกเซสชัน tcpdump เพื่อการวิเคราะห์

เมื่อคุณจับภาพเสร็จสิ้นด้วย tcpdump คุณจะพบปัญหา คุณจะคัดลอกไปยังเครื่องที่ใช้ Wireshark เพื่อทำการวิเคราะห์ได้อย่างไร มีหลายวิธี แต่ฉันคิดว่าวิธีที่ง่ายที่สุดคือกับ scp เนื่องจากคุณได้จับแพ็กเก็ตแล้วบนเครื่องที่ไม่มีหัวโดยใช้ SSH ทุกอย่างที่คุณต้องใช้ในการติดตั้งและใช้งาน scp จะได้รับการติดตั้งแล้ว.

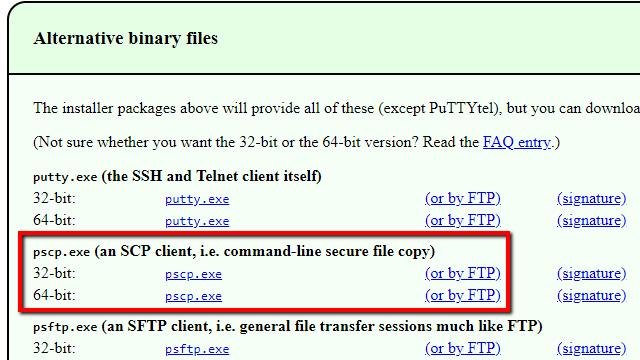

ผู้ใช้ Windows จะต้องดาวน์โหลด pscp จากนั้นคัดลอกไฟล์ไปที่ C: \ Windows \ System32 ผู้ใช้ Mac และ Linux ส่วนใหญ่มีทุกสิ่งที่ต้องการแล้ว.

ใน Mac หรือ Linux ให้เปิดหน้าต่างเทอร์มินัลแล้วรันคำสั่งต่อไปนี้เพื่อคัดลอกไฟล์การจับภาพเซสชัน:

scp [email protected]: / path / to / file ./

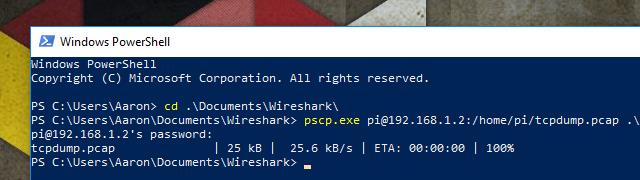

หรือใน Windows ให้เปิด PowerShell แล้วเรียกใช้คำสั่งนี้:

pscp.exe [email protected]: / path / to / file. \

ทดแทนด้วยข้อมูลของคุณตามความเหมาะสม คุณจะได้รับแจ้งให้ป้อนรหัสผ่าน คำสั่งที่ฉันใช้อยู่ในภาพหน้าจอด้านบนเพื่อการอ้างอิง.

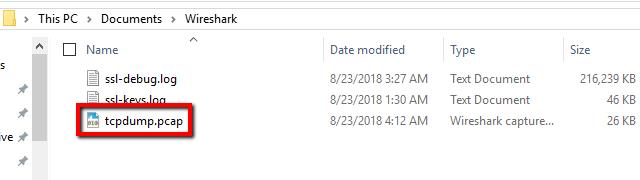

ตรวจสอบเพื่อดูว่าไฟล์ที่คัดลอกตามที่คาดไว้และคุณพร้อมที่จะวิเคราะห์เซสชัน tcpdump ด้วย Wireshark.

วิเคราะห์เซสชัน tcpdump ที่บันทึกด้วย Wireshark

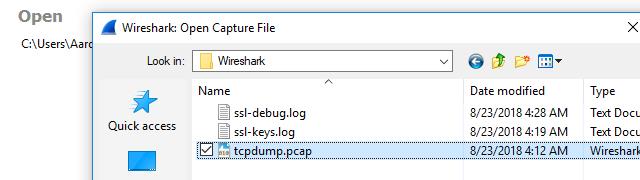

การวิเคราะห์นั้นเหมือนกับการจับภาพ Wireshark แบบดั้งเดิม สิ่งเดียวที่คุณต้องรู้คือวิธีการนำเข้าไฟล์.

เริ่ม Wireshark จากนั้นอิมพอร์ตเซสชัน tcpdump ที่บันทึกไว้โดยใช้ ไฟล์ -> เปิด และเรียกดูไฟล์ของคุณ นอกจากนี้คุณยังสามารถ ดับเบิลคลิก ไฟล์ดักจับเพื่อเปิดใน Wireshark, ตราบใดที่ยังมีนามสกุลไฟล์ * .pcap. หากคุณใช้ -W ตัวเลือกเมื่อคุณรัน tcpdump ไฟล์จะโหลดตามปกติและแสดงทราฟฟิก.

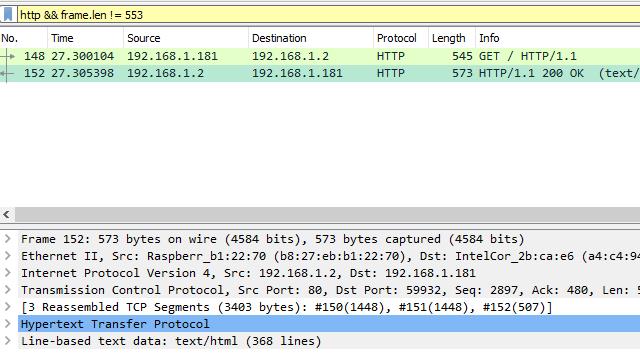

ในกรณีของฉันฉันใช้เซิร์ฟเวอร์ Apache บนโฮสต์ระยะไกลและฉันสนใจที่จะดูข้อมูล HTTP ฉันตั้งค่าตัวกรองมุมมอง Wireshark ที่เหมาะสมและฉันสามารถเรียกดูเฟรมที่จับได้ตามปกติ.

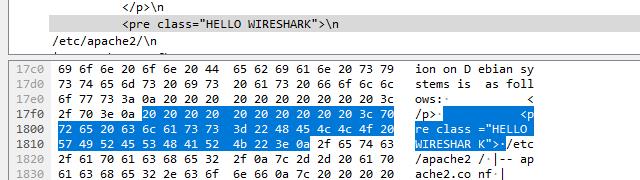

ในการทดสอบฉันได้ฝังองค์ประกอบในรหัส HTML ที่ไม่ปรากฏบนหน้าเว็บ ฉันควรจะสามารถค้นหาได้ในสตรีมข้อมูลและดูด้วย Wireshark.

อย่างที่คุณเห็น Wireshark สามารถวิเคราะห์แต่ละเฟรมและแสดงข้อมูลได้ดี องค์ประกอบที่ฉันซ่อนไว้ปรากฏในตัวอย่างด้านบน กระบวนการจับภาพนั้นมีส่วนเกี่ยวข้องมากขึ้นเมื่อคุณใช้ tcpdump แต่ทุกอย่างใน Wireshark ทำงานได้ตามปกติ.

การใช้ตัวเลือกบรรทัดคำสั่งสำหรับ tcpdump

ส่วนใหญ่เวลาที่คุณเปิดใช้ tcpdump คุณจะต้องควบคุมวิธีจับแพ็คเก็ตและที่จัดเก็บเซสชัน คุณสามารถควบคุมสิ่งต่าง ๆ เช่นนั้นได้โดยใช้ตัวเลือกบรรทัดคำสั่ง นี่เป็นตัวเลือกบรรทัดคำสั่งที่มีประโยชน์ที่สุดสำหรับ tcpdump.

tcpdump -w

-W ตัวเลือกบรรทัดคำสั่งเปิดใช้งานเอาต์พุตที่เข้ากันได้ของ Wireshark ใช้ตัวแปรเดียวซึ่งเป็นชื่อไฟล์ที่ส่งออก บันทึกการบันทึกที่บันทึกไว้โดยใช้ตัวเลือกนี้จะไม่สามารถอ่านได้นอก Wireshark เนื่องจากมนุษย์จะถูกเก็บไว้ในรูปแบบไบนารีแทนที่จะเป็น ASCII.

tcpdump -C

-ค ตัวเลือกบรรทัดคำสั่งช่วยให้คุณกำหนดขนาดไฟล์สูงสุดเป็นไบต์ ตัวเลือกนี้ใช้ได้เฉพาะข้างๆ -W. ตัวอย่างเช่นคำสั่ง tcpdump -C 1048576 -w capture.pcap ระบุขนาดการจับภาพสูงสุด 1MB (1,048,576 ไบต์) เอาท์พุทไปยังไฟล์ capture.pcap.

หากเซสชันสร้างเอาต์พุตจำนวนมากมันจะสร้างไฟล์ใหม่เพื่อเก็บไว้ดังนั้นการจับภาพ 3MB จะสร้างขึ้น capture.pcap, capture1.pcap, และ capture2.pcap แต่ละไฟล์มีขนาด 1MB.

tcpdump -s

-s ตัวเลือกบรรทัดคำสั่งตั้งค่าความยาวสูงสุดสำหรับแต่ละแพ็คเก็ตเป็นไบต์และตัดทอนแพ็กเก็ตเมื่อถึงค่าสูงสุด คำสั่ง tcpdump -s 0 ตั้งค่าความยาวไม่ จำกัด เพื่อให้แน่ใจว่าจับแพ็คเก็ตทั้งหมด.

tcpdump -i

-ผม ตัวเลือกบรรทัดคำสั่งระบุอุปกรณ์เครือข่ายที่คุณต้องการตรวจสอบ tcpdump หากไม่ได้ระบุอินเตอร์เฟสไว้จะมีค่าดีฟอลต์เป็นอินเตอร์เฟสที่มีตัวเลขต่ำสุดที่กำลังทำงานอยู่.

tcpdump -list-interfaces

ตัวเลือกบรรทัดคำสั่ง tcpdump -list-interfaces จะพิมพ์รายการอินเตอร์เฟสทั้งหมดที่พร้อมใช้งานสำหรับ tcpdump เพื่อเชื่อมต่อ โปรดทราบว่านี่ไม่ได้เริ่มต้นเซสชันการจับภาพ แต่จะให้รายการของอินเทอร์เฟซที่จะใช้กับ -ผม ตัวเลือกด้านบน.

tcpdump -c

-ค ตัวเลือกบรรทัดคำสั่งบอกให้ tcpdump ออกจากเซสชันหลังจากจับแพ็กเก็ตตามจำนวนที่ระบุ.

tcpdump -n

-n ตัวเลือกบรรทัดคำสั่งสั่ง tcpdump ไม่ เพื่อแก้ไขที่อยู่ IP ให้เป็นชื่อโฮสต์ สิ่งนี้มีประโยชน์เมื่อแก้ไขปัญหาเว็บไซต์ที่อยู่หลังเซิร์ฟเวอร์โหลดบาลานซ์และอีกหลายกรณีเมื่อใช้ชื่อโฮสต์จะให้ผลลัพธ์ที่ไม่ชัดเจน.

tcpdump -v | -vv | -vvv

ตัวเลือกบรรทัดคำสั่งสามตัว, -โวลต์, -VV, และ -vvv ช่วยให้คุณสามารถเพิ่มเซสชั่นการจับภาพของคุณ. -โวลต์ จะบันทึกค่า TTL สำหรับแต่ละแพ็คเก็ตพร้อมกับข้อมูล ToS. -VV จะส่งออก TTL และ ToS พร้อมกับข้อมูลเพิ่มเติมในแพ็คเก็ต NFS และ -vvv จะบันทึกทุกอย่างที่สองตัวเลือกแรกพร้อมด้วยข้อมูลเพิ่มเติมจากเซสชัน telnet.

tcpdump -F

-F ตัวเลือกบรรทัดคำสั่งสั่งให้ tcpdump ใช้ตัวกรองการจับภาพจากไฟล์ที่ระบุ ข้อมูลเพิ่มเติมเกี่ยวกับการเขียนไฟล์การจับภาพสามารถพบได้ในส่วนถัดไป.

การใช้ตัวกรองการจับภาพสำหรับ tcpdump

ตัวกรองการจับภาพช่วยให้คุณสามารถ จำกัด ข้อมูลที่เก็บ tcpdump ในเซสชัน นี่เป็นวิธีที่มีประโยชน์ในการทำให้การวิเคราะห์ง่ายขึ้นเล็กน้อยและทำให้ไฟล์เล็ก ๆ นี่คือตัวกรองการจับภาพที่มีประโยชน์ที่สุดสำหรับ tcpdump.

เจ้าภาพ

ตัวกรองนี้ระบุว่าเฉพาะทราฟฟิกที่เข้าและออกจากโฮสต์เป้าหมายเท่านั้น ใช้ที่อยู่ IP หรือชื่อโฮสต์เป็นอาร์กิวเมนต์.

สุทธิ

ตัวกรองสุทธิจะบอกให้คอมพิวเตอร์ของคุณจับเฉพาะทราฟฟิกบนซับเน็ตที่กำหนดและรับที่อยู่ IP เป็นอาร์กิวเมนต์ ตัวอย่างเช่น 192.168.1.0/24 ระบุว่าการรับส่งข้อมูลไปยังหรือจากโฮสต์ทั้งหมดบนเครือข่ายย่อยจะถูกบันทึก โปรดทราบว่าจำเป็นต้องใช้ซับเน็ตมาสก์ในเครื่องหมายสแลช.

โฮสต์ dst

คล้ายกับ เจ้าภาพ, ตัวกรองการจับภาพนี้ระบุว่าเฉพาะทราฟฟิกที่มีปลายทางของโฮสต์ที่ระบุเท่านั้นที่จะถูกจับ นอกจากนี้ยังสามารถใช้กับ สุทธิ.

โฮสต์ src

เหมือนด้านบน แต่ตัวกรองนี้จับเฉพาะทราฟฟิกที่มาจากโฮสต์หรือที่อยู่ IP ที่ระบุ นอกจากนี้ยังสามารถใช้กับ สุทธิ.

ท่าเรือ

ตัวกรองนี้จะบอก tcpdump ให้รับส่งข้อมูลไปและกลับจากหมายเลขพอร์ตที่กำหนด ตัวอย่างเช่น, พอร์ต 443 จะจับการรับส่งข้อมูล TLS.

portrange

เช่นเดียวกับตัวกรองพอร์ตการจัดรูปแบบจะสร้างช่วงของพอร์ตที่ถ่ายทราฟฟิก หากต้องการใช้ตัวกรองพอร์ตให้ระบุพอร์ตเริ่มต้นและพอร์ตสิ้นสุดที่คั่นด้วยเส้นประ ตัวอย่างเช่น, พอร์ต 21-23.

ประตู

ตัวกรองเกตเวย์ระบุว่าคอมพิวเตอร์ของคุณควรจับภาพปริมาณข้อมูลที่ใช้ชื่อโฮสต์ที่กำหนดเป็นเกตเวย์เท่านั้น ต้องพบชื่อโฮสต์ / etc / hosts.

ออกอากาศ

ตัวกรองการออกอากาศระบุว่า tcpdump ควรจับการรับส่งข้อมูลที่กำลังออกอากาศไปยังโฮสต์ทั้งหมดบนเครือข่ายย่อยเท่านั้น.

IP multicast

ตัวกรองนี้บอก tcpdump ให้รับส่งข้อมูลแบบหลายผู้รับเท่านั้นบนเครือข่ายย่อยของเครื่องโฮสต์.

และ / หรือ / โอเปอเรเตอร์

ตัวกรองสามารถถูกโยงโซ่เข้าด้วยกันโดยใช้ และ, หรือ, หรือไม่ ผู้ประกอบการ ตัวอย่างเช่นหากต้องการบันทึกปริมาณการใช้งานเว็บทั้งหมดบนโฮสต์ที่กำหนดคุณสามารถใช้ตัวกรองได้ พอร์ต 80 หรือ พอร์ต 443. หรือคุณสามารถจับภาพการรับส่งข้อมูลทั้งหมดบนซับเน็ตที่กำหนดยกเว้นแพ็กเก็ตบรอดคาสต์โดยใช้ตัวกรอง สุทธิ 192.168.1.0/24 และไม่ออกอากาศ.

เป็นเรื่องปกติมากที่จะใช้ตัวดำเนินการตัวกรองในทางปฏิบัติเนื่องจากเป็นชั้นที่ละเอียดมากขึ้นสำหรับการจับภาพของคุณ คุณสามารถจับภาพปริมาณการใช้งานที่คุณต้องการได้โดยไม่ต้องเพิ่มเครือข่ายแชต.

นิพจน์ที่ซับซ้อนที่มีตัวดำเนินการหลายตัว

นิพจน์ที่ซับซ้อนยิ่งขึ้นสามารถสร้างขึ้นได้โดยรอบการดำเนินการหลายอย่างในเครื่องหมายอัญประกาศเดี่ยวและวงเล็บ ตัวอย่างเช่นคุณสามารถตรวจสอบปริมาณการรับส่งจดหมายทั้งหมดรวมถึง SMTP, IMAP, IMAP ผ่าน TLS, POP3 และ POP3 ผ่าน TLS ในหลายโฮสต์และเครือข่ายย่อยโดยใช้คำสั่งดังนี้:

tcpdump ‘(โฮสต์ 10.0.0.1 และสุทธิ 192.168.1.0/24) และ ((พอร์ต 25 หรือพอร์ต 143 หรือพอร์ต 443 หรือพอร์ต 443 หรือพอร์ต 993 หรือพอร์ต 995))’

นิพจน์ที่ซับซ้อนที่มีตัวดำเนินการหลายตัวอาจมีประโยชน์มาก แต่โดยทั่วไปแล้วพวกเขาจะถูกบันทึกลงในไฟล์ตัวกรองเพื่อนำมาใช้ใหม่เนื่องจากการพิมพ์ผิดครั้งเดียวจะทำให้การจับภาพล้มเหลว บ่อยครั้งที่พวกเขาจะต้องเตรียมตัวล่วงหน้าและดีบั๊ก.

การใช้ไฟล์ตัวกรองสำหรับ tcpdump

ตัวกรองด้านบนสามารถทำงานบนบรรทัดคำสั่งเมื่อเปิดใช้ tcpdump แต่บ่อยครั้งจะเป็นประโยชน์ในการสร้างไฟล์ตัวกรอง ไฟล์ตัวกรองทำให้การสร้างการตั้งค่าตัวกรองระหว่างการจับทำได้ง่ายขึ้นเนื่องจากสามารถใช้ซ้ำได้ นี่คือขั้นตอนในการเขียนและใช้ไฟล์ตัวกรอง.

เขียนไฟล์ตัวกรอง

ไฟล์ตัวกรองใช้สัญกรณ์เดียวกับบรรทัดคำสั่ง พวกเขาไม่ต้องการอักขระพิเศษหรือหมายเลขมายากลที่ด้านบนของไฟล์.

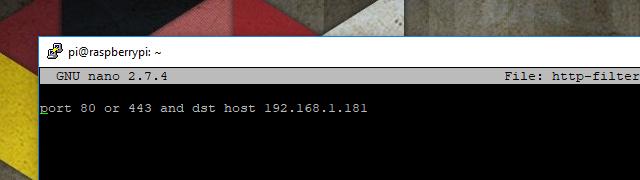

ตัวอย่างเช่นนี่คือไฟล์ตัวกรองที่ฉันเขียนซึ่งจะจับการรับส่งข้อมูลเว็บทั้งหมดจากเซิร์ฟเวอร์ Apache ของฉันไปยังโฮสต์ที่กำหนด ในกรณีนี้ Chromebook ที่ฉันเขียน.

ตราบใดที่ผู้ใช้ที่รันไฟล์ tcpdump สามารถอ่านได้โปรแกรมจะพยายามวิเคราะห์ทุกอย่างในไฟล์ตัวกรองและใช้เป็นตัวกรองที่ถูกต้อง. เมื่อ ไฟล์ตัวกรองถูกใช้พร้อมกับการกรองบรรทัดคำสั่งการกรองบรรทัดคำสั่งทั้งหมดจะถูกละเว้น.

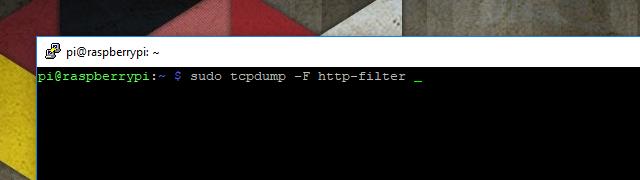

แนะนำให้ tcpdump ใช้ไฟล์ตัวกรองที่กำหนดโดยใช้ -F ตัวเลือกบรรทัดคำสั่งตามด้วยเส้นทางไปยังไฟล์ ในตัวอย่างด้านบนไฟล์ตัวกรองจะอยู่ในไดเรกทอรีเดียวกันกับที่ฉันกำลังเรียกใช้งาน tcpdump.

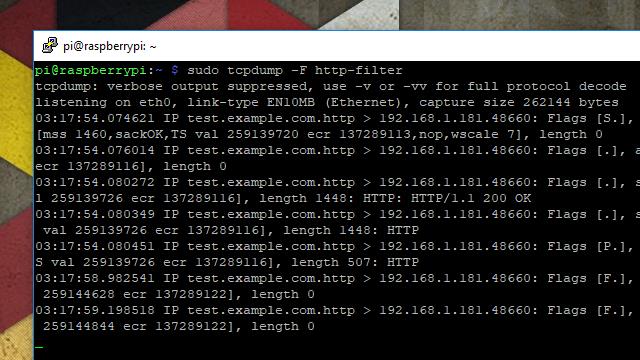

นี่คือผลลัพธ์ดิบจากเซสชันการกรอง คุณสามารถเห็นได้ว่ามีเพียงแพ็กเก็ตเท่านั้นที่ถูกบันทึกไว้ พอร์ต 80 หรือ 443, และขาออกไปยังโฮสต์ที่ 192.168.1.181.

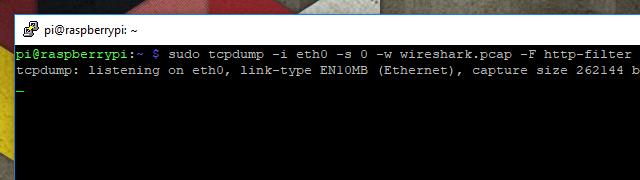

เมื่อคุณเห็นว่าตัวกรองของคุณทำงานตามที่ตั้งใจแล้วให้จับเซสชันที่จะวิเคราะห์ด้วย Wireshark โดยใช้คำสั่งที่คล้ายกับสิ่งนี้:

sudo tcpdump -i eth0 -s 0 -w wireshark.pcap -F filter-file

Wireshark และ tcpdump

ยกเว้นว่าคุณกำลังใช้สวิตช์ที่มีการจัดการด้วยพอร์ตการจัดการไม่ช้าก็เร็วคุณจะต้องจับภาพปริมาณข้อมูลบนเซิร์ฟเวอร์ระยะไกล เมื่อ Wireshark เพียงอย่างเดียวจะไม่ทำงาน Wireshark กับ tcpdump เป็นตัวเลือกยอดนิยม ทั้งสองทำงานร่วมกันเป็นอย่างดีและด้วยตัวเลือกบรรทัดคำสั่งที่เรียบง่าย tcpdump จะส่งออกเซสชันการจับภาพที่สามารถวิเคราะห์ได้อย่างง่ายดายใน Wireshark.