Ce este WPA3? Accesul Wi-Fi Protejat (WPA) este adesea denumit standard de securitate sau protocol folosit pentru criptarea și protejarea rețelelor wi-fi precum cea pe care o utilizați probabil acasă sau la serviciu, dar este de fapt un program de certificare de securitate dezvoltat de Wi-Fi. -Fi Alliance pentru securizarea rețelelor de calculatoare fără fir.

WPA3, lansat în iunie [year], este succesorul WPA2, pe care experții în securitate îl descriu drept „rupt”. Scopul dezvoltării WPA3 a fost îmbunătățirea WPA în ceea ce privește simplitatea utilizării și creșterea puterii criptografice. Ca și predecesorul său, vine în ediții Personal și Enterprise, dar această versiune se îmbunătățește pe WPA2 cu caracteristici de autentificare și criptare mai solide și o soluție pentru defectele încorporate în WPA2, KRACK. Acesta include, de asemenea, funcționalitatea pentru a simplifica și a asigura mai bine conexiunea dispozitivelor Wi-Fi IoT.

Problema

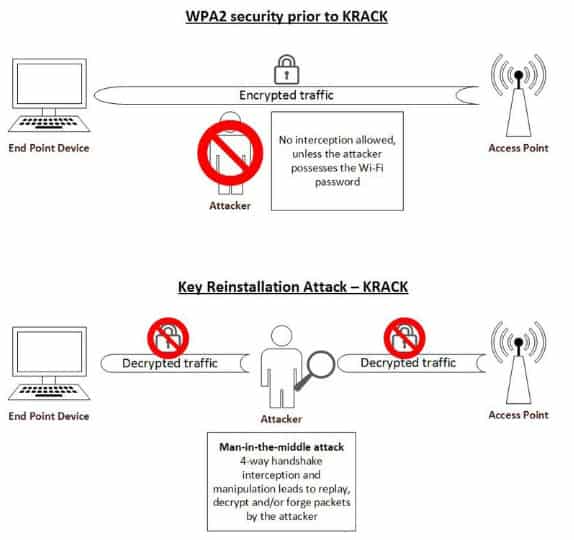

Defectul KRACK (Key Reinstallation Attack) poate fi catalogat ca un atac sever de reluare și este o formă de atac la om. Problema fundamentală cu WPA2, evidențiată de descoperirea KRACK, este un defect în standardul de certificare WPA2 în sine și nu o slăbiciune cauzată de configurarea proastă a produsului sau de implementarea serviciului.

Vom intra mai adânc în KRACK mai târziu, dar linia de jos este orice implementare corectă a WPA2 este probabil să fie vulnerabilă; vulnerabilitatea este inerentă protocolului WPA2.

Soluția

Ca răspuns la această debaclu, în iunie [year], Wi-Fi Alliance® a anunțat introducerea securității Wi-Fi CERTIFICAT WPA3 ™, un standard de certificare wifi care:

- Abordează vulnerabilitatea KRACK

- Actualizează WPA2 cu caracteristică suplimentară de securitates. Acest lucru este important deoarece există mai multe găuri de securitate wifi care sunt mai atractive pentru hackeri și mult mai ușor de încălcat decât KRACK.

Ce este WPA3? Certificarea WPA3 pentru dispozitivele wifi poate fi comparată cu un certificat de siguranță pentru mașina dvs. Fără certificare, furnizorii de hardware nu pot solicita respectarea standardelor de securitate ale Wi-Fi Alliance.

S-ar putea cu ceva timp înainte ca WPA3 să obțină cumpărături complete de către utilizatorii wifi; între timp, „dispozitivele WPA2 vor continua să interopereze și să ofere securitate recunoscută”, potrivit Wi-Fi Alliance. WPA2 continuă să fie obligatoriu pentru toate dispozitivele certificate WIFI în perioada de tranziție.

Ce este WPA3 și este sigur?

Acest articol va analiza modul în care WPA3 îmbunătățește securitatea WPA2 și va pune KRACK în perspectivă. În timp ce WPA3 este cu siguranță calea de securitate potrivită pe viitor, utilizatorii ar trebui să se asigure că pun în aplicare o strategie de securitate cu mai multe fațete și straturi pentru a proteja toate aspectele rețelei lor wifi. WPA3 nu este suficient pentru a proteja complet rețelele wifi, deși îmbunătățiri, altele decât patch-ul KRACK, merg mult spre conectarea altor găuri de securitate wifi. Vom discuta, de asemenea, unele dintre criticile aduse la WPA3. În cele din urmă, vom atinge câteva dintre modalitățile în care utilizatorii casnici și întreprinderile pot practica wifi sigur. Este WPA3 sigur? Să aflăm.

Măsura vulnerabilității KRACK

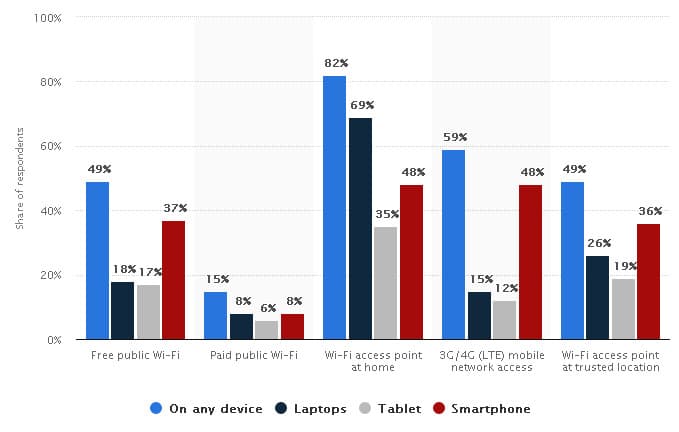

Descoperirea KRACK a provocat o anumită neliniște în comunitatea IT, motivul fiind atât de multe dispozitive wifi folosesc WPA2, iar din ce în ce mai mulți oameni folosesc aceste dispozitive pentru a se conecta la internet. Potrivit Wigle, din ianuarie [year], în lume existau peste 400 de milioane de conexiuni wireless. KRACK ar putea face un procent mare din ele vulnerabile la atac. (Apropo, încă nu au existat atacuri KRACK documentate în sălbăticie.)

Acces wireless la internet în funcție de utilizatorii de internet din întreaga lume din iunie 2015, pe dispozitiv (Sursă: Statista)

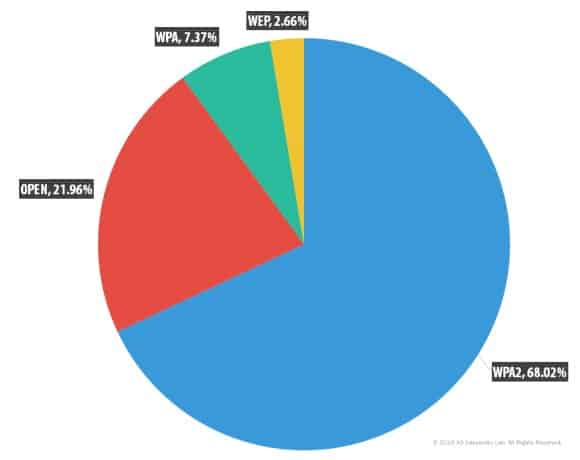

Cât de sigure sunt standardele actuale de criptare wifi?

- Confidențialitate echivalentă cu fir (WEP) – Foarte fiabil, dar încă în uz. Potrivit Kaspersky Labs, hackerii ar fi nevoie de doar câteva minute pentru a sparge rețelele protejate prin WEP.

- Rețele deschise – Fără securitate deloc.

- Acces Wi-Fi Protejat (WPA) – În 2002, WPA urma să fie doar o măsură intermediară care să înlocuiască WEP și a fost înlocuită de WPA2 în 2004. Problema cu WPA a fost utilizarea protocolului de criptare TKIP ineficient, care nu este sigur..

- Acces Wi-Fi Protejat 2 (WPA2)

- Personal versiunea este rezonabil sigură, dar vulnerabilă la atacurile de forță brută și dicționar. Poate permite interceptarea comunicațiilor (strângeri de mână) între punctul de acces și dispozitivul la începutul unei sesiuni wifi.

- Afacere versiunea este într-o măsură protejată de interceptările strângerii de mână, deoarece folosește proceduri suplimentare de autorizare a companiei.

- Acces Wi-Fi Protejat 3 (WPA3) – Înlocuiește WPA2 începând cu ianuarie [year], deși va dura ceva timp până la derulare. Oferă cea mai bună securitate wifi în acest moment.

Rețineți că NUMAI dispozitivele protejate WPA2 sunt vulnerabile în special la atacul KRACK. O rețea deschisă, nesecurizată, nu este criptată și vulnerabilă la aproape orice tip de atac, dar nu în ceea ce privește KRACK, deoarece nu utilizează WPA2.

Tipuri de criptare utilizate în hotspoturi publice wifi la nivel global (Sursă: Rețea Kaspersky Security (KSN))

O analogie KRACKing

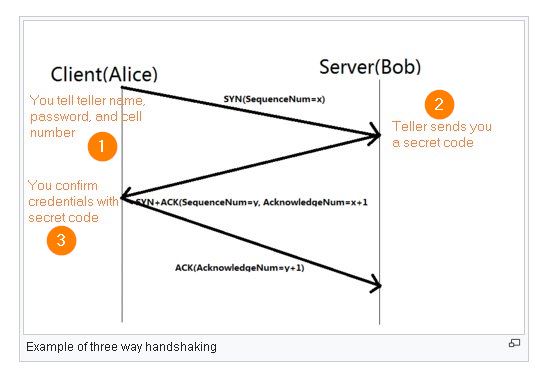

Defecțiunile negocierilor de strângere de mână – punctul în care punctul de acces (AP) și routerul se întâlnesc și salută pentru a confirma acreditările unui client – se află în centrul vulnerabilității WPA2. Vom analiza mai în profunzime de ce în următoarea secțiune în care vom explora ce este WPA3.

Pentru a seta scena, iată o analogie pentru strângerea de mână proces (dacă permiteți imaginației o licență mică.)

Ilustrația unei strângeri de mână cu trei căi, așa cum este descris în analogia de mai jos (Sursă: Wikipedia, cu modificări)

-

- Să ne prefacem că sunteți la bancă, iar casierul vă cere numele, parola și numărul de telefon înainte de a vă da bani. Dumneavoastră și banca ați convenit asupra acestei proceduri de securitate pentru a demonstra că sunteți cine spuneți că sunteți atunci când retrageți banii.

- Dai cântărețului tău numele, parola și numărul celulei. La această bancă, următorul pas în proces este ca banca să vă trimită la telefonul dvs. un cod secret pe care îl veți folosi pentru a vă confirma identitatea.

- Între timp, necunoscut de tine, cineva din spatele tău la coadă ascultă și te-a auzit numele și parola și, cel mai important, cod secret.

- După ce părăsiți banca, eavesdropper se apleacă până la casier și, în timp ce codul secret este încă valabil, retrage ultimul din fondurile dvs. folosind numele, parola și parola furate cod secret.

Ați identificat probabil punctul slab în scenariul de mai sus; securitatea a fost compromisă într-o anumită etapă la stabilirea acredităților dvs.; nu atunci când datele dvs. de acreditare erau deasupra capului, ci pentru că când ai părăsit banca, codul tău secret era încă valabil. Dacă nu ar fi fost, numele, parola, numărul de telefon mobil și codul secret nu ar fi fost în niciun caz folositoare..

Există o învârtire în această poveste: ghiozdanul și stâlpul sunt în căsuțe. Acest fals povestitor l-a răsfățat, de fapt, pe povestitorul adevărat (care se află la prânz) și acesta este un atac de om în mijloc. Ambii criminali au acum acreditările tale.

Această problemă, după cum vom vedea, este soluția WPA3.

Cum este vulnerabil WPA2?

Vulnerabilitatea principală în WPA2 este strângere de mână în patru direcții se folosește pentru securizarea conexiunilor wifi folosind o cheie pre-partajată (PSK). (În WPA3, PSK este înlocuit cu o strângere de mână de autentificare simultană a egalităților (SAE).)

În această secțiune, vom folosi analogia din secțiunea anterioară pentru a ajuta la ilustrarea problemei.

Cheia pre-partajată (PSK)

Partea inițială a cecului de securitate prin care ați trecut la bancă, în analogia de mai sus, poate fi comparată cu WPA2-PSK, autentificare care necesită o persoană care se conectează la o rețea wifi (cereți bani la bancă în metafora noastră) folosind o parolă. PSK se referă la un „secret partajat”, în acest caz, o parolă.

Note:

- WPA2 fără PSK este o opțiune folosită dacă doriți să utilizați un server de autentificare. O afacere ar trebui să aleagă această opțiune dacă dorește să aloce chei unice dispozitivelor angajaților. Dacă o cheie este compromisă, afacerea ar trebui doar să genereze o cheie nouă pentru un singur dispozitiv. Acest lucru ar împiedica de asemenea alte dispozitive să fie compromise de o cheie pierdută sau furată, ceea ce ar putea fi dacă toate dispozitivele ar utiliza aceeași cheie.

- Ce este diferență între WPA2-PSK și WPA2-Personal? Termenii sunt folosiți în mod interschimbabil, deși WPA2-Personal implică utilizarea AES, în timp ce WPA2-PSK implică o alegere între TKIP și AES mai vechi. După cum se explică într-un blog Cisco, unele dispozitive permit WPA cu AES și WPA2 cu TKIP. AES este opțional în WPA, dar în WPA2, AES este obligatoriu și TKIP este opțional. Ambii termeni se referă la utilizarea PSK, ceea ce distinge WPA2-Personal de WPA2-Enterprise.

Strângere de mână în patru direcții

Autentificarea autentică în telecomunicații se numește strângere de mână. La bancă, tu și ghicitorul ați schimbat o strângere de mână în trei pași pentru a vă stabili acreditările, codul secret fiind strângerea de mână finală în proces.

Toate rețelele wifi folosesc un strângere de mână în patru direcții.

În ilustrația de mai jos, punctul de acces wifi deteriorat este ghicitorul fals cu care te-ai ocupat la bancă.

Ilustrare a modului în care un atac KRACK interceptează o strângere de mână în patru direcții (Sursă: Enisa)

Rowell Dionicio, care scrie pentru Packet6, explică: „Atacatorul va strica un punct de acces real și păcăli un client să se alăture punctului de acces necinstit, dar permite completarea autentificării Wi-Fi. Pentru a scoate atacul KRACK, atacatorul va reda un mesaj în strângerea de mână cu 4 căi. Defectul este aici că dispozitivul victimei va accepta redarea unuia dintre aceste mesaje atunci când nu ar trebui. Prin urmare permițând atacatorului să utilizeze o cheie folosită anterior. O cheie ar trebui folosită doar o singură dată și acesta este ținta defectelor de atac KRACK. ”

Dionicio continuă: „Soluția tehnică la un KRACK Attack este de a preveni valorile nonce refuzului. Dispozitivele nu trebuie să accepte cheile folosite anterior.“

Citiți o explicație mai tehnică a reutilizării nonce de către Mathy Vanhoef, cercetător KRACK.

Este WPA3 sigur? Sigur, dar există și îmbunătățiri la WPA2

Anunțul WPA3 a făcut câteva valuri, dar va dura ceva timp să se deruleze. Între timp, unele îmbunătățiri WPA2 vor fi de asemenea implementate:

- Impunerea adoptării cadrelor de gestionare protejate (PMF) pe toate dispozitivele „Wi-Fi CERTIFICAT”

- Asigurarea furnizorilor efectuează controale periodice pe dispozitivele certificate (source: Comisie)

- Standardizarea suitei criptografice pe 128 de biți (source: Comisie)

Care sunt cele două versiuni WPA3?

WPA vine în două versiuni care se bazează pe cerințele utilizatorului final (utilizarea caselor sau a afacerilor.) Din această cauză, nu există o mare diferență între WPA3-Personal și WPA3-Enterprise, deși acesta din urmă este mai sigur, așa cum a fost conceput pentru a proteja datele ultra-sensibile și întreprinderile mari.

Să rezumăm rapid cele două versiuni descrise de Wi-Fi Alliance. Pentru început, ambele versiuni:

- Utilizați cele mai recente metode de securitate

- Renunțați la protocoalele vechi vechi

- Solicitați utilizarea cadrelor de gestionare protejate (PMF). „Cadrele de acțiune de gestionare Unicast sunt protejate atât de forfotare cât și de forjare, iar cadrele de acțiune de gestionare multicast sunt protejate de falsificare”, potrivit Wi-Fi Alliance. Pe scurt, Wikipedia descrie cadrele de administrare ca „mecanisme care permit integritatea datelor, autenticitatea originii datelor și protecția la redare.” Puteți găsi o descriere tehnică a modului de funcționare pe site-ul web Cisco.

WPA3-personale

Această versiune oferă o autentificare bazată pe parolă cu o securitate bună chiar și atunci când utilizatorii aleg parolele scurte sau slabe. Nu necesită un server de autentificare și este protocolul de bază pe care îl folosesc utilizatorii casnici și întreprinderile mici.

- Utilizează criptarea pe 128 de biți

- Utilizează o strângere de mână de autentificare simultană a egalilor (SAE) care protejează împotriva atacurilor de forță brută

- Încorporează secretul înainte, înseamnă că un nou set de chei de criptare sunt generate de fiecare dată când se face o conexiune WPA3, deci dacă parola inițială este compromisă, nu va conta

- Susține securitatea pe rețelele publice

- Gestionează cu ușurință dispozitivele conectate

- Permite selectarea parolelor naturale, pe care susține că Wi-Fi Alliance le va facilita utilizatorilor să-și amintească parolele

WPA3-Enterprise

Oferă protecție suplimentară rețelelor de întreprinderi care transmit date sensibile, de exemplu, guvernele, organizațiile de asistență medicală și instituțiile financiare. Include modul de securitate opțional de rezistență minimă de 192 biți, aliniat la suita comercială de securitate națională Algoritm (CNSA) din Comitetul pentru sisteme de securitate națională. Aceasta a fost o solicitare a guvernului american.

Principala diferență între WPA3-Personal și WPA3-Enterprise este la nivel de autentificare. Versiunea personală folosește PSK și versiunea Enterprise un cocktail de caracteristici care înlocuiesc IEEE 802.1X de la WPA2-Enterprise. Accesați Wi-Fi Alliance pentru specificațiile tehnice.

Pentru mai mult, Eric Geier, care scrie pentru Cisco Press, explică modul în care întreprinderile pot face trecerea la WPA3-Enterprise.

Noile caracteristici WPA3

Patru domenii de îmbunătățire

Patru funcții noi în WPA3 sunt concepute pentru a îmbunătăți WPA2. in orice caz, doar una dintre acestea este obligatorie pentru certificarea WPA3: strângerea de mână a dragonului. Mai jos este un scurt rezumat al principalelor caracteristici. Vom intra mai detaliat mai târziu în această secțiune.

- Strângere de mână mai sigură – Protocolul de autentificare simultană a egalităților (SAE) (de asemenea strângerea de mână Dragonfly) necesită o nouă interacțiune cu rețeaua de fiecare dată când un dispozitiv solicită o cheie de criptare, încetinind rata unui atac încercat și făcând o parolă mai rezistentă la dicționar și forța brută. atacuri. De asemenea, previne decriptarea offline a datelor.

- Înlocuirea configurației wi-fi protejate (WPS) – un mod mai simplu de a adăuga în siguranță dispozitive noi într-o rețea folosind Protocolul de aprovizionare a dispozitivelor Wi-Fi (DPP), care vă permite să adăugați în siguranță dispozitive noi într-o rețea folosind un cod QR sau o parolă. Conectare ușoară face instalarea deosebit de ușoară pentru dispozitivele IoT acasă și conectate.

- Criptare neautentificată – O mai bună protecție atunci când utilizați hotspot-uri publice Deschis Wi-Fi îmbunătățit care furnizează criptarea neautentificată, un standard numit Opportunistic Wireless Encryption (OWE).

- Dimensiuni mai mari ale cheilor de sesiune – WPA3-Enterprise va suporta dimensiuni de cheie echivalentul securității pe 192 biți în faza de autentificare, care va fi mai greu de fisurat.

Să aruncăm o privire mai detaliată asupra litaniei de acronime menționate mai sus.

Autentificarea simultană a egalilor (SAE) împotriva atacurilor de forță brută

SAE este un schimb de chei sigur, bazat pe parolă folosit de versiunea WPA3-Personal pentru a proteja utilizatorii de atacurile de forță brută. Este potrivit pentru rețelele de plasă, care își primesc numele din modul în care creează acoperire wifi. Comparitech descrie configurația pur și simplu: „Prin plasarea mai multor dispozitive în jurul casei dvs., fiecare trimitând un semnal wireless, creați o„ plasă ”sau o rețea de acoperire wireless în jurul casei. Acest lucru ajută la eliminarea petelor moarte sau slabe.

Avantajele SAE:

- Bazat pe schimbul de chei Dragonfly IEFT, un model criptografic pentru autentificare folosind o parolă sau o parolă, rezistentă atât la atacuri active, cât și pasive și la atacuri de dicționar offline.

- Activează Transmiterea secretului care nu permite unui atacator să înregistreze o transmisie criptată care ar putea fi decodificată ulterior în cazul în care parola rețelei wireless va fi compromisă în viitor

- Permite numai o ghicire cu parolă pe sesiune. Chiar dacă atacatorii fură date cu speranța de a sparge parola în timpul liber offline, vor fi încurajați de funcția de ghicire, deoarece trebuie să „întrebe” routerul wifi de fiecare dată dacă ghicitul lor a fost corect. În esență, acest lucru limitează un atacator la atacuri în timp real. S-a pus oarecare întrebare dacă această caracteristică poate limita și utilizatorii legitimi. În lumea reală, este puțin probabil ca utilizatorii legitimi să facă 100 de ghiciri automate consecutive într-o secundă, la fel ca și hackerii, iar o aplicație poate fi codată pentru a permite un număr limitat de ghiciri înainte de a începe încetinirea serviciului. Această caracteristică întărește, de asemenea, securitatea parolelor slabe.

Protocolul de aprovizionare a dispozitivelor (DPP) pentru gestionarea rețelelor și a dispozitivelor IoT

Wi-Fi CERTIFICAT Easy Connect ™ (care înlocuiește serviciul de aprovizionare WiFi WPA2) vă ajută să conectați toate dispozitivele, chiar și cele care nu au o interfață prietenoasă pentru a introduce parola, de exemplu, Google Home sau frigiderul inteligent), folosind un singur dispozitiv intermediar.

Wi-Fi Alliance descrie cum funcționează: un proprietar de rețea alege un dispozitiv ca punct central al configurației. În timp ce un dispozitiv cu o GUI plăcută este cel mai ușor, puteți utiliza orice dispozitiv capabil să scaneze un cod de răspuns rapid (QR) sau să utilizați NFC ca dispozitiv de configurare. Rularea DPP – o procedură de înscriere unică pentru toate dimensiunile – de pe acest dispozitiv conectează toate dispozitivele scanate și le oferă acreditările necesare pentru accesarea rețelei. Notă: Aceasta este o caracteristică opțională și disponibilă numai pe dispozitivele cu Conectare ușoară.

După ce un dispozitiv Wi-Fi a fost înregistrat, acesta folosește configurația sa pentru a descoperi și a vă conecta la rețea printr-un punct de acces (Sursă: Wi-Fi Alliance)

Criptare wireless oportună (OWE) pentru un hotspot mai sigur

OWE este șoferul din spatele WiFi îmbunătățit deschis caracteristică, implementată la protejați utilizatorii din hotspot-urile publice / oaspeți și împiedicați epuizarea. Înlocuiește vechiul standard de autentificare „deschis” 802.11. Cu OWE, datele dvs. sunt criptate chiar dacă nu ați introdus o parolă. A fost conceput pentru a furniza transferul și comunicarea criptată a datelor în rețelele care nu folosesc parole (sau nu folosesc o parolă partajată) folosind Protecția individualizată a datelor (IDP); în esență, fiecare sesiune autorizată are propriul token de criptare. Aceasta înseamnă că datele fiecărui utilizator sunt protejate în propria casă. Dar funcționează și în rețelele protejate prin parolă, asigurându-se că, dacă un atacator pune stăpânire pe parola rețelei, nu va avea totuși acces la datele criptate pe dispozitivele rețelei (a se vedea SAE mai sus.)

Sunteți vulnerabil la KRACK?

Totul nu este deznădăjduit și sumbr. Oricine folosește wifi este vulnerabil, dar să punem problema în perspectivă. Un hacker poate intercepta doar traficul necriptat între dispozitiv și router. Dacă datele au fost criptate corespunzător folosind HTTPS, un atacator nu îl poate citi.

Câteva reasigurări de la Brendan Fitzpatrick, vicepreședinte, Cyber Risk Engineering, care scrie pentru Axio:

- Un atac nu poate fi lansat de la distanță, un atacator trebuie să se afle în raza fizică a unei anumite rețele wifi.

- Un atac are loc doar în timpul strângerii de mână pe patru căi.

- Fraza de acces wifi nu este dezvăluită în timpul atacului și atacatorul nu este activat să se alăture rețelei.

- Doar dacă atacul are succes, atacatorul poate decripta traficul între victimă și punctul lor de acces.

- În prezent, atacul este concentrat doar pe partea clientului a strângerii de mână.

Într-o postare pe blog, Robert Graham observă, KRACK „nu poate învinge SSL / TLS sau VPN-urile.” El adaugă: „Rețeaua dvs. de acasă este vulnerabilă. Multe dispozitive vor folosi SSL / TLS, deci sunt în regulă, precum ecoul Amazon, pe care îl puteți continua fără să vă faceți griji pentru acest atac. Este posibil ca alte dispozitive, cum ar fi becurile dvs. Phillips, să nu fie atât de protejate. ”Soluția? Patch cu actualizări de la furnizor.

Ce software și dispozitive sunt vulnerabile la KRACK?

Potrivit lui Matty Vanhoef, Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys și altele, toate ar putea fi afectate de unele variante ale atacurilor. Linux și Android versiunile 6.0 sau o versiune ulterioară sunt deosebit de vulnerabile.

Puteți găsi o listă a furnizorilor afectați pe pagina web a Cert Software Engineering Institute, baza de date a notelor de vulnerabilitate. Site-ul oferă link-uri către informațiile furnizorilor despre corecții și corecții.

Ce fel de vulnerabilități de atac expun rețele insuficient securizate?

Nu este doar pericolul de a fi KRACK. O rețea wifi nesecurizată cerșește să fie atacată și WPA3 va ajuta la atenuarea acestor riscuri. Certificatul american prezintă scenariile potențiale de atac:

- Cǎlǎrind – Domeniul tipic de wifi interior este de 150 – 300 de picioare. Dacă locuiești aproape de aproapele tău, conexiunea ta poate fi deschisă atacatorilor … sau chiar fiului geek de alături, care îți folosește wifi-ul pentru a-și descărca filmele..

- wardriving – Un tip de piggybacking în care potențialii atacatori se deplasează în jurul cartierelor cu o antenă care caută rețele wireless nesigure.

- Atacuri gemene rele – Într-un atac cu gemeni malefice, un atacator imită un punct de acces la rețeaua publică, setându-și semnalul de difuzare a fi mai puternic decât cel generat de punctul de acces legitim. Desigur, utilizatorii se conectează la semnalul mai puternic, cel al criminalului. Datele victimei sunt apoi ușor citite de hacker. Verificați întotdeauna numele și parola unui hotspot wifi înainte de a vă conecta.

- Adulmecare fără fir – Evitați punctele de acces public care nu sunt securizate și unde datele nu sunt criptate. Infractorii folosesc „sniffers” pentru a găsi informații sensibile, cum ar fi parolele sau numerele cărților de credit.

- Acces neautorizat la computer – Un hotspot nesecurizat ar putea permite unui atacator să acceseze orice directoare și fișiere pe care le-ai pus neintenționat disponibile pentru partajare. Blocați întotdeauna partajarea fișierelor în public.

- Surf cu umeri – În zonele publice, aveți grijă de pârâți, de atacatori care vă privesc tastând în timp ce trec pe lângă dvs. sau vă înregistrează sesiunea video. Puteți cumpăra un protector de ecran pentru a evita acest lucru.

Furtul dispozitivelor mobile – Nu este doar rețeaua care prezintă un risc pentru datele dvs. Dacă dispozitivul dvs. este furat atunci când lucrați la un hotspot, este o zi de bonanza pentru infractori. Asigurați-vă că datele dvs. sunt întotdeauna protejate prin parolă și informațiile sensibile sunt criptate. Aceasta include date despre dispozitivele de stocare portabile.

Câteva precauții

Cuvinte de avertizare din partea găsitorilor defectului KRACK

Mathy Vanhoef, cercetător postdoctoral în securitatea calculatoarelor din KU Leuven și unul dintre cercetătorii care au descoperit KRACK, pe site-ul său, are câteva observații cu privire la WPA3 care merită să reflectăm..

- VEZI strângere de mână – Dacă strângerea de mână SAE nu este pusă în aplicare cu atenție, poate fi vulnerabilă la atacurile cu canal lateral, pe care Wikipedia le descrie drept atacuri bazate pe informații despre o implementare software. Se pare că vulnerabilitățile exploatabile care decurg din configurații incorecte nu pot fi evitate nici măcar de WPA3.

- Criptare neautentificată – În timp ce folosirea criptare wireless oportună (OWE) va consolida confidențialitatea utilizatorilor în rețelele deschise, Vanhoef sugerează că pot fi prevenite doar atacuri pasive (în care hackerii adulmesc traficul). Atacurile active (cele care folosesc puncte de acces manechin pentru a păcăli utilizatorii) vor permite în continuare unui adversar să intercepteze traficul. Vanhoef explică:

O deficiență a OWE este că nu există un mecanism care să aibă încredere într-un punct de acces la prima utilizare. Contrastați acest lucru cu, de exemplu, SSH: prima dată când vă conectați la un server SSH, puteți avea încredere în cheia publică a serverului. Acest lucru împiedică un adversar să intercepteze traficul în viitor. Cu toate acestea, cu OWE nu există nicio opțiune de a avea încredere într-un anumit AP la prima utilizare. Deci, chiar dacă te-ai conectat anterior la un anumit AP, un adversar poate totuși configura un AP fals și te poate face să te conectezi la el în viitor.

- Oportunitate ratată – Doar una dintre cele patru caracteristici oferite de Wi-Fi Alliance în acumularea WPA3 este de fapt obligatorie pentru WPA3. „Din păcate, programul de certificare WPA3 are nevoie doar de sprijinul noii strângeri de mână a libelule. Asta e. Celelalte caracteristici sunt opționale sau fac parte din alte programe de certificare. Mă tem că, în practică, acest lucru înseamnă că producătorii vor implementa noua strângere de mână, vor bate o etichetă „certificată WPA3” și vor fi realizate cu aceasta ”, spune Vanhoef. Rezultatul final va fi că utilizatorul final nu știe de fapt ce caracteristici sunt incluse și cât de sigure sunt acestea.

(Sursă: Mathy Vanhoef și Frank Piessens. [year]. Atacuri de reinstalare cheie: forțarea reutilizării noncece în WPA2. În lucrările celei de-a 24-a Conferințe ACM privind securitatea computerelor și comunicațiilor (CCS). ACM.)

Ce au de spus cinicii, inclusiv dezvoltatorii IT, despre WPA3?

Alăturați-vă conversațiilor de pe blogul lui Bruce Schneiner, DD-WRT, Exchange Stack Exchange sau Community Spiceworks pentru câteva informații interesante despre dacă WPA3 este într-adevăr panacea pentru vulnerabilitățile de securitate wifi. Și dacă vulnerabilitatea merită să petreci prea mult somn. Câteva contribuții:

- „Bănuiesc că WPA3 va ajuta. Pentru o vreme – până când băieții răi vor găsi o altă gaură.“

- “A flux mare de venituri pentru furnizorii de hardware cine va înceta să acopere echipamentul curent și va insista să cumpărați noile WAP-uri dacă doriți WPA3. ”

- „Cel mai dezamăgitor aspect al WPA3 este că, la fel ca toate standardele wifi anterioare (WEP, WPA, WPA2, chiar WPS), acesta a fost dezvoltat de un consorțiu închis, exclusiv pentru membri […] Toate promisiunile anunțului WPA3 sunt că procesul închis pe WPA4 poate începe acum. “

- „Vectorul de atac folosind KRACK este pur și simplu prea mic (și va continua să scadă) pentru a face aceste atacuri răspândite: „Rețelele deschise, de exemplu, nu sunt vulnerabile la KRACK, dar sunt mult mai expuse atacurilor nocive decât rețelele WPA2. În momentul scrierii, nu au fost documentate, de fapt, atacuri KRACK; susțin specialiștii, deoarece efortul este prea mare pentru infractorii cibernetici atunci când există atât de multe ținte mai înconjurătoare.

Pe această notă cinică, practicați WiFi în condiții de siguranță, rămâneți informați și începe să economisești pentru un router nou. Potrivit lui Dion Phillips, care scrie pentru InfiniGate, „… este îndoielnic faptul că dispozitivele wireless actuale vor fi actualizate pentru a sprijini WPA3 și este mult mai probabil ca următoarea undă de dispozitive să fie trecută prin procesul de certificare. Acestea fiind spuse, dispozitivele client vor trebui, de asemenea, să fie certificate în același mod pentru a putea beneficia de noua certificare. ”

Experții sunt de acord că lansarea va avea loc până la sfârșitul lui [year]. Va trebui să cumpărați un router nou, dar WPA3 este compatibil înapoi, astfel încât să nu fie nevoie să actualizați toate dispozitivele conectate, cu excepția cazului în care acestea sunt cu adevărat vechi.

Cum te poți proteja?

Cum se pot proteja întreprinderile? (Rezolvat)

Mathew Hughes are câteva sugestii practice temperate cu câteva cuvinte de precauție.

- Instalați un patch compatibil înapoi – Din păcate, spune Hughes, nu numai că mulți oameni încetinesc să instaleze patch-uri, mulți producători încetinesc să le emită.

- Instalați un VPN, un tunel criptat între dispozitive, care împiedică trasarea de către străini – Pentru unii oameni, spune el, acest lucru poate fi practic, deoarece nu vor putea accesa alte dispozitive conectate în rețeaua lor.

- Utilizare SSL / TLS – Acest lucru oferă un strat suplimentar de criptare pentru a zădărnici hoții și ascultătorii, deoarece criptează pachetele la nivelul sesiunii și nu la nivelul rețelei (care ar putea fi vizate de atacatorii KRACK.)

- Actualizați dispozitive și software – Asigurați-vă că departamentul IT lansează actualizări și aplicații software obișnuite pentru toate dispozitivele companiei, inclusiv BYOD-urile. Contactați producătorii pentru a vă asigura că au emis efectiv patch-uri care se adresează defectului KRACK.

în plus, asigurați-vă routerul – Asigurați-vă că routerul dvs. este blocat, ferit de amenințări interne sau persoane din afara care vizitează clădirea. Există, de asemenea, o serie de valori implicite pe routerul pe care îl poți modifica pentru a întări securitatea, de ex. restricționarea traficului de intrare, dezactivarea serviciilor neutilizate, modificarea informațiilor de autentificare implicite și modificarea SSID-ului pe dispozitive mai vechi. Verificați că firewall-ul routerului este activat (nu se face întotdeauna automat.) Utilizați SSID pentru a crea puncte de acces separate pentru personalul și clienții dvs. Dezactivați WiFi Protected Setup (WPS), utilizat pentru asistarea dispozitivelor de asociere.

De asemenea, citiți mai jos sfaturi legate de rețelele de domiciliu.

Sfaturi de securitate Wi-Fi pentru rețele de domiciliu și dispozitive IoT (rezolvate)

-

- Practicați simțul de bază al securității wifi – Citiți Ghidul Comparitech pentru securizarea rețelei dvs. de acasă wifi.

- Nu mai folosi wifi – Conectați-vă la internet printr-o conexiune Ethernet sau date (3 / 4G) acasă sau utilizați date mobile, în special pentru tranzacții sensibile.

- Actualizați dispozitive și software – Aceasta include toate dispozitivele, precum și routerul. Contactați producătorii pentru a vă asigura că au emis efectiv patch-uri care se adresează defectului KRACK.

- Dezactivează partajarea fișierelor – În timp ce este tentant să împărtășiți fotografii cu prietenii și familia, încercați să evitați să faceți acest lucru într-un loc public. De asemenea, ar trebui să creați un director pentru partajarea fișierelor și să restricționați accesul la alte directoare. Protejați întotdeauna parola pe care o împărtășiți.

-

- Nu efectuați tranzacții sensibile în locuri publice – Faceți-vă serviciile bancare online acasă.

- Instalați HTTPS oriunde – HTTPS Pretutindeni de la Electronic Frontier Foundation (EFF) este o extensie Firefox, Chrome și Opera sursa deschisă care criptează comunicațiile cu majoritatea site-urilor web. Extensia nu este o opțiune sigură în cazul în care un site web nu oferă criptare HTTPS, dar dacă este disponibil, HTTPS Everywhere se va asigura că acesta este conținutul pe care îl livrează..

- Folosește o VPN – În timp ce VPN-urile oferă o securitate deosebită pentru datele dvs., asigurați-vă că furnizorul dvs. este la fel de conștient de securitate ca dvs. și vă recunoaște dreptul la confidențialitate. Raportat de Bryan Clark în articolul Următorul Web, PureVPN, care a susținut că nu păstrează jurnalele sau informațiile de identificare ale utilizatorilor săi, a părut misterios să furnizeze suficiente informații autentificate pentru a permite FBI să urmărească și să aresteze un atacator. VPN-ul dvs. păstrează jurnalele? Într-un studiu aprofundat, Comparitech dezvăluie adevărul despre 123 de politici de logare VPN.

- Configurați un router pentru casă – Un router virtual vă permite să partajați conexiunea dvs. la internet cu alte dispozitive din apropiere. Este mai ușor decât credeți, similar cu configurarea unui hotspot wifi pe smartphone.

- Asigurați-vă routerul – Există o serie de valori implicite pe routerul pe care îl poți schimba pentru a întări securitatea, de ex. restricționarea traficului de intrare, dezactivarea serviciilor neutilizate și modificarea SSID-ului pe dispozitive mai vechi.

- Confirmați ISP-ul dvs. este actualizat – Mulți utilizatori Wifi de casă utilizează routerul furnizat de ISP-ul lor. Dacă faceți acest lucru, confirmați ISP-ul a plasat toate dispozitivele.

- Evitați hotspoturile publice publice – Sau, cel puțin aflați cum să minimizați riscurile de utilizare a wifiului public.

- Verificarea manuală a adreselor URL sunt sigure – URL-urile HTTP folosesc criptarea SSL pentru a proteja vizitatorii site-ului lor. URL-urile HTTP nu. Puteți vedea dacă o adresă URL este securizată în bara de adrese. De asemenea, activați funcția Utilizați întotdeauna o conexiune sigură (HTTPS) opțiune pe dispozitivul dvs..

- Folosiți parole sigure – Comparitech are câteva sugestii privind crearea de parole puternice. Modificați întotdeauna parolele implicite, cum ar fi „Admin” sau „123”.

- Mențineți software antivirus la zi – Alegeți un software antivirus de încredere și păstrați-l cu patch-uri. Există, de asemenea, o mulțime de aplicații antivirus gratuite.

- Opreste-l – Opriți conexiunea wifi atunci când nu o utilizați și dezactivați reconectarea automată.

- Folosiți securitate cu mai multe straturi – Mențineți firewallul sistemului de operare actualizat și utilizați autentificarea cu doi factori pentru a accesa conturile dvs. de internet.

- Utilizați criptarea Advanced A Encryption Standard (AES) – Verificați dacă rețeaua de domiciliu folosește WPA2 cu criptare AES, nu TKIP. Ambele opțiuni de criptare sunt vulnerabile la decriptarea traficului prin KRACK, dar AES nu este vulnerabil la injecția de pachete.

Am nevoie de WPA3?

Este mai bine să fii în siguranță decât să-mi pare rău, așa că da, da. Însă, în perioada de tranziție (perioada în care vânzătorii își vor certifica dispozitivele), puteți să aplicați WPA2.

Modificarea parolei WPA2 nu vă va proteja împotriva unui atac KRACK care se concentrează pe gestionarea cheilor. Cu toate acestea, are sens securitatea alegerea întotdeauna a parolelor puternice.

Dar este suficient?

John Wu, într-un articol pe LinkedIn, spune că WPA3 nu este suficient pentru a asigura securitatea wifi totală, deoarece hackerii folosesc alte metode pentru a ataca metodele wifi. „Recența virusului VPNFilter nu profită de niciunul dintre deficiențele WPA2. În schimb, atacul vizează vulnerabilitățile cunoscute în interfața web a routerelor WiFi, porturile la distanță care sunt deschise cu parole cu coduri dure, software care nu este actualizat și dispozitive IoT conectate vulnerabile. “

Soluția? Utilizați listele de verificare de mai sus despre cum să vă protejați conexiunile wifi ca un ghid pentru crearea unui abordarea în straturi a securității wifi. Începutul listei? Fii la curent cu patch-urile.

securitate adecvată și să ia măsuri de precauție pentru a se proteja împotriva atacurilor cibernetice. Este important să înțelegem că WPA3 nu este o soluție magică care va rezolva toate problemele de securitate, ci este doar un pas înainte în direcția corectă. Cu toate acestea, este încurajator să vedem că industria se concentrează pe îmbunătățirea securității rețelelor Wi-Fi și că există soluții disponibile pentru a proteja utilizatorii împotriva atacurilor cibernetice.