Multe organizații și persoane au început să adopte măsuri de securitate de bază, cum ar fi necesitatea unor parole mai puternice, implementarea autentificării cu doi factori și gestionarea controlului accesului. Însă este obișnuit să uiți de protecție pentru cele mai grave cazuri. O supraveghere majoră este ce se întâmplă dacă cineva își pierde laptopul sau un computer este furat.

Dacă garanțiile corecte nu sunt în vigoare, atacatorii ar putea ajunge la toate datele de pe dispozitiv – secrete personale, proprietate intelectuală, informații financiare, date valoroase ale companiei, detalii client sensibile și multe altele.

Aceasta prezintă un risc imens atât pentru persoane, cât și pentru organizații. O soluție este să configurați ștergerea de la distanță pe dispozitive. Aceasta permite administratorilor să șteargă datele chiar dacă computerul a fost pierdut sau furat (deși există unele limitări). O altă măsură utilă de siguranță este să implementați criptarea completă a discului astfel încât hoțul nu poate accesa date pe laptop decât dacă reușesc să fure cheia.

Fiecare dintre aceste tehnici poate fi mai complicat decât par la început și fiecare vine cu pro și contra. Din această cauză, există anumite cazuri de utilizare în care o opțiune este mai bună decât cealaltă, sau ambele mecanisme pot fi combinate dacă nivelul amenințării este suficient de ridicat.

Ce este ștergerea de la distanță?

Ștergerea de la distanță face posibilă ștergerea datelor de pe un laptop sau computer fără a fi nevoie să fie în fața dispozitivului. Este o caracteristică critică pe care atât persoanele fizice, cât și companiile ar trebui să ia în considerare punerea în aplicare pe toate computerele care conțin date sensibile sau valoroase.

Trebuie să fie configurat în prealabil, dar dacă sunt activate funcțiile de ștergere de la distanță, proprietarul poate șterge datele și împiedica atacatorul să fure informația sau să folosească datele pentru a lansa atacuri cibernetice suplimentare. Acest lucru poate face din șervețele la distanță un instrument valoros pentru prevenirea încălcării datelor.

Dacă deja înțelegeți importanța ștergerii de la distanță și a altor mecanisme de securitate, cum ar fi criptarea discului complet, consultați secțiunile următoare pentru a afla cum să le configurați. Dacă încă nu sunteți sigur ce tip de atacuri ar putea preveni, treceți la De ce ar trebui să activați ștergerea de la distanță sau criptarea completă a discului? secțiune pentru a vedea ce daune pot apărea atunci când aceste măsuri nu sunt aplicate.

Cum se șterge de la distanță un laptop

O varietate de programe pot șterge de la distanță un computer. În acest tutorial, vom folosi prada, pentru că este open source și nu trebuie să plătiți pentru al configura, deși dacă un dispozitiv este furat și decideți să îl ștergeți, va trebui să plătiți pentru abonarea profesională în acea etapă. Este important să rețineți că prada trebuie să fie configurată înainte de timp – după ce un laptop a fost deja pierdut sau furat, este prea târziu pentru a instala orice software de ștergere de la distanță..

Înainte ca dispozitivul dvs. să fie pierdut sau furat

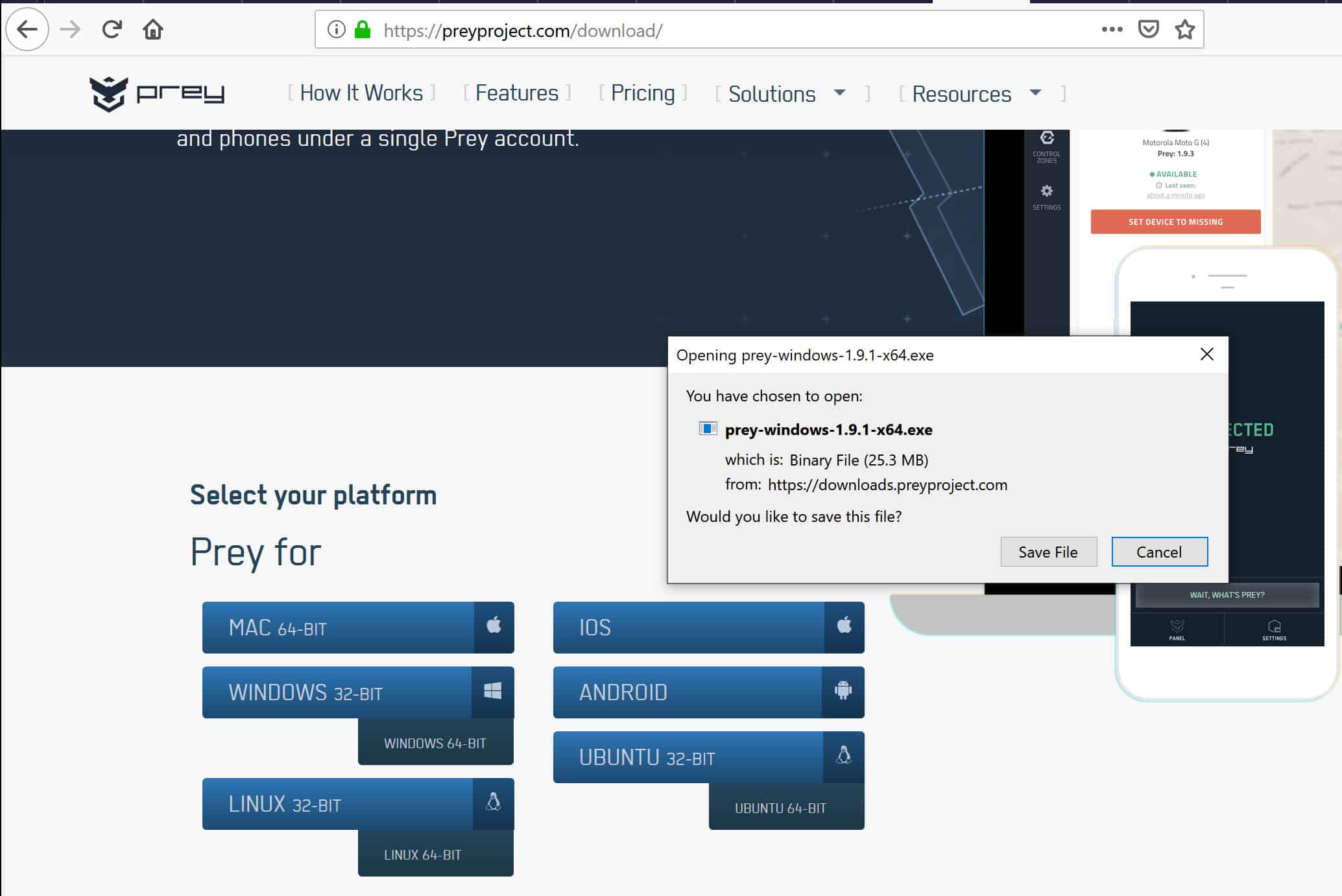

Pentru a începe, accesați pagina de descărcare Prey și selectați versiunea corespunzătoare pentru computerul sau dispozitivul dvs. În acest tutorial, vom folosi versiunea Windows pe 64 de biți. După ce ați făcut clic pe descărcare, apăsați Salvează fișierul în caseta de dialog care apare:

După ce fișierul a terminat descărcarea, deschideți-l pentru a rula asistentul de configurare. Când ajungeți la ecranul de întâmpinare, faceți clic pe Următor →, urmat de Sunt de acord când apare acordul de licență. În ecranul următor, selectați în ce folder de destinație doriți să fie instalată Prada, sau lăsați-o ca opțiune implicită. Clic Instalare.

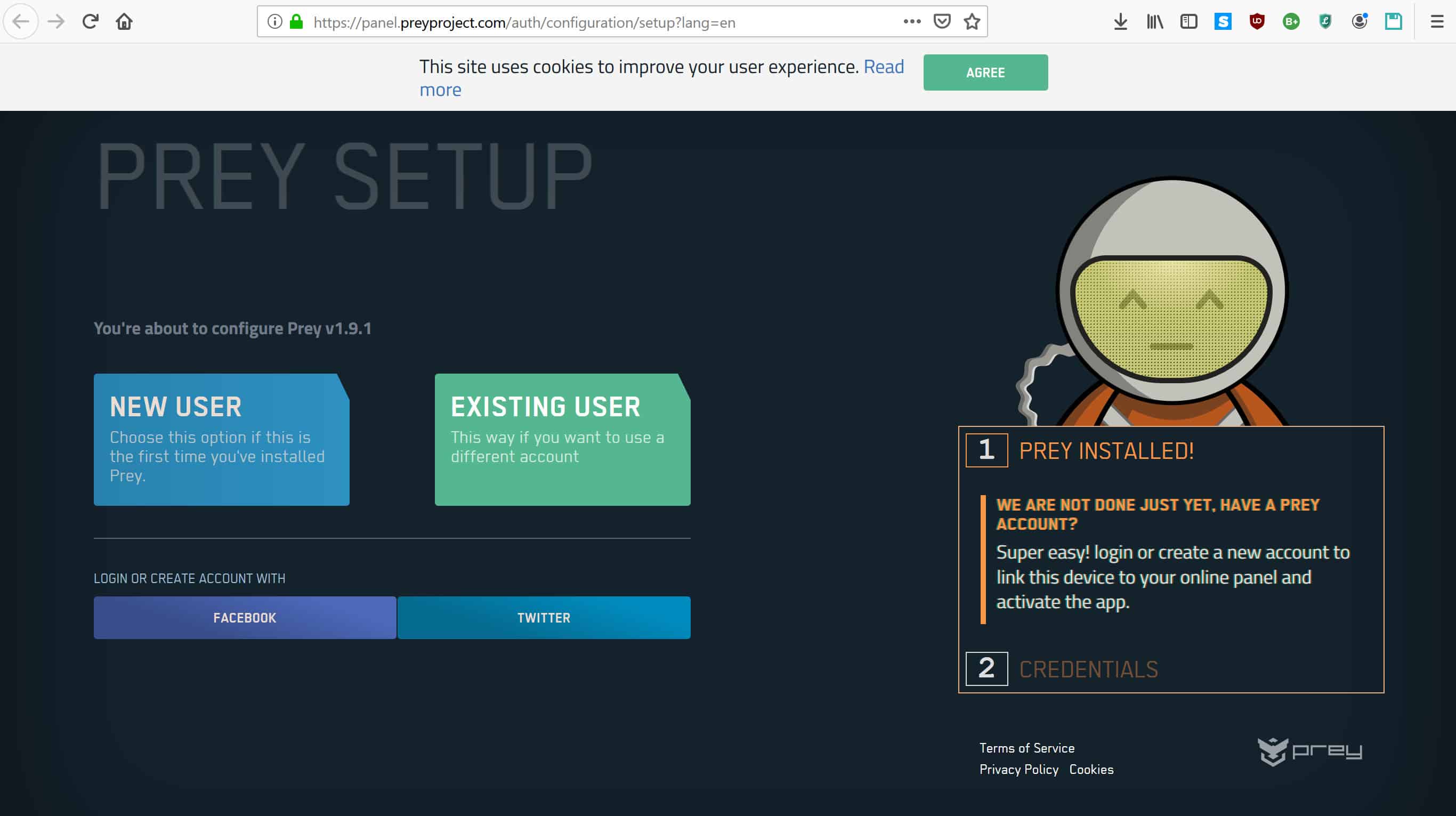

Când expertul termină instalarea, asigurați-vă că marcați caseta de validare pentru a lansa Prada, apoi faceți clic pe finalizarea. Aceasta va genera următoarea pagină în browserul dvs. Web:

Presupunând că aceasta este prima dată când configurați prada, faceți clic pe UTILIZATOR NOU, apoi introduceți numele, adresa de e-mail și parola în câmpurile de intrare care apar. Faceți clic pe caseta din reCAPTCHA pentru a demonstra că nu sunteți un robot, precum și casetele de selectare pentru a indica faptul că aveți peste 16 ani și ați citit termenii și condițiile. Faceți clic pe albastru INSCRIE-TE buton sub ele.

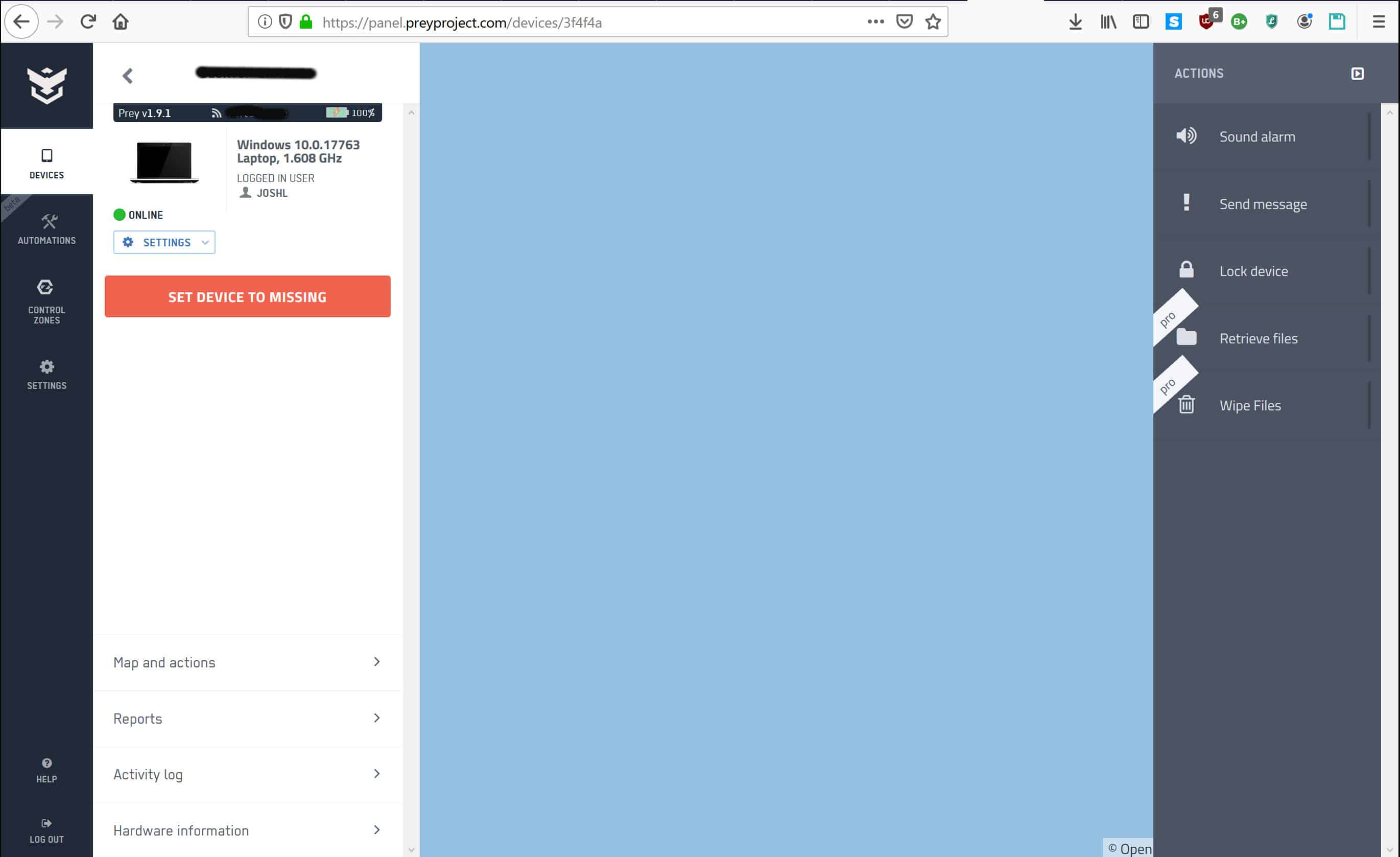

Acesta va lansa panoul de control al Prey, care va afișa ultima locație cunoscută a dispozitivului:

Rețineți că în această captură de ecran, harta a fost mutată în mijlocul oceanului din motive de confidențialitate. În mod normal, va arăta zona dvs. cu o casetă care notează ultima locație cunoscută.

Odată ce Prada este în funcțiune, oferă o serie de caracteristici, cum ar fi serviciile de localizare, blocarea la distanță și ștergerea de la distanță, pe care le puteți utiliza după cum este necesar.

După ce un dispozitiv a fost pierdut sau furat

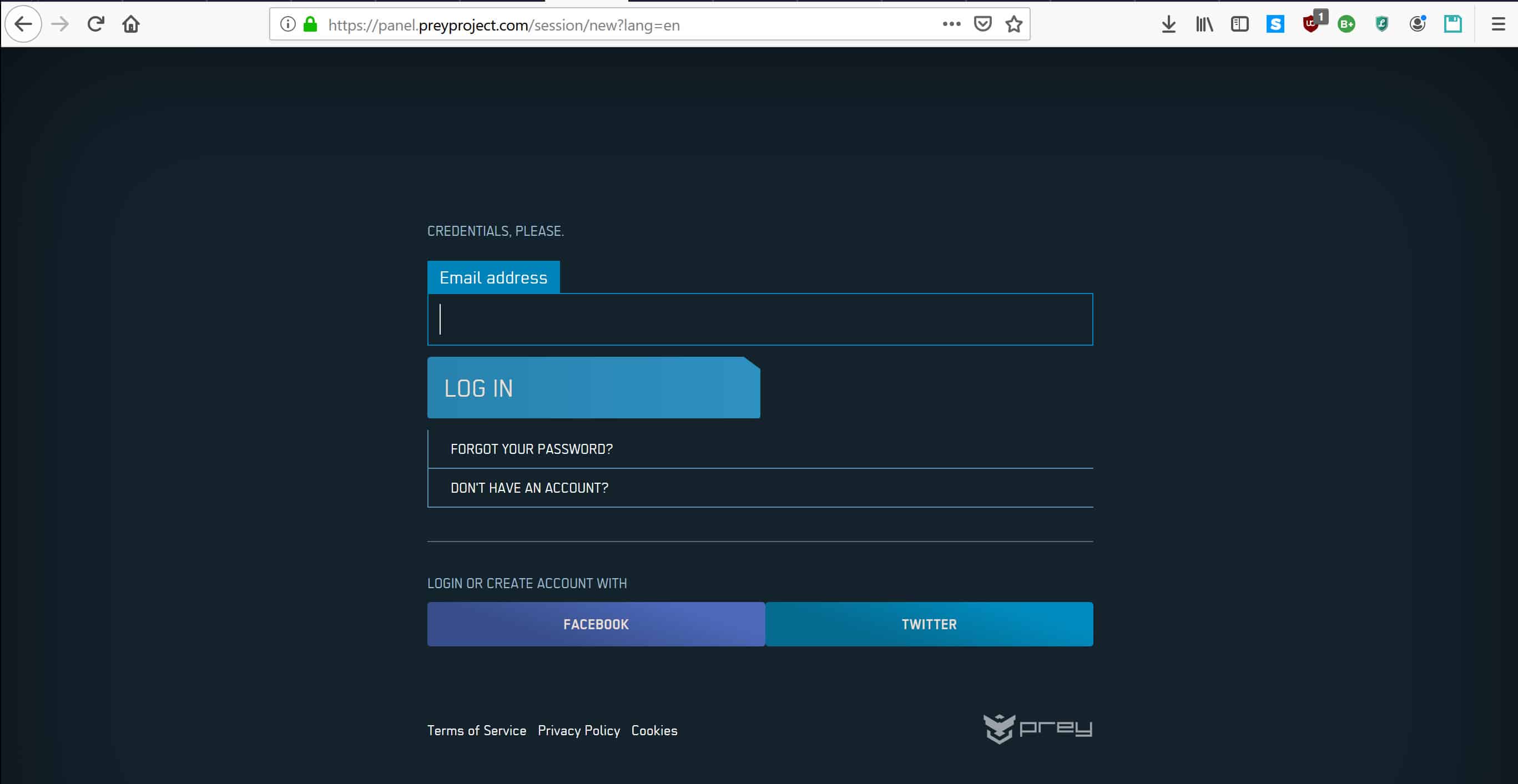

Să spunem că s-a izbit tragedia și laptopul dvs. a fost fie pierdut, fie furat. Grația salvatoare este că aveți previziunea de a instala un instrument de ștergere de la distanță, precum Prada, pentru a limita orice daune potențiale. Primul pas este să accesați site-ul web Prada, să introduceți detaliile dvs. și să vă autentificați:

După ce v-ați autentificat, faceți clic pe dispozitivul care lipsește. Acesta va afișa când a fost conectat ultima dată la internet și unde a fost localizat. Dacă aveți norocul să fi fost jefuit de un hoț care se zbuciumă, ei vor fi intrat online, dezvăluind locația dispozitivului.

Puteți utiliza aceste informații pentru a urmări computerul sau a le transmite poliției pentru a-i ajuta cu ancheta lor. Datele de locație sunt utile și în cazurile în care un dispozitiv a fost pur și simplu pierdut – dacă este încă conectat la internet. Panoul de control al prăzii face mult mai ușor de găsit.

Dacă dispozitivul a fost furat, este important să restricționați accesul hoților la fișierele computerului. În coloana din dreapta, există mai multe opțiuni diferite:

Dacă doriți să ștergeți de la distanță dispozitivul și să ștergeți definitiv fișierele, faceți clic pe Ștergeți de la distanță în partea de jos a coloanei. Din păcate, această caracteristică nu este disponibilă în planul gratuit, așa că va trebui să vă abonați la Prey Pro pentru a șterge dispozitivul.

Dacă nu v-ați înscris deja la Prey Pro și chiar trebuie să ștergeți computerul de la distanță, faceți clic pe Actualizează-ți planul în fereastra pop-up și urmați linkurile pentru a șterge dispozitivul. Acest lucru va șterge datele de pe computer, atât timp cât acestea sunt încă conectate la internet.

Dacă doriți să configurați ștergerea de la distanță în caz de furt, dar nu doriți să vă înscrieți la Prey Pro, există o serie de alte alternative software. Atât Microsoft 365 cât și Microsoft Enterprise Mobility + Security, vin cu Intune, care poate fi configurat înainte de timp, astfel încât să puteți șterge de la distanță orice dispozitive pierdute sau furate. Alte companii precum Absolute și Meraki oferă și soluții de ștergere de la distanță.

Limitările ștergerii de la distanță

Ștergerea de la distanță pare a fi soluția perfectă pentru păstrarea în siguranță a datelor în cele mai grave cazuri, dar utilizările acestora sunt de fapt mai limitate decât puteți crede. O problemă semnificativă este perioada de timp dintre un furt potențial și ștergerea de la distanță. O altă problemă este că dispozitivul trebuie să fie conectat la internet pentru ca o ștergere de la distanță să funcționeze.

Timpul dintre furt și ștergere

Când lucrurile sunt furate, de multe ori nu observăm imediat. Poate trece ore, zile sau chiar săptămâni înainte să ne dăm seama că computerul nostru a fost furat. Acest timp de întârziere este esențial, deoarece este posibil să dureze doar câteva minute pentru ca un hoț viclean să acceseze date de la un laptop furat.

Chiar și în cazurile rare în care vă asistați că laptopul dvs. a fost furat și poate alerga la conectare și la ștergerea de la distanță a computerului, este posibil ca hoțul să acceseze datele înaintea dvs. În circumstanțe mai puțin favorabile, este posibil să fi avut zile în care să traverseze fișierele și să acceseze tot ceea ce își doresc. Din păcate, șervețele la distanță nu pot face nimic pentru a opri un hoț care a accesat datele înainte de ștergere.

Dispozitivul trebuie să fie online

O altă limitare a ștergerii de la distanță este aceea că un dispozitiv furat trebuie să fie online pentru ca acesta să funcționeze. Orice hoț care știe ce fac, va ține laptopul offline din exact aceste motive – nu vor să fie urmărit dispozitivul sau ca datele să fie șterse. Aceasta înseamnă că este posibil să nu aveți niciodată șansa de a utiliza funcționalitatea de ștergere de la distanță, pe care depuneți atâtea eforturi în configurare.

Dacă dispozitivul este conectat la internet după furt, atunci este probabil ca hoțul să fie amator sau să fure laptopul în sine pentru a vinde. În aceste cazuri, este puțin probabil ca acestea să vizeze datele computerului, astfel încât este posibil să nu fie necesară o ștergere de la distanță.

Datele sunt efectiv șterse?

Există o mulțime de conjectură cu privire la faptul că datele pot fi recuperate sau nu după ce au fost șterse sau șterse. Dacă este posibil sau nu este posibil să depindă de o serie de factori, inclusiv modul în care ștergerea unității, dacă este o unitate modernă sau una veche, o unitate solidă sau o unitate HDD și cât de sofisticat este atacatorul..

Conform unui studiu din 2008, în majoritatea circumstanțelor, o singură ștergere cu software-ul adecvat va fi suficient pentru a împiedica datele să intre în mâinile atacatorului. Cu toate acestea, dacă aveți de-a face cu un adversar cu resurse bune și cu o unitate mai veche sau cu o unitate de stare solidă, există posibilitatea ca acestea să poată recupera datele după ce au fost șterse.

Protejarea dispozitivelor furate cu criptarea discului complet

În unele situații, șervețele de la distanță nu sunt eficiente sau fezabile pentru a proteja un laptop pierdut sau furat. În multe cazuri, criptarea completă a discului poate fi o alternativă mai bună sau poate fi utilizată pentru a completa funcțiile de ștergere de la distanță.

Când discul unui computer este complet criptat, înseamnă că toate datele discului au fost blocate cu software sau hardware criptografic. Acest lucru împiedică accesul neautorizat. Când se utilizează criptarea cu disc complet, datele pot fi accesate numai de utilizatorii care au cheia. În caz contrar, datele rămân inutilizabile ca cifră de text.

Criptarea completă a discului este o metodă excelentă pentru protejarea datelor, mai ales dacă un dispozitiv este pierdut sau furat. Chiar dacă un dispozitiv sfârșește în mâini greșite, hoții ar putea să nu acceseze datele decât dacă au și cheia.

Această abordare poate fi avantajoasă față de ștergerea de la distanță, deoarece nu există nicio fereastră de oportunitate pentru infractori între momentul furtului și momentul în care are loc ștergerea de la distanță.

Un alt avantaj major este faptul că dispozitivul nu trebuie să fie conectat la internet pentru a-l împiedica pe hoț să acceseze datele. În timp ce datele sunt încă tehnic pe computer, criptarea o face inaccesibilă fără cheie – nu este nevoie ca o conexiune la internet să blocheze sau să șteargă datele din dispozitiv, deoarece acestea sunt deja blocate în mod implicit..

Cel mai simplu mod de a implementa criptarea discului complet în Windows 10 este cu BitLocker, deși este disponibil numai pentru utilizatorii Windows Pro, Enterprise și Education. Dacă sunteți pe Windows 10 Home, Bitlocker nu este disponibil. Următorul tutorial rcalculează calculatorul dvs. să aibă un cip TPM (Modul de platformă de încredere), deși există modalități prin care puteți configura Bitlocker fără una.

Dacă BitLocker nu este o opțiune pentru dvs., puteți încerca VeraCrypt, care este un program gratuit și open-source de criptare cu disc complet. Unii utilizatori îl preferă pe BitLocker, deoarece permite oricui să inspecteze codul, iar organizația din spatele VeraCrypt nu este privită unei companii majore precum Microsoft..

Configurarea criptării pe disc complet cu BitLocker

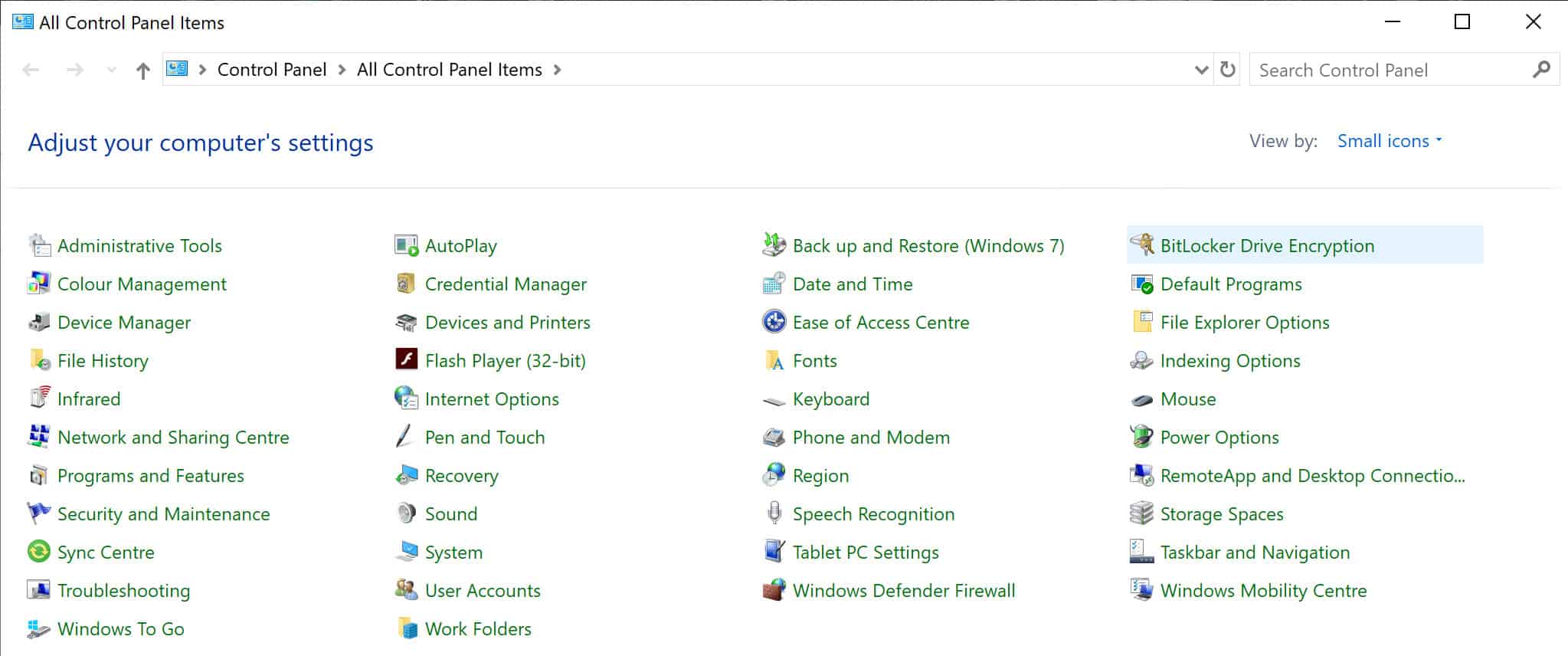

Primul pas este să vă conectați la Windows cu un cont de administrator. După ce v-ați autentificat ca administrator, accesați Panou de control, apoi selectați Criptare unitate BitLocker:

Clic Porniți BitLocker. Expertul BitLocker va începe să ruleze, scanând computerul pentru a vă asigura că are un cip TPM și îndeplinește celelalte cerințe. Dacă sunt necesare modificări de sistem, expertul BitLocker vă va recomanda toate etapele necesare.

După ce Bitlocker este gata, vă va solicita o cheie USB sau o parolă. Pentru majoritatea utilizatorilor, o parolă va fi cea mai practică opțiune.

Este important să rețineți că chiar și cele mai bune instrumente de criptare sunt ușor minate de parolele slabe. Dacă utilizați o parolă scurtă și simplă sau aceeași pentru fiecare cont, nu puteți aștepta ca discul dvs. criptat să fie foarte sigur. Consultați ghidul nostru despre crearea și gestionarea parolelor puternice pentru a afla cum vă puteți îmbunătăți securitatea sau utilizați generatorul de parole.

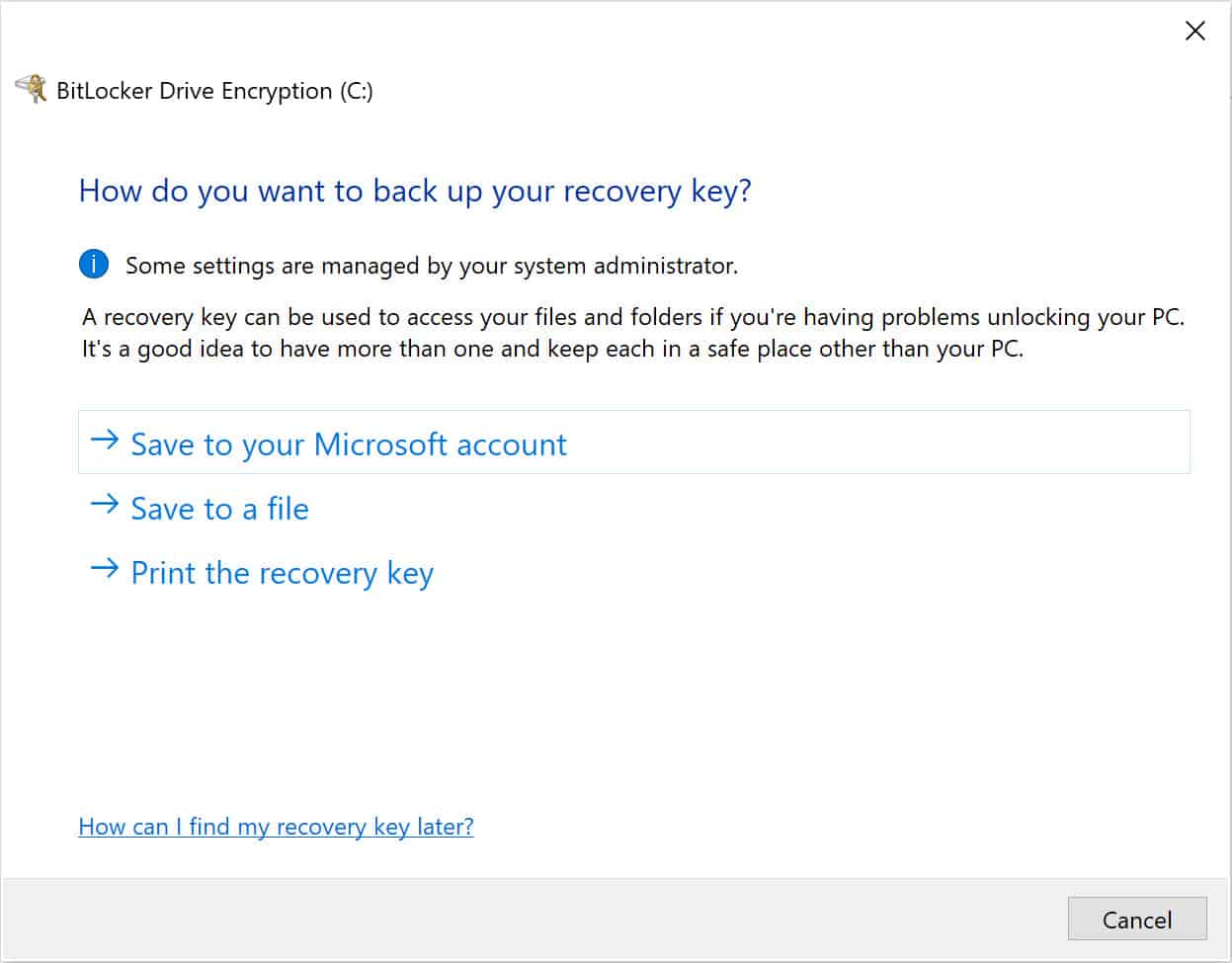

Introduceți parola puternică, apoi introduceți-o din nou în câmpul următor pentru a confirma că ați introdus-o corect. Apoi veți fi condus la următorul ecran pentru opțiunile de recuperare a cheilor:

Acestea sunt alegerile pe care Microsoft le oferă în cazul în care uitați sau pierdeți cheia. Cel mai bine este evita Salvați în contul Microsoft pentru că e-mailul nu este foarte sigur. Opțiunile mai bune sunt:

- Salvați într-un fișier – Puteți salva cheia pe un USB pe care îl utilizați exclusiv în acest scop. Puneți-l într-un seif sau ascundeți-l cu atenție și nu conectați USB-ul la computer decât dacă trebuie să recuperați cheia.

- Tipăriți cheia de recuperare – Puteți păstra o copie de rezervă a cheii dvs. prin imprimarea acesteia, apoi ascunderea cu atenție a paginii din casa dvs..

În ecranul următor, vi se va cere cât de mult din unitatea dvs. doriți să criptați. Criptați doar spațiul disc folosit este cel mai bun pentru computere sau unități noi. Dacă este o unitate care este deja folosită, este mai bine să selectați Criptați unitatea întreagă astfel încât întreaga unitate este criptată.

Puteți alege apoi modul dvs. de criptare. Deoarece folosim BitLocker pentru a cripta hard disk-ul unui computer în acest exemplu, faceți clic pe Mod nou de criptare, care vizează hard disk-uri fixe și nu externe.

După ce ați trecut prin toate aceste etape, BitLocker vă va solicita să reporniți computerul pentru o verificare a sistemului. Când începe, vi se va solicita să introduceți parola BitLocker înainte de a putea accesa unitatea.

Vi se va cere, „Sunteți gata să criptați această unitate?”. Click pe Continua iar procesul de criptare a discului va începe. Poate dura oriunde de la câteva minute până la câteva zile, în funcție de cât de multe date trebuie criptate.

După ce unitatea a fost criptată, singura modalitate prin care veți putea să o deblocați și să accesați fișierele este prin introducerea parolei pe care ați configurat-o mai devreme. Acesta este motivul pentru care este atât de important să stocați cu atenție parola.

Nu numai că puteți uita parola și trebuie să puteți să vă accesați copia de rezervă, dar trebuie să o țineți ascunsă, deoarece orice persoană care o întâlnește are potențialul de a accesa toate fișierele dvs..

Limitările criptării pe disc complet

La fel ca în majoritatea aspectelor de securitate, există și unele dezavantaje care vin cu criptarea completă a discului. Unul dintre punctele slabe majore este că criptarea este puternică numai dacă sunt respectate bune practici de parolă. Dacă un hacker poate găsi parola sau o poate sparge, atunci accesarea datelor este banală.

Aceasta este o problemă în multe domenii ale securității informațiilor și poate fi atenuată prin practici precum:

- Utilizarea parolelor complexe.

- Utilizarea unei parole unice pentru fiecare cont.

- Utilizarea unui manager de parole.

- Nu lăsați parola notată în locații ușor de găsit.

- Conștientizare și instruire în domeniul ingineriei sociale.

Cealaltă problemă majoră este aceea chiar și cele mai bune metode de criptare nu rămân în siguranță pentru totdeauna. Algoritmii pe care îi utilizăm implică un compromis între securitate și utilizare. Cu cât este mai sigur un algoritm, cu atât este nevoie de mai mult timp pentru criptarea și decriptarea și cu atât mai multă putere de calcul folosește.

De dragul eficienței, avem tendința de a implementa algoritmi de criptare siguri pentru viitorul mediu. Dacă am criptat datele cu intenția de a le păstra în siguranță pentru următorul secol, ar fi nevoie de prea mult timp și de putere de calcul pentru a putea fi utilizate.

În timp, tehnologia noastră se dezvoltă, puterea de procesare devine mai ieftină și sunt descoperite noi tehnici de criptanaliză. Algoritmii care au fost considerați siguri în trecut, cum ar fi DES, pot fi acum decriptați de adversarii motivați și cu resurse bune. Acest lucru înseamnă că orice date vechi care au fost criptate cu DES pot fi accesate.

În acest moment, AES-256 este privit ca standardul de aur pentru criptarea simetrică. Când este implementat corect, se consideră imposibil de cracare, chiar și pentru cele mai puternice organizații.

Cu toate acestea, la fel ca în cazul DES, tehnologia se va îmbunătăți în deceniile următoare și va deveni din ce în ce mai practic să ocolim AES. Aceasta înseamnă că datele care sunt în prezent criptate cu AES vor fi în cele din urmă nesigure, făcând posibilă accesarea adversarilor noștri.

Desigur, o mare parte din datele care sunt considerate în prezent sensibile sau valoroase vor fi complet lipsite de valoare. În ciuda acestui fapt, unele date își vor păstra în continuare valoarea și, în aceste cazuri pe termen lung, ștergerea unităților este un mod mai eficient de a oferi securitate pentru viitor decât criptarea completă a discului.

În timp ce acest scenariu poate părea paranoic, documentele NSA scurse implică faptul că organizația poate păstra anumite date criptate până când va găsi o modalitate de a le crăpa. Sigur, nu este ceva care să fie îngrijorat pentru nivelul de amenințare cu care se confruntă majoritatea indivizilor și organizațiilor, dar există situații în care potențialul de decriptare viitoare trebuie să fie luat în considerare.

Combinarea ștergerii de la distanță cu criptarea discului complet

Există multe scenarii în care fie ștergerea de la distanță, fie criptarea completă a discului vor fi suficiente pentru a proteja datele. În situațiile în care datele sunt incredibil de valoroase și se anticipează că își vor păstra valoarea timp de zeci de ani, poate fi cel mai bine să combinați ambele mecanisme.

Dacă sunt setate atât criptarea completă a discului, cât și ștergerea de la distanță, un hoț nu va putea accesa datele imediat după furtul inițial (cu excepția cazului în care au achiziționat deja parola – din nou, șansele să se producă astfel pot fi reduse prin adoptarea unei parole bune practici de management).

Dacă dispozitivul se conectează la internet, atunci poate fi șters și de la distanță pentru a împiedica accesul viitor la date. Aceasta oferă o protecție suplimentară în cazul în care parola este descoperită vreodată, sau noi tehnici sunt dezvoltate pentru a evita criptarea în viitor.

Desigur, dispozitivul ar trebui să fie totuși conectat la internet pentru ca funcționarea ștergătoarei de la distanță să funcționeze, dar, cel puțin, combinarea acestor două abordări oferă administratorilor un nivel suplimentar de protecție. Înseamnă, de asemenea, că atacatorii au mai multe oportunități de a face o greșeală.

De ce ar trebui să activați ștergerea de la distanță sau criptarea completă a discului?

Când ștergerea de la distanță nu a fost activată și alte garanții nu sunt în vigoare, este posibil ca atacatorii să poată accesa orice pe laptop sau pe computer. De la încălcări masive de date până la furtul de IP, această supraveghere poate avea impacturi mari asupra întreprinderilor și persoanelor fizice.

Acestea nu sunt doar atacuri teoretice. Au existat numeroase exemple anterioare de laptopuri furate sau alte dispozitive care duc la catastrofe. Unele dintre ele includ:

Încălcarea datelor privind afacerile veteranilor

Una dintre cele mai dăunătoare încălcări ale datelor legate de laptop a avut loc în 2006. Un laptop necriptat care conținea date de la 26,5 milioane de veterani americani a fost furat de la un analist de date.

Datele includeau numere de securitate socială, calificative pentru handicap și alte detalii personale. În 2009, Departamentul Afacerilor Veteranilor a ajuns la o înțelegere cu cei care au fost afectați. Procesul de acțiune de clasă a căutat inițial 1.000 de dolari pentru fiecare persoană ale cărei date au fost furate, cu toate acestea, acestea au ajuns la un acord pentru o plată totală de doar 20 de milioane de dolari.

MD Anderson Cancer Center furt

Între 2012 și 2013, MD Anderson Cancer Center a furat un laptop și două unități USB furate. Furturile au inclus date necriptate de la 34.800 de pacienți. Deși nu există dovezi că datele personale au fost accesate de persoane fizice neautorizate, compania texană a fost în continuare amendată cu 4,3 milioane USD în [year].

Compania a făcut apel la decizia Departamentului Sănătății și Serviciilor Umane, dar pedeapsa a fost confirmată de judecătorul care a prezidat-o. Judecătorul Steven Kessel a respins argumentele lui MD Anderson, precizând că organizația „… a făcut doar eforturi de jumătate de inimă și incomplete de criptare în anii următori.”

Decizia judecătorului a considerat că este irelevant dacă datele au fost sau nu accesate într-un mod neautorizat. El a hotărât că compania nu a reușit să protejeze datele personale de dezvăluire, făcând-o răspunzătoare.

Furtul de laptopuri Coplin Health Systems

La începutul anului [year], o organizație de asistență medicală din Virginia Occidentală avea unul dintre laptopurile sale furate din mașina unui angajat. Laptopul aparținea Coplin Health Systems și era protejat cu parolă, cu toate acestea, datele nu au fost criptate și nici ștergerea de la distanță nu a fost activată, ceea ce a lăsat deschisă posibilitatea ca datele de la 43.000 de pacienți să poată fi accesate..

Informațiile despre pacient includeau date despre sănătate, numere de securitate socială și informații financiare. În această etapă, nu există dovezi că datele au fost abuzate de hackeri, dar Coplin Health Systems a fost în continuare obligat să anunțe cei care au fost afectați, precum și Oficiul pentru Drepturile Civile al Departamentului pentru Sănătate și Servicii Umane. Acest lucru se datorează faptului că laptopul nu avea garanții adecvate, iar furtul reprezenta în continuare un risc pentru pacienți și pentru datele lor.

Laptopul furat de la Eir

Nu doar că SUA au fost furtul de laptopuri este atât de ravagant și dăunător. Eir, compania irlandeză de telecomunicații, a mai furat laptopul unui angajat în [year]. În timp ce laptopul trebuia protejat cu parolă și criptat, o actualizare de securitate defectuoasă din ziua anterioară furtului a dus la decriptarea datelor laptopului când a fost furată..

Defectul a făcut posibilă tâlharul să acceseze datele celor 37.000 de clienți Eir. Datele includ nume, adrese de e-mail, numere de cont și numere de telefon, cu toate acestea, compania a spus că nu există date financiare în pericol.

Compania a raportat incidentul atât comisarului pentru protecția datelor, cât și clienților afectați. Acest incident arată exact cât trebuie să fie companiile vigilente în protejarea datelor lor. Deși defectele de securitate sunt o realitate nefericită, este posibil ca o capacitate de ștergere de la distanță să fi protejat datele de accesul neautorizat.

Furtul de laptop al Departamentului pentru Sănătate din Canada

La sfârșitul anului [year], un laptop a fost furat de la un angajat guvernamental din Canada. Laptopul necriptat a fost luat dintr-o mașină blocată și conținea informații despre sănătate referitoare la aproape 40.000 de persoane din teritoriile Nord-Vestului.

Între e-mailuri și fișiere, laptopul conținea câteva informații despre sănătate extrem de sensibile, inclusiv înregistrări despre „… Vaccinările HPV, C. difficile (infecții ale colonului), frotii de pap, tuse convulsivă, analize de sânge pentru tuberculoză, infecții cu transmitere sexuală și boli rezistente la antibiotice, printre alții.”

Pe lângă datele de sănătate, laptopul conținea și detalii personale care ar putea fi utilizate pentru furtul de identitate și alte infracțiuni. Aparent dispozitivul a fost lăsat necriptat, deoarece a fost o tabletă hibridă și un laptop care nu era compatibil cu software-ul de criptare al departamentului IT..

Un laptop care este necesar să se ocupe de astfel de informații sensibile nu trebuie niciodată lansat unui angajat fără măsurile de protecție adecvate, oricât de greu ar fi să criptezi. Dacă nu este posibil, atunci în loc de sarcină ar trebui să se emită un dispozitiv securizat.

Furtul de laptopuri al serviciilor secrete

În cealaltă parte a spectrului, în [year], laptopul de lucru al unui agent secret de serviciu a fost furat dintr-o mașină din New York. În ciuda furtului, laptopul conținea măsuri de securitate adecvate pentru atenuarea eventualelor vătămări potențiale.

Serviciul Secret criptează complet laptopurile angajaților săi și nu le permite să conțină nicio informație clasificată. De asemenea, au capacități de ștergere de la distanță pentru a face dispozitivele inutile pentru atacatori. Deși este imposibil să opriți furturile să nu se producă, existența unei politici de securitate cibernetică în vigoare poate contribui la limitarea eventualelor daune care pot apărea.

Ștergerea de la distanță și criptarea completă a discului minimizează riscurile

Incidentele enumerate mai sus arată cât de multe daune pot apărea dacă organizațiile nu își iau timp pentru a-și asigura dispozitivele înainte. Avem tendința de a subestima riscurile sau de a ne imagina că anumite scenarii nu ni se vor întâmpla niciodată – până nu este prea târziu. Realitatea este că laptopurile noastre conțin adesea date extrem de valoroase și sunt o țintă principală pentru hoți.

Deși poate părea o problemă pentru a configura ștergerea de la distanță sau criptarea completă a discului pe computere, este un preț mic de plătit în comparație cu costurile uriașe care pot rezulta din încălcările datelor.

Vezi si:

- Hard disk-urile 3 din 5 conțin date anterioare ale proprietarului

- Statisticile cibernetice de securitate

gurat în prealabil pe dispozitivul dvs. înainte de a fi pierdut sau furat. Iată pașii pentru a configura ștergerea de la distanță cu prada:

1. Descărcați și instalați prada pe dispozitivul dvs.

2. Configurați un cont prada și conectați dispozitivul dvs. la acesta.

3. Activați funcția de ștergere de la distanță în setările prada.

4. În cazul în care dispozitivul dvs. este pierdut sau furat, accesați contul prada de pe alt dispozitiv și selectați opțiunea de ștergere a datelor de pe dispozitivul pierdut sau furat.

Este important să rețineți că există unele limitări ale ștergerii de la distanță, cum ar fi timpul dintre furt și ștergere, necesitatea ca dispozitivul să fie online și întrebarea dacă datele sunt efectiv șterse. De aceea, este recomandat să combinați ștergerea de la distanță cu criptarea completă a discului pentru a minimiza riscurile.

În concluzie, este esențial să adoptați măsuri de securitate de bază, cum ar fi parole mai puternice și autentificarea cu doi factori, dar și să nu uitați de protecția pentru cele mai grave cazuri, cum ar fi pierderea sau furtul dispozitivelor. Configurarea ștergerii de la distanță și a criptării complete a discului sunt două măsuri utile de securitate care pot minimiza riscurile pentru persoane și organizații.