Bonetnet je skupina računala kojima upravlja haker. Metoda kontrole kombinira dvije ključne prednosti za hakera. Prvo, pojačava štetu koju mogu napraviti, a drugo, napadi ne potiču iz njihovog vlastitog računala, zbog čega im je gotovo nemoguće pronaći.

Ako je vaše računalo zaraženo zlonamjernim softverom, to će vas ne učiniti samo žrtvom kibernetičkog kriminala, nego i nesvjesno, suučesnikom. U ovom ćete članku saznati kako se boneti stvaraju, što rade i kako možete spriječiti da haker kontrolira vaše računalo.

Što rade botneti?

Mreže mreže mogu se koristiti za bilo koju vrstu hakerskog napada. Međutim, oni se uglavnom koriste u onim strategijama napada kojima je potrebna količina prometa. Bonetnet može sadržavati od 100.000 do sjevera 5 milijuna zombi računala.

Tri glavne svrhe boneta su prijevara klikovima, distribucija neželjene pošte i DDoS napadi.

Kliknite prijevara

Jedan model cijena e-trgovine naplaćuje oglašivačima maleni iznos svaki put kada netko klikne na njihove oglase na web stranici. Neke mrežne publikacije naplaćuju po pojavljivanju stranice, što je broj učitavanja stranice s oglasom u preglednik.

Ove dvije metode plaćanja za prikaz oglašavanja na mreži otvorene su za zlouporabu. Čak i ako sustavi za praćenje trećih strana mogu provjeriti prijavljeni broj klikova ili pojavljivanja, ne postoji neposredni način za procjenu kvalitete tih kontakata. Dakle, nemoguće je otkriti je li web surfer kliknuo na vezu jer ju je iskreno zanimalo što više može naučiti ili ju je prevarila da klikne. Jednako tako, nemoguće je reći je li taj klik stvarno učinio miš ili ga je generirao program.

Podrijetlo svakog posjetitelja može se provjeriti jer svako računalo koje je povezano s internetom ima jedinstvenu adresu i radnje koje se na web lokaciji obavljaju s tih adresa mogu se zabilježiti.

Dakle, izjava o aktivnosti pokazat će različitu adresu izvora za svaki događaj. Međutim, u prijevari o klikama, tih stotina tisuća posjetitelja stranice zapravo su zombi računala u botnetu koje je upravljao haker, a uopće nisu pravi potrošači..

Neželjena pošta

Jeste li ikad primali odgovore od prijatelja na pitanje zašto ste poslali e-poštu u kojoj preporučujete prethodno odobrenu kreditnu karticu ili tablete za jačanje seksualne sposobnosti? Naravno da niste poslali te e-poruke – haker je ušao na vaš račun i poslao neželjenu poštu svim ljudima na vašem popisu kontakata..

Mreže mreže koriste se za prikupljanje vjerodajnica za prijavu putem phishing e-pošte. Te e-poruke izgledaju kao da dolaze od vašeg davatelja web pošte i kažu vam da morate slijediti vezu i ponovno se prijaviti. Ta vas veza vodi do kopije stranice za prijavu u vlasništvu hakera. Kad se prijavite, hakeru dajete svoje vjerodajnice za ulazak na vaš račun e-pošte.

Lažni zahtjev za prijavu naziva se “phishing”, a također se pokušao navesti ljude da predaju detalje o prijavi za širok spektar mrežnih usluga, uključujući eBay, PayPal, Amazon i internetsko bankarstvo.

Danas se tim spekulativnim e-porukama upravlja putem botneta. Hakiranje računa e-pošte za isporuku neželjene pošte također se vrši putem botneta. U phishing kampanji, botnet pruža anonimnost hakera. Međutim, pri isporuci neželjene pošte privlačnost je botneta višestruka. Identitet pošiljatelja uvijek se može pratiti pronalaženjem tko je oglašivač platio da ga isporuči e-poštom.

DDoS napadi

“Distribuirano odbijanje usluge” ili DDoS napad najčešća je upotreba botneta. Kada pristupite web stranici, vaš preglednik šalje zahtjev poslužitelju web mjesta. Preglednik će čekati samo toliko dugo. Ako u roku od nekoliko sekundi ne dobije odgovor, preglednik će vam poslati jednu od niza poruka o pogreškama kako bi vas obavijestio da je zahtjev istekao ili da stranica nije dostupna.

U većini slučajeva te poruke o pogrešci ne objašnjavaju ispravno situaciju. U stvari, domaćin te web stranice koju ste željeli mogao bi biti pod DDoS napadom.

Domaćini web stranica mogu istovremeno odgovoriti na toliko zahtjeva. Web-lokacije koje očekuju mnogo prometa postavljaju uređaje za upravljanje ravnoteže ispred svojih poslužitelja. Ovi uređaji ravnomjerno raspoređuju promet po nizu poslužitelja. Međutim, ako potražnja za stranicama koje drži domaćin premašuje sposobnost sustava da odgovori, zahtjevi koji se stižu stavljaju se u red ili se jednostavno ignoriraju ako ne postoji sustav čekanja..

Čista količina zahtjeva koji se mogu poslati svi odjednom preko botneta nadvladava čak i najveće nizove poslužiteljskih nizova i sustave čekanja. Pravi zahtjevi guraju se toliko do stražnjeg reda da vaš preglednik odustaje čekajući odgovor i govori vam da stranica nije dostupna.

DDoS napadi su sada postali toliko ambiciozni da privlače međunarodne naslove. Napad 2016. na internetski adresni sustav blokirao je Amazon, Twitter i Netflix. Ovaj napad izveo je Miraiov botnet. Ruska vlada često koristi DDoS napade kako bi destabilizirala demokracije u svojim bivšim satelitskim državama. U 2016. godini, web stranica bugarske izborne komisije primila je 530 milijuna stranica zahtjeva u jednom danu, uprkos činjenici da je cjelokupno stanovništvo zemlje samo 7,2 milijuna.

Sonyjevi su poslužitelji blokirani zbog DDoS napada 2014. godine koji je zaključao igrače na mreži. Prema tvrtki za kibernetičku sigurnost Akamai, mrežno igranje i kockanje sektor su najveći meta DDoS napada. Mnogi poslužitelji igara neprestano su napadnuti, a DDoS napadi na pojedine igrače postaju sve učestaliji.

Botnet industrija

Vlasnik botneta naziva se botmaster ili bot herder.

Rođeni nije jedini koji može koristiti botnet. Neki botmasteri nikada zapravo ne pokreću vlastite napade. Umjesto toga, neki su roboti upravo namijenjeni usluzi najma. Čak će i hakeri koji imaju agende za svoje botnete također iznajmljivati svoje slobodne sate kao infrastrukturu kibernetičkih kriminala. Mnoge bonetne napade plaćaju i pokreću ih ljudi koji čak i ne pokreću botnet.

Trajanje napada

Pojava i evolucija botnet industrije mogu objasniti promjenjive karakteristike napada. Akamaijevo istraživanje ističe neke zanimljive detalje. Iako se količina prometa u napadima stalno povećava, izgleda da se prosječna dužina napada smanjuje. To je vjerojatno zbog novog tržišta za ovu industriju: napada na pojedince nego na korporacije.

U početku su usluge botneta za iznajmljivanje bile dostupne u blokovima od 24 sata. Međutim, pristup koji je izražen u javnosti stvorio je dostupnost napada koji traju samo jedan sat, 20 minuta, pa čak i pet minuta.

Kratki napadi su samo ono što igračima i igračima u pokeru treba da bi izbacili ključnog protivnika i osvojili igru. Ove usluge DDoS za najam postaju široko dostupne na poznatim prodajnim platformama. Ovaj novi razvoj u industriji mogao bi objasniti i otkriće Akamaija da je većina napada usmjerena na mrežno igranje i pojedinačne igrače.

Kratki napad se sada može kupiti za 5 dolara, što cijenu najma napada donosi u okviru proračuna osvetoljubivih tinejdžera.

Vrste botneta

Mrežne mreže nisu jedina metoda koju hakeri mogu koristiti za pokretanje napada. Usluge pohrane u oblaku su također korisni izvori napada klonova i udaranje DNS-a, vremena ili poslužitelja pošte s prevarljenim adresama izvora mogu povećati volumen prometa usmjeren na ciljno računalo za faktor 20.

Napadi koji se temelje na oblaku i reflektori su složeniji i vjerojatnije su da će se koristiti u napadima koji su pred nasom, a ne putem usluge iznajmljivanja. Mreže mreže trebaju vremena za sastavljanje, a nakon što su ta zombi računala zaražena, haker ima malo više posla osim izdavanja naredbi za napad.

To znači da su troškovi održavanja botneta neznatni, a botičar se vjerojatno neće udaljiti od njega, dok postoji dodatni novac koji treba biti istisnut iz njihovog sustava. To je razlog zašto troškovi napada DDoS-a za najam stalno padaju. Kratki, jeftini napadi čine DDoS dostupnim potrošačkom tržištu i pomažu hakerima da pronađu nove izvore prihoda u sve gužvijem dobavljačkom bazenu.

Trojanci i zombiji

Vjerojatno znate što je računalni virus. To je dio zlonamjernog softvera koji na vaše računalo dolazi putem interneta ili na zaraženi USB stick ili DVD. Vatrozidovi blokiraju dolazne zahtjeve za vezom, što je bio izvorni način na koji se virusi probijaju na vaše računalo putem interneta. No, vatrozidi ne blokiraju dolazne poruke ako su odgovor na odlazni zahtjev.

Hakeri su razvili Trojance tako da su mogli otvoriti vezu iza vatrozida i pustiti bilo koji drugi program na računalo. Svi glavni proizvođači softvera objavljuju ažuriranja za svoje aplikacije. Njihovi se programi povremeno prijavljuju kod kućnih poslužitelja i traže upute. Ako je na raspolaganju ažuriranje, taj će se program preuzeti na vaše računalo. Trojanci koriste iste metode rada. Nakon što haker ima trojanski program na vašem računalu, on može staviti više zlonamjernog softvera na svoj poslužitelj, koji će Trojan automatski preuzeti i instalirati.

Početni Trojan treba samo biti vrlo mali program. Njegov je zadatak samo pokretanje preuzimanja. Veći, složeniji i štetniji programi dolaze kasnije. Jedan od tih novijih programa vaše računalo može učiniti “zombijem”. Zombi računala su članovi botneta. Dakle, botnet je skupina zombi računala.

Zombi ide jednu fazu dalje od Trojana. Ona ne samo da špijunira vaše aktivnosti i šalje vaše privatne podatke svom kontroleru, već će pokrenuti i napade na druga računala po naredbi. U osnovi vaše računalo postaje relejna stanica za napad. Svrha ove strategije je da ako itko ikad uđe u izvor napada, vi ćete biti krivi, a ne haker.

Otkrivanje zombija

Teško je otkriti je li vaše računalo uključeno u botnet. Iako napad generira vrlo velike količine prometa, doprinos svakog zombija nije jako oporezivajući. U svakom napadu pojedinačnom zombiju se može narediti da pošalje samo jednu poruku. Usklađena poplava lažnih poruka zahtjeva iz stotina tisuća izvora čini DDoS napade tako učinkovitima, tako da možda nećete primijetiti bilo kakvo oštećenje performansi na računalu..

Drugi čimbenik koji otežava otkrivanje sudjelovanja vašeg računala u botnetu je nesigurnost naziva procesa koje koristi vaše računalo. Možete pogledati aktivne procese u upravitelju zadataka, ali pronaći ćete samo nespecifična imena zadataka, poput “Service Host” ili “System.” Učestalost s kojom zakoniti softver traži ažuriranja, preuzimanja i instalacije mogu također objasniti velike količine aktivnosti na vašem računalu kada bi trebao biti u praznom hodu.

Srećom, nekoliko će vam usluga pomoći da prepoznate aktivnost botneta na računalu. Ove tri mrežne usluge otkrivanja botneta besplatno su dostupne:

IP skener tvrtke Kaspersky Simda Botnet

Ova stranica brzo provjerava jesu li Kaspersky baze podataka zaraženih IP adresa. Protuvirusna tvrtka skenira internet putem botnet prometa i bilježi adrese onih računala za koja je utvrđeno da sudjeluju u DDoS napadima. Čim se povežete na stranicu, moći ćete vidjeti je li vaše računalo sudjelovalo u napadu. Ako niste na popisu, možete biti sigurniji da vaše računalo nije dio botneta.

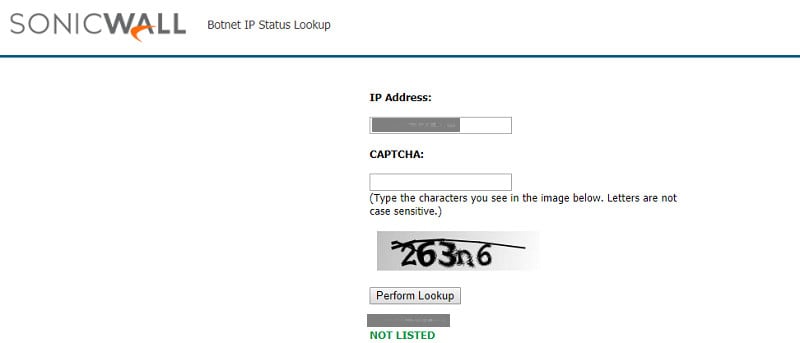

Pretraživanje IP adrese Botnet tvrtke Sonicwall

Uslužni program Sonicwall funkcionira po istoj logici kao i Kasperskyjeva provjeravanje adresa na popisu zombija. No postoji jedna mala razlika s ovim uređajem: on ne prepoznaje automatski vašu IP adresu. Možete pronaći svoju vlastitu IP adresu jednostavno putem Googlea, “Što je moj IP?”. Međutim, također imate priliku provjeriti status adresa osim vaše vlastite.

RUBotted

Ovo otkrivanje botneta proizvod je renomirane tvrtke za cyber-sigurnost Trend Micro. Zanimljivo je da samostalni uslužni program za otkrivanje ne možete dobiti s vlastite web stranice, ali možete ga dobiti od Cneta. Trend Micro je integrirao funkcionalnost sustava za otkrivanje RUBotted u svoj besplatni alat za uklanjanje botnet softvera, koji se naziva HouseCall (vidi dolje). Ovaj se alat pokreće pri pokretanju sustava i nastavlja raditi kao pozadinski proces kako bi vas upozorio na potencijalnu zombifikaciju botneta.

Uklanjanje Botnet programa

Čišćenje i takav način boravka je proces u tri faze. Trebate otkriti je li vaše računalo već dio botneta, ukloniti upravljački program, a zatim instalirati blokatore koji sprečavaju zlonamjerni softver s vašeg uređaja. Neke uslužne programe obavljat će sve ove funkcije.

HouseCall

Ovo je program čišćenja tvrtke Trend Micro koji je izvorno pohvalio RUBotted. Međutim, sada uslužni program uključuje metode otkrivanja, što znači da ako instalirate HouseCall, neće vam trebati ni RUBotted. Ova besplatna usluga klonira viruse, crve, trojance i druge oblike zlonamjernog softvera.

Norton Power Eraser

Ovo je besplatni Norton-ov alat marke Symantec. Ovaj čistač nadilazi uobičajene postupke vašeg uobičajenog alata za uklanjanje zlonamjernog softvera. Trebate ponovno pokrenuti sustav tijekom čišćenja. Tvrtka priznaje da je ovaj program pomalo pretjeran, ponekad identificira legitimne programe kao zlonamjerni softver. Međutim, bolje je biti siguran nego zažaliti.

Alat za brzo uklanjanje zombija

Ovaj besplatni čistač botneta razvijen je na zahtjev indijskog Ministarstva za elektroniku i IT. Ovo je samo jedan primjer kako vlade u naprednim ekonomijama i zemljama u razvoju potiču tehnološka poduzeća da razviju softver za blokiranje botneta i besplatno ga distribuiraju..

Zaštita od zombija

Srećom, većina tvrtki s operativnim sustavom i preglednicima svjesna je zlonamjernog softvera botneta i oni stalno isključuju sigurnosne slabosti kako bi otežali ulazak svih vrsta zlonamjernog softvera u vaše računalo i stvorili pustoš. Dakle, prva strategija koju trebate implementirati da biste zaštitili svoje računalo ili mobilni uređaj od infekcije jest osigurati da uvijek nadogradite na najnovije verzije softvera.

Većina ažuriranja softvera je besplatna, pa vrijedi omogućiti poznatim aplikacijama da se automatski ažuriraju. Međutim, glavne nove verzije ovih sustava ponekad se puštaju kao zasebni proizvodi, što znači da ga morate ponovo kupiti.

Što je još gore, neke starije verzije softvera postaju “desporporirane”, a starija računala možda neće biti u mogućnosti pokrenuti najnoviju verziju operacijskog sustava. U tim je slučajevima bolje kupiti novo računalo.

Osim ažuriranja računala i softvera, evo još nekih strategija za implementaciju.

Zaštitite svoj WiFi

Lažni WiFi i otvorene žarišne točke mogu omogućiti hakerima pristup vašem mobilnom uređaju ili prijenosnom računalu

To će im omogućiti da preuzmu botnet i trojanske programe. Ako volite otići u kafić ili bar koji ima besplatni wifi, budite oprezni s kojom se mrežom povezujete. Može ih biti više. Bilo koji uređaj s karticom bežične mreže može stvoriti WiFi pristupnu točku. To uključuje i druga računala i telefone, a ne samo usmjerivače.

Možda ćete primijetiti da kad otvorite popis dostupnih mreža na popisu je nekoliko uređaja

Obično imaju imena koja vam daju predstavu jesu li točne točke kreirane u obližnjim telefonima ili prijenosnim računalima. Međutim, svatko može lako promijeniti naziv mreže (SSID) tako da se čini kao da je to službena usluga koju pružaju jedinice.

Davanjem lažnoj žarišnoj točki sličnoj tvrtki (npr. “Starbucks Wifi”) i upotrebi iste lozinke kao službena žarišna točka, haker vas može navesti na povezivanje.

Početna faza veze uključuje razmjenu sigurnosnih ključeva koji će zaštititi prijenos podataka između vas i vruće točke od snajpera. Međutim, pristupna točka kontrolira taj postupak, pa ako haker označi ključ koji će vaš uređaj upotrijebiti za sesiju, tada može presresti i pročitati sve podatke poslane i primljene putem mreže. To omogućava uvođenje zlonamjernog softvera, što može uključivati botnet softver.

Otvorene žarišne točke ne zahtijevaju unos lozinke

Vaše prijenosno računalo ili mobilni uređaj nastavit će tražiti wifi signale čak i kada je u stanju mirovanja. Uvijek će se pokušati povezati kad god može.

Da biste spriječili ovaj scenarij, isključite wifi na svom mobilnom uređaju ili prijenosnom računalu prije nego što izađete iz kuće. Ponovno ga uključite kada stignete na odredište i pristupite pouzdanoj vrućoj točki.

Instalirajte VPN s automatskom wifi zaštitom.

Softver stvara šifrirani tunel koji samo klijentski program na vašem uređaju i njegov kućni poslužitelj mogu dešifrirati. To znači da čak i ako uspostavite vezu putem hakerskog žarišta, nijedan botnet ili trojanski program ne može upasti u vaše računalo, telefon ili tablet.

Mobilni uređaji su trenutni hod među hakerima koji traže botnet zombija. Krajem [year]. virus WireX napravio je botnet zombije od 150.000 Android uređaja u nekoliko tjedana.

Omogući vatrozid i antivirus

Instalirajte vatrozid, nabavite antivirusni program i držite ih uključenima

Iako besplatni antivirus obično nije dobar, proizvođač vašeg operativnog sustava vjerojatno ima integrirane firewall i antivirusne opcije koje ne košta ništa za korištenje..

Ponekad vam može smetati vatrozid koji blokira pristup određenim uslužnim programima i sprečava vas da preuzmete cool besplatan softver. Međutim, obratite pažnju na ove preporuke jer su usmjerene na to da vaše računalo ostane bez Trojanaca i programa za kontrolu zombija.

Dobijte DDoS zaštitu

VPN-ovi pružaju privatnost na internetu

Neki pružatelji VPN-a proširili su svoje usluge kako bi dodali DDoS zaštitu. NordVPN, ExpressVPN, VyprVPN, PureVPN i TorGuard samo su neke tvrtke koje su sposobne apsorbirati vrlo velike količine DDoS napada..

Ova bi usluga bila idealna za igrače i kockare koji često postanu plijenom napada u ključnim trenucima igre. U ovom scenariju vas predstavlja internetska adresa koju pruža VPN tvrtka. Sav promet usmjeren prema vama ide prvo na VPN poslužitelj koji ima sposobnost apsorbiranja suvišnih zahtjeva. Pravi zahtjevi prosljeđuju vam se niz šifrirani tunel.

VPN rješenje je također dobra opcija za mala poduzeća koja imaju vlastite web poslužitelje

U tom ćete slučaju morati kupiti namjensku uslugu IP adresa od VPN-a. Ta se IP adresa registrira kao domaćin vaše web stranice. Trebate održavati trajnu vezu s VPN serverom kojem je dodijeljena vaša IP adresa.

Kad se događaju DDoS napadi na vašoj web stranici, oni najprije prolaze kroz VPN poslužitelj, koji filtrira lažne zahtjeve, dok istinite zahtjeve za web stranice šalje vašem poslužitelju niz šifrirani tunel.

Zaštita šifriranja između vas i VPN poslužitelja je važan dio DDoS zaštite. Ne želite da hakeri otkriju vašu pravu IP adresu jer bi tada mogli zaobići VPN poslužitelj i izravno napasti vaš host server.

Sofisticiranija rješenja za veća poduzeća nude Cloudflare, Akamai i Incapsula

Te tvrtke također koriste VPN veze između svojih poslužitelja i svojih klijenata. Ponovo, kao i kod VPN DDoS zaštite, kupcu se prikuplja druga IP adresa koja upućuje na zaštitni poslužitelj.

Cloudflare je poznat po svojim stranicama s izazovima. Kad na web-mjestu vidite pretpregled na kojem se očekuje da izjavite “nisam robot”, djeluje Cloudflare.

Postoji mnogo različitih vrsta DDoS napada i kada se količina prometa poveća na opasne razine na IP adresi zaštićenoj jednim od ovih usluga za ublažavanje DDoS-a, tvrtke pokreću preusmjeravanje cijelog prometa na “skrubere”. Ovi poslužitelji ispituju dolazne zahtjeve za karakteristikama botnet aktivnosti i ispuštanju sumnjivih zahtjeva, dok istinski promet prenose na klijenta.

Preuzmite bujice s oprezom

Budite vrlo oprezni što preuzimate

Torrenti obično ne primjenjuju potrebnu sumnju i preuzet će bilo što. Budite posebno oprezni o torrent stranicama koje zahtijevaju da instalirate uslužni program za preuzimanje prije nego što vam omogući pristup datotekama.

Nikada ne preuzimajte datoteke koje nemaju prepoznatljive datotečne ekstenzije

Izvrsni programi ne završavaju samo u “.exe.”

Izbjegavajte komprimirane datoteke kojima je potreban određeni unzipper da biste dobili pristup

Čak i standardni ZIP datoteke kojima vaš operativni sustav već zna kako pristupiti mogu sakriti programe. Ako pogledate preuzetu zip datoteku i vidite proširenja datoteka koja ne prepoznajete, izbrišite cijelu zip datoteku i potražite drugi izvor.

Budite oprezni kod instalatora aplikacija

Naučite gledati poklon konja u usta

Ovo je posebno relevantan savjet u slučaju softvera jer su Trojanci nazvani po triku zaposlenom u drevnoj Grčkoj. Opkoljeni grad otkrio je jedno jutro prekrasne i ogromne drvene statue konja ispred njihovih vrata i odnio ga unutra da se divi njemu. Tijekom noći, neprijateljski vojnici skriveni unutar strukture iskliznuli su i pobili sve stanovnike u svojim krevetima. Ovo je bio trojanski konj, a trojanski zlonamjerni softver kopira svoj uspjeh.

Možda ćete vidjeti korisni uslužni program koji je dostupan besplatno. Preuzimate datoteku, otvorite instalacijski program i zatim kliknite čarobnjaka za instalaciju sve dok aplikaciju ne budete spremni koristiti. Aplikacija može biti zaista koristan alat i može funkcionirati vrlo dobro. Međutim, postupak automatske instalacije mogao bi također staviti Trojanac na vaše računalo koji će pozvati u botnet programe bez vašeg znanja.

Neki originalni proizvođači softvera također koriste ovu metodu za postavljanje iritantnih alatnih traka na vaše računalo, za izmjenu postavki za prikaz oglasa u pregledniku i za promjenu zadane tražilice.

Ovi će se čarobnjaci za postavljanje često pitati želite li izvršiti te promjene ili instalirati dodatni softver. Mnogi ljudi samo kliknu ove zaslone za instaliranje, pa zapravo pristaju na instaliranje neugodnih dodataka, špijunskog softvera i zlonamjernog softvera.

Obavezno instalirajte aplikacije samo s web mjesta proizvođača softvera

Provjerite recenzije programa prije instaliranja kako biste bili sigurni da nije prijevara ili trojanac prije nego što pritisnete gumb za preuzimanje.

Preuzimanja e-knjiga mogu sadržavati zaražene PDF-ove

Možete posjetiti web mjesto s puno informacija i vidjeti ponudu besplatne e-knjige koja će vam omogućiti čitanje izvan komplicirane teme bez ikakvih dnevnih putovanja. Ovo je uobičajeno marketinško sredstvo i osmišljeno je kao poticaj za davanje svojih kontakt podataka. Međutim, budite oprezni pri preuzimanju PDF-ova.

Struktura PDF-a može sakriti programe

To je posebno rizično ako je vaš sustav postavljen za otvaranje PDF-ova u vašem pregledniku. Zatvorite tu mogućnost za početak. Obavezno onemogućite JavaScript u PDF pregledniku.

Prije nego što preuzmete e-knjigu, ne morate preuzimati poseban program za čitanje

Budite sumnjičavi prema datotekama koje za otvaranje trebaju nestandardne čitatelje s iste web lokacije. Izbjegavajte komprimirane datoteke koje zahtijevaju vlasnički uslužni program za dekompresiju.

Provjerite na internetu informacije o web mjestu s kojeg dolazi PDF i provjerite je li netko drugi prijavio probleme nakon preuzimanja datoteke.

Privitci e-pošte mogu sadržavati zlonamjerni softver

Ne preuzimajte datoteke priložene špekulativnim e-porukama koje dolaze od ljudi koje ne poznajete

Ako vam prijatelj ili kolega pošalje neobičnu datoteku, prije nego što je preuzmete i otvorite, razgovarajte s tom osobom. E-pošta koja sadrži privitak ta osoba zapravo nije poslala. To može biti proizvod botneta koji je ušao u račun e-pošte vašeg prijatelja i poslao e-poštu pod njihovim imenom.

Lažne prevare nisu jedini način na koji hakeri mogu dobiti vaše podatke za prijavu za svoj račun e-pošte i druge internetske usluge

Tajni program nazvan “keylogger” može snimiti sve što unesete i poslati vaše korisničko ime i lozinku u hakersku bazu podataka bez vašeg znanja. Trojanski programi mogu se instalirati pomoću trojanskih programa koji se maskiraju kao privitci e-pošte.

Napad stvari

Gotovo svaki potrošački proizvod s riječi pametni ispred svog imena sadrži računalni čip i može se povezati s internetom. Pametna oprema može komunicirati s proizvodnom tvrtkom radi ažuriranja firmvera i praćenja performansi. Ovi proizvodi koji se aktiviraju na Internetu uključuju televizore, hladnjake, brojila električne energije, sigurnosne kamere, pa čak i automobile.

Oprema Plug ‘n Play uključuje pisače, usmjerivače, igraće konzole, set-top box, satove, igračke, dronove i kuhinjsku opremu. Ovi uređaji rade postupke mrežnog otkrivanja prvi put kada ih uključite. Otkrivat će kompatibilnu opremu u blizini i pravilno se konfigurirati.

Svaki proizvod koji se može ažurirati putem interneta ili komunicirati s drugim uređajima u vašem domu putem wifi usmjerivača dio je onoga što je poznato kao “Internet stvari”. IoT uređaji mogu biti hakirani.

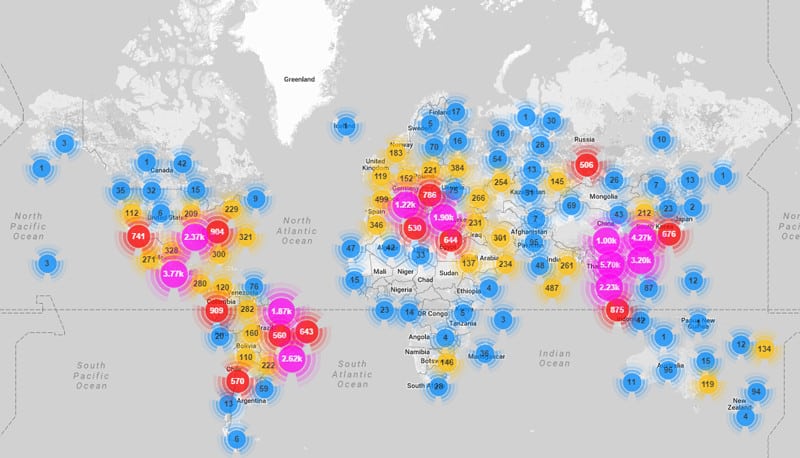

Miraetov botnet koji je napao Sony 2016. nije bio napravljen od zombi računala, već su ga činili pametni uređaji – posebno sigurnosne kamere i DVR playeri. Analiza inkapsule jednog Mirai napada otkrila je da je sudjelovalo manje od 50 000 uređaja, a ipak je taj botnet i njegovi imitatori mogli uzrokovati globalnu štetu na webu.

Izvor slike: Imperva

Izvor slike: Imperva

Složeni postupci koje su stvorili tvorci ovih proizvoda omogućili su hakerski pristup. Proizvođači često koriste iste zadane ime računa i lozinku za ove uređaje kako bi olakšali njihov pristup održavanju. Nakon što hakeri otkriju lozinku za jedan dio opreme, svakoj kopiji tog modela može se pristupiti u cijelom svijetu, stvarajući vrlo velik i lako usmjeren botnet.

Wifi usmjerivači se isporučuju sa standardnim administrativnim računom koji kupci rijetko mijenjaju. Možete zaštititi vaš usmjerivač od napadaja hakera tako da otvorite odjeljak s korisničkim računima na vašem usmjerivaču i promijenite zaporku. Ako usmjerivač nije svjež, možda je već zaražen zlonamjernim softverom. Vratite ga u tvorničke postavke kako biste izbrisali sve izmjene softvera prije nego što promijenite lozinku administratora i povežete uređaje.

Firmver na pametnim uređajima je mnogo teže zaštititi jer je često nedostupan i nema administrativnu konzolu. Proizvođači ne žele uvijek da mijenjate pristupne vjerodajnice ovim gadgetima jer nemaju procedure u svojim rutinama kontaktiranja održavanja da bi obračunavali privatnost koju pokreću korisnici. U tim se slučajevima morate pouzdati u to da je proizvođač dovoljno pametan da bi stvorio pristupne vjerodajnice koje se ne mogu hakirati. Ako nemate sigurnost da se vaša potencijalna kupnja može cijeniti, pregledajte druge modele. Proizvođači izbjegnutih proizvoda ili će dobiti plan ili će prestati poslovati.

Ako sve drugo ne uspije, isprobajte IoT inačicu Trend Micro-ovog alata za suzbijanje zlonamjernog softvera HouseCall. Ovo je slobodno za upotrebu, tako da nećete trošiti novac. Područje IoT-a novo je u cyber-sigurnosti. S vremenom biste trebali očekivati da će se proizvesti više alata za borbu protiv mreže koji će pomoći u zaštiti kućanskih aparata i naprava i uređaja sa značajkom otkrivanja.

Cryptocurrency botneti

Kripto valute su trenutno vruća tema ulaganja. Do početka [year]. godine postojalo je 1.384 različitih kripto valuta. Možete kupiti kriptovalutu, ali uredan način da zaradite novac iz sustava je rudnik. Kriptovalute se oslanjaju na formulu koja se naziva “blockchain”. Ovaj algoritam omogućava širenje virtualne ponude novca i strojevi za rudarstvo valuta izvršavaju taj zadatak.

Možete zaraditi novac za vađenje novca, ali računala koja ih trebate stvoriti koštaju puno i kupuju puno električne energije. Dugo je potrebno da se vaša investicija isplati.

Botnet stočari imaju bolje rješenje koje znatno skraćuje razdoblje povrata opreme za rudarstvo kripto valute – oni koriste resurse drugih ljudi umjesto da kupuju vlastiti.

Ne mogu sve kripto valute minirati botnet. Međutim, Monero digitalna valuta idealno je prilagođena za botnet aktivnosti. U siječnju [year]. otkriveno je da je Smominru porobio 526.000 zombi računala i iskoristio svoj procesorski kapacitet za stvaranje Monero vrijednog 3,6 milijuna dolara.

Vlasnici botnet zombija obično imaju malo oštećenja performansi. Međutim, bila bi primjetna teška obrada koja je potrebna za vađenje kriptovaluta. Smominru je najnoviji u nizu botneta za vađenje kriptovaluta. S obzirom da su troškovi pokretanja rudarskih računala dosegli točku u kojoj je profitabilnost potrage narušena, možete očekivati da će ova prevara postati puno veća hakerska aktivnost.

Zaključak

Dobra vijest koja je stigla iz svijeta hakera jest da zombi računala postaju stvar prošlosti. Loša vijest je da su mobilni uređaji trenutno velike mete i da su vaši kućni aparati sada vjerovatno porobljeni u botnet.

Važna je zaštita svih uređaja s podrškom za internet. Iako bi vas mogla više zanimati zaštita od napada, a ne uklanjanje opreme s botneta, obje ove aktivnosti su dva aspekta istog problema. Kada bi svi na svijetu učinili da su njihova računala, pametna elektronika i mobilni uređaji manje ranjivi na daljinsko upravljanje, manje bi vjerojatno bili napadnuti.

Jednostavnost sastavljanja botneta stvara pretjerano opskrbljeno tržište koje prisiljava hakere na istraživanje novih marketinških strategija i snižavanje cijena. To dovodi do toga da DDoS napadi postanu pristupačniji, a samim tim i rasprostranjeniji. Ako kupnja zombija postaje teže, a prihod koji generiraju botneti smanjuje do točke u kojoj se hakerski napor ne nagrađuje dovoljno, tada će DDoS napadi postati rjeđi..

Ako želite zadržati otvoren pristup omiljenim web stranicama i zaštititi se od pokretanja izvan internetske igre u kritičnom trenutku, morate poduzeti mjere da biste bili dio rješenja. Tko zna, sljedeći put kad izgubite pristup internetu, moglo bi se dogoditi da vas upravo napadne vlastiti hladnjak.

Slika: DDoS tipkovnica Arielinson licencirana pod CC BY-SA 4.0

tneza za hakere jer mogu poslati velike količine e-pošte s različitih računala, što otežava pronalaženje izvora napada. DDoS napadi DDoS napadi su još jedna popularna upotreba botneta. DDoS napad je kad se veliki broj računala istovremeno povezuje na jedan web poslužitelj, što dovodi do preopterećenja i onemogućavanja pristupa web stranici. Botneti se koriste za izvođenje ovih napada jer haker može kontrolirati veliki broj računala i koordinirati njihove napade na ciljani web poslužitelj. Botnet industrija Botneti su postali veliki posao za kibernetičke kriminalce. Postoje web stranice koje prodaju botnet usluge, a hakeri mogu unajmiti botnet za svoje napade. Trajanje napada DDoS napadi mogu trajati od nekoliko minuta do nekoliko dana. Vrste botneta Postoje različite vrste botneta, uključujući trojance i zombije. Trojanci i zombiji Trojanci su zlonamjerni programi koji se maskiraju kao legitimni programi i instaliraju se na računalo bez znanja korisnika. Zombiji su računala koja su zaražena trojancima i koja su pod kontrolom hakera. Otkrivanje zombija Postoje alati za otkrivanje zombija, poput IP skenera tvrtke Kaspersky i pretraživanja IP adrese Botnet tvrtke Sonicwall. RUBotted je još jedan alat za otkrivanje zombija. Uklanjanje Botnet programa Postoje alati za uklanjanje botnet programa, poput HouseCall, Norton Power Eraser i alata za brzo uklanjanje zombija. Zaštita od zombija Postoje koraci koje možete poduzeti kako biste se zaštitili od zombija, uključujući zaštitu svog WiFi-ja, omogućavanje vatrozida i antivirusa, dobivanje DDoS zaštite, preuzimanje bujica s oprezom, budite oprezni kod instalatora aplikacija, preuzimanja e-knjiga mogu sadržavati zaražene PDF-ove i privitci e-pošte mogu sadržavati zlonamjerni softver. Napad stvari Botneti se također mogu koristiti za napade na stvari, poput pametnih kućanskih uređaja. Cryptocurrency botneti Postoje i botneti koji se koriste za rudarenje kriptovaluta. Zaključak Botneti su ozbiljan problem u kibernetičkoj sigurnosti. Važno je poduzeti korake kako biste se zaštitili od zombija i drugih vrsta botneta.