PGP (Pretty GOOD Prigidnost) šifriranje je postalo oslonac privatnosti i sigurnosti na Internetu iz jednog glavnog razloga: omogućava vam slanje kodirane poruke nekome bez prethodnog dijeljenja koda. Ima puno više toga, ali to je temeljni aspekt koji ga je učinio toliko korisnim.

Recimo da ste trebali poslati osjetljivu poruku prijatelju, a da nitko drugi ne otkrije njegov sadržaj. Jedno od najboljih rješenja bilo bi to promijeniti tajnim kodom koji poznajete samo vi i prijatelj, tako da ako netko presreće poruku, ne može pročitati sadržaj.

Sustavi poput ovog dobro funkcioniraju u mnogim različitim vrstama šifriranja, ali postoji jedna glavna mana: Kako možete poslati kodiranu poruku nekome ako već niste imali priliku dijeliti kôd s njima?

Ako prethodno niste podijelili kôd i koristili ga za šifriranje svoje poruke, vaš prijatelj neće imati način dešifriranja kodirane poruke kad je primi. Ako kôd pošaljete zajedno s kodiranom porukom, onaj tko ga presreće može pristupiti sadržaju jednako lako kao i primatelj..

To je zagonetka koju je PGP uspio riješiti s nečim zvanim enkripcija javnim ključem (ne brinite, objavićemo ono što je kasnije), što omogućava svojim korisnicima da šalju sigurne i šifrirane poruke ljudima čak i ako se nikad ranije nisu sreli, a kamoli imali priliku da unaprijed rasporede kôd.

Što još radi PGP enkripcija?

Glavna funkcija PGP-a je omogućiti korisnicima da šalju sigurne poruke bez prethodnog uvođenja, ali to nije sve što čini. Također primateljima omogućuje provjeru je li poruka vjerodostojna ili je bila neovlašteno uništena. To čini koristeći nešto zvano digitalni potpisi, o kojima ćemo kasnije u članku.

Povrh toga, PGP se može koristiti za šifriranje drugih stvari osim e-pošte. Možete ih koristiti za šifriranje tvrdog diska, trenutnih poruka, datoteka i još mnogo toga. Iako su sve ovo važne značajke, ovaj će se članak uglavnom usredotočiti na korištenje PGP enkripcije za e-poštu, PGP-ovo najrasprostranjenije korištenje.

Zašto je PGP važan?

Možda niste svjesni, ali e-pošta nije baš siguran način komunikacije. Kad vam e-pošta napusti račun i pošalje vas putem interneta, on prolazi kroz mreže koje su izvan vaše kontrole. Može se presretati i dirati, a sve bez vas ili primatelja.

Ako trebate poslati nešto vrijedno ili osjetljivo, uobičajena e-pošta jednostavno nije prikladna. Vaše osobne poruke hakeri mogu ugrabiti vaše osobne poruke u zloporabu identiteta, dok važne vladine poruke mogu pasti u ruke špijuna. Stalker neke osobe čak može čitati sve što prođe kroz pretinac pristigle pošte.

Te su opasnosti dio zašto je PGP izmišljen – kako bi na Divlji zapad donijeli privid privatnosti i sigurnosti, a to je komunikacija putem e-pošte. Zalaže se Prilično dobra privatnost, što možda ne nadahnjuje puno povjerenja za nešto na što se ljudi oslanjaju kako bi komunikaciju osigurali.

Unatoč nazivu – koji je nadahnuo izmišljeni dućan radio programa nazvan Ralph’s prilično dobra namirnica – PGP je oblik šifriranja koji nema javno poznate načine razbijanja. To znači da ako se pravilno koristi, možete biti sigurni u sigurnost, privatnost i integritet svojih poruka i datoteka.

Povijest PGP-a

PGP je program za šifriranje koji je bio stvorio Paul Zimmerman još u doba tamne 1991. godine. Zimmerman, koji je bio nepokolebljivi protuuklearni aktivista, u početku je stvorio program tako da su istomišljenici mogli sigurnije komunicirati i pohranjivati datoteke. Prvi algoritam šifriranja zvao se „BassOmatic“, ime Zimmerman je nazvao po a Subotom navečer uživo Skica.

Zimmerman je besplatno objavio PGP putem FTP-a, što ga čini prvim oblikom kriptografije javnog ključa sa širokom dostupnošću. Brzo se proširila Usenetom, osobito među mirovnim i drugim političkim aktivistima. Iz tih korijena, njegova upotreba narasla je prema onima koji su željeli više privatnosti i sigurnosti za svoje komunikacije.

Nakon šifriranja PGP-a izvan SAD-a, Carinska služba Sjedinjenih Država (USCS) pokrenuo istragu o Zimmermanu, jer je PGP tada klasificiran kao kriptografija velike snage. U to se vrijeme ova vrsta kriptografije smatrala oblikom streljiva i zahtijevala je licencu za izvoz.

Nakon što je PGP prošao u inozemstvu, USCS se zabrinuo za svog tvorca za pokretanje međunarodne distribucije. Srećom po Zimmermanu, nakon nekoliko godina istrage i maštovitih pravnih manevara, nisu podignute optužbe.

Tijekom godina, stalno se objavljuju nove verzije PGP-a kako bi se poboljšala njegova sigurnost i upotrebljivost. Neke od tih promjena uključivale su restrukturiranje sustava certifikata, implementaciju novih simetričnih i asimetričnih algoritama i razvoj nove arhitekture temeljene na proxyju..

Uz put, uslijedilo je nekoliko akvizicija koje su završile sa kompanijom Symantec Corporation koja je kupila PGP Corporation i većinu prvobitne imovine za 300 milijuna USD (229,7 GBP £). Sada su zaštitni znak PGP i koriste ga u svojim proizvodima, kao što su Symantec Command Line i Symantec Desktop Encryption Email.

Vidi također:

Poznati kodovi i šifre kroz povijest

Resursi za šifriranje: Veliki popis alata i vodiča

OpenPGP

U ranim danima PGP-a došlo je do neslaganja sa patentom temeljenim na korištenju algoritma za enkripciju RSA. Kako bi se razvoj PGP-a mogao nastaviti bez ovih problema s licenciranjem, tim koji stoji iza njega počeo je stvarati nelastnički standard koji bi se mogao otvoreno i slobodno koristiti.

Godine 1997. obratili su se radnoj skupini za Internet inženjering (IETF) s prijedlogom da razviju standard i imenuju ga OpenPGP. Prijedlog je prihvaćen i OpenPGP je postao internetski standard. To je svima omogućilo implementaciju OpenPGP-a u svoj softver.

OpenPGP se aktivno razvija u skladu sa RFC 4880 specifikacijom. Ovaj standard utvrđuje algoritme, formati, sastav i druge značajke enkripcije koje programi moraju koristiti da bi bio kompatibilan s OpenPGP.

Koji programi koriste OpenPGP?

PGP enkripcija koristi se u velikom broju vlasničkih programa, poput gore spomenutih Symantec proizvoda. Zahvaljujući razvoju standarda OpenPGP, dostupan je i u brojnim besplatnim implementacijama.

Najistaknutiji od njih je Gpg4win, koji je besplatni paket alata za šifriranje za Windows. PGP enkripcija može se koristiti na Mac OS-u s programom kao što su GPG Suite, Android s K-9 Mail i iOS s Canary Mail. Više mogućnosti kompatibilnih s OpenPGP-om mogu se pronaći na web lokaciji OpenPGP.

Kako funkcionira PGP enkripcija?

Prvo, pokrijmo ključne koncepte, a zatim ćemo ući u primjer kako bismo vam dali konkretnije razumijevanje. PGP enkripcija se oslanja na nekoliko glavnih elemenata koje ćete trebati zaobići kako biste shvatili kako to funkcionira. Najvažnije su kriptografija simetričnog ključa, kriptografija s javnim ključem, digitalni potpisi i the web povjerenja.

Kriptografija simetričnog ključa

Kriptografija simetričnog ključa uključuje upotrebu istog ključa za šifriranje i dešifriranje podataka. U PGP-u se generira slučajni jednokratni ključ koji je poznat i pod nazivom ključ sesije. sesijski ključ šifrira poruku, što je većina podataka koje treba poslati.

Ova vrsta šifriranja relativno je učinkovita, ali ima problem. Kako dijelite ključ sesije sa svojim primateljem? Ako ga pošaljete zajedno s e-poštom, onda onaj tko presreće poruku može pristupiti sadržaju jednako lako kao i vaš primatelj. Bez ključa, vaš će primatelj vidjeti samo šifrirani tekst.

Kriptografija s javnim ključem

PGP rješava ovaj problem kriptografijom s javnim ključem, poznatom i kao asimetrična kriptografija. U ovoj vrsti šifriranja postoje dva ključa: a javni ključ i a privatni.

Svaki korisnik ima jednog od svakog. Javni ključ vašeg potencijalnog dopisnika možete pronaći pretraživanjem ključnih poslužitelja ili direktno zatražiti osobu. Javni ključevi pošiljatelj koristi za šifriranje podataka, ali ne može ih dešifrirati.

Nakon što se kriptiraju podaci javnim ključem primatelja, može ih dešifrirati samo njihov privatni ključ. Zbog toga se javni ključevi besplatno dijele, ali privatne ključeve treba pažljivo čuvati. Ako napadač ugrozi vaš privatni ključ, omogućava mu pristup svim vašim PGP šifriranim e-porukama.

U PGP-u se enkripcija javnim ključem ne koristi za šifriranje poruke, već samo jednokratna ključ sesije koja je stvorena da bi ga šifrirala. Zašto? Jer je enkripcija javnim ključem jednostavno previše neučinkovita. Predugo bi trajalo i koristila bi se veća količina računskih resursa.

Budući da tijelo poruke obično sadrži većinu podataka, PGP za to koristi ekonomičniji simetrični ključ. Pridržava uzbudljivo šifriranje javnih ključeva za ključ sesije, čineći cijeli proces učinkovitijim.

Na taj se način poruka šifrira na praktičniji način, dok se enkripcija javnim ključem koristi za sigurno predavanje sesijskog ključa vašem primatelju.. Budući da samo njihov privatni ključ može dešifrirati sesijski ključ, a ključ sesije potreban je za dešifriranje poruke, sadržaj je zaštićen od napadača.

Digitalni potpisi

Naši pisani potpisi često se koriste za potvrđivanje da smo ono što kažemo da jesmo. Daleko su od sulude, ali su još uvijek koristan način sprječavanja prijevara. Digitalni potpisi su slični, koristeći kriptografiju s javnim ključem za provjeru identiteta podataka dolaze iz izvora za koji tvrdi da nije umiješan.

Procesom je digitalni potpis u osnovi nemoguće krivotvoriti ako privatni ključ nije ugrožen. Digitalni potpisi mogu se uporedo s šifriranjem poruka PGP-a ili zasebno. Sve ovisi o tome što šaljete i zašto.

Ako je poruka osjetljiva i ne bi je trebalo čitati niko osim primatelja, morate koristiti šifriranje. Ako se poruka mora isporučiti netaknuta i bez promjene, tada će se trebati digitalni potpis. Ako su oba važna, trebali biste ih koristiti zajedno.

Digitalni potpisi rade algoritmom za kombiniranje privatnog ključa pošiljatelja s podacima za koje je autentična. Plaintext vaše poruke šalje se putem a hash funkcija, što je algoritam koji pretvara ulaze u blok podataka fiksne veličine, nazvan a sažetak poruka.

Tada se prevara poruke šifrira privatnim ključem pošiljatelja. Ova šifrirana zbirka poruka ono je što se naziva digitalni potpis. Kod PGP enkripcije, digitalni potpis se šalje uz tijelo poruke (koje može biti šifrirano ili u otvorenom tekstu).

Provjera digitalnih potpisa

Kad netko primi digitalno potpisanu e-poštu, mogu provjeriti njegovu autentičnost i cjelovitost pomoću javnog ključa pošiljatelja. Čitav postupak uglavnom provodi PGP softver primatelja, ali razjasnit ćemo grube korake kako bismo vam dali predstavu o tome što se zapravo događa.

Prvo se na primljenoj poruci koristi hash funkcija. Ovo omogućava da se u svojoj trenutnoj formi nalazi zbirka poruka e-pošte.

Sljedeći je korak izračunavanje izvorne kopije poruka iz poslanog digitalnog potpisa. pošiljateljev javni ključ je za dešifriranje digitalnog potpisa. Ovo omogućava da se preusmjeri poruka tačno onakva kakva je bila kad ju je potpisao pošiljatelj.

Da bi se utvrdilo je li poruka autentična i nije bila krivotvorena, sve što mora primiti program primatelja je usporediti probavljivu poruku e-pošte koju su primili s onom koja je dobivena iz digitalnog potpisa.

Ako je poruku izmijenio čak i jedan znak ili interpunkcijski znak, tada će probava poruke biti potpuno drugačija. Ako se probavna poruka poruke ne slaže u red, primatelj će znati da postoji problem s porukom.

Ako dva doznaka poruke nisu identična, tri su moguća krivca:

- javni ključ koji se koristio za dešifriranje digitalnog potpisa nije povezan s privatnim ključem koji je korišten za njegovo šifriranje. To znači da pošiljatelj možda nije takav za koga kažu.

- digitalni potpis može biti lažan.

- poruka je promijenjena otkako je potpisana.

Ako primite digitalno potpisanu poruku i podaci se ne podudaraju, trebali biste biti skeptični. To može biti nevina greška, jer je slučajno upotrijebljen pogrešan javni ključ, ali to bi mogla biti i lažna poruka ili nekakva namjera.

Mreža povjerenja

Kako znate da javni ključ zapravo pripada osobi koja kaže da to čini? Ne bi li netko mogao samo objaviti svoj javni ključ i tvrditi da je Papa u pokušaju pristupa svim njegovim dolaznim PGP šifriranim e-mailovima (pod pretpostavkom da je dovoljno vješt da koristi PGP)?

Srećom, sve se ovo mislilo prije vremena i rješenja su uspostavljena. Inače bi nešto tako jednostavno u potpunosti narušilo cijeli sustav. Da bi se spriječila ovakva aktivnost, web povjerenja razvijen je.

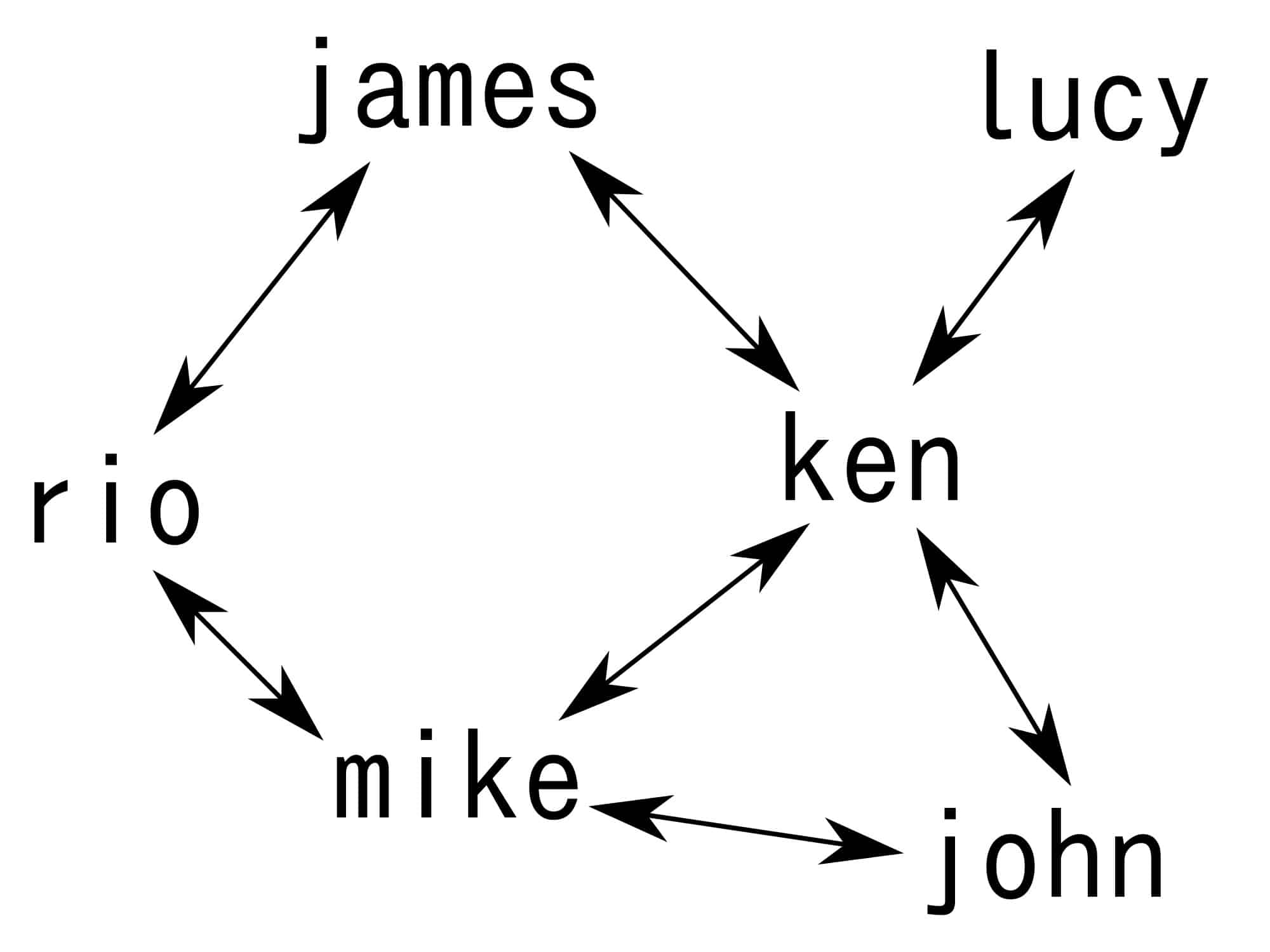

Mreža povjerenja rasla je kao način provjere da su svaki PGP javni ključ i korisnički ID zaista povezani s osobom ili organizacijom za koju kažu da je predstavlja. Web povjerenja povezuje stvarni životni subjekt s javnim ključem pomoću treće strane za potpisivanje korisnikove korisničke veze PGP digitalni certifikat. Najbolji dio? To sve radi bez središnje vlasti koja se može srušiti ili biti korumpirana.

Digitalni certifikat sadrži korisničke identifikacijske podatke, njihov javni ključ i jedan ili više digitalnih potpisa. Ako osobno poznajete PGP korisnika, možete potvrditi da je njihov javni ključ povezan s njihovim stvarnim identitetom. Možete im se obratiti i digitalno potpisati njihovu potvrdu, što pokazuje da barem jedna osoba jamči svoj identitet. Oni isto mogu učiniti i za vas.

Ako oboje sretnete jednog novog korisnika PGP-a i digitalno potpišete njegove certifikate kako bi provjerili identitet, započinjete graditi malu mrežu u kojoj vas četvero možete vjerovati vezama između javnih ključeva i identiteta na temelju povjerenja svake osobe ima u drugima koje su povezane.

Tijekom vremena, ovo stvara međusobno povezano povjerenje, s puno ljudi koji se vouhiraju jedni drugima digitalnim potpisima koji potvrđuju njihovo vlasništvo nad javnim ključem.

Novim korisnicima ponekad može biti teško pronaći nekoga da potpiše svoje potvrde i provjeri odnos između sebe i javnog ključa. To može biti posebno izazovno ako u stvarnom životu ne poznaju druge korisnike PGP-a.

To je djelomično riješio stranke s potpisivanjem ključeva, koji su susreti u stvarnom životu gdje korisnici mogu procijeniti pripadaju li ključevi osobi koja to kaže. Ako se sve identificira s njihovom identifikacijom, digitalno potpisuju potvrdu osobe kada se vrati kući.

Tamo su različite razine povjerenja, uključujući potpunu i djelomičnu. Oni koji imaju mnogo digitalnih potpisa na svojim potvrdama koji predstavljaju potpuno povjerenje vide se kao pouzdaniji od onih koji imaju samo par djelomičnih potpisa.

Mreža povjerenja omogućava korisnicima da sami procjene vjeruju li u digitalnu potvrdu potencijalnog dopisnika. Ako je poruka koju žele poslati izuzetno osjetljiva, mogli bi odlučiti da je rizik prevelik da bi je mogli poslati nekome tko ima samo djelomično povjerenje.

Tijela za ovjeru

PGP digitalni certifikati nisu jedini način na koji se identiteti mogu povezati s njihovim javnim ključevima. X.509 certifikata može se koristiti. Ovo je uobičajeni standard certifikata koji se koristi i u druge svrhe. Glavna razlika između PGP certifikata i X.509 certifikata je u tome što PGP certifikate može potpisati bilo tko, dok X.509 certifikat mora potpisati ono što je poznato kao ovlaštenje za certifikate.

PGP certifikate mogu potpisati i certifikacijska tijela, ali X.509 certifikate mogu potpisati samo certifikacijska tijela ili njihovi predstavnici. X.509 potvrde nose i raspon identifikacijskih podataka vlasnika uz javni ključ, ali imaju i datum početka i datum isteka.

Za razliku od PGP certifikata, koje korisnik sam može izraditi, X.509 certifikati su dostupni samo ako se prijave nadležnom certifikatu. Te potvrde također imaju samo jedan digitalni potpis izdavatelja, za razliku od mnogih potpisa koje PGP certifikat može imati od drugih korisnika.

Šifriranje privitaka

PGP se također može koristiti za šifriranje vaših privitaka. Postoji nekoliko načina za to, ali to će ovisiti o vašoj provedbi. Općenito, najbolji je način pomoću PGP / MIME, koji će šifrirati privitke i tijelo poruke zajedno. Ovo sprječava istjecanje metapodataka koje se događaju ako se svaki segment kriptira odvojeno.

PGP enkripcija na djelu

Sve zajedno stavimo u primjer kako bismo pokazali kako ti elementi funkcioniraju u odnosu jedan na drugog. Da biste stvari učinili zanimljivijima, recimo da ste zvižduk iz totalitarne zemlje koji je otkrio ekstremni slučaj korupcije.

Želite poruku iznijeti novinarima, ali prestravljeni ste zbog vlastite sigurnosti. Što ako vlada sazna da ste vi taj koji je procurio informacije pa šalju ljude nakon vas?

Na kraju odlučite da je objavljivanje informacija u javnosti ispravna stvar, ali to želite učiniti na način koji vas štiti koliko god je to moguće. Pretražujete na mreži i pronalazite novinara koji je poznat po takvoj vrsti djela i uvijek štiti njihove izvore.

Ne želite ih samo nazvati ili im normalno poslati e-poštom, previše je rizično. Već ste čuli za PGP i odlučili pokušati ga koristiti kako biste zaštitili svoju poruku. Preuzimate program poput Gpg4win i konfigurirate ga s e-poštom koji podržava OpenPGP.

Kad je sve u redu, potraži novinare javni ključ. Nađete ga na njihovoj web stranici ili pretraživanjem poslužitelja ključeva. Njihov javni ključ ima mnogobrojan potpisi s punim povjerenjem na digitalnom certifikatu, tako da znate da je legitimna.

Uvozite javni ključ novinara, a zatim za početak koristite e-poštu kompatibilnu s OpenPGP-om. Utipkavate poruku:

Draga Susan Peterson,

Imam neke informacije o velikom korupcijskom skandalu u Sjedinjenim Državama Mozambabvea. Javite mi ako ste zainteresirani i poslat ću vam više detalja.

Dodavanje digitalnog potpisa

Ako ste zabrinuti zbog neovlaštene e-adrese, možete dodati svoju digitalni potpis. hash funkcija pretvara plaintext u a sažetak poruka, koji se šifrira s vašim privatnim ključem. Digitalni potpis bit će poslan novinaru uz poruku.

Šifriranje poruke

Kad ovo završi, PGP komprimira očigledni tekst. Ne samo što ovaj postupak čini učinkovitijim, već i pomaže da se učini otpornijim na kriptanalizu.

Nakon što se datoteka komprimira, PGP kreira jednokratno ključ sesije. Ovaj sesijski ključ koristi se za učinkovito šifriranje otvorenog teksta kriptografija simetričnog ključa, pretvarajući tijelo poruke u širok tekst. Ključ sesije se zatim šifrira pomoću javnog ključa novinara. Ovaj enkripcija javnim ključem više glasi resurse, ali vam omogućuje da sigurno pošaljete ključ sesije novinaru.

Zatim se novinaru šalju šifrični tekst, šifrirani ključ sjednice i digitalni potpis. Kad novinar primi poruku, izgledat će ovako:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + 1ck + Fph0xE9G3UG

JF5KmQWm9n + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr + 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

Dešifriranje poruke

Novinar koristi njihov privatni ključ za dešifriranje ključa sesije. Tipka sesije zatim dešifrira tijelo poruke i vraća ga u izvorni oblik:

Draga Susan Peterson,

Imam neke informacije o velikom korupcijskom skandalu u Sjedinjenim Državama Mozambabvea. Javite mi ako ste zainteresirani i poslat ću vam više detalja.

Provjera digitalnog potpisa

Ako je novinar skeptičan u pogledu integriteta poruke ili vjeruje da je možda nije poslao vi, može potvrditi digitalni potpis. Oni pokreću poruku koju su dobili putem hash funkcija, što im daje sažetak poruka poruke e-pošte koju su dobili.

Novinar tada koristi vaše javni ključ a tvoj digitalni potpis da im dam sažetak poruka kao što je to bilo kad ste poslali poruku. Ako su dvije pretrage podataka identične, tada znaju da je poruka vjerodostojna. Od ovog trenutka vi i novinar ćete moći komunicirati s PGP-om unatrag i naprijed kako biste razgovarali o detaljima korupcijskog skandala..

Koliko je sigurna PGP enkripcija?

Što se tiče njegove sigurnosti, trenutne verzije PGP-a u osnovi su hermetičke, pod uvjetom da se pravilno koriste. Postoje neke teorijske ranjivosti starijih verzija, ali za sadašnje verzije nije poznato da postoje bilo kakvi načini za razbijanje sa suvremenom tehnologijom i najnovijim tehnikama kriptanalize. Vjerojatnost da netko ima tajno sredstvo probijanja PGP-a je također zanemariva, tako da je prilično sigurno koristiti PGP s povjerenjem, sve dok ga pravilno upotrebljavate.

Kako je PGP razvijen, dodano je više algoritama za šifriranje kako bi se poboljšala njegova sigurnost. Kad god su otkrivene male slabosti, programeri su ih brzo zakrpili. Najveća briga nije u propadanju same šifriranja PGP-a, jer bi bilo nepraktično teško za bilo koju kriminalnu ili nacionalnu državu to učiniti.

umjesto, veća je vjerojatnost da će napadač koristiti druga sredstva da otkrije vaše komunikacije. To može uključivati upotrebu keyloggera za otkrivanje vašeg privatnog ključa ili pretresanje kuće kako biste provjerili je li vaš privatni ključ negdje zapisan.

Unatoč tome, bilo je ranjivosti u raznim implementacijama OpenPGP-a. Početkom [year]. godine ustanovljena je slabost koja se može koristiti za prikazivanje otvorenog teksta e-pošte koji su šifrirani. Označeno kao EFAIL, napadači prvo presreću šifriranu e-poštu cilja i mijenjaju je da bi e-poštom klijenta konačnog primatelja poslao poruku napadača nakon što je dešifrira.

Napadač zapravo ne dešifrira samu e-poštu i ova tehnika ne uključuje prekid PGP enkripcije. Uprkos tome, korisnici PGP-a moraju biti svjesni i poduzeti odgovarajuće mjere za ublažavanje rizika.

Svatko tko koristi PGP trebao bi promijeniti postavke u svom klijentu e-pošte kako bi se spriječilo automatsko učitavanje vanjskih slika i drugog sadržaja. Oni bi također trebali isključite JavaScript i HTML prilikom pregleda šifriranih e-poruka. Uz ove mjere, šifriranje PGP-a i dalje je sigurno koristiti.

Koja su ograničenja PGP enkripcije?

Iako je PGP šifriranje važan alat u sigurnosnom arsenalu, kao i svaka druga obrana, daleko je od savršenog.

Upotrebljivost

Jedna od njegovih glavnih mana je da je to nije baš razumljiv, posebno u usporedbi s većinom aplikacija na kojima provodimo svakodnevni život.

To predstavlja izazove onima koji žele zaštititi svoju e-poštu, ali im nedostaje visok stupanj tehničke pismenosti. Možda je to jedna od onih stvari koju samo moraju naučiti kako bi sačuvali svoju komunikaciju. U suprotnom, šifrirane aplikacije za razmjenu poruka poput signala možda bolje odgovaraju njihovim potrebama.

Tijekom godina također je postojalo mnogo različitih verzija PGP-a, a svaka je imala nove algoritme i mogućnosti. Zbog ovoga, starije verzije PGP-a neće moći otvoriti poruke koje su šifrirane u novijim sustavima. Čak i s ispravnim tipkom, i dalje neće raditi jer koriste različite algoritme.

To znači da je važno osigurati da i pošiljatelj i primatelj budu svjesni koje se verzije i postavke koriste kako bi se mogli nagoditi u sustavu koji za njih obostrano radi.

PGP prema zadanim postavkama nije anoniman

Korisnici PGP-a toga moraju biti svjesni ne šifrira svaki aspekt njihove e-pošte. On šifrira tekst teksta, ali svatko tko presreće PGP-ove e-poruke i dalje će moći vidjeti detalje o predmetu i poruci, kao i podatke o pošiljatelju i primatelju..

Iako je i sama poruka možda privatna, interakcija nije anonimna. Korisnici to trebaju uzeti u obzir prilikom procjene je li to pravi alat za posao. Za početak, trebali bi izbjegavati stavljanje bilo čega pretjerano određenog u temu teme.

Uzimajući u obzir naš primjer odozgo, zviždači će ipak morati razmotriti rizike povezane sa PGP-om. Ako je korupcijski skandal izazvao veliko bijes vlasti, nije nerealno zamisliti vladine agente kako haraju u e-mailove novinara.

Ako bi pronašli samo jednu interakciju s građaninom Mozambabvea, ne bi im koristili nikakve vještine u stilu Sherlock-a da zaključe da je ta osoba vjerojatno osoba koja zvižda. Agenti ne moraju imati pristup sadržaju poruke kako bi imali visoki stupanj povjerenja ili barem dovoljno da tu osobu privedu na ispitivanje.

PGP enkripcija sastavni je dio komunikacije visoke sigurnosti

Matice i vijci koji stoje iza šifriranja PGP-a malo su komplicirani, ali to je važan aspekt sigurne e-pošte. Oni koji ga koriste trebaju shvatiti kako to funkcionira, barem u širem smislu. Inače oni mogu činiti pogrešne pretpostavke ili ih koristiti neprimjereno, što ugrožava njihov sadržaj poruke, a možda čak i njihov život.

Kao brzo prepričavanje, PGP enkripcija koristi niz tehnika za pružanje sigurne i privatne komunikacije putem e-pošte. Oni uključuju kompresija, enkripcija javnih ključeva, simetrična enkripcija, digitalni potpisi i web povjerenja.

Zajedno, oni omogućuju svojim korisnicima da na učinkovit način šalju šifrirane poruke. Također provjerava je li poruka vjerodostojna i nije li izmijenjena. OpenPGP standard formiran je tako da ga je svaki mogao besplatno koristiti, pomažući ga da postane najrasprostranjeniji oblik šifriranja e-pošte. Dok PGP enkripcija nije savršena, sve dok ste svjesni njegovih ograničenja, to je jedan od sigurnijih načina na koji možete komunicirati putem interneta.

Možda se pitate kako koristiti PGP? U našem smo vodiču opisali kako šifrirati e-poštu.

Tipkovnica s pozadinskim osvjetljenjem autor Colin pod licencom br CC0

bio programer i aktivist za privatnost, stvorio je PGP kao odgovor na potrebu za sigurnom komunikacijom putem e-pošte. U početku je PGP bio dostupan samo za Unix sustave, ali je kasnije razvijen za druge platforme, uključujući Windows i Mac OS. Nakon što je PGP postao popularan među aktivistima za privatnost, američka vlada je pokušala ograničiti njegovu upotrebu, tvrdeći da je PGP oružje za šifriranje koje se može koristiti za skrivanje kriminalnih aktivnosti. Međutim, nakon dugog pravnog spora, PGP je postao legalan za upotrebu u Sjedinjenim Državama. Danas postoji mnogo različitih programa koji koriste PGP enkripciju, uključujući GnuPG, Enigmail i ProtonMail. Korištenje PGP enkripcije postalo je standard u mnogim organizacijama koje se bave sigurnošću i privatnošću, kao i među pojedincima koji žele zaštititi svoju komunikaciju putem e-pošte.

bio programer i aktivist za privatnost, stvorio je PGP kao odgovor na potrebu za sigurnom komunikacijom putem e-pošte. U početku je PGP bio dostupan samo za Unix sustave, ali je kasnije razvijen za druge platforme, uključujući Windows i Mac OS. Nakon što je PGP postao popularan među aktivistima za privatnost, američka vlada je pokušala ograničiti njegovu upotrebu, tvrdeći da je PGP oružje za šifriranje koje bi moglo biti korišteno za skrivanje kriminalnih aktivnosti. Međutim, nakon dugog pravnog spora, PGP je postao legalan za upotrebu u SAD-u. Danas postoji mnogo različitih programa koji koriste PGP enkripciju, uključujući GnuPG, Enigmail i ProtonMail. PGP enkripcija je postala neizostavan alat za one koji žele osigurati svoju privatnost i sigurnost na Internetu.

bio programer i aktivist za privatnost, stvorio je PGP kao odgovor na potrebu za sigurnom komunikacijom putem e-pošte. U početku je PGP bio dostupan samo za Unix sustave, ali je kasnije razvijen za druge platforme, uključujući Windows i Mac OS. Nakon što je PGP postao popularan među aktivistima za privatnost, američka vlada je pokušala ograničiti njegovu upotrebu, tvrdeći da je PGP oružje za šifriranje koje se može koristiti za skrivanje kriminalnih aktivnosti. Međutim, nakon dugog pravnog spora, PGP je postao dostupan svima, a njegova popularnost i dalje raste. Danas postoji mnogo programa koji koriste PGP enkripciju, uključujući popularne e-poštne klijente kao što su Mozilla Thunderbird i Microsoft Outlook. PGP enkripcija je postala neizostavan alat za one koji žele osigurati svoju privatnost i sigurnost na Internetu.