Pe măsură ce serviciile de streaming își intensifică eforturile de reducere a partajării parolelor, un hacker de cont emergent al contului Netflix poate oferi companiei și utilizatorilor săi ceva de îngrijorare. Zeci de site-uri web oferă acum acces gratuit la Netflix, nu este necesară nicio parolă.

În schimb, hack-ul se bazează pe o ocolire ușoară bazată pe browser-ul web pentru a accesa contul de încercare gratuit sau plătit al altor utilizatori. Există, de asemenea, puține funcții Netflix sau alte servicii de streaming, fără să afecteze dramatic experiența utilizatorului.

În ultimele 12 luni, un număr din ce în ce mai mare de site-uri web a început să facă publicitate deschisă prin ceea ce denumescCookie-uri Netflix Premium“. Codul acestor fișiere bazate pe browser poate fi partajat și, atunci când este implementat corect, ocolește complet metodele de securitate ale contului Netflix, permițând accesul total la un cont Netflix premium, fără a fi nevoie de o parolă sau de plată..

Folosind această metodă, oricine se poate sustrage cu ușurință de la plata unui cont Netflix. Am constatat că cel puțin unele dintre aceste cookie-uri de sesiune Netflix disponibile gratuit accesează conturi de încercare înregistrate care probabil au fost create doar în acest scop. Totuși, am descoperit că această metodă de bypass a contului poate fi folosită și cu datele utilizatorului Netflix furate din conturile plătite.

Pe baza a ceea ce s-a întâmplat în [year] în urma propriei amenințări malware de la furtul de cookie-uri Facebook, este posibil ca unele dintre aceste cookie-uri Netflix „gratuite” să fie furate și să nu fie oferite prin conturi de încercare gratuite. În ambele cazuri, această metodă încalcă Termenii și condițiile Netflix pentru partajarea contului.

Prin cercetările noastre continue în Netflix, am descoperit:

- Peste două duzini de site-uri web, care postează în mod regulat sau au postat date cookie Netflix (de obicei publicitate sub numele de „cookie-uri de sesiune Netflix”), care permit oricui să ocolească metodele normale de securitate a contului și să acceseze ilegitim Netflix

- Unele site-uri web își actualizează (sau susțin că actualizează) memoria cache a cookie-urilor Netflix la fel de frecvent ca la fiecare oră

- Majoritatea acestor site-uri web au fost înregistrate în ultimele 12 luni, ceea ce poate indica o nouă campanie de valorificare a acestei metode de bypass

- Multe dintre aceste site-uri web apar acum la nivel înalt în rezultatele Căutării Google

Care sunt cookie-urile persistente Netflix?

Aproape fiecare site web folosește acum ceea ce sunt cunoscute sub numele de „cookie-uri” pentru a stoca informații pentru vizitatori. Pe măsură ce vizitați un site web, serverele site-ului spun computerului sau dispozitivului dvs. să creeze și să stocheze un fișier mic care conține informații despre vizita dvs. Dacă vă conectați la un cont, fișierul va conține, de asemenea, informații anonimizate printr-un cod care permite serverului să știe cine sunteți la vizitele ulterioare ale site-ului..

Cookie-urile fac web-ul semnificativ mai util și mai rapid și creează o experiență de navigare mai puțin consumatoare de timp.

Cookie-urile persistente, cum ar fi Netflix și multe alte servicii de streaming, fac posibilă accesarea conturilor dvs. fără a fi nevoie să re-introduceți numele de utilizator și parola de fiecare dată când vizitați. Acestea sunt utile în special pentru cei care transmit prin aplicații smartphone sau tabletă, dispozitive conectate la televizor, cum ar fi Roku sau Amazon Fire TV sau prin televizoare inteligente.

Cum funcționează cookie-urile persistente?

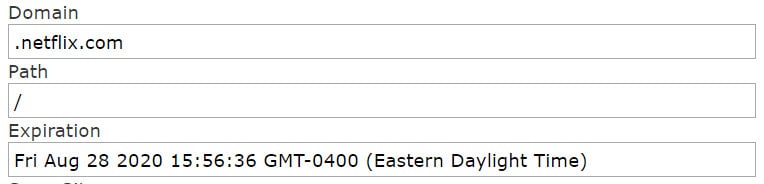

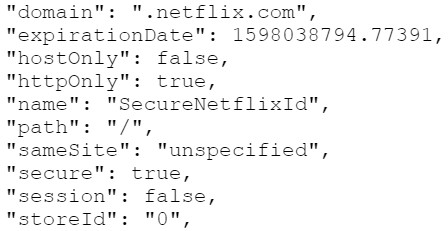

Când vizitați un site web și vă conectați la contul dvs., serverul site-ului web direcționează dispozitivul dvs. pentru a crea și stoca un fișier mic care conține informații rudimentare și „steaguri” de securitate. În mod special, fișierul cookie conține informații cu privire la data creării fișierului, când fișierul va expira, un ID unic și indicatoare suplimentare care ajută la protejarea cookie-ului de anumite tipuri de hacking și abuz.

De exemplu, iată ce face parte din aspectul fișierului dvs. cookie de sesiune după ce vizitați pagina de pornire Reddit:

{

"domeniu": ".reddit.com",

"data expirării": 1631368533.249147,

"hostOnly": fals,

"HttpOnly": Adevărat,

"Nume": "jeton",

"cale": "/",

"sameSite": "nespecificat",

"sigur": Adevărat,

"sesiune": fals,

"storeId": "0",

"valoare": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"id": 14

}

Serverele site-ului web creează, de asemenea, un fișier similar cu datele sesiunii.

Când plecați și apoi încercați să accesați din nou majoritatea site-urilor sau aplicațiilor, dispozitivul dvs. trimite cookie-ul persistent pe serverele site-ului. Site-ul web verifică ID-ul unic, accesează detaliile contului dvs. cu cel pe care l-a păstrat și apoi vă permite să vă valsați în mod corespunzător pentru a vă descoperi după televiziune sau pentru magazinul Amazon..

Toate acestea se întâmplă de obicei în doar câteva secunde, motiv pentru care puteți atinge aplicația Netflix sau accesați site-ul din browserul dvs. și puteți ajunge la ecranul de selecție a profilului aproape instantaneu..

Cookie-urile persistente pot fi proiectate pentru a rezista aproape orice perioadă de timp. Intervalele sunt descrise în cookie folosind secunde și nu există o mare parte din limita superioară sau inferioară. Asta înseamnă că cookie-urile tale persistente ar putea dura oriunde de la câteva minute la câteva mii de ani.

Cât durează cookie-urile depinde de site-ul sau serviciul pe care îl utilizați, întrucât fiecare companie dictează dezvoltatorilor săi web cât timp propriile cookie-uri trebuie să persiste. Doar atunci când aceste cookie-uri sunt concepute pentru a se bloca după ce ați închis browserul sau aplicația, acestea se încadrează în categoria cunoscută drept „cookie-uri persistente”. Aceste cookie-uri concepute pentru a șterge atunci când părăsiți site-ul sunt cunoscute sub numele de „cookie-uri de sesiune” (deși majoritatea site-urilor care oferă cookie-uri Netflix se referă în mod incorect la ele doar la „cookie-uri de sesiune”).

Cookie-urile persistente ale Netflix sunt de obicei concepute pentru a dura aproximativ 365 de zile, lucru obișnuit și în multe site-uri web. Cu excepția cazului în care vă deconectați intenționat din Netflix sau vă ștergeți manual cookie-urile, aceste fișiere vă vor continua să vă lase în contul dvs. Netflix până când cookie-ul expiră.

Important, cookie-urile dvs. Netflix și orice alte cookie-uri persistente nu aveți parola și numele de utilizator atașate la ele. Dacă cineva ți-ar fura datele despre cookie-urile Netflix, nu ar putea fi folosit pentru a-ți fura parola, deși ar putea fi folosit în continuare pentru a-ți accesa contul. Problema, într-adevăr, nu este că cookie-urile conțin parole sigure, ci că ocolește nevoia completă de parole.

În general, aceste fișiere cookie sigure ar trebui să existe doar în două locații: fiecare computer sau dispozitiv individual pe care îl utilizați pentru conturile dvs. și serverele companiei ale căror servicii accesați. Deci, chiar dacă transmiteți Netflix de pe mai multe dispozitive, fiecare dintre aceste dispozitive are propriul cookie de sesiune unic.

Cum sunt oamenii care ocolesc securitatea Netflix cu cookie-uri persistente?

Cookie-urile persistente sunt concepute pentru a permite accesul la conturile protejate prin parolă, fără a fi necesară reintroducerea informațiilor de securitate a contului. Cu toate acestea, ele nu sunt limitate la anumite dispozitive și nu conțin informații care identifică sau codează un dispozitiv sau o locație specifică pentru acestea. Aceasta înseamnă că nu conțin, de exemplu, adrese MAC unice sau adrese IP.

Acest lucru înseamnă, de asemenea, dacă cineva copiază și împărtășește acel fișier cookie sau doar datele deținute în el, atunci devine posibil să utilizeze informațiile respective pentru a accesa un cont normal protejat de parolă. Și cu o frecvență din ce în ce mai mare, asta este exact ceea ce fac oamenii.

EditThisCookie

Cei mai mulți utilizatori web nu au cunoștințe tehnice sau abilități pentru a edita datele cookie despre modul greu. Acolo intră pluginurile browser-ului Chrome, cum ar fi EditThisCookie pentru Chrome. Aceste plugin-uri facilitează importul și exportul datelor cookie fără experiență sau experiență de programare.

https://cdn.comparitech.com/wp-content/uploads/[year]/09/netflixcookies.mp4

De fapt, folosind acest plugin de browser, puteți importa și exporta datele cookie existente în câteva secunde. Singura dificultate, cel puțin până de curând, ar fi fost punerea mâinii pe datele cookie-urilor de sesiune ale unui alt utilizator Netflix.

Cu toate acestea, în ultimele 12 luni, Google a început indexarea asupra a două duzini de site-uri web care oferă „cookie-uri de sesiune Netflix”, majoritatea oferind instrucțiuni despre cum să utilizați extensia Chrome EditThisCookie pentru a pune în aplicare cookie-urile. Multe dintre aceste site-uri nu au început doar să apară pe căutări Google în ultimele 12 luni; majoritatea au fost create și în ultimele 12 luni.

În plus, majoritatea acestor site-uri ascund în mod intenționat informațiile despre proprietate. Am găsit unul dintre site-urile pe care am putut să le identificăm unui dezvoltator individual din India. Din acest moment de scriere, el nu a mai trimis o anchetă prin e-mail pentru mai multe informații despre locația acestor cookie-uri.

Funcționează cu adevărat hack-ul cookie persistent Netflix?

În timp ce am testat această metodă internă de la un browser web la altul de pe același computer (Chrome la Opera), am verificat că aceasta funcționează cu cookie-urile obținute extern.

Am făcut schimb de date despre cookie-urile Netflix între mine și un alt editor Comparitech. Folosind EditThisCookie, am putut accesa contul Netflix al editorului nostru principal Paul Bischoff, de exemplu, fără a avea nevoie de informațiile sale de conectare. Tot ce am făcut a fost:

- Copiați datele cookie (trimise la mine printr-un fișier text)

- Folosiți „Funcția de import” din pluginul EditThisCookie Chrome

- Lipiți datele cookie

- Reîmprospătați pagina browserului îndreptată către Netflix

În câteva secunde, am avut acces la contul său. Am constatat că am privilegii complete, inclusiv opțiunea de a-și schimba parola, adresa de e-mail asociată contului și opțiunea de a-l deconecta de pe dispozitivele sale. Am putut vedea, de asemenea, adresele IP ale dispozitivelor sale cele mai recent utilizate (informații care ar putea fi folosite pentru a institui un atac DDoS sau într-un atac SWATing) și istoricul de navigare.

Netflix necesită să introduceți parola curentă dacă doriți să treceți la una nouă. Însă oricine câștigă acces nelegitim la contul dvs. vă poate vedea adresa de e-mail și numărul de telefon. Această informație ar putea fi făcută referință încrucișată cu informațiile expuse în încălcările datelor anterioare – ușor de obținut pe web-ul întunecat – permițând un hacker să obțină o parolă și să preia contul. Acesta este motivul pentru care este întotdeauna important să folosiți o parolă unică pentru fiecare cont online.

Singurul lucru pe care nu l-am putut face (din fericire), a fost accesul la detaliile sale complete de plată (doar numele de plată, ultimele 4 cifre ale cardului utilizate și data de expirare a cardului. Chiar și așa, acestea ar putea fi suficiente informații pentru a convinge un reprezentant bancar mai puțin exigent pentru a furniza mai multe detalii ale contului prin telefon.

Aș putea înlocui și detaliile sale de plată cu ale mele, dacă aș dori să preiau complet contul său.

Unde sunt aceste site-uri care obțin cookie-uri Netflix?

Există câteva posibilități de luat în considerare. Multe dintre aceste site-uri care partajează cookie-uri persistente Netflix susțin că procedează în mod legal. Declarația tipică pe care o includ este că aceste cookie-uri sunt partajate în mod liber și echitabil de la persoanele care plătesc personal pentru conturi sau se înregistrează pentru încercări gratuite. Cel puțin, asta înseamnă că încalcă în mod flagrant Condițiile de furnizare a serviciului (ToS) ale Netflix cu privire la distribuirea contului. Și într-adevăr, în testare, am localizat cel puțin un fișier cookie partajat pe unul dintre aceste site-uri care au funcționat pentru a accesa un cont de încercare gratuit.

Cu toate acestea, cu atât de multe site-uri care oferă cookie-uri gratuite și cu mulți care pretind să le actualizeze zilnic sau chiar pe oră, există șansa ca unele dintre aceste cookie-uri să fie furate. Există, de asemenea, precedentul recent pentru acest tip de activitate, având în vedere malware-ul Stresspaint care fură cookie-urile pe care le-a întâlnit Facebook în [year].

Frank Downs, directorul practicilor de cibersecuritate la ISACA, este de acord. „Acesta ar putea fi rezultatul mai multor acțiuni diferite”, ne spune el.

„Da, site-urile web ar putea partaja informații despre cookie-uri, dar… ceea ce poate fi mai probabil este că există o vulnerabilitate gravă pe care atacatorii sunt capabili să o exploateze, care este larg răspândită. Aceasta poate fi chiar o vulnerabilitate dezvăluită care nu a fost încă abordată de Netflix, cu atât mai mult decât toți partenerii care utilizează serviciile de streaming Netflix. “

În opinia lui, Downs era pe loc. Potrivit unui post mediu din noiembrie [year] realizat de un cercetător în domeniul cibersecurității, cunoscut sub numele de blueberryinfosec (Bbinfosec), Netflix este într-adevăr conștient de vulnerabilitate – și îl consideră „în afara domeniului de aplicare”. Cu alte cuvinte: o problemă cu utilizatorul final, nu a lor. În postarea sa din noiembrie [year], Bbinfosec a explicat modul în care a raportat problema Netflix ca parte a programului său de recompensare a erorilor.

Numărul de site-uri web care partajează cookie-uri Netflix și metoda de bypass menționată anterior a crescut rapid la scurt timp după ce Bbinfosec a postat raportul său.

Dacă există furturi de cookie-uri răspândite, rămâne un mister în privința locului în care pot fi furate aceste cookie-uri. Cel mai probabil răspuns este prin dispozitive mai vechi și mai puțin sigure infectate cu malware-ul care fura cookie-urile care funcționează similar cu Stresspaint, prin atacuri XSS sau de pe dispozitive care sunt deturnate prin atacuri Man-in-the-Middle (MiTM)..

Aproape 5 milioane de site-uri web ar putea fi folosite pentru a fura cookie-uri Netflix

Pentru a descoperi extinderea potențialei amenințări, Comparitech a efectuat mai multe teste pentru a determina cât de multe vulnerabilități de scripturi cross-site (XSS) există pe care hackerii le-ar putea folosi pentru a fura cookie-urile Netflix, câte site-uri web au în prezent acele vulnerabilități și dacă un atac XSS ar putea aduna datele cookie ale unui utilizator Netflix pentru uz extern.

Mai exact:

- Am folosit Shodan pentru a căuta 14.221 vulnerabilități XSS publicate pe CVE, dintre care 204 aveau gazde online care erau vulnerabile la atac

- Am găsit 28.173.468 de instanțe în care serviciile care rulează, precum Apache, sunt afectate de vulnerabilitățile XSS

- Cea mai frecventă vulnerabilitate pe care am găsit-o a fost CVE-[year]-17082 în PHP. Aceasta afectează 4,8 milioane de site-uri web

Din cauza politicilor privind cookie-urile Netflix, atacatorii pot utiliza oricare dintre serviciile vulnerabile pe care le-am găsit pentru a fura cookie-urile de sesiune Netflix. Am testat-o pentru noi în laborator și am putut folosi un site compromis și un defect cunoscut într-o versiune veche a Firefox pentru a fura un cookie de sesiune.

Suportul Netflix pentru dispozitive mai vechi

Problema se extinde dincolo de doar site-urile web vulnerabile. Dispozitivele mai vechi creează o amenințare la adresa securității atunci când cookie-urile sunt implicate.

Potrivit Directului ISACA al practicilor de securitate cibernetică, „sistemele învechite folosite de victime le fac mai susceptibile”.

Majoritatea utilizatorilor Netflix sunt probabil transmite prin dispozitive actualizate, dar Netflix acceptă în continuare unele browsere web mai vechi, obișnuite printre sistemele de operare Windows 7 și Windows Vista. Acestea au unele dintre cele mai recent actualizate indicatoare de securitate a cookie-urilor care ar putea ajuta la prevenirea furtului de cookie-uri.

Netflix funcționează pe multe browsere web mai vechi și pe multe dispozitive mai puțin sigure. Aplicația poate fi descărcată și pe dispozitive de streaming bazate pe Android cu costuri reduse, vândute prin eBay sau Amazon. Aceste dispozitive ar fi putut avea pre-instalate de către vânzător malware-ul care fura cookie-urile.

În plus, oricine transmite prin dispozitive mai vechi conectate la TV, sau chiar televizoare inteligente, poate fi mult mai susceptibil din cauza actualizărilor dispozitivului mai puțin frecvente și mai puțin eficiente. Cei care folosesc astfel de dispozitive „sunt susceptibile la atacuri potențiale pentru o perioadă mai lungă de timp, oferind o fereastră mai mare de atac pentru actorii nocivi”, a explicat Downs.

Cu toate că este posibil ca unii dintre acești proprietari de site-uri și sursele lor să funcționeze cu un sentiment de altruism, este posibil ca unii să fie complici în furtul de cont Netflix. Datele privind cookie-urile Netflix publicitate și oferite pot fi furnizate în mod privat de hackeri și monetizate prin anunțuri pe pagină pe aceste site-uri.

Furtul de cookie-uri persistente este o amenințare pentru site-urile web bazate pe cont

La mijlocul anului [year], compania de cibersecuritate Radware a emis un avertisment despre virusul „Stresspaint”. Cuplat într-o aplicație numită în mod similar numită „Relieve Stress Paint”, programul malware fură în mod discret cookie-urile browser-ului persistent Facebook ale victimelor. După ce programatorii Stresspaint obțin aceste fișiere, aceștia pot ocoli rapid metodele normale de securitate a contului Facebook – inclusiv cerințe de utilizator și parolă și autentificare cu mai mulți factori – pentru a accesa ilegal conturile Facebook..

„Stresspaint” este alarmant, dar nu și o abordare inedită pentru furtul de cont. Mai mult denumită din punct de vedere tehnic „deturnarea sesiunilor”, această amenințare la securitatea internetului este o problemă cunoscută pentru aproape orice site web de acolo care utilizează conturi protejate prin parolă. Dar este deosebit de problematic pentru site-urile web foarte populare, cum ar fi Netflix, care folosesc cookie-uri persistente sau cookie-uri care nu se șterg automat după închiderea browserului web.

De fapt, preluarea conturilor reprezintă o problemă foarte reală pentru acest tip de abuz de cookie-uri, deoarece Netflix nu necesită să introduceți parola pentru a accesa setările contului..

Experimentul nostru intern sugerează doar problema mai mare. Se pare că există o creștere extrem de vizibilă a activității legate de ocolirea securității contului Netflix folosind cookie-urile de sesiune. Între 1 și 26 august [year], nu am găsit site-uri web indexate de Google pentru termenul „cookie-uri de sesiune Netflix”.

La doar 12 luni mai târziu și în aceeași perioadă de căutare [year], am găsit în jur de zeci de site-uri care postează în mod activ cookie-urile de sesiune ale utilizatorului Netflix și instrucțiuni pentru utilizarea acestora. Mai multe utilizează, de asemenea, cuvinte cheie, cum ar fi „100% de lucru” și „actualizat pe oră”, iar pe baza unei recenzii a site-urilor, mulți par să își actualizeze lista de cookie-uri de sesiune în mod regulat.

În afara acestui interval de timp de căutare, am localizat peste două duzini de site-uri web cu articole postate la sfârșitul anului [year] până la sfârșitul lunii august (când am finalizat cercetarea) care oferă cookie-uri Netflix și instrucțiuni de editare a cookie-urilor. Majoritatea acestor site-uri au același registrator de site-uri, ceea ce poate indica proprietatea comună.

Netflix are o nouă amenințare la adresa securității pe mâinile sale?

Netflix este un brand binecunoscut de aproape un deceniu. Probabil că deturnarea ședinței sau utilizarea necorespunzătoare și mai banală a cookie-urilor Netflix este deosebit de nouă. Cu toate acestea, activitățile de deturnare și schimb de conturi anterioare s-au produs probabil prin intermediul web-ului întunecat sau prin canale de comunicare private între hackeri.

Cu toate acestea, se pare că ceva s-a schimbat la sfârșitul lui [year].

Numărul de site-uri web care concurează pentru publicarea cookie-urilor actualizate de sesiune Netflix a proliferat în ultimele 12 luni. Deși aceste site-uri oferă aceste cookie-uri gratuit, acestea câștigă bani din eforturile lor cu pagini cu efort redus care scurg cu reclame pe pagină. Este posibil ca unele dintre aceste site-uri să poarte chiar malware, sau să încerce să fure cookie-urile Netflix cu tipul de atacuri de scripturi de site-uri menționate anterior.

De asemenea, deturnarea de sesiuni de acest tip nu este nimic nou, după cum indică problema Stresspaint de Facebook. Pe baza design-urilor actuale, aproape orice site web care utilizează cookie-uri persistente poate fi „hacked” prin intermediul datelor cookie furate.

La rândul său, Netflix utilizează măsurile de securitate necesare pentru a ajuta la protejarea utilizatorilor. Serverele Netflix sunt concepute pentru a crea cookie-uri de sesiune cu steaguri de securitate standard pentru industrie, inclusiv „HttpOnly”, „Secure” și „SameSite”. În termeni laici:

- HttpOnly împiedică codul site-ului rău intenționat să partajeze datele cookie-urilor către JavaScript-uri (adesea prin atacuri numite injecție XSS sau cross-site scripting)

- Sigur forțează browserul dvs. web să trimită cookie-ul doar prin HTTPS

- SameSite nu permite cookie-ului să trimită pe un alt site web

Analizând cookie-urile pe care le-am găsit prin intermediul acestor site-uri cookie gratuite Netflix, am constatat că compania angajează toate protocoalele de protecție cookie disponibile în prezent:

Cu toate acestea, este posibil să existe și un virus în sălbăticie care colectează datele privind cookie-urile utilizatorului Netflix. Deficiențele în securitatea actuală a cookie-urilor pot permite hackerilor să ocolească steagurile HttpOnly și Secure, făcând posibil ca unele atacuri Man-in-the-Middle să funcționeze în continuare și să răzuie date de la utilizatorii Netflix, în special cei care transmit prin Wi-Fi public..

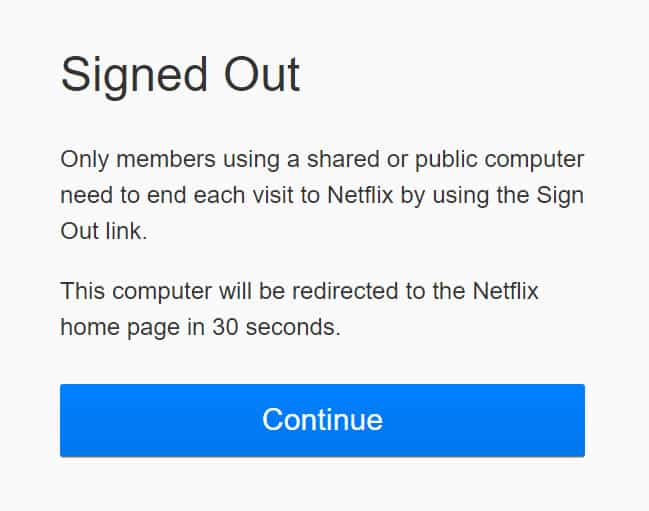

Toate cele spuse, datoria de Netflix este oarecum afectată de mesageria de la compania care intimidează utilizatorii care nu au deloc griji legate de logările persistente. Dacă vă deconectați din contul Netflix pe un browser web, de exemplu, este posibil să vedeți acest mesaj pe ecranul de deconectare:

Netflix afirmă că „Numai membrii care folosesc un computer public sau comun trebuie să încheie fiecare vizită la Netflix folosind linkul Deconectare.” Cu toate acestea, consideră faptul că realitatea cookie-urilor persistente Netflix pot fi furate sau abuzate. Am văzut deja dovezi în acest sens prin problemele malware ale Facebook și testele noastre de laborator. Acesta poate să nu fie cel mai bun sfat pentru Netflix să le ofere utilizatorilor săi, chiar dacă este adevărat de cele mai multe ori. Este mai degrabă o problemă de dorință sau de nevoie, în acest caz.

Utilizatorii Netflix nu au întotdeauna nevoie să se deconecteze, dar, în unele cazuri, ei pot foarte bine.

Cum vă asigurați cookie-urile Netflix

Cu zeci de milioane de utilizatori din întreaga lume, este puțin probabil ca un procent ridicat de utilizatori Netflix să fi furat cookie-urile lor persistente. Cu toate acestea, cei care sunt conștienți de securitate pot dori să ia câțiva pași suplimentari pentru a preveni preluarea conturilor sau abuzul de cont.

Verificați adresa dvs. de e-mail pentru a vă conecta

Ori de câte ori un dispozitiv nou se conectează în contul dvs. Netflix, serviciul vă trimite un e-mail pentru a vă informa. Verificați-vă e-mailul în mod regulat și căutați notificări de conectare la dispozitiv noi de la Netflix. Verificați detaliile notificării și asigurați-vă că dispozitivul și locația au sens. Am constatat că veți primi un nou e-mail de conectare, chiar dacă cineva vă accesează contul folosind date cookie furate.

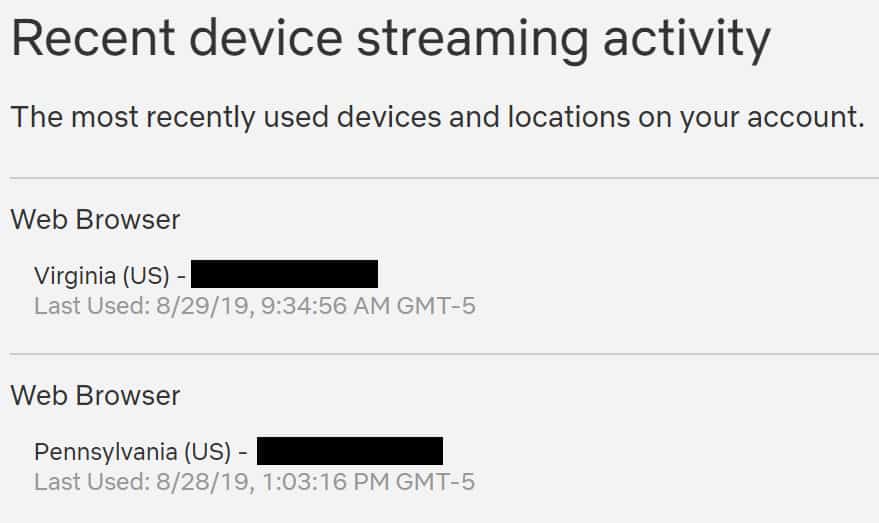

Verificați istoricul de streaming recent al dispozitivului

În setările contului dvs. Netflix, găsiți secțiunea intitulată „Activitate recentă de streaming de dispozitiv”. De acolo, treceți în revistă cea mai recentă activitate de navigare și căutați conexiunile care ar putea fi ieșite din comun. Accesul de la adresele IP din alte țări sau state pe care nu le-ați vizitat niciodată poate fi un steag roșu. Rețineți că dacă ați transmis Netflix printr-un proxy, cum ar fi o VPN, este posibil să vedeți adrese IP sau locații care par necunoscute.

Deconectați-vă periodic de toate dispozitivele actuale

Poate fi un inconvenient pe termen scurt, dar puteți ajuta la prevenirea abuzului de cont prin deconectarea tuturor dispozitivelor. Din fericire, Netflix oferă o opțiune la îndemână în setările contului dvs. care va deconecta automat toate dispozitivele simultan. Cu cât sunt mai puține dispozitive cu conectări persistente pe Netflix, cu atât este mai mică șansa de a fi furat și abuzat de un cookie.

Utilizați o parolă puternică pentru contul dvs. Netflix

Deși nu vă va proteja împotriva furtului de cookie-uri persistente și a abuzurilor, este totuși important să utilizați și să mențineți parole solide și unice pentru conturile dvs. Utilizați un generator de parole pentru a crea parole și utilizați un manager de parole securizat pentru a stoca parolele pentru acces ușor și referință.

Rulați o scanare de virus pe dispozitivele dvs. și utilizați un program antivirus în timp real

Dacă bănuiți că computerul dvs. sau alte dispozitive ar putea fi infectate, rulați un program antivirus pentru a verifica dacă există potențial malware pe sistemul dvs. Din păcate, nu veți putea rula scanări antivirus pe dispozitive conectate la TV sau televizoare inteligente, dar șansa dvs. de a avea viruși instalați pe aceste dispozitive este mică.

Vă recomandăm, de asemenea, instalarea și utilizarea unui instrument antivirus în timp real pentru a vă ajuta să vă protejați împotriva viitoarelor infecții. Și dacă sunteți îngrijorat în special de atacurile MiTM, asigurați-vă că vă protejați parola cu rețeaua WiFi casnică cu o parolă puternică și monitorizați utilizatorii rețelei dvs. pentru orice potențial freeloaders. De asemenea, minimizați fluxul dvs. sau accesul la site-urile web protejate prin parolă în timp ce pe WiFi public, sau utilizați un VPN când sunteți pe WiFi public.

Actualizați-vă dispozitivele mai vechi

După cum a menționat Frank Downs al ISACA, dispozitivele mai vechi reprezintă o amenințare majoră pentru securitate, în special pentru aplicațiile precum Netflix care utilizează autentificări persistente. Dacă utilizați în continuare dispozitive mai vechi, este cel mai bine să faceți upgrade.

Cele mai multe dispozitive populare de streaming conectate la TV, cum ar fi Apple TV, Roku și Amazon Fire TV împing în mod regulat actualizări de software către dispozitivele lor (chiar și multe dintre modelele lor mai vechi). Se știe că televizoarele inteligente au actualizări mai puțin frecvente și, uneori, nu există actualizări pentru modelele anterioare. Este posibil să folosiți un dispozitiv de streaming conectat la TV pentru Netflix și alte servicii pentru camera de zi sau televizorul din dormitor.

Există o soluție la amenințarea persistentă a cookie-urilor?

Infrastructura actuală a internetului este construită în funcție de viteză și comoditate, iar cookie-urile persistente sunt o parte integrantă a acestora. Ușoritatea de utilizare are costul securității, iar în starea lor actuală, cookie-urile persistente au cu siguranță o lacună de securitate care poate fi dificil de depășit fără unele modificări majore la modul în care sunt construite cookie-urile..

Downs are câteva recomandări pentru cei care doresc să își asigure mai bine activitățile online. Unul este să folosești Brave Browser, un browser web axat pe securitate care include multe caracteristici de confidențialitate care ajută la prevenirea urmăririi și activității web dăunătoare.

Utilizatorii Netflix pot dori, de asemenea, să se gândească cu atenție la propriile lor comportamente de navigare pe web. „Utilizatorii ar trebui să fie atenți la tot ceea ce pare suspect și să se gândească de două ori înainte de a face clic”, a explicat Downs.

Și pentru acei utilizatori care doresc cantitatea maximă de securitate atunci când folosesc Netflix și orice alt site, există întotdeauna opțiunea nucleară: blocarea scripturilor. „Cu toate acestea”, a spus Downs, „asta va degrada experiența online, iar utilizatorii ar trebui să fie pregătiți pentru asta”.

Cookie-urile Netflix furate facilitează hackerii preluarea completă a contului unui utilizator. În plus, oricine utilizează contul Netflix al altcuiva ar putea strânge suficiente informații din setările unui utilizator pentru a le pirata în alte conturi personale.

După testare, nu numai că am confirmat că acest truc persistent de cookie funcționează, dar că cookie-urile pot fi furate. De asemenea, există milioane de site-uri web care pot fi folosite pentru a fura date despre cookie-urile Netflix. Deși site-urile care oferă cookie-urile Netflix susțin că procedează în mod legitim, iar noi am confirmat cel puțin unele oferă numai cookie-uri asociate încercărilor gratuite, acestea reduc cel puțin ToS-ul Netflix și, în rău caz, ar putea să se angajeze sau să ajute la combustibil contul Netflix piraterie.

Aaron Phillips a contribuit la această poveste.

Această situație este îngrijorătoare pentru utilizatorii Netflix și pentru companie. Este important să ne asigurăm că conturile noastre sunt protejate și să nu partajăm parolele cu alții. Utilizarea cookie-urilor persistente pentru a accesa conturi Netflix fără permisiune este ilegală și încalcă termenii și condițiile companiei. Este important să fim vigilenți și să ne protejăm conturile cu parole puternice și să rulăm scanări de virus pe dispozitivele noastre. Compania Netflix ar trebui să ia măsuri pentru a preveni astfel de încălcări ale securității și să protejeze conturile utilizatorilor săi.