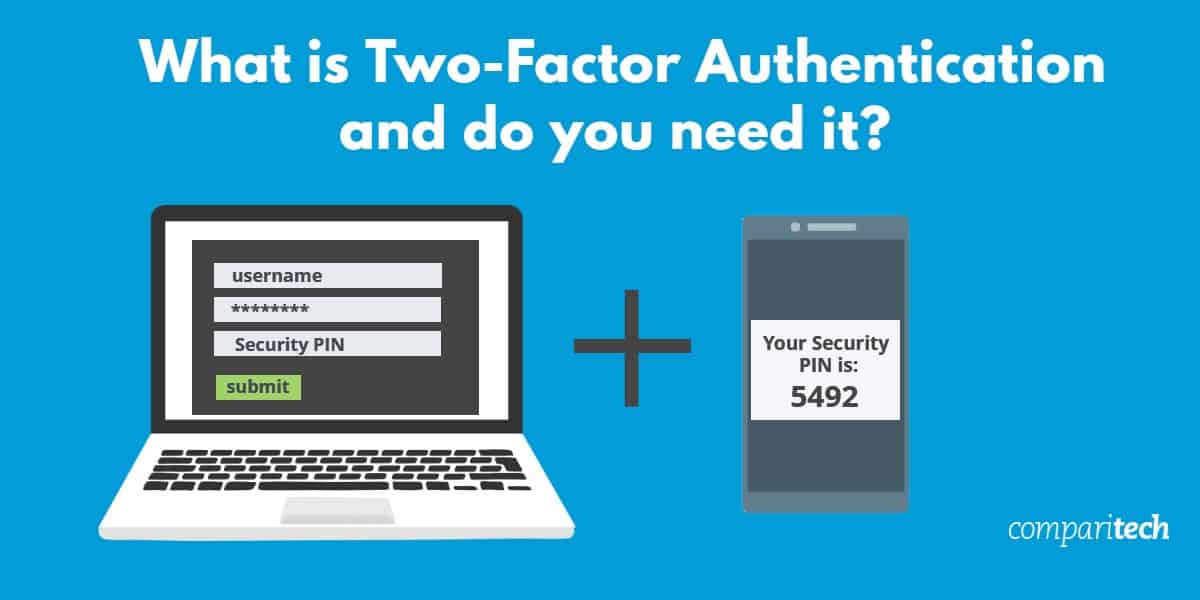

การรับรองความถูกต้องแบบสองปัจจัย (2FA) หมายถึงกระบวนการเข้าสู่ระบบที่ต้องใช้มากกว่ารหัสผ่าน หากรหัสผ่านของคุณถูกบุกรุกอย่างใด 2FA สามารถป้องกันผู้โจมตีจากการเข้าสู่บัญชีของคุณโดยต้องการการตรวจสอบรูปแบบที่สอง.

การยืนยันสองขั้นตอน (2SV) และการรับรองความถูกต้องหลายปัจจัย (MFA) เป็นคำที่มักใช้แทนกันกับการตรวจสอบสิทธิ์แบบสองปัจจัยแม้ว่าจะมีความแตกต่างบางประการที่เราจะได้รับในภายหลัง คุณอาจพบ 2FA เมื่อลงชื่อเข้าใช้อุปกรณ์หรือบัญชีเช่น:

- หมายเลข PIN ที่ส่งครั้งเดียวผ่านทาง SMS อีเมลหรือแอปตรวจสอบสิทธิ์เช่น Google Authenticator หรือ Authy

- อุปกรณ์การรับรองความถูกต้องของฮาร์ดแวร์เช่นคีย์ USB ที่จะต้องใส่ก่อนที่จะเข้าสู่ระบบ

- การสแกนไบโอเมตริกซ์เช่นสแกนลายนิ้วมือหรือจอตานอกเหนือจากรหัสผ่าน

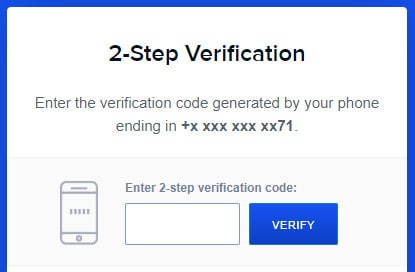

2FA สามารถตั้งค่าสำหรับบัญชีออนไลน์จำนวนมากและเราขอแนะนำอย่างยิ่งให้ทำเช่นนั้น โดยทั่วไปสิ่งนี้เกี่ยวข้องกับการป้อนหมายเลข PIN เมื่อลงชื่อเข้าใช้จากอุปกรณ์หรือสถานที่ใหม่หรือหลังจากเซสชันก่อนหน้าของคุณหมดอายุ อาจดูเหมือนเป็นภาระ แต่ 2FA ไปไกลในการปกป้องบัญชีจากแฮกเกอร์.

การรับรองความถูกต้องด้วยสองปัจจัยทำงานอย่างไรในทางปฏิบัติ?

หากเปิดใช้งาน 2FA สำหรับบัญชีของคุณคุณมีโอกาสมากที่สุดที่จะพบมันเมื่อลงชื่อเข้าใช้จากอุปกรณ์ใหม่หรือจากตำแหน่งอื่นที่ไม่ใช่ก่อนหน้านี้ คุณจะป้อนชื่อผู้ใช้และรหัสผ่านตามปกติจากนั้นคุณจะต้องพิสูจน์ตัวตนของคุณด้วยการป้อนการยืนยันรูปแบบที่สองซึ่งมีเพียงคุณเท่านั้นที่สามารถให้ได้.

วิธีการยืนยันผู้ใช้ไม่เท่ากันทั้งหมด จาก ปลอดภัยที่สุดถึงปลอดภัยน้อยที่สุด:

- อุปกรณ์ตรวจสอบฮาร์ดแวร์ เช่น YubiKey หรือ Titan Security Key นี่คืออุปกรณ์ USB ที่คุณต้องเชื่อมต่อกับอุปกรณ์ของคุณเพื่อเข้าสู่ระบบ.

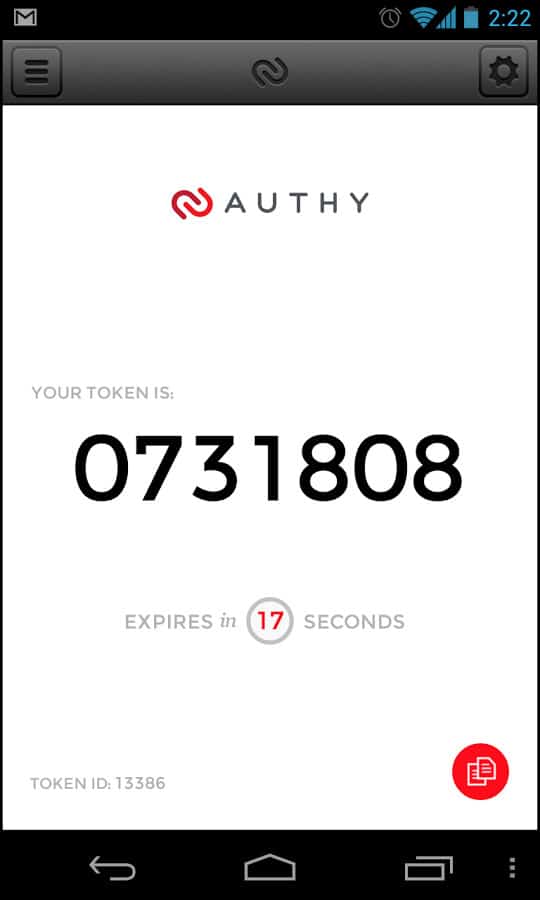

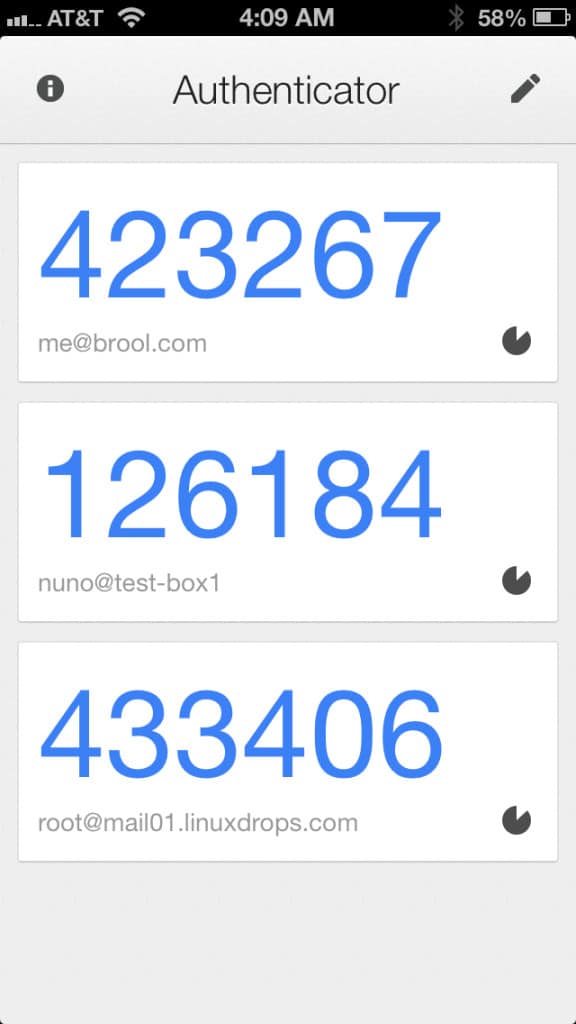

- แอปตรวจสอบสิทธิ์ เช่น Google Authenticator หรือ Authy แอพเหล่านี้สร้างหมายเลข PIN ชั่วคราวในสมาร์ทโฟนของคุณ.

- สแกนไบโอเมตริกซ์ เช่นการสแกนใบหน้าลายนิ้วมือหรือเรตินา ความปลอดภัยของการสแกนไบโอเมตริกซ์นั้นขึ้นอยู่กับวิธีการใช้คุณภาพของซอฟต์แวร์การรับรองความถูกต้องและฮาร์ดแวร์ที่ใช้สำหรับการป้อนข้อมูล.

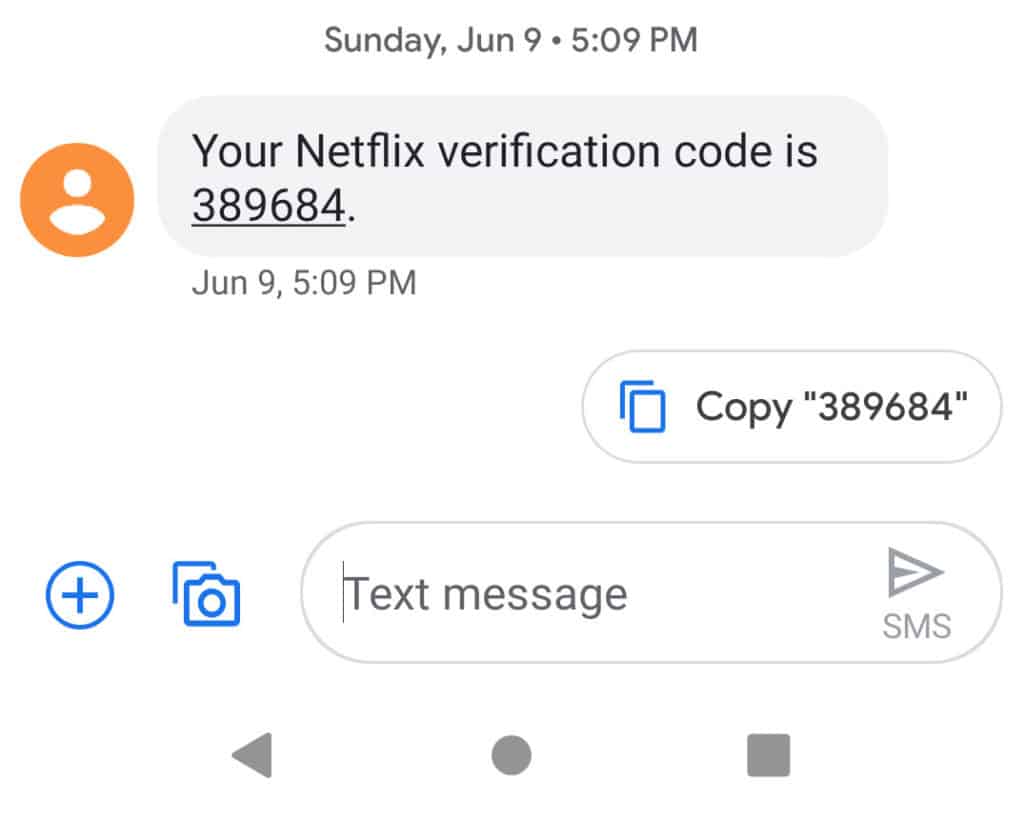

- หมายเลข PIN ที่ส่งทาง SMS ไปยังโทรศัพท์ของคุณ SMS ไม่ได้เข้ารหัสและเสี่ยงต่อการถูกโจมตีจากการสลับ SIM ดังนั้นจึงถือว่าปลอดภัยน้อยกว่า.

- หมายเลข PIN ที่ส่งทางอีเมล. ตัวเลือกนี้มีความปลอดภัยน้อยที่สุดเนื่องจากสามารถเข้าถึงบัญชีอีเมลได้จากทุกที่ซึ่งตรงข้ามกับวิธีการอื่นที่ทำให้คุณต้องมีอุปกรณ์เฉพาะ นอกจากนี้อีเมลจะไม่ถูกเข้ารหัส.

แม้ว่าบัญชีของคุณรองรับ 2FA แต่อาจไม่เปิดใช้งานโดยค่าเริ่มต้น เนื่องจากมีกระบวนการลงทะเบียนที่จำเป็นในการตั้งค่า 2FA สำหรับแต่ละไซต์ หากไม่มีกระบวนการลงทะเบียนผู้ใช้ก็จะถูกล็อคออกจากบัญชีของพวกเขา คุณต้องการเจาะลึกการตั้งค่าความปลอดภัยหรือการเข้าสู่ระบบของบัญชีของคุณและหวังว่าจะพบการตั้งค่า 2FA.

ข้อความ SMS (ข้อความ) การตรวจสอบสิทธิ์แบบสองปัจจัย

ข้อดีของการใช้วิธี SMS คือเกือบจะเป็นสากลและเชื่อมโยงกับซิมการ์ดของคุณไม่ใช่โทรศัพท์ของคุณ โทรศัพท์มือถือเกือบทุกเครื่องสามารถรับข้อความได้แม้กระทั่งโทรศัพท์“ ใบ้” ที่ไม่มีแอพติดตั้งอยู่ หากคุณเปลี่ยนโทรศัพท์หรือโทรศัพท์ของคุณเสียหายหรือสูญหายคุณสามารถใส่ซิมการ์ดของคุณลงในโทรศัพท์เครื่องอื่นและคุณก็พร้อมที่จะไป.

ข้อเสียเปรียบหลักคือเพื่อให้ข้อความ SMS ผ่านคุณจะต้องอยู่ในช่วงของเซลล์ นอกจากนี้นักเดินทางทั่วโลกอาจมีปัญหากับวิธี SMS หากพวกเขาเปลี่ยนซิมการ์ดในประเทศต่าง ๆ เพราะซิมการ์ดแต่ละใบจะมีหมายเลขโทรศัพท์ที่แตกต่างกัน.

ข้อเสียขั้นสูงสำหรับ SMS 2FA ก็คือมันไม่ยากอย่างยิ่งที่คนเลวจะแทรกซึมระบบ SMS และรหัสตัดหรือใช้วิศวกรรมสังคมเพื่อโทรหาผู้ให้บริการมือถือของคุณและกำหนดหมายเลขของคุณให้กับซิมการ์ด ประเภทของความชั่วร้ายนี้มักจะถูกสงวนไว้สำหรับผู้ที่ถูกกำหนดเป้าหมายโดยผู้โจมตีโดยเจตนามากกว่าการโจมตีปกติของการโจมตีจากโรงงาน ข้อควรระวังด้านความปลอดภัยมีไม่มากนักหากคุณได้รับความสนใจจากคนร้ายที่มีความซับซ้อนเช่นนั้น.

แอปพลิเคชั่นตรวจสอบสองปัจจัย

มีแอพ 2FA มากมายในท้องตลาด สิ่งที่ได้รับความนิยมสูงสุดคือ Google Authenticator แต่คู่แข่งอย่าง Authy และ LastPass นั้นมีแอพ 2FA การแยกผลิตภัณฑ์ชนิดนี้ไม่ได้ช่วยอะไรเลยในการนำ 2FA ไปใช้เพราะ บริษัท ต่างๆต้องใช้เวลาในการตัดสินใจเลือกแพลตฟอร์ม 2FA ที่จะใช้ ลูกค้ายังต้องเต็มใจที่จะติดตั้งแอพ 2FA อีกแอปหนึ่งบนโทรศัพท์ของพวกเขาหากบริการใช้แพลตฟอร์ม 2FA ที่แตกต่างจากที่อื่น ๆ.

สำหรับมืออาชีพที่ใหญ่ที่สุดสำหรับแอพ 2FA คือพวกเขาไม่จำเป็นต้องใช้อินเทอร์เน็ตหรือการเชื่อมต่อเครือข่ายมือถือใด ๆ พวกเขาเพียงแค่แสดงรหัสที่จำเป็นตามความจำเป็น ข้อเสียของแอพ 2FA คือหากคุณทำโทรศัพท์หายหรือเกิดความเสียหายในระดับที่คุณไม่สามารถรับรหัสได้คุณจะต้องเจอกับปัญหาในบัญชีของคุณ.

ข้อเสียเล็ก ๆ ของแอพ 2FA ก็คือแต่ละบริการจะต้องตั้งค่าแยกกัน ปกติแล้วคุณต้องสแกนบาร์โค้ด QR ด้วยแอพ แต่อาจเกี่ยวข้องกับการใช้งานขององค์กรมากกว่า.

บริการที่ดีที่สุดนำเสนอทั้ง SMS และแอป 2FA แต่บริการเหล่านั้นมีอยู่ไม่มาก.

การรับรองความถูกต้องคืออะไร แต่อย่างใด?

เพื่อให้คุณสามารถเข้าถึงบางสิ่งบางอย่างเช่นอีเมลของคุณระบบอีเมลจะต้องมีสองสิ่งที่พึงพอใจ ฉันได้อธิบายรายละเอียดไว้ในอภิธานศัพท์ตอนท้าย แต่มุมมองระดับสูงคือ:

รับรองความถูกต้อง; บางครั้งตัวย่อ AuthN หมายความว่าคุณเป็นคนที่คุณพูดว่าคุณเป็น.

การอนุมัติ; บางครั้งตัวย่อ AuthZ หมายความว่าคุณได้รับอนุญาตให้อ่านอีเมลของคุณ.

อะไรคือความแตกต่างระหว่างการรับรองความถูกต้องด้วยสองปัจจัยและการยืนยันสองขั้นตอน?

นักศึกษาวิทยาศาสตร์และนักปรัชญาด้านคอมพิวเตอร์หลายคนจะถกเถียงกันเรื่องนี้ในเวลาไม่กี่ชั่วโมงในตอนเช้าและในขณะที่มีความแตกต่างเล็กน้อยในทางปฏิบัติมันไม่ใช่เรื่องใหญ่.

จุดยึดหลักคือไม่มีแนวคิดของ “การตรวจสอบ” ในการรับรองความถูกต้อง / การอนุญาตการพูดจา เรามีการรับรองความถูกต้องและเรามีสิทธิ์ การแนะนำคำว่า“ การทวนสอบ” ที่คลุมเครืออาจนำไปสู่ความสับสนเกี่ยวกับความแตกต่างระหว่างสิ่งที่ใครบางคนรู้.

นอกจากนี้การตรวจสอบหมายความว่าอย่างไร หมายความว่าบุคคลนั้นถูกระบุ (AuthN) หรือหมายความว่าบุคคลนั้นได้รับอนุญาตให้เข้าถึงทรัพยากรบางอย่าง (AuthZ)? เรามีคำเพียงพอสำหรับแนวคิดเหล่านั้นแล้ว.

จุดที่สองของความสับสนเกิดขึ้นจากความแตกต่างระหว่างสิ่งที่คนมีกับสิ่งที่คนรู้ ตามมูลค่าแล้วมันง่ายที่จะคิดว่าบางสิ่งบางอย่างเช่นไบโอเมตริกซ์ปัจจัยที่สองที่ใช้ลายนิ้วมือถือเป็นสิ่งที่ผู้ใช้มี (พวกเขามีลายนิ้วมือ) แต่การใช้ลายนิ้วมือเป็นกลไกปลดล็อคโทรศัพท์ได้รับการถกเถียงกันในระบบศาลของสหรัฐอเมริกา ผู้พิพากษาบางคนรู้สึกว่าลายนิ้วมือเป็นหลักฐานโดยนัยและประจักษ์พยานเป็นสิ่งที่บางคนรู้ไม่ใช่สิ่งที่พวกเขามี.

แนวคิดทั้งสองนี้อยู่ภายใต้การรับรองความถูกต้องของ Multi Factor (MFA) และทั้งคู่ต้องการให้คุณมีสิ่งอื่นนอกเหนือจากรหัสผ่าน ไม่สำคัญว่าอย่างอื่นจะเป็นลายนิ้วมือลำดับตัวเลขแบบครั้งเดียวหรือ Yubikey.

ทำไมเราต้องการสิ่งอื่นนอกเหนือจากรหัสผ่าน?

ชื่อผู้ใช้นั้นมักจะค้นพบได้ง่าย ในหลายกรณีเป็นเพียงที่อยู่อีเมลที่ได้รับการเผยแพร่อย่างดีของเราหรือในกรณีของฟอรัมมันเป็นชื่อที่ทุกคนสามารถเห็นได้ นั่นหมายถึงการป้องกันที่แท้จริงเพียงอย่างเดียวที่คุณมีต่อผู้ใช้ที่เข้าสู่ระบบเนื่องจากคุณมีความแข็งแกร่งของรหัสผ่านของคุณ.

มีสามวิธีหลักที่คนร้ายได้รับรหัสผ่านของคุณ สิ่งแรกคือการคาดเดา คุณอาจคิดว่ามีโอกาสประสบความสำเร็จไม่มากนัก แต่หลายคนใช้รหัสผ่านที่อ่อนแอมาก ฉันเห็นรหัสผ่านจำนวนมากในชีวิตประจำวันของฉันและมี Chucks มากเกินไปในโลกด้วยรหัสผ่าน chuck123.

วิธีที่สองคือการใช้การโจมตีด้วยพจนานุกรม รหัสผ่านที่เหลือจำนวนมากสำหรับบัญชีหลายพันล้านบัญชีทั่วโลกประกอบด้วยสองสามพันคำ คนเลวใช้การโจมตีพจนานุกรมกับเว็บไซต์ที่รู้ว่าส่วนใหญ่ของบัญชีในเว็บไซต์นั้นจะใช้รหัสผ่านทั่วไปอย่างใดอย่างหนึ่ง.

วิธีที่สามคือการขโมยข้อมูล การรั่วไหลของข้อมูลมักจะเปิดเผยรหัสผ่านที่เก็บไว้ในเซิร์ฟเวอร์ของ บริษัท.

ไซต์และระบบที่ใช้ 2FA นั้นจำเป็นต้องมีปัจจัยที่สองนอกเหนือจากรหัสผ่านของคุณเพื่อเข้าสู่ระบบมูลค่าที่อาจดูเหมือนโง่ หากรหัสผ่านถูกบุกรุกอย่างง่ายดายมูลค่าเท่าใดสามารถเพิ่มรหัสผ่านตัวที่สองที่นำไปสู่ตารางได้ เป็นคำถามที่ดีที่ที่อยู่ 2FA ในกรณีส่วนใหญ่ 2FA ใช้รูปแบบของรหัสตัวเลขที่เปลี่ยนแปลงทุกนาทีหรือสามารถใช้ได้เพียงครั้งเดียว ดังนั้นคนที่จัดการเพื่อรับรหัสผ่านของคุณจะไม่สามารถลงชื่อเข้าใช้บัญชีของคุณได้เว้นแต่พวกเขาจะจัดการเพื่อรับรหัส 2FA ปัจจุบันของคุณ.

ด้วยวิธีนี้ 2FA จะลบมนุษย์ที่อ่อนแอในการสร้างรหัสผ่านที่อ่อนแอและนำกลับมาใช้ซ้ำในบริการต่างๆ นอกจากนี้ยังป้องกันข้อมูลบัญชีที่ถูกขโมยเพราะแม้ว่าคนร้ายจะขโมยชื่อผู้ใช้และรหัสผ่านทั้งหมดสำหรับเว็บไซต์เขาก็ยังจะไม่สามารถเข้าสู่บัญชีใด ๆ ของบัญชีเหล่านั้นโดยไม่ต้องใช้รหัส 2FA ที่จำเป็นสำหรับผู้ใช้แต่ละคน.

เหตุใดฉันจึงต้องการใช้การรับรองความถูกต้องด้วยสองปัจจัย?

พิจารณาว่าแฮ็กรหัสผ่านส่วนใหญ่เกิดขึ้นทางอินเทอร์เน็ต วันที่ แต่มีประโยชน์การเปรียบเทียบก็คือการปล้นธนาคาร ก่อนอินเทอร์เน็ตการปล้นธนาคารนั้นยากมาก คุณต้องรับลูกเรือ, กรณีที่ธนาคารต้องหาเวลาที่ดีที่สุดในการปล้น, รับอาวุธและปลอมตัวจากนั้นก็ทำการปล้นโดยไม่ถูกจับ.

วันนี้โจรปล้นธนาคารคนเดียวกันสามารถนั่งอยู่ทั่วโลกและพยายามบังคับใช้บัญชีธนาคารบนเว็บของคุณโดยที่คุณไม่รู้ตัว หากเขาไม่สามารถเข้าสู่บัญชีของคุณเขาเพียงแค่ย้ายไปที่ถัดไป แทบจะไม่มีความเสี่ยงที่จะถูกจับได้และแทบจะไม่มีการวางแผนเลย.

ด้วยการแนะนำ 2FA ผู้ปล้นธนาคารคนนั้นแทบไม่มีโอกาสประสบความสำเร็จ แม้ว่าเขาจะต้องเดารหัสผ่านของคุณอย่างถูกต้องเขาจะต้องกระโดดขึ้นเครื่องบินติดตามคุณและขโมยอุปกรณ์ 2FA ของคุณเพื่อเข้าใช้เมื่ออุปสรรคทางกายภาพถูกนำมาใช้กับลำดับการเข้าสู่ระบบ คนเลวที่จะประสบความสำเร็จ.

2FA กำหนดให้คุณจัดเตรียมสองสิ่ง: สิ่งที่คุณรู้และสิ่งที่คุณมี สิ่งที่คุณรู้คือรหัสผ่านของคุณ สิ่งที่คุณมีคือรหัสตัวเลข เนื่องจากรหัสตัวเลขเปลี่ยนแปลงบ่อยนักทุกคนสามารถให้รหัสที่ถูกต้องได้ทุกเวลาจึงมั่นใจได้ว่าจะมีอุปกรณ์สร้างรหัสอยู่เกือบจะแน่นอน 2FA กำลังพิสูจน์ให้เห็นว่ามีความยืดหยุ่นในการโจมตีด้วยรหัสผ่านเดรัจฉานซึ่งเป็นข่าวดี ข่าวร้ายคืออัตราการยอมรับช้ามาก บริการส่วนบุคคลแต่ละรายการจะต้องตัดสินใจใช้ 2FA ไม่ใช่สิ่งที่คุณสามารถตัดสินใจได้ด้วยตัวเองว่าจะใช้กับทุกไซต์ ในขณะที่ไซต์จำนวนมากขึ้นเรื่อย ๆ สนับสนุน 2FA ในขณะนี้ แต่ก็มีอีกไม่มาก น่าแปลกใจที่เว็บไซต์ที่สำคัญมากเช่นธนาคารและเว็บไซต์ของรัฐบาลนั้นช้ามากในการปรับใช้ 2FA.

ที่เกี่ยวข้อง: การโจมตีที่ดุร้ายคืออะไร

การรับรองความถูกต้องด้วยสองปัจจัยในองค์กร

2FA มีอัตราการยอมรับที่ดีกว่าใน บริษัท ต่างๆมากกว่าบริการสาธารณะ หลาย บริษัท ที่มีคนทำงานระยะไกลได้ดำเนินการ 2FA อย่างยิ่ง กลไก 2FA ที่พบมากที่สุดและเป็นผู้ใหญ่สำหรับ บริษัท คือ RSA SecurID มีมานานหลายปีแล้วและสามารถติดตั้งเป็นแอพหรือจัดหาเป็นฮาร์ดแวร์ดองเกิลเหมือนกับแท่ง USB ที่มีหน้าจอแสดงรหัส อีกคู่แข่งที่แข็งแกร่งในวันนี้คือ Okta Okta เริ่มให้ความสำคัญกับการลงชื่อเพียงครั้งเดียว (SSO) ซึ่งหมายความว่าผู้ใช้จะต้องเข้าสู่ระบบเพียงครั้งเดียวและสามารถเข้าถึงบริการของบุคคลที่สามจำนวนมาก บริษัท หลายแห่งใช้ SSO อย่างหนักและตอนนี้ Okta เสนอ 2FA มันกำลังเป็นที่นิยมมากขึ้น.

อภิธานศัพท์

การรับรองความถูกต้อง (AuthN): คุณคือคนที่คุณพูดว่าคุณเป็น นี่คือที่ชื่อผู้ใช้และรหัสผ่านของคุณเข้ามาเล่น ทุกคนที่แสดงทั้งสองสิ่งนั้นจะถือว่าเป็นคุณ อย่างไรก็ตามการตรวจสอบสิทธิ์ไม่ได้หมายความว่าคุณจะได้รับอนุญาตให้อ่านอีเมล.

การอนุญาต (AuthZ): เมื่อคุณได้รับการรับรองความถูกต้องแล้ว (ระบบรู้ว่าคุณเป็นใคร) ก็จะสามารถกำหนดสิ่งที่คุณได้รับอนุญาตให้เข้าถึงได้ ในกรณีที่ลงชื่อเข้าใช้อีเมลของคุณมีสิ่งเดียวที่คุณต้องทำ แต่ให้พิจารณาสถานการณ์สำนักงานที่คุณสามารถอ่านไดรฟ์เครือข่ายที่ใช้ร่วมกันได้ แต่ไม่ใช่ไดรฟ์อื่น เป็นเลเยอร์ AuthZ ที่กำหนดสิ่งที่คุณได้รับอนุญาต แต่ไม่สามารถทำเช่นนั้นได้จนกว่าคุณจะผ่านการตรวจสอบสิทธิ์.

การใช้ 2FA เป็นมาตรการรักษาความปลอดภัยที่ดีมากและคุณควรพิจารณาเปิดใช้งานทุกที่ที่ทำได้ ไซต์ Two Factor Auth.org มีโครงการที่น่าสนใจซึ่งพยายามที่จะลงรายชื่อ บริษัท ที่สนับสนุน 2FA และเป็นวิธีที่ง่ายในการทำให้ บริษัท ที่น่าละอาย หากบริการที่คุณใช้อยู่ในปัจจุบันไม่รองรับ 2FA คุณอาจสามารถค้นหาบริการอื่นที่ใช้งานได้.

ดูสิ่งนี้ด้วย: เครื่องมือตรวจสอบความแข็งแรงของรหัสผ่านวิธีที่สนุกในการตรวจสอบว่ารหัสผ่านของคุณดีเพียงใด (ข้อจำกัดความรับผิดชอบ).