تاریخچه مختصر رمزنگاری

به ساده ترین مفهوم آن رمزنگاری فرآیند مبنای محتوای واقعی پیام به گونه ای است که فقط فرستنده و گیرنده می توانند رمزگشایی کنند. آن طرفین برای انجام رمزگذاری و رمزگشایی از نوعی دستگاه استفاده می کنند. این دستگاه ها می توانند اشکال مختلفی به خود بگیرند اما معمولاً به آنها کلید گفته می شود. اصطلاح رمزنگاری از دو واژه یونانی سرچشمه گرفته و به معنی پنهان و نوشتن است. اولین نمونه از آنچه که به نظر می رسد استفاده از رمزنگاری است در سال 1900 در مقبره پادشاهی های قدیمی مصر (2686 – 2181 پیش از میلاد) یافت شد ، اگرچه برخی از مورخان بر این باورند که سلسله مراتب یافت شده باید به عنوان رمزنگاری تعبیر شود. نمونه بارزتر آن در دستور تهیه رس رمز شده از بین النهرین در حدود 1500 قبل از میلاد مسیح دیده می شود.

در دوران مدرن ، رمزنگاری عمدتاً فقط توسط دولتها و دیگر بازیگران بزرگ مورد استفاده قرار گرفته است. تا دهه 1970 رمزگذاری مدرن به راحتی در دسترس عموم نبود. دولت آمریكا آنقدر از آن بیم داشت كه رمزگذاری را به عنوان تجهیزات كمك نظامی طبقه بندی كرد و صادرات آن را به خارج از كشور غیرقانونی كرد. اجرای این امر تقریباً غیرممکن بود ، بنابراین محدودیت ها در دهه 1990 با آرامش مواجه شدند ، اما ایالات متحده هنوز محدودیت هایی برای صادرات رمزنگاری گسترده از 64 بیت دارد. اصطلاح بیت به اندازه کلیدهایی که برای رمزگذاری استفاده می شود اشاره دارد. بعداً در این مقاله در مورد Bitness و فضای کلیدی بیشتر صحبت شده است.

یكی از بزرگترین مشكلات ناشی از پذیرش گسترده رمزنگاری ، مسئله تبادل كلیدها بود. برای اینکه دو طرف بتوانند پیامهای رمزنگاری را رد و بدل کنند ، هر دو باید کلید یا کلید را در اختیار داشته باشند. از آنجا که هر کس با داشتن کلیدها می تواند پیام ها را رمزگشایی کند ، این امر مستلزم انتقال کلیدها به روشی مطمئن است. معمولاً از طریق یک جلسه چهره به چهره تا اطمینان حاصل شود که کلید آنها به خطر نمی افتد. برای اینکه رمزگذاری قابل استفاده در بین عموم باشد و استفاده گسترده از آن مشاهده شود ، باید راهی برای تبادل ارتباطات رمزگذاری شده بین افرادی که هرگز با یکدیگر ملاقات نکرده اند ، وجود داشته باشد و در واقع ممکن است کاملاً از وجود یکدیگر بی خبر باشد..

این فرآیند اکنون وجود دارد و بخشی جدایی ناپذیر از رمزنگاری کلید عمومی است. رمزنگاری کلید عمومی شامل دو کلید است: یک کلید خصوصی که می تواند برای رمزگذاری ، رمزگشایی و امضای دیجیتالی پرونده ها استفاده شود ، و یک کلید عمومی که می تواند برای رمزگذاری و تأیید امضاهای دیجیتال استفاده شود. اطلاعات بیشتر در این مورد در بخش کلیدهای متقارن و نامتقارن.

مفهوم رمزنگاری “غیر مخفی” در دهه 1970 در GCHQ در انگلستان تصور شد و در آن زمان به NSA منتقل شد. هیچ یک از سازمانها نتوانستند آن را به اندازه کافی برای کاربردهای عملی توسعه دهند ، بنابراین خفته بود و تا سال 1976 ویتفیلد دیفی و مارتین هلمن در MIT روش عملی توافق نامه کلیدی را ابداع کردند که رمزنگاری کلید عمومی را به واقعیت تبدیل کرد. در این زمان اینترنت به اندازه کافی برای به اشتراک گذاشتن پرونده ها توسعه یافت و این روش اصلی توزیع کلیدهای عمومی شد.

کلیدهای متقارن و نامتقارن

در هر مکالمه رمزگذاری شده باید حداقل دو بار از کلیدها استفاده شود. برای رمزگذاری مکالمه توسط فرستنده باید از کلید استفاده شود و برای رمزگشایی مکالمه نیز باید از انتهای دیگر استفاده شود. قبل از ظهور رمزنگاری کلید عمومی ، کلید مورد استفاده برای رمزگذاری و رمزگشایی همان بود. آنها متقارن بودند این مشکلی بود که قبلاً در مورد آن بحث کردم. برای اینکه دو طرف بتوانند ارتباطات رمزگذاری شده را رد و بدل کنند ، آنها باید در گذشته آن کلید را با استفاده از روشی مطمئن مبادله کنند که تضمین می کند افراد دیگر آن را کپی نکنند. این یک مانع بسیار بزرگ برای غلبه بر آن است و به عدم پذیرش عموم مردم کمک می کند.

رمزگذاری کلید عمومی این مشکل را با استفاده از کلیدهای نامتقارن حل کرد. اکنون کاربران دو کلید تولید می کنند ، نه یک. کلید خصوصی ، که باید یک راز باقی بماند و هرگز به اشتراک گذاشته نشود ، و کلید عمومی ، که همه قابل اشتراک و مشاهده هستند. فرستنده ها می توانند با استفاده از کلید عمومی در دسترس گیرنده اطلاعات را رمزگذاری کنند. اطلاعات فقط با کلید خصوصی گیرنده قابل رمزگشایی هستند. برعکس ، اگر گیرنده نیاز به پاسخگویی دارد ، از کلید عمومی فرستنده برای رمزگذاری پاسخ استفاده می شود تا اطمینان حاصل شود که فقط آنها می توانند آن را رمزگشایی کنند. به این ترتیب ، نقش فرستنده و گیرنده در هر مرحله از گفتگو تغییر می کند. اگرچه ممکن است این کار پیچیده به نظر برسد ، یک زیرساخت کامل ، مناسب با نام عمومی کلید زیرساخت (PKI) وجود دارد ، که بازیابی کلید عمومی و استفاده از کلید خصوصی را بسیار آسان می کند. من در مورد بخش اجرای فعلی این مقاله بحث می کنم.

با توجه به این توضیح ، ممکن است تعجب کنید که چرا کسی دیگر از رمزگذاری متقارن استفاده می کند. دلیل اصلی این است که سریعتر رمزگذاری و رمزگشایی می شود. اگر فقط چند صفحه از اسناد یا ایمیل ارسال می کنید ، تفاوت قابل توجهی وجود ندارد. اما اگر شما در حال رمزگذاری گیگابایت یا ترابایت داده در هارد دیسک هستید ، می تواند تفاوت بزرگی ایجاد کند. رمزگذاری متقارن همچنین قوی تر از رمزگذاری نامتقارن است ، اما شکستن هر دو به اندازه کافی سخت است ، بنابراین برای اکثر افراد یک مسئله عملی نیست..

فضای کلیدی و طول کلید

همه کلیدها مساوی ایجاد نمی شوند. کلیدها با تعداد مشخصی از بیت ها ایجاد می شوند که طول و فضای کلید را تعیین می کنند.

طول کلید به چند بیت برای ایجاد کلید اشاره دارد. فضای کلیدی مجموعه ای از کلیدهایی است که می توانند متن رمزگذاری شده را به طرز محتوا رمزگذاری کنند. هرچه این کلید بزرگتر باشد ، فضای کلیدی بزرگتر است. به عنوان مثال ، اگر من به شما بگویم كه به یك عدد سه رقمی فکر می كنم ، سرانجام عدد مورد نظر را فهمیدید زیرا فقط 900 عدد سه رقمی در سیستم شماره گذاری ما وجود دارد (999 – 99 = 900). در این حالت ، فضای کلیدی 900 است. در رمزنگاری ، فضای کلیدی به صورت زیر بیان می شود:

2n

… جایی که n برابر با تعداد بیت های استفاده شده برای ایجاد کلید است

زمینه:

- keyl length = تعداد بیتهایی که برای ایجاد یک کلید استفاده می شود. همچنین به اندازه کلید یا تلخی گفته می شود. هرچه این کلید طولانی تر باشد ، کلید فاصله بزرگتر است.

- keyspace = تعداد کلیدهای ممکن

این تعداد با تکرارهای بسیار کمی رشد می کند. به عنوان مثال ، یک کلید 40 بیتی اکنون باستانی و به راحتی شکسته ، دارای یک کلید کلیدی 1،099،511،627،776 کلید ممکن است. کلیدهای امروزی 2048 بیتی و بزرگتر در این زمان غیرقابل نفوذ برای نیروی بی رحمانه تلقی می شوند.

وادار کردن بی رحمانه یک پیام رمزگذاری شده با مجبور کردن ورود وب سایت متفاوت است. در حالت دوم ، حمله به امید تلاش برای تعداد زیادی از نام کاربری و رمز عبور به امید تحمل یک جفت معتبر صورت می گیرد. در رمزنگاری ، ناخواسته وادار کردن پیام رمزگذاری شده به معنای امتحان کردن کلیه کلیدها در یک فضای کلیدی مشخص با دانستن اینکه یکی از آنها صحیح است.

زمینه:

اطلاعات رمزگذاری شده به متن رمزگذاری شده و متن رمزگذاری شده به عنوان متن ساده گفته می شود.

کلمه ای در مورد شکستن رمزنگاری

رمزگذاری کار می کند. شکستن آن بسیار سخت است. دلیلی وجود دارد که دولتها در حال تصویب قوانینی برای مجبور کردن مردم برای باز کردن قفل تلفنهای خود و افشای کلمه عبور در رسانه های اجتماعی خود هستند: رمزگذاری مدرن از یک فضای کلیدی به قدری بزرگ استفاده می کند که روش جایگزین دستیابی به آن موارد ، تلاش برای شکستن رمزنگاری است ، که تقریبا غیر ممکن.

هالیوود ایده حفاظت از رمزگذاری را خراب کرده است. ما می بینیم که فلیسیتی اسموک و آنگلا مونته نگرو به طور اتفاقی هفتگی در برنامه هایی مانند Arrow و استخوانها رمزهای نویسی ایالات کشورها را می شکنند. حقیقت بسیار بیشتر شبیه به الیوت آلدرسون آقای روبات است که از تلاش برای ورود به روتر WPS درجه مصرف کننده ای که هرکسی می تواند از Costco خریداری کند ، امتناع ورزید زیرا هفته ها طول می کشد که به خودی خود ، روش هایی غیر از زور بی رحمانه را نشان می دهد. آی تی. رمزگذاری کار می کند.

با گفتن این موارد ، چندین نتیجه گیری وجود دارد:

کشف کلید برای هر متن رمزگذاری شده موفقیتی است که از لحاظ نظری تضمین شده است. همانطور که در مثال 900 من وجود دارد ، تعداد کلیدهای شناخته شده ای وجود دارد ، بنابراین ناخوشایند بودن متن رمزگذاری شده صرفاً عبور از هر کلید ممکن است زیرا یکی از آنها صحیح است. با این حال ، با توجه به طول کلیدی بزرگی که امروزه مورد استفاده قرار گرفته است ، ما از قدرت محاسباتی برای عبور از فضاهای کلیدی کلیدی که در یک بازه زمانی واقعی وجود دارد ، فاقد آن هستیم ، بنابراین این نوع حمله چندان عملی نیست. طول می کشد سالها به بیروت نیروی رمزگذاری شده رمزگذاری شده با کلیدهای حتی نسبتاً قوی.

به دلیل این مشکل در فضاهای بزرگ کلید ، از نیروی بی رحمانه به ندرت در برابر رمزگذاری استفاده می شود. در عوض ، الگوریتمی که برای ایجاد رمزگذاری استفاده می شود برای جستجوی نقاط ضعف و شناسایی نقاط ضعف مورد بررسی قرار می گیرد. یا از حملات ریاضی برای تعیین و تلاش بیشتر کلیدهای احتمالی استفاده می شود. هر یک از این نوع تلاشها به دنبال کم کردن فضای کلیدی هستند تا یک بار دیگر حمله نیرویی بی رحمانه عملی شود.

اگر مقیاسی برای شکستن رمزگذاری وجود داشته باشد ، مانند فن می چرخد. توان محاسباتی روزانه افزایش می یابد و با افزایش هر تعداد ، می توانید تعداد کلیدی از نمایی بیشتری را در همان بازه زمانی بکار برید ، که احتمال موفقیت با استفاده از روش های نیروی بی رحم را افزایش می دهد. از طرف دیگر ، با افزایش قدرت محاسبه ، کلیدهای پیچیده تر و بزرگتری برای ایجاد رمزگذاری قوی تر در وهله اول ایجاد می شوند.

سرانجام ، هرگز فراموش نکنید که هر کسی می تواند خوش شانس باشد. فقط به دلیل اینکه یک فضای کلیدی میلیارد دلاری برای یک تکه متن وجود ندارد ، به این معنی نیست که نمی توانید شانس داشته باشید و در اولین تلاش کلید را بزنید.

چطو میتواند استفاده شود

رمزگذاری ایمیل

ایمیل یک رسانه امن یا خصوصی نیست. اینترنت برای مجموعه کوچکی از کاربران قابل اعتماد ساخته شده است و بنابراین با هیچ مکانیسم امنیتی واقعی ذاتی در آن ساخته نشده است. با گذشت زمان ، از آنجا که اینترنت با تعداد بسیار زیادی از کاربران بسیار غیر قابل اعتماد پرجمعیت شده است ، پروتکل های امنیتی در تلاش برای ایمن نگه داشتن اینترنت از بین رفته اند. ایمیل نیز از این قاعده مستثنی نیست و اصلاً امنیت ذاتی در آن ایجاد نشده است.

پیش زمینه: اصطلاح پروتکل به مجموعه ای از استانداردهای توافق شده در مورد چگونگی عملکرد یک چیز اشاره دارد.

با استفاده از ایمیل به عنوان نمونه ، پروتكلی وجود دارد كه چگونگی عملكرد سرورهای پست الکترونیکی ، انواع پیامهایی كه برای ایجاد ارتباط به منظور ارسال یا دریافت ایمیل و قالب خود پیام ارسال می كند ، وجود دارد. پروتکل ها ضروری هستند زیرا آنها امکان ایجاد سرویس های اینترنتی ad-hoc را فراهم می کنند که قادر به عملکرد صحیح با سایر قسمت های اینترنت باشند. از آنجایی که کل اینترنت به این پروتکل ها بستگی دارد ، تغییر پروتکل ایجاد شده بسیار دشوار است. به همین دلیل است که هیچ تغییر بزرگی در پروتکل های قدیمی مانند ایمیل برای داشتن حریم خصوصی بهتر صورت نگرفته است. در عوض ، تغییر روش انتقال یا تغییر محتوای پیام هایی که برای تحویل لازم نیست آسان تر است.

در مورد ایمیل ، پروتکل انتقال TCP / IP است ، اما اکنون بسیاری از سرورهای ایمیل از رمزگذاری TLS پشتیبانی می کنند. این یک تونل رمزگذاری شده بین سرورهای نامه ایجاد می کند به گونه ای که ایمیل شما هنگام انتقال از سرور پست الکترونیکی به مقصد خود ، با خیال راحت در داخل آن تونل رمزگذاری می شود. با این حال ، به محض رسیدن به مقصد ، فقط روی متن ساده روی سرور پست الکترونیکی قرار می گیرد. علاوه بر این ، شما کنترل زیادی در مورد اینکه آیا سرور ایمیل دریافت کننده شما از اتصالات رمزگذاری شده پشتیبانی می کند ، ندارد ، بنابراین ایمیل شما می تواند به عنوان متن ساده بدون رمزگذاری از طریق اینترنت سفر کند..

اضافه کردن رمزگذاری به ایمیل شما از هر دو ضعف محافظت می کند. ایمیل رمزگذاری شده در هنگام حمل و نقل محافظت می شود که آیا دارای یک تونل رمزگذاری شده TLS ثانویه برای عبور از طریق آن است. همچنین ، رمزگذاری ایمیل اطمینان می دهد که ایمیل تحویل یافته بر روی سرور نامه گیرنده به عنوان حباب رمزگذاری شده قرار می گیرد که فقط توسط کلید خصوصی گیرنده قابل رمزگشایی است.

رمزگذاری پرونده

رمزگذاری پرونده اساساً مشابه ایمیل است. ایمیل رمزگذاری شده فرایند رمزگذاری ایمیل ساده به متن رمزگذاری شده است. از کلید عمومی گیرنده برای انجام رمزگذاری استفاده می شود. رمزگذاری فایل همان فرآیند را در هر پرونده انجام می دهد. این پرونده را رمزگذاری می کند تا فقط با کلید خصوصی که مطابق با کلید عمومی مورد استفاده برای رمزگذاری آن است ، رمزگشایی شود. اگر قصد ارسال پرونده رمزگذاری شده به شخص دیگر را دارید ، باید از کلید عمومی آنها برای رمزگذاری استفاده کنید. اگر فقط رمزگذاری پرونده ها برای استفاده شخصی خود هستید ، باید از کلید خصوصی خود استفاده کنید. رمزگذاری پرونده به طور گسترده در مواردی مانند خدمات پشتیبان و سرویس های ذخیره سازی پرونده استفاده می شود تا اطمینان حاصل شود که نمی توانند محتوای دیگران توسط دیگران خوانده شوند. در این موارد ، به طور کلی یک صفحه کلید جدید توسط نرم افزار پشتیبان کلاینت ایجاد می شود و از صفحه کلید برای رمزگذاری استفاده می شود بنابراین روند برای شما شفاف است.

امضای عدم رد

عدم پذیرش اصطلاحی است به معنای عدم انکار چیزی. در رمزنگاری ، این اصطلاح به طور خاص به استفاده از امضاهای دیجیتالی در پیام ها یا پرونده ها اشاره دارد که می تواند برای تأیید این که از منبعی که ادعا می کند از آن گرفته شده است استفاده شود..

در رمزنگاری کلید عمومی ، امضاهای دیجیتال توسط کلید خصوصی مخفی ایجاد می شوند و گیرندگان می توانند از کلید عمومی عمومی امضاکننده برای تأیید صحت امضا استفاده کنند. بنابراین ، مگر اینکه شخصی کلید خصوصی فرستنده را بدزدد و از آن استفاده کند ، امضاهای دیجیتالی اندازه گیری صحت را ارائه می دهند که پیام یا پرونده از منبعی که ادعا می کند.

نمونه بارز استفاده از امضا در ارتباط با ایمیل است به گونه ای که گیرنده ها می دانند که می توانند به ایمیل اعتماد کنند ، کسی است که از آن می گوید. همچنین از امضاها برای امضای پرونده ها به همان روش استفاده می شود.

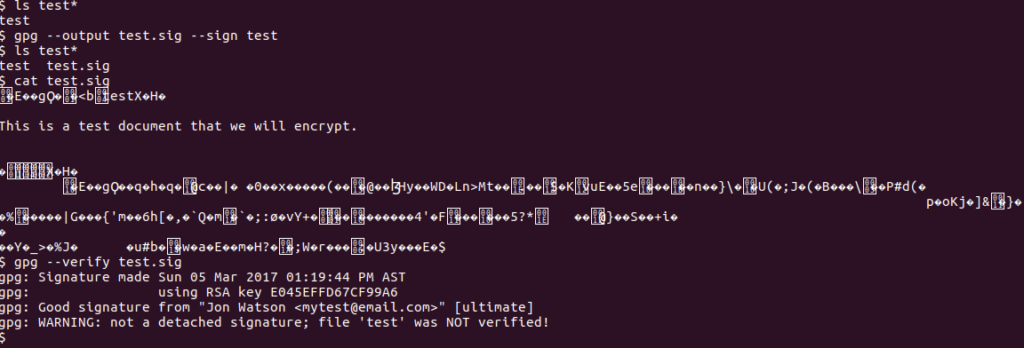

GnuPG یک برنامه کلیدی عمومی است که به طور گسترده ای در دسترس اکثر سیستم عامل ها است. بعداً در این مقاله از خط فرمان و برنامه های گرافیکی برای آن می گذرد. همه دستورات در هنگام استفاده از خط فرمان یا ترمینال یکسان هستند ، بنابراین برای امضای یک فایل ، از سوییچ -s استفاده کنید:

تست gpg-s

توجه داشته باشید که چگونه پرونده رمزگذاری نشده است – متن ساده هنوز قابل خواندن است. اما ، یک امضای دیجیتالی به انتهای آن اضافه شده است.

در صورت دریافت پرونده امضا شده ، می توانید از دستور – verify اطمینان حاصل کنید که پرونده توسط شخصی که ادعا کرده است آن را امضا کرده است ، امضا شده است. فرستنده پرونده را با کلید خصوصی خود امضا کرد ، بنابراین برای تأیید امضا به کلید عمومی فرستنده احتیاج دارید.

کلیدها را لغو کنید

ممکن است زمانی پیش بیاید که کلید خصوصی شما به خطر بیفتد ، به سرقت رفته یا دیگر نباید به دلایلی دیگر مورد استفاده قرار گیرد. در این حالت ، روندی برای ابطال کلید عمومی مربوطه وجود دارد. كليد ابطال شده براي كد كردن پيغام ها نبايد از كسي استفاده شود.

برای جلوگیری از اینکه هر کسی به طور خودسرانه کلید عمومی شما را نادیده بگیرد ، ابطال از طریق یک روش صدور گواهینامه که توسط کلید خصوصی شما امضا شده است انجام می شود. سپس این گواهی ابطال با مخازن اصلی کلید عمومی به منظور اطلاع رسانی به افرادی مبنی بر ابطال کلید عمومی خود به اشتراک گذاشته می شود. به طور معمول ، در همان زمان ، شما یک صفحه کلید جدید تولید می کنید و کلید عمومی جدید را نیز در مخازن بارگذاری می کنید. این کار باعث می شود مردم کلید عمومی جدید شما را همزمان بدست آورند و آگاه شوند که دیگر نباید از کلید عمومی قدیمی شما استفاده شود.

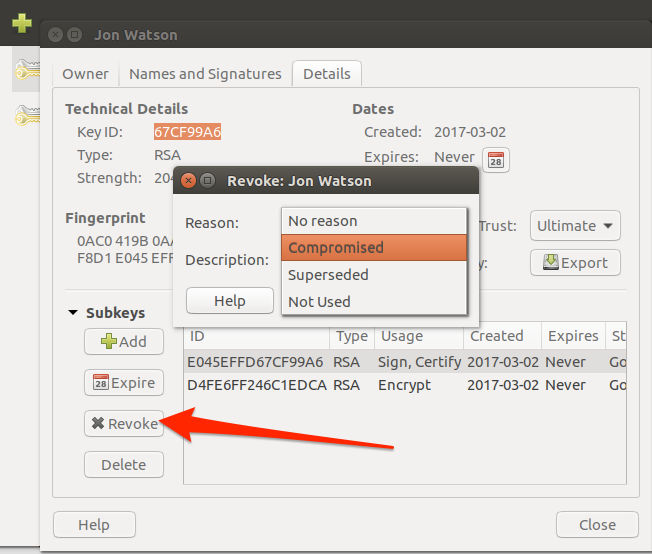

برای ابطال یک کلید در اوبونتو ، کلید را انتخاب کرده و دکمه Revoke را انتخاب کنید. یک دلیل را انتخاب کنید و سپس بر روی OK کلیک کنید.

در خط فرمان ، سوئیچ –gen-revoke یک گواهی ابطال تولید می کند:

خروجی زرهی ASCII مجبور شد.

—–شروع کلید PGP PUBLIC KEY BLOCK —–

نظر: این یک گواهی ابطال است

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Z / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + ام + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + qM8hic == JRyx

—– پایان PGP PUBLIC KEY BLOCK —–

گواهی ابطال ایجاد شد.

لطفاً آن را به رسانه ای منتقل کنید که می توانید آن را مخفی کنید. اگر Mallory به این گواهی نامه دسترسی پیدا کند ، می تواند از آن استفاده کند تا کلید شما غیرقابل استفاده شود. چاپ این گواهینامه و ذخیره کردن آن هوشمندانه است ، فقط در صورتی که رسانه شما غیرقابل خواندن شود. اما کمی احتیاط کنید: سیستم چاپ دستگاه شما ممکن است داده ها را ذخیره کرده و در دسترس دیگران قرار دهد!

سابقه و هدف: در پیام اخطار به استفاده از نام Mallory توجه داشته باشید. برای نشان دادن مفاهیم خاص در رمزنگاری کلید عمومی ، از نامهای واقعی به جای نامهای دلخواه مانند کاربر 1 ، یا کاربر 2. استفاده می شود. از نام های آلیس و باب برای نشان دادن فرستنده و گیرنده استفاده می شود و Mallory برای نشان دادن مهاجمی که سعی در استفاده از آن دارد استفاده می شود. متن رمزنگاری خود را سرقت کنید. نامهای دیگری نیز با نقشهای شناخته شده وجود دارد که می تواند خواندن جالب توجهی را ایجاد کند.

کلیدهای امضاء برای جلب اعتماد

از آنجا که هر کسی می تواند با استفاده از اطلاعات مورد نظر خود ، یک جفت کلید ایجاد کند ، جعل یک کلید بسیار ساده است. دو راه اصلی وجود دارد که اعتماد به اکوسیستم کلید عمومی را ایجاد می کند. اولین مورد این است که کلیدها به آدرس های ایمیل اختصاص داده می شوند. اگرچه از نظر فنی برای من امکان ایجاد یک جفت کلیدی برای هر آدرس ایمیل در جهان وجود دارد ، اگر من به آن حساب ایمیل دسترسی ندارم ، خیلی خوب نیست. پاسخ به ایمیل رمزگذاری شده من به جای اینکه برای من ارسال شود ، در حساب ایمیل غیرقابل دسترسی قرار می گیرد. روش دوم از طریق امضای کلید است.

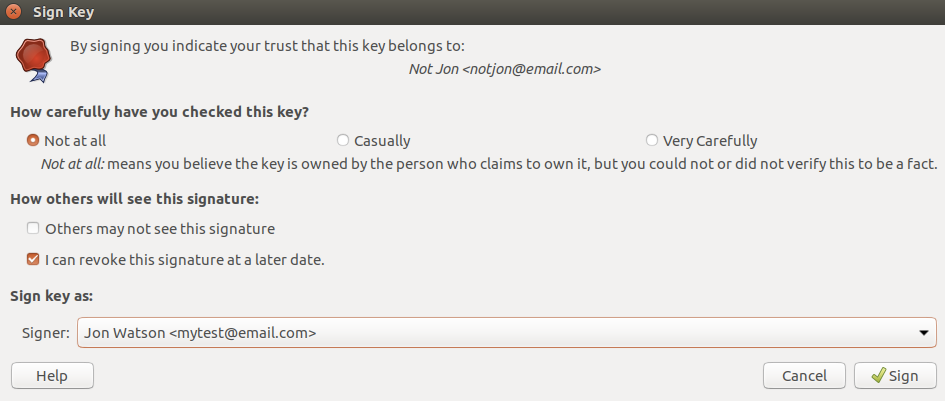

هر کاربر PGP توانایی امضای دیجیتالی کلیدهای عمومی افراد دیگر را دارد. مکانیک انجام این کار بعدا در این مقاله در بخش کلیدهای تولید و امضاء قرار دارد ، اما فرض ساده است. با امضای کلید شخص دیگر ، به شما نشان می دهید که اعتماد دارید که کلید متعلق به آن شخص باشد. از کلید خصوصی شما برای امضای کلیدهای دیگر استفاده می شود که در خدمت این است که شما خالق واقعی امضا باشید.

یک کلید عمومی که دارای امضاها است ، بیش از یک کلید بدون هیچ امضا به عنوان قابل اعتماد مشاهده می شود. هر امضایی بدین معناست که امضاکننده به آن کلید اعتماد می کند بنابراین اعتبار آن را معتبر می دهد. با این وجود ، در صورتی که شخصاً به امضا کنندگان اعتماد کنید ، امضاها واقعاً ارزشمند هستند. یک کلید با ده ها امضا از افرادی که برای شما ناشناخته هستند ، مطمئناً قابل اعتماد از کلید بدون هیچ امضا نیست..

برخی از امضا کنندگان اصلی نقش خود را بسیار جدی می گیرند و تنها پس از ملاقات در زندگی واقعی و تولید شناسنامه معتبر ، کلید سایر افراد را امضا می کنند.

پیاده سازی های فعلی

برای استفاده از رمزگذاری کلید عمومی ، باید یک جفت کلید خصوصی و عمومی ایجاد کنید. پس از تنظیم این مجموعه ، روش های مختلفی برای استفاده از آنها وجود دارد.

ابزار Pretty Good Privacy (PGP) برای همه سیستم عامل ها در دسترس است و پیاده سازی های مختلفی از آن وجود دارد. من یک اجرای چنین عملی را برای هر یک از سه سیستم عامل بزرگ پوشش خواهم داد.

کلیدهای تولید و امضا

macOS / OSX

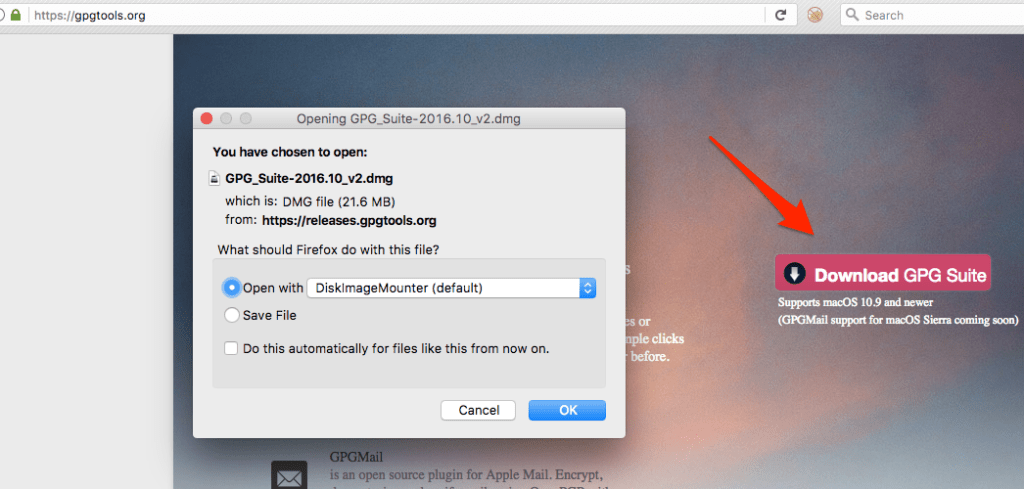

به وب سایت GPG Tools مراجعه کرده و مجموعه GPG Suite را بارگیری کنید.

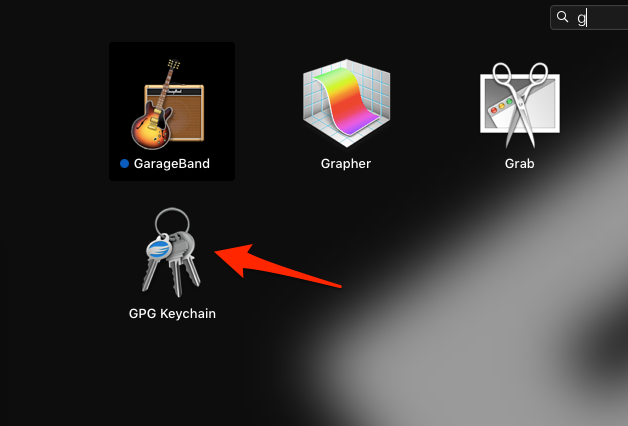

پس از نصب ، برنامه GPG Keychain را در Launchpad خود پیدا کرده و آن را راه اندازی کنید.

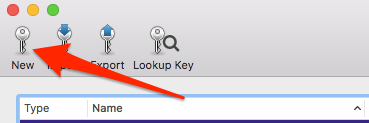

برای ایجاد یک جفت کلید خصوصی جدید و عمومی روی نماد جدید کلیک کنید. کلیدها همیشه به آدرس های ایمیل گره خورده اند.

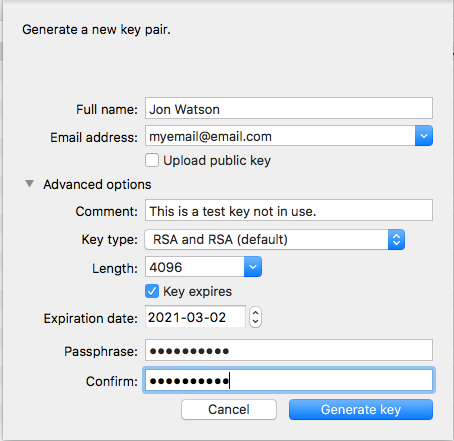

داده ها را پر کنید. توجه داشته باشید که می توانید چندین کلید برای یک آدرس ایمیل واحد داشته باشید اما اکثر ما به این کلیدهای زیادی احتیاج نداریم. وقتی افراد سعی می کنند کلید عمومی شما را برای رمزگذاری داده ها برای ارسال به شما پیدا کنند ، آنها با جستجوی کلید مورد نظر با آدرس ایمیل شما این کار را انجام می دهند. اگر برای هر آدرس ایمیل داده شده بیش از یک کلید دارید ، باعث سردرگمی در استفاده از کدام کلید می شود.

من گزینه بارگذاری کلید عمومی را بررسی نکرده ام زیرا من فقط برای اهداف این مقاله یک کلید تست را ایجاد می کنم. اگر در حال ایجاد یک صفحه کلید واقعی برای استفاده هستید ، باید این کادر را علامت بزنید. این کلید عمومی خود را به طور خودکار در مخازن کلید اینترنت بارگذاری می کند ، اینگونه است که سایر برنامه ها و افراد می توانند در صورت نیاز آن را پیدا کنند.

انقضاء کلید نیز توصیه می شود ، اما مورد نیاز نیست. امنیت به صورت لایه هایی صورت می گیرد و انقضاء معمول از هر نوع احراز هویت یا نشانه های امنیتی ایده خوبی است.

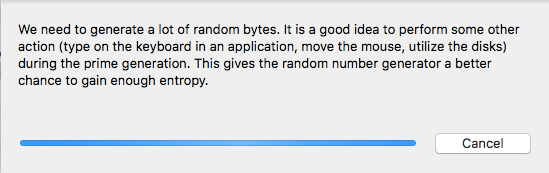

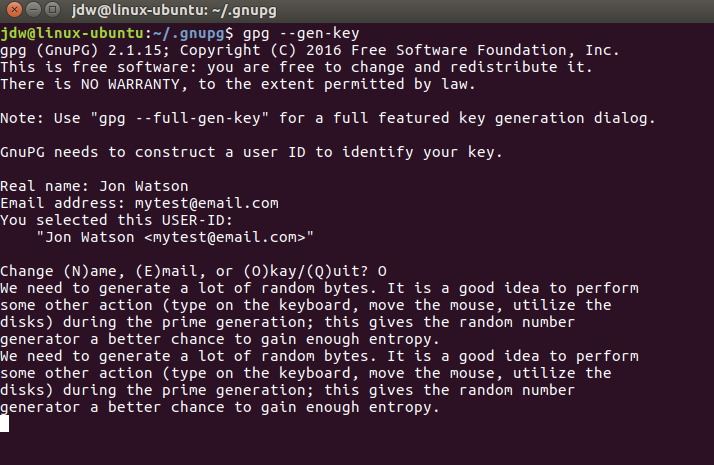

تولید کلید خوب نیاز به مقدار مشخصی از تصادفی دارد. در مجالس رایانه ، به آنتروپی گفته می شود. مقدار آنتروپی موجود در رایانه یکی از عوامل تعیین کننده میزان تولید کلید است. اکثر فرآیندهای تولید کلید از شما می خواهند که کارهای دیگری مانند حرکت ماوس را در طول تولید کلید انجام دهید تا آنتروپی بیشتری ایجاد کنید.

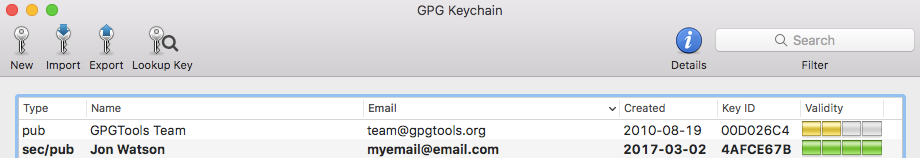

پس از اتمام ساخت ، می توانم جفت کلید جدید من را در پنجره اصلی کلید ببینم. در مورد این لیست چند نکته قابل ذکر است.

- کلید GPGTools Team که از قبل در Keychain GPG من نصب شده است ، فقط کلید عمومی است که توسط میخانه موجود در ستون Type مشخص شده است. کلید جدید من یک جفت کامل با کلید خصوصی و عمومی است که توسط sec / pub Type که در آن sec به معنای ایمن است نشان داده شده است.

- همچنین ستون اعتبار را یادداشت کنید. این همان مسئله اعتماد است که در حال حاضر مورد بحث قرار گرفته است و نشان می دهد که احتمالاً این کلیدها متعلق به چه کسی است که می گوید متعلق به آن است. صفحه کلید من ایجاد کردم کاملاً به من اعتماد دارد زیرا من آن را ایجاد کردم. کلید GPGTool Team خیلی قابل اعتماد نیست زیرا هنوز کسی آن را امضا نکرده است.

- اعتبار یک کلید بر اساس هر کاربر تعیین می شود. به عنوان مثال ، کلید عمومی جدید من در این مرحله به هیچ کس دیگری اعتماد نخواهد کرد زیرا آنها نمی توانند مطمئن باشند که از کجا آمده است. بنابراین ، آن را با چهار میله سبز در سیستم هر کس دیگری نشان نمی دهد ؛ در بهترین حالت این دو نوار زرد خواهد بود.

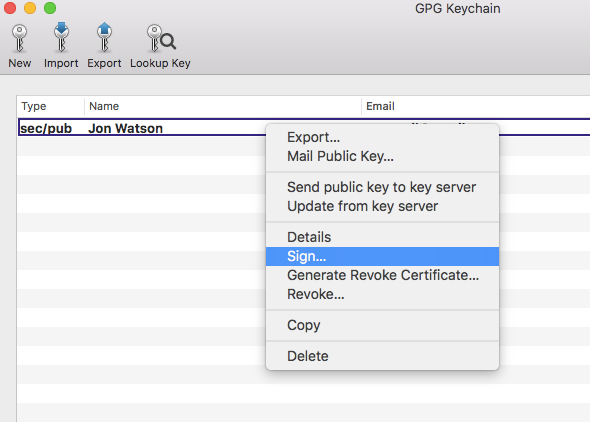

برای امضای یک کلید و افزایش اعتبار آن ، بر روی کلید راست کلیک کرده و گزینه منوی Sign را انتخاب کنید.

این فرایند امضای من را به کلید اضافه می کند که نشانگر میزان اطمینان من به این کلید است. گزینه های دیگری نیز در منوی کلیک راست وجود دارد تا در صورت ایجاد نکردن کلید عمومی خود ، آپلود کنید یا کلید عمومی خود را به کسی ایمیل دهید. آموزش مفصل در مورد keychain Keyboard GPG در این مقاله غیرمستقیم است ، بنابراین اکنون که یک صفحه کلید کار در macOS / OSX داریم می توانیم از آن استفاده کنیم.

لینوکس اوبونتو

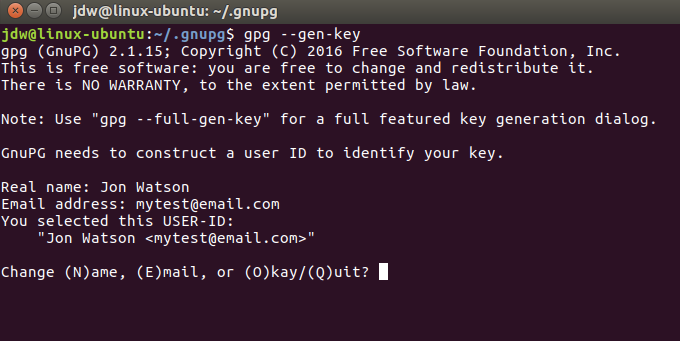

اوبونتو همراه با GPG از قبل نصب شده است. به سادگی با تایپ gpg – key-key در یک پنجره ترمینال ، روند تولید کلید آغاز می شود.

تولید کلید آغاز خواهد شد و نیاز به ایجاد دوباره آنتروپی وجود دارد:

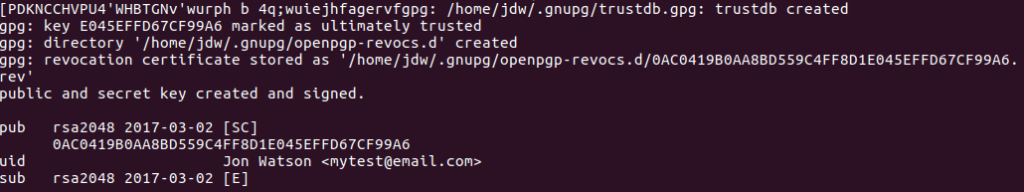

هر دو کلید تولید می شوند ، کلید pubic امضا می شود و در نهایت مورد اعتماد قرار می گیرد و یک گواهی ابطال نیز تهیه می شود.

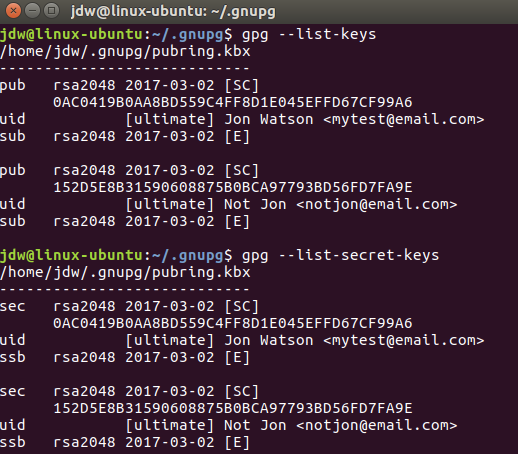

برای دیدن کلیدهای جدید خود ، از کلیدهای gpg – لیست برای دیدن کلید عمومی و کلیدهای gpg – لیست-راز برای نشان دادن کلید خصوصی استفاده کنید.

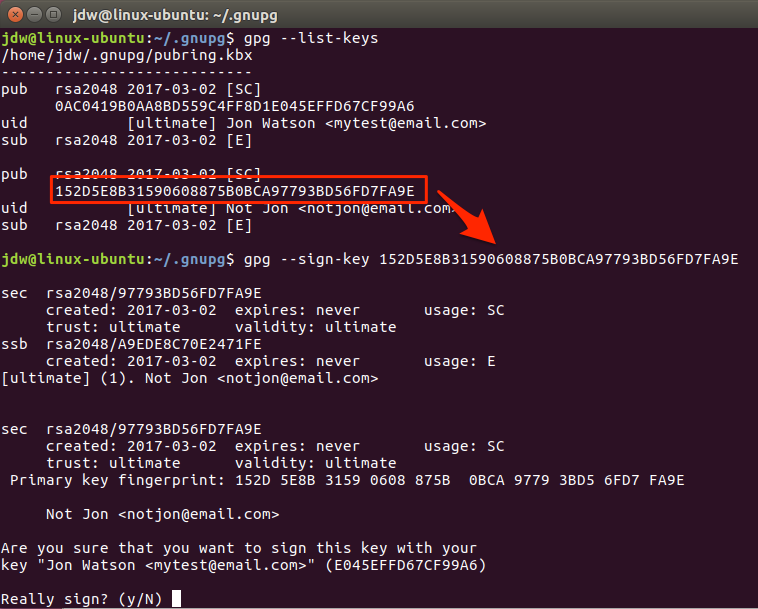

برای امضای یک کلید ، از جمع آوری شناسه کلید عمومی از کلید مورد نظر برای امضا استفاده کنید و سپس از دستور gpg –sign-key استفاده کنید.

GPG می داند که من برای امضای این کلید از کلید خصوصی mytest@email.com استفاده می کنم زیرا این تنها کلید خصوصی دیگر در حلقه کلید من است. در صورت داشتن کلیدهای خصوصی بیشتر ، باید کلیدی را که می خواهم استفاده کنم برای امضاء انتخاب کنم.

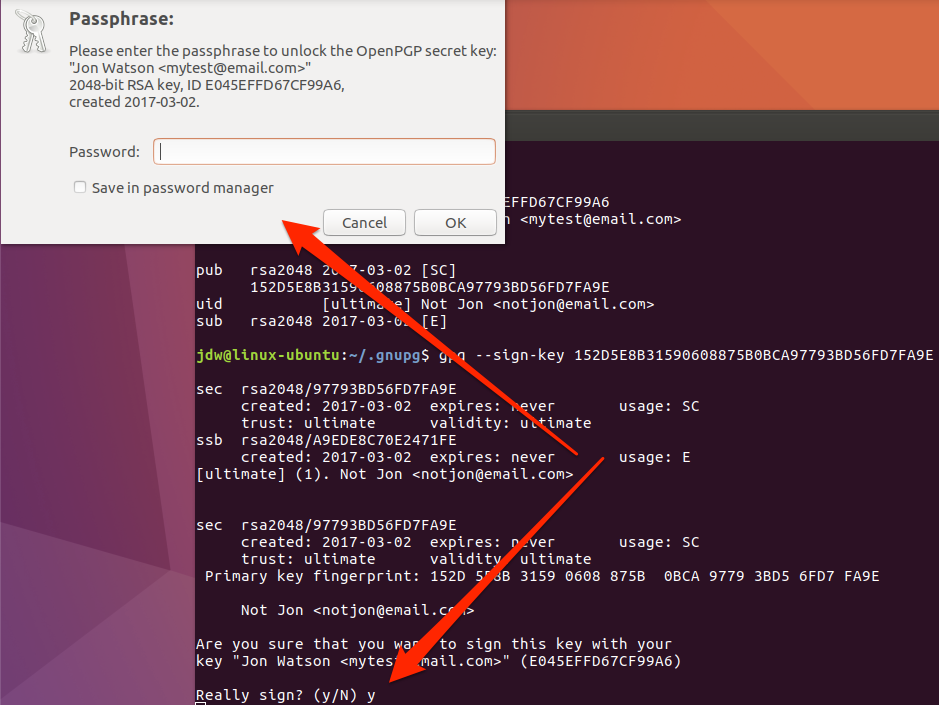

برای استفاده از کلید خصوصی برای هر عملکردی ، باید با عبارت علامت گذاری شده در زمان تولید کلید اصلی آنلاک شود..

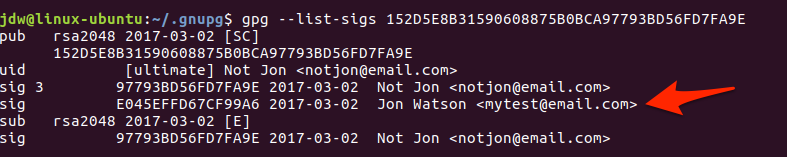

می توانید امضای یک کلید را با استفاده از دستور gpg –list-sigs مشاهده کنید.

دستورات اضافی GPG در پرونده راهنما فهرست شده اند که با استفاده از دستور gpg –help می توان مشاهده کرد.

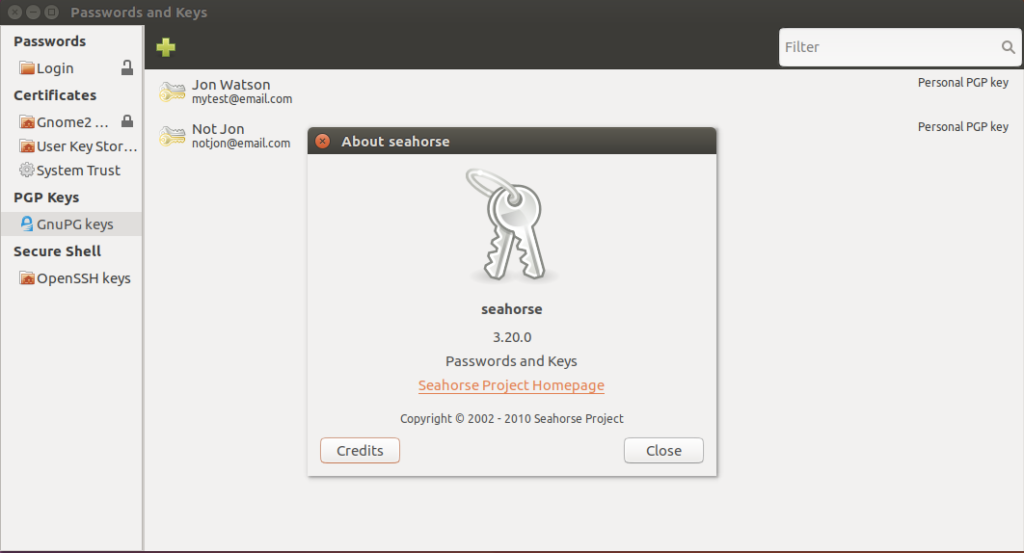

اگر رابط گرافیکی را در اوبونتو ترجیح می دهید ، انواع بسته های جلویی برای GPG وجود دارد. Seahorse با اوبونتو نصب شده است اما به طرز عجیبی کلمه عبور و کلید نامگذاری شده است ، بنابراین یافتن آن آشکار نیست.

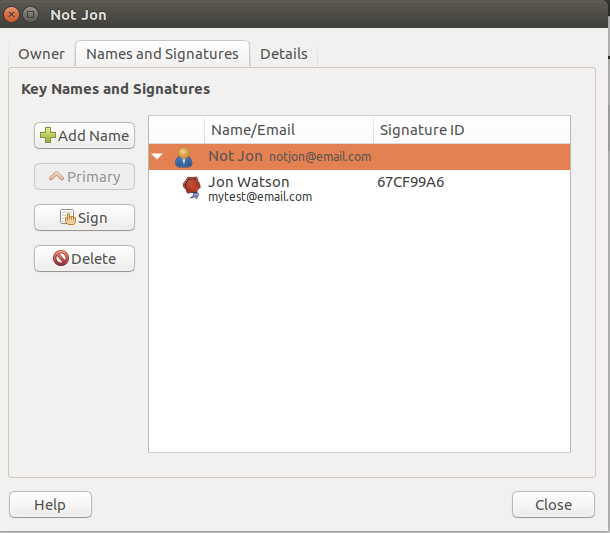

با دوبار کلیک کردن روی یک کلید ، می توانید جزئیات بیشتری در مورد آن را ببینید و به پیکربندی امضا دسترسی پیدا کنید.

گزینه های اعتبار سنجی کمی با macOS GPG Keychain متفاوت است ، اما اصول اولیه یکسان هستند. شما باید مشخص کنید که چگونه کلید را بررسی کرده اید و با چه کلید خصوصی می خواهید آن را امضا کنید.

پنجره ها

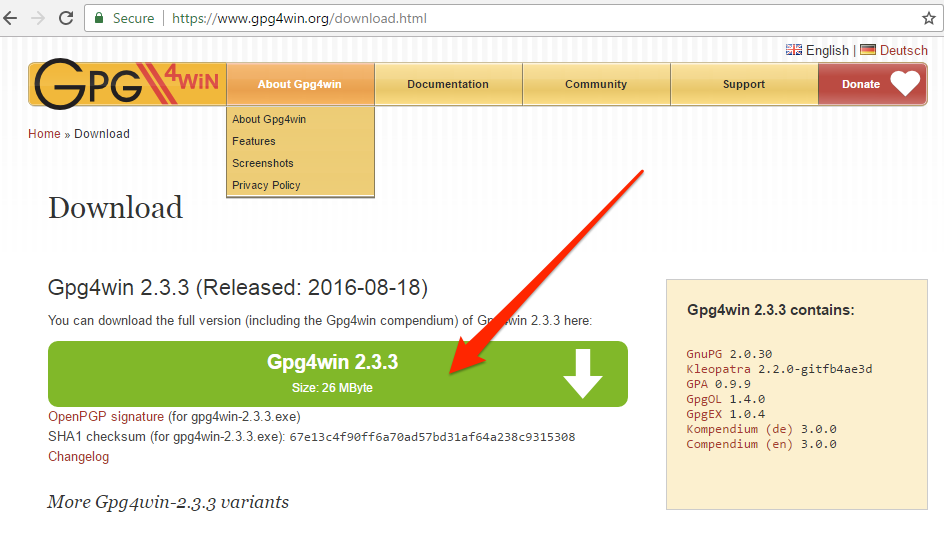

برنامه GnuPG را از وب سایت GnuPG بارگیری کنید..

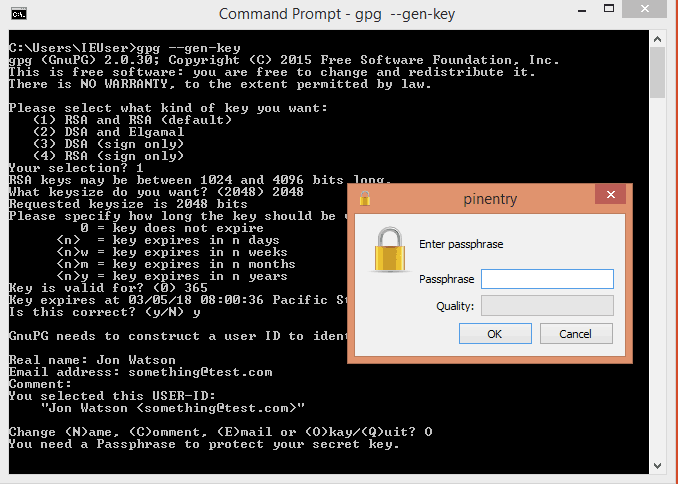

برنامه نصب را اجرا کنید و سپس کلیدهای gpg –gen-typ تایپ کنید تا یک صفحه کلید جدید ایجاد شود.

اکنون که کلید دارید می توانید از آنها برای رمزگذاری فایل ها و ایمیل استفاده کنید.

پست الکترونیک

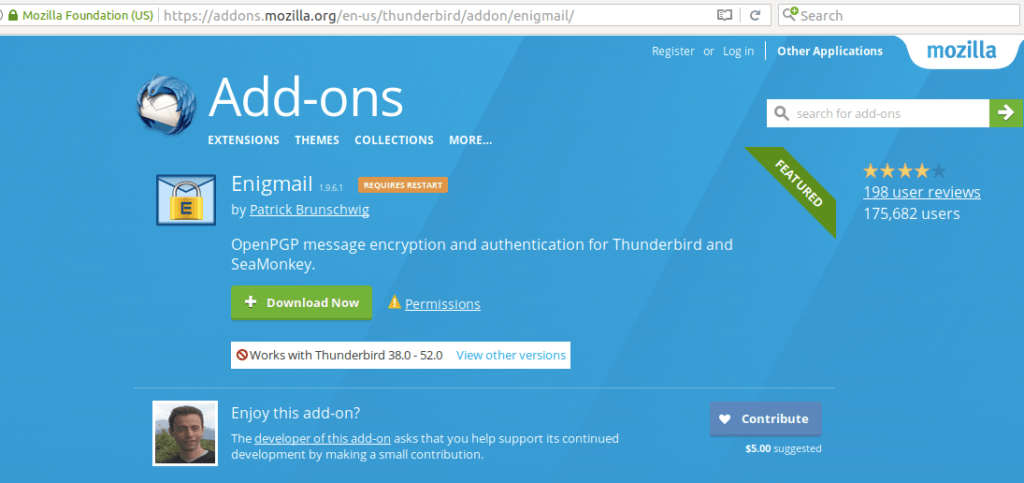

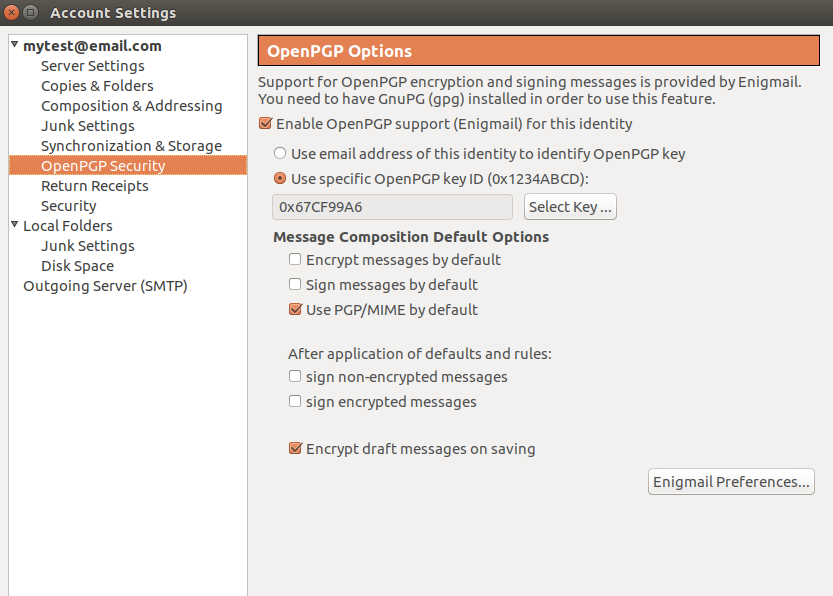

یک راه آسان برای رمزگذاری ایمیل شما استفاده از یک سرویس گیرنده ایمیل است که بصورت بومی از رمزگذاری پشتیبانی می کند یا کارهایی اضافه کرده است. Mozilla Thunderbird با افزونه Enigmail در تمام سیستم عامل ها به خوبی کار می کند. برای نصب افزونه Enigmail ، به فروشگاه موزیلا مراجعه کرده و آن را بارگیری کنید.

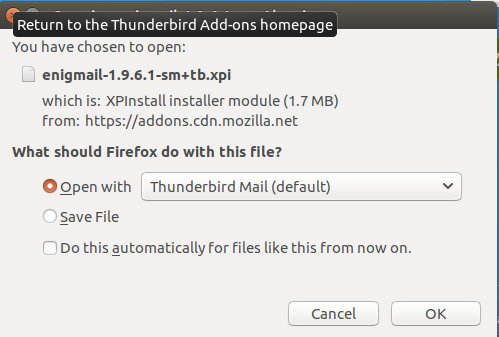

اگر از مرورگر Firefox استفاده می کنید ، افزونه Thunderbird را به رسمیت می شناسد و از شما می خواهد که آن را به صورت خودکار نصب کنید.

اگر سیستم شما این را بعنوان پسوند Thunderbird تشخیص نمی دهد ، می توانید دستورالعمل نصب دستی ارائه شده توسط صفحه بارگیری را دنبال کنید.

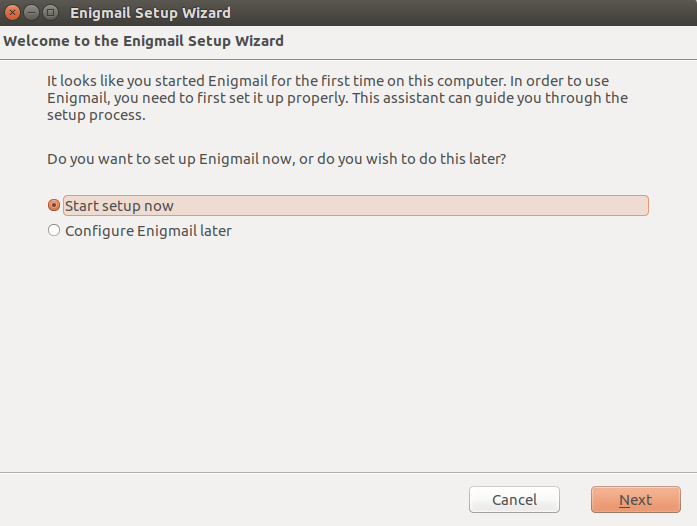

پس از نصب افزونه و راه اندازی مجدد Thunderbird ، جادوگر پیکربندی شروع می شود.

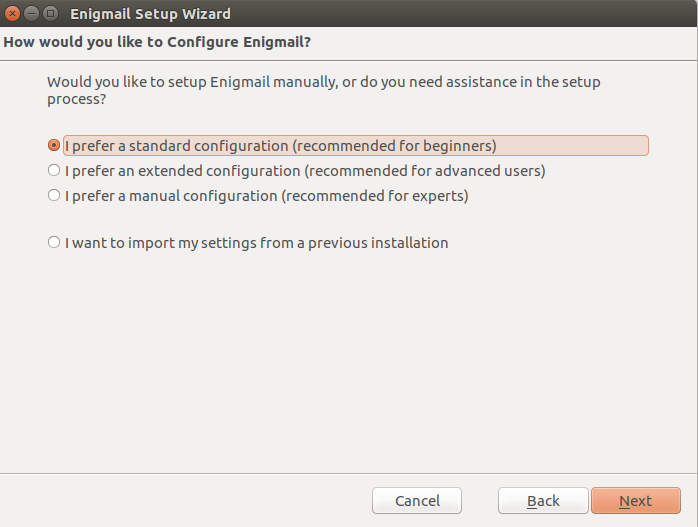

یک نصب استاندارد باید به اندازه کافی خوب باشد که از کار در بیاید و کار کند.

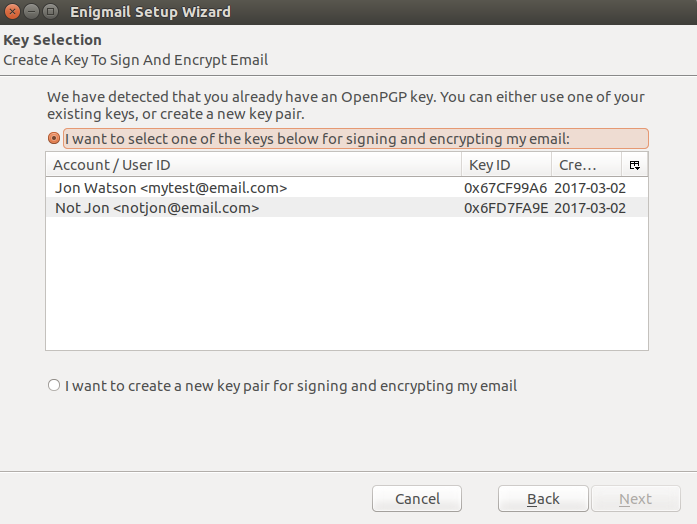

Enigmail نصب OpenGPG موجود شما را کشف کرده و زوج های کلیدی موجود را در سیستم شما لیست می کند. شما همچنین می توانید در این مرحله یک صفحه کلید جدید ایجاد کنید ، اما ما از یک موجود برای این مقاله استفاده خواهیم کرد.

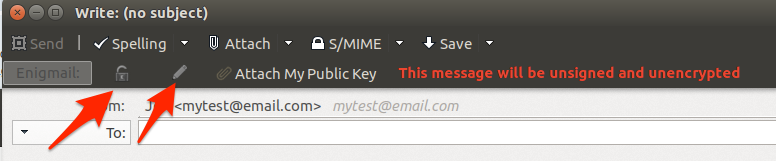

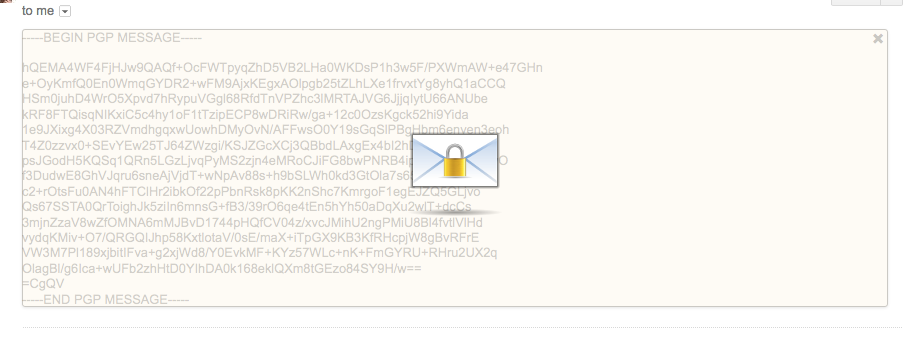

پس از اتمام جادوگر پیکربندی ، گزینه های رمزگذاری جدیدی را در پنجره ترکیب خود خواهید داشت.

اکنون می توانید پیام های ایمیل را با انتخاب دکمه مربوطه رمزگذاری یا امضا کنید. نماد قفل با استفاده از کلید عمومی گیرنده پیام را رمزگذاری می کند. نماد مداد با استفاده از کلید خصوصی که در تنظیمات Engimail تنظیم کرده اید ، پیام را به صورت دیجیتال امضا می کند.

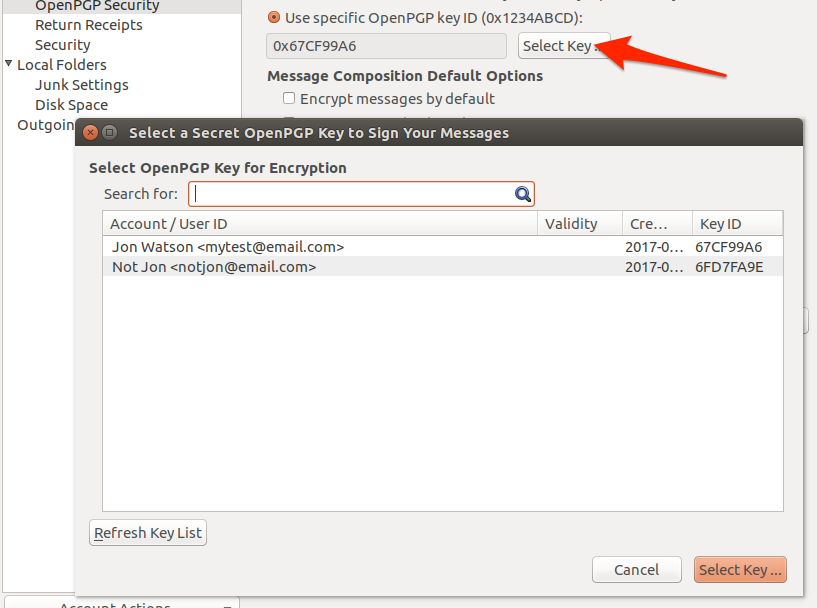

می توانید با کلیک روی کلید ، کلید مورد استفاده را تغییر دهید انتخاب کنید دکمه و انتخاب یک کلید متفاوت از حلقه کلید خود را.

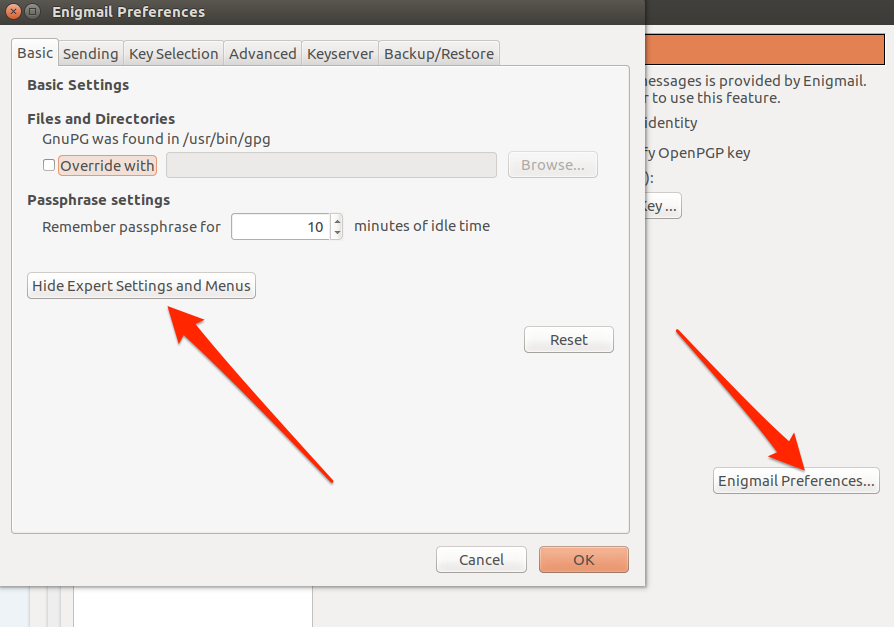

با انتخاب Enigmail می توانید به تنظیمات عمومی Enigmail که در همه حساب ها اعمال می شود دسترسی پیدا کنید اولویت ها… دکمه و سپس نمایش تنظیمات و منوهای متخصص دکمه.

توجه داشته باشید از کلید سرویس دهنده برگه این شامل لیستی از سرورهایی است که کلیدهای عمومی را بصورت آنلاین ذخیره می کنند. این تنظیمات است که به Enigmail امکان می دهد کلید عمومی شخصی را که شما در حال نوشتن نامه الکترونیکی هستید ، در صورتی که قبلاً آن را ندارید ، بازیابی کند. Engimail از آن سرورها برای کلید عمومی گیرنده برای شما پرس و جو می کند ، و در صورت پیدا کردن یکی ، آن را بارگیری کرده و آن را به حلقه کلید شما اضافه می کند.

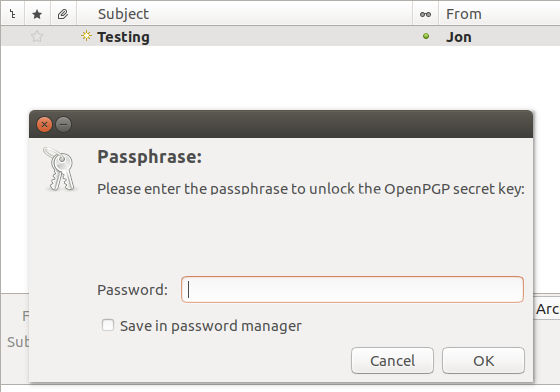

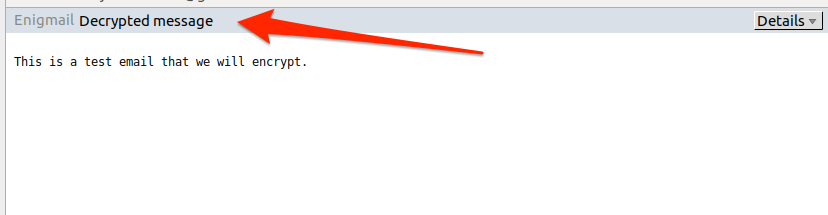

وقتی ایمیل و رمزگذاری شده را دریافت کردید ، باید رمزعبور کلید خصوصی خود را تهیه کنید. این به طور موقت کلید خصوصی شما را قفل می کند تا بتوان از آن برای رمزگشایی ایمیل استفاده کرد.

حتی هنگام رمزگشایی ، Thunderbird همچنان به شما اطلاع می دهد که ایمیل رمزنگاری شده است.

ایمیل

این روزها بسیاری از افراد به جای مشتری های اختصاصی ایمیل مانند Thunderbird از ایمیل استفاده می کنند. برخی از ارائه دهندگان ایمیل از رمزگذاری مستقیم در وب سایت های خود پشتیبانی می کنند. Proton Mail و Hush Mail به شما امکان می دهند کلیدهای شخصی خود را تهیه کرده و از ایمیل برای رمزگذاری و رمزگشایی استفاده کنید. یک راه حل عمومی تر افزودنی Mailvelope برای Firefox و Chrome است.

Mailvelope هنگامی که رمزگذاری را تشخیص می دهد به شما زنده می شود و پوشش صفحه ای از اپرا را در صفحه نشان می دهد. با کلیک روی روکش ، رمز عبور کلید خصوصی خود را از شما دور می کند. پس از ارائه آن ، ایمیل شما رمزگشایی می شود. در اینجا یک آموزش سریع Mailvelope در سایت Comparitech وجود دارد.

مزیت استفاده از استفاده از Mailvelope نسبت به ارائه دهندگان ایمیل اختصاصی انعطاف پذیری است. می توانید از Mailvelope با هر ارائه دهنده ایمیل استفاده کنید.

رمزگذاری پرونده

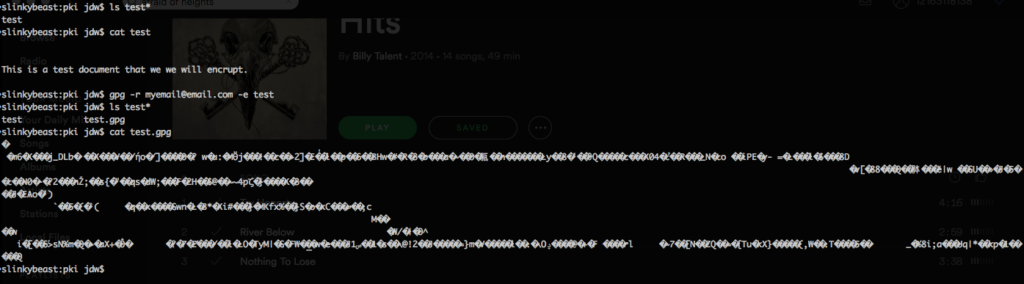

با استفاده از سوئیچ -e برای گفتن GPG به رمزگذاری پرونده:

تست gpg -r myemail@email.com -e

توجه داشته باشید که چگونه پرونده رمزگذاری شده رمزگذاری شده دارای همان نام پرونده متن ساده است ، اما با پسوند gpg. تلاش برای خواندن آن نشان می دهد که اکنون نوعی رمزگذاری رمزگذاری شده است که قابل خواندن نیست.

پرونده اصلی بدون تغییر باقی می ماند. اگر قصد شما فقط حفظ نسخه رمزنگاری شده پرونده است ، باید پرونده دستی را پاک کنید. با این حال ، به خاطر داشته باشید ، زیرا از کلید عمومی گیرنده خود برای رمزگذاری پرونده استفاده کرده اید ، نمی توانید دوباره آن را رمزگشایی کنید. فقط کلید خصوصی گیرنده می تواند اکنون پرونده را رمزگشایی کند.

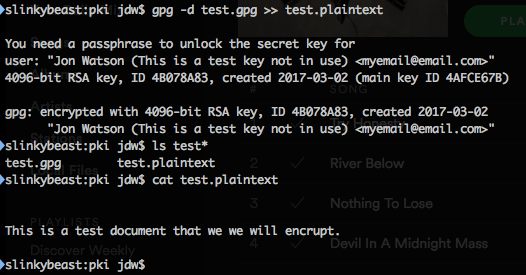

اگر کلید خصوصی دارید که با کلید عمومی مطابقت دارد ، می توانید از کلید سوئیچ -d برای رمزگشایی پرونده استفاده کنید.

تست gpg -d

رمزگذاری مانند رمزگذاری ، پرونده ای ایجاد نمی کند. محتوای پرونده را نمایش می دهد ، اما یک فایل تست ساده را نمی نویسد. برای حفظ متن رمزگشایی می توانید آن را در یک فایل کپی کرده و چسباند یا از سیستم عامل مشابه در Unix-like استفاده کنید..

هده است. رمزنگاری کلید عمومی به افراد اجازه می دهد تا بدون نیاز به تبادل کلیدها با یکدیگر ارتباطات رمزگذاری شده را برقرار کنند. این فناوری امروزه در بسیاری از برنامه های کامپیوتری و ارتباطات اینترنتی استفاده می شود. به عنوان مثال ، رمزگذاری ایمیل و رمزگذاری پرونده ها از این فناوری استفاده می کنند. همچنین ، امضای عدم رد با استفاده از کلیدهای عمومی و خصوصی انجام می شود. این فناوری برای جلب اعتماد در بین کاربران نیز استفاده می شود. در کل ، رمزنگاری یکی از فناوری های مهم و حیاتی در دنیای امروز است که برای حفظ حریم خصوصی و امنیت اطلاعات بسیار مهم است.