کاربران اینترنت هنگام انتخاب VPN از انتخابشان فاسد می شوند ، اما نیاز به اشتراک ماهانه دارند ، امن نیستند ، یا کاملاً کند هستند. خوشبختانه گزینه های دیگری وجود دارد. آنها نیاز به دانش فنی کمی بیشتری دارند ، اما اگر می خواهید کاری درست انجام شود ، باید خودتان این کار را انجام دهید.

برای یادگیری نحوه ساخت VPN خود می توانید فیلم را تماشا کرده یا مقاله را بخوانید. توجه داشته باشید که این مقاله حاوی دستورات مفیدی و متن پیکربندی است که می توانید برای راحتی خود آن را کپی و چسباندن کنید. به روز رسانی: این ویدئو از نسخه قدیمی Easy-rsa استفاده می کند که دیگر در دسترس نیست. وقتی به علامت 8 دقیقه ای رسیدید ، برای پیکربندی آسان rsa 3 به این مقاله مراجعه کنید.

شروع شدن

خدمات وب آمازون یک سال فضای سرور مجازی مجانی را ارائه می دهد به شرط آنکه کمتر از مقادیر از پیش تعیین شده پهنای باند ، زمان و مکان استفاده کنید. حتی اگر بیش از آن حد فراتر بروید ، هزینه اجرای تصویر سرور در Cloud Compute Cloud آمازون احتمالاً کمتر از هزینه اشتراک VPN شما است.

در اینجا ما دو روش مختلف برای استفاده از سرویس ابر الاستیک آمازون ، همچنین با نام EC2 را توضیح می دهیم تا ارتباط خود را از طریق یک مکان خصوصی مورد نظر خود منحرف کنید: SSH Tunneling و OpenVPN. هر کدام مزایا و معایبی دارند ، بنابراین از یک مورد مناسب برای نیازهای خود استفاده کنید. مهم نیست که کدام یک را انتخاب کنید ، موارد زیر را لازم دارید:

- حساب کاربری وب آمازون. این به کارت اعتباری نیاز دارد ، اما فقط هزینه آنچه شما استفاده می کنید به شما تعلق می گیرد ، در صورتی که در مورد آنچه انجام می دهید محتاط باشید ، احتمالاً چیزی نخواهد بود..

- PuTTy ، اگر در ویندوز هستید. OpenSSH از طریق Cygwin گزینه دیگری است ، اما به نظرم این یک درد است. رایانه های لینوکس و مکینتاش از قبل دارای دستورات SSH در جعبه ها و پایانه های خود هستند. شما همچنین به برنامه نسل اصلی خواهر PuTTy ، PuttyGen نیاز خواهید داشت.

- WinSCP یا یک مشتری FTP معادل برای انتقال پرونده ها بین رایانه محلی و نمونه EC2 شما.

- دانش اساسی در مورد دستورات یونیکس و نحوه کار سرورها با مشتریان ، در صورت عیب یابی در انجام عیب یابی بسیار مفید خواهد بود..

- OpenVPN GUI ، نصب شده در محل پیش فرض و تنظیمات پیش فرض در رایانه شخصی شما

تنظیم AWS

پس از ثبت نام در یک سرویس وب سرویس آمازون ، در اینجا نحوه راه اندازی سرور مورد استفاده برای VPN ما آورده شده است:

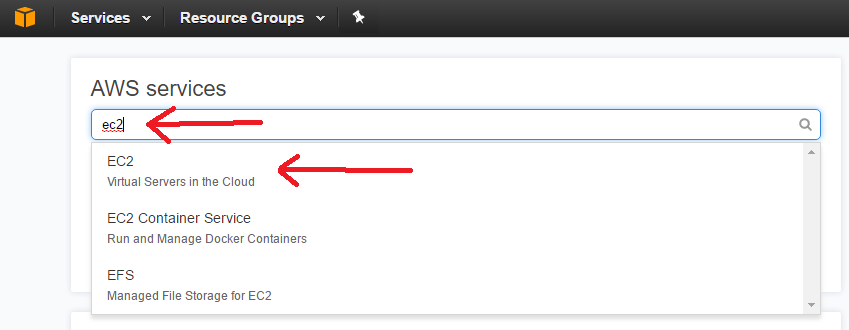

- به حساب سرویس وب آمازون خود وارد شوید و به داشبورد EC2 بروید.

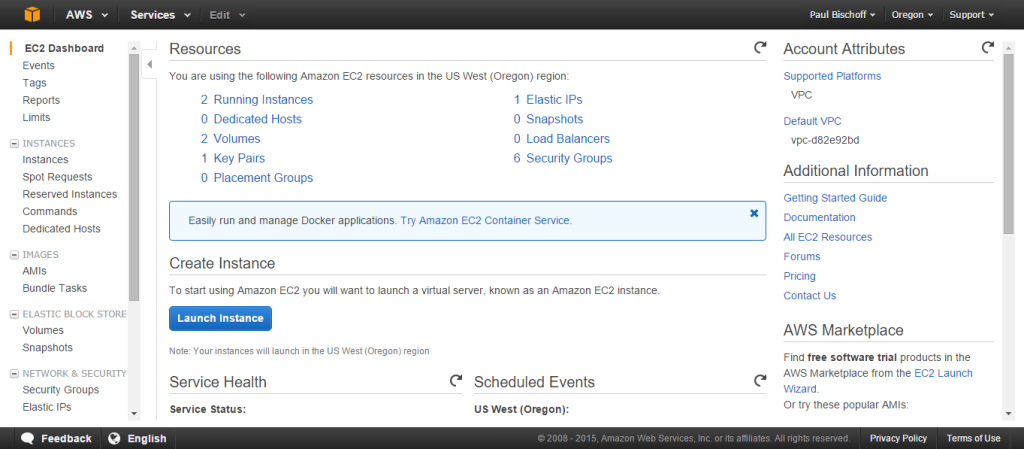

- در بالا سمت راست ، می توانید مکانی را انتخاب کنید که VPN شما را تنظیم کنیم. بر روی گزینه Launch Instance کلیک کنید.

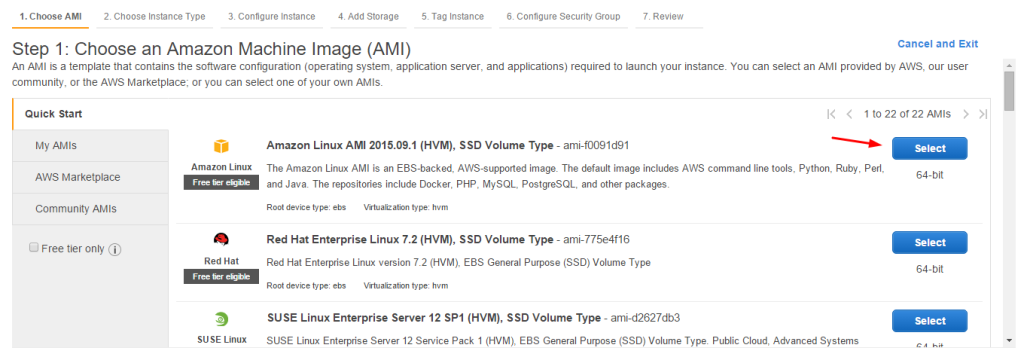

- هر آنچه را که AMI لینوکس به عنوان “واجد شرایط صحیح ذکر شده” انتخاب کنید. در زمان نوشتن این مقاله ، این AMI لینوکس آمازون است. به مرحله بعدی بروید.

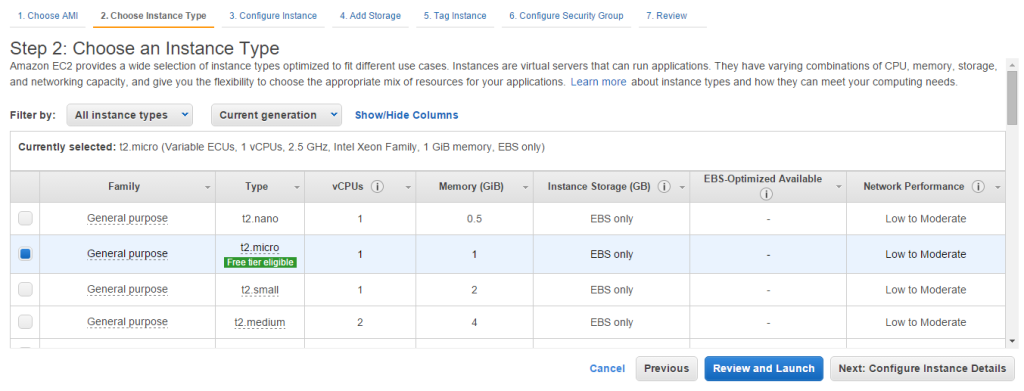

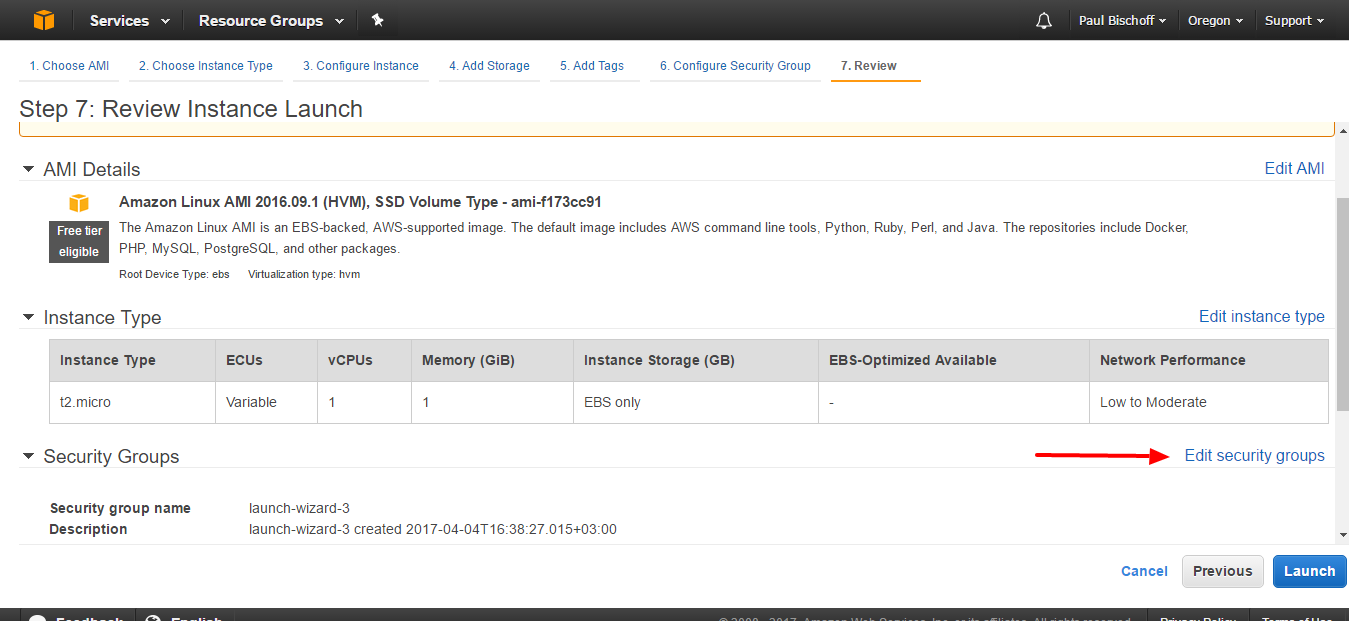

- در اینجا نمونه t2.micro را انتخاب کنید که واجد شرایط ردیف رایگان نیز باشد. روی “بررسی و راهاندازی” کلیک کنید.

- در صفحه بعد کلیک کنید گروه های امنیتی را ویرایش کنید.

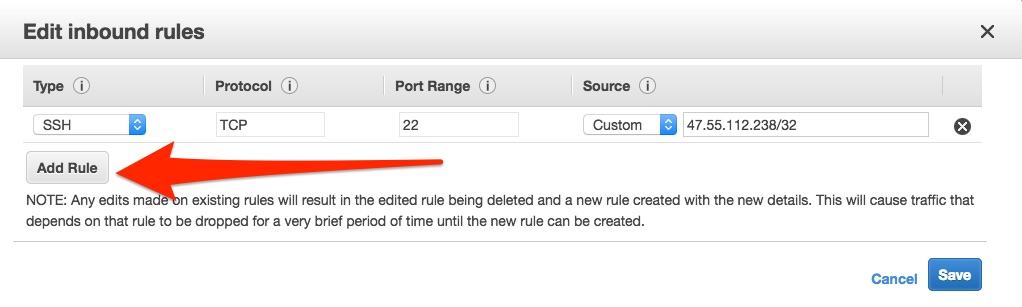

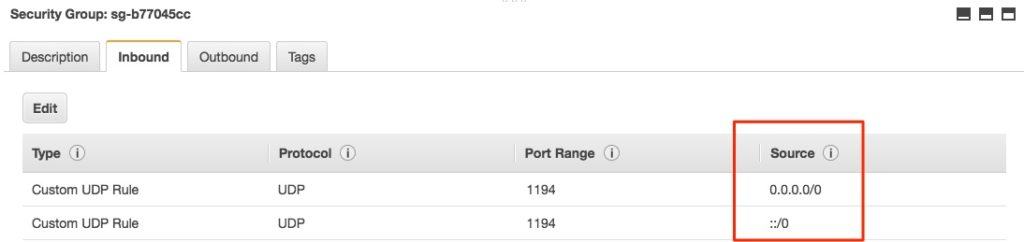

- شما باید گروه امنیتی را ویرایش کنید تا فقط از طریق رایانه اجازه دسترسی به VPN یا پروکسی دسترسی داشته باشید. برای اتصال به سرور خود از طریق SSH باید قبلاً یک قانون داشته باشید که بعداً از آن استفاده خواهیم کرد. برای اجازه دادن به اتصالات OpenVPN ، که به طور پیش فرض از پورت 1194 استفاده می کنند ، باید موارد دیگری را اضافه کنیم. به خاطر سادگی ، زیر ورودی روی برگه کلیک کنید قانون را اضافه کنید دکمه. تنظیم کنید تایپ کنید به UDP سفارشی, محدوده بندر به 1194, و منبع به هر جا.

- اصابت صرفه جویی.

- بر روی “بررسی و راه اندازی” ، سپس “راه اندازی” در صفحه بعدی کلیک کنید.

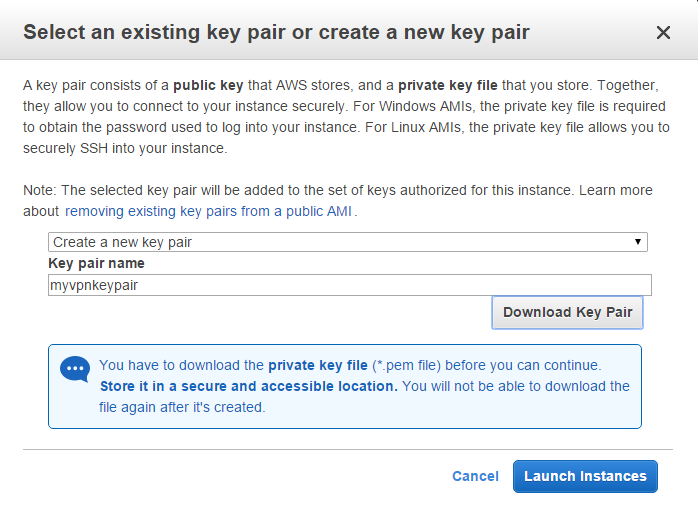

- اکنون می خواهید یک جفت کلیدی ایجاد کنید ، که نوع کارهایی مانند گذرواژه ای را که برای اتصال به سرور مجازی که ایجاد می کنید استفاده خواهید کرد. از منوی کشویی “ایجاد یک جفت کلید جدید” را انتخاب کرده و هر آنچه را دوست دارید نامگذاری کنید. برای بارگیری جفت کلید روی دکمه کلیک کنید. آن را در جایی امن ذخیره کنید.

- صفحه بعد باید به شما هشدار دهد که نمونه در حال راه اندازی است. به پایین بروید و “مشاهده موارد” را بزنید. در اینجا لیستی از مواردی که راه اندازی کرده اید را مشاهده می کنید ، که اگر این اولین بار است که با استفاده از EC2 استفاده خواهید کرد ، فقط یکی خواهد بود.

با PuTTy به سرور وصل شوید

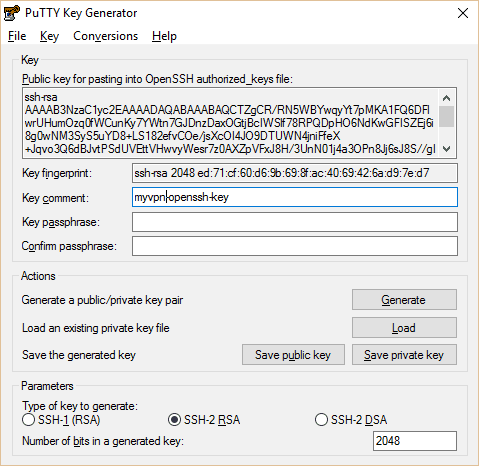

ما می توانیم به نمونه EC2 خود با PuTTy متصل شویم ، اما ابتدا برای اتصال به یک فایل کلید مناسب نیاز داریم. هنگام نصب PuTTy ، باید PuTTygen را نیز نصب کرده باشید. پیش بروید و اکنون آن را اجرا کنید. PuTTy و PuTTygen هر دو به عنوان فایلهای exe بدون نیاز به نصب مستقیم از جعبه خارج می شوند.

- PuTTygen را باز کنید ، روی بارگذاری کلیک کنید.

- به پرونده جفت کلید .pem که قبلاً بارگیری کرده اید بروید و آن را در Puttygen بارگذاری کنید. برای نمایش کلیه انواع پرونده ها برای نشان دادن کلید .pem باید گزینه ای را انتخاب کنید. “ذخیره کلید خصوصی” را بزنید. نام پرونده باید با کلید .pem یکسان باشد. در صورت تمایل می توانید یک عبارت عبور برای کلید خصوصی ایجاد کنید.

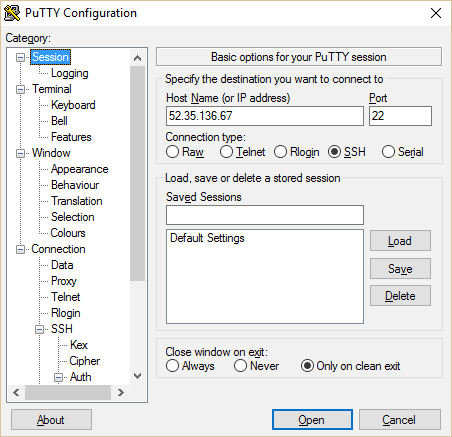

- اکنون از PuTTygen نزدیک شوید و PuTTy را باز کنید. IP عمومی نمونه خود را از کنسول EC2 در PuTTy کپی کنید. برای جلسه خود یک نام بنویسید و ضربه بزنید.

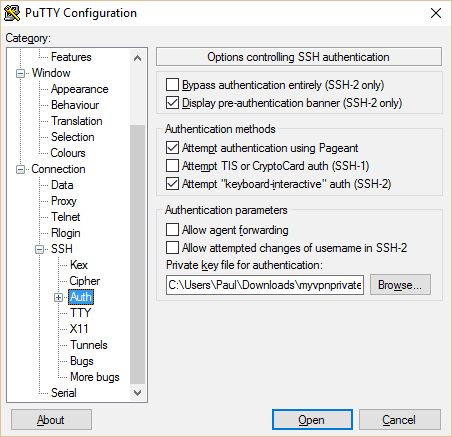

- در قسمت سمت چپ ، به “Auth” در زیر SSH بروید. روی دکمه مرور در پایین کلیک کنید و به کلید خصوصی که تازه تولید کرده اید بروید.

- به صفحه اصلی جلسه برگردید ، نام جلسه خود را ذخیره کنید و ذخیره کنید تا بتوانید دفعه بعد که از PuTTy استفاده می کنید سریع وصل شوید. سپس بر روی Open کلیک کنید.

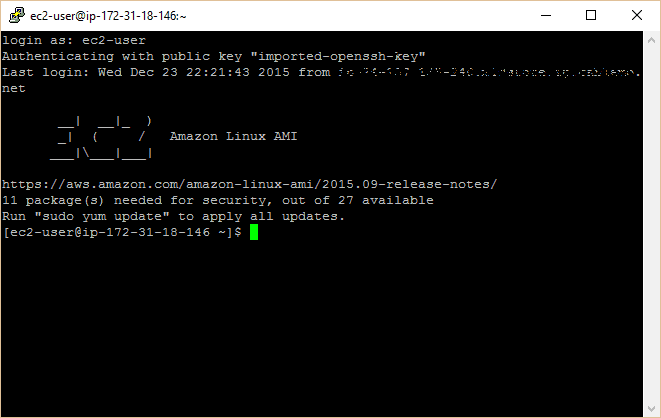

- اعلان ظاهر می شود که از شما می خواهد یک نام کاربری بخواهد. این بسته به نوع سرور شما در ابتدای کار متفاوت است. برای آمازون لینوکس AMI ، “کاربر ec2” است.

تونل SSH (اختیاری)

برای شروع ، ما فقط می خواهیم از طریق نمونه ای که ایجاد کرده ایم با استفاده از تونل سازی SSH و یک پروکسی ، از ترافیک وب استفاده کنیم. این یک روش سریع و کثیف برای یافتن فایروال یا قفل جغرافیایی است. این VPN کاملاً کاملاً مناسب نیست – برای ترافیک وب سبک بهترین راه حل است و با همه کارها کار نخواهد کرد – اما تنظیم آن بسیار ساده تر است. با این حال, تنظیم تونل سازی SSH کاملاً اختیاری است, بنابراین در قسمت بعدی پرش کنید.

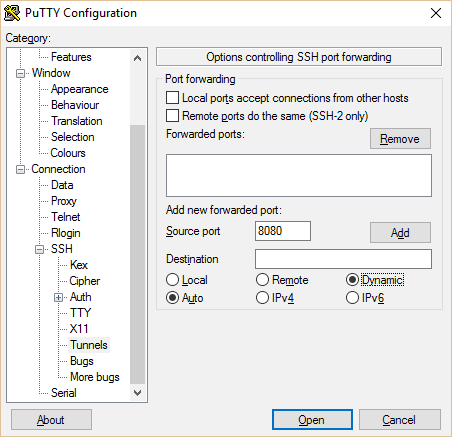

PuTTy را باز کنید و در درد چپ به تونل بروید. پورت 8080 را با انتخاب خودکار و پویا اضافه کنید. به صفحه جلسه برگردید و دوباره Save را بزنید تا دیگر مجبور نباشید این کارها را دوباره انجام دهید. سپس بر روی Open کلیک کنید.

اکنون به سرور خود متصل هستید ، اما همچنان باید مسیر مرورگر وب خود را از طریق آن مسیریابی کنید. اگر از Firefox استفاده می کنید ، این کار را می توانید در تنظیمات مرورگر خود انجام دهید. اگر از Chrome استفاده می کنید ، برنامه افزودنی Proxy Switchy را بارگیری کنید. اگر ترجیح می دهید به جای اینکه یک پروکسی برای مرورگر خود ایجاد کنید ، یک VPN کاملاً کارآمد ایجاد کنید ، اکنون به بخش بعدی بروید.

در Firefox:

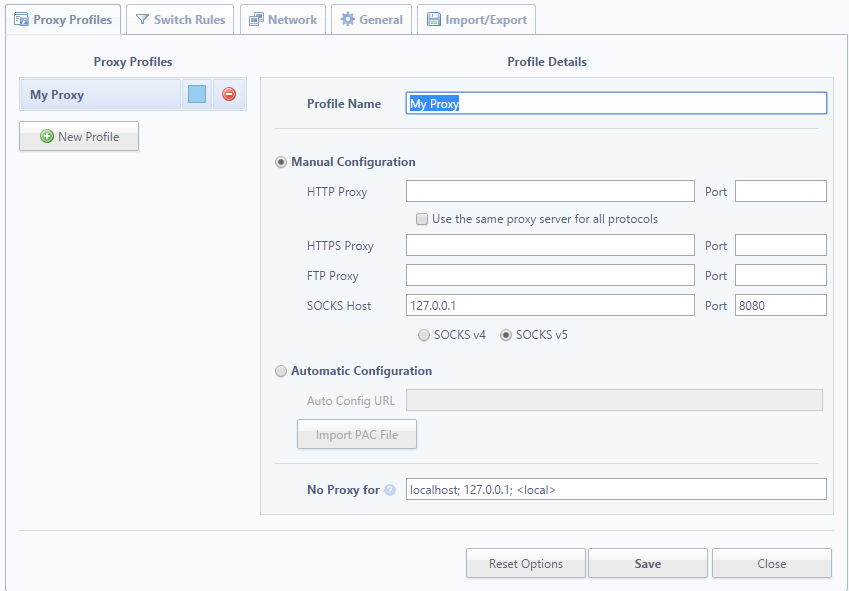

- به ابزارها بروید > گزینه ها > پیشرفته > شبکه > ارتباط > تنظیمات > پیکربندی دستی پروکسی

- میزبان SOCKS را به عنوان 127.0.0.1 و پورت را به عنوان 8080 تنظیم کنید (یا هر آنچه که پورت تونل را روی PuTTy تنظیم کنید).

- برای ذخیره ، روی تأیید کلیک کنید

در Chrome Proxy Switchy

- یک صفحه تنظیم به محض نصب برنامه افزودنی باید ظاهر شود ، یا روی نماد در سمت راست بالای Chrome کلیک کرده و گزینه ها را کلیک کنید.

- نمایه را هر آنچه دوست دارید نام ببرید. در زیر تنظیمات دستی ، میزبان SOCKS را بر روی 127.0.0.1 و پورت را روی 8080 (یا هر آنچه که پورت تونل را در PuTTy قرار دهید) تنظیم کنید..

- آمار را ذخیره کنید ، سپس دوباره روی نماد کلیک کنید تا نمایه پروکسی خود را انتخاب کنید.

وولا! ترافیک مرورگر شما اکنون از طریق نمونه EC2 شما در حال سرگرمی است. این کار برای مرور اولیه خوب خواهد بود ، اما برخی از وب سایت ها ممکن است با مشکل مواجه شوند و برنامه هایی به غیر از مرورگر وب شما هنوز از اتصال مستقیم استفاده می کنند. برای ایجاد یک VPN تمام عیار که از ترافیک اینترنت شما استفاده مجدد می کند ، ادامه دهید.

OpenVPN را روی سرور و مشتری تنظیم کنید

OpenVPN یک ابزار منبع آزاد است که به شما امکان می دهد VPN تمام عیار را از طریق نمونه EC2 Amazon خود اجرا کنید. این بدان معناست که تمام ترافیک اینترنت شما از آن عبور می کند ، نه فقط ترافیک مرورگر وب شما مانند پروکسی در بالا. برنامه های دسک تاپ مانند Steam یا Spotify با این رویکرد بهتر کار می کنند.

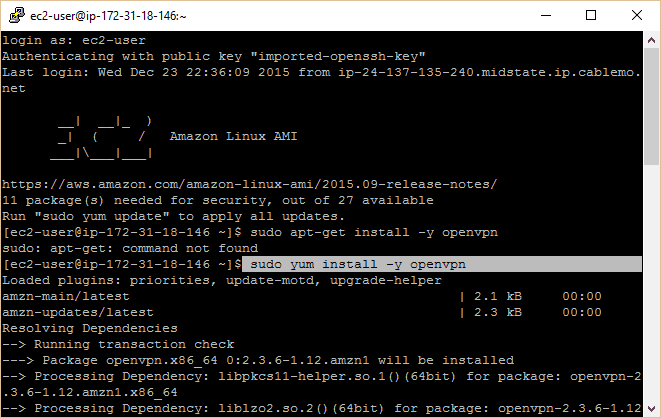

مطابق دستورالعمل فوق با استفاده از PuTTy به نمونه EC2 خود متصل شوید. باید یک فرمان سریع در مقابل خود داشته باشید که می گوید Amazon Linux AMI. دستورات زیر را اجرا کنید (تایپ یا کپی / چسباندن آنها و Enter را فشار دهید):

sudo yum install -y openvpn

sudo modprobe iptable_nat

مداحی 1 | sudo tee / proc / sys / net / ipv4 / ip_forward

iptables sudo -t nat-A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

iptables sudo -t nat-A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

فقط یک یادداشت سریع در اینجا. شاید در تصویر متوجه شده باشید که من به اشتباه سعی کردم OpenVPN را به جای “yum” با استفاده از دستور “apt-get” بارگیری و نصب کنم. برخی از نسخه های دیگر لینوکس هنوز از apt-get استفاده می کنند ، بنابراین اگر yum برای شما کار نمی کند ، این دستور را به جای آن امتحان کنید:

sudo apt-get install -y openvpn

در حالی که OpenVPN را نصب می کند ، یک دسته از متن بر روی فرمان سریع چشمک می زند. سه دستور دیگر تنظیم IP forwarding را دارند که برای کار با VPN ضروری است.

روش شماره 1: تنظیم احراز هویت PKI با آسان rsa (توصیه می شود)

در نسخه اصلی این آموزش ، OpenVPN را با رمزگذاری استاتیک و پرونده .ovpn تنظیم می کنیم. در حالی که این کار می کند ، فقط به یک دستگاه امکان اتصال همزمان را می دهد و این واقعیت که شما فقط از یک کلید استفاده می کنید ، به معنای امنیت کمتری است. اکنون خوانندگان توصیه می کنیم از rsa آسان برای تنظیم تأیید اعتبار استفاده کنند ، که ایمن تر است و امکان اتصال همزمان هر تعداد دستگاه را فراهم می کند. اما اگر نسخه قدیمی با رمزگذاری استاتیک را می خواهید ، با کلیک بر روی آن ، از آن پرش کنید.

به روز رسانی ماه مه [year]: این مقاله برای استفاده با آسان-rsa 3 به روز شده است.

راه اندازی سرور OpenVPN و easyrsa

در حالت ایده آل ، شما می توانید تمام کلیدها و گواهینامه های مورد نیاز خود را در یک دستگاه جداگانه از سرور VPN برای حداکثر امنیت تولید کنید. با این وجود ، این می تواند بسیار خسته کننده باشد ، بنابراین ما فقط می خواهیم اعتبار مشتری و سرور را بر روی سرور تولید کنیم ، سپس پرونده های مورد نیاز خود را از آنجا انتقال دهیم.

- Easy-rsa در لیست بسته های یام پیش فرض موجود نیست ، بنابراین برای نصب آن باید رپو EPEL را فعال کنیم. موارد زیر را در ترمینال PuTTy تایپ کرده و Enter را بزنید:

- sudo yum نصب آسان-rsa -y –enablerepo = اپل

- یک دایرکتوری آسان rsa را در فهرست نصب OpenVPN خود ایجاد کنید. پرونده ها را از نصب آسان rsa خود کپی کنید (آخرین نسخه 3.0.3 در زمان نوشتن است) در فهرست جدید:

- sudo mkdir / etc / openvpn / easy-rsa

cd / etc / openvpn / آسان-rsa

sudo cp -Rv /usr/share/easy-rsa/3.0.3/*

- sudo mkdir / etc / openvpn / easy-rsa

- اکنون ما آماده تنظیم مجوز گواهی خود هستیم. با شروع یک فهرست جدید PKI (زیرساخت کلید عمومی) شروع کنید ، سپس یک صفحه کلید مجوز را بسازید.

- sudo ./easyrsa init-pki

sudo ./easyrsa build-ca

- sudo ./easyrsa init-pki

- یک عبارت عبور PEM را وارد کنید. این مورد نیاز نیست اما توصیه می شود. اگر کسی به نوعی CA شما را در اختیار داشته باشد ، قادر به ایجاد کلید یا ثبت گواهینامه ها بدون رمز عبور نیست.

- از شما خواسته می شود که نام مشترک را وارد کنید. آن را به هر آنچه می خواهید تماس بگیرید یا فقط ضربه بزنید وارد تا آن را به عنوان مقدار پیش فرض رها کند.

- در مرحله بعد ، ما یک کلید Diffie-Hellman ایجاد خواهیم کرد ، که محرمانه بودن کامل را به جلو ارائه می دهد:

- sudo ./easyrsa gen-dh

- این دستور می تواند مدتی طول بکشد. این پرونده ای به نام تولید می کند dh.pem. پس از اتمام ، ما به اعتبار نامه سرور حرکت می کنیم. برای راحتی ، ما از این رمز عبور محافظت نمی کنیم ، اما مطمئناً اگر می خواهید امنیت بیشتری داشته باشید از این کار استقبال می کنید.

- sudo ./easyrsa gen-req nopass سرور

- اصابت وارد به ترک نام مشترک به عنوان سرور. پس از ایجاد جفت کلید ، گواهی را امضا کنید:

- sudo ./easyrsa sign-req سرور سرور

- تایپ کنید آره برای تأیید و رمز عبور CA خود در صورت تنظیم زودتر ، وارد کنید.

- اکنون مشتری را تنظیم خواهیم کرد. باز هم ، ما رمز عبور را در این مورد تنظیم نمی کنیم ، اما شما به آن خوش آمدید. توجه داشته باشید که اگر می خواهید راه اندازی VPN خودکار را پیکربندی کنید ، بهتر است رمز عبوری تنظیم نکنید.

- ./ easyrsa gen-req nopass مشتری

- اصابت وارد به ترک نام مشترک به عنوان مشتری. اکنون آن را امضا کنید:

- sudo ./easyrsa ثبت نام مشتری re-req مشتری

- تایپ کنید آره در صورت تنظیم رمز عبور CA خود را تأیید و وارد کنید.

- در مرحله بعد ، ما یک کلید TLS برای پنهان کاری کامل جلو در OpenVPN ایجاد خواهیم کرد ، که اطمینان می دهد داده های جلسه گذشته حتی اگر یک مهاجم از کلید خصوصی ما در دست نباشد ، رمزگشایی نمی شود..

- cd / etc / openvpn

openvpn –genkey –secret pfs.key

- cd / etc / openvpn

- اکنون همه پرونده های معتبر مورد نیاز خود را تولید کرده ایم. در مرحله بعد ، ما یک فایل پیکربندی سرور OpenVPN ایجاد خواهیم کرد. قبلاً مطالبی را در زیر برای شما نوشتیم ، بنابراین تنها کاری که باید از ابتدا دنبال کنید کپی و چسباندن آن است. با حرکت به فهرست دایرکتوری OpenVPN و ایجاد پرونده جدید شروع کنید:

- cd / etc / openvpn

sudo nano server.conf

- cd / etc / openvpn

- شما اکنون در ویرایشگر متن نانو هستید. پیکربندی زیر را کپی و چسباندن ، سپس ضربه بزنید CTRL + O نجات دادن, وارد برای تأیید ، و CTRL + X خارج شدن. (نکته: شما می توانید متن را از کلیپ بورد خود در PuTTy فقط با کلیک راست کلیک کنید)

- بندر 1194

پروتئین udp

دیو تیون

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

key /etc/openvpn/easy-rsa/pki/private/server.key

dh /etc/openvpn/easy-rsa/pki/dh.pem

رمزگذاری AES-256-CBC

auth SHA512

سرور 10.8.0.0 255.255.255.0

فشار دادن "تغییر مسیر-gateway def1 bypass-dhcp"

فشار دادن "dhcp-option DNS 8.8.8.8"

فشار دادن "dhcp-option DNS 8.8.4.4"

ifconfig-pool-dewam ipp.txt

نگهدارنده 10 120

comp-lzo

کلید پایدار

مداوم

وضعیت openvpn-status.log

log-append openvpn.log

فعل 3

tls-server

tls-auth /etc/openvpn/pfs.key

- بندر 1194

- اکنون سرور پیکربندی شده است. فقط باید OpenVPN را راه اندازی کنیم. ما آن را به عنوان یک سرویس شروع خواهیم کرد تا حتی پس از بستن PuTTy ، آن را ادامه دهید تا سرور خاموش شود یا شما به صورت دستی خدمات را پایان دهید.

- شروع خدمات sudo openvpn

ویرایش: برخی از خوانندگان اشاره کرده اند که سرورهای VPN آنها پس از راه اندازی مجدد یا تعمیر سرور ، کار خود را متوقف می کنند. این اتفاق گاهی با نمونه های میکرو ردیف EC2 رخ می دهد. برای جلوگیری از این امر ، از بخش دستور و بشقاب پرشکوه مت دویل در بخش نظرات استفاده خواهیم کرد. با این دستور شروع کنید:

sudo chkconfig openvpn روشن است

در حالی که هنوز در موارد دیگر / openvpn هستید ، استفاده کنید nano server.sh برای ایجاد یک فایل متنی جدید و قرار دادن موارد زیر در آن:

#! / بن / ش

مداحی 1 | sudo tee / proc / sys / net / ipv4 / ip_forward

iptables sudo -t nat-A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

iptables sudo -t nat-A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

استفاده کنید CTRL + O برای پس انداز کردن و CTRL + X خارج شدن.

این فرمان اطمینان حاصل می کند که OpenVPN با شروع کار سرور شروع می شود ، و اسکریپت اطمینان می دهد که مسیرهای لازم در iptables تنظیم شده است تا ترافیک OpenVPN را فراهم کند..

راه اندازی مشتری OpenVPN و easyrsa

اکنون که سرور پیکربندی شده است ، باید مشتری را تنظیم کنیم. برای انجام این کار ، باید گواهینامه و پرونده های اصلی را از سرور خود به دستگاه مشتری خود منتقل کنیم. با وجود PuTTy که هنوز هم به عنوان root باز و در حال اجرا است ، ابتدا باید مجوزهای این فایلها را تغییر دهیم تا بتوانیم به آنها دسترسی پیدا کنیم. همچنین همه آنها را در یک مکان قرار خواهیم داد تا کارها کمی ساده تر شود.

- برای دسترسی به برخی از این پرونده ها ، ما باید کاربر اصلی باشیم. برای انجام این کار ، تایپ کنید:

- سودو سو

- این شما را به کاربر اصلی تبدیل می کند و امتیازات اداری را اعطا می کند. اکنون دستورات زیر را وارد کنید. دستور آخر مجوزهای لازم را برای دستیابی به این پرونده ها کاهش می دهد. توجه داشته باشید که مهم است که آنها را پس از اتمام تغییر دهید.

- cd / etc / openvpn

کلیدهای mkdir

کلیدهای cp pfs.key

کلیدهای cp /etc/openvpn/easy-rsa/pki/dh.pem

کلیدهای cp /etc/openvpn/easy-rsa/pki/ca.crt

کلیدهای cp /etc/openvpn/easy-rsa/pki/private/ca.key

کلیدهای cp /etc/openvpn/easy-rsa/pki/private/client.key

کلیدهای cp /etc/openvpn/easy-rsa/pki/issued/client.crt

chmod 777 *

- cd / etc / openvpn

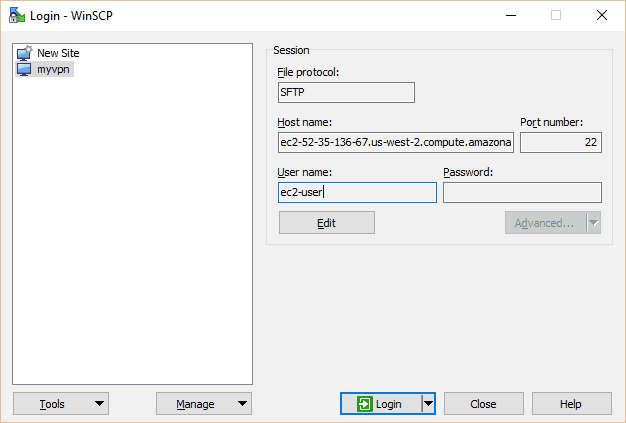

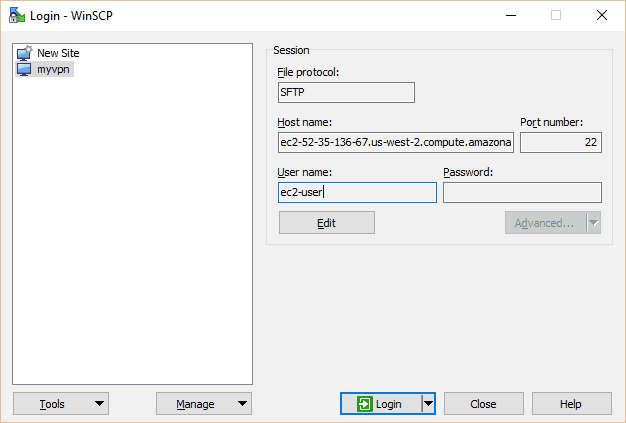

- برای خاموش کردن پرونده های سرور و رایانه شخصی خود ، از یک برنامه رایگان به نام WinSCP استفاده خواهیم کرد. فقط از گزینه های پیش فرض نصب استفاده کنید. پس از اتمام این کار ، باید یک پنجره ظاهر شود و از شما خواسته شود جزئیات تأیید اعتبار سرور خود را از PuTTy وارد کنید. یکی را که در بالا ساخته ایم انتخاب کنید و ادامه دهید.

- myvpn (یا هر آنچه را که نام خود را نامگذاری کردید) انتخاب کنید و دکمه ویرایش را بزنید. تایپ کاربر EC2 تحت نام کاربر روی ورود کلیک کنید.

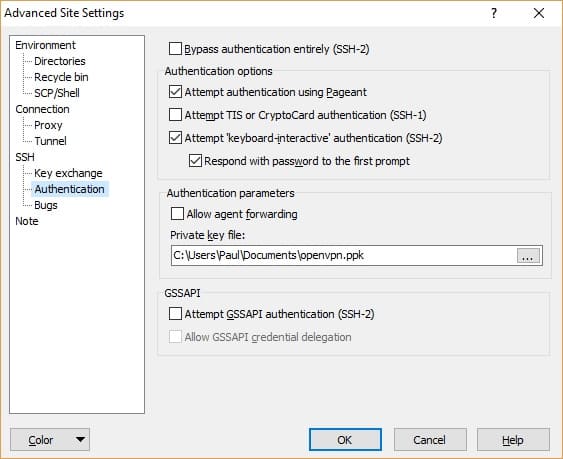

- اگر این اولین بار نیست که از WinSCP استفاده می کنید ، می توانید با کلیک کردن روی پرونده .ppk که در PuTTy استفاده کرده اید تنظیم کنید. ویرایش کنید و پیشرفته. قابل اعتماد و متخصص SSH > احراز هویت > پرونده کلید خصوصی و به پرونده PPK خود بروید.

- در قسمت نام میزبان در صفحه اصلی ، می توانید آدرس IP یا دامنه نمونه EC2 خود را وارد کنید. حتماً تنظیمات خود را ذخیره کرده و سپس ضربه بزنید وارد شدن.

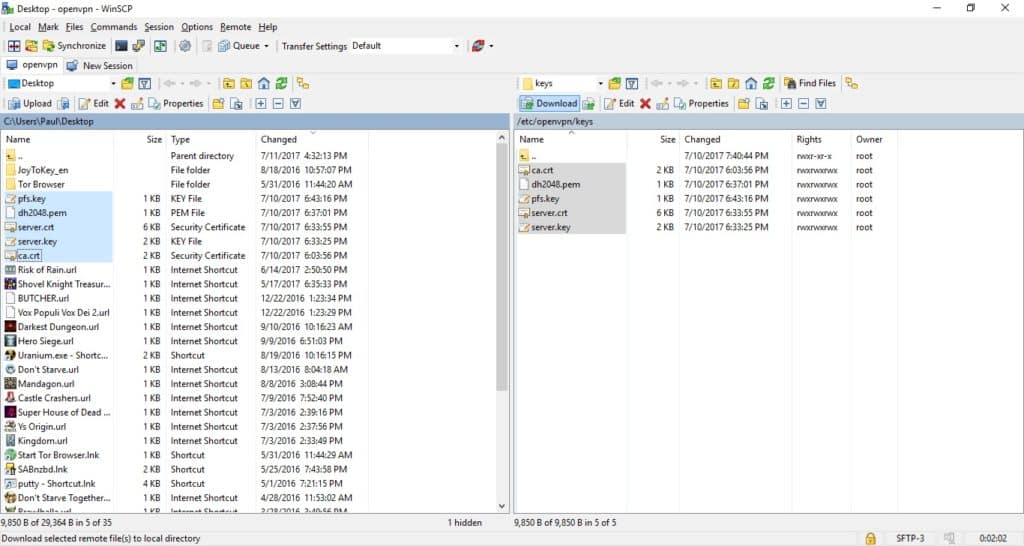

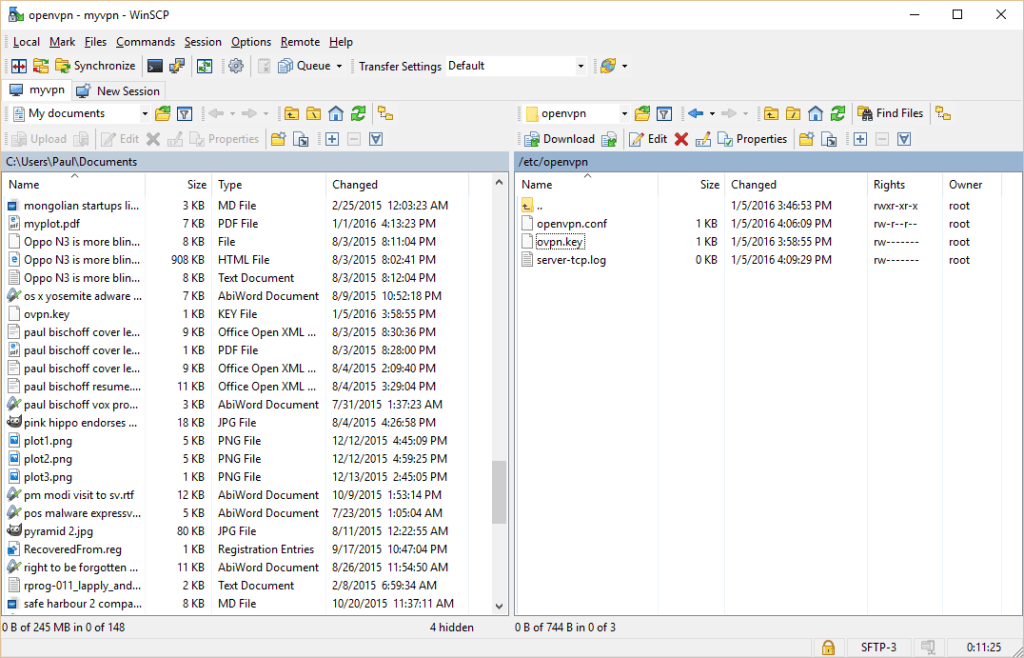

- در صفحه سمت راست ، در این حالت به پوشه حاوی پرونده های کلیدی خود بروید / etc / openvpn / کلیدها

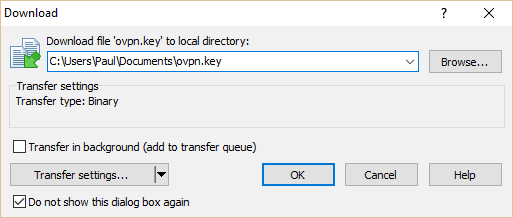

- شش پرونده موردنیاز را برجسته کنید: client.crt ، client.key ، ca.crt ، dh.pem, pfs.key, و کلید (به دلیل بروزرسانی مقاله نشان داده نشده است) سبز را بزن دانلود دکمه. مهم نیست که آنها در قسمت سمت چپ صفحه حرکت کنند تا زمانی که برای دسترسی به آن نیازی به امتیازات سرپرست نداشته باشید. ما به خاطر سادگی ، پرونده ها را روی دسک تاپ خود قرار می دهیم. با این حال ، شما می خواهید پرونده ca.key را در جایی امن ، مانند درایو USB ذخیره کنید.

- آخرین انتهای شل ما نیاز به ایجاد کراوات داریم حذف پرونده ca.key از سرور. CA یا مرجع صدور گواهینامه برای امضای گواهینامه های مشتری استفاده می شود ، و اگر به خطر بیفتد ، هرگز نمی توانید به گواهی های صادر شده توسط آن CA اعتماد کنید. در حالی که این کار برای VPN لازم نیست ، ما اکیداً توصیه می کنیم این کار را انجام دهید, به خصوص اگر رمز عبور را برای CA تنظیم نکرده اید. اطمینان حاصل کنید که قبل از حذف پرونده ، تمام کلیدها و گواهینامه های مربوط به هر دستگاهی را که می خواهید وصل شوید وجود دارد. اگر می خواهید بعداً تعداد بیشتری اضافه کنید ، باید فایل ca.key را دوباره به سرور منتقل کنید.

- هنگامی که کلید CA را با خیال راحت در جایی غیر از سرور ذخیره کردید ، به PuTTy بروید و هم ca.key اصلی و هم نسخه ای که از سرور درست کردیم را حذف کنید:

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

sudo rm /etc/openvpn/keys/ca.key

- sudo rm /etc/openvpn/easy-rsa/pki/private/ca.key

- پس از بارگیری پرونده ها ، باید مجوزهای سختگیرانه آنها را بر روی سرور بازیابی کنیم تا نه تنها کسی بتواند به آنها دسترسی پیدا کند. بازگشت در PuTTy:

- کلیدهای cd / etc / openvpn /

sudo chmod 600 *

- کلیدهای cd / etc / openvpn /

- در رایانه شخصی خود ، آن پنج پرونده را از هر کجا که آنها را بارگیری کرده اید ، در پوشه پیکربندی OpenVPN خود برش داده و جایگذاری کنید. در این مورد ج: // فایلهای برنامه // OpenVPN // پیکربندی.

- در آخر ، ما باید یک پرونده پیکربندی مشتری ایجاد کنیم. ویرایشگر ساده متن دلخواه خود را (Notepad خوب کار می کند) را با کلیک راست و انتخاب راست باز کنید به عنوان سرپرست اجرا کنید پیکربندی زیر را جایگذاری کنید ، و جایگزین YOUR.EC2.INSTANCE.IP خود را با آدرس IP نمونه EC2 خود کنید:

- مشتری

دیو تیون

پروتئین udp

از راه دور YOUR.EC2.INSTANCE.IP 1194

حدود ca.crt

گواهینامه مشتری.crt

مشتری کلیدی

tls-version-min 1.2

tls-encryer TLS-ECDHE-RSA-WITH-AES-128-GCM-SHA256: TLS-ECDHE-ECDSA-With-AES-128-GCM-SHA256: TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384 : TLS-DHE-RSA-WITH-AES-256-CBC-SHA256

رمزگذاری AES-256-CBC

auth SHA512

رزولوشن مجدد بی نهایت

هیچ یک دوباره امتحان نکنید

نجیب

کلید پایدار

مداوم

سرور از نوع ns-cert

comp-lzo

فعل 3

TLS-مشتری

tls-auth pfs.key

- مشتری

- این یک پرونده پیکربندی ویندوز برای OpenVPN GUI است ، بنابراین ما آن را به عنوان ذخیره می کنیم مشتری.ovpn. در عوض سایر سرویس گیرندگان OpenVPN می توانند از پسوند .conf استفاده کنند. در هر صورت ، مطمئن شوید ویرایشگر متن شما پس از صرفه جویی پسوند .txt را اضافه نمی کند. آن را در همان مکان و پرونده های کلید و مجوز خود ذخیره کنید: C: \\ File Programs \\ OpenVPN \\ پیکربندی

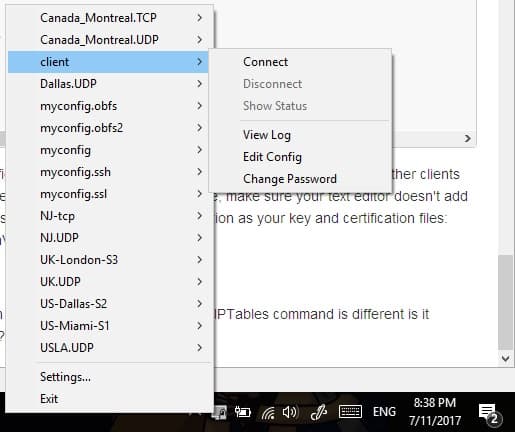

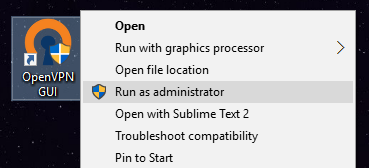

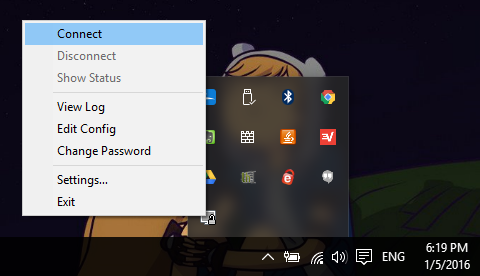

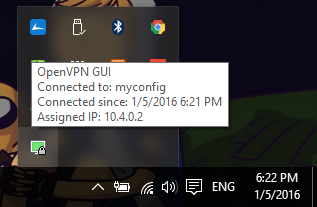

- حالا اجرا کنید رابط کاربری گرافیکی OpenVPN در حالت مدیر با کلیک راست روی آن و انتخاب به عنوان سرپرست اجرا کنید. روی نماد موجود در سینی سیستم خود کلیک راست کرده و با آن متصل شوید مشتری پیکربندی ما فقط راه اندازی شده است. یک صفحه نمایش با بارهای متن روی صفحه نمایش چشمک می زند و سپس نماد سبز می شود.

تبریک می گویم! اکنون به VPN خانگی خود وصل شده اید.

روش شماره 2: رمزگذاری استاتیک (آسان تر اما توصیه نمی شود)

در این روش ، ما یک کلید مشترک برای تأیید اعتبار ایجاد خواهیم کرد. این مانند پرونده ای است که به عنوان رمزعبور عمل می کند. تنظیم ساده تر است اما فقط اجازه می دهد تا هر زمان یک دستگاه واحد به VPN متصل شود و از روش آسان rsa در بالا ایمن تر است..

- در دستورات زیر در PuTTy تایپ و وارد کنید:

- cd / etc / openvpn

sudo openvpn –genkey –secret ovpn.key

- cd / etc / openvpn

- اکنون می خواهیم یک فایل پیکربندی سرور برای VPN خود ایجاد کنیم. دستور زیر را برای ایجاد یک فایل متنی خالی در ویرایشگر متن بسیار اساسی در داخل ترمینال تایپ کنید:

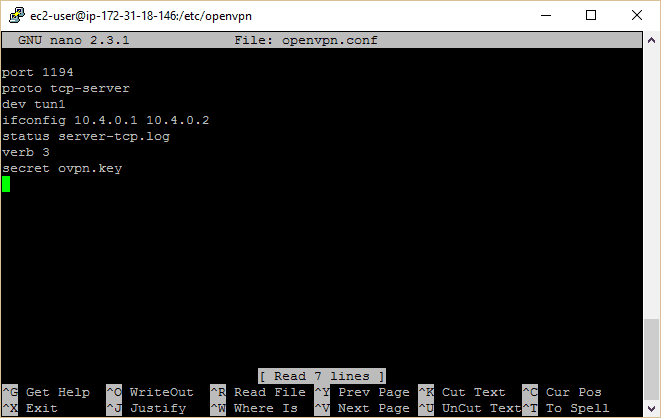

- sudo nano openvpn.conf

- پیکربندی زیر را تایپ کنید. اگر می خواهید بعداً با این بازی کنید ، می توانید گزینه های بیشتری را در وب سایت OpenVPN بیابید ، اما مطمئن شوید که می دانید ابتدا چه کاری انجام می دهید.

- بندر 1194

proto tcp-server dev tun1

ifconfig 10.4.0.1 10.4.0.2

وضعیت سرور-tcp.log

فعل 3

مخفی ovpn.key

- بندر 1194

- اکنون به CTRL + O ضربه بزنید (آن نامه “O” صفر نیست) و برای ذخیره پرونده وارد شوید. سپس کلید CTRL + X را بزنید تا از ویرایشگر متن خارج شوید. زمان بازگشت به فرمان ، زمان آن است که OpenVPN را خاموش کنیم:

- شروع خدمات sudo openvpn

- در مرحله بعد باید کلید اشتراکی را از سرور به رایانه محلی خود بدست آوریم. ابتدا باید مجوزهای مربوط به آن پرونده را تغییر دهیم تا بتوانیم با استفاده از دستور زیر به آن دسترسی پیدا کنیم:

- sudo chmod 777 ovpn.key

- اگر در هر نقطه ای که به طور تصادفی PuTTy را ببندید یا آن را تازه خراب کردید ، می توانید پس از اتصال مجدد با استفاده از این دستور ، به فهرست نصب VPN باز خود بروید:

- cd / etc / openvpn

- برای آسانتر کردن این کار ، این برنامه رایگان ، WinSCP را بارگیری و نصب کنید (کاربران Mac باید یک سرویس دهنده FTP دیگری پیدا کنند. نگران نباشید ، تعداد زیادی از آنها وجود دارد). فقط از گزینه های پیش فرض نصب استفاده کنید. پس از اتمام این کار ، یک پنجره باید از شما درخواست کند جزئیات تأیید اعتبار سرور خود را از PuTTy وارد کنید. یکی را که در بالا ساخته ایم انتخاب کنید و ادامه دهید.

- myvpn (یا هر آنچه را که نام خود را نامگذاری کردید) انتخاب کنید و دکمه ویرایش را بزنید. “ec2-user” را با نام کاربر وارد کنید. روی ورود کلیک کنید.

- اکنون می توانید فایلها را بین سرور نمونه EC2 و رایانه محلی خود جابجا کنید. در صفحه سمت راست ، تا آنجا که می توانید حرکت کنید ، سپس به etc / openvpn بروید. در اینجا پرونده ovpn.key را که لازم داریم پیدا خواهید کرد. کلیک کنید و آن را در پوشه مورد نظر خود بکشید ، اما به یاد داشته باشید که در کجا قرار داده اید زیرا می خواهیم بعداً آن را انتقال دهیم.

- اکنون که شما این کلید را دارید ، باید مجوزهای قدیمی را دوباره اعمال کنیم تا نه تنها کسی بتواند آن را بگیرد. به ترمینال PuTTy خود بازگردید ، وارد کنید:

- sudo chmod 600 ovpn.key

- زمان آن فرا رسیده است که سرویس گیرنده OpenVPN و GUI را برای رایانه محلی خود بارگیری کنید. به صفحه بارگیری OpenVPN بروید و نسخه مناسب را برای سیستم عامل خود انتخاب کنید. آن را با تنظیمات پیش فرض نصب کنید.

- OpenVPN را راه اندازی کنید و باید به عنوان نمادی در سینی سیستم شما ظاهر شود. یک کاوشگر پرونده را باز کنید و به محلی که OpenVPN را نصب کرده اید ، بروید ، احتمالاً در پوشه Program Files خود حرکت کنید. پرونده opvn.key را که از سرور بارگیری کرده ایم ، به پوشه پیکربندی موجود در اینجا منتقل کنید (C: / Files Program / OpenVPN / config … اگر از دایرکتوری نصب پیش فرض در Windows استفاده کرده اید).

- در مرحله بعد ، باید یک فایل پیکربندی برای دستگاه محلی ایجاد کنیم تا با روشی که در سرور خود ساخته ایم مطابقت داشته باشد. دفترچه یادداشت را باز کنید و موارد زیر را جایگذاری کنید ، آدرس IP را پس از “راه دور” با IP نمونه EC2 خود جایگزین کنید (اگر فراموش کرده اید ، آن را در کنسول AWS خود با شرایط EC2 پیدا کنید). همچنین ، دوبار بررسی کنید که مسیر کامل پرونده با اشاره به کلید شما صحیح است.

- پروتکل TCP-مشتری

از راه دور

بندر 1194

دیو تیون

راز "C: \\ File Programs \\ OpenVPN \\ پیکربندی \\ ovpn.key"

تغییر مسیر-دروازه def1

ifconfig 10.4.0.2 10.4.0.1

- پروتکل TCP-مشتری

- آن را به عنوان myconfig.ovpn ذخیره کنید (مطمئن شوید که ویرایشگر متن شما به اشتباه myconfig.ovpn.txt را به آن اضافه نمی کند) در پوشه پیکربندی نصب OpenVPN شما ، همان محلی که پرونده opvn.key شماست.

- روی نماد OpenVPN در سینی سیستم خود کلیک راست کنید و برای خروج از گزینه Exit کلیک کنید. اکنون دوباره آن را راه اندازی کنید – یا از میانبر دسک تاپ یا از پوشه Program Files – اما این بار از کلیک راست استفاده کرده و “Run as administrator” را بزنید. اگر OpenVPN را به عنوان سرپرست در ویندوز اجرا نکنید ، احتمالاً کار نخواهد کرد.

- روی نماد سینی سیستم کلیک راست کرده و روی Connect کلیک کنید. GUI OpenVPN باید ظاهر شود که وضعیت اتصال را به شما نشان می دهد. با فرض کارکردن ، نماد سینی سیستم سبز می شود. به Google بروید و “IP من چیست؟” را وارد کنید ، و باید آدرس IP Amazon EC2 Instance شما را برگرداند.

تبریک می گویم ، شما VPN خود را درست کردید!

یادداشت های اضافی

اگر می خواهید VPN خود را از بازرسی بسته های عمیق محافظت کنید ، روشی که توسط رژیم های سانسور در مکان هایی مانند چین و سوریه برای مسدود کردن اتصالات OpenVPN استفاده می شود ، آموزش ما در مورد تنظیم Obfsproxy را بررسی کنید. توجه داشته باشید که این آموزش به عنوان نوعی دنباله روش قدیمی # 2 قدیمی تر در این مقاله نوشته شده است ، بنابراین اگر از آسان rsa استفاده می کنید ، به پیکربندی اضافی نیاز دارد.

به یاد داشته باشید که پهنای باند خود را در محدوده ردیف رایگان آمازون نگه دارید. ساده ترین راه برای این کار ، کلیک راست بر روی نمونه خود در کنسول AWS و کلیک بر روی پیوند “افزودن / ویرایش آلارم” است. می توانید سرور خود را تنظیم کنید تا بعد از چند ساعت عدم فعالیت متوقف شود یا حتی خاتمه یابد. سطح رایگان 750 ساعت در ماه (که کل ماه را شامل می شود) اجازه می دهد ، بنابراین نیازی به این کار نیست. با این حال ، آن دسته از کاربران از سال رایگان خدمات اولیه خود گذشته و یا با سرور خود فعالیت بیشتری انجام می دهند ، اما می توانند از اتهامات غیرضروری در زمان سرور بی استفاده جلوگیری کنند.

در جایی از این آموزش ، احتمالاً چیزی برای شما پیش خواهد آمد. اگر واقعاً یک VPN می خواهید ، اما مایل نیستید سهم منصفانه ای از عیب یابی خود را انجام دهید ، احتمالاً بهترین انتخاب برای انتخاب سرویس VPN پولی است. آنها همچنین به شما این امکان را می دهند که ترافیک اینترنت خود را از طریق مکان های جغرافیایی مختلف هدایت کنید ، در حالی که نمونه EC2 فقط به یک مورد محدود می شود. نظرات VPN ما را اینجا ببینید!

سرورهای DNS سختکده به VPN شما

اگر برای استفاده از VPN خود نیاز به سرورهای DNS خاص دارید ، گزینه های مختلفی وجود دارد.

برای فشار دادن سرور DNS به مشتری ، این خط را به پیکربندی سرور اضافه کنید. این روی همه دستگاههایی که به VPN شما متصل می شوند (به نقل از آن شامل می شوند) تأثیر می گذارد:

فشار دادن "dhcp-option DNS 45.56.117.118"

از طرف دیگر ، می توانید DNS را با استفاده از تنظیمات مشتری تنظیم کنید:

dhcp-option DNS 45.56.117.118

در این مثال ها ، من از یک سرور DNS عمومی OpenNIC با ورود به سیستم ناشناس در ایالات متحده استفاده کردم. می توانید یک سرور OpenNIC را در کشور مورد نظر خود پیدا کنید و با ویژگی هایی مانند ورود به سیستم ناشناس و DNSCrypt در اینجا فیلتر کنید..

تشکر ویژه از وبلاگ Dctr Watson ، که من هنگام نوشتن این مقاله به عنوان منبع به آن تکیه کردم.

جان واتسون (به نظر من هیچ ارتباطی نیست) در این مقاله نقش داشته است.

نظر من این است که انتخاب یک VPN مناسب برای کاربران اینترنت بسیار مهم است. اما خوشبختانه، گزینه های دیگری برای این کار وجود دارد. اگر دانش فنی کافی دارید، می توانید VPN خود را بسازید. برای این کار می توانید از فیلم ها و مقالات آموزشی استفاده کنید. همچنین، این مقاله دستورالعمل های مفیدی را برای پیکربندی VPN شما ارائه می دهد. برای استفاده از سرویس ابر الاستیک آمازون، می توانید از روش های SSH Tunneling و OpenVPN استفاده کنید. اما برای استفاده از این روش ها، باید دانش اساسی در مورد دستورات یونیکس و نحوه کار سرورها با مشتریان داشته باشید. در نهایت، برای انتخاب یک VPN مناسب، باید به امنیت، سرعت و هزینه توجه کنید.

نظر من این است که انتخاب یک VPN مناسب برای کاربران اینترنت بسیار مهم است. اما خوشبختانه، گزینه های دیگری برای این کار وجود دارد. اگر دانش فنی کافی دارید، می توانید VPN خود را بسازید. برای این کار می توانید از فیلم ها و مقالات آموزشی استفاده کنید. همچنین، این مقاله دستورالعمل های مفیدی را برای پیکربندی VPN شما ارائه می دهد. برای استفاده از سرویس ابر الاستیک آمازون، می توانید از روش های SSH Tunneling و OpenVPN استفاده کنید. اما برای استفاده از این روش ها، باید دانش اساسی در مورد دستورات یونیکس و نحوه کار سرورها با مشتریان داشته باشید. در نهایت، برای انتخاب یک VPN مناسب، باید به امنیت، سرعت و هزینه توجه کنید.

نظر من این است که انتخاب یک VPN مناسب برای کاربران اینترنت بسیار مهم است. اما خوشبختانه، گزینه های دیگری برای این کار وجود دارد. اگر دانش فنی کافی دارید، می توانید VPN خود را بسازید. برای این کار می توانید از فیلم ها و مقالات آموزشی استفاده کنید. همچنین، این مقاله دستورالعمل های مفیدی را برای پیکربندی VPN شما ارائه می دهد. برای استفاده از سرویس ابر الاستیک آمازون، می توانید از روش های SSH Tunneling و OpenVPN استفاده کنید. اما برای استفاده از این روش ها، باید دانش اساسی در مورد دستورات یونیکس و نحوه کار سرورها با مشتریان داشته باشید. در نهایت، برای انتخاب یک VPN مناسب، باید به امنیت، سرعت و هزینه توجه کنید.