Az internetes adatvédelem és anonimitás csúcspontja a Tor, az Onion Router. Az 1990-es évek közepén, az USA Hajózási Kutatólaboratóriumában, a Hagymadagoló program fejlesztették ki, és a Tor az eredeti projekt következő generációs megvalósításában jött létre..

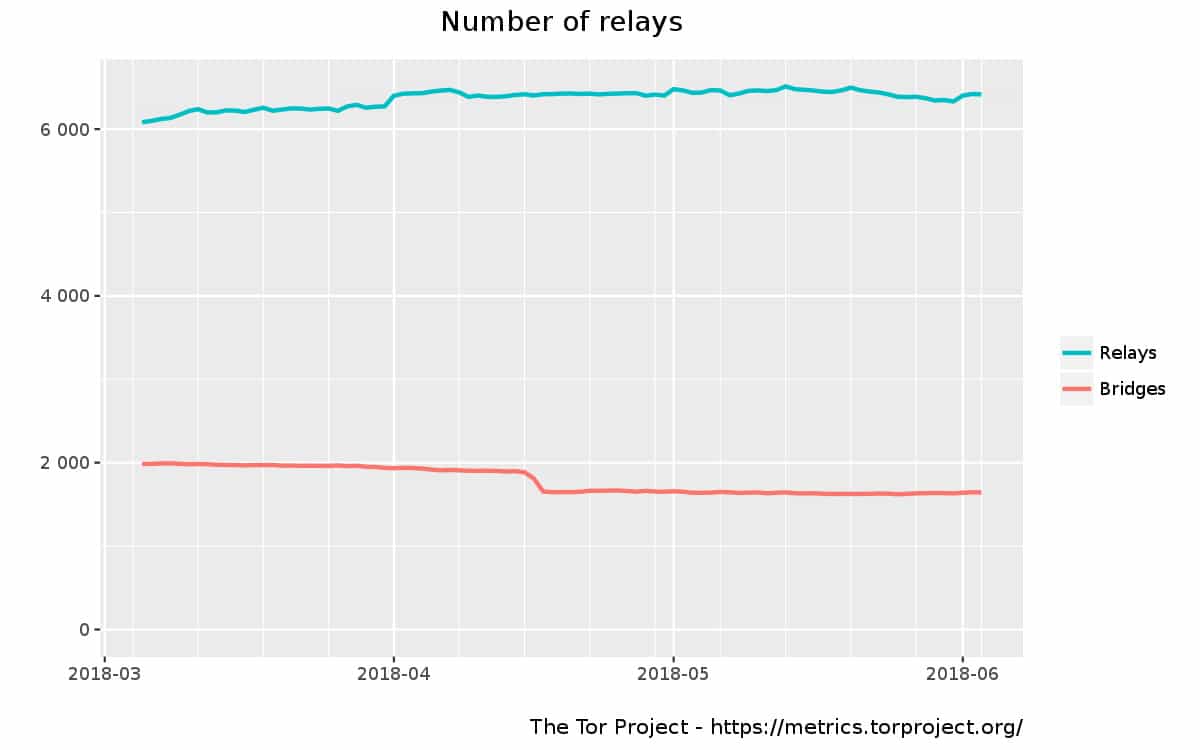

A Tor a világon legszélesebb körben használt szoftver az anonim internet-hozzáféréshez. A Tor körülbelül 7000 relét és közel 3000 hidat tartalmaz az írás idején, amelyeket önkéntesek működtetnek.

Ha megfelelően csatlakozik a Tor-hoz, az internetes előzmények, az online üzenetek, az azonnali üzenetek és az egyéb kommunikációs űrlapok nem vezethetők vissza Önhöz.

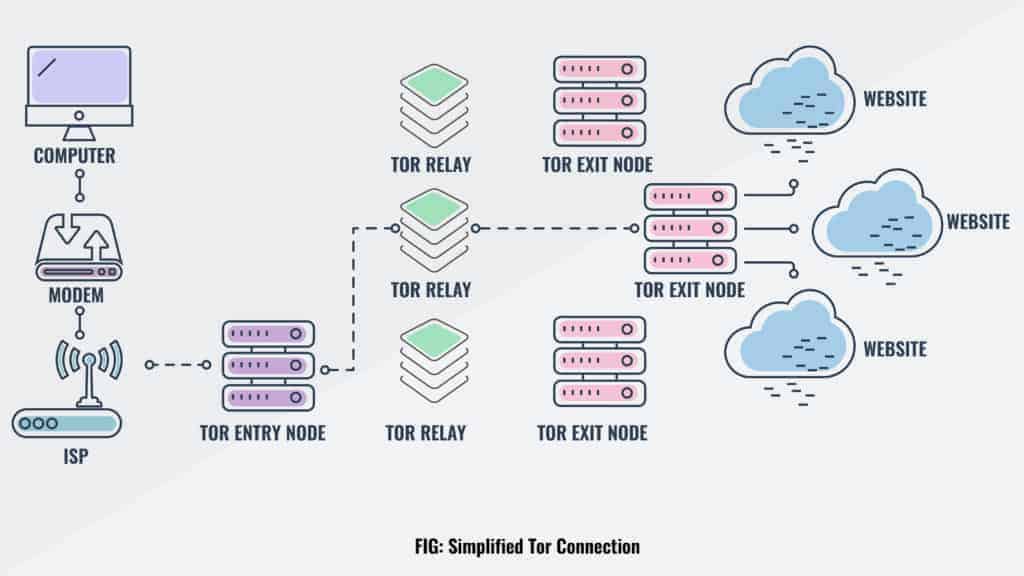

Hogyan működik Tor??

A Tor egy ezer önkéntesből álló hálózat csomópontok, más néven relék. A relé egy Tor-n belüli számítógép, amely szerepel a fő könyvtárban, és amely internetes jeleket vesz egy másik reléről, és továbbítja ezt a jelet az útvonal következő reléjére. Minden csatlakozási kéréshez (például a meglátogatott webhelyhez) az elérési út véletlenszerűen generálódik. A relék egyikének sem vezet ezeknek a kapcsolatoknak a nyilvántartása, így egyetlen relé sem tud jelentést tenni a kezelt forgalomról..

A Tor-hálózat (vagy egyszerűen a „Tor”) az írás idején közel 7000 relét és 3000 hidat tartalmaz..

Amikor csatlakozunk a Tor-hálózathoz, mondjuk, a Tor-böngészőn keresztül, az összes küldött és fogadott adat ezen a hálózaton megy keresztül, véletlenszerűen kiválasztva a csomópontokat. A Tor többször titkosítja az adatokat, mielőtt elhagyná az eszközt, beleértve a sorozat következő csomópontjának IP-címét. Az egyik titkosítási réteget minden alkalommal eltávolítják, amikor az adatok eljutnak egy másik csomóponthoz, amíg el nem éri a végső kilépési csomópontot, ezt a folyamatot hívják hagyma útvonala. Ez azt jelenti, hogy senki, még a csomópontokat futtató emberek sem, nem láthatja az adatok tartalmát, sem pedig annak irányát.

A híd egy rejtett relé, vagyis nem szerepel a relék Tor könyvtárában. Ezeket azoknak ajánljuk, akik a normál beállításokkal nem tudják elérni a Tor-ot. Ennek oka az lehet, hogy az általuk használt hálózatnak van egy proxyja (egyfajta közvetítő a felhasználó számítógépének és az internetes átjárónak), amelyet úgy konfiguráltak, hogy blokkolja a Tor forgalmat.

Az útvonal utolsó reléje a kilépési csomópont. A kilépő csomópont a hálózat egyetlen része, amely ténylegesen kapcsolódik a kiszolgálóhoz, amelyhez a felhasználó megpróbál hozzáférni, és ezért az egyetlen bit, amelyet a kiszolgáló lát, és csak a relé IP-címét tudja naplózni..

Aki elfogja az adatokat, nem fogja tudni visszakeresni az egyénre. A legjobb esetben meg tudják határozni a belépési vagy kilépési csomópontot, de soha nem mindkettőt. Ez lehetetlenné teszi a felhasználó tevékenységének és böngészési előzményeinek nyomon követését. Az összes relét és hidat önkéntesek működtetik, hidd el vagy sem, az emberek – a sávszélességük és számítási teljesítményük egy részét adományozzák a Tor képességeinek bővítésére.

A Tor úgy van beállítva, hogy lehetővé tegye egy internet felhasználó számára, hogy névtelenül szörfözjön az interneten azáltal, hogy elrejti internet-címét (IP-címét) a weboldalon és a Tor-n keresztül hozzáférő keresőmotorok között, és elrejti internetes forgalmát mindenkitől, aki figyeli a kapcsolat végét. A megfigyelő csak azt látja, hogy a felhasználó kapcsolódik a Tor-hoz, és nem lát más webhelyeket vagy online erőforrásokat a felhasználó számítógépére..

Ugyanakkor, a teljes hálózat másik részeként, a Tor bizonyos rejtett szolgáltatásokat kínál .onion oldalak és azonnali üzenetküldő szerver formájában. Az .onion webhelyek a Tor szerverek által üzemeltetett webhelyek, amelyeket véletlenszerűen generálnak útvonalakat a hálózat „bevezető pontjaihoz”. Ez lehetővé teszi a felhasználók számára a webhelyek elérését, de nem határozza meg pontosan az őket kiszolgáló szerverek helyét.

Hogyan kezdjem el a Tor-ot??

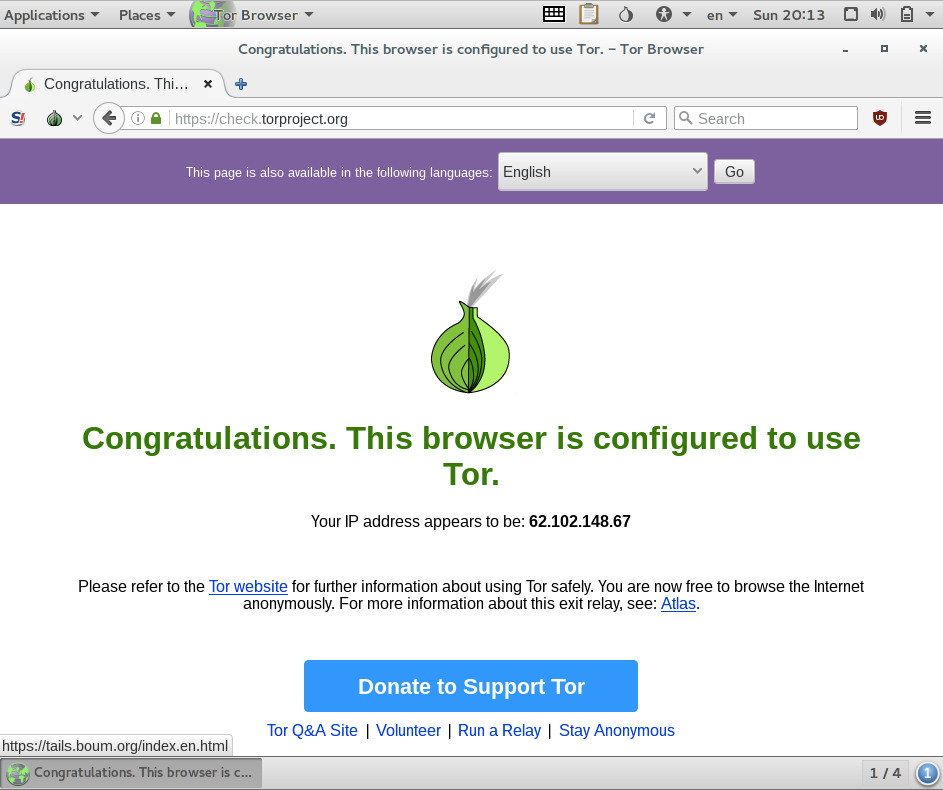

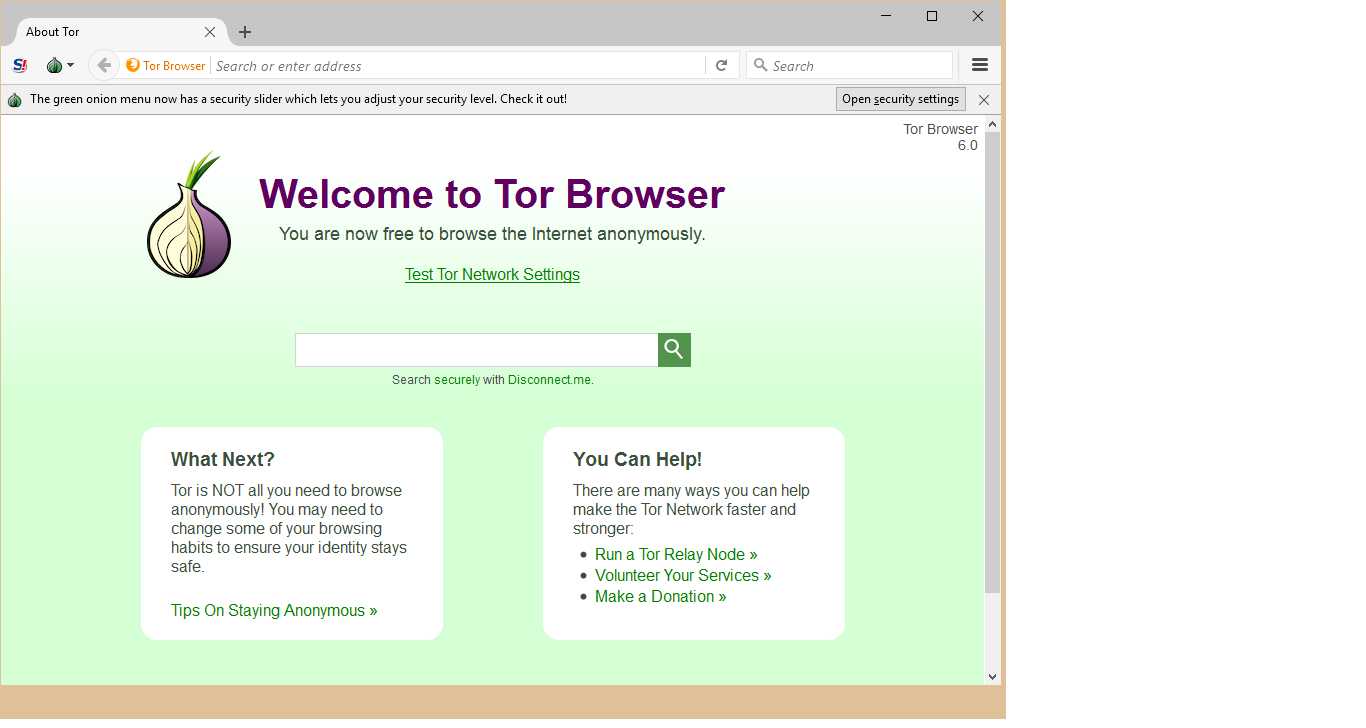

A Tor böngésző a legegyszerűbb és legnépszerűbb módszer a Tor használatához. A Firefoxon alapul, és úgy működik, mint bármely más böngésző csupasz csontozatú verziója. Nagyon sok plug-and-play; nincs semmiféle különleges csípés vagy konfiguráció a névtelen böngészéshez a kezdeti beállítás után.

A Tor egyedülálló, mivel anonim hozzáférést biztosít mind az tiszta hálózathoz, mind a DarkNethez. Az emberek nagy többsége a legjobban ismeri a tiszta hálót. A világhálón bármit, amelyhez elérhető a nem Tor böngésző, „tiszta hálónak” kell tekinteni. Amikor a Tor böngészővel belép a tiszta hálózaton található webhelyekre, akkor a webhelynek nincs alapértelmezett módja az azonosításra, mivel az összes internetes forgalma már a Tor névtelenség-hálózatán ment keresztül, azaz a webhely csak azt láthatja, hogy a Tor kilépő csomópontjától látogat..

A DarkNet elérése

Akkor ott van a DarkNet. Valójában van néhány DarkNets, de a Tor felhasználók számára elérhető a messze a legnépszerűbb. A DarkNet rejtett szolgáltatásokból áll, többnyire webhelyekből, amelyek nem érhetők el napi böngészőjében. Ezeket a Tor rejtett szolgáltatásokat azok alapján lehet azonosítani .hagyma a legfelső szintű domainek az URL-jeik végéhez kapcsolódnak.

Csak a Tor-hálózathoz csatlakozó emberek férhetnek hozzá a Tor-rejtett szolgáltatásokhoz, anonim módon teszik ezt, és tudniuk kell is, hol kell keresni – a Google és más keresőmotorok nem indexálják a .onion webhelyeket. Ezenkívül a Tor hálózat védi a Tor rejtett szolgáltatásokat létrehozó emberek azonosságát is, tehát szinte lehetetlen tudni, hogy ki rendelkezik egy adott .onion webhellyel vagy üzemelteti azt..

Bővebben: Hogyan érhető el biztonságosan a Darknet és a Deep Web

Ez az oka annak, hogy a DarkNet különösen jól illeszkedik a bűnözéshez, és hírneve az, hogy az Internet magjaként szolgál. Noha a Tornak számos nagyszerű és jogszerű felhasználása van, amint azt fentebb tárgyaltuk, a benne található DarkNetben szintén ott található tiltott áruk és szolgáltatások piaca, valamint szélsőséges csoportok blogjai és fórumai..

Tor korlátozások

A web böngészés a Tor böngészőben teljesen névtelen, de a számítógépen végzett egyéb tevékenységek nem. Ha más alkalmazásokat és szolgáltatásokat akar csatlakoztatni a Tor hálózathoz, akkor a dolgok bonyolultabbá válnak. A további projektek listáját ebben a cikkben találja meg.

És bár a Tor-hálózat anonimizálja az internettel való kapcsolatát, Ön továbbra is felelős azért, hogy névtelen maradjon. Egyetlen tévedés veszélyeztetheti névtelenségét. Nézze meg online útmutatót a teljes névtelenség eléréséről.

Ne feledje, hogy mivel az Ön adatait egy dedikált relék sorozatán keresztül továbbítják, a sebesség nem lesz az, amiben megszoktad. Ez lényegesen alacsonyabb lesz, mint amiben valójában megszoktad. Ennek oka az, hogy az adatok a normálnál sokkal körberendezőbb úton haladnak, és ezeket akadályozzák:

- A különböző relék internetkapcsolatának sebessége ezen az úton

- A forgalom mennyisége ezeken a reléken

- Tor általános torlódása az adott időszakban

- Minden szokásos internetes torlódás, amely a nap folyamán ingadozik

A Tor-projekt emberei erősen sürgetik felhasználóikat tartózkodjon a kínzástól Tor használata közben. A torrent forgalom, még a Toron keresztül is, nem anonim, és csak arra szolgál, hogy (a) lelassítsa a hálózatot mindenki számára és (b) teljesen eltöröljön minden anonimitást, amelyet korábban élvezhetett. (A torrenting a torrent kliensnek nevezett speciális szoftver segítségével nagy adatrészlet megosztása a társak között.) Jobban érdemes biztonságos VPN-t használni a torrenthoz, mint a Tor-hoz..

Lehet, hogy az internetszolgáltatója vagy a cég, ahol dolgozik blokkolja a Tor használatát a hálózatukon. Ezt meglehetősen könnyű elérni, mivel a hálózati rendszergazdának csak fel kell vennie a nyilvános listán szereplő Tor-relék feketelistáját. Ebben az esetben meg kell tanulnia egy kicsit a hidak (rejtett relék) vagy a VPN használatáról a hozzáféréshez.

Tor fő gyengesége az, hogy van hajlamos a forgalom elemzésére, de ez nem pontosan hír. Az eredeti tervezési dokumentumok már felvázolták az ilyen típusú sebezhetőséget. Tény, hogy Tornak sosem kellett volna állnia a mérgezett csomópontok nagyszabású támadása ellen.

Tor és VPN kombinálása

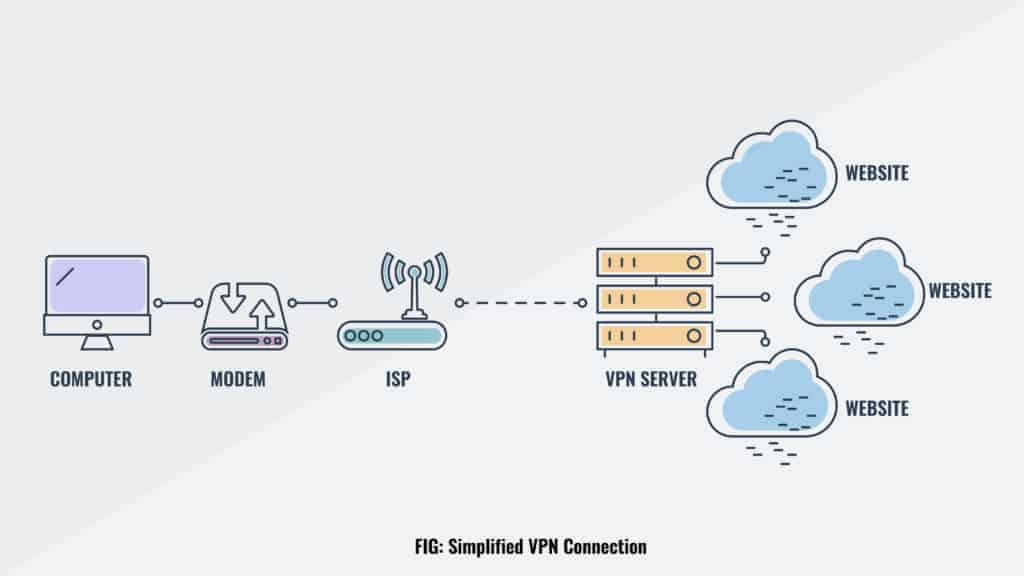

A legjobb módja annak, hogy magántulajdonban maradjon, ha egyszerre használja a Tor-t és a VPN-t. A VPN, A Virtuális magánhálózat egy titkosított alagút az interneten a számítógépről a VPN szerverre. Bármely internetes szörfözés, amelyet VPN-en végez, úgy néz ki, mintha a VPN-kiszolgálóról érkezik, és nem a számítógépről.

Például egy New York-i New York-i felhasználó csatlakozhat egy Los Angeles-i VPN szerverhez, és minden olyan webhely, amelyhez hozzáfér, Kaliforniai, és nem New York-i felhasználónak fogja tekinteni. A New York-i internetszolgáltatója nem fogja látni semmilyen internetes forgalmát. Valójában az internetszolgáltató csak azt látja, hogy titkosított adatokat hajt előre és hátra a számítógépe és a VPN-kiszolgáló között, amelyhez csatlakozik. Semmi más.

A VPN nem teszi a felhasználót névtelenné (bár a legtöbb kereskedelmi VPN-szolgáltatás anonimitási réteget hoz létre azzal, hogy a felhasználók megosztják az IP-címeket). Csak titkosított alagutat biztosít a számítógép és a VPN-kiszolgáló között, amelyhez csatlakozik. Aki üzemelteti a VPN szervert, technikailag szippanthat az online tevékenységein, bár a jó hírű VPN szolgáltatások azt állítják, hogy adatvédelmi politikájukban nem ezt teszik..

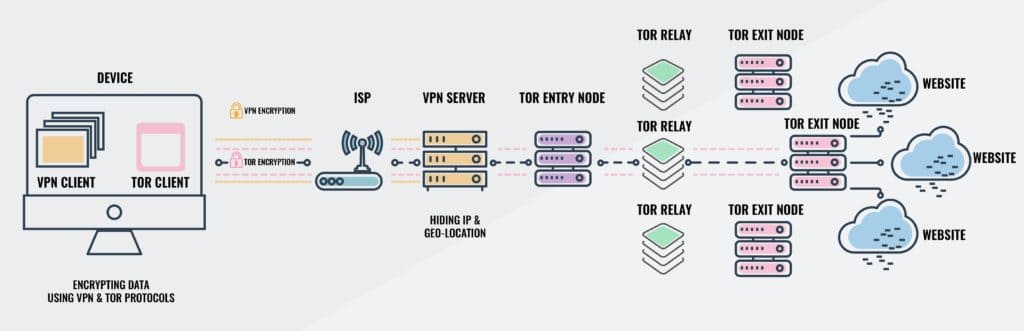

A Tor-t arra használják, hogy kapcsolatba lépjen minden névtelen látogatott webhellyel. A számítógép csatlakozik egy Tor belépő csomóponthoz, és az összes forgalom egy közvetítő relén keresztül ugrik egy kilépési csomópontra, mielőtt végül eljutna a rendeltetési webhelyre.. Az internetszolgáltató láthatja, hogy csatlakozik egy Tor beviteli csomóponthoz, ami sok esetben elengedi a szemöldökét.

A megoldás elég egyszerűnek tűnik. Csatlakozzon a VPN-hez, majd nyissa meg a Tor böngészőt és névtelenül szörfözhet magántulajdonban. Az internetszolgáltató nem látja, hogy csatlakozik-e a Tor-hoz, és a VPN nem tudja elolvasni a Tor-forgalom tartalmát.

Úgy tűnik, hogy ez a megoldás kissé zavart okozott, mivel az emberek azon gondolkodnak, hogy jobb-e előbb csatlakozni a VPN-hez vagy a Tor-hoz..

A könnyebb lehetőség, ha csatlakozik a VPN-hez, majd elindítja a Tor böngészőt. A bonyolultabb lehetőség az, ha fordítva teszik. Ehhez távoli biztonságos héj-kapcsolat szükséges a VPN-kiszolgálóval vagy egy VPN-ügyféllel, amelynek ezt a képességét beépítették konfigurációs beállításként. Valószínűleg látni fog valamit, amikor a Tor-ot „proxyként” használja a VPN kliens számára. Ennek el kell indítania a biztonságos kapcsolatot a Toron keresztül.

Tor VPN felett

Az első beállításnál, Tor VPN felett, az internetszolgáltató látja, hogy számítógépe titkosított információkat küld és fogad egy adott kiszolgálón, és ennyi. A VPN szerver csak azt látja, hogy csatlakozik egy Tor beviteli csomóponthoz, és hogy az összes szörfözését ezen a hálózaton keresztül kezelik. A Tor másik oldalán található összes weboldal nem lát személyes azonosítást. Az NordVPN kiszolgálókat működtet a Tor előtti VPN alapú átkapcsolással, így nem kell a Tor böngészőt használni, de ne feledje, hogy a Chrome és más általános böngészők más azonosító információkat adhatnak a webhelyeknek.

VPN a Tor felett

A második beállításban, VPN a Tor felett, az internetszolgáltató látja, hogy számítógépe kommunikál a Tor beviteli csomóponttal. A VPN-kiszolgáló a Tor kilépési csomópontjától megkapja az Ön bejelentkezési adatait, amelyek személyesen azonosítható információknak tekinthetők, ezzel megtörve a Tor névtelenségét. Azok a webhelyek, amelyekhez csatlakozik, csak a VPN-kiszolgáló címét látják. Az AirVPN és a BolehVPN csak két olyan VPN-szolgáltató, amelyek lehetővé teszik a felhasználók számára, hogy a TorNon keresztül VPN-kapcsolaton keresztül csatlakozzanak.

Második forgatókönyv: csatlakozzon a Tor-hoz, majd egy VPN-hez

Második forgatókönyv: csatlakozzon a Tor-hoz, majd egy VPN-hez

Ha a VPN-szolgáltatója naplózza a tevékenységeket, akkor elvesznek minden előnye, amelyet a Tor-kapcsolattól kapott.

Legyen része a Tor-hálózatnak

Ha hasznosnak találja a Tor-ot, és támogatni szeretné, önként jelentkezhet saját Tor-csomópontjának létrehozásában és karbantartásában, mások számára. Nézze meg a saját Tor-relé felépítésének útmutatót, de figyelmeztesse, hogy ennek nagy valószínűsége van, hogy a bűnüldöző szervek és / vagy az internetszolgáltató észreveszi és kérdéseivel felveszi Önnel a kapcsolatot. Szüksége lesz egy tartalék szerverre vagy a számítógépre fekvő számítógépre, hogy csomópontként működjön.

Beállíthatja saját Tor rejtett szolgáltatását is, ami alapvetően azt jelenti, hogy olyan webhelyet vagy szolgáltatást hoz létre, amely csak a DarkNet-en érhető el. Ez ismét indokolatlan figyelmet felhívhat az internetszolgáltató és a bűnüldözés részéről, de benne semmi nem illegális. Nézze meg a Tor-rejtett szolgáltatás beállításának útmutatóját.

Vegye figyelembe, hogy a Tor-relé vagy rejtett szolgáltatás működtetése egy kicsit több technikai ismeretet igényel, mint a weben való böngészés a Tor-böngészővel.

A Tor legális?

Annak ellenére, hogy használja A Tor teljesen törvényes, a csatlakozás egyszerűen gyanút okoz a világ egyes területein. Soha senki nem ment börtönbe, vagy még bírságot sem kapott a Tor használatáért. De vannak olyan jelentések, amelyek szerint az internetszolgáltató és a helyi rendészeti szervek megkérdezték az embereket böngészési szokásaikkal kapcsolatban, csak azért, mert az internetszolgáltató naplói azt mutatják, hogy csatlakoznak a Tor-hoz.

Azokat, akik Tor-relét üzemeltetnek, figyelmeztetjük, hogy végül akár az internetszolgáltatójuk, akár a helyi rendõrség felveszi velük a kapcsolatot, esetleg mindkettõvel olyan online tiltott tevékenységekkel kapcsolatban, amelyek kapcsolódnak a közvetítõik által használt IP-címhez. A mai napig minden esetben elegendő informálni ezeket az entitásokat arról, hogy a kérdéses IP-címet a Tor-hálózat csomópontjához rendelték, és hogy a kiszolgálón nem tartanak naplót..

Ki használja a Tor-ot??

A Tor-on keresztül internet-hozzáféréssel rendelkezők száma szinte minden nap változik. 2012. augusztus és 2013. július között az Oxfordi Internet Intézet és az Oxfordi Egyetem kiszámította, hogy „több mint 126 000 ember fér hozzá az internethez Tor-on keresztül minden nap az Egyesült Államokból”. .Az Egyesült Államokban az internethasználók 025% és 0,05% -a.

Állításukhoz igaz, hogy a TorProject munkatársainak nem állnak rendelkezésre statisztikák arról, hogy mit működtetnek a felhasználói adatbázisuk online, vagy milyen tartalmat érnek el. Biztos tét, hogy a Tor legtöbb felhasználója nyilvánvaló okokból jogszerűen csak anonimitását próbálja megőrizni.

- újságírók akik megóvják a forrásaikat,

- bejelentők megpróbálják megtartani a munkájukat,

- Bűnüldözési tisztviselők megpróbálja megtalálni a bűnözőket, és nem fújja le a borítékot a folyamat során,

- Vállalati informatikai szakemberek biztonsági tesztelés elvégzése saját hálózatán,

- És egy csomó más felhasználónak, akiknek szüksége van a Toron által biztosított névtelenségre a munkájuk elvégzéséhez.

Az anonimitás lehetséges legitim felhasználásainak tömörebb listájáért tekintse meg Tor leírását a felhasználói adatbázisukról.

Alternatívák a Tor-hoz

Az egyik dolog, ami nyilvánvaló, hogy Tor nem fejeződött be. Ennek ellenére néhányan önöknek már azt kérdezik magadtól, hogy „Rendben. Mi más van odakint? Nos, szerencséd van. Mint ez történik, vannak más eszközök is azok számára, akik el akarják kerülni a nyomon követést. Íme néhány a jelenleg elérhető legnépszerűbb termék közül.

I2P

A Torhoz hasonlóan az I2P vagy az Invisible Internet Project is elosztott hálózati adatbázist és társ-kiválasztást használ anonim forgalomhoz. A forgalom elemzési támadásokra is érzékeny I2P előnyei vannak a Tor-hoz képest. A társakat folyamatos profilozással és rangsorolási teljesítménygel választják ki. Az is elég kicsi, hogy kevés, ha van ilyen, aktív blokk a helyén, hogy megakadályozzák a hozzáférést.

A Torhoz hasonlóan az I2P vagy az Invisible Internet Project is elosztott hálózati adatbázist és társ-kiválasztást használ anonim forgalomhoz. A forgalom elemzési támadásokra is érzékeny I2P előnyei vannak a Tor-hoz képest. A társakat folyamatos profilozással és rangsorolási teljesítménygel választják ki. Az is elég kicsi, hogy kevés, ha van ilyen, aktív blokk a helyén, hogy megakadályozzák a hozzáférést.

Freenet

![]() A Tor-nal ellentétben a Freenet nem támaszkodik külön be- és kilépési pontokra. Ehelyett a felhasználók lehetőleg barátai számítógépén keresztül kapcsolódnak a Freenethez. Ha nincs barátja a Freenet-en, akkor lehetősége van arra, hogy idegenek számítógépein keresztül csatlakozzon, de ez kevésbé biztonságosnak tekinthető, mint a megbízható barátok számítógépéhez történő csatlakozás. A Freenet egy fájlterjesztési szolgáltatás, ahol a titkosított fájlokat a számítógép merevlemezén tárolják a hálózat egész területén. A titkosítás miatt valószínűtlen, hogy a felhasználó képes lenne meghatározni, hogy mi a fájl valójában.

A Tor-nal ellentétben a Freenet nem támaszkodik külön be- és kilépési pontokra. Ehelyett a felhasználók lehetőleg barátai számítógépén keresztül kapcsolódnak a Freenethez. Ha nincs barátja a Freenet-en, akkor lehetősége van arra, hogy idegenek számítógépein keresztül csatlakozzon, de ez kevésbé biztonságosnak tekinthető, mint a megbízható barátok számítógépéhez történő csatlakozás. A Freenet egy fájlterjesztési szolgáltatás, ahol a titkosított fájlokat a számítógép merevlemezén tárolják a hálózat egész területén. A titkosítás miatt valószínűtlen, hogy a felhasználó képes lenne meghatározni, hogy mi a fájl valójában.

JonDoFox

Egy másik hagyma útvonal típusú anonimizáló a webes szörfözéshez, a JonDoFox a Mozilla Firefox vagy a Firefox ESR profilja. A felhasználó számítógépe a Mix operátorok sorozatához kapcsolódik, amelyek anonimizálják a felhasználó internetes forgalmát, és több titkosítási rétegbe csomagolják. Csakúgy, mint a Freenet, a hálózat mérete jóval kisebb, mint a Toré. Ez elsősorban a tanúsítási eljárásuknak köszönhető. Annak érdekében, hogy mixkezelővé váljon, át kell mennie a tanúsítási folyamaton. Elméletileg ez csökkentheti annak a esélyét, hogy a támadó becsúszjon a módosított szerverekbe, de ezt az állítást szimulált környezetben kell tesztelni..

Egy másik hagyma útvonal típusú anonimizáló a webes szörfözéshez, a JonDoFox a Mozilla Firefox vagy a Firefox ESR profilja. A felhasználó számítógépe a Mix operátorok sorozatához kapcsolódik, amelyek anonimizálják a felhasználó internetes forgalmát, és több titkosítási rétegbe csomagolják. Csakúgy, mint a Freenet, a hálózat mérete jóval kisebb, mint a Toré. Ez elsősorban a tanúsítási eljárásuknak köszönhető. Annak érdekében, hogy mixkezelővé váljon, át kell mennie a tanúsítási folyamaton. Elméletileg ez csökkentheti annak a esélyét, hogy a támadó becsúszjon a módosított szerverekbe, de ezt az állítást szimulált környezetben kell tesztelni..

Gnunet

A GNUnet egy peer-to-peer fájlmegosztó eszköz, amely nagy csoportokra támaszkodik a csoporthoz csatolt személyek azonosságának eltakarására. A csoport egyénét gyakorlatilag nem lehet megkülönböztetni a többi felhasználótól, kivéve a csoport kezdeményezőjét.

A GNUnet egy peer-to-peer fájlmegosztó eszköz, amely nagy csoportokra támaszkodik a csoporthoz csatolt személyek azonosságának eltakarására. A csoport egyénét gyakorlatilag nem lehet megkülönböztetni a többi felhasználótól, kivéve a csoport kezdeményezőjét.

Az alternatívák még fejlesztés alatt állnak

A következő projektek még fejlesztés alatt állnak, de még erősebb anonimitási hálózatok létrehozására törekszenek, de konkrétabb alkalmazásokhoz. A Tor-ot egyfajta általános generációként hozták létre, amely egy méretben használható minden névtelen webes felhasználásra. Ezek a projektek inkább a webes felhasználás konkrét alkalmazásaira koncentrálnak.

Aqua / Herd

Az Aqua olyan fájlmegosztó hálózat, amely teljesen névtelen, míg Herd névtelen Voice over IP hálózat. A tervezők egy módszert dolgoznak ki a metaadatoknak a hálózati forgalomtól való eltávolítására, amely az ügyfél és a kiszolgáló nyomon követésének elsődleges módja, amellyel az ügyfél kommunikál.

Vuvuzela / Alpenhorn

Az Alpenhorn a Vuvuzela második iterációja, amelyet a kürtről kaptak, amelyet általában a latin-amerikai és afrikai focimeccseken használnak. Az Alpenhorn egy anonim, metaadat nélküli csevegőprogram, amely elméletileg több millió felhasználó számára elérhető. A közeli béta várható a közeljövőben.

Nézeteltérés

Ha a névtelenség fontosabb számodra, mint a késés, akkor a Dissent a rendelkezésre álló legerősebb névtelenségeket kínálja. A nagyobb késés és az alacsony sávszélesség miatt a disszenzust leginkább blogok, mikroblogok vagy akár IRC típusú kommunikációhoz lehet használni. A Dissent működése meglehetősen egyszerű, de a sávszélesség nehéz. Amikor egy ügyfél bármit továbbít, a többi ügyfél ugyanolyan méretű csomagot továbbít. A hagymairányítás helyett a Dissent DC-hálókon alapul, egy étkező kriptográfikus algoritmuson. Kombinálja ezt egy ellenőrizhető shuffle algoritmussal, és végül a leginkább anonim tervezést veszi figyelembe a kutatók ma.

Vályú

A névtelen fájlmegosztás egyre inkább igényelt. A Riffle egy újabb kísérlet anonim módon a felhasználó számára bármilyen méretű fájlok megosztására. Ez azonban nem a Tor helyettesítője, elsősorban azért, mert a Tor-n keresztüli fájlmegosztás megsérti a névtelenséget. A Riffle célja a Tor bővítése azáltal, hogy a Tor felhasználók számára valóban névtelen módot kínál a fájlok megosztására a Tor hálózat megfojtása nélkül. A Dissent ihlette, a Riffle shuffle algoritmust is használ, de eldobja a DC-net kriptográfiai algoritmust.

Visszavágás

A Riposte-t a Dissent ihlette, de a mikro-blogokra összpontosított. A mikroblog jelenleg a Twitter, a Pinterest és más hasonló szolgáltatások birodalma, ahol a felhasználók frissítik a „blogjukat” apró részletekkel, például híres emberek idézeteivel vagy visszajelzésekkel, vagy akár hálózatokhoz való csatlakozási kérelmekkel. A Riffle úgy lett kialakítva, hogy lehetővé tegye a felhasználó számára, hogy névtelenül mikro-blogot készítsen az internetes sebesség rovására. A Dissent nyomában követve a Riposte a DC-net típusú beállítást is használja az eredeti átvitel elrejtéséhez azonos méretű véletlenszerű adatbitek átvitelekor..

Tor projektek

Végül, hozzáadott bónuszként, itt található a TorProject munkáján szereplő összes többi projekt felsorolása, amelyek mindegyikének érdeke az internetes adatvédelem fenntartása mindazok számára, akik szeretnék használni termékeiket. Ezek egy része meglehetősen nyilvánvaló és felhasználóbarát, míg mások inkább a színfalak mögött. Néhány különféle programozási könyvtár áll a szoftverfejlesztők rendelkezésére, hogy termékeik kommunikálhassanak az Onion Network-rel.

A Tor böngésző

A legtöbb ember ezt használja a Tor eléréséhez. A megszerzése és használata nagyon egyszerű. A böngésző valójában a Mozilla Firefox testreszabott változata, ezért úgy néz ki és érzi magát, mint bármely más böngésző. A testreszabás célja, hogy ne hagyjon nyomot a számítógépen való szörfözésről. Egyszerűen töltse le a tömörített fájlt az operációs rendszer számára, legyen az a Windows, a MacOS vagy a Linux, bontsa ki a saját mappájába, futtassa a futtatható fájlt az adott mappában és futtassa a szíve tartalmát teljes névtelenséggel. Amikor bezárja a böngészőt, a böngészés minden nyoma törlődik a memóriából. Csak a könyvjelzők és letöltések maradtak hátra.

.hagyma webhelyek

Ezek olyan weboldalak, amelyek csak a Tor hálózatán keresztül érhetők el, és tudják, hová menjenek. Vannak speciális keresőmotorok, például az Onion.city és az Onion.to, valamint számos más. Ne feledje, hogy vannak olyan csalások, csalások és mézeskannák is, amelyek a DarkNet egész területén vannak. Vigyázzon, amire kattint. Van néhány nagyon zavaró kép is. Figyelmeztetve lettél.

Ezek olyan weboldalak, amelyek csak a Tor hálózatán keresztül érhetők el, és tudják, hová menjenek. Vannak speciális keresőmotorok, például az Onion.city és az Onion.to, valamint számos más. Ne feledje, hogy vannak olyan csalások, csalások és mézeskannák is, amelyek a DarkNet egész területén vannak. Vigyázzon, amire kattint. Van néhány nagyon zavaró kép is. Figyelmeztetve lettél.

Orbot

Az Orbot segítségével Android-eszközén elérhető a Tor hálózat. Az Orbot létrehoz egy Tor proxy-ot az eszközére úgy, hogy az eszköz összes internetes forgalma a Tor hálózatán megy keresztül. Ez azt jelenti, hogy a telefon vagy a táblagép összes alkalmazásának forgalma a Toron keresztül irányul. Természetesen néhány alkalmazást úgy tervezték, hogy ne legyen névtelen, és megsemmisíti a Tor hálózat által biztosított névtelenséget. Az igazi névtelenség csak néhány lépést igényel annak biztosítása érdekében, hogy a cselekvők le vannak tiltva, vagy legalábbis nem futnak, amíg a Torba csapkodnak. Ne felejtse el letiltani az automatikus szinkronizálást, és állítsa le az összes olyan alkalmazást, amely automatikusan bejelentkezik egy fiókba, például a Gmail, a Yahoo!, A Facebook, a Twitter és hasonlók..

Az Orbot segítségével Android-eszközén elérhető a Tor hálózat. Az Orbot létrehoz egy Tor proxy-ot az eszközére úgy, hogy az eszköz összes internetes forgalma a Tor hálózatán megy keresztül. Ez azt jelenti, hogy a telefon vagy a táblagép összes alkalmazásának forgalma a Toron keresztül irányul. Természetesen néhány alkalmazást úgy tervezték, hogy ne legyen névtelen, és megsemmisíti a Tor hálózat által biztosított névtelenséget. Az igazi névtelenség csak néhány lépést igényel annak biztosítása érdekében, hogy a cselekvők le vannak tiltva, vagy legalábbis nem futnak, amíg a Torba csapkodnak. Ne felejtse el letiltani az automatikus szinkronizálást, és állítsa le az összes olyan alkalmazást, amely automatikusan bejelentkezik egy fiókba, például a Gmail, a Yahoo!, A Facebook, a Twitter és hasonlók..

OrFox

Az Orbot mellett egy böngésző is található az Android készülékek számára, amely lehetővé teszi a neten való szörfözést a Tor segítségével. Ez azonban csak a böngészőben történő internetes szörfözésre vonatkozik. Az Android-eszközön található összes többi alkalmazás a normál forgalmi vonalakon keresztül fog kommunikálni anélkül, hogy a hagyma-útválasztó által biztosított névtelenség előnye lenne..

Az Orbot mellett egy böngésző is található az Android készülékek számára, amely lehetővé teszi a neten való szörfözést a Tor segítségével. Ez azonban csak a böngészőben történő internetes szörfözésre vonatkozik. Az Android-eszközön található összes többi alkalmazás a normál forgalmi vonalakon keresztül fog kommunikálni anélkül, hogy a hagyma-útválasztó által biztosított névtelenség előnye lenne..

frakk

Lehet, hogy ez a Tor végső felhasználása. Ez egy „élő operációs rendszer”, amelyet akár CD-ről, akár USB-meghajtóról vagy memóriakártyáról futtathat. Helyezze ezt egy számítógépbe közvetlenül az újraindítás előtt. Ha a számítógép BIO beállítása megfelelő, akkor a Tails betölti a számítógép merevlemezére betöltött operációs rendszer helyett. Kiválóan olyan számítógép használatához, amely nem Önhöz tartozik, anonim módon szörfözhet az interneten, és semmilyen nyomot nem hagyhat a böngészésről a számítógépen. A számítógép belső merevlemezét nem érinti, amíg a számítógép farok fut, és a számítógép memóriája minden egyes újraindításkor törlődik. Ezenkívül a süteményeket vagy az ideiglenes internetes fájlokat, amelyeket a farokba töltöttek be, a használat közben nem rögzítik a CD-lemezen vagy a hüvelykujj-meghajtón, így azok a számítógép újraindításakor is elvesznek..

Lehet, hogy ez a Tor végső felhasználása. Ez egy „élő operációs rendszer”, amelyet akár CD-ről, akár USB-meghajtóról vagy memóriakártyáról futtathat. Helyezze ezt egy számítógépbe közvetlenül az újraindítás előtt. Ha a számítógép BIO beállítása megfelelő, akkor a Tails betölti a számítógép merevlemezére betöltött operációs rendszer helyett. Kiválóan olyan számítógép használatához, amely nem Önhöz tartozik, anonim módon szörfözhet az interneten, és semmilyen nyomot nem hagyhat a böngészésről a számítógépen. A számítógép belső merevlemezét nem érinti, amíg a számítógép farok fut, és a számítógép memóriája minden egyes újraindításkor törlődik. Ezenkívül a süteményeket vagy az ideiglenes internetes fájlokat, amelyeket a farokba töltöttek be, a használat közben nem rögzítik a CD-lemezen vagy a hüvelykujj-meghajtón, így azok a számítógép újraindításakor is elvesznek..

Kar

Először mutatták be Ar-val a „Hogyan állítsd össze a saját Tor-relédet vagy csomópontjukat” cikk végén. Az Arm parancssori alapú monitor egy Tor relé számára. Valós idejű információkat jelenít meg a Tor-hálózat reléjéről vagy hídjáról. Ez segít statisztikáinak, mutatóinak és egészségügyi jelentéseinek a folyamatos figyelemmel kísérésében. Megtudhatja, hogy hány Tor-felhasználó érkezett a Tor-hoz a relén keresztül, vagy mekkora rendelkezésre álló sávszélességet használ a Tor támogatására.

Először mutatták be Ar-val a „Hogyan állítsd össze a saját Tor-relédet vagy csomópontjukat” cikk végén. Az Arm parancssori alapú monitor egy Tor relé számára. Valós idejű információkat jelenít meg a Tor-hálózat reléjéről vagy hídjáról. Ez segít statisztikáinak, mutatóinak és egészségügyi jelentéseinek a folyamatos figyelemmel kísérésében. Megtudhatja, hogy hány Tor-felhasználó érkezett a Tor-hoz a relén keresztül, vagy mekkora rendelkezésre álló sávszélességet használ a Tor támogatására.

Atlasz

Az Atlas egy olyan webalkalmazás, amely információkat nyújt a Tor-hálózat reléjeinek aktuális állapotáról. Írja be a relé nevét a weboldal tetején található keresőmezőbe, és alapvető áttekintést kapjon annak aktuális állapotáról. Kattintson a közvetítő becenevére, hogy sokkal részletesebb jelentést kapjon az adott csomópontra vonatkozó összes zászló magyarázatával együtt..

Az Atlas egy olyan webalkalmazás, amely információkat nyújt a Tor-hálózat reléjeinek aktuális állapotáról. Írja be a relé nevét a weboldal tetején található keresőmezőbe, és alapvető áttekintést kapjon annak aktuális állapotáról. Kattintson a közvetítő becenevére, hogy sokkal részletesebb jelentést kapjon az adott csomópontra vonatkozó összes zászló magyarázatával együtt..

Dugaszolható szállítás

Az adatfolyam megjelenési módjának megváltoztatására szolgál. Ez egy újabb módja annak, hogy kapcsolatot tartsunk a Tor-tal. Egyes szervezetek maga a forgalom alapján kezdték el blokkolni a Tor forgalmat, nem pedig a hálózathoz való csatlakozáshoz használt relé vagy híd IP-címét. A dugaszolható szállítás megváltoztatja a Tor forgalom megjelenését és érzetét, hogy normálisnak tűnik, Tor-szerű forgalom nélkül, hogy elkerülje az észlelést.

Az adatfolyam megjelenési módjának megváltoztatására szolgál. Ez egy újabb módja annak, hogy kapcsolatot tartsunk a Tor-tal. Egyes szervezetek maga a forgalom alapján kezdték el blokkolni a Tor forgalmat, nem pedig a hálózathoz való csatlakozáshoz használt relé vagy híd IP-címét. A dugaszolható szállítás megváltoztatja a Tor forgalom megjelenését és érzetét, hogy normálisnak tűnik, Tor-szerű forgalom nélkül, hogy elkerülje az észlelést.

Származik

Ez a könyvtár fordul a fejlesztőkhöz, hogy programokat készítsenek a Tor-szal való együttműködésre. A Arm az egyik ilyen program egyik példája.

Ez a könyvtár fordul a fejlesztőkhöz, hogy programokat készítsenek a Tor-szal való együttműködésre. A Arm az egyik ilyen program egyik példája.

OONI

Míg az Atlas a Tor-hálózat állapotát mutatja be, az OONI a cenzúra helyzetét mutatja be a mai világban. Ezt úgy csinálja, hogy az internetet egy ismert jó eredmény felhasználásával vizsgálja, és összehasonlítja ezt az eredményt egy nem védett, titkosítatlan eredménnyel. Az eredmények bármilyen változása a hamisítás vagy cenzúra bizonyítéka.

Míg az Atlas a Tor-hálózat állapotát mutatja be, az OONI a cenzúra helyzetét mutatja be a mai világban. Ezt úgy csinálja, hogy az internetet egy ismert jó eredmény felhasználásával vizsgálja, és összehasonlítja ezt az eredményt egy nem védett, titkosítatlan eredménnyel. Az eredmények bármilyen változása a hamisítás vagy cenzúra bizonyítéka.

TorBirdy

Ez a Mozilla Thunderbird kiterjesztése, amely konfigurálja azt a Tor hálózaton történő futtatáshoz. Tekintse meg a Thunderbird Torbutton gombját.

Ez a Mozilla Thunderbird kiterjesztése, amely konfigurálja azt a Tor hálózaton történő futtatáshoz. Tekintse meg a Thunderbird Torbutton gombját.

Onionoo

Az Onionoo egy webalapú protokoll, amely információkat kap az Onion Network jelenlegi állapotáról. Ez az információ nem emberi olvasható formátumban van. Szolgáltatásként szolgál más alkalmazásokhoz, például az Atlas vagy a Tor2Web.

Az Onionoo egy webalapú protokoll, amely információkat kap az Onion Network jelenlegi állapotáról. Ez az információ nem emberi olvasható formátumban van. Szolgáltatásként szolgál más alkalmazásokhoz, például az Atlas vagy a Tor2Web.

Metrika portál

Ahogy a neve is sugallja, itt kap a Tor-hálózathoz kapcsolódó mutatókat, például a rendelkezésre álló sávszélességet és az aktuális felhasználói adatbázis becsült méretét. Bármely kutató, akit érdekel a Tor hálózatával kapcsolatos konkrét, részletes statisztika, itt találhatja meg, vagy kérést nyújthat be a kívánt metrikához..

Ahogy a neve is sugallja, itt kap a Tor-hálózathoz kapcsolódó mutatókat, például a rendelkezésre álló sávszélességet és az aktuális felhasználói adatbázis becsült méretét. Bármely kutató, akit érdekel a Tor hálózatával kapcsolatos konkrét, részletes statisztika, itt találhatja meg, vagy kérést nyújthat be a kívánt metrikához..

Árnyék

A hálózat szimulálása az igazi Tor böngészővel. Ez a leghasznosabb egy laboratóriumi típusú beállításnál, amikor azt akarja látni, hogy a Tor hogyan befolyásolhatja a hálózatát anélkül, hogy befolyásolja a valódi hálózatát. Kiválóan alkalmas a Tor és sok más program kísérletezésére, mielőtt engedélyezné őket vagy telepíthetné őket a helyi hálózaton.

A hálózat szimulálása az igazi Tor böngészővel. Ez a leghasznosabb egy laboratóriumi típusú beállításnál, amikor azt akarja látni, hogy a Tor hogyan befolyásolhatja a hálózatát anélkül, hogy befolyásolja a valódi hálózatát. Kiválóan alkalmas a Tor és sok más program kísérletezésére, mielőtt engedélyezné őket vagy telepíthetné őket a helyi hálózaton.

Tor2Web

A Tor-tól eltérő böngészők számára hozzáférést biztosít a Tor rejtett szolgáltatásokban futó webhelyekhez. Az ötlet az, hogy lehetővé tegyük az internethasználók számára a névtelenség feláldozását, miközben továbbra is hozzáférést biztosítanak számukra a Tor-hálózatban rejtett információkhoz, ugyanakkor nem áldozzák fel az általuk elérhető webhelyek anonimitását..

A Tor-tól eltérő böngészők számára hozzáférést biztosít a Tor rejtett szolgáltatásokban futó webhelyekhez. Az ötlet az, hogy lehetővé tegyük az internethasználók számára a névtelenség feláldozását, miközben továbbra is hozzáférést biztosítanak számukra a Tor-hálózatban rejtett információkhoz, ugyanakkor nem áldozzák fel az általuk elérhető webhelyek anonimitását..

Tor Messenger

Azonnali üzenetküldő kliens, amely az összes adatátvitelhez a Tor hálózatot használja. Alapértelmezés szerint biztonságos, platformok közötti képességekkel. Ez egy ideális csevegőprogram bárki számára, aki biztonságban és névtelen marad.

Azonnali üzenetküldő kliens, amely az összes adatátvitelhez a Tor hálózatot használja. Alapértelmezés szerint biztonságos, platformok közötti képességekkel. Ez egy ideális csevegőprogram bárki számára, aki biztonságban és névtelen marad.

txtorcon

Ez egy programozói könyvtár Python alapú alkalmazások írására, amely Tor programmal beszélget vagy indít. Az összes segédprogramot tartalmazza a Tor áramköreihez, adatfolyamaihoz, naplózási funkcióihoz és rejtett szolgáltatásokhoz való hozzáféréshez.

Ez egy programozói könyvtár Python alapú alkalmazások írására, amely Tor programmal beszélget vagy indít. Az összes segédprogramot tartalmazza a Tor áramköreihez, adatfolyamaihoz, naplózási funkcióihoz és rejtett szolgáltatásokhoz való hozzáféréshez.

csolatát. Az internetes adatvédelem és anonimitás fontos kérdések, és a Tor egy hatékony eszköz lehet azok számára, akik szeretnék megvédeni magukat az online nyomkövetéstől és megfigyeléstől. Azonban fontos megjegyezni, hogy a Tor sem teljesen biztonságos, és nem garantálja a teljes anonimitást. Azoknak, akik komolyan veszik az online adatvédelmet és biztonságot, ajánlott további intézkedéseket is tenni, például használni VPN-t vagy más hasonló eszközöket. Mindenesetre a Tor egy fontos eszköz az internetes szabadság és a magánélet védelme szempontjából, és érdemes megfontolni annak használatát.

csolatát. Az internetes adatvédelem és anonimitás fontos kérdések, és a Tor egy hatékony eszköz lehet azok számára, akik szeretnék megvédeni magukat az online nyomkövetéstől és megfigyeléstől. Azonban fontos megjegyezni, hogy a Tor sem teljesen biztonságos, és nem garantálja a teljes anonimitást. Azoknak, akik komolyan veszik az online adatvédelmet és biztonságot, ajánlott további intézkedéseket is tenni, például használni VPN-t vagy más hasonló eszközöket. Mindenesetre a Tor egy fontos eszköz az internetes szabadság és a magánélet védelme szempontjából, és érdemes megfontolni annak használatát.

csolatát. A Tor egy nagyon fontos eszköz az internetes adatvédelem és anonimitás szempontjából, és nagyon hasznos lehet azok számára, akik aggódnak a magánéletük védelme miatt az interneten. Azonban fontos megjegyezni, hogy a Tor sem teljesen biztonságos, és nem garantálja a teljes anonimitást. Azoknak, akik komolyan veszik az adatvédelmet és az anonimitást, ajánlott további biztonsági intézkedéseket is alkalmazni, például VPN-t használni a Tor felett, vagy más alternatív megoldásokat keresni. Mindenesetre, a Tor egy nagyon fontos eszköz az internetes szabadság és a magánélet védelme szempontjából, és érdemes megfontolni annak használatát.