Bluetooth este ieftin și omniprezent. Boxe și căști, ceasuri inteligente, controlere de jocuri și dispozitive IoT se bazează pe toate pentru a comunica. Dar un nou val de instrumente Bluetooth au hackerii care aleg protocoalele și testele noastre arată că dispozitivele sunt nesigure..

Ne-am uitat la șapte modele de boxe wireless de la diferiți producători și le-am găsit toate vulnerabile la dezvăluirea recentă Key Negotiation of Batacul luetooth (KNOB). Hackerii pot obține un control complet asupra unui dispozitiv Bluetooth fără a avertiza victima sau pot efectua atacuri mai insidioase, cum ar fi monitorizarea unei conversații prin cască Bluetooth.

Rezultatele testelor de securitate Bluetooth prezintă un risc critic

Am putut testa 7 modele de boxe Bluetooth și i-am găsit pe toți cei 7 vulnerabili la atac. Modelele testate includ 5 difuzoare Harman Kardon și JBL în prezent pe rafturile magazinelor, alături de 2 modele mai vechi. Am încercat să alegem difuzoare din diverse puncte de preț.

Pentru testarea KNOB, am folosit un Huawei Nexus 5 înrădăcinat care rulează Android Nougat și pentru a deturna difuzorul am folosit un Raspberry Pi 3B +. Ambele dispozitive foloseau o versiune a conceptului KNOB care dovedește ROM-ul pentru a forța criptarea extrem de scăzută. Singurul dispozitiv pe care l-am compromis activ a fost un Harman Kardan Onyx Studio 2, dar toate dispozitivele au negociat entropia cu 1 octet și sunt vulnerabile.

| Harman Kardon | Onyx Studio 2 | 3.0 | da |

| Harman Kardon | Onyx Studio 3 | 4.1 | da |

| Harman Kardon | Onyx Studio 5 | 4.2 | da |

| Harman Kardon | Onyx Studio 6 | 4.2 | da |

| JBL | Flip 5 | 4.2 | da |

| JBL | Xtreme 2 | 4.2 | da |

| JBL | Sarcina 4 | 4.2 | da |

Nu este de mirare că fiecare difuzor testat a fost afectat, deoarece exploatarea KNOB atacă standardul Bluetooth în sine. Se pare că fiecare dispozitiv care utilizează chipset-uri fabricate înainte de [year] este vulnerabil. Ne așteptăm dispozitivele care rulează Bluetooth 5.1 sau de mai sus nu ar trebui să fie vulnerabile dacă sunt conforme cu standardul actualizat.

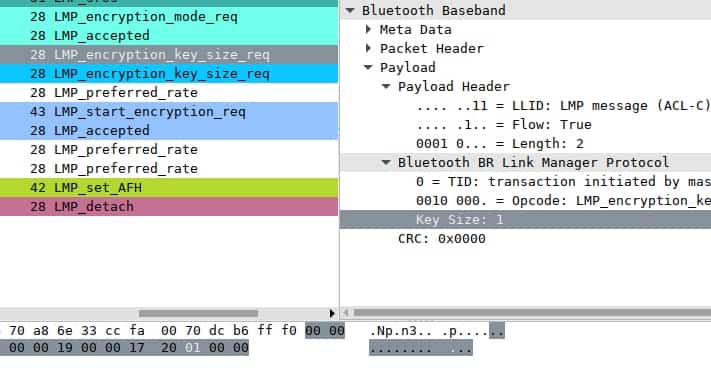

O captura de trafic a Huawei Nexus 5 care solicită entropie cu 1 octet. În stânga, în albastru pal, puteți vedea Onyx Studio 5 continuând să accepte criptarea slabă.

O captura de trafic a Huawei Nexus 5 care solicită entropie cu 1 octet. În stânga, în albastru pal, puteți vedea Onyx Studio 5 continuând să accepte criptarea slabă.

Totuși, era dur să vezi că fiecare test revine pozitiv. Am văzut conexiunea după conectare să accepte un byte de entropie, folosind dovada de concept publicată și monitorizarea traficului în Wireshark.

Chiar și cel mai nou dispozitiv, Onyx Studio 6 al lui Harman Kardon, este vulnerabil, deși a fost fabricat după ce KNOB a fost raportat. Considerăm că producătorii au un inventar de chipset care este încă utilizat în ciuda riscului de securitate.

Care este atacul Bluetooth KNOB?

Bluetooth este un standard foarte politicos. Când două dispozitive se împerechează, încep să negocieze. Unul dintre lucrurile asupra cărora sunt de acord este criptarea. Dispozitivele Bluetooth pot solicita diferite niveluri de securitate pentru link. În practică, acest lucru mărește compatibilitatea dispozitivului și durata de viață asigurând că dispozitivele vechi încă pot comunica cu telefoane noi și invers.

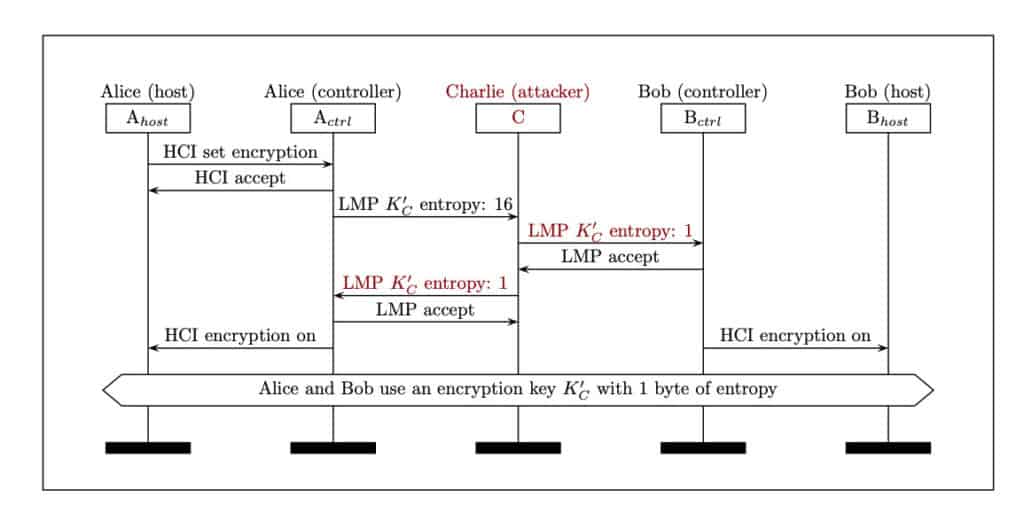

Alice, Bob și Charlie demonstrează atacul KNOB. În această ilustrare din whitepaper, Charlie trebuie să insereze pachete falsificate la momentul potrivit pentru a-i forța pe Alice și Bob să folosească criptarea slabă

Alice, Bob și Charlie demonstrează atacul KNOB. În această ilustrare din whitepaper, Charlie trebuie să insereze pachete falsificate la momentul potrivit pentru a-i forța pe Alice și Bob să folosească criptarea slabă

Dar atacul profită de un defect care permite unui atacator să forțeze două dispozitive să utilizeze criptarea slabă. Un atac KNOB de succes reduce entropia cheii de legătură la 1 octet. Nivelul de entropie determină cât de mult se schimbă cheia de criptare în timp și este esențial pentru securitatea Bluetooth. Din moment ce cheia se schimbă atât de încet, utilizatorii rău intenționali pot să-i creeze ușor.

Echipa din spatele KNOB, Daniele Antonioli, Nils Ole Tippenhauer și Kasper Rasmussen, au prezentat exploatarea la USENIX în timpul verii. Implicațiile vulnerabilității sunt uimitoare; miliarde de dispozitive Bluetooth sunt probabil vulnerabile la atacurile cheie de negociere.

În cartea lor albă, echipa spune (accentul meu), „Atacul KNOB este un amenințare serioasă la adresa securității și vieții private a tuturor utilizatorilor Bluetooth. Am fost surprinși să descoperim astfel de probleme fundamentale într-un standard larg utilizat și vechi de 20 de ani. ”

Escalarea atacului

Cu KNOB deschizând ușa, am decis să escaladăm atacul cu un pas mai departe. Într-un mediu controlat, am fost capabili să ne valorificăm accesul la linkul decriptat și să deturnăm sesiunea Bluetooth.

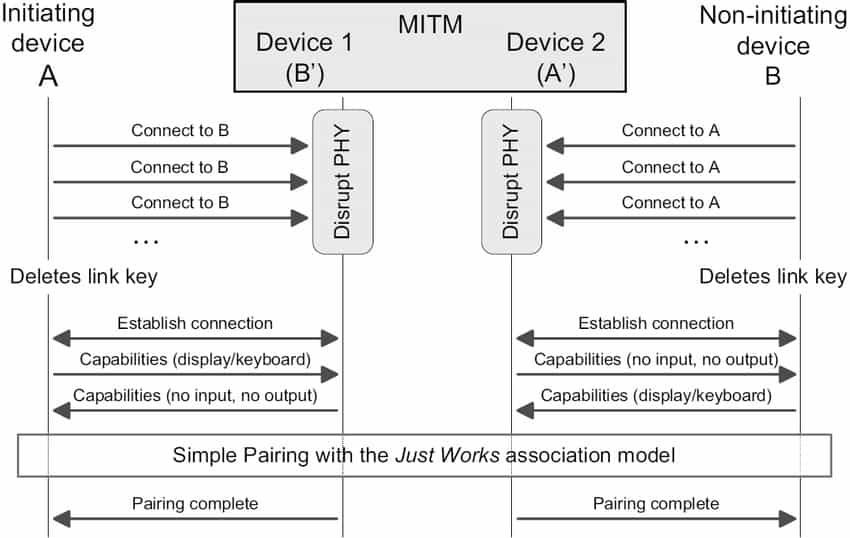

Configurarea omului în mijloc

Am reușit să escaladăm atacul prin configurarea unui releu pentru MitM după ce am folosit KNOB pentru a crăpa criptarea legăturii. Folosind instrumente disponibile publicului, am clonat dispozitivul țintă și am configurat un releu MitM.

Atacul KNOB face mult mai ușoară configurarea omului în mijloc, oferindu-le atacatorilor o privire asupra sesiunii în clar. Am putut folosi acest lucru pentru a construi un atac care nu pare să perturbe legătura dintre victimă și dispozitiv

Atacul KNOB face mult mai ușoară configurarea omului în mijloc, oferindu-le atacatorilor o privire asupra sesiunii în clar. Am putut folosi acest lucru pentru a construi un atac care nu pare să perturbe legătura dintre victimă și dispozitiv

Cu releul complet și pachetele Bluetooth vizibile, am putut juca rolul unui atacator interceptând și modificând titlul de date către difuzor..

Trebuie menționat că dispozitivul la care am atacat a fost cel mai vechi la care aveam acces, un Harman Kardon Onyx Studio 2 care rulează Bluetooth 3.0 și A2DP 1.3. Este posibil ca versiunile mai noi ale dispozitivului să pună în aplicare alte contramăsuri pentru a face un atac ca acesta să fie mai dificil.

Detestarea sesiunii

Pentru a finaliza deturnarea, am scris un script Python pentru a modifica sesiunea care rulează prin intermediul nostru Mun eun Tel Mreleu iddle (MitM), apoi retransmit pachete modificate. În acest caz, am înlocuit fluxul audio trimis difuzorului.

De fapt, am reușit să preluăm controlul asupra unui difuzor și să schimbăm melodia care este redată. Victima nu este deconectată de la sesiunea Bluetooth. Linkul este încă activ, dar trimite informații către un dispozitiv releu pe care îl controlăm în loc de difuzor.

Atâta timp cât atacatorul are grijă să păstreze valabilitatea dateastre-releului, nu există niciun indiciu că sesiunea este atacată din perspectiva victimei, în afară de schimbarea muzicii.

Ce se întâmplă cu securitatea Bluetooth?

Nu este o coincidență că acum apare o nouă vulnerabilitate imensă Bluetooth. Au fost lansate recent noi instrumente care oferă hackerilor o vedere clară a traficului Bluetooth pe măsură ce circulă prin aer.

Unele dintre aceste utilități sunt încă dure în jurul marginilor, dar se îmbunătățesc rapid. Și, mai important, au eliminat nevoia de hardware extrem de scump, care a fost, anterior, singura opțiune pentru hackerii Bluetooth.

Aceste utilități deschid cercetări de securitate Bluetooth pentru mase. În loc de o soluție costisitoare all-in-one precum Ellisys Bluetooth Explorer, cercetătorii folosesc dispozitive ieftine și ușor disponibile care rulează în modul de depanare.

Credem că aceasta ar putea fi începutul unei schimbări majore pe mare în segmentul de securitate Bluetooth, iar utilizatorii ar trebui să fie conștienți de faptul că se dezvoltă mai multe exploatări folosind aceste cabluri de instrumente.

Setul de instrumente al unui hacker Bluetooth modern

Ca parte a cercetării noastre în domeniul securității Bluetooth, am creat un laborator de testare modern. Am utilizat următoarele pachete software, împreună cu un Raspberry Pi 3B + și un smartphone Nexus 5 înrădăcinat, pentru a efectua cercetări.

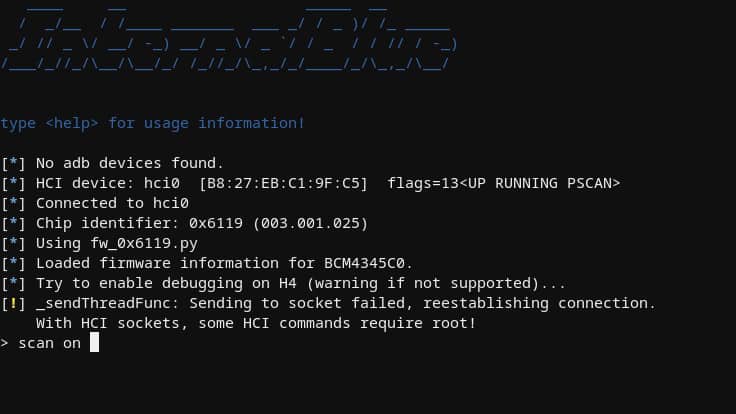

internalblue este testbed care oferă acces cercetătorilor la nivel scăzut la dispozitivele Bluetooth. Potrivit cercetătorilor implicați, a fost cheia dezvoltării atacului KNOB. Internalblue poate înregistra trafic, dump memorie, trimite pachete, instrucțiuni de asamblare push, setează punctele de întrerupere și multe altele.

gatttool este o utilitate pentru explorare Bluetooth LAu Edispozitive nergy (BLE), un nou offshoot al standardului de bază Bluetooth cu anumite funcții de economisire a energiei. Cercetătorii sunt interesați de standardul BLE, deoarece permite utilizatorilor neperecheți să seteze dispozitive pentru informații.

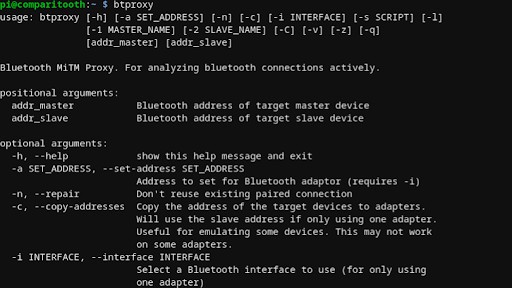

btproxy îi ajută pe cercetători să creeze un releu MitM pentru analizarea traficului între două dispozitive. Atacatorii folosesc acest software pentru a ascunde ecranul dispozitivelor Bluetooth și își injectează propriile date în conexiune.

Aceste utilități, împreună cu o serie de instrumente specializate, reprezintă un atu imens pentru cercetători și expun defecte critice în securitatea Bluetooth.

Saltul canalului este grația salvatoare a Bluetooth-ului

Dacă există un factor care împiedică aceste exploatări să devină o problemă cotidiană, este rezistența Bluetooth. Pentru a executa KNOB, atacatorul trebuie să fie prezent pentru momentul împerecherii. În caz contrar, un atacator trebuie să încerce să forțeze dispozitivele să se împerecheze în timp ce sunt prezente.

Aceste atacuri de re-pereche sunt dificil de efectuat. În unele cazuri, acestea implică exploatarea unei vulnerabilități hardware, dar singura modalitate garantată de a forța dispozitivele să se conecteze și să se asocieze din nou este de a întrerupe conexiunea prin explozia spectrului cu zgomot..

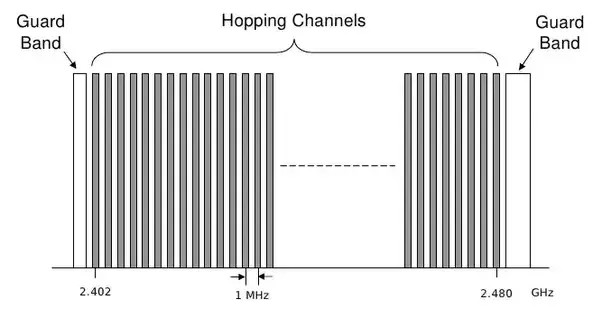

Spectrul Bluetooth este împărțit în benzi late de 1 MHz. Fiecare dispozitiv Bluetooth este capabil să sară pe o bandă diferită de 1.600 de ori pe secundă. Aceasta face ca conexiunea să fie mai rezistentă împotriva unor atacuri de reperechere

Spectrul Bluetooth este împărțit în benzi late de 1 MHz. Fiecare dispozitiv Bluetooth este capabil să sară pe o bandă diferită de 1.600 de ori pe secundă. Aceasta face ca conexiunea să fie mai rezistentă împotriva unor atacuri de reperechere

Din fericire, Bluetooth are sisteme robuste pentru a preveni reasamblarea atacurilor. Spectrul Bluetooth este împărțit în 79 de benzi separate de 1MHz. Dispozitivele salt peste aceste benzi de 1.600 de ori pe secundă, la întâmplare. Pentru a genera suficient zgomot pentru a garanta o întrerupere, atacatorul trebuie să se expună folosind un blocaj de frecvență multicanal de mare putere.

Aceste dispozitive sunt ilegale. Acestea sunt găsite în mod obișnuit de către forțele de ordine folosind triangularea și alte metode, iar utilizarea acestora este un risc major. Pentru testarea noastră, nu am efectuat niciun atac de re-împerechere. În schimb, am stipulat că un atacator suficient de motivat ar putea efectua un astfel de atac.

Implicațiile îngrijorătoare ale KNOB

Atacul nostru împotriva acestor boxe evidențiază un mod inofensiv de hackeri de a-și putea exploata controlul Bluetooth, dar nu greșește: ușa a fost lăsată larg deschisă. În lucrarea lor, autorii atacului KNOB și-au împărtășit îngrijorarea că vulnerabilitatea poate fi influențată în moduri foarte serioase.

De exemplu, poate fi posibil să ataci un adaptor de internet Bluetooth și să ai un trafic dificil. Sau atacați o cască Bluetooth folosită pentru a emite comenzi unui asistent virtual, apoi injectați comenzi dăunătoare sau monitorizați răspunsurile.

KNOB este doar începutul pentru hackerii Bluetooth, care au primit recent noi instrumente open source și hardware deblocat pentru a ajuta la explorarea dispozitivelor

KNOB este doar începutul pentru hackerii Bluetooth, care au primit recent noi instrumente open source și hardware deblocat pentru a ajuta la explorarea dispozitivelor

De asemenea, suntem preocupați de utilizarea tot mai mare a Bluetooth-ului ca mecanism de autentificare. De exemplu, unele scutere electrice închiriate de aplicațiile de partajare folosesc Bluetooth pentru a conecta un cont de utilizator cu scuterul. Atacurile împotriva acestor mecanisme de autentificare pot permite furtul sau frauda.

Implicațiile acestei vulnerabilități sunt extrem de îngrijorătoare. Toată lumea ar trebui să presupună că conexiunea Bluetooth este nesigură.

Ce pot face consumatorii despre defectele de securitate Bluetooth?

Este foarte important ca persoanele fizice să nu mai cumpere și să utilizeze hardware Bluetooth mai vechi. Este puțin probabil ca producătorii să poată remedia vreun număr semnificativ de dispozitive afectate. Dispozitivele Bluetooth tind să fie dificil de actualizat și, în unele cazuri, este imposibil de aplicat firmware-ul.

Când este posibil, încercați să vă conectați la dispozitive Bluetooth mai vechi folosind aplicația oficială a producătorului și executați o actualizare. Dacă actualizările nu sunt disponibile, fiți conștienți de riscuri și încercați să urmați câteva indicații de bun-simț:

- Nu aveți conversații sensibile pe un dispozitiv Bluetooth

- Dezactivați Bluetooth pe telefonul și computerul dvs. atunci când nu este utilizat

- Nu vă bazați pe Bluetooth pentru controlul accesului la site

- Căutați dispozitive care utilizează Bluetooth 5.1 și versiuni ulterioare

- Nu folosiți dispozitive Bluetooth pentru a comunica cu asistenți virtuali

- Evitați să folosiți adaptoare de internet Bluetooth

Pe măsură ce defectele în securitatea Bluetooth sunt expuse, consumatorii trebuie să rămână la curent cu riscurile asociate acestor dispozitive. KNOB este doar prima dintre multe amenințări emergente, iar faptul că afectează standardul în sine este un semn rău pentru starea de securitate Bluetooth în general..

hackerilor să forțeze dispozitivele Bluetooth să accepte criptarea extrem de scăzută. Acest lucru se întâmplă prin intermediul unui atac numit Key Negotiation of Bluetooth (KNOB), care permite hackerilor să obțină control complet asupra dispozitivului Bluetooth fără a avertiza victima. Mai mult decât atât, hackerii pot efectua atacuri mai insidioase, cum ar fi monitorizarea unei conversații prin cască Bluetooth. Escalarea atacului poate fi realizată prin configurarea omului în mijloc sau detestarea sesiunii.

Implicațiile îngrijorătoare ale KNOB sunt evidente, deoarece Bluetooth este omniprezent și este utilizat într-o gamă largă de dispozitive, inclusiv boxe și căști, ceasuri inteligente, controlere de jocuri și dispozitive IoT. Cu toate acestea, există speranță, deoarece dispozitivele care rulează Bluetooth 5.1 sau de mai sus nu ar trebui să fie vulnerabile dacă sunt conforme cu standardul actualizat.

În concluzie, este important ca producătorii să ia măsuri pentru a remedia aceste probleme de securitate și pentru a proteja utilizatorii de dispozitive Bluetooth. Consumatorii ar trebui să fie conștienți de aceste probleme și să ia măsuri de precauție, cum ar fi actualizarea dispozitivelor lor la versiunile cele mai recente și evitarea utilizării dispozitivelor Bluetooth în locuri publice sau vulnerabile la atacuri.