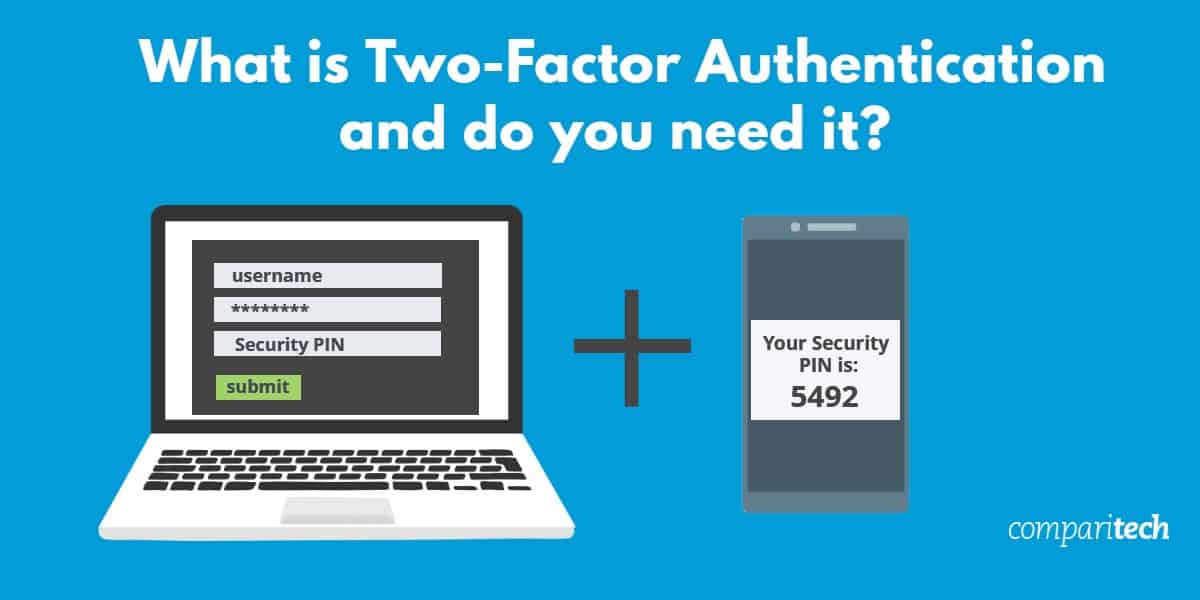

Двуфакторното удостоверяване (2FA) се отнася до процес на влизане, който изисква повече от парола. Ако паролата ви е компрометирана по някакъв начин, 2FA може да попречи на нападателя да влезе в акаунта ви, като изисква втора форма на проверка.

Двустъпалната проверка (2SV) и многофакторната автентификация (MFA) са термини, които често се използват взаимозаменяемо с двуфакторна автентификация, въпреки че има някои разлики, които ще разгледаме по-късно. Може да срещнете 2FA, когато влизате в устройство или акаунт, като например:

- Еднократен ПИН номер, изпратен чрез SMS, имейл или приложение за удостоверяване, като Google Authenticator или Authy

- Устройство за хардуерно удостоверяване, като USB ключ, което трябва да бъде поставено преди да влезете

- Биометрично сканиране, като сканиране с пръстов отпечатък или ретина, в допълнение към парола

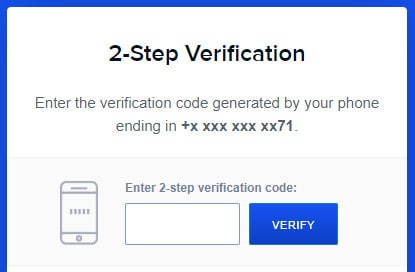

2FA може да бъде настроен за много онлайн акаунти и горещо препоръчваме да го направите. Обикновено това включва въвеждане на ПИН номер при влизане от ново устройство или местоположение или след изтичане на предишната ви сесия. Може да изглежда като тежест, но 2FA върви дълъг път в защитата на акаунти от хакери.

Как работи двуфакторната автентификация на практика?

Ако 2FA е включен за вашия акаунт, най-вероятно е да го срещнете, когато влизате от ново устройство или от друго място от преди. Ще въведете потребителското име и паролата си както обикновено, след което ще се наложи да докажете самоличността си, като въведете втора форма на потвърждение, която само вие можете да предоставите.

Не всички методи за проверка на потребител са еднакви. от най-сигурно до най-малко сигурно:

- А устройство за удостоверяване на хардуер например YubiKey или Titan Security Key. Това са USB устройства, които трябва да включите към устройството си, за да влезете.

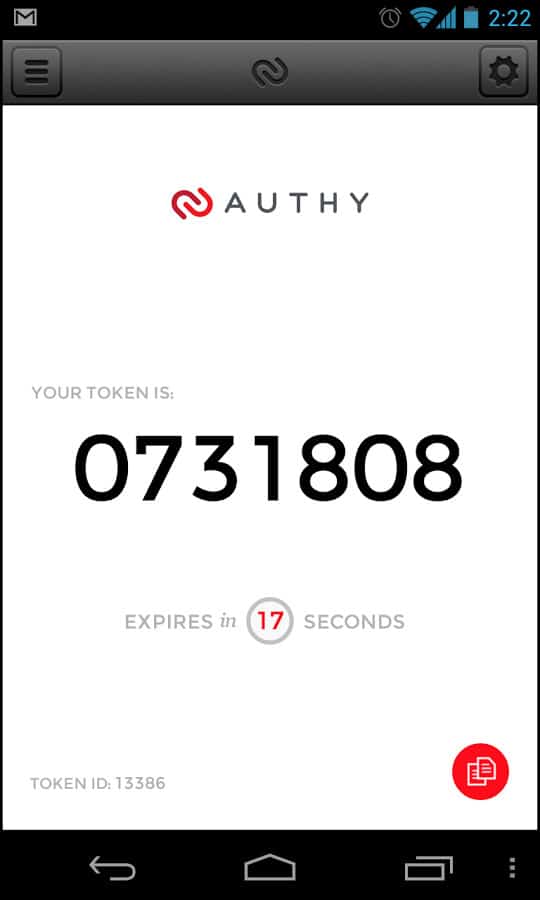

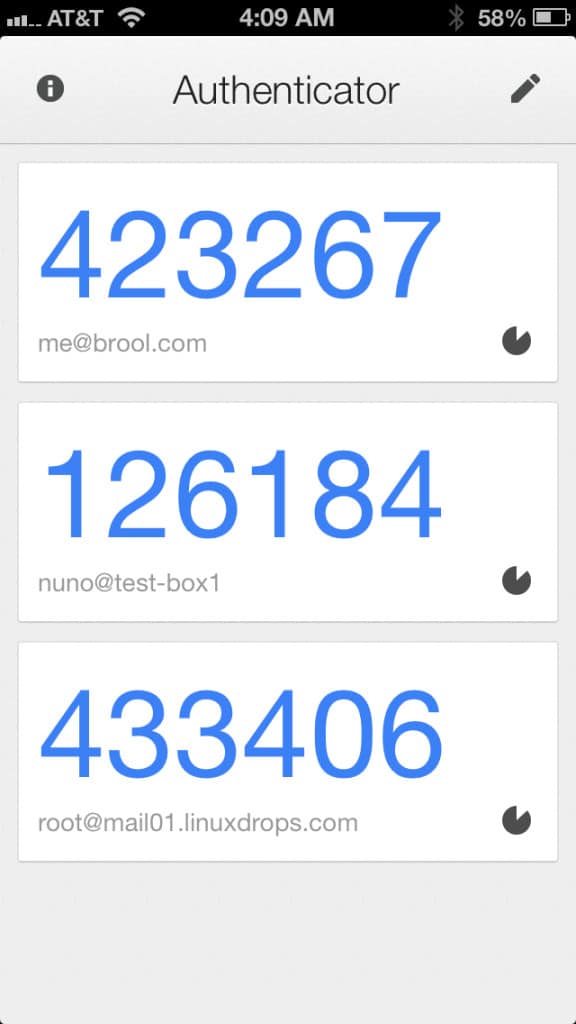

- Една приложение за удостоверяване като Google Authenticator или Authy. Тези приложения генерират временни ПИН номера на вашия смартфон.

- А биометрично сканиране като сканиране на лице, пръстов отпечатък или ретина. Сигурността на биометричните сканирания варира в широки граници в зависимост от използвания метод, качеството на софтуера за удостоверяване и хардуера, използван за въвеждане.

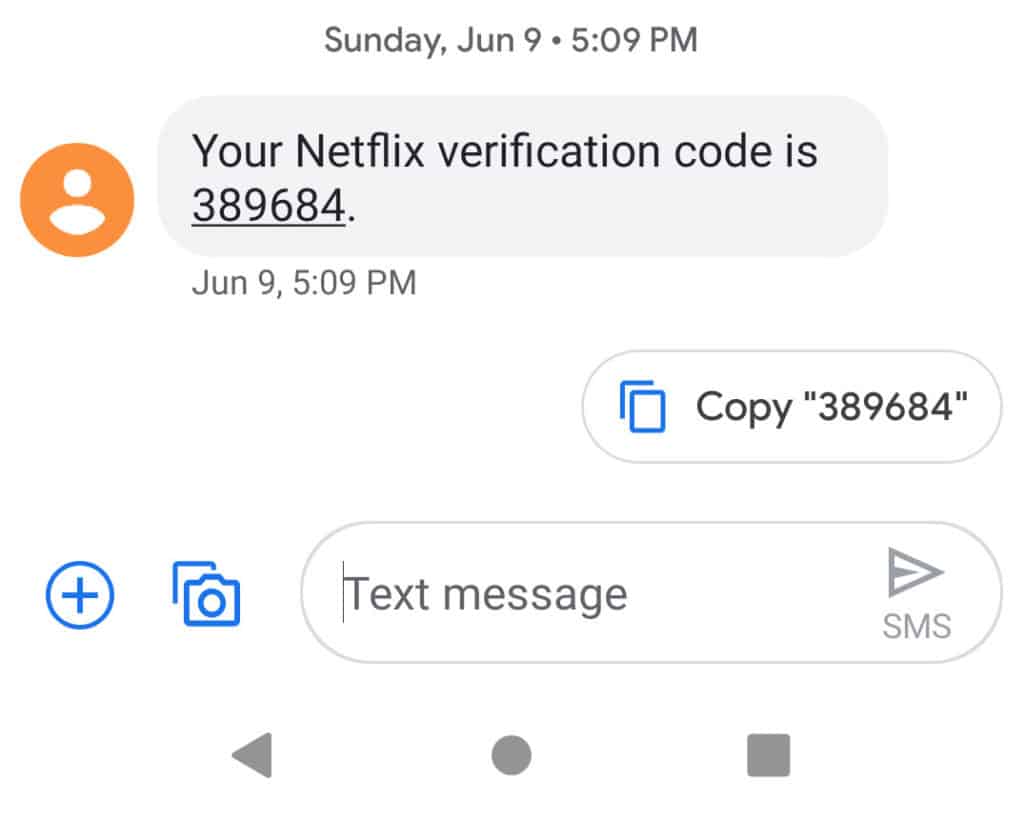

- А ПИН номер изпратен чрез SMS до телефона си. SMS не е криптиран и е уязвим за атаки на SIM размяна, така че това се счита за по-малко сигурно.

- А ПИН номер, изпратен по имейл. Тази опция е най-малко защитена, тъй като често могат да бъдат достъпни имейл акаунти за разлика от другите методи, които изискват да имате конкретно устройство. Освен това имейлът не е криптиран.

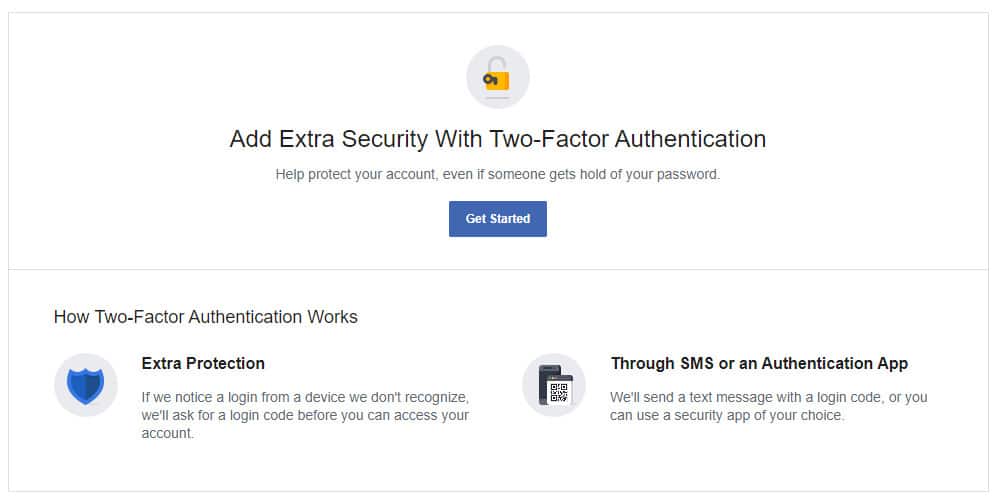

Дори ако вашият акаунт поддържа 2FA, той може да не е активиран по подразбиране. Това е така, защото има необходим процес за записване, за да се настрои 2FA за всеки сайт. Без този процес на записване, потребителите просто ще бъдат изключени от акаунта си. Ще искате да се задълбочите в настройките за сигурност или влизане на вашия акаунт и се надявате да намерите 2FA настройки.

Двуфакторно удостоверяване на SMS (текстово) съобщение

Предимствата на използването на метода на SMS е, че той е почти универсален и е обвързан с вашата SIM карта, а не с вашия телефон. Почти всички мобилни телефони приемат текстови съобщения, дори и „тъпите“ телефони, които нямат инсталирани приложения върху тях. Ако смените телефона или телефонът ви е повреден или изгубен, можете просто да поставите SIM картата си на друг телефон и е добре да отидете.

Основният недостатък е, че за да получите SMS съобщения, трябва да сте в клетъчен обхват. Също така, пътуващите по целия свят могат да имат проблеми с метода на SMS, ако сменят своите SIM карти в различни страни, тъй като всяка SIM карта би имала различен телефонен номер.

По-усъвършенстваният недостатък на SMS 2FA е, че не е ужасно трудно лошите момчета да проникнат в системата за SMS и да прихващат кодове или да използват социално инженерство, за да се обадят на вашия мобилен оператор и да присвоят номера ви на тяхната SIM карта. Този тип неприязън обикновено е запазен за хора, които са умишлено насочени от нападател, а не при нормално изпълнение на атаката на мелницата. Няма много предпазни мерки за вас, ако сте привлекли вниманието на сложни лоши хора като това.

Приложения за удостоверяване с две фактори

На пазара има разнообразие от 2FA приложения. Най-популярният е Google Authenticator, но конкуренти като Authy и LastPass също имат 2FA приложения. Този тип разпръскване на продукти не помага за приемането на 2FA, тъй като компаниите трябва да отделят време да решат коя 2FA платформа да използват. Клиентите също трябва да са готови да инсталират още едно приложение 2FA на своите телефони, ако дадена услуга използва различна 2FA платформа от другите.

За най-големите професионалисти на 2FA приложенията е, че те не се нуждаят от никакъв тип интернет или клетъчна свързаност, за да функционират. Те просто показват необходимите кодове според нуждите. Долната страна на приложенията на 2FA е, че ако загубите или повредите телефона си до степен, в която не можете да получите код от него, ще ви е трудно да влезете в акаунта си.

Друг малък недостатък на 2FA приложенията е, че всяка услуга трябва да бъде настроена поотделно. Това обикновено означава, че просто трябва да сканирате QR баркод с приложението, но той може да бъде по-ангажиран за някои корпоративни реализации.

Най-добрите услуги предлагат както SMS, така и приложение 2FA, но тези услуги са малко и далеч между тях.

Какво е удостоверяване, така или иначе?

За да получите достъп до нещо като имейла си, системата за електронна поща трябва да бъде удовлетворена от две неща. Описах ги по-подробно в речника в края, но изгледът на високо ниво е следният:

удостоверяване; понякога съкратено AuthN означава, че сте този, който казвате, че сте.

Разрешение; понякога съкратено AuthZ означава, че имате право да четете имейла си.

Каква е разликата между двуфакторното удостоверяване и проверката в две стъпки?

Много студенти и философи по компютърни науки биха обсъдили това в утрешните часове на сутринта, и докато има фина разлика, на практика това не е много голямо.

Основната стихия е, че в концепцията за автентификация / разрешение няма концепция за „проверка“. Имаме удостоверяване и имаме разрешение. Въвеждането на двусмисления термин „проверка“ може да доведе до объркване относно разликата между това, което някой знае и това, което някой има.

Освен това, какво означава проверка? Означава ли това, че лицето е идентифицирано (AuthN) или това означава, че на лицето е разрешен достъп до някакъв ресурс (AuthZ)? Вече имаме подходящи думи за тези понятия.

Вторична точка на объркване произтича от разликата между това, което човек има, и това, което човек знае. За номинална стойност е лесно да се мисли, че нещо като биометричен втори фактор, който използва пръстов отпечатък, представлява нещо, което потребителят има (те имат пръстов отпечатък). Но използването на пръстови отпечатъци като механизъм за отключване на телефон е обсъдено в съдебната система на САЩ. Някои съдии смятат, че пръстовият отпечатък е неявно свидетелство, а показанията са нещо, което някой знае, а не нещо, което имат.

И двете тези концепции попадат под чадъра на многофакторната автентификация (MFA) и двете изискват да имате нещо друго, освен парола. Няма значение дали нещо друго е пръстов отпечатък, еднократна цифрова последователност или Yubikey.

Защо имаме нужда от нещо различно от пароли?

Потребителските имена като цяло са много лесни за откриване; в много случаи това е само нашият широко рекламиран имейл адрес или, в случай на форуми, това е екранното име, което всеки може да види. Това означава, че единствената реална защита, която имате срещу някой, който влиза, тъй като вие, е силата на вашата парола.

Има три основни начина, по които лошите хора получават вашата парола. Първото е просто да го познаете. Може да си мислите, че има много малко вероятност за успех, но за съжаление много хора използват ужасно слаби пароли. Виждам много пароли в ежедневния си трудов живот и в света има твърде много патронници с паролата chuck123.

Вторият начин е да използвате атака на речник. По-голямата част от останалите пароли за милиарди сметки в света се състои от няколко хиляди думи. Лоши момчета изпълняват речникови атаки срещу сайтове, знаейки, че повечето профили на този сайт ще използват една от тези често срещани пароли.

Третият начин е кражба на данните. Нарушенията на данните често излагат пароли, съхранявани на сървърите на компанията.

Сайтовете и системите, които използват 2FA, изискват втори фактор в допълнение към паролата ви, за да влезете. По номинална стойност това може да изглежда глупаво. Ако паролите са толкова компрометирани, колко стойност може просто да добавите в таблицата втора парола? Добър въпрос е, че 2FA адресира. В повечето случаи 2FA има формата на цифров код, който се променя всяка минута или може да се използва само веднъж. Следователно някой, който успее да получи паролата ви, няма да може да влезе в акаунта ви, освен ако не е успял да получи и текущия ви 2FA код.

По този начин 2FA премахва тази човешка уязвимост от създаването на слаби пароли и повторната им употреба в услугите. Той също така защитава от кражба на данни от акаунта, защото дори ако лошият човек успее да открадне всички потребителски имена и пароли за даден сайт, той все още няма да може да влезе в който и да е от тези акаунти без този съществен 2FA код за всеки потребител.

Защо искам да използвам двуфакторно удостоверяване?

Имайте предвид, че повечето хакове за пароли се случват през интернет. Датираната, но използваема аналогия е банков обир. Преди интернет ограбването на банка беше много трудно. Трябваше да се сдобиете с екипаж, ако банката намери най-доброто време да го ограби, да се снабди с някакви оръжия и маскировки и всъщност да извърши грабежа, без да ви хване.

Днес един и същ банков обирджия може да седи по целия свят и да се опита да насилва вашата банкова сметка в интернет, без дори да сте наясно. Ако не може да влезе в акаунта ви, той просто преминава към следващия. Почти няма риск да ви хванат и това не изисква почти никакво планиране.

С въвеждането на 2FA този банков обирджия почти няма шанс да успее. Дори ако той правилно познае вашата парола, той ще трябва да скочи на самолет, да ви проследи и да открадне вашето 2FA устройство, за да влезе. След като физическото препятствие бъде въведено в последователност за влизане, става заповеди с големината по-трудно за лошият човек да успее.

2FA изисква да предоставите две неща: нещо, което знаете и нещо, което имате. Нещото, което знаете, е вашата парола. Нещото, което имате, е числовият код. Тъй като числовият код се променя толкова често, всеки, който може да предостави правилния код във всеки момент, почти сигурно притежава устройството за генериране на код. 2FA се оказва много устойчив на груби атаки с парола, което е добра новина. Лошата новина е много бавната степен на приемане. Всяка отделна услуга трябва да реши да внедри 2FA – това не е нещо, което можете сами да решите да използвате на всеки сайт. Докато все по-голям брой сайтове поддържат 2FA сега, много повече не го правят. Изненадващо, много критични сайтове като банкови и правителствени сайтове много бавно приемат 2FA.

Свързани: Какво е груба атака

Двуфакторна автентификация в предприятието

2FA има по-добър процент на приемане в корпорациите, отколкото в публичните услуги. Много компании, които имат дистанционни работници, са внедрили силно 2FA. Най-често срещаният и зрял 2FA механизъм за корпорациите е RSA SecurID. Това е от години и може да се инсталира като приложение или да се предоставя като хардуерен ключ, подобно на USB флашка с екран, показващ кода. Друг силен претендент в наши дни е Окта. Okta започна да се фокусира върху Single Sign On (SSO), което означава, че потребителите трябваше да влязат само веднъж и след това да имат достъп до много услуги на трети страни. Много корпорации използват SSO много и сега, когато Okta предлага 2FA, той става все по-популярен.

Терминологичен речник

Удостоверяване (AuthN): Вие сте това, което казвате, че сте. Тук играят вашето потребителско име и парола. Всеки, който представи и двете неща, се счита за вие. Все пак самото удостоверяване не означава, че ще ви бъде позволено да четете имейла си.

Упълномощаване (AuthZ): След като бъдете удостоверени (системата знае кои сте), след това тя може да определи какво имате право да получите достъп. В случай, че сте влезли в имейла си, има наистина само едно нещо, което трябва да направите. Но помислете за сценарий в офиса, при който можете да четете някои споделени мрежови дискове, но не и други. Това е AuthZ слой, който определя какво можете да правите, но не може да го направи, докато вероятно не сте удостоверени.

Използването на 2FA е много добра мярка за сигурност и трябва да помислите да го разрешите навсякъде, където можете. Сайтът Two Factor Auth.org има интересен проект, който се опитва да изброи компаниите, които поддържат 2FA и предоставя лесен начин за публично срам на компании, които не го правят. Ако услуга, която използвате в момента, не поддържа 2FA, може да успеете да намерите алтернативна услуга, която прави.

Вижте също: Проверка на силата на паролата, забавен начин да проверите колко добра е вашата парола (важат за отказ от отговорност!).

Двуфакторното удостоверяване е много важно за сигурността на нашите онлайн акаунти. Това е процес, който изисква повече от парола, за да се влезе в акаунта. Така, ако паролата ни е компрометирана, 2FA може да предотврати нападателя да влезе в нашия акаунт, като изисква втора форма на проверка. Също така, двустъпалната проверка и многофакторната автентификация са термини, които се използват взаимозаменяемо с двуфакторната автентификация. Важно е да настроим 2FA за нашите онлайн акаунти, за да ги защитим от хакери. Най-сигурните методи за проверка на потребител са устройство за удостоверяване на хардуер, приложение за удостоверяване и биометрично сканиране. Но трябва да имаме предвид, че не всички методи за проверка на потребител са еднакво сигурни. Например, ПИН номер, изпратен по имейл, е най-малко защитен, тъй като имейлът не е криптиран и често може да бъде достъпен. Важно е да се задълбочим в настройките за сигурност или влизане на нашия акаунт и да намерим 2FA настройките, за да ги активираме.