Кратка история на криптографията

В най-простия си смисъл криптографията е процесът на прикриване на истинското съдържание на съобщението по начин, който само подателят и получателят могат да дешифрират. Тези страни използват някакъв тип устройство за извършване на криптиране и декриптиране. Тези устройства могат да приемат много форми, но обикновено се наричат ключове. Терминът Криптография произлиза от двете гръцки думи означава скрито и писане. Първият случай на използване на криптография е открит през 1900 г. в гробниците на старите Египетски кралства (2686–2181 г. пр.н.е.), въпреки че някои историци оспорват, че намерените йероглифи трябва да се тълкуват като криптография. По-конкретен пример се вижда в криптирана глинена рецепта от Месопотамия около 1500 г. пр.н.е..

В съвремието криптографията до голяма степен се използва само от правителства и други големи актьори. До 70-те години съвременното криптиране не е било лесно достъпно за широката публика. Правителството на САЩ толкова се опасява от това, че класифицира криптирането като помощно военно оборудване и прави износа му извън страната нелегален. Това се оказа почти невъзможно да се приложат, така че ограниченията бяха облекчени през 90-те, но САЩ все още имат ограничения за масовия износ на криптография, по-големи от 64 бита. Терминът битове се отнася до размера на ключовете, използвани за криптиране. По-нататък в тази статия има повече информация за бита на ключовете и пространството на ключовете.

Един от най-големите проблеми, пораждащ широкото възприемане на криптографията, беше въпросът за размяна на ключове. За да могат две страни да обменят криптографски съобщения, двамата трябва да притежават ключа или ключовете. Тъй като всеки, който притежава ключовете, може да дешифрира съобщения, това налага прехвърлянето на ключовете по някакъв сигурен начин; обикновено чрез среща лице в лице, за да се гарантира, че ключовете не са били компрометирани. За да може шифроването да бъде използвано от широката общественост и да види широко използване, трябваше да има някакъв начин за обмен на шифровани комуникации между хора, които никога не са се срещали и всъщност може би не са били напълно наясно за съществуването на другия.

Този процес вече съществува и е неразделна част от криптографията с публичен ключ. Криптографията с публичен ключ включва два ключа: частен ключ, който може да се използва за криптиране, декриптиране и цифрово подписване на файлове и публичен ключ, който може да се използва за криптиране и проверка на цифровите подписи. Повече за това в раздела „Симетрични и асиметрични клавиши“.

Концепцията за „несекретна“ криптография е замислена в GCHQ във Великобритания през 70-те години на миналия век и по това време преминава в NSA. Нито една организация не успя да го разработи достатъчно за практическо използване, така че лежеше в сън и едва през 1976 г. Уитфилд Дифи и Мартин Хелман в MIT създадоха практически метод на ключово споразумение, превърнал криптографията на публичния ключ в реалност. По това време интернет беше достатъчно развит за споделяне на файлове и това стана основен метод за разпространение на публични ключове.

Симетрични и асиметрични клавиши

Ключовете трябва да се използват поне два пъти във всеки криптиран разговор. Ключът трябва да се използва за криптиране на разговора от подателя, а ключът също трябва да бъде използван от другия край, за да декриптирате разговора. Преди появата на криптографията с публичен ключ, ключът, използван за криптиране и декриптиране, беше един и същ; те бяха симетрични. Това постави проблема, който обсъдих по-рано. За да могат две страни да обменят кодирани комуникации, те трябва да са разменили този ключ в миналото чрез някакъв защитен метод, който гарантира, че други хора не са го копирали. Това е доста голямо препятствие за преодоляване и допринесе за липсата на приемане от широката общественост.

Шифроването на публичните ключове реши този проблем чрез използването на асиметрични ключове. Сега потребителите генерират два ключа, не един. Частният ключ, който трябва да остане таен и никога не се споделя, и Публичният ключ, който може да бъде споделен и видян от всички. Изпращачите могат да кодират информация, като използват широко достъпния публичен ключ на получателя. Информацията може да бъде дешифрирана само с личния ключ на получателя. И обратно, ако получателят трябва да отговори, тогава публичният ключ на изпращача се използва за криптиране на отговора, за да се гарантира, че само те могат да го декриптират. По този начин ролята на подателя и получателя се променя във всеки крак на разговора. Въпреки че това може да изглежда сложно, има цяла инфраструктура, подходящо наречена инфраструктура с публичен ключ (PKI), която прави извличането на публичен ключ и използването на частния ключ много лесно. Обсъждам това в раздела „Текущи реализации“ на тази статия.

Като се има предвид това обяснение, може да се чудите защо някой някога вече ще използва симетрично криптиране. Основната причина е, че е по-бързо да се криптира и дешифрира. Ако просто изпращате няколко страници документи или имейли, няма забележима разлика. Но ако криптирате гигабайти или терабайти данни на твърд диск, това може да доведе до голяма промяна. Симетричното криптиране също се счита за по-силно от асиметричното криптиране, но и двете са достатъчно трудни за разбиване, така че не е практически проблем за повечето хора.

Пространство на ключовете и дължина на ключа

Всички клавиши не са създадени равни. Клавишите са създадени с определен брой битове, който определя дължината на ключа и пространството на клавишите.

Дължината на ключа се отнася до колко бита са били използвани за създаване на ключа. Ключовото пространство е пулът от ключове, който би могъл правдоподобно да криптира шифротекста. Колкото по-голям е ключът, толкова по-голямо е пространството за ключове. Например, ако ви казах, че мисля за трицифрено число, в крайна сметка ще разберете числото, за което мисля, защото в нашата система за номериране има само 900 трицифрени числа (999 – 99 = 900). В този случай ключовото пространство е 900. В криптографията ключовото пространство се изразява така:

2n

… където n е равен на броя битове, използвани за създаване на ключа

Заден план:

- keylength = брой битове, използвани за създаване на ключ. Нарича се също като размер или бит на ключовете. Колкото по-дълъг е ключът, толкова по-голямо е пространството на клавишите.

- клавишно пространство = брой възможни клавиши

Това число нараства експоненциално голямо с много малко повторения. Например, сега древен и лесно счупен 40-битов ключ има клавишно пространство от 1,099,511,627,776 възможни клавиша. Днес 2048-битовите и по-големи клавиши се считат за невъзможни за груба сила в момента.

Грубото принуждаване на криптирано съобщение е различно от грубото принуждаване на вход в уебсайта. В последния случай атаката е под формата на опит за голям брой комбинации от потребителско име и парола с надеждата да се натъкнете на валидна двойка. В криптографията грубото принуждаване на криптирано съобщение означава да опитате всички клавиши в дадено клавишно пространство, знаейки, че един от тях е правилен.

Заден план:

Шифрованата информация се нарича шифротекст, а дешифрираният текст се обозначава като чист текст.

Дума за разбиване на криптография

Шифроването работи. Много е трудно да се счупи. Има причина правителствата да приемат закони, за да принудят хората да отключват телефоните си и да разкриват паролите си в социалните медии: съвременното криптиране използва толкова голямо ключово пространство, че алтернативният метод за получаване на достъп до тези неща е да се опита да наруши криптирането, което е почти невъзможно.

Холивуд съсипе идеята за защита от криптиране. Виждаме, че Фелисити Смак и Анджела Черна гора небрежно разбиват криптографията на националните държави седмично в предавания като Arrow and Bones. Истината много повече прилича на Elliot Alderson на г-н Робот да се опита да пробие в потребителски клас WPS рутер, който всеки може да закупи от Costco, защото ще отнеме седмици, които сами по себе си намекват за методи, различни от грубата сила, за да се прекъсне то. Шифроването работи.

След като каза това, има няколко предупреждения:

Откриването на ключа към всеки криптиран текст е теоретично гарантиран успех. Както в моя пример от 900, има известен брой клавиши, затова грубото принуждаване на криптиран текст е просто въпрос на преминаване през всеки възможен ключ, защото един от тях е правилен. Въпреки това, поради големите дължини на ключовете, използвани днес, ни липсва изчислителна сила, за да преминем през масивните ключови пространства, които съществуват в реалистични времеви рамки, така че този тип атака не е много осъществима. Това може да отнеме години, за да може грубият шифротекст да бъде криптиран с дори умерено силни клавиши.

Поради тази трудност с големи ключови пространства, грубата сила рядко се използва срещу криптиране. По-скоро алгоритъмът, използван за създаване на криптиране, се изследва, за да се търсят слабости, които ще идентифицират недостатъци. Или математическите атаки се използват за определяне и опит за по-вероятни клавиши. Всеки от тези видове опити се стреми да намали ключовото пространство, така че грубата атака отново да стане осъществима.

Ако имаше мащаб на трудност за разбиване на криптирането, той би се въртеше като вентилатор. Изчислителната мощност се увеличава с всеки изминал ден и с всяко увеличение може да се опита експоненциално по-голям брой клавиши в една и съща времева рамка, което увеличава вероятността за успех, използвайки методи на груба сила. От друга страна, с увеличаването на изчислителната мощност могат да се създадат по-сложни и по-големи клавиши, които да извършват по-силно криптиране..

И накрая, никога не забравяйте, че всеки може да има късмет. Само защото има ключово пространство от милиарди възможности за парче шифротекст, не означава, че нямате късмет и натиснете клавиша при първия опит.

Как може да се използва?

Шифроване на имейл

Имейлът не е защитен или частен носител. Интернет е създаден за малък набор от надеждни потребители и затова не е изграден с никакви реални механизми за сигурност, присъщи на него. С течение на времето, тъй като интернет се напълни с много голям брой недоверие на потребителите, протоколите за сигурност бяха закрепени в опит да се запази интернет. Имейлът не е изключение и изобщо няма вградена сигурност.

Предистория: Терминът протокол се отнася до съгласуван набор от стандарти за това как ще работи нещо.

Използвайки имейл като пример, има протокол, диктуващ как ще действат имейл сървърите, типовете съобщения, които ще изпращат, за да установят връзка с цел изпращане или получаване на имейл, и формата на самото съобщение. Протоколите са необходими, защото позволяват създаването на ad-hoc интернет услуги, които ще могат да функционират правилно с другите части на интернет. Тъй като целият интернет зависи от спазването на тези протоколи, е много трудно да промените установен протокол. Ето защо не е имало голяма степен на промяна в по-старите протоколи, като имейл, за да се осигури по-добра поверителност. Вместо това е по-лесно да промените метода на предаване или да промените съдържанието на съобщенията, които не са необходими за доставка.

В случая на имейл протоколът за предаване е TCP / IP, но много имейл сървъри вече поддържат TLS криптиране. Това създава криптиран тунел между пощенските сървъри, така че вашият имейл да бъде безопасно криптиран вътре в този тунел, докато е на път от вашия пощенски сървър до местоназначението му. Въпреки това, след като достигне целта си, той просто седи на пощенския сървър с обикновен текст. Освен това нямате много контрол върху това дали получаващият имейл сървър, който получателят ви поддържа, поддържа криптирани връзки, така че имейл адресът ви може да пътува по интернет като некриптиран обикновен текст.

Добавянето на криптиране към имейла ви предпазва от двете слабости. Криптиран имейл е защитен при транзит, независимо дали има вторичен TLS криптиран тунел, през който може да премине. Освен това шифроването на имейл гарантира, че доставеният имейл седи на пощенския сървър на получателя като криптирано петно, което може да бъде дешифрирано само от личния ключ на получателя..

Шифроване на файлове

Шифроването на файлове по същество е същото като имейла. Шифрованият имейл е процесът на криптиране на обикновения имейл в шифротекст. Публичният ключ на получателя се използва за извършване на криптирането. Шифроването на файлове извършва същия процес във всеки файл; той криптира файла, така че да може да бъде дешифриран само от частния ключ, който съответства на публичния ключ, използван за неговото шифроване. Ако възнамерявате да изпратите криптиран файл на някой друг, тогава трябва да използвате техния публичен ключ за криптиране. Ако просто криптирате файлове за ваша собствена употреба, трябва да използвате своя частен ключ. Шифроването на файлове се използва широко в неща като услуги за архивиране и услуги за съхранение на файлове, за да се гарантира, че съдържанието на файловете не може да бъде прочетено от други. В тези случаи обикновено клиентският софтуер за резервно копие се създава ново ключ и това ключ се използва за криптиране, така че процесът да е прозрачен за вас.

Подпис за неотхвърляне

Неотхвърлянето е термин, който означава, че нещо не може да бъде отречено. В криптографията терминът конкретно се отнася до използването на цифрови подписи в съобщения или файлове, които могат да бъдат използвани за потвърждаване, че идва от източника, за който се твърди, че е от.

В криптографията с публичен ключ цифровите подписи се създават от секретния частен ключ и получателите могат да използват широко достъпния публичен ключ на подписващия, за да потвърдят, че подписът е валиден. Следователно, ако някой открадне частния ключ на подателя и го използва, цифровите подписи осигуряват мярка за автентичност, че съобщението или файлът са дошли от източника, за който твърди,.

Типичен пример за използване на подпис е в комуникацията по имейл, така че получателите да знаят, че могат да се доверят на имейла, е от този, от когото казва. Подписите се използват и за подписване на файлове по същия начин.

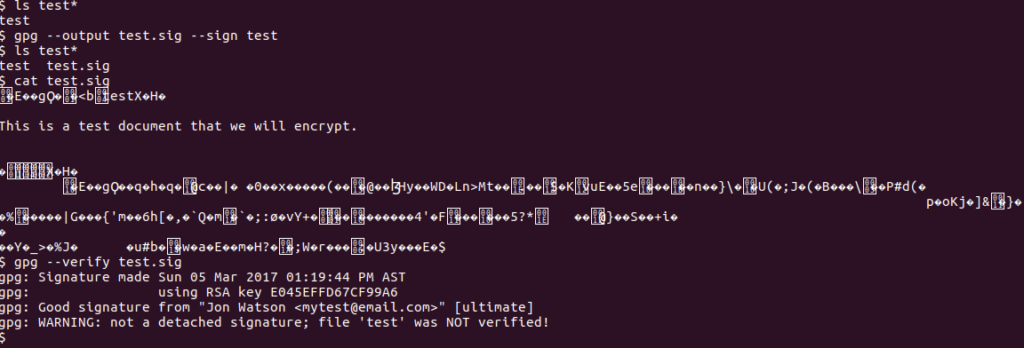

GnuPG е широко достъпно приложение за публичен ключ за повечето операционни системи. Преглеждам командния ред и графичните приложения за него по-късно в тази статия. Всички команди са еднакви, когато се използват от командния ред или терминал, така че за да подпишете файл, използвайте превключвателя -s:

gpg -s тест

Обърнете внимание как файлът не е криптиран – очевидният текст все още е четим. Но в края му е добавен цифров подпис.

Ако получите подписан файл, можете да използвате командата –verify, за да се уверите, че файлът е подписан от лицето, което твърди, че го е подписало. Подателят е подписал файла с личния си ключ, следователно ще ви е необходим публичният ключ на изпращача, за да потвърдите подписа.

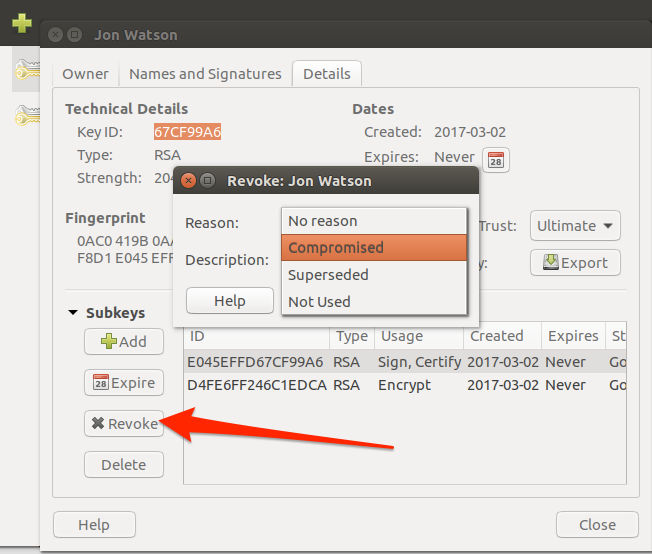

Оттегляне на ключове

Може да настъпи момент, в който вашият личен ключ е бил компрометиран, откраднат или вече не трябва да се използва по някаква друга причина. В този случай има процес за оттегляне на съответния публичен ключ. Оттегленият ключ не бива да се използва от никого за кодиране на съобщения вече.

За да се предотврати произволното оттегляне на публичния ви ключ, анулирането става чрез метод на сертификат, който се подписва от вашия личен ключ. След това този сертификат за анулиране се споделя с онлайн хранилищата на публични ключове, за да уведомят хората, че сте оттеглили своя публичен ключ. Обикновено в същото време бихте генерирали нова клавиатура и ще качите новия публичен ключ в хранилищата. Това ще позволи на хората да получат новия Ви публичен ключ в същото време, когато разберат, че старият Ви публичен ключ вече не трябва да се използва.

За да отмените ключ в Ubuntu, изберете ключа и изберете бутона Revoke. Изберете причина и щракнете върху OK.

В командния ред превключвателят –gen-revoke ще генерира сертификат за отмяна:

ASCII брониран изход принуден.

—–НАЧАЛО ПГП ПУБЛИЧЕН КЛЮЧ БЛОК —–

Коментар: Това е сертификат за отмяна

iQEfBCABCAAJBQJEvE3GAh0CAAoJEOBF7 / 1nz5mmwOsH / jmnR4X7dbaOTv3rrRBKHFkLX7gTfo8K1AmwJiShI3Wl9yPxrqFstLcZPoW67il0K457eBWXojFUNUX5Esnqhfpqs8ryBGb8LazP / Я / 3vItl9LKAjhfqapoLlkUIPNC7uoXUIzAY7lnzee99NShADSktqtEZLsvoCeqwh6nOTlR79QWyfUNengFcZye5t3FvtqpVS6unz1leVnMXOMq5veYAu3v / TwAAvPTS / qbdf1PmrLI0 // K82eSOqO4X5XHhH8gCl6ZqKjYZQ68fhStEWWT1hrRaJZvMP + Ve + f2gZwcmqGyvO + veqiCGXBo8eiROu1aiBbYzvc6Y21c + == qM8hic JRyx

—– КРАЙ ПГП ПУБЛИЧЕН КЛЮЧ БЛОК —–

Сертификатът за анулиране е създаден.

Моля, преместете го в среда, която можете да скриете; ако Малори получи достъп до този сертификат, той може да го използва, за да направи вашия ключ неизползваем. Умно е да отпечатате този сертификат и да го съхраните далеч, само в случай че вашите медии станат нечетливи. Но имайте малко внимание: Системата за печат на вашето устройство може да съхранява данните и да ги предоставя на другите!

Предистория: Забележете използването на името Mallory в предупредителното съобщение. За илюстриране на някои понятия в криптографията с публичен ключ се използват истински имена, а не произволни имена като потребител 1 или потребител 2. Имената Алис и Боб се използват за означаване на подател и получатели, а Малори се използва за обозначаване на атакуващ, който се опитва да открадне вашия криптографски текст. Има и други утвърдени имена с известни роли, които могат да направят интересно четиво.

Подписване на ключове, за да спечелите доверие

Тъй като всеки може да генерира двойка ключове, използвайки всяка информация, която желае, е много лесно да излъжете ключ. Има два основни начина, които създават доверие в екосистемата с публичен ключ. Първата е, че ключовете са присвоени на имейл адресите. Макар че технически е възможно да създам ключова двойка за всеки имейл адрес в света, няма да ми помогне много, ако нямам достъп до този имейл акаунт. Отговорите на шифрования ми имейл ще се окажат в непристъпния имейл акаунт, а не да ми се изпращат обратно. Вторият метод е чрез подписване с ключ.

Всеки потребител на PGP има възможност за цифрово подписване на публичните ключове на други хора. Механиката, която да направите това, е в раздела за генериране и подписване на ключовете “по-късно в тази статия, но предпоставката е проста. С подписването на чуждия ключ показвате, че се доверявате на този ключ принадлежи на този човек. Вашият личен ключ се използва за подписване на други ключове, което служи за осигуряване, че сте действителният създател на подписа.

Публичният ключ с подписи се разглежда като доверен повече от ключ без никакъв подпис. Всеки подпис означава, че подписващият се доверява на този ключ, така че придава достоверност, че е легитимен. Подписите обаче са наистина ценни само ако лично се доверите на подписващите. Ключът с десетки подписи от непознати за вас хора е несъмнено по-надежден от ключ с никакви подписи.

Някои ключови подписващи приемат ролята си много сериозно и ще подпишат ключовете на други хора само след като се срещнат в реалния живот и представят валидна идентификация.

Текущи реализации

За да използвате криптиране с публичен ключ, ще трябва да генерирате двойка частен и публичен ключ. След като разполагате с този набор, има различни начини да ги използвате.

Инструментът за доста добра конфиденциалност (PGP) е наличен за всички операционни системи и има различни реализации от него. Ще обхвана една такава реализация за всяка от големите три операционни системи.

Ключове за генериране и подписване

MacOS / OSX

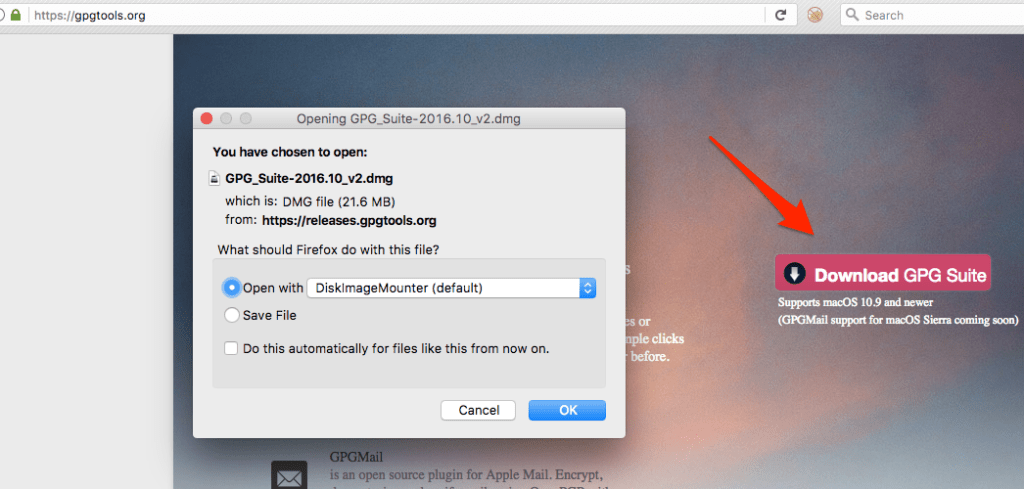

Посетете уебсайта на GPG Tools и изтеглете GPG Suite.

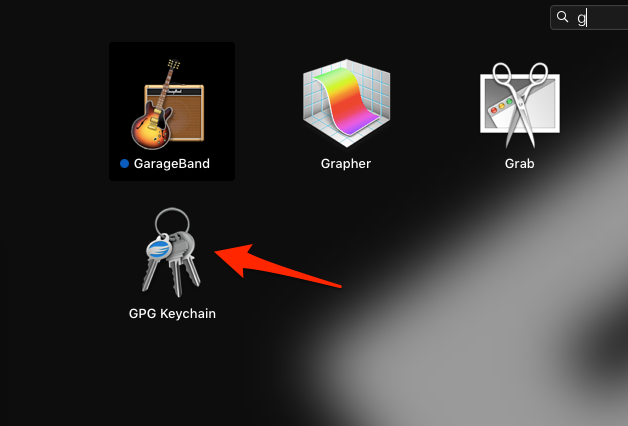

След инсталиране намерете приложението GPG Keychain във вашия Launchpad и го стартирайте.

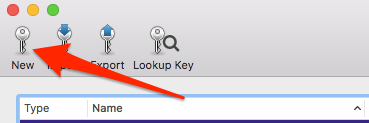

Щракнете върху иконата New, за да създадете нова двойка частни и публични ключове. Ключовете винаги са обвързани с имейл адресите.

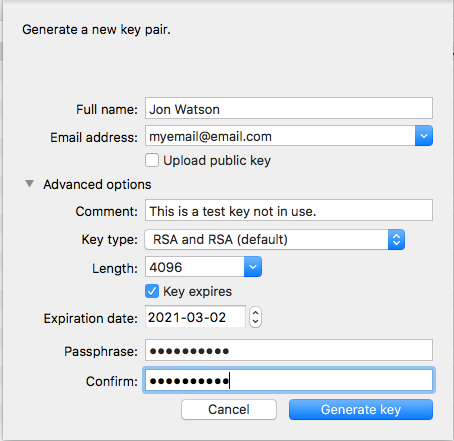

Попълнете данните. Обърнете внимание, че можете да имате няколко ключа за един имейл адрес, но повечето от нас не се нуждаят от толкова ключове. Когато хората се опитат да намерят вашия публичен ключ, за да криптират данните, които да ви изпратят, те ще направят това, като търсят ключа, който съответства на вашия имейл адрес. Ако имате повече от един ключ за даден имейл адрес, това предизвиква объркване кой ключ да използвате.

Не съм проверил опцията за качване на публичен ключ, защото създавам тестов ключ само за целите на тази статия. Ако създавате истинска клавиатура за използване, трябва да поставите отметка в това поле. Той автоматично ще качи публичния ви ключ в хранилищата на интернет ключовете, така че другите програми и хората могат да го намерят, когато имат нужда.

Изтичането на ключ също се препоръчва, но не се изисква. Сигурността идва на слоеве и рутинното изтичане на всякакъв вид удостоверяване или маркер за сигурност е добра идея.

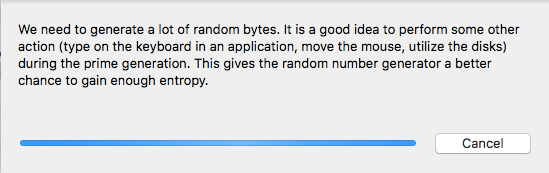

Доброто генериране на ключове изисква определено количество случайност. В компютърно отношение това се нарича ентропия. Количеството налична ентропия на компютър е един определящ фактор за това колко време е необходимо за генериране на ключ. Повечето процеси за генериране на ключове ще ви помолят да направите неща като преместване на мишката по време на генериране на ключове, за да създадете повече ентропия.

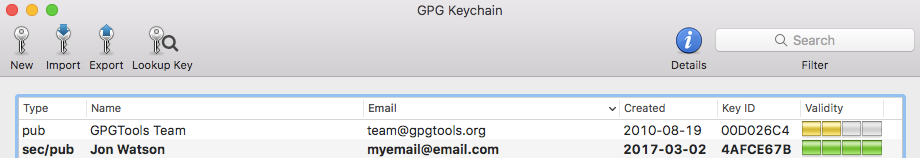

След като създаването завърши, мога да видя новата си двойка ключове в прозореца на главния ключ. Има няколко неща, които трябва да отбележите в този списък.

- Ключът GPGTools Team, който беше предварително инсталиран в моя GPG Keychain, е само публичният ключ, както е обозначен от кръчмата в колоната Type. Новият ми ключ е цялостна двойка с частния и публичния ключ, която се обозначава от типа sec / pub, където sec означава защитен.

- Обърнете внимание и на колоната Валидност. Това е същото като въпроса с доверието, обсъден вече и показва колко вероятно е, че те са ключови за това, за когото той казва, че принадлежи. Ключовият ключ, който създадох, ми е напълно доверен, защото го създадох. Ключът на GPGTool Team не е много надежден, тъй като все още никой не го е подписал.

- Валидността на ключа се определя за всеки потребител. Например, на новия ми публичен ключ няма да се вярва на никой друг в този момент, защото те не могат да бъдат сигурни откъде е дошъл. Така че няма да се показва с четири зелени ленти в системата на никой друг; би било в най-добрия случай две жълти ленти.

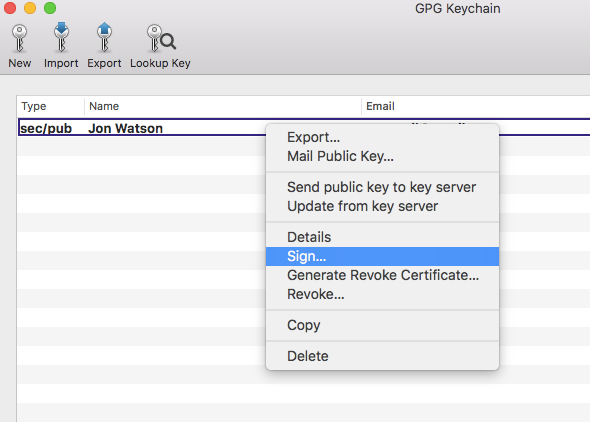

За да подпишете ключ и да увеличите валидността му, щракнете с десния бутон на мишката върху клавиша и изберете опцията от менюто Подпис.

Този процес ще добави моя подпис към ключа, показващ степента на доверие, което имам в този ключ. Има и други опции в менюто с десния бутон, за да правите неща като качване на публичния си ключ, ако не сте го направили по време на създаването, или изпратете имейл на публичния си ключ на някой. Подробен урок за ключодържателя на GPG извън обхвата на тази статия, така че сега, когато имаме работеща клавиатура за macOS / OSX, можем да я използваме.

Ubuntu Linux

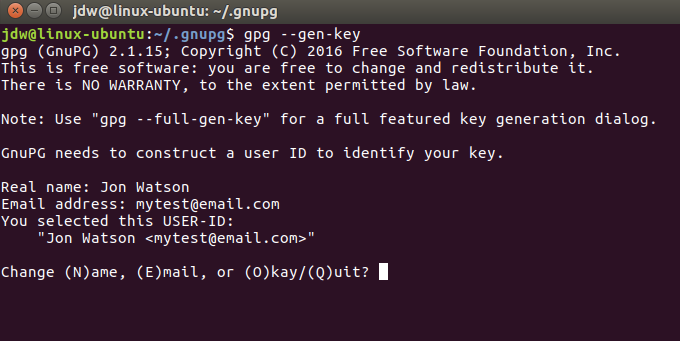

Ubuntu се предлага с предварително инсталиран GPG. Просто въведете gpg –gen-ключ в терминален прозорец, ще стартирате процеса на генериране на ключове.

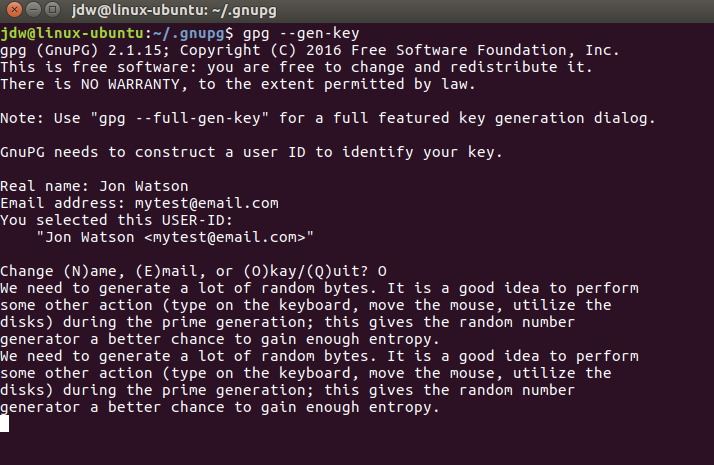

Ще започне генерирането на ключове и трябва отново да се създаде ентропия:

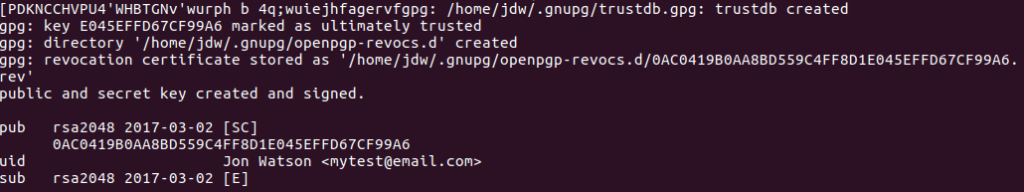

И двата ключа ще бъдат генерирани, публичният ключ ще бъде подписан и в крайна сметка надежден и ще бъде подготвен сертификат за анулиране..

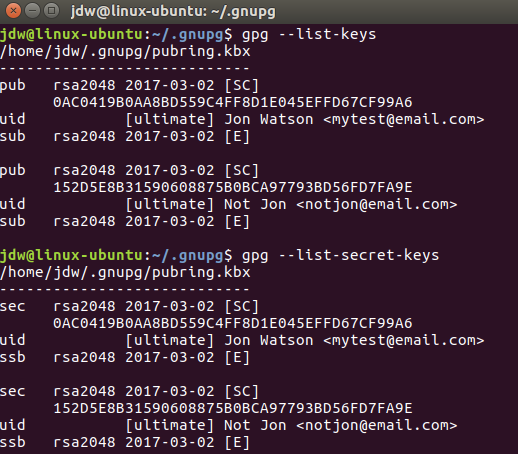

За да видите новите си ключове, използвайте gpg –list-клавиши, за да видите публичния ключ, и gpg –list-secret-ключове, за да покажете частния ключ.

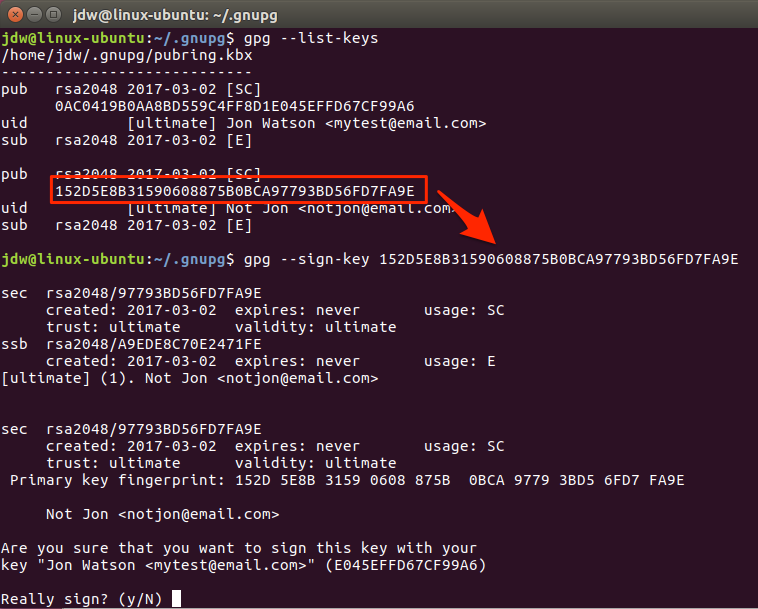

За да подпишете ключ, използвайте събиране на идентификатора на публичния ключ от ключа, който искате да подпишете, и след това използвайте командата gpg –sign-key.

GPG знае, че ще използвам личния ключ [email protected], за да подпиша този ключ, защото това е единственият друг частен ключ в моя ключодържател. Ако имах повече частни ключове, ще трябва да избера ключа, който искам да използвам за подписване.

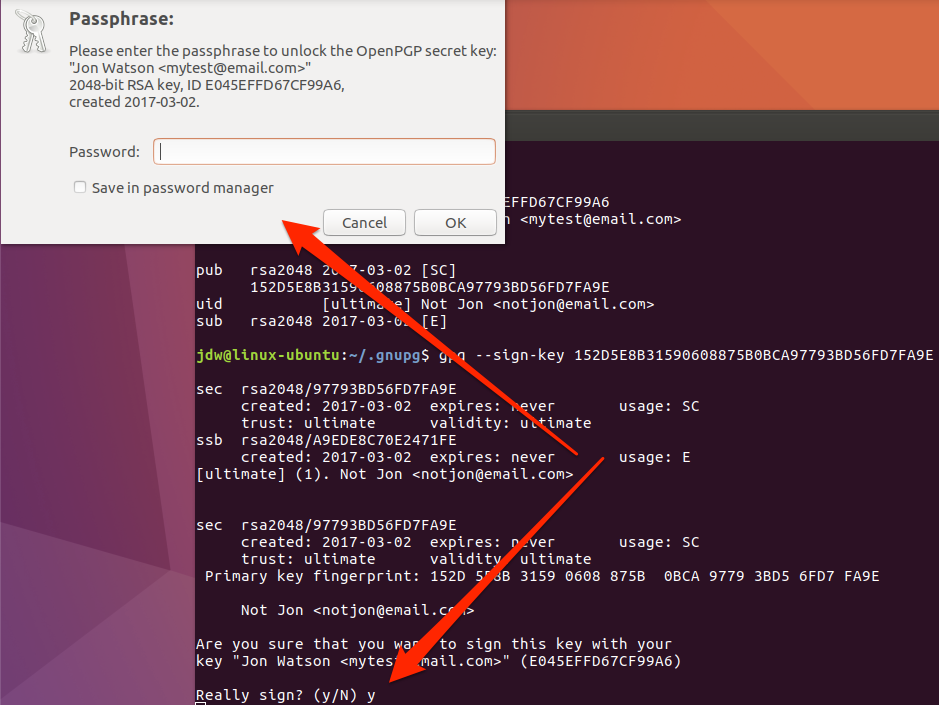

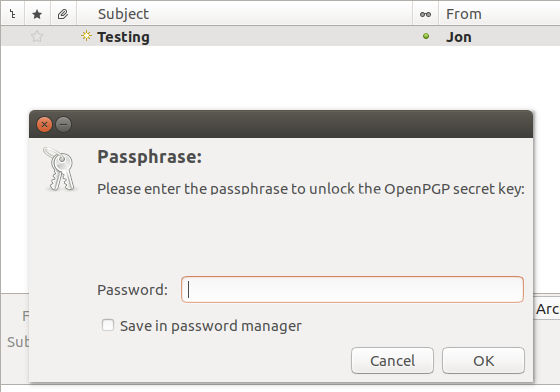

За да използвате частен ключ за която и да е функция, той трябва да се отключи с паролата, предоставена по време на генериране на ключ.

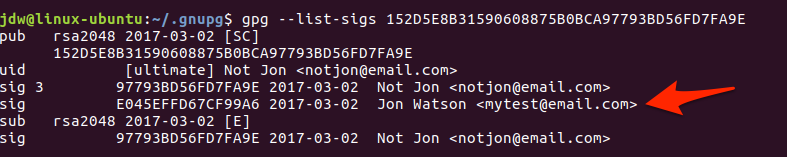

Можете да видите подписите, които ключ има, като използвате командата gpg –list-sigs.

В помощния файл са изброени допълнителни GPG команди, които могат да се видят с помощта на командата gpg –help.

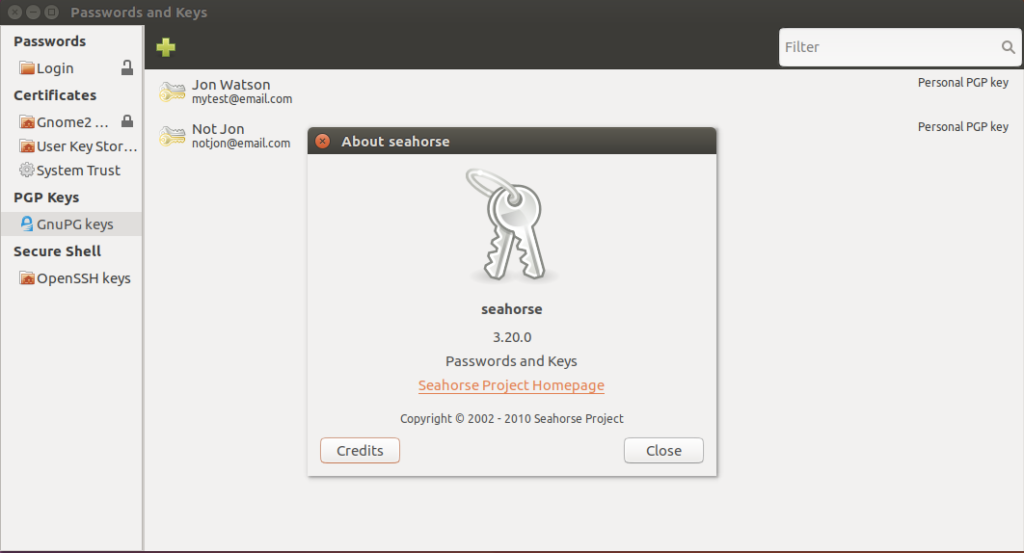

Ако предпочитате графичен интерфейс на Ubuntu, има най-различни пакети за предния край за GPG. Seahorse идва инсталиран с Ubuntu, но странно е кръстен пароли и ключове, така че не е очевидно да се намери.

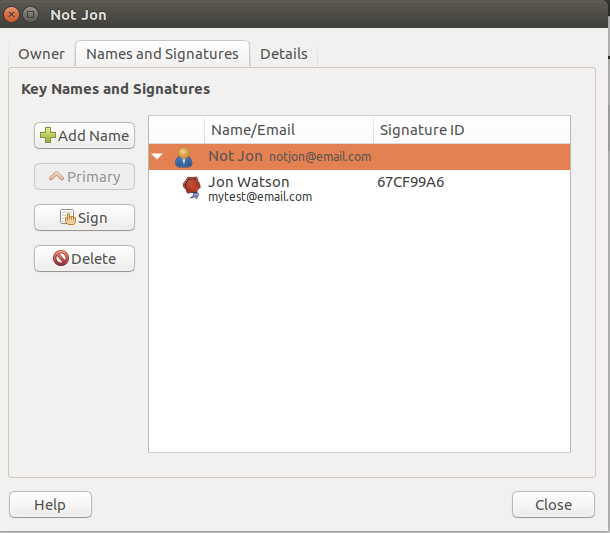

Като щракнете двукратно върху клавиш, можете да видите повече подробности за него и да получите достъп до конфигурацията на подписа.

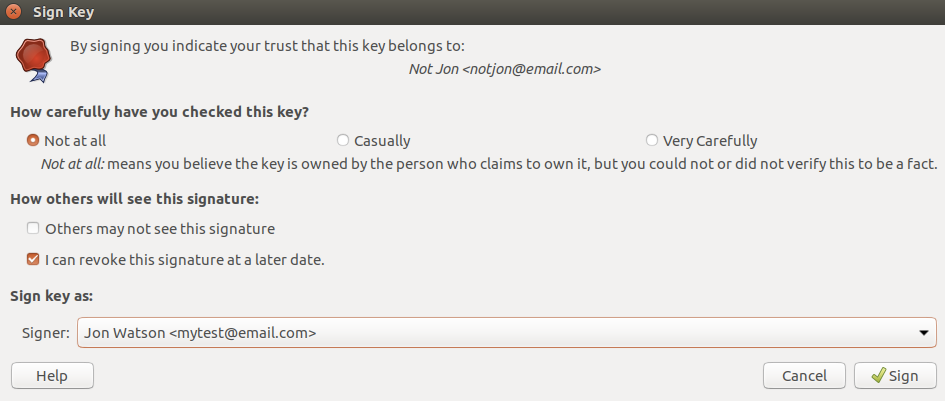

Опциите за валидиране са малко по-различни от macOS GPG Keychain, но основните са същите. Ще трябва да посочите колко добре сте потвърдили ключа и с какъв частен ключ искате да го подпишете.

Windows

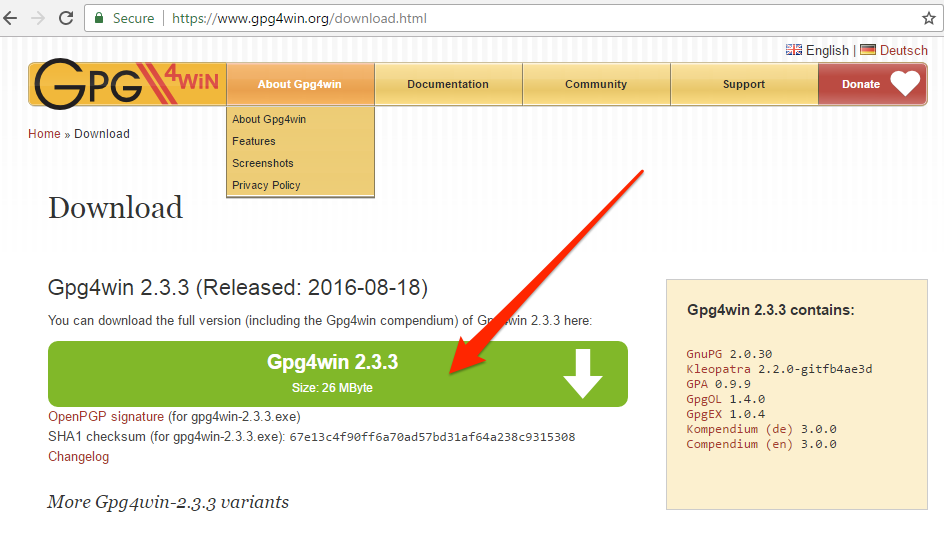

Изтеглете приложението GnuPG от уебсайта на GnuPG..

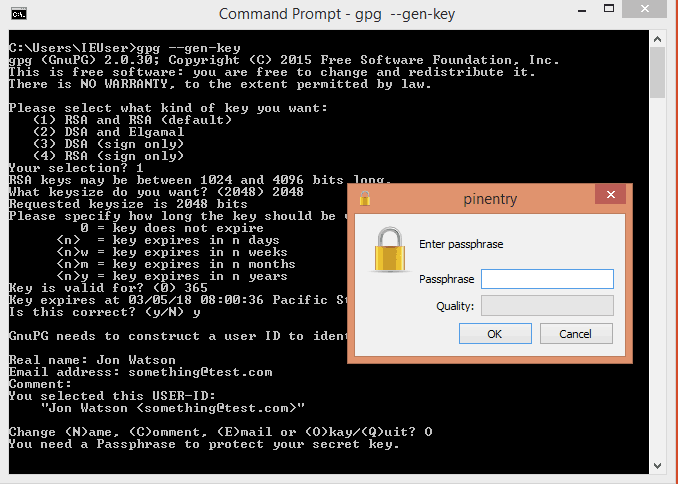

Стартирайте инсталационната програма и след това въведете gpg –gen-keys, за да създадете нова клавиатура.

Сега, когато имате ключове, можете да ги използвате за криптиране на файлове и имейл.

електронна поща

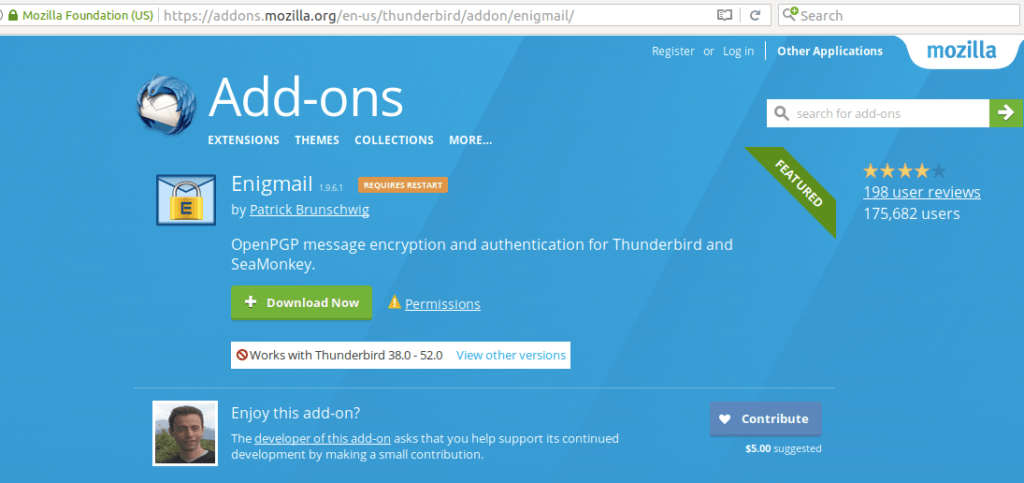

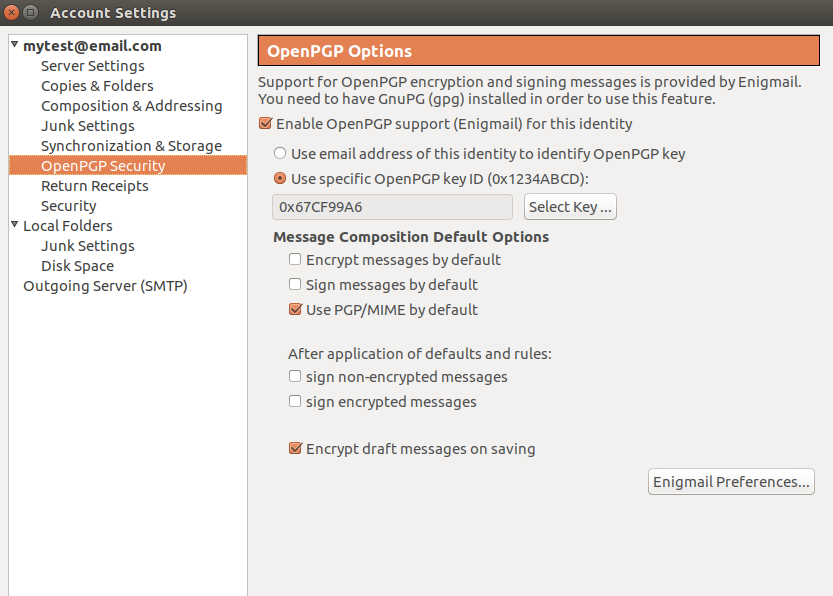

Лесен начин за криптиране на имейла ви е да използвате имейл клиент, който или на първо място поддържа шифроване, или има добавени добавки, които го правят. Mozilla Thunderbird с добавката Enigmail работи добре във всички операционни системи. За да инсталирате добавката Enigmail, посетете магазина на Mozilla и я изтеглете.

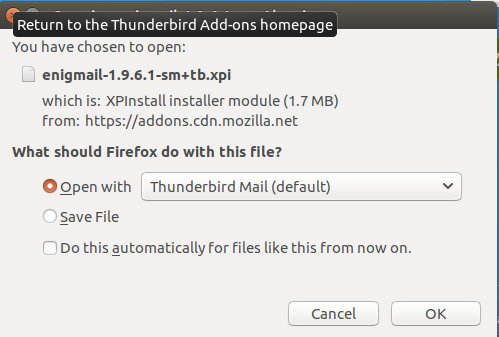

Ако използвате браузъра Firefox, той ще разпознае добавка на Thunderbird и ще ви подкани да го инсталирате автоматично.

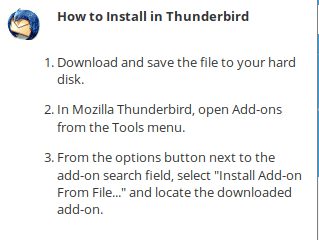

Ако вашата система не разпознае това като разширение Thunderbird, можете да следвате инструкциите за ръчна инсталация, предоставени от страницата за изтегляне.

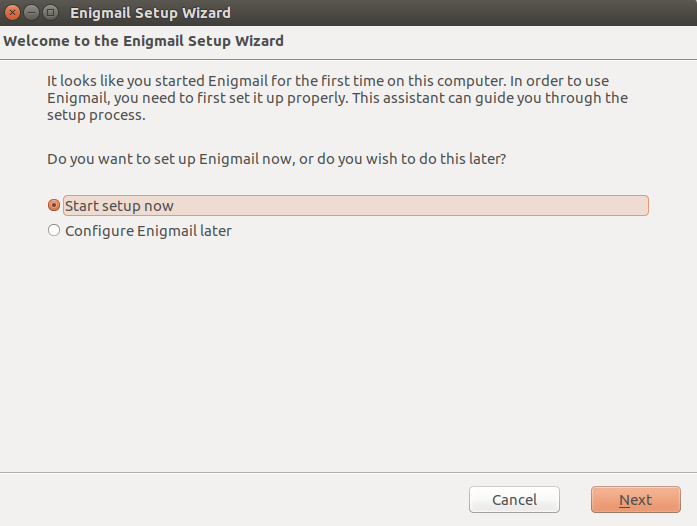

След като инсталирате addon и рестартирате Thunderbird, съветникът за конфигуриране ще стартира.

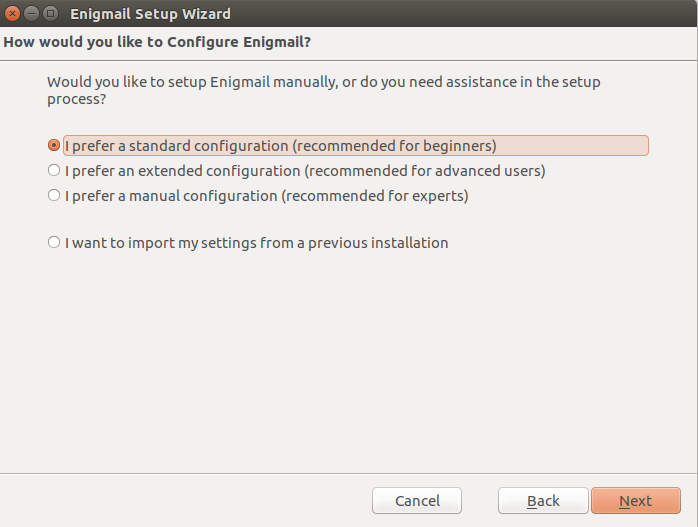

Стандартната инсталация трябва да е достатъчно добра, за да станете и да стартирате.

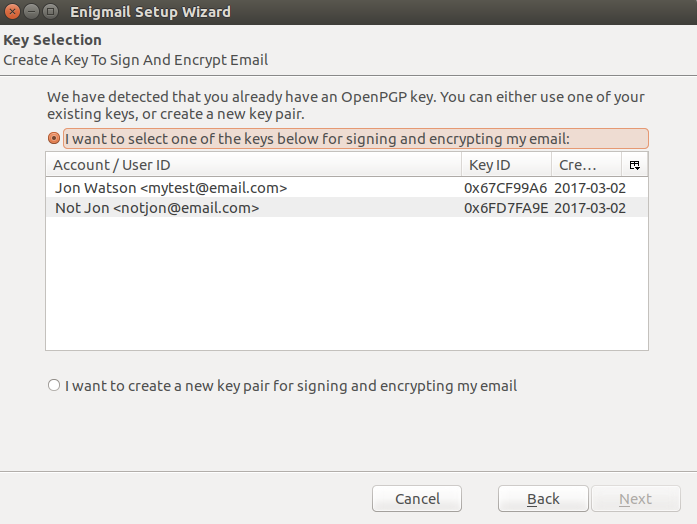

Enigmail ще открие съществуващата ви инсталация на OpenGPG и ще изброи наличните двойки ключове във вашата система. На този етап можете също да изберете да създадете нова клавиатура, но за тази статия ще използваме съществуваща.

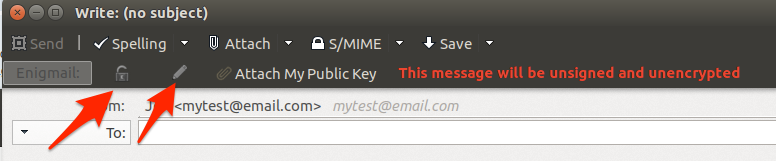

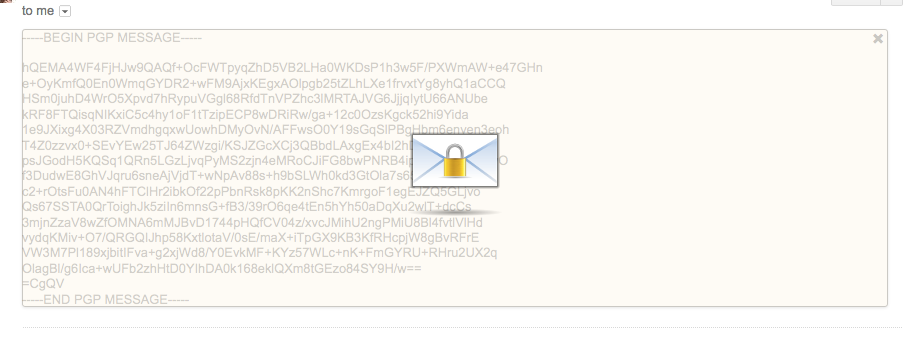

След като съветникът за конфигуриране приключи, ще имате нови опции за криптиране в прозореца на композицията.

Вече можете да шифровате или подписвате имейл съобщения, като изберете съответния бутон. Иконата за заключване ще криптира съобщението чрез публичния ключ на получателя. Иконата на молив ще подпише цифрово съобщението чрез личния ключ, който сте задали в предпочитанията на Engimail.

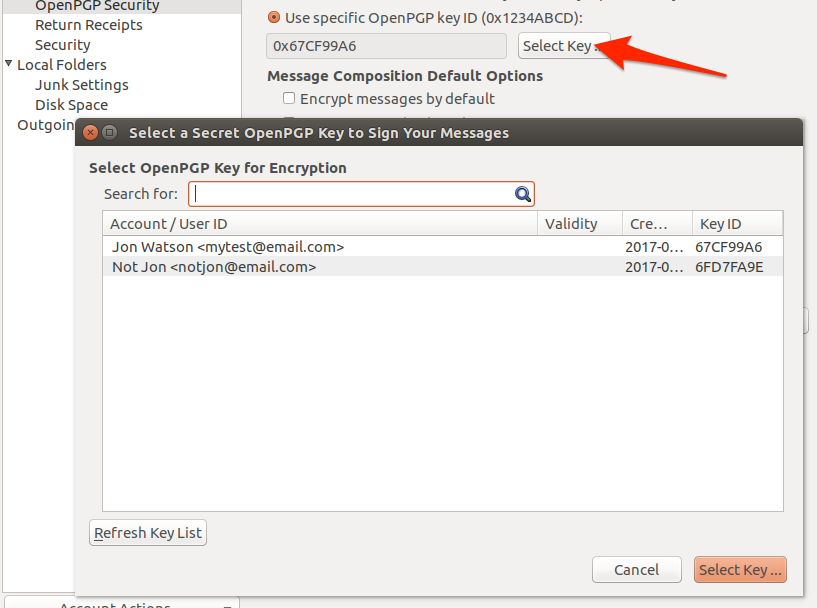

Можете да промените използвания ключ, като щракнете върху Изберете бутон и избор на различен ключ от вашия ключодържател.

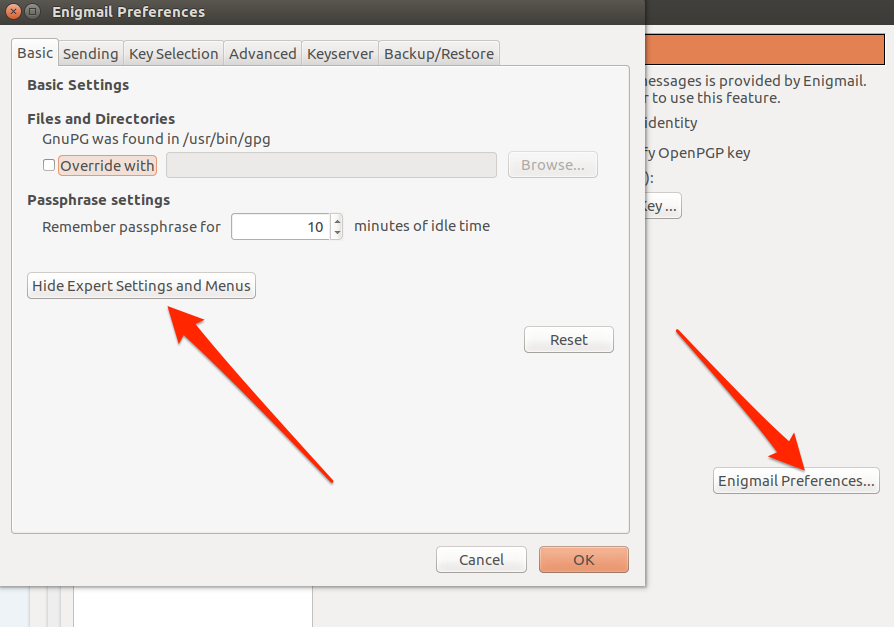

Общите настройки на Enigmail, които влизат в сила за всички акаунти, могат да бъдат достъпни чрез избиране на Enigmail Предпочитания … бутон и след това Показване на експертни настройки и менюта бутон.

Обърнете внимание на ключсървър раздел. Това съдържа списък на сървърите, които съхраняват публичните ключове онлайн. Именно тази настройка позволява на Enigmail да изтегли публичния ключ на някой, на когото пишете имейл, ако вече не го имате. Engimail ще поиска тези сървъри за публичния ключ на получателя за вас и ако намери такъв, ще го изтегли и ще го добави към вашия ключодържател.

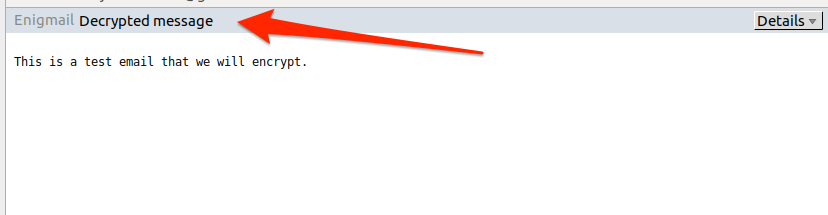

Когато получите и шифровате имейл, ще трябва да предоставите паролата на личния си ключ. Това временно отключва личния ви ключ, така че да може да се използва за декриптиране на имейла.

Дори когато е дешифрирана, Thunderbird ще продължи да ви уведомява, че имейлът е дешифриран.

Webmail

Много хора използват уеб поща в наши дни вместо посветени имейл клиенти като Thunderbird. Някои доставчици на имейл поддържат криптиране директно в своите уеб сайтове. Както Proton Mail, така и Hush Mail ви позволяват да предоставите свои собствени ключове и да използвате, за да криптирате и дешифрирате имейл. По-общо решение е добавката Mailvelope за Firefox и Chrome.

Mailvelope ще оживее, когато открие криптиране и ще покаже непрозрачно наслагване на страницата. Кликването върху наслагването ще ви подкани за паролата на личния ви ключ. След като го предоставите, вашият имейл ще бъде дешифриран. На сайта на Comparitech тук има урок за бърз Mailvelope.

Предимството на използването на Mailvelope пред специализирани доставчици на електронна поща е гъвкавостта. Можете да използвате Mailvelope с всеки доставчик на уеб поща.

Шифроване на файлове

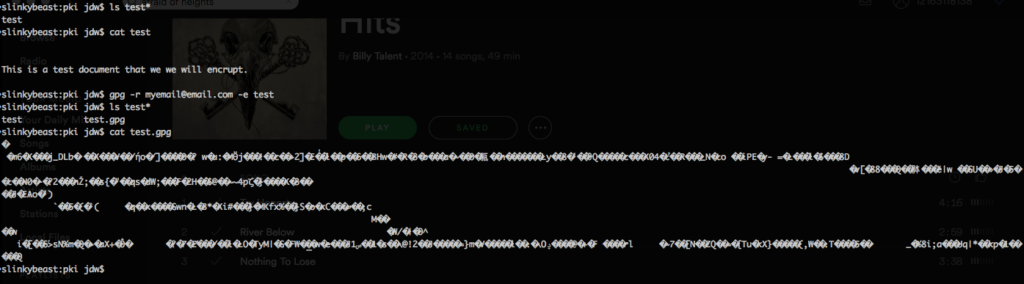

Използвайте превключвателя -e, за да кажете на GPG да криптира файл:

gpg -r [email protected] -e тест

Обърнете внимание как полученият криптиран файл с шифротекст има същото име като обикновения текстов файл, но с gpg разширение. Опитът да го прочетете разкрива, че той вече е криптиран глупост, който не може да бъде прочетен.

Оригиналният файл остава непроменен. Ако вашето намерение е да поддържате само криптирана версия на файла, тогава трябва ръчно да изтриете файла с безпроблемен текст. Имайте предвид обаче, че тъй като сте използвали публичния ключ на вашия получател за криптиране на файла, няма да можете да го декриптирате отново. Само частният ключ на получателя може да декриптира файла сега.

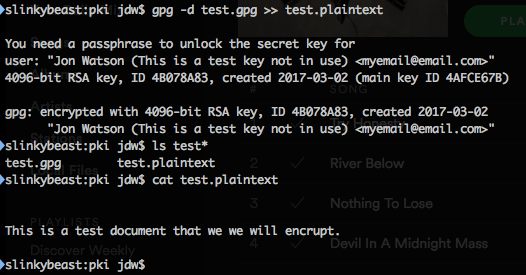

Ако имате частния ключ, който съответства на публичния ключ, можете да използвате превключвателя -d, за да декриптирате файла.

gpg -d тест

Подобно на криптирането, дешифрирането не създава файл. Той ще покаже съдържанието на файла, но не ще напише обикновен тестов файл. За да запазите декриптирания текст, можете да го копирате и поставите във файл или да използвате оператора за пренасочване в системи, подобни на Unix.

на съобщения, беше същият като този, използван за декриптиране на тях. Това се нарича симетрична криптография. Проблемът с тази система е, че ако някой успее да получи ключа, той може да декриптира всички съобщения, криптирани с този ключ. Затова се появи асиметричната криптография, която използва два различни ключа – един за криптиране и друг за декриптиране. Публичният ключ може да бъде споделян свободно, докато частният ключ трябва да бъде държан тайна. Това прави асиметричната криптография по-сигурна от симетричната. Пространство на ключовете и дължина на ключа Пространството на ключовете се отнася до броя на възможните ключове, които могат да бъдат използвани за криптиране. По-голямото пространство на ключовете прави криптирането по-сигурно, тъй като е по-трудно за злоумишленник да открие правилния ключ. Дължината на ключа също е важен фактор за сигурността на криптирането. По-дългите ключове правят криптирането по-сигурно, тъй като е по-трудно за злоумишленник да го разбие. Дума за разбиване на криптография Злоумишленници могат да опитат да разбият криптирането, за да получат достъп до защитената информация. Това може да се направи по различни начини, като например силово разбиване на ключа или използване на уязвимости в криптиращия алгоритъм. Затова е важно да се използват силни криптиращи алгоритми и достатъчно дълги ключове, за да се затрудни разбиването на криптографията. Как може да се използва? Криптографията може да се използва за защита на различни видове информация, като имейли, файлове и дори цели уебсайтове. Шифроване на имейл Шифроването на имейли е важно, защото имейлите могат да бъдат прехвърляни по интернет и да бъдат достъпни за злоумишленници. Шифрованите имейли могат да бъдат декриптирани само от получателя, който има правилния ключ. Шифроване на файлове Шифроването на файлове е важно, защото може да се предотврати достъпът до чувствителна информация, като лични данни или бизнес тайни. Подпис за неотхвърляне Цифровите подписи могат да се използват за да се гарантира, че даден документ или файл не е бил променен след подписв