Кратка историја криптографије

У најједноставнијем смислу криптографија је процес прикривања стварног садржаја поруке на начин који само пошиљалац и прималац могу да дешифрују. Те стране користе неку врсту уређаја за шифровање и дешифровање. Ови уређаји могу имати много облика, али се генерално називају кључевима. Израз Криптографија потиче од две грчке речи значи скривање и писање. Прва инстанца која се чини употребом криптографије пронађена је 1900. године у гробницама старих Египатских краљевстава (2686–2181 пре нове ере), иако неки историчари оспоравају да пронађени хијероглифи треба тумачити као криптографија. Конкретнији пример види се у шифрованом рецепту од глине из Месопотамије око 1500 године пре нове ере.

У модерно доба криптографију су у великој мјери користиле само владе и други велики актери. Све до 1970-их модерна енкрипција није била лако доступна широј јавности. Влада САД се толико плашила да је шифрирање класификовала као помоћну војну опрему и учинила је њен извоз ван земље илегалним. Ово се показало готово немогућим за спровођење, тако да су ограничења ублажена током 1990-их, али САД и даље имају ограничења на масовни извоз криптографије већа од 64 бита. Израз битови односи се на величину кључева који се користе за шифровање. У овом чланку се налази више о битности кључа и простора кључева.

Један од највећих проблема који се сусрео са широким усвајањем криптографије био је проблем размене кључева. Да би две стране размениле криптографске поруке, обе би требале да поседују кључ или кључеве. Будући да је свако ко поседује кључеве могао дешифровати поруке, то је захтевало пренос кључева на неки сигуран начин; обично путем састанка лицем у лице како би се осигурало да кључеви не буду угрожени. Да би шифрирање могло да буде употребљиво за ширу јавност и да се широко користи, морао је постојати начин за размену шифрованих комуникација између људи који се никада нису упознали и, у ствари, можда нису потпуно свесни постојања једних других.

Тај процес сада постоји и саставни је део криптографије јавног кључа. Криптографија јавног кључа укључује два кључа: приватни кључ који се може користити за шифрирање, дешифрирање и дигитално потписивање датотека и јавни кључ који се може користити за шифрирање и провјеру дигиталних потписа. Више о томе у одељку Симетрични и асиметрични тастери.

Концепт „тајне“ криптографије замишљен је у ГЦХК-у у Великој Британији 1970-их и тада је пренет у НСА. Ниједна организација није успела да га развије довољно за практичну употребу, па је успавала и тек 1976. Вхитфиелд Диффие и Мартин Хеллман на МИТ-у осмислили су практичну методу кључног договора која је криптографију јавног кључа претворила у стварност. До тада је интернет довољно развијен за дељење датотека и то је постао основни метод дистрибуције јавних кључева.

Симетрични и асиметрични тастери

Кључеви се морају користити најмање два пута у било којем шифрованом разговору. Кључ се мора користити за шифрирање разговора од стране пошиљаоца, а кључ се мора користити и на другом крају за дешифровање разговора. Пре појаве криптографије јавног кључа, кључ који се користио за шифровање и дешифровање био је исти; били су симетрични. Ово је поставило проблем о коме сам раније говорио. Да би две стране размениле шифровану комуникацију, морале су да размењују тај кључ у прошлости неким безбедним методом који је осигурао да га други нису копирали. Ово је прилично велика препрека за превазилажење и допринела је недостатку усвајања у јавности.

Шифрирање јавних кључева решило је овај проблем коришћењем асиметричних кључева. Корисници сада генеришу два кључа, не један. Приватни кључ, који треба да остане тајна и који се никада не дели, и јавни кључ, који сви могу да деле и виде. Пошиљаоци могу да шифрирају информације користећи широко доступни јавни кључ примаоца. Информације се могу дешифровати само приватним кључем примаоца. Супротно томе, ако прималац мора да одговори, јавни кључ пошиљаоца користи се за шифрирање одговора како би се осигурало да га могу дешифровати само они. На овај начин, улога пошиљаоца и примаоца се мења у свим деловима разговора. Иако се ово може чинити компликованим, постоји цела инфраструктура, прикладно названа Инфраструктура јавних кључева (ПКИ), која омогућује лагано преузимање и коришћење приватног кључа. О томе расправљам у одељку Текуће реализације овог члана.

С обзиром на ово објашњење, можете се запитати зашто би ико више употребљавао симетрично шифрирање. Главни разлог је тај што је брже шифровати и дешифровати. Ако само шаљете неколико страница докумената или е-маилова, нема приметне разлике. Али ако шифрирате гигабајте или терабајте података на тврдом диску, то може донети велику разлику. Симетрична енкрипција се такође сматра јачом од асиметричне енкрипције, али је обе довољно тешко прекинути да то није практично питање за већину људи.

Простор кључа и дужина кључа

Сви тастери нису створени једнаки. Кључеви се креирају са заданим бројем битова који одређује дужину кључа и простор кључа.

Дужина кључа односи се на то колико битова је коришћено за креирање кључа. Простор за кључеве је скуп кључева који би вјероватно могли шифрирати шифрични текст. Што је кључ већи, то је већи и простор за кључеве. На пример, када бих вам рекао да мислим на троцифрен број, на крају бисте скужили број који мислим, јер у нашем систему бројања има само 900 троцифрених бројева (999 – 99 = 900). У овом случају је кључни простор 900. У криптографији је кључни простор изражен овако:

2н

… где је н једнак броју битова коришћених за креирање кључа

Позадина:

- кеиленгтх = број битова коришћених за креирање кључа. Такође се назива и величином или битношћу кључа. Што је тастер дужи, то је већи и простор тастера.

- кеиспаце = број могућих тастера

Тај број расте експоненцијално велико уз врло мало понављања. На пример, сада древни и лако сломљени 40-битни кључ садржи размак од 1,099,511,627,776 могућих тастера. Данашње 2048-битне и веће тастере у овом тренутку сматра се неизводљивим за грубу силу.

Грубо форсирање шифроване поруке разликује се од грубог присиљавања на веб локацију. У последњем случају, напад је у облику покушаја великог броја комбинација корисничког имена и лозинке у нади да ће наићи на ваљани пар. У криптографији грубо форсирање шифроване поруке значи испробавање свих кључева у датом простору тастера знајући да је један од њих тачан.

Позадина:

Шифриране информације се називају шифровани текст, а дешифровани текст се назива отвореним текстом.

Реч о ломљењу криптографије

Шифровање делује. Веома је тешко пробити се. Постоји разлог зашто владе доносе законе да приморавају људе да откључају телефоне и откривају им лозинке на друштвеним медијима: модерна енкрипција користи кључни простор толико велик да је алтернативни метод за приступ тим стварима покушај пробоја шифрирања, што је скоро немогуће.

Холливоод је уништио идеју заштите шифровања. Видимо да Фелицити Смоак и Ангела Монтенегро свакодневно разбијају криптографију националних држава на емисијама попут Арров и Бонес. Истина је много више слична Еллиоту Алдерсон-у господина Робота који је покушао провалити у ВПС усмјеривач потрошачке класе који свако може купити од Цостцо-а, јер ће требати седмице које само по себи наговјештавају друге методе осим грубе силе да се разбију то. Шифровање делује.

Рекавши то, постоји неколико упозорења:

Откривање кључа било којег шифрованог текста је теоретски загарантован успех. Као што је у мом 900 примера познат број типки, зато је грубо форсирање шифрираног текста једноставно ствар проласка кроз сваки могући тастер јер је један од њих тачан. Међутим, због великог броја дужина кључева који се данас користе, недостаје нам рачунска снага да прођемо кроз огромне кључне просторе који постоје у реалном временском оквиру, тако да ова врста напада није баш изводљива. Могу проћи године да се шифрирани текст шифрира чак и умерено јаким тастерима.

Због ове потешкоће с великим кључним размацима, груба сила се ретко користи против шифрирања. Уместо тога, алгоритам који се користи за креирање шифрирања се истражује ради тражења слабости које ће идентификовати недостатке. Или се математички напади користе за одређивање и покушај вероватнијих кључева. Било која од ових врста покушаја настоји смањити кључни простор тако да напад бруталне силе поново постане изведив.

Да је постојала скала тешкоћа за разбијање шифрирања, она би се вртела попут вентилатора. Рачунарска снага свакодневно расте и са сваким повећањем може се покушати експоненцијално већи број тастера у истом временском оквиру, што повећава вероватноћу успеха употребом метода грубе силе. С друге стране, како се рачунарска снага повећава, могу се створити компликованији и већи тастери који ће прво извршити јаче шифровање.

Коначно, никад не заборавите да свако може имати среће. Само зато што постоји кључни простор од неколико милијарди могућности за комад шифреног текста, не значи да не можете имати среће и притиснете кључ приликом првог покушаја.

Како се може користити

Шифровање е-поште

Е-пошта није сигуран или приватни медиј. Интернет је направљен за мали скуп поузданих корисника и стога није изграђен ни са каквим стварним механизмима сигурности који су у њему својствени. С временом, како је интернет постао попуњен великим бројем непоузданих корисника, сигурносни протоколи су учвршћени у покушају да сачувају Интернет безбедан. Е-пошта није изузетак и уопште нема уграђену сигурност у њу.

Позадина: Термин протокол односи се на договорени скуп стандарда о томе како ће нешто функционисати.

Користећи е-пошту као пример, постоји протокол који диктира како ће поступати сервери е-поште, врсте порука које ће послати да успоставе везу ради слања или примања е-поште и формат саме поруке. Протоколи су неопходни јер омогућавају стварање ад-хоц интернетских сервиса који ће моћи правилно функционирати с осталим дијеловима интернета. Будући да цео интернет зависи од протокола који се поштују, веома је тешко променити успостављени протокол. Због тога није дошло до великог степена промена у старијим протоколима, попут е-поште, како би се добила боља приватност. Уместо тога, лакше је променити начин преноса или променити садржај порука које нису потребне за испоруку.

У случају е-поште, протокол преноса је ТЦП / ИП, али многи сервери за е-пошту сада подржавају ТЛС шифровање. Ово ствара шифровани тунел између поштанских сервера, тако да је ваша е-пошта сигурно шифрирана унутар тог тунела, док је у транзиту са вашег поштанског сервера до одредишта. Међутим, чим стигне до свог одредишта, он једноставно седи на поштанском серверу у обичном тексту. Поред тога, немате превише контроле над томе да ли прималац сервера е-поште који прималац подржава шифроване везе, тако да би ваша е-пошта могла путовати преко Интернета као нешифрирани чисти текст.

Додавање шифрирања у вашу е-пошту штити од обе ове слабости. Шифрирана адреса е-поште заштићена је у транзиту без обзира да ли има секундарни ТЛС шифрирани тунел кроз који може проћи. Такође, шифровање е-поште осигурава да испоручена е-пошта седи на серверу поште примаоца као шифровани блоб који може да дешифрује само приватни кључ примаоца.

Шифровање датотека

Шифрирање датотека у основи је исто што и адреса е-поште. Шифрована адреса е-поште је поступак шифрирања отвореног е-поште у шифрични текст. Јавни кључ примаоца користи се за шифровање. Шифровање датотека врши исти поступак на било којој датотеци; она шифрира датотеку тако да је може дешифрирати само приватни кључ који одговара јавном кључу који се користи за шифрирање. Ако намеравате да пошаљете шифровану датотеку неком другом, онда морате да употребите њихов јавни кључ за шифровање. Ако само шифрирате датотеке за сопствену употребу, требало би да користите свој приватни кључ. Шифровање датотека се широко користи у стварима као што су резервне копије и услуге складиштења датотека како би се осигурало да садржај датотека не могу да читају други. У овим случајевима, обично се ствара нови кеипаир помоћу софтвера за резервне копије клијента и тај се тастер користи за шифровање, тако да је поступак за вас транспарентан..

Потпис за непотврђивање

Неприхваћање је термин који значи да се нешто не може порећи. У криптографији се израз посебно односи на употребу дигиталног потписа на порукама или датотекама који се могу користити за потврду да је дошао из извора за који тврди да потиче.

У криптографији јавног кључа дигитални потписи се стварају тајним приватним кључем и примаоци могу да користе широко доступни јавни кључ потписника да би потврдили да је потпис валидан. Стога, дигитални потписи, осим да неко украде приватни кључ пошиљаоца и користи га, пружа меру веродостојности да је порука или датотека потекла од извора за који тврди.

Типичан пример употребе потписа је у комуникацији е-поштом, тако да примаоци знају да могу да верују е-пошти од онога ко каже. Потписи се такође користе за потписивање датотека на исти начин.

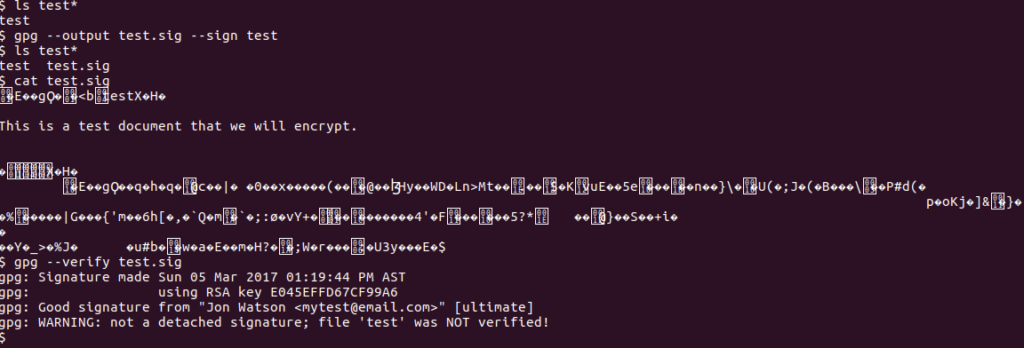

ГнуПГ је широко доступна апликација јавних кључева за већину оперативних система. Пролазим кроз наредбену линију и графичке апликације за то касније у овом чланку. Све наредбе су исте када се користе из наредбеног ретка или терминала, тако да за потписивање датотеке користите тастер -с:

гпг -с тест

Имајте на уму како датотека није шифрована – видљиви текст је и даље читљив. Али, дигитални потпис је додан на крају.

Ако примите потписану датотеку, можете користити наредбу –верифи да бисте осигурали да је датотеку потписала особа која тврди да ју је потписала. Пошиљалац је датотеку потписао приватним кључем, па ће вам требати јавни кључ пошиљатеља да бисте потврдили потпис.

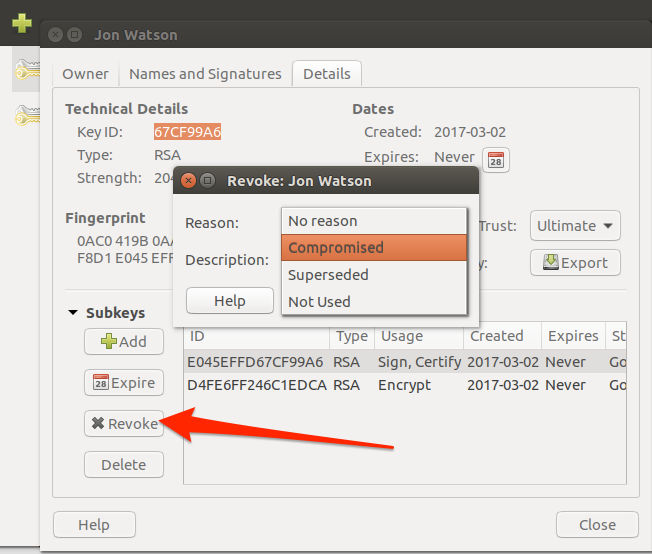

Поништавање кључева

Може доћи вријеме када је ваш приватни кључ угрожен, украден или га због неког другог разлога више не би требало користити. У том случају постоји поступак опозива одговарајућег јавног кључа. Укинути кључ више нико не сме да користи за шифровање порука.

Да бисте спречили да неко самовољно опозва ваш јавни кључ, опозив се врши методом сертификата који потписује ваш приватни кључ. Тај цертификат о опозиву се затим дели са мрежним складиштима јавног кључа како би обавестили људе да сте опозвали свој јавни кључ. Обично бисте у исто време генерисали нову тастатуру и упутили нови јавни кључ у складишта. То ће људима омогућити да добију ваш нови јавни кључ у исто време када постану свесни да ваш стари јавни кључ више не треба да користи.

Да бисте опозвали кључ у Убунту-у, изаберите га и изаберите тастер Поништи. Изаберите разлог, а затим кликните на дугме У реду.

У командној линији, –ген-ревоке прекидач ће генерисати потврду о опозиву:

АСЦИИ оклопни излаз присиљен.

—–ПОЧЕТИ ПГП ЈАВНИ КЉУЧНИ БЛОК —–

Коментар: Ово је потврда о опозиву

иКЕфБЦАБЦААЈБКЈЕвЕ3ГАх0ЦААоЈЕОБФ7 / 1нз5ммвОсХ / јмнР4Кс7дбаОТв3ррРБКХФкЛКС7гТфо8К1АмвЈиСхИ3Вл9иПкркФстЛцЗПоВ67ил0К457еБВКСојФУНУКС5Еснкхфпкс8риБГб8ЛазП / з / 3вИтл9ЛКАјхфкапоЛлкУИПНЦ7уоКСУИзАИ7лнзее99НСхАДСктктЕЗЛсвоЦеквх6нОТлР79КВифУНенгФцЗие5т3ФвткпВС6унз1леВнМКСОМк5веИАу3в / ТвААвПТС / кбдф1ПмрЛИ0 // К82еСОкО4Кс5КСХхХ8гЦл6ЗкКјИЗК68фхСтЕВВТ1хрРаЈЗвМП + Ве + ф2гЗвцмкГивО + векиЦГКСБо8еиРОу1аиБбИзвц6И21ц + кМ8хиц == ЈРик

—– КРАЈ ПГП ЈАВНИ КЉУЧНИ БЛОК —–

Уверење о опозиву је креирано

Померите га на медијум који можете сакрити; ако Маллори добије приступ овом сертификату, може га користити да би ваш кључ учинио неупотребљивим. Паметно је штампати овај сертификат и сачувати га, само у случају да ваши медији постану нечитљиви. Али будите опрезни: Систем штампања на вашој машини може да сачува податке и учини их доступним другима!

Позадина: Обратите пажњу на употребу имена Маллори у поруци упозорења. Да би се илустрирали одређени појмови у криптографији јавног кључа, користе се стварна имена, а не произвољна имена као што су корисник 1 или корисник 2. Имена Алице и Боб користе се за означавање пошиљаоца и приматеља, а Маллори се користи да означи нападача који покушава да украсти свој криптографски текст. Постоје и друга устаљена имена са познатим улогама, која могу учинити занимљивим за читање.

Потписивање кључева за стицање поверења

Пошто свако може да генерише кључни пар помоћу било које информације коју жели, веома је лако преварити кључ. Постоје два главна начина који стварају поверење у екосистем јавног кључа. Први је да се кључеви додељују адресама е-поште. Иако је за мене технички могуће створити пар кључева за било коју адресу е-поште у свету, неће ми учинити много ако не будем имао приступ том налогу е-поште. Одговори на моју шифровану адресу е-поште завршили би на неприступачном налогу е-поште, а не да ми се врате назад. Други начин је потписивање кључем.

Било који корисник ПГП-а има могућност дигиталног потписивања јавних кључева других људи. Механика која се то ради налази се у одељку Генерирање и потписивање тастера “у овом чланку касније, али премиса је једноставна. Потписивањем туђег кључа указујете да верујете да тај кључ припада тој особи. Ваш приватни кључ користи се за потписивање туђих кључева који вам служе да уствари створите потпис.

Јавни кључ који има потписе сматра се поузданим више од кључа без потписа. Сваки потпис значи да потписник верује том кључу, тако да даје веродостојност да је легитиман. Међутим, потписи су заиста вредни само ако лично верујете потписницима. Кључ са десетинама потписа људи који су вам непознати сигурно није веродостојнији од кључа без потписа.

Неки кључни потписници своју улогу схватају веома озбиљно и потписиват ће кључеве других људи тек након што се упознају у стварном животу и произведу ваљану идентификацију.

Текуће имплементације

Да бисте користили шифровање јавних кључева, мораћете да генеришете пар приватних и јавних кључева. Једном када га поставите, постоје различити начини да их употребите.

Алат прилично добра приватност (ПГП) доступан је за све оперативне системе и постоје различите имплементације истог. Покрићу једну такву имплементацију за сваки од три велика оперативна система.

Генерирање и потписивање кључева

мацОС / ОСКС

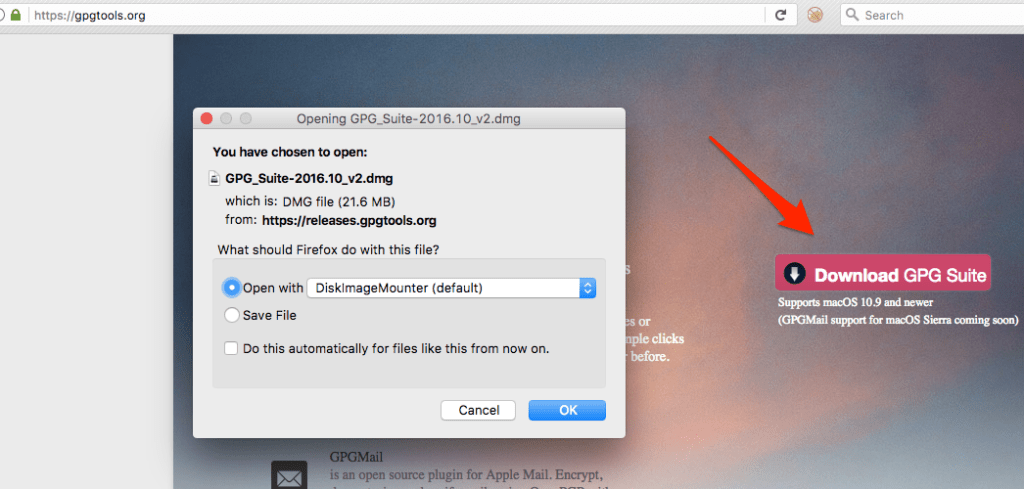

Посетите веб локацију ГПГ Тоолс и преузмите ГПГ Суите.

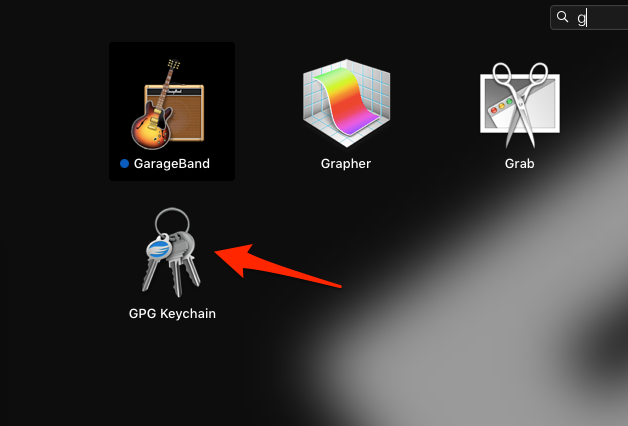

Након инсталације, пронађите ГПГ Кеицхаин апликацију на свом Лаунцхпад-у и покрените је.

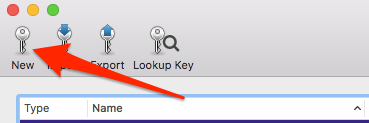

Кликните икону Ново да бисте створили нови пар приватних и јавних кључева. Кључеви су увек везани за адресе е-поште.

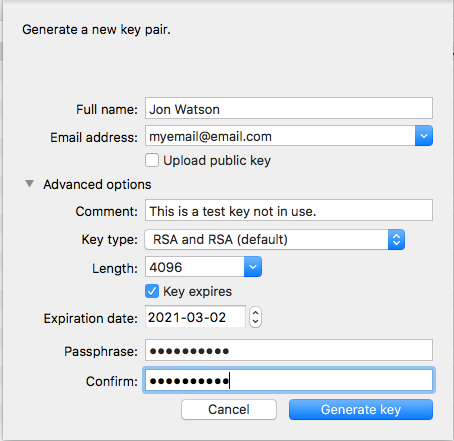

Попуните податке. Имајте на уму да можете имати више кључева за једну адресу е-поште, али већини нас није потребно толико тастера. Када људи покушају да пронађу ваш јавни кључ како би шифровали податке који су вам послали, то ће учинити претрагом кључа који одговара вашој адреси е-поште. Ако имате више од једног кључа за било коју адресу е-поште, то узрокује збрку око тога који кључ користите.

Нисам проверила опцију Отпреми јавни кључ, јер само креирам тестни кључ за потребе овог чланка. Ако креирате прави тастер за кориаћење, требало би да потврдите овај оквир. Аутоматски ће учитати ваш јавни кључ у спремишта интернетских кључева, како га други програми и људи могу пронаћи када им затреба.

Истезање кључа такође је препоручено, али није обавезно. Сигурност долази у слојевима а рутинско истицање било које врсте аутентификације или сигурносног знака је добра идеја.

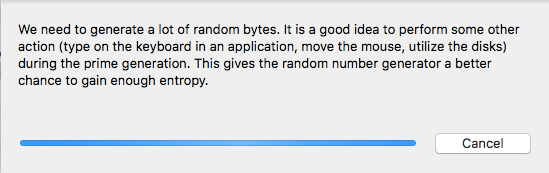

Добра генерација кључева захтева одређену количину случајности. То се у ентропији назива ентропија. Количина доступне ентропије на рачунару један је одлучујући фактор колико времена треба да се генерише кључ. Већина процеса генерисања кључева затражиће од вас да урадите ствари попут померања миша током генерисања кључева како бисте створили више ентропије.

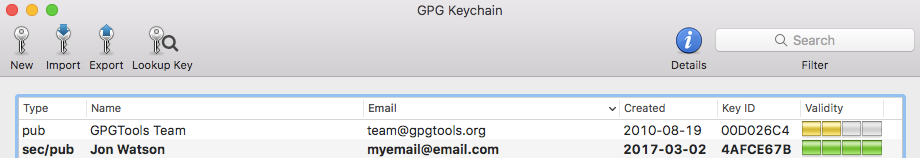

Једном када је креирање завршено, могу да видим свој нови пар кључева у главном прозору кључева. Неколико је ствари које треба напоменути на овом уврштавању.

- Кључ ГПГТоолс тима који је унапред инсталиран у мој ГПГ привезак је само јавни кључ који је пуб означио у колони Типе. Мој нови кључ је комплетан пар са приватним и јавним кључем који је означен са Типе сец / пуб, где сец значи сигурно.

- Такође имајте на уму колону Валидити. То је исто као и о поверењу о коме је већ расправљано и указује колико је вероватно да оно кључно припада ономе за кога каже да припада. Кључна реч коју сам створио у потпуности ми верује јер сам је створила. ГПГТоол Теам кључу није баш поверено јер га још нико није потписао.

- Ваљаност кључа одређује се на основу сваког корисника. На пример, мом новом јавном кључу у овом тренутку не би веровао нико други јер не могу бити сигурни одакле долази. Дакле, не би се појавиле са четири зелене траке на било ком другом систему; то би биле најбоље две жуте траке.

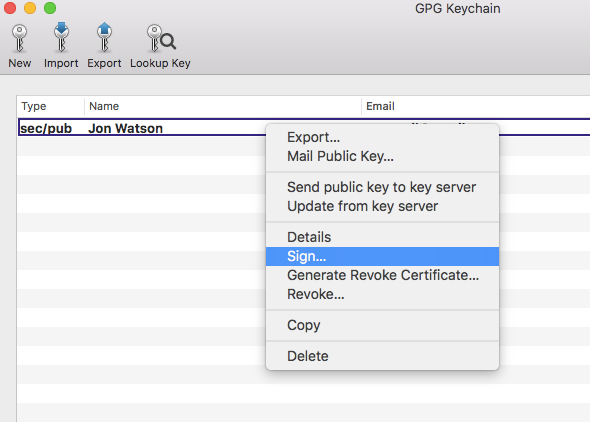

Да бисте потписали кључ и повећали његову валидност, кликните десним тастером миша на тастер и изаберите опцију менија Пријава.

Овај процес ће додати мој потпис кључу који указује на степен поверења у овај кључ. У менију са десним кликом доступне су и друге опције да бисте урадили ствари попут преноса јавног кључа ако нисте током креирања или послали свој јавни кључ некоме. Детаљан водич за ГПГ привезак за кључеве који је изван овог дела, тако да сада када имамо радну тастатуру на мацОС / ОСКС, можемо да га користимо.

Убунту Линук

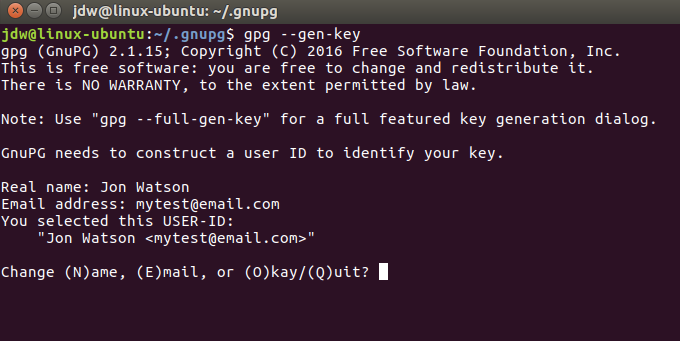

Убунту долази са унапред инсталираним ГПГ-ом. Једноставно куцањем гпг –ген-тастера у прозору терминала покренуће се процес генерисања кључева.

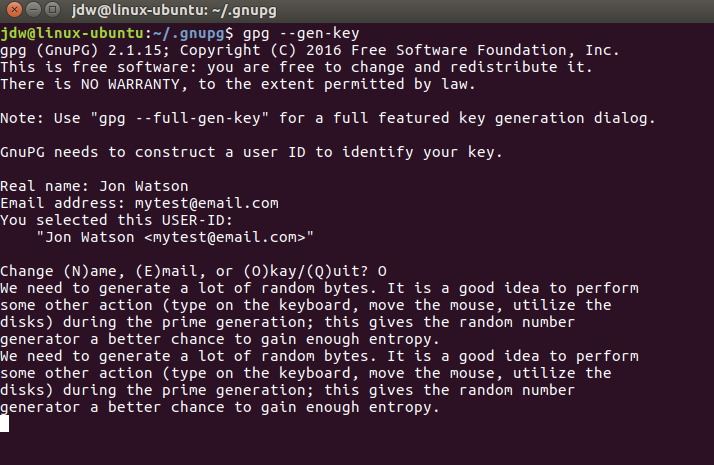

Започеће генерисање кључева и ту је потребно поново створити ентропију:

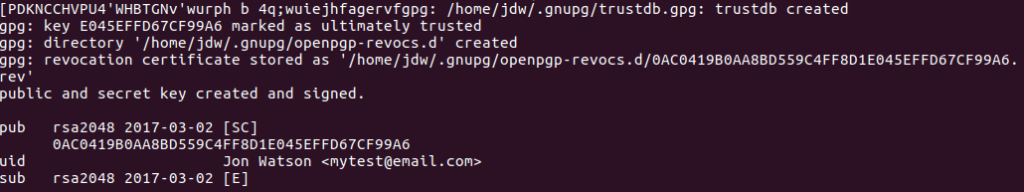

Оба кључа ће бити генерисана, јавни кључ ће бити потписан и на крају верован, а биће припремљена и потврда о опозиву..

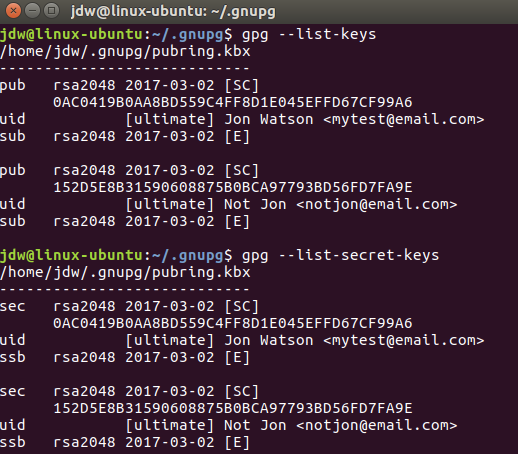

Да бисте видели нове кључеве, користите гпг –лист-тастере да бисте видели јавни кључ, а гпг –лист-сецрет-тастере да бисте приказали приватни кључ.

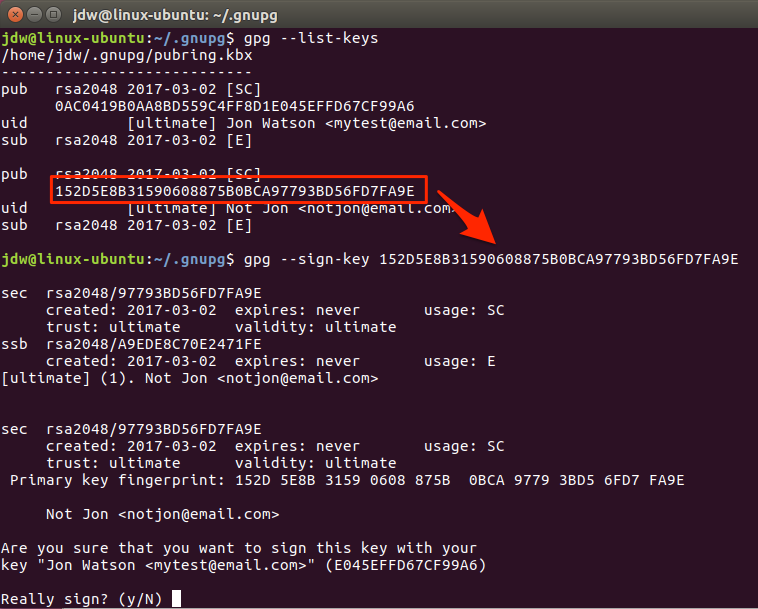

Да бисте потписали кључ, користите прикупљање идентификатора јавног кључа са кључа који желите да потпишете, а затим користите команду гпг –сигн-кеи.

ГПГ зна да ћу користити приватни кључ митест@емаил.цом да потпишем овај кључ, јер је то једини други приватни кључ из мог прстена. Да имам више приватних кључева, морао бих да одаберем кључ који желим да потпишем.

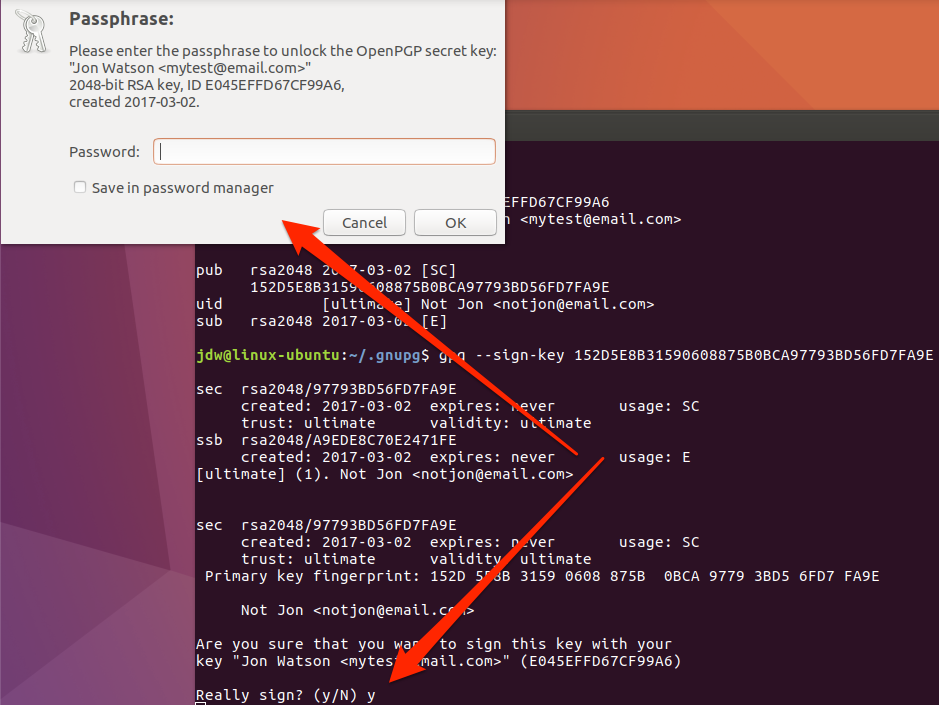

Да бисте користили приватни кључ за било коју функцију, он мора бити откључан лозинком коју сте добили у време генерисања кључа.

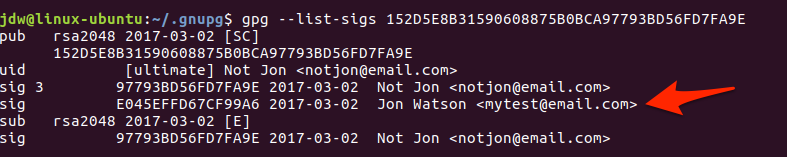

Потписи које кључ има можете видети командом гпг –лист-сигс.

Додатне ГПГ команде су наведене у датотеци помоћи која се може видети помоћу команде гпг –хелп.

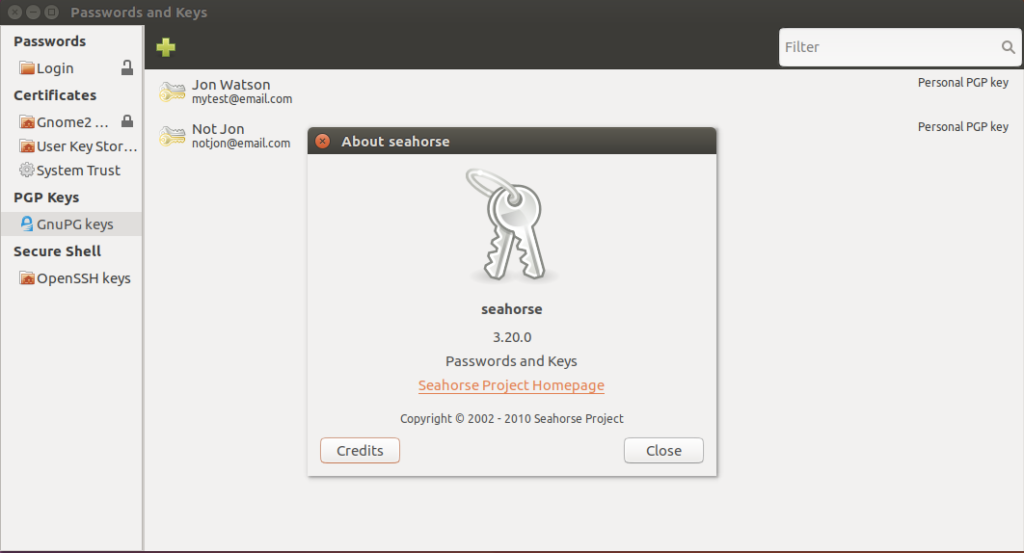

Ако више волите графички интерфејс на Убунту-у, постоји мноштво предњих пакета за ГПГ. Сеахорсе се инсталира уз Убунту, али се чудно зову Лозинке и Кључеви, тако да није очигледно пронаћи.

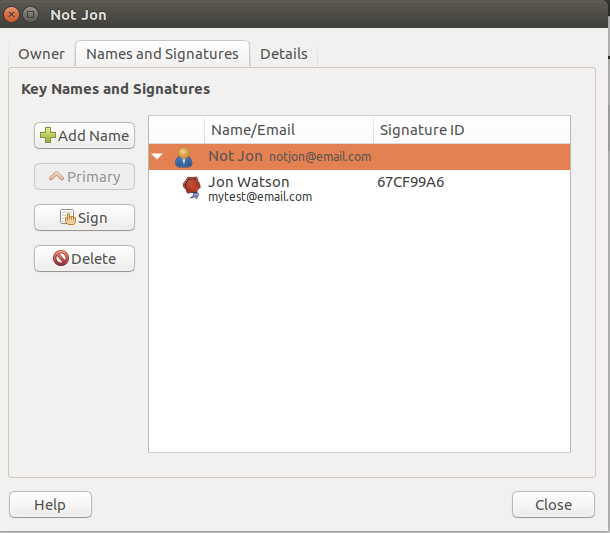

Дуплим кликом на тастер можете видети више детаља о њему и приступити конфигурацији потписа.

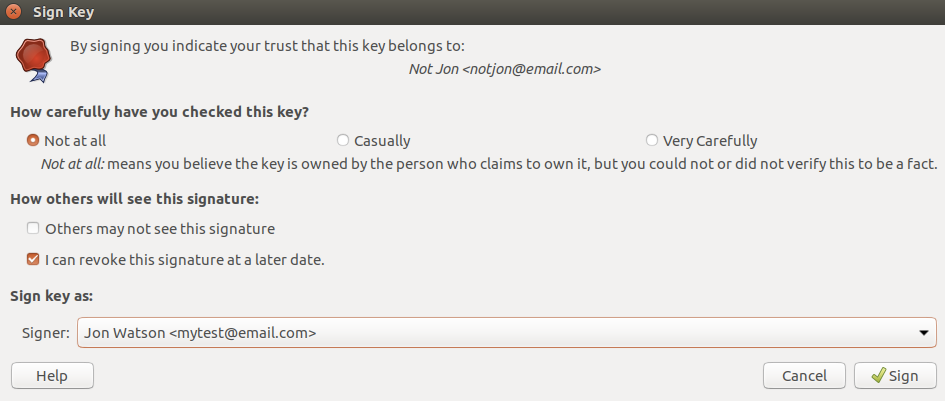

Опције валидације се мало разликују од мацОС ГПГ Кеицхаин-а, али су основе исте. Морате да наведете колико сте добро верификовали кључ и са којим приватним кључем желите да га потпишете.

Виндовс

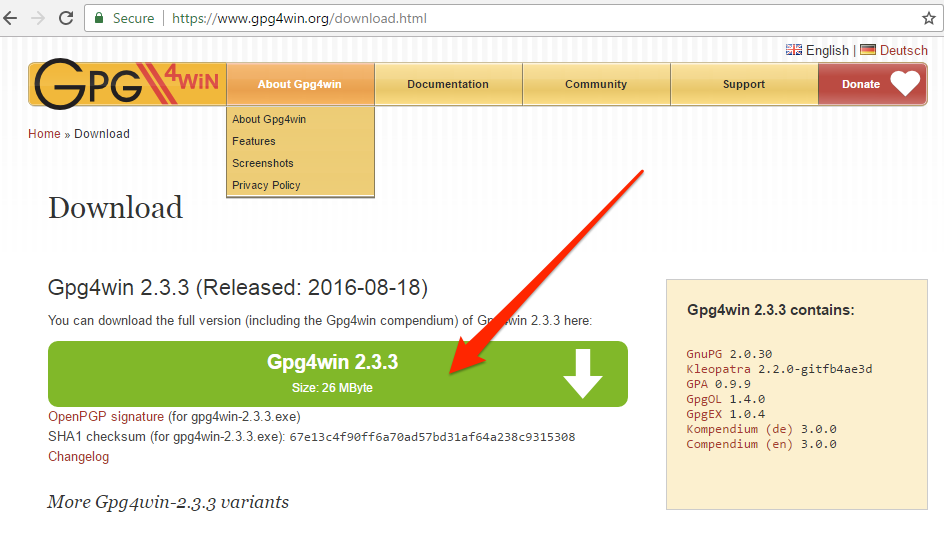

Преузмите апликацију ГнуПГ са веб локације ГнуПГ..

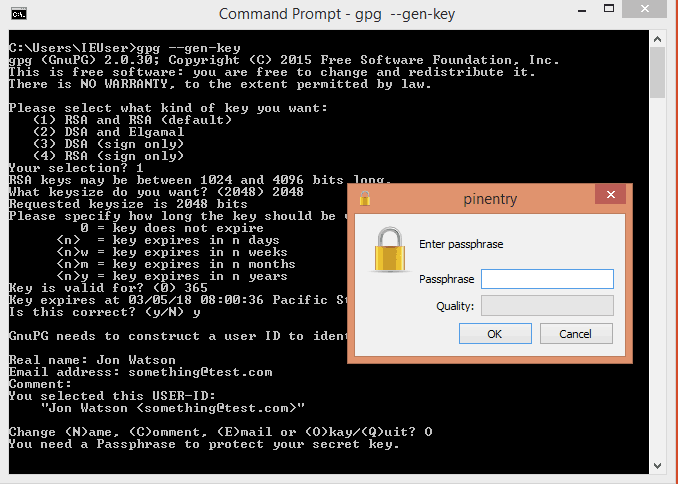

Покрените инсталацијски програм, а затим упишите гпг –ген-кеис да бисте креирали нови тастер.

Сада када имате кључеве, можете их користити за шифрирање датотека и е-поште.

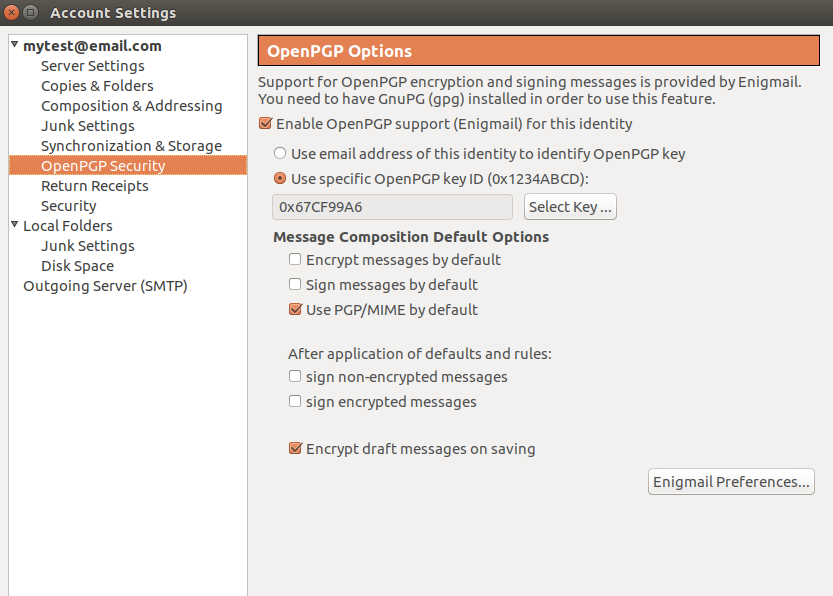

Емаил

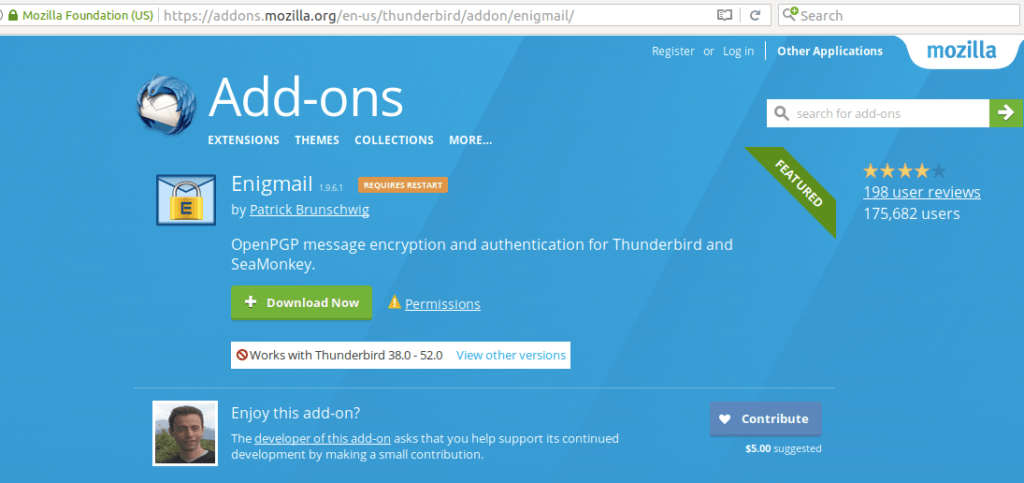

Једноставан начин за шифрирање адресе е-поште је употреба клијента за е-пошту који изворно подржава шифровање или има додатак који то чине. Мозилла Тхундербирд са Енигмаил додатком добро функционише у свим оперативним системима. Да бисте инсталирали додатак Енигмаил, посетите продавницу Мозилла и преузмите је.

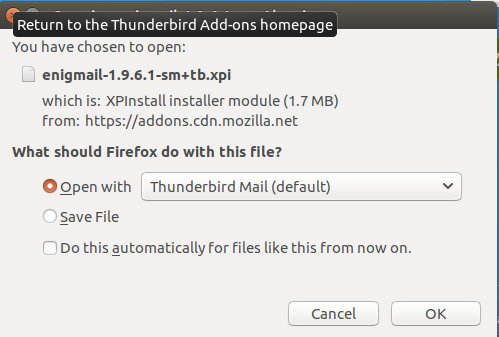

Ако користите прегледач Фирефок, препознаће додатак Тхундербирд и затражиће вас да га аутоматски инсталирате.

Ако ваш систем то не препозна као Тхундербирд екстензију, можете следити упутства за ручну инсталацију дата на страници за преузимање.

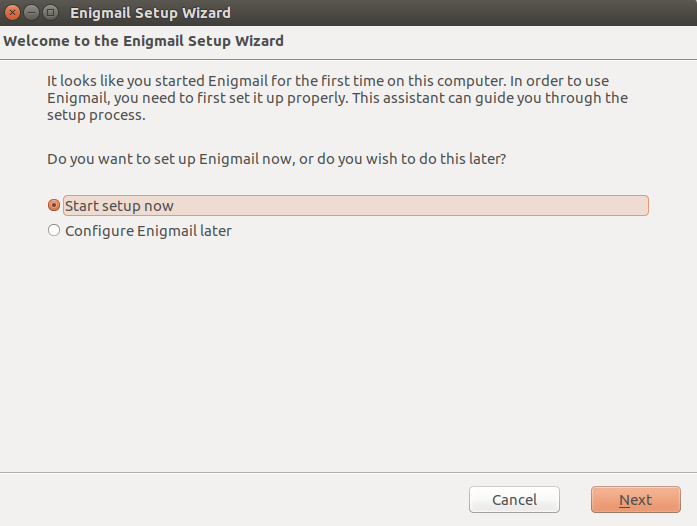

Након што инсталирате додатак и поново покренете Тхундербирд, покренут ће се чаробњак за конфигурацију.

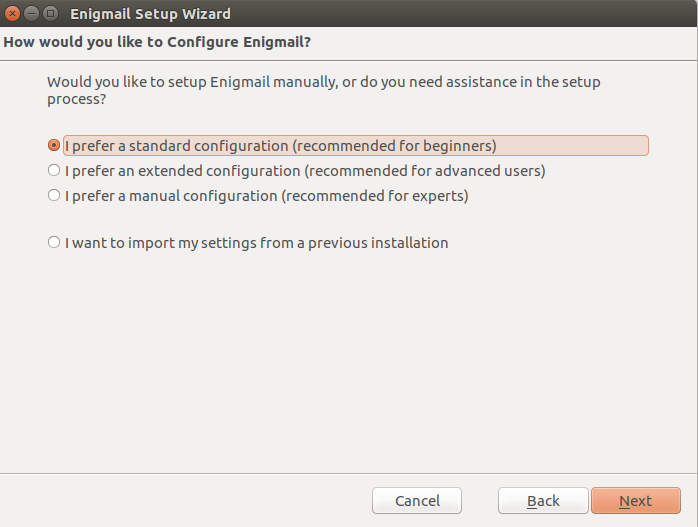

Стандардна инсталација треба да буде довољно добра да бисте се поставили и покренули.

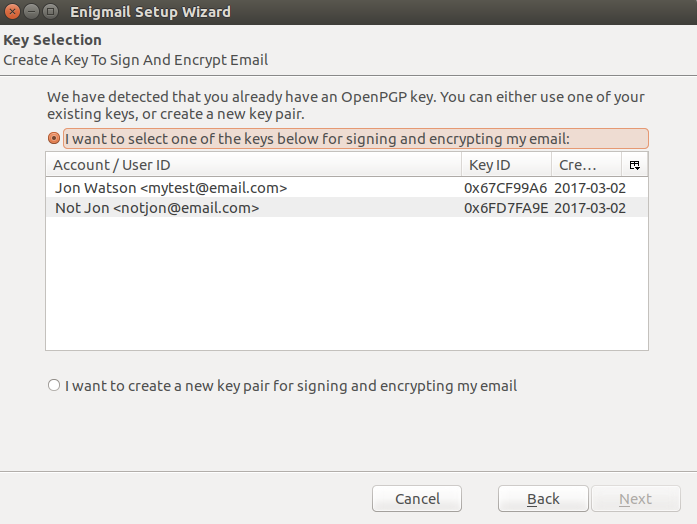

Енигмаил ће открити вашу постојећу инсталацију ОпенГПГ и приказати доступне парове кључева на вашем систему. Такође можете изабрати да креирате нови кључ у овом тренутку, али ми ћемо за овај чланак користити постојећи.

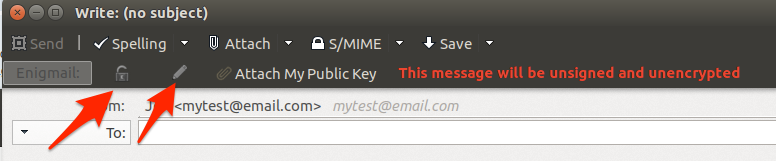

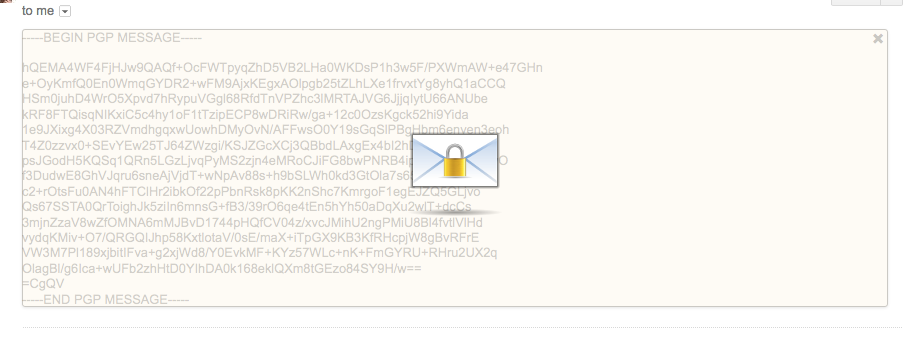

Након што је чаробњак за конфигурацију завршен, у прозору композиције имат ћете нове могућности шифрирања.

Сада можете шифровати или потписати е-поруке одабиром одговарајућег дугмета. Икона закључавања шифрират ће поруку користећи јавни кључ примаоца. Икона оловке ће дигитално потписати поруку користећи приватни кључ који сте поставили у подешавањима Енгимаил.

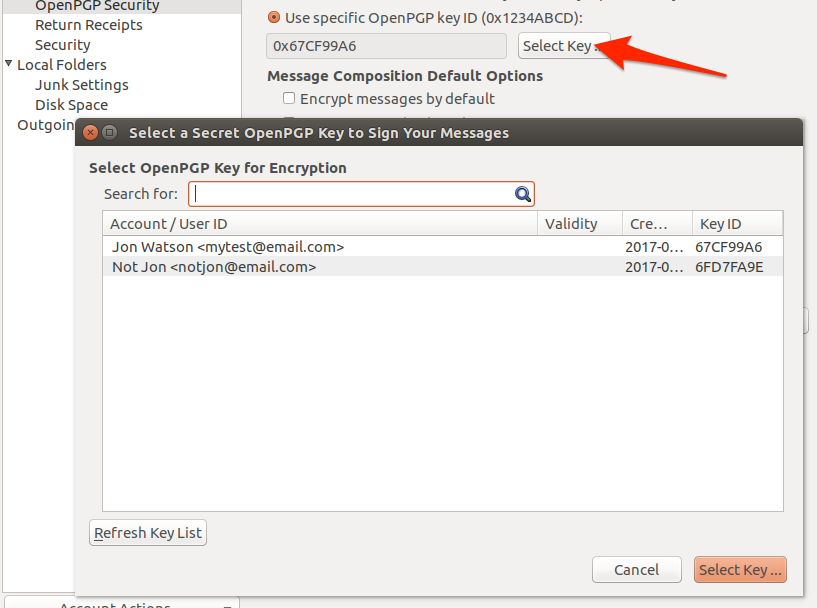

Можете да промените тастер који се користи кликом на Изаберите дугме и одабир другог кључа од вашег обесећа.

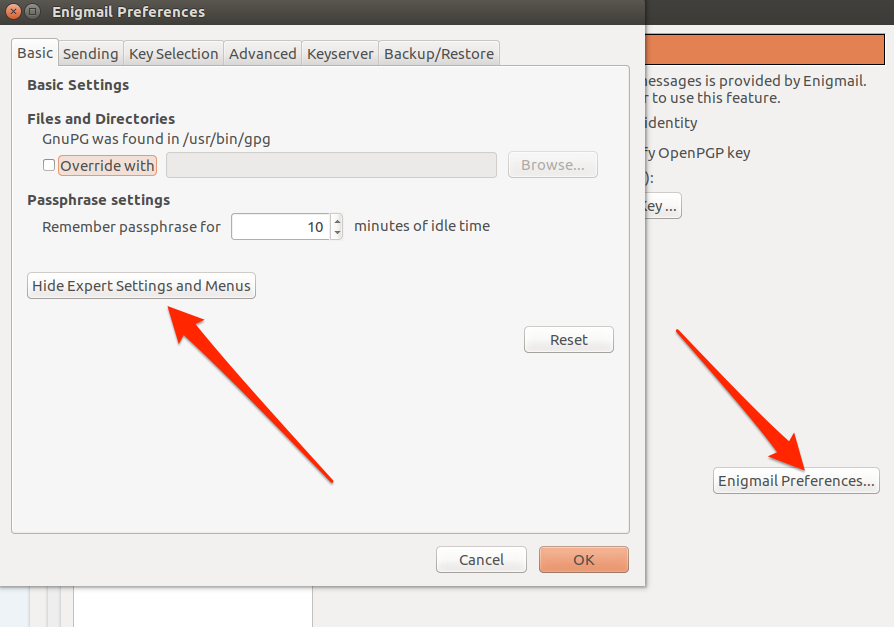

Опћим подешавањима Енигмаил-а која ће важити за све налоге можете приступити одабиром Енигмаил-а Подешавања… дугме и затим Прикажите поставке и меније стручњака дугме.

Узмите у обзир то Кеисервер картицу. Садржи листу сервера који складиште јавне кључеве на мрежи. Управо ово подешавање омогућава Енигмаилу да преузме јавни кључ некога коме пишете е-пошту, ако га већ немате. Енгимаил ће затражити те сервере за јавни кључ примаоца за вас, а ако га пронађе, преузме га и додај у ваш привезак.

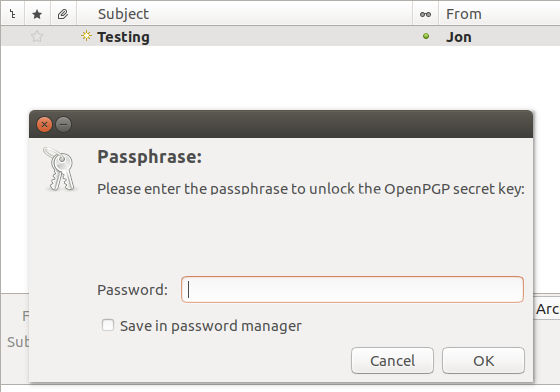

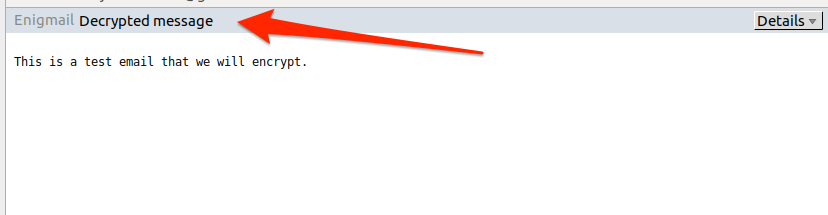

Када примите и шифрирате е-пошту, мораћете да наведете лозинку вашег приватног кључа. Ово привремено откључава ваш приватни кључ како би се могао користити за дешифровање е-поште.

Чак и када буде дешифровано, Тхундербирд ће и даље обавестити вас да је е-пошта дешифрована.

Вебмаил

Данас многи користе веб пошту уместо наменских клијената за е-пошту, као што је Тхундербирд. Неки добављачи е-поште подржавају шифровање директно на својим веб локацијама. И Протон Маил и Хусх Маил вам омогућавају да наведете своје кључеве и користите их за шифрирање и дешифровање е-поште. Опште решење је додатак Маилвелопе за Фирефок и Цхроме.

Маилвелопе ће заживети када открије шифрирање и на страници ће се појавити нејасан прекривач. Кликом на прекривање бићете упитани за лозинку вашег приватног кључа. Једном када то доставите, адреса е-поште ће се дешифровати. На сајту Цомпаритецх овде је брзи туториал Маилвелопеа.

Предност употребе Маилвелопе-а у односу на наменске провајдере е-поште је флексибилност. Маилвелопе можете користити са било којим провајдером веб поште.

Шифровање датотека

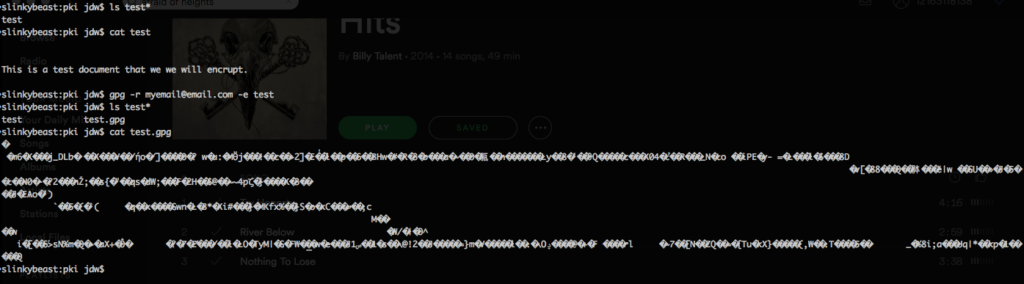

Помоћу преклопке -е реците ГПГ-у да шифрира датотеку:

гпг -р миемаил@емаил.цом -е тест

Имајте на уму како резултирајућа шифрирана датотека шифреног текста има исти назив као и обична текстуална датотека, али са гпг наставком. Покушај да га прочитате открива да је то сада шифрирани лабиринт који се не може прочитати.

Оригинална датотека остаје непромењена. Ако је ваша намера да задржите само шифровану верзију датотеке, требало би да ручно избришете датотеку отвореног текста. Међутим, имајте на уму да, пошто сте користили јавни кључ примаоца за шифровање датотеке, више је нећете моћи дешифровати. Само приватни кључ примаоца сада може да дешифрује датотеку.

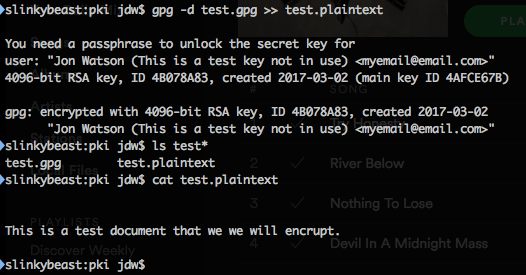

Ако имате приватни кључ који одговара јавном кључу, можете користити прекидач -д за дешифровање датотеке.

гпг -д тест

Као и шифровање, дешифровање не ствара датотеку. Приказаће садржај датотеке, али не и писати обичну тестну датотеку. Да бисте сачували дешифровани текст, можете га копирати и залепити у датотеку или користити оператора за преусмеравање на системима сличним Уник-у..

Криптографија је узбудљјива тема која има дугу историју. Од старих Египтања до модерних метода криптографије, овај процес прикривања порука је еволуирао и постао доступнији широј јавности. Симетрични и асиметрични кључеви су од велике важности у криптографији, а њихова размена је била проблем у прошлости. Криптографија јавног кључа решила је овај проблем и омогућила широку употребу криптографије у дигиталном добу. Шифровање е-поште и датотека, као и потписивање датотека, су само неки од начина на које се може користити криптографија. Овај процес је од велике важности за приватност и безбедност у дигиталном свету.