Trovanje adresnim protokolom adrese (ARP) napad je koji uključuje slanje lažnih ARP poruka preko lokalne mreže. To je također poznato kao ARP spoofing, ARP usmjeravanje otrova i ARP cache trovanje.

Trovanje adresnim protokolom adrese (ARP) napad je koji uključuje slanje lažnih ARP poruka preko lokalne mreže. To je također poznato kao ARP spoofing, ARP usmjeravanje otrova i ARP cache trovanje.

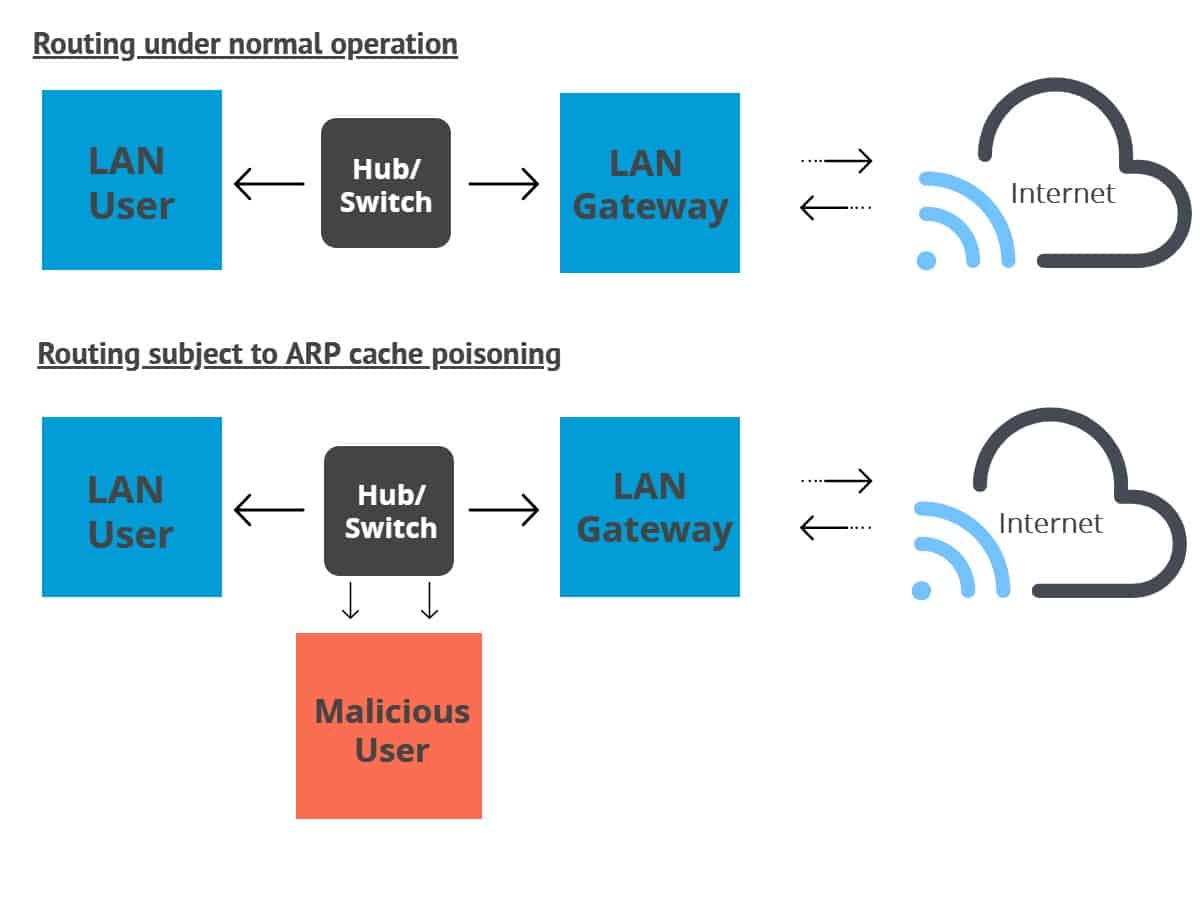

Ovi napadi umjesto toga pokušavaju preusmjeriti promet s izvorno namjeravanog domaćina na napadača. Trovanje ARP-om to čini povezivanjem napadačeve kontrole pristupa medija (MAC) s IP adresom cilja. Radi samo protiv mreža koje koriste ARP.

Trovanje ARP-om je vrsta napada čovjeka-u-sredini na koji se može koristiti zaustaviti mrežni promet, promijeniti ga ili presresti. Tehnika se često koristi za pokretanje dodatnih napada, kao što su otmica sesije ili odbijanje usluge.

Što je protokol za rješavanje adresa (ARP)?

ARP je protokol koji povezuje određenu IP adresu s adresom sloja veze odgovarajućeg fizičkog stroja. Budući da je IPv4 i dalje najčešće korišteni internetski protokol, ARP obično premošćuje jaz između 32-bitnih IPv4 adresa i 48-bitnih MAC adresa. Djeluje u oba smjera.

Odnos između određene MAC adrese i njene IP adrese čuva se u tablici poznatoj kao ARP predmemorija. Kada paket usmjeren prema domaćinu na LAN-u stigne do gateway-a, gateway koristi ARP za pridruživanje MAC ili fizičke adrese glavnog računala s njegovom korelirajućom IP adresom.

Tada domaćin traži kroz svoju ARP predmemoriju. Ako pronađe odgovarajuću adresu, adresa se koristi za pretvaranje formata i duljine paketa. Ako prava adresa nije pronađena, ARP će poslati paket zahtjeva koji pita ostale uređaje u lokalnoj mreži ako znaju ispravnu adresu. Ako stroj odgovara adresom, ARP predmemorija se ažurira s njom u slučaju da postoje budući zahtjevi iz istog izvora.

Što je trovanje ARP-om?

Sada kada razumijete više o temeljnom protokolu, možemo dublje pokriti trovanje ARP-om. ARP protokol razvijen je tako da bude učinkovit, što je dovelo do ozbiljnog nedostatak sigurnosti u svom dizajnu. To relativno lako omogućuje montiranje napada, sve dok može pristupiti lokalnoj mreži svoje mete.

Trovanje ARP-om uključuje slanje krivotvoreni ARP paketi odgovora na gateway preko lokalne mreže. Napadači obično koriste alate za varanje poput Arpspoof ili Arppoison kako bi olakšali posao. Oni postavljaju IP adresu alata koja odgovara adresi njihovog cilja. Alat zatim skenira ciljni LAN za IP i MAC adrese svojih računala.

Jednom kada napadač dobije adrese domaćina, oni počinju slati krivotvorene ARP pakete preko lokalne mreže domaćinima. Lažne poruke govore primateljima da bi MAC adresa napadača trebala biti povezana s IP adresom uređaja na koji ciljaju..

To rezultira time da primatelji ažuriraju ARP predmemoriju s adresom napadača. Kad primatelji ubuduće komuniciraju s metom, njihove će se poruke umjesto toga zapravo uputiti napadaču.

U ovom trenutku napadač je tajno usred komunikacije i može iskoristiti taj položaj za čitanje prometa i krađu podataka. Napadač također može mijenjati poruke prije nego što dođu do cilja ili čak u potpunosti zaustaviti komunikaciju.

Napadači mogu upotrijebiti ove informacije za postavljanje daljnjih napada, poput odbijanja usluge ili otmice sesija:

- Uskraćivanje usluge – Ovi napadi mogu povezati više zasebnih IP adresa s MAC adresom cilja. Ako dovoljno adresa šalje zahtjeve cilju, može postati pretrpan prometom, što narušava njegovu uslugu i čini ga neupotrebljivim.

- Otmica za sjednice – ARP krivotvorenje može se koristiti za krađu ID-ova sesije, koje hakeri koriste za ulazak u sustave i račune. Jednom kada dobiju pristup, mogu pokrenuti sve vrste pustoši protiv svojih ciljeva.

Kako otkriti trovanje ARP-om

Trovanje ARP-om može se otkriti na nekoliko različitih načina. Možete koristiti Windows naredbeni redak, analizator paketa otvorenog koda, kao što je Wireshark, ili vlasničke opcije, poput XArp.

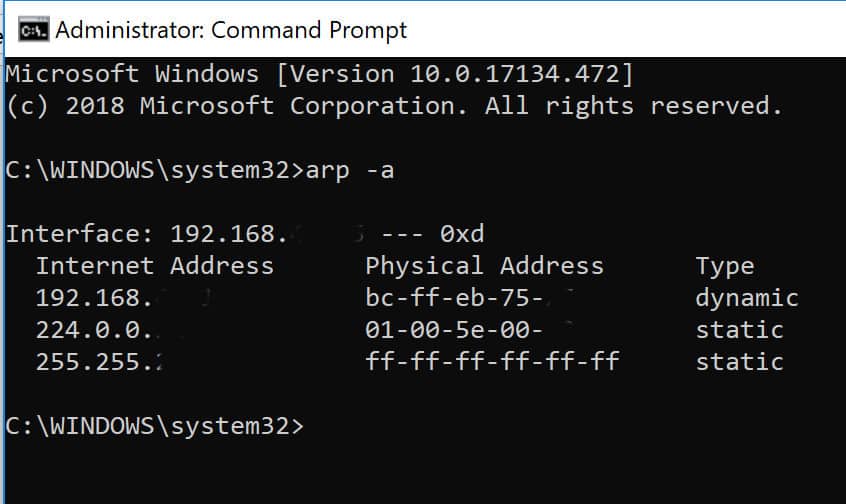

Komandni redak

Ako sumnjate da možda patite od napada trovanja ARP-om, možete provjeriti u naredbenom retku. Prvo otvorite naredbeni redak kao administrator. Najlakši način je pritisnuti tipku Windows ključ za otvaranje početnog izbornika. Unesite “cmd“, Zatim pritisnite Crtl, smjena i Unesi u isto vrijeme.

To će prikazati naredbeni redak, iako ćete možda morati kliknuti Da da biste aplikaciji dali dopuštenje za unošenje promjena. U naredbeni redak upišite:

arp -1

Ovo će vam dati ARP tablicu:

* Adresi na gornjoj slici djelomično su zatamnjeni iz razloga privatnosti.*

Tablica prikazuje IP adrese u lijevom stupcu i MAC adrese u sredini. Ako tablica sadrži dvije različite IP adrese koje dijele istu MAC adresu, vjerojatno ste podvrgnuti napadu otrovanja ARP-om.

Kao primjer, recimo da vaša ARP tablica sadrži više različitih adresa. Kad ga skenirate, primijetit ćete da dvije IP adrese imaju istu fizičku adresu. Nešto ovako možete vidjeti u svojoj ARP tablici ako se zapravo otrovate:

Fizička adresa internetske adrese

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Kao što vidite, i prva i treća MAC adrese odgovaraju. Ovo ukazuje da je vlasnik IP adrese 192.168.0.106 najvjerojatnije napadač.

Druge opcije

Wireshark se može koristiti za otkrivanje trovanja ARP-om analizom paketa, iako su koraci izvan okvira ovog vodiča i vjerojatno je najbolje prepustiti onima koji imaju iskustva s programom.

Komercijalni detektori otrovanja ARP-om, kao što je XArp, olakšavaju postupak. Oni vam mogu dati upozorenje kada započne trovanje ARP-om, što znači da se napadi otkriju ranije i šteta se može umanjiti.

Kako spriječiti trovanje ARP-om

Možete koristiti nekoliko metoda za sprječavanje trovanja ARP-om, a svaka ima svoje pozitivne i negativne učinke. Oni uključuju statičke ARP unose, šifriranje, VPN-ove i njuškanje paketa.

Statički ARP unosi

Ovo rješenje uključuje mnogo administrativnih troškova, a preporučuje se samo za manje mreže. To uključuje dodavanje ARP unosa za svaki stroj na mreži u svako pojedino računalo.

Mapiranje strojeva s skupovima statičke IP i MAC adrese pomaže u sprječavanju napada spoofinga jer strojevi mogu ignorirati ARP odgovore. Nažalost, ovo rješenje može vas zaštititi samo od jednostavnijih napada.

Šifriranje

Protokoli poput HTTPS i SSH mogu također pomoći smanjiti šanse za uspješan napad trovanja ARP-om. Kad se promet šifrira, napadač će morati ići na dodatni korak zavaravanja preglednika cilja da prihvati nelegitimnu potvrdu. Međutim, bilo koji podaci poslani izvan ovih protokola i dalje će biti ranjivi.

VPN

VPN može biti razumna obrana za pojedince, ali oni uglavnom nisu prikladni za veće organizacije. Ako je samo jedna osoba uspostavila potencijalno opasnu vezu, kao što je korištenje javnog wifija u zračnoj luci, a VPN će kriptirati sve podatke koji putuju između klijenta i izlaznog poslužitelja. To pomaže u njihovoj sigurnosti jer će napadač moći vidjeti samo šifrirani tekst.

To je manje izvodljivo rješenje na organizacijskoj razini jer bi trebale postojati VPN veze između svakog računala i svakog poslužitelja. Ne samo da bi ovo bilo složeno za postavljanje i održavanje, nego bi šifriranje i dešifriranje na toj skali također ometalo rad mreže.

Paketni filtri

Ovi filtri analiziraju svaki paket koji se šalje putem mreže. Oni mogu filtriraju i blokiraju zlonamjerne pakete, kao i one čija je IP adresa sumnjiva. Filtri za pakete također mogu otkriti ako paket tvrdi da dolazi iz interne mreže kad zapravo potiče izvana, što smanjuje šansu da napad bude uspješan.

Zaštita vaše mreže od trovanja ARP-om

Ako želite da vaša mreža bude sigurna od prijetnje trovanjem ARP-om, najbolji plan je kombinacija gore navedenih alata za prevenciju i otkrivanje. Metode prevencije imaju određene nedostatke u određenim situacijama, pa se čak i najsigurnije okruženje može naći pod napadom.

Ako postoje i aktivni alati za otkrivanje, o trovanju ARP-om znati ćete čim započne. Sve dok vaš mrežni administrator brzo djeluje nakon upozorenja, općenito možete proći zatvorite ove napade prije nego što se nanese veća šteta.

Dizajn slike zasnovan na ARP Spoofingu od 0x55534C ispod CC3.0

ačina. Jedan od načina je korištenje komandnog retka i naredbe “arp -a”. Ova naredba prikazuje ARP predmemoriju i omogućuje vam da provjerite jesu li adrese ispravne. Ako primijetite da se MAC adresa ne podudara s IP adresom, to može ukazivati na trovanje ARP-om. Također možete koristiti alate poput Wiresharka za analizu prometa i otkrivanje sumnjivih aktivnosti.

Kako spriječiti trovanje ARP-om? Postoji nekoliko načina za sprečavanje trovanja ARP-om. Jedan od načina je korištenje statičkih ARP unosa, što znači ručno dodavanje adresa u ARP predmemoriju. Ovo je korisno za male mreže, ali može biti nepraktično za velike mreže. Također možete koristiti šifriranje i VPN za zaštitu prometa od napadača. Paketni filtri također mogu pomoći u sprečavanju trovanja ARP-om blokiranjem sumnjivih ARP paketa.

Zaštita vaše mreže od trovanja ARP-om je važna jer ovaj napad može biti vrlo štetan za vašu sigurnost i privatnost. Važno je educirati se o ovom napadu i poduzeti mjere za sprečavanje i otkrivanje njegovih aktivnosti.

titi naredbu u komandnom retku ili koristiti neke druge opcije. Ako primijetite neobično ponašanje mreže, poput usporenog prometa ili gubitka veze, to bi mogao biti znak da je vaša mreža žrtva trovanja ARP-om. Također možete koristiti alate poput ARPWatch ili Wireshark za otkrivanje ovog napada.

Kako spriječiti trovanje ARP-om? Postoji nekoliko načina za sprečavanje trovanja ARP-om. Možete koristiti statičke ARP unose kako biste ručno dodijelili MAC adrese svojim uređajima. Također možete koristiti šifriranje ili VPN kako biste zaštitili svoju mrežu od ovog napada. Paketni filtri također mogu pomoći u sprečavanju ovog napada.

Zaštita vaše mreže od trovanja ARP-om je vrlo važna jer ovaj napad može uzrokovati ozbiljne probleme i ugroziti sigurnost vaših podataka. Stoga je važno da se educirate o ovom napadu i poduzmete mjere zaštite kako biste zaštitili svoju mrežu od ovog napada.

zličitih načina, a neki od njih su:

1. Komandni redak – koristeći naredbu “arp -a” u naredbenom retku, možete vidjeti popis ARP predmemorije i provjeriti jesu li adrese ispravne.

2. Druge opcije – postoje i druge opcije za otkrivanje trovanja ARP-om, poput korištenja softvera za otkrivanje mrežnih napada ili provjere mrežnih logova.

Kako spriječiti trovanje ARP-om

Postoji nekoliko načina za sprečavanje trovanja ARP-om, a neki od njih su:

1. Statički ARP unosi – ručno postavljanje ARP unosa može spriječiti napadače da ih krivotvore.

2. Šifriranje – korištenje šifriranja može spriječiti napadače da čitaju promet.

3. VPN – korištenje VPN-a može sakriti vašu IP adresu i spriječiti napadače da vas pronađu.

4. Paketni filtri – korištenje paketnih filtara može spriječiti napadače da šalju lažne ARP poruke.

Zaštita vaše mreže od trovanja ARP-om

Kako biste zaštitili svoju mrežu od trovanja ARP-om, preporučuje se korištenje kombinacije gore navedenih metoda. Također je važno redovito ažurirati softver i sigurnosne postavke kako biste spriječili napade. Uz pravilnu zaštitu, možete osigurati sigurnost svoje mreže i zaštititi svoje podatke od napadača.