Атаки «Человек посередине» (MitM) были вокруг с незапамятных времен. Принцип прост – плохой парень вставляет себя в середину разговора между двумя сторонами и передает сообщения друг другу, при этом ни одна из сторон не знает о третьем лице. В интернет-контексте это означает, что промежуточная сторона имеет возможность читать все, отправленные любой из сторон, а также изменять их..

Атаки «Человек посередине» (MitM) были вокруг с незапамятных времен. Принцип прост – плохой парень вставляет себя в середину разговора между двумя сторонами и передает сообщения друг другу, при этом ни одна из сторон не знает о третьем лице. В интернет-контексте это означает, что промежуточная сторона имеет возможность читать все, отправленные любой из сторон, а также изменять их..

Как работает атака «Человек посередине»?

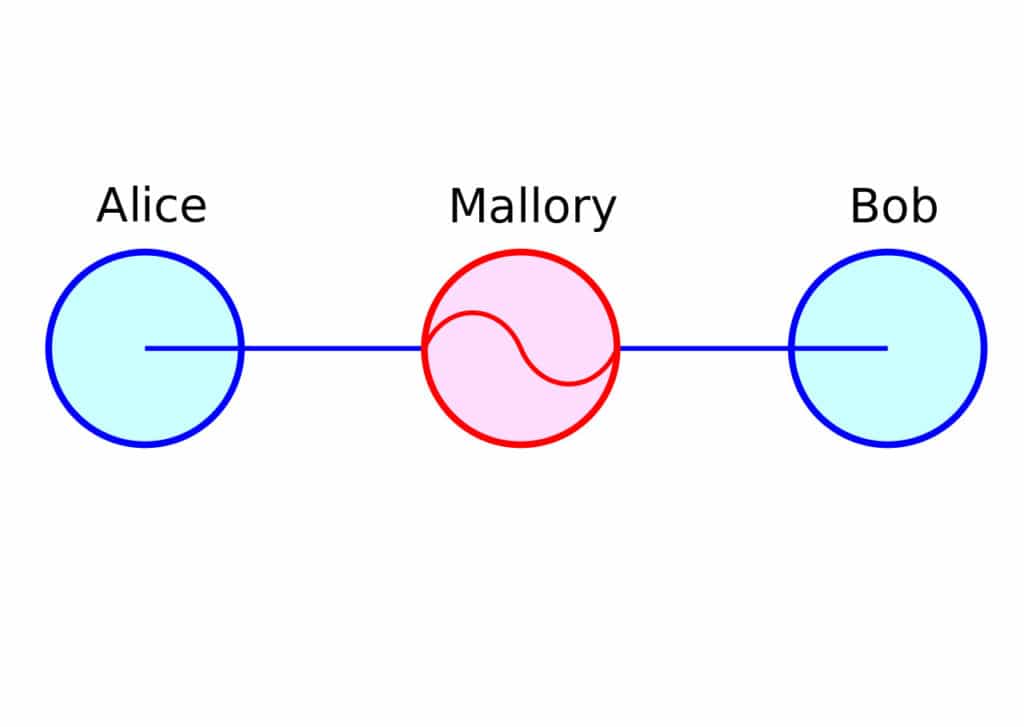

В былые времена эта фраза относилась к буквальному человеку посередине. Генерал Боб отправил бы своего посланника верхом на коне, чтобы сказать полковнику Алисе атаковать левый фланг. Леди Мэллори, злой (бедный) человек посередине, задержит этого посланника и украдет сообщение. Затем она передаст сообщение полковнику Алисе, приказывающее ему отступить, и отправит ответ генералу Бобу, подтверждающий исходные фланговые приказы. Вскоре после этого генерал Боб проигрывает войну в ошеломляющем тактическом смущении, потому что его левый фланг был полностью незащищен.

Интернет-атаки MitM принимают ту же форму. Распространенная атака MitM для Мэллори – установка фиктивной точки беспроводного доступа в публичном месте; кофейня например. Она дает поддельной точке доступа законное звучащее имя, такое как «coffeeshop-customer-free-wifi», и вскоре клиенты начинают подключаться к этой точке доступа вместо законной. В этот момент Мэллори вставила себя в поток данных между вашим устройством и интернетом в целом и может захватить весь ваш трафик. Если вы не используете шифрование, это также означает, что Мэллори теперь может читать весь ваш трафик и потенциально изменять его.

Некоторые возможные результаты этого перехвата:

Угон сеансаРассмотрим случай, когда вы используете веб-почту для отправки электронной почты. Когда вы вошли в свою веб-почту, Мэллори захватила копию вашего файла cookie аутентификации, когда он был отправлен в ваш браузер, и теперь она может использовать этот файл cookie и для доступа к вашей веб-почте..

Примечание. В предыдущих статьях я описывал, как на самом деле работает сеть, а не как нам говорят. Мы не «заходим» на сайты. Скорее, наш браузер запрашивает веб-сайт, который затем отправляется на наш локальный компьютер. Затем мы вводим наши регистрационные данные, которые отправляются на сервер веб-сайта. Если учетные данные верны, веб-сайт ответит каким-либо токеном аутентификации, обычно cookie. Когда мы делаем дополнительные запросы с нашего компьютера, этот файл cookie отправляется вместе с этими запросами, чтобы веб-сайт знал, кто мы, и не заставлял нас входить в систему каждый раз, когда мы хотим перейти на другую страницу. Этот файл cookie является конфиденциальным токеном и является ценным в случае кражи..

Повторить атаку: Мэллори может выполнить повторную атаку. Поскольку у нее есть все ваши данные, можно «воспроизвести» то, что вы сделали. Например, если вы перевели 100 кредитов Runescape своему другу, повторная отправка пакетов, которые содержали эту первоначальную передачу, может привести к другой передаче, и у вас уже нет 200 кредитов.

Измененный контентВернемся к примеру с веб-почтой. Возможно, вы даете указание своему адвокату удержать средства недавней юридической сделки. Поскольку у Мэллори есть все пакеты, включающие это электронное письмо, она может изменить слово «не сообщать» на «освободить» и вызвать всевозможные недоразумения. Это популярный тип атаки MitM, который, как мы видели, использовался в дополнениях Kodi Media Center, и это также вымышленная атака, которую Мэллори использовала, чтобы убить генерала Боба..

Недостающий контентДругой вариант измененного контента – это полное исчезновение контента. Возможно, вы ждете сигнала, чтобы что-то сделать. Мэллори может убедиться, что он никогда не прибудет.

Какие средства защиты существуют для предотвращения атак «Человек посреди»?

Несмотря на бесконечные способы, которыми эти атаки могут закончиться, на самом деле есть только несколько вещей, которые используются снова и снова. Для защиты от MitM-атак должно существовать следующее:

Неотрекаемость: Сообщение пришло от человека или устройства, оно говорит, что пришло.

Целостность сообщения: Сообщение не было изменено, так как оно вышло из-под контроля отправителя

Имейте в виду, что слово «сообщение» используется в общем для обозначения многих понятий, таких как полные электронные письма или пакеты данных ниже в стеке. Применяются одни и те же понятия, независимо от типа данных.

Способы не стать жертвой атаки MitM включают в себя:

Используйте HTTPS везде, где это возможно

Просмотр HTTPS в адресной строке браузера гарантирует, что ваше подключение к веб-сайту зашифровано. Это не означает, что вы должны доверять этому веб-сайту больше, чем любому другому, это просто означает, что ваши данные шифруются, когда они перемещаются между вашим устройством и сайтом. Вредоносные веб-сайты могут сыграть свою роль в подготовке вас к атаке MitM, поэтому стоит быть осторожным с каждым посещаемым веб-сайтом, чтобы убедиться в его законности с самого начала..

HTTPS использует безопасность транспортного уровня (TLS).

Примечание: TLS почти всегда неправильно называют SSL (Secure Sockets Layer). SSL является предшественником TLS, но название, похоже, застряло.

TLS и HTTP работают вместе, чтобы создать HTTPS, который обеспечивает шифрование и отсутствие аннулирования. Когда ваш браузер впервые подключается к сайту HTTPS, он согласовывает это с сервером. Во время этого процесса браузер проверяет сертификат сервера, чтобы убедиться, что он подключается к сайту, который он считает (безотказность), а также генерирует набор ключей шифрования сеанса. Эти ключи используются на протяжении всего последующего сеанса для шифрования данных, что, в свою очередь, обеспечивает целостность сообщений.

Чтобы Мэллори успешно изменила данные, отправляемые вам с сервера, она должна была иметь ключи сеанса браузера и сервера, ни один из которых никогда не передавался. Это подразумевает, что она должна была бы контролировать и клиента, и сервер, и в этом случае не было бы необходимости монтировать MitM-атаку в первую очередь..

Существуют плагины для браузера, которые заставляют ваш браузер использовать HTTPS, когда он доступен на сайте. Поскольку многие сайты поддерживают HTTPS, но не обязательно настроены на использование браузерами, такие плагины могут очень помочь.

Используйте браузер, который поддерживает закрепление открытых ключей

Некоторые атаки MitM могут быть очень сложными. Поскольку большая часть защиты связана с TLS и шифрованием, а шифрование сложно взломать, продвинутым злоумышленникам будет проще имитировать веб-сайт. Например, сертификатам TLS доверяют браузеры, поскольку они подписаны центрами сертификации (CA), которым доверяет браузер. Если Мэллори успешно скомпрометирует ЦС, она может выдать действительные сертификаты для любого домена, которому будут доверять веб-браузеры. Как только Мэллори сможет успешно выдать себя за законный веб-сайт, единственная оставшаяся проблема состоит в том, чтобы заставить пользователей посетить этот сайт с помощью стандартных методов фишинга..

Это имело место в 2011 году, когда голландский CA DigiNotar был скомпрометирован и были созданы сертификаты, чтобы заставить большое количество иранских пользователей Gmail отказаться от своих имен пользователей и паролей Google..

Закрепление открытого ключа HTTP (HPKP) – это метод, с помощью которого владельцы веб-сайтов могут сообщать браузерам, какие открытые ключи будет использоваться веб-сайтом. Если браузер посещает этот сайт и ему предоставляется другой открытый ключ, которого нет в списке, это означает, что сайт или, по крайней мере, сертификат TLS, недействителен.

Закрепление должно выполняться владельцем сервера, но вы можете защитить себя как пользователя с помощью браузера, который поддерживает закрепление с помощью открытого ключа. На сегодняшний день Firefox (версия 32), Chrome (версия 56) и Opera (33) поддерживают его; Internet Explorer и Edge этого не делают. Firefox имеет настройку about: config с именем security.cert_pinning.enforcement_level; 1, которая позволяет отключать HPKP, но зачем вам это? Если вы хотите проверить, поддерживает ли ваш браузер HKPK, посетите этот тестовый URL-адрес HPKP. Он представляет заголовки HPKP и неверный открытый ключ. Если ваш браузер поддерживает HPKP, он отобразит сообщение об ошибке.

Использовать виртуальную частную сеть (VPN)

VPN создает зашифрованный туннель между вашим устройством и сервером VPN. Весь ваш трафик проходит через этот туннель. Это означает, что даже если вы вынуждены использовать сайт, не поддерживающий HTTPS, или даже если вы были обмануты в использовании вредоносной точки доступа Wi-Fi, вы все равно сохраняете некоторую степень защиты от MitM.

Учтите, проблема с точкой доступа Wi-Fi. Если вы подключились к фальшивой точке доступа Мэллори, Мэллори сможет видеть весь ваш трафик. Но, поскольку весь ваш трафик шифруется при использовании VPN, все, что она получает, – это набор нечитаемых зашифрованных больших двоичных объектов, которые предоставляют очень мало данных. Постоянное использование VPN – хорошая идея, но использование его в неаккуратных ситуациях, таких как общедоступный Wi-Fi, является обязательным условием..

Используйте браузер, который поддерживает HTTP Strict Transport Security (HSTS)

HTTPS – очень хороший шаг к предотвращению MitM-атак в сети, но есть и потенциальная слабость. Чтобы владелец веб-сайта заставлял посетителей использовать HTTPS, существует два варианта. Первый – просто отключить незашифрованный HTTP-порт 80. Это означает, что люди, пытающиеся зайти на сайт по http: //, ничего не получат, а сайт просто перестанет работать. Большинство владельцев веб-сайтов не хотят, чтобы их посетители испытывали такой негативный опыт, поэтому вместо этого они оставляют порт 80 открытым, но используют его только для отправки кода перенаправления HTTP 301, сообщающего браузерам перейти на https: //.

На практике это работает хорошо, но у злоумышленника есть возможность выполнить Атаку с понижением рейтинга во время этого перенаправления. Атака с понижением рейтинга может заставить веб-сервер использовать более слабые криптографические шифры, что облегчает последующую атаку MitM. Веб-сайты, использующие HSTS, отправляют браузеру заголовки при самом первом подключении, которые предписывают браузеру использовать HTTPS. Затем браузер отключает существующий сеанс и повторно подключается с использованием HTTPS. Хотя это может показаться небольшим отличием, оно значительно уменьшает вектор атаки стандартного перенаправления HTTP на HTTPS. Почти все современные браузеры поддерживают HSTS, но на рынке существует множество браузеров, поэтому стоит подтвердить, что ваш конкретный браузер поддерживает его.

Нелегальные атаки MitM

Стоит также отметить, что некоторые атаки MitM являются довольно неэлегансными и простыми. Например, Мэллори, не имея большого технического опыта, могла бы создать два адреса электронной почты, которые точно совпадают с адресами Алисы и Боба, а затем начать разговор с одним из них, имея в виду другой. Поскольку многие почтовые клиенты показывают только имена адресов, а не их адреса электронной почты, эта хитрость работает чаще, чем должна. Тогда Мэллори сможет управлять обоими почтовыми ящиками и оставаться в середине разговора неопределенно долго.

Лучшая защита от этого типа атаки MitM – быть бдительным. Ищите контрольные знаки, такие как необычный язык, и наведите курсор на адрес электронной почты отправителя, чтобы убедиться, что он является законным.

Примеры известных атак MitM

Я уже коснулся Wi-Fi MitM и повторных атак, но практически нет предела тому, как общие методы MitM можно использовать в качестве атаки. Любой процесс, в котором участвуют две или более стороны (спойлер: это все) имеет право плохому парню впрыскивать себя в середину.

ARP Отравление: Протокол разрешения адресов – это незамеченный герой IP-сети, который гарантирует, что пакеты приходят именно к той сетевой карте, для которой они предназначены. Как только пакет поступает в локальную сеть назначения, ему необходимо знать адрес управления доступом к среде (MAC) сетевой карты, для которой он предназначен. Это достигается запросом ARP who-has, который запрашивает у каждого компьютера в локальной сети «у кого есть» IP-адрес назначения пакета. Теоретически, сетевая карта, которой назначен этот IP-адрес, отвечает своим MAC-адресом, и пакет доставляется. На практике в протокол ARP не встроена аутентификация, поэтому Мэллори может ответить, что у нее есть этот IP, и трафик будет ей доставлен. Чтобы сделать эту атаку добросовестным MitM, ей необходимо также убедиться, что пакет также перенаправлен на правильный MAC-адрес.

Порт Кража: Это расширенная атака, которая может использоваться в больших сетях, в которых используются сетевые коммутаторы. Коммутаторы содержат таблицу Content Addressable Memory (CAM), которая записывает отношения между MAC-адресами сетевых карт, которые он обслуживает, и их соответствующими портами. Если нет другой настройки безопасности, то таблица CAM динамически создается и перестраивается с каждым пакетом, который видит коммутатор. Злоумышленник может подделать пакет с MAC-адресом жертвы, и коммутатор запишет эту связь. Это означает, что последующие пакеты, предназначенные для жертвы, будут отправлены злоумышленнику вместо.

MitM-атаки очень трудно обнаружить, и против них нет «серебряной пули». Во многом, эта неспособность полностью защитить от атак MitM проистекает из того факта, что почти нет конца типам атак, которые может придумать плохой парень. Процесс передачи пакета данных с вашего компьютера на сервер где-то в Интернете включает в себя множество протоколов, множество приложений и множество устройств, таких как маршрутизаторы и коммутаторы, которые потенциально могут быть использованы. Лучшее, что вы можете сделать, – это стать «высоко висящим фруктом» и принять меры, чтобы ему стало труднее стать жертвой атаки MitM. Большинство атак направлено на большое количество людей, чтобы обеспечить наибольший потенциал для успеха. Если противник не преследует вас конкретно, шаги, описанные в этой статье, должны обеспечить хорошую защиту..

Вам также могут понравиться VPN-логирование VPN и ордера на поиск VPN.PN70 + распространенные онлайн-мошенничества, используемые киберпреступниками и мошенниками. VPN Как бесплатно удалить шпионское ПО и какие инструменты использовать VPN.

ерала Боба в нашем первоначальном примере.

Russian:

Атаки «Человек посередине» (MitM) были известны с давних времен. Принцип простой – злоумышленник вставляет себя в середину разговора между двумя сторонами и передает сообщения друг другу, при этом ни одна из сторон не знает о третьем лице. В интернет-контексте это означает, что промежуточная сторона имеет возможность читать все, отправленные любой из сторон, а также изменять их.

Существует несколько способов защиты от атак MitM, включая использование HTTPS, браузеров с поддержкой закрепления открытых ключей и HTTP Strict Transport Security (HSTS), а также виртуальных частных сетей (VPN).

Нелегальные атаки MitM могут привести к угону сеанса, повторной атаке и изменению контента. Это может привести к серьезным последствиям, таким как кража конфиденциальных данных и финансовых средств.

Важно принимать меры предосторожности и использовать средства защиты, чтобы защитить себя от атак MitM.