A DD-WRT nyílt forráskódú firmware az útválasztók széles skálájához. Számos útválasztónak sok olyan lehetősége van, amelyekhez a forgalmazók nem biztosítanak hozzáférést az útválasztó adminisztratív felületén keresztül. A DD-WRT firmware mindent felszabadít, amelyre az útválasztó képes, beleértve az OpenVPN kliens és / vagy az OpenVPN szerver válását is..

A DD-WRT nyílt forráskódú firmware az útválasztók széles skálájához. Számos útválasztónak sok olyan lehetősége van, amelyekhez a forgalmazók nem biztosítanak hozzáférést az útválasztó adminisztratív felületén keresztül. A DD-WRT firmware mindent felszabadít, amelyre az útválasztó képes, beleértve az OpenVPN kliens és / vagy az OpenVPN szerver válását is..

Lásd még: a legjobb VPN-k a DD-WRT útválasztókhoz.

Hol szerezhetek DD-WRT útválasztót??

A Linksys gyártotta az eredeti WRT útválasztókat. A mai DD-WRT nyílt forráskódú firmware a Linksys WRT firmware-en alapul, amelyet a WRT54G útválasztók sorozatához fejlesztettek ki. A DD-WRT „DD” része egy tippe a németországi Drezda város rendszámához, ahol a DD-WRT projekt elsődleges fenntartója él.

Ma már a Linksys és más routergyártók megvásárolhatják a DD-WRT-t futtató útválasztókat. A DD-WRT telepíthető számos más útválasztóra is, amelyekhez saját szabadalmazott firmware van telepítve. Például, az útválasztóm egy TP-Link c1900 ArcherC9, amely a TP-Link firmware-rel kapott. Megvilágítottam a megfelelő DD-WRT firmware-vel, és most egy DD-WRT router.

Miért telepítse az OpenVPN-t az útválasztón?

Az útválasztója OpenVPN kliensként

Mivel a piacon szinte minden számítógéphez, táblagéphez és telefonhoz van OpenVPN kliens alkalmazás, nem mindig egyértelmű, hogy miért előnyös lehet az OpenVPN telepítése az útválasztóra.

Az útválasztó közvetlen a VPN-szolgáltatóhoz történő csatlakoztatása azt jelenti, hogy nem feltétlenül kell VPN-szoftvert futtatnia bármelyik eszközén. Remélhetőleg WPA2-t vagy azzal egyenértékű titkosítást használ a belső hálózatán, ezért ésszerű feltételezni, hogy a forgalom némileg védett a kíváncsiskodó szemtől. De amint a forgalom eléri az útválasztót, akkor átjut az internetszolgáltató hálózatán a rendeltetési helyére. Az útválasztó VPN-kliensként történő konfigurálása biztosítja, hogy az útválasztót elhagyó forgalom titkosítva legyen, amint áthalad az internetszolgáltatóján, amíg el nem éri a VPN kilépési pontját a nyilvános internetre..

A VPN-ügyfél futtatásának előnyei az útválasztón a következők:

- Csak egy kapcsolat szükséges a VPN-kiszolgálóval. Ez segíthet elkerülni egyes VPN-szolgáltatók által beállított csatlakozási korlátokat.

- Sok eszköznek, például az Apple TV-knek nincs egyszerű módja a VPN-szoftver telepítésének. Azáltal, hogy a VPN szoftver fut az útválasztón, a hálózat összes forgalma zavartalanul átjut a VPN-en.

- A VPN mindig be van kapcsolva, így nem kell megjegyeznie, hogy el kell indítania, amikor használni akarja.

Az útválasztója OpenVPN-kiszolgálóként

Ha útválasztóját OpenVPN szerverré alakítja, azt jelenti, hogy kívülről hozzáférhet otthoni hálózatához. Ha úton van, de dokumentumokhoz vagy más számítógéphez kell hozzáférnie a belső hálózatokon, akkor ki kell szabadítania egy OpenVPN-klienst, csatlakozhat az útválasztó OpenVPN-kiszolgálójához, és.

Hogyan alakíthatom a DD-WRT útválasztót OpenVPN kliensré?

A DD-WRT firmware ezt nagyon egyszerűvé teszi, mivel támogatja az OpenVPN és a PPTP stílusú VPN-ket. A PPTP nagyon bizonytalan VPN-protokoll, ezért az OpenVPN-t javasoljuk a PPTP-n keresztül.

Lásd még: VPN-protokolljaink cheat sheet.

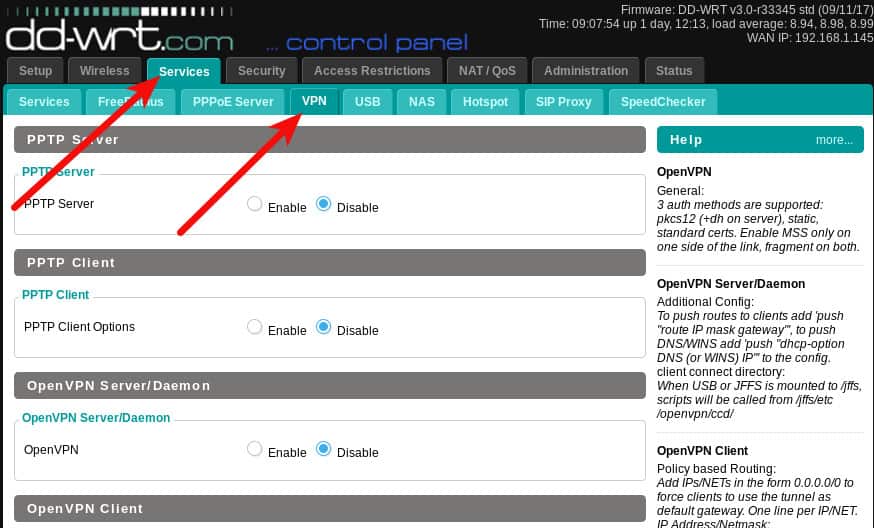

Jelentkezzen be az útválasztóra. A DD-WRT adminisztrációs felület bejelentkezési címe általában 192.168.0.1, de lehet, hogy a hálózatot másképp állította be. Ha belépsz, keresse meg a Szolgáltatások fülre, majd a VPN lap.

Konfiguráljuk az útválasztó OpenVPN kliens funkcióját. Az első dolog, amire szüksége van, egy OpenVPN-kiszolgáló, amellyel kapcsolódhat. Lehet, hogy saját OpenVPN-kiszolgálót készített, vagy egy VPN-szolgáltatót használ, amely támogatja az OpenVPN-t. A cikkhez a ProtonVPN-t fogom használni, de az OpenVPN-konfigurációnak a Proton-tól való megszerzése mellett nem lehet különbség a különféle szolgáltatók beállításában..

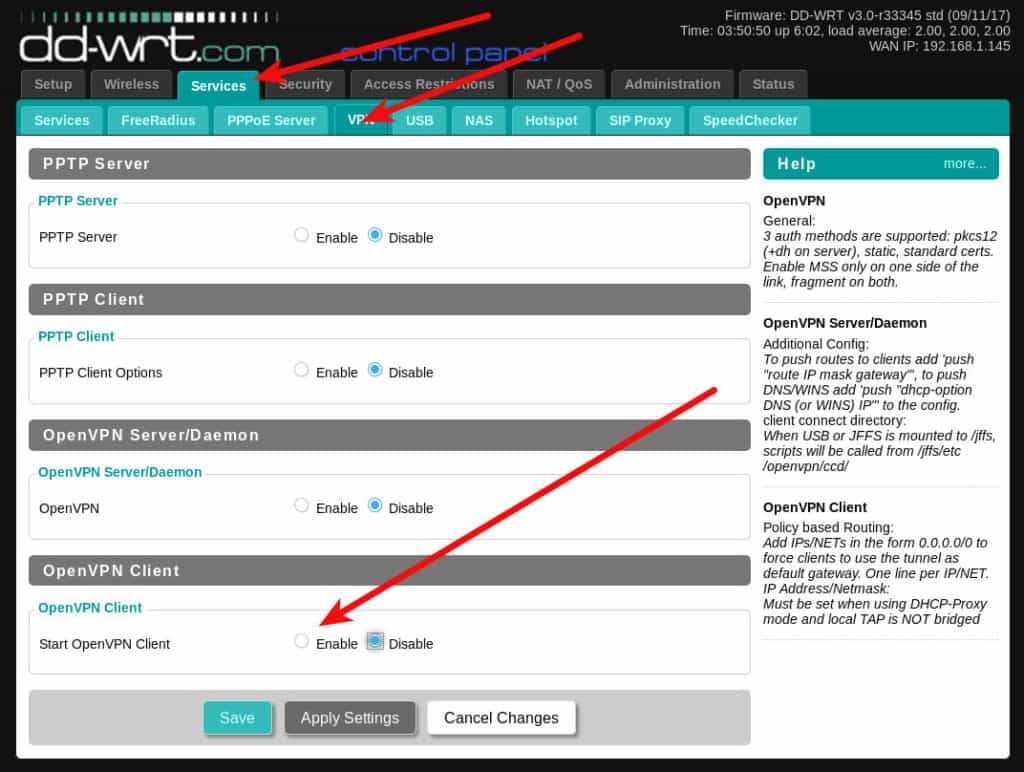

Engedélyezze az OpenVPN Client beállítást

Kattints a Engedélyezze választógomb az ügyfélbeállítások kibontásához.

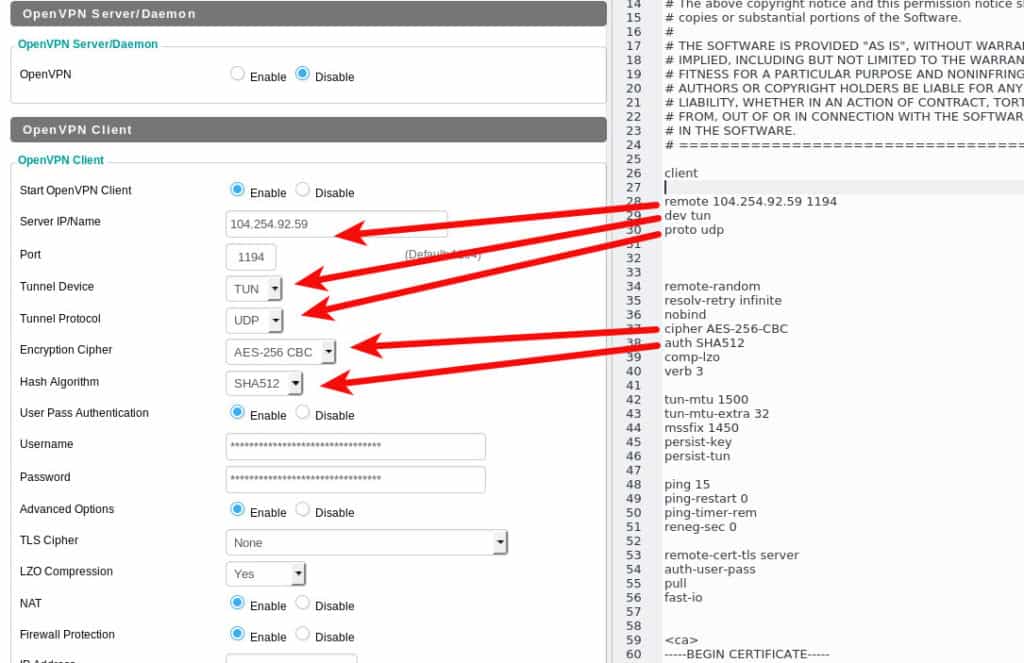

A legtöbb OpenVPN-t használó VPN-szolgáltató konfigurációs fájlt fog biztosítani az Ön számára. Bizonyos esetekben felhasználói névre és jelszóra is szükség lesz. Bármely adott OpenVPN konfigurációs fájl tartalma eltérhet. Hasznos lenne, ha a DD-WRT interfésznek importálási funkciója lenne, de mivel erre nincs szükség, meg kell próbálnunk azonosítani a konfigurációs fájl mely részeit kell bevinni az egyes mezőkbe.

A ProtonVPN konfigurációs fájljának elején vannak néhány beállítás, majd a végén néhány tanúsítványfájl. A képernyőképen jeleztem azokat a néhány beállítást, amelyeket manuálisan kell konfigurálnia a DD-WRT útválasztón:

A ProtonVPN esetében szintén be kell írnom a felhasználónevemet és a jelszavam a megfelelő mezőkbe.

A fennmaradó beállításokat másolni kell, és be kell illeszteni a DD-WRT útválasztó További konfigurációs mezőjébe.

Ezen a ponton meg akarjuk menteni a beállításokat a Megment gomb az oldal alján. A biztonságtudatos emberek a VPN aktiválása előtt további munkákat kívánnak végezni az útválasztó DNS-beállításaival kapcsolatban, ezért nem választottam a Alkalmazza a Beállításokat gomb még.

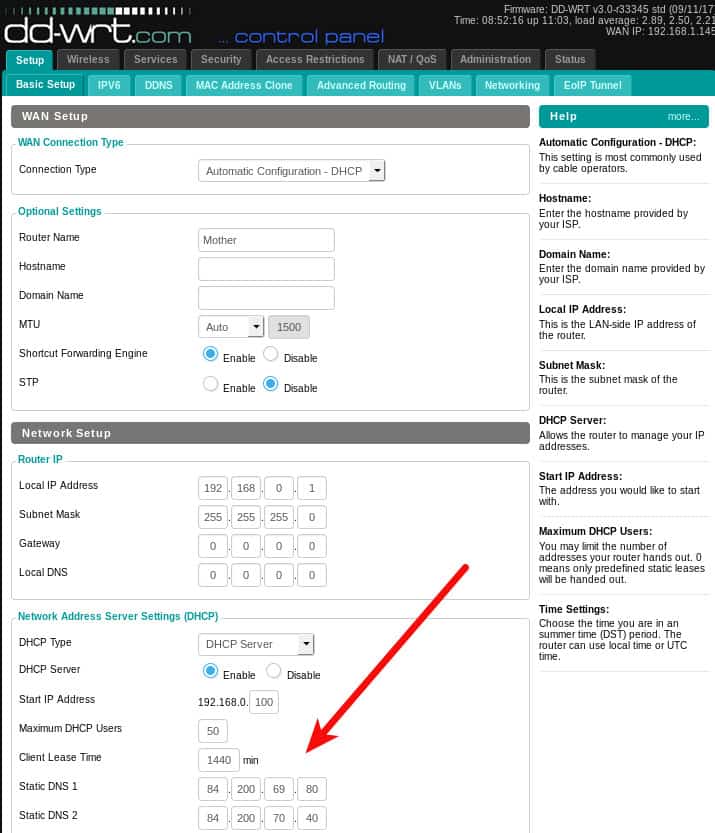

Konfigurálja a DNS-t

Ha a VPN aktív, akkor az összes forgalom áthalad rajta, titkosítva, a helyi hálózat és az internetszolgáltató kíváncsi szemén túl. Annak érdekében azonban, hogy bárhová eljuthasson az interneten, a számítógépének DNS-kereséseket kell végrehajtania. A DNS-keresések a webhely domainneveit, például az example.com, a számítógép által használt IP-címre oldják meg. Noha ezek a DNS-keresések nem tartalmaznak tényleges információt arról, hogy mit csinálsz egy adott webhelyen, a megfigyelő számára teljes listát adhatnak minden olyan webhelyről, amelyet a számítógépe megkeresett és valószínűleg meglátogatott..

Egyes VPN-k DNS-szolgáltatásokat nyújtanak a VPN-n kívül, de beállíthatják az útválasztót is, hogy további névtelen DNS-kiszolgálókat használjon gyors konfigurációs változtatás elvégzésével..

Keresse meg a Beállít -> Alapbeállítás fülre, és írja be a használni kívánt DNS-kiszolgálókat a Statikus DNS mezőkbe. Ez a példa a DNS.WATCH szervereket mutatja be.

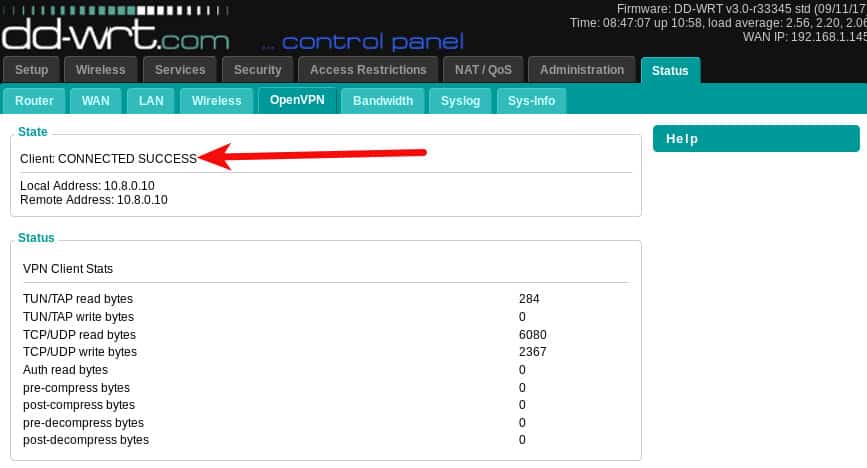

Kattints a Alkalmazza a Beállításokat gomb. Most elindíthatja a VPN-t. Menj vissza a Szolgáltatások -> VPN fülre, és kattintson a Alkalmazza a Beállításokat gomb. Keresse meg a Állapot -> OpenVPN fülre, és a tetején látnia kell a biztató üzenetet: Ügyfél: CSATLAKOZTATOTT Siker. Vegye figyelembe, hogy az OpenVPN állapot lap nem létezik, amíg az OpenVPN szolgáltatás engedélyezve van.

Az útválasztó most a VPN-en keresztül továbbítja az összes forgalmat a csatlakoztatott eszközökről.

A DNS-szivárgásteszt segítségével ellenőrizheti, hogy működnek-e a DNS-beállításai.

A VPN letiltásához keresse meg az OpenVPN fület, kattintson a gombra letiltása választógombot, majd kattintson a gombra Alkalmazza a Beállításokat gomb alján. Az OpenVPN beállító ablaka összeomlik, ha letiltja, de a beállítások maradnak a következő engedélyezéskor..

Hogyan alakíthatom a DD-WRT útválasztót OpenVPN szerverré?

Az első lépés néhány tanúsítvány és kulcs létrehozása az OpenVPN szerver számára. Ennek legegyszerűbb módja az OpenVPN telepítése a számítógépre, és a segédprogramok segítségével a szükséges fájlok létrehozására. Az OpenVPN webhelyen talál útmutatást arról, hogyan kell ezt megtenni a Windows rendszerekhez. A Linux felhasználók használhatják az alábbi parancsokat. Ha további háttérrel szeretne tudni a teljes telepítésről, itt találhat egy részletesebb Linux OpenVPN beállítási cikket. Vegye figyelembe, hogy bár jelenleg nem telepítünk OpenVPN szervert (az útválasztó lesz a kiszolgáló), továbbra is ugyanazt a munkát kell elvégeznünk a tanúsítványok generálása érdekében.

Ubuntu és más Debian-alapú felhasználók számára telepítse az openvpn fájlt és az easy-rsa csomagokat:

Sudo apt-get intstall openvpn easy-rsa

A RedHat-alapú disztrókon yum-ot vagy hasonló csomagkezelőt kell használni. A csomagneveknek azonosaknak vagy nagyon hasonlóaknak kell lenniük.

Hozzon létre egy könyvtárat, amelyben működni fog, az openvpn-nek hívom

mkdir openvpn; cd openvpn

Most futtassa a tanúsítványgenerációs parancsokat. Illessze be pontosan ezeket, beleértve a pontokat:

/ usr / bin / make-cadir CA

cd CA

forrás ./vars

./clean-all

./build-ca

./beépített kulcs- szerver kiszolgáló

./build-dh

./buildkey kliens

CD-kulcsok; openvpn –genkey –secret pfs.key

Vegye figyelembe, hogy néhány parancs felszólítja a helyinformációk beépítését a tanúsítványba. Jól van, ha hagyja az alapértelmezett értékeket, és talán még kívánatos is, mivel ezeket az információkat bárki el tudja olvasni. Ha valamilyen okból meg szeretné szabni, frissítheti a 64–69. Sor CA / vars fájlját a használni kívánt helyinformációkkal. Az alapértelmezett értékek:

exportálás KEY_COUNTRY ="MINKET"

exportálás KEY_PROVINCE ="CA"

exportálás KEY_CITY ="SanFrancisco"

exportálás KEY_ORG ="Fort-Funston"

exportálás KEY_EMAIL ="[email protected]"

exportálás KEY_OU ="MyOrganizationalUnit"

A két kulcsgenerációs sorozat végén megkérjük, hogy adja meg a kihívás jelmondatát. Ne adja meg ezt a szerverkulcsnak, mert megakadályozza az OpenVPN felügyelet nélküli indítását. Érdemes lehet azt is, hogy az ügyfélkulcsot jelszó nélkül hagyja, mert néhány OpenVPN-ügyfélnek nincs lehetősége arra, hogy ezt megadja a csatlakozáskor. Ahhoz, hogy jelszavak megadása nélkül megkerülje ezeket az utasításokat, csak nyomja meg az Enter billentyűt.

Vegye figyelembe, hogy az utolsó parancs nem kötelező, de kívánatos. Ez a kulcs lehetővé teszi az útválasztó számára, hogy tökéletes továbbbiztonsági (PFS) titkot biztosítson. A PFS lehetővé teszi a VPN-kapcsolat számára, hogy a munkamenet során időszakonként tárgyaljon egy új statikus kulcsról. Ez további biztonságot nyújt abban az esetben, ha a magánkulcsokat bármikor veszélybe sodorják. PFS nélkül az összes korábbi VPN-kapcsolatot bárki visszafejti a magánkulccsal. A PFS esetén ez nem lehetséges, mert a kulcs rendszeresen megváltozik, és a helyettesített kulcs eltűnik a füstcsomóban.

Ezen a ponton most egy csomó kulcs- és tanúsítványfájl kell lennie a CA / kulcs könyvtárban:

$ ls -1 CA / kulcsok /

01.pem

02.pem

ca.crt

ca.key

client.crt

client.csr

client.key

dh2048.pem

index.txt

index.txt.attr

index.txt.attr.old

index.txt.old

sorozatszám

serial.old

server.crt

server.csr

server.key

pfs.key

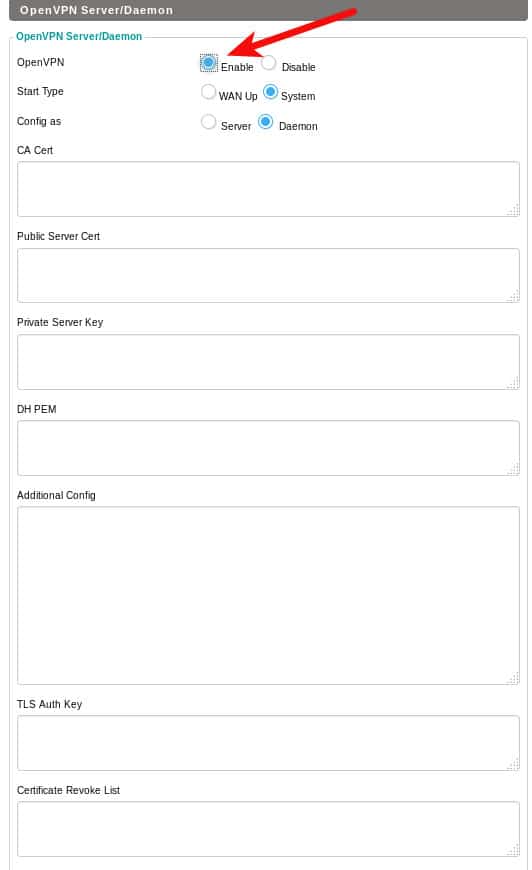

Ezeknek csak néhányra van szükségünk. Nyissa meg a következő fájlokat egy szövegszerkesztőben, például a Jegyzettömb vagy a vi. Ne használjon semmilyen szövegszerkesztőt. Másolja az értékeket, és illessze be őket a DD-WRT OpenVPN Server / Daemon oldal megfelelő mezőjébe. Keresse meg az útválasztó rendszergazda felületét Szolgáltatások -> VPN majd kattintson az Engedélyezés választógombra az OpenVPN Server / Daemon szakaszban.

- Illessze be a ca.crt-t a CA Cert mezőbe

- Illessze be a server.crt fájlt a Public Server Cert mezőbe

- Illessze be a server.key-t a Private Server Key mezőbe

- Illessze be a dh2048.pem fájlt a DH PEM mezőbe

- Illessze be a pfs.key-t a TLS Auth kulcsba (feltéve, hogy ezt a kulcsot létrehozta)

Ha különösen paranoid vagy, akkor megadhatja a Tanúsítvány-visszavonási listát. Ez arra szólítja fel az OpenVPN-kiszolgálót, hogy ellenőrizze a visszavonási listát, mielőtt bármilyen tanúsítványt elfogadna egy csatlakozó ügyféltől. A CRL beállítása és használata alig halad előre ebben a cikkben.

Kattints a Alkalmazza a beállításokat gombra, és a VPN-kiszolgálónak el kell indulnia. Látogasson el a Állapot-> OpenVPN oldalon láthatja a kapcsolat állapotát. Vegye figyelembe, hogy ezúttal az “Szerver: CSATLAKOZTATOTT SIKER” üzenet jelenik meg, inkább az “Ügyfél”: “CSATLAKOZTATOTT” “SIKER”, amelyet az ügyfél futtatásakor láttál..

A következő lépés egy klienskonfigurációs fájl létrehozása, amelyet eszközein használhat az új OpenVPN-kiszolgálóhoz való csatlakozáshoz. Fontos, hogy egyes beállítások mindkét oldalon (kliens / szerver) kiegészítsék egymást. Az ügyfélkonfigurációval végződtem, amely így néz ki:

ügyfél

dev tun

proto udp

távoli YOUR_IP_ADDRESS 1194

rejtjel AES-256-CBC

tls-rejtjel TLS-DHE-RSA-WITH-AES-256-CBC-SHA

auth sha256

comp-LZO

link-mtu 1570

—– KEZDETI PRIVÁT KULCS —–

Másolja a client.key fájl tartalmát, és illessze be ide.

—– VÉGREHAJTÓ KULCS —–

—– ALKALMAZÁSI BIZONYÍTVÁNY —–

Másolja a client.crt fájl tartalmát, és illessze be ide.

—– VÉGLEGES BIZONYÍTVÁNY —–

—– ALKALMAZÁSI BIZONYÍTVÁNY —–

Másolja át a ca.crt fájl tartalmát, és illessze be ide.

—– VÉGLEGES BIZONYÍTVÁNY —–

kulcs irány 1

Másolja a pfs.key fájl tartalmát, és illessze be ide

Ezután elindítottam az openvpn klienst, és összekapcsoltam:

$ sudo openvpn –config client-config.ovpn

Szeptember 23., 16:05:05 [year] OpenVPN 2.3.10 x86_64-pc-linux-gnu [SSL OpenSSL)] [LZO] [EPOLL] [PKCS11] [MH] [IPv6] épült [year]. június 22-én.

[year]. szeptember 23., 16:05:05, könyvtári verziók: OpenSSL 1.0.2g, 2016. március 1., LZO 2.08

Szombat szeptember 23., 16:05:05 [year] Vezérlőcsatorna hitelesítés: tls-auth INLINE statikus kulcsfájl használatával

Szeptember 23., 16:05:05 [year] UDPv4 link helyi (kötve): [undef]

Szeptember 23., 16:05:05 [year] UDPv4 link távoli: [AF_INET] 192.168.0.1:1194

Szeptember 23., 16:05:09 [year] [szerver] Partner kapcsolat kezdeményezve az [AF_INET] 192.168.0.1:1194

Szombat szeptember 23. 16:05:12 [year] megnyílt a TUN / TAP eszköz tun0

Szeptember 23., 16:05:12 [year] do_ifconfig, tt->ipv6 = 0, tt->did_ifconfig_ipv6_setup = 0

Szeptember 23., 16:05:12 [year] / sbin / ip link set de04 up up 1497

Szeptember 23., 16:05:12 [year] / sbin / ip addr add dev tun0 10.10.10.2/24 adás 10.10.10.255

Szeptember 23., 16:05:12 [year] Az inicializálási sorozat befejeződött

A Linux parancssori OpenVPN klienst használom, de ugyanazzal a konf fájllal kell működnie minden OpenVPN klienssel, bármilyen platformon, kipróbáltam az Android telefonomon az OpenVPN Connect segítségével, és csatlakozni tudtam.

Vegye figyelembe az ügyfélkonfiguráció távoli vonalát. Használhatja a külső IP-címét, de ha az internetszolgáltató időről időre forgatja a külső IP-címet, érdemes lehet dinamikus gazdagépnevet használni. A dinamikus DNS egy olyan folyamat, amelynek során statikus tartománynevet társít az útválasztó IP-jéhez, és ez a hostnév továbbra is a helyes IP-címre mutat, még akkor is, ha megváltozik. Meglátogatni a Beállít -> DDNS a DD-WRT útválasztó lapján, és megtekintheti a támogatott dinamikus DNS-szolgáltatók listáját.

Az OpenVPN megbízható és robusztus VPN-megoldás. Széles körben használják, különösen a magánélet védelmével kapcsolatos VPN szolgáltatók körében. A DD-WRT-t futtató útválasztók különösen egyszerűvé teszik a kimenő forgalom biztonságos futtatását az OpenVPN klienskonfiguráción keresztül, valamint a bejövő forgalmat az OpenVPN szerverkonfiguráción keresztül..

Lásd még: A legjobb Linux VPN szolgáltatók.

A „Linksys WRT54-G Router” a Webmhamster által, a CC BY 2.0 alapján engedélyezett

at. Ez lehet egy fizetős VPN-szolgáltató vagy saját szerver, amelyet otthon állított be. Az OpenVPN-kiszolgáló beállításaitól függően lehet, hogy szüksége van a konfigurációs fájlra vagy a felhasználónévre és jelszóra. Ezeket az információkat gyakran az OpenVPN-kiszolgáló weboldalán találja meg.

Miután rendelkezik az OpenVPN-kiszolgálóval kapcsolatos információkkal, térjen vissza az útválasztó adminisztrációs felületére, és kattintson az OpenVPN Client beállítására. Itt adja meg az OpenVPN-kiszolgáló adatait, és mentse el a beállításokat.

Ha minden jól megy, az útválasztó most csatlakozik az OpenVPN-kiszolgálóhoz, és az összes forgalom titkosítva lesz. Ha problémái vannak a beállításokkal, ellenőrizze az OpenVPN-kiszolgáló dokumentációját, vagy kérjen segítséget a DD-WRT közösségtől.

Összességében a DD-WRT nyílt forráskódú firmware nagyszerű lehetőséget kínál az útválasztók széles skálájának felszabadítására. Az OpenVPN-kliens és -szerver funkciók telepítése az útválasztóra biztonságosabbá teheti az internetkapcsolatot, és lehetővé teszi a hálózat összes eszközének egyszerű csatlakozását a VPN-hez.

zít, vagy előfizethet egy VPN-szolgáltatásra, amely támogatja az OpenVPN-t. Az OpenVPN-kiszolgáló beállításaitól függően lehet, hogy szüksége van a szerver IP-címére, a felhasználói nevére és jelszavára, valamint a tanúsítványokra is. Ezeket az adatokat be kell írni az útválasztó OpenVPN-kliens beállításaiba. Engedélyezze az OpenVPN Client beállítást. Az OpenVPN-kliens beállításainak engedélyezéséhez jelölje be a „Enable” jelölőnégyzetet az OpenVPN Client beállítások alatt. Ezután adja meg az OpenVPN-kiszolgáló adatait, majd mentse el a beállításokat. Az útválasztó most csatlakozni fog az OpenVPN-kiszolgálóhoz, és az összes forgalmát titkosítva küldi el. Hogyan alakíthatom a DD-WRT útválasztót OpenVPN szerverré? Az útválasztó OpenVPN szerverré alakítása hasonló a kliens beállításához, de itt az útválasztó lesz a VPN-kiszolgáló. Az OpenVPN-kiszolgáló beállításaitól függően lehet, hogy szüksége van a tanúsítványokra, a felhasználói nevekre és jelszavakra, valamint a hozzáférési jogokra. Ezeket az adatokat be kell írni az útválasztó OpenVPN-szerver beállításaiba. Az OpenVPN-szerver beállításainak engedélyezéséhez jelölje be a „Enable” jelölőnégyzetet az OpenVPN Server beállítások alatt. Ezután adja meg az OpenVPN-kiszolgáló adatait, majd mentse el a beállításokat. Az útválasztó most OpenVPN-szerverként fog működni, és lehetővé teszi a kívülről történő hozzáférést a belső hálózathoz. Összefoglalva, a DD-WRT nyílt forráskódú firmware lehetővé teszi az útválasztók széles skálájának felszabadítását, és számos lehetőséget kínál, amelyekhez a forgalmazók nem biztosítanak hozzáférést. Az OpenVPN-kliens és -szerver beállítása az útválasztón lehetővé teszi a VPN-titkosított forgalom átvitelét, és biztonságosabbá teszi a hálózatot.

y VPN-szolgáltatót használ, amely támogatja az OpenVPN-t. Az OpenVPN-kiszolgáló beállításait meg kell adnia az útválasztó OpenVPN-kliensének. Az OpenVPN-kiszolgáló beállításait általában a VPN-szolgáltató webhelyén találja meg. Az OpenVPN-kiszolgáló beállításait megadva az útválasztó OpenVPN-kliensének, az útválasztó automatikusan csatlakozik az OpenVPN-kiszolgálóhoz, amikor bekapcsolja az útválasztót. Engedélyezze az OpenVPN Client beállítást. Az OpenVPN-kliens beállításainak engedélyezéséhez jelentkezzen be az útválasztó adminisztrációs felületére, és keresse meg a Szolgáltatások fülön az OpenVPN Client beállításait. Engedélyezze az OpenVPN Client beállításait, és adja meg az OpenVPN-kiszolgáló beállításait. Az útválasztó most automatikusan csatlakozik az OpenVPN-kiszolgálóhoz, amikor bekapcsolja az útválasztót. Hogyan alakíthatom a DD-WRT útválasztót OpenVPN szerverré? Az útválasztó OpenVPN szerverré alakításához jelentkezzen be az útválasztó adminisztrációs felületére, és keresse meg a Szolgáltatások fülön az OpenVPN Server beállításait. Engedélyezze az OpenVPN Server beállításait, és adja meg az OpenVPN-kiszolgáló beállításait. Az útválasztó most OpenVPN-kiszolgálóként működik, és lehetővé teszi a kívülről történő hozzáférést a belső hálózatához. Összefoglalva, a DD-WRT nyílt forráskódú firmware lehetővé teszi az útválasztók széles skálájának felszabadítását, beleértve az OpenVPN kliens és / vagy az OpenVPN szerver válását is. Az OpenVPN-kliens futtatása az útválasztón előnyös lehet, mivel csak egy kapcsolat szükséges a VPN-kiszolgálóval, és a VPN mindig be van kapcsolva. Az útválasztó OpenVPN szerverré alakítása lehetővé teszi a kívülről történő hozzáférést a belső hálózathoz. A DD-WRT firmware telepíthető számos útválasztóra, beleértve a Linksys és más routergyártók által gyártottakat is.

y VPN-szolgáltatót használ. Az OpenVPN-kiszolgáló beállításait meg kell adnia az útválasztó OpenVPN-kliensének. Ehhez kattintson az OpenVPN-kliens beállításaira, és adja meg az OpenVPN-kiszolgáló adatait. Ezután mentse el a beállításokat, majd indítsa újra az útválasztót. Az útválasztó most már csatlakozni fog az OpenVPN-kiszolgálóhoz, és az összes forgalom titkosítva lesz.

Hogyan alakíthatom a DD-WRT útválasztót OpenVPN szerverré?

Az útválasztó OpenVPN szerverré alakítása hasonló a kliens konfigurálásához. Az első lépés az OpenVPN szerver beállítása. Ehhez kattintson az OpenVPN szerver beállításaira, és adja meg az OpenVPN-kiszolgáló adatait. Ezután mentse el a beállításokat, majd indítsa újra az útválasztót. Az útválasztó most már OpenVPN-kiszolgálóként működik, és lehetővé teszi a kívülről történő hozzáférést a belső hálózathoz.

Összességében a DD-WRT nyílt forráskódú firmware lehetővé teszi az útválasztók széles skálájának felszabadítását, és számos lehetőséget kínál, amelyekhez a forgalmazók nem biztosítanak hozzáférést. Az OpenVPN-kliens és -szerver konfigurálása az útválasztón lehetővé teszi a biztonságos és titkosított kommunikációt a VPN-szolgáltatóval vagy a belső hálózatokkal. A DD-WRT firmware telepítése egyszerű, és számos útválasztóra telepíthető.