Analiza profundă a pachetelor este o metodologie de rețea care este deosebit de utilă în firewall-uri. Utilizarea inspecției profunde a pachetelor a crescut în ultimii ani, deoarece poate fi utilizată ca parte a sisteme de detectare a intruziunilor (IDS) și sisteme de prevenire a intruziunilor (IPS).

Firewall-urile blochează în mod tradițional accesul la o rețea. Filtrele din firewall-uri pot bloca accesul la o listă de site-uri web inspectând adresa IP de destinație conținută în antetul pachetului..

Aflăm într-o oarecare adâncime pe fiecare dintre instrumentele mai jos, dar în cazul în care nu ai avut timp să citești întreaga piesă, iată lista noastră de cele mai bune instrumente de analiză și analiză a pachetelor profunde:

- Monitorul de performanță al rețelei SolarWinds (TRIAL GRATUIT) – Acest instrument de monitorizare a rețelei include inspecția profundă a pachetelor pentru identificarea surselor și destinațiilor și a punctelor finale ale traficului de rețea.

- Pachet Paessler Sniffing cu PRTG (TRIAL GRATUIT) – Sistemul PRTG este un instrument de monitorizare a infrastructurii și include un senzor de pachete.

- OpManager – Acesta este un monitor al performanței rețelei care poate capta pachete pentru analiza offline. Instrumentul rulează pe Windows și Linux.

- nDPI – Acest instrument inspectează pachetele în stratul de aplicație, ceea ce înseamnă că trebuie să protejați traficul pentru inspecție.

- Netifyd – O adaptare a nDPI care surprinde pachetele pentru inspecție de către alte servicii.

- AppNeta – Un sistem de monitorizare a rețelei bazat pe Cloud care include analiza traficului offline.

- NetFort LANGuardian – Un instrument de analiză a securității rețelei care folosește DPI și rulează pe Linux.

SPI Vs DPI

Avansările pe gateway-urile care examinează antetul IP sunt „statefull„Firewall-uri. Ei angajează Inspecția statistică a pachetelor (SPI). Această metodologie examinează anteturile TCP sau UDP, care sunt incluse în pachetul IP. Inspecția statistică a pachetelor este cunoscută și sub denumirea de inspecție a pachetelor superficiale. Inspecția profundă a pachetelor (DPI) privește încărcarea de date a pachetului.

SPI examinează pachetele individuale, deoarece acestea sunt procesate de gateway, și renunță în mod selectiv la cererile de ieșire sau la pachetele de date primite care nu respectă politica de securitate a rețelei. Partea „statistică” a numelui se referă la datele de conectare. Firewallul înregistrează informațiile din antet legate de conexiunea TCP, ceea ce îi permite să urmeze un flux de pachete. Tipul de date cu antet statal pe care le colectează firewall-ul include numărul de pachete.

Un firewall statistic stochează de obicei aceste informații de conectare în memorie, permițându-i să aleagă fluxuri de pachete înrudite pe măsură ce trec prin interfață. Datele de conectare sunt păstrate într-un tabel dinamic. Odată închisă o conexiune, informațiile sunt șterse din tabel pentru a elibera memoria. Firewall-ul de stat are mai multe șanse să blocheze conexiunile în timp ce acestea sunt în desfășurare. Inspecția statistică a pachetelor se concentrează numai pe date în direct.

DPI colectează pachete care urmează să fie examinate ca grup, astfel încât traficul regulat continuă pe drum în timp ce se recoltează copii pentru analiză. Acesta este motivul pentru care DPI este adesea denumită „analiză profundă a pachetelor.”DPI are nevoie de mai mult timp pentru a produce inteligență acționabilă decât SPI.

Beneficiile inspecției și analizei profunde a pachetelor

Sistemele de detectare a intruziunilor caută „semnături” în traficul de date pentru a identifica activitatea neregulată. Un truc pe care hackerii îl folosesc pentru a ocoli aceste sisteme de detectare a semnăturilor este acela de împărțiți pachetele în segmente mai mici. Aceasta răspândește tiparele pe care le caută analiza pachetelor superficiale, astfel încât niciun pachet nu conține semnătura respectivă și atacul să fie trecut. Analiza DPI reasamblează fluxuri de pachete din aceeași sursă, astfel încât semnăturile de atac pot fi detectate chiar și atunci când sunt răspândite pe mai multe pachete primite.

Când analiza DPI face parte dintr-un sistem de prevenire a intruziunilor, rezultatele analizei permanente generează și aplică acțiuni pentru apărarea automată a sistemului. O astfel de acțiune poate include blocarea tuturor pachetelor care sosesc de la o anumită adresă IP sursă sau chiar o serie de adrese.

Detectarea atacului

Colecția de pachete permite DPI să identifice tipurile de atacuri pe care analiza statică le-ar lipsi. Exemple de acestea sunt utilizarea neregulată a utilităților de rețea standard, precum Powershell sau WMI, și supraîncărcări de volum direcționate, precum atacuri de preaplin tampon. Utilizarea utilităților de sistem obișnuite în operații de infecție cu virus sau spyware înseamnă că nu poate fi aplicată o interdicție a aplicațiilor cunoscute a fi utilizate de hackeri. Acest lucru se datorează faptului că aceste utilități de sistem sunt esențiale pentru livrarea de aplicații și servicii utilizatorilor legitimi. Astfel, inspecția și analiza profundă a pachetelor demersează pentru a examina modul de utilizare al serviciilor respective și selectiv elimină traficul care afișează un comportament suspect. Astfel, activitatea dăunătoare poate fi identificată, chiar dacă inițial pare a fi un trafic legitim.

Prevenirea scurgerii de date

Prevenirea scurgerii de date este o altă utilizare pentru analiza profundă a pachetelor. Acest lucru necesită un liste albe abordare. Compania poate stabili o politică care să nu permită nimănui să copieze datele pe un stick de memorie sau să trimită atașamente de e-mail. Există însă cazuri legitime în care astfel de acțiuni sunt necesare. În acest caz, DPI ar fi notificat pentru a permite ceea ce altfel ar fi tratat ca o activitate neautorizată. Acest utilizator nu ar trebui să poată trimite niciun fișier și așa funcția DPI menține activitățile de monitorizare pentru a bloca transferurile de fișiere, altele decât fișierul atașat autorizat.

Cele mai bune instrumente de inspecție și analiză de pachete profunde

Sistemele sofisticate de monitorizare a rețelei includ acum rutine profunde de analiză a pachetelor. Astfel, puteți obține această facilitate ca parte a software-ului dvs. general de gestionare a rețelei. Unii furnizori de software produc software de apărare în rețea care încorporează o analiză profundă de pachete.

1. Monitorul de performanță al rețelei SolarWinds (TRIAL GRATUIT)

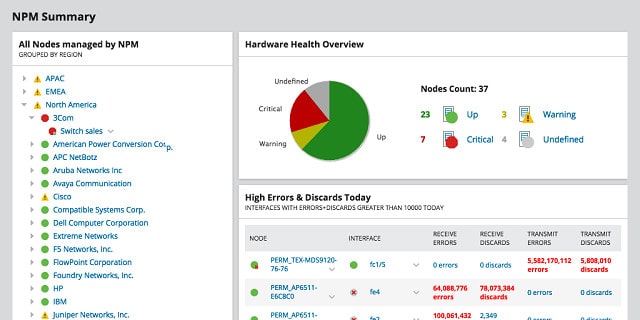

SolarWinds inspecție și analiză profundă a pachetelor cu NPM utilizări o serie de tehnici pentru monitorizarea și gestionarea traficului de rețea. Elementul principal folosește SNMP sistem de mesagerie care este nativ pentru firmware-ul echipamentelor de rețea. Cu toate acestea, secțiunile de analiză ale monitorului folosesc inspecție profundă a pachetelor (DPI) ca parte a serviciilor de vizibilitate a comportamentului rețelei instrumentului.

Scopul DPI din instrumentul SolarWinds satisface două scopuri ale administratorilor de rețea. Primul este să identificați tipurile de trafic care utilizează majoritatea resurselor sistemului. Încărcarea excesivă în rețea face mediul de lucru dificil pentru toată lumea și este important să aflăm exact de unde provine toată cererea. DPI furnizează aceste date și, odată ce identificatorii de resurse au fost identificați, este mai ușor pentru administratorul de rețea să decidă ce să facă despre ele.

Inspecția profundă a pachetelor oferă, de asemenea, funcțiile de securitate ale Network Performance Monitor. Tehnicile DPI vor identifica utilizatori specifici și aplicațiile care provoacă creșteri în trafic și afișează un comportament neregulat. Aceste creșteri ale cererii ar putea fi cauzate de atacuri de hackeri, însă ar putea fi cauzate și de cerințele de afaceri, cum ar fi procesarea contului la sfârșitul lunii. DPI vă permite să vedeți dacă aceste creșteri sunt generate de activități legitime de afaceri. Comportamentul neregulat poate fi blocat.

Urmărirea utilizatorului poate evidenția o activitate neobișnuită. De exemplu, un cont de utilizator ar fi putut fi compromis, ceea ce a determinat acel utilizator să acceseze servicii care nu se leagă de activitățile sale obișnuite. Conectările din locații fizice diferite în perioade scurte pot identifica, de asemenea, un cont de utilizator care a fost compromis.

Utilizează analiza de pachete profunde de SolarWinds în Network Performance Monitor această tehnică nu servește doar specialiștilor în securitate. SolarWinds include o analiză profundă a pachetelor pentru detectarea intruziunilor, dar folosește și sistemul pentru a ajuta la formarea traficului regulat și a examina categoriile de aplicații care supraîncărcă sistemul. Utilizarea DPI pentru a sprijini activitățile legitime de afaceri indică calea de urmat pentru toate sistemele de monitorizare a rețelei. Metodele sofisticate ale DPI devin acum mainstream și va deveni o parte centrală a tuturor sistemelor de monitorizare a traficului de rețea în viitor.

Monitorizarea performanței rețelei nu este gratuită. Prețul acestui sistem începe de la 2.955 USD. Cu toate acestea, puteți obține un proces gratuit timp de 30 de zile. SolarWinds Network Performance Monitor poate fi instalat doar pe Windows Server sisteme de operare.

SolarWinds Monitor Performance Performance Network Descărcați încercarea GRATUITĂ de 30 de zile

2. Pachet Paessler Sniffing cu PRTG (TRIAL GRATUIT)

Pachet Paessler adulmecând cu PRTG este un instrument complet de monitorizare a rețelei care include DPI în procedurile sale de colectare a datelor. Snifferul de pachete al PRTG analizează tipuri de trafic specifice pentru a monitoriza utilizarea resurselor și activitatea neregulată. Monitorul raportează tipurile de trafic și debitul acestora, inclusiv trafic web, activitatea serverului de mail, și transferuri de fișiere. Aceste controale pot fi foarte utile pentru impunerea politicilor de securitate a datelor prin poștă și date și vă vor permite să observați creșteri în trafic care ar putea fi indicii de intruziune sau atacuri cibernetice.

Dacă sunteți interesat în special să utilizați analiză profundă de pachete pentru securitate, apoi informațiile pe care le veți obține DHCP, DNS, și ICMP traficul ar trebui să vă fie deosebit de util.

Pagina senzorului de pachete din tabloul de bord PRTG are caracteristici cadranele și graficele pentru a vă ajuta să dați seama rapid informațiilor despre trafic.

Paessler PRTG poate fi instalat pe ferestre si aici este o versiune gratuită pentru rețele mici. Aceasta va acoperi 100 de senzori din rețeaua ta. Un senzor este un punct de monitorizare al unei rețele, cum ar fi un port sau o condiție precum spațiul liber pe disc. Puteți descărca software-ul pentru un proces gratuit aici.

Pachet Paessler Sniffing cu PRTG Descărcați probă GRATUITĂ de 30 de zile

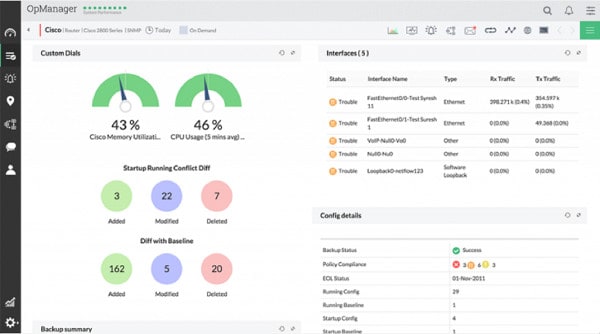

3. ManageEngine OpManager

OpManager al ManageEngine este un alt dintre sisteme lider de monitorizare a rețelei pe piață astăzi. Acest monitor utilizează metode SNMP pentru monitorizarea continuă a rețelei și urmărirea stării dispozitivului. Funcțiile de inspecție a pachetelor profunde ale OpManager adaugă gestionarea traficului la sistem.

Așa cum este de așteptat cu DPI, analiza este efectuată offline. Pachetele supuse examinării sunt scrise mai întâi într-un fișier PCAP. Aceste fișiere furnizează informațiile sursă pentru analiză.

Funcțiile de analiză a pachetelor profunde ale OpManager urmăresc descoperirea motivelor pentru performanțele slabe ale rețelei, mai degrabă decât detectarea intruziei. Din analiză rezultă două valori: timpi de răspuns în rețea și timpi de răspuns la cerere. Administratorul poate detecta ce aplicații funcționează prost și poate necesita mai multe resurse decât funcțiile standard de rețea. Puteți apoi decide dacă creșteți resursele pentru a servi aplicațiile înfometate, să cercetați alternative mai eficiente sau să restricționați lățimea de bandă disponibilă pentru aplicația respectivă, pentru a oferi servicii de rețea mai importante timpi de răspuns mai buni.

Datele care rezultă din exercițiul de analiză profundă a pachetelor pot fi transmise în rapoarte. Acestea vă permit să conduce discuții cu părțile interesate cu privire la dacă bugetul ar trebui să fie cheltuit pentru extinderea infrastructurii sau dacă aplicațiile hiperactive ar trebui să fie limitate sau păstrate.

OpManager este disponibil gratuit pentru a monitoriza zece noduri sau mai puțin într-o rețea. Sistemele mai mari decât acestea trebuie să utilizeze OpManager plătit. Consola de monitorizare OpManager poate fi instalată pe ferestre și Linux sisteme de operare.

4. nDPI

–

OpenDPI este un proiect open source de instrumente de analiză profundă a pachetelor. Un proiect open source permite oricui să vadă codul sursă al unei aplicații. Acest lucru asigură utilizatorilor că nu există trucuri ascunse sau deteriorarea procedurilor malware îngropate în interior. nDPI de la Ntop se bazează pe codul OpenDPI și își extinde funcționalitatea. Codul sursă pentru NDPI este de asemenea disponibil.

Acest model open source vă oferă opțiunea de a-l instala așa cum este sau de a modifica sistemul pentru a se potrivi nevoilor companiei dvs.. Modificarea codului sursă deschisă este foarte frecventă și multe persoane care creează îmbunătățiri pentru astfel de sisteme pun la dispoziția comunității aceste funcții noi. În unele cazuri, organizația care gestionează codul sursă va accepta aceste modificări în versiunea de bază. Ntop menține nDPI separat de OpenDPI inițial, deci aveți două opțiuni open source.

nDPI operează la Strat de aplicație. Asta înseamnă că unifică pachetele înainte de a le examina conținutul. Anteturile pachetelor indică motorul de analiză ce protocol utilizează transmisia și la ce port a venit traficul și a mers. Aceste informații identifică orice nepotrivire între aplicațiile care trimit date în rețelele și porturile pe care le folosește fiecare, spre deosebire de porturile pe care aplicația ar trebui să le utilizeze pentru protocolul pe care îl urmărește.

Sistemul nDPI este capabil să identifice pachetele criptate, consultând certificatul de securitate SSL care a specificat cheia de criptare pentru transmisie. Aceasta este o idee inteligentă și se confruntă cu dificultățile pe care criptarea le prezintă analizei profunde a pachetelor.

Software-ul nDPI poate fi instalat pe ferestre, Linux, și MacOS. Modulul DPI acceptă alte produse Ntop, cum ar fi nProbe și Ntop-NG. nProbe este un sistem de monitorizare a traficului care colectează NetFlow mesaje. NetFlow este un standard de semnalizare folosit de Cisco Systems pentru produsele sale de echipamente de rețea. Acest sistem este disponibil contra cost și continuă Linux și ferestre. Ntop-NG este un analizator de trafic pentru rețele. Acesta este un sistem alternativ de monitorizare a rețelei care folosește SNMP mesaje. Ntop-NG este disponibil pentru ferestre, Unix, Linux, și Mac OS. Este disponibil în trei versiuni, dintre care una, Ediția comunitară, este gratuită.

5. Netifyd

În ciuda faptului că este o furculiță a OpenDPI, nDPI devine un standard al său și este baza pentru o serie de alte adaptări. Netifyd este unul dintre acestea. Acest lucru face Netifyd și adaptarea unei adaptări OpenDPI. Ca strămoșii săi, Netifyd este un produs open source și puteți vedea codul care compune programul, să-l compilați și să-l utilizați. În mod alternativ, puteți adapta singur codul și puteți încheia o adaptare a unei adaptări a unei adaptări OpenDPI.

Netifyd va captura pachete, dar nu include funcții de analiză să interpreteze date sau să ia măsuri pentru modelarea traficului sau blocarea protocoalelor. Ar trebui să importați datele Netifyd într-o altă aplicație pentru aceste funcții.

Acest sistem este disponibil pe paginile comunității din Egloo site-ul web. Produsul principal al Egloo este monitorul de rețea Netify care este bazat pe Netifyd, dar are multe alte funcții și nu este gratuit. Acest instrument vă oferă capacitățile de vizualizare și sortare necesare pentru a înțelege corect informațiile care apar în urma inspecției profunde a pachetelor. Pachetul inițial al Netify are un preț de 25 USD pe site pe lună. Această ediție vă permite să monitorizați data de la până la 25 de dispozitive iar serviciul vă va stoca datele timp de două zile. Pachetele mai mari vă oferă un orizont de timp mai lung pentru datele istorice.

6. AppNeta

AppNeta este un sistem de monitorizare a rețelei bazat pe cloud. Se adresează în special companiilor care operează rețele WAN și își extind capabilitățile în cloud. Software-ul folosește o metodologie proprie de analiză a traficului de rețea numită TruPath, care seamănă foarte mult cu Traceroute, cu raportare de performanță adăugată.

După ce TruPath colectează informații, sistemul adaugă detalii despre trafic adunate prin inspecția profundă a pachetelor. Modulul DPI funcționează pentru a segmenta valorile traficului după aplicație. Deoarece AppNeta se adresează întreprinderilor care utilizează intens internetul pentru tot traficul companiei. Conduce toate inspecția pachetelor în loc, reducerea încordării pe care procedurile excesive de raportare le pot pune în rețele.

Informațiile pe care le adună modulul DPI sunt trimis la centrul de date din cloud. Motorul de analiză este găzduit de la distanță și nu pe niciun echipament. Acest lucru face ca tablouri de bord și rapoarte disponibile din orice locație, nu doar în sediul central. Neutralitatea locației acestei configurații face ca panoul de control pentru sistem să fie disponibil de oriunde pe web. Datele sunt stocate pe serverele AppNeta timp de 90 de zile, ceea ce vă oferă oportunități ample de a analiza tendințele și capacitatea planului. Cererea de aplicații acoperă atât serviciile cloud la care a accesat compania dvs., cât și serviciile online pe care afacerea dvs. le oferă altora.

Prezentarea AppNeta se concentrează pe monitorizarea performanțelor de livrare pentru aplicații. Include alerte privind volumele de trafic pe aplicație. Aceste avertismente de trafic ar putea acționa ca monitor de securitate, deoarece creșterea bruscă a traficului poate indica un atac. Utilitatea include analiza activității utilizatorului, care ar veni la îndemână pentru a urmări activitatea suspectă și pentru a identifica conturile compromise. Cu toate acestea, AppNeta nu este poziționat ca instrument de securitate.

AppNeta acoperă toate comunicările dintre site-urile dvs. și centrul de date cu criptare. Pachetul nu utilizează instrumente de analiză a datelor și vă este recomandat de către companie să utilizeze un instrument terț, precum Wireshark.

Acest sistem de monitorizare nu este gratuit. Serviciul are un preț de 199 USD pentru fiecare aplicație pe locație. Puteți solicita un proces gratuit a sistemului, dar compania nu oferă acest lucru pentru o perioadă de timp determinată. Puteți negocia o perioadă de încercare cu un reprezentant de vânzări la cerere.

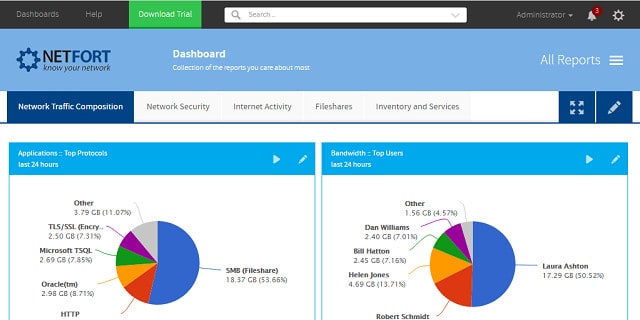

7. NetFort LANGuardian

Utilizări LANGuardian inspecția profundă a pachetelor în principal ca instrument de securitate. Sistemul izolează aplicațiile lacome cu resurse și examinează traficul de protocol din rețeaua dvs. care utilizează cea mai mare lățime de bandă.

Tabloul de bord al sistemului oferă date sumare din care puteți explora informațiile disponibile în mină până la activitatea utilizatorului. Software-ul LANGuardian rulează Linux. Vine pachet cu propria sa interfață Linux, deci poate fi și el executați mașini virtuale inclusiv Microsoft Hyper-V. Cu toate acestea, nu va rula direct pe Windows. Dacă doriți să utilizați LANGuardian pe un computer Windows, veți avea instalat VMWare Player sau VirtualBox și veți rula software-ul prin acea interfață.

Sistemul LANGuardian include patru elemente:

- Un motor de colectare

- Un motor de analiză

- O bază de date de trafic

- Un motor de raportare

Ca majoritatea sistemelor DPI, nu puteți analiza datele în direct. Aici este baza de date utilă. Informațiile culese de agentul de colectare sunt introduse într-o bază de date. Datele adunate pot fi apoi sortate și manipulate de către motorul analitic. Acest lucru oferă sistemului o perspectivă la nivel de aplicație pe traficul de rețea și permite analizorului să urmărească modelele de trafic pe pachete. Cu toate acestea, aceste înregistrări pot fi asamblate foarte repede și adăugate în timp real, astfel încât este posibil să obțineți vizualizări aproape directe ale traficului dvs. de rețea.

Software-ul trebuie instalat pe un computer din rețeaua dvs. și acel computer trebuie să aibă o conexiune directă la comutatorul de bază. Acest lucru oferă agentului de colectare puterea de a copia tot traficul care circulă prin rețeaua dvs. Acest colector devine senzorul principal și creează o relație unu la unu între comutatorul de bază și consola de monitorizare. Evident, această arhitectură ar împiedica utilizarea sistemului LANGuardian în rețelele distribuite și, în special, nu ar funcționa cu rețele WAN. În aceste scenarii, LANGuardian implementează senzori de la distanță acea telecomandă de la celelalte comutatoare prime din organizația dvs. pentru a centraliza analiza datelor.

Sistemul nu este gratuit. Cu toate acestea, puteți obține un 30 de zile de încercare gratuită de LANGuardian.

Cum să alegeți DPI și software de analiză

Inspecția și analiza profundă a pachetelor nu trebuie să fie efectuată de un instrument autonom. Puteți integra funcționalitatea DPI în multe dintre cele mai importante sisteme de monitorizare a rețelei din industrie. Dacă aveți o rețea mică și nu doriți să vă scoateți în evidență pentru sistemele de gestionare a rețelei, atunci uitați-vă la versiunile gratuite ale acelor monitoare de rețea cu nume mari. Dacă doriți doar un sistem separat care să efectueze o analiză profundă a pachetelor și nu doriți ca aceste sarcini să interfereze cu monitorizarea dvs. regulată, atunci veți găsi câteva instrumente foarte potrivite pe lista noastră.

Aveți grijă să instalați instrumente de analiză profundă a pachetelor, deoarece extrag datele care sunt transportate în rețeaua dvs.. Inspecția profundă a pachetelor poate compromite confidențialitatea datelor schimbate între organizația dvs.. Tu ar trebui consultați consilierul juridic al companiei dvs. mai întâi înainte de a instala orice instrument de rețea care vă va permite să captați date pe măsură ce acestea traversează rețeaua. Confidențialitatea datelor și controlul accesului ar putea fi compromise prin acordarea accesului personalului administratorului rețelei. În unele cazuri, compania trebuie să se angajeze să limiteze accesul la informațiile personale ale membrilor publicului deținute asupra bunurilor afacerii. Asa de, asigurați-vă că nu vă conformați aceste obligații instalând instrumente DPI.

Posibilitatea de a verifica traficul la nivel de pachete este cu siguranță utilă când întâmpinați probleme legate de performanța rețelei. Analiza profundă a pachetelor merge cu un pas mai departe și citește conținutul fiecărui pachet. Trebuie să vă asigurați dumneavoastră și consiliul de administrație, că aveți nevoie într-adevăr de acest nivel de informații pentru a proteja rețeaua înainte de a instala sisteme DPI.

Utilizați în prezent tehnici de inspecție profundă a pachetelor pentru a vă menține funcționarea rețelei? Ați întâmpinat probleme legale cu privire la problema confidențialității datelor în timp ce utilizați instrumente DPI? Permiteți comunității să învețe din experiența dvs. lăsând un mesaj în secțiunea de comentarii de mai jos.

Imagine: Raspberry Pi Model B în cazul PiHouse – operațional de Tim Walker prin Flickr. Licențiat conform CC BY-SA 2.0 (modificat: text suplimentar adăugat)

ile inspecției și analizei profunde a pachetelor sunt multiple. Acestea includ detectarea atacurilor și prevenirea scurgerii de date. Prin utilizarea unor instrumente de inspecție și analiză de pachete profunde, cum ar fi Monitorul de performanță al rețelei SolarWinds, Pachet Paessler Sniffing cu PRTG sau NetFort LANGuardian, se poate obține o analiză detaliată a traficului de rețea și se pot identifica eventualele probleme de securitate. În alegerea DPI și software-ului de analiză, este important să se ia în considerare diferențele dintre SPI și DPI și să se aleagă instrumentul potrivit pentru nevoile specifice ale rețelei.