Origine sigure de cochilie

„SSH”Înseamnă pentru Secure Shell. Este atât o aplicație cât și un protocol. Un protocol este un standard sau un set de coduri comune pe care dezvoltatorii disparate le pot utiliza pentru a crea programe compatibile fără a colabora direct; o aplicație este un program executabil care îndeplinește o funcție.

SSH a fost inițial dezvoltat pentru sistemul de operare Unix. O scoică este a Interpretul liniei de comandă (CLI) care furnizează comenzile pe care utilizatorii le pot introduce Unix calculatoare. Cochilia originală este coaja Bourne, care este prescurtată la „sh.” Convenția de denumire „sh” a fost adoptată de către producătorii de alte scoici: cochilia Korn este „ksh”, cochilia Almquist este „cenușa” și coaja Debian-Almquist este de exemplu „liniuță”. Deci, prescurtarea „Secure Shell” urmează un standard folosit pentru toate tipurile de coajă în abrevierea „SSH”.

Acoperim cele mai bune instrumente și intrăm în câteva detalii mai jos, iată rezumatul nostru lista celor mai bune instrumente SSH:

- ZOC Instrument Mac și Windows pentru accesarea calculatoarelor la distanță cu un emulator terminal pentru transferuri de fișiere SCP

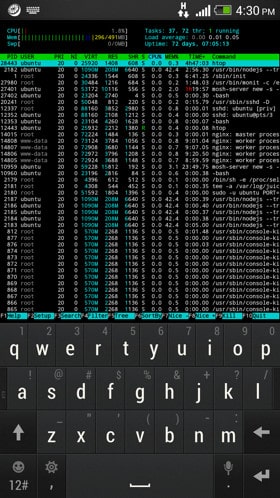

- JuiceSSH Funcționează pe Android, excelent pentru a accesa sesiunea de la distanță în timp ce este în mișcare.

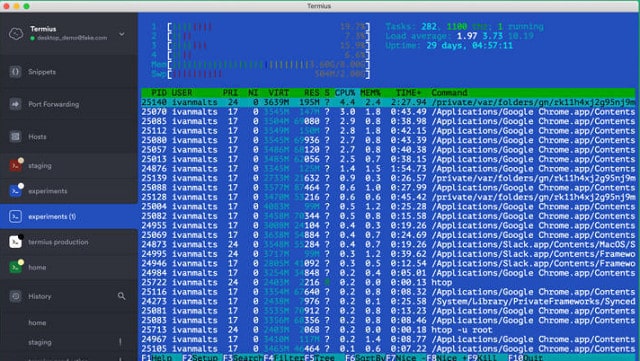

- Termius Client SSH gratuit pentru iOS cu criptare E2E pentru sesiuni la distanță sigure.

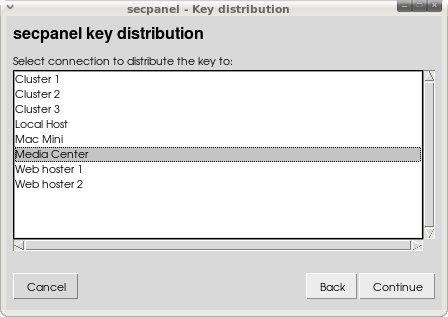

- SecPanel Client ușor gratuit pentru mediile Linux Gnome, excelent pentru transferuri de fișiere.

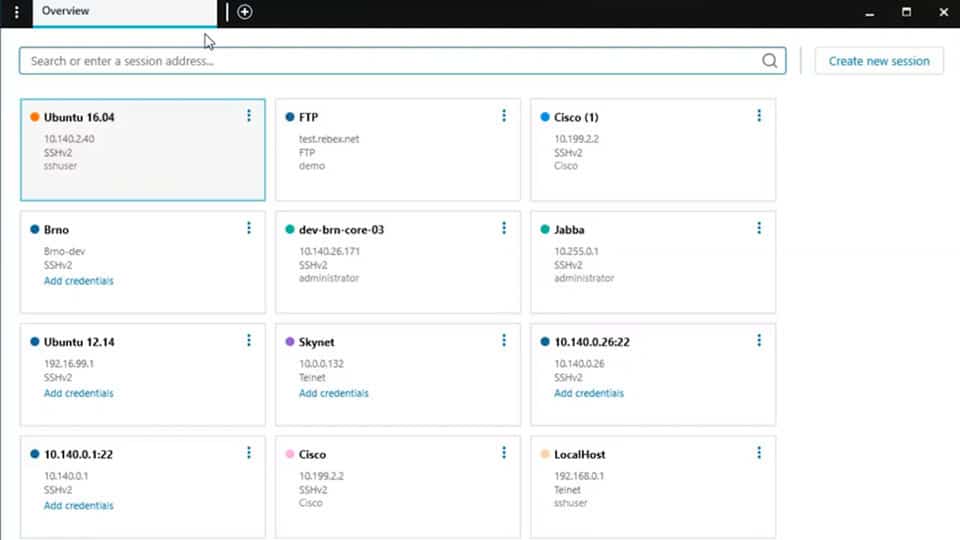

- SolarWinds Solar-PuTTY (INSTRUMENT GRATUIT) Emulatorul terminal cu SSH, permite apariția mai multor instanțe cu file.

Dezvoltare SSH

Secure Shell creează un mediu de linie de comandă cu acele comenzi executate pe un computer la distanță, mai degrabă decât pe computerul la care stai. Aceasta este o procedură de operare foarte similară cu FTP, Protocolul de transfer de fișiere.

Deoarece comenzile SSH sunt executate pe un computer la distanță, utilizatorul trebuie să se conecteze la acel dispozitiv la distanță pentru a utiliza pe deplin Secure Shell. SSH a fost proiectat ca un înlocuitor sigur al rsh și rlogin, care erau sisteme standard Unix pentru acces la distanță care nu aveau măsuri de securitate. Criptarea conexiunii a făcut parte integrantă a SSH de la început.

Dezvoltatorul original al SSH, Tatu Ylönen, a înființat o companie, numită Securitatea comunicațiilor SSH în 1995. Standardul a fost distribuit inițial ca freeware, dar compania a trecut treptat la un model comercial și a fost taxată pentru implementarea software a protocolului. Cu toate acestea, cadrul protocolului era deja în circulație și atât dezvoltatorii OpenBSD (o aromă de Unix) a revenit la o versiune gratuită a SSH și a creat propria furculiță a acesteia. În același timp, Grupul de lucru pentru inginerie pe Internet a comandat un protocol care urma să fie elaborat care să codifice și apoi să adapteze definiția inițială a SSH.

Datorită celor două eforturi paralele de a crea versiuni gratuite de SSH, acum există trei tipuri de sistem. Versiunea originală este cunoscută sub numele de SSH1. Protocolul IETF este menționat ca fiind SSH2. Oricine poate utiliza protocolul IETF, care este disponibil gratuit, ca șablon pentru a dezvolta propria implementare a SSH. SSH1 și SSH2 sunt, de asemenea, uneori scrise ca SSH-1 și SSH 2.

Versiunea SSH creată de dezvoltatorii OpenBSD este cunoscută sub numele de OpenSSH. Aceasta este baza pentru multe programe GUI SSH care rulează în medii asemănătoare cu Windows. OpenSSH este acum integrat ferestre ca din Windows 10 versiunea 1709. SSH este acum încorporat și în sistemele de operare din toate aromele Linux, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris, și OpenVMS Unix.

SSH Communications Security oferă acum un client SSH plătit, apelat SSH Tectia și nu a permis accesul la codul său din 1996. Sistemul SSH1, care este încă în circulație datează din 1995 și nu a evoluat de atunci. Dacă vi se oferă o alegere a versiunilor SSH, ar trebui să optați pentru SSH2 sau OpenSSH.

Utilizări pentru SSH

Utilizarea principală pentru SSH este ca un mod sigur de conectare la un server la distanță. Această capacitate a SSH devine de fapt mai importantă în lumea IT în ultimii ani datorită utilizării rapide a închirierii spațiului serverului Cloud.

SSH2 și OpenSSH includ utilități sigure de transfer de fișiere. Transferul de fișiere pe internet a devenit un scop major al utilizării conexiunilor pe distanțe lungi și astfel lipsa unor proceduri de securitate în protocolul de transfer de fișiere FTP implementat pe scară largă face ca sistemul de transfer de fișiere SSH să fie cu adevărat important. Cele două tipuri de sisteme de transfer sigure pe care le puteți utiliza cu SSH sunt SFTP, ceea ce înseamnă „Protocol de transfer de fișiere SSH”Și SCP, care înseamnă„Copie sigură.“

Atât SFTP, cât și SCP vă vor servi bine atunci când trebuie să vă protejați serverul împotriva atacurilor și să împiedicați amatorii să citească conținutul fișierelor dvs. în timpul tranzitului. Ambele aceste utilități necesită autentificarea utilizatorului și ambele criptează datele în tranzit. Serviciile de securitate sunt furnizate de SSH.

Dacă gestionați o rețea WAN și trebuie să vă conectați la serverele la distanță și să transferați fișierele către și de la ele, atunci veți folosi SSH, SFTP și SCP în mod regulat. Diferența dintre SCP și SFTP este că prima este doar o comandă de copiere care poate copiați un fișier într-o locație de la distanță. Cu SFTP, veți obține, de asemenea, un limbaj de comandă care v-a permis redenumi, crea, muta, sau sterge fisierele pe serverul de la distanță și creează și șterge directoare. Nu aveți aceste abilități cu SCP. Cu toate acestea, întrucât limbajul de comandă SSH de bază include toate aceste funcții, puteți funcționa destul de ușor cu o combinație de SSH și SCP disponibile.

VPN-urile sunt populare pentru obținerea restricțiilor regionale anterioare pe site-urile web. Restricțiile regionale sunt deosebit de prevalente pe site-urile de streaming video și împiedică accesul persoanelor din străinătate. Din păcate, multe guverne se opun folosirii VPN-urilor și încearcă să le blocheze. Vă puteți proteja traficul VPN cu SSH. Pe scurt, SSH oferă o modalitate bună de a proteja orice tip de tranzacție pe care doriți să o efectuați pe internet.

Cum să obțineți SSH

SSH este probabil integrat în sistemul dvs. de operare. Pentru a verifica, deschideți o fereastră de terminal și tastați ssh la prompt. Acesta nu este modul corect de a utiliza utilitarul deoarece trebuie să adăugați parametri la comandă. Cu toate acestea, dacă SSH vă este disponibil, rezultatul comenzii va fi un răspuns care arată structura comenzii.

Dacă nu aveți SSH pe dvs. Unix, Mac OS, sau Linux sistem, puteți instala OpenSSH, care este acum disponibil pentru aproape orice sistem de operare. Dacă doriți să o instalați pe ferestre, trebuie, de asemenea, să instalați Cygwin a emula Unix pe calculatorul tau. Aceasta include SCP și SFTP. Cu toate acestea, interfața nu este atât de ușor de utilizat și există astăzi serverele SSH mult mai bune.

Cele mai bune instrumente SSH

Există o mulțime de interfețe SSH foarte bune disponibile pe piață chiar acum. Aceste aplicații sunt mult mai ușor de utilizat decât utilitatea liniei de comandă. Deci, dacă nu doriți să mergeți la linia de comandă pentru a utiliza SSH sau pur și simplu nu aveți SSH în sistemul dvs. de operare, veți constata că unul dintre aceste sisteme SSH ușor de utilizat va fi Răspuns.

Iată lista noastră cu cele mai bune instrumente SSH:

1. ZOC

ZOC este o opțiune pentru dvs. dacă doriți să accesați în siguranță computerele la distanță cu SSH de la un Mac. Instrumentul va rula ferestre precum și pe Mac OS. Acest utilitar combină un emulator terminal pentru acces direct și SCP pentru transferuri de fișiere. Interfața cu file vă permite să accesați mai multe sesiuni deschise, iar ecranul Opțiuni vă oferă opțiuni peste ce standard de emulare a terminalului puteți utiliza. ZOC este capabil să pună în aplicare TN3270, TN5250, VT220, Xterm, VT220, Wyse, și Emulația QNX terminal standarde.

Întreprinderile trebuie să plătească pentru ZOC, dar îl puteți obține gratuit pentru uz casnic.

2. JuiceSSH

Această facilitate SSH continuă Android dispozitive, astfel încât să puteți accesa în siguranță computerele la distanță în timp ce călătoriți. Acesta este un instrument excelent pentru a vă conecta la computerul de lucru sau la computer acasă. Posibilitatea de a accesa în siguranță alte computere vă oferă posibilitatea de a vă extinde foarte mult utilizarea dispozitivelor mobile cu o stocare limitată. Acesta este de asemenea o facilitate bună pentru politicile BYOD și companii. Acest lucru se datorează faptului că implicarea SSH impune autentificarea utilizatorului, iar criptarea utilizată pe conexiuni compensează punctele slabe ale securității sistemelor wifi externe.

Legate de: Ghid final la BYOD

JuiceSSH este deosebit de bun pentru protejarea tuturor activităților de pe dispozitivul Android, chiar și cele care se execută automat în fundal. Această caracteristică a fost creată în mod special, având în vedere sincronizarea Cloud, astfel încât să puteți accesa fișiere pe serverele cloud și chiar să lucrați la copii offline atunci când vă aflați în zone care nu au un serviciu de internet. Puteți descărca și instalați JuiceSSH gratuit de pe Google Play.

3. Termius

Dacă doriți un client SSH pentru iOS, probabil cea mai bună opțiune dvs. ar fi Termius. Acesta nu este singurul sistem client SSH disponibil pentru iOS și, probabil, nu este cel mai bun – probabil că Prompt 2 are această distincție. Cu toate acestea, Termius este unul dintre puținii clienți SSH pe care îi puteți utiliza gratuit. Acest utilitar vă permite să vă conectați la computerul de acasă sau să lucrați chiar și prin rețele wifi publice, deoarece include criptare completă a conexiunii și autentificarea utilizatorului înainte de a putea accesa computerul de la distanță.

Clientul SSH se poate conecta la orice alt sistem de operare. Termius include, de asemenea mosh, care este un sistem alternativ de conectare sigură pentru dispozitivele iOS. Termius va acoperi funcțiile de sincronizare cu serverele cloud și include și o implementare SFTP pentru a acoperi transferurile de fișiere. Termius este disponibil pentru ferestre, Linux, Mac OS, și Android. Puteți utiliza aplicația gratuit pe un dispozitiv. Totuși, această versiune nu include SFTP sau sincronizare sigură. Versiunea plătită este foarte ieftină și este plătită pentru un abonament lunar. Acest plan vă permite să rulați aplicația pe cât de multe dispozitive doriți și include toate caracteristicile Termius.

4. SecPanel

SecPanel este un client SSH gratuit Medii Linux Gnome. Acest instrument oferă o interfață GUI care face accesarea unui computer la distanță o experiență mult mai ușoară decât utilizarea instrumentului gratuit pentru linia de comandă Linux. SecPanel nu implementează SSH; este un front-end pentru a accesa versiunea SSH nativă încorporată în sistemul de operare Linux. Utilizează sistemul gratuit OpenSSH.

Interfața SecPanel nu este simplă și nu are formatul cu file cu conexiuni multiple pe care le oferă alte utilitare SSH. Cu toate acestea, avantajul este că programul are o amprentă foarte mică și nu folosește multă memorie sau procesor.

Interfața SecPannel vă oferă, de asemenea, acces la SCP și SFTP pentru a vă oferi capabilități de transfer de fișiere sigure.

5. SolarWinds Solar-PuTTY (INSTRUMENT GRATUIT)

SolarWinds Solar-PuTTY este un emulator terminal excelent și o alegere bună pentru cei care au nevoie să obțină acces la calculatoarele la distanță în mod regulat și au nevoie de protecție SSH. Instrumentul este un produs al SolarWinds, care este unul dintre principalii producători mondiali de instrumente de administrare a sistemului.

Fereastra emulatorului terminal vă permite să conectați mai multe sesiuni în aceeași interfață. Consola este cu file, deci puteți trece de la o sesiune la alta făcând clic pe o filă pentru fiecare. Aplicația este capabilă să mențină conexiuni la mai multe calculatoare la distanță simultan.

Instrumentul include implementări ale SCP și SFTP, astfel încât să-l puteți utiliza pentru a transfera fișiere pe computere de la distanță, precum și pentru a le accesa. Prezentarea atractivă a aplicației este ușor la vedere și vă va ajuta să automatizați sarcinile de administrare prin susținerea transferului și executării scriptului.

Solar-PuTTY aplicația se instalează pe ferestre medii și puteți obține gratuit.

SolarWinds Solar-PuTTY Descărcați Instrumentul GRATUIT 100%

Comenzi SSH

Comenzile disponibile în SSH sunt foarte similare cu comenzile standard Unix. De fapt, în majoritatea cazurilor, acestea sunt exact aceleași. Dacă nu sunteți familiar cu lucrul la linia de comandă, este mai probabil să accesați SSH printr-o consolă asemănătoare cu Windows. Cele mai multe interfețe grafice pentru SSH oferă puncte și clicuri interpretări ale comenzilor standard. Totuși, SSH este disponibil ca utilitate pentru linia de comandă și chiar pe computerele Windows; va trebui să utilizați aceste comenzi similare Unix în mediul SSH. Este util să aveți o listă de comenzi SSH pentru a obține un control mai mare asupra sarcinilor pe care le puteți efectua pe un computer la distanță cu SSH.

Fișă de înșelare a comenzii SSH

ls: listați fișierele și folderele din directorul curent. Utilizare ls -al pentru a vedea și atributele

CD: Modificare director. Utilizare cd ~ pentru a ajunge la directorul de acasă, cd – pentru a merge la directorul anterior, CD .. pentru a merge la directorul părinte

PWD: arată numele directorului prezent cu calea completă

atingere: creați un fișier, cu noul nume de fișier ca parametru, de ex. atinge afile.txt

rm: ștergeți un fișier, de ex. rm afile.txt. Utilizați un wildcard pentru a șterge mai multe fișiere simultan, limitat la ștergerea tuturor fișierelor potrivite din directorul curent, de ex. rm * .txt. Puteți șterge fișierele dintr-un director diferit, atâta timp cât aveți permisiuni pentru acel folder, de ex. rm /usr/bigbob/note.txt. Puteți utiliza, de asemenea, un wildcard pentru a elimina multe fișiere dintr-un director de la distanță.

rm -rf: ștergeți un director și tot conținutul acestuia, de ex. rm thatdir

mv: redenumirea sau mutarea unui fișier într-un director diferit. În mod implicit, sursa și numele țintă ar trebui să fie în directorul curent, dar pot fi într-un alt director, de ex. mv afile.txt bfile.txt sau mv /usr/bigbob/afile.txt /user/alicef/afile.txt

mkdir: creați un nou director. Numele noului director este dat ca parametru, de ex. documente mkdir

cp: copiați un fișier de la nume de fișier1 la nume de fișier2 cu o cale de director, adăugată opțional în partea anterioară a fiecăruia sau ambelor nume de fișier, de ex.. cp afile.txt ../afolder/bfile.txt. Wildcard-ul * poate fi folosit, dar al doilea parametru ar trebui să fie un director și nu un nume de fișier nou, de ex. cp * .txt arhivat

cp -R: copiați tot conținutul unui director într-un alt director, de ex. cp -R firstdir otherdir

toaleta: numărarea cuvintelor raportează numărul de cuvinte, linii și caractere dintr-un fișier. Utilizați opțiunea -w pentru a obține doar un număr de cuvinte, -l pentru numărul de linii sau -c pentru doar un număr de caractere, de ex.. wc afile.txt sau wc -l afile.txt

pisică: descărcați conținutul unui fișier, cu numele fișierului ca opțiuni de parametru, de ex. pisica afile.txt. Includeți -n pentru a pune un număr de secvență pe partea din față a fiecărei linii, de ex. pisica -n afile.txt. De asemenea, este posibil să obțineți conținutul unui fișier după altul afișat pe ecran, de ex. pisica afile.txt bfile.txt

pisică >: creați un fișier și scrieți-l. După comandă, apăsați Întoarcere și începeți să tastați. Tot ce scrieți va fi salvat în noul fișier, inclusiv retururi de transport, până când apăsați CTRL-D, de exemplu. pisică > UnFișier.txt

Mai Mult: pisica cu o pauză în ea. Conținutul va fi afișat câte un ecran la un moment dat. Apăsați bara spațială pentru a obține următoarea secțiune a fișierului; apăsați q pentru a ieși înainte de sfârșitul fișierului, de ex. mai afile.txt

cap: arată primele 20 de linii ale unui fișier. Numărul de linii poate fi specificat printr-o opțiune, de ex. cap afile.txt sau cap -50 afile.txt. Aveți grijă să utilizați numai comanda pentru fișierele care conțin text simplu

coadă: afișează ultimele 20 de linii ale unui fișier sau numărul de linii specificate într-o opțiune, de ex. coada afile.txt sau coada -50 afile.txt. Utilizați tail -f pentru a obține o vizualizare în direct a fișierelor noi adăugate într-un fișier, de ex. coada -f afile.txt

du: utilizarea discului. Utilizați -sh pentru a obține utilizarea totală a discului din directorul curent. Încercați -sh * pentru a obține spațiul pe disc folosit de fiecare element din director, de ex. du sau du -sh *.

fişier: numește tipul fișierului. Poate fi folosit cu un wildcard pentru a obține o listă cu toate fișierele din directorul curent, de ex. fișier afile.txt sau dosar *.

istorie: enumerați ultimele 50 de comenzi executate din acel cont. Utilizați opțiunea -c pentru a șterge istoricul, de ex. istorie -c

găsi: enumerați toate instanțele de fișiere sau director care corespund unui anumit criteriu, de ex. find / -name „afile” găsește toate fișierele de pe computer cu numele „afile” găsi * -d listează toate numele de director de pe computer.

ultimul: afișează autentificări recente pe computer cu numele de utilizator al fiecărui acces. Utilizați o opțiune numerică pentru a specifica câte autentificări trebuie afișate, adăugați opțiunea -a pentru a vedea numele de gazdă al fiecărei autentificări, de ex.. ultima -10 sau ultima -10 -a

w: afișați toți utilizatorii conectați în prezent și de unde s-au conectat.

netstat: arată toate conexiunile actuale de rețea. Utilizați opțiunea -an pentru a vedea porturile sursă și destinație sau -rn pentru a vedea tabelul de rutare al IP-urilor conectate la server, de ex.. netstat -an sau netstat -rn

top: prezintă procesele de sistem live. În timp ce afișajul este curent, utilizați Shift-M pentru a comanda prin utilizarea memoriei sau Shift-P pentru a comanda după utilizarea procesorului.

ps: starea procesului. Aceasta arată procesele care rulează în prezent și identificatorii de proces (PID). Utilizați opțiunea U pentru a enumera toate procesele live pentru un utilizator dat, de ex. ps U bigbob. Utilizați opțiunea aux pentru a vedea toate procesele de sistem, opțional într-o ierarhie dacă se adaugă opțiunea – forest, de ex. ps aux sau ps aux – pădure.

ucide: Opriți un proces de sistem. Puteți adăuga un „semnal” pentru a face comanda mai puternică. Există mai multe opțiuni pentru acest parametru, dar cea mai puternică este 9. Trebuie să acordați PID-ul procesului pe care doriți să-l omorați și puteți obține asta rulând ps sau top, de ex.. ucide 492 sau ucide -9 492, unde 492 este PID-ul procesului pe care doriți să îl încheiați.

grep: identifică un șir de text într-un fișier sau fișiere, de ex. grep aword /usr/bigbob/*.txt. Utilizați opțiunea -v pentru a afișa toate liniile dintr-un fișier care nu conține modelul, de ex. grep aword afile.txt.

vi: un editor de text foarte cunoscut care a fost scris inițial pentru Unix. Introducerea comenzii deschide un mediu care include propriul limbaj de comandă.

nano: un simplu editor cu propriul său mediu.

pico: un alt editor de text.

SSH Depanare

Ca în orice instalație de rețea, SSH nu funcționează întotdeauna din cutie. Există setări pe alte echipamente și software care rulează în rețeaua dvs. care pot interfera cu performanțele SSH sau chiar să le blocheze. Deci, este posibil să aveți nevoie rezolvarea erorilor și întârzierilor conexiunii.

Claritatea informațiilor pe care le obțineți din mesajele de eroare ajută foarte mult la trecerea la cauza principală a problemei. Cu toate acestea, unele aplicații nu sunt create pentru a ajuta utilizatorii finali și, ulterior, dezvoltatorii lor nu cred că este o utilizare valabilă a timpului lor pentru a adăuga claritate la raportarea erorilor. Din păcate, SSH este una dintre aceste aplicații.

Cel mai generalizat mesaj de eroare cu care este probabil să vă confruntați cu SSH este „Conexiune refuzata.”Față de acest perete gol, va trebui să investigați toate setările rețelei dvs. și serverul la care încercați să vă conectați pentru a putea funcționa SSH.

Clientul SSH ar trebui să raporteze din nou cu un mesaj de eroare mai semnificativ. Cu toate acestea, software-ul folosit este posibil să nu fie cea mai cuprinzătoare implementare a protocolului.

Mai jos este o listă cu cele mai frecvente erori și soluțiile acestora. Dacă primiți mesajul „Conectare refuzată”, trebuie să faceți acest lucru presupunem că clientul dvs. raportează acest mesaj de eroare general deoarece dezvoltatorii nu au implementat mesaje de eroare mai precise. În acest caz, verificați dacă eroarea este cauzată de una dintre aceste probleme mai specifice. Iată mesajele de eroare pe care este mai probabil să le întâlniți:

- Acces interzis

- Autentificare refuzată

- Avertisment: identificarea gazdei la distanță s-a schimbat

- Port 22: conexiunea refuzată

- Eroare de rețea: conexiunea cauzată de software a interzis

- Eroare de rețea: conectarea resetată de la egal la egal

- Eroare de rețea: conexiunea a expirat

Primele trei erori raportați-vă la contul dvs. pe server la care încercați să vă conectați. Prima soluție la problema „Acces interzis”Sau„Autentificare refuzată”Înseamnă să vă asigurați că nu ați făcut greșeli de ortografie atunci când introduceți numele de utilizator și parola. Alte motive pentru aceste erori de autentificare se referă la cont. Este posibil ca administratorul de sistem să vă fi anulat contul sau să fi schimbat parola pentru dvs. Deci, dacă sunteți sigur că nu ați făcut o dactilografie, contactați administratorul serverului de la distanță pentru a verifica starea contului dvs..

„Identificarea gazdelor de la distanță s-a schimbat”Se referă la certificatul de securitate SSL al serverului. Rețineți că mesajul nu spune că certificatul este nevalid. Dacă rulați gazda la distanță, veți ști dacă certificatul a fost schimbat. Dacă încercați să vă conectați la computerul altcuiva, consultați administratorul dacă gazda are un nou certificat de securitate. Dacă o face, acceptă doar mesajul de eroare și permite conexiunilor să continue. Merită să verificați modificarea certificatului decât să acceptați avertismentul orb, deoarece acest mesaj este acolo pentru a vă avertiza asupra unui posibil “bărbatul din mijloc” atac.

Celelalte patru mesaje de eroare din lista de mai sus se referă la toate un anumit punct de eșec între aplicația SSH de pe computer și serverul de la distanță, ceea ce înseamnă că trebuie să vă uitați la fiecare element hardware și software care furnizează conexiunea.

„Port 22: conexiunea refuzată”Este un mesaj de eroare captivant, care se extinde doar ușor în direct”Conexiune refuzata”Mesaj pe care îl afișează unii clienți. Practic, va trebui să verificați totul pentru a găsi cauza acestei erori.

Cele trei mesaje „Eroare de rețea” vă oferă mai mult pentru a lucra. În toate aceste cazuri, fie computerul dvs., fie gazda de la distanță au expirat și a închis conexiunea, sau a existat o întrerupere a serviciului de internet. Dacă conexiunea a scăzut din cauza erorilor de pe linie, atunci nu puteți face multe despre problema, decât să vă reconectați.

Un interval de timp este mai probabil să fie cauzat de inactivitatea conexiunii. Caută un „ține în viațăOpțiune ”din interfața SSH pentru a preveni apariția acestei probleme. Mesajul “Scriere eșuată: țeavă spartă”Este, de asemenea, o problemă de întrerupere. Vestea bună despre aceste erori este că acestea nu semnifică o problemă gravă. Trebuie doar să vă conectați din nou.

Pentru “conexiune refuzata”Probleme verifică erorile în următoarele domenii:

Conflictul adresei IP: alerga arping, arp -a, sau arp-scan să caute adrese duplicate.

Bloc firewall: enumerați SSH ca o aplicație permisă în politica dvs. pentru firewall și / sau permiteți traficul către portul 22.

Server indisponibil: verificați dacă gazda la distanță este de fapt live, fie conectându-vă la ea printr-o altă aplicație sau contactând administratorul serverului.

Eroare de port server: demonul SSH pe server poate întâmpina probleme; încercați să vă conectați la portul 22 pe server prin intermediul site-ului de testare a conectivității serverului SSH.

Eroare port SSH: utilizare netstat pentru a te asigura că sshd funcționează și ascultă în port 22. Dacă ascultă pe oricare alt port, ucide procesul și verifică setările portului în interfața SSH.

Eroare daemon SSH: dacă demonul nu funcționează, închideți aplicația SSH și deschideți-o din nou. Dacă demonul SSH încă nu funcționează, reinstalați aplicațiile SSH.

Dacă niciuna dintre soluțiile rapide de mai sus nu funcționează, trebuie să examinați dacă doar traficul din aplicația SSH este blocat sau dacă există o eroare de rețea generală. Aceasta poate fi fie pe propria rețea, fie pe conexiunea la internet de la computer la serverul cu care doriți să contactați.

Întrebări frecvente SSH

Trebuie să instalez o aplicație pentru a utiliza SSH?

Trebuie să aveți un program SSH pe computer și nu este disponibil automat cu toate sistemele de operare. Cu toate acestea, este încorporat în Windows 10, toate aromele Linux, Mac OS, FreeBSD, NetBSD, OpenBSD, Solaris și OpenVMS Unix. Dacă nu doriți să utilizați o aplicație cu o interfață GUI, puteți instala OpenSSH în schimb. Acesta este un protocol gratuit, care este de fapt implementarea SSH care este încorporată în acele sisteme de operare. Puteți interacționa cu elementele programului său din propriile programe personalizate.

SSH este disponibil numai pentru Unix?

Nu. Există implementări listate în acest ghid care funcționează cu Windows, Linux, Mac OS, iOS și Android. Originalul OpenSSH a fost scris pentru OpenBSD Unix, dar există și o versiune portabilă care va rula pe Windows, Linux și Mac OS.

SSH este un program?

Nu. SSH este un protocol, ceea ce înseamnă un set de linii directoare. Poate fi pus în aplicare de către persoane fizice, atât timp cât respectă regulile prevăzute în protocol atunci când scriu programul. Majoritatea implementărilor creează o suită de programe, fiecare îndeplinind o funcție a protocolului. Când rulați o aplicație SSH pe computer, o verificare a proceselor în curs de execuție vă va afișa mai multe programe SSH care rulează.

Unde pot primi definiția SSH2?

Specificațiile pentru SSH2 sunt disponibile gratuit pe site-urile internet Engineering Taskforce. Veți găsi o colecție de documente pe acel site care se referă la protocolul SSH2. Cu toate acestea, documentul cheie este RFC 4251.

Ce port folosește SSH?

SSH a primit un port 22 TCP.

Există un SSH UDP?

Nu există un echivalent UDP, deoarece SSH are nevoie de procedurile de stabilire a sesiunii TCP.

Nu pot specifica o unitate cu SCP

Dacă aveți nevoie să puneți un identificator de unitate la începutul unei căi de fișier (de exemplu, „C: \”), veți avea probleme cu SCP, deoarece colonul este un caracter special pentru utilitatea respectivă. Deci, trebuie să comutați la unitatea respectivă înainte de a rula comanda scp. Dacă aveți nevoie să specificați un director diferit de cel în care vă aflați, utilizați căi de fișiere relative mai degrabă decât o cale absolută originată cu litera de unitate.

Pot folosi redirecționarea porturilor cu conexiuni SSH?

Trebuie să vă asigurați că demonul SSH este activ pe serverul de la distanță pentru a rula redirecționarea porturilor SSH. De asemenea, trebuie să verificați dacă implementarea SSH vă permite să specificați un port non-standard la pornire. Aceasta va fi sub forma unei opțiuni de linie de comandă -D, care vă permite să etichetați un număr de port pe adresa de destinație, separată de două puncte. Acest lucru va forța conexiunea să comute la un port non-standard atunci când vă conectați la computerul de la distanță.

Pot proteja transmisiile prin e-mail cu SSH?

Puteți stabili o legătură cu serverul de corespondență al dvs. pe SSH și apoi înlăturați mesajele de e-mail în jos. Cu toate acestea, textul dvs. de e-mail va fi încă necriptat în timp ce este în repaus pe server, iar faza de preluare de la clientul de e-mail nu va fi acoperită de conexiunea dvs. SSH. Este mai bine să alegeți un furnizor de e-mail care să includă criptarea end-to-end.

Pot proteja preluările POP și IMAP cu SSH?

Puteți înfășura preluări de e-mail de la serverul de poștă la clientul de e-mail de pe computer dacă serverul de poștă rulează o implementare SSH – acest lucru nu este standard cu majoritatea furnizorilor de e-mail. care este de asemenea denumită „tunelare.” Această metodă nu vă va proteja e-mailurile primite atunci când sunt rezidenți pe serverul de e-mail. În plus, nu va acoperi călătoria e-mailurilor primite de la expeditori către serverul dvs. de e-mail.

Pot înfășura aplicații neprotejate cu SSH?

Dacă serverul de la distanță poate implementa o funcție de pauză, cum ar fi sleep (), puteți porni un tunel SSH la linia de comandă fără a intra în mediul de comandă SSH. Puteți seta apoi a doua aplicație care rulează prin același port local pe care l-ați specificat în comanda de lansare SSH.

Opțiunea de repaus vă oferă timp pentru a tasta a doua comandă înainte de inițierea timpului de conectare pentru inactivitate. Pentru a controla prin ce port local se va parcurge criptarea, ar trebui să utilizați opțiunea -L din comanda SSH. Această opțiune vă permite să specificați atât portul local, cât și portul la distanță în format ::.

Cum pot opri conexiunea din momentul limită?

Puteți menține deschisă o conexiune SSH printr-o comandă „ține în viață”. În OpenSSH acest lucru este implementat în fișierul de configurare al serverului sau al clientului. Pe server, ar trebui să activați ClientAliveInterval în fișierul apelat sshd_config sau pe client, activați ServerAliveInterval în ssh_config fişier.

Cum pot primi mesaje de eroare semnificative din SSH?

Utilizați modul verbose. Aceasta este opțiunea -v pe care o adăugați la comandă. Deci, pentru client, utilizați ssh -v iar pentru server, executați sshd -v. Pentru utilizarea SSH2 -d2.

Primesc mesajul de eroare „Conexiune refuzată”

Demonul SSH pe serverul pe care încercați să îl conectați nu se execută. O altă posibilitate este că nu se ascultă în portul standard sau nu se ascultă în portul specificat pentru conexiune.

Primesc mesajul de eroare „Nivelul de compresie trebuie să fie de la 1 (rapid) la 9 (lent, cel mai bun)„

Mergeți la dvs. config fișier și set CompressionLevel la un număr de la 1 la 9.

SCP nu va copia un fișier în gazda de la distanță cu același nume

Nu uitați să puneți un punct („:”) pe finalul liniei dacă doriți să păstrați numele fișierului atunci când îl trimiteți:

scp fname.log server.remotehost.com:

Caracterele cu caracter comod SCP nu funcționează

SCP extinde wildcard-urile pe mașina locală înainte de a trimite comanda, astfel încât nu veți putea folosi carduri cu caracter comod pentru a vă referi la grupuri de fișiere de pe computerul de la distanță fără a le scăpa. Scăparea wildcard-ului împiedică interpretarea locală.

De exemplu:

scp server.remotehost.com:\*.log .

SCP nu va face referiri la variabilele mediului gazdă la distanță

SCP interpretează variabilele de mediu la nivel local înainte de a trimite comanda către computerul de la distanță. Puneți întreg conținutul comenzii în ghilimele unice, dar lăsați ținta în afara ghilimelelor:

scp „server.remotehost.com:$MAIL” .

Folosind SSH

După ce ați ales o implementare SSH, va trebui să vă familiarizați cu modul în care funcționează interfața. Mulți producători de aplicații SSH construiesc în câteva suplimente pentru a oferi produsului lor o distincție pe piață. S-ar putea să descoperiți că aceste funcții suplimentare te fac să crești dependent de acea interfață SSH și să-ți pierzi interesul de a-ți continua căutarea prin toate produsele disponibile..

Ai grijă la aplicații gratuite și încercări gratuite a serverelor SSH plătite, astfel încât să puteți încerca câteva opțiuni înainte de a vă stabili pe un anumit server. Aveți o aplicație SSH preferată? Lasă un mesaj în Comentarii secțiunea de mai jos pentru a împărtăși experiențele tale.

Vezi si:

Cele mai bune alternative PuTTy pentru clienții SSH

SFTP comandă cheat sheet

Cum să ascundeți traficul OpenVPN cu un tunel SSH

Imagine: Cod binar de securitate de la Pixabay. Domeniu public.

protocolului, numită OpenSSH, care este încă utilizată astăzi. Utilizări pentru SSH SSH este utilizat în principal pentru accesul la distanță la un computer sau server. Acest lucru poate fi util pentru administratorii de sistem care trebuie să gestioneze mai multe servere de la distanță sau pentru utilizatorii care doresc să acceseze fișierele lor personale de pe un alt computer. SSH poate fi, de asemenea, utilizat pentru transferuri de fișiere securizate, precum și pentru tunelarea traficului prin intermediul unei conexiuni criptate. Cum să obțineți SSH Pentru a utiliza SSH, trebuie să instalați un client SSH pe computerul dvs. Acest lucru poate fi făcut prin descărcarea și instalarea unui client SSH, cum ar fi cele menționate mai sus. De asemenea, trebuie să aveți acces la un server SSH la distanță, la care să vă conectați. Cele mai bune instrumente SSH Există multe instrumente SSH disponibile, dar cele mai bune includ ZOC, JuiceSSH, Termius, SecPanel și SolarWinds Solar-PuTTY. Aceste instrumente oferă o gamă largă de funcții, inclusiv emulatoare de terminal, transferuri de fișiere și criptare E2E. Comenzi SSH Există o serie de comenzi SSH pe care le puteți utiliza pentru a gestiona conexiunile la distanță și pentru a efectua operațiuni pe serverul la distanță. Acestea includ comenzi pentru conectarea la un server SSH, transferul de fișiere și gestionarea proceselor. Fișă de înșelare a comenzii SSH O fișă de înșelare a comenzii SSH este un ghid util pentru utilizatorii care doresc să învețe mai multe despre comenzile SSH și cum să le utilizeze. Aceasta oferă o listă detaliată a comenzilor SSH și a opțiunilor disponibile pentru fiecare comandă. SSH Depanare Dacă întâmpinați probleme cu conexiunile SSH, există o serie de pași de depanare pe care le puteți urma pentru a rezolva problema. Acestea includ verificarea setărilor de securitate, verificarea conexiunii la internet și verificarea setărilor de firewall. Întrebări frecvente SSH Există o serie de întrebări frecvente despre SSH, inclusiv dacă trebuie să instalați o aplicație pentru a utiliza SSH, dacă SSH este disponibil numai pentru Unix și ce port folosește SSH. Alte întrebări frecvente includ dacă există un SSH UDP, dacă puteți proteja transmisiile prin e-mail cu SSH și dacă puteți proteja preluările POP și IMAP cu SSH. Pot înfășura aplicații neprotejate cu SSH? Nu, SSH nu poate înfășura aplicații neprotejate. SSH este proiectat pentru a proteja conexiunile la distanță și transferurile de fișiere, nu pentru a proteja aplicațiile care rulează pe un computer la distanță. Cum pot primi mesaje de eroare semnificative din SSH? Pentru a primi mesaje de eroare semnificative din SSH, trebuie să activați opțiunea de depanare în clientul SSH. Acest lucru vă va permite să vedeți mesajele de eroare detaliate atunci când întâmpinați probleme cu conexiunile SSH. Primesc mesajul de eroare „Conexiune refuzată” Dacă primiți mesajul de eroare „Conexiune refuzată” atunci când încercați să vă conectați la un server SSH, acest lucru poate fi cauzat de o serie de probleme, inclusiv setările de securitate, problemele de rețea sau problemele de firewall. Primesc mesajul de eroare „Nivelul de compresie trebuie să fie de la 1 (rapid) la 9 (lent, cel mai bun)„ Dacă primiți mesajul de eroare „Nivelul de compresie trebuie să fie de la 1 (rapid) la 9 (lent, cel mai