Ce este un sistem de detectare a intruziunilor (IDS)?

Un sistem de detectare a intruziunilor (IDS) monitorizează traficul de rețea pentru activități neobișnuite sau suspecte și trimite o alertă administratorului.

Detectarea unei activități anomale și raportarea acesteia către administratorul de rețea este funcția principală, cu toate acestea, un instrument IDS poate acționa pe baza regulilor atunci când este detectată activitate dăunătoare, de exemplu, blocarea anumitor trafic.

Vom intra în detaliu pe fiecare dintre instrumentele de mai jos, dar în cazul în care nu aveți timp, iată o listă sumară a 12 Cele mai bune sisteme și instrumente de detecție a intruziunilor:

- Manager de evenimente de securitate SolarWinds (TRIAL GRATUIT) Combină funcționalitatea HIDS și NIDS pentru a vă oferi un sistem complet de informații de securitate și gestionare a evenimentelor (SIEM).

- sforăit Furnizat de Cisco Systems și liber de utilizat, un sistem lider de detectare a intruziunilor bazat pe rețea.

- OSSEC Sistem excelent de detectare a intruziunilor bazat pe gazdă, care este liber de utilizat.

- Analizați Analizatorul de gestionare a evenimentelor Un analizator de fișiere jurnal care caută dovezi de intruziune.

- Suricata Sistem de detectare a intruziunilor bazat pe rețea, care funcționează la nivelul aplicației pentru o vizibilitate mai mare.

- Bro Monitor de rețea și sistem de prevenire a intruziunilor bazate pe rețea.

- Sagan Instrumentul de analiză a jurnalului care poate integra rapoartele generate pe datele snort, deci este un HIDS cu un pic de NIDS.

- Ceapa de securitate Instrument de monitorizare și securitate a rețelei format din elemente extrase din alte instrumente gratuite.

- AIDE Mediul avansat de detectare a intruziunilor este un HIDS pentru Unix, Linux și Mac OS

- OpenWIPS-NG Sistemul wireless NIDS și sistemul de prevenire a intruziunilor de la producătorii de Aircrack-NG.

- Samhain Sistem simplu de detectare a intruziunilor bazat pe gazdă pentru Unix, Linux și Mac OS.

- fail2ban Sistem ușor de detectare a intruziunilor bazat pe gazdă pentru Unix, Linux și Mac OS.

Tipuri de sisteme de detectare a intruziunilor

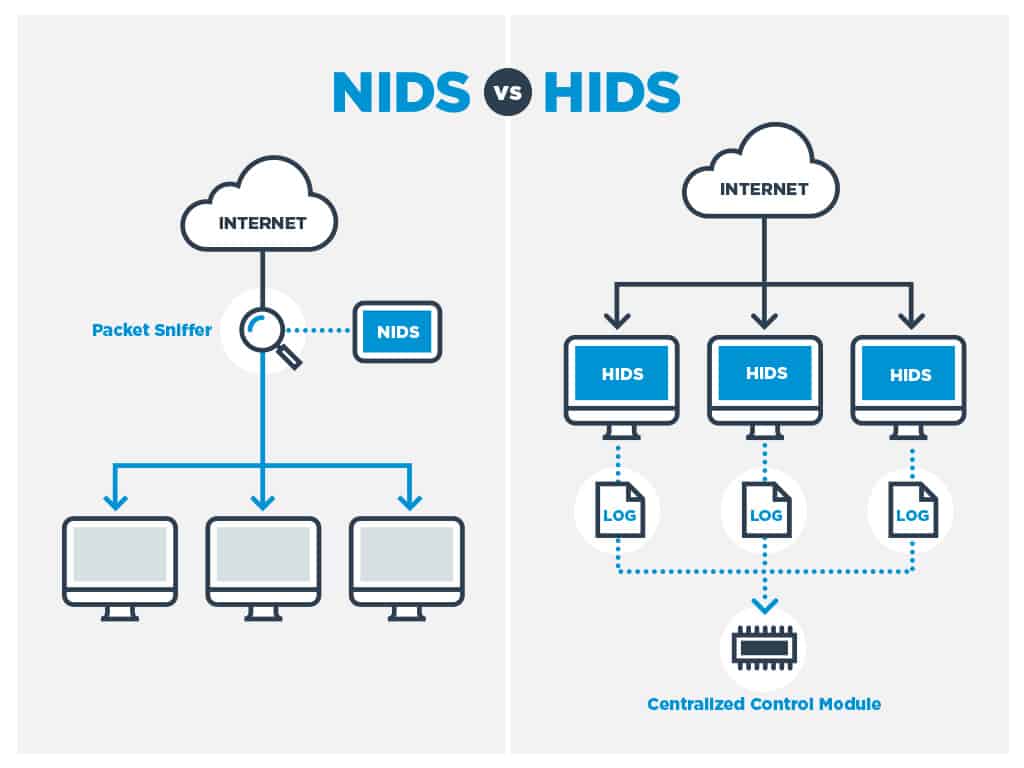

Există două tipuri principale de sisteme de detectare a intruziunilor (ambele sunt explicate mai detaliat mai târziu în acest ghid):

- Detectare de intruziune bazată pe gazdă (HIDS) – acest sistem va examina evenimentele pe un computer din rețeaua dvs., mai degrabă decât traficul care trece în jurul sistemului.

- Detecție de intruziune bazată pe rețea (NIDS) – acest sistem va examina traficul din rețeaua dvs..

Instrumentele și sistemele de detectare a intruziunilor de rețea sunt acum esențiale pentru securitatea rețelei. din fericire, aceste sisteme sunt foarte ușor de utilizat și majoritatea celor mai bune ID-uri de pe piață sunt libere de utilizat. În această recenzie, veți citi despre cele mai bune zece sisteme de detectare a intruziunilor pe care le puteți instala acum pentru a începe să vă protejați rețeaua împotriva atacurilor. Acoperim instrumente pentru Windows, Linux și Mac.

Sisteme de detectare a intruziunilor gazdă (HIDS)

Detecție de intruziune bazată pe gazdă, de asemenea cunoscut ca si sisteme de detectare a intruziunilor gazdă sau ID-uri bazate pe gazdă, examinați evenimente pe un computer din rețeaua dvs., mai degrabă decât traficul care trece în jurul sistemului. Acest tip de sistem de detectare a intruziunilor este prescurtat la HIDS și funcționează în principal uitându-vă la datele din fișiere admin de pe computerul pe care îl protejează. Aceste fișiere includ fișiere de jurnal și fișiere de configurare.

Un HIDS va face copii de rezervă pentru fișierele de configurare, astfel încât să puteți restaura setările în cazul în care un virus malefic slăbește securitatea sistemului dvs. schimbând configurarea computerului. Un alt element cheie de care doriți să vă protejați este accesul root pe platformele asemănătoare cu Unix sau modificările registrului pe sistemele Windows. Un HIDS nu va putea să blocheze aceste modificări, dar ar trebui să vă poată avertiza dacă are loc un astfel de acces.

Fiecare gazdă a monitorelor HIDS trebuie să aibă instalat un software. Puteți obține HIDS-ul dvs. să monitorizeze un computer. in orice caz, este mai tipic să instalați HIDS pe fiecare dispozitiv din rețeaua dvs.. Acest lucru se datorează faptului că nu doriți să treceți cu vederea modificările de configurare pe niciun echipament. Desigur, dacă aveți mai multe gazde HIDS în rețeaua dvs., nu doriți să vă conectați la fiecare pentru a obține feedback. Asa de, un sistem distribuit HIDS trebuie să includă un modul de control centralizat. Căutați un sistem care criptează comunicațiile între agenții gazdă și monitorul central.

Sisteme de detectare a intruziunilor de rețea (NIDS)

Detecția de intruziune bazată pe rețea, cunoscută și ca un sistem de detectare a intruziunilor de rețea sau IDS de rețea, examinează traficul din rețeaua dvs. Ca atare, un tipic NIDS trebuie să includă un sniffer de pachete pentru a aduna traficul de rețea pentru analiză.

Motorul de analiză al unui NIDS este de obicei bazat pe reguli și poate fi modificat prin adăugarea propriilor reguli. Cu multe NIDS, furnizorul sistemului sau comunitatea de utilizatori vă va pune la dispoziție regulile și le puteți importa doar în implementarea dvs. După ce vă familiarizați cu sintaxa de regulă a NIDS-ului ales, veți putea să vă creați propriile reguli.

Înapoi la colectarea traficului, nu doriți să vă aruncați tot traficul în fișiere sau să rulați întregul tablou de bord pentru că pur și simplu nu ai putea analiza toate aceste date. Deci, regulile care determină analiza într-un NIDS creează, de asemenea, captarea selectivă a datelor. De exemplu, dacă aveți o regulă pentru un tip de trafic HTTP îngrijorător, NIDS-ul dvs. ar trebui să ridice și să stocheze pachetele HTTP care afișează acele caracteristici..

De obicei, un NIDS este instalat pe o piesă hardware specială. Soluțiile de plată pentru întreprinderi de înaltă calitate vin ca un kit de rețea cu software-ul preîncărcat pe acesta. in orice caz, nu trebuie să plătiți bani mari pentru hardware-ul de specialitate. Un NIDS are nevoie de un modul senzor pentru a prelua traficul, astfel încât s-ar putea să-l poți încărca pe un analizor LAN sau poți alege să aloci un computer pentru a rula sarcina. Cu toate acestea, asigurați-vă că echipamentul pe care îl alegeți pentru sarcină are o viteză suficientă de ceas pentru a nu încetini rețeaua.

HIDS sau NIDS?

Răspunsul scurt este ambele. Un NIDS vă va oferi mult mai multă putere de monitorizare decât un HIDS. Puteți intercepta atacuri așa cum se întâmplă cu un NIDS, în timp ce un HIDS observă că orice este greșit odată ce un fișier sau o setare pe un dispozitiv s-a schimbat deja. Cu toate acestea, doar pentru că SIDA nu au o activitate la fel de mare decât NIDS, nu înseamnă că acestea sunt mai puțin importante.

Faptul că NIDS este de obicei instalat pe un echipament de sine stătător înseamnă că nu trage în jos procesoarele serverelor dvs. in orice caz, activitatea SIDA nu este la fel de agresivă ca cea a SIDA. Funcția HIDS poate fi îndeplinită de un demon ușor de pe computer și nu ar trebui să arde prea mult procesorul. Niciun sistem nu generează trafic suplimentar în rețea.

Metode de detectare: ID-uri bazate pe semnături sau bazate pe anomalii

Indiferent dacă căutați un sistem de detectare a intruziunilor gazdă sau un sistem de detectare a intruziunilor în rețea, toate ID-urile folosesc două moduri de operare – unele pot utiliza doar unul sau celălalt, dar majoritatea folosesc ambele.

- ID-uri bazate pe semnături

- ID-uri bazate pe anomalii

ID-uri bazate pe semnături

metoda bazată pe semnătura analizează sumele de verificare și autentificarea mesajelor. Metode de detectare bazate pe semnături poate fi aplicat la fel de bine de NIDS ca și de HIDS. Un HIDS va analiza fișierele de jurnal și de configurare pentru rescrieri neașteptate, în timp ce un NIDS va analiza sumele de control din pachete și integritatea de autentificare a mesajelor precum SHA1.

NIDS poate include o bază de date cu semnături pe care pachetele cunoscute ca fiind surse de activități rău intenționate. Din fericire, hackerii nu stau la calculatoarele lor tastând ca furie pentru a sparge o parolă sau pentru a accesa utilizatorul root. În schimb, folosesc proceduri automate furnizate de instrumente de hacker cunoscute. Aceste instrumente tind să genereze aceleași semnături de trafic de fiecare dată, deoarece programele de calculator repetă aceleași instrucțiuni încă o dată, decât să introducă variații aleatorii.

ID-uri bazate pe anomalii

Detectarea bazată pe anomalii caută modele neașteptate sau neobișnuite de activități. Această categorie poate fi implementată atât de sistemele de detecție a intruziunilor bazate pe gazdă, cât și de rețea. În cazul HIDS, o anomalie poate fi repetată încercări de autentificare eșuate, sau activitate neobișnuită pe porturile unui dispozitiv care semnifică scanarea porturilor.

În cazul NIDS, abordarea anomaliei necesită stabilirea unei linii de bază a comportamentului pentru a crea o situație standard față de care se pot compara tipare de trafic în curs. O serie de modele de trafic sunt considerate acceptabile, iar atunci când traficul în timp real se deplasează în afara acelui interval, o alertă de anomalie este provocată.

Alegerea unei metode IDS

NIDS-urile sofisticate pot crea o înregistrare a comportamentului standard și își pot ajusta granițele pe măsură ce viața lor de serviciu progresează. În general, atât analiza semnăturilor, cât și anomalia sunt mult mai simple în funcționare și mai ușor de configurat cu software-ul HIDS decât cu NIDS.

Metodele bazate pe semnături sunt mult mai rapide decât detectarea pe bază de anomalie. Un motor complet de anomalie atinge metodologiile AI și poate costa o mulțime de bani pentru a vă dezvolta. Cu toate acestea, metodele bazate pe semnături se reduc până la compararea valorilor. Cu siguranță, în cazul HIDS, potrivirea modelului cu versiunile de fișiere poate fi o sarcină foarte simplă, pe care oricine și-ar putea efectua-o folosind utilitățile din linia de comandă cu expresii obișnuite. Așadar, acestea nu costă la fel de mult să se dezvolte și sunt mult mai probabil să fie implementate în sisteme gratuite de detectare a intruziunilor.

Un sistem cuprinzător de detectare a intruziunilor are nevoie atât de metode pe bază de semnătură, cât și de proceduri bazate pe anomalii.

Apărați rețeaua cu un IPS

Acum trebuie să luăm în considerare sisteme de prevenire a intruziunilor (IPS). Software-ul IPS și ID-urile sunt ramuri ale aceleiași tehnologii, deoarece nu puteți avea prevenire fără a fi detectată. Un alt mod de a exprima diferența dintre aceste două ramuri ale instrumentelor de intruziune este de a le numi pasive sau active. Un sistem simplu de monitorizare și alertare a intruziunilor este uneori numit a ID-uri „pasive”. Un sistem care nu numai că observă o intruziune, dar ia măsuri pentru a remedia orice deteriorare și a bloca o activitate de intruziune suplimentară dintr-o sursă detectată, este cunoscut și ca IDS „reactiv”.

ID-uri reactive sau IPS, de obicei, nu implementează soluții direct. În schimb, interacționează cu firewall-urile și aplicațiile prin ajustarea setărilor. Un HIDS reactiv poate interacționa cu o serie de auxiliari de rețea pentru a restabili setările pe un dispozitiv, cum ar fi SNMP sau un manager de configurare instalat. Atacurile asupra utilizatorului rădăcină sau ale utilizatorului admin în Windows, de obicei nu sunt tratate automat, deoarece blocarea unui utilizator admin sau modificarea parolei sistemului ar duce la blocarea administratorului de sistem în rețea și servere..

Mulți utilizatori de IDS raportează o inundație de fals pozitive când își instalează pentru prima dată sistemele de apărare. Deoarece IPS implementează automat strategia de apărare la detectarea unei condiții de alertă. IPS-urile calibrate incorect pot provoca stricăciuni și pot duce la blocarea activității legale a rețelei.

Pentru a minimiza întreruperea rețelei care poate fi cauzată de falsele pozitive, ar trebui să introduceți sistemul dvs. de detectare și prevenire a intruziunilor în etape. Declanșatoarele pot fi adaptate și puteți combina condițiile de avertizare pentru a crea alerte personalizate. Declarația acțiunilor care trebuie efectuate cu privire la detectarea amenințărilor este denumită a politică. Interacțiunea procedurilor de detecție și prevenire a intruziunilor cu firewall-urile ar trebui să fie deosebit de bine ajustată pentru a împiedica utilizatorii autentici ai afacerii dvs. să nu fie blocați prin politici prea stricte.

Sisteme de detectare a intruziunilor în funcție de tip și sistem de operare

Producătorii de software IDS se concentrează pe sisteme de operare similare Unix. Unii își produc codul conform standardului POSIX. În toate aceste cazuri, asta înseamnă că Windows este exclus. La fel de sistemele de operare Mac OS ale Mac OS X și macOS sunt bazate pe Unix, aceste sisteme de operare sunt mult mai bune în lumea IDS decât în alte categorii de software. Tabelul de mai jos explică ce IDS sunt bazate pe gazdă, care sunt bazate pe rețea și pe care sisteme de operare pot fi instalate fiecare.

Puteți citi câteva recenzii care susțin că Security Onion poate fi rulat pe Windows. Poate dacă mai întâi instalați o mașină virtuală și o executați prin asta. Cu toate acestea, pentru definițiile din acest tabel, considerăm software-ul ca fiind compatibil cu un sistem de operare, dacă poate fi instalat direct.

Instrumente de detectare a intruziunilor de top & Software-ul

| Manager de evenimente de securitate SolarWinds (ÎNCERCARE GRATUITĂ) | Ambii | Nu | Nu | da | Nu |

| sforăit | NIDS | da | da | da | Nu |

| OSSEC | HIDS | da | da | da | da |

| Analizați Analizatorul de gestionare a evenimentelor | HIDS | da | da | da | da |

| Suricata | NIDS | da | da | da | da |

| Bro | NIDS | da | da | Nu | da |

| Sagan | Ambii | da | da | Nu | da |

| Ceapa de securitate | Ambii | Nu | da | Nu | Nu |

| AIDE | HIDS | da | da | Nu | da |

| Deschide WIPS-NG | NIDS | Nu | da | Nu | Nu |

| Samhain | HIDS | da | da | Nu | da |

| fail2ban | HIDS | da | da | Nu | da |

Sisteme de detectare a intruziunilor pentru Unix

Pentru a reda informațiile din tabelul de mai sus într-o listă specifică Unix, iată HIDS și NIDS pe care îi puteți utiliza pe platforma Unix.

Sisteme de detectare a intruziunilor gazdă:

- OSSEC

- Analizator EventLog

- Sagan

- AIDE

- Samhain

- fail2ban

Sisteme de detectare a intruziunilor în rețea:

- sforăit

- Bro

- Suricata

- Sagan

Sisteme de detectare a intruziunilor pentru Linux

Iată listele sistemelor de detectare a intruziunilor gazdă și a sistemelor de intruziune de rețea pe care le puteți rula pe platforma Linux.

Sisteme de detectare a intruziunilor gazdă:

- OSSEC

- Analizator EventLog

- Sagan

- Ceapa de securitate

- AIDE

- Samhain

- fail2ban

Sisteme de detectare a intruziunilor în rețea:

- sforăit

- Bro

- Suricata

- Sagan

- Ceapa de securitate

- Deschide WIPS-NG

Sisteme de detectare a intruziunilor pentru Windows

În ciuda popularității Windows Server, dezvoltatorii sistemelor de detectare a intruziunilor nu par să fie foarte interesați să producă software pentru sistemul de operare Windows. Iată câteva ID-uri care rulează pe Windows.

Sisteme de detectare a intruziunilor gazdă:

- Manager de evenimente de securitate SolarWinds

- OSSEC

- Analizator EventLog

Sisteme de detectare a intruziunilor în rețea:

- Manager de evenimente de securitate SolarWinds

- sforăit

- Suricata

Sisteme de detectare a intruziunilor pentru Mac OS

Proprietarii de Mac beneficiază de faptul că Mac OS X și macOS sunt bazate atât pe Unix, deci există mai multe opțiuni de sistem de detectare a intruziunilor pentru proprietarii de Mac decât cei care au computere care rulează sistemul de operare Windows.

Sisteme de detectare a intruziunilor gazdă:

- OSSEC

- Analizator EventLog

- Sagan

- AIDE

- Samhain

- fail2ban

Sisteme de detectare a intruziunilor în rețea:

- Bro

- Suricata

- Sagan

Cele mai bune sisteme și instrumente de detectare a intruziunilor

Acum ați observat o revărsare rapidă a sistemelor de detectare a intruziunilor bazate pe gazdă și a sistemelor de detectare a intruziunilor bazate pe rețea, în sistem de operare, în această listă, aprofundăm detaliile fiecăruia dintre cele mai bune IDS.

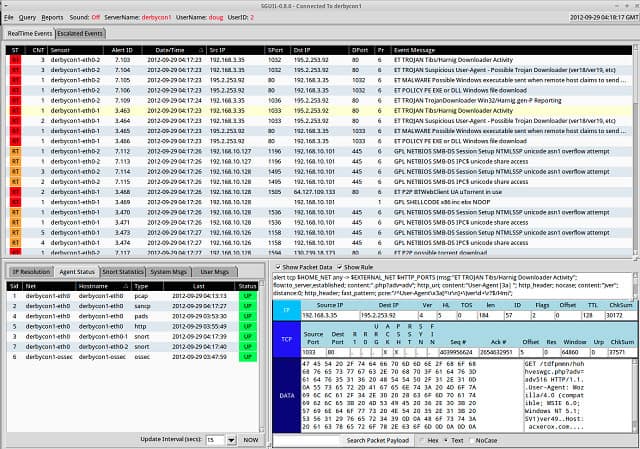

1. Manager de evenimente de securitate SolarWinds (TRIAL GRATUIT)

Managerul de evenimente de securitate SolarWinds (SEM) continuă Windows Server, dar este capabil să înregistreze mesajele generate de Unix, Linux, și Mac OS calculatoare precum și ferestre PC-uri.

Ca manager de jurnal, acesta este un sistem de detectare a intruziunilor bazat pe gazdă, deoarece este preocupat de gestionarea fișierelor din sistem. Cu toate acestea, gestionează și datele colectate de Snort, ceea ce îl face parte dintr-un sistem de detectare a intruziunilor bazat pe rețea.

Snort este un sniffer de pachete utilizat pe scară largă creat de Cisco Systems (vezi mai jos). Are un format de date specific, pe care alți producători de instrumente IDS le integrează în produsele lor. Acesta este cazul managerului de evenimente de securitate SolarWinds. Detecție de intruziune în rețea sistemele examinează datele de trafic pe măsură ce circulă în rețea. Pentru a implementa capabilitățile NIDS ale Managerului de evenimente de securitate, va trebui să utilizați Snort ca instrument de captare a pachetelor și pâlnie date capturate către Security Event Manager pentru analiză. Deși LEM acționează ca un instrument HIDS atunci când se ocupă de crearea și integritatea fișierelor de jurnal, este capabil să primească date de rețea în timp real prin Snort, care este o activitate NIDS.

Produsul SolarWinds poate acționa și ca un sistem de prevenire a intruziunilor, deoarece este capabil să declanșeze acțiuni asupra detectării intruziei. Pachetul este livrat cu mai mult de 700 de reguli de corelare a evenimentelor, care îi permit să detecteze activități suspecte și să implementeze automat activități de remediere. Aceste acțiuni sunt numite Răspunsuri active.

Aceste răspunsuri active includ:

- Alerte incidente prin SNMP, mesaje pe ecran sau e-mail

- Izolarea dispozitivului USB

- Suspendarea contului de utilizator sau expulzarea utilizatorului

- Blocarea adresei IP

- Procesele de ucidere

- Oprirea sau repornirea sistemului

- Oprirea serviciului

- Declanșarea serviciului

Capabilitățile de procesare a mesajelor Snort ale Security Event Manager o fac foarte cuprinzătoare securitatea retelei instrument. Activitate dăunătoare poate fi oprit aproape instantaneu datorită capacității instrumentului de a combina datele Snort cu alte evenimente din sistem. Riscul de a întrerupe serviciul prin detectarea fals pozitive este mult redus datorită regulilor de corelare a evenimentelor fin-ajustate. Puteți accesa acest lucru securitatea retelei sistem pe un 30 de zile de încercare gratuită.

ALEGEREA EDITORILOR

Instrument esențial pentru îmbunătățirea securității, răspunsul la evenimente și obținerea conformității.

Descarca: Descărcați încercarea GRATUITĂ de 30 de zile

Site-ul oficial: https://www.solarwinds.com/security-event-manager

Sistem de operare: ferestre

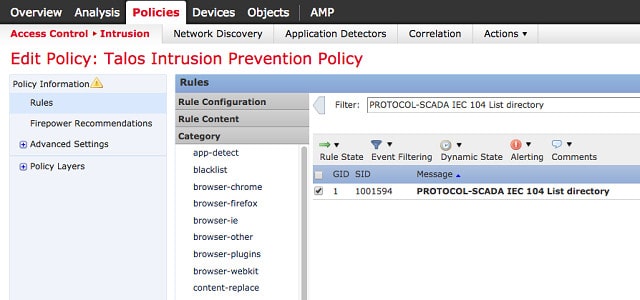

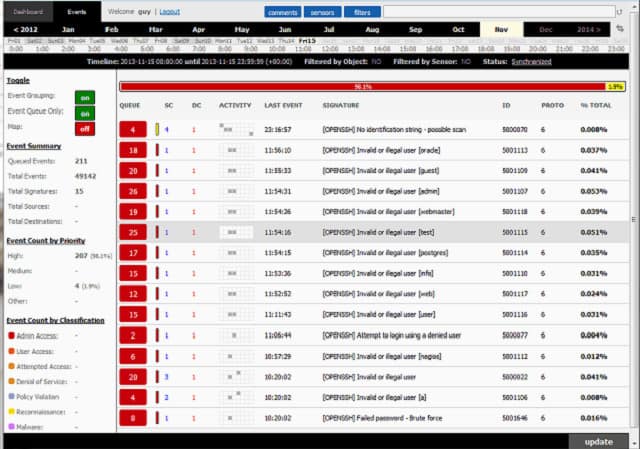

2. sforăit

Snort este liderul industriei în NIDS, dar este încă liber de utilizat. Acesta este unul dintre puținele ID-uri din jur care pot fi instalate pe Windows. A fost creat de Cisco. Sistemul poate fi rulat în trei moduri diferite și poate implementa strategii de apărare, deci este un sistem de prevenire a intruziunilor, precum și un sistem de detectare a intruziunilor.

Cele trei moduri de Snort sunt:

- Modul Sniffer

- Jurnal de pachete

- Detecție de intruziune

Puteți utiliza snortul ca sniffer de pachete fără a activa funcțiile sale de detectare a intruziunilor. În acest mod, veți primi o citire în direct a pachetelor care trec de-a lungul rețelei. În modul de înregistrare a pachetelor, acele detalii ale pachetului sunt scrise într-un fișier.

Când accesați funcțiile de detectare a intruziunilor Snort, invocați un modul de analiză care aplică un set de reguli traficului pe măsură ce trece. Aceste reguli se numesc „politici de bază” și, dacă nu știți ce reguli aveți nevoie, le puteți descărca de pe site-ul web Snort. Cu toate acestea, odată ce ai încredere în metodologiile lui Snort, este posibil să-ți scrii singur. Există o bază comună mare pentru acest IDS și sunt foarte activi online pe paginile comunității site-ului web Snort. Puteți obține sfaturi și ajutor de la alți utilizatori și, de asemenea, descărcați regulile pe care utilizatorii Snort le-au dezvoltat.

Regulile vor detecta evenimente, cum ar fi scanările porturilor sigure, atacurile de buffer overflow, atacurile CGI, sondele SMB și amprentarea sistemelor de operare. Metodele de detectare depind de regulile specifice utilizate și includ ambele metode bazate pe semnătura și sisteme bazate pe anomalii.

Faima lui Snort a atras adepți în industria dezvoltatorilor de software. O serie de aplicații create de alte case software pot efectua o analiză mai profundă a datelor colectate de Snort. Acestea includ Snorby, BAZA, Squil, și Anaval. Aceste aplicații însoțitoare vă ajută să faceți cont de faptul că interfața pentru Snort nu este foarte ușor de utilizat.

3. OSSEC

OSSEC înseamnă Securitate HIDS Open Source. Este principalul HIDS disponibil și este complet gratuit de utilizat. Ca sistem de detectare a intruziunilor bazat pe gazdă, programul se concentrează asupra fișierelor de jurnal de pe computerul pe care îl instalați. Monitorizează semnăturile sumei de control ale tuturor fișierelor dvs. de jurnal pentru a detecta posibile interferențe. Pe Windows, acesta va păstra filele cu privire la orice modificări ale registrului. Pe sistemele similare Unix, acesta va monitoriza orice încercare de a ajunge la contul rădăcină. Deși OSSEC este un proiect open-source, acesta este deținut de fapt de Trend Micro, un important producător de software de securitate.

Aplicația principală de monitorizare poate acoperi un computer sau mai multe gazde, consolidând datele într-o singură consolă. Deși există un agent Windows care permite monitorizarea computerelor Windows, aplicația principală poate fi instalată doar pe un sistem asemănător Unix, ceea ce înseamnă Unix, Linux sau Mac OS. Există o interfață pentru OSSEC pentru programul principal, dar aceasta este instalată separat și nu mai este acceptată. Utilizatorii obișnuiți ai OSSEC au descoperit alte aplicații care funcționează bine ca un front-end pentru instrumentul de colectare a datelor: includ Splunk, Kibana și Graylog.

Fișierele jurnal acoperite de OSSEC includ date FTP, poștă și server web. De asemenea, monitorizează jurnalele de evenimente ale sistemului de operare, firewall-urile și jurnalele și tabelele antivirus și jurnalele de trafic. Comportamentul OSSEC este controlat de politicile pe care le instalați. Acestea pot fi achiziționate ca suplimente din comunitatea mare de utilizatori care este activă pentru acest produs. O politică definește o condiție de alertă. Aceste alerte pot fi afișate pe consolă sau trimise ca notificări prin e-mail. Trend Micro oferă asistență pentru OSSEC contra cost.

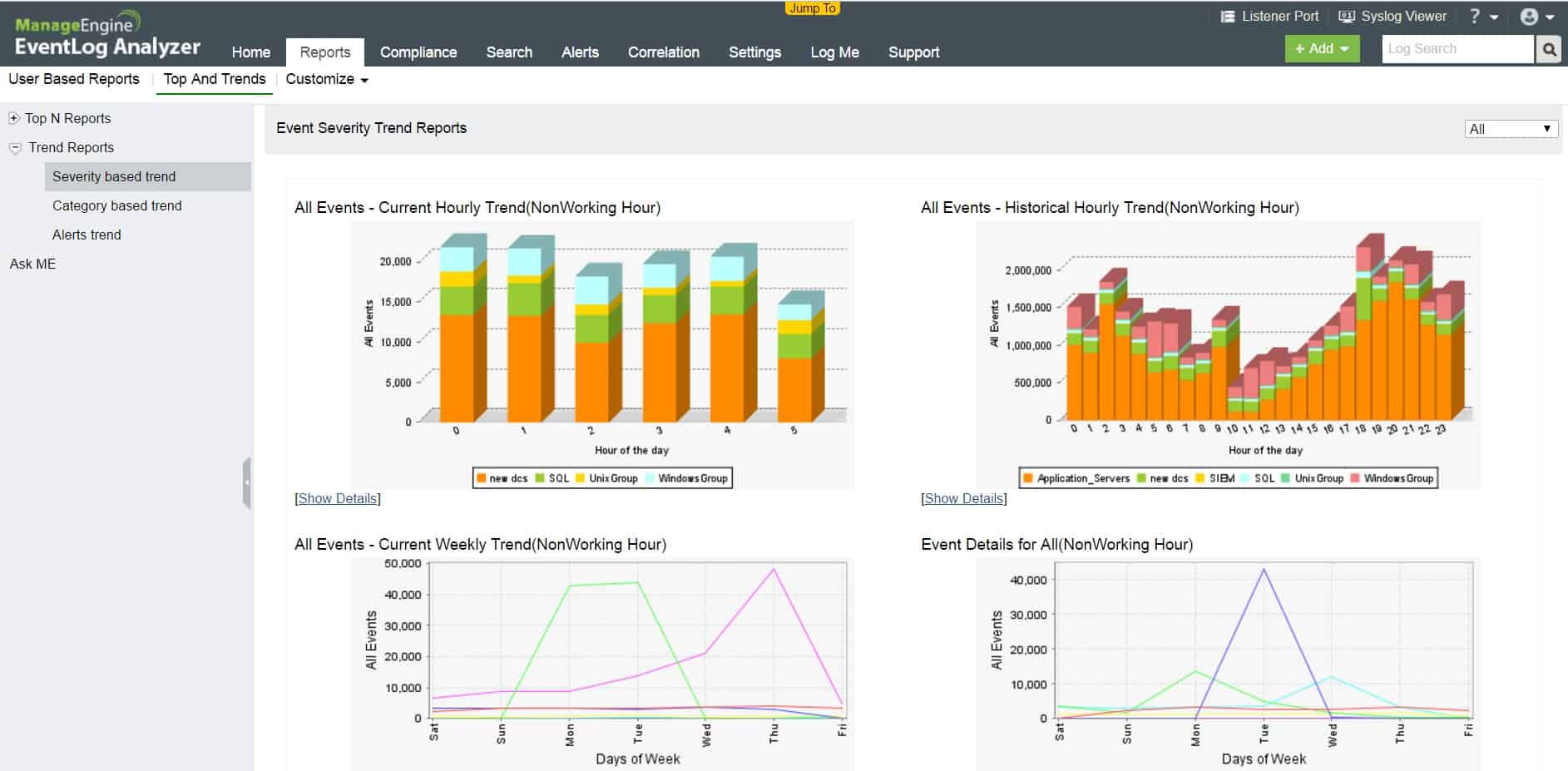

4. ManageEngine EventLog Analyzer

ManageEngine este un producător important de soluții de monitorizare și gestionare a infrastructurii IT. Analizator EventLog face parte din produsele de securitate ale companiei. Acesta este un HIDS care se concentrează pe gestionarea și analiza fișierelor jurnal generate de aplicații standard și sisteme de operare. Instrumentul se instalează Windows Server sau Linux. Adună date din aceste sisteme de operare și, de asemenea, din Mac OS, IBM AIX, HP UX, și Solaris sisteme. Jurnalele din sistemele Windows includ surse de la Windows Server Windows Vista și versiuni superioare și Windows DHCP Server.

În afară de sistemele de operare, serviciul adună și consolidează jurnalele din Microsoft SQL Server și Oracol baze de date. De asemenea, este capabil să canalizeze alertele de la o serie de sisteme antivirus, inclusiv Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, și Symantec. Acesta va aduna jurnalele de pe servere web, firewall-uri, hipervizoare, routere, comutatoare și scanere de vulnerabilitate.

EventLog Analyzer adună mesaje de jurnal și funcționează ca un server de fișiere jurnal, organizând mesaje în fișiere și directoare după sursa și data mesajului. Avertizări urgente sunt, de asemenea, transmise către tabloul de bord EventLog Analyzer și pot fi transmise la Sisteme Help Desk ca bilete pentru a provoca atenția imediată din partea tehnicienilor. Decizia cu privire la evenimentele care constituie o posibilă încălcare a securității este determinată de un modul de informații despre amenințări care este încorporat în pachet.

Serviciul include căutări automate de jurnal și corelație de evenimente pentru a compune rapoarte periodice de securitate. Printre aceste rapoarte este un format pentru monitorizarea și auditul privilegiat al utilizatorilor (PUMA) și o varietate de formate necesare pentru a demonstra conformitatea cu PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, și GDPR.

Analizatorul ManageEngine EventLog este disponibil în trei ediții. Primul dintre acestea este Liber. Cu toate acestea, ediția gratuită se limitează la monitorizarea mesajelor de jurnal din cinci surse, ceea ce nu este suficient pentru o afacere modernă, dincolo de întreprinderi foarte mici. Cele două ediții plătite sunt premiu și distribuit. Planul distribuit este semnificativ mai scump decât planul Premium. Sistemul Premium ar trebui să fie suficient pentru majoritatea întreprinderilor cu un singur site, în timp ce versiunea distribuită va acoperi mai multe site-uri și un număr nelimitat de surse de înregistrare a jurnalului. Puteți încerca sistemul cu o probă gratuită de 30 de zile care are o limită de 2.000 de surse de mesaje jurnal.

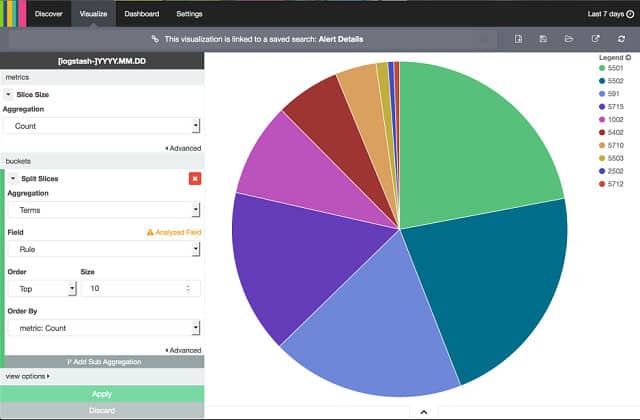

5. Suricata

Suricata este probabil principala alternativă la Snort. Există un avantaj esențial pe care Suricata îl are față de Snort, care este că colectează date la nivelul aplicației. Aceasta depășește o orbire pe care Snort trebuie să o semneze împărțită pe mai multe pachete TCP. Suricata așteaptă până când toate datele din pachete sunt asamblate înainte de a muta informațiile în analiză.

Deși sistemul funcționează la nivelul aplicației, este capabil să monitorizeze activitatea protocolului la niveluri inferioare, cum ar fi IP, TLS, ICMP, TCP și UDP. Acesta examinează traficul în timp real pentru diferite aplicații de rețea, inclusiv FTP, HTTP și SMB. Monitorul nu se uită doar la structura pachetelor. Acesta poate examina certificatele TLS și se poate concentra pe cererile HTTP și apelurile DNS. O facilitate de extragere a fișierelor vă permite să examinați și să izolați fișierele suspecte cu caracteristici de infecție cu virus.

Suricata este compatibil cu Snort și puteți utiliza aceleași reguli VRT scrise pentru acel lider NIDS. Aceste instrumente terțe, cum ar fi Snorby, BAZA, Squil, și Anaval care se integrează cu Snort se poate duce și la Suricata. Așadar, accesarea comunității Snort pentru sfaturi și reguli gratuite poate fi un beneficiu mare pentru utilizatorii Suricata. Un modul de script integrat vă permite să combinați reguli și să obțineți un profil de detectare mai precis decât vă poate oferi Snort. Suricata utilizează atât metode bazate pe semnătură, cât și pe anomalie.

Suricata are o arhitectură inteligentă de procesare care permite accelerarea hardware-ului, utilizând mai multe procesoare diferite pentru activități simultane, multi-thread. Poate rula chiar parțial pe placa dvs. grafică. Această distribuție a sarcinilor împiedică încărcarea să fie redusă pe o singură gazdă. Este bine, deoarece o problemă cu acest NIDS este că procesarea este destul de grea. Suricata are un tablou de bord cu aspect foarte clar, care încorporează grafică pentru a facilita analiza și recunoașterea problemelor. În ciuda acestui front-end scump, Suricata este gratuită.

6. Bro

Bro este un NIDS gratuit care depășește detectarea intruziunilor și vă poate oferi și alte funcții de monitorizare a rețelei. Comunitatea utilizatorilor din Bro include multe instituții de cercetare academică și științifică.

Funcția de detectare a intruziunilor Bro este îndeplinită în două faze: înregistrarea și analiza traficului. Ca și în cazul Suricata, Bro are un avantaj major față de Snort prin faptul că analiza sa funcționează la nivelul aplicației. Acest lucru vă oferă vizibilitate pe pachete pentru a obține o analiză mai largă a activității protocolului de rețea.

Modulul de analiză al Bro are două elemente care lucrează atât la analiza semnăturilor cât și la detectarea anomaliilor. Primul dintre aceste instrumente de analiză este Motor de evenimente Bro. Aceasta urmărește declanșarea evenimentelor, cum ar fi o nouă conexiune TCP sau o solicitare HTTP. Fiecare eveniment este înregistrat, astfel încât această parte a sistemului este neutră din punct de vedere al politicii – oferă doar o listă de evenimente în care analiza poate dezvălui repetarea acțiunilor sau activități suspecte diverse generate de același cont de utilizator.

Exploatarea datelor de eveniment este realizată de scripturi de politici. O condiție de alertă va provoca o acțiune, deci Bro este un sistem de prevenire a intruziunilor precum și un analizator de trafic de rețea. Scripturile de politică pot fi personalizate, dar în general se execută pe un cadru standard care implică potrivirea semnăturilor, detectarea anomaliei și analiza conexiunii.

Puteți urmări activitatea HTTP, DNS și FTP cu Bro și de asemenea monitoriza traficul SNMP, vă permite să verificați modificările de configurare a dispozitivului și condițiile Trap SNMP. Fiecare politică este un set de reguli și nu vă limitați la numărul de politici active sau la straturile de stivă de protocol pe care le puteți examina. La niveluri inferioare, puteți fi atent la atacurile de inundații DDoS și să detectați scanarea porturilor.

Bro poate fi instalat pe Unix, Linux și Mac OS.

7. Sagan

Sagan este un sistem de detectare a intruziunilor bazat pe gazdă, deci aceasta este o alternativă la OSSEC și este, de asemenea liber de utilizat. În ciuda faptului că este un HIDS, programul este compatibil cu datele culese de Snort, care este un sistem NIDS. Această compatibilitate se extinde și la alte instrumente care pot fi utilizate împreună cu Snort, cum ar fi Snorby, BAZA, Squil, și Anaval. Surse de date de la Bro și Suricata se pot alimenta și în Sagan. Acest instrument poate fi instalat pe Unix, Linux și Mac OS. Deși nu puteți rula Sagan pe Windows, puteți alimenta jurnalele de evenimente din Windows.

Strict vorbind, Sagan este un instrument de analiză a jurnalului. Elementul care îi lipsește pentru a-l face un NIDS de sine stătător este un modul sniffer de pachete. Cu toate acestea, în plus, acest lucru înseamnă că Sagan nu are nevoie de hardware dedicat și are flexibilitatea de a analiza atât jurnalele de gazdă, cât și datele despre traficul de rețea. Acest instrument ar trebui să fie un însoțitor al altor sisteme de colectare a datelor pentru a crea un sistem complet de detectare a intruziunilor.

Unele caracteristici frumoase ale Sagan includ un localizator IP, care vă permite să vedeți locația geografică a adreselor IP care sunt detectate ca având activități suspecte. Acest lucru vă va permite să agregate acțiunile adreselor IP care par să funcționeze în concert pentru a forma un atac. Sagan își poate distribui procesarea pe mai multe dispozitive, ușorând sarcina pe procesorul serverului dvs. cheie.

Acest sistem include execuția scriptului, ceea ce înseamnă că va genera alerte și va efectua acțiuni cu privire la detectarea scenariilor de intruziune. Poate interacționa cu tabelele de firewall pentru a implementa interdicții IP în caz de activitate suspectă dintr-o sursă specifică. Deci, acesta este un sistem de prevenire a intruziunilor. Modulul de analiză funcționează atât cu metodologii de detectare a semnăturii, cât și a anomaliilor.

Sagan nu se înscrie pe lista tuturor celor mai bune ID-uri, deoarece nu se califică cu adevărat ca IDS, fiind un analizator de fișiere jurnal. Cu toate acestea, HIDS-ul său cu un concept de NIDS face o propunere interesantă ca componentă de analiză IDS hibridă.

8. Ceapa de securitate

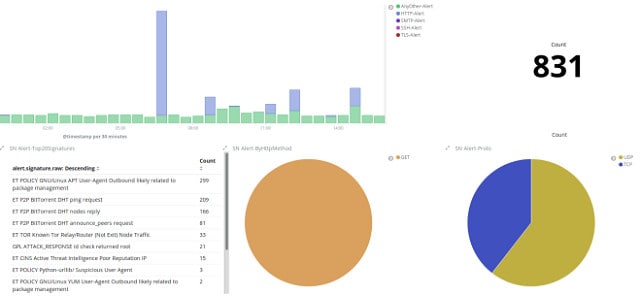

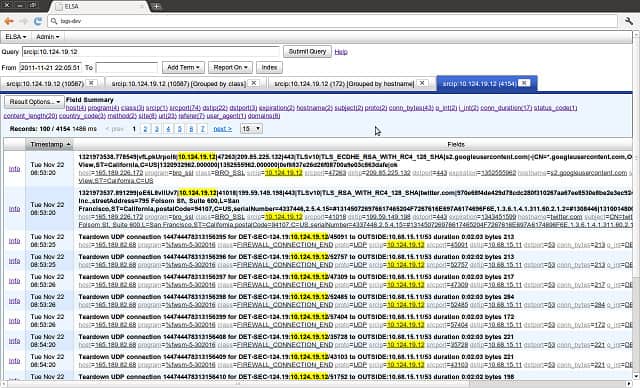

Pentru un amestec de soluții IDS, puteți încerca sistemul gratuit de ceapă de securitate. Majoritatea instrumentelor IDS din această listă sunt proiecte open source. Asta înseamnă că oricine poate descărca codul sursă și îl poate schimba. Exact asta a făcut dezvoltatorul Security Onion. El a preluat elemente din codul sursă din sforăit, Suricata, OSSEC, și Bro și le-a cusut împreună pentru a face acest lucru hibrid gratuit bazat pe NIDS / HIDS. Security Onion este scris pentru a rula pe Ubuntu și integrează, de asemenea, elemente din sisteme front-end și instrumente de analiză, inclusiv Snorby, Sguil, Squert, Kibana, ELSA, Xplico, și NetworkMiner.

Deși Ceapa de securitate este clasificată ca NIDS, aceasta include și funcțiile HIDS. Vă va monitoriza jurnalul și va configura fișierele pentru activități suspecte și va verifica eventualele modificări neașteptate pe sumele de control ale acestor fișiere. Complexitatea acesteia este un dezavantaj al abordării cuprinzătoare a securității cepei de monitorizare a rețelei. Are mai multe structuri de operare diferite și nu există suficient material de învățare online sau încorporat pentru a ajuta administratorul de rețea să ajungă la capabilitățile complete ale instrumentului.

Analiza rețelei este realizată de către sniffer de pachete, care poate afișa datele de trecere pe un ecran și, de asemenea, scrie într-un fișier. Motorul de analiză al Secției Ceapă este locul în care lucrurile se complică, deoarece există atât de multe instrumente diferite, cu proceduri de operare diferite, încât puteți ajunge să ignorați majoritatea.. Interfața Kibana oferă tabloul de bord pentru ceapa de securitate și include câteva grafice și diagrame frumoase pentru a ușura recunoașterea statutului.

Atât regulile de alertă bazate pe semnături, cât și pe baza anomaliei sunt incluse în acest sistem. Obțineți informații despre starea dispozitivului, precum și despre modelele de trafic. Toate acestea ar putea face cu adevărat unele automatizări de acțiune, de care Secțiunea Ceapă îi lipsește.

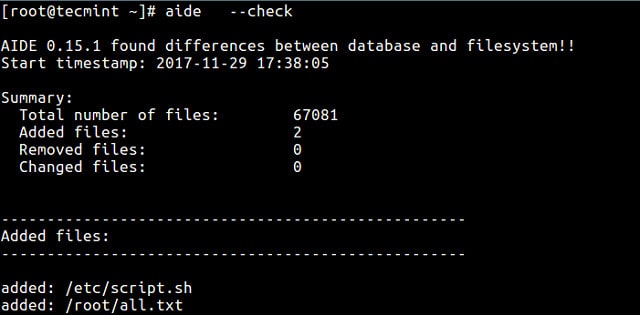

9. AIDE

„Mediul avansat de detecție a intruziunilor” este foarte mult de scris, așa că dezvoltatorii acestui IDS au decis să-și scurteze numele la AIDE. Aceasta este un HIDS gratuit care se concentrează pe detectarea rootkit și comparațiile semnăturilor de fișiere pentru sistemele de operare Unix și Unix, astfel încât va funcționa și pe Mac OS și Linux.

Dacă ați luat în considerare Tripwire, ar fi mai bine să priviți AIDE, deoarece acesta este un înlocuitor gratuit pentru instrumentul potrivit. Tripwire are o versiune gratuită, dar o mulțime de funcții cheie de care majoritatea oamenilor au nevoie de la un IDS sunt disponibile doar cu Tripwire plătit, astfel încât să obțineți mult mai multe funcționalități gratuit cu AIDE.

Sistemul compilează o bază de date cu date de admin din fișierele de configurare atunci când este instalată prima dată. Acea creează o linie de bază și apoi orice modificare a configurațiilor poate fi redusă ori de câte ori sunt detectate modificări ale setărilor sistemului. Instrumentul include atât metode de monitorizare a semnăturii, cât și a anomaliei. Verificările sistemului sunt emise la cerere și nu rulează continuu, ceea ce reprezintă un neajuns cu acest HIDS. Deoarece este o funcție de linie de comandă, totuși, o puteți programa pentru a rula periodic cu o metodă de operare, cum ar fi cron. Dacă doriți date în timp real, puteți să le programați pentru a rula foarte frecvent.

AIDE este într-adevăr doar un instrument de comparare a datelor și nu include niciun limbaj de script, ar trebui să vă bazați pe abilitățile dvs. de scripturi shell pentru a obține căutarea datelor și a funcțiilor de implementare a regulilor în acest HIDS. Poate că AIDE ar trebui să fie considerat mai mult ca un instrument de gestionare a configurației, decât ca un sistem de detectare a intruziunilor.

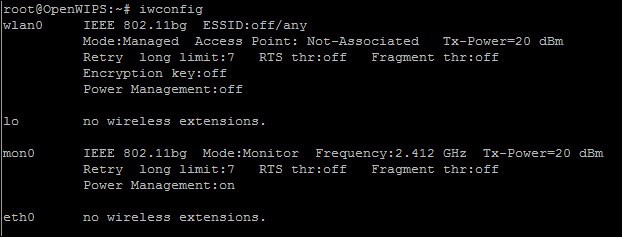

10. Deschideți WIPS-NG

Dacă ați auzit despre Aircrack-NG, atunci puteți fi puțin precaut în acest sens ID-uri bazate pe rețea pentru că a fost dezvoltat de același antreprenor. Aircrack-NG este un cracker de pachete de rețele fără fir și parolă care a devenit parte a setului de instrumente al hackerilor din rețeaua wifi.

În WIPS-NG se observă un caz de braconier-jucător-transformat. Acest software gratuit este conceput pentru a apăra rețelele fără fir. Deși Aircrack-NG poate rula pe o serie de sisteme de operare, Open WIPS-NG rulează doar pe Linux. Denumirea „WIPS” înseamnă „sistem wireless de prevenire a intruziunilor”, deci acest NIDS detectează și blochează intruziunea.

Sistemul include trei elemente:

- Senzor

- Server

- Interfață

Există planuri de a permite unei instalații WIPS-NG să monitorizeze mai mulți senzori. in orice caz, în acest moment, fiecare instalație poate include un singur senzor. Aceasta nu ar trebui să fie o problemă prea mare, deoarece puteți realiza mai multe sarcini doar cu un singur senzor. Senzorul este un sniffer de pachete, care are, de asemenea, capacitatea de a manipula transmisiile wireless în fluxul mijlociu. Deci, senzorul acționează ca transceiver pentru sistem.

Informațiile colectate de senzor sunt transmise către server, care este locul în care se întâmplă magia. Suita de programe server conține motorul de analiză care va detecta tiparele de intruziune. Politicile de intervenție pentru blocarea intruziunilor detectate sunt, de asemenea, produse pe server. Acțiunile necesare pentru protejarea rețelei sunt trimise ca instrucțiuni către senzor.

Modulul de interfață al sistemului este un tablou de bord care afișează evenimente și alerte către administratorul de sisteme. Aceasta este, de asemenea, în cazul în care setările pot fi modificate și acțiunile defensive pot fi ajustate sau anulate.

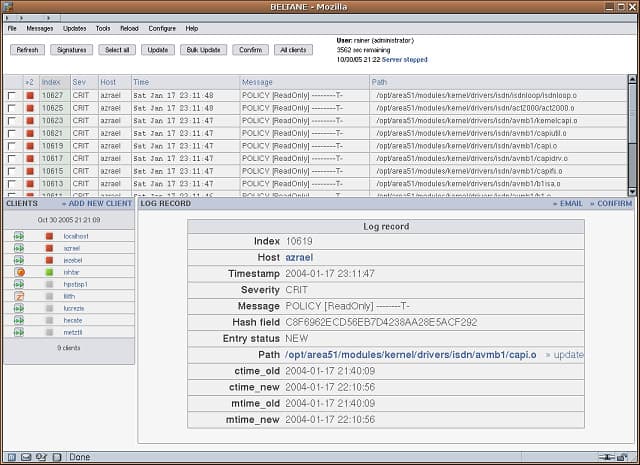

11. Samhain

Samhain, produs de Samhain Design Labs în Germania, este un sistem de detectare a intruziunilor bazat pe gazdă, care este liber de utilizat. Poate fi rulat pe un singur computer sau pe mai multe gazde, oferind colectarea centralizată de date la evenimentele detectate de agenții care rulează pe fiecare mașină.

Sarcinile efectuate de fiecare agent includ verificarea integrității fișierelor, monitorizarea fișierelor jurnal și monitorizarea portului. Procesele caută viruși rootkit, SUID-uri necinstite (drepturi de acces ale utilizatorului) și procese ascunse. Sistemul aplică criptarea comunicărilor între agenți și un controler central în implementări cu mai multe gazde. Conexiunile pentru livrarea datelor fișierului jurnal includ cerințe de autentificare, care împiedică intrușii să deturneze sau să înlocuiască procesul de monitorizare.

Datele colectate de Samhain permit analiza activităților din rețea și vor evidenția semnele de avertizare de intruziune. in orice caz, nu va bloca intruziunea și nu va șterge procesele necinstite. Pentru a rezolva problemele pe care le dezvăluie monitorul Samhain, va trebui să păstrați copii de rezervă ale fișierelor de configurare și ale identităților utilizatorului.

O problemă cu intruziunea hackerilor și a virusului este că intrusul va lua măsuri pentru a se ascunde. Aceasta include uciderea proceselor de monitorizare. Samhain implementează o tehnologie sigură să-și țină ascunse procesele, împiedicând astfel intrusii să manipuleze sau să omoare IDS. Această metodă sigură se numește „steganografie”.

Fișierele de jurnal centrale și copiile de rezervă de configurare sunt semnate cu o cheie PGP pentru a preveni alterarea intrusilor.

Samhain este un sistem open source care poate fi descărcat gratuit. A fost conceput în conformitate cu ghidurile POSIX pentru a-l face compatibil cu Unix, Linux și Mac OS. Monitorul central va agrega datele din sisteme de operare diferite.

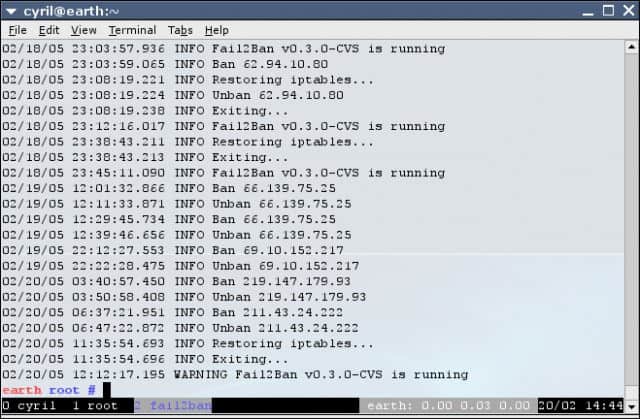

12. Fail2Ban

Fail2Ban este un sistem gratuit de detectare a intruziunilor bazat pe gazdă care se concentrează pe detectarea evenimentelor îngrijorătoare înregistrate în fișierele jurnal, cum ar fi încercările excesive de autentificare eșuate. Sistemul stabilește blocuri pe adresele IP care afișează un comportament suspect. Aceste interdicții durează de obicei doar câteva minute, dar asta poate fi suficient pentru a perturba un scenariu automat de fisurare a parolei cu forțe brute. Această politică poate fi eficientă și împotriva atacurilor DoS. Lungimea efectivă a interdicției adreselor IP poate fi ajustată de către un administrator.

Fail2Ban este de fapt un Sistem de prevenire a intruziunilor pentru că poate acționa atunci când este detectată activitate suspectă și nu înregistrează doar o evidențiere posibilă.

Prin urmare, administratorul de sistem trebuie să fie atent la politicile de acces atunci când configurează software-ul deoarece o strategie de prevenire prea strânsă poate bloca cu ușurință utilizatorii de bună credință. O problemă cu Fail2Ban este că se concentrează pe acțiuni repetate de la o adresă. Aceasta nu-i dă posibilitatea să facă față campaniilor distribuite de fisiere cu parole sau atacurilor DDoS.

Fail2Ban este scris în Python și este capabil să scrie în tabelele de sistem pentru a bloca adresele suspecte. Aceste blocaje automate apar în Netfilter, iptables, reguli de firewall PF și tabela hosts.deny a TCP Wrapper.

Domeniul de monitorizare a atacului sistemului este definit de o serie de filtre care instruiește IPS pe ce servicii să monitorizeze. Acestea includ Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd și qmail. Fiecare filtru este combinat cu o acțiune de efectuat în cazul detectării unei condiții de alertă. Combinația dintre un filtru și o acțiune este numită „închisoare”.

Acest sistem este scris în standardul POSIX, deci poate fi instalat pe sistemele de operare Unix, Linux și Mac OS.

Cum se selectează un IDS

Cerința hardware a sistemelor de detectare a intruziunilor bazate pe rețea vă poate îndepărta și vă poate împinge către un sistem bazat pe gazdă, care este mult mai ușor de instalat și de rulat. Cu toate acestea, nu treceți cu vederea faptul că nu aveți nevoie de hardware specializat pentru aceste sisteme, ci doar de o gazdă dedicată.

Întradevăr, ar trebui să te uiți să obții atât un HIDS, cât și un NIDS pentru rețeaua ta. Acest lucru se datorează faptului că trebuie să fiți atenți la modificările de configurare și accesul rădăcină pe calculatoare, precum și la activitățile neobișnuite în fluxurile de trafic din rețeaua dvs..

Vestea bună este că toate sistemele din lista noastră sunt gratuite sau au încercări gratuite, așa că puteți încerca câteva dintre ele. Aspectul comunității de utilizatori al acestor sisteme vă poate atrage către unul în special dacă aveți deja un coleg care are experiență cu acesta. Posibilitatea de a primi sfaturi de la alți administratori de rețea este o atragere definitivă către aceste sisteme și le face și mai atrăgătoare decât soluțiile plătite cu asistență profesională Help Desk.

Dacă compania dvs. se află într-un sector care necesită respectarea standardelor de securitate, cum ar fi un PCI, atunci va trebui să aveți nevoie de un IDS în loc. De asemenea, dacă dețineți informații personale asupra membrilor publicului, procedurile dvs. de protecție a datelor trebuie să fie de la zero pentru a împiedica compania dvs. să fie trimisă în judecată pentru scurgeri de date.

Cu toate că este nevoie de toată ziua voastră, trebuie doar să vă mențineți în vigoare administratorul rețelei, nu a luat decizia de a instala un sistem de detectare a intruziunilor. Sperăm că acest ghid v-a oferit o apăsare în direcția corectă. Dacă aveți recomandări cu privire la ID-urile dvs. preferate și dacă aveți experiență cu oricare dintre sistemele menționate în acest ghid, lăsați o notă în secțiunea de comentarii de mai jos și împărtășiți-vă gândurile cu comunitatea.

Lectură ulterioară

Ghiduri de rețea Comparitech

- Top 10 instrumente de monitorizare LAN pentru [year]

- Ghidul definitiv al DHCP

- Ghidul definitiv al SNMP

- Ghidul suprem de gestionare a dispozitivelor mobile (MDM) în [year]

- Ghidul final al BYOD în [year]

- Top 10 de administrare a serverului & instrumente de monitorizare pentru [year]

- Cele mai bune analizoare și colectoare NetFlow gratuite pentru Windows

- 6 dintre cele mai bune scanere gratuite pentru vulnerabilitatea rețelei și modul de utilizare a acestora

- 8 cele mai bune sniffere de pachete și analizoare de rețea pentru [year]

- Cel mai bun software gratuit de monitorizare a lățimii de bandă și instrumente pentru a analiza utilizarea traficului de rețea

Alte informații despre monitorizarea rețelei

- Wikipedia: Sistem de detectare a intruziunilor

- Tinta tehnica: Sistem de detectare a intruziunilor (IDS)

- CSO: Ce este un sistem de detectare a intruziunilor?

- Lifewire: Introducere în sistemele de detectare a intruziunilor

- YouTube: Sisteme de detectare a intruziunilor

tora sunt disponibile o varietate de opțiuni, cum ar fi cele prezentate mai sus, care pot fi utilizate pentru a proteja rețelele împotriva activităților dăunătoare și a intruziunilor. Este important să alegeți un sistem IDS care să se potrivească nevoilor și cerințelor specifice ale rețelei dvs. și să luați în considerare atât metodele IDS bazate pe semnături, cât și cele bazate pe anomalii. În plus, un IPS poate fi utilizat împreună cu un IDS pentru a oferi o protecție mai puternică împotriva activităților dăunătoare. În cele din urmă, este important să citiți și să înțelegeți ghidurile și informațiile suplimentare despre monitorizarea rețelei pentru a vă asigura că sunteți bine pregătiți pentru a proteja rețeaua dvs. împotriva amenințărilor de securitate.