Mi az a rootkit malware?

A gyökérkészlet egy különösen csúnya rosszindulatú program, amely nem úgy viselkedik, mint a tipikus vírus. A gyökérkészletek beilleszkednek az operációs rendszer szívébe; általában a kernel szintjén vagy alatt. Ez rendkívül nehéz észlelni, és néha lehetetlen eltávolítani. Különleges víruskereső programok a rootkit-ek felderítésére és eltávolítására szakosodtak. Az alábbiakban felsoroljuk az öt legjobb rootkit-ellenes programot.

Néhány hátteret arról, hogy a rootkit-ek miért olyan gonoszak

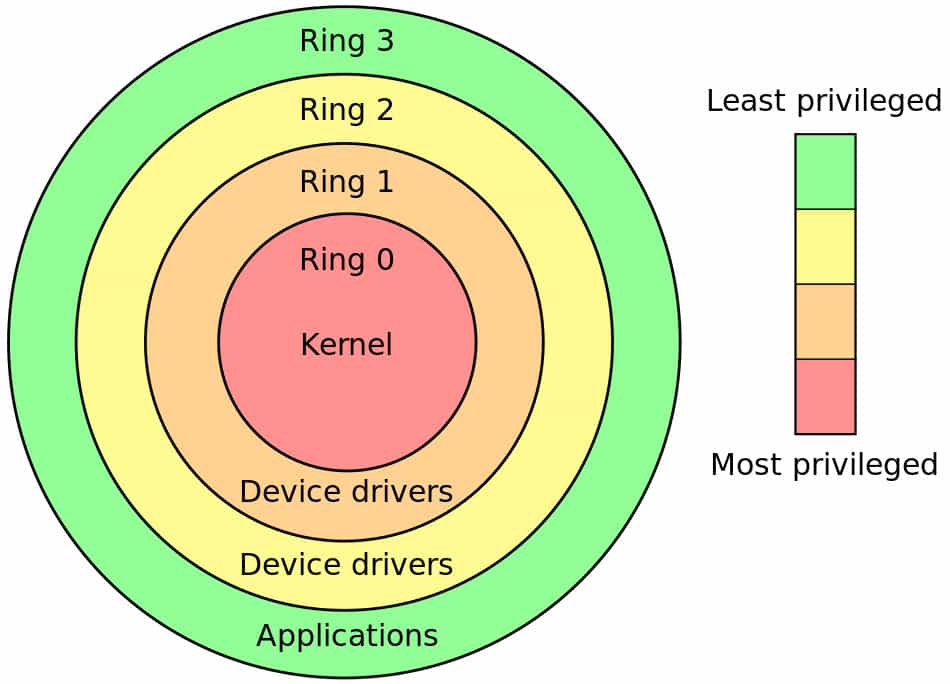

Egy nap folyamán valószínűleg sok különböző programot használ a számítógépén. A különböző programosztályoknak eltérő engedélyekre van szükségük a munkájuk elvégzéséhez. Az operációs rendszer szívének, a kernelnek a feladat elvégzéséhez abszolút irányítással kell rendelkeznie a számítógépen található összes hardver és szoftver felett. Másrészt az olyan alkalmazásokkal, amelyekkel emberekkel közvetlenül kölcsönhatásba lépünk, mint például a szövegszerkesztőknek és a böngészőknek, viszonylag kevés ellenőrzés szükséges a munkájuk elvégzéséhez. Fogalmi szempontból a szabályozás ezen különféle szintjeit a védőgyűrű-modell szemlélteti, a mindenható kernelnek a Ring Zero-ban lakik, és pusztán emberi alkalmazásokkal a külső gyűrűkben. A gyökérkészletek általában telepítik magukat a Ring Zero rendszerbe, és így öröklik a lehető legmagasabb szintű hozzáférést.

A gyökérkészleteket azért nevezték el, mert az első gyökérkészletek Unix-szerű operációs rendszereket céloztak meg. Ezeknek a rendszereknek a legkedvezőbb felhasználói a root, ergo a rootkit olyan alkalmazás, amely root hozzáférést biztosít a rendszerhez. A név az operációs rendszertől függetlenül beragadt, és ma még a Windows rootkit is viseli ezt a nevet annak ellenére, hogy nincs ilyen gyökér felhasználó a rendszeren.

Noha vannak példák a jótékony vagy legalább jóindulatú rootkit-ekre, ezeket általában rosszindulatúnak tekintik. A telepítés után a rootkit képes az operációs rendszer szinte minden aspektusának megváltoztatására, és létezésének teljes elrejtésére a legtöbb víruskereső program ellen. A rendszermag-gyökérkészleteket rendkívül nehéz felismerni, és a számítógép tisztaságának biztosítása csak az operációs rendszer teljes újratelepítése lehet. Az újratelepítés továbbra sem segít a még inkább rosszindulatú firmware-alapú rootkit-ekkel szemben, amelyek egy rendszer BIOS-ban élhetnek és túlélhetik az operációs rendszer újratelepítéseit..

Rootkit típusok

Kernel rootkit

A kernel rootkit-ek a Ring Zero-nál működnek, és befecskendezik a rendszermagba. A gyakorlatban ez a rendszermag-modulokat jelenti a Linux, a MacOS és más Unix-szerű operációs rendszerek számára, valamint a Dynamic Link Libraries (DLL) -et a Windows rendszerekhez. Ugyanazon a szinten és a biztonsági testtartásban működnek, mint maga a kernel, ami szinte lehetetlenné teszi őket, hogy észleljék vagy eltávolítsák, ha észlelik őket.

Felhasználói terület rootkit-ek

Az operációs rendszer azon részeit, amelyekhez a nap folyamán használt programok férik hozzá, együttesen felhasználói területnek vagy felhasználói földnek nevezzük. Ezek a kifejezések egyszerűen azt jelentik, hogy ezek a memória- és fájlterületek nem részesülnek előnyben, és az alkalmazások hozzáférhetnek ezekhez a dolgokhoz magas szintű engedélyek nélkül..

Meghatározása szerint a felhasználói térben működő rootkit-eknek nincs kernelhozzáférésük, így hátrányos helyzetben vannak a felismerés elkerülése érdekében. A felhasználói területi rootkit-ek általában meghatározott alkalmazásokra irányulnak. Az alkalmazás futtatásakor a rootkit javítja a jogos alkalmazást a felhasználói hely memóriájában, és eltéríti annak működését. Az ilyen típusú rootkit könnyebben telepíthető, ugyanakkor könnyebben észlelhető és hajlamosabb feladni magát a rendszer összeomlásainak köszönhetően..

Bootkits

Ezek a rootkit-ek, amelyek indíthatók. A számítógép operációs rendszere indítható, különben a számítógép nem indulna el. Egy tipikus rootkit betölti magát az operációs rendszer indítási sorrendje alatt. A rendszerindító készlethez nincs szüksége operációs rendszerre, mert ehhez a rendszerindító csomag önmagában is elindul, majd utána betölti az operációs rendszert..

A rendszerindító készletek általános célja olyan dolgok felforgatása, mint például a digitális aláírás ellenőrzése a kernelmodulokon. Ez lehetővé teszi a támadó számára a módosított modulok és fájlok titkos betöltését a rendszerindítási folyamat során, hozzáférést biztosítva a géphez.

Firmware rootkit-ek

A firmware a kifejezés valami számára, amely a hardver és a szoftver között fekszik. A hardvert valami, amit fizikailag be kell csavarozni a számítógépbe, míg a szoftver csak a számítógépbe bevitt kód, például egy szövegszerkesztő. A firmware hardver, általában valamilyen chipek, amelyek képesek arra, hogy szoftvereket töltsenek be. A szokásos szoftvertelepítéstől eltérően, amely csak hozzáadja a kódot a számítógéphez, a firmware szoftver frissítése általában magában foglalja a chip teljes kódjának cseréjét egyetlen lépésben egy villogásnak nevezett eljárással..

Az ilyen típusú rootkit általában a számítógépes BIOS-okban vagy célfüggő eszközökben, például útválasztókban és mobiltelefonokban jelenik meg. Mivel a rootkit firmware-ben él, a számítógép merevlemezének formázása és az operációs rendszer újratelepítése nem lesz hatással, és nem távolítja el a rootkit-et.

Honnan származnak a rootkit-ek??

A gyökérkészleteket általában rosszindulatú támadók telepítik ugyanolyan általános vektorokon keresztül, mint bármely rosszindulatú program. Az adathalászat továbbra is nagyon sikeres módszer arra, hogy becsapja a felhasználókat a rootkit telepítésébe. Annak ellenére, hogy a felhasználókat felkérjük a rootkit telepítésének engedélyezésére, sokan zaklatottá tettük ezeket az állandó utasításokat, és lehetővé teszik.

Ritkabb esetekben egy jó hírű társaság beillesztheti a gyökérkészletet a saját szoftverébe. A 2005-ben egy széles körben nyilvánosságra hozott szörnyű döntések sorozatában a Sony BMG beépített egy gyökérkészletet CD-lemezébe a másolás megelőzése érdekében. Ez elvesztette a többmillió dolláros csoportos keresetindítást a benne rejlő bizonytalanságok miatt, amelyeket a rootkit a digitális jogkezelő eszközként (DRM) szándékozott célja fölött és túlmutatott.

5 ingyenes rootkit eltávolító, felderítő és szkenner program

Vannak olyan anti-rookit programok, amelyek egy adott gyökérkészletet céloznak meg, mint például a Kaspersky TDSSKiller, ám általánosabb rootkit-detektorokkal foglalkozunk. Ha olyan irigylésre méltó helyzetben van, hogy már megfertőződött egy azonosított rootkit-rel, akkor érdemes keresni, hogy megtudja, van-e egy víruskereső szolgáltatónak egy adott eszköze az adott rootkit-hez.

chkrootkit (Check Rootkit)

Előnyök: A fertőzés utáni állapotban futtatható

Hátrányok: Nincs Windows támogatás.

Támogatott operációs rendszerek: Linux, FreeBSD, OpenBSD, NetBSD, Solaris, HP-UX, Tru64, BSDI és macOS

A „Check Rootkit” (chkrootkit) egy nyílt forráskódú rootkit-detektor, amely már régóta működik. A jelen cikk jelenlegi verziója [year]. májusában jelent meg, és 69 különböző rootkit-et képes felismerni.

Szüksége lesz egy tapasztalt rendszergazdára, hogy megfejtse a chkrootkit outputját. Ugyancsak, a nevére igaz, a chkrootkit csak a rootkit-eket keresi; nem tudja eltávolítani őket. Megvizsgálja a rendszerfájlokat a gyökérkészletek általános jeleire, például:

A közelmúltban törölt naplófájlok

A naplófájlok nagyszerű eszközök annak elemzésére, hogy mi történt egy rendszerrel. Mivel azonban a gyökérkészlet képes bármilyen rendszerfájlt módosítani, azaz képes módosítani a naplófájl tartalmát vagy törölni a naplókat. A chkrootkit megpróbálja felismerni, hogy a különböző fontos naplófájlok, például a wtmp és utmp, amelyek rögzítik a bejelentkezést, megváltoztak-e, vagy nemrégiben törlődtek-e teljesen.

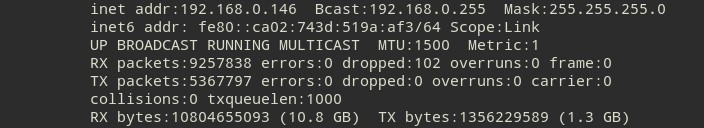

A hálózati interfészek állapota

A TCP / IP hálózat lényegében átadja a csomagokat az interneten. Az utazás minden szakaszában az egyes csomagok vagy egy IP-címre vagy egy helyi médiahozzáférés-vezérlő (MAC) címre kerülnek. Az internet vagy más hálózatok útválasztói a csomag cél IP-címét használják a megfelelő hálózatra jutáshoz. Amint a csomag megérkezik a célhálózatba, a MAC címet használják a végső kézbesítéshez a megfelelő hálózati kártyára vagy hálózati interfészvezérlőre (NIC)..

Normál működés közben a hálózati kártya csak a saját MAC címére címzett csomagokat fogadja el, vagy sugárzott forgalmat bocsát ki, és az összes többi csomagot eldobja. Lehetséges, hogy egy hálózati interfészt áttekinthető módba állítunk, ami azt jelenti, hogy a hálózati interfész minden csomagot elfogadni fog, függetlenül attól, hogy a hálózati csatolónak melyik címzettje van..

Az ígéretes módot általában csak a hálózati elemzésben használják a csomagszippantás vagy más típusú forgalomellenőrzés végrehajtására. Nem lenne szokásos, ha egy hálózati kártya-kezelő úgy működik, mint a napi működés. A chkrootkit észleli, hogy a rendszer bármelyik hálózati kártyája meghökkentő módon működik-e.

Betölthető kernel modul trójaiak (LKM trójai)

Amint azt a cikkben korábban kifejtettük, a legnehezebb típusú rootkit-k észlelése és tisztítása a kernelmodul rootkit-ek. A Ring Zero számítógép legalacsonyabb szintjén működnek. Ezeknek a rootkit-eknek ugyanolyan magas szintű engedélye van, mint maga az operációs rendszermagnak. A chkrootkit képes felismerni az ilyen típusú rootkit-et.

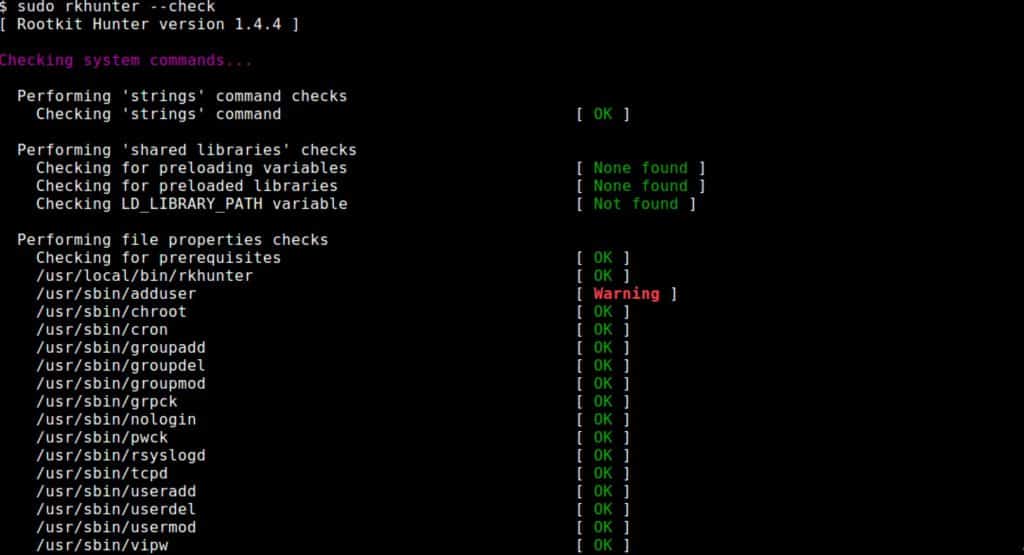

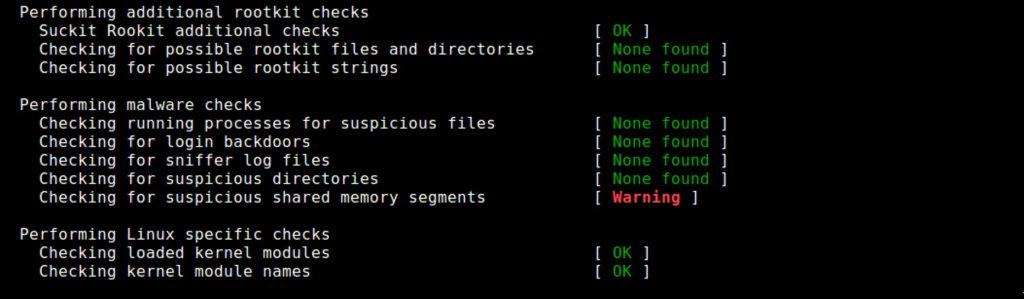

rkhunter (Rootkit Hunter)

Előnyök: Érett termék

Hátrányok: Telepíteni kell a fertőzés előtti állapotban

Támogatott operációs rendszerek: Unix-szerű operációs rendszer, például Linux

Az rkhunter README-ből: „A Rootkit Hunter gazdagép-alapú, passzív, esemény utáni, út alapú eszköz.” Ez egy fajta, de sokat mond nekünk.

ez host alapú ami azt jelenti, hogy annak a gazdagépnek a beolvasására szolgál, amelyre telepítve van, ahelyett, hogy a hálózat más részein távoli gazdagépeket keresne.

Utáni esemény azt jelenti, hogy nem tesz semmit a rendszer megkeményítésére egy rootkit-fertőzés ellen. Csak akkor képes észlelni, ha támadás történt vagy folyamatban van.

Az rkhunter elsősorban a rootkit-eket érzékeli a jelentős fájlok felismerhetetlen változásainak keresésével. Mielőtt felismeri a változásokat, tudnia kell, hogy ezeknek a fájloknak miként kell kinézniük, amikor tiszták. Ezért kritikus fontosságú, hogy az rkhunter telepítésre kerüljön egy tiszta rendszerre, hogy meghatározza a tiszta alapvonalat, amelyet a későbbi vizsgálatokhoz felhasználni lehet. Az rkhunter futtatása már fertőzött rendszeren korlátozott mértékben használható, mivel nem lesz teljes képet arról, hogy a tiszta rendszernek hogyan kell kinéznie..

A legtöbb víruskereső program bizonyos mértékben heurisztikát alkalmaz, ami azt jelenti, hogy vírusosnak tűnő dolgokat keres, még akkor is, ha nem ismeri fel kifejezetten minden vírust. Az rkhunter nem képes rootkit-szerű dolgokat keresni; ez útvonal alapú ami azt jelenti, hogy csak olyan rootkit-ekre kereshet, amelyekről már ismeri.

OSSEC

Előnyök: Érett szoftver nagy felhasználói bázissal. Használható fertőzés utáni állapotban

Hátrányok: Cél a haladó felhasználók számára; komplett behatolás-érzékelő rendszer, nem csak egy rootkit-leolvasó

Támogatott operációs rendszerek: Linux, BSD, Solaris, macOS, AIX (ügynök), HP-UX (ügynök), Windows XP, 2003 szerver, Vista, 2008 szerver, 2012 szerver (ügynök)

Az OSSEC egy behatolásérzékelő rendszer (HIDS), amelyet nyílt forráskódú projektként alapítottak. Ezt a Third Brigade, Inc. megvásárolta, amelyet a Trend Micro vásárolt meg. A Trend a jelenlegi tulajdonos, az OSSEC továbbra is ingyenes / ingyenes nyílt forráskódú szoftver (FLOSS).

Az alapvető architektúra egy OSSEC menedzser, amely egy Unix-szerű központi szerverre van telepítve, majd a célrendszerek távoli ügynökeivel beszél. Ez az ügynök architektúra teszi lehetővé az OSSEC számára az operációs rendszerek ilyen széles körű támogatását. Ezenkívül egyes eszközök, például az útválasztók és a tűzfalak, ügynökök nélkül is használhatók, vagyis nincs szükség szoftverre telepítésükre, mivel ezek eredendően képesek közvetlenül az OSSEC kezelőjével beszélni.

Az OSSEC rootkit-észlelése fájl alapú elemzések és más tesztek keveréke a teljes rendszeren. Néhány dolog, amelyet az OSSEC ellenőriz:

- hálózati interfészek könnyű módban, amelyeket más eszközök, például a netstat nem jelentenek ilyenként.

- olyan portok, amelyekről nem számolunk be használatban, de az OSSEC nem tud kapcsolódni.

- összehasonlítottuk a pid-azonosító eszközöket a rendszerszintű eszközök, például a ps kimeneteivel.

- gyanús vagy rejtett fájlok észlelése.

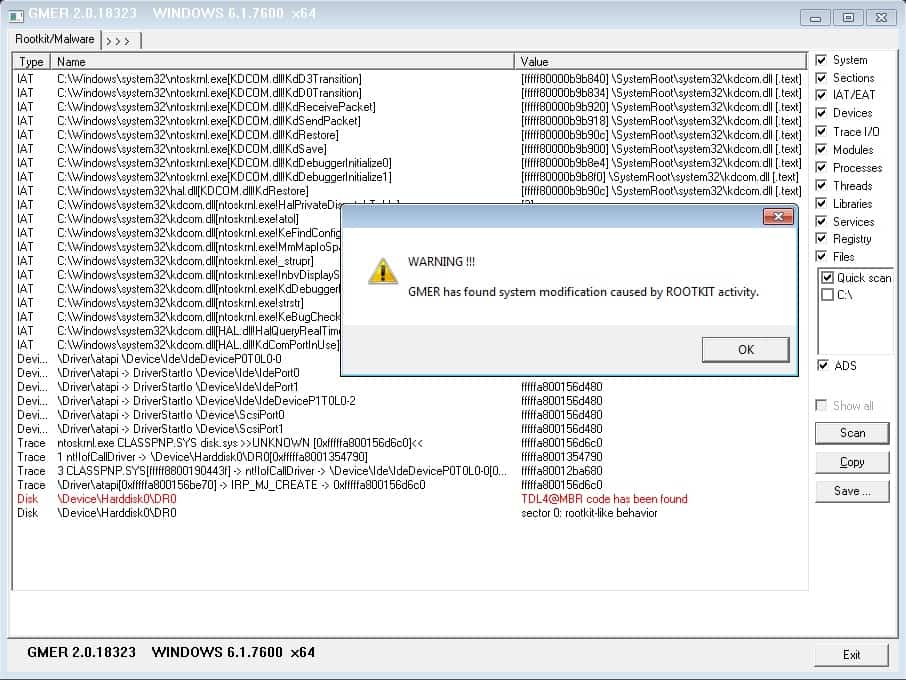

GMER

Előnyök: Távolíthat el néhány rootkit-et a felismerés helyett. Használható fertőzés utáni állapotban.

Hátrányok: Csak Windows

Támogatott operációs rendszerek: Windows XP / VISTA / 7/8/10

A GMER egy rootkit-detektor és eltávolító, amely Windows XP / VISTA / 7/8/10 rendszeren fut. 2006 óta működik, és a jelenlegi verzió támogatja a 64 bites Windows 10 rendszert. A programot Przemysław Gmerek nevű programozó készítette, amely tippet ad nevének eredetére..

A chkrootkit-től és az rkhunter-től eltérően a GMER nem csak a rootkit-eket képes felismerni, hanem néhányat eltávolítani. Van egy GMER verzió, integrálva az Avast! antivírus szoftver, amely nagyon jó általános védelmet nyújt mind a vírusok, mind a rootkit fertőzések számára.

A GMER-nek nincs külön ismerete a szkennelési rendszerről. Ez azt jelenti, hogy ez egy esemény utáni vizsgálat és a rootkit-ek felismerése akkor is, ha nem volt a rendszeren a rootkit-fertőzés előtt.

A fájlok vagy elérési utak összehasonlítása helyett a rootkit-ek felismerése, a GMER a Windows-központú melléktermékekre összpontosít, például rejtett folyamatokra, rejtett szolgáltatásokra és módosított modulokra. Ezenkívül olyan kampókat is keres, amelyek rosszindulatú alkalmazások, és amelyek legitim folyamatokhoz kapcsolódnak, hogy elrejtsék létezésüket.

Nyílt forráskódú tripwire

Hátrányok: Telepítés és a fertőzés előtti inicializálás szükséges

Előnyök: Érett termék nagy felhasználói bázissal

Támogatott operációs rendszerek: Linux alapú rendszerek

A nyílt forráskódú Tripwire egy host alapú behatolás-érzékelő rendszer (HIDS). A kontraszt itt összehasonlításra kerül egy hálózati behatolás-érzékelő rendszerrel (NIDS). A Tripwire átvizsgálja a helyi számítógép fájlrendszerét, és összehasonlítja a fájlokat ismert, jó fájlkészlettel.

Hasonlóan az rkhunterhez, a Tripwire-t tiszta rendszerbe kell telepíteni minden lehetséges fertőzés előtt. Ezután megvizsgálja a fájlrendszert, és kivonatokat vagy egyéb azonosító információkat hoz létre a rendszerben található fájlokról. A későbbi Tripwire-ellenőrzések képesek lesznek felvenni a fájlok módosításait, és figyelmeztetni a rendszergazdát ezekről a változásokról.

A Tripwire két verziója létezik; a Tripwire, Inc. kereskedelmi termékei és a nyílt forráskódú verzió, amelyet eredetileg a Tripwire, Inc. nyújtott 2000-ben. A kereskedelmi változat sokkal szélesebb termékkínálatot kínál, beleértve a megszilárdítást, a jelentéstételt és a nem Linux operációs rendszerek támogatását..

Noha a Tripwire önmagában nem egy rootkit-detektor, képes felismerni a rootkit-tevékenységet, amely befolyásolja és megváltoztatja a rendszer fájljait. Nincs képes eltávolítani a rootkit-eket, vagy még azt sem biztosan mondani, hogy létezik-e rootkit. A képzett adminisztrátornak értelmeznie kell a szkennelési eredményeket annak meghatározása érdekében, hogy kell-e valamilyen intézkedést végrehajtani.

Rendszerei védelme

Ne feledje, hogy a rootkit rosszindulatú. Nagyon rossz malware, de még mindig csak rosszindulatú program. A legjobb gyakorlatok, amelyek megóvják a rendszert bármilyen típusú vírustól, nagyban megkönnyítik a rendszer védelmét a rootkit-ekkel szemben is:

- Gondoskodjon arról, hogy a felhasználók a lehető legkevesebb engedéllyel rendelkezzenek a munkájukhoz

- Tanítsa meg a felhasználókat, hogyan kerülje el az adathalászat áldozatait

- Fontolja meg az USB- és CD-meghajtók letiltását, hogy elkerülje az emberek rosszindulatú programok otthoni szállítását

- Győződjön meg arról, hogy a víruskereső minden rendszeren fut és naprakész

- Tűzfalat használva akadályozza meg a kéretlen forgalom belépését vagy kilépését a rendszerbe

Ezen általános lépéseken túl a rootkit-védelem proaktív álláspontot igényel. Telepítse a rootkit-érzékelőt most, inicializálja, és futtassa legalább naponta, ha nem is gyakrabban. Igaz, hogy ha egy rendszer egy rootkit-rel megfertőződik, akkor ez a rendszer valószínűleg szemetet jelent, az ennél is furcsabb helyzet az, hogy egy rootkit hónapok vagy évekig él a rendszerén anélkül, hogy tudná. A gyökérkészletek csendben elküldhetik értékes adatait az oldalról, anélkül, hogy bármiféle nyom lenne, amíg a reggeli újságban el nem olvasják. Ha telepített egy rootkit-érzékelőt, akkor nagy esélye van riasztásra, hogy ez a lehető leghamarabb megtörténjen.

Privilege Ring Hertzsprung az angol Wikipedia-ban

Lehet, hogy tetszik azAntivirusFake antivírus is – mi ez, mit csinál, és hogyan lehet enyhíteni a fenyegetéstAntivirusIs Ingyenes víruskereső szoftver elég jó? AntivirusWindows helyreállítási cheat lap: Rendszer-visszaállítás, Frissítés, Visszaállítás, Friss indítás és ReinstallAntivirusBest ingyenes és fizetett antivírusos alkalmazások Androidra és Androidra alapú eszközök

tt fájlokat módosítanak vagy cserélnek ki, hogy elrejtsék a jelenlétüket, és lehetővé tegyék a támadók számára a rendszer további támadásait. Bootkits A bootkit-ek a rendszerindítási folyamatban jelennek meg, és a rendszerindítási folyamatot módosítják úgy, hogy a rootkit betöltődjön a rendszerbe. Ez lehetővé teszi a rootkit számára, hogy a rendszerindítás előtt elrejtse magát, és megakadályozza a víruskereső programokat a jelenlétének észlelésében. Firmware rootkit-ek A firmware rootkit-ek a számítógép hardverének firmware-ébe ágyazódnak be, például a BIOS-ba vagy az UEFI-be. Ez lehetővé teszi számukra, hogy túléljék az operációs rendszer újratelepítését, és még nehezebbé teszi az eltávolításukat. Honnan származnak a rootkit-ek? A rootkit-ek általában hackerek vagy kiberbűnözők által készített rosszindulatú programok. A céljuk általában a számítógépek ellenőrzése, a személyes adatok lopása, a rendszer károsítása vagy a rendszer használata botnetekhez. 5 ingyenes rootkit eltávolító, felderítő és szkenner program 1. chkrootkit (Check Rootkit) – Linux rendszerekhez készült rootkit-ellenes program, amely képes felderíteni a kernel rootkit-eket és a felhasználói területi rootkit-eket. 2. rkhunter (Rootkit Hunter) – Linux rendszerekhez készült rootkit-ellenes program, amely képes felderíteni a kernel rootkit-eket, a felhasználói területi rootkit-eket és a bootkit-eket. 3. OSSEC – Nyílt forráskódú biztonsági rendszer, amely képes felderíteni a kernel rootkit-eket, a felhasználói területi rootkit-eket és a bootkit-eket. 4. GMER – Windows rendszerekhez készült rootkit-ellenes program, amely képes felderíteni a kernel rootkit-eket, a felhasználói területi rootkit-eket és a bootkit-eket. 5. Nyílt forráskódú tripwire – Linux rendszerekhez készült biztonsági rendszer, amely képes felderíteni a fájlok és rendszerfolyamatok módosításait, amelyeket a rootkit-ek általában végrehajtanak. Rendszerei védelme A legjobb módja a rootkit-ek elleni védelemnek az, hogy megakadályozzuk a rendszerbe való behatolást. Ez magában foglalja a tűzfalak és a víruskereső programok használatát, a szoftverek és az operációs rendszer rendszeres frissítését, a biztonsági mentések készítését és a biztonságos jelszavak használatát. Ha gyanús tevékenységet észlel a rendszeren, azonnal futtasson egy rootkit-ellenes programot, és ha szükséges, telepítse újra az operációs rendszert. A rendszer rendszeres ellenőrzése és karbantartása segít megelőzni a rootkit-ek és más rosszindulatú programok behatolását és káros hatásait.