Az asztali Linux biztonságát alapvetően robusztusabbnak tekintik, mint a Windows. Ez azonban nem azt jelenti, hogy „telepítheti és elfelejtheti” a Linux asztalát. Ugyanúgy, mint bármely más operációs rendszer, védelmet igényel. Ebben a cikkben néhány gyakorlati tanácsot adunk erre.

Az induláshoz a Linux felépítésének és fejlesztésének rövid áttekintése segít megérteni, hogy az asztali Linux biztonsága miért nehezebb megtörni, mint néhány más asztali operációs rendszer..

A Linux rövid története

A 90-es évek elején egy finn egyetemi hallgató, Linus Torvalds, egy Unix-szerű kernelen dolgozott, miután egy MINIX nevű, lecsökkent Unix-szerû operációs rendszer ihlette. A kernel érlelt, és végül az operációs rendszerek, például az Android, a ChromeOS és az asztali / szerver operációs rendszerek kernelévé vált, amelyeket manapság Linuxnak nevezünk..

A megfelelő Linux csak az operációs rendszermag, amellyel az emberek nem lépnek kapcsolatba. Minden, amit valaha is látott egy Linux gépen, egy alkalmazás, nem pedig a Linux, ám a név uralkodik, hogy a teljes operációs rendszert jelenti, nagyrészt Richard Stallman és a GNU (Gnu’s Not Unix) Projekt bűnösének..

A GNU projekt akkor kezdődött, amikor Torvalds 14 éves volt, és 7 évvel a Linux kernel megtervezése előtt. Az MIT Richard Stallman hallgatója (a hackerek körében az RMS) korábban elismerte, hogy annak érdekében, hogy az emberek valóban birtokolhassák digitális adataikat, az adatok létrehozásához használt mindent, beleértve az operációs rendszert és annak összes kiegészítő elemét, szabadalmaztatottnak kell lennie. E célból az RMS megalapította a GNU projektet, és 1989-ben elkészítette az első ingyenes (mint a nem védett) szoftverlicenc, amely a GNU General Public License néven ismert. 1991-re a GNU projekt számos segédprogramot hozott létre, de még mindig nem rendelkezett működő kernel, amelyet GNU Hurd-nak neveztek. A Torvald Linux kernelének életképesebb alternatívája lett a Hurdnak, és mivel Torvald kiadta a GNU General Public License alapján, célszerűbb lett kombinálni a GNU segédprogramokkal. Így jött létre az első nem szabadalmaztatott operációs rendszer.

Háttér:

A szoftver körökben a Free szó olyan szoftverre utal, amely nem védett és bárki bármilyen célra felhasználható. A szabad szó két lehetséges jelentése közötti különbséget a Free kifejezéssel írjuk le, mint a beszédben vagy a Free, mint a sört. Annak megkísérlése érdekében, hogy ezt a megkülönböztetést könnyebben át lehessen adni, a Free / Libre nyílt forráskódú szoftver (F / LOSS vagy FLOSS, néha csak a FOSS) kifejezést a szabad és a szabadság összekapcsolásának egyik módjaként hozták létre. Mindkét esetben az elvitel a szabad szó, ebben az összefüggésben arra utal, hogy a szoftver nem védett, valamint szabadon használható és módosítható..

A GNU Projekt fenntartja, hogy a mai Linux valóban GNU szoftver, amely egy Linux kerneltel működik, ezért helyesen GNU / Linuxnak kell nevezni annak biztosítása érdekében, hogy a GNU projekt megfelelő hitelt kapjon az eszközökhöz. Sajnos az emberek megmutatták, hogy valószínűleg nem zavarják a nyelvüket a GNU / Linux kifejezés köré tekertel, hogy a csata minden, de elveszett.

Vissza a Torvald kerneléhez: A MINIX egy csupasz csontú oktatási operációs rendszer volt, amelyet Andrew Tanenbaum írt a tankönyvének tanító eszközeként, amelyet Torvalds használt az egyetemen. A MINIX ma is létezik, és elsősorban alacsony erőforrású beágyazott rendszerekre irányul. Torvalds ezt a tudást felhasználta saját kernelének elkészítéséhez, és megszületett a Linux.

Definíciók

mag

A Linux egy monolit kernel. Anélkül, hogy beleragadnánk a gyomokba, ez lényegében azt jelenti, hogy a kernel teljes mértékben kernelterületen működik. A számítógép memóriája különféle módon elérhetővé válik. A memóriát, amelyhez a felhasználói alkalmazások hozzáférhetnek, felhasználói területnek nevezik. Az a memória, amely csak olyan privilegizált folyamatokhoz használható, mint amilyeneket az operációs rendszer igényel, csak a kernelterülethez érhető el. Ez azt jelenti, hogy a felhasználói alkalmazások számára nehéz az operációs rendszert befolyásolni, mivel az alkalmazások nem férnek hozzá a kernel folyamatához.

Rosszindulatú

A rosszindulatú programok általános kifejezése minden olyan szoftver számára, amely valami rosszat okoz. A vírusok, a potenciálisan nem kívánt programok (PUP) és a kémprogramok mind példák a rosszindulatú programokra.

spyware

A spyware megkísérel ellopni az érzékeny információkat a számítógépről, és továbbadja azokat a rossz fiúknak. A kémkedés népszerű módszerei a keyloggerek, amelyek minden megnyomott billentyűt továbbítanak, és a böngésző követők, amelyek nyomon követik az interneten meglátogatott webhelyeket..

botnetek

A botnetek RoBOT HÁLÓa webhelyek elleni elosztott szolgáltatásmegtagadási (DDoS) támadások elindításához használt munkák. A céloldal lerajzolásához a támadó általában több ezer, ha nem több százezer számítógépre van szüksége a rendelkezésére áll. Mivel nem praktikus sok számítógép tulajdonjoga vagy bérlése, rossz fiúk használják a számítógépet.

Ennek az az oka, hogy becsapják Önt a botnet-kód számítógépre telepítésébe, általában a szokásos adathalász technikák segítségével. Miután a botnet rosszindulatú programot telepítette a rendszerére, jelentést tesz a rosszfiúnak, általában egy IRC csatornán, majd aludni. Amikor a rossz fiúnak elegendő botja van készen állni, parancsokat ad ki nekik, és a számítógépen lévő bot, és még sokan mások életre kelnek, és elkezdenek visszaélő forgalmat küldeni a megcélzott helyre. Ön, a felhasználó, örömmel nem veszi tudomásul, hogy számítógépét ilyen módon használják.

Vírusok és férgek

A vírus vagy féreg olyan rosszindulatú program, amelynek további jellemzője az, hogy képes replikálni magát. A legtöbb rosszindulatú program egyszer telepíti magát, és ha a rosszfiú meg akar fertőzni egy másik számítógépet, meg kell győznie a számítógép tulajdonosát a rosszindulatú program telepítéséről és így tovább. Ezzel szemben egy vírus vagy féreg telepíti magát, majd más hálózati csatlakozású számítógépeket keres, amelyekbe másolhatja magát.

A WannaCry és az egyéb ransomware támadások nemrégiben férgek voltak. A szervezetben egy személy tévesen rákattintott egy adathalász linkre, és a féreget telepítették a számítógépükre. Ezután bemászott a hálózaton keresztül, hogy más számítógépeket találjon, és nagyon rövid idő alatt a hálózat minden számítógépe megfertőződött.

A Linux biztonságosabb módjai, mint a Windows

Kiváltságok alapértelmezés szerint

A legfontosabb biztonsági elv a legkevesebb kiváltság. Ez az elv kimondja, hogy bármely entitásnak, akár felhasználói, akár másnak, csak a munka elvégzéséhez szükséges minimális jogosultságot kell biztosítani, és nem több. Például az a felhasználó, akinek csak dokumentumokat kell létrehoznia és kinyomtatnia, nem kell módosítania a képernyővédőt vagy hozzáférni az internethez.

A több felhasználású operációs rendszerek esetében a második, ugyanolyan fontos elv az izolálás. Az elszigeteltség elvét sokféle módon alkalmazzák. Ebben az esetben a legjobb a felhasználói szétválasztás leírására. Az egyik felhasználó tevékenységeinek nem szabad megengedni, hogy másokat befolyásolják, és az egyik felhasználóhoz tartozó adatoknak elérhetőknek kell lenniük egy másik felhasználó számára, kivéve, ha kifejezetten megengedik..

A Linuxot az első naptól kezdve többfelhasználó operációs rendszerként építették, ezért ezeket az alapelveket be is építették. A Windows egyfelhasználói asztali rendszerként lett kialakítva, és idővel különféle funkciókkal bővült annak érdekében, hogy kezeljék az eredeti kialakítás gyengeségeit. internetkapcsolatú világ.

A népszerűbb Linux disztribúciók nem kiváltságos felhasználói fiókot hoznak létre mindennapi használatra, míg az asztali Windows felhasználó rendszerint adminisztrátori felhasználó. A felhasználói fiókok vezérlését (UAC) a Windows Vista rendszerben vezették be, hogy még több akadályt teremtsenek a telepítésnél, és megköveteli a felhasználóktól, hogy kifejezetten engedélyezze bizonyos műveleteket az OK gombra kattintással, amikor a rendszer kéri..

Ha a programok telepítéséhez rendszergazdai jogosultságokat igényel, nehezebb a rosszindulatú programok telepítése. Bármely biztonsági lánc leggyengébb része azonban a felhasználó. Míg ezek a privilégium-eszkalációs eszközök a világ minden táján teljes mértékben működőképesek, sok felhasználó egyszerűen beírja rendszergazdai jelszavát, vagy kattintson az OK gombra, hogy lehetővé tegye a rendkívül kiváltságos tevékenységek végrehajtását, amikor a prompt megjelenik. A nagy felhasználói bázis, amely nem ismeri annak megértését, hogy miért kérik megnövelt hitelesítő adatok megadását, megnehezíti, hogy ezek az eszközök valóban hatékonyak legyenek.

Örökbefogadás

Sok vita folyik arról, hogy az alacsonyabb átviteli arány a rosszindulatú programok kisebb célpontjához vezet-e, és ezért kevesebb fertőzés fordul elő.

Az összes rosszindulatú program nem egyenlő. A rosszindulatú programok szerzői valamilyen konkrét célt szem előtt tartva írják a programokat. Sok rosszindulatú programot arra használnak, hogy a gyanútlan számítógépeket botnet részévé váljanak. Néhány rosszindulatú program célja az érzékeny webhelyek bejelentkezési adatainak ellopása. Néhányan azt írják, hogy egyszerűen roncsolja a számítógépet, amelyre telepítve van. Ezen esetek bármelyikében a rosszindulatú programok szerzője hatékonyságot akar. A cél az, hogy egyszer írja meg a kódot, majd ismételten telepítse azt a lehető legtöbb különböző számítógépre. Ezt a célt szem előtt tartva nyilvánvaló, hogy a rosszindulatú programok írása a Windows számára jobb cél, mint a rosszindulatú programok írása a Linux számára.

Gyakorlatilag lehetetlen felfedezni a Linux elfogadásának valódi arányát. A probléma része az, hogy a Linux beágyazva van olyan sok fogyasztói eszközből, hogy még az sem világos, hogyan kell egy eszközt Linux eszköznek számítani. A másik nagy akadály az, hogy az asztali Linux FLOSS szoftver, tehát nincsenek értékesítési számok, amelyek használhatók. Csak annyit tudunk tenni, hogy megvizsgáljuk a másodlagos adatokat, például a Linux letöltését, vagy felkérjük az embereket, hogy regisztráljanak Linux felhasználóként. Különböző módszertanok tették a Linux asztali alkalmazását bárhol egy és 34 százalék között, ami olyan széles variáció, hogy csak hiábavaló. Egyes iparági bennfentesek megjegyzik, hogy szinte minden tanulmányban a mutatók USA-központúak, tehát nem tükrözik a globális piaci részesedést, és akár 12 százalék is lehetnek világszerte.

Amit azonban tudunk, az a rendkívül valószínűtlen, hogy több Linux asztali számítógépet használnak, mint a Windows asztali számítógépeket. Mint rosszindulatú programok szerzője, ésszerűbb lenne a Windows-kód írása, mivel ez szélesebb támadási bázist biztosít majd a munkához.

Nyílt forráskód

A nyílt forráskódú szoftverfejlesztési módszertan ellentétes azzal, ahogyan a szoftvert általában a múltban fejlesztették ki. A legtöbb szoftveralkalmazás házon belül készül, és a forráskód védett és a társaságon kívüli személyeket elrejti. Ezzel szemben a nyílt forráskódú szoftver éppen ilyen – nyitott. A nyilvános kódtárakban közzéteszik, hogy bárki láthassa a kódot, vizsgálja meg a hibákat, sőt még módosítsa, és a változásokhoz hozzájáruljon a fő projekthez.

A nyílt forráskódú támogatók a Linus törvényét használják annak bemutatására, hogy miért ez a jobb fejlesztési módszertan.

Linus törvénye:

Ha elég szemgolyó van, az összes hiba sekély.

A nyílt forráskódú ellenfelek Robert Glass megfigyelését használják, mivel mivel a kódban felfedezett hibák száma nem lineárisan növekszik az áttekintők számával, a törvény téves. Úgy tűnik, hogy ennek van némi érdeme. Vannak példák olyan nyílt forráskódú projektekre, amelyek hibáinak feltárása évvel az első bevezetésük után történt.

AppArmor

Application Páncél egy kernelszintű kötelező hozzáférés-vezérlés (MAC), amely korlátozza az alkalmazások hozzáférését a számítógépes erőforrások osztályaihoz. Az AppArmor például lehetővé teheti a szövegszerkesztőnek fájlok olvasását és írását a helyi merevlemezre, de megtilthatja az internet elérését az üzenetek küldéséhez..

Emlékezzünk arra, hogy a rosszindulatú programok írása után a rossz fiúk következő legnehezebb feladata az, hogy becsapják az embereket, hogy telepítsék azt a rendszerükre. Ennek egyik leggyakoribb módja a rosszindulatú programok beillesztése valamilyen teljesen más típusú fájlba, például a film felirataiba. Egy olyan alkalmazás, mint az AppArmor, úgy konfigurálható, hogy tiltja ezeket a fájlokat bármilyen írási vagy internetes képességről, mivel egy feliratfájlnak nincs szüksége ezekre a funkciókra. Ezzel a fájlban található minden rosszindulatú program nem képes másolni magát, vagy nem hívhatja fel otthonát újonnan felvett botnet tagként.

Az AppArmor bekerült a 2.6.36 Linux rendszermagba (2010. október), először az OpenSUSE Linux rendszerben jelent meg, és az Ubuntu alapértelmezés szerint engedélyezve van 7.10 óta. Az AppArmornak valószínűleg nincs sok hangolása a szokásos asztali rendszerekhez, mivel az alapértelmezett beállítások elég jók ahhoz, hogy megakadályozzák a legtöbb malware kísérletet. Az Ubuntu wikiben az AppArmor működésének és testreszabásának mélyebb magyarázata található.

SELinux

SB IZTONSÁGON EOKOZOTT Linux egy másik MAC rendszer, amely több évvel megelőzi az AppArmort. Az Egyesült Államok Nemzeti Biztonsági Ügynöksége (NSA) létrehozta a SELinux-ot kerneljavítások és felhasználói térbeli eszközök sorozataként. Először szerepelt a Linux kernel 2.6.0 tesztverziójában (2003).

A legtöbb asztali felhasználónak a SELinux konfigurálása nehézkesnek bizonyul, és ehhez szükség van egy címkéket támogató fájlrendszerre is, míg az AppArmor nem törődik a fájlrendszer típusával. Ezen okok miatt az AppArmor átvette az asztali Linux rendszerek domináns MAC rendszerét.

Hogyan lehet megvédeni a Linux gépedet

Antivirus

Vannak olyan cikkek az interneten, amelyek szerint antivírusokra nincs szükség a Linux asztalon. Ez a rövidlátó világnézet segíti a rosszindulatú programok terjedését. Minden, az internethez csatlakoztatott számítógép részt vesz a hálózatban, és képes rosszindulatú fájlokat fogadni. Szó szerint semmit nem fizet a vírusvédelem futtatása Linuxon, ezért rejtély, hogy egyes írók miért érzik a kockázatot, ha nem használják a Linux vírusölőt. Rengeteg bizonyíték van a Linux rosszindulatú programok létezésére.

Fontos az antivírus futtatása Linux gépen, még akkor is, ha úgy érzi, hogy nem áll fenn a fertőzés veszélye. A legtöbb Linux asztali számítógép egy otthoni vagy irodai hálózat részét képezi, amely Windows számítógépeket is magában foglal. Noha valószínűtlen, hogy egy Linux gépet megfertőzhet-e egy Windows vírus, könnyen eljuttathatja a rosszindulatú programokat a Windows gépekbe. A helyzet még rosszabbá teszi, hogy a Linux szervereket gyakran használják fájlszerverekként vagy e-mail szerverekként irodai környezetben, ami azt jelenti, hogy folyamatosan cserélnek fájlokat az iroda többi számítógépével. Olyan rosszindulatú fájl, amelyet egy Linux gépen tárolnak és amelyet a Windows munkaállomásoknak továbbítanak, rossz dolog, hogy az antivírus segít felismerni.

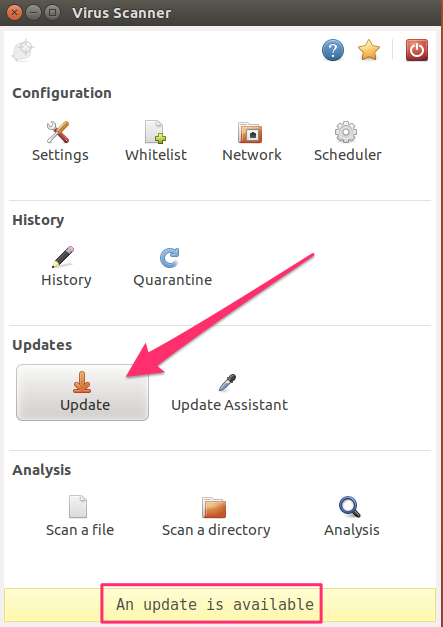

A ClamAV egy általános F / LOSS víruskereső alkalmazás, amely könnyen telepíthető az Ubuntu tárolókból. A kapcsolódó cikkhez részletes utasításokat talál a ClamAV telepítéséhez és konfigurálásához.

Telepítése egy Debian törzsre, például magára a Debianra, vagy az Ubuntu bármelyik változatára, általában olyan egyszerű, mint az apt-get használata..

sudo apt-get frissítés && sudo apt-get install clamav clamtk

Ennek a parancsnak telepítenie kell a clamav-ot, a freshclam-ot (az aláírás-frissítőt) és a grafikus felhasználói felületet (clamtk). A telepítést követően azonnal frissítenie kell a ClamAV-t, hogy megbizonyosodjon arról, hogy a legfrissebb aláírásokkal rendelkezik-e. Ezt megteheti a ClamTK felhasználói felületén található beállítások panelen.

Vagy megteheti a parancssorból a freshclam paranccsal.

$ sudo freshclam

A ClamAV frissítési folyamata [year]. július 16-án, 08:58:18-kor kezdődött

A main.cld naprakész (verzió: 58, aláírás: 4566249, f-szint: 60, építő: Sigmgr)

A daily.cld naprakész (verzió: 23568, jelek: 1740160, f-szint: 63, építő: neo)

A bytecode.cld naprakész (verzió: 306, jelzések: 65, f-szint: 63, építő: raynman)

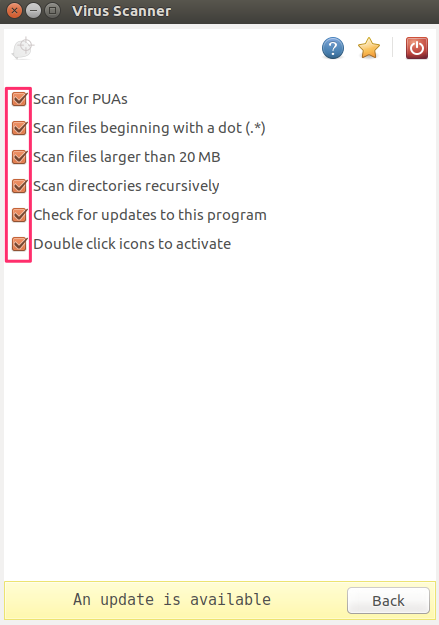

Ezután ellenőrizze, hogy a ClamAV mindenféle rosszindulatú programot megvizsgál a Beállítások lehetőségben.

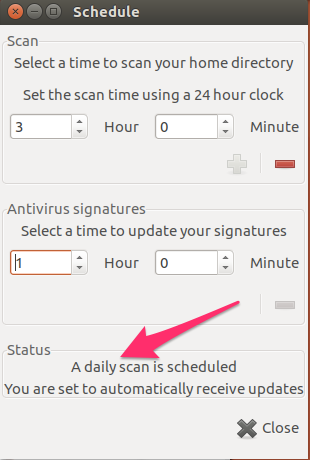

Végül érdemes beállítani a szkennelési ütemezést, amely az Ütemező panelen is elvégezhető.

A ClamAV telepíthető a Redhat Packagmage Manager (RPM) alapú disztrókba a yum vagy a disztro-specifikus csomagkezelő segítségével.

sudo yum install clamav clamd

A rootkitek

A gyökérkészletek szintén veszélyt jelentenek, és az antivírusos programok nem képesek felismerni őket. Mivel a vírus csak akkor tud valóban megfertőzni a rendszert, ha azt egy gyökér vagy adminisztrátor felhasználó üzemelteti, a Linux számára egy általános támadási vektor az, hogy becsapja a felhasználót ezen rootkit-ek egyikének telepítésébe. A gyökérkészlet egy rosszindulatú program, amely képes gyökér szintű engedélyeket megszerezni egy Linux dobozban anélkül, hogy a felhasználó tudná. A gyökérkészleteket általában más, jogszerű megjelenésű szoftverekkel csomagolják, amelyek megkísérelik a felhasználót, hogy a telepítés gyökérré váljon. Abban az időben a rootkit is telepíti, és mivel a telepítést root felhasználóként végezték el, a rootkitnek most is root jogosultságai vannak. A gyökérkészleteket nagyon nehéz felismerni, mert képesek bármilyen fájlt megváltoztatni a rendszeren, ami azt jelenti, hogy képesek lefedni a zeneszámokat. Néhány rossz fiú viszont hanyagul jár, és a rootkit-k keresése az olyan alkalmazás segítségével, mint a chkrootkit, néha felfedi. Ha a rendszert megfertőzték egy rootkit-rel, akkor a legjobb megoldás az, ha feltételezi, hogy a teljes rendszer megsérült, és formázza azt. A rendszer újratelepítése után óvatosnak kell lennie az összes alkalmazás biztonsági másolatból történő telepítéséről is, ha elsősorban nem tudja meghatározni, honnan származott a rootkit. Lehet, hogy újra telepíti a rootkit-et.

A Chkrootkit az apt-get segítségével telepíthető az Ubuntu tárolókból.

$ sudo apt-get install chkrootkit

Az egybevágó parancs egy RPM alapú rendszerben:

$ sudo yum install chkrootkit

A ckrootkit által végrehajtható tesztek megtekintéséhez használja az -l (L) kapcsolót:

$ chkrootkit -l

/ usr / sbin / chkrootkit: tesztek: idegenek asp bindshell lkm rexedcs sniffer w55808 wted scalper slapper z2 chkutmp OSX_RSPLUG amd basename biff chfn chsh cron crontab dátum du dirname echo egrep env megtalálás fingerd gpm login forrás inconfig inconfig lsof mail mingetty netstat elnevezett passwd pidof pop2 pop3 ps pstree rpcinfo rlogind rshd slogin sendmail sshd syslogd tar tcpd tcpdump top telnetd időzített traceroute vdir w írni

A sudo chkrootkit parancs az összes teszt futtatásához szükséges opciók nélkül futtatható. Nagyon sok kimenet származik az ilyen típusú ellenőrzésből. Az egyes eredmények kritikája a jobb oldali oszlopban található, és a lehetséges rootkit-től a gyanús fájlokig terjedhet, és nem található semmi.

Linux / Ebury keresése – Windigo ssh működése … Lehetséges Linux / Ebury – A Windigo telepítése telepítve

64 bites Linux Rootkit keresése … semmi sem található

A gyanús fájlok és diákok keresése eltarthat egy ideig … A következő gyanús fájlokat és könyvtárakat találtam:

/usr/lib/python3/dist-packages/PyQt4/uic/widget-plugins/.noinit

A “chfn” ellenőrzése … nem fertőzött

Az illetékes rendszergazdának ki kell értékelnie ezeket az üzeneteket. A gyökérkészleteket jellegüknél fogva nagyon nehéz felismerni, így a chkrootkit általában csak akkor adhat értesítést, amikor valami nem egészen megfelelőt lát. A rendszergazdának minden esetet ki kell vizsgálnia annak megállapítása érdekében, hogy fennáll-e valós kockázat, vagy hamis pozitív-e.

Tripwire

Nehéz megbeszélést folytatni a Linux biztonságáról a Tripwire előkészítése nélkül. A Tripwire egy host alapú behatolás-érzékelő rendszer. Ez azt jelenti, hogy a hálózat helyett egy gazdagépre (számítógépre) telepítve van, és képes felismerni, hogy a fájlokat megváltoztatták-e egy betolakodó.

Csak megemlítem ebben a cikkben, hogy rámutassak arra, hogy a Tripwire kiszolgálókra, nem pedig asztali számítógépekre készült. Elméletileg valószínűleg lehetséges telepíteni egy asztalra, bár ez nem a célja.

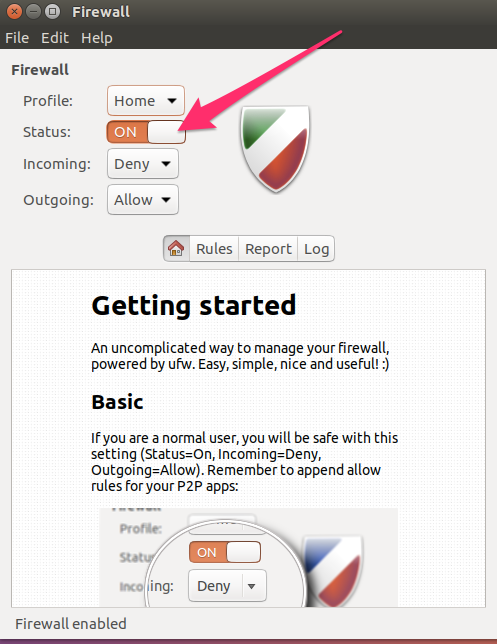

Tűzfal

Most már mindannyian megismertük a tűzfal szót, de lehet, hogy nem egyértelmű, hogy mit tesz. Az igazi, fizikai tűzfal egy tűzálló fal, amely megakadályozza az egyik szobában a tűz terjedését a másik helyiségbe. Az igazi tűzfalak gyakoriak az irodaépületekben és az apartmankomplexumokban. Ezt a koncepciót az interneten keresztül egy tűzfal olyan szoftver, amely megakadályozza a hálózat egyik szegmensének forgalmát a másik szegmensbe jutni. Pontosabban megállítja az otthoni hálózatba érkező internetes forgalmat, kivéve, ha kifejezetten kérik.

A legtöbb házban manapság valószínűleg van útválasztó, és a router az alapvető tűzfal-funkciók egy részét is ellátja. Az útválasztót nem úgy kell konfigurálni, hogy egyáltalán elfogadja a bejövő kapcsolatokat, de a legjobb, ha mindenképp ellenőrizze az útválasztó útmutatásait. A nyitott bejövő portok jó kettős ellenőrzése a Gibson Research’s Shield’s Up! port ellenőrző.

Az Ubuntu változatok az Ultimate Firewall (UFW) telepítésével vagy a tárolókban érkeznek. Annak ellenőrzéséhez, hogy telepítve van-e, írja be az ufw parancsot. Ha kapsz valamit, például $ ufw

HIBA: nincs elegendő érvény, akkor telepítve van. Ha még nincs telepítve, az apt-get ezt megteszi Önnek. Opcionálisan telepítse a gufw-t, ha azt akarja, hogy a grafikus felhasználói felület konfigurálja az UFW-t, bár rendkívül könnyen kezelhető csak a héjból.

$ sudo apt-get install ufw gufw

A telepítés után az UFW nem aktiválódik.

$ sudo ufw status

Állapot: inaktív

Először el kell készítenie egy vagy két szabályt, majd aktiválhatja azt. Csak SSH-n keresztüli IP-hozzáférésem engedélyezéséhez a parancs így néz ki (használja a saját IP-jét, és ne a 11.22.33.44-et):

A $ sudo ufw engedélyezi a proto tcp-t 11.22.33.44-től a 2222-es porthoz

Az állapot ellenőrzéséhez szükséges:

$ sudo ufw status

Állapot: aktív

Akcióba kezdve

– —— —-

2222 MINDEN 11.22.33.44

Egy szabály eltávolításához a legegyszerűbb szám szerint megtenni. Futtassa az állapotot ezzel a számmal, majd törölje a számszabályt:

A $ sudo ufw státusz számozott

Állapot: aktív

Akcióba kezdve

– —— —-

[1] 2222 MEGENGEDÉS 11.22.33.44-ben $ sudo ufw delete 1

törlése:

engedje 11.22.33.44-től bármelyik 2222-es porthoz proto tcp értékre

Folytassa a művelettel (y | n)?

A tűzfal aktiválásához használja az Engedélyezés lehetőséget:

$ sudo ufw enable

A parancs megszakíthatja a meglévő ssh-kapcsolatokat. Folytassa a művelettel (y | n)? y

A tűzfal aktív és engedélyezve van a rendszer indításakor

A letiltáshoz használja a letiltást:

$ sudo ufw Disable

A tűzfal leállt és le van tiltva a rendszer indításakor

Az UFW valójában csak egy front-end az IPTables számára, amint láthatja, ha futtatja a sudo iptable -L-t, amikor az UFW engedélyezve van. Az IPTáblázatoknak sok felülete van, vagy az IPTáblázatok közvetlenül is használhatók, de az UFW nagyon egyszerűvé teszi.

A grafikus felhasználói felület ugyanazokat a funkciókat engedélyezi.

Frissítés

A szoftverek bármelyike a legkönnyebben kihasználható támadási vektorok ismert gyengeségei. A hackerek körében a [nulla napos kizsákmányolás] kifejezés (https://en.wikipedia.org/wiki/Zero-day_ (számítástechnika) (vagy csak 0 nap) egy felfedezett, de még nem ismeretes kizsákmányolásra utal. Valójában ez az eladónak nulla napot biztosít a javításhoz, amint tudomására jutnak. Ez azt jelenti, hogy a nulla nap a legveszélyesebb az összes kizsákmányolás miatt, mivel a rossz fiúk aktívan kihasználják azt, miközben az eladó versenyez Előbb vagy utóbb az eladó javítja és kiad egy frissítést a termékükhöz, amely bezárja azt, amely kihasználja.

Amikor a gyártó kiadja a javítást, a biztonsági rés nagyon széles körben ismertté válik. Más rossz fiúk, akik még nem tudtak a biztonsági résről, letölthetik a frissítést és elemezhetik azt. Sok esetben képesek felfedezni, hogy mi volt a kihasználás alapja a frissítésben megváltozott változások. Ezt az információt felhasználhatják az alkalmazás olyan példányainak vadászatához, amelyeket még nem frissítettek.

Ebből arra lehet következtetni, hogy a számítógépen lévő szoftver frissítésére való várakozás egyszerűen hosszabb ideig nyitva hagyja a rendszert, amikor annak sikeresen megtámadható. Fontos, hogy a frissítéseket, legalábbis a biztonsági frissítéseket, telepítse a rendszerére, mihelyt lehetséges, miután elérhetővé váltak.

A 0 napos veszély rendkívül grafikus példájaként a nemrégiben megjelent WannaCry ransomware támadás, amely több mint negyedmillió számítógépet fertőzött meg több mint 150 országban, 0 napos kihasználást használt az EternalBlue nevű Microsoft Windows Server Message Block (SMB) protokollban. Ebben az esetben az EternalBlue nem volt új; általánosan egyetértett abban, hogy az Egyesült Államok Nemzetbiztonsági Ügynöksége évekkel ezelőtt fedezte fel. Ahelyett, hogy informálta volna a Microsoftot a sebezhetőségről, az NSA elhallgatott róla, és évek óta számítógépeket támadott világszerte. Az NSA csak akkor nyilvánosságra hozta a Microsoft sérülékenységét, miután a The Shadow Brokers hackeres csoport ellopta tőlük a kizsákmányolást, és megjelent a világnak..

Internet

Az internet a leghatékonyabb rosszindulatú szoftverek szállító rendszere, amelyet az emberek még mindig elképzeltek. Bárki, bárhol, rosszindulatú programokat küldhet neked olyan szokásos mindennapi módszerekkel, mint az e-mail. Ha elárulja és telepíti a rosszindulatú programokat, akkor a számítógépe azonnal elkezdi az adatok küldését a rosszfiúnak az interneten keresztül. A ransomware esetében elég gyorsan nyilvánvalóvá válik, hogy számítógépe megfertőződött. Ha azonban a rosszindulatú szoftvert úgy tervezték, hogy számítógépét toborozza egy botnetbe, vagy csendesen bejelentkezzen az összes felhasználónevével és jelszavával, akkor soha nem veszi észre, hogy telepítve van, kivéve, ha víruskereső és rosszindulatú programok védelmét használja.

A rossz fiúk számára nehéz lehet átjutni a tűzfalakon, az útválasztókon és az antivírusokon. Könnyebb támadni belülről, ha becsapja Önt a futó programokba. Noha sokunk hozzáértővé teszi az adathalász e-maileket, sokkal nehezebb felismerni az drive-by letöltési támadásokat. A megtámadások olyan webhelyekre utalnak, amelyek rosszindulatú Javascriptet vagy más futtatható tartalmat töltöttek le böngészőjébe anélkül, hogy tudnának róla. A sokféle módszer közül a Javascript és a Flash a legrosszabb elkövetők.

Javascript

Az interneten való böngészés engedélyezett Javascript használatával támadást hív fel. Sokan azt állítják, hogy az internet Javacript nélkül teljesen megsérült, ezért nem praktikus kikapcsolni, de ez nem igaz. Egy olyan bővítmény használata, mint a ScriptBlock for Chrome vagy a NoScript for Firefox, lehetővé teszi egy kattintással a Javascript engedélyezését azon webhelyek számára, amelyekre szükségük van rá. Az alapértelmezett helyzet a Javascript letiltása, majd az engedélyezése webhelyenként. Ez azt jelenti, hogy a már megbízható webhelyek jövőbeli látogatásai számára engedélyezni kell a Javascript futtatását.

Vaku

Az Adobe Flash annyira veszélyes, hogy egy teljes cikket írtam a Flash sebezhetőségéről. A Flash-ek bármelyike, amellyel tisztában vagyok, az egyik legkritikusabb sebezhetőségi rátával rendelkezik.

A NoScript for Firefox blokkolja a Flash és a Javascriptet is, a Chrome alapértelmezés szerint ki van kapcsolva. A Flash engedélyezéséhez a Chrome-ban ki kell térnie a http: // króm / beállítások / tartalom elemébe. Ha erre van szüksége, akkor a Flashcontrol-hoz hasonló plugint használhatja annak ellenőrzésére, hogy mely webhelyek használhatják a Flash futtatását.

Virtuális magánhálózatok (VPN-k)

A VPN-k egy általános biztonsági réteg, amelyet a legtöbb biztonsági és magánélet-tudatos ember tisztában van. A Linux asztal csak egy újabb, internethez csatlakoztatott gép, és mint ilyen, nincs különösebb védelme a hálózati szippantás ellen. Ezért a VPN használata Linux gépen ugyanolyan elengedhetetlen, mint a VPN használata más operációs rendszerekkel.

VPN használatakor az asztalt hagyó hálózati forgalom titkosítva van, és a rendszer nem dekódolja azt, amíg el nem éri a használt VPN szervert. A bejövő forgalmat a VPN szerver titkosítja, és csak akkor dekódolja, amikor megérkezik a számítógépére. Ez azt jelenti, hogy az internetszolgáltató kissé védett a szimatolás ellen. Ha olyan helyzetben van, hogy nem megbízható hálózatot, például nyilvános wifi-t használ, akkor egy VPN nélkülözhetetlen, mivel a titkosítás megakadályozza, hogy ugyanazon a hálózaton a rossz fiúk képesek legyenek elolvasni a csomagokat.

Napjainkban egyre növekszik a Linuxot támogató VPN-ek támogatása. Ha Ön kissé technikus-hozzáértő, dönthet úgy, hogy saját VPN-kiszolgálót készít egy Amazon EC2 példány segítségével. Ha inkább csak valami olyat szeretne, ami működik, a Comparitech itt tartja a Linux VPN szolgáltatók listáját..

Az OpenVPN a leggyakoribb VPN protokoll a Linuxon, és sok eladó ajánlat valójában az OpenVPN-t használja a motorháztető alatt. Az OpenVPN népszerű, mivel megbízható SSL protokollt használ, bármilyen porton működhet, és támogatja a tökéletes továbbítási titkot. Ha eladó által szállított VPN-t használ, keresse meg azt, amely OpenVPN-t használ.

Letöltési integritás

Az adathalász e-mailek általában megpróbálják rávenni, hogy tegye a következők egyikét: téveszt be egy hamis webhelyre történő bejelentkezésbe, hogy a rosszfiú ellopja felhasználónevét és jelszavát, vagy becsapjon be egy olyan szoftver telepítésére a rendszerére, amely a rosszfiú javát szolgálja. valamilyen módon. Ahogy az adathalász e-mailek hatékonysága csökken, a rossz fiúknak más módszereket kell találniuk becsapására. Az egyik ilyen módszer az, hogy rosszindulatú programjaik jó szoftvernek tűnjenek, és szándékosan telepítsük.

A rosszindulatú programok kiterjesztései általában hirdetéseket telepítenek a rendszerére, vagy a kereséseket átirányítják valamilyen bevételt generáló keresőmotorra, vagy telepítenek más alkalmazásokat is, amelyeket nem akarnak, a kívánt kiterjesztés mellett. Ez a gyakorlat annyira elterjedt, hogy a rossz fiúk jó minőségű elhagyott mellékleteket vásárolnak, és rosszindulatú programokat fecskendeznek be ezekbe. Ez sokkal hatékonyabb, mint egy új kiegészítő fejlesztése, mivel az új kiegészítők minősítés nélküli kezdődik, és a böngésző kiegészítő tárolói magasabb szintű ellenőrzés alá tartoznak..

A letöltés forrása

Fontos, hogy legyen óvatos, hogy pontosan mit tölt le és ahonnan töltötte le. Például valószínűleg rendben van egy víruskereső program letöltése az eladó törvényes webhelyéről. A letöltés valamilyen harmadik fél webhelyéről olyan domain névvel, amely úgy tűnik, hogy nem áll kapcsolatban a szállítóval, valószínűleg nem megfelelő. Ez vonatkozik a Linux terjesztési adattárakra is, amelyekről ez a cikk később szól.

Fájl ellenőrző összegek

Egyes alkalmazások nem igazán elősegítik, hogy letöltésre kerüljenek egyetlen helyről, például a gyártó webhelyéről. Számos alkalmazást, különös tekintettel a biztonsági és adatvédelmi alkalmazásokra, más módszerekre, például a torrentekre terjesztik. Egyetlen azonosítható letöltési forrás nélkül nehezebb meghatározni, hogy teljes mértékben megbízható-e az alkalmazásban. Az egyik módszer, amelyet egyes szoftver szerzők használnak, az alkalmazásuk matematikai ellenőrző összegének biztosítása. A felhasználók ezután futtathatják ugyanazt a matematikai függvényt a letöltött fájl ellen, és ha a két összeg megegyezik, akkor valószínű, hogy a fájlt nem módosították.

MD5

Noha az MD5 meglehetősen megbízható ellenőrzőösszegként elavult, még mindig széles körben használják. Például a chkrootkit használatával látom, hogy a zip fájl MD5 aláírása a chkrootkit oldalon a6d7851f76c79b29b053dc9d93e0a4b0 formátumban kerül közzétételre. Biztosíthatom ezt, mivel ez közvetlenül a hivatalos chkrootkit oldalon található linkből származik.

Ezután egy torrentből vagy más forrásból kapok ugyanazon zip fájl másolatát, és futtam az md5sum fájlt az újonnan letöltött fájlommal:

$ md5sum chkrootkit-m.zip

a6d7851f76c79b29b053dc9d93e0a4b0 chkrootkit-m.zip

Mivel az ellenőrző összegek megegyeznek, ez elégséges garancia arra, hogy a fájlt nem véletlenül megrongálták. Az MD5 algoritmus gyengeségei miatt azonban nem lehet biztos, hogy a fájlt nem szándékosan változtatták meg, és úgy készítették el, hogy az MD5 ellenőrző összeg nem változik.

Ugyanez a folyamat erősebb algoritmussal magasabb szintű bizalmat fog biztosítani abban, hogy a letöltést nem módosították. Az egyik példa a SHA256 aláírás használata az OpenOffice letöltés ellen. Az OpenOffice SHA256 aláírás az OpenOffice letöltési oldalán található “

f54cbd0908bd918aa42d03b62c97bfea485070196d1ad1fe27af892da1761824 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz

Ehhez mind a SHA256 ellenőrző összegű fájlra, mind az azonos nevű letöltésre szükségem van:

$ ls -l Apache_OpenOffice *

-rw-rw-r– 1 xxx xxx 145578419 július 16 10:11 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz

-rw-rw-r– 1 xxx xxx 125 Július 16 10:11 Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz.sha256

$

$ sha256sum -c Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz.sha256

Apache_OpenOffice_4.1.3_Linux_x86_install-deb_en-GB.tar.gz: OK

Az utolsó sor végén lévő OK azt jelenti, hogy a tar.gz fájl SHA256 ellenőrző összege megegyezik.

Megbízható repók

A legtöbb Linux felhasználó számára az első telepítési út a disztribúciók. Az olyan eszközök használatával, mint a yum vagy az apt-get, kényelmesen telepíthető olyan szoftvert, amely kompatibilis az adott disztróval. Ezeket a repókat a disztribútor karbantartói ellenőrzik és ellenőrzik, így meglehetősen magas a bizalom abban, hogy a repókban szereplő alkalmazások biztonságosak. Noha kiderül, hogy egy alkalmazásnak van valamilyen veleszületett hibája az úton, nehéz lenne, ha valaki rosszindulatúan megváltoztatna egy alkalmazást egy repóban, és átjuttatja ezt a változást a kapuőrökön.

Ennek ellenére sok nem hivatalos repó létezik, és ezeket egyáltalán nem őrzik. Ubuntuban szoftveres repó hozzáadható az apt-get és a Személyes Csomag Archívum (PPA) nevének használatával, és a REPOSITORY_NAME helyébe az alkalmazandó repóval.

sudo apt-add-repository ppa: REPOSITORY_NAME

Vegye figyelembe, hogy a tároló hozzáadásához a sudo parancsot kell használnia. Ez annak a jele, hogy így cselekedve bízik a szoftverben abban a PPA-ban. A sudo-t is használja annak a PPA-nak a szoftverének telepítéséhez, amikor az idő eljön, ezért fontos, hogy biztos legyen benne, hogy bízik benne..

Számos PPA-t az Ubuntu fejlesztői biztosítanak annak érdekében, hogy olyan aktuális szoftvert kínálhassanak, amelyet még nem tartalmaztak az Ubuntu, vagy olyan szoftvert, amelyet egyáltalán nem tartalmaznak az Ubuntu. Alapvetően azonban szoftvert telepít egy ismeretlen forrásból, tehát ugyanazokat az óvintézkedéseket kell figyelembe venni, mint a webhelyről történő letöltést.

OPSEC

Az operációs biztonság (OpSec) gyakorlata nem különbözik a Linux rendszertől, mint bármely más operációs rendszernél. Az OpSec olyan gyakorlat, amelyet egy ellenfél felhasználhat nagy mennyiségű látszólag triviális és egymással nem összefüggő információ gyűjtésére, és aztán összeállítva egy nagyon nem triviális és káros dolgot. A klasszikus példák a társadalmi mérnöki technikák használatával próbálják megszerezni a jelszó-helyreállítási információkat, például az anyák leánykori neveit és az első háziállatok nevét, majd ezeket az információkat felhasználva Amazon vagy Apple fiókba törnek. Innentől születési dátumok, levelezési címek és esetleg hitelkártya-információk szerezhetők meg, amelyek lehetővé teszik a támadás további eskalációját egy még fontosabb szintre, például banki átutalásokkal..

Az OpSec fontos napi szempontjai például:

- Ne használja újra a jelszavakat a webhelyek között. Több mint 50 millió számlát hackertek és értékesítettek azóta, hogy elindítottam a Porned. Ezek a hulladékok aranyat jelentenek a rossz fiúknak, mert tudják, hogy ezeknek a felhasználónév és jelszó kombinációknak sok oldala működni fog.

- Használjon kétfaktoros hitelesítést, ha rendelkezésre áll. Kétfaktoros hitelesítés (2FA) azt jelenti, hogy kétféle hitelesítést kell megadnia a fiókjába való bejelentkezéshez. Az első általában a jelszavad. A második általában egy numerikus kód, amelyet egy hitelesítő alkalmazás nyújt, például a Google Authenticator, vagy SMS-ben küldi el a telefonjára. A numerikus kódok általában percenként vagy minden felhasználáskor megváltoznak. A biztonsági előnye itt az, hogy ha egy rosszfiú megszerezte a felhasználónevét és jelszavát, akkor még lehetetlen lenne bejelentkezni a fiókjába, még a 2FA-kód nélkül is. Csupán kevés webhely támogatja a 2FA-t ebben az időben, de ezt lehetőleg engedélyeznie kell.

- Kerülje el a személyes adatok, például a címe vagy születési ideje online közzétételét. A címadatokat általában meglehetősen könnyű megtalálni, mert oly sok szervezet közzéteszi például a tagok listáját vagy az adományok nyilvántartásait.

- Titkosítás: Legalább használjon lemezes rejtjelezést, és győződjön meg arról, hogy a számítógép leáll, ha nem használja. Ez titkosítja a merevlemezt, így még lopás esetén is nehéz lesz az adatok helyreállítása. Magasabb szinteken használjon fájltitkosítást az érzékenyebb fájlokhoz, hogy azok titkosítva legyenek még akkor is, ha a számítógép fut vagy készenléti állapotban van..

- Használjon jelszókezelőt. Az 1. szabály követése (ne használja újra a jelszavakat) jelszókezelő használata nélkül szinte lehetetlen. A mai internetes navigációhoz szükséges jelszavak száma gyorsan meghaladja annak a képességét, hogy manuálisan kezelje azokat. Ezen túlmenően a legtöbb jelszókezelő rendelkezik jegyzetek funkcióval. Ez azért hasznos, mert nincs ok a jelszó-helyreállítási kérdésekre adott valódi válaszok felhasználására. Ha a hamis válaszokat elkészíti, majd megjegyzésként tárolja azokat a jelszókezelőben, akkor a rossz fiúk is megsemmisülhetnek, még akkor is, ha sikerült megszerezni a helyes válaszokat..

Végezetül: a biztonság 24 órás munkát jelent. Nincs olyan pont, ahol elegendő biztonságot valósít meg, és megteszi a számítógép biztonságát. Az itt ismertetett alapok betartása után magasan lógó gyümölcsré válik, és nehezebbé teszi az alkalmi hackerek behatolását. A veszélyek azonban naponta fejlődnek, és a lépésekhez valószínűleg meg kell változtatnia a gyakorlatokat. Az is legjobb, ha előre tervezünk. Fontolja meg, mit fog tenni, ha csapkodott, nem pedig ha csapkodott. Egy kis előkészítés enyhébbé teheti aznap a stresszt.

Az asztali Linux biztonsága valóban nagyon fontos, és nem szabad elfelejteni, hogy védelmet igényel. Azonban az asztali Linux biztonsága alapvetően robusztusabb, mint a Windows, és ez nagyon fontos tény. A Linux rövid története érdekes és fontos, és segít megérteni, hogy miért olyan biztonságos az asztali Linux. A gyakorlati tanácsok, amelyeket a cikkben találunk, nagyon hasznosak lehetnek az asztali Linux biztonságának megőrzéséhez. Az antivírus, a tűzfal, a frissítések és az internet használata mind nagyon fontos, és mindig figyelni kell rájuk. Összességében az asztali Linux biztonsága nagyon fontos, és mindig figyelni kell rá.