Mi a WPA3? A Wi-Fi védett hozzáférést (WPA) gyakran olyan biztonsági szabványnak vagy protokollnak nevezik, amelyet a wi-fi hálózatok titkosításához és védelméhez használnak, például azt, amelyet valószínűleg otthon vagy munkahelyén használsz, de valójában ez a Wi-Fi által kifejlesztett biztonsági tanúsítási program. -Fi Szövetség a vezeték nélküli számítógépes hálózatok biztonságához.

A [year] júniusában kiadott WPA3 a WPA2 utódja, amelyet a biztonsági szakértők „töröttnek” neveznek. A WPA3 kifejlesztésének célja a WPA javítása volt a használat egyszerűsége és a megnövelt kriptográfiai erő szempontjából. Elődjéhez hasonlóan a Personal és az Enterprise kiadásokban is elérhető, de ez a verzió továbbfejleszti a WPA2-t robusztusabb hitelesítési és titkosítási funkciókkal, valamint megoldást kínál a WPA2 beépített hibájára, a KRACK. Ez magában foglalja az IoT wifi eszközök csatlakoztatásának egyszerűsítését és biztonságosabbá tételét szolgáló funkciókat is.

A probléma

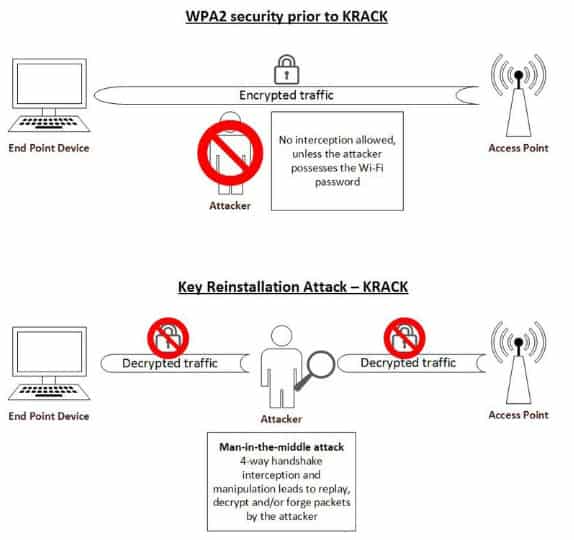

A KRACK (Key Reinstallation Attack) hibát súlyos visszajátszási támadásnak lehet besorolni, és ez a közép-ember támadás formája. A WPA2-vel kapcsolatos alapvető probléma, amelyet a KRACK felfedezés is rámutatott, magának a WPA2 tanúsítási szabványnak a hibája, nem pedig a rossz termékkonfiguráció vagy a szolgáltatás megvalósítása által okozott gyengeség..

Később mélyebben belemerülünk a KRACK-be, de a lényeg az, hogy a WPA2 helyes megvalósítása valószínűleg sérülékeny; a biztonsági rés a WPA2 protokollban rejlik.

A megoldás

Erre a vitára reagálva [year]. júniusában a Wi-Fi Alliance® bejelentette a Wi-Fi CERTIFIED WPA3 ™ biztonság bevezetését, amely egy wifi tanúsítási szabvány, amely:

- A KRACK sebezhetőséggel foglalkozik

- Frissíti a WPA2-t további biztonsági funkcióvals. Ez azért fontos, mert több olyan wifi biztonsági lyuk van, amelyek vonzóbbak a hackerek számára, és sokkal könnyebb megtörni, mint a KRACK.

Mi a WPA3? A wifi készülékek WPA3 tanúsítása lazán összevethető az autója közúti igazolásával. Tanúsítás nélkül a hardvergyártók nem állíthatják a Wi-Fi Alliance biztonsági előírásainak való megfelelést.

Lehetséges némi idővel azelőtt, hogy a WPA3 a wifi-felhasználók számára teljes bevásárlást kezdene; időközben a „WPA2 eszközök továbbra is együttműködnek és elismert biztonságot nyújtanak”, állítja a Wi-Fi Alliance. A WPA2 továbbra is kötelező az összes wifi-tanúsítással rendelkező eszköz számára az átmeneti időszakban.

Mi a WPA3? és biztonságos-e??

Ez a cikk azt vizsgálja meg, hogy a WPA3 hogyan javítja a WPA2 biztonságát, és átteszi a KRACK perspektíváját. Noha a WPA3 határozottan a megfelelő biztonsági út a jövőben, a felhasználóknak gondoskodniuk kell arról, hogy a sokoldalú, többrétegű biztonsági stratégia hogy megvédjék a wifi-hálózat minden aspektusát. A WPA3 nem elegendő a wifi-hálózatok teljes védelméhez, bár a KRACK-javításon kívüli fejlesztések messze megmutatják a többi wifi-biztonsági rést. Megbeszéljük néhány, a WPA3-ban elhangzott kritikát is. Végül megismerjük néhány módot, amellyel az otthoni felhasználók és a vállalkozások gyakorolhatják a biztonságos wifi szolgáltatást. A WPA3 biztonságos? Nézzük meg.

A KRACK sebezhetőség mértéke

A KRACK felfedezése némi nyugtalanságot okozott az informatikai közösségben, annak oka, hogy annyira sok wifi készülék használja a WPA2-t, és egyre több ember használja ezeket az eszközöket az internethez való csatlakozáshoz. Wigle szerint [year] januárjában világszerte több mint 400 millió vezeték nélküli kapcsolat volt. A KRACK nagy részét kiszolgáltatottá teheti támadásokkal szemben. (Mellesleg, vadonban még nem történt dokumentált KRACK-támadás.)

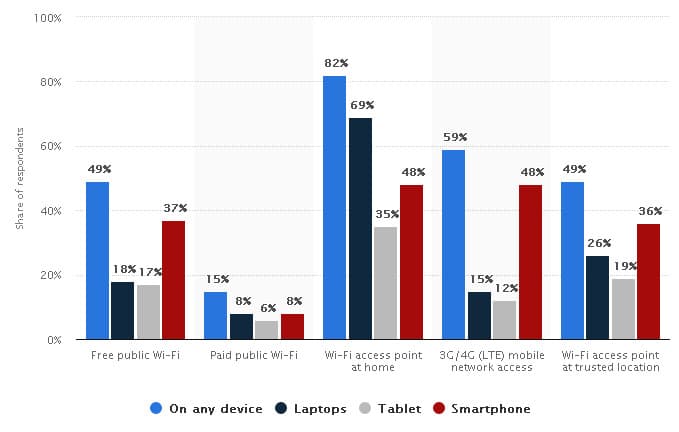

Vezeték nélküli internet-hozzáférés az internetes felhasználók szerint világszerte, 2015. június óta, eszközönként (Forrás: Statista)

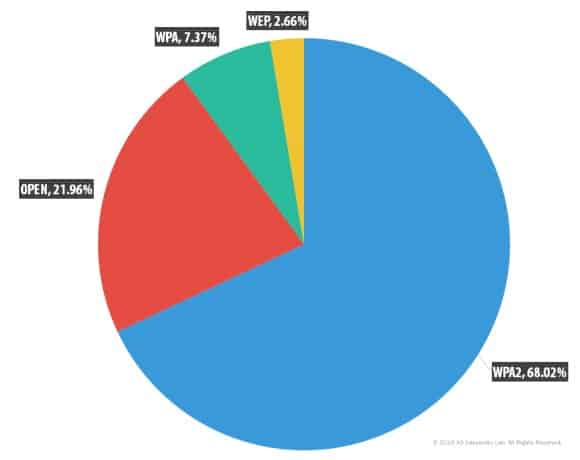

Mennyire biztonságosak a jelenlegi wifi titkosítási szabványok?

- Vezetékes egyenértékű adatvédelem (WEP) – Nagyon megbízhatatlan, de még mindig használatban van. A Kaspersky Labs szerint a hackereknek csak néhány percbe telik a WEP-védett hálózatok feltörése.

- Nyílt hálózatok – Nincs biztonság.

- Wi-Fi védett hozzáférés (WPA) – 2002-ben a WPA-t csak a WEP-t felváltó közreműködésnek szánták, és 2004-ben a WPA2 váltotta fel. A WPA problémája a nem biztonságos TKIP titkosítási protokoll használata volt..

- Wi-Fi védett hozzáférés 2 (WPA2)

- Az Személyes A verzió meglehetősen biztonságos, de érzékeny a brutális erő és a szótár támadásokra. Ez lehetővé teheti a hozzáférési pont és az eszköz közötti kommunikáció (kézfogások) megszakítását a wifi-munkamenet kezdetén.

- Az Vállalkozás A verzió bizonyos mértékben védett a kézfogás-elhallgatásoktól, mivel kiegészítő vállalati engedélyezési eljárásokat használ.

- Wi-Fi védett hozzáférés 3 (WPA3) – [year] januárjától kicseréli a WPA2-t, bár egy kis időbe telik a bevezetése. Ez a legjobb wifi biztonságot nyújtja a pillanatban.

Ne feledje, hogy CSAK WPA2-védett eszközök vannak kitéve a KRACK támadásnak. A nyílt, nem biztonságos hálózat nem titkosítva és sebezhető sokféle támadás ellen, de a KRACK szempontjából nem, mivel nem használja a WPA2-t..

-Ban használt titkosítási típusok nyilvános wifi hotspotok globálisan (Forrás: Kaspersky biztonsági hálózat (KSN))

A KRACKing analógia

A kézfogás-tárgyalások hiányosságai – az a pont, ahol a hozzáférési pont (AP) és az útválasztó találkoznak és üdvözlik az ügyfél hitelesítő adatainak megerősítését – a WPA2 sebezhetőségének középpontjában állnak. Mélyebben megvizsgáljuk, miért a következő szakaszban, ahol megvizsgáljuk, mi a WPA3.

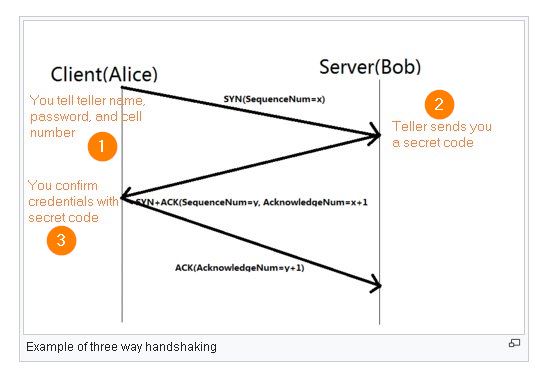

A jelenet beállításához itt van analógia a kézfogáshoz folyamat (ha engedi meg a képzeletnek egy kis engedélyt.)

Ábra a háromutas kézfogásról, az alábbi analógia szerint (Forrás: Wikipedia, módosításokkal)

-

- Tegyük fel úgy, mintha a banknál tartózkodna, és a pénztáros megkérdezi a nevét, jelszavát és telefonszámát, mielőtt pénzt adnak neked. Ön és a bank megállapodtak ebben a biztonsági eljárásban annak bizonyítására, hogy Ön az, aki azt állítja, hogy Ön a pénzfelvételkor.

- Adja meg a nevezõnek a nevét, jelszavát és celláját. Ebben a bankban a folyamat következő lépése az, hogy a bank küldje el a telefonjára a titkos kód amelyet személyazonosságának megerősítésére fogsz használni.

- Időközben, tudatlanul, valaki, aki maga mögött áll a sorban, hallgat és hallotta a nevét és jelszavát, és ami a legfontosabb: titkos kód.

- Miután elhagyta a bankot, a lehallgató felrobbant a pénztárhoz, és amíg a titkos kódja továbbra is érvényes, a lopott név, jelszó és titkos kód.

Valószínűleg észrevette a fenti forgatókönyv gyenge pontját; a hitelesítő adatok meghatározásakor bizonyos fokban veszélybe került a biztonság; nem akkor, amikor a hitelesítő adatai fölött vannak, hanem azért, mert amikor elhagyta a bankot, a titkos kód továbbra is érvényes volt. Ha nem lett volna, akkor a neved, a jelszó, a mobiltelefonszám és a titkos kód nem lett volna hasznos a lehallgató számára..

Van egy csavar ebben a meseben: az beszedő és a lehallgató csapokban vannak. Ez a hamis elbeszélő valójában meghamisította az igazi elbeszélőt (aki ebédre megy), és ez az ember-közép támadás. Mindkét bűnöző megkapta a hitelesítő adatait.

Ezt a problémát, amint látni fogjuk, a WPA3 megoldja.

Hogyan sebezhető a WPA2??

A WPA2 elsődleges sebezhetősége a négyirányú kézfogás A wifi-kapcsolatok biztonságos használatához egy előre megosztott kulcsot (PSK) használ. (A WPA3-ban a PSK helyére egyidejűleg azonosak az azonosítás (SAE) kézfogás.)

Ebben a szakaszban az előző szakasz analógiáját használjuk a probléma illusztrálására.

Előre megosztott kulcs (PSK)

A biztonsági ellenőrzés kezdeti részét, amelyet a fenti analógia útján átment a banknál, lazán össze lehet hasonlítani a WPA2-PSK-val., hitelesítés amely megköveteli, hogy egyén jelszó használatával csatlakozzon egy wifi hálózathoz (kérjen pénzt a bankban a metaforában). A PSK egy „megosztott titokra”, ebben az esetben a jelszóra utal.

Megjegyzés:

- WPA2 PSK nélkül egy opció, amelyet hitelesítési szerver használatához használ. A vállalkozásnak ezt a lehetőséget kell választania, ha egyedi kulcsokat akar hozzárendelni az alkalmazottak eszközéhez. Ha egy kulcs sérül, akkor a vállalkozásnak csak egy eszköz számára kell új kulcsot előállítania. Ez azt is megakadályozná, hogy más eszközöket veszélybe sodorjon az elveszett vagy ellopott kulcs, ami akkor fordulhat elő, ha minden eszköz ugyanazt a kulcsot használja.

- Mi a különbség a WPA2-PSK között és WPA2-Personal? A kifejezéseket felcserélhetően használják, bár a WPA2-Personal azt jelenti, az AES használata, míg a WPA2-PSK azt jelenti, választás a régebbi TKIP és az AES között. Amint azt egy Cisco blogban elmagyarázták, egyes eszközök lehetővé teszik a WPA-t AES-kel és a WPA2-t a TKIP-vel. Az AES opcionális a WPA-ban, de a WPA2-ben az AES kötelező és a TKIP opcionális. Mindkét kifejezés a PSK használatára utal, amely megkülönbözteti a WPA2-Personal-t a WPA2-Enterprise-tól.

Négyirányú kézfogás

A hitelesítő adatok hitelesítését a telekommunikációban kézfogásnak nevezzük. A banknál Ön és az újságíró háromlépéses kézfogást cseréltek a hitelesítő adatok meghatározása érdekében, a titkos kód pedig a folyamat utolsó kézfogása.

Minden wifi hálózat a négyirányú kézfogás.

Az alábbi ábrán a hamis wifi hozzáférési pont az a hamis beszéd, akivel a banknál foglalkozott.

Ábra annak bemutatására, hogy egy KRACK támadás mikor szakítja el a négyirányú kézfogást (Forrás: Enisa)

Rowell Dionicio, aki a Packet6-ot írja, elmagyarázza: „A támadó elront egy valódi hozzáférési pontot és becsapja az ügyfelet a gazember hozzáférési ponthoz való csatlakozásba, de lehetővé teszi a Wi-Fi hitelesítés befejezését. A KRACK támadás elhárításához a támadó üzenetet játszik le a 4-utas kézfogásban. A hiba az, hogy az áldozat eszköze elfogadja ezen üzenetek egyikének visszajátszását, amikor nem kellene. Így lehetővé téve a támadónak egy korábban használt kulcs használatát. A kulcsot csak egyszer szabad használni, és ez a hibás KRACK támadási célok. ”

A Dionicio folytatja: „A KRACK Attack műszaki javítása az, hogy megakadályozzuk az újrafelhasználási nonce értékeket. Az eszközök nem fogadhatnak el korábban használt kulcsokat.”

Olvassa el Mathy Vanhoef, a KRACK kutatója a nem-újrafelhasználás technikai magyarázatát.

A WPA3 biztonságos? Persze, de vannak javítások a WPA2-ben is

A WPA3 bejelentése néhány hullámot megtett, de az eltartása némi időbe telik. Időközben néhány WPA2 fejlesztést is telepítenek:

- A védett kezelőkeretek (PMF) elfogadásának bevezetése az összes „Wi-Fi HITELESÍTETT” eszközre

- Annak biztosítása, hogy a gyártók rendszeresen ellenőrizzék a tanúsított eszközöket (source: Commisum)

- A 128 bites kriptográfiai csomag szabványosítása (source: Commisum)

Melyek a két WPA3 verzió?

A WPA két olyan verziója érkezik, amelyek a végfelhasználó igényein alapulnak (otthoni vagy üzleti használatra.). Ennek ellenére nincs nagy különbség a WPA3-Personal és a WPA3-Enterprise között, bár ez utóbbi biztonságosabb, mint volt célja az ultraérzékeny adatok és a nagyvállalatok védelme.

Röviden összegezzük a két verziót a Wi-Fi Alliance által leírtak szerint. Először mindkét változat:

- Használja a legújabb biztonsági módszereket

- Tilos az elavult régi protokollokat

- A védett kezelési keretek (PMF) használatának megkövetelése. “Az Unicast felügyeleti akciókeretek védettek mind a lehallgatás, mind a hamisítás ellen, a multicast menedzsment cselekvési keretek pedig a hamisítás ellen is védettek” – mondta a Wi-Fi Alliance. Dióhéjban a Wikipedia a kezelési kereteket úgy írja le, mint „mechanizmusok, amelyek lehetővé teszik az adatok integritását, az adatok eredetiségét és a visszajátszás védelmét.” Működési leírást talál a Cisco webhelyen.

WPA3-Personal

Ez a verzió biztosítja a jelszó alapú hitelesítést, még akkor is, ha a felhasználók rövid vagy gyenge jelszavakat választanak. Ehhez nincs szükség hitelesítési szerverre, és alapvető protokollt használnak otthoni felhasználók és kisvállalkozások.

- 128 bites titkosítást használ

- Használja az egyenlő egyenértékű hitelesítés (SAE) kézfogást, amely védi a brutális erőszakos támadásokat

- A továbbiakban titkosítást jelenti, hogy minden új titkosítási kulcs generálódik, amikor WPA3 kapcsolatot létesítenek, tehát ha az eredeti jelszó sérül, akkor nem számít

- Fokozza a biztonságot a nyilvános hálózatokban

- Könnyen kezeli a csatlakoztatott eszközöket

- Lehetővé teszi a természetes jelszó-választást, amelyet a Wi-Fi Alliance állításai megkönnyítenek a felhasználók számára a jelmondatok megjegyzése

WPA3-Enterprise

Kiegészítő védelmet nyújt az érzékeny adatokat továbbító vállalati hálózatok számára, például a kormányok, az egészségügyi szervezetek és a pénzügyi intézmények számára. Tartalmaz egy opcionális, 192 bites minimális erősségű biztonsági módot, összhangban a Nemzeti Biztonsági Rendszerek Bizottságának a Nemzeti Biztonsági Algoritmus (CNSA) csomagjával. Ezt az amerikai kormány kérte.

A WPA3-Personal és a WPA3-Enterprise közötti fő különbség a hitelesítési szinten van. A személyes verzió a PSK-t és az Enterprise verziót olyan funkciók koktéljával használja, amelyek felváltják a WPA2-Enterprise IEEE 802.1X verzióját. Látogasson el a Wi-Fi Alliance oldalra a műszaki specifikációért.

Bővebben Eric Geier, a Cisco Press számára írt cikk, elmagyarázza, hogy a vállalkozások hogyan léphetnek át a WPA3-Enterprise-hoz.

Új WPA3 szolgáltatások

Négy fejlesztési terület

A WPA3 négy új funkcióját fejlesztették ki a WPA2 javítására. azonban, ezek közül csak az egyik kötelező a WPA3 tanúsításhoz: a sárkány kézfogás. Az alábbiakban bemutatjuk a fő funkciók rövid összefoglalását. Később ebben a szakaszban részletesebben foglalkozunk.

- Biztonságosabb kézfogás – Az egyenlő azonosítás (SAE) protokoll (más néven a Dragonfly kézfogás) új interakciót igényel a hálózattal minden alkalommal, amikor egy eszköz titkosítási kulcsot kér, lelassítja a támadási kísérlet sebességét, és egy jelszóval szemben ellenállóbbá teszi a szótárt és a brutális erőt. támadásokat. Ezenkívül megakadályozza az adatok offline visszafejtését.

- A wi-fi védett beállítás (WPS) cseréje – egyszerűbb módszer az új eszközök biztonságos hozzáadására a hálózatra a Wi-Fi Device Provisioning Protocol (DPP) használatával, amely lehetővé teszi új eszközök biztonságos hozzáadását a hálózathoz QR-kód vagy jelszó használatával. Easy Connect megkönnyíti a telepítést a csatlakoztatott otthoni és tárgyak internete eszközök számára.

- Hitelesítetlen titkosítás – Jobb védelem nyilvános hotspotok használatakor Wi-Fi továbbfejlesztett nyitva amely hitelesítetlen titkosítást biztosít, egy Opportunist Wireless Encryption (OWE) nevű szabvány.

- Nagyobb munkamenet-kulcsméretek – A WPA3-Enterprise támogatja a kulcsméreteket, amelyek megegyeznek a 192 bites biztonsággal a hitelesítési szakaszban, amelyet nehezebb megtörni..

Vessünk részletesebben a fent említett rövidítések litániáját.

Az egyenlők (SAE) egyidejű hitelesítése a brutális erőszakos támadások ellen

A SAE biztonságos, jelszó alapú kulcscsere a WPA3-Personal verzió használja, hogy megvédje a felhasználókat a brute force támadásoktól. Jól illeszkedik a hálózati hálózatokhoz, amelyek a nevüket a wifi lefedettség létrehozásának módjától kapják. A Comparitech egyszerűen írja le a beállítást: „Ha több eszközt elhelyezel otthona körül, és mindegyik vezeték nélküli jelet küld, létrehoz egy vezeték nélküli hálót vagy hálózatot otthona körül. Ez segít eltávolítani az elhalt vagy gyenge pontokat. ”

A SAE előnyei:

- Az IEFT Dragonfly kulcscsere alapján egy jelszó vagy jelszó használatával történő hitelesítésre szolgáló kriptográfiai modell, amely ellenáll mind az aktív, mind a passzív támadásoknak és az offline szótár támadásoknak.

- Lehetővé teszi Előre szóló titoktartás, amely megakadályozza a támadót egy olyan titkosított átvitel rögzítésében, amelyet később esetleg dekódolni lehet, ha a vezeték nélküli hálózat jelszava a jövőben veszélybe kerül

- Csak megengedi egy jelszó kitalálás munkamenetenként. Még ha a támadók is ellopják az adatokat abban a reményben, hogy megpróbálják feltörni a jelszót szabadidejüket biztosító szabadidejüket illetõen, akkor az egy-egy kitalálási lehetõség meghiúsítja őket, mert minden alkalommal „meg kell kérdezniük” a wifi-útválasztót, ha helyesen gondolják. Alapvetően ez korlátozza a támadót a valós idejű támadásokkal. Felmerült néhány kérdés, hogy ez a szolgáltatás korlátozhatja-e a jogos felhasználókat is. A való világban a legitim felhasználók valószínűleg nem tesznek másodpercen belül 100 automatikus egymást követő kitalálást, csakúgy, mint a hackerek, és egy alkalmazás kódolható, hogy korlátozott számú találgatást lehessen végrehajtani, mielőtt a szolgáltatás lelassul. Ez a szolgáltatás a gyenge jelszavak biztonságát is megnöveli.

Device Provisioning Protocol (DPP) hálózatok és tárgyak internete eszközök kezelésére

Wi-Fi tanúsított Easy Connect ™ (amely felváltja a WPA2 WiFi szolgáltatási szolgáltatását) segíti az összes eszköz csatlakoztatását, még akkor is, ha nincs felhasználóbarát felület, hogy jelszavát beírja (pl. a Google Home vagy az intelligens hűtőszekrény), egyetlen közbenső eszköz használatával.

A Wi-Fi Alliance leírja, hogyan működik: A hálózat tulajdonosa az egyik eszközt választja a konfiguráció központi pontjának. Bár egy szép grafikus felhasználói felülettel rendelkező eszköz a legegyszerűbb, bármilyen eszközt használhat, amely képes gyors válasz (QR) kód beolvasására, vagy az NFC-t használhatja konfiguráló eszközként. A DPP futtatása – egy mindenki számára megfelelő regisztrációs eljárás – ebből az eszközből összeköti az összes beolvasott eszközt, és megadja számukra a hálózathoz való hozzáféréshez szükséges hitelesítő adatokat.. Jegyzet: Ez egy opcionális szolgáltatás, és csak a Easy Connect.

Miután egy Wi-Fi eszközt regisztrált, a konfigurációjával felfedezi és csatlakoztatja a hálózatot egy hozzáférési ponton keresztül (Forrás: Wi-Fi Alliance)

Oportunista vezeték nélküli titkosítás (OWE) a biztonságosabb hotspot szörfözéshez

Az OWE a sofőr mögött WiFi továbbfejlesztett nyitva szolgáltatás, megvalósítva a nyilvános / vendég fogadóhelyek felhasználói védelme és a hallgatás megakadályozása. Ez felváltja a régi 802.11 „nyitott” hitelesítési szabványt. Az OWE segítségével az adatok akkor is titkosítva vannak, ha még nem adott meg jelszót. Úgy tervezték, hogy titkosított adatátvitelt és kommunikációt biztosítson olyan hálózatokon, amelyek nem használnak jelszavakat (vagy nem használnak megosztott jelszavakat) az Individualizált Adatvédelem (IDP) használatával; összefoglalva, minden engedélyezett munkamenetnek megvan a saját titkosítási tokenje. Ez azt jelenti, hogy minden felhasználó adatait saját tárolójában védik. De a jelszóval védett hálózatokon is működik, biztosítva, hogy ha a támadó megkapja a hálózati jelszót, akkor továbbra sem férnek hozzá a hálózat eszközein titkosított adatokhoz (lásd fent a SAE-t).

Ön érzékeny a KRACK-ra?

Minden nem végzet és homály. Bárki, aki wifi-t használ, sebezhető, de nézzük perspektívaba a problémát. A hacker csak titkosítatlan forgalmat képes elfogni az eszköz és az útválasztó között. Ha az adatokat a HTTPS segítségével megfelelően titkosították, a támadó nem tudja azokat elolvasni.

Némi megnyugtató Brendan Fitzpatrick, a Cyber Risk Engineering alelnöke, aki az Axio számára írt:

- A támadást nem lehet távolról elindítani, a támadónak egy adott wifi hálózat fizikai hatótávolságában kell lennie.

- A támadásra csak a négyirányú kézfogás során kerül sor.

- A wifi jelszó nem kerül feltárásra a támadás során, és a támadó nem engedélyezett a hálózathoz való csatlakozáshoz.

- Csak akkor, ha a támadás sikeres, a támadó potenciálisan visszafejti a forgalmat az áldozat és hozzáférési pontja között.

- Jelenleg a támadás csak a kézfogás ügyféloldalára koncentrál.

Robert Graham egy blogbejegyzésben megjegyzi, A KRACK „nem tudja legyőzni az SSL / TLS vagy VPN-ket.” Hozzáteszi: „Az otthoni hálózat sebezhető. Sok eszköz SSL / TLS-t fog használni, tehát rendben van, mint például az Amazon visszhangja, amelyet továbbra is használhat, anélkül hogy aggódna a támadás miatt. Más eszközök, mint például a Phillips izzólámpái, lehet, hogy nincs ilyen védettek. ”A megoldás? Javítás a gyártótól származó frissítésekkel.

Milyen szoftverek és eszközök érzékenyek a KRACK-ra?

Matty Vanhoef szerint az Android, a Linux, az Apple, a Windows, az OpenBSD, a MediaTek, a Linksys és mások mind a támadások egyes változatát érinthetik. Különösen sebezhetők a Linux és az Android 6.0 és újabb verziói.

Az érintett gyártók listáját a Cert Software Engineering Institute webhelyén, a Sebezhetőségi megjegyzések adatbázisában találhatja meg. A webhely linkeket tartalmaz a javításokkal és javításokkal kapcsolatos szállítói információkhoz.

Milyen támadási sérülékenységeket tesznek közzé az elégtelen biztonságú hálózatok?

Nem csak a KRACK-ok veszélye. Egy nem biztonságos wifi hálózatot kezd támadni, és a WPA3 segít enyhíteni ezeket a kockázatokat. Az US-Cert felvázolja a lehetséges támadási forgatókönyveket:

- ráültetéséért – A tipikus beltéri wifi tartomány 150-300 méter. Ha közel állsz a szomszédodhoz, akkor a kapcsolat nyitva állhat a támadók előtt … vagy akár a szomszéd geek fia előtt, aki a wifi-jét használja a filmjeinek letöltéséhez.

- wardriving – Egyfajta hátrányos visszaverés, ahol a potenciális támadók nem biztonságos vezeték nélküli hálózatokat kereső antennával antennával keresnek környéken..

- Gonosz ikerroham – Gonosz iker támadás esetén a támadó utánozza a nyilvános hálózati hozzáférési pontot, állítva, hogy a sugárzási jel erősebb legyen, mint a legitim hozzáférési pont által generált. Természetesen a felhasználók csatlakoznak az erősebb jelzéshez, a bűnözőkhöz. Az áldozat adatait a hackerek könnyen elolvashatják. Mindig ellenőrizze a wifi hotspot nevét és jelszavát, mielőtt csatlakozna.

- Vezeték nélküli szippantás – Kerülje a nem biztonságos nyilvános hozzáférési pontokat, ahol az adatok nem vannak titkosítva. A bűnözők a „szippantók” segítségével érzékeny információkat, például jelszavakat vagy hitelkártya-számokat találnak.

- Jogosulatlan hozzáférés a számítógéphez – A nem biztonságos hotspot lehetővé teheti a támadó számára, hogy hozzáférjen minden olyan könyvtárhoz és fájlhoz, amelyet akaratlanul megosztottad. A nyilvános fájlmegosztást mindig blokkolja.

- Váll szörfözés – A nyilvános területeken vigyázzon a csalókra, a támadókra, akik figyelik, hogy gépelés közben járnak, vagy videót tartanak az ülésedről. Ennek elkerülése érdekében vásárolhat képernyővédőt.

Mobil eszközök lopása – Nem csak a hálózat veszélyezteti az Ön adatait. Ha eszközét ellopták, amikor egy hotspot-ban dolgozik, akkor ez egy bonanza nap a bűnözők számára. Győződjön meg arról, hogy adatai mindig jelszóval védettek, és az érzékeny információk titkosítva vannak. Ez magában foglalja a hordozható tárolóeszközök adatait.

Néhány figyelmeztetés

A KRACK hibát kereső figyelmeztető szavak

Mathy Vanhoef, a KU Leuven számítástechnikai posztdoktori kutatója és a KRACK-ot felfedező egyik kutató webhelyén néhány figyelmeztető megjegyzést tartalmaz a WPA3-ról, amelyeket érdemes megfontolni..

- SAE kézfogás – Ha a SAE kézfogást nem hajtják végre gondosan, akkor érzékeny lehet az oldalsó csatornás támadásokra, amelyeket a Wikipedia támadásoknak ír le a szoftver megvalósításáról szóló információk alapján. Úgy tűnik, hogy a helytelen konfigurációkból fakadó kihasználható biztonsági réseket még a WPA3 sem tudja elkerülni.

- Hitelesítetlen titkosítás – Noha az oportunisztikus vezeték nélküli titkosítás (OWE) megerősíti a felhasználók magánéletét a nyílt hálózatokban, Vanhoef azt javasolja, hogy csak passzív támadások (amelyekben a hackerek forgalmat szimatolnak) kerülhetők el. Az aktív támadások (amelyek álcím-hozzáférési pontokat használnak a felhasználók becsapására) továbbra is lehetővé teszik az ellenfél számára, hogy elfogja a forgalmat. Vanhoef elmagyarázza:

Az OWE egyik hiányossága, hogy nincs olyan mechanizmus, amely bízná a hozzáférési pontot első használatkor. Ezzel szemben például az SSH-val: amikor először csatlakozik egy SSH-kiszolgálóhoz, megbízhat a szerver nyilvános kulcsában. Ez megakadályozza, hogy az ellenfél a jövőben elfogja a forgalmat. Az OWE esetében azonban nincs lehetőség arra, hogy egy adott hozzáférési pontba bocsássanak az első használatkor. Tehát akkor is, ha korábban csatlakozott egy adott hozzáférési ponthoz, az ellenfél továbbra is beállíthat egy hamis hozzáférési pontot, és a későbbiekben is csatlakozhat hozzá..

- Elmulasztott lehetőség – A WPA3 felépítésekor a Wi-Fi Szövetség által bemutatott négy szolgáltatás közül csak egy kötelező a WPA3 számára. Sajnos a WPA3 tanúsító programja csak az új szitakötő kézfogás támogatását engedélyezi. Ez az. A többi szolgáltatás vagy választható, vagy része más tanúsítási programoknak. Attól tartok, hogy ez a gyakorlatban azt jelenti, hogy a gyártók csak végrehajtják az új kézfogást, rápattintanak egy „WPA3 tanúsítvánnyal ellátott” címkére, és ezzel meg is teszik ”- mondja Vanhoef. A végeredmény az lesz, hogy a végfelhasználó valójában nem tudja, hogy mely funkciók vannak benne, és mennyire biztonságosak.

(Forrás: Mathy Vanhoef és Frank Piessens. [year]. Legfontosabb újratelepítési támadások: A nem-újrafelhasználás kényszerítése a WPA2-ben. A számítógépes és kommunikációs biztonságról (CCS) szóló 24. ACM konferencia folytatásában. ACM).

Mit kell mondani a cinikusok, köztük az informatikai fejlesztők, a WPA3-ról??

Csatlakozzon a Bruce Schneiner blogján, a DD-WRT-n, a Security Stack Exchange-en vagy a Közösségi Spiceworksnél folytatott beszélgetésekhez, hogy érdekes információt kapjon arról, hogy a WPA3 valóban a végső csodaszer a wifi biztonsági réseivel szemben. És vajon érdemes-e a sérülékenységet túl sok alvást eltölteni. Néhány hozzászólás:

- “Gyanítom, hogy a WPA3 segít. Egy ideig – amíg a rossz fiúk nem találnak másik lyukat.”

- „A nagy bevételi forrás a hardvergyártók számára aki megállítja a jelenlegi felszerelés javítását, és ragaszkodik ahhoz, hogy megvásárolja az új WAP-kat, ha a WPA3-t akarja. ”

- „A WPA3 leginkább kiábrándító aspektusa, hogy mint az összes korábbi wifi-szabvány (WEP, WPA, WPA2, még a WPS), ez is egy zárt, kizárólag tagokra épülő konzorcium fejlesztette ki […] A WPA3 bejelentésének minden ígérete az, hogy a WPA4 zárt folyamata megkezdődhet. ”

- „A KRACK-ot használó támadási vektor egyszerűen túl kicsi (és továbbra is csökkenni fog), hogy ezeket a támadásokat széles körben elterjesszék. “Például a nyílt hálózatok nem érzékenyek a KRACK-ra, ám sokkal nagyobb veszélynek vannak kitéve a rosszindulatú támadásoknak, mint a WPA2 hálózatoknak. Az írás idején valójában nem dokumentálták a KRACK támadásokat; A szakértők szerint ez azért van, mert az erőfeszítés túl nagy a számítógépes bűnözők számára, amikor oly sok lágyabb célpont van körül.

Ezen a cinikus feljegyzésen gyakoroljon biztonságos wifi-t, maradjon tájékozott, és kezdje el megtakarítani egy új útválasztót. Dion Phillips szerint, aki az InfiniGate-hez írt: „… kétséges, hogy a jelenlegi vezeték nélküli eszközöket frissíteni fogják a WPA3 támogatására, és sokkal valószínűbb, hogy az eszközök következő hulláma a tanúsítási folyamaton megy keresztül. Ennek ellenére az ügyfél eszközöket ugyanúgy tanúsítani kell, hogy ki tudják használni az új tanúsítást. “

A szakértők egyetértenek abban, hogy az üzembe helyezés [year] végén lesz. Meg kell vásárolnia egy új útválasztót, de a WPA3 kompatibilis visszamenőleg, így lehet, hogy nem kell frissítenie az összes csatlakoztatott eszközt, hacsak nem igazán régi.

Hogyan tudod megvédeni magad??

Hogyan tudják a vállalkozások megvédeni magukat? (Megoldódott)

Mathew Hughes néhány gyakorlati javaslatot néhány óvatossággal enyhít.

- Telepítsen egy visszamenőleg kompatibilis javítást – Sajnos, mondja Hughes, nemcsak sok ember lassan telepíti a javításokat, sok gyártó lassan adja ki őket.

- Telepítse a VPN, titkosított alagút az eszközök között, megakadályozva a kívülállók hallgatását – egyesek szerint ez gyakorlatilag kivitelezhetetlen, mert nem tudják elérni a hálózatukban csatlakoztatott más eszközöket.

- Használat SSL / TLS – Ez extra titkosítási réteget biztosít a tolvajok és lehallgatók megtámadására, mivel a csomagokat a munkamenet rétegén, a hálózati réteg helyett (amelyre a KRACK támadók megcélozhatják) titkosítja.

- Frissítse az eszközöket és a szoftvert – Gondoskodjon arról, hogy informatikai osztálya rendszeresen frissítsen szoftvereket és javításokat minden vállalati eszközre, ideértve a BYOD-kat is. Vegye fel a kapcsolatot a gyártókkal, hogy megbizonyosodjon arról, hogy valóban kiadtak-e javításokat a KRACK hibára.

Továbbá, rögzítse az útválasztót – Gondoskodjon róla, hogy útválasztója le van zárva, biztonságban a belső fenyegetésektől és az épületet látogató kívülálló személyektől. Számos alapértelmezett beállítás van az útválasztón, amelyet megváltoztathat a biztonság megerősítésére, pl. a bejövő forgalom korlátozása, a nem használt szolgáltatások letiltása, az alapértelmezett bejelentkezési adatok megváltoztatása és az SSID megváltoztatása a régebbi eszközökön. Ellenőrizze, hogy engedélyezve van-e az útválasztó tűzfala (ez nem mindig történik meg automatikusan.) Az SSID használatával hozzon létre külön hozzáférési pontokat az alkalmazottak és az ügyfelek számára. Kapcsolja ki a WiFi védett beállítást (WPS), amelyet az eszközök párosításához használnak.

Olvassa el az alábbiakban az otthoni hálózatokkal kapcsolatos kapcsolódó tippeket.

Wifi biztonsági tippek otthoni hálózatokhoz és tárgyak internete eszközökhöz (megoldva)

-

- Gyakorold az alapvető wifi biztonsági értéket – Olvassa el a Comparitech útmutatóját otthoni wifi-hálózatának biztonságához.

- Hagyja abba a wifi használatát – Csatlakozzon az internethez éternet vagy adat (3 / 4G) kapcsolaton keresztül otthon, vagy használja a mobil adatot, különösen érzékeny tranzakciókhoz.

- Frissítse az eszközöket és a szoftvert – Ez magában foglalja az összes eszközt, valamint az útválasztót. Vegye fel a kapcsolatot a gyártókkal, hogy megbizonyosodjon arról, hogy valóban kiadtak-e javításokat a KRACK hibára.

- A fájlmegosztás letiltása – Bár kísértésnek tűnik a fényképek megosztása a barátokkal és a családdal, próbáljon kerülni ezt nyilvános helyen. Létre kell hoznia egy könyvtárat a fájlmegosztáshoz, és korlátoznia kell a hozzáférést más könyvtárakhoz. A megosztott tartalmakat mindig védje jelszóval.

-

- Ne végezzen érzékeny tranzakciókat nyilvános helyeken – Végezze otthon online banki tevékenységét.

- Telepítse a HTTPS mindenütt – A HTTPS bárhol az Electronic Frontier Foundation-től (EFF) egy nyílt forráskódú Firefox, Chrome és Opera kiterjesztés, amely a legtöbb webhellyel titkosítja a kommunikációt. A kiterjesztés nem jelent hibabiztos lehetőséget, ha egy webhely nem kínál HTTPS titkosítást, de ha elérhető, a HTTPS mindenhol biztosítja, hogy ez az a tartalom, amelyet nyújt.

- Használj VPN – Miközben a VPN-k nagy biztonságot nyújtanak az Ön adatainak, ügyeljen arra, hogy szolgáltatója ugyanolyan biztonságban van-e, mint Ön, és elismeri a magánélethez való jogát. Bryan Clark a PureVPN A Next Web cikkben beszámolt arról, hogy azt állítja, hogy nem tart nyilvántartást vagy a felhasználók azonosító adatait. Titokzatosan úgy tűnt, hogy elegendő naplózott információval állt elő, hogy az FBI nyomon tudja követni és letartóztatni egy követőt. A VPN naplókat vezet? Egy mélyreható tanulmányban a Comparitech felfedi az igazságot a 123 VPN naplózási házirendről.

- Állítson be egy otthoni wifi-útválasztót – A virtuális útválasztó lehetővé teszi az internetkapcsolat megosztását más közeli eszközökkel. Ez könnyebb, mint gondolnád, hasonlóan a wifi hotspot beállításához az okostelefonon.

- Rögzítse az útválasztót – Számos alapértelmezett beállítás van az útválasztón, amelyet megváltoztathat a biztonság megerősítésére, pl. a bejövő forgalom korlátozása, a nem használt szolgáltatások letiltása és az SSID megváltoztatása a régebbi eszközökön.

- Ellenőrizze, hogy az internetszolgáltató naprakész-e – Sok otthoni wifi-felhasználó használja az internetszolgáltató által biztosított útválasztót. Ha igen, erősítse meg, hogy az internetszolgáltató javította az összes eszközt.

- Kerülje el a nyilvános wifi-hozzáférési pontokat – Vagy legalább megtanulja, hogyan lehet minimalizálni a nyilvános wifi használatának kockázatait.

- Az URL-ek kézi ellenőrzése biztonságos – A HTTP URL-ek SSL titkosítást használnak a webhely látogatói védelmére. A HTTP URL-ek nem. A címsorban láthatja, hogy az URL biztonságos-e. Ezenkívül engedélyezze a Mindig biztonságos kapcsolatot használjon (HTTPS) opciót a készüléken.

- Használjon biztonságos jelszavakat – A Comparitech néhány javaslatot tartalmaz erős jelszavak létrehozására. Mindig módosítson alapértelmezett jelszavakat, például „Rendszergazda” vagy „123”.

- Tartsa naprakészen a víruskereső szoftvereket – Válasszon jó hírű víruskereső szoftvert, és tartsa javítva. Rengeteg ingyenes antivírus alkalmazás is található a környéken.

- Kapcsold ki – Kapcsolja ki a wifi-kapcsolatot, ha nem használja, és tiltsa le az automatikus újracsatlakozást.

- Használjon többrétegű biztonságot – Frissítse az operációs rendszer tűzfalát, és kétfaktoros hitelesítést használjon az internet-fiókok eléréséhez.

- Használjon Advanced Encryption Standard (AES) titkosítást – Ellenőrizze, hogy az otthoni hálózat a WPA2-t használja-e AES titkosítással, és nem a TKIP-vel. Mindkét titkosítási lehetőség érzékeny a KRACK-on keresztüli forgalom visszafejtésre, de az AES nem érzékeny a csomag-befecskendezésre.

Szükségem van WPA3-ra?

Jobb, ha biztonságos, mint sajnálom, szóval igen. Ám az átmeneti időszak alatt (amikor a gyártók tanúsítják eszközüket) javíthatja a WPA2-t.

A WPA2 jelszó megváltoztatása nem védi meg a kulcskezelésre összpontosító KRACK támadás ellen. A biztonság szempontjából azonban ésszerű mindig erős jelszavakat választani.

De elegendő?

John Wu, a LinkedIn-ről szóló cikkben azt mondja, hogy a WPA3 nem elegendő a teljes wifi-biztonság biztosításához, mivel a hackerek más módszereket használnak a wifi-módszerek támadására. „A legutóbbi VPNFilter vírus nem használja ki a WPA2 hiányosságainak egyikét sem. Ehelyett a támadás a WiFi útválasztók webes felületén található ismert sebezhetőségeket, a merev kódolt jelszavakkal nyitott távoli portokat, a nem frissített szoftvereket és a sebezhetően kapcsolódó IoT eszközöket célozza. ”

A megoldás? Használja a fenti ellenőrző listákat a wifi-kapcsolatok védelméről útmutatóként a rétegelt megközelítés a wifi biztonságához. A lista tetején? Legyen naprakész a javításokkal.

a wifi-hálózatukat a jelenlegi és jövőbeli fenyegetésektől. A WPA3 a Wi-Fi Alliance által kifejlesztett biztonsági tanúsítási program, amely a WPA2 utódja. A WPA3 továbbfejleszti a WPA2-t robusztusabb hitelesítési és titkosítási funkciókkal, valamint megoldást kínál a WPA2 beépített hibájára, a KRACK-ra. A WPA3 biztonságosabbá teszi az IoT wifi eszközök csatlakoztatását is. Bár a WPA3 a jövő biztonsági útja, a felhasználóknak továbbra is gondoskodniuk kell a többrétegű biztonsági stratégiáról a wifi-hálózatuk védelme érdekében.