Ботнет е група компютри, контролирани от хакер. Методът за контрол съчетава две ключови предимства за хакера. Първо, той усилва щетите, които може да нанесе, и второ, атаките не произхождат от техния собствен компютър, което ги прави почти невъзможни за проследяване.

Ако вашият компютър е заразен от злонамерен софтуер, това не само ще ви стане жертва на киберпрестъпността, но и неволно, съучастник. В тази статия ще разберете как се създават ботнетите, какво правят и как можете да предотвратите контрола на вашия компютър от хакер.

Какво правят ботнетите?

Botnets могат да се използват за всякакъв вид хакерска атака. Те обаче се използват най-вече в онези стратегии за атака, които изискват обем на трафика. Ботнет може да съдържа от 100 000 до север от 5 милиона компютри за зомбита.

Трите основни цели на ботнетите са измама с кликвания, разпространение на нежелана поща и DDoS атаки.

Кликнете върху измама

Един модел за ценообразуване на електронната търговия начислява на рекламодателите малка сума всеки път, когато някой кликне върху рекламите им на уеб страница. Някои онлайн публикации таксуват на импресията на страница, което е броят на страницата, съдържаща рекламата, да бъде заредена в браузър.

Тези два метода на плащане за показване на реклама онлайн са отворени за злоупотреба. Дори ако системите за проследяване на трети страни могат да проверят отчетения брой кликвания или импресии, няма незабавен начин да се оцени качеството на тези контакти. Така че е невъзможно да се разбере дали уеб сърфист е щракнал върху връзка, защото тя наистина е била заинтересована да научи повече, или е била подмамена да щрака. Освен това е невъзможно да се каже дали това щракване е направено от мишка или е генерирано от програма.

Произходът на всеки посетител може да бъде проверен, защото всеки компютър, който е свързан към интернет, има уникален адрес и действията, извършвани в даден сайт от тези адреси, могат да бъдат регистрирани.

Така изявлението за активност ще показва различен адрес на източника за всяко събитие. Въпреки това, при измама с кликове, онези стотици хиляди посетители на дадена страница всъщност са били зомби компютрите в ботнет, насочени от хакер, а не истински потребители.

Спам имейл

Случвало ли ви се е да получавате отговори от приятели, които питат защо сте изпратили имейл, в който препоръчваме предварително одобрена кредитна карта, или хапчета за повишаване на сексуалната мъдрост? Разбира се, че не сте изпратили тези имейли – хакер влезе в профила ви и изпрати спам имейл до всички хора от списъка ви с контакти.

Бонетите се използват за събиране на идентификационни данни за вход чрез фишинг имейли. Тези имейли изглеждат като че ли идват от вашия доставчик на уеб поща и ви казват, че трябва да следвате връзка и да влезете отново. Тази връзка ви отвежда до копие на страницата за вход, която е собственост на хакера. Когато влезете, давате на хакера вашите пълномощия, за да влезе в своя имейл акаунт.

Фалшивата заявка за вход се нарича „фишинг“ и също така се опитва да подмами хората да предават данни за вход за широк спектър от онлайн услуги, включително eBay, PayPal, Amazon и онлайн банкиране.

В наши дни тези спекулативни имейли се управляват чрез ботнети. Хакването на имейл акаунти за доставяне на спам се осъществява и чрез ботнети. При фишинг кампания ботнетът осигурява анонимност на хакера. Когато доставяте спам обаче, привличането на ботнет е повече от обемно. Самоличността на подателя винаги може да бъде проследена чрез проследяване на кой рекламодател е платил, за да достави рекламата по имейл.

DDoS атаки

„Разпространеният отказ на услуга“ или DDoS атаката е най-честото използване на ботнети. Когато получите достъп до уеб страница, вашият браузър изпраща заявка до хост сървъра на сайта. Браузърът ще чака само толкова дълго. Ако не бъде получен отговор в рамките на секунди, браузърът ще ви даде едно от редица съобщения за грешки, за да ви информира, че заявката е изтекла или страницата не е налична.

В повечето случаи тези съобщения за грешки не обясняват правилно ситуацията. Всъщност хостът на тази уеб страница, която сте искали, може да бъде под DDoS атака.

Домакините на уебсайтове могат да отговорят само на толкова много заявки наведнъж. Сайтове, които очакват много трафик, поставят балансиращи натоварвания пред сървърите си. Тези устройства разпределят трафика равномерно върху масив от сървъри. Ако обаче търсенето на страници, съхранявани от хост, надвишава капацитета на системата да отговори, пристигащите заявки се поставят на опашка или просто се игнорират, ако няма система от опашки на място.

Чистото количество заявки, които могат да бъдат изпратени наведнъж чрез ботнет, преодолява дори най-големите масиви на хост сървъри и системи за опашка. Истинските заявки се избутват толкова далеч до гърба на опашката, че браузърът ви се отказва да чака отговор и ви казва, че страницата е недостъпна.

DDoS атаките вече станаха толкова амбициозни, че привличат международни заглавия. Атака от 2016 г. върху система за адресиране в Интернет блокира Amazon, Twitter и Netflix. Тази атака е извършена от бонета на Mirai. Руското правителство използва DDoS атаки често, за да дестабилизира демокрациите в бившите си сателитни държави. През 2016 г. уебсайтът на Българската избирателна комисия получи 530 милиона заявки за страница за един ден, въпреки факта, че цялото население на страната е едва 7,2 милиона.

Сървърите на Sony бяха блокирани чрез DDoS атака през 2014 г., която блокира онлайн геймърите. Според компанията за киберсигурност Akamai, онлайн секторът за игри и хазарт е най-голямата цел на DDoS атаките. Сървърите на много игри постоянно са атакувани и DDoS атаките срещу отделни играчи стават все по-чести.

Ботнет индустрия

Собственикът на ботнет се нарича ботмайстер или бот хердер.

Ботмайсторът не е единственият човек, който може да използва ботнет. Някои ботмайстори никога всъщност не стартират собствени атаки. Вместо това, някои родни мрежи са просто предназначени да бъдат услуга за наемане. Дори хакерите, които имат дневен ред за своите ботнети, също ще наемат своите свободни часове като инфраструктура за киберпрестъпления. Много атаки на ботнет се заплащат и стартират от хора, които дори не работят.

Продължителност на атаката

Появата и еволюцията на ботнет индустрията може да обясни променящите се характеристики на атаките. Изследванията на Akamai подчертават някои интересни подробности. Въпреки че обемът на трафик в атаки продължава да се увеличава, средната дължина на атаката изглежда намалява. Това вероятно се дължи на нов пазар за индустрията: атаки срещу физически лица, а не върху корпорации.

Първоначално услугите на ботнет под наем се предлагаха на блокове по 24 часа. Подходът директно към обществото обаче създава наличието на атаки, които продължават само един час, 20 минути или дори пет минути.

Кратките атаки са точно това, което геймърите и покер играчите трябва да нокаутират основен противник и да спечелят играта. Тези DDoS за наем услуги стават широко достъпни на добре известни платформи за продажби. Тази нова разработка в индустрията може да обясни и откритието на Akamai, че по-голямата част от атаките са насочени към онлайн игри и индивидуални геймъри.

Кратка атака вече може да бъде закупена за 5 долара, което носи цената на наемане на атака в рамките на бюджета на отмъстилите тийнейджъри.

Типове Botnet

Бонетите не са единственият метод, който хакерите могат да използват за стартиране на атака. Услугите за съхранение в облак също са полезни източници на клонове за атака и натискане на DNS, време или пощенски сървър с подправени източници на адреси може да увеличи обема на трафик, насочен към целевия компютър с фактор 20.

Облачните и рефлекторни атаки са по-сложни и е по-вероятно да се използват при поръчка на атаки, а не от услуга за отдаване под наем. Ботнетите отнемат време за сглобяване и след като тези компютри за зомбита са заразени, хакерът има малко повече неща, освен да издава команди за атака.

Това означава, че разходите за поддръжка на ботнет са незначителни и е малко вероятно ботоприемникът да се отдалечи от него, докато има допълнителни пари, които да бъдат изтласкани от тяхната система. Ето защо цената на DDoS за наемане продължава да пада. Кратките, евтини атаки правят DDoS достъпни за потребителския пазар и помагат на хакерите да намерят нови източници на доходи във все по-пренаселен пул от доставчици.

Троянци и зомбита

Вероятно знаете какво е компютърен вирус. Това е парче злонамерен софтуер, който попада на вашия компютър през интернет или на заразена USB флашка или DVD. Защитните стени блокират входящите заявки за връзка, което беше оригиналният начин, по който вирусите се промъкват на вашия компютър през интернет. Защитните стени обаче не блокират входящите съобщения, ако отговарят на изходяща заявка.

Хакерите разработиха троянски коне, така че да могат да отворят връзка зад защитната стена и да пуснат всяка друга програма към компютъра. Всички основни производители на софтуер издават актуализации за своите приложения. Програмите им периодично се регистрират с техните домашни сървъри и търсят инструкции. Ако има налична актуализация, тази програма ще бъде изтеглена на вашия компютър. Троянците използват същите методи на работа. След като хакер има троян на вашия компютър, той може да постави повече зловреден софтуер на сървъра си, който троянецът ще изтегли и инсталира автоматично.

Първоначалният Trojan трябва само да е много малка програма. Задачата му е просто да инициира изтегляния. По-големите, по-сложни и вредни програми идват по-късно. Една от тези по-нови програми може да превърне компютъра ви в „зомби”. Зомби компютрите са членове на ботнета. И така, ботнетът е група от компютри за зомбита.

Зомбито преминава един етап по-далеч от троянския. Той не само шпионира вашите дейности и изпраща вашите лични данни до неговия контролер, но и ще стартира атаки срещу други компютри по команда. По същество вашият компютър се превръща в релейна станция за атаката. Галерата на тази стратегия е, че ако някой някога проследи източника на атаката, ще бъдете обвинени, а не хакерът.

Откриване на зомбита

Трудно е да се открие дали вашият компютър е бил включен в ботнет. Въпреки че атака генерира много големи обеми трафик, приносът на всяко зомби не е много данъчен. При всяка атака на отделния зомби може да бъде заповядано да изпрати само едно съобщение. Координираното наводнение от фалшиви съобщения за заявки от стотици хиляди източници прави DDoS атаките толкова ефективни, така че може да не забележите никакво нарушение на производителността на вашия компютър.

Друг фактор, който затруднява участието на вашия компютър в ботнет е несигурността на имената на процесите, използвани от вашия компютър. Можете да разгледате активните процеси във вашия диспечер на задачи, но само да намерите неспецифични имена на задачи като „Хост на услугата“ или „Система“. Честотата, с която законният софтуер търси актуализации, изтегляния и ги инсталира, също може да отчита големи обеми на дейност на вашия компютър, когато той трябва да работи на празен ход.

За щастие, няколко услуги ще ви помогнат да идентифицирате активността на ботнет на вашия компютър. Тези три онлайн услуги за откриване на ботнет са свободни за достъп:

IP скенер на Kaspersky Simda Botnet

Този сайт прави бърза проверка на базата данни на Kaspersky за заразени IP адреси. Антивирусната компания сканира интернет за трафик на ботнет и записва адресите на онези компютри, за които е установено, че участват в DDoS атаки. Така че веднага след като се свържете със страницата, ще можете да видите дали вашият компютър е участвал в атака. Ако не сте в списъка, можете да бъдете по-уверени, че компютърът ви не е част от ботнет.

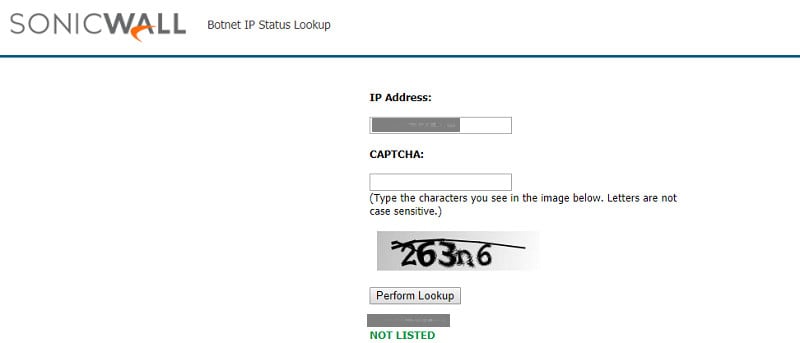

Търсене на IP адрес в Botnet на Sonicwall

Помощната програма на Sonicwall работи по същата логика като проверката на Kaspersky, като търси адреси в списък на зомбита. Има обаче една малка разлика с това съоръжение: той не открива автоматично вашия IP адрес. Можете да намерите собствения си IP адрес просто чрез Googling, „Какъв е моят IP?“. Въпреки това, вие също получавате възможността да проверявате състоянието на адресите, различни от вашия собствен.

RUBotted

Това откриване на ботнет е продукт на реномираната компания за киберсигурност Trend Micro. Любопитното е, че не можете да получите самостоятелната програма за откриване от собствения уебсайт на компанията, но можете да я получите от Cnet. Trend Micro интегрира функционалността на системата за откриване на RUBotted в своя безплатен инструмент за премахване на ботнет софтуер, който се нарича HouseCall (вижте по-долу). Този инструмент се стартира при стартиране на системата и продължава да работи като фонов процес, за да ви предупреди за потенциална зомбификация на ботнет.

Премахване на Botnet програма

Почистването и оставането по този начин е процес на три етапа. Трябва да откриете дали вашият компютър вече е част от ботнет, премахнете контролиращата програма и след това да инсталирате блокери, които пазят злонамерения софтуер на вашето устройство. Някои помощни програми ще изпълняват всички тези функции.

HouseCall

Това е програмата за почистване на Trend Micro, която първоначално комплиментира RUBotted. Сега обаче помощната програма включва методи за откриване, което означава, че ако инсталирате HouseCall, няма да се нуждаете и от RUBotted. Тази безплатна услуга също клоубрира вируси, червеи, троянски коне и други форми на зловреден софтуер.

Norton Power Eraser

Това е безплатен инструмент Norton от потребителската марка на Symantec. Това средство за почистване надхвърля обичайните процедури на вашия типичен инструмент за премахване на злонамерен софтуер. Ще трябва да рестартирате по време на операцията по почистване. Компанията признава, че тази помощна програма е малко прекомерна, понякога определя легитимните програми като зловреден софтуер. По-добре е обаче да бъдете в безопасност, отколкото да съжалявате.

Инструмент за бързо премахване на зомбита

Този безплатен почистващ инструмент за ботнет е разработен по молба на министерството на електрониката и информационните технологии в Индия. Това е само един пример за това как правителствата в напредналите и развиващите се икономики насърчават технологичните предприятия да разработят блокиращ ботнет софтуер и да го разпространяват безплатно.

Защита срещу зомбита

За щастие, повечето компании с операционна система и браузъри са наясно с зловредния софтуер на ботнет и непрекъснато изключват слабостите в сигурността, за да затруднят всички видове злонамерен софтуер да влизат на вашия компютър и да създават поразия. И така, първата стратегия, която трябва да внедрите, за да защитите компютъра или мобилното си устройство от инфекция, е да се уверите, че винаги надграждате до най-новите версии на софтуера.

Повечето актуализации на софтуера са безплатни, така че си струва да позволите на добре познатите приложения да се актуализират автоматично. Въпреки това, основните нови версии на тези системи понякога се пускат като отделни продукти, което означава, че трябва да го купите отново.

По-лошото е, че някои по-стари версии на софтуера стават „депортирани“ и по-старите компютри може да не могат да работят с най-новата версия на операционната система. В тези случаи е по-добре просто да си купите нов компютър.

Освен поддържането на вашия компютър и софтуер актуални, ето някои други стратегии за внедряване.

Защитете своя wifi

Фалшивите горещи точки за wifi и отворените горещи точки могат да дадат на хакерите достъп до вашето мобилно устройство или лаптоп

Това ще им позволи да изтеглят ботнет и троянски програми. Ако искате да посетите кафене или бар, който има безплатен wifi, внимавайте към коя мрежа се свързвате. Може да има повече от един. Всяко устройство с карта за безжична мрежа може да създаде WiFi гореща точка. Това включва други компютри и телефони, а не само рутери.

Може да забележите, че когато отворите списъка с наличните мрежи, са изброени няколко устройства

Обикновено те имат имена, които ви дават представа дали са горещи точки, създадени от телефони наблизо или лаптопи. Всеки обаче може лесно да промени името на мрежата (SSID), за да изглежда така, сякаш това е официална услуга, предоставяна от помещенията.

Чрез даване на фалшив хотспот подобно име на бизнеса (напр. „Starbucks Wifi“) и използване на същата парола като официалната гореща точка, хакерът може да ви подмами да се свържете.

Първоначалната фаза на връзка включва обмен на ключове за сигурност, което ще защити предаването на данни между вас и горещата точка от снайперисти. Въпреки това, горещата точка контролира този процес, така че ако хакерът посочи ключа, който вашето устройство ще използва за сесията, тогава той може да прехване и да прочете всички данни, изпратени и получени през мрежата. Това дава възможност за въвеждане на злонамерен софтуер, който може да включва ботнет софтуер.

Отворените горещи точки не изискват да въвеждате парола

Вашият лаптоп или мобилно устройство ще продължи да търси wifi сигнали, дори когато е в спящ режим. Винаги ще се опитва да се свърже, когато може.

За да предотвратите този сценарий, изключете wifi на мобилното си устройство или лаптоп, преди да излезете от къщата. Включете го отново, когато стигнете до вашата дестинация и имате достъп до надеждна гореща точка.

Инсталирайте VPN с автоматична защита на wifi.

Софтуерът създава криптиран тунел, който само клиентската програма на вашето устройство и неговият домашен сървър могат да декриптират. Това означава, че дори и да свържете връзката си през хакерска точка, нито един ботнет или троянски програма не може да нападне вашия компютър, телефон или таблет.

Мобилните устройства са настоящата прищявка сред хакерите, които търсят зомбита на ботнет. В края на [year] г. вирусът WireX направи ботнет зомбита на 150 000 устройства с Android за няколко седмици.

Активирайте защитната стена и антивирусната програма

Инсталирайте защитна стена, вземете антивирусна програма и ги дръжте включена

Въпреки че безплатният антивирус обикновено не е добър, производителят на вашата операционна система вероятно има интегрирани опции за защитна стена и антивирус, които не струват нищо за използване.

Понякога може да бъдете разочаровани от вашата защитна стена, блокираща достъпа до определени комунални услуги и ви пречи да изтеглите готин безплатен софтуер. Обърнете внимание обаче на тези препоръки, тъй като те са насочени към поддържане на компютъра ви без троянски програми и програми за контрол на зомбита.

Вземете DDoS защита

VPN мрежите осигуряват поверителност в интернет

Някои доставчици на VPN разшириха услугите си, за да добавят DDoS защита. NordVPN, ExpressVPN, VyprVPN, PureVPN и TorGuard са само някои компании, способни да поемат много големи обеми DDoS атаки.

Тази услуга би била идеална за геймъри и комарджии, които често стават плячка за атаки в решаващи моменти на игра. В този сценарий сте представени от интернет адрес, предоставен от VPN компанията. Целият трафик, насочен към вас, отива първо към VPN сървъра, който има капацитет да абсорбира излишни заявки. Истинските заявки се прехвърлят към вас по криптиран тунел.

Решението VPN също е добра опция за малки фирми, които управляват свои собствени уеб сървъри

В този случай ще трябва да закупите специална услуга за IP адреси от VPN. Този IP адрес се регистрира като хост на вашия уебсайт. Трябва да поддържате постоянна връзка с VPN сървъра, на който е разпределен вашият IP адрес.

Когато възникнат DDoS атаки на вашия уебсайт, те преминават първо през VPN сървъра, който филтрира фалшивите заявки, докато предава истински заявки за уеб страници на вашия сървър по криптиран тунел.

Защитата от криптиране между вас и VPN сървъра е съществена част от защитата на DDoS. Не искате хакерите да открият вашия истински IP адрес, защото тогава те могат да заобиколят VPN сървъра и да атакуват директно вашия хост сървър.

По-сложни решения за по-голям бизнес предлагат Cloudflare, Akamai и Incapsula

Тези компании също използват VPN връзки между своите сървъри и техните клиенти. Отново, както при VPN DDoS защитата, за клиента се получава втори IP адрес, който насочва към защитния сървър.

Cloudflare се отличава със своите страници с предизвикателства. Когато видите предварителен екран на уебсайт, който очаква от вас да декларирате „Аз не съм робот“, това е Cloudflare в действие.

Има много различни видове DDoS атаки и когато обемът на трафика се покачи до опасни нива на IP адрес, защитен от една от тези услуги за смекчаване на DDoS, компаниите започват да отклоняват целия трафик към „скрубери“. Тези сървъри проверяват входящите заявки за характеристики на ботнет активността и пускат всякакви съмнителни заявки, като същевременно прехвърлят истински трафик към клиента.

Изтеглете торентите с повишено внимание

Бъдете много внимателни за това, което изтегляте

Обикновено торентерите не използват необходимия скептицизъм и ще изтеглят всичко. Бъдете особено внимателни за торент сайтове, които изискват да инсталирате програма за изтегляне, преди тя да ви позволи да получите достъп до файлове.

Никога не изтегляйте файлове, които нямат разпознаваеми разширения на файлове

Изпълними програми не завършват само в „.exe.“

Избягвайте компресирани файлове, които изискват конкретен unzipper, за да получите достъп

Дори стандартните ZIP файлове, до които операционната ви система вече знае как да осъществят достъп, могат да скрият програми. Ако погледнете в изтеглен zip файл и видите разширения на файлове, които не разпознавате, изтрийте целия zip файл и потърсете друг източник.

Внимавайте с инсталаторите на приложения

Научете се да гледате конски подарък в устата

Това е особено уместен съвет в случая със софтуера, тъй като троянците са кръстени на трик, използван в Древна Гърция. Обсаден град откри една прекрасна и огромна дървена статуя на кон пред портите им една сутрин и я заведе вътре, за да й се възхити. През нощта вражески войници, скрити вътре в структурата, се измъкнаха и убиха всички жители на града в техните легла. Това беше троянският кон и троянският зловреден софтуер копира успеха му.

Може да видите полезна програма, която се предлага безплатно. Изтегляте файла, отваряте инсталатора и след това кликвате през съветника за инсталиране, докато не сте готови това приложение за използване. Приложението може да е наистина полезен инструмент и може да работи много добре. Процесът на автоматично инсталиране обаче също може да е пъхнал троянския компютър на вашия компютър, който ще кани в ботнет програми без ваше знание.

Някои истински производители на софтуер също използват този метод, за да получат дразнещи ленти с инструменти на вашия компютър, да променят настройките си, за да показват реклами в браузъра си и да променят търсещата си машина по подразбиране..

Тези съветници за инсталиране често ще ви питат дали искате да направите тези промени или да инсталирате допълнителния софтуер. Много хора просто кликват през тези екрани за инсталиране и така всъщност се съгласяват да имат инсталирани досадни екстри, шпионски софтуер и зловреден софтуер.

Уверете се, че инсталирате приложения само от уебсайта на производителите на софтуер

Вижте прегледите на програмата, преди да инсталирате, за да сте сигурни, че не е измама или троянец, преди да натиснете бутона за изтегляне.

Изтеглянията на електронни книги могат да съдържат заразени PDF файлове

Можете да посетите сайт с много информация и да видите оферта на безплатна електронна книга, която ще ви позволи да четете по сложна тема офлайн във всекидневната си пътуване. Това е често използван маркетингов инструмент и е проектиран като стимул да дадете своите данни за контакт. Внимавайте обаче за изтегляне на PDF файлове.

Структурата на PDF може да крие програми

Това е особено рисковано, ако системата ви е настроена да отваря PDF файлове във вашия браузър. Затворете тази опция за началници. Освен това, уверете се, че сте деактивирали JavaScript в PDF прегледа на PDF.

Преди да изтеглите електронна книга, уверете се, че не е необходимо да изтегляте специална програма за четене

Бъдете подозрителни към файлове, които изискват нестандартни четци от същия сайт, за да ги отворят. Избягвайте файлове с цип, които изискват собствена програма за декомпресия.

Проверете онлайн за информация за уебсайта, от който идва PDF файлът и вижте дали някой друг е докладвал за проблеми след изтеглянето на файла.

Прикачените файлове за имейл могат да съдържат зловреден софтуер

Не изтегляйте файлове, прикачени към спекулативни имейли, които идват от хора, които не познавате

Ако приятел или колега ви изпрати необичаен файл, първо говорете с него, преди да го изтеглите и отворите. Имейлът, който съдържа прикачения файл, всъщност може да не е изпратен от това лице. Може да е продукт на ботнет, който влезе в имейл акаунта на вашия приятел и изпрати имейла под тяхното име.

Фишинг измами не са единственият начин хакерите да получат вашата информация за вход за вашия имейл акаунт и други онлайн услуги

Тайната програма, наречена „keylogger“, може да записва всичко, което въвеждате, и да изпраща вашето потребителско име и парола в базата данни на хакера без ваше знание. Keylogger могат да бъдат инсталирани от троянски програми, маскирани като прикачени файлове по имейл.

Атака на нещата

Почти всеки потребителски продукт с думата „умен“ пред името му има компютърен чип и може да се свърже с интернет. Умното оборудване може да комуникира с фирмата производител за актуализации на фърмуера и мониторинг на работата. Тези активирани от интернет продукти включват телевизори, хладилници, електромери, охранителни камери и дори автомобили.

Plug ‘n Play оборудване включва принтери, рутери, игрови конзоли, приставки, часовници, играчки, дронове и кухненско оборудване. Тези устройства работят с процедури за откриване на мрежата първия път, когато ги включите. Те ще открият съвместимо оборудване наблизо и ще се конфигурират по подходящ начин.

Всеки продукт, който може да се актуализира през интернет или да комуникира с други устройства в дома ви чрез вашия wifi рутер, е част от това, което е известно като „Интернет на нещата“. IoT устройствата могат да бъдат хакнати.

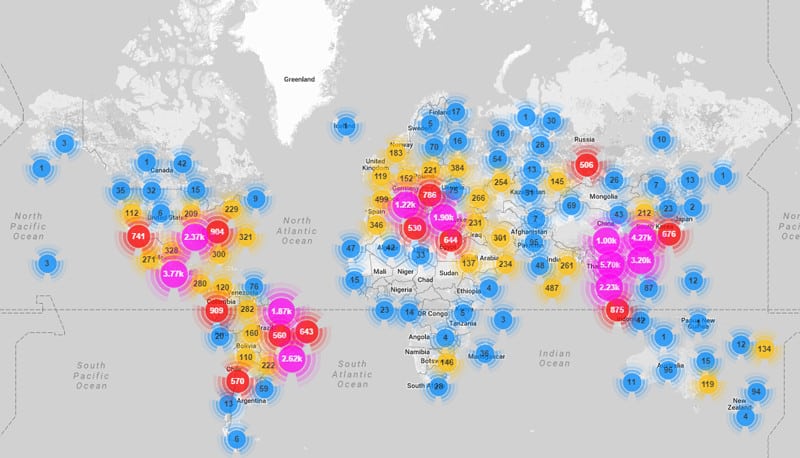

Боетнетът Mirai, който нападна Sony през 2016 г., не беше съставен от зомби компютри, а беше съставен от умни устройства – по-специално камери за сигурност и DVR плейъри. Анализ на Incapsula за една атака на Mirai разкри, че са участвали по-малко от 50 000 устройства и въпреки това този ботнет и неговите имитатори могат да причинят глобални щети в мрежата.

Източник на изображението: Imperva

Източник на изображението: Imperva

Небрежни процедури, внедрени от създателите на тези продукти, направиха достъп до хакерски достъп. Често производителите използват едно и също име и парола по подразбиране за тези джаджи, за да улеснят достъпа им за поддръжка. След като хакерите открият паролата за едно оборудване, всяко копие на този модел може да бъде достъпно по целия свят, създавайки много голям и лесно насочен ботнет.

Wifi рутерите се доставят със стандартен администраторски акаунт, който купувачите рядко променят. Можете да защитите вашия рутер от отвличане от хакери, като отидете в секцията на потребителския акаунт на вашия рутер и промените паролата. Ако рутерът не е свеж извън кутията, той вече може да бъде заразен със злонамерен софтуер. Възстановете го до фабричните му настройки, за да заличите всички софтуерни модификации, преди да промените паролата на администратора и да свържете устройства.

Фърмуерът на смарт устройства е много по-труден за защита, тъй като често е недостъпен и няма административна конзола. Производителите не винаги искат да променяте идентификационните данни за достъп до тези приспособления, тъй като те нямат процедури в рамките на техните процедури за контакт за поддръжка, за да отчитат инициираната от потребителите поверителност. В тези случаи трябва да разчитате, че производителят е достатъчно интелигентен, за да създаде идентификационни данни за достъп, които не могат да бъдат хакнати. Ако нямате увереността, че потенциалната ви покупка може да бъде имунизирана, разгледайте други модели. Производителите на избягали продукти или ще се заемат с плана, или ще излязат от работа.

Ако всичко друго не успее, изпробвайте IoT версията на Trend Micro на нейната програма за борба с зловреден софтуер HouseCall. Това е безплатно за използване, така че няма да губите парите си. Царството на IoT е ново за киберсигурността. Трябва да очаквате, че с течение на времето ще се произвеждат повече анти-ботнет помощни програми, които ще ви помогнат да защитите вашите домашни уреди и джаджи, свързани с интернет и с включени открития.

Криптовалутни бонети

В момента криптовалутите са гореща инвестиционна тема. До началото на [year] г. съществуват 1,384 различни криптовалути. Можете да си купите криптовалута, но чист начин да печелите пари от системата е да мина. Криптовалутите разчитат на формула, наречена „блокчейн“. Този алгоритъм позволява разширяване на виртуалното парично предлагане и машини за добив на валута изпълняват тази задача.

Можете да правите валути за добив на пари, но компютрите, които трябва да ги създадете, струват много, за да ги купите и те изгарят много електроенергия. Отнема много време, за да започнете да се изплащате.

Ботнет стадорите имат по-добро решение, което значително скъсява периода на изплащане на оборудване за добив на криптовалута – те използват ресурсите на други хора, вместо да купуват собствени.

Не всички криптовалути могат да се добиват от ботнет. Цифровата валута Monero обаче е идеално подходяща за ботнет дейност. През януари [year] г. беше установено, че Smominru е поробил 526 000 зомби компютри и е използвал техния капацитет за обработка, за да генерира Monero на стойност 3,6 милиона долара.

Обикновено собствениците на ботнет зомбита изпитват слабо нарушение на производителността. Въпреки това, тежката обработка, необходима за добив на криптовалута, ще бъде забележима. Smominru е само най-новото в низ от ботнети за добив на криптовалути. Като се има предвид, че разходите за работа с минни компютри са достигнали момента, в който рентабилността на преследването е ерозирала, можете да очаквате тази измама да се превърне в много по-голяма хакерска дейност.

заключение

Добрата новина, която излиза от хакерския свят е, че зомби компютрите се превръщат в минало. Лошата новина е, че понастоящем мобилните устройства са големи цели и вашите домашни уреди вече са по-склонни да бъдат поробени в ботнет.

Защитата на всички ваши устройства с интернет е важна. Въпреки че може да сте по-заинтересовани да се предпазите от атака, а не да премахвате оборудването си от ботнет, и двете тези дейности са два аспекта на един и същ проблем. Ако всички хора по света направиха своите компютри, интелигентна електроника и мобилни устройства по-малко уязвими от дистанционното управление, ще бъде по-малко вероятно да бъдете нападнати.

Лекотата, с която могат да бъдат сглобени ботнетите, създава прекалено снабден пазар, който принуждава хакерите да изследват нови маркетингови стратегии и да намалят цените. Това води до DDoS атаки, които стават по-достъпни и следователно по-разпространени. Ако придобиването на зомбита стане по-трудно и доходът, генериран от ботнети, намалява до момента, в който хакерските усилия не са достатъчно възнаградени, тогава DDoS атаките ще стават по-рядко.

Ако искате да поддържате отворен достъп до любимите си уебсайтове и да се предпазите от стартиране от онлайн игра в критичен момент, трябва да предприемете действия, за да бъдете част от решението. Кой знае, следващия път, когато загубите достъп до интернет, е възможно просто да бъдете нападнати от вашия собствен хладилник.

Изображение: DDoS клавиатура от Arielinson с лиценз под CC BY-SA 4.0

Ботнет едно група компютри, които са контролирани от хакер. Това е метод, който съчетава две ключови предимства за хакера – усилване на щетите, които може да нанесе и трудност за проследяване на атаките. Ако вашият компютър е заразен от злонамерен софтуер, това не само ще ви стане жертва на киберпрестъпността, но и неволно, съучастник. Ботнетите могат да се използват за всякакъв вид хакерска атака, като най-често се използват за измама с кликвания, разпространение на нежелана поща и DDoS атаки. За да се предотврати контролът на вашия компютър от хакер, е важно да се защитите срещу зомбита, като защитите своя wifi, активирате защитната стена и антивирусната програма, вземете DDoS защита, изтегляте торентите с повишено внимание, внимавате с инсталаторите на приложения, изтеглянията на електронни книги и прикачените файлове за имейл.