Атаката с груба сила е метод, използван за получаване на информация за частни потребители, като потребителски имена, пароли, пароли или Лични идентификационни номера (ПИН). Тези атаки обикновено се извършват с помощта на скрипт или бот към „Познайте“ желаната информация докато нещо не бъде потвърдено.

Бруталните атаки могат да бъдат осъществени от престъпници, за да се опитат да получат достъп до криптирани данни. Въпреки че може да мислите, че паролата пази информацията ви безопасна, проучванията показват, че всяка осем знака парола може да бъде пропукана за по-малко от шест часа. И това беше през 2012 г. на сравнително евтина машина.

Атаката с груба сила също може да бъде а полезен начин за ИТ специалистите да тестват сигурността от техните мрежи. Всъщност, една от мерките за силата на криптиране на системата е колко време ще отнеме успехът на нападателя в грубия опит.

Тъй като грубата сила със сигурност не е най-сложната форма на атака, различни мерки могат да попречат на успеха им. В тази публикация изследваме по-подробно атаките с груби сили, включително някои примери, и след това разкриваме как можете да се защитите срещу тях.

Въведение в грубите атаки

Бруталните атаки често се наричат груби сили. Наистина, грубата сила – в случая изчислителна мощност – се използва за опит да се пробие код. Вместо да се използва сложен алгоритъм, груба сила атака използва скрипт или бот, за да изпраща догадки, докато не попадне на комбинация, която работи.

Има много инструменти, които лесно са на разположение, за да помогнат на хакерите да започнат груби опити. Но дори и писането на скрипт от нулата не би било прекалено много за някой, който е удобен с код. Въпреки че тези атаки са лесни за изпълнение, в зависимост от дължината и естеството на паролата и използваната изчислителна мощност, те могат да отнемат дни, седмици или дори години, за да бъдат успешни.

Преди да разгледаме как да забележим и предотвратим атаки с груби сили, трябва да отбележим някои други термини, които може да срещнете във връзка с тази тема.

Хибридни атаки на груба сила

Атаката с груба сила използва систематичен подход за отгатване, който не се използва извън логиката. Подобни атаки включват a речник атака, които може да използват списък от думи от речника, за да напукат кода. Други атаки могат да започнат с често използвани пароли. Те понякога се описват като груби атаки. Въпреки това, защото те използват някаква логика за да решите кои повторения може да са най-вероятните първо, по-точно се наричат хибридни атаки на груба сила.

Обратна груба атака

Обратната атака на груба сила включва използвайки обща парола или група пароли срещу множество възможни потребителски имена. Това не е насочено към един потребител, но може да се използва за опит за достъп до определена мрежа.

Най-добрата защита срещу този тип атака е използването на силни пароли или от гледна точка на администратора, изисквайте използването на силни пароли.

Пълнеж с доверие

Пълнежът с доверие е уникална форма на груба атака, която използва нарушени двойки потребителско име и парола. Ако е известно сдвояване на потребителско име / парола, нападателят може да го използва, за да се опита да получи достъп до множество сайтове. Веднъж в акаунта на потребителя, той има пълен контрол върху този акаунт и достъп до всяка от детайлите, които притежава.

Предпазни мерки като двуфакторни удостоверяване и въпроси за сигурност могат да помогнат за предотвратяване на щети от тези видове атаки. Най-добрата защита обаче е потребителите никога да не използват една и съща парола за няколко акаунта.

Целта на груба атака

След като хакер прави успешен опит за влизане, какво следва? Отговорът е, че може да се извърши цяла гама неща. Ето някои от основните:

- Кражба или излагане на лична информация на потребителите, намерена в онлайн акаунти

- Събиране на масиви от пълномощия за продажба на трети страни

- Представят се като собственици на акаунти за разпространение на фалшиво съдържание или фишинг връзки

- Кражба на системни ресурси за използване в други дейности

- Изграждане на уеб сайт чрез достъп до администраторски данни

- Разпространение на злонамерен софтуер или съдържание от спам или пренасочване на домейни към злонамерено съдържание

Както бе споменато, атаките с груби сили също могат да се използват за тестване на уязвимостите в системата, така че не винаги са злонамерени.

Примери за груби атаки

Атаките с груби сили се провеждат през цялото време и има много добри примери, за които да говорим. Вероятно дори не знаем за много отминали и продължаващи атаки, но ето няколко, които се появиха на бял свят през последните години:

- Али Баба: Мащабна атака с груба сила през 2016 г. върху популярния сайт за електронна търговия засегна милиони акаунти.

- Magento: През март [year] г. Magento трябваше да предупреди потребителите, че до 1000 административни панела са били компрометирани в резултат на груби атаки.

- Северноирландски парламент: Също през март [year] г. до сметките на няколко членове на парламента в Северна Ирландия бяха достъпни от нападатели на груби сили.

- Уестминстърският парламент: По-ранна атака засегна парламента на Уестминстър през [year] г., където бяха компрометирани до 90 имейл акаунта.

- Firefox: В началото на [year] г. бе разкрито, че функцията „Основна парола“ на Firefox може да бъде атакувана с груба сила. Това означава, че през последните девет години може би са били изложени идентификационни данни на много потребители.

Въпреки че грубите нападения често се използват от престъпниците, те мога помощ за тестване на системи. Нещо повече, те могат да предложат резервна опция за възстановяване на паролата, ако са изчерпани други методи.

Как да забележим груба атака

Не е рядкост да получите имейл от доставчик на услуги, който да ви каже, че някой е влязъл в акаунта ви от произволно местоположение. Когато това се случи, възможно е да сте станал жертва на груба атака. В този случай е препоръчително незабавно да промените паролата си. Можете дори да искате редовно да променяте паролата си за чувствителни акаунти, само в случай, че сте станали жертва на неоткрита или недекларирана груба атака.

Ако сте мрежов администратор, важно е за сигурността на вашия уебсайт и вашите потребители да внимавате за признаци на груба атака, особено успешна. Въпреки че куп неуспешни влизания може да са от забравящ потребител, има вероятност сайтът да бъде атакуван. Ето някои знаци, които трябва да наблюдавате:

- Множество неуспешни опити за влизане от един и същ IP адрес. Въпреки че това може да е резултат от използването на прокси сървър от голяма организация.

- Опитите за влизане с множество потребителски имена от един и същ IP адрес. Отново това може да е просто от голяма организация.

- Множество опити за влизане за едно потребителско име, идващо от различни IP адреси. Това може да бъде и един човек, използващ прокси.

- Необичаен модел на неуспешни опити за влизане, например, следвайки последователен азбучен или числов модел.

- Използва се ненормално количество честотна лента след успешен опит за влизане. Това може да сигнализира за атака, предназначена да открадне ресурси.

От гледна точка на потребителя може да бъде много трудно да разберете дали акаунта ви е бил нарушен от груба атака. Ако получите известие след нарушаването на вашия акаунт, най-добрият начин на действие е да проверите профила си за промени, които не са направени от вас, и веднага да промените паролата си.

Свързани: Какво да направите, ако вашият акаунт или имейл е хакнат

Какво можете да направите, за да предотвратите груба атака

Атаките с груба сила могат да бъдат лесно открити просто поради големия брой опити за влизане. Бихте си помислили, че предотвратяването на атака би било толкова просто, колкото блокирането на IP адреса, от който идват опитите за влизане. За съжаление, това не е просто, тъй като хакерите могат да използват инструменти, които предават опити през отворени прокси сървъри, така че да идват от различни IP адреси. И все пак, независимо дали сте потребител или администратор, можете да предотвратите успешна груба атака чрез:

- Използване или изискване на силни пароли

- Разрешаване на ограничен брой опити за влизане

- Използвайки използването на CAPTCHA

- Задаване на време закъснения между опитите

- Задаване на въпроси за сигурност

- Активиране на двуфакторна автентификация

- Използване на няколко URL адреса за вход

- Изважда софтуер за атака

Тъй като повечето мерки трябва да бъдат приложени от администратор, този раздел ще се съсредоточи върху нещата от тази гледна точка. Потребителите все още трябва да вземат под внимание области, в които могат да помогнат за укрепване на системата, като например като използват силни пароли и се възползват от всякакви незадължителни функции за защита.

1. Силни пароли

Ако сте мрежов администратор, можете да помогнете да предотвратите успешни груби атаки, като изисквате от потребителите да въвеждат силни пароли. Например, можете да изискате определена дължина и паролата да съдържа специфични функции, като например комбинация от малки и малки букви, заедно с цифри и специални знаци.

От гледна точка на потребителя, силната парола е наложителна. Използването на обща парола или обикновена дума от речник ще улесни далеч по-лекия инструмент за атака на груба сила. Снабдяването със солидна парола може да бъде трудно, но ето няколко съвета:

- По-дългите пароли са по-добри, тъй като ще е необходим пореден инструмент, по-дълъг за преминаване през итерациите.

- Използването на комбинация от малки и малки букви, цифри и специални символи ще направи паролата по-силна.

- Никога използването на една и съща парола за различни акаунти ще ви направи по-малко уязвими към определени видове атаки.

Разбира се, измислянето и запомнянето на силни пароли може да бъде трудно, но има инструменти, които да ви помогнат. Те включват инструменти за генериране на пароли, инструменти за тестване на паролата и инструменти за мениджър на пароли като LastPass, KeePass, Dashlane и Sticky Password.

2. Ограничен брой опити за влизане

Една обща защита срещу груба атака е просто ограничаване на броя на опитите за влизане до логично число, може би някъде между пет и десет. Ако направите това, просто не забравяйте предоставят някакъв вид метод за възстановяване за истинските потребители да преследват, в случай че изчезнат.

Например, можете да предоставите опция за възстановяване, чрез която тяхната парола може да бъде променена чрез потвърждаване по имейл. Или можете да предоставите номер за контакт или имейл за поддръжка, за да се свържете в случай на блокиране.

Може и вие помислете за поставяне на ограничение във времето на блока. Тъй като много кратки атаки ще се случат за кратко време, временно блокиране може да бъде всичко, което е необходимо. Можете да зададете времето за блокиране на час или два, за да сведете до минимум отрицателното въздействие върху цялостното потребителско изживяване.

Имайте предвид, че това далеч не е безотказен вариант и идва с много потенциални проблеми. Един от проблемите с тази мярка е, че някои груби инструменти не само превключват паролата всеки път, но и опитват различно потребителско име за всеки опит.

Ако опитите са за различни профили, един акаунт няма да бъде заключен. Ограничаване на броя на опити за всеки IP адрес би имало логичен смисъл, но както бе споменато по-горе, различни IP адреси могат да се използват за всеки опит, в този случай тази мярка няма да бъде ефективна. Алтернатива би била блок на база браузър или устройство използване на бисквитки.

Друг проблем с тази тактика е, че блокировките могат да се използват събиране на реални потребителски имена в опит за познаване на потребителско име където само истински потребителски имена доставят съобщение за блокиране. Освен това блокирането в действителност може да се използва стратегически за блокиране на потребителите, за да им се предотврати достъп до акаунти.

Като се имат предвид всички тези потенциални проблеми, стратегията за ограничен опит за влизане трябва да се използва само при подходящи обстоятелства.

3. CAPTCHA

CAPTCHA (Напълно автоматизирани тестове на обществения Тюринг за разказване на Компютрите и Хората Апарт) съществуват повече от двадесет години. Те могат да бъдат свикнали определете дали човек прави опит за влизане или не. Някои CAPTCHAs просто изискват от потребителя да въведе отново някакъв изкривен текст, да постави отметка в квадратче или да отговори на прост математически въпрос.

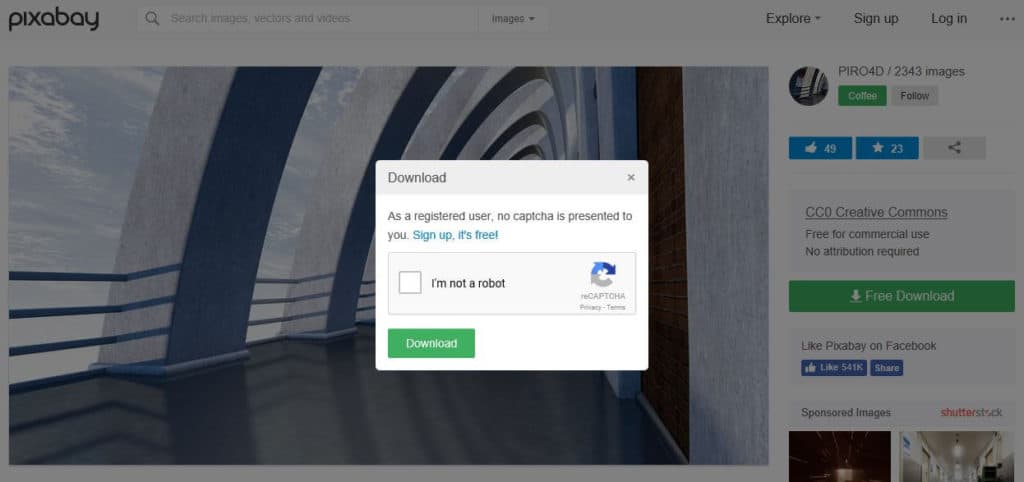

Pixabay използва проста отметка CAPTCHA, когато нерегистрираните потребители изтеглят безплатни изображения.

Pixabay използва проста отметка CAPTCHA, когато нерегистрираните потребители изтеглят безплатни изображения.

Други са малко по-сложни и изискват потребителите да идентифицират обекти в изображения.

Неучудващо е, че простотата на CAPTCHA означава, че те не са толкова трудни за заобикаляне. Все пак те могат поне да представляват препятствие за евентуалните нападатели. CAPTCHA могат да се използват в комбинация с други тактики в този списък, като например изискване на CAPTCHA след определен брой неуспешни опити за влизане.

4. Закъснения във времето

Изпълнението на закъснение от няколко секунди между опитите за влизане звучи неограничено, но всъщност може да бъде много ефективно. Някои груби атаки се основават на голям брой опити за кратък период от време с надеждата да се удари в правилната комбинация. Кратко забавяне между опитите може сериозно забавете атака до точката, в която не си струва усилията. От друга страна, забавянето може да бъде едва забележимо за обикновения потребител.

Тази тактика няма да работи за всички атаки, тъй като някои са предназначени да бъдат умишлено бавни.

5. Въпроси за сигурност

Докато много потребители обричат използването на въпроси за сигурност, тяхното използване може да бъде още по-голяма болка за грубите нападатели. Дори при целенасочени атаки, включващи лична информация за конкретен потребител, би могло да бъде трудно да се получат минали въпроси за сигурност.

За да направите по-добро потребителско изживяване, бихте могли искайте отговори за сигурност само след определен брой неуспешни опити за влизане или всеки път, когато се използва ново устройство за вход. Или, ако сте установили, че се извършва атака, може да е подходящ момент да поискате всички потребители да отговарят на въпрос за сигурност при влизане.

6. Двуфакторна автентификация

В зависимост от естеството на услугата ви има вероятност да не искате да влошите потребителското изживяване, като наложите двуфакторно правило за удостоверяване. Хубаво е обаче да можем да предоставим тази функция като опция за по-сигурни потребители.

Можете да изберете да предложите прост процес в две стъпки, например, идентификационни данни, последвани от имейл, или можете да оставите потребителя да избира между различни опции, включително идентификационни данни, социални медии, имейл, SMS и други.

Имайте предвид, че има две различни форми на този тип удостоверяване, които често са объркани или просто свързани заедно. Проверка в две стъпки (2SV) обикновено включва код за потвърждение или връзка, често изпращани чрез SMS или имейл.

Двуфакторна автентификация (2FA) обикновено използва различни форми на проверка като втори фактор. Това може да включва неща като ключове или фолио или биометрични методи за идентификация, като пръстови отпечатъци или сканиране на ретината.

7. Уникални URL адреси за вход

Тъй като всъщност няма конкретни опции за блокиране на опитите за груба сила, е разумно да се прилагат множество стратегии за отбрана. Някои от тях могат просто да включват диверсионни тактики. Един такъв метод е да предоставете различни URL адреси за потребителите, от които да влизат. В този случай всеки потребител ще има или уникален URL адрес за вход, или ще използва URL адрес, споделен с набор от други потребители.

Този метод би бил особено полезен за предотвратяване на атаки, използвани за събиране на потребителски имена, тъй като всеки URL адрес предоставя ограничен обем информация. Това не е първокласен метод по никакъв начин, но може да забави атаката.

8. Измамете системата

Друга възможна диверсионна тактика е да промените нещата, за да объркате нападателя (или по-скоро софтуера, който се използва). Например, някои ботове са обучени да разпознават грешки, но бихте могли да използвате пренасочва към различни страници за неуспех за едновременни неуспешни опити за влизане. Това би означавало, че нападателят ще трябва поне да активизира нещата с по-сложен софтуер.

Други опции включват разрешаване на достъп до акаунт, но след това изискване на парола на нова страница или дори предоставяне на достъп до акаунт с много ограничени възможности.

Като алтернатива можете да използвате обратен метод и вградете грешна грешка при влизане в кода на уеб страницата. Дори при успешен опит за влизане, бот може да бъде подведен да го достави като неуспешен опит. Тази форма на обфуксация често се използва, за да затрудни автоматичната атака да разбере дали грубата сила атака е неуспешна или успешна.

Други форми на обфуксация също могат да помогнат за предпазване от груб опит. Тази тактика може да е достатъчна, за да изхвърли обикновения човек, който просто търси слаба система, която да проникне. Но тези трикове вероятно биха могли да бъдат заобиколени от решителния нападател и може да изискват много усилия напред.

Долната линия за защита от атаки с груби сили

Както можете да видите, има много възможности за подпомагане на предотвратяването на успешна атака. Тъй като естеството на груба атака ще варира за всеки отделен случай, няма наистина бланкетна методика за превенция. Като такъв, може би е най-добре да се обмисли използването на комбинация от няколко стратегии за създаване на солидна линия на защита.

Свързани:

30+ безплатни инструмента за подобряване на сигурността на вашия уебсайт и вашите посетители

Безплатното ръководство на Jargon за компютърна и интернет сигурност

Кредит за изображение: Джино Кресколи (лицензиран по под CC BY 2.0)

евенция на тази форма на атака.

Comment:

Атаките с груба сила са сериозна заплаха за сигурността на данните ни. Те могат да бъдат използвани от престъпници, за да получат достъп до нашите лични данни и информация. Въпреки това, тези атаки могат да бъдат предотвратени, ако се вземат подходящи мерки за защита. Силните пароли, ограниченията за опити за влизане и двуфакторната автентификация са само някои от начините, по които можем да се защитим от тези атаки. Важно е да бъдем внимателни и да вземаме мерки за защита на нашите данни, за да не станем жертва на тези атаки.