Продължаването на хакерството, фишинга, зловредния софтуер, вирусите и всички други форми на мръсни сделки в мрежата е голям бизнес. Очаква се индустрията за киберсигурност да достигне 170 милиарда щатски долара до [year] г. Ръстът е почти в крачка с увеличаването на престъпленията в кибернетичното пространство, от своя страна индустрия, която е отговорна за загубата около 450 милиарда долара годишно. Как средният потребител и случаен браузър остават в безопасност сред „серията тръби“? Един ефективен метод е разбирането и активното използване на уебсайтове с криптиране на Secure Socket Layer (SSL).

SSL с по-малко от 100 думи

Шифроването на защитен сокет слой е висококачествен стандарт за криптиране, който използва комбинация от асиметрични и симетрични ключови алгоритми. Това означава, че освен асиметричния публичен ключ, използваните криптографски ключове са уникални всеки път, когато се осъществява връзка между две машини. SSL сертификатите използват асиметричен публичен ключ (сървърът на уебсайта) и частен ключ (браузъра на потребителя), които работят заедно, за да удостоверят данните и да ги защитят. След като първоначалното „ръкостискане“ се формира, SSL свързва двете машини с шифър, който непрекъснато криптира и следи прехвърлянето на данни, като потвърждава, че данните са едновременно защитени и непроменени..

Кратък грунд за криптиране (за безопасност

Ако сте по-скоро професионалист, не се колебайте да се движите направо. Ако обаче цялото това говорене за SSL и сигурността на мрежата се чувства малко над главата ви, нека разчупим част от това, което говорим, за да се почувствате малко по-малко объркани.

Цялата информация е данни

Това е нещо, което може би вече знаете. На най-основното ниво всичко, което изпращате и получавате онлайн, са кодирани на основно ниво. Дори думите, които четете на страницата в момента, се превеждат от вашия браузър в четим, по-визуално привлекателен формат. Всъщност не бихте искали да опитате да прочетете как изглеждат тези данни, тъй като бихте го възприемали като нищо друго освен куп букви и цифри, които нямат смисъл непреведени.

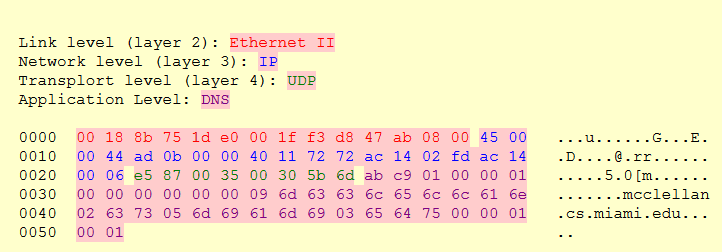

Например, ето снимка от университета в Маями относно това как може да изглежда имейл адрес в чистата му форма на данни:

Едва ли бихте могли да разберете данните в неговото състояние на прехвърляне. Но вашият браузър превежда тези данни в четима форма – в случая като имейл адрес.

Пакети данни

В по-голямата си част всички компютри говорят едни и същи езици. Така че, когато два компютъра се свържат помежду си по мрежа и започнат да изпращат данни на гореспоменатия кодиран език или на някой от много други езици на кода, те могат да преведат този език в по-четим формат на потребителя при получаване. Всички тези данни обаче не идват като един непрекъснат поток, а се разбиват на по-малки пакети, изпратени бързо. Пакетите с данни обикновено съществуват в следната форма:

- Заглавие съдържаща информация като IP адрес на изпращача и IP адрес на получателя, номер на мрежовия протокол и друга полезна информация

- Полезният товар, който е действителният пакет от данни, които ще бъдат получени и преведени

- Ремарке, което показва, че пакетът е приключил и помага да се коригират всички грешки, които биха могли да възникнат по време на процеса на изпращане

Повечето мрежи всъщност ще имат ограничение за това колко данни може да съдържа всеки пакет. Това означава, че размерът на полезния товар може да варира, което също ще се отрази колко време отнема изпращането на данни. Тъй като данните могат да бъдат прихващани или откраднати по маршрута, стига някой да има компютър, който може да превежда данните в пакетите (почти всеки, наистина), данните трябва да бъдат криптирани, преди да бъдат изпратени, и след това да бъдат декодирани, след като бъдат получени.

Криптиране на данни

Тъй като всеки компютър може да превежда данни, предавани по мрежи, и поради уязвимостта в мрежи, които не са защитени, съществува криптиране, за да се гарантира, че пакетите с данни са действително невъзможни за превод. Ето как работи това криптиране.

Цялото криптиране е получено от криптография, проучването зад изпращането на съобщения в кодирани съобщения. Криптографията е използвана по известен начин в много части на историята през последните няколко десетилетия, най-вече през Втората световна война, когато и съюзниците, и силите на Оста усилват усилията си да изпращат и кодират съобщения през публичните ефирни вълни.

В днешно време криптографията се използва по-често чрез мрежово криптиране. С криптиране данните се кодират, преди да преминат през мрежата и до получателя. За всеки, който прониква, еднократно преводимите данни биха изглеждали просто като глупост.

Криптографски хеш функции

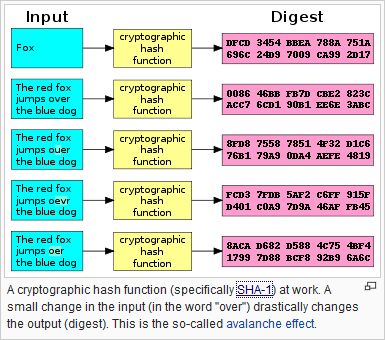

Така че как става, че данните се бъркат? Сложни алгоритми, изпълняващи криптографски хеш функции. Тези функции по същество приемат всякакви данни от всякакъв размер и ги преобразуват в кодирана функция с предварително определен размер. Ето пример за това как може да изглежда:

Данните се въвеждат в хеш функцията, която след това ги преобразува в битов низ, както е показано по-горе. Както можете да видите, различните входове се превеждат в битов низ със същия размер, независимо от входните данни. Това е предназначено да направи по-трудни атаки (такива, при които някой се опитва да отгатне кодираните данни, като се опитва да отгатне всички възможни решения) по-трудни. В случай на SSL и други съвременни стандарти за криптиране, грубата сила е невъзможна поради големия брой възможности. Което ни отвежда към следващата ни тема.

Размер на бита за криптиране

Когато данните се кодират, предварително зададеният размер на битовия низ е най-важният фактор за предотвратяване на брутални атаки. Колкото по-дълъг е размерът на битовия низ, толкова по-трудно става да се отгатне всяка възможна комбинация за декодиране на низ. Като цяло усвоените данни се наричат ”ключ”, а силата на този ключ се измерва частично в колко бита съдържа.

Така че защо просто не създадете ключ, който има, да речем, милион бита? Отговорът е обработка на мощност и време. Колкото по-голям е битовият ключ, толкова повече време и мощност за обработка е необходим на компютъра, за да може ефективно да дешифрира съобщението на получаващия край. SSL всъщност използва различни размери на ключовете за различни цели и въз основа на това колко актуализирана е самата машина.

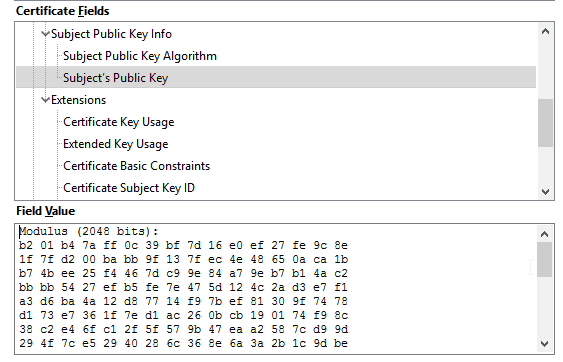

За първоначални ръкостискания (тоест за проверка, че приемащата машина е правилният получател) се използва много по-голям 2048-битов RSA ключ. Данните в този ключ са малки, но се използват само за проверка на този обмен на данни. След като системите се потвърждават, SSL преминава към 128, 192 или 256-битови ключове.

Важни ли са размерите на ключовете? Разбира се. Колкото по-голям е размерът на ключа, толкова повече потенциални комбинации. Независимо от това, дори по-малкият 128-битов клавишен размер е невероятно трудно да се прекъсне с брутална атака, предвид големия брой потенциални комбинации. С настоящата изчислителна мощност би било възможно да се счупи 128-битов ключ, но това може да отнеме милион години за това. Въпреки това, най-голямото притеснение при изчисленията в момента е как квантовите изчисления ще улеснят разбиването на SSL ключовете, като по този начин се изисква разширение на размерите на ключовете. Но тази технология няма да бъде широко достъпна в скоро време.

Криптиране с две думи

За да обобщим всичко това, криптирането прави всичко от следното:

- Кодира данни, преди да бъдат изпратени по мрежа

- Заключва тези данни с почти нечуплив (засега) хеш алгоритъм

- Транспортира тези данни сигурно при предаване, предотвратявайки пропадането

- Само позволява данните да бъдат получени от обезпечена страна и да бъдат разшифровани при получаването им

Какви са ползите от SSL?

SSL криптирането има 2 основни предимства:

- Той защитава данните, преминаващи между вашия компютър и сървърите на уебсайта чрез силно криптиране

- Той осигурява проверка дали уебсайтът има едновременно актуализиран и заверен сертификат за сигурност.

Сигурността на данните е изключително важна, особено за уебсайтове, които събират кредитна карта и банкова информация или пароли и потребителски имена. Всеки уебсайт, който прави някое от двете, трябва да има SSL криптиране. В противен случай уебсайтът е оставен отворен за хакерски атаки, при които данните могат да бъдат откраднати по маршрута.

Проверката е изключително важна за SSL сертификатите. Има дълъг списък от компании, които предоставят SSL сертификат и не винаги е евтино или лесно. Уебсайтовете, които кандидатстват за SSL сертификат с висока сигурност, трябва да предоставят:

- А Whois запис идентифициране кой е собственик на името на домейна

- Пълна Искане за подписване на сертификат (КСО)

- Независима проверка на уебсайта и на компанията, която го притежава

Този процес идва на цена и за собствениците на уебсайтове. Ето защо фишинг сайтовете никога няма да използват високо сигурни SSL сертификати. Те никога няма да могат да преминат проверка и повечето се занимават с кражба на пари, а не изплащане на тези на други компании.

Компаниите на сертифициращите органи е малко вероятно да издадат SSL сертификати с висока увереност на непоносим сайт. Повечето от CA компаниите са добре известни имена. Списъкът включва:

- Symantec

- GoDaddy

- DigiCert

- Trustwave

- GlobalSign

- StartCom

- SwissSign

- Мрежови решения

- Thawte

- COM

- Да шифроваме

- GeoTrust

- възлагам

- Comodo

В по-голямата си част организациите на CA са склонни да бъдат уеб хостове и компании за киберсигурност.

Как да разбера дали даден сайт използва SSL

Всъщност е доста лесно да се определи дали уебсайтът използва SSL криптиране. След като се свържете с уебсайт, първоначалното ръкостискане между вашия браузър и сървъра ще доведе до проверка дали уебсайтът използва SSL криптиране. Това е показано по два начина:

- Адресът на уебсайта се показва като HTTPS сайт (Hypertext Transfer Protocol Secure)

- Символ за заключване се появява директно вляво или вдясно от HTTPS

Освен това на някои уебсайтове може дори името на компанията да се показва със символа за заключване. Уебсайтовете, които са закупили SSL сертификати с разширено валидиране, най-високото ниво, показват името на компанията до адресната лента.

Ето как изглежда всичко това.

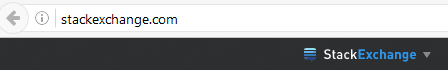

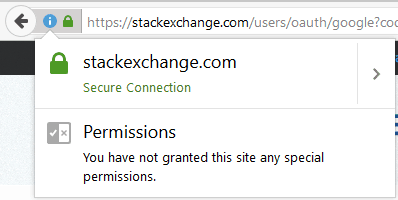

Уебсайтът Stack Exchange не използва SSL криптиране на много от своите страници. Поради това не се появява HTTPS или символ за заключване от адреса на уебсайта:

Щракването върху „i“ ще разкрие, че уебсайтът наистина не е защитен:

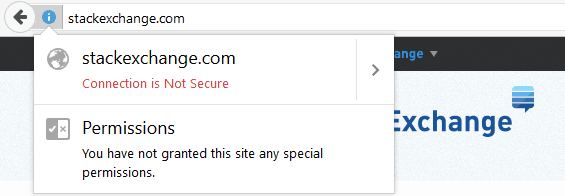

Междувременно Google Docs има SSL криптиране, но не най-високото ниво:

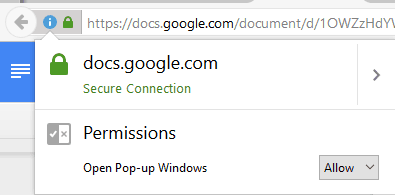

Докато уебсайтът на американската банка Capital One използва разширена проверка, с всички гарнитури:

Когато SSL е важен – и кога не

Един въпрос, който може би се питате, е дали SSL криптирането винаги е необходимо. Казано по-ясно, отговорът е не. SSL криптирането не винаги е необходимо. Въпреки това, тези уебсайтове, които го използват, имат различни нужди за кой тип SSL криптиране правят или трябва да имат.

Придържайки се към примерите от предишния раздел, StackExchange наистина не се нуждае от SSL криптиране във всички области на своя сайт. И наистина, уебсайтът всъщност има SSL криптиране, но само там, където всъщност е необходимо. Ако създадете акаунт и влезете в уебсайта, вижте какво ще се случи:

Това е така, защото всеки уебсайт, който изисква да създадете акаунт и да влезете в неговия сървър, трябва да има SSL криптиране, поне на най-основното ниво. SSL криптирането ще ви помогне да предотвратите някой да открадне информацията за вход в акаунта ви, тъй като тези данни преминават между вашата машина и сървъра на уебсайта.

Най-общо казано, колкото по-важни са данните, преминаващи между вас и сървъра на уебсайта, толкова по-високо ниво на сигурност трябва да има този уебсайт. Ето защо банка като Capital One има разширена проверка, докато уебсайт като StackExchange има сертификат за организационна проверка.

Уебсайтовете, които не събират информация или изискват вход за достъп до части от уебсайта, със сигурност могат да използват SSL криптиране, но това не е напълно необходимо. В този смисъл винаги има опасения дали даден сайт е в режим нагоре или нагоре или дали е фалшив фишинг уебсайт, създаден за кражба на данни.

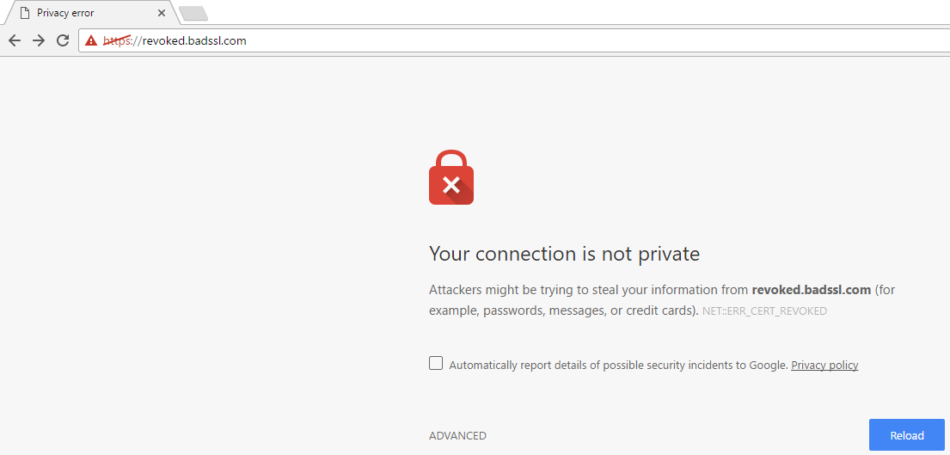

Поради интензивната проверка, необходима за получаване на SSL сертификати, фишинг сайтовете няма да имат най-високото ниво на криптиране, но все пак могат да имат HTTPS адрес или дори символ на заключване. Те обаче никога няма да имат зелената лента с име на фирма, тъй като това се дава само на уебсайтове със сертификати с висока надеждност. Освен това, някои уебсайтове може да са с изтекъл срок на годност или непотвърдени SSL сертификати. Можете да видите как изглежда това, като отидете на badssl.com, прост, образователен уебсайт, който предоставя солидни примери за всякакъв вид аберация на SSL сертификати.

Например уебсайт с отменен SSL сертификат може да се появи в сесия на браузъра на Chrome по този начин:

Всичко казано, уебсайтът не се нуждае от SSL криптиране, но когато посещавате уебсайт, за който не сте сигурни, най-добре е да избягвате създаването на вход на този уебсайт, докато първо не го проверите напълно..

Различни видове SSL

Тъй като SSL е форма на криптиране и проверка, има различни видове. Всеки тип обслужва малко по-различно предназначение. Важно е да се отбележи обаче, че различните видове SSL сертификати не означават, че уебсайтът осигурява повече или по-малка сигурност. Типовете сертификати показват колко надежден е уебсайтът, тъй като тези различни типове изискват различни нива на валидиране, за да се получат.

Сертификати за валидирани домейни

DV сертификатите са най-евтините налични SSL сертификати. Тези сертификати правят малко повече от проверка на регистъра на имената на домейни спрямо сертификата. Изискванията за получаване на тези сертификати обикновено са ниски, което означава, че много фишинг уебсайтове всъщност могат да ги получат доста лесно. Тези сертификати не изискват по-строг контрол и проверка на валидността, каквито изискват другите нива на сертифициране.

Поради това много организации на сертифициращия орган всъщност не предлагат този сертификат, тъй като повечето го смятат за твърде ниска сигурност и в по-голямата си част не защитена. Все още ще видите символът за заключване да се появи за тези уебсайтове, но те все още представляват известен риск. Когато проверите информацията за сертификатите на уебсайта, той ще ви информира само за името на домейна и CA.

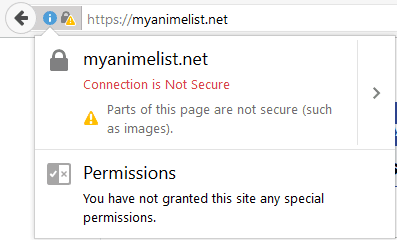

Този вид сертификат е често срещан за уебсайтове, които имат много ограничени проблеми със сигурността. Уебсайтът на Аниме MyAnimeList.net е един такъв уебсайт. Ето неговите данни за сертификата:

Всъщност части от уебсайта не са защитени, което доведе до блокирането на моя уеб браузър:

Въпреки че DV сертификатите могат да бъдат полезни, видът уебсайтове, които обикновено ги използват, не позволяват индивидуални потребителски акаунти и следователно не събират потребителски имена и пароли.

Организирани валидирани сертификати

Тези SSL сертификати изискват по-строг процес на валидиране, за да получат и следователно са и по-скъпи. За разлика от DV сертификатите, OV сертификатите отговарят на стандартите за заявка за коментари (RFC), определени от Работната група за интернет инженеринг (IETF) и Интернет обществото (ISOC). Уебсайтовете трябва да обменят информация за валидиране и CA може да се свърже директно с компанията, за да провери информацията.

Когато проверите информацията за сертификата, ще видите името на уебсайта и от кого е потвърдено. Няма да получите информация за собственика обаче.

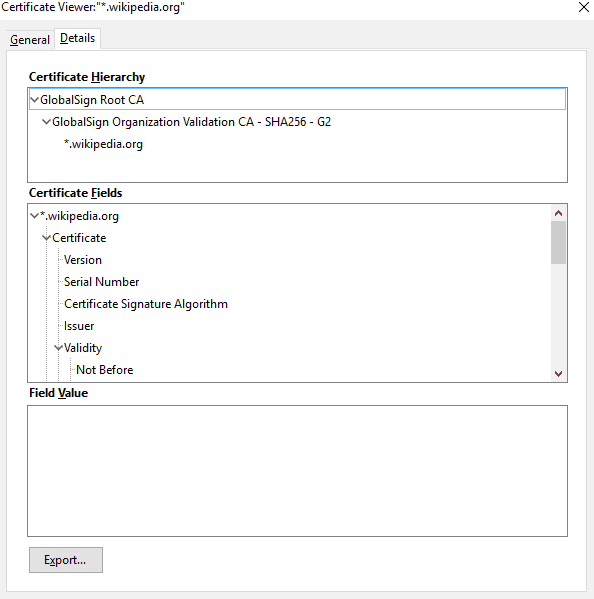

Уикипедия е пример за уебсайт, който използва OV сертификат:

Удължен сертификат за валидиране

Сертификатът за EV е най-високото ниво, осигуряващ най-голяма сигурност и валидност. Процесът, необходим за получаване на сертификат за EV, е едновременно обширен и скъп. Само уебсайтове с EV сертификат ще получат валидирането на зелената лента според името на уебсайта си и във вашия уеб браузър. За съжаление, не всички уеб браузъри могат да показват зелената лента на EV. Той е достъпен само за следните браузъри:

Google Chrome, Internet Explorer 7.0+, Firefox 3+, Safari 3.2+, Opera 9.5+

По-старите браузъри няма да го показват. Това обаче не означава, че го няма. Това просто означава, че тези, които използват по-стари браузъри, може да трябва да проверят информацията за сертификата, за да проверят нивото на валидиране.

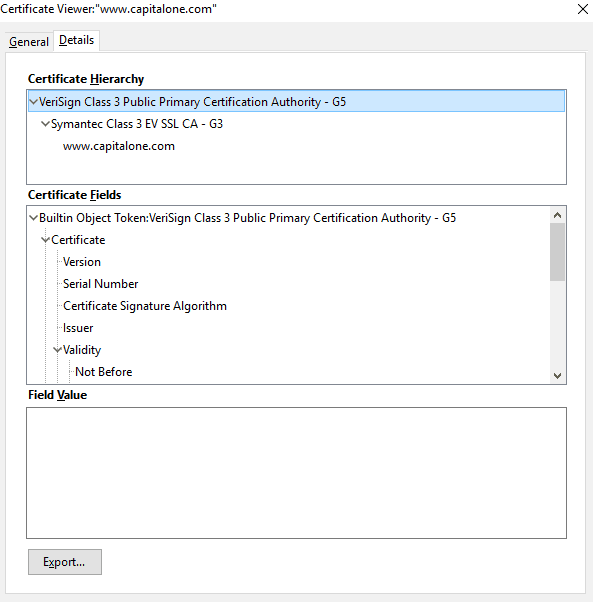

Представянето на по-подробна информация за Capital One разкрива факта, че уебсайтът наистина използва EV SSL сертификат:

EV сертификатите са най-доверените и най-сигурни, но не са напълно необходими за всеки уебсайт. Повечето уебсайтове всъщност могат да се справят с DV или OV. Ако обаче уебсайт събира информация от вас, не бива да му се доверявате, освен ако няма сертификат за OV или по-висок.

Въпреки това някои уебсайтове ще ви пренасочат към външен сайт при извършване на плащания. Тези уебсайтове могат да използват външни услуги за своята платежна система, като например PayPal, който има EV-сертификат с висока надеждност. По този начин те не трябва да купуват собствени EV, вместо да разчитат на външните услуги, за да осигурят този слой за сигурност и сигурност.

Проблеми с DV и OV сертификати

Въпреки че много организации не предлагат DV сертификати, някои го правят. Тъй като сертификатите на CA не изискват допълнителни проверки и валидиране, някои собственици на фишинг сайтове са предприели закупуването на тези сертификати, за да играят на системата. За съжаление, няма директен начин да се разграничат DV и OV сайтове, без всъщност да се разгледа по-подробно информацията за сертификата. Ето защо много уебсайтове се обръщат към EV (с висока степен на сигурност) сертификати. Подобно на сертификатите OV, те изискват по-широко валидиране, но също така се предлагат със зелената лента, която дава името на компанията, както и символа за заключване и предоставеното голямо количество информация за валидиране.

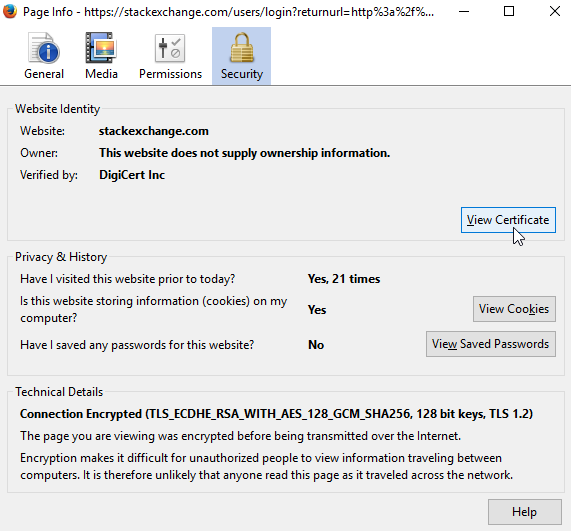

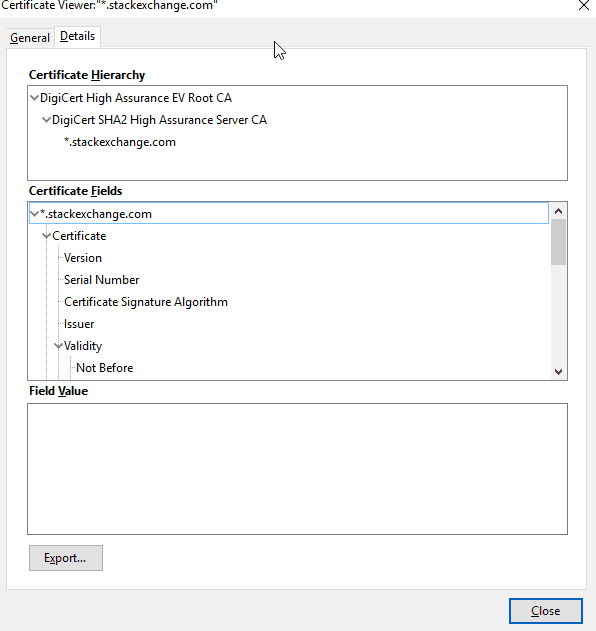

За повечето браузъри можете да проверите сертификата, като щракнете върху символа за заключване, щракнете върху „Повече информация“ и след това щракнете върху „Преглед на сертификата“:

Това ще изведе подробна информация в сертификата на този уебсайт:

Тук можем да видим, че Stack Exchange наистина използва сертификат за високо ниво на сигурност, издаден от DigiCert. Можем да се доверим на техния уебсайт и не трябва да се притесняваме от влизането в него със защитена парола.

Има ли алтернативи на SSL?

Въпреки че SSL изяжда голяма част от целия осигурен интернет трафик, има няколко забележителни алтернативи на този метод на криптиране.

Слой за транспортни гнезда

TLS, или Transport Socket Layer, е наследник на SSL. Всъщност в много случаи това, което се нарича SSL сертификат, всъщност може да бъде TLS сертификат. Това не е случайно. TLS, по-нов стандарт, се основава в голяма степен на SSL, с промени, които са достатъчно малки, че много хора, дори и тези, които са директно в индустрията, все още ще се отнасят към TLS и SSL заедно (обикновено с нотация „SSL / TLS“). Ключовите разлики между SSL и TLS са актуализираните шифри и по-добрата сигурност за TLS, поради което той замести SSL. Въпреки това, повечето хора все още се отнасят към TLS като SSL, като се има предвид, че двата протокола са изключително сходни. Тъй като и двамата използват едни и същи сертификати, преходът за повечето уебсайтове беше доста прост.

Сигурна черупка

Secure Shell (SSH) е пряко конкурентна на SSL и в много отношения също толкова сигурна. SSH обаче се различава най-съществено по два начина. Първо, SSH е по същество свободен за получаване. За разлика от SSL, SSH не използва сертификационни органи за проверка и раздаване на удостоверяване. Също така, за разлика от SSL, SSH също използва различен брой помощни програми, които работят с криптирането. Това може да включва отдалечена работа на мрежови машини и създаване на изисквания за вход чрез защитена мрежа. SSH е по-популярен сред мрежовите администратори. Причината SSH да е по-малко сигурна от SSL / TLS е, че управлението на ключове има малък контрол, за разлика от SSL. Това означава, че ключовете за криптиране могат да се изгубят, откраднат или неправилно използват, което затруднява проверката на собствеността.

IPSec

Internet Protocol Security използва различен подход към мрежовата сигурност и криптиране. Докато SSL / TLS работи на ниво приложение, IPSec е проектиран да бъде криптиране от точка до точка за цяла мрежа. Като такъв, IPSec работи на различен мрежов протоколен слой (SSL работи на слой 1, HTTP, докато IPSec работи на слой 3, IP). Това дава на IPSec по-цялостен подход към мрежовата сигурност. IPsec също е по-проектиран за постоянни връзки между две машини, докато SSL е проектиран за постоянни сесии.

Първоначално IPSec беше упълномощен за IPv6, тъй като осигурява мрежова сигурност на ниво IP. Всъщност IPsec първоначално е разработен като метод за защита на мрежата за IPv6. Най-голямата слабост на IPSec обаче е, че той не предоставя по-индивидуализирано удостоверяване. След като някой е получил достъп до мрежа, защитена от IPSec, той има свободен достъп до всичко в мрежата; докато няма друго удостоверяване, няма ограничение на достъпа.

Освен това IPSec не е изключителен по отношение на отдалечения достъп. Той е по-проектиран за връзки от точка до точка между мрежи, като например голяма компания, създаваща сигурни връзки със своите сървъри за всичките му бизнес местоположения. Разрешаването на отдалечени потребители да се свързват (като работници, които искат да работят у дома или по време на пътуване) изисква повече поддръжка, докато се изискват отделни приложения.

SSL разширения и VPN решения

Тъй като SSL е предимно стандарт за криптиране, базиран на приложение, решенията са разработени, за да гарантират, че SSL може да се прилага и по различни начини.

OpenSSL на VPN

OpenSSL е версия с отворен код на SSL, която се използва в много приложения без браузър. Най-забележителното е, че това е основният метод за защита, използван от VPN, които работят с платформата OpenVPN. OpenSSL е точно както звучи: версия на SSL с отворен код, която е свободна за използване и игра. Както при много инициативи с отворен код, OpenSSL силно зависи от общността, която го използва, за да бъде актуализиран. Това доведе до известна неудовлетвореност, тъй като OpenSSL не идва с толкова сигурност, колкото базиран на браузър SSL сертификат, закупен чрез сертифициращ орган. Открити са забележими уязвимости, но OpenSSL също се актуализира често, за да противодейства на тези уязвимости.

Има няколко вилици за тази програма, включително собствената BoringSSL на Google. Положително, OpenSSL инструментариумът позволява постоянни подобрения, като се има предвид, че той е с отворен код.

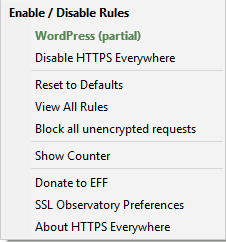

Сигурно сърфиране с HTTPS навсякъде

Безплатен продукт от Electronic Frontier Foundation, HTTPS Everywhere е разширение за браузър за Chrome, Firefox и Opera, което кара браузъра ви да избира HTTPS страници, когато е възможно. HTTPS Everywhere също работи, като помага да защити вашите данни, докато сте свързани със сайт, който използва HTTPS на някои, но не на всичките му страници. Докато уебсайтът поддържа HTTPS, HTTPS Everywhere може да конвертира страниците в HTTPS и да криптира данните. Както обаче е посочено на страницата с често задавани въпроси на EFF, уебсайтовете, които сочат към съмнителни връзки на трети страни, като изображения, не могат да бъдат напълно защитени от HTTPS.

Можете също така да настроите HTTPS Навсякъде, за да блокира несигурни връзки и фишинг уебсайтове, отлична функция за безопасност, която да помогне да се предотврати случайно спъване на интернет потребители на фишинг сайтове.

„HTTPS“ от Christiaan Colen, лицензиран съгласно CC BY 2.0

дължината на пакетите, които могат да бъдат изпратени, така че те да не се загубят или повредят по време на прехвърлянето. Криптиране на данни Когато пакетите с данни се изпращат по мрежата, те могат да бъдат прехвърлени от злонамерени хора, които могат да ги прочетат или дори да ги променят. Това е мястото, където SSL идва на помощ. SSL използва криптиране, за да защити данните, като ги превръща в непрочетими за хора, които не разполагат с правилния ключ за декриптиране. Криптирането на данни се извършва чрез използване на криптографски ключове, които са уникални за всяка връзка между две машини. Това означава, че дори ако злонамерени хора успеят да прехвърлят пакетите с данни, те няма да могат да ги прочетат или да ги променят, тъй като нямат правилния ключ за декриптиране. Криптографски хеш функции Криптографските хеш функции са друга важна част от SSL. Те се използват за да се гарантира, че данните не са били променени по време на прехвърлянето. Когато данните се изпращат по мрежата, те се прехвърлят като пакети, които могат да бъдат променени по време на прехвърлянето. Криптографските хеш функции се използват за да се генерира уникален код за всеки пакет от данни, който се изпраща. Този код се нарича хеш и се използва за да се провери дали данните са били променени по време на прехвърлянето. Размер на бита за криптиране Размерът на бита за криптиране е важен фактор при избора на SSL сертификат. По-големият размер на бита за криптиране означава по-силна защита на данните. Криптиране с две думи Криптирането е процесът на превръщане на данни в непрочетими за хора формат, който може да бъде прочетен само от машини с правилния ключ за декриптиране. SSL е стандарт за криптиране, който се използва за защита на данните при прехвърляне по мрежата. Какви са ползите от SSL? SSL има много ползи за потребителите и уебсайтовете. Ето някои от тях: Защита на данните при прехвърляне по мрежата Предотвратяване на промени на данните по време на прехвърлянето Предотвратяване на прехвърлянето на данни от злонамерени хора Повишаване на