Захват пакета или PCAP (также известный как libpcap) – это интерфейс прикладного программирования (API), который собирает данные сетевых пакетов в реальном времени из уровней OSI модели 2-7. Сетевые анализаторы, такие как Wireshark, создают файлы .pcap для сбора и записи пакетных данных из сети. PCAP поставляется в различных форматах, включая Libpcap, WinPcap, и PCAPng.

Эти файлы PCAP можно использовать для просмотра сетевых пакетов TCP / IP и UDP. Если вы хотите записывать сетевой трафик, вам нужно создать .pcapfile. Вы можете создать .pcapfile, используя сетевой анализатор или инструмент для анализа пакетов, например Wireshark или tcpdump. В этой статье мы рассмотрим, что такое PCAP и как он работает..

Почему мне нужно использовать PCAP?

PCAP является ценным ресурсом для анализа файлов и мониторинга сетевого трафика. Инструменты сбора пакетов, такие как Wireshark, позволяют собирать сетевой трафик и переводить его в удобочитаемый формат. Существует множество причин, по которым PCAP используется для мониторинга сетей. Некоторые из наиболее распространенных включают мониторинг использования полосы пропускания, выявление мошеннических серверов DHCP, обнаружение вредоносных программ, разрешение DNS и реагирование на инциденты..

Для сетевых администраторов и исследователей безопасности анализ файлов пакетов является хорошим способом обнаружения сетевых вторжений и других подозрительных действий. Например, если источник отправляет в сеть большое количество вредоносного трафика, вы можете определить его с помощью программного агента и затем предпринять действия для устранения атаки..

Как работает Packet Sniffer?

Для захвата файлов PCAP вам нужно использовать анализатор пакетов. Анализатор пакетов захватывает пакеты и представляет их так, чтобы их было легко понять. При использовании анализатора PCAP первое, что вам нужно сделать, это определить, какой интерфейс вы хотите прослушивать. Если вы используете устройство Linux, это может быть eth0 или wlan0. Вы можете выбрать интерфейс с команда ifconfig.

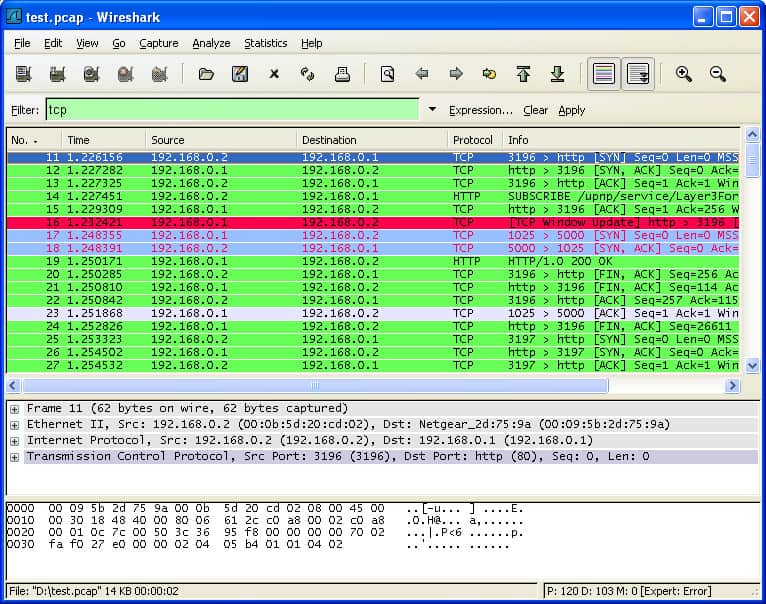

Как только вы узнаете, какой интерфейс вы хотите прослушать, вы можете выбрать, какой тип трафика вы хотите отслеживать. Например, если вы хотите отслеживать только пакеты TCP / IP, вы можете создать правила для этого. Многие инструменты предлагают фильтры, которые позволяют вам контролировать, какой трафик вы собираете.

Например, Wireshark позволяет фильтровать тип трафика, который вы видите, с помощью фильтров захвата и фильтров отображения. Фильтры захвата позволяют фильтровать трафик, который вы захватываете, а фильтры отображения позволяют фильтровать трафик, который вы видите. Например, вы можете фильтровать протоколы, потоки или хосты.

Собрав отфильтрованный трафик, вы можете начать искать проблемы с производительностью. Для более целенаправленного анализа вы также можете фильтровать на основе портов источника и портов назначения для тестирования определенных элементов сети. Вся собранная информация может затем использоваться для устранения проблем производительности сети.

Версии PCAP

Как упоминалось выше, существует множество различных типов файлов PCAP, в том числе:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Каждая версия имеет свои варианты использования, и различные типы инструментов мониторинга сети поддерживают различные формы файлов PCAP. Например, Libpcap – это портативная библиотека c / C ++ с открытым исходным кодом, разработанная для пользователей Linux и Mac OS. Libpcap позволяет администраторам захватывать и фильтровать пакеты. Инструменты перехвата пакетов, такие как tcpdump, используют формат Libpcap.

Для пользователей Windows существует формат WinPcap. WinPcap – это еще одна портативная библиотека для захвата пакетов, предназначенная для устройств Windows. WinpCap также может захватывать и фильтровать пакеты, собранные из сети. Инструменты как Wireshark, Nmap, и фырканье использовать WinPCap для мониторинга устройств, но сам протокол был прекращен.

Pcapng или .pcap Формат файла захвата следующего поколения – это более продвинутая версия PCAP, которая поставляется по умолчанию с Wireshark. Pcapng может захватывать и хранить данные. Тип данных, которые собирает pcapng, включает повышенную точность меток времени, комментарии пользователей и статистику захвата, чтобы предоставить пользователю дополнительную информацию..

Такие инструменты, как Wireshark, используют PCAPng, потому что он может записывать больше информации, чем PCAP. Однако проблема с PCAPng заключается в том, что он не совместим с таким количеством инструментов, как PCAPng..

Npcap – это портативная библиотека для отслеживания пакетов для Windows, созданная Nmap, одним из самых известных поставщиков для отслеживания пакетов. Библиотека работает быстрее и безопаснее, чем WinpCap. Npcap поддерживает Windows 10 и инъекцию захвата пакетов с обратной связью, так что вы можете отправлять и перехватывать петлевые пакеты. Npcap также поддерживается Wireshark.

Преимущества захвата пакетов и PCAP

Самым большим преимуществом захвата пакетов является то, что он обеспечивает видимость. Вы можете использовать пакетные данные, чтобы точно определить причину сетевых проблем. Вы можете отслеживать источники трафика и определять данные об использовании приложений и устройств. Данные PCAP предоставляют вам информацию в реальном времени, необходимую для поиска и устранения проблем с производительностью, чтобы поддерживать работу сети после события безопасности.

Например, вы можете определить, где вредоносная программа проникла в сеть, отслеживая поток вредоносного трафика и другие вредоносные сообщения. Без PCAP и инструмента захвата пакетов было бы сложнее отслеживать пакеты и управлять рисками безопасности.

Как простой формат файла, PCAP обладает тем преимуществом, что он совместим практически с любой программой, которая вам нужна, с диапазоном версий для Windows, Linux и Mac OS. Захват пакетов может быть развернут практически в любой среде.

Недостатки захвата пакетов и PCAP

Хотя захват пакетов является ценным методом мониторинга, он имеет свои ограничения. Анализ пакетов позволяет вам отслеживать сетевой трафик, но не контролирует все. Существует много кибератак, которые не запускаются через сетевой трафик, поэтому вам нужно принять другие меры безопасности.

Например, некоторые злоумышленники используют USB и другие аппаратные атаки. Как следствие, анализ файлов PCAP должен составлять часть вашей стратегии сетевой безопасности, но он не должен быть вашей единственной линией защиты.

Другим существенным препятствием для захвата пакетов является шифрование. Многие злоумышленники используют зашифрованные соединения для запуска атак в сетях. Шифрование не позволяет вашему анализатору пакетов получать доступ к данным трафика и выявлять атаки. Это означает, что зашифрованные атаки будут незаметны, если вы полагаетесь на PCAP.

Существует также проблема с тем, где находится анализатор пакетов. Если перехватчик пакетов размещен на границе сети, это ограничит степень видимости пользователя. Например, пользователь может не определить начало атаки DDoS или вредоносного ПО. Кроме того, даже если вы собираете данные в центре сети, важно убедиться, что вы собираете целые разговоры, а не сводные данные.

Инструмент анализа пакетов с открытым исходным кодом: как Wireshark использует файлы PCAP?

Wireshark – самый популярный анализатор трафика в мире. Wireshark использует файлы .pcap для записи данных пакета, которые были получены при сканировании сети. Пакетные данные записываются в файлы с расширением .pcap и могут использоваться для обнаружения проблем с производительностью и кибератак в сети..

Другими словами, файл PCAP создает запись сетевых данных, которые вы можете просматривать через Wireshark. Затем вы можете оценить состояние сети и определить, есть ли какие-либо проблемы с обслуживанием, на которые вам нужно ответить.

Важно отметить, что Wireshark – не единственный инструмент, который может открывать файлы .pcap. Другие широко используемые альтернативы включают tcpdump и WinDump, инструменты мониторинга сети, которые также используют PCAP для увеличения производительности сети через увеличительное стекло..

Пример проприетарного инструмента анализа пакетов

Монитор производительности сети SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

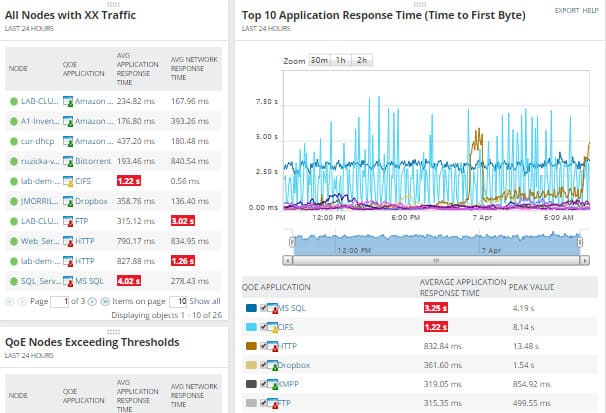

Монитор производительности сети SolarWinds пример инструмента мониторинга сети, который может собирать данные PCAP. Вы можете установить программное обеспечение на устройстве, а затем отслеживать пакетные данные, извлекаемые из всей сети. Пакетные данные позволят вам измерить время отклика сети и диагностировать атаки..

Пользователь может просматривать пакетные данные через Панель управления качеством опыта, который включает в себя сводку производительности сети. Графические дисплеи упрощают определение всплесков трафика или вредоносного трафика, которые могут указывать на кибератаку.

Компоновка программы также позволяет пользователю дифференцировать приложения по объему трафика, который они обрабатывают. Факторы, такие как Среднее время отклика сети, Среднее время отклика приложения, Общий объем данных, и Общее количество транзакций помочь пользователю быть в курсе изменений, происходящих в сети в реальном времени. Существует также 30-дневная бесплатная пробная версия для загрузки.

Монитор производительности сети SolarWindsСкачать 30-дневную бесплатную пробную версию

Анализ файла PCAP: перехват атак в сетевом трафике

Обнаружение пакетов является обязательным для любой организации, которая имеет сеть. Файлы PCAP – это один из тех ресурсов, которые сетевые администраторы могут использовать для повышения производительности и обнаружения атак с помощью микроскопа. Захват пакетов не только поможет разобраться с первопричиной атак, но и поможет устранить проблемы с вялой производительностью..

Инструменты захвата пакетов с открытым исходным кодом, такие как Wireshark и tcpdump, предоставляют сетевым администраторам инструменты для исправления низкой производительности сети, не тратя целое состояние. Существует также целый ряд фирменных инструментов для компаний, которые хотят более продвинутый опыт анализа пакетов.

С помощью файлов PCAP пользователь может войти в анализатор пакетов, собирать данные о трафике и видеть, где используются сетевые ресурсы. Использование правильных фильтров также значительно облегчит устранение белого шума и оттачивает самые важные данные..

ировать пакеты данных в реальном времени, а также сохранять их в файлы формата PCAP. WinPcap, с другой стороны, является аналогом Libpcap для операционных систем Windows. PCAPng – это новый формат файлов PCAP, который поддерживает расширенные функции, такие как многопоточность и поддержка IPv6. Npcap – это альтернатива WinPcap, которая также поддерживает функции, такие как многопоточность и поддержка IPv6. Преимущества захвата пакетов и PCAP Захват пакетов и PCAP имеют множество преимуществ для сетевых администраторов и исследователей безопасности. Некоторые из наиболее значимых преимуществ включают: 1. Мониторинг использования полосы пропускания: PCAP позволяет администраторам мониторить использование полосы пропускания в реальном времени, что позволяет им быстро реагировать на проблемы производительности сети. 2. Обнаружение мошеннических серверов DHCP: PCAP может использоваться для обнаружения мошеннических серверов DHCP, которые могут быть использованы злоумышленниками для получения доступа к сети. 3. Обнаружение вредоносных программ: PCAP может использоваться для обнаружения вредоносных программ, которые могут быть отправлены в сеть. 4. Разрешение DNS: PCAP может использоваться для разрешения DNS-имен в IP-адреса, что позволяет администраторам легко отслеживать трафик в сети. 5. Реагирование на инциденты: PCAP может использоваться для реагирования на инциденты в сети, такие как атаки DDoS или взломы. Недостатки захвата пакетов и PCAP Несмотря на множество преимуществ, захват пакетов и PCAP также имеют некоторые недостатки. Некоторые из наиболее значимых недостатков включают: 1. Необходимость большого объема хранения: файлы PCAP могут занимать много места на жестком диске, особенно если они захватываются в течение длительного времени. 2. Необходимость обработки большого объема данных: файлы PCAP могут содержать большое количество данных, что может затруднить их обработку. 3. Необходимость знания протоколов: для эффективного использования PCAP необходимо иметь хорошее знание протоколов сетевого уровня. Инструмент анализа пакетов с открытым исходным кодом: как Wireshark использует файлы PCAP? Wireshark – это инструмент анализа пакетов с открытым исходным кодом, который позволяет администраторам собирать и анализировать файлы PCAP. Wireshark поддерживает множество форматов файлов PCAP, включая Libpcap, WinPcap и PCAPng. Wireshark также предоставляет множество функций для анализа файлов PCAP, включая фильтры захвата и отображения, а также возможность экспорта данных в различные форматы. Пример проприетарного инструмента анализа п