Какво е защита от крайната точка?

Защитата на крайната точка е решение за защита, което адресира проблеми със сигурността на крайните точки, осигурява и защита на крайните точки срещу експлоатация, атаки и невнимателно изтичане на данни в резултат на човешка грешка.

Попадаме на много подробности за всеки от инструментите, съставили този списък, но ако нямате време да прочетете до края, ето нашия списък на 10 най-добри решения за защита на крайната точка:

- SolarWinds Threat Monitor (БЕЗПЛАТНА ПРОБА) Комбинирано решение за защита на крайната точка и мрежата.

- Защита на крайната точка на Bitdefender Gravity Zone Защита на устройства, които могат да се комбинират с мрежова защита.

- Sophos Intercept X Endpoint Система за сигурност, базирана на AI.

- ESET Endpoint Security Защита на крайната точка, която включва инструменти за защита на мрежата.

- Trend Micro Apex One Смес от традиционни и иновативни техники за защита.

- Откриване и отговор на крайната точка на Symantec Авангарден злонамерен софтуер и защита от проникване

- Защита на крайната точка на Panda Защита за мрежови компютри, управлявани от облака.

- CounterTack GoSecure ESL Прогнозна, AI-управлявана защита от крайни точки.

- Защита от крайни точки от зловредни програми Облачна защита за компютри в мрежа.

- Cylance Protect Защита от AI заплаха за крайни точки.

Защо защита на крайните точки?

Щом производителите на антивирусни продукти създадат решение за парче злонамерен софтуер, хакерите откриват друга стратегия за атака. Новите вируси, за които все още не е създаден антидот, се наричат атаки „нулев ден“. Хакерите могат да продължат да причиняват щети на компютрите на бизнеса и на широката общественост, като поддържат тръбопровода за производство на вируси.

Знаейки това винаги ще има друг вирус на хоризонта, с който да се справят, компаниите за киберсигурност избраха нов подход. Вместо да се опитват да идентифицират отделни вируси и да работят върху блокове за тях, компаниите сега се фокусират върху забелязването на аномално поведение и заключване на ключови услуги на компютри и компютърни устройства, за да се предотврати подправяне.

Тази нова стратегия е по-широка от антивирусния или антималуерния подход на едно приложение за защита на компютър. много вече не включва база данни за вируси, което, според някои отраслови дефиниции, означава, че те не отговарят на изискванията за етикет „антивирусни. Тези нови пакети за киберсигурност заменят антивирусните системи изцяло с нови базирани на AI базисни системи и системи за откриване на отклонения.

Терминът чадър, прилаган за всички усилия за киберсигурност за защита на устройство, свързано към мрежа, за разлика от самата мрежа, е „защита на крайната точка.„Този преглед ще разгледа лидерите в областта на защитата на крайните точки и как всеки от тези доставчици на киберсигурност подхожда към задачата за защита на потребителските устройства.

Няма единствен формат на решение за технологията за подмяна. Определящата характеристика на защитата на крайната точка е, че тя се основава на устройството, до което потребителят има достъп. В някои случаи това решение се доставя от външен източник, но неговият приоритет е защита на отделни устройства, а не на цялата система от свързани с мрежата устройства.

Защитните стени не се разглеждат като част от защитата на крайните точки. Това е така, защото те са предназначени за защита на мрежите. В много вътрешни реализации защитните стени работят на компютър и работят за защита само на един компютър. Въпреки това, защитните стени са проектирани да блокират трафика, докато защитата на крайните точки разглежда процесите, работещи на компютър.

Има някои видове стратегии за киберсигурност, които попадат както в категориите за защита на мрежата, така и в защитата на крайните точки. Пример за това е cyberdefense, който се фокусира върху анализиране на съобщения от лог файлове, за да открие злонамерена дейност – тази стратегия може да се приложи както за защита на мрежата, така и за крайната точка.

Най-добрите системи за защита на крайните точки

Въпреки че атаките срещу устройства с частна собственост предизвикват сериозно безпокойство, основният акцент на индустрията за киберсигурност е върху решенията за защита на бизнеса. Корпоративните купувачи се нуждаят от защита за цялото си оборудване, включително мрежи и крайни точки. Така че много системи за защита на крайните точки са част от пакет от програми които обхващат цялата технологична инфраструктура. В това ръководство ще детайлираме само онези модули, които защитават крайните точки.

Можете да прочетете повече за тези опции в следващите раздели.

1. SolarWinds Threat Monitor (БЕЗПЛАТНА ПРОБА)

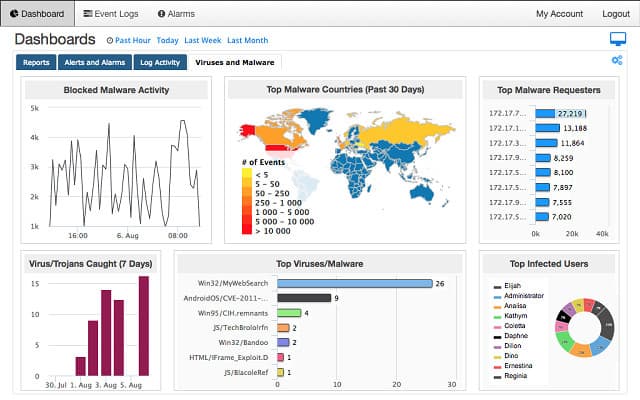

Най- SolarWinds Threat Monitor е добър пример за развитието на сигурността в крайната точка до пълен набор от защита срещу нападение. Това е част от цялостна услуга за сигурност на системата, която се управлява от Облака. Инструментът използва журнални анализи и методи за защита, които произлизат от SIEM (Системна информация и управление на събития).

Основният модул на Threat Monitor изследва лог файлове за предупредителни знаци. Почти всяко действие, което се извършва на вашия компютър и в мрежата ви, генерира лог съобщение. Тези журнални съобщения не се събират автоматично. Много фирми просто игнорират този невероятен източник на системна информация, който ще подчертае аномална дейност причинена от злонамерени програми или неоторизиран достъп.

Мониторът на заплахите не е само сигурността на крайната точка, защото обхваща и мрежите. Услугата събира всички тези съобщения за събития и ги съхранява във файлове за анализ. Инструментът е Система за защита от нахлуване (IPS) което може да генерира стандартни знаци, че нещо не е наред във вашата система. Традиционната защита от злонамерен софтуер ще ви предупреди за опасни процеси. IPS отива една стъпка по-далеч от просто блокиране на процеси или премахване на част от софтуера, защото може да блокира и злонамерени потребители.

SolarWinds произвежда редица инструменти за сигурност на системата. В тази група продукти е алтернатива на Threat Monitor, който е мениджърът на събитията за сигурност. Този инструмент има много подобна функционалност на Threat Monitor. Вие също ще се възползвате от Patch Manager. Актуализирането на софтуера ви е важна задача за сигурност, тъй като софтуерните къщи редовно произвеждат актуализации на своите продукти, за да закрият новооткритите хакерски подвизи. Patch Manager създава регистър на целия ви софтуер и следи за актуализации за тях. Той автоматично ще разгърне актуализациите за вас.

Всички продукти на SolarWinds се предлагат на тестове и демонстрации. Можете да получите 14-дневен безплатен пробен период на Threat Monitor.

ИЗБОР НА РЕДАКТОРИТЕ

Наблюдавайте заплахи за сигурността в реално време и реагирайте и докладвайте от отдалечени места. Интерфейсът е прост, но мощен, лесен за разгръщане и напълно мащабируем.

Изтегли: SolarWinds Threat Monitor

Официален сайт: SolarWinds.com

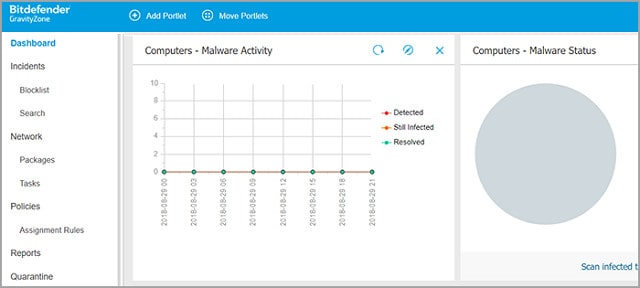

2. Сигурност на бизнеса на Bitdefender Gravity Zone

Оттогава Bitdefender е производител на антивирус (AV) тя стартира през 2001 г.. Съвсем наскоро компанията прехвърли защитните си системи от традиционния антивирусен модел към комплексни пакети за системна защита. Компанията произвежда мрежови защитни системи, както и защита на крайните точки.

GravityZone включва база данни за откриване на подписи, която е подобна на традиционния метод за разглеждане на списък с характеристики на вируса. Друго сходство с традиционните AV характеристики е, че GravityZone прекратява вирусни процеси и премахва програмата. GravityZone добавя процедури за откриване на проникване към този слой от AV действия.

Инструментът следи за опити за достъп до устройството и блокира онези източници на комуникация, които показват злонамерено намерение. Той също така проследява редовни дейности на устройството, за да установете базова линия на типично поведение. Аномалната активност, която се отклонява от тази базова линия, провокира защитни мерки. Мерките включват проследяване на видимата експлоатационна дейност, която характеризира „нулев ден”Атаки.

Освен разрешаването на заплахите, пакетът за защита ще засили защитните сили на вашето устройство. Този модул от пакета включва патч мениджър за автоматично инсталиране на актуализации на софтуера. Освен това криптира всички ваши дискове, за да направи данните непрочетени за натрапници. Пакетът включва също защита от заплахата от уеб, USB проверки и монитори на приложения. Пакетът включва и защитна стена.

Bitdefender предлага безплатна пробна версия на GravityZone.

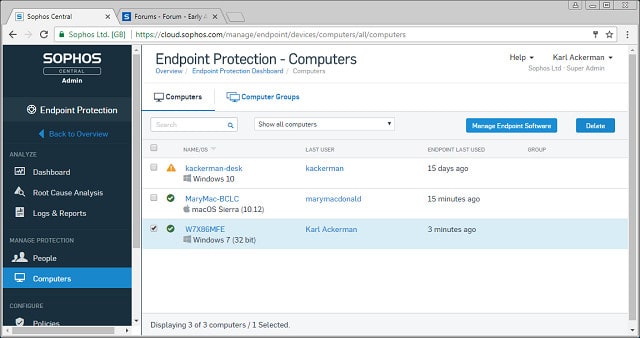

3. Sophos Intercept X

Sophos е един от водещите изпълнители на AI-методи в индустрията за киберсигурност. Intercept X използва машинно обучение да установи основна линия на редовна активност на дадено устройство и след това да генерира сигнали, когато открие събития, които не се вписват в редовните модели на работа. Този елемент от системата за сигурност открива злонамерен софтуер и злонамерени прониквания. Втори елемент автоматизира отговорите за открити проблеми.

Други елементи в пакета Intercept X се фокусират върху специфични видове заплахи. Например, CryptoGuard е система за блокиране на откуп. Други инструменти в пакета предотвратяват проникването на зловреден софтуер върху устройството ви през браузър. Тази система блокира методите, използвани от зловреден софтуер без файлове, който изтича на компютър от заразени уеб страници. Друг инструмент проверява изтеглянията за вируси и ще блокира завършването на изтеглянията, ако вирусът се задуши във файла, докато изтегля. По същия начин софтуерът сканира всички директории за злонамерен софтуер и също така ще провери всички USB памет, когато са прикачени.

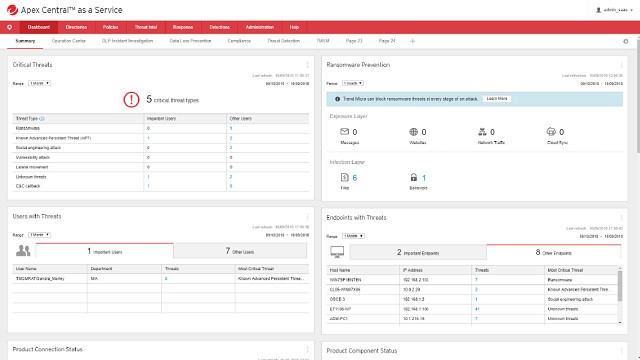

4. Trend Micro Apex One

Trend Micro е известен производител на AV, който премина в по-сложни решения за защита на крайните точки. Apex One е смесица от старо и ново. Тя все още има традиционна система за борба със злонамерения софтуер, но тази база данни за заплахи изброява уязвимостите на системата, а не подписите на вируси. Apex One добави мониторинг на поведението, за да се подобри защита срещу атаки с нулев ден.

Най- лов на заплахи елемент на този пакет е базирана на хост система за откриване на проникване с автоматизирани отбранителни действия. Инструментът ще идентифицира злонамерени процеси. Той убива тази програма и изолира програмата, която я е стартирала. Компанията нарича това „виртуално кръпка“. Тя ще преустанови възможностите на проблемната програма, докато не бъде наличен патч за затваряне на експлоатацията. Автоматично този процес премахва зловреден софтуер, тъй като тези злонамерени програми никога няма да получат актуализация за премахване на проблемното поведение.

Apex One осигурява защита срещу криптоминиране, откупи и софтуер без файлове както и традиционните троянци и вируси. Това е услуга, базирана в облак, но ще трябва да инсталирате агент на компютъра си, за да може да наблюдава системата. Това работи на Windows и Windows Server.

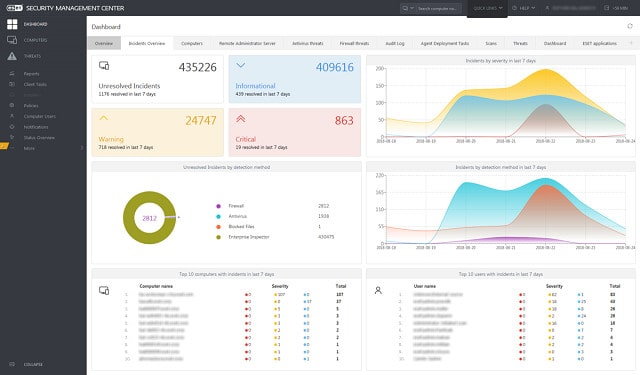

5. ESET Endpoint Security

ESET Endpoint Security защитава компютрите на вашата компания от злонамерена дейност, която може да навлезе във вашата мрежа. Той също така блокира всеки злонамерен софтуер да се свърже към вашата мрежа. Това се нарича „двупосочна защитна стена“ и това е втората линия на отбрана. Първата линия на защита е базирана на хост система за предотвратяване на проникване (HIPS), която следи съобщенията за събития в лог файловете на вашите компютри.

Най- HIPS методология търси модели на злонамерено поведение. Отговорите на всяко откритие могат да бъдат автоматизирани, така че повредите да не продължат по време, когато таблото за управление на системата за сигурност е без надзор. Някои от действията, които системата за откриване търси са ботнет съобщения, които генерират DDoS атаки на други компютри и рансъмуер.

Тази услуга за сигурност работи на място и може да бъде инсталирана на Windows и Linux. Налична е облачна версия. ESET също произвежда софтуер за защита от мрежови атаки.

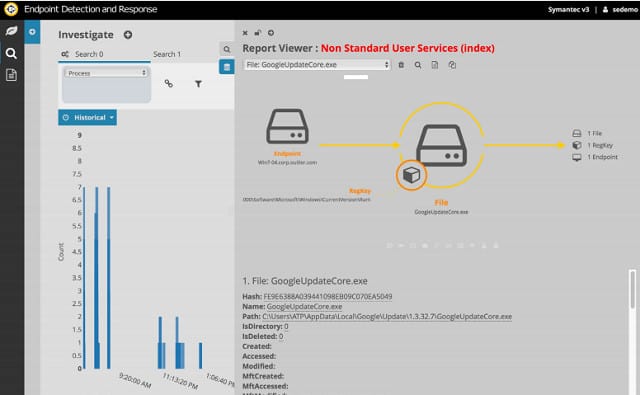

6. Откриване и реакция на крайна точка на Symantec

Работят за откриване и отговор на крайната точка на Symantec AI методи за проследяване на злонамерена дейност – това се нарича „лов на заплахи“. Системата се предлага като софтуерен модул, като уред и като облачна услуга. Ако изберете облачната версия, все пак трябва да инсталирате агентски софтуер на вашия сайт. Това работи на Windows и Windows Server. Местният софтуер работи на Windows, Windows Server, Mac OS и Linux. Endpoint Protection и Response е надстройка на основната услуга за защита на крайните точки Symantec.

Системата прилага SIEM процедури за проверка на тревожни събития, записани в лог файлове. Той също така установява модел на нормално поведение на устройството и повдига сигнал, когато процесите на компютъра се отклоняват от този запис. Най- ловец на заплахи също непрекъснато сканира паметта за злонамерена дейност. Той съхранява всички модели на дейност за дългосрочен анализ. Освен че повдига сигнали, системата може да задейства и автоматизирани действия, за да изключи злонамерените процеси веднага щом бъдат забелязани. Можете да получите системата за откриване и отговор на крайни точки на безплатна пробна версия.

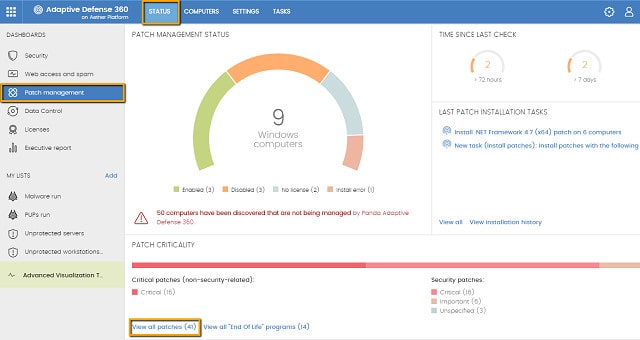

7. Защита на крайната точка на Panda

Защита на крайната точка от Panda Security централизира защитата на всички компютри, свързани към вашата мрежа. Тоест, можете да видите всички събития за сигурност на всички компютри във вашата мрежа на една единствена конзола, която се предоставя от Облака. Защитата работи на настолни компютри, лаптопи, мобилни устройства и сървъри; тези защитени крайни точки могат да работят под Windows, Windows Server, Mac OS, Linux или Android. Компанията нарича това „колективно разузнаване“.

Системата ще проверява състоянията на периферните устройства, както и директно свързаните устройства. Той установява основна линия на политиката и след това автоматично отпада процесите, които не съответстват на профила.

8. CounterTack GoSecure ESL

GoSecure е основната марка за стартиране на киберсигурност, CounterTack. ESL означава Endpoint Security Lifestyle. Това е монитор за уязвимост и не включва антивирусен модул. Въпреки това, той ще следи всички AV-системи на трети страни, работещи в свързаните с вашата мрежа крайни точки.

Характеристиките на този инструмент включват откриване на активи, управление на кръпка, AV мониторинг, управление на конфигурацията и оценка на уязвимостта.

Препоръката на този инструмент е, че просто трябва да поддържате системата си плътно с целия софтуер актуализиран, за да се предпазите от злонамерен софтуер. Тази услуга се доставя от Облака.

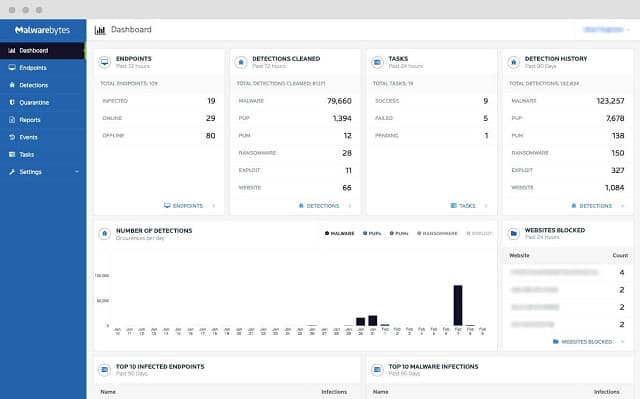

9. Защита от крайни точки от Malwarebytes

Системата за сигурност Malwarebytes ще защитава крайните точки, работещи под Windows и Mac OS. Това е облачна система, така че тя ще се нуждае от достъп до вашата мрежа чрез вашата защитна стена.

Отдалечената система комуникира с агент, инсталиран на един от вашите сървъри. Агентът търси компютрите във вашата система, за да прочете списъци на активни процеси, активност на регистрация. След това той проверява всяка необичайна дейност, която не съответства на този модел на нормално поведение. Системата за откриване на злонамерен софтуер също разчита на традиционния метод на AV на база данни за заплахи, която съхранява характерното поведение на известни вируси.

Отговорите на откритите заплахи се стартират автоматично. Защитата се разпростира до блокирането на активността на ботнет и отказа да се позволи на браузърите да зареждат заразени уеб страници.

Malwarebytes предлага безплатна пробна версия на Endpoint Protection.

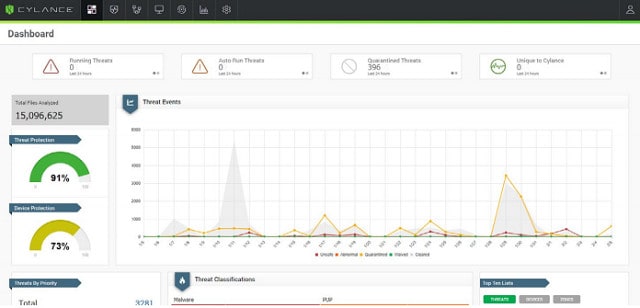

10. Cylance Protect

Cylance Protect е система за защита на крайни точки, базирана на AI, която премахва необходимостта от a база данни за заплахи. Имате избор да накарате софтуера Cylance Protect да се инсталира на вашия собствен сървър или да получите достъп до него като облачна услуга с агентна програма, инсталирана на един от вашите сайтове.

Услугата следи файловите операции на вашите компютри, блокирайки инсталирането на злонамерени програми. Той също така ще сканира памет за неразрешена дейност, което ще блокира операциите на безпроблемен зловреден софтуер. Като цяло, стратегията Cylance е предназначена да предотврати атаки с нулев ден чрез предотвратяване на необходимостта от анализ на злонамерен софтуер и разпределение на отговор на заплаха.

Санирането на заплаха става незабавно. Това става под формата на блокиране на входящия трафик от подозрителен адрес, зареждане с нарушители и убиване на злонамерени процеси.

Защита на крайната точка в контекст

Като бизнес потребител ще управлявате много крайни точки в офисите ви, както и отдалечени компютри, собственост на телекомуникационни фрилансери и домашни служители. Отворената мрежа, която включва отдалечени и собственост на потребители устройства, е уязвима за по-голям риск от съдържащата се офис LAN.

Защитата на крайната точка със сигурност е необходима. Това обаче не бива да е единствената ви защита срещу злонамерен софтуер и натрапници. Трябва да имате предвид вашата ИТ инфраструктура като цяло, когато прилагате мерки за сигурност и се уверете, че вашата мрежа е защитена от силна сигурност, както и чрез въвеждане на защита на крайните точки.

Не мога да разбера точно на кой език е това, но според мен става дума за защита на крайните точки в компютърната мрежа. Това е много важна тема в днешно време, когато хакерите са все по изобретателни и намират нови начини да атакуват компютрите и мрежите. За да се защитим от тези атаки, трябва да имаме добри системи за защита на крайните точки, които да ни предпазват от експлоатация, атаки и невнимателно изтичане на данни. В статията се споменават няколко добри системи за защита на крайните точки, като SolarWinds Threat Monitor, Bitdefender Gravity Zone, Sophos Intercept X, ESET Endpoint Security, Trend Micro Apex One, Symantec Endpoint Detection and Response, Panda Endpoint Protection, CounterTack GoSecure ESL, Malwarebytes Endpoint Protection и Cylance Protect. Всички тези системи са базирани на AI и са много ефективни в борбата срещу злонамерен софтуер и други видове кибератаки. Ако работите в областта на компютърната сигурност, определено трябва да се запознаете с тези системи и да ги използвате за защита на вашите клиенти и потребители.