Когато анализаторът на сигурност на Microsoft показва възрастта си, време е за алтернатива. Сигурността в наши дни е постоянна битка между бързи кръпки и злонамерени лица, които се опитват да намерят подвизи и уязвимости в софтуера. Не е хипербола да се каже, че веднага след като бъде запечатана последната дупка в защитата, следващата е намерена от хакери, които произвеждат нов зловреден софтуер почти веднага след. Тези рискове за сигурността са станали основна заплаха за големи и малки компании.

В останалата част от тази публикация ще разгледаме подробно всеки от инструментите, които сме избрали, но в случай че нямате време да разгледате цялата статия, ето обобщен списък на най-добрите алтернативи на Microsoft Baseline Security Analyzer:

- SolarWinds Инструменти за мрежова сигурност с набор от инструменти на инженер (БЕЗПЛАТНА ПРОБА) – Наборът от инструменти на SolarWinds Engineer включва мениджър на събития за сигурност, мениджър на пач и проследяване на потребителски устройства, за да ви помогне да затегнете сигурността на системата.

- PRTG Мрежов монитор (БЕЗПЛАТНА ПРОБЛЕМА) – Този пакет от инструменти за мониторинг на мрежи, сървъри и приложения включва серия сензори, които ще ви помогнат да затегнете сигурността на системата.

- OpenVAS – С отворен код, безплатна система за откриване на уязвимост.

- Nessus – Оригиналната версия на OpenVA, този скенер за уязвимост е достъпен онлайн или за инсталиране на място.

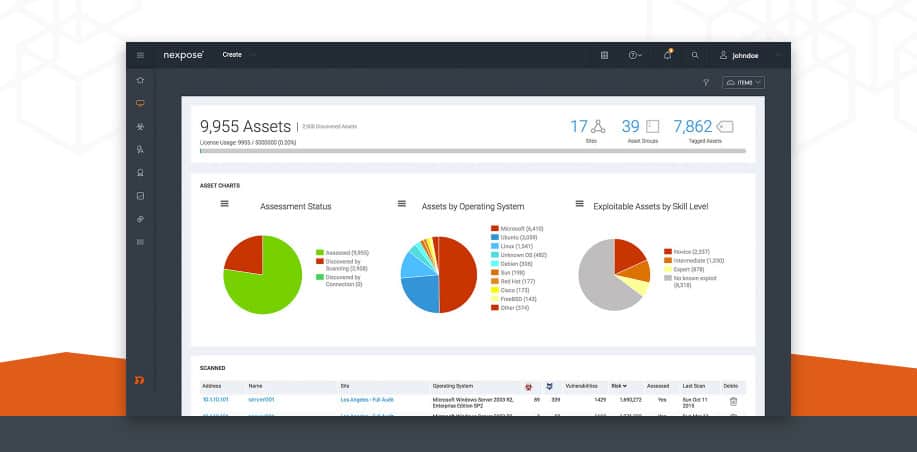

- Nexpose – Този инструмент се интегрира с Metasploit, за да ви даде цялостен преглед на уязвимостта.

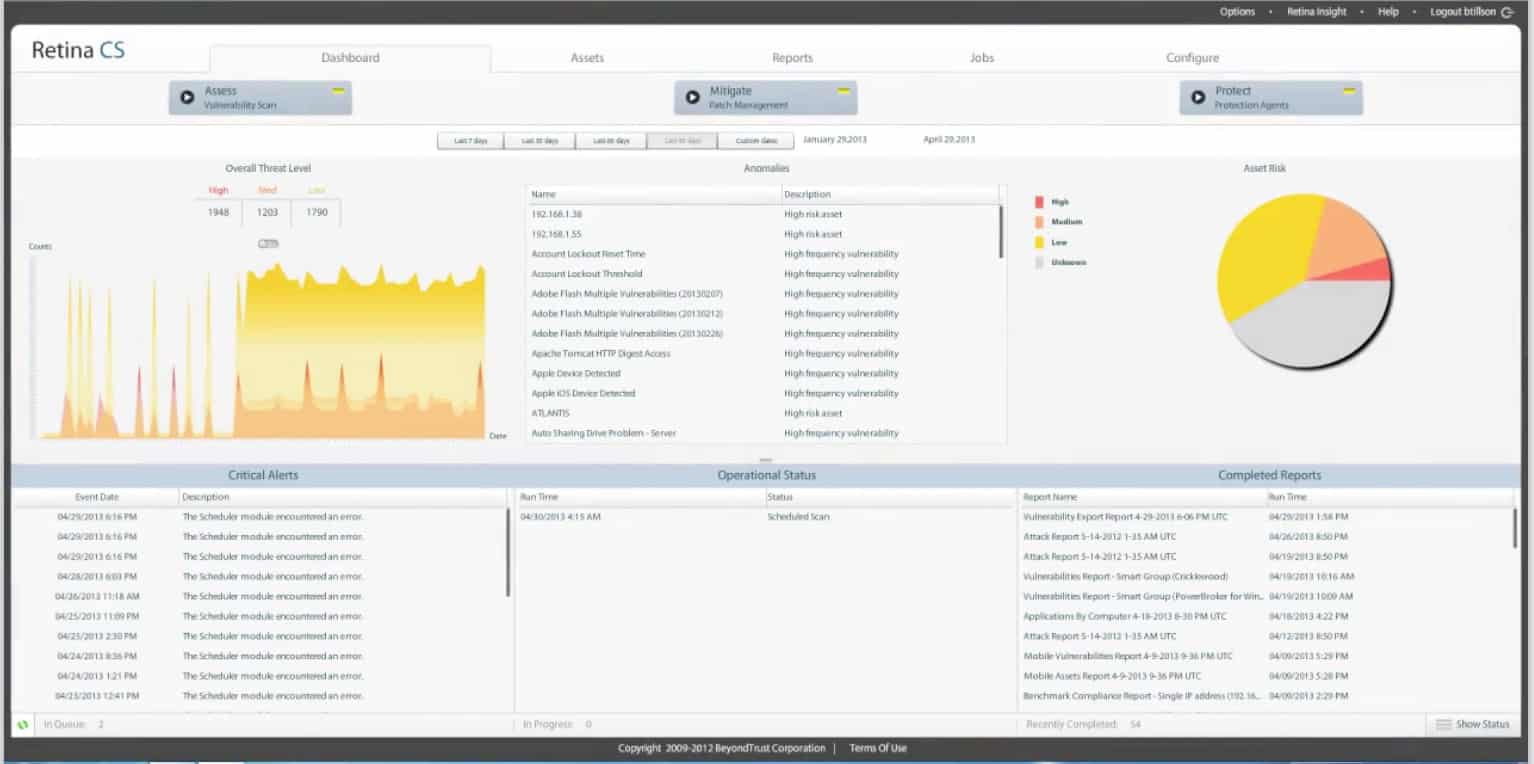

- Retina CS – Този анализатор на уязвимост включва персонализирана конфигурация на активи и проследяващи потенциални рискове.

През последната година бяха разкрити безброй експлоатации както на софтуерно, така и на хардуерно ниво. Някои от тези нарушения са толкова тежки, че могат да доведат до пълна загуба на всички сигурни данни от заразени хостове. Това не е проблем само за малкия или средния бизнес, който може да има по-лека сигурност от големите предприятия.

Всеки може да бъде насочен независимо от размера. През [year] г. Macy има онлайн хакерски данни на клиентите. Партньор за поддръжка на трета страна доведе до кражба на информация за кредитните карти на клиентите на Sears, Kmart и Delta Airlines, нарушение, което засегна неразкрит брой хора. Panera Bread, Adidas, UnderArmor, дългият списък на нарушенията, които се случват точно през [year] г., обхваща всеки сектор на бизнеса по целия свят.

Някои оценки поставят нарушенията на InfoSec в резултат на лошо кръпка и рутинни проверки на уязвимост до 80% от всички нарушения. На хартия кръпките на уязвимостите звучат като проста задача, но когато броя на отделните кръпки за всеки бизнес може да достигне високо до хилядите, проблемът става лесно очевиден. Ръчното управление на софтуерни, хардуерни и конфигурационни уязвимости е почти невъзможна задача, която неизбежно ще се провали.

Въведете MBSA

Дори и най-сигурната настройка за сигурност с голи кости ще включва този прост инструмент, разработен от Microsoft, за да гарантира, че продуктите на Microsoft се актуализират и осигуряват силна сигурност срещу най-новите софтуерни подвизи. Наличен повече от десетилетие за редица продукти на Microsoft, Microsoft Baseline Security Analyzer може бързо да сканира хостове на Microsoft в мрежа и да помогне за кръпка на редица продукти на Microsoft с най-новите версии за сигурност, за да смекчи вероятността от нарушение.

За съжаление, този инструмент е изключително ограничен и ще оцени само състоянието на софтуера на Microsoft. Повечето организации ще използват инструменти, разработени от различни разработчици, и разчитането само на MBSA за оценка на уязвимостта е сходно с полагането на червения килим за евентуални хакери.

Всичко от SQL бази данни до неправилно конфигурирани превключватели може да бъде предпочитаният метод за въвеждане за тези, които искат да откраднат данни или да повлияят негативно на дадена мрежа. Ограниченият обхват на MBSA комплект инструменти осигурява нулева защита от твърде много потенциални входни точки.

Необходимостта от по-стабилно решение за уязвимост

Тъй като мрежата се увеличава, става ясно, че това ръчните решения ще изпаднат в мащаб. Въпреки че няма замяна на квалифициран, знаещ персонал, допълването на персонала с допълнителни инструменти за подпомагане на откриването на потенциални уязвимости преминава дълъг път към по-сигурна предпоставка.

Скенерите за уязвимост се предлагат в широк спектър от функции, спецификации и дизайнерски цели. Някои от тях могат да съдържат подробни сканирания за конфигурация, насочени към откриване на слабости в конфигурациите на устройствата, които могат да бъдат използвани за получаване на достъп до мрежа. Други могат да погледнат фокусирано върху известни софтуерни уязвимости, да намерят потенциални последователности на инжектиране на SQL или да идентифицират версии на софтуера, които имат известни прозорци за сигурност. Разузнаването на заплахите в реално време става все по-важно като инструмент за откриване и предотвратяване на проникване.

Това, от което се нуждае вашата организация, ще варира от бизнес до бизнес. Определени сектори ще изискват абсолютния максимален обем на сигурността на информацията. Всеки превключвател, рутер и крайна точка в мрежата ще се нуждаят от всяка възможна затворена врата, дори за сметка на потенциална използваемост. Добър пример за това е всяка организация, която се занимава с финансова информация или изследователски и дизайнерски фирми, които изискват максимална тайна и сигурност.

Всеки път, когато е необходим „абсолютният максимален“ размер на сигурността, ще има нещо компромисно в използваемостта на мрежата. Колкото по-лесно е хората в организацията да имат достъп до информация, толкова по-голям е потенциалът за проникване.

Много скенери за уязвимост оценяват идентифицираните уязвимости в мащаб. Въпреки че това се различава от софтуер до софтуер, идеята е същата. Всяка уязвимост получава ранг, за да помогне на администраторите да определят кои недостатъци трябва да бъдат затворени и кои недостатъци потенциално могат да бъдат оставени отворени. Затварянето на всяка дупка в мрежа е почти невъзможно, и дори ако това беше възможно, силно затруднената използваемост на мрежата вероятно не струва „перфектна сигурност“.

Най-добрите алтернативи на Microsoft Baseline Security Analyzer

При избора на инструментите, които предлагаме в тази статия, взехме предвид някои от следните критерии:

- Лесно инсталиране, интегриране и употреба

- Репутация на продавача в бранша

- Софтуерът се поддържа постоянно и се актуализира

- Обширна литература за инсталация и поддръжка, помощ и наличност на персонала

1. SolarWinds Инструменти за мрежова сигурност с набор от инструменти на инженера (БЕЗПЛАТНА ПРОБА)

Комбинация от инструменти, създадени от SolarWinds за осигуряване на цялостно мрежово решение, продуктите на SolarWinds имат специфичен фокус, който, когато се използва заедно с други инструменти на SolarWinds, придава всеобхватен и сплотен подход към управлението на мрежите като цяло..

Мениджър на събития за сигурност осигурява отчитане на съответствието и помага за осигуряване на бързи корекции на мрежите и корелация на събитията в реално време. Системата за обслужване на едно гише за подробен мониторинг на събитията, която превъзхожда идентифицирането на потенциални заплахи за сигурността, Security Event Manager предлага разширено търсене и криминалистичен анализ за оценка на въздействието на инциденти със сигурността..

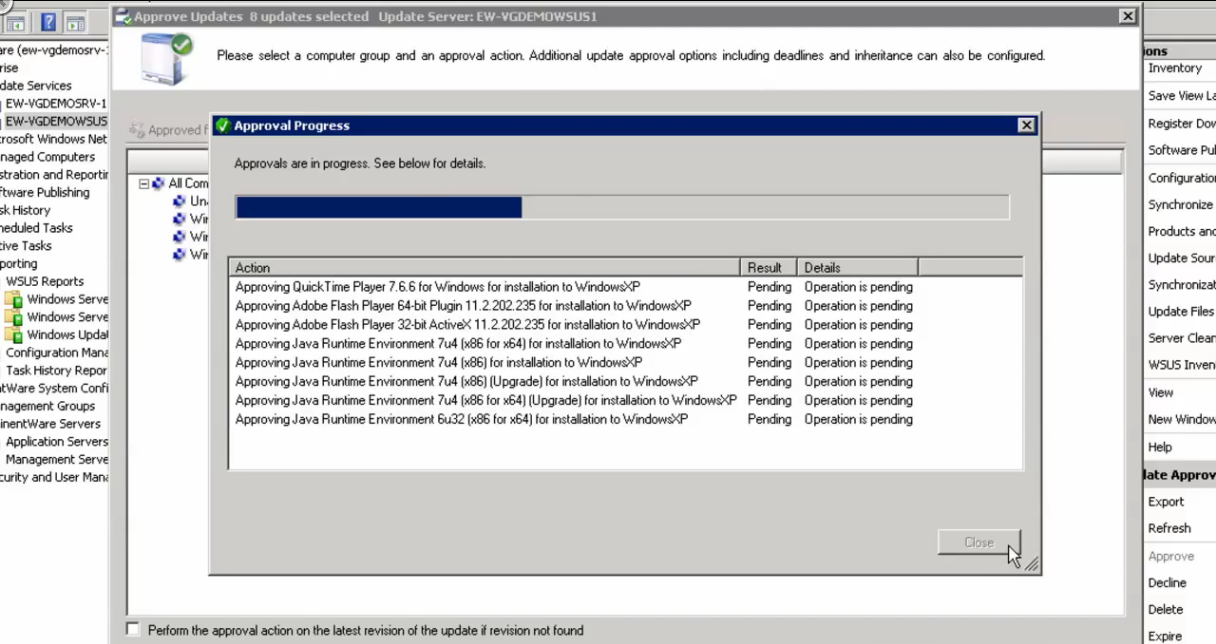

Patch Manager е създаден специално за да бъде цялостно решение за управление на кръпка за свързани мрежови устройства, съкращавайки потенциални уязвимости, причинени от остарял софтуер. Използвани съвместно с Network Configuration Manager, тези две програми могат да осигурят функцията на традиционния скенер за уязвимост, откривайки активи, които се нуждаят от актуализации и идентифициране на конфигурационни грешки, които биха могли да доведат до проникване.

накрая, Проследяване на устройства на SolarWinds осигурява допълнителен слой сигурност чрез внимателно проследяване и идентификация на активите.

Когато се използват заедно, тези продукти дават мощно решение за управление и сигурност на мрежата. Дори когато се приемат поотделно, те превъзхождат предписаните от тях функции. Можете да изтеглите инструменталния набор от инструменти на 14-дневна безплатна пробна версия.

SolarWinds Engineer’s ToolsetDownload 14 дни БЕЗПЛАТНО изпробване в SolarWinds.com

2. Мрежов монитор на Paessler PRTG (БЕЗПЛАТНА ПРОБА)

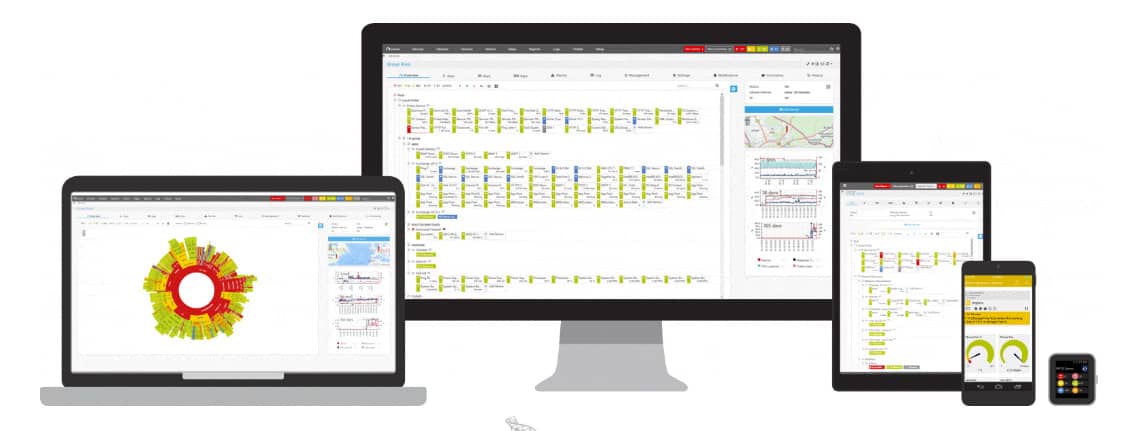

Друго решение за управление на мрежата с опции за функции за защита, PRTG има уникално поемане както на цените, така и на внедряването. PRTG следи мрежите на база „на датчик“, като всеки компонент на даден актив представлява един датчик. Мониторингът на порта на превключвател за трафик, например, би бил единичен сензор. Цената за PRTG се основава на общия брой внедрени сензори, което дава гъвкаво количество мащабируемост на тези, които използват PRTG.

Тези сензори могат да предоставят редица функции и когато се разполагат на правилните места, могат да дадат на администраторите решение за редица различни мрежови области. Сензорите могат да бъдат разгърнати на даден актив, който проследява актуализациите на приложението, например, за да се гарантира актуално състояние на кръпка на актива.

Тези сензори могат да бъдат разположени и на мрежови портове за наблюдение на трафика. Софтуерът може активно да проследява необичайното поведение на трафика или системата и да докладва за това обратно на администратора на системата, като помага за спиране на посегателства в техните песни.

Тази впечатляваща гъвкавост прави PRTG добро решение за малки или средни предприятия, които искат универсална услуга за уязвимост на мрежата, която прави повече от просто търсене на дупки в мрежата. PRTG Network Monitor се предлага на 30-дневна безплатна пробна версия.

Paessler PRTG Network MonitorDownload 30 дневна БЕЗПЛАТНА пробна версия на Paessler.com

3. OpenVAS

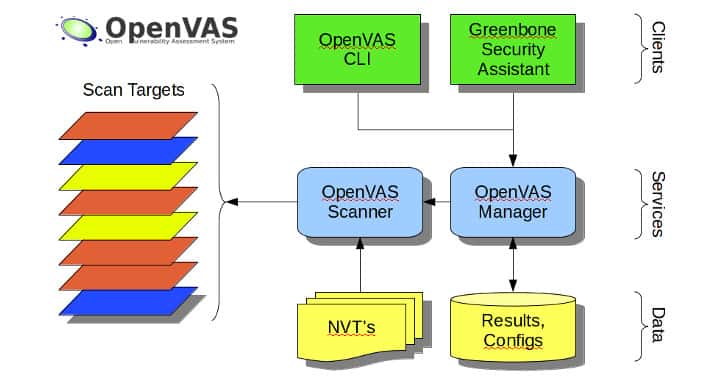

Едно от най-премиерните приложения за сканиране на уязвимост с отворен код, които в момента са налични, OpenVAS има силен опит за откриване на уязвимост, който преминава през постоянно подобрение и тестване на общността. Като проект с отворен код, изходният код е свободно достъпен и може да бъде настроен от амбициозен администратор, за да отговаря на техните нужди.

Както е обичайно за други софтуерни програми с отворен код, безплатният характер на продукта означава, че липсва официална поддръжка на продукта. Има нещо като крива на учене, когато използвате OpenVAS, и за да се възползвате максимално от софтуера ще е необходимо известно време, за да научите как работи. Има обширна база знания и значителна поддръжка на общността, които могат да помогнат на новите потребители да адаптират профилите за сканиране, за да отговарят на техните нужди и да гарантират висока степен на идентификация на уязвимостта и да намалят броя на лъжливите положителни резултати. Дори при тази подкрепа на общността, липсата на официално обучение или поддръжка на продукти може да бъде смущаващ недостатък за някои потребители.

Като се има предвид, OpenVAS има добър опит като скенер за уязвимост и се използва от редица организации като основно средство за осигуряване на техните мрежи..

4. Нес

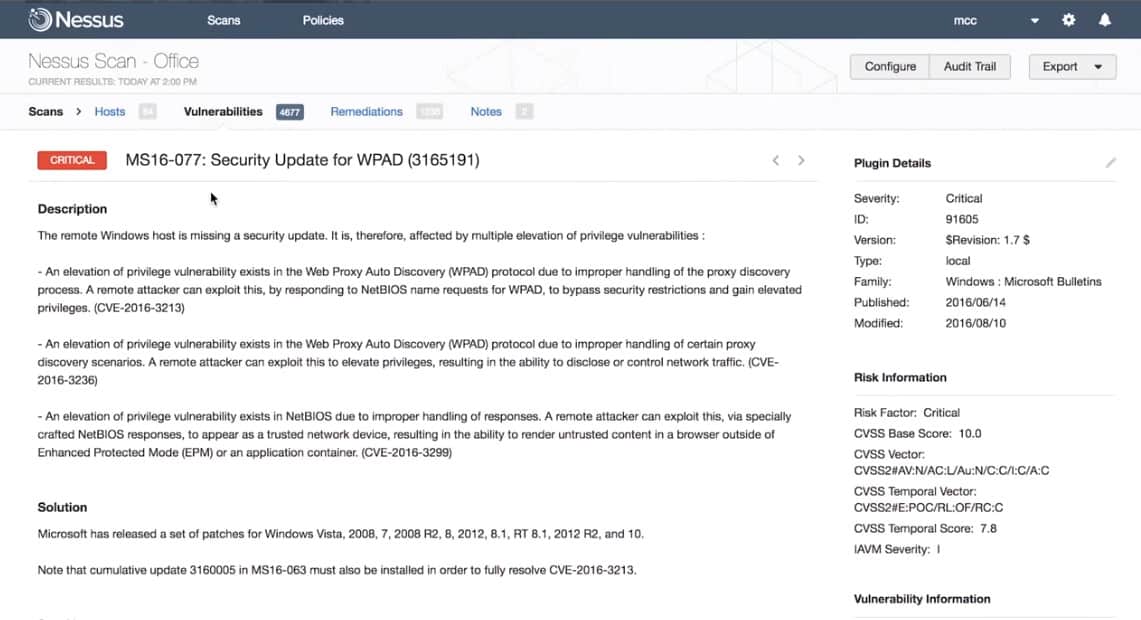

Разработен от Tenable и оригиналната кодова база за OpenVAS, Nessus е друг софтуер с дълъг опит за идентификация на уязвимостта. Той предлага силна продуктова поддръжка и много от силните страни на своя братовчед OpenVAS.

Nessus разполага с активно и пасивно сканиране на мрежата и може да се използва за сканиране на облачни и локални активи. Той има дълъг списък от стандартни профили за сканиране, като все още предлага широчина на персонализиране в правилата за сканиране. Приоритизирането на уязвимостта дава на администратора необходимата информация за бърза оценка на рисковете за сигурността и предприемане на подходящи стъпки за тяхното отстраняване.

Моделът за лицензиране на Nessus е гъвкав и позволява разгръщане на базата на активи вместо на индивидуални IP адреси. Tenable предлага както облачно базирано решение за сканиране на SaaS, така и локално софтуерно внедряване, което дава на администраторите добре дошли опции за внедряване. По-нататъшното персонализиране в таблото за управление на софтуера дава на Nessus гъвкавост да се побере, където е необходимо.

За тези, които харесват функциите, открити в OpenVAS, но търсят по-професионално допълнено решение с пълна поддръжка на продуктите, Nessus на Tenable предлага атрактивен избор.

5. Не се отлагайте

Nexpose е скенер за уязвимост, разработен от Rapid7, създателите на рамката на Metasploit. Основната продажна точка на софтуера е способността му лесно да се интегрира с Metasploit за реално тестване на уязвимост на живо в затворена рамка. Това дава на потребителите на Nexpose мощен начин за тестване на техните системи за излагане на риск и помага да се идентифицират бързи решения на потенциални експлоатации.

Nexpose разполага със собствена контекстуализирана система за оценка на риска, насочена към предоставяне на бърз начин на администраторите да оценят нивата на риска от идентифицираните уязвимости. Тези контекстуализирани резултати предоставят приоритети за риск за идентифицирани проблеми и помагат на потребителите да се справят с недостатъците, които се нуждаят от незабавно внимание.

Живият и активен мониторинг, съчетан с подробно отчитане на корекцията, дава кратък списък от изпълними стъпки за съкращаване на мрежовата сигурност. За разлика от някои софтуер, който просто изброява уязвимости и свързания с тях риск, Nexpose интелигентно предоставя списък на действителните стъпки, които администраторите могат да предприемат, за да защитят своите системи.

Уникалното поведение на Nexpose за отчитане на корекции и лесна интеграция с Metasploit правят Nexpose гъвкава опция както за нови, така и за опитни професионалисти в областта на сигурността.

6. Retina CS

Създаден от BeyondTrust, Retina CS твърди, че е единственият софтуер за управление на уязвимостта, проектиран „от самото начало“, като се има предвид контекстният анализ на уязвимостта. Лесният инструмент за откриване на мрежата на Retina може да идентифицира всичко – от традиционните мрежови активи до IoT устройства и облачната инфраструктура.

Персонализираната конфигурация на активите и потенциалът за риск позволяват на потребителите да помагат на Retina CS да определят своите собствени приоритети за защита от контекста. Анализът на заплахите за тези активи осигурява реални стъпки за корекция и потенциална възвръщаемост. Интегрираното управление на пластирите и сканирането на уязвимостта дава на Retina CS инструментариума, от който се нуждае за защита на мрежите.

Предназначен за мащабиране до ниво на предприятието, Retina CS разполага както със облачни бази SaaS, така и на място. Той също така включва съответствие с конфигурацията, за да гарантира, че големите организации отговарят на стандартите за съответствие.

Мощен инструмент, създаден с оглед на корпоративния бизнес, Retina CS е добър вариант за големи организации, които се нуждаят от контекстуализиран анализ на сигурността.

Накарайте вашите инструменти да работят

Най-важната и твърде често пренебрегвана стъпка добър одит на сигурността е правилна конфигурация на сканиращите профили и фокусирано тестване на уязвимостта. Достатъчно е да гарантирате свой отделен раздел в тази статия като напомняне на администраторите. Скенери за уязвимост и софтуерът за сигурност често ще се предлага със собствени профили за сканиране по подразбиране или предварително настроени сканирани профили, проектирани като общи решения за сканиране, които могат да се използват „извън кутията“. Персонализирането на тези правила за сканиране е изключително важно за правилния одит на всяка мрежа или платформа. По същия начин, самите собствени затворени тестове за уязвимости могат да ви помогнат да придобиете представа за определянето на кои уязвимости се нуждаят от незабавно внимание.

Избор на подходящия софтуер

Решението кой скенер за уязвимост да се използва може да зависи от редица фактори:

Вид на бизнеса: Както бе посочено по-горе, нуждите от сигурност ще варират от бизнес до бизнес. Преценете какви са целите ви за сигурност въз основа на структурата, сектора (ите) и размера на вашата организация. Също така, обърнете внимание, ако някои конкретни клонове на организацията се нуждаят от повишена сигурност над други клонове.

Идентифициране на активи: Забележете колко актива трябва да бъдат наблюдавани и оценени за уязвимости, техните местоположения, техните индивидуални функции и значение за цялостната работа. Някои приложения са по-насочени към конкретни активи. Важно е да вземете под внимание и двата хардуера и софтуерни активи, тъй като всеки може да има свои специфични проблеми или рискове за сигурността. Обществените активи, като уеб сървър, са по-уязвими за експлоатация на атаки, отколкото добре защитените офис системи.

Идентифициране на съществуващата сигурност: Разбирането на вече съществуващите практики за сигурност и реализации очевидно е критична стъпка към добавянето на нов слой проверки за сигурност. Ако вече имате надеждно решение за сигурност от определен доставчик, например, може да бъде разумно да използвате решения, които са добре интегрирани с вашата съществуваща сигурност.

Оценете риска за сигурността и желаното ниво на сигурност: Някои организации по принцип ще се нуждаят от по-високо ниво на сигурност от други. Те могат да бъдат по-склонни да бъдат насочени от злонамерени посегателства или естествено да са изправени пред много по-голяма публика. Оценката както на потенциалния риск от насочване, така и на необходимото ниво на сигурност ще бъде решаващ фактор в какъв софтуер за уязвимост да се приложи.

След като направите равносметка за това, което ще се нуждае от вашата организация в решение за сигурност, е време да започнете да проучвате потенциалните опции. Списъкът, представен тук, ще даде кратък преглед на надеждни решения в индустрията за сигурност на информацията, но извършването на вашите собствени задълбочени изследвания е изключително важно при избора на правилното решение. Дори добре прегледана част от софтуера с критични признания от множество източници може да не е подходящата подходяща за вашата организация. Използването на горния списък, комбиниран с внимателен преглед на всеки потенциален избор на софтуер ще ви даде необходимите инструменти, за да изберете правилния софтуер.

Bulgarian:

Когато анализаторът на сигурност на Microsoft показва възрастта си, време е за алтернатива. Сигурността в наши дни е постоянна битка между бързи кръпки и злонамерени лица, които се опитват да намерят подвизи и уязвимости в софтуера. Не е хипербола да се каже, че веднага след като бъде запечатана последната дупка в защитата, следващата е намерена от хакери, които произвеждат нов зловреден софтуер почти веднага след. Тези рискове за сигурността са станали основна заплаха за големи и малки компании.

През последната година бяха разкрити безброй експлоатации както на софтуерно, така и на хардуерно ниво. Някои от тези нарушения са толкова тежки, че могат да доведат до пълна загуба на всички сигурни данни от заразени хостове. Това не е проблем само за малкия или средния бизнес, който може да има по-лека сигурност от големите предприятия. Всеки може да бъде насочен независимо от размера.

В останалата част от тази публикация се разглеждат няколко алтернативи на Microsoft Baseline Security Analyzer, като се обръща внимание на техните предимства и недостатъци. Сред тях са SolarWinds Инструменти за мрежова сигурност, PRTG Мрежов монитор, OpenVAS, Nessus, Nexpose и Retina CS.

Всички тези инструменти предлагат по-широк набор от функции и по-голяма гъвкавост в сравнение с Microsoft Baseline Security Analyzer. Но най-важното е да се осъзнае, че сигурността е постоянен процес и изборът на подходящия софтуер е само една част от тази битка. Важно е да се следят новите заплахи и да се прилагат най-добрите практики за сигурност на информацията.

Bulgarian:

Когато анализаторът на сигурност на Microsoft показва възрастта си, време е за алтернатива. Сигурността в наши дни е постоянна битка между бързи кръпки и злонамерени лица, които се опитват да намерят подвизи и уязвимости в софтуера. Не е хипербола да се каже, че веднага след като бъде запечатана последната дупка в защитата, следващата е намерена от хакери, които произвеждат нов зловреден софтуер почти веднага след. Тези рискове за сигурността са станали основна заплаха за големи и малки компании.

През последната година бяха разкрити безброй експлоатации както на софтуерно, така и на хардуерно ниво. Някои от тези нарушения са толкова тежки, че могат да доведат до пълна загуба на всички сигурни данни от заразени хостове. Това не е проблем само за малкия или средния бизнес, който може да има по-лека сигурност от големите предприятия. Всеки може да бъде насочен независимо от размера.

В останалата част от тази публикация се разглеждат най-добрите алтернативи на Microsoft Baseline Security Analyzer, като се представят инструменти като SolarWinds, PRTG, OpenVAS, Nessus, Nexpose и Retina CS. Всички те предлагат по-стабилни решения за уязвимост и помагат за затегняване на сигурността на системата.

Важно е да се има предвид, че ръчното управление на софтуерни, хардуерни и конфигурационни уязвимости е почти невъзможна задача, която неизбежно ще се провали. Затова е важно да се избере подходящият софтуер за управление на сигурността, който да помогне за предотвратяване на нарушенията и защита на данните на компанията.

Bulgarian:

Когато анализаторът на сигурност на Microsoft показва възрастта си, време е за алтернатива. Сигурността в наши дни е постоянна битка между бързи кръпки и злонамерени лица, които се опитват да намерят подвизи и уязвимости в софтуера. Не е хипербола да се каже, че веднага след като бъде запечатана последната дупка в защитата, следващата е намерена от хакери, които произвеждат нов зловреден софтуер почти веднага след. Тези рискове за сигурността са станали основна заплаха за големи и малки компании.

През последната година бяха разкрити безброй експлоатации както на софтуерно, така и на хардуерно ниво. Някои от тези нарушения са толкова тежки, че могат да доведат до пълна загуба на всички сигурни данни от заразени хостове. Това не е проблем само за малкия или средния бизнес, който може да има по-лека сигурност от големите предприятия. Всеки може да бъде насочен независимо от размера.

В останалата част от тази публикация се разглеждат най-добрите алтернативи на Microsoft Baseline Security Analyzer, като се представят инструменти като SolarWinds, PRTG, OpenVAS, Nessus, Nexpose и Retina CS. Всички те предлагат по-стабилни решения за уязвимост и помагат за затегняване на сигурността на системата.

Важно е да се има предвид, че ръчното управление на софтуерни, хардуерни и конфигурационни уязвимости е почти невъзможна задача, която неизбежно ще се провали. Затова е важно да се избере подходящ инструмент за мониторинг и управление на сигурността на системата.