Какво е система за откриване на проникване (IDS)?

Система за откриване на проникване (IDS) следи мрежовия трафик за необичайна или подозрителна дейност и изпраща сигнал до администратора.

Откриването на аномална активност и докладването им на мрежовия администратор е основната функция, но някои IDS инструмент могат да предприемат действия въз основа на правила, когато се открие злонамерена активност, например блокиране на определен трафик.

Ние се запознаваме подробно с всеки от инструментите по-долу, но в случай, че ви липсва време, ето обобщен списък на 12 най-добри системи и инструменти за откриване на проникване:

- SolarWinds Security Event Manager (БЕЗПЛАТНА ПРОБЛЕМА) Комбинира HIDS и NIDS функционалност, за да ви даде пълна система за информация за сигурност и управление на събития (SIEM).

- сумтене Предоставя се от Cisco Systems и е безплатна за употреба, водеща мрежа, базирана на система за откриване на проникване.

- OSSEC Отлична система за откриване на проникване на базата на хост, която е безплатна за употреба.

- ManageEngine EventLog Analyzer Анализатор на лог файл, който търси доказателства за проникване.

- Suricata Мрежова система за откриване на проникване, която работи на приложния слой за по-голяма видимост.

- Брато Мрежов монитор и базирана на мрежата система за предотвратяване на проникване.

- Сейгън Инструмент за анализ на лога, който може да интегрира доклади, генерирани върху данни за смъркане, така че е HIDS с малко NIDS.

- Сигурност лук Инструмент за мониторинг и сигурност на мрежата, съставен от елементи, изтеглени от други безплатни инструменти.

- AIDE Разширената среда за откриване на проникване е HIDS за Unix, Linux и Mac OS

- OpenWIPS-NG Безжична система за предотвратяване на проникване и проникване от производителите на Aircrack-NG.

- Samhain Система за откриване на проникване на основна хост за Unix, Linux и Mac OS.

- Fail2Ban Лека система за откриване на прониквания на хост за Unix, Linux и Mac OS.

Видове системи за откриване на проникване

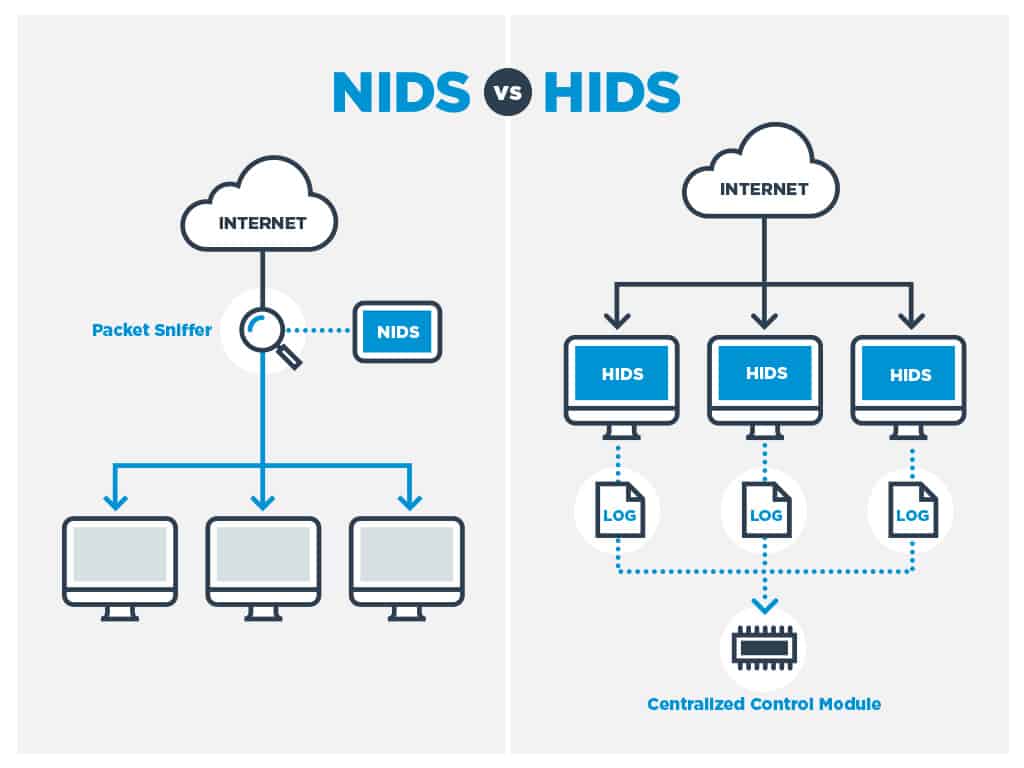

Има два основни типа системи за откриване на проникване (и двете са обяснени по-подробно по-късно в това ръководство):

- Откриване на проникване на основата на домакин (HIDS) – тази система ще изследва събитията на компютър в мрежата ви, а не трафика, който минава около системата.

- Мрежово разпознаване на проникване (NIDS) – тази система ще изследва трафика във вашата мрежа.

Инструментите и системите за откриване на проникване в мрежата вече са от съществено значение за мрежовата сигурност. за щастие, тези системи са много лесни за използване и повечето от най-добрите IDS на пазара са безплатни за използване. В този преглед ще прочетете за десетте най-добри системи за откриване на проникване, които можете да инсталирате сега, за да започнете да защитавате вашата мрежа от атака. Покриваме инструменти за Windows, Linux и Mac.

Системи за разпознаване на проникване от хост (HIDS)

Откриване на проникване въз основа на хоста, също известен като хост системи за откриване на проникване или базиран на хост IDS, изследвайте събитията на компютър в мрежата си, а не трафика, който минава около системата. Този тип система за откриване на проникване се съкращава до HIDS и работи главно, като гледа данни в администраторски файлове на компютъра, които защитава. Тези файлове включват лог файлове и конфигурационни файлове.

HIDS ще архивира вашите конфигурационни файлове, така че можете да възстановите настройките, ако злонамерен вирус разхлаби сигурността на вашата система, като промени настройката на компютъра. Друг ключов елемент, от който искате да се защитите, е root достъп до Unix-подобни платформи или промени в регистъра в Windows системи. HIDS няма да може да блокира тези промени, но трябва да може да ви предупреждава, ако има такъв достъп.

Всеки хост монитори HIDS трябва да има инсталиран софтуер. Можете просто да накарате HIDS да наблюдава един компютър. въпреки това, по-типично е да инсталирате HIDS на всяко устройство във вашата мрежа. Това е така, защото не искате да пренебрегвате промените в конфигурацията на никое оборудване. Естествено, ако имате повече от един HIDS хост в мрежата си, не е нужно да влизате във всеки от тях, за да получите обратна връзка. Така, разпределената HIDS система трябва да включва модул за централизиран контрол. Потърсете система, която криптира комуникациите между хост агентите и централния монитор.

Мрежови системи за откриване на проникване (NIDS)

Мрежово разпознаване на проникване, известно още като мрежова система за откриване на проникване или мрежова IDS, изследва трафика във вашата мрежа. Като такъв, типичен NIDS трябва да включва пакетиращ пакет, за да събере мрежовия трафик за анализ.

Двигателят за анализ на NIDS обикновено се основава на правила и може да бъде модифициран чрез добавяне на собствени правила. С много NIDS доставчикът на системата или потребителската общност ще ви предостави правила и можете просто да ги импортирате във вашата реализация. След като се запознаете със синтаксиса на правилата на избрания от вас NIDS, ще можете да създадете свои собствени правила.

Свързване обратно към събирането на трафика, не искате да изхвърляте целия си трафик във файлове или да пускате цялата партида през табло за управление защото просто не бихте могли да анализирате всички тези данни. Така че правилата, които задвижват анализа в NIDS, също създават селективно заснемане на данни. Например, ако имате правило за вид тревожен HTTP трафик, вашите NIDS трябва само да вземат и съхраняват HTTP пакети, които показват тези характеристики.

Обикновено NIDS се инсталира на специален хардуер. Висококачествените платени за корпоративните решения идват като част от мрежовия комплект със софтуера, предварително зареден върху него. въпреки това, не е нужно да плащате големи пари за специализирания хардуер. A NIDS изисква сензорен модул, за да вземе трафик, така че може да можете да го заредите на LAN анализатор или можете да изберете да разпределите компютър за изпълнение на задачата. Уверете се обаче, че оборудването, което сте избрали за задачата, има достатъчно тактова честота, за да не забави вашата мрежа.

HIDS или NIDS?

Краткият отговор е и двете. NIDS ще ви даде много повече сила за наблюдение от HIDS. Можете да прихващате атаки, тъй като те се случват с NIDS, докато HIDS само забелязва, че нещо не е наред, след като файл или настройка на устройство вече са променени. Въпреки това, само защото HIDS-тата нямат толкова активност, колкото NIDS, не означава, че са по-малко важни.

Фактът, че NIDS обикновено се инсталира на самостоятелно оборудване означава, че той не дърпа надолу процесорите на вашите сървъри. въпреки това, активността на HIDS не е толкова агресивна, колкото тази на NIDS. Функцията HIDS може да бъде изпълнена от лек демон на компютъра и не трябва да изгаря твърде много процесор. Нито една система не генерира допълнителен мрежов трафик.

Методи за откриване: IDS на базата на подпис или Аномалия

Независимо дали търсите система за откриване на проникване в хост или мрежова система за откриване на проникване, всички IDS използват два режима на работа – някои могат да използват само един или друг, но повечето използват и двата.

- IDS на базата на подпис

- На базата на аномалия IDS

IDS на базата на подпис

Най- метод, базиран на подпис разглежда контролните суми и удостоверяването на съобщенията. Методи за откриване на базата на подпис може да се прилага също толкова добре от NIDS, колкото и от HIDS. HIDS ще гледа лог и конфигурира файлове за всякакви неочаквани пренаписвания, докато NIDS ще гледа контролните суми в пакетите и целостта на автентичността на съобщенията на системи като SHA1.

NIDS може да включва база данни с подписи, които пакетите, за които се знае, че са източници на злонамерени дейности, извършват. За щастие хакерите не седят на компютрите си, пишещи като ярост, за да напукат парола или да получат достъп до главния потребител. Вместо това те използват автоматизирани процедури, доставени от добре известни хакерски инструменти. Тези инструменти са склонни да генерират едни и същи подписи за трафик всеки път, защото компютърните програми повтарят едни и същи инструкции отново и отново, вместо да въвеждат случайни вариации.

На базата на аномалия IDS

Откриване на аномалия търси неочаквани или необичайни модели на дейности. Тази категория може да бъде приложена както от хост, така и от мрежа, базирана на системи за откриване на проникване. В случай на HIDS може да се повтори аномалия при неуспешни опити за влизане, или необичайна дейност на портовете на устройство, което означава сканиране на порт.

В случай на NIDS, подходът на аномалията изисква установяване на базова линия на поведение за създаване на стандартна ситуация, с която могат да се сравняват текущите модели на трафик. Диапазон от модели на трафик се считат за приемливи и когато текущият трафик в реално време се измества от този диапазон, се предизвиква сигнал за аномалия.

Избор на IDS метод

Сложните NIDSs могат да изградят запис на стандартно поведение и да коригират границите си с напредване на техния експлоатационен живот. Като цяло анализът на подпис и аномалия е много по-прост в работата и по-лесен за настройване със HIDS софтуер, отколкото с NIDS.

Методите на базата на подпис са много по-бързи от откриването на базата на аномалия. Напълно изчерпателен двигател за аномалия засяга методологиите на AI и може да струва много пари за развитие. Методите, базирани на подпис, обаче се свеждат до сравнението на стойностите. Разбира се, в случай на HIDS, съвпадението на модели с версии на файлове може да бъде много проста задача, която всеки може да изпълнява себе си, използвайки помощни програми на командния ред с редовни изрази. Така че, те не струват толкова много за разработване и е по-вероятно да бъдат внедрени в безплатни системи за откриване на проникване.

Цялостна система за откриване на проникване се нуждае както от методи, базирани на подпис, така и от процедури, базирани на аномалия.

Защитавайте мрежата с IPS

Сега трябва да помислим системи за предотвратяване на проникване (IPS). Софтуерът за IPS и IDS са клонове на една и съща технология, защото не можете да имате профилактика без откриване. Друг начин за изразяване на разликата между тези два клона от инструменти за проникване е да ги наречем пасивни или активни. Правата система за наблюдение и сигнализиране за проникване понякога се нарича a “Пасивни” IDS. Система, която не само забелязва проникване, но предприема действия за отстраняване на всички щети и блокиране на по-нататъшна интрузивна активност от открит източник, също е известна като „Реактивни“ IDS.

Реактивни IDS или IPS, обикновено не прилагат решения директно. Вместо това те взаимодействат със защитни стени и приложения, като коригират настройките. Реактивният HIDS може да взаимодейства с редица помощници в мрежата, за да възстанови настройките на устройство, като например SNMP или инсталиран мениджър на конфигурация. Атаките на коренния потребител или потребител на администратор в Windows обикновено не се обработват автоматично, тъй като блокирането на администраторски потребител или промяната на системната парола би довело до заключване на системния администратор от мрежата и сървърите.

Много потребители на IDS съобщават за наводнение от фалшиви позитиви когато за първи път инсталират защитните си системи. Тъй като IPS автоматично прилагат стратегия за защита при откриване на състояние на предупреждение. Неправилно калибрираните IPS могат да причинят хаос и да прекратят законната ви мрежова дейност.

За да сведете до минимум прекъсванията на мрежата, които могат да бъдат причинени от фалшиви позитиви, трябва да въведете поетапно вашата система за откриване и предотвратяване на проникване. Тригерите могат да бъдат пригодени и можете да комбинирате условия за предупреждение, за да създадете персонализирани сигнали. Изложението на действията, които трябва да бъдат извършени при откриване на заплахи, се нарича a политика. Взаимодействието на процедурите за откриване и предотвратяване на проникване със защитни стени трябва да бъде специално прецизно настроено, за да се предотврати истинските потребители на вашия бизнес да бъдат блокирани чрез прекалено строги правила.

Системи за откриване на проникване по тип и операционна система

Производителите на софтуер за IDS се фокусират върху операционните системи, подобни на Unix. Някои произвеждат кода си според стандарта POSIX. Във всички тези случаи това означава, че Windows е изключен. Като операционните системи на Mac OS на Mac OS X и macOS са базирани на Unix, тези операционни системи се доставят много по-добре в света на IDS, отколкото в други категории софтуер. Таблицата по-долу обяснява кои IDS са базирани на хостове, кои са базирани на мрежа и на кои операционни системи може да се инсталира всяка.

Можете да прочетете някои отзиви, които твърдят, че Security Onion може да се изпълнява на Windows. Може, ако първо инсталирате виртуална машина и я стартирате през нея. За дефинициите в тази таблица обаче считаме, че софтуерът е съвместим само с операционна система, ако може да бъде инсталиран директно.

Най-добрите инструменти за откриване на проникване & Софтуер

| SolarWinds Security Event Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД) | И двете | Не | Не | да | Не |

| сумтене | NIDS | да | да | да | Не |

| OSSEC | HIDS | да | да | да | да |

| ManageEngine EventLog Analyzer | HIDS | да | да | да | да |

| Suricata | NIDS | да | да | да | да |

| Брато | NIDS | да | да | Не | да |

| Сейгън | И двете | да | да | Не | да |

| Сигурност лук | И двете | Не | да | Не | Не |

| AIDE | HIDS | да | да | Не | да |

| Отворете WIPS-NG | NIDS | Не | да | Не | Не |

| Samhain | HIDS | да | да | Не | да |

| Fail2Ban | HIDS | да | да | Не | да |

Системи за откриване на проникване за Unix

За да рестартирате информацията от таблицата по-горе в специфичен за Unix списък, ето HIDS и NIDS, които можете да използвате на платформата Unix.

Системи за откриване на проникване в хост:

- OSSEC

- EventLog Analyzer

- Сейгън

- AIDE

- Samhain

- Fail2Ban

Мрежови системи за откриване на проникване:

- сумтене

- Брато

- Suricata

- Сейгън

Системи за откриване на проникване за Linux

Ето списъци на хост системи за откриване на проникване и мрежови системи за проникване, които можете да стартирате на Linux платформата.

Системи за откриване на проникване в хост:

- OSSEC

- EventLog Analyzer

- Сейгън

- Сигурност лук

- AIDE

- Samhain

- Fail2Ban

Мрежови системи за откриване на проникване:

- сумтене

- Брато

- Suricata

- Сейгън

- Сигурност лук

- Отворете WIPS-NG

Системи за откриване на проникване за Windows

Въпреки популярността на Windows Server, разработчиците на системи за откриване на прониквания изглежда не са много заинтересовани да произвеждат софтуер за операционната система Windows. Ето няколко IDS, които работят на Windows.

Системи за откриване на проникване в хост:

- SolarWinds Security Event Manager

- OSSEC

- EventLog Analyzer

Мрежови системи за откриване на проникване:

- SolarWinds Security Event Manager

- сумтене

- Suricata

Системи за откриване на проникване за Mac OS

Собствениците на Mac се възползват от факта, че Mac OS X и macOS са базирани на Unix и затова има много повече опции на системата за откриване на проникване за собствениците на Mac от тези, които имат компютри, работещи под операционната система Windows.

Системи за откриване на проникване в хост:

- OSSEC

- EventLog Analyzer

- Сейгън

- AIDE

- Samhain

- Fail2Ban

Мрежови системи за откриване на проникване:

- Брато

- Suricata

- Сейгън

Най-добрите системи и инструменти за откриване на проникване

Сега видяхте бързо завръщане на хост-базирани системи за откриване на прониквания и мрежови системи за откриване на прониквания от операционна система, в този списък навлизаме в подробности за всеки от най-добрите IDS.

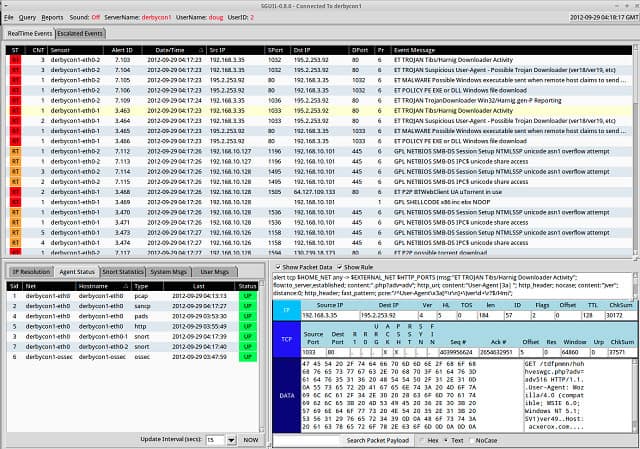

1. SolarWinds Security Manager Manager (БЕЗПЛАТНА ПРОБЛЕМА)

Мениджърът на събитията за сигурност на SolarWinds (SEM) работи на Windows Server, но той е в състояние да регистрира съобщения, генерирани от Unix, Linux, и Mac OS компютри, както и Windows компютри.

Като мениджър на журнали това е базирана на хост система за откриване на прониквания, тъй като се занимава с управление на файлове в системата. Въпреки това, той също така управлява данните, събрани от Snort, което го прави част от мрежова система за откриване на проникване.

Snort е широко използван sniffer за пакети, създаден от Cisco Systems (виж по-долу). Той има специфичен формат на данни, който други производители на IDS инструменти интегрират в своите продукти. Такъв е случаят с мениджъра на събитията за сигурност на SolarWinds. Мрежово откриване на проникване системите изследват данните за трафика, докато циркулират в мрежата. За да разгърнете възможностите на NIDS на Мениджъра на събития за сигурност, ще трябва използвайте Snort като инструмент за улавяне на пакети и фуния, заснети данни до Мениджъра на събития за сигурност за анализ. Въпреки че LEM действа като HIDS инструмент, когато се занимава със създаване и цялост на лог файлове, той е в състояние да получава мрежови данни в реално време чрез Snort, което е NIDS дейност.

Продуктът SolarWinds може да действа и като система за предотвратяване на проникване, тъй като е в състояние да задейства действия за откриване на проникване. Пакетът се доставя с над 700 правила за корелация на събитията, което му позволява да открива подозрителни дейности и автоматично да изпълнява дейности по отстраняване. Тези действия се наричат Активни отговори.

Тези активни отговори включват:

- Предупреждения за инциденти чрез SNMP, екранни съобщения или имейл

- Изолация на USB устройство

- Спиране на потребителски акаунт или изключване от потребителя

- Блокиране на IP адрес

- Убиване на процеси

- Изключване или рестартиране на системата

- Изключване на услугата

- Задействане на услугата

Възможностите за обработка на съобщения Snort на Security Event Manager го правят много изчерпателен мрежова сигурност инструмент. Злоумишна дейност може да бъде изключен почти моментално благодарение на способността на инструмента да комбинира Snort данни с други събития в системата. Рискът от нарушаване на услугата чрез откриване на фалшиви позитиви значително се намалява благодарение на фино настроените правила за корелация на събитията. Можете да получите достъп до това мрежова сигурност система на a 30-дневен безплатен пробен период.

ИЗБОР НА РЕДАКТОРИТЕ

Основен инструмент за подобряване на сигурността, реагиране на събития и постигане на съответствие.

Изтегли: Изтеглете 30-дневна БЕЗПЛАТНА пробна версия

Официален сайт: https://www.solarwinds.com/security-event-manager

ОПЕРАЦИОННА СИСТЕМА: Windows

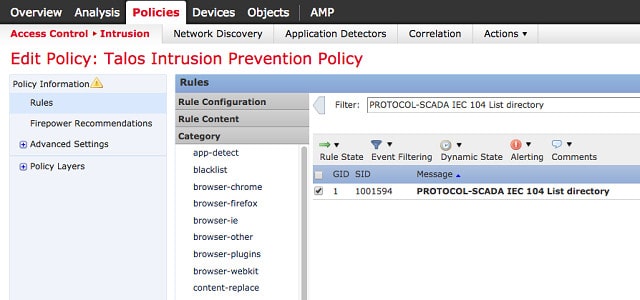

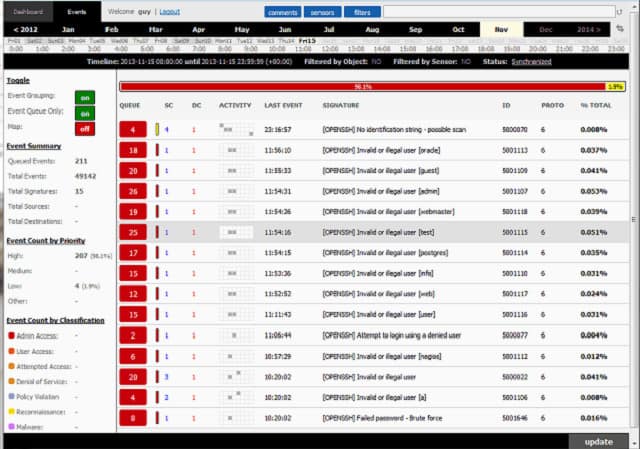

2. Хъркане

Мъркането е индустриалният лидер в NIDS, но той все още е свободен за използване. Това е един от малкото IDS наоколо, които могат да бъдат инсталирани в Windows. Той е създаден от Cisco. Системата може да се работи в три различни режима и може да реализира отбранителни стратегии, така че това е система за предотвратяване на проникване, както и система за откриване на проникване.

Трите режима на Snort са:

- Режим на Sniffer

- Регистратор на пакети

- Засичане на проникване

Можете да използвате snort само като пакетиращ пакет, без да включите неговите възможности за откриване на проникване. В този режим получавате на живо отчитане на пакети, минаващи по мрежата. В режим на регистриране на пакети тези данни за пакета се записват във файл.

Когато имате достъп до функциите за откриване на проникване на Snort, вие извиквате модул за анализ, който прилага набор от правила към трафика, докато той преминава. Тези правила се наричат „базови правила“ и ако не знаете кои правила са ви необходими, можете да ги изтеглите от уебсайта на Snort. Въпреки това, след като станете уверени в методологиите на Snort, е възможно да напишете свои. Има голяма общностна база за този IDS и те са много активни онлайн на страниците на общността на уебсайта Snort. Можете да получите съвети и помощ от други потребители, както и да изтеглите правила, които опитните потребители на Snort са разработили.

Правилата ще открият събития като сканиране на скрит порт, атаки на преливане на буфер, CGI атаки, SMB сонди и отпечатъци на ОС. Методите за откриване зависят от конкретните правила, които се използват и те включват и двете методи, базирани на подпис и базирани на аномалия системи.

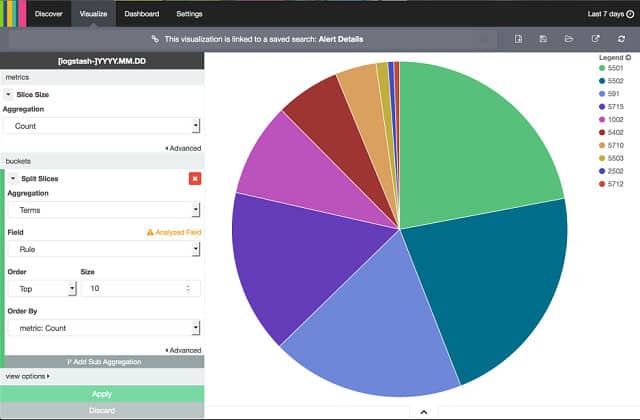

Славата на Snort привлече последователи в индустрията за разработчици на софтуер. Редица приложения, създадени от други софтуерни къщи, могат да извършат по-задълбочен анализ на данните, събрани от Snort. Те включват Snorby, BASE, Squil, и Anaval. Тези придружаващи приложения ви помагат да компенсирате факта, че интерфейсът за Snort не е много лесен за използване.

3. OSSEC

OSSEC означава HIDS сигурност с отворен код. то е водещите налични HIDS и той е напълно безплатен за използване. Като основана на хост система за откриване на проникване, програмата се фокусира върху лог файловете на компютъра, където го инсталирате. Той следи подписите на контролната сума на всички ваши журнални файлове, за да открие възможни смущения. В Windows той ще поддържа раздели за всички промени в системния регистър. В системи, подобни на Unix, той ще следи всички опити да стигне до главния акаунт. Въпреки че OSSEC е проект с отворен код, той всъщност е собственост на Trend Micro, известен производител на софтуер за сигурност.

Основното приложение за мониторинг може да обхване един компютър или няколко хоста, като консолидира данни в една конзола. Въпреки че има агент на Windows, който позволява да се наблюдават Windows компютрите, основното приложение може да бъде инсталирано само в система, подобна на Unix, което означава Unix, Linux или Mac OS. Има интерфейс за OSSEC за основната програма, но той се инсталира отделно и вече не се поддържа. Редовните потребители на OSSEC са открили други приложения, които работят добре като предния край на инструмента за събиране на данни: включват Splunk, Kibana и Graylog.

Файловете на дневника, обхванати от OSSEC, включват данни за FTP, поща и уеб сървър. Той също така следи дневниците на събитията на операционната система, защитната стена и антивирусните дневници и таблици и дневниците на трафика. Поведението на OSSEC се контролира от политиките, които инсталирате върху него. Те могат да бъдат закупени като добавки от голямата потребителска общност, която е активна за този продукт. Политиката определя условие за предупреждение. Тези сигнали могат да бъдат показани на конзолата или изпратени като известия по имейл. Trend Micro предлага поддръжка за OSSEC срещу заплащане.

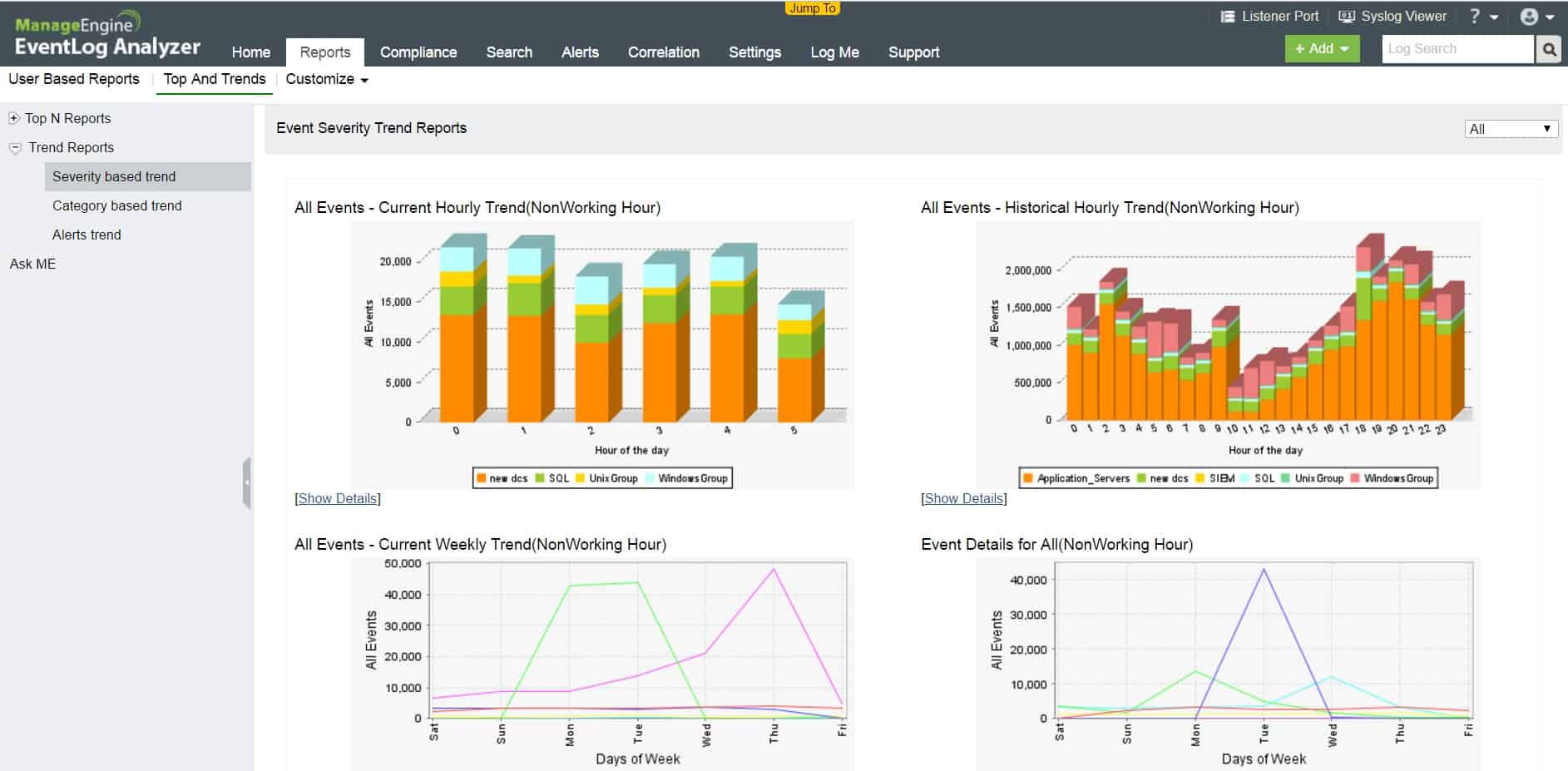

4. ManageEngine EventLog Analyzer

ManageEngine е водещ производител на решения за мониторинг и управление на ИТ инфраструктурата. EventLog Analyzer е част от продуктите за сигурност на компанията. Това е HIDS който се фокусира върху управлението и анализа на лог файлове, генерирани от стандартни приложения и операционни системи. Инструментът се инсталира на Windows Server или Linux. Той събира данни от тези операционни системи, а също и от Mac OS, IBM AIX, HP UX, и Solaris системи. Дневниците от системите на Windows включват източници от Windows Server Windows Vista и по-нови версии и Windows DHCP сървър.

Освен операционните системи, услугата събира и консолидира дневници от Microsoft SQL Server и оракул бази данни. Също така е в състояние да канализира сигнали от редица антивирусни системи, включително Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, и Symantec. Той ще събира дневници от уеб сървъри, защитни стени, хипервизори, рутери, превключватели и скенери за уязвимост.

EventLog Analyzer събира журнални съобщения и работи като лог файлов сървър, организирайки съобщения във файлове и директории по източник на съобщения и дата. Спешните предупреждения също се препращат към таблото за управление на анализатора на EventLog и могат да бъдат подадени до Системи за Help Desk като билети за предизвикване на незабавно внимание от страна на техниците. Решението какви събития представляват потенциално нарушение на сигурността се определя от модул за разузнавателна заплаха който е вграден в пакета.

Услугата включва автоматично търсене в журнала и корелация на събитията за съставяне на редовни отчети за сигурност. Сред тези отчети е формат за привилегирован мониторинг и одит на потребителите (PUMA) и различни формати, необходими за демонстриране на съответствие с PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, и GDPR.

ManageEngine EventLog Analyzer се предлага в три издания. Първият от тях е Безплатно. Въпреки това, безплатното издание е ограничено до наблюдение на дневници от пет източника, което всъщност не е достатъчно за всеки съвременен бизнес извън много малки предприятия. Двете платени издания са Premium и Разпределени. Разпределеният план е значително по-скъп от този на Premium план. Системата Premium трябва да е достатъчна за повечето предприятия на един сайт, докато разпространената версия ще обхваща множество сайтове и неограничен брой източници на записи в регистъра. Можете да изпробвате системата с 30-дневен безплатен пробен период, който има лимит от 2000 източника на съобщения за вход.

5. Suricata

Suricata е може би основната алтернатива на Snort. Има ключово предимство, което Suricata има пред Snort, а именно, че събира данни на приложения слой. Това преодолява слепота, която Snort трябва да подписи, разделени на няколко TCP пакета. Suricata изчаква, докато всички данни в пакетите бъдат събрани, преди да прехвърли информацията в анализ.

Въпреки че системата работи на приложния слой, тя е в състояние да наблюдава активността на протокола на по-ниски нива, като IP, TLS, ICMP, TCP и UDP. Той изследва трафика в реално време за различни мрежови приложения, включително FTP, HTTP и SMB. Мониторът не просто разглежда структурата на пакетите. Той може да проверява TLS сертификатите и да се фокусира върху HTTP заявки и DNS обаждания. Средството за извличане на файлове ви позволява да разгледате и изолирате подозрителни файлове с характеристики на вирусна инфекция.

Suricata е съвместим със Snort и можете да използвате същите VRT правила, написани за този лидер на NIDS. Тези инструменти на трети страни, като например Snorby, BASE, Squil, и Anaval които се интегрират със Snort, могат също да се насочат към Suricata. Така че достъпът до общността на Snort за съвети и безплатни правила може да бъде голяма полза за потребителите на Suricata. Вграден скриптов модул ви позволява да комбинирате правила и да получите по-прецизен профил на откриване, отколкото може да ви даде Snort. Suricata използва както методи за подпис, така и аномалия.

Suricata има интелигентна архитектура за обработка, която позволява хардуерно ускорение чрез използване на много различни процесори за едновременна, многонишкова дейност. Той дори може да работи частично на вашата графична карта. Това разпределение на задачи държи натоварването да не намалява само върху един хост. Това е добре, защото един проблем с този NIDS е, че той е доста тежък при обработката. Suricata има много гладко изглеждащо табло, което включва графика, за да направи анализа и разпознаването на проблеми много по-лесни. Въпреки този скъпо изглеждащ преден край, Суриката е безплатен.

6. Брато

Бро е а безплатни NIDS което надхвърля откриването на проникване и може да ви осигури и други функции за наблюдение на мрежата. Потребителската общност на Bro включва много академични и научноизследователски институции.

Функцията за откриване на проникване на Bro се изпълнява на две фази: регистриране на трафика и анализ. Както при Suricata, Bro има голямо предимство пред Snort, тъй като неговият анализ работи на приложния слой. Това ви дава видимост в пакетите, за да получите по-широк анализ на дейността на мрежовия протокол.

Модулът за анализ на Bro има два елемента, които работят както върху анализа на подписа, така и при откриването на аномалия. Първият от тези инструменти за анализ е Бро двигател на събитията. Това проследява за задействане на събития, като нова TCP връзка или HTTP заявка. Всяко събитие се регистрира, така че тази част от системата е неутрална по отношение на политиката – тя просто предоставя списък на събития, при които анализът може да разкрие повторение на действия или подозрително разнообразна дейност, генерирана от същия потребителски акаунт.

Извличането на данните за това събитие се извършва от скриптове за политика. Състояние на предупреждение ще провокира действие, така че Bro е система за предотвратяване на проникване както и анализатор на мрежовия трафик. Сценариите на политиките могат да бъдат персонализирани, но обикновено те се движат по стандартна рамка, която включва съвпадение на подписи, откриване на аномалия и анализ на връзката.

Можете да проследявате HTTP, DNS и FTP активност с Bro, както и да наблюдавате трафика на SNMP, ви позволява да проверите промените в конфигурацията на устройството и условията на SNMP Trap. Всяка политика е набор от правила и не се ограничавате до броя на активните политики или слоевете стекове на протоколи, които можете да проверите. На по-ниски нива можете да следите за DDoS синхронните атаки на наводнения и да откриете сканиране на пристанищата.

Bro може да бъде инсталиран в Unix, Linux и Mac OS.

7. Саган

Саган е а хост-базирана система за откриване на проникване, така че това е алтернатива на OSSEC и е също така безплатен за използване. Въпреки че е HIDS, програмата е съвместима с данни, събрани от Snort, който е система от NIDS. Тази съвместимост се разпростира и върху другите инструменти, които могат да се използват заедно с Snort, като например Snorby, BASE, Squil, и Anaval. Източници на данни от Bro и Suricata също могат да се подават в Sagan. Този инструмент може да бъде инсталиран в Unix, Linux и Mac OS. Въпреки че не можете да стартирате Sagan в Windows, можете да подавате регистрационни файлове на Windows в него.

Строго погледнато, Sagan е инструмент за анализ на лога. Елементът, който му липсва, за да го направи самостоятелен NIDS, е модул за пакетиране на пакети. От плюс, това означава, че Sagan не се нуждае от специален хардуер и разполага с гъвкавостта да анализира както хост-дневниците, така и данните за мрежовия трафик. Този инструмент трябва да бъде спътник на други системи за събиране на данни, за да се създаде пълна система за откриване на проникване.

Някои приятни характеристики на Sagan включват IP локатор, който ви позволява да видите географското местоположение на IP адресите които са открити като съмнителни дейности. Това ще ви позволи да комбинирате действията на IP адреси, които изглежда работят съвместно, за да образуват атака. Sagan може да разпредели своята обработка на няколко устройства, облекчавайки натоварването на процесора на вашия ключов сървър.

Тази система включва изпълнение на скриптове, което означава, че ще генерира сигнали и ще извършва действия по откриване на сценарии за проникване. Той може да взаимодейства със таблици на защитната стена за прилагане на забрани за IP в случай на подозрителна активност от конкретен източник. Това е система за предотвратяване на проникване. Модулът за анализ работи както с методологиите за откриване на подпис и аномалия.

Sagan не попада в списъка на всички с най-добрите IDS, тъй като не е истински квалифициран като IDS, като анализатор на лог файл. Въпреки това, HIDS с пръскане на NIDS концепцията го прави интересно предложение като компонент на хибридно средство за анализ на IDS.

8. Лук за сигурност

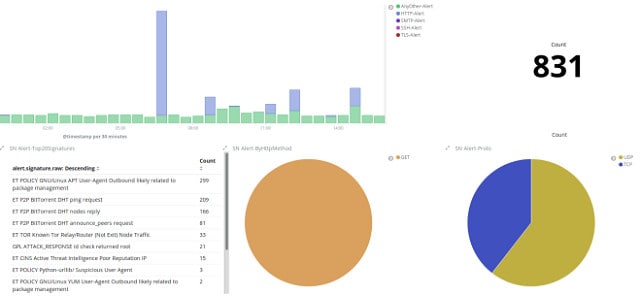

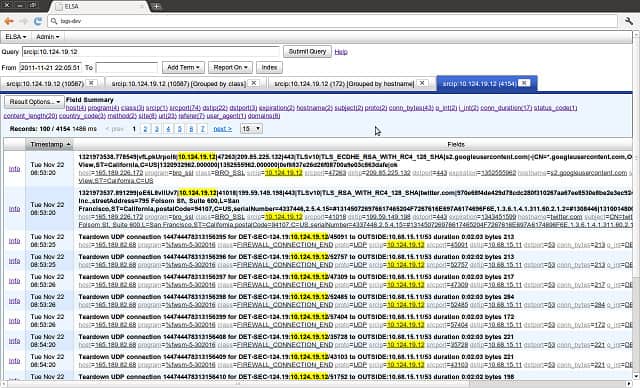

За комбинация от IDS решения можете да опитате безплатната система за сигурност на лука. Повечето инструменти на IDS в този списък са проекти с отворен код. Това означава, че всеки може да изтегли изходния код и да го промени. Точно това направи разработчикът на Security Onion. Той взе елементи от изходния код на сумтене, Suricata, OSSEC, и Брато и ги зашихме заедно, за да направят това безплатен базиран на Linux хибрид NIDS / HIDS. Security Onion е написан да работи на Ubuntu и също така интегрира елементи от предни системи и инструменти за анализ, включително Snorby, Sguil, Squert, Kibana, ELSA, Xplico, и NetworkMiner.

Въпреки, че лукът за сигурност е класифициран като NIDS, той включва и функции на HIDS. Той ще следи вашия дневник и конфигурира файлове за съмнителни дейности и ще проверява контролните суми на тези файлове за всякакви неочаквани промени. Един от недостатъците на цялостния подход на Security Onion към мониторинга на мрежата е неговата сложност. Той има няколко различни операционни структури и няма наистина достатъчно учебен материал онлайн или е снабден, за да помогне на администратора на мрежата да се справи с пълните възможности на инструмента.

Анализът на мрежата се провежда от a пакетиране, които могат да показват преминаващи данни на екран, а също и да записват във файл. Двигателят за анализ на Security Onion е мястото, където нещата се усложняват, тъй като има толкова много различни инструменти с различни оперативни процедури, че е възможно да пренебрегнете повечето от тях. Интерфейсът на Kibana осигурява таблото за сигурност Onion и включва някои хубави графики и диаграми, за да се улесни разпознаването на състоянието.

В тази система са включени както правила за сигнализиране, основани на подпис, така и аномалия. Получавате информация за състоянието на устройството, както и за моделите на трафик. Всичко това наистина може да стане с някаква автоматизация на действията, която липсва на Security Onion.

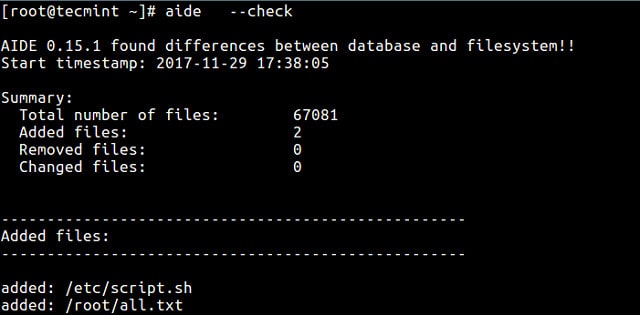

9. ПОМОЩ

„Advanced Intusion Detection Environment“ е много за писане, така че разработчиците на този IDS решиха да съкратят името му до AIDE. Това е безплатен HIDS който се фокусира върху откриването на rootkit и сравненията на подписи на файлове за Unix и Unix-подобни операционни системи, така че ще работи и на Mac OS и Linux.

Ако сте обмислили Tripwire, ще бъде по-добре да погледнете AIDE вместо това, защото това е безплатна замяна на този удобен инструмент. Tripwire има безплатна версия, но много от основните функции, от които повечето хора се нуждаят от IDS, са достъпни само с платената за Tripwire, така че получавате много повече функционалност безплатно с AIDE.

Системата компилира база данни с администраторски данни от конфигурационни файлове, когато е инсталирана за първи път. Че създава основна линия и тогава всички промени в конфигурациите могат да бъдат върнати обратно всеки път, когато бъдат открити промени в системните настройки. Инструментът включва както методи за мониторинг на подпис и аномалия. Системните проверки се издават при поискване и не работят непрекъснато, което е малко недостатък с този HIDS. Тъй като това е функция на командния ред, можете да го планирате да се изпълнява периодично с метод на работа, като например cron. Ако искате близо данни в реално време, можете просто да ги планирате да се изпълняват много често.

AIDE всъщност е просто инструмент за сравнение на данни и не включва никакъв скриптов език, ще трябва да разчитате на уменията си за скриптова обработка на черупките, за да получите търсене на данни и да управлявате функциите за внедряване в този HIDS. Може би AIDE трябва да се разглежда повече като инструмент за управление на конфигурацията, а не като система за откриване на проникване.

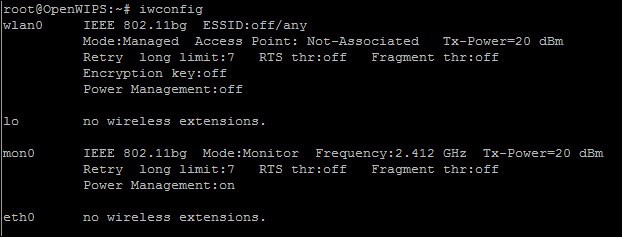

10. Отворете WIPS-NG

Ако сте чували за Aircrack-NG, може би сте малко предпазливи от това мрежова IDS защото е разработен от същия предприемач. Aircrack-NG е безжична мрежова програма за подреждане на пакет и парола, която е станала част от инструментариума на всеки хакер на мрежата на wifi.

В WIPS-NG виждаме случай на бракониер-обърнат играч. Този безплатен софтуер е предназначен да защитава безжичните мрежи. Въпреки че Aircrack-NG може да работи на редица операционни системи, Open WIPS-NG работи само на Linux. Името „WIPS“ означава „безжична система за предотвратяване на проникване“, така че този NIDS открива и блокира проникването.

Системата включва три елемента:

- сензор

- Сървър

- интерфейс

Има планове да се позволи инсталация на WIPS-NG за наблюдение на множество сензори. въпреки това, в момента всяка инсталация може да включва само един сензор. Това не трябва да е прекалено голям проблем, защото можете да постигнете множество задачи само с един сензор. Сензорът е пакетен снайпер, който също има възможност за манипулиране на безжични предавания в среден поток. Така сензорът действа като приемо-предавател за системата.

Информацията, събрана от сензора, се препраща към сървъра, където се случва магията. Комплектът от сървърни програми съдържа механизма за анализ, който ще открие модели на проникване. Политиките за намеса за блокиране на открити прониквания също се произвеждат на сървъра. Действията, необходими за защита на мрежата, се изпращат като инструкции към сензора.

Интерфейсният модул на системата е табло за управление, което показва събития и сигнали на системния администратор. Това е също мястото, където настройките могат да бъдат настроени и защитните действия могат да бъдат коригирани или отменени.

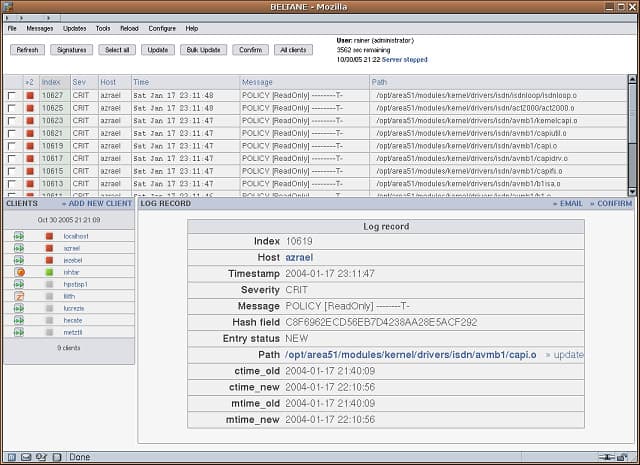

11. Samhain

Samhain, произведен от Samhain Design Labs в Германия, е базирана на хост система за откриване на проникване, която е свободна за използване. Може да се стартира на един компютър или на много хостове, като предлага централизирано събиране на данни за събитията, открити от агентите, работещи на всяка машина.

Задачите, изпълнявани от всеки агент, включват проверка на целостта на файловете, наблюдение на лог файл и наблюдение на портове. Процесите търсят вируси на rootkit, нелоялни SUID (права за достъп на потребителите) и скрити процеси. Системата прилага криптиране за комуникация между агенти и централен контролер в много хостови реализации. Връзките за предаване на данни от лог файл включват изисквания за удостоверяване, които не позволяват натрапниците да отвлекат или заменят процеса на наблюдение.

Данните, събрани от Samhain, позволяват анализ на дейностите в мрежата и ще подчертаят предупредителните знаци за проникване. въпреки това, тя няма да блокира проникването или да изчисти измамните процеси. Ще трябва да запазите резервни копия на вашите конфигурационни файлове и идентификации на потребителите, за да разрешите проблемите, които разкрива мониторът Samhain.

Един от проблемите с нахлуването на хакер и вирус е, че натрапникът ще предприеме стъпки, за да се скрие. Това включва процесите на мониторинг на убиване. Samhain използва технология за стелт да запази своите процеси скрити, като по този начин не позволява натрапниците да манипулират или убиват IDS. Този метод на стелт се нарича „стеганография“.

Централните лог файлове и архивиране на конфигурация се подписват с PGP ключ, за да се предотврати подправяне от натрапници.

Samhain е система с отворен код, която може да бъде изтеглена безплатно. Той е създаден заедно с POSIX указанията, за да го направи съвместим с Unix, Linux и Mac OS. Централният монитор ще събира данни от различни операционни системи.

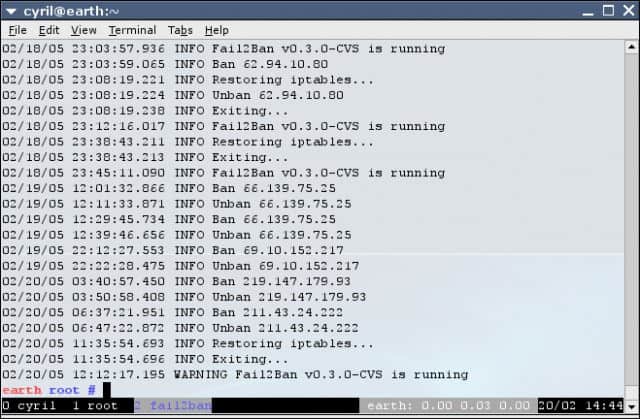

12. Fail2Ban

Fail2Ban е a безплатна система за откриване на проникване на основата на хост който се фокусира върху откриването на тревожни събития, записани в лог файлове, като прекомерни неуспешни опити за влизане. Системата задава блокове на IP адреси, които показват подозрително поведение. Тези забрани обикновено траят само няколко минути, но това може да бъде достатъчно, за да наруши стандартен автоматизиран сценарий за разбиване на парола с груба сила. Тази политика може да бъде ефективна и срещу DoS атаки. Действителната дължина на забраната на IP адреса може да се коригира от администратор.

Fail2Ban всъщност е система за предотвратяване на проникване защото може да предприеме действия при откриване на подозрителна активност и не просто записва и подчертава възможно проникване.

Следователно системният администратор трябва да внимава за политиките за достъп при настройването на софтуера, тъй като Прекалено стегнатата стратегия за предотвратяване може лесно да блокира добросъвестните потребители. Проблем с Fail2Ban е, че той се фокусира върху многократни действия от един адрес. Това не му дава възможност да се справя с разпространените кампании за пробиване на пароли или DDoS атаки.

Fail2Ban е написан на Python и може да пише в системни таблици, за да блокира подозрителни адреси. Тези автоматични блокировки се случват в Netfilter, iptables, PF защитната стена и таблицата hosts.deny на TCP Wrapper.

Обхватът за мониторинг на атаките на системата се определя от поредица от филтри които инструктират IPS на кои услуги да се следи. Те включват Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd и qmail. Всеки филтър се комбинира с действие, което трябва да се извърши в случай на откриване на състояние на предупреждение. Комбинацията от филтър и действие се нарича „затвор“.

Тази система е написана на стандарта POSIX, така че може да бъде инсталирана в операционни системи Unix, Linux и Mac OS.

Как да изберете IDS

Хардуерното изискване на мрежово базирани системи за откриване на проникване може да ви отблъсне и да ви тласне към хост-базирана система, която е много по-лесна за ставане и работа. Не пренебрегвайте обаче факта, че не се нуждаете от специализиран хардуер за тези системи, а само от специален хост.

В интерес на истината, трябва да гледате как да получите HIDS и NIDS за вашата мрежа. Това е така, защото трябва да внимавате за промени в конфигурацията и корен достъп на вашите компютри, както и да гледате необичайни дейности в потоците на трафик във вашата мрежа..

Добрата новина е, че всички системи в нашия списък са безплатни или имат безплатни изпитания, така че можете да изпробвате няколко от тях. Аспектът на общността на потребителите на тези системи може да ви насочи към една по-специално, ако вече имате колега, който има опит с нея. Възможността за получаване на съвети от други мрежови администратори е окончателно привличане на тези системи и ги прави дори по-привлекателни от платените решения с професионална поддръжка.

Ако вашата компания е в сектор, който изисква спазване на стандартите за сигурност, като например PCI, наистина ще ви трябва IDS. Също, ако държите лична информация на членове на обществото, вашите процедури за защита на данните трябва да бъдат надраскани за да се предотврати завеждане на иск за вашата компания за изтичане на данни.

Въпреки че вероятно отнема целия ви работен ден, само за да поддържате върха на мрежовия си администратор в тава, не отлагайте решението да инсталирате система за откриване на проникване. Да се надяваме, че това ръководство ви даде тласък в правилната посока. Ако имате препоръки относно любимите си IDS и имате опит с някоя от системите, споменати в това ръководство, оставете бележка в секцията за коментари по-долу и споделете мислите си с общността.

Допълнителна информация

Comparitech мрежови ръководства

- Топ 10 инструменти за мониторинг на LAN за [year] г.

- Окончателното ръководство за DHCP

- Окончателното ръководство за SNMP

- Крайното ръководство за управление на мобилни устройства (MDM) през [year] г.

- Крайното ръководство за BYOD през [year]г

- Топ 10 управление на сървъра & инструменти за мониторинг за [year] г.

- Най-добрите безплатни анализатори и колектори NetFlow за Windows

- 6 от най-добрите безплатни скенери за уязвимост на мрежата и как да ги използвате

- 8 най-добри снайпериращи пакети и мрежови анализатори за [year] г.

- Най-добрият безплатен софтуер и инструменти за мониторинг на честотната лента за анализ на използването на мрежовия трафик

Друга информация за мониторинга на мрежата

- Уикипедия: Система за откриване на проникване

- Техническа цел: Система за откриване на проникване (IDS)

- ОГО: Какво е система за откриване на проникване?

- Lifewire: Въведение в системите за откриване на проникване

- YouTube: Системи за откриване на проникване