Какво е Nmap?

Nmap (или “мрежов картограф”) Е един от най-популярните безплатни инструменти за откриване на мрежа на пазара. През последното десетилетие или така програмата се превърна в основна програма за мрежовите администратори, които искат да картографират своите мрежи и да проведат обширни мрежови инвентаризации. Той позволява на потребителя да намира хостове на живо в своята мрежа, както и да сканира за отворени портове и операционни системи. В това ръководство ще научите как да инсталирате и използвате Nmap.

Nmap работи съсредоточен около команден ред, подобен на Windows Command Prompt, но GUI интерфейс е достъпен за по-опитни потребители. Когато използва Nmap, потребителят просто въвежда команди и изпълнява скриптове през интерфейса, управляван от текст. Те могат да се движат през защитни стени, рутери, IP филтри и други системи. В основата си Nmap е проектиран за мрежи в корпоративен мащаб и може да сканира през хиляди свързани устройства.

Някои от основните приложения на Nmap включват сканиране на порт, пинг мете, Откриване на OS, и откриване на версия. Програмата работи, като използва IP пакети за идентифициране на наличните хостове в мрежа, както и какви услуги и операционни системи те изпълняват. Nmap се предлага в много различни операционни системи от Linux до безплатни BSD и Gentoo. Nmap също има изключително активна и жизнена общност за поддръжка на потребители. В тази статия разграждаме основите на Nmap, за да ви помогнем да ударите земята.

Мрежов анализ и Sniffing на пакети с Nmap

Мрежовите анализатори като Nmap са от съществено значение за мрежовата сигурност по редица причини. Те могат идентифицирайте нападателите и тест за уязвимости в рамките на мрежа. Що се отнася до киберсигурността, колкото повече знаете за пакета си, толкова по-добре сте подготвени за атака. Активното сканиране на вашата мрежа е единственият начин да гарантирате, че сте подготвени за потенциални атаки.

Като мрежов анализатор или пакетиране на пакети, Nmap е изключително универсален. Например, той позволява на потребителя да сканира всеки IP активен в тяхната мрежа. Ако забележите IP, който не сте виждали досега, можете да стартирате сканиране на IP, за да установите дали е законна услуга или външна атака.

Nmap е анализаторът на мрежата за много администратори, тъй като предлага широка гама от функции безплатно.

Случаи за използване на Nmap

Например, можете да използвате Nmap за:

- Идентифицирайте хостовете на живо във вашата мрежа

- Идентифицирайте отворените портове във вашата мрежа

- Идентифицирайте операционната система от услуги във вашата мрежа

- Отстранете уязвимостите във вашата мрежова инфраструктура

Как да инсталирате Nmap

Вижте също: Nmap Cheat Sheet

Преди да стигнем до начина на използване на NMap, ще разгледаме как да го инсталирате. Потребителите на Windows, Linux и MacOS могат да изтеглят Nmap тук.

Инсталирайте Nmap на Windows

Използвайте самоинсталатора на Windows (посочен като nmap-setup.exe) и след това следвайте инструкциите на екрана.

Инсталирайте Nmap на Linux

На Linux, нещата са малко по-сложни, тъй като можете да избирате между инсталиране на изходен код или редица двоични пакети. Инсталирането на Nmap в Linux ви позволява да създавате свои собствени команди и да стартирате персонализирани скриптове. За да проверите дали имате инсталиран nmap за Ubuntu, стартирайте nmap – обръщане команда. Ако получите съобщение, че nmap не е инсталиран в момента, въведете sudo apt-get install nmap в командния ред и щракнете върху Enter.

Инсталирайте Nmap на Mac

На Mac, nmap предлага специализиран инсталатор. За да инсталирате на Mac, щракнете двукратно върху nmap-.dmg файл и отворете файл, наречен Nmap-mpkg. Отварянето на това ще започне процеса на инсталиране. Ако използвате OS X 10.8 или по-нова версия, може да бъдете блокирани от вашите предпочитания за сигурност, тъй като nmap се счита за „неидентифициран разработчик“. За да заобиколите това, просто щракнете с десния бутон на мишката върху .mpkg файла и изберете отворено.

Как да стартирате Ping сканиране

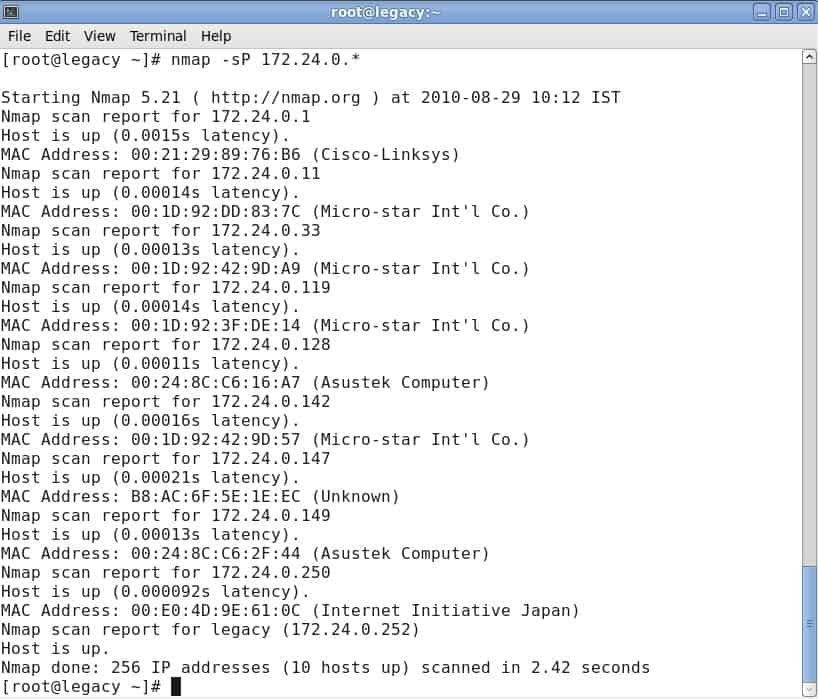

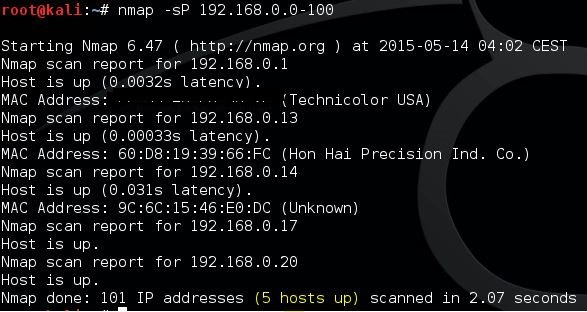

Една от основите на мрежовото администриране е отделянето на време за идентифициране на активни хостове във вашата мрежа. В Nmap това се постига чрез използване на ping сканиране. Сканирането на ping (наричано също и откриване на IP в командата на подмрежата) позволява на потребителя да идентифицира дали IP адресите са онлайн. Може да се използва и като метод за откриване на хост. ARP пинг сканирането е един от най-добрите начини за откриване на хостове в локалните мрежи.

За да стартирате pp сканиране на ARP, въведете следната команда в командния ред:

# nmap -sp 192.100.1.1/24

Това ще върне списък на хостове, които са отговорили на вашите заявки за ping, заедно с общ брой IP адреси в края. Пример е показан по-долу:

Важно е да се отбележи, че това търсене не изпраща никакви пакети до изброените хостове. Въпреки това, Nmap изпълнява обратна DNS резолюция на изброените хостове, за да идентифицира имената им.

Техники за сканиране на порт

Когато става въпрос за сканиране на портове, можете да използвате различни различни техники на Nmap. Това са основните:

- sS TCP SYN сканиране

- sT TCP свързване сканиране

- sU UDP сканира

- sY SCTP INIT сканиране

- sN TCP NULL

По-новите потребители ще се опитат да разрешат повечето проблеми с SYN сканиране, но с развитието на познанията ви ще можете да включите и някои от тези други техники. Важно е да се отбележи, че можете да използвате само един метод за сканиране на порт в даден момент (въпреки че можете да комбинирате SCTP и TCP сканиране заедно).

TCP SYN сканиране

sS TCP SYN Scan

Най- TCP SYN сканиране е една от най-бързите техники за сканиране на порт, на ваше разположение в Nmap. Можете да сканирате хиляди портове в секунда във всяка мрежа, която не е защитена от защитна стена.

То е също добра техника за сканиране по отношение на поверителността защото не завършва TCP връзки, които привличат вниманието към вашата дейност. Той работи, като изпраща SYN пакет и след това изчаква отговор. Потвърждение показва отворен порт, докато никой отговор не означава филтриран порт. RST или нулиране идентифицира не-слушащи портове.

TCP Connect Scan

sT TCP Connect Scan

А TCP Connect Scan е основната алтернативна TCP сканиране, когато потребителят не е в състояние да извърши SYN сканиране. При сканиране на TCP свързване потребителят издава системно повикване за свързване, за да установи връзка с мрежата. Вместо да чете отговорите на пакетите, Nmap използва това обаждане, за да изтегли информация за всеки опит за връзка. Един от най-големите недостатъци на сканирането на TCP свързване е, че отнема повече време, за да се насочи към отворени портове от SYN сканиране.

UDP сканиране

sU UDP сканиране

Ако искате да стартирате сканиране на порт на UDP услуга, тогава UDP сканира са най-добрият ви начин на действие. UDP може да се използва за сканиране на портове като DNS, SNMP и DHCP във вашата мрежа. Те са особено важни, тъй като те са област, която нападателите често експлоатират. Когато стартирате сканиране на UDP, можете също така да стартирате SYN сканиране едновременно. Когато стартирате сканиране на UDP, изпращате UDP пакет до всеки насочен порт. В повечето случаи изпращате празен пакет (освен портове като 53 и 161). Ако не получите отговор след предаването на пакетите, портът се класифицира като отворен.

SCTP INIT сканиране на порт

sY SCTP INIT Сканиране

Най- SCTP INIT сканиране на порт обхваща SS7 и SIGTRAN услуги и предлага комбинация от TCP и UDP протоколи. Подобно на сканирането Syn, SCTP INIT Scan е невероятно бърз и може да сканира хиляди портове всяка секунда. Също така е добър избор, ако искате да запазите поверителност, тъй като не завършва SCTP процеса. Това сканиране работи, като изпраща парче INIT и чака отговор от целта. Отговор с друг фрагмент INIT-ACK идентифицира отворен порт, докато ABORT фрагмент показва порт, който не се слуша. Портът ще бъде маркиран като филтър, ако не бъде получен отговор след многократно препредаване.

TCP NULL Scan

sN TCP NULL Scan

А TCP NULL сканиране е една от най-изкусните техники за сканиране на ваше разположение. Това работи, използвайки вратичка в TCP RFC, която обозначава отворени и затворени портове. По същество всеки пакет, който не съдържа SYN, RST или ACK битове, ще поиска отговор с върнат RST, ако портът е затворен и няма отговор, ако портът е отворен. Най-голямото предимство на TCP NULL сканирането е, че можете да се ориентирате по филтрите на маршрутизатора и защитните стени. Въпреки че те са добър избор за скритост, те все още могат да бъдат открити чрез системи за откриване на проникване (IDS).

Сканиране с домакин

Ако искате да идентифицирате активни хостове в мрежа, тогава сканирането на хост е най-добрият начин да направите това. Сканиране на хост се използва за изпращане на ARP пакети за заявки до всички системи в мрежата. Той ще изпрати ARP заявка до конкретен IP в рамките на IP диапазон и след това активен хост ще отговори с ARP пакет, изпращащ своя MAC адрес със съобщение „хост е нагоре“. Ще получите това съобщение от всички активни хостове. За да стартирате сканиране на хост, въведете:

nmap -sP

Това ще повдигне екран, показващ следното:

Идентифицирайте имена на хостове

Една от най-простите и най-полезни команди, която можете да използвате, е командата -sL, която казва на nmap да стартира DNS заявка по ваш IP избор. Използвайки този метод, можете да намерите имена на хостове за IP, без да изпращате нито един пакет до хоста. Например въведете следната команда:

nmap -sL 192.100.0.0/24

Това връща списък с имена, свързани със сканираните IP адреси, които могат да бъдат невероятно полезни за идентифициране на това, което всъщност представляват определени IP адреси (при условие че имат свързано име!).

ОС сканиране

Друга от полезните функции на Nmap е откриването на ОС. За да открие операционната система на устройство, Nmap изпраща TCP и UDP пакети до порт и анализира отговора му. След това Nmap провежда различни тестове от TCP ISN дискретизация до IP ID вземане на проби и я сравнява с вътрешната си база данни от 2600 операционни системи. Ако намери съвпадение или пръстов отпечатък, той предоставя обобщение, състоящо се от името, операционната система и версията на доставчика.

За да откриете операционната система на хост, въведете следната команда:

nmap -O 192.168.5.102

Важно е да се отбележи, че се нуждаете от един отворен и един затворен порт, за да използвате командата –O.

Откриване на версия

Откриване на версия е името, дадено на команда, която ви позволява да разберете каква версия на софтуера работи компютър. Това, което го отличава от повечето други сканирания е, че портът не е фокусът на неговото търсене. Вместо това той се опитва да открие какъв софтуер работи компютър, използвайки информацията, дадена от отворен порт. Можете да използвате откриване на версии, като въведете командата -sV и изберете вашия IP избор по избор, например:

#nmap -sV 192.168.1.1

Увеличаване на многословието

Когато стартирате каквото и да е сканиране през Nmap, може да ви е необходима повече информация. Въвеждането на многословната команда -v ще ви предостави допълнителни подробности за това, което прави Nmap. На Nmap са налични девет нива на многословия, от -4 до 4:

- Ниво -4 – Не дава изход (напр. Няма да видите пакети с отговори)

- Ниво -3 – Подобно на -4, но също така ви предоставя съобщения за грешки, за да ви покаже, ако командата Nmap не е успешна

- Ниво 2 – Има ли горното, но също така има предупреждения и допълнителни съобщения за грешки

- Ниво 1 – Показва информация за времето на изпълнение като версия, време за стартиране и статистика

- Ниво 0 – Нивото на многословност по подразбиране, което показва изпратени и получени пакети, както и друга информация

- Ниво 1 – Същото като ниво 0, но също така предоставя подробности относно детайлите на протокола, флаговете и времето.

- Ниво 2 – Показва по-обширна информация за изпратени и получени пакети

- Ниво 3 – Показване на пълния суров трансфер на изпратен и получен пакет

- Ниво 4 – Същото като ниво 3 с повече информация

Увеличаването на многословието е чудесно за намиране на начини за оптимизиране на сканирането ви. Вие увеличавате обема информация, до който имате достъп, и си предоставяте повече информация, за да направите целенасочени подобрения на мрежовата си инфраструктура.

Nmap Scripting Engine

Ако искате да извлечете максимума от Nmap, тогава ще трябва да използвате Smapting Engine Nmap (NSE). NSE позволява на потребителите да пишат скриптове в Lua, за да могат да автоматизират различни мрежови задачи. С NSE могат да бъдат създадени няколко различни категории скриптове. Това са:

- упълномощаване – скриптове, които работят с или заобикалят идентификационните данни за автентификация в целева система (като x11-достъп).

- излъчване – скриптове, които обикновено се използват за откриване на хостове чрез излъчване в локалната мрежа

- звяр – скриптове, които използват груба сила, за да получат достъп до отдалечен сървър (например http-brute)

- по подразбиране – скриптове, зададени по подразбиране на Nmap въз основа на бързина, полезност, многословие, надеждност, натрапчивост и поверителност

- откритие – скриптове, които търсят публични регистри, услуги на директории и устройства с активиран SNMP

- дос – скриптове, които могат да причинят отказ на услуга. Може да се използва за тестване или нападение на услуги.

- подвиг – скриптове, предназначени да използват уязвимостите на мрежата (например http-shellshock

- външен – скриптове, които изпращат данни към външни бази данни, като whois-ip

- fuzzer – скриптове, които изпращат рандомизирани полета в пакетите

- натрапчив – скриптове, които рискуват да сринат целевата система и да бъдат интерпретирани като злонамерени от други администратори

- зловреден софтуер – скриптове, използвани за тестване дали дадена система е заразена от зловреден софтуер

- сейф – скриптове, които не се считат за натрапчиви, предназначени да използват вратички или услуги за сривове

- версия – използва се под функцията за откриване на версията, но не може да бъде избран изрично

- vuln – скриптове, предназначени да проверяват за уязвимости и да ги докладват на потребителя

NSE може да бъде доста сложен, за да си вървите главата в началото, но след първоначалната крива на обучение става много по-лесно да се ориентирате.

Например, въвеждането на командата -sC ще ви позволи да използвате общите скриптове, родни на платформата. Ако искате да стартирате свои собствени скриптове, можете вместо това да използвате опцията –script. Важно е да запомните, че всички скриптове, които стартирате, могат да повредят вашата система, така че проверете два пъти преди да решите да стартирате скриптове.

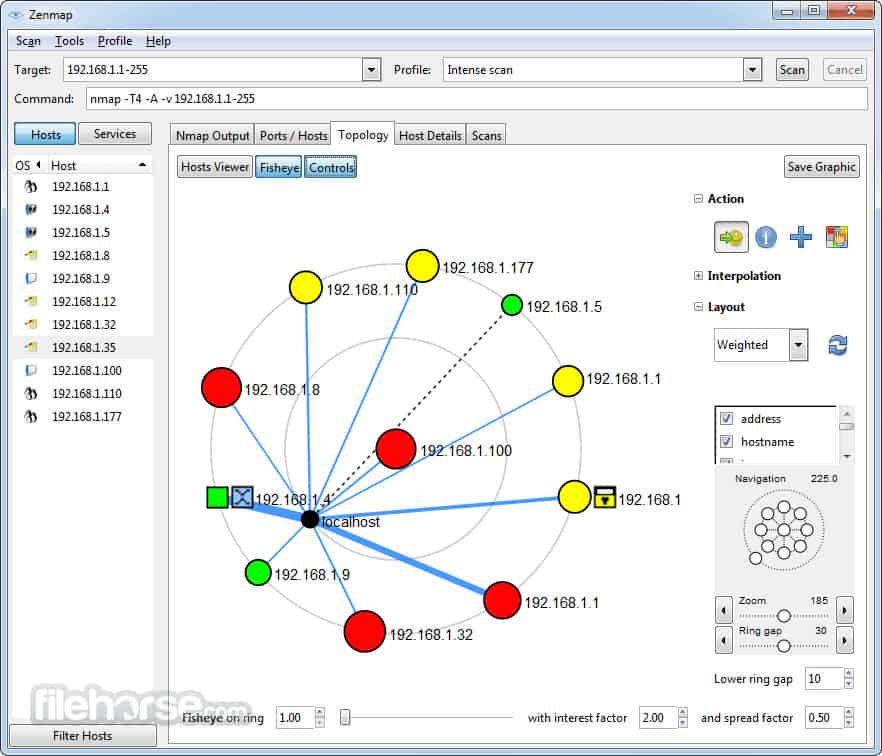

Nmap GUI инструменти

Zenmap

Като алтернатива на интерфейса на командния ред, NMap предлага и GUI, наречен Zenmap. На Zenmap можете да създавате и изпълнявате команди и сканирания. GUI е много по-лесен за използване от интерфейса на командния ред, което го прави идеален за по-нови потребители. GUI може също така да показва графични сравнения на резултатите от тестовете за услуги, например:

Ако искате да напишете свои собствени команди и скриптове, GUI далеч не е идеален и е по-добре да се придържате към Nmap и интерфейса на командния ред.

Мрежов монитор на Paessler PRTG

Мрежов монитор на Paessler PRTG използва Прост протокол за управление на мрежата (SNMP), за да намерите всички устройства във вашата мрежа. След като всяка част от оборудването бъде открита, тя се регистрира в инвентара. Описът представлява основата на мрежата на PRTG. Можете да реорганизирате картата ръчно, ако желаете и можете също да зададете персонализирани оформления. Картите не са ограничени до показване на устройствата в един сайт. Той може да показва всички устройства на WAN и дори да начертава всички сайтове на компанията на реална карта на света. Облачните услуги също са включени в мрежовата карта.

Функцията за откриване на мрежата на PRTG работи непрекъснато. Така че, ако добавите, преместите или премахнете устройство, тази промяна автоматично ще бъде показана на картата и инвентарят на оборудването също ще бъде актуализиран.

Всяко устройство на картата е обозначено със своя IP адрес. Като алтернатива можете да изберете устройства, идентифицирани по техните MAC адреси или имена на хостове. Всяка икона на устройството в картата представлява връзка към прозорец с подробности, който дава информация за това оборудване. Можете да промените показването на мрежовата карта, за да я ограничите до устройства от определен тип или просто да покажете една секция от мрежата.

Paessler PRTG е единна система за мониторинг на инфраструктурата. Той също така ще следи вашите сървъри и приложенията, работещи на тях. Има специални модули за мониторинг на уебсайтове и мониторът също може да покрива виртуализациите и wifi мрежите.

Paessler PRTG се предлага като онлайн услуга с локален колекционен агент, инсталиран на вашата система. Освен това можете да изберете да инсталирате софтуера в помещенията. PRTG системата работи на компютри с Windows, но е в състояние да комуникира с устройства, работещи с други операционни системи. PRTG е достъпен за изтегляне в 30-дневна безплатна пробна версия.

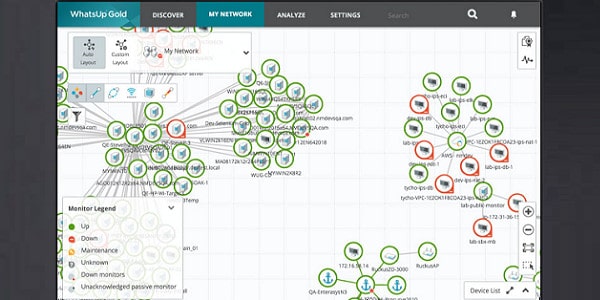

WhatsUp Gold

WhatsUp Gold има функция за автоматично откриване, която обхваща жична, безжична и виртуална среда. Софтуерът за този инструмент за мониторинг на инфраструктурата се инсталира на Windows Server 2008 R2, 2012, 2012 R2 и 2016 г. Първото изпълнение на помощната програма ще стартира процедурите за откриване на мрежата. Те регистрират всички устройства на Layer 2 и Layer 3 (комутатори и рутери) във вашата мрежа и ги записват в регистър. Процесът на откриване генерира и мрежова карта. Системата за регистрация продължава да работи постоянно, така че всички промени в мрежата ще бъдат отразени в картата. Услугите, базирани в облак, които вашата компания използва, също се включват на картата и можете да покриете множество сайтове, за да очертаете вашата WAN на една карта.

Процесът на откриване на WhatsUp Gold използва рутинни процедури на Ping и SNMP. Регистриран е и типът устройства. Това помага на монитора да регулира процесите съответно за всеки тип оборудване. Изскачащ детайл, прикрепен към всяка икона на картата, ще ви покаже подробности за това оборудване.

Състоянията на устройствата в мрежата се наблюдават с SNMP. Картата показва здравето на всяко устройство с цвят: зелено за добро, жълто за предупреждение и червено за лошо. Така, можете да видите с един поглед как се справят всички тези елементи. Състоянието на мрежовата връзка също е подчертано с цвят: зелен за добро, жълт за предупреждение и червен за претоварени.

Можете да получите добавка за анализ на мрежовия трафик за WhatsUp Gold, за да получите по-задълбочена информация за работата на вашата мрежа. Това ви дава по-големи възможности за отстраняване на неизправности чрез прозренията за ефективността на мрежата както чрез връзка, така и от край до край. Инструмент за планиране на капацитет ви помага да прогнозирате търсенето и да разширите ресурсите, когато е необходимо.

Алтернативи на Nmap

Въпреки че редовните потребители на Nmap се кълнат в него, инструментът има своите ограничения. Новодошлите в мрежовата администрация се научиха да очакват GUI интерфейс от любимите си инструменти и по-добри графични представи за проблеми с производителността на мрежата. Адаптацията на Nmap в рамките на картата (виж по-долу) върви дълъг път към справяне с тези нужди.

Ако не искате да използвате помощната програма на командния ред, има алтернативи на Nmap, които можете да проверите. SolarWinds, който е един от водещите световни производители на инструменти за мрежово администриране, дори предлага безплатен скенер за порт. Аналитичните функции на Nmap не са толкова големи и може да се окажете, че изследвате други инструменти за допълнително проучване на състоянията и ефективността на вашата мрежа.

Nmap: Основно средство за администриране на мрежата

В крайна сметка, ако търсите инструмент, който ви позволява да насочвате към системи във вашата мрежа и да се движите около защитни стени, тогава Nmap е инструментът за вас. Въпреки че не е толкова бляскав, колкото някои други инструменти за анализ на мрежата на пазара, той остава основна част от инструментариите на повечето ИТ администратори. Ping сканирането и сканирането на портове са само върхът на айсберга, когато говорим за какво е способна тази платформа.

Ако искате да научите повече за Nmap, обширен уебсайт за общността е пълен с ръководства и информация, които да ви помогнат да извлечете максимума от опита си. Можете да получите достъп до документацията за Nmap на сайта на инструмента. След като преминете кривата на обучение, вие не само ще имате по-голяма прозрачност в мрежата, но ще можете да предпазите системите си от бъдещи заплахи. Просто започнете, като научите основите и ще се справите отлично с NMap.

ални сканирания на мрежата си. За да инсталирате Nmap на Linux, можете да използвате командата “sudo apt-get install nmap” за Ubuntu и Debian, “sudo yum install nmap” за Fedora и CentOS, или “sudo pacman -S nmap” за Arch Linux. Инсталирайте Nmap на Mac За да инсталирате Nmap на Mac, можете да използвате Homebrew или MacPorts. За да инсталирате Nmap чрез Homebrew, използвайте командата “brew install nmap”. За да инсталирате Nmap чрез MacPorts, използвайте командата “sudo port install nmap”. Как да стартирате Ping сканиране За да стартирате Ping сканиране с Nmap, използвайте командата “nmap -sn [IP адрес]” в командния ред. Това ще ви позволи да проверите дали даден IP адрес е на живо в мрежата ви. Техники за сканиране на порт Nmap предлага няколко техники за сканиране на портове, включително TCP SYN сканиране, TCP Connect Scan, UDP сканиране, SCTP INIT сканиране на порт и TCP NULL Scan. TCP SYN сканиране TCP SYN сканирането е една от най-често използваните техники за сканиране на портове с Nmap. Той изпраща SYN пакет до даден порт и ако получи SYN/ACK отговор, тогава портът е отворен. TCP Connect Scan TCP Connect Scan изпраща TCP пакет към даден порт и ако получи SYN/ACK отговор, тогава портът е отворен. Тази техника е по-бавна от TCP SYN сканирането, но е по-малко вероятно да бъде открита от защитните стени. UDP сканиране UDP сканирането изпраща UDP пакет към даден порт и ако получи ICMP порт не е достъпен отговор, тогава портът е вероятно затворен. SCTP INIT сканиране на порт SCTP INIT сканирането на порт изпраща SCTP INIT пакет към даден порт и ако получи SCTP INIT ACK отговор, тогава портът е отворен. TCP NULL Scan TCP NULL сканирането изпраща празен TCP пакет към даден порт и ако не получи отговор, тогава портът е вероятно затворен. Сканиране с домакин Сканирането с домакин в Nmap позволява на потребителя да сканира цялата мрежа за даден хост. Това е полезно, когато искате да намерите всички устройства, свързани към даден хост. Идентифицирайте имена на хостове Nmap може да идентифицира имената на хостовете в мрежата ви, като използва DNS заявки. За да използвате тази функция, използвайте командата “nmap -sL [IP адрес/или диапазон]”. ОС сканиране ОС сканирането в Nmap позволява на потребителя да идентифицира операционната система на даден хост. Това е полезно, когато искате да знаете повече за устройствата в мрежата си. За да изпол

ални сканирания на мрежата си. За да инсталирате Nmap на Linux, можете да използвате командата “sudo apt-get install nmap” за Ubuntu и Debian, “sudo yum install nmap” за Fedora и CentOS, или “sudo pacman -S nmap” за Arch Linux. Инсталирайте Nmap на Mac За да инсталирате Nmap на Mac, можете да използвате Homebrew или MacPorts. За да инсталирате Nmap чрез Homebrew, изпълнете командата “brew install nmap” в терминала. За да инсталирате Nmap чрез MacPorts, изпълнете командата “sudo port install nmap” в терминала. Как да стартирате Ping сканиране За да стартирате Ping сканиране с Nmap, изпълнете командата “nmap -sn [IP адрес]” в терминала. Това ще сканира мрежата за живи хостове, като използва ICMP пакети за Ping. Техники за сканиране на порт Nmap предлага няколко техники за сканиране на портове, включително TCP SYN сканиране, TCP Connect Scan, UDP сканиране, SCTP INIT сканиране на порт и TCP NULL Scan. TCP SYN сканиране TCP SYN сканирането е една от най-популярните техники за сканиране на портове с Nmap. Той изпраща SYN пакети към портовете на хоста, за да провери дали портът е отворен или затворен. TCP Connect Scan TCP Connect Scan изпраща TCP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той използва три-стъпкова ръкохватка за да установи връзка с порта. UDP сканиране UDP сканирането изпраща UDP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е по-малко надежден от TCP сканирането, тъй като UDP пакетите не изискват установяване на връзка. SCTP INIT сканиране на порт SCTP INIT сканирането на порт изпраща SCTP INIT пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е подобен на TCP SYN сканирането, но използва SCTP протокола вместо TCP. TCP NULL Scan TCP NULL сканирането изпраща празни TCP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е по-малко надежден от TCP SYN сканирането, тъй като много филтри защитават срещу нулеви пакети. Сканиране с домакин За да сканирате домакин с Nmap, изпълнете командата “nmap [IP адрес]” в терминала. Това ще сканира всички портове на домакина и ще ви даде информация за отворените портове и услуги. Идентифицирайте имена на хостове За да идентифицирате имената на хостовете в мрежата си, изпълнете командата “nmap -sL [IP адрес/или

ални сканирания на мрежата си. За да инсталирате Nmap на Linux, можете да използвате командата “sudo apt-get install nmap” за Ubuntu и Debian, “sudo yum install nmap” за Fedora и CentOS, или “sudo pacman -S nmap” за Arch Linux. Инсталирайте Nmap на Mac За да инсталирате Nmap на Mac, можете да използвате Homebrew или MacPorts. За да инсталирате Nmap чрез Homebrew, изпълнете командата “brew install nmap” в терминала. За да инсталирате Nmap чрез MacPorts, изпълнете командата “sudo port install nmap” в терминала. Как да стартирате Ping сканиране За да стартирате Ping сканиране с Nmap, изпълнете командата “nmap -sn [IP адрес]” в терминала. Това ще сканира мрежата за живи хостове, като използва ICMP пакети за Ping. Техники за сканиране на порт Nmap предлага няколко техники за сканиране на портове, включително TCP SYN сканиране, TCP Connect Scan, UDP сканиране, SCTP INIT сканиране на порт и TCP NULL Scan. TCP SYN сканиране TCP SYN сканирането е една от най-популярните техники за сканиране на портове с Nmap. Той изпраща SYN пакети към портовете на хоста, за да провери дали портът е отворен или затворен. TCP Connect Scan TCP Connect Scan изпраща TCP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той използва три-стъпкова ръкохватка за да установи връзка с порта. UDP сканиране UDP сканирането изпраща UDP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е по-бавен от TCP сканирането, тъй като UDP пакетите не гарантират доставката си. SCTP INIT сканиране на порт SCTP INIT сканирането на порт изпраща SCTP INIT пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е подобен на TCP SYN сканирането, но използва SCTP протокола вместо TCP. TCP NULL Scan TCP NULL сканирането изпраща празни TCP пакети към портовете на хоста, за да провери дали портът е отворен или затворен. Той е по-малко надежден от другите техники за сканиране на портове, тъй като някои защитни стени могат да блокират празните TCP пакети. Сканиране с домакин За да сканирате мрежата за домакини, изпълнете командата “nmap -sL [IP адрес/или диапазон]” в терминала. Това ще изброи всички домакини в мрежата, без да сканира портовете им. Идентифицирайте имена на хостове За да идентифицирате имената на хостовете в мрежата, изпълнете командата “nmap -sL [IP