Active Directory е основният елемент в методите за удостоверяване на потребителите в системите на Microsoft. Той също така управлява валидирането на компютри и устройства, свързани към мрежа и може също да бъде разгърнат като част от система за разрешаване на файлове.

Microsoft все повече разчита на системата Active Directory, за да осигури управление на потребителските акаунти за редица свои продукти. Например, AD е в основата на методологията за удостоверяване на потребителя за Exchange Server.

Попадаме на много подробности относно инструментите, които представяме по-долу, но ако имате време само за обобщение, ето нашия списък с петте най-добрите инструменти за управление на гори и домейни на Active Directory:

- SolarWinds Мениджър за права на достъп (БЕЗПЛАТНА ПРОБА) Контролира реализациите на AD за Windows, SharePoint, Exchange Server и Windows File Share.

- SolarWinds Admin Bundle за Active Directory (БЕЗПЛАТЕН ИНСТРУМЕНТ) Три безплатни инструмента, които да ви помогнат да управлявате правата за достъп в AD.

- ManageEngine ADManager Plus (БЕЗПЛАТНА ПРОБА) Атрактивен преден край на Active Directory, който ще управлява разрешения за Office 365, G-Suite, Exchange и Skype, както и стандартните права за достъп до помощни програми на Windows.

- Мониторинг на Paessler Active Directory с PRTG Система за наблюдение три в едно, която покрива мрежи, сървъри и приложения. Включва AD монитор за управление на репликацията на AD.

- Microsoft Active Directory Topology Diagrammer Приятен безплатен инструмент, който генерира оформление на вашата AD структура за интерпретация чрез Visio.

Домейни, дървета и гори

Понятието за домейн се разбира от мрежовата общност. Уебсайтът е домейн и се идентифицира в световната мрежа чрез име на домейн. Друга употреба на термина се състои в адресиране в мрежа, където всички компютри са в едно и също адресно пространство, или „обхват.”

В терминологията на Active Directory, домейн е областта на мрежа, покрита от една единствена база данни за удостоверяване. Магазинът на тази база данни се нарича a контролер на домейн.

Всеки знае какво е гора в реалния свят – това е зона, която е покрита с дървета. И така, къде са дърветата в Active Directory?

Няколко домена могат да бъдат свързани в дървовидна структура. Така че, можете да имате родителски домейн с домейни на деца свързан с него. Дочерните домейни наследяват адресното пространство на родителя, така че детето е поддомейн. Върхът на дървесната структура е корен домейн. Цялата група взаимоотношения между родители и деца образува дървото. Дете на един домейн може да бъде родител и на други домейни.

Така че, помислете за група домейни, които споделят същия адрес на корен домейн като дърво. След като видите дърветата, можете да разберете какво представлява гората: това е колекция от дървета.

Разпространение и репликация

Концепцията за гора се усложнява леко от факта, че тя е колекция от уникални дървета. В големите мрежи е често срещана практика копирайте контролера на домейна и имат няколко копия на различни сървъри около системата – това ускорява достъпа.

Ако използвате WAN с много сайтове, искате да имате обща система за достъп до мрежата за цялата организация. Местоположението на контролера на домейна може да има a сериозно влияние върху представянето, като потребителите на отдалечени места трябва да чакат по-дълго, за да влязат в мрежата. Наличието на копия на контролера на домейн локално заобикаля този проблем.

Когато имате няколко копия на един и същ контролер на домейни на различни места, нямате гора.

Централният модул за администриране на Active Directory трябва да координира всички копия за да се уверите, че всички бази данни са абсолютно еднакви. Това изисква процес на репликация. Въпреки че базата данни за разрешения на Active Directory се разпространява в мрежата, официално не се счита за „разпределена база данни.„В разпределена база данни колекцията от записи е разделена между няколко сървъра. Така че ще трябва да посетите всеки сървър, за да съберете пълната база данни. Това не е така с Active Directory, защото всеки сървър (контролер на домейн) има точно и пълно копие на базата данни.

Предимства на репликацията

Контролерът на репликиран домейн има няколко допълнителни ползи за сигурността. Ако един контролер на домейн се повреди случайно, можете да замените всички оригинални записи, като копирате базата данни от друг сайт. Ако хакер се сдобие с идентификационни данни от един от потребителите в мрежа, той може да се опита да промени разрешенията, съхранявани в локалния контролер на домейн, за да получи високи привилегии или по-широк достъп до ресурси в мрежата. Тези промени могат да бъдат върнати, след като бъдат забелязани.

Постоянното сравнение на базите данни на контролерите на домейни осигурява ключова мярка за сигурност. Процесът на репликация също може да ви помогне изключете компрометиран акаунт в цялата система. Възстановяването на оригиналната база данни и въвеждането на актуализирани записи изискват много редовни проверки на системата и проверки на целостта, за да бъдат ефективни.

Управлението на репликацията е ключова задача за мрежовите мениджъри, работещи с Active Directory. Фактът, че може да има много локални контролери на домейни може да даде на натрапниците възможност да се промъкнат около сегмент от мрежата и да откраднат или променят данни преди да бъде открит и заключен. Координацията между копията на контролерите на домейни скоро може да се превърне в много сложна и отнемаща време задача. Тя не може да бъде извършена ръчно в разумен срок. Трябва да използвате автоматизирани методи, за да поддържате чести проверки на всички контролери на домейни и да актуализирате всички сървъри, когато е направена промяна в разрешенията, които съдържат.

Определяне на гора

За да имате гора, трябва да имате няколко дървета на домейна. Този сценарий може да съществува, ако искате да го имате различни разрешения за различни области на вашата мрежа. Така че може да имате отделен домейн на сайт или може да искате да запазите разрешенията за определени ресурси или услуги в мрежата си напълно отделни от обикновената система за автентификация на мрежата. Така че домейните могат да се припокриват географски.

Вашата фирмена мрежа може да съдържа много контролери на домейни и някои от тях ще съдържат една и съща база данни, докато други съдържат различни разрешения.

Представете си, че вашата компания изпълнява услуги за потребители в собствената си мрежа и иска пазете тези разрешения отделно от ресурсите, достъпни от персонала. Това би създало два отделни домейна. Ако също така стартирате Exchange Server за вашата фирмена електронна система, ще имате друг AD домейн.

Въпреки че системата за електронна поща на персонала вероятно ще има същото име на домейн като уебсайта, вие НЯМА ДА запазите всички домейни с един и същи корен на домейн в едно и също дърво. Така че системата за електронна поща може да има дърво с един домейн, а мрежата на потребители може да има отделно дърво с един домейн. Така че в този сценарий имате работа с три отделни области, които правят гора.

Домейнът Exchange може да има само един контролер на домейни, тъй като действителният сървър за електронната система за електронна поща е резидентен само на едно място и затова трябва само достъп до една база данни за удостоверяване. Потребителският домейн може да трябва да бъде само на едно място – на шлюза на сървъра. въпреки това, можете да внедрите копие на контролера на домейна на вашия персонал за всеки от сайтовете на вашата компания. Така че може да имате седем контролери на домейни, пет за домейна на персонала, един за домейна на потребителя и един за домейна на имейла.

Може да искате да разделите вътрешната мрежа на подраздели по функция на офиса, така че ще имате раздел с акаунти и секция за продажби без оперативна съвместимост. Това биха били две домейни на домейна на родителския персонал, образуващи дърво.

Една от причините да се поддържа отделната мрежа на персонала от потребителската мрежа е за сигурността. Необходимостта от поверителност на вътрешната система може дори да се разпростре до създаване на отделно име на домейн за тази мрежа от служители, което не е необходимо да се съобщава на широката общественост. Този ход принуждава създаването на отделно дърво, защото не можете да имате различни имена на домейни, включени в едно дърво. Въпреки че системата за електронна поща и системата за достъп на потребителите имат само по един домейн, всеки от тях също представлява дърво. По същия начин, ако сте решили да създадете нов уебсайт с друго име на домейн, това не може да бъде обединено в администрацията на първия сайт, тъй като има различно име на домейн.

Разделянето на домейна на персонала за създаване на дъщерни домейни изисква повече контролери на домейни. Вместо само един контролер на домейн на сайт за персонала мрежа, сега имате три на сайт, което прави общо 15 над пет сайта.

Тези 15 контролера на домейн служители трябва да бъдат копирани и координирани с връзката структура на дървото между трите оригинални домена, запазени на всеки от петте сайта. Всеки от другите два контролера на домейни е различен и няма да бъде част от процедурите за репликация от домейна на персонала. В обекта има три дървета и една гора.

Както можете да видите от този сравнително прост пример, сложността на управлението на домейни, дървета и гори може бързо да стане неуправляема без цялостен инструмент за мониторинг.

Глобален каталог

Въпреки че разделянето на ресурси в домейни, поддомейни и дървета може да повиши сигурността, това не елиминира автоматично видимостта на ресурсите в мрежа. Система, наречена Глобален каталог (GC) изброява всички ресурси в една гора и се репликира на всеки контролер на домейн, който е член на тази гора.

Протоколът, който лежи в основата на GC, се нарича „транзитивна йерархия на доверието.„Това означава, че всички елементи на системата се приемат като добросъвестни и не са вредни за сигурността на мрежата като цяло. Следователно записите за удостоверяване, въведени в един домейн, могат да се доверят за предоставяне на достъп до ресурс, който е регистриран в друг домейн.

Потребителите, получили разрешения за ресурси в един домейн, не получават автоматично достъп до всички ресурси, дори в рамките на същия домейн. GC функцията, която прави ресурсите видими за всичко не означава, че всички потребители могат да имат достъп до всички ресурси във всички области на една и съща гора. Всичко, което GC изброява е името на всички обекти в гората. Не е възможно членовете на други домейни да питат дори атрибутите на тези обекти в други дървета и домейни.

Множество гори

Гората не е просто описание на всички дървета, управлявани от една и съща административна група, има общи елементи за всички домейни, които се държат на ниво гора. Тези общи характеристики са описани като „схема.„Схемата съдържа дизайна на гората и всички бази данни на контролера на домейна в нея. Това има обединяващ ефект, който се изразява в общия GC, който се репликира на всички контролери в една и съща гора.

Има някои сценарии, при които може да се наложи да поддържате повече от една гора за вашия бизнес. Поради GC, ако има ресурси, които искате да пазите напълно в тайна от членове на домейните, ще трябва да създадете отделна гора за тях.

Друга причина, която може да се наложи да настроите отделна гора, е, ако инсталирате софтуер за управление на AD. Може да е добра идея да създадете копие в пясъчна кутия на вашата AD система, за да изпробвате конфигурацията на новия си софтуер, преди да го пуснете на вашата жива система.

Ако вашата компания придобие друг бизнес, който вече работи Active Directory в своята мрежа, ще бъдете изправени пред редица възможности. Начинът, по който вашият бизнес се справя с новата компания, ще диктува как управлявате мрежата на това ново подразделение. Ако бизнесът на новата компания ще бъде поет от вашата организация и името и самоличността на тази компания ще бъдат пенсионирани, тогава ще трябва да мигрирате всички потребители и ресурси на придобития бизнес към съществуващите ви домейни, дървета и гора.

Ако придобитото дружество ще продължи да търгува под съществуващото си име, тогава тя ще продължи с текущите си имена на домейни, които не могат да бъдат интегрирани в съществуващите ви домейни и дървета. Бихте могли да приставите дърветата от това ново поделение към вашата съществуваща гора. Въпреки това, по-прост метод е да оставите тази придобита мрежа такава, каквато е и да свържете заедно горите. Възможно е да създаване на преходен орган на доверие между две независими гори. Това действие трябва да се извърши ръчно и ще разшири достъпността и видимостта на ресурсите, така че ефективно двете гори да се слеят на логично ниво. Все още можете да поддържате двете гори поотделно и тази връзка за доверие ще се погрижи за взаимната достъпност за вас.

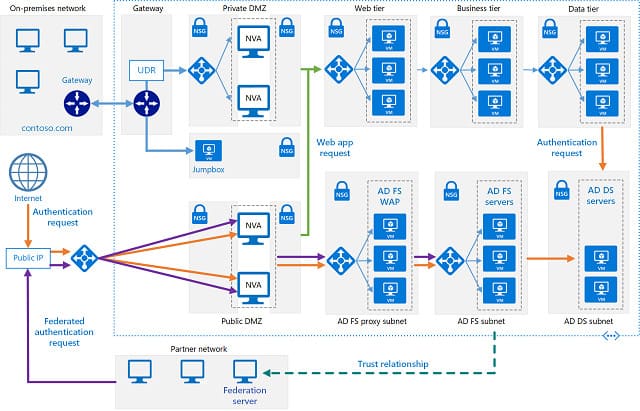

Услуги на федерацията на Active Directory

Active Directory управлява редица услуги, които удостоверявайте различни аспекти на вашата система или подпомага сближаването между домейните. Един пример за услуга е Услуги за сертифициране на Active Directory (AD CS), който контролира сертификатите за публичен ключ за системи за криптиране, като например Security Layer Security. Услугата, която е от значение за домейни и гори, е Услуги на федерацията на Active Directory (AD FS).

AD FS е система за единен вход, която разширява удостоверяването на вашата мрежа до услуги, управлявани от други организации. Примери за системи, които могат да бъдат включени в тази услуга, са съоръженията на Google G-Suite и Office 365.

Най- система за единичен вход обменя маркери за удостоверяване между вашата реализация на AD и отдалечената услуга, така че след като потребителите влязат в мрежата ви, няма да е необходимо да влизат отново в участващата SSO отдалечена услуга.

Управление на AD гори и домейни

Сравнително простата структура за Active Directory може бързо да стане неуправляема, след като започнете да създавате поддомейни и множество гори.

В общи линии, по-добре е да сгрешите с това да имате възможно най-малко домейни. Въпреки че разделянето на ресурси в различни домейни и поддомейни има предимства за сигурността, увеличената сложност на архитектурата с няколко инстанции може да затрудни проследяването на проникване.

Ако започвате нова реализация на Active Directory от нулата, препоръчваме ви започнете с един домейн в едно дърво, всички, съдържащи се в една гора. Изберете инструмент за управление на AD, който да ви помогне в инсталацията. След като станете умели да управлявате домейна си с избрания от вас инструмент, можете да помислите за разделянето на вашия домейн на поддомейни, както и добавянето на повече дървета или дори гори.

Най-добрите инструменти за управление на Active Directory

Не се опитвайте да получите, като управлявате системата си за удостоверяване, без помощни инструменти. Ще се затрупате много бързо, ако се опитате да направите без специализирани инструменти. за щастие, много инструменти за управление и наблюдение на Active Directory са безплатни, така че нямате проблем с това да задържите бюджета си от изпробването.

В момента има много AD инструменти на пазара, така че в крайна сметка ще прекарате много време за оценка на софтуер, ако се опитате да прегледате всички от тях. Само избирането на първия инструмент, който се показва на страницата с резултати от търсачката, също е грешка. За да улесните търсенето си, съставихме списък на препоръчителни инструменти за AD.

Свързано: Можете да прочетете повече за тези опции в следващите раздели на това ръководство. За по-дълъг списък на AD софтуер, разгледайте 12 най-добри инструменти и софтуер за Active Directory.

1. SolarWinds Мениджър за права на достъп (БЕЗПЛАТНА ПРОБЛЕМА)

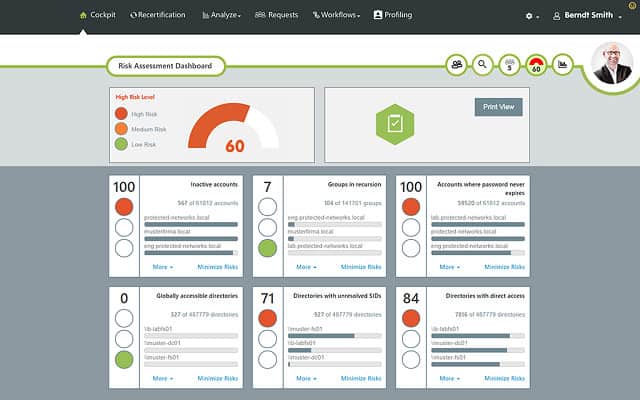

Най- горната част на инструмента за линия за управление на AD е SolarWinds Мениджър за права на достъп. Този инструмент се инсталира във всички версии на Windows Server. Този инструмент за управление на Active Directory е в състояние да контролира реализациите на AD, за които работи SharePoint, Exchange Server, и Windows File Share както и общ достъп до операционна система.

Този инструмент включва много автоматизация, която може да ви помогне да завършите стандартни задачи с малко усилия. Тази категория задачи включва създаване на потребител и има също портал за самообслужване да даде възможност на съществуващите потребители да променят собствените си пароли.

Мениджърът на правата на достъп следи активността на потребителя и достъпа до ресурси денонощно система за дърводобив. Това ви позволява да откриете всякакви посегателства, дори ако това се случва извън работно време или когато сте далеч от бюрото си.

Помощната програма също има функция за анализ Това може да ви помогне да решите как да оптимизирате реализацията на AD. Мениджърът на правата за достъп ще подчертае неактивните акаунти и ще ви помогне да подредите контролерите на вашите домейни, като премахва отменените потребителски акаунти.

Инструментите за отчитане в Мениджъра на правата за достъп са координирани с изискванията на органите за стандарти за сигурност на данните, така че можете да наложите правила и да демонстрирате съответствие чрез този помощник на AD.

Можете да получите 30-дневен безплатен пробен период на Мениджъра на правата за достъп. Изрязаната версия на инструмента се предлага безплатно. Това се нарича SolarWinds Permissions Analyzer за Active Directory.

SolarWinds Мениджър за права на достъп Изтеглете 30-дневна БЕЗПЛАТНА пробна версия

SolarWinds Permissions Analyzer за Active DirectoryDownload 100% БЕЗПЛАТЕН инструмент

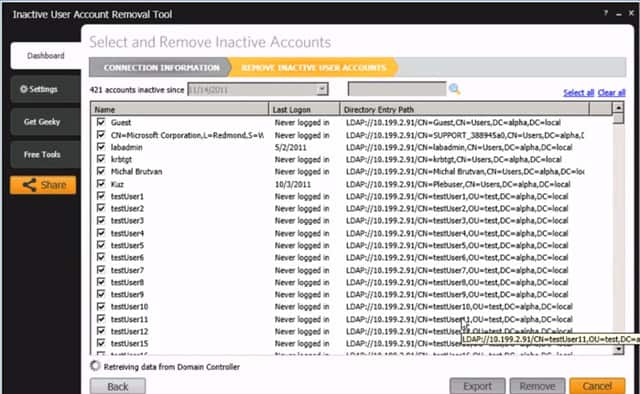

2. SolarWinds Admin Bundle за Active Directory (БЕЗПЛАТЕН ИНСТРУМЕНТ)

SolarWinds произвежда друга опция за наблюдение на Active Directory с техните Административен пакет за Active Directory. Този пакет инструменти включва:

- Инструмент за премахване на неактивни потребителски акаунти

- Инструмент за премахване на неактивен компютърен акаунт

- Инструмент за импортиране на потребители

Инструментът за импортиране на потребители ви дава възможност да създавайте групови акаунти на потребители от CSV файл. Помощта за премахване на неактивни потребителски акаунти ви помага идентифициране и закриване на неизползвани потребителски акаунти. С инструмента за премахване на неактивни компютърни акаунти можете идентифициране на несъществуващи записи на устройства в контролерите на вашия домейн Active Directory. Това безплатен инструмент пакет върви Windows Server.

SolarWinds Admin Bundle за Active DirectoryDownload 100% БЕЗПЛАТНО пакет с инструменти

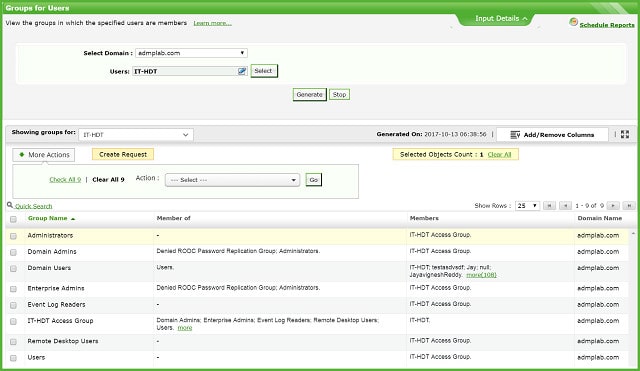

3. ManageEngine ADManager Plus (БЕЗПЛАТНА ПРОБА)

ManageEngine произвежда системи за мониторинг на ресурси и този цялостен инструмент за управление на AD е написан на високия стандарт на компанията. Можете да управлявате реализациите на Active Directory, за да управлявате разрешения за Office 365, G-Suite, обмен, и Skype както и вашите права за достъп до мрежата.

ADManager Plus има уеб-базиран интерфейс, така че може да работи на всяка операционна система. Можете да създавате, редактирате и премахвате обекти от контролера на вашия домейн, включително групови действия. Инструментът следи използването на акаунта така че можете да забележите мъртви акаунти и редица инструменти за управление на AD могат да бъдат автоматизирани чрез помощната програма.

Функцията за одит и отчитане на ADManager Plus ви помага да демонстрирате съответствие SOX и HIPAA и други стандарти за сигурност на данните.

Тази система се предлага в стандартни и професионални издания. Можете да получите 30-дневна безплатна пробна версия на инструмента. Ако решите да не купувате след края на пробния период, софтуерът продължава да работи като ограничена, безплатна версия.

ManageEngine ADManager PlusDownload 30-дневна БЕЗПЛАТНА пробна версия

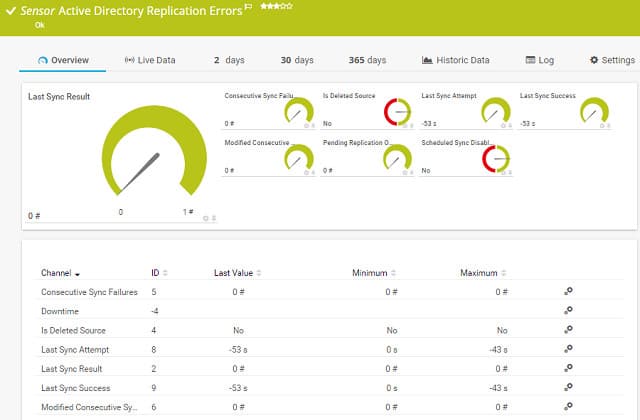

4. Мониторинг на Paessler Active Directory с PRTG (БЕЗПЛАТНА ПРОБА)

PRTG на Paessler е пакет от инструменти, всеки от които се нарича „сензор.Помощната програма включва сензори на Active Directory, които ви помагат да наблюдавате внедряването на AD. PRTG работи Windows Server и можете използвайте го безплатно ако активирате само 100 сензора. Цената на платения инструмент зависи от това колко сензора активирате.

AD сензорите в PRTG следят системата за репликация на Active Directory. Това гарантира, че пълната база данни се копира във всички версии на контролера на домейни, които са разположени около вашата мрежа. Инструментът също регистрира потребителска активност, за да ви помогне да откриете неактивни потребителски акаунти. Можете да получите 30-дневна безплатна пробна версия на пълната система с неограничени сензори.

Paessler Active Directory Monitoring PRTGИзтеглете 30-дневна БЕЗПЛАТНА пробна версия

5. Диаграмер за топология на Microsoft Active Directory

Този инструмент за картографиране от Microsoft е наистина полезен безплатен асистент, когато управлявате сложна AD реализация. Той създава карта в Visio което показва връзката между всички ваши домейни, дървета и гори. За съжаление, най-новата версия на Windows, на която може да бъде инсталирана Windows 7 и най-новата версия на Windows Server който може да стартира инструмента е Windows Server 2008 R2. Също така трябва да имате инсталиран Visio, за да използвате този инструмент.

Active Directory управление

Сега, когато разбирате основите на конфигурациите на Active Directory, трябва да обмислите използването на инструмент, който да ви помогне да управлявате вашата реализация. Да се надяваме, нашето ръководство ви е насочило по пътя към по-ефективно управление на AD.

Използвате ли някакви инструменти за управление на Active Directory? Използвате ли някой от инструментите в нашия списък? Оставете съобщение в Коментари раздел по-долу, за да споделите опита си с общността.

а могат да изпитват забавяне при достъпа до мрежата. Затова Active Directory използва репликация, за да се увери, че всички контролери на домейна имат актуална копие на базата данни за удостоверяване. Това означава, че ако един контролер на домейна се прекъсне, другите могат да продължат да работят без проблеми. Предимства на репликацията Репликацията има много предимства. Първо, тя гарантира, че всички контролери на домейна имат актуална информация за потребителите и компютрите в мрежата. Това означава, че ако потребител промени своята парола, тази информация ще бъде репликирана до всички контролери на домейна. Второ, репликацията позволява на потребителите да работят с мрежата, дори ако един контролер на домейна е недостъпен. Трето, репликацията позволява на администраторите да извършват задачи като добавяне на потребители и компютри в мрежата, без да се налага да работят директно с контролера на домейна. Определяне на гора В Active Directory, гората е колекция от дървета, които споделят общ коренов домейн. Гората може да се използва за организиране на мрежата на големи организации, като се позволява на администраторите да управляват множество домейни като една единица. Глобален каталог Глобалният каталог е база данни, която съдържа информация за всички обекти в мрежата, включително потребители, компютри и групи. Той се използва за ускоряване на търсенето на обекти в мрежата и за улесняване на удостоверяването на потребителите. Множество гори В големите мрежи може да има множество гори, които са свързани чрез доверителни връзки. Това позволява на потребителите да имат достъп до ресурси в различни гори, без да се налага да имат отделни акаунти за всяка гора. Услуги на федерацията на Active Directory Услугите на федерацията на Active Directory позволяват на потребителите да имат достъп до ресурси в други мрежи, без да се налага да имат отделни акаунти за всяка мрежа. Това е полезно за организации, които имат партньорски мрежи или за потребители, които работят от различни места. Управление на AD гори и домейни Управлението на Active Directory гори и домейни може да бъде сложно, особено за големи мрежи. Затова Microsoft предлага няколко инструмента за управление на Active Directory, които могат да помогнат на администраторите да