Заснемане на пакети или PCAP (известен също като libpcap) е интерфейс за програмиране на приложения (API), който улавя живи мрежови пакетни данни от OSI модел Layers 2-7. Мрежови анализатори като Wireshark създават .pcap файлове за събиране и записване на пакетни данни от мрежа. PCAP се предлага в редица формати, включително Libpcap, WinPcap, и PCAPng.

Тези PCAP файлове могат да се използват за преглед на TCP / IP и UDP мрежови пакети. Ако искате да запишете мрежов трафик, тогава трябва да създадете .pcapfile. Можете да създадете .pcapfile, като използвате мрежов анализатор или инструмент за смъркане на пакети като Wireshark или tcpdump. В тази статия ще разгледаме какво представлява PCAP и как работи.

Защо трябва да използвам PCAP?

PCAP е ценен ресурс за анализ на файлове и за наблюдение на вашия мрежов трафик. Инструменти за събиране на пакети като Wireshark ви позволяват да събирате мрежов трафик и да го превеждате във формат, който може да се чете от хора. Има много причини, поради които PCAP се използва за наблюдение на мрежи. Някои от най-често срещаните включват мониторинг на използването на честотна лента, идентифициране на измамни DHCP сървъри, откриване на злонамерен софтуер, DNS резолюция и реакция на инциденти.

За мрежовите администратори и изследователите по сигурността анализът на пакетни файлове е добър начин за откриване на мрежови прониквания и друга подозрителна активност. Например, ако източник изпраща на мрежата много злонамерен трафик, можете да идентифицирате това в софтуера и след това да предприемете действия, за да отстраните атаката.

Как работи Pani Sniffer?

За заснемане на PCAP файлове трябва да използвате sniffer за пакети. Снайфърът за пакети улавя пакетите и ги представя по начин, който е лесен за разбиране. Когато използвате PCAP sniffer, първото нещо, което трябва да направите, е да определите какъв интерфейс искате да подушите. Ако сте на устройство с Linux, това може да бъде eth0 или wlan0. Можете да изберете интерфейс с команда ifconfig.

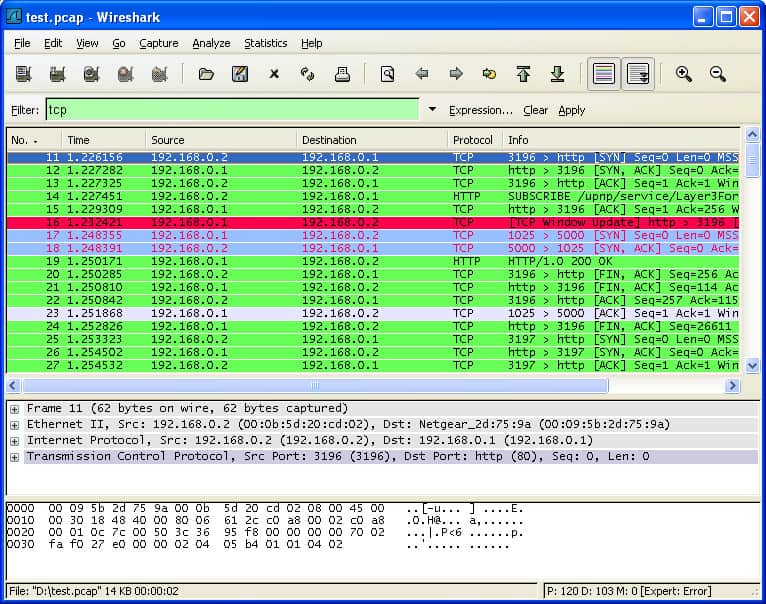

След като знаете какъв интерфейс искате да подушите, тогава можете да изберете какъв тип трафик искате да наблюдавате. Например, ако искате само да наблюдавате TCP / IP пакетите, тогава можете да създадете правила за това. Много инструменти предлагат филтри, които ви позволяват да контролирате какъв трафик събирате.

Например, Wireshark ви позволява да филтрирате вида на трафика, който виждате, с филтри за улавяне и филтри за показване. Филтрите за улавяне ви позволяват да филтрирате какъв трафик улавяте и показва филтрите ви позволяват да филтрирате какъв трафик виждате. Например, можете да филтрирате протоколи, потоци или хостове.

След като съберете филтрирания трафик, можете да започнете да търсите проблеми с производителността. За по-целенасочен анализ можете също да филтрирате въз основа на изходни портове и портове назначения, за да тествате конкретни мрежови елементи. Цялата заснета информация може след това да се използва за отстраняване на проблеми с производителността на мрежата.

Версии на PCAP

Както бе споменато по-горе, има много различни видове PCAP файлове, включително:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Всяка версия има свои собствени случаи на използване и различни видове инструменти за мониторинг на мрежата поддържат различни форми на PCAP файлове. Например Libpcap е преносима c / C ++ библиотека с отворен код, предназначена за потребители на Linux и Mac OS. Libpcap дава възможност на администраторите да улавят и филтрират пакети. Инструменти за подслушване на пакети като tcpdump използват формата Libpcap.

За потребителите на Windows има формат WinPcap. WinPcap е друга преносима библиотека за улавяне на пакети, предназначена за устройства с Windows. WinpCap също може да улавя и филтрира пакети, събрани от мрежата. Инструменти като Wireshark, Nmap, и сумтене използвайте WinPCap за наблюдение на устройства, но самият протокол е прекратен.

Pcapng или .pcap Next Generation Capture File Format е по-напреднала версия на PCAP, която се предлага по подразбиране с Wireshark. Pcapng може да улавя и съхранява данни. Типът данни, който pcapng събира, включва удължена прецизност на времевата марка, коментари на потребители и статистически данни за улавяне, за да предостави на потребителя допълнителна информация.

Инструменти като Wireshark използват PCAPng, защото могат да записват повече информация от PCAP. Проблемът с PCAPng обаче е, че той не е съвместим с толкова много инструменти, колкото PCAP.

Npcap е преносима библиотека за смъркане на пакети за Windows, произведена от Nmap, един от най-известните доставчици на смъркане на пакети. Библиотеката е по-бърза и по-сигурна от WinpCap. Npcap има поддръжка за Windows 10 и инжектиране на прихващане на пакети, така че можете да изпращате и подушвате обратните пакети. Npcap се поддържа и от Wireshark.

Предимства на Packet Capture и PCAP

Най-голямото предимство на заснемането на пакети е, че предоставя видимост. Можете да използвате пакетни данни, за да установите първопричината за проблеми с мрежата. Можете да наблюдавате източниците на трафик и да идентифицирате данните за използването на приложения и устройства. PCAP данните ви дават информация в реално време, която е необходима, за да намерите и разрешите проблеми с производителността, за да поддържате работата на мрежата след събитие за защита.

Например, можете да определите къде парче злонамерен софтуер е нарушило мрежата, като проследите потока на злонамерен трафик и други злонамерени комуникации. Без PCAP и инструмент за улавяне на пакети би било по-трудно да проследявате пакетите и да управлявате рисковете за сигурността.

Като прост файлов формат, PCAP има предимството, че е съвместим с почти всяка програма за подушване на пакети, за която се сетите, с редица версии за Windows, Linux и Mac OS. Заснемането на пакети може да се разгърне в почти всяка среда.

Недостатъци на Packet Capture и PCAP

Въпреки че улавянето на пакети е ценна техника за наблюдение, той има своите ограничения. Анализът на пакети ви позволява да наблюдавате мрежовия трафик, но не следи всичко. Има много кибератаки, които не се стартират чрез мрежов трафик, така че трябва да имате други мерки за сигурност.

Например, някои нападатели използват USB и други хардуерни атаки. В резултат на това анализът на PCAP файловете трябва да съставлява част от стратегията ви за сигурност на мрежата, но не трябва да бъде единствената ви линия на защита.

Друго значително препятствие за заснемането на пакети е криптирането. Много кибератаки използват криптирана комуникация, за да стартират атаки в мрежи. Шифроването спира пакетиращия пакет да може да има достъп до данни за трафика и да идентифицира атаки. Това означава, че криптирани атаки ще се изплъзнат под радара, ако разчитате на PCAP.

Има и проблем с мястото, където се намира sniffer на пакета. Ако пакетизиращият пакет е поставен в края на мрежата, това ще ограничи видимостта на потребителя. Например, потребителят може да не успее да забележи началото на DDoS атака или избухване на зловреден софтуер. Освен това, дори и да събирате данни в центъра на мрежата, важно е да сте сигурни, че събирате цели разговори, а не обобщени данни.

Инструмент за анализ на пакети с отворен код: Как Wireshark използва PCAP файлове?

Wireshark е най-популярният анализатор на трафика в света. Wireshark използва .pcap файлове за запис на пакетни данни, които са изтеглени от мрежово сканиране. Пакетни данни се записват във файлове с разширение на файла .pcap и могат да бъдат използвани за намиране на проблеми с производителността и кибератаки в мрежата.

С други думи, PCAP файлът създава запис на мрежови данни, които можете да видите чрез Wireshark. След това можете да оцените състоянието на мрежата и да определите дали има проблеми с обслужването, на които трябва да отговорите.

Важно е да се отбележи, че Wireshark не е единственият инструмент, който може да отваря .pcap файлове. Други широко използвани алтернативи включват tcpdump и WinDump, мрежови инструменти за наблюдение, които също използват PCAP, за да вземат лупа за мрежова производителност.

Пример за собственост на инструмента за анализ на пакети

Монитор за ефективност на SolarWinds (БЕЗПЛАТНА ПРОБЛЕМА)

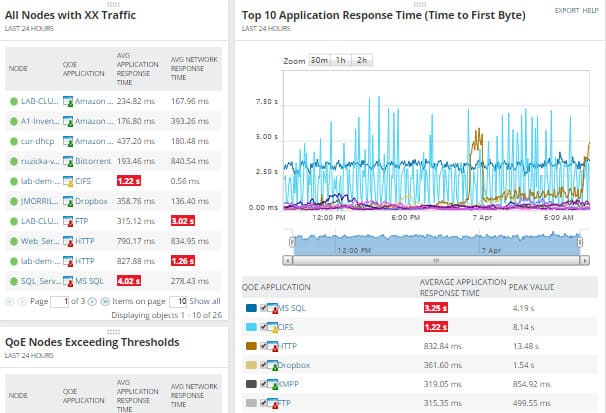

SolarWinds Network Monitor Monitor е пример за инструмент за мрежов мониторинг, който може да улавя PCAP данни. Можете да инсталирате софтуера на устройство и след това да наблюдавате пакетни данни, изтеглени от цялата мрежа. Пакетните данни ще ви позволят да измервате времето за реакция на мрежата и да диагностицирате атаките.

Потребителят може да преглежда пакетни данни през Контролно табло за качество на Experience, която включва обобщение на ефективността на мрежата. Графичните дисплеи улесняват точното определяне на шипове в трафика или злонамерен трафик, което може да показва кибератака.

Оформлението на програмата също дава възможност на потребителя да разграничи приложенията по отношение на трафика, който обработва. Фактори като Средно време за отговор на мрежата, Средно време за реакция на приложението, Общ обем данни, и Общ брой транзакции помогнете на потребителя да бъде в крак с промените в мрежата, тъй като те се случват на живо. Налична е и безплатна 30-дневна пробна версия за изтегляне.

SolarWinds Network Performance MonitorDownload 30-дневна БЕЗПЛАТНА пробна версия

PCAP анализ на файлове: Лов атаки в мрежовия трафик

Надушването на пакети е задължително за всяка организация, която има мрежа. PCAP файловете са един от тези ресурси, които мрежовите администратори могат да използват за извършване на микроскоп за ефективност и откриване на атаки. Заснемането на пакети не само ще помогне да стигнете до дъното на първопричината за атаки, но и ще помогне за отстраняване на бавна производителност.

Инструментите за улавяне на пакети с отворен код като Wireshark и tcpdump дават на мрежовите администратори инструментите да преодолеят лошата мрежова производителност, без да харчат цяло състояние. Съществува и набор от собствени инструменти за компании, които искат по-усъвършенстван опит за анализ на пакети.

Чрез силата на PCAP файлове, потребителят може да влезе в пакета sniffer да събира данни за трафика и да види къде се консумират мрежовите ресурси. Използването на правилните филтри също ще улесни много по-лесно елиминирането на белия шум и навлизането на най-значимите данни.

нти като Wireshark използват Libpcap за събиране на мрежов трафик и създаване на .pcap файлове за анализ. WinPcap е подобна библиотека за Windows операционни системи, която също позволява на потребителите да улавят и филтрират мрежов трафик. PCAPng е нов формат на PCAP файлове, който поддържа по-голямо разнообразие от мрежови протоколи и може да съхранява допълнителна информация за пакетите.

Предимствата на Packet Capture и PCAP включват възможността за наблюдение на мрежов трафик в реално време, както и за съхранение на мрежов трафик за бъдещ анализ. Това е полезно за откриване на мрежови проблеми и за сигурностни анализи. Недостатъците на Packet Capture и PCAP включват възможността за събиране на големи количества от данни, което може да затрудни анализа и да изисква голямо пространство за съхранение на данните.

Инструменти като Wireshark използват PCAP файлове за анализ на мрежов трафик. Wireshark позволява на потребителите да филтрират и анализират мрежов трафик, като използват различни филтри за улавяне и показване. Пример за инструмент за анализ на пакети е SolarWinds Network Performance Monitor, който може да събира и анализира мрежов трафик за откриване на проблеми с производителността на мрежата.

В заключение, PCAP е ценен ресурс за анализ на мрежов трафик и за наблюдение на мрежи. Инструменти като Wireshark и SolarWinds Network Performance Monitor използват PCAP файлове за събиране и анализ на мрежов трафик, като предоставят възможности за филтриране и анализ на данните.