Što je sustav otkrivanja provale (IDS)?

Sustav za otkrivanje provale (IDS) nadzire mrežni promet zbog neobičnih ili sumnjivih aktivnosti i šalje upozorenje administratoru.

Otkrivanje nepravilne aktivnosti i prijavljivanje mrežnom administratoru glavna je funkcija, no neki IDS-ov alat može poduzeti akcije na temelju pravila kada se otkrije zlonamjerna aktivnost, na primjer, blokira određeni promet.

Upoznajemo pojedine alate u nastavku, ali u slučaju da vam nedostaje vremena, evo sažetka popisa 12 najboljih sustava i alata za otkrivanje provale:

- Upravitelj sigurnosnih događaja SolarWinds (BESPLATNO ISPITIVANJE) Kombinira i HIDS i NIDS funkcionalnost kako bi vam pružio cjelovit sigurnosni informacijski sustav i upravljanje događajima (SIEM).

- frka Omogućen od Cisco Systems i besplatan za upotrebu, vodeći mrežni sustav za otkrivanje provale.

- OSSEC Izvrstan sustav za otkrivanje upada koji se temelji na domaćinu i koji se besplatno koristi.

- ManageEngine EventLog Analyzer Analizator datoteka zapisa koji pretražuje dokaze o upadu.

- Suricata Mrežni sustav za otkrivanje upada koji djeluje na aplikacijskom sloju radi veće vidljivosti.

- Bro Mrežni monitor i mrežni sustav za zaštitu od provale.

- Sagan Alat za analizu dnevnika koji može integrirati izvješća generirana na podacima o snortima, tako da je to HIDS s malo NIDS-a.

- Sigurnosni luk Mrežni alat za nadzor i sigurnost sastavljen od elemenata povučenih iz drugih besplatnih alata.

- POMOĆNIK Napredno okruženje za otkrivanje ulaza je HIDS za Unix, Linux i Mac OS

- OpenWIPS-NG Bežični sustav za sprečavanje provale i provale do proizvođača proizvođača Aircrack-NG.

- Samhain Izravni sustav za otkrivanje upada temeljen na domaćinima za Unix, Linux i Mac OS.

- Fail2Ban Lagan sustav za otkrivanje upada koji se temelji na domaćinima za Unix, Linux i Mac OS.

Vrste sustava za otkrivanje provale

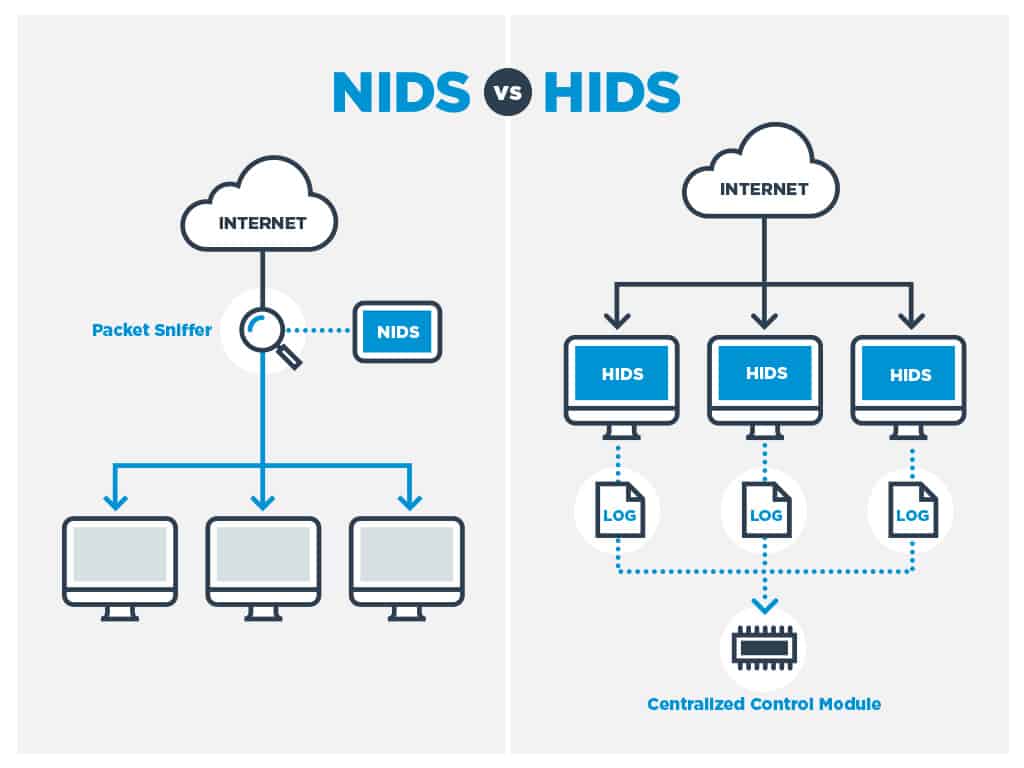

Postoje dvije glavne vrste sustava za otkrivanje provale (oba su detaljnije objašnjena kasnije u ovom vodiču):

- Detekcija upada na temelju domaćina (HIDS) – ovaj sustav će ispitivati događaje na računalu na vašoj mreži, a ne promet koji prolazi oko sustava.

- Mrežno otkrivanje upada (NIDS) – ovaj će sustav ispitati promet na vašoj mreži.

Mrežni alati i sustavi za otkrivanje upada danas su nužni za sigurnost mreže. srećom, Ovi su sustavi vrlo jednostavni za upotrebu, a većina najboljih IDS-ova na tržištu je besplatna za korištenje. U ovom ćete pregledu pročitati deset najboljih sustava za otkrivanje provale koji sada možete instalirati za zaštitu vaše mreže od napada. Pokrivamo alate za Windows, Linux i Mac.

Sustavi za otkrivanje upada domaćina (HIDS)

Detekcija upada na osnovi domaćina, također poznat kao sustavi za otkrivanje upada domaćina ili IDS utemeljen na domaćinu, ispitajte događaje na računalu na mreži nego promet koji prolazi oko sustava. Ova vrsta sustava za otkrivanje provale skraćeno je na HIDS a uglavnom radi gledajući podatke u admin datotekama na računalu koje štiti. Te datoteke uključuju datoteke zapisa i konfiguracijske datoteke.

HIDS će izraditi sigurnosnu kopiju vaših konfiguracijskih datoteka tako da možete vratiti postavke u slučaju da zlonamjerni virus oslabi sigurnost vašeg sustava promjenom postavki računala. Drugi ključni element od kojeg se želite zaštititi je pristup root-u na Unix-ovim platformama ili promjene registra u Windows sustavima. HIDS neće moći blokirati te promjene, ali trebao bi vas moći upozoriti ako se takav pristup dogodi.

Svaki domaćin HIDS monitora mora imati instaliran neki softver. Svojim HIDS-om možete jednostavno nadgledati jedno računalo. Međutim, karakteristično je instalirati HIDS na svaki uređaj na vašoj mreži. To je zato što ne želite previdjeti promjene konfiguracija na bilo kojem dijelu opreme. Ako, ako imate više HIDS hostova na mreži, ne morate se prijavljivati u svaki da biste dobili povratne informacije. Tako, distribuirani HIDS sustav mora uključivati centralizirani upravljački modul. Potražite sustav koji šifrira komunikaciju između agenata računala i središnjeg monitora.

Mrežni sustavi za otkrivanje upada (NIDS)

Mrežno otkrivanje upada, poznato i kao mrežni sustav otkrivanja upada ili mrežni IDS, ispituje promet na vašoj mreži. Kao takav, tipičan NIDS mora sadržavati sniff paket za prikupljanje mrežnog prometa za analizu.

Motor za analizu NIDS-a obično se temelji na pravilima i može se modificirati dodavanjem vlastitih pravila. S mnogim NIDS-om davatelj sustava ili zajednica korisnika pružit će vam pravila na raspolaganju i jednostavno ih možete uvesti u svoju implementaciju. Jednom kada se upoznate sa sintaksom pravila za svoj odabrani NIDS, moći ćete kreirati vlastita pravila.

Vezanje natrag u prikupljanje prometa, ne želite bacati sav svoj promet u datoteke ili čitavu grupu pokrenuti putem nadzorne ploče jer jednostavno ne biste mogli analizirati sve te podatke. Dakle, pravila koja pokreću analizu u NIDS-u također stvaraju selektivno hvatanje podataka. Na primjer, ako imate pravilo za vrstu zabrinjavajućeg HTTP prometa, vaš NIDS bi trebao pokupiti i pohraniti samo HTTP pakete koji prikazuju te karakteristike.

NIDS se obično instalira na posebnom hardveru. Visokokvalitetna plaćena rješenja za tvrtke dolaze kao dio mrežnog kompleta s softverom na koji je unaprijed uložen. Međutim, ne morate platiti velike količine dolara za specijalizirani hardver. NIDS-u je potreban senzorski modul da bi preuzeo promet, pa ćete ga možda moći učitati na LAN analizator ili možete odrediti računalo za izvršavanje zadatka. Međutim, provjerite ima li oprema koju odaberete za zadatak ima dovoljnu brzinu takta da ne uspori mrežu.

HIDS ili NIDS?

Kratki je odgovor oboje. NIDS će vam dati puno više snage za praćenje od HIDS-a. Možete presresti napade kao što se događaju s NIDS-om, dok HIDS samo primijeti da nešto nije u redu nakon što su datoteka ili postavke na uređaju već promijenjene. Međutim, zato što HIDS-ovi nemaju toliko aktivnosti kao NIDS-i, ne znači da su manje važni.

Činjenica da se NIDS obično instalira na samostalnom uređaju znači da ne povlače procesore vaših poslužitelja. Međutim, aktivnost HIDS-a nije tako agresivna kao aktivnost NIDS-a. HIDS funkciju može ispuniti lagani demon na računalu i ne bi trebao sagorjeti previše CPU-a. Nijedan sustav ne stvara dodatni mrežni promet.

Metode otkrivanja: IDS-ovi temeljeni na potpisu ili Anomaly

Bilo da tražite sustav za detekciju upada domaćina ili mrežni sustav za otkrivanje upada, svi IDS-ovi koriste dva načina rada – neki mogu koristiti samo jedan ili drugi, ali većina koristi oba.

- IDS na temelju potpisa

- IDS-ovi temeljeni na anomaliji

IDS na temelju potpisa

metoda zasnovana na potpisu pregledava provjere i provjeru autentičnosti poruka. Metode otkrivanja na temelju potpisa mogu se primijeniti podjednako dobro kao i NIDS, kao i HIDS. HIDS će pregledavati datoteke dnevnika i konfigurirati datoteke za neočekivane prepravke, dok će NIDS pregledavati kontrolne zbrojeve u paketima i integritet provjere autentičnosti poruka kao što su SHA1.

NIDS može sadržavati bazu potpisa s paketima za koje se zna da su izvori zlonamjernih aktivnosti. Srećom, hakeri ne sjede za svojim računalima tipkajući poput bijesa kako bi provalili zaporku ili pristupili korisniku root-a. Umjesto toga, koriste se automatiziranim postupcima poznatih hakerskih alata. Ovi alati teže generirati iste prometne potpise svaki put jer računalni programi ponavljaju iste upute iznova i iznova, a ne uvode nasumične varijacije.

IDS-ovi temeljeni na anomaliji

Otkrivanje temeljeno na anomaliji traži neočekivane ili neobične obrasce aktivnosti. Ovu kategoriju mogu primijeniti i sustavi za otkrivanje upada u mrežu i mreže. U slučaju HIDS-a, anomalija se može ponoviti neuspjeli pokušaji prijave, ili neuobičajena aktivnost na portovima uređaja koji označavaju skeniranje portova.

U slučaju NIDS-a, pristup anomaliji zahtijeva uspostavljanje osnovne razine ponašanja kako bi se stvorila standardna situacija sa kojom se mogu usporediti postojeći obrasci prometa. Raspon prometnih obrazaca smatra se prihvatljivim, a kada se trenutni promet u stvarnom vremenu odmakne od tog raspona, aktivira se upozorenje o anomaliji.

Odabir IDS metode

Sofisticirani NIDS-ovi mogu izgraditi evidenciju standardnog ponašanja i prilagoditi svoje granice kako njihov životni vijek napreduje. Sve u svemu, analiza potpisa i anomalije mnogo je jednostavnija u radu i lakše se postavljaju s HIDS softverom nego sa NIDS-om.

Metode temeljene na potpisu mnogo su brže od otkrivanja na temelju anomalije. Potpuno sveobuhvatan motor anomalije dotiče se metodologija AI i može koštati mnogo novca za razvoj. Međutim, metode zasnovane na potpisu svode se na usporedbu vrijednosti. Dakako, u slučaju HIDS-a, podudaranje uzoraka s inačicama datoteka može biti vrlo jednostavan zadatak koji bi svatko mogao izvesti sam koristeći uslužne programe naredbenog retka s regularnim izrazima. Dakle, ne koštaju toliko razvijanje i vjerojatnije su da će se implementirati u besplatnim sustavima za otkrivanje provale.

Sveobuhvatni sustav otkrivanja provale treba i metode utemeljene na potpisu i postupke temeljene na anomaliji.

Branite mrežu IPS-om

Sada moramo razmotriti sustavi za sprječavanje upada (IPS). IPS softver i IDS-ovi su grane iste tehnologije jer ne možete imati prevenciju bez otkrivanja. Drugi način da se izrazi razlika između ove dvije grane alata za proboj jest da ih nazovemo pasivnim ili aktivnim. Izravni sustav za nadzor i uzbunjivanje provale ponekad se naziva i “Pasivni” IDS. Sustav koji ne samo da opazi upad, već poduzima mjere da sanira bilo kakvu štetu i blokira daljnju upadnu aktivnost iz otkrivenog izvora, također je poznat i kao “Reaktivni” IDS.

Reaktivni IDS-ovi ili IPS-ovi obično ne implementiraju rješenja izravno. Umjesto toga, oni djeluju pomoću vatrozida i aplikacija podešavanjem postavki. Reaktivni HIDS može komunicirati s brojem pomoćnika u umrežavanju radi vraćanja postavki na uređaju, kao što je SNMP ili instalirani upravitelj konfiguracija. Napadi korijenskog ili administrativnog korisnika u sustavu Windows obično se ne rješavaju automatski jer blokiranje administrativnog korisnika ili promjena lozinke sustava rezultira zaključavanjem administratora sustava iz mreže i poslužitelja..

Mnogi korisnici IDS-a prijavljuju poplavu lažni pozitivi kad prvi put instaliraju svoje obrambene sustave. Kako IPS-ovi automatski implementiraju odbrambenu strategiju u otkrivanju stanja upozorenja. Nepravilno kalibrirani IPS-ovi mogu izazvati pustoš i zaustaviti vašu zakonitu mrežnu aktivnost.

Da biste umanjili poremećaje u mreži koji mogu biti uzrokovani lažnim pozitivnim rezultatima, trebali biste uvesti postupno svoj sustav otkrivanja i sprečavanja provale. Okidači se mogu prilagoditi i možete kombinirati uvjete upozorenja za stvaranje prilagođenih upozorenja. Izjava o radnjama koje je potrebno poduzeti na otkrivanju prijetnji naziva se a politika. Interakcija postupaka otkrivanja i sprečavanja provale s vatrozidima trebala bi biti posebno prilagođena kako bi se spriječilo da stvarni korisnici vaše tvrtke budu blokirani zbog previše strogih pravila.

Sustavi za otkrivanje provale prema tipu i operativnom sustavu

Proizvođači IDS softvera usredotočeni su na Unix operativne sustave. Neki proizvode svoj kod prema standardu POSIX. U svim tim slučajevima to znači da je Windows isključen. Kao operativni sustavi Mac OS Mac OS X i macOS temelje se na Unixu, Ovim se operativnim sustavima mnogo bolje brine u svijetu IDS-a nego u ostalim kategorijama softvera. Donja tablica objašnjava koji su IDS-ovi temeljeni na host-u, koji su temeljeni na mreži i na koje se operativni sustavi mogu instalirati.

Možda ćete pročitati neke recenzije koje tvrde da se Security Onion može izvoditi u sustavu Windows. Može ako prvo instalirate virtualni stroj i pokrenete ga kroz to. No, za definicije u ovoj tablici računamo samo da je softver kompatibilan s operativnim sustavom ako se može izravno instalirati.

Vrhunski alati za otkrivanje provale & Softver

| Upravitelj sigurnosnih događaja SolarWinds (BESPLATNO ISPITIVANJE) | Oba | Ne | Ne | Da | Ne |

| frka | NIDS | Da | Da | Da | Ne |

| OSSEC | HIDS | Da | Da | Da | Da |

| ManageEngine EventLog Analyzer | HIDS | Da | Da | Da | Da |

| Suricata | NIDS | Da | Da | Da | Da |

| Bro | NIDS | Da | Da | Ne | Da |

| Sagan | Oba | Da | Da | Ne | Da |

| Sigurnosni luk | Oba | Ne | Da | Ne | Ne |

| POMOĆNIK | HIDS | Da | Da | Ne | Da |

| Otvori WIPS-NG | NIDS | Ne | Da | Ne | Ne |

| Samhain | HIDS | Da | Da | Ne | Da |

| Fail2Ban | HIDS | Da | Da | Ne | Da |

Sustavi za otkrivanje provale prema Unixu

Za ponovno postavljanje podataka iz gornje tablice na Unix-ove popise, evo HIDS-a i NIDS-a koje možete koristiti na Unix platformi.

Sustavi za otkrivanje upada domaćina:

- OSSEC

- EventLog Analyzer

- Sagan

- POMOĆNIK

- Samhain

- Fail2Ban

Mrežni sustavi za otkrivanje upada:

- frka

- Bro

- Suricata

- Sagan

Sustavi za otkrivanje provale prema Linuxu

Ovdje su popisi host sustava za otkrivanje upada i mrežnih sustava provale koji možete izvoditi na Linux platformi.

Sustavi za otkrivanje upada domaćina:

- OSSEC

- EventLog Analyzer

- Sagan

- Sigurnosni luk

- POMOĆNIK

- Samhain

- Fail2Ban

Mrežni sustavi za otkrivanje upada:

- frka

- Bro

- Suricata

- Sagan

- Sigurnosni luk

- Otvori WIPS-NG

Sustavi za otkrivanje upada u sustavu Windows

Unatoč popularnosti Windows Servera, programeri sustava za otkrivanje provale izgleda da nisu baš zainteresirani za proizvodnju softvera za Windows operativni sustav. Evo nekoliko IDS-ova koji se izvode u sustavu Windows.

Sustavi za otkrivanje upada domaćina:

- Upravitelj sigurnosnih događaja SolarWinds

- OSSEC

- EventLog Analyzer

Mrežni sustavi za otkrivanje upada:

- Upravitelj sigurnosnih događaja SolarWinds

- frka

- Suricata

Sustavi za otkrivanje upada u sustavu Mac OS

Vlasnici Mac-a imaju koristi od činjenice da se Mac OS X i macOS temelje na Unixu, pa tako postoji mnogo više opcija sustava za otkrivanje upada za vlasnike Maca nego onih koji imaju računala sa Windows operativnim sustavom.

Sustavi za otkrivanje upada domaćina:

- OSSEC

- EventLog Analyzer

- Sagan

- POMOĆNIK

- Samhain

- Fail2Ban

Mrežni sustavi za otkrivanje upada:

- Bro

- Suricata

- Sagan

Najbolji sustavi i alati za otkrivanje provale

Sada ste vidjeli brzi povratak sustava za otkrivanje upada koji se temelje na domaćinu i mrežnih sustava za otkrivanje upada po operacijskom sustavu. Na ovom popisu idemo dublje u pojedinosti svakog najboljeg IDS-a.

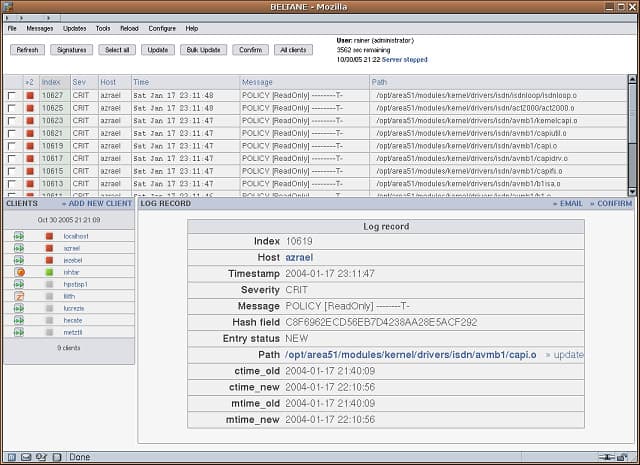

1. SolarWinds Security Event Manager (BESPLATNO ISPITIVANJE)

Upravitelj sigurnosnih događaja SolarWinds (SEM) traje dalje Windows Server, ali ona može zapisati poruke koje generira Unix, Linux, i Mac OS računala kao i Windows računala.

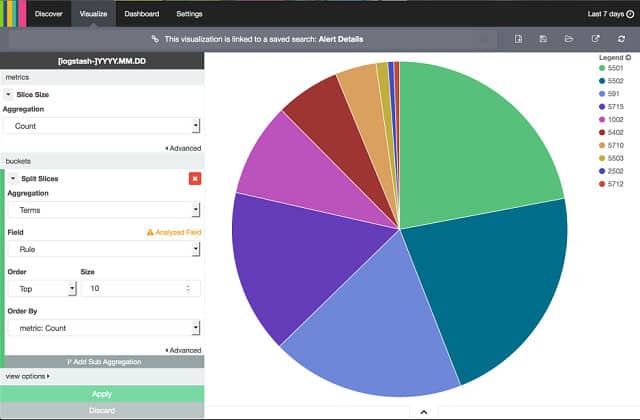

Kao upravitelj dnevnika, ovo je sustav za otkrivanje upada temeljen na hostu jer se bavi upravljanjem datotekama u sustavu. Međutim, upravlja i podacima prikupljenim od strane Snort-a, što ga čini dijelom mrežnog sustava za otkrivanje upada.

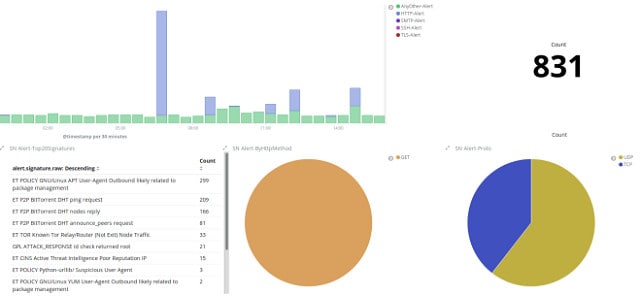

Snort je široko korišten snaffer za paket koji je kreirao Cisco Systems (vidi dolje). Ima poseban format podataka koji ostali proizvođači IDS alata integriraju u svoje proizvode. To je slučaj s upraviteljem događaja SolarWinds Security Event. Detekcija mrežnog provale sustavi ispituju podatke o prometu dok kruže mrežom. Da biste implementirali NIDS mogućnosti Upravitelja sigurnosnih događaja, morate koristite Snort kao alat za hvatanje paketa i tok snimljenih podataka preko Analize upravitelja događaja na analizu. Iako LEM djeluje kao HIDS alat kada se bavi stvaranjem i integritetom datoteka dnevnika, može primati mrežne podatke u stvarnom vremenu putem Snort-a, što je NIDS aktivnost.

SolarWinds proizvod može djelovati i kao sustav za sprečavanje provale jer može potaknuti radnje na otkrivanju provale. Paket isporučuje više od 700 pravila o korelaciji događaja, što mu omogućava da uoči sumnjive aktivnosti i automatski implementira aktivnosti sanacije. Te se akcije pozivaju Aktivni odgovori.

Ovi aktivni odgovori uključuju:

- Upozorenja o incidentima putem SNMP-a, ekranskih poruka ili e-pošte

- Izolacija USB uređaja

- Obustava korisničkog računa ili isključenje korisnika

- Blokiranje IP adrese

- Ubijanje procesa

- Isključivanje ili ponovno pokretanje sustava

- Isključivanje usluge

- Pokretanje usluge

Mogućnosti obrade poruka Snort-a Upravitelja sigurnosnih događaja čine je vrlo opsežnom sigurnost mreže alat. Zlonamjerna aktivnost može se zatvoriti gotovo trenutno zahvaljujući mogućnosti alata da kombinira Snort podatke s drugim događajima u sustavu. Rizik od prekida usluge otkrivanjem lažni pozitivi uvelike se smanjuje zahvaljujući fino podešenim pravilima korelacije događaja. Možete pristupiti tome sigurnost mreže sustav na a 30-dnevno besplatno probno razdoblje.

IZBOR UREDNIKA

Osnovno sredstvo za poboljšanje sigurnosti, reagiranje na događaje i postizanje usklađenosti.

Preuzimanje datoteka: Preuzmite besplatnu probnu inačicu od 30 dana

Službena stranica: https://www.solarwinds.com/security-event-manager

OS: Windows

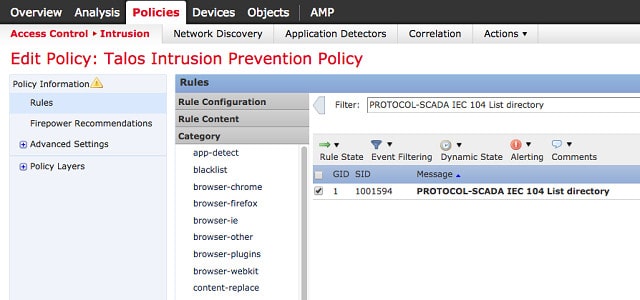

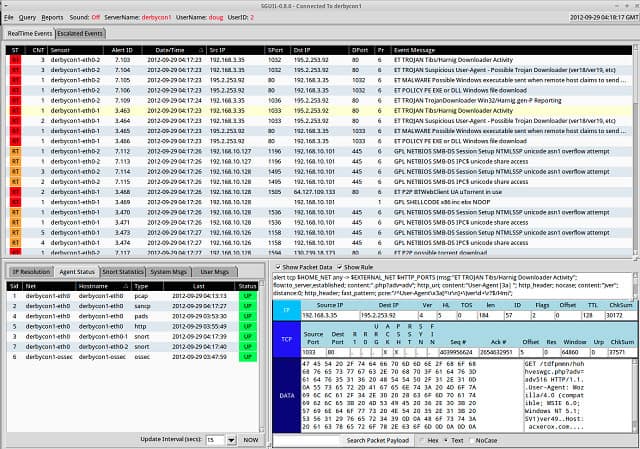

2. smrknuti

Snort je lider u industriji u NIDS-u, ali je i dalje slobodan za upotrebu. Ovo je jedan od rijetkih IDS-ova koji se mogu instalirati na Windows. Stvorio ga je Cisco. Sustav se može pokrenuti u tri različita načina i može implementirati obrambene strategije, tako da je to sustav za sprečavanje provale, kao i sustav za otkrivanje provale.

Tri načina Snort-a su:

- Sniffer način rada

- Zapisnik paketa

- Otkrivanje upada

Snort možete koristiti samo kao sniff paket, bez uključivanja njegovih mogućnosti otkrivanja provale. U ovom načinu dobivate live očitanje paketa koji prolaze kroz mrežu. U načinu pakiranja, ti detalji paketa pišu se u datoteku.

Kad pristupite funkcijama otkrivanja provale Snort-a, pozivate se na modul analize koji primjenjuje skup pravila na promet dok prolazi. Ta se pravila nazivaju “osnovna pravila”, a ako ne znate koja su vam pravila potrebna, možete ih preuzeti sa web stranice Snort. Međutim, kada postanete sigurni u metodologije Snorta, moguće je napisati svoje. Postoji velika baza zajednice za ovaj IDS i vrlo su aktivni na mrežnim stranicama zajednice Snort. Možete dobiti savjete i pomoć drugih korisnika, a također preuzimati pravila koja su iskusni korisnici Snort-a razvili.

Pravila će otkriti događaje kao što su skeniranje nevidljivih vrata, napadi prepunjenosti međuspremnika, CGI napadi, SMB sonde i otisci prsta na OS-u. Načini otkrivanja ovise o određenim pravilima koja se koriste i uključuju oba metode temeljene na potpisu i sustavi temeljeni na anomaliji.

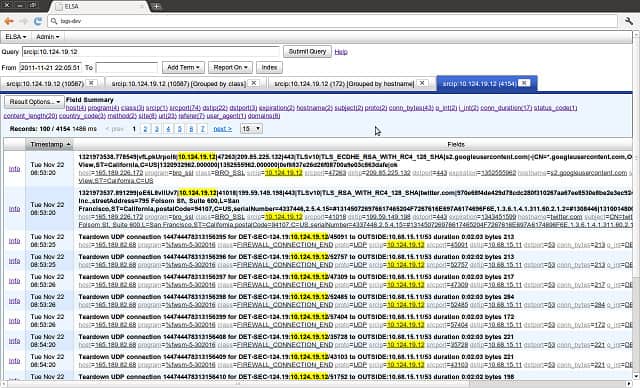

Snortova slava privukla je sljedbenike u industriji programera softvera. Brojne aplikacije koje su stvorile druge softverske kuće mogu izvršiti dublju analizu podataka koje je prikupio Snort. Oni uključuju Snorby, BAZA, Squil, i Anaval. Te prateće aplikacije pomažu vam da nadoknadite činjenicu da sučelje za Snort nije vrlo korisničko.

3. OSSEC

OSSEC se zalaže Sigurnost otvorenog koda HIDS. to je vodeći dostupni HIDS i potpuno je besplatan za upotrebu. Kao sustav za otkrivanje upada koji se temelji na domaćinu, program se usredotočuje na datoteke dnevnika na računalu na koje ga instalirate. Prati potpise svih kontrolnih datoteka kako bi otkrio moguće smetnje. U sustavu Windows čuvat će kartice o svim izmjenama u registru. Na Unix sustavima nadzirat će sve pokušaje dolaska na korijenski račun. Iako je OSSEC projekt otvorenog koda, on je u stvarnom vlasništvu Trend Micro-a, istaknutog proizvođača softvera za sigurnost.

Glavna aplikacija za nadzor može pokriti jedno računalo ili nekoliko domaćina, objedinjujući podatke u jednoj konzoli. Iako postoji Windows agent koji omogućava nadziranje Windows računala, glavna se aplikacija može instalirati samo na Unix sustav, što znači Unix, Linux ili Mac OS. Za glavni program postoji sučelje za OSSEC, ali to se instalira odvojeno i više nije podržano. Redovni korisnici OSSEC-a otkrili su druge aplikacije koje dobro funkcioniraju kao prednji dio alata za prikupljanje podataka: uključuju Splunk, Kibana i Graylog.

Datoteke dnevnika obuhvaćene OSSEC uključuju podatke FTP, pošte i web poslužitelja. Prati i evidenciju događaja operativnog sustava, vatrozid i antivirusne zapise i tablice, kao i evidencije prometa. Ponašanje OSSEC-a kontroliraju politike koje instalirate na njega. Oni se mogu nabaviti kao dodaci od velike korisničke zajednice koja je aktivna za ovaj proizvod. Pravilo definira uvjet uzbune. Ta se upozorenja mogu prikazati na konzoli ili poslati kao obavijesti putem e-pošte. Trend Micro nudi podršku za OSSEC uz naknadu.

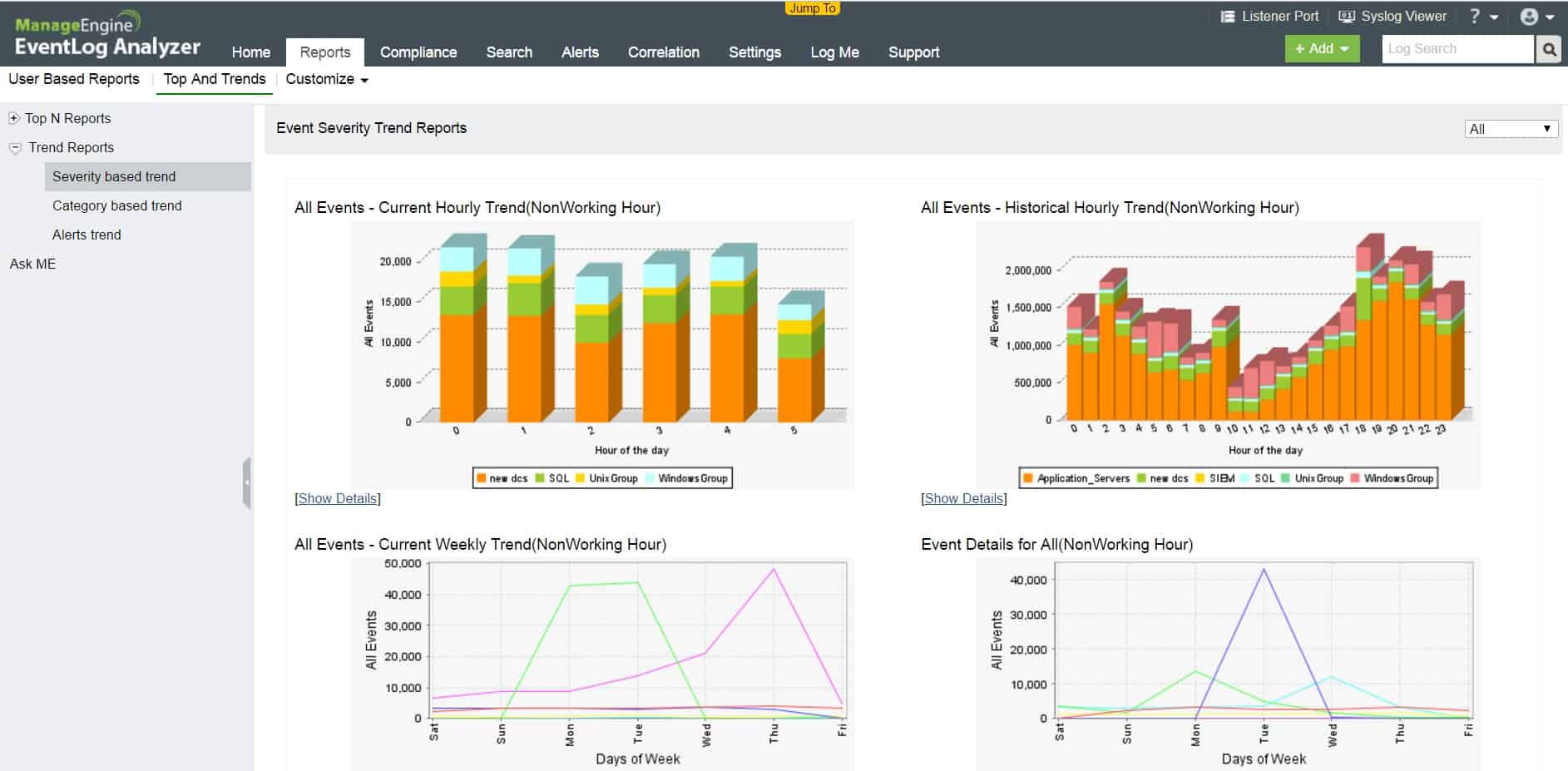

4. ManageEngine EventLog Analyzer

ManageEngine vodeći je proizvođač rješenja za praćenje i upravljanje IT infrastrukturom. EventLog Analyzer dio je sigurnosnih proizvoda tvrtke. Ovo je HIDS koja se usredotočuje na upravljanje i analizu datoteka dnevnika generiranih standardnim aplikacijama i operativnim sustavima. Alat se instalira na Windows Server ili Linux. On prikuplja podatke iz tih operativnih sustava i također iz Mac OS, IBM AIX, HP UX, i Solaris sustavi. Dnevnici sustava Windows uključuju izvore iz Windows Server Windows Vista i novijih i Windows DHCP Server.

Osim operativnih sustava, usluga okuplja i objedinjuje zapise iz Microsoft SQL Server i Proročanstvo baza podataka. Moguće je i kanalizirati upozorenja iz niza antivirusnih sustava, uključujući Microsoft Antimalware, ESET, Sophos, Sjever, Kaspersky, FireEye, Malwarebytes, McAfee, i Symantec. Skupit će zapisnike s web poslužitelja, vatrozida, hipervizora, usmjerivača, sklopki i skenera ranjivosti..

EventLog Analyzer okuplja poruke dnevnika i djeluje kao poslužitelj datoteka datoteka, organiziranje poruka u datoteke i mape prema izvoru i datumu poruka. Hitna upozorenja se takođe prosljeđuju na nadzornu ploču Analyzer EventLog i mogu se proslijediti na Sustavi za pomoć kao ulaznice za izazivanje neposredne pozornosti tehničara. Odluka o tome koji događaji predstavljaju potencijalno kršenje sigurnosti donosi se modul za obavještajnu prijetnju koja je ugrađena u paket.

Usluga uključuje automatsko pretraživanje dnevnika i povezanost događaja za sastavljanje redovnih izvještaja o sigurnosti. Među tim izvješćima je format za povlašteno nadgledanje i reviziju korisnika (PUMA) i različiti formati potrebni za dokazivanje usklađenosti s PCI DSS, FISMA, ISO 27001, GLBA, Hipaa, SOX, i GDPR.

ManageEngine EventLog Analyzer dostupan je u tri izdanja. Prva od njih je Besplatno. Međutim, Besplatno izdanje ograničeno je na praćenje dnevnika iz pet izvora, što zapravo nije dovoljno za bilo koji moderni posao izvan vrlo malih poduzeća. Dva plaćena izdanja su Premija i distribuiran. Distribuirani plan znatno je skuplji od Premium plana. Premium sustav trebao bi biti dovoljan za većinu poduzeća na jednom mjestu, dok će distribuirana verzija obuhvatiti više mjesta i neograničen broj izvora zapisa u zapisniku. Možete isprobati sustav s 30-dnevnim besplatnim probnim vremenom koji ima ograničenje od 2000 izvora poruka.

5. Suricata

Suricata je vjerojatno glavna alternativa Snortu. Postoji ključna prednost koju Suricata ima nad Snortom, a to je da prikuplja podatke na aplikacijskom sloju. Time se prevladava sljepoća koju Snort mora potpisima podijeliti na nekoliko TCP paketa. Suricata čeka dok se ne skupe svi podaci u paketima prije nego što informacije premjeste u analizu.

Iako sustav radi na aplikacijskom sloju, može nadzirati aktivnost protokola na nižim razinama, poput IP, TLS, ICMP, TCP i UDP. Ispituje promet u stvarnom vremenu za različite mrežne aplikacije, uključujući FTP, HTTP i SMB. Monitor ne gleda samo strukturu paketa. Može pregledati TLS certifikate i usredotočiti se na HTTP zahtjeve i DNS pozive. Uređaj za ekstrakciju datoteka omogućuje vam ispitivanje i izoliranje sumnjivih datoteka s karakteristikama virusne infekcije.

Suricata je kompatibilna sa Snortom i možete koristiti ista VRT pravila napisana za tog NIDS vođu. Oni treći alati, kao što su Snorby, BAZA, Squil, i Anaval koji se integriraju sa Snortom također se mogu uključiti u Suricata. Dakle, pristup Snort zajednici za savjete i besplatna pravila može biti velika korist za korisnike Suricata. Ugrađeni skriptni modul omogućava vam kombiniranje pravila i dobivanje preciznijeg profila otkrivanja nego što vam ga može dati Snort. Suricata koristi metode potpisa i anomalije.

Suricata ima pametnu arhitekturu obrade koja omogućava ubrzanje hardvera pomoću mnogo različitih procesora za istodobnu aktivnost s više niti. Čak se može djelomično prikazivati i na vašoj grafičkoj kartici. Ova raspodjela zadataka sprečava da se opterećenje smanji na samo jednog domaćina. To je dobro jer je jedan problem ovog NIDS-a taj što je težak na obradi. Suricata ima vrlo glatku nadzornu ploču koja uključuje grafiku kako bi znatno olakšala analizu i prepoznavanje problema. Unatoč ovom skupocjenom prednjem dijelu, Suricata je besplatna.

6. Bro

Bro je a besplatni NIDS što nadilazi otkrivanje provale i može vam pružiti i druge funkcije nadzora mreže. Korisnička zajednica Bro obuhvaća mnoge akademske i znanstveno-istraživačke institucije.

Funkcija otkrivanja provale Bro vrši se u dvije faze: evidentiranje prometa i analiza. Kao i kod Suricata, Bro ima veliku prednost u odnosu na Snort u tome što njegova analiza djeluje na aplikacijskom sloju. To vam omogućava vidljivost kroz sve pakete za širu analizu aktivnosti mrežnih protokola.

Analiza modula Bro ima dva elementa koja djeluju na analizu potpisa i otkrivanje anomalije. Prvi od ovih alata za analizu je Motor događaja Bro. To prati pokretanje događaja, poput nove TCP veze ili HTTP zahtjeva. Svaki je događaj zabilježen, pa je ovaj dio sustava neutralan prema pravilima – on pruža samo popis događaja u kojima analiza može otkriti ponavljanje radnji ili sumnjivo raznoliku aktivnost generiranu istim korisničkim računom.

Iskopavanje podataka o događaju izvodi skripte politike. Upozorenje će izazvati akciju, pa Bro je sustav za sprečavanje provale kao i analizator mrežnog prometa. Skripte pravila mogu se prilagoditi, ali uglavnom se rade unutar standardnog okvira koji uključuje podudaranje potpisa, otkrivanje anomalije i analizu veze..

Pomoću Bro-a možete pratiti HTTP, DNS i FTP aktivnosti i pratiti SNMP promet, omogućuje vam provjeru promjena u konfiguraciji uređaja i uvjeta SNMP zamke. Svako je pravilo skup pravila i niste ograničeni brojem aktivnih pravila ili slojevima snopa protokola koje možete ispitati. Na nižim razinama možete paziti na DDoS syn napade poplava i otkriti skeniranje portova.

Bro se može instalirati na Unix, Linux i Mac OS.

7. Sagan

Sagan je a sustav za otkrivanje upada na osnovi domaćina, pa je ovo alternativa OSSEC-u i također je besplatno korištenje. Iako je HIDS, program je kompatibilan s podacima koje je prikupio Snort, a to je NIDS sustav. Ova se kompatibilnost proširuje i na ostale alate koji se mogu koristiti u suradnji sa Snortom, kao što su Snorby, BAZA, Squil, i Anaval. Izvori podataka iz Bro i Suricata mogu se također uključiti u Sagan. Ovaj se alat može instalirati na Unix, Linux i Mac OS. Iako ne možete pokrenuti Sagan u sustavu Windows, možete ga unijeti u zapisnike događaja Windows.

Strogo govoreći, Sagan je alat za analizu zapisa. Element koji mu nedostaje da bi ga učinio samostalnim NIDS-om je modul za sniženje paketa. No, s pozitivne strane, to znači da Sagan ne treba namjenski hardver i ima fleksibilnost za analizu i dnevnika domaćina i podataka mrežnog prometa. Ovaj bi alat trebao biti pratnja ostalim sustavima za prikupljanje podataka da bi se stvorio potpuni sustav otkrivanja provale.

Neke lijepe značajke Sagana uključuju IP lokator, koji omogućuje vam da vidite zemljopisni položaj IP adresa za koje je otkriveno da imaju sumnjive aktivnosti. To će vam omogućiti da objedinite akcije IP adresa za koje se čini da djeluju usklađeno u obliku napada. Sagan može distribuirati svoju obradu na nekoliko uređaja, olakšavajući opterećenje na CPU-u vašeg poslužitelja ključeva.

Ovaj sustav uključuje izvršavanje skripte, što znači da će generirati upozorenja i izvoditi radnje na otkrivanju scenarija provale. Može komunicirati s tablicama vatrozida kako bi implementirao IP zabrane u slučaju sumnjivih aktivnosti iz određenog izvora. Dakle, ovo je sustav za sprečavanje provale. Modul za analizu funkcionira s metodologijama otkrivanja potpisa i anomalija.

Sagan ne ulazi na svačiju listu najboljih IDS-a jer se ne kvalifikuje kao IDS kao analizator datoteka zapisa. Međutim, njegov HIDS s naletom NIDS koncepta čini ga zanimljivim prijedlogom kao komponenta hibridnog IDS alata za analizu.

8. Sigurnosni luk

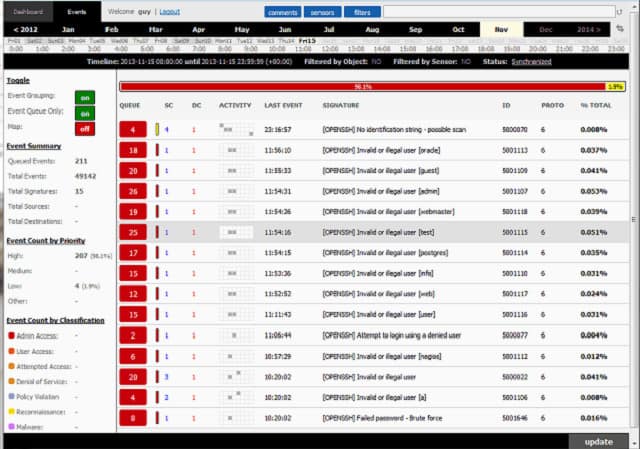

Za spoj IDS rješenja možete pokušati besplatni sigurnosni sustav luk. Većina alata IDS-a na ovom popisu su projekti otvorenog koda. To znači da svatko može preuzeti izvorni kod i promijeniti ga. To je upravo ono što je učinio programer Security Onion. Uzeo je elemente iz izvornog koda frka, Suricata, OSSEC, i Bro i spojio ih da to naprave besplatni hibridni NIDS / HIDS sa sjedištem u Linuxu. Sigurnosni luk napisan je da radi na Ubuntuu, a integrira i elemente iz naprednih sustava i alata za analizu, uključujući Snorby, Sguil, Squert, Kibana, ELSA, Xplico, i NetworkMiner.

Iako je sigurnosni luk klasificiran kao NIDS, on uključuje i funkcije HIDS-a. Pratit će vaš zapisnik i konfigurirati datoteke radi sumnjivih aktivnosti i provjeriti na provjerama tih datoteka radi neočekivanih promjena. Jedan od nedostataka sveobuhvatnog pristupa sigurnosnog luka u nadzoru mreže je njegova složenost. Ima nekoliko različitih operativnih struktura i nema na mreži dovoljno materijala za učenje ili u paketu da bi se mrežni administrator mogao upoznati sa svim mogućnostima alata.

Analizu mreže provodi a sniffer paket, koji mogu prikazati podatke o prolazu na ekranu i upisati u datoteku. Mehanizam analize Security Onion-a se događa gdje se stvari zakompliciraju jer postoji toliko različitih alata s različitim operativnim procedurama da ćete možda na kraju ignorirati većinu njih. Sučelje Kibane nudi nadzornu ploču za Security Onion a uključuje neke lijepe grafikone i grafikone kako biste olakšali prepoznavanje statusa.

Pravila upozorenja koja se temelje na potpisu i anomaliji uključena su u ovaj sustav. Dobivate informacije o stanju uređaja kao i obrascima prometa. Sve bi se to uistinu moglo dogoditi s nekom automatizacijom akcije, kojoj nedostaje Security Onion.

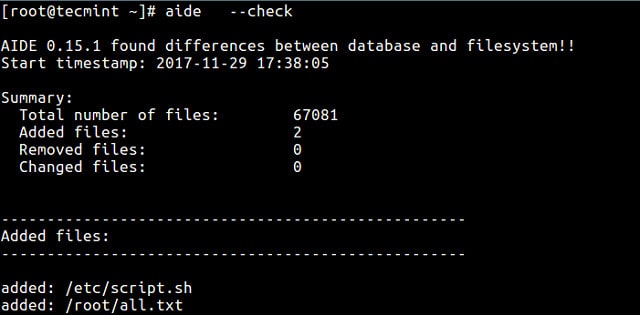

9. POMOĆ

O “Naprednom okruženju za otkrivanje ulaska” puno se piše, pa su programeri ovog IDS-a odlučili da skraćuju njegovo ime na AIDE. Ovo je besplatni HIDS usredotočena na otkrivanje rootkita i usporedbu potpisa datoteka za Unix i Unix operativne sustave, tako da će raditi i na Mac OS i Linuxu.

Ako ste razmislili o Tripwireu, bilo bi vam bolje pogledati AIDE, jer je ovo besplatna zamjena za ovaj zgodan alat. Tripwire ima besplatnu verziju, ali puno ključnih funkcija koje većini ljudi trebaju iz IDS-a dostupno je samo uz plaćeni Tripwire, tako da besplatno dobivate puno više funkcionalnosti uz AIDE.

Sustav sastavlja bazu podataka administrativnih podataka iz konfiguracijskih datoteka kad se prvi put instalira. Da stvara osnovnu liniju i tada se sve promjene u konfiguracijama mogu povući natrag kad god se utvrde promjene u sistemskim postavkama. Alat uključuje metode praćenja potpisa i anomalije. Provjere sustava izdaju se na zahtjev i ne rade stalno, što je pomalo nedostatak ovog HIDS-a. Budući da je ovo funkcija naredbenog retka, možete je zakazati da se periodično izvodi operativnom metodom, poput cron-a. Ako želite podatke u blizini u stvarnom vremenu, jednostavno ih možete zakazati kako bi se izvodili vrlo često.

AIDE je u stvari samo alat za usporedbu podataka i ne uključuje nikakav skriptni jezik, morali biste se pouzdati u svoje skriptirane vještine da biste u ovaj HIDS unijeli pretraživanje podataka i izvršili funkcije implementacije. Možda bi AIDE trebalo promatrati više kao alat za upravljanje konfiguracijom, a ne kao sustav za otkrivanje provale.

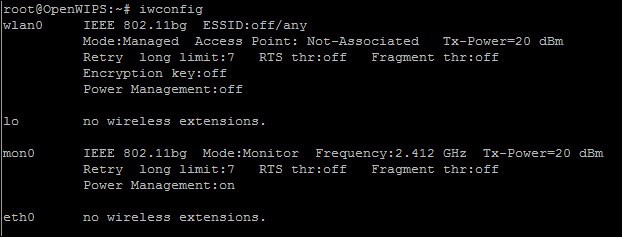

10. Otvorite WIPS-NG

Ako ste čuli za Aircrack-NG, možda biste malo pazili na to mrežni IDS jer ga je razvio isti poduzetnik. Aircrack-NG je snajper za pakete bežične mreže i alat za kreiranje lozinki, koji su postali dio svakog alata za hakere WiFi mreže.

U WIPS-NG vidimo slučaj krivolovca-okrenutog divljača. Ovaj je besplatni softver osmišljen za obranu bežičnih mreža. Iako Aircrack-NG može raditi na različitim operativnim sustavima, Open WIPS-NG radi samo na Linuxu. Naziv “WIPS” znači “bežični sustav za sprečavanje upada”, tako da ovaj NIDS otkriva i blokira upad.

Sustav uključuje tri elementa:

- Senzor

- server

- Sučelje

Planira se omogućiti WIPS-NG instalaciju za nadziranje više senzora. Međutim, trenutno svaka instalacija može sadržavati samo jedan senzor. To ne bi trebao biti preveliki problem jer samo jednim senzorom možete postići više zadataka. Senzor je paketni njuškalo, koji također ima mogućnost manipulacije bežičnim prijenosima u srednjem protoku. Tako senzor djeluje kao primopredajnik za sustav.

Informacije koje je senzor prikupio prosljeđuju se na poslužitelj, i tu se događa magija. Programski paket poslužitelja sadrži mehanizam za analizu koji će otkriti uzorke upada. Interventna pravila za blokiranje otkrivenih upada također se proizvode na poslužitelju. Radnje potrebne za zaštitu mreže šalju se kao upute senzoru.

Modul sučelja sustava je nadzorna ploča koja prikazuje događaje i upozorenja administratoru sustava. To je također mjesto gdje se postavke mogu prilagoditi i obrambene akcije se mogu prilagoditi ili poništiti.

11. Samhain

Samhain, proizveden od strane tvrtke Samhain Design Labs u Njemačkoj, je sustav za otkrivanje upada koji se temelji na hostu i koji je besplatan za upotrebu. Može se pokrenuti na jednom računalu ili na mnogim domaćinima, nudeći centralizirano prikupljanje podataka o događajima koje otkriju agenti koji rade na svakom računalu..

Zadaci koje obavlja svaki agent uključuju provjeru integriteta datoteke, nadzor datoteke datoteka i nadgledanje portova. Procesi traže rootkit viruse, nevaljane SUID-ove (korisnička prava pristupa) i skrivene procese. Sustav primjenjuje šifriranje za komunikaciju između agenata i središnjeg kontrolera u multi-host implementacijama. Veze za isporuku podataka datoteka dnevnika uključuju zahtjeve za provjeru autentičnosti, koji sprječavaju uljeze da otmu ili zamijene proces praćenja.

Podaci koje je prikupio Samhain omogućuju analizu aktivnosti na mreži te će istaknuti znake upozorenja. Međutim, neće blokirati upad ili očistiti nepoštene procese. Trebat ćete čuvati sigurnosne kopije vaših konfiguracijskih datoteka i identiteta korisnika kako biste riješili probleme koje otkriva Samhain monitor.

Jedan od problema hakera i upada virusa je što uljez poduzima korake kako bi se sakrio. To uključuje ubijanje izvan procesa praćenja. Samhain koristi prikrivenu tehnologiju da zadrži svoje procese skrivene, sprečavajući na taj način uljeze da manipuliraju ili ubijaju IDS. Ova metoda nevidljivosti naziva se “steganografija”.

Centralne datoteke dnevnika i sigurnosne kopije potpisa potpisani su PGP ključem kako bi se spriječilo neovlašteno diranje uljeza.

Samhain je sustav s otvorenim kodom koji se može besplatno preuzeti. Dizajniran je prema POSIX smjernicama kako bi bio kompatibilan s Unixom, Linuxom i Mac OS-om. Središnji monitor će prikupljati podatke iz različitih operativnih sustava.

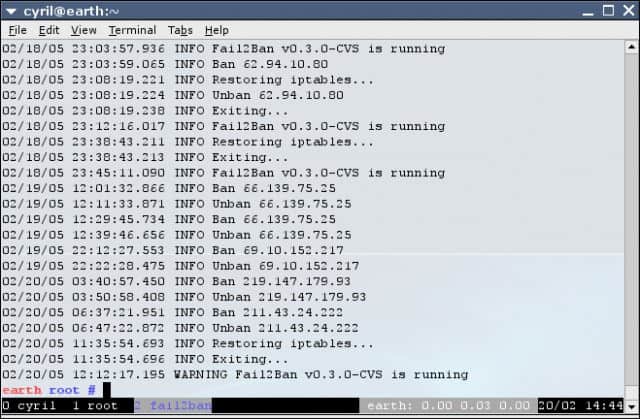

12. Fail2Ban

Fail2Ban je a besplatni sustav za otkrivanje upada na bazi domaćina koja je usredotočena na otkrivanje zabrinjavajućih događaja zabilježenih u datotekama dnevnika, poput prekomjernih neuspjelih pokušaja prijave. Sustav postavlja blokove na IP adrese koji prikazuju sumnjivo ponašanje. Te zabrane obično traju samo nekoliko minuta, ali to može biti dovoljno da se poremeti standardni scenarij automatskog kreiranja lozinke. Ova politika može biti učinkovita i protiv DoS napada. Stvarnu duljinu zabrane IP adresa može prilagoditi administrator.

Fail2Ban je zapravo an sustav za sprečavanje prodora jer može djelovati kada se otkrije sumnjiva aktivnost, a ne samo zabilježi i istakne moguću upad.

Zbog toga, administrator sustava mora biti oprezan u pravilima pristupa prilikom postavljanja softvera jer Prevelika strategija prevencije mogla bi lako isključiti nepoštene korisnike. Problem s Fail2Ban je taj što se usredotočuje na opetovane radnje s jedne adrese. To mu ne daje mogućnost da se nosi s distribuiranim kampanjama za uklanjanje lozinki ili DDoS napadima.

Fail2Ban je napisan na Python-u i može pisati u sistemske tablice kako bi blokirao sumnjive adrese. Ove se automatske zaključavanja događaju u Netfilteru, iptables, PF firewall pravilima i hosts.deny tablici TCP Wrapper.

Opseg nadgledanja napada sustava definiran je nizom filteri koji upućuju IPS na koje usluge treba nadzirati. To uključuje Postfix, Apache, Kurirski poslužitelj pošte, Lighttpd, sshd, vsftpd i qmail. Svaki se filtar kombinira s radnjom koja se izvodi u slučaju otkrivanja stanja upozorenja. Kombinacija filtra i radnje naziva se “zatvor”.

Ovaj je sustav napisan na POSIX standardu, tako da se može instalirati na Unix, Linux i Mac OS operativne sustave.

Kako odabrati IDS

Hardverski zahtjev mrežnih sustava za otkrivanje provale može vas odbiti i gurnuti prema sustavu utemeljenom na domaćinu, što je puno lakše za uspostavljanje i rad. Međutim, nemojte zanemariti činjenicu da vam za te sustave nije potreban specijalizirani hardver, već posvećeni domaćin.

U istini, trebali biste gledati kako dobiti i HIDS i NIDS za svoju mrežu. To je zato što morate paziti na promjene konfiguracije i korijenski pristup na računalima, kao i na promatranje neobičnih aktivnosti u prometnim tokovima na vašoj mreži..

Dobra vijest je da su svi sustavi na našem popisu besplatni ili besplatna suđenja, tako da možete isprobati nekoliko njih. Aspekt korisničke zajednice ovih sustava može vas posebno odvesti ako već imate kolegu koji ima iskustva s tim. Mogućnost dobivanja savjeta od drugih mrežnih administratora konačno je privlačenje ovih sustava i čini ih privlačnijima od plaćenih rješenja uz profesionalnu podršku Help Desk-a.

Ako je vaša tvrtka u sektoru koji zahtijeva poštivanje sigurnosnih standarda, poput PCI-ja, tada će vam stvarno trebati IDS. Također, ako imate osobne podatke o osobama javnosti, vaši postupci za zaštitu podataka trebaju biti nužni spriječiti tužbu vaše tvrtke zbog curenja podataka.

Iako će vam vjerojatno trebati cijeli vaš radni dan samo da biste bili na vrhu mrežnog administratora u ladici, nemojte odlagati odluku o instaliranju sustava za otkrivanje provale. Nadamo se da vas je ovaj vodič gurnuo u pravom smjeru. Ako imate preporuke o svom omiljenom IDS-u i ako imate iskustva s bilo kojim od sustava spomenutih u ovom vodiču, ostavite bilješku u odjeljku s komentarima u nastavku i podijelite svoja razmišljanja sa zajednicom.

Daljnje čitanje

Comparitech vodiče za umrežavanje

- Top 10 alata za praćenje LAN-a za [year]. godinu

- Konačni vodič za DHCP

- Konačni vodič za SNMP

- Vrhunski vodič za upravljanje mobilnim uređajima (MDM) u [year]. godini

- Vrhunski vodič za BYOD u [year]. godini

- Top 10 upravljanje poslužiteljem & alati za praćenje za [year]

- Najbolji besplatni analizatori i sakupljači NetFlow za Windows

- 6 najboljih besplatnih skenera ranjivosti mreže i kako ih koristiti

- 8 najboljih paketskih njuška i mrežnih analizatora za [year]. godinu

- Najbolji softver i alati za praćenje propusnosti za analizu korištenja mrežnog prometa

Ostale informacije o nadzoru mreže

- Wikipedija: Sustav za otkrivanje provale

- Tehnička meta: Sustav za otkrivanje provale (IDS)

- OCD: Što je sustav za otkrivanje provale?

- Lifewire: Uvod u sustave za otkrivanje provale

- YouTube: Sustavi za otkrivanje provale

nje provale koristi senzore na samom računalu kako bi otkrili nepravilne aktivnosti, poput pokušaja neovlaštenog pristupa ili zlonamjernog softvera. HIDS-ovi su korisni za otkrivanje napada koji se ne prenose preko mreže, poput napada na aplikacije ili operativni sustav. Međutim, HIDS-ovi mogu biti manje učinkoviti u otkrivanju napada koji se prenose preko mreže.

Mrežni sustavi za otkrivanje upada (NIDS) su druga vrsta sustava za otkrivanje provale. Ovi sustavi nadziru promet na mreži kako bi otkrili nepravilne aktivnosti. NIDS-ovi su korisni za otkrivanje napada koji se prenose preko mreže, poput napada na mrežne protokole ili servise. Međutim, NIDS-ovi mogu biti manje učinkoviti u otkrivanju napada koji se ne prenose preko mreže.

Kada se radi o odabiru između HIDS-a i NIDS-a, važno je razmotriti vrste napada koje želite otkriti i zaštititi se od njih. Ako se radi o napadima na aplikacije ili operativni sustav, HIDS bi mogao biti bolji izbor. Ako se radi o napadima na mrežne protokole ili servise, NIDS bi mogao biti bolji izbor.

U svakom slučaju, sustavi za otkrivanje provale su ključni za sigurnost mreže i važno je odabrati pravi alat za vaše potrebe. U ovom pregledu smo predstavili neke od najboljih sustava za otkrivanje provale na tržištu, koji su besplatni za korištenje i dostupni za Windows, Linux i Mac. Važno je napomenuti da je odabir IDS-a samo jedan dio cjelokupne strategije sigurnosti mreže, a da bi se mreža u potpunosti zaštitila, potrebno je primijeniti i druge sigurnosne mjere poput firewalla, antivirusnog softvera i sigurnosnih politika.