حمله رله چیست؟ این شبیه به یک حمله در وسط یا بازپخش است. هر سه نوع حمله شامل رهگیری اطلاعات با قصد تقلب در مورد استفاده های بعدی آنها است ، به عنوان مثال:

- سیگنال های رادیویی یا پیام های تأیید اعتبار بین دو دستگاه (یا افراد) ممکن است باشد ربوده شد

- یک استراق سمع ممکن است مهاجم برای یافتن ، رهگیری و ذخیره سیگنال مستقیماً از یک دستگاه واحد ، به عنوان مثال ، تلاش کند. fob key وسیله نقلیه ، که دائماً سیگنال های رادیویی را منتشر می کند تا نزدیکی وسیله نقلیه صاحبش را بررسی کند

- یک مجرم ممکن است سیگنال را برای دستگاه قربانی ارسال کند فوت و فن در ارسال پاسخی که می توانند از آنها برای تأیید اعتبار دستگاه یا برنامه دیگر استفاده کنند

برای توضیح اینکه حمله رله چیست ، بیایید به دو نوع حمله مشابه ، حمله به انسان در وسط و حمله مجدد نگاه کنیم و آنها را با حمله رله مقایسه کنیم.

این حملات بسیار مشابه هستند ، MITM متداول ترین اصطلاح ، گاهی اوقات نادرست است. هر حمله بسته به سناریو عناصر دیگری دارد. در زیر چند تفاوت ظریف وجود دارد که هر نوع حمله را ، که گاه تنها اندکی از آن ، از سایرین متمایز می کند. نام هر حمله بیانگر تکنیک یا قصد اصلی آن است: رهگیری و اصلاح اطلاعات برای دستکاری در یک وسیله مقصد. پخش مجدد اطلاعات سرقت شده برای تقلید یا جعل یک وسیله اصلی. یا انتقال اطلاعات دزدیده شده برای فریب یک وسیله مقصد.

- حملات انسان به وسط – داده ها بین دو طرف رهگیری می شوند و می توانند قبل از اینکه مهاجم داده (گاهی اوقات تغییر یافته) را به گیرنده مورد نظر (یا دیگری) منتقل کند ، مشاهده و اصلاح شود. به طور كلاسیك ، یكی از احزاب اصلی ارتباطات را آغاز می كند. به عنوان مثال ، یک دزد می تواند ارتباطی بین دستگاه شما و یک سرور ، و پیام را تغییر دهید, به عنوان مثال، دسترسی خود را به سرور مسدود کنید. حملات MITM می تواند مکالمات بین دو طرف را کنترل کند و باعث شود آنها فکر کنند که وقتی هر یک از طرفین واقعاً در مورد گفتگوی بین المللی ، مهاجم صحبت می کنند ، با یکدیگر در حال گفتگو هستند. حمله رله SMB نسخه ای از حمله MITM است.

- حمله مجدد – بر خلاف حملات وسط انسان ، در مجدداً حملات مجرم ، محتوای یک پیام (مثلاً یک پیام احراز هویت) را سرقت می کند و آن را به مقصد اصلی مورد نظر می فرستد. به عنوان مثال ، یک دزد می تواند سیگنال را از راه دور که استفاده می کنید برای باز کردن درب جلوی بدون کلید خود ، ذخیره آن ، استفاده کرده و بعداً از آن برای باز کردن درب در حالی که خارج هستید استفاده کنید ، یعنی. پیام را دوباره پخش کنید. مثال دیگر در جایی است که یک مهاجم اعتبارنامه هایی را که از یک کاربر شبکه به یک میزبان ارسال می شود ، رهگیری می کند و از آنها برای دسترسی به سرور استفاده می کند ، میزبان را به اندازه کافی اشتباه می کند تا یک جلسه جدید برای مهاجم ایجاد کند..

در مقابل ، در حمله رله یک مهاجم ارتباط بین دو طرف را متوقف می کند و سپس بدون مشاهده یا دستکاری در آن, آن را به دستگاه دیگری رله می کند. به عنوان مثال ، یک دزد می تواند سیگنال رادیویی را از دستگیره کلید وسیله نقلیه شما ضبط کند و آن را به یک همدست منتقل کند که می تواند از آن برای باز کردن درب ماشین شما استفاده کند. تفاوت اصلی بین MITM و حمله رله در حالت دوم ، نه فرستنده و نه گیرنده نیازی به برقراری ارتباطی بین این دو ندارند. در بعضی موارد ، یک مهاجم ممکن است پیام را تغییر دهد اما معمولاً فقط در حد تقویت سیگنال است.

سه نمونه از حملات رله

- سرقت رله خودرو

- حمله رله SMB (بلوک پیام سرور)

- حملات کارت بدون تماس

1. سرقت رله خودرو

هنگامی که اتومبیل ها هدف قرار می گیرند ، بعضی اوقات به حملات رله نیز گفته می شود سرقت های رله, fob کلید بی سیم, یا سارا (حملات رله تقویت سیگنال). در سارا ، سارقان استفاده می كنند تقویت کننده های سیگنال به:

- دامنه سیگنالهای رادیویی را که بین همدستان واقع شده اند ، مسافتی از یکدیگر قرار دهید ، گسترش دهید ، به این ترتیب به سارقان امکان مانور بیشتری می دهید

- ماشین های احمقانه که فکر می کنند fobs های کلیدی خود را در نزدیکی نزدیک تر از واقع هستند ، به عنوان بسیاری ، اگر نه بیشتر ، مدل های اتومبیل به طور خودکار باز می شوند که fobs آنها در محدوده است

هک رله خودرو در حال افزایش است

اگرچه آمار کمی از این نوع حمله متداول در دسترس است ، اما تولید کنندگان موتور و متخصصان امنیت سایبری می گویند که این روند رو به افزایش است و این نشان می دهد که سودآور است و یا حمله نسبتاً آسانی برای اجرای آن است..

ردیاب ، یک شرکت ردیابی وسایل نقلیه انگلیس ، گفت: “80٪ از کل وسایل نقلیه سرقت شده و بازیابی شده توسط این شرکت در سال [year] بدون استفاده از کلیدهای مالک به سرقت رفت.” به عنوان مدل ها و مدل ها ثبت نشده است. Business Wire (paywall) تخمین می زند که بازار امنیت خودرو بین سالهای [year] و [year] به ارزش 10 میلیارد دلار خواهد بود.

احتمال حمله رله به وسایل نقلیه حداقل تا سال 2011 گزارش شد ، هنگامی که محققان سوئیس اعلام کردند که با موفقیت در ده خودرو بدون کلید هک شده اند. در آن زمان ، کارشناسان امنیتی تصور می کردند که تهدید جنایی کم خطر است زیرا تجهیزات ، در آن روزها بسیار گران بود. امروز به سرمایه بسیار کمی نیاز دارد. دستگاه هایی برای اجرای حملات رله ارزان و به صورت آزاد در سایتهایی مانند eBay و Amazon قرار دارند.

چگونه اتومبیل های بدون کلید کار می کنند?

یک کلید اتومبیل سنتی با آنچه که به عنوان fob یا از راه دور شناخته می شود جایگزین می شود ، اگرچه برخی از افراد آن را کلید (گیج کننده) می نامند. بگذارید آنرا یک کلاه کلیدی بنامیم. fob کلیدی به عنوان فرستنده عمل می کند ، با فرکانس حدود 315 مگاهرتز کار می کند ، که سیگنال های رادیویی رمزگذاری شده RFID را ارسال و دریافت می کند. دامنه انتقال بین تولید کنندگان متفاوت است اما معمولاً 5-20 متر است. آنتن های داخل اتومبیل همچنین قادر به ارسال و دریافت سیگنال های رادیویی رمزگذاری شده هستند. برخی از وسایل نقلیه از بلوتوث یا NFC برای انتقال سیگنال از تلفن همراه به ماشین استفاده می کنند.

همانطور که در ویکی پدیا توضیح داده شده است ، یک سیستم Remote Keyless (RKS) “به قفل اشاره دارد که از یک ریموت الکترونیکی استفاده می کند کلید که توسط یک دستگاه دستی یا به صورت خودکار در مجاورت فعال می شود.بسته به مدل خودرو ، ممکن است برای شروع خودرو از سیستم fob (کلید Remote Keyless Ignition) استفاده شود ، اما گاهی اوقات فقط باعث باز شدن خودرو (سیستم ورودی Remote Keyless Entry) می شود و راننده باید یک دکمه احتراق را فشار دهد. به خاطر داشته باشید, برخی از مهاجمان مایل به سرقت وسیله نقلیه نیستند. آنها ممکن است فقط مانند هر لپ تاپ روی صندلی عقب در داخل باشند.

چگونه حمله رله بر روی ماشین شما اجرا می شود?

fob های کلیدی همیشه به گوش سیگنالهای منتقل شده از اتومبیل خود توجه می کنند ، اما fob اصلی باید کاملاً نزدیک ماشین باشد تا آنتن خودرو بتواند سیگنال را تشخیص داده و به طور خودکار اتومبیل را باز کند.. مجرمان می توانند از تجهیزات تقویت کننده رادیویی برای تقویت سیگنال فوبی که خارج از محدوده خودرو است استفاده کنند (به عنوان مثال در داخل خانه مالک) ، سیگنال را رهگیری کرده و آن را به دستگاهی که در نزدیکی خودرو قرار دارد انتقال دهید. سپس این دستگاه برای باز کردن قفل آن ، پیام “کنجد باز” دریافت شده به خودرو را ارسال می کند.

انواع حملات رله خودرو

بازی انتظار

به نقل از دیلی میل ، خبرنگاران آنها یک دستگاه رادیویی به نام HackRF را به صورت آنلاین خریداری کرده و از آن برای باز کردن یک Range Range Rover در دو دقیقه استفاده کردند.

“با قیمت 257 پوند ، این دستگاه به شما اجازه می دهد تا مجرمان ، سیگنال رادیویی را از کلید عبور دهند ، زیرا صاحب ماشین قفل وسیله نقلیه را باز می کند. در یک لپ تاپ بارگیری می شود و سارقان سیگنال سرقت شده را انتقال می دهند تا وقتی صاحب آن را بدون مراقبت رها کند ، شکسته شود. “

حمله به ایستگاه رله (RSA)

گاهی اوقات کلیدهای قلاب اصلی خوانده می شوند کلیدهای مجاورت زیرا آنها وقتی کار می کنند که صاحب خودرو در محدوده ماشین خود باشد. گزارش شده توسط Jalopnik ، محققان شرکت امنیتی چینی Qihoo 360 دو اسباب بازی رادیویی با قیمت کل 22 دلار ساخته اند ، که در کنار هم توانستند فریب دادن کلید واقعی اتومبیل و فریب دادن یک اتومبیل به فکر نزدیک بودن اجاق گاز.

در آزمایش Qihoo 360 محققان همچنین موفق به مهندسی معکوس سیگنال رادیویی شدند. آنها این کار را با ضبط سیگنال ، تغییر شکل آن و سپس ارسال آن با فرکانس پایین تر انجام دادند ، که به محققان این امکان را داد تا دامنه آن را تا 1000 فوت دورتر گسترش دهند..

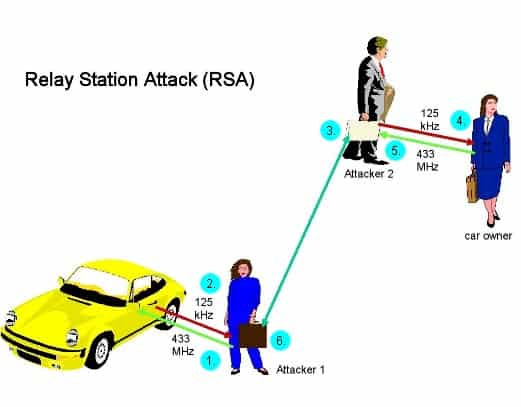

حمله به ایستگاه رله (منبع: اندکی تغییر یافته از ویکی پدیا)

در سناریوی فوق:

- دزد اول سیگنالی را به یک اتومبیل می فرستد و جعبه ای از کلید اصلی را جعل می کند

- ماشین با درخواست تأیید اعتبار پاسخ می دهد

- این سیگنال به دزد دوم منتقل می شود ، واقع در نزدیکی فوب کلید واقعی ، به عنوان مثال. در یک رستوران یا مرکز خرید

- دزد دوم این سیگنال را به fob منتقل می کند

- فوب با اعتبار خود پاسخ می دهد

- دزد دوم سیگنال احراز هویت را به دزد اول که از آن برای باز کردن ماشین استفاده می کند ، منتقل می کند

تداخل از راه دور

مهاجمان ممکن است سیگنال را مسدود کنند وقتی ماشین خود را از راه دور با استفاده از یک fob قفل کنید. اگر این اتفاق بیفتد ، مگر اینکه درها را به صورت جسمی بررسی کنید ، ممکن است راه بروید و ماشین را بدون قفل باز کنید.

2. حمله رله SMB (مسنجر پیام سرور)

آسیب پذیری پروتکل حمل و نقل ویندوز

SMB یک پروتکل حمل و نقل است که برای به اشتراک گذاری پرونده و چاپگر و برای دسترسی به خدمات از راه دور مانند نامه از طریق دستگاه های ویندوز استفاده می شود. حمله رله SMB است نوعی حمله به انسان در وسط که برای سوءاستفاده از آسیب پذیری ویندوز استفاده می شود.

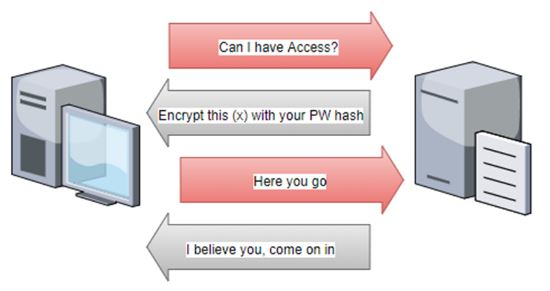

یک رایانه ویندوز در یک دامنه Active Directory ممکن است هنگام بازدید کاربر از یک صفحه وب ، اعتبار اطلاعات کاربر را به بیرون درز کند یا حتی یک ایمیل Outlook را باز کند. تأیید اعتبار NT LAN Manager (پروتکل تأیید اعتبار شبکه) سرور را تأیید نمی کند ، فقط مشتری است. در این سناریو ، ویندوز به طور خودکار اعتبار مشتری را به سرویس مورد نظر برای دسترسی به آنها ارسال می کند. مهاجمان SMB نیازی به دانستن رمزعبور مشتری ندارند. آنها به راحتی می توانند این اعتبارنامه ها را در همان شبکه ای که مشتری دارای یک حساب کاربری است ، به سرور دیگری منتقل کنند.

احراز هویت NTLM (منبع: ایده های امن)

این کمی شبیه به دوستیابی است

لئون جانسون ، تست نفوذ در Rapid 7 ، توضیح می دهد که چگونه با یک قیاس جالب و سرگرم کننده در دنیای واقعی کار می کند. در این سناریو ، دو پسر در یک مهمانی هستند و یک نقطه یک دختر زیبا. با کمال خجالتی بودن ، فصل اول ، جو ، از دوستش مارتین می خواهد که برود و با دختر ، دلیله گپ بزند و شاید شماره او را بدست آورد. مارتین می گوید خوشحال است که تعهد می کند و با اطمینان به سمت دلیله می رود و از او درخواست تاریخ می کند. دلیله می گوید که او فقط با رانندگان BMW ملاقات می کند. مارتین خود را به پنجاه ذهنی می رساند و به جو باز میگردد تا از او بخواهد كلیدهای ماشین (BMW) خود را بپرسد. سپس با اثبات اینکه او نوع مردی است که دوست دارد تا امروز به دلیله برود. دلیله و مارتین تاریخ ملاقات را تعیین می کنند و بعد او را ترک می کند. مارتین به جو می رود ، کلیدهای خود را برمی گرداند ، و به او می گوید دلیله علاقه ای به تاریخ ندارد.

اصلی در یک حمله شبکه ای مشابه است: جو (قربانی مدارک مورد نظر سرور هدف به نام Delilah قبل از دسترسی به هر کسی نیاز دارد) می خواهد وارد Delilah شود (کسی که مهاجم بخواهد به طور غیرقانونی وارد آن شود) و مارتین مرد است. در وسط (مهاجم) که اعتبار خود را برای ورود به سرور هدف Delilah رهگیری می کند.

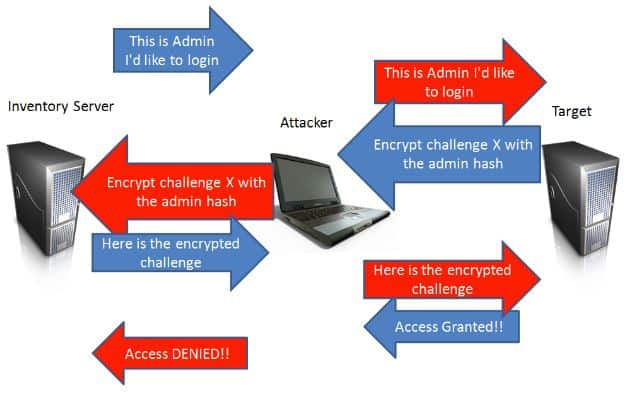

در نمودار زیر از آزمایش نفوذ سانان ، سرور موجودی جو است ، حمله کننده مارتین است و هدف دلیله است. اگر شما یک هکر اخلاقی داخلی هستید ، ممکن است دوست داشته باشید این حمله را با Metasploit امتحان کنید.

چگونه یک رله حمله SMB کار می کند (منبع: آزمایش نفوذ سانان)

3. حملات کارت بدون تماس

کارت هوشمند بدون تماس یک اعتبار کارت اعتباری است. از RFID برای برقراری ارتباط با دستگاه هایی مانند سیستم های PoS ، دستگاههای خودپرداز ، سیستمهای کنترل دسترسی ساختمان و غیره استفاده می کند. کارتهای هوشمند بدون تماس در برابر حمله رله آسیب پذیر هستند زیرا یک شماره PIN برای احراز هویت یک معامله از انسان لازم نیست. کارت فقط باید به کارت خوان نزدیک باشد. به فناوری ضربه بزنید.

گراند استاد شطرنج

مشکل Grand Master Chess گاهی اوقات برای نشان دادن چگونگی عملکرد حمله رله استفاده می شود. در مقاله علمی که توسط گروه امنیت اطلاعات منتشر شده است ، با عنوان حمله به رله عملی در معاملات بدون تماس با استفاده از تلفن های همراه NFC, نویسندگان توضیح می دهند: كسی را تصور كنید كه نمی داند چگونه شطرنج بازی كند ، دو استاد بزرگ را به یك بازی پستی یا دیجیتالی به چالش بكشد. در این سناریو ، رقیب می تواند حرکت هر استاد را به استاد دیگر منتقل کند ، تا اینکه یک نفر برنده شود. نه استاد می دانستند که آنها از طریق یک واسطه و نه به طور مستقیم بین یکدیگر مبادله می کردند.

مدارک سرقت شده

از نظر یک حمله رله ، مسئله شطرنج نشان می دهد که چگونه یک مهاجم می تواند با رهگیری اعتبارنامه از کارت اصلی بدون تماس که به یک ترمینال هک شده ارسال شده ، درخواست تأیید اعتبار از یک ترمینال پرداخت واقعی را برآورده کند. در این مثال ، ترمینال اصلی فکر می کند که با کارت اصلی ارتباط برقرار می کند.

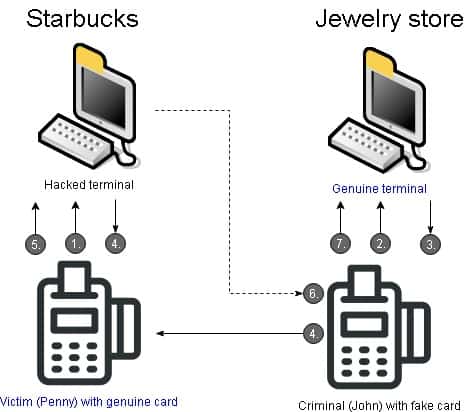

- حمله از طریق یک ترمینال پرداخت جعلی یا یک نسخه اصلی هک شده شروع می شود ، جایی که یک قربانی مظنون (پنی) برای پرداخت یک مورد از کارت اصلی تماس بدون تماس خود استفاده می کند..

- در همین حال ، یک جنایتکار (جان) برای پرداخت یک فقره در یک ترمینال پرداخت واقعی از کارت جعلی استفاده می کند.

- ترمینال اصلی با ارسال درخواست به کارت جان برای تأیید اعتبار ، به کارت جعلی پاسخ می دهد.

- تقریباً همزمان ، ترمینال هک شده درخواست تأیید اعتبار را به کارت پنی ارسال می کند.

- کارت اصلی پنی با ارسال اطلاعات آن به ترمینال هک شده پاسخ می دهد.

- ترمینال هک شده اعتبارنامه پنی را به کارت جان ارسال می کند.

- کارت جان این اعتبارنامه را به ترمینال اصلی منتقل می کند.

پور پنی بعداً در آن روز به یاد ماندنی یکشنبه صبح می یابد که او یک فنجان قهوه را در استارباکس خریداری کرد ، وی همچنین یک گردنبند الماس گران قیمت را خریداری کرد که هرگز نخواهد دید..

پروتکل های رمزگذاری شبکه اصلی هیچ دفاعی در برابر این نوع حمله ندارند زیرا اعتبار (سرقت شده) از یک منبع قانونی تهیه می شود. مهاجم حتی نیازی به دانستن این درخواست یا پاسخ ندارد ، زیرا این فقط یک پیام منتقل شده بین دو طرف قانونی ، کارت اصلی و ترمینال اصلی است..

چگونه می توانید از حملات رله جلوگیری کنید?

پروتکل های اتصال از راه دور برای حملات کارت بدون تماس

در سال 2007 ، محققان کمبریج Saar Drimer و Steven Murdoch نشان دادند که چگونه یک حمله کارت بدون تماس می تواند کار کند و تعیین فاصله (باریک کردن پنجره فرصت) را به عنوان یک راه حل ممکن پیشنهاد کردند. در یک مقاله تحقیقاتی – تراشه & حمله رله PIN (EMV) – این دوتایی گفت: تکنیک اتصال فاصله می تواند با اندازه گیری مدت زمان نیاز یک کارت برای پاسخ به درخواست یک ترمینال برای شناسایی ، از خطر حمله رله به کارتهای بدون تماس جلوگیری کند..

از آنجا که اطلاعات نمی توانند سریعتر از سرعت نور حرکت کنند ، حداکثر فاصله بین کارت و ترمینال قابل محاسبه است. با طراحی دقیق کارت های روش ارتباطی ، این تخمین می تواند بسیار دقیق انجام شود و از حمله رله حتی در مسافت های کوتاه (حدود 10 متر برای نمونه اولیه ما) اطمینان حاصل شود. “

بانکها نسبت به امنیت بسیار محتاط هستند ، اما ظاهراً محدود کردن مسافت در سال 2016 توسط MasterCard انجام شده است.

به گفته محققان دانشگاه بیرمنگام ، محدود کردن مسافت یک گزینه عملی برای سرقت کارت های بدون تماس نیست زیرا درج پروتکل های جدید در زیرساخت های موجود پیچیده و پرهزینه است. علاوه بر این:

“از آنجا که معاملات بدون تماس فقط می تواند برای مقادیر اندک و بدون PIN استفاده شود ، و استفاده از تجهیزات تخصصی ممکن است سوء ظن ایجاد کند (و بنابراین احتمال گرفتار شدن) چنین حمله ای نسبت خطر / پاداش ضعیفی را ایجاد می کند.”

چگونه می توانید حمله SMB را کاهش دهید?

طبق اطلاعات Fox IT ، تنها راه حل برای حملات SMB غیرفعال کردن کامل NTLM و سوئیچ کردن به Kerebos است. اگر نمی توانید (شاید شما نرم افزار میراث را اجرا می کنید) ، پیشنهادات پیکربندی زیر از Fox IT ممکن است به کاهش خطر حمله کمک کند. این پیوندها دستورالعمل های مرحله به مرحله در مورد نحوه پیکربندی ایستگاه های کاری مایکروسافت را ارائه می دهند.

- را قادر می سازد امضای SMB – کلیه پیام ها باید در مرحله احراز هویت توسط دستگاه مشتری امضا شوند. از آنجا که مهاجمان دارای کلید جلسه / رمز عبور نیستند ، حتی اگر آنها بتوانند درخواست را دوباره ارسال کنند ، قادر به دسترسی به سرور نخواهند بود.

- را قادر می سازد سازمان حفاظت محیط زیست (حفاظت پیشرفته برای تأیید اعتبار) – این تکنیک تضمین می کند که مشتری و سرور از همان اتصال TLS استفاده کرده و نیاز دارند که مشتری آن را امضا کند

- امضای LDAP (پروتکل دستیابی به فهرست سبک) – مشابه با امضای SMB ، اما طبق تنظیمات Fox IT ، این تنظیمات “مانع حمله رله به LDAP از طریق TLS نخواهد شد.” MitM) و انتقال اعتبار ، LDAPS از MitM محافظت می کند (تحت شرایط خاص) اما از انتقال اعتبار به هیچ وجه محافظت نمی کند. “راه حل ، طبق Preempt ، بارگیری وصله مایکروسافت برای این آسیب پذیری است..

- را قادر می سازد SPN (نام اصلی سرویس) اعتبار سنجی نام هدف – نام موردی را که با نام سرور تأیید هویت می کند ، تأیید می کند

- فقط از HTTPS استفاده کنید – وقتی از وب سایت های داخلی از طریق HTTP بازدید می شود ، تأیید هویت تقریبا غیرممکن است و احتمال حمله رله افزایش می یابد

- غیرفعال کردن تشخیص خودکار اینترانت – فقط اجازه اتصال به سایتهای لیست سفید

- غیرفعال کردن WPAD (تشخیص خودکار پروکسی Windows) – وصله مایکروسافت MS16-077 بیشترین آسیب پذیری های WPAD را نشان می دهد اما غیرفعال کردن این ویژگی توصیه می شود

- غیرفعال کردن LLMNR / NBNS – این پروتکل های نامشخص نامشخص هستند که ممکن است راحت تر حملات را به جعل URL های واقعی انجام دهند

برای پیشنهادات بیشتر در مورد محدود کردن و مدیریت استفاده از NTLM در سازمان خود ، از مایکروسافت بازدید کنید.

جلوگیری از حمله رله به ماشین شما

- Fob را نگه دارید نرم افزار به روز شد

- یک مهاجم سعی خواهد کرد تا فرکانس از راه دور شما را کلون کند. نگه داشتن ریموت خود در a محافظ RFID جیب فرکانس حملات مهاجمین را که گوش به سیگنال آن هستند مسدود می کند.

- هرگز یک کلید قفل را در نزدیکی یک پنجره یا روی میز سالن نگذارید. سارقان دائماً در اطراف محله ها به دنبال سیگنال رادیویی هستند. یک گزینه کم تکنولوژی برای محافظت از راه دور شما این است که آن را در فویل نقره ای بپیچانید ، یا آن را درون یک قلع فلزی یا حتی مایکروویو قرار دهید. هشدار: اگر به طور تصادفی کلید خود را مایکروویو کنید ، می توانید به مایکروویو و کلید آسیب بزنید.

- اگه میتونی, از راه دور خود را خاموش کنید

- از حفاظت اضافه شده استفاده کنید ، به عنوان مثال اتومبیل خود را در یک گاراژ قفل نگه دارید ، یا از A استفاده کنید قفل فرمان کم فناوری یا گیره چرخ. پیشنهاد دوم کاملاً طنزآمیز است ، به کاربران در انجمن های جامعه پیشنهاد دهید: “بله ، من می خواهم ورود بدون کلید. بسیار مفید و مرسوم ، مد روز. فقط لازم است که این شیء 10 کیلوگرمی را هم بچسبانید. “

- از آمازون یک قفس ، جعبه ، کیسه ، کیف پول یا کیف فرادی خریداری کنید (بله ، این افراد همان مردانی هستند که مجرمان می توانند تجهیزات لازم را برای هک شدن در ماشین شما خریداری کنند)

- قفل درگاه OBD (On-Board Diagnostic) را نصب کنید. سارقین می توانند به طور بالقوه وارد درگاه های OBD شوند ، که داده های مختلفی را در اتومبیل شما مدیریت می کنند و می توانند خطاها و نقص ها را تشخیص دهند و در بدترین حالت کنترل برخی از اجزای ماشین را کنترل کنند..

- وقتی صحبت از وسایل نقلیه می شود ، ممکن است مورد بازگشت آینده باشد: از سرقت به سادگی جلوگیری کنید با اطمینان از گرانبها. گزارش شده توسط روزنامه استاندارد ، سارقان معمولاً محتویات یک وسیله نقلیه را هدف قرار می دهند تا خود وسیله نقلیه. بسیاری از آنها به اندازه کافی خوشحال هستند که می توانند چند دلار به عادت به مواد مخدر بزنند. در حدود 22 دلار ، یک دستگاه سرقت رله یک سرمایه گذاری نسبتاً ناچیز است.

- تسلا یک برنامه تلفن همراه دارد که برای باز کردن آن از طریق بلوتوث از طریق تلفن هوشمند به یک ماشین پیوند می خورد. مدلهای بعدی این امکان را دارند که نیاز به پین را قبل از شروع خودرو فعال کنند. می توانید فعال کردن پین توسط ورود غیرفعال را غیرفعال کنید.

- درب اتومبیل خود را قفل کنید و مجرمان هنگام ترک اتومبیل ، فرمان قفل صادر شده با ریموت را مسدود نکرده اید.

امنیت سایبری مانند یک بازی پینگ پنگ است

فن آوری های جدید توسط مجرمان پذیرفته شده اند ، و شانه های آنها وظیفه سنگین اعزام تکه های هر بار که آسیب پذیری جدید است پیدا نمی شود ، یا پیکربندی راه های جدید برای دور زدن حفره های امنیتی. برای کسی که از اخبار امنیت سایبری پیروی می کند ، امتیاز بین متخصصان امنیت سایبری و مجرمان در حال حاضر 1: 1 است:

- هنگامی که Captcha به اندازه کافی هوشمند بود که می گوید بازدید کننده وب سایت انسانی است یا نه. امروز ، مجرمان تصاویر و پازل های Captcha را به فروشگاه های عرق Captcha منتقل می کنند که در آن انسان ها معما ها را حل می کنند و نتایج را به ربات های مهاجم ارسال می کنند. مشاغل فروشگاه اینترنتی عرق در وب سایت های آزاد تبلیغ می شود و کمیسیون براساس مبلغی است که Captchas یک مترجم آزاد در یک بازه زمانی خاص می تواند حل کند.

- طبق گفته های RFID ژورنال ، هنگامی که فقط برای ارتباطات از راه دور استفاده می شود ، این روزها یک خواننده RFID (که به عنوان بازجو نیز شناخته می شود) “با استفاده از یک آنتن با فرکانس قابل تنظیم با پرتو می تواند برچسب های غیرفعال را در فاصله 600 فوت یا بیشتر مورد بازجویی قرار دهد.”

- زمانی هک کردن تجهیزات گران بود. امروزه ، تولید کنندگان تجهیزات هکری مانند کیت های سرقت خودرو کالاهای خود را بصورت قانونی آنلاین به بازار عرضه می کنند. خرید این دستگاه ها قانونی است اما استفاده غیرقانونی غیرقانونی است. سارقان اهمیتی نمی دهند.

- هنگامی که ابزارهای بهره برداری در Deep Web خریداری شدند ، جرایم سایبری آسان شد اما نیاز به سرمایه کمتری دارد. امروز ، نرم افزار منبع باز در اینترنت ، مانند Metasploit ، که توسط pentesters کلاه سفید برای تست آسیب پذیری در سیستم های خود استفاده می شود ، علاوه بر رایگان و استقبال از ابزار ابزار هکر است..

- تا سال 2014 ، مقاله ای درباره Info World ادعا كرد: “رمزگذاری تقریباً مرده است.” گرچه رمزگذاری همچنان در بیشتر جرایم سایبری عامل اصلی بازدارندگی است ، اما برای مجرمان اجرای حملات رله بی ربط نیست..

برای پیگیری در برابر جرایم سایبری, متخصصان امنیت سایبری بیشتری مورد نیاز هستند. طبق گفته CSO ، تعداد مشاغل ناخواسته در زمینه امنیت سایبر تا سال [year] به 3.5 میلیون خواهد رسید. تا آن زمان ، انواع جدیدی از حملات احتمالاً حملات رله را در اخبار تیتر فرونشستند..

مربوط:

100+ آمار جرم و جنایت سایبری و امنیت سایبری & روندها

یافتن اولین شغل خود در امنیت سایبری

تصویر برای Betaalpas en logo contactloos betalen توسط nieuws از طریق Flickr. دارای مجوز تحت CC BY 2.0

تا چندین کیلومتر افزایش دهند. سپس ، سیگنال های رادیویی که توسط کلید بی سیم فرستاده شده اند را ضبط می کنند و آنها را به دستگاه دیگری منتقل می کنند که در نزدیکی خودروی هدف قرار دارد. با این کار ، سارقان می توانند درب خودرو را باز کنند و آن را بدون استفاده از کلید باز کنند. برای جلوگیری از این نوع حملات ، می توانید از کلیدهای بی سیم با قابلیت رمزگذاری استفاده کنید و همچنین خودروی خود را در محلی پارک کنید که سیگنال های رادیویی به راحتی قابل تقویت نباشند.

2. حمله رله SMB (مسنجر پیام سرور) در این نوع حمله ، مهاجمان از آسیب پذیری های پروتکل حمل و نقل ویندوز استفاده می کنند تا به سیستم های دیگر در شبکه دسترسی پیدا کنند. با استفاده از این حمله ، مهاجمان می توانند داده های حساس را برای جاسوسی ، تغییر یا حذف کنند. برای جلوگیری از این نوع حملات ، به روز رسانی های امنیتی سیستم عامل ویندوز را انجام دهید و از فایروال های قوی و نرم افزارهای ضد ویروس استفاده کنید.

3. حملات کارت بدون تماس در این نوع حمله ، مهاجمان از دستگاه هایی استفاده می کنند که قادر به خواندن اطلاعات کارت های بدون تماس هستند. با استفاده از این حمله ، مهاجمان می توانند اطلاعات حساس را از کارت های بدون تماس شما بخوانند و آنها را برای جعل یا سرقت استفاده کنند. برای جلوگیری از این نوع حملات ، می توانید از کارت های بدون تماس با قابلیت رمزگذاری استفاده کنید و همچنین از جایی که دستگاه های خواننده کارت بدون تماس قرار دارند ، دوری کنید.

در کل ، برای جلوگیری از حملات رله ، باید از فناوری های امنیتی مانند رمزگذاری و فایروال های قوی استفاده کنید و همچنین به روز رسانی های امنیتی سیستم های خود را انجام دهید. همچنین ، باید از جایی که سیگنال های رادیویی قابل تقوی

تا چند صد متر افزایش دهند. این به آنها اجازه می دهد تا به دستگاه خودرو شما دسترسی پیدا کنند و آن را باز کنند. این حمله به دلیل استفاده از فناوری بی سیم و ارتباطات رادیویی بین دستگاه ها بسیار پرطرفدار شده است. برای جلوگیری از این حمله ، می توانید از کلیدهای فیزیکی برای باز کردن و بستن درب خودرو استفاده کنید و همچنین از سیستم های امنیتی مانند کلیدهای هوشمند استفاده کنید.

2. حمله رله SMB (مسنجر پیام سرور) این حمله به دستگاه های کامپیوتری و شبکه های کامپیوتری مرتبط است. در این حمله ، مهاجم از یک دستگاه درون شبکه به دستگاه دیگری درون شبکه دسترسی پیدا می کند و از آنجا به دستگاه های دیگر در شبکه دسترسی پیدا می کند. این حمله می تواند به سرقت اطلاعات حساس و حتی کنترل کامل بر روی دستگاه های کامپیوتری منجر شود. برای جلوگیری از این حمله ، می توانید از سیستم های امنیتی مانند فایروال و آنتی ویروس استفاده کنید و همچنین از پروتکل های امنیتی مانند HTTPS برای ارتباطات شبکه استفاده کنید.

3. حملات کارت بدون تماس در این حمله ، مهاجم از یک دستگاه خوان کارت بدون تماس استفاده می کند تا اطلاعات کارت بانکی شما را بخواند و برای خریدهای نامشروع استفاده کند. برای جلوگیری از این حمله ، می توانید از کارت های بانکی با تکنولوژی RFID استفاده کنید که دارای پوشش ضد RFID هستند و همچنین از سیستم های امنیتی مانند رمز عبور دو مرحله ای برای حساب بانکی خود استفاده کنید.