یک سیستم تشخیص نفوذ (IDS) چیست؟?

یک سیستم تشخیص نفوذ (IDS) ترافیک شبکه را برای فعالیت غیرمعمول یا مشکوک نظارت می کند و هشدار را به سرپرست می فرستد.

تشخیص فعالیت غیر عادی و گزارش آن به مدیر شبکه عملکرد اصلی است ، اما برخی از ابزارهای IDS می توانند براساس قوانین هنگام انجام فعالیتهای مخرب به عنوان مثال مسدود کردن ترافیک خاص ، براساس قواعد اقدام کنند..

ما در مورد هر یک از ابزارهای زیر به جزئیات می پردازیم ، اما در صورت کوتاه بودن زمان ، در اینجا لیست خلاصه ای از آن وجود دارد 12 بهترین سیستم ها و ابزارهای تشخیص نفوذ:

- مدیر رویداد امنیتی SolarWinds (دادگاه رایگان) هر دو عملکرد HIDS و NIDS را با هم ترکیب کرده تا یک سیستم اطلاعات کامل امنیتی و مدیریت رویداد (SIEM) به شما ارائه دهد.

- خرخر ارائه شده توسط سیستمهای سیسکو و بصورت رایگان ، سیستم پیشرو نفوذ شبکه ای مبتنی بر شبکه.

- OSSEC سیستم ردیابی نفوذ مبتنی بر میزبان عالی که قابل استفاده نیست.

- ManageEngine EventLog Analyzer آنالیز کننده پرونده log که شواهدی از نفوذ را جستجو می کند.

- سوريكاتا سیستم شناسایی نفوذ مبتنی بر شبکه که برای مشاهده بیشتر در لایه برنامه کار می کند.

- برو مانیتور شبکه و سیستم پیشگیری از نفوذ مبتنی بر شبکه.

- ساگان ابزار تجزیه و تحلیل ورود به سیستم که می تواند گزارشات ایجاد شده بر روی داده خروپف را ادغام کند ، بنابراین یک HIDS با کمی NIDS است.

- پیاز امنیتی ابزار نظارت و امنیت شبکه از عناصر ساخته شده از سایر ابزارهای رایگان ساخته شده است.

- مشاور محیط پیشرفته برای تشخیص نفوذ یک HIDS برای یونیکس ، لینوکس و سیستم عامل مک است

- OpenWIPS-NG NIDS و سیستم پیشگیری از نفوذ بی سیم از سازندگان Aircrack-NG.

- سامهین سیستم ردیابی نفوذ مستقر مبتنی بر میزبان برای یونیکس ، لینوکس و Mac OS.

- Fail2Ban سیستم ردیابی نفوذ مبتنی بر میزبان سبک برای یونیکس ، لینوکس و Mac OS.

انواع سیستم های تشخیص نفوذ

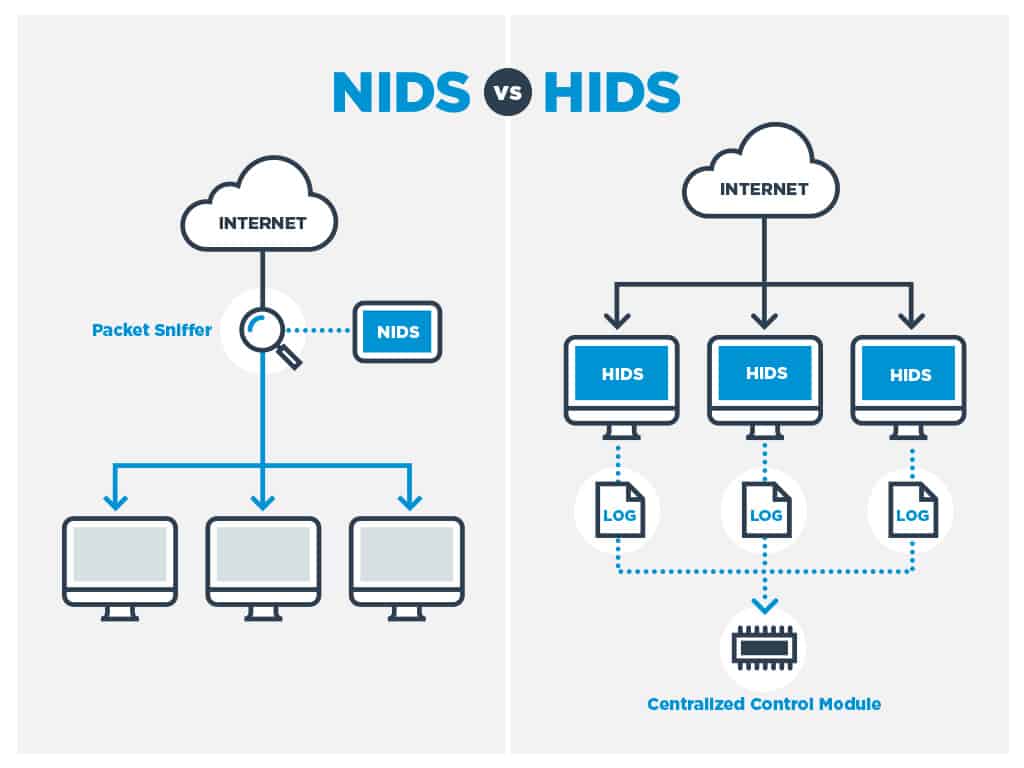

دو نوع اصلی از سیستم های تشخیص نفوذ وجود دارد (هر دو بعدا با جزئیات بیشتر در این راهنما توضیح داده می شوند):

- تشخیص نفوذ مبتنی بر میزبان (HIDS) – این سیستم به جای ترافیکی که در سیستم عبور می کند وقایع را در رایانه موجود در شبکه شما بررسی می کند.

- تشخیص نفوذ مبتنی بر شبکه (NIDS) – این سیستم ترافیک شبکه شما را بررسی می کند.

ابزارها و سیستم های تشخیص نفوذ شبکه اکنون برای امنیت شبکه ضروری هستند. خوشبختانه, استفاده از این سیستم ها بسیار آسان است و اکثر بهترین شناسه موجود در بازار برای استفاده رایگان است. در این بررسی ، شما راجع به ده بهترین سیستم شناسایی نفوذ که می توانید هم اکنون نصب کنید ، شروع می کنید تا شبکه خود را از حمله محافظت کنید. ما ابزارهای Windows ، Linux و Mac را پوشش می دهیم.

سیستم های تشخیص نفوذ میزبان (HIDS)

تشخیص نفوذ مبتنی بر میزبان, همچنین به عنوان شناخته شده است سیستم های تشخیص نفوذ میزبان یا شناسه مبتنی بر میزبان, رویدادها را از طریق رایانه روی شبکه خود بررسی کنید تا ترافیکی که در اطراف سیستم می گذرد. این نوع از سیستم تشخیص نفوذ به طور خلاصه است ایدز و به طور عمده با نگاه کردن به داده های موجود در پرونده های سرپرست روی رایانه ای که از آن محافظت می شود ، کار می کند. این پرونده ها شامل پرونده های log و پیکربندی پرونده ها هستند.

A HIDS از پرونده های پیکربندی شما نسخه پشتیبان تهیه می کند ، بنابراین می توانید تنظیمات را مجدداً ویروس بدخیم امنیت سیستم خود را با تغییر تنظیم کامپیوتر از بین ببرید. یکی دیگر از عناصر اصلی که می خواهید از آن محافظت کنید ، دسترسی ریشه به سیستم عامل های یونیکس مانند یا تغییر رجیستری در سیستم های ویندوز است. HIDS نمی تواند این تغییرات را مسدود کند ، اما باید در صورت بروز چنین دسترسی به شما هشدار دهد.

هر میزبان مانیتور HIDS باید برخی از نرم افزارها را روی آن نصب کند. شما فقط می توانید HIDS خود را برای نظارت بر یک کامپیوتر دریافت کنید. با این حال, نصب HIDS در هر دستگاه روی شبکه شما معمولی تر است. به این دلیل است که شما نمی خواهید از تغییرات پیکربندی در هر قطعه تجهیزات غافل شوید. به طور طبیعی ، اگر شما بیش از یک میزبان HIDS در شبکه خود دارید ، برای دریافت بازخورد نمی خواهید برای ورود به سیستم هرکدام را وارد کنید. بنابراین, یک سیستم HIDS توزیع شده نیاز به یک ماژول کنترل متمرکز دارد. به دنبال سیستمی باشید که ارتباطات بین عوامل میزبان و مانیتور مرکزی را رمزگذاری کند.

سیستم های تشخیص نفوذ شبکه (NIDS)

تشخیص نفوذ مبتنی بر شبکه ، که به عنوان سیستم تشخیص نفوذ شبکه یا IDS شبکه نیز شناخته می شود ، ترافیک موجود در شبکه شما را بررسی می کند. به این ترتیب ، یک نمونه معمولی NIDS به منظور جمع آوری ترافیک شبکه برای تجزیه و تحلیل ، باید یک خرچنگ بسته را در نظر بگیرید.

موتور آنالیز NIDS معمولاً مبتنی بر قانون است و با اضافه کردن قوانین خود شما می تواند اصلاح شود. با وجود بسیاری از NIDS ، سیستم ارائه دهنده سیستم یا جامعه کاربر قوانینی را در دسترس شما قرار می دهد و می توانید آن موارد را فقط در اجرای خود وارد کنید. پس از آشنایی با نحو قانون NIDS انتخابی خود ، می توانید قوانین خود را ایجاد کنید.

بازگشت به مجموعه ترافیک, شما نمی خواهید همه ترافیک خود را به پرونده ها بریزید یا کل بخش را از طریق داشبورد اجرا کنید زیرا شما فقط قادر به تجزیه و تحلیل همه این داده ها نخواهید بود. بنابراین ، قوانینی که تجزیه و تحلیل را در یک NIDS هدایت می کنند نیز ضبط داده های انتخابی را ایجاد می کنند. به عنوان مثال ، اگر برای یک نوع ترافیک نگران کننده HTTP قانونی دارید ، NIDS شما باید بسته های HTTP را که نمایش دهنده آن خصوصیات است ، انتخاب و ذخیره کنید..

به طور معمول ، NIDS روی یک سخت افزار اختصاصی نصب شده است. راه حل های با هزینه بالا برای شرکتهای بزرگ به عنوان یک قطعه کیت شبکه با نرم افزار از پیش بارگذاری شده روی آن ارائه می شود. با این حال, لازم نیست که برای سخت افزار مخصوص هزینه های زیادی پرداخت کنید. NIDS برای انتخاب ترافیک به ماژول سنسور نیاز دارد ، بنابراین ممکن است بتوانید آن را بر روی آنالایزر LAN بارگذاری کنید ، یا ممکن است تصمیم بگیرید که یک کامپیوتر را برای اجرای کار اختصاص دهید. با این حال ، اطمینان حاصل کنید که قطعه تجهیزات انتخاب شده برای کار دارای سرعت کافی ساعت است تا شبکه شما را کند نکند.

ایدز یا ایدز?

جواب کوتاه هر دو است. NIDS قدرت نظارت بیشتری را نسبت به HIDS به شما می دهد. شما می توانید حملات را از آنجا که با NIDS اتفاق می افتد ، رهگیری کنید ، در حالی که HIDS فقط متوجه می شود که یک فایل یا تنظیمات در یک دستگاه قبلاً تغییر کرده است یا نه. با این حال ، فقط به این دلیل که HIDSs به اندازه NIDS فعالیت نمی کنند به این معنی نیست که آنها از اهمیت کمتری برخوردار هستند.

این واقعیت که NIDS معمولاً روی یک قطعه تجهیزات مستقل نصب شده است به معنای این است که پردازنده های سرورهای شما را به پایین نمی کشاند. با این حال, فعالیت HIDS به اندازه NIDS تهاجمی نیست. عملکرد HIDS توسط یک Daemon سبک در رایانه انجام می شود و نباید CPU زیادی را سوزاند. هیچ سیستم ترافیکی اضافی در شبکه ایجاد نمی کند.

روشهای تشخیص: IDS مبتنی بر امضا یا ناهنجاری

خواه به دنبال یک سیستم تشخیص نفوذ میزبان یا یک سیستم تشخیص نفوذ شبکه هستید ، همه IDS ها از دو حالت عملکرد استفاده می کنند – برخی ممکن است فقط از یک یا دیگری استفاده کنند ، اما بیشتر آنها از هر دو استفاده می کنند.

- IDS مبتنی بر امضا

- IDS مبتنی بر ناهنجاری

IDS مبتنی بر امضا

روش مبتنی بر امضا به بررسی ها و تأیید اعتبار پیام نگاه می کند. روشهای شناسایی مبتنی بر امضا می تواند توسط NIDS و همچنین توسط HIDS اعمال شود. HIDS پرونده های ثبت شده و پیکربندی را برای هر بازنویسی غیر منتظره بررسی می کند ، در حالی که یک NIDS به بررسی بسته ها و صحت تصدیق پیام سیستم هایی مانند SHA1 می پردازد..

NIDS ممکن است یک بانک اطلاعاتی از امضاها باشد که بسته های شناخته شده به عنوان منبع فعالیت های مخرب در آن وجود دارد. خوشبختانه ، هکرها برای کرک کردن یک رمز عبور یا دسترسی به کاربر اصلی ، در رایانه های خود نشسته اند مانند Fury. در عوض ، آنها از روشهای خودکار تهیه شده توسط ابزارهای معروف هکر استفاده می کنند. این ابزارها تمایل دارند هر بار امضاهای ترافیکی یکسانی تولید کنند ، زیرا برنامه های رایانه به جای معرفی تغییرات تصادفی ، همان دستورالعمل ها را بارها و بارها تکرار می کنند..

IDS مبتنی بر ناهنجاری

تشخیص مبتنی بر ناهنجاری به دنبال الگوهای غیر منتظره یا غیرمعمول فعالیتها است. این دسته همچنین می تواند توسط سیستم میزبان و سیستم های تشخیص نفوذ مبتنی بر شبکه اجرا شود. در مورد HIDS ، یک ناهنجاری ممکن است تلاشهای ناموفق ورود به سیستم تکرار شود, فعالیت غیرمعمول در درگاههای دستگاهی که نشانگر اسکن پورت است.

در مورد NIDS ، رویکرد ناهنجاری نیاز به ایجاد یک پایه دارد رفتار برای ایجاد یک وضعیت استاندارد که می تواند الگوهای ترافیکی موجود را با یکدیگر مقایسه کند. طیف وسیعی از الگوهای ترافیک قابل قبول تلقی می شوند و هنگامی که ترافیک در زمان واقعی فعلی از آن محدوده حرکت می کند ، یک هشدار ناهنجاری تحریک می شود.

انتخاب یک روش IDS

NIDS های پیشرفته می توانند سابقه ای از رفتار استاندارد را ایجاد کنند و مرزهای آنها را با پیشرفت زندگی خدمات خود تنظیم کنند. به طور کلی ، تجزیه و تحلیل امضایی و ناهنجاری در عملکرد بسیار ساده تر است و تنظیم آن با نرم افزار HIDS ساده تر از NIDS است..

روشهای مبتنی بر امضا بسیار سریعتر از تشخیص مبتنی بر ناهنجاری است. یک موتور ناهنجاری کاملاً جامع روی روش های هوش مصنوعی لمس می کند و می تواند هزینه زیادی برای توسعه هزینه کند. با این حال ، روش های مبتنی بر امضا به مقایسه مقادیر کاهش می یابد. مطمئناً ، در مورد HIDS ، تطبیق الگوی با نسخه های پرونده می تواند یک کار بسیار ساده باشد که هر کسی می توانست خود را با استفاده از ابزارهای خط فرمان با عبارات منظم انجام دهد. بنابراین ، آنها به همان اندازه برای توسعه هزینه نمی گذارند و احتمالاً در سیستم های تشخیص نفوذ رایگان قابل اجرا هستند.

یک سیستم جامع تشخیص نفوذ ، هم به روشهای مبتنی بر امضا و هم روشهای مبتنی بر ناهنجاری نیاز دارد.

با IPS از شبکه دفاع کنید

اکنون باید در نظر بگیریم سیستم های پیشگیری از نفوذ (IPS). نرم افزار IPS و IDS شاخه هایی از همین فناوری هستند زیرا بدون تشخیص نمی توانید پیشگیری کنید. راه دیگر برای بیان تفاوت بین این دو شاخه از ابزارهای نفوذ ، نامیدن آنها از منفعل یا فعال است. سیستم نظارت و هشدار نفوذ مستقیم گاهی اوقات a نامیده می شود شناسه “منفعل”. سیستمی که نه تنها یک نفوذ را لکه دار می کند بلکه برای اصلاح هرگونه آسیب و جلوگیری از فعالیت بیشتر نفوذ از یک منبع شناسایی شده اقدامات لازم را انجام می دهد ، به عنوان یک شناسه “واکنشی”.

شناسه های واکنش پذیر ، یا IPS ها ، معمولاً راه حل ها را مستقیماً پیاده سازی نمی کنند. در عوض ، آنها با تنظیمات تنظیمات ، با فایروال ها و برنامه های کاربردی در تعامل هستند. یک HID واکنشی می تواند با تعدادی از دستیاران شبکه ارتباط برقرار کند تا تنظیمات را در یک دستگاه بازگرداند ، مانند SNMP یا یک مدیر تنظیمات نصب شده حمله به کاربر root یا کاربر سرپرست در ویندوز معمولاً با آنها صورت نمی گیرد زیرا مسدود کردن کاربر سرپرست یا تغییر رمز عبور سیستم منجر به قفل کردن مدیر سیستم از شبکه و سرورها می شود..

بسیاری از کاربران IDS از وقوع سیل خبر می دهند مثبت کاذب هنگامی که آنها ابتدا سیستم های دفاعی خود را نصب می کنند. به عنوان IPS ها بطور خودکار استراتژی دفاعی را برای تشخیص وضعیت هشدار پیاده سازی می کنند. IPS های کالیبره نشده نادرست می توانند باعث خرابکاری شده و فعالیت شبکه مشروع شما را به بن بست برسانند.

برای به حداقل رساندن اختلال در شبکه که می تواند در اثر مثبت کاذب ایجاد شود ، باید سیستم شناسایی و پیشگیری از نفوذ خود را در مراحل معرفی کنید. Triggers می تواند متناسب باشد و می توانید شرایط هشدار را برای ایجاد هشدارهای سفارشی ترکیب کنید. بیانیه اقداماتی که برای کشف تهدیدها باید انجام شود ، “الف” نامیده می شود خط مشی. تعامل روش های تشخیص نفوذ و جلوگیری از نفوذ با دیوارهای فایروال باید بطور ویژه تنظیم شود تا از سیاست های بیش از حد قفل نشده کاربران واقعی شغل شما جلوگیری شود.

سیستم های تشخیص نفوذ براساس نوع و سیستم عامل

تولید کنندگان نرم افزار IDS بر روی سیستم عامل های مشابه یونیکس تمرکز دارند. برخی کد خود را مطابق استاندارد POSIX تولید می کنند. در همه این موارد ، این بدان معنی است که ویندوز مستثنی است. مانند سیستم عامل های Mac OS Mac OS X و macOS مبتنی بر یونیکس هستند, این سیستم عامل ها در جهان IDS بسیار بهتر از سایر دسته نرم افزارها مورد استفاده قرار می گیرند. در جدول زیر توضیح داده شده است که IDS های مبتنی بر هاست ، مبتنی بر شبکه هستند و کدام سیستم عامل ها روی هر کدام قابل نصب هستند.

شما ممکن است برخی از بررسی ها را بخوانید که ادعا می کنند Security پیاز را می توان در ویندوز اجرا کرد. این می تواند اگر شما برای اولین بار یک ماشین مجازی نصب کنید و آن را از طریق آن اجرا کنید. با این حال ، برای تعاریف موجود در این جدول ، فقط در صورت امکان نصب مستقیم آن ، نرم افزار را محاسبه می کنیم.

ابزارهای برتر تشخیص نفوذ & نرم افزار

| SolarWinds مدیر رویداد امنیتی (امتحان رایگان) | هر دو | نه | نه | آره | نه |

| خرخر | NIDS | آره | آره | آره | نه |

| OSSEC | ایدز | آره | آره | آره | آره |

| ManageEngine EventLog Analyzer | ایدز | آره | آره | آره | آره |

| سوريكاتا | NIDS | آره | آره | آره | آره |

| برو | NIDS | آره | آره | نه | آره |

| ساگان | هر دو | آره | آره | نه | آره |

| پیاز امنیتی | هر دو | نه | آره | نه | نه |

| مشاور | ایدز | آره | آره | نه | آره |

| WIPS-NG را باز کنید | NIDS | نه | آره | نه | نه |

| سامهین | ایدز | آره | آره | نه | آره |

| Fail2Ban | ایدز | آره | آره | نه | آره |

سیستم های تشخیص نفوذ برای یونیکس

برای بازگرداندن اطلاعات در جدول فوق در یک لیست خاص یونیکس ، HIDS و NIDS را می توانید در پلت فرم Unix استفاده کنید..

سیستم های تشخیص نفوذ میزبان:

- OSSEC

- آنالایزر EventLog

- ساگان

- مشاور

- سامهین

- Fail2Ban

سیستم های تشخیص نفوذ شبکه:

- خرخر

- برو

- سوريكاتا

- ساگان

سیستم های تشخیص نفوذ برای لینوکس

در اینجا لیست هایی از سیستم های تشخیص نفوذ میزبان و سیستم های نفوذ شبکه وجود دارد که می توانید بر روی پلتفرم لینوکس اجرا کنید.

سیستم های تشخیص نفوذ میزبان:

- OSSEC

- آنالایزر EventLog

- ساگان

- پیاز امنیتی

- مشاور

- سامهین

- Fail2Ban

سیستم های تشخیص نفوذ شبکه:

- خرخر

- برو

- سوريكاتا

- ساگان

- پیاز امنیتی

- WIPS-NG را باز کنید

سیستم های تشخیص نفوذ برای ویندوز

با وجود محبوبیت ویندوز سرور ، توسعه دهندگان سیستم های تشخیص نفوذ به نظر نمی رسد که علاقه زیادی به تولید نرم افزار برای سیستم عامل ویندوز دارند. در اینجا چند IDS وجود دارد که در ویندوز اجرا می شوند.

سیستم های تشخیص نفوذ میزبان:

- SolarWinds مدیر رویداد امنیتی

- OSSEC

- آنالایزر EventLog

سیستم های تشخیص نفوذ شبکه:

- SolarWinds مدیر رویداد امنیتی

- خرخر

- سوريكاتا

سیستم های تشخیص نفوذ برای سیستم عامل Mac

صاحبان مک از این واقعیت بهره می برند که Mac OS X و macOS هر دو مبتنی بر یونیکس هستند و بنابراین گزینه های سیستم تشخیص نفوذ به مراتب بیشتر برای دارندگان مک وجود دارد تا کسانی که رایانه هایی دارند که سیستم عامل ویندوز را اجرا می کنند..

سیستم های تشخیص نفوذ میزبان:

- OSSEC

- آنالایزر EventLog

- ساگان

- مشاور

- سامهین

- Fail2Ban

سیستم های تشخیص نفوذ شبکه:

- برو

- سوريكاتا

- ساگان

بهترین سیستمها و ابزارهای تشخیص نفوذ

اکنون شاهد رونق سریع سیستم های تشخیص نفوذ نفوذی مبتنی بر میزبان و سیستم های تشخیص نفوذ مبتنی بر شبکه توسط سیستم عامل هستیم ، در این لیست ما به جزئیات هر یک از بهترین IDS می پردازیم..

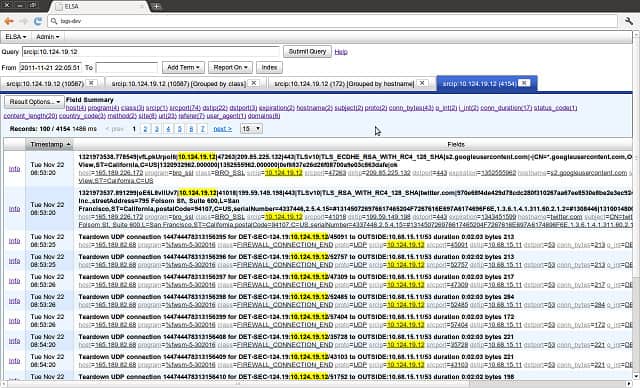

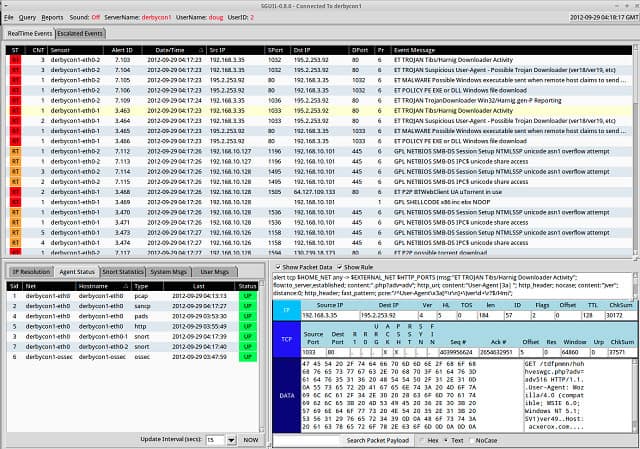

1. مدیر رویداد امنیتی SolarWinds (دادگاه رایگان)

مدیر رویداد امنیتی SolarWinds (SEM) ادامه می یابد سرور ویندوز, اما قادر است پیام های ایجاد شده را وارد کند یونیکس, لینوکس, و سیستم عامل مک کامپیوترها و همچنین پنجره ها رایانه های شخصی.

به عنوان مدیر ورود به سیستم ، این یک سیستم شناسایی نفوذی مبتنی بر میزبان است زیرا در مورد مدیریت فایل ها روی سیستم نگران است. با این حال ، همچنین داده های جمع آوری شده توسط Snort را مدیریت می کند ، و این باعث می شود بخشی از یک سیستم تشخیص نفوذ مبتنی بر شبکه باشد.

اسنور (snort) sniffer پکیج ای است که به وفور استفاده می شود و توسط Cisco Systems ساخته شده است (به تصویر زیر مراجعه کنید). این یک قالب داده خاص است ، که سایر تولید کنندگان ابزار IDS در محصولات خود ادغام می شوند. این مورد با مدیر رویداد امنیتی SolarWinds است. تشخیص نفوذ شبکه سیستم ها داده های ترافیک را هنگام گردش در شبکه بررسی می کنند. لازم است برای به کارگیری قابلیت های NIDS مدیر رویداد امنیتی از Snort به عنوان یک ابزار ضبط بسته استفاده کنید و قیف داده ها را برای تجزیه و تحلیل به مدیر رویداد امنیتی ضبط کرد. اگرچه LEM به عنوان یک ابزار HIDS عمل می کند و با ایجاد پرونده ها و صداقت پرونده ها سروکار دارد ، اما قادر به دریافت داده های شبکه در زمان واقعی از طریق Snort است که یک فعالیت NIDS است.

محصول SolarWinds می تواند به عنوان یک سیستم پیشگیری از نفوذ عمل کند ، زیرا قادر به انجام اقدامات در تشخیص نفوذ است. این بسته با بیش از 700 قانون همبستگی رویداد روبرو می شود ، این امکان را می دهد تا فعالیت های مشکوک را ردیابی کرده و به طور خودکار فعالیت های اصلاح را انجام دهد. این اقدامات نامیده می شوند پاسخهای فعال.

این پاسخهای فعال شامل موارد زیر است:

- هشدارهای حادثه از طریق SNMP ، پیامهای صفحه یا ایمیل

- جداسازی دستگاه USB

- تعلیق حساب کاربر یا اخراج کاربر

- مسدود کردن آدرس IP

- روند قتل

- خاموش یا راه اندازی مجدد سیستم

- خاموش کردن سرویس

- تحریک سرویس

قابلیت پردازش پیام Snort از Manager Event Security ، آن را بسیار جامع می کند امنیت شبکه ابزار. فعالیت مخرب به لطف توانایی ابزار در ترکیب داده های خروپف با سایر رویدادهای موجود در سیستم ، تقریباً بلافاصله خاموش می شود. خطر اختلال در سرویس از طریق تشخیص مثبت کاذب به لطف قوانین همبستگی رویداد دقیق تنظیم شده ، بسیار کاهش می یابد. شما می توانید به این دسترسی پیدا کنید امنیت شبکه سیستم بر روی محاکمه رایگان 30 روزه.

انتخاب سردبیر

ابزار ضروری برای بهبود امنیت ، پاسخ به حوادث و دستیابی به انطباق.

دانلود: بارگیری آزمایشی 30 روزه رایگان

سایت رسمی: https://www.solarwinds.com/securance-event-manager

سیستم عامل: پنجره ها

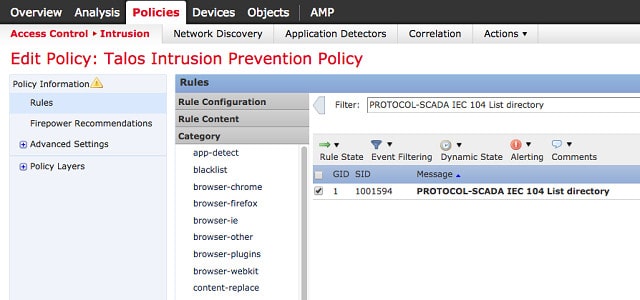

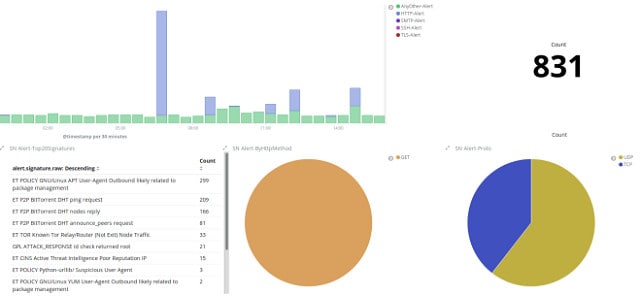

2. خروپف

خروپف است رهبر صنعت NIDS ، اما هنوز هم استفاده رایگان دارد. این یکی از معدود شناسه های اطراف است که می تواند بر روی ویندوز نصب شود. توسط سیسکو ایجاد شده است. این سیستم در سه حالت مختلف قابل اجرا است و می تواند استراتژی های دفاعی را پیاده سازی کند ، بنابراین یک سیستم پیشگیری از نفوذ و همچنین یک سیستم تشخیص نفوذ است..

سه حالت Snort عبارتند از:

- حالت Sniffer

- چوب بسته

- تشخیص نفوذ

بدون روشن کردن قابلیت های تشخیص نفوذ ، می توانید از snort درست مانند sniffer بسته استفاده کنید. در این حالت ، یک خواندن زنده از بسته های عبور داده شده در شبکه دریافت می کنید. در حالت ورود به بسته ، آن جزئیات بسته به یک پرونده نوشته می شود.

وقتی به عملکردهای تشخیص نفوذ Snort دسترسی پیدا می کنید ، ماژول آنالیز را فرا می خوانید که مجموعه ای از قوانین را در هنگام عبور از آن اعمال می کند. این قوانین “خط مشی های پایه” نامیده می شوند ، و اگر نمی دانید کدام قوانین را لازم دارید ، می توانید آنها را از وب سایت Snort بارگیری کنید. با این حال ، هنگامی که به متدولوژی های Snort اعتماد کردید ، می توانید متن خود را بنویسید. یک پایگاه بزرگ جامعه برای این IDS وجود دارد و آنها به صورت آنلاین در صفحات انجمن وب سایت Snort فعال هستند. می توانید از سایر کاربران راهنمایی و کمک بگیرید و همچنین قوانینی را که کاربران با تجربه Snort ایجاد کرده اند بارگیری کنید.

این قوانین رویدادهایی مانند اسکن پورت های مخفی ، حملات سرریز بافر ، حملات CGI ، پروب SMB و اثر انگشت سیستم عامل را تشخیص می دهد. روش های تشخیص به قوانین خاص مورد استفاده بستگی دارد و هر دو آنها را شامل می شود روشهای مبتنی بر امضا و سیستمهای مبتنی بر ناهنجاری.

شهرت اسنور در صنعت توسعه دهنده نرم افزار پیروان را به خود جلب کرده است. تعدادی از برنامه هایی که خانه های نرم افزاری دیگر ایجاد کرده اند می توانند تجزیه و تحلیل عمیق تری از داده های جمع آوری شده توسط Snort انجام دهند. این شامل اسنوربی, پایه, سنجاب, و آناوال. این برنامه های همراه به شما کمک می کنند تا این واقعیت را ایجاد کنید که رابط Snort بسیار کاربر پسند نیست.

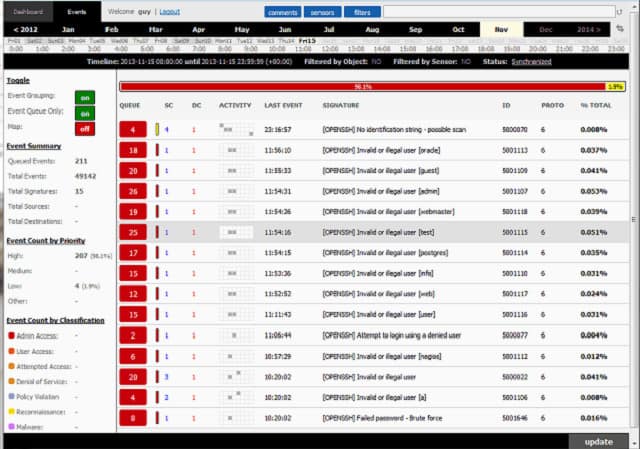

3. OSSEC

OSSEC مخفف است امنیت منبع آزاد HIDS. این است HIDS پیشرو در دسترس است و استفاده از آن کاملاً رایگان است. به عنوان یک سیستم شناسایی نفوذی مبتنی بر میزبان ، برنامه روی فایلهای گزارش روی رایانه ای که آن را نصب می کنید متمرکز می شود. این نظارت بر امضاهای چک در تمام پرونده های ورود به سیستم شما برای دخالت احتمالی. در ویندوز ، زبانه های مربوط به هرگونه تغییر در رجیستری را حفظ می کند. در سیستم های مشابه یونیکس ، هرگونه تلاش برای رسیدن به حساب root را رصد می کند. اگرچه OSSEC یک پروژه منبع باز است ، اما در واقع متعلق به Trend Micro ، تولید کننده برجسته نرم افزار امنیتی است.

برنامه نظارت اصلی می تواند یک کامپیوتر یا چندین میزبان را پوشش دهد و داده ها را در یک کنسول تلفیق کند. اگرچه یک عامل ویندوز وجود دارد که امکان نظارت بر رایانه های ویندوز را فراهم می کند ، اما برنامه اصلی فقط بر روی یک سیستم مشابه یونیکس قابل نصب است و این به معنی یونیکس ، لینوکس یا Mac OS است.. برای برنامه اصلی واسط OSSEC وجود دارد ، اما این جداگانه نصب می شود و دیگر پشتیبانی نمی شود. کاربران عادی OSSEC برنامه های دیگری را کشف کرده اند که به خوبی جلوی ابزار جمع آوری داده ها نیز استفاده می شود: Splunk ، Kibana و Graylog.

پرونده های گزارش شده توسط OSSEC شامل داده های FTP ، نامه و سرور وب هستند. همچنین بر روی پرونده های وقایع سیستم عامل ، فایروال و آنتی ویروس ها و جداول و ترافیک اطلاعات نظارت می کند. رفتار OSSEC توسط سیاستی که شما روی آن نصب می کنید کنترل می شود. این موارد را می توان به عنوان افزودنی از انجمن کاربر بزرگی که برای این محصول فعال است ، بدست آورد. یک سیاست وضعیت هشدار را تعریف می کند. این هشدارها می توانند بر روی کنسول نمایش داده شوند یا به عنوان اعلان از طریق ایمیل ارسال شوند. Trend Micro با هزینه ای از OSSEC پشتیبانی می کند.

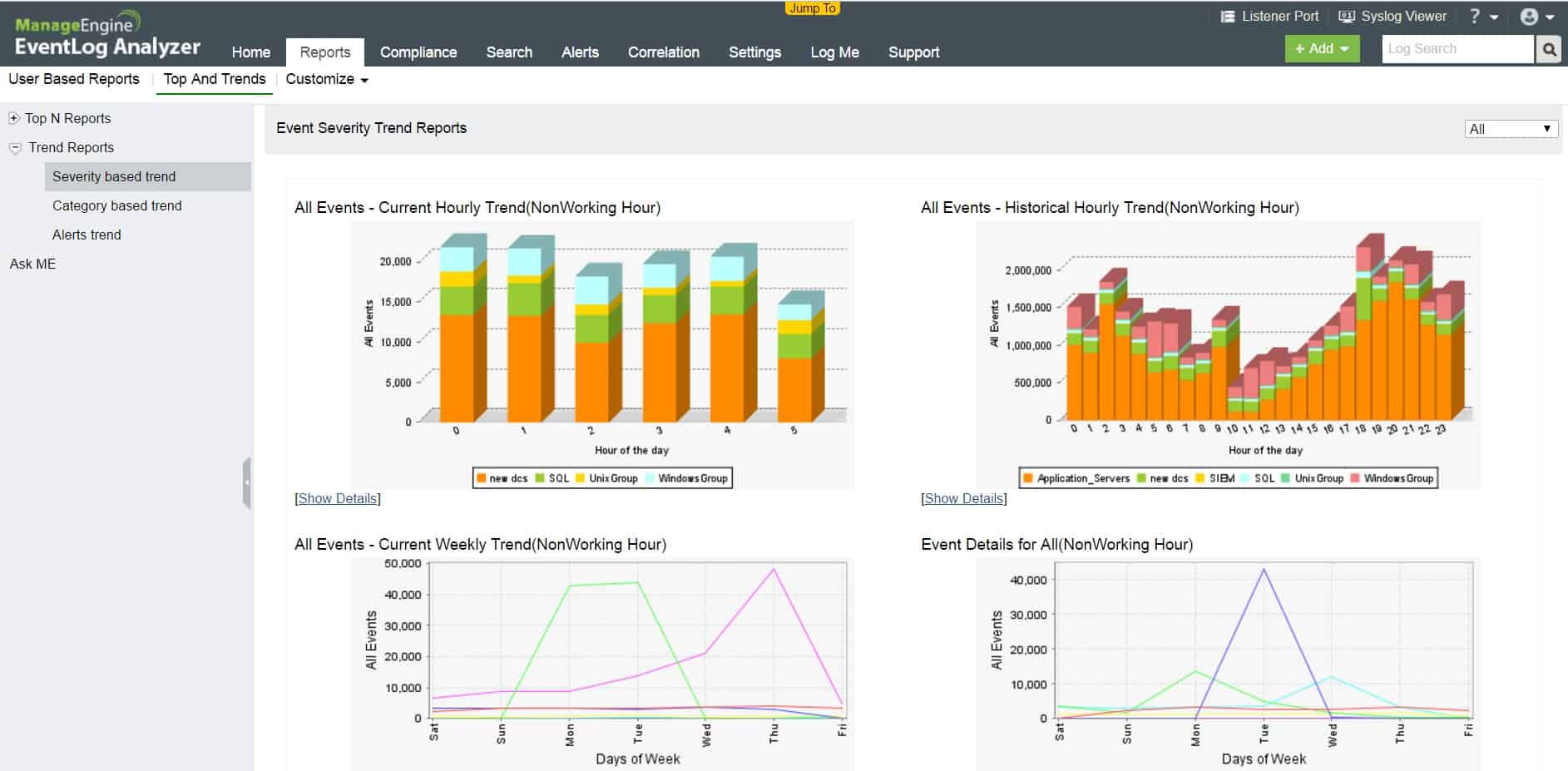

4. ManageEngine EventLog Analyzer

ManageEngine تولید کننده پیشرو راه حل های نظارت و مدیریت زیرساخت IT است. آنالایزر EventLog بخشی از محصولات امنیتی شرکت است. این یک است ایدز که بر مدیریت و تجزیه و تحلیل پرونده های log تولید شده توسط برنامه های استاندارد و سیستم عامل ها تمرکز دارد. ابزار نصب می شود سرور ویندوز یا لینوکس. این داده ها را از سیستم عامل ها و همچنین از آنها جمع آوری می کند سیستم عامل مک, IBM AIX, HP UX, و سولاریس سیستم های. سیاهههای مربوط به سیستمهای ویندوز شامل منابعی از ویندوز سرور ویندوز سرور و بالاتر و سرور ویندوز DHCP هستند.

جدا از سیستم عامل ها ، این سرویس سیاهههای مربوط را جمع آوری و تلفیق می کند Microsoft SQL Server و اوراکل پایگاه داده همچنین قادر به هشدار از طریق تعدادی از سیستم های ضد ویروس از جمله می باشد Microsoft Antimalware, ESET, سوفوس, نورتون, کسپرسکی, FireEye, نرم افزارهای مخرب, مک آفی, و سیمانتک. این پرونده سیاهههای مربوط به سرورهای وب ، فایروال ها ، hypervisors ، روترها ، سوئیچ ها و اسکنرهای آسیب پذیری را جمع می کند..

EventLog Analyzer پیامهای ورود به سیستم را جمع می کند و به عنوان یک سرور پرونده ورود به سیستم فعالیت می کند ، پیام ها را با استفاده از منبع و تاریخ پیام ها به پرونده ها و دایرکتوری ها ترتیب می دهد. هشدارهای فوری همچنین به داشبورد EventLog Analyzer ارسال می شوند و می توانند از طریق آن تغذیه شوند سیستمهای راهنما به عنوان بلیط برای جلب توجه فوری از تکنسین ها. تصمیم گیری درباره وقایع که نقض امنیت احتمالی را تشکیل می دهند ، ناشی می شود ماژول اطلاعاتی تهدید که در بسته ساخته شده است.

این سرویس شامل جستجوهای خودکار ورود به سیستم و همبستگی رویداد برای تهیه گزارش های امنیتی منظم است. در میان این گزارشها ، فرمی برای نظارت و حسابرسی کاربر ممتاز (PUMA) و انواع مختلفی از قالب های مورد نیاز برای نشان دادن انطباق با PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, و GDPR.

آنالایزر ManageEngine EventLog در سه نسخه موجود است. اولین مورد از اینهاست رایگان. با این حال ، نسخه رایگان محدود به نظارت بر پیام های ورود به سیستم از پنج منبع ، که واقعا برای هر تجارت مدرن فراتر از شرکت های بسیار کوچک نیست. دو نسخه پرداخت شده هستند حق بیمه و توزیع شده. طرح توزیع شده بطور قابل توجهی گرانتر از برنامه Premium است. سیستم Premium باید برای اکثر شرکت های تک سایت کافی باشد ، در حالی که نسخه توزیع شده چندین سایت و تعداد نامحدودی از منابع ثبت گزارش را در بر می گیرد. شما می توانید این سیستم را با یک آزمایش 30 روزه رایگان که محدودیت 2000 منبع پیام ورود به سیستم را امتحان کنید ، امتحان کنید.

5. سوريكاتا

Suricata احتمالاً جایگزین اصلی Snort است. یک مزیت کلیدی که Suricata نسبت به Snort دارد ، این است که داده ها را در لایه برنامه جمع آوری می کند. این غلبه بر نابینایی است که Snort مجبور به امضاهای تقسیم بر روی چندین بسته TCP است. Suricata منتظر می ماند تا تمام داده های بسته ها قبل از جمع آوری اطلاعات به تجزیه و تحلیل ، جمع شود.

اگرچه این سیستم در لایه برنامه کار می کند ، اما قادر به نظارت بر فعالیت پروتکل در سطوح پایین تر ، مانند IP ، TLS ، ICMP ، TCP و UDP است. این کار ترافیک در زمان واقعی را برای برنامه های مختلف شبکه از جمله FTP ، HTTP و SMB بررسی می کند. مانیتور فقط به ساختار بسته نگاه نمی کند. این می تواند گواهینامه های TLS را بررسی کرده و روی درخواست های HTTP و تماس های DNS تمرکز کند. یک مرکز استخراج پرونده به شما امکان می دهد پرونده های مشکوک با خصوصیات عفونت ویروس را بررسی کرده و جدا کنید.

Suricata با Snort سازگار است و می توانید از همان قوانین VRT که برای آن رهبر NIDS نوشته شده استفاده کنید. آن ابزارهای شخص ثالث ، مانند اسنوربی, پایه, سنجاب, و آناوال که با Snort ادغام می شود همچنین می توانید به Suricata پیچ و تاب. بنابراین ، دسترسی به انجمن Snort برای راهنمایی و قوانین رایگان می تواند سود بزرگی برای کاربران Suricata باشد. یک ماژول داخلی اسکریپت نویسی به شما امکان می دهد قوانین را با هم ترکیب کرده و مشخصات دقیق تری را کشف کنید تا بتواند Snort را به شما بدهد. Suricata هم از روش های امضایی و هم مبتنی بر ناهنجاری استفاده می کند.

Suricata دارای معماری پردازش هوشمندانه ای است که با استفاده از پردازنده های مختلف برای فعالیت همزمان و چند موضوعه ، شتاب سخت افزار را امکان پذیر می کند. حتی می تواند تا حدودی روی کارت گرافیک شما اجرا شود. این توزیع وظایف از تحمل بار فقط در یک میزبان جلوگیری می کند. این خوب است زیرا یکی از مشکلات این NIDS این است که در پردازش بسیار سنگین است. Suricata دارای داشبورد بسیار نرم و ظریف است که گرافیکی را در خود جای داده است تا تحلیل و تشخیص مشکل بسیار ساده تر شود. با وجود این جلوی گران قیمت, Suricata رایگان است.

6. برو

Bro یک است رایگان NIDS که فراتر از تشخیص نفوذ است و توابع دیگر نظارت بر شبکه را نیز می تواند در اختیار شما قرار دهد. جامعه کاربری Bro شامل بسیاری از موسسات تحقیقاتی علمی و علمی است.

عملکرد شناسایی Bro در دو مرحله انجام می شود: ورود به سیستم و تجزیه و تحلیل. مانند Suricata, Bro از آنجایی که تجزیه و تحلیل آن در لایه برنامه کاربرد دارد ، یک مزیت عمده نسبت به Snort دارد. این امر به شما امکان می دهد بین بسته ها یک تحلیل گسترده تر از فعالیت پروتکل شبکه را بدست آورید.

ماژول تجزیه و تحلیل Bro دارای دو عنصر است که هر دو روی آنالیز امضا و تشخیص ناهنجاری کار می کنند. اولین مورد از این ابزارهای تحلیل استفاده شده است موتور رویداد Bro. این آهنگ برای ایجاد وقایع مانند اتصال TCP جدید یا درخواست HTTP است. هر رویداد ثبت شده است ، بنابراین این بخش از سیستم بی طرف است – فقط لیستی از وقایع را فراهم می کند که در آن تجزیه و تحلیل ممکن است تکرار اقدامات یا فعالیت های مشکوک متنوع ایجاد شده توسط همان حساب کاربری را نشان دهد..

استخراج داده های این رویداد توسط اسکریپت های خط مشی. بنابراین ، یک وضعیت هشدار دهنده باعث تحریک یک عمل خواهد شد Bro یک سیستم پیشگیری از نفوذ است و همچنین یک آنالایزر ترافیک شبکه. اسکریپت های خط مشی را می توان سفارشی سازی کرد اما آنها به طور کلی با یک چارچوب استاندارد اجرا می شوند که شامل تطبیق امضا ، تشخیص ناهنجاری و تجزیه و تحلیل اتصال است.

می توانید فعالیت های HTTP ، DNS و FTP را با Bro ردیابی کنید و همچنین بر ترافیک SNMP نظارت کنید, شما را قادر می سازد تا تغییرات تنظیمات دستگاه و شرایط دام SNMP را بررسی کنید. هر خط مشی مجموعه ای از قوانین است و شما به تعداد سیاست های فعال یا لایه های پشته پروتکل محدود نمی شوید که می توانید بررسی کنید. در سطوح پایین تر ، می توانید مراقب حملات سیل DDoS syn باشید و اسکن بندر را تشخیص دهید.

Bro را می توان در یونیکس ، لینوکس و Mac OS نصب کرد.

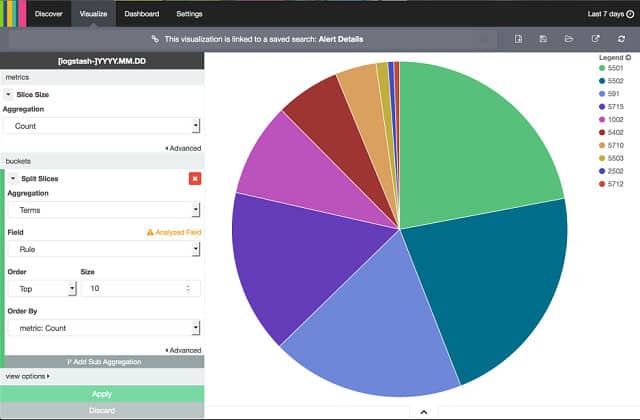

7. ساگان

ساگان است سیستم تشخیص نفوذ مبتنی بر میزبان, بنابراین این یک جایگزین برای OSSEC است و نیز هست رایگان برای استفاده. علیرغم اینکه یک HIDS است ، این برنامه با داده های جمع آوری شده توسط Snort ، که یک سیستم NIDS است ، سازگار است. این سازگاری همچنین به ابزارهای دیگری که می توان در رابطه با Snort از آن استفاده کرد ، گسترش یافته است اسنوربی, پایه, سنجاب, و آناوال. منابع داده های Bro و Suricata همچنین می توانند به ساگان وارد شوند. این ابزار را می توان در یونیکس ، لینوکس و Mac OS نصب کرد. اگرچه شما نمی توانید Sagan را بر روی ویندوز اجرا کنید ، می توانید پرونده های رویداد Windows را در آن وارد کنید.

به شدت صحبت می کنند, ساگان ابزاری برای تجزیه و تحلیل ورود به سیستم است. عنصری که فاقد آن است که آن را به عنوان NIDS مستقل بسازد ، یک ماژول پوزه بسته است. اما ، از طرف دیگر ، این بدان معنی است که ساگان نیازی به سخت افزار اختصاصی ندارد و انعطاف پذیری آنالیز گزارش های میزبان و داده های ترافیک شبکه را دارد. به منظور ایجاد یک سیستم شناسایی کامل نفوذ ، این ابزار باید همراه سایر سیستم های جمع آوری داده باشد.

برخی از ویژگی های خوب ساگان شامل یاب IP است ، که این ویژگی را دارد شما را قادر می سازد تا موقعیت جغرافیایی آدرسهای IP را ببینید که به عنوان فعالیت های مشکوک تشخیص داده شده اند. این امر به شما امکان می دهد تا اقدامات آدرس های IP را که به نظر می رسد در حال انجام هماهنگی هستند برای ایجاد یک حمله جمع کنید. Sagan می تواند پردازش خود را بر روی چندین دستگاه توزیع کند ، و باعث کاهش بار روی CPU سرور کلید شما می شود.

این سیستم شامل اجرای اسکریپت است ، به این معنی که باعث ایجاد هشدار می شود و اقداماتی را در زمینه شناسایی سناریوهای نفوذ انجام می دهد. برای اجرای ممنوعیت های IP می تواند با جداول فایروال ارتباط برقرار کند در صورت فعالیت مشکوک از یک منبع خاص. بنابراین ، این یک سیستم پیشگیری از نفوذ است. ماژول تجزیه و تحلیل با هر دو روش امضایی و تشخیص ناهنجاری کار می کند.

Sagan نمی تواند آن را در لیست بهترین شناسه های همه قرار دهد زیرا واقعاً به عنوان یک IDS واجد شرایط نیست ، به عنوان یک تجزیه و تحلیل پرونده ورود به سیستم. با این حال ، HIDS آن با استفاده از مفهوم NIDS ، آن را به عنوان یک مؤلفه ابزار تجزیه و تحلیل ترکیبی IDS پیشنهاد جالبی می کند..

8. پیاز امنیتی

برای ترکیبی از راه حلهای IDS ، می توانید امتحان کنید سیستم پیاز امنیتی رایگان. بیشتر ابزارهای IDS در این لیست پروژه های منبع باز هستند. این بدان معنی است که هر کسی می تواند کد منبع را بارگیری کند و آن را تغییر دهد. این دقیقاً همان کاری است که توسعه دهنده امنیت پیاز انجام داد. او عناصر را از کد منبع دریافت کرد خرخر, سوريكاتا, OSSEC, و برو و آنها را برای تهیه این دوخت ترکیبی NIDS / HIDS مبتنی بر لینوکس. Security پیاز نوشته شده است تا در اوبونتو اجرا شود و همچنین عناصر سیستمهای جلویی و ابزارهای آنالیز از جمله را در خود ادغام می کند اسنوربی, Sguil, اسکوتر, کیبانا, السا, Xplico, و NetworkMiner.

اگرچه پیاز امنیتی به عنوان NIDS طبقه بندی می شود ، اما شامل عملکردهای HIDS نیز می شود. این پرونده های ورود به سیستم و پیکربندی شما را برای فعالیت های مشکوک نظارت می کند و بررسی های مربوط به پرونده های مربوط به تغییرات غیر منتظره را بررسی می کند. یکی از کمبود رویکردهای جامع امنیت پیاز برای نظارت بر شبکه ، پیچیدگی آن است. این سیستم عامل چندین ساختار مختلف دارد و در حقیقت مطالب یادگیری کافی آنلاین یا همراه نیست تا به سرپرست شبکه کمک کند تا از قابلیت های کامل ابزار مطلع شود.

تجزیه و تحلیل شبکه توسط یک انجام می شود پوزه بسته, که می تواند داده های منتقل شده را روی صفحه نمایش داده و همچنین به یک پرونده بنویسد. موتور آنالیز Security پیاز جایی است که همه چیز پیچیده می شود زیرا ابزارهای مختلف زیادی با روش های مختلف عملکردی وجود دارد که شاید شما نادیده بگیرید اکثر آنها. رابط Kibana داشبورد Security Onion را در اختیار شما قرار می دهد و این شامل برخی نمودارها و نمودارهای خوب برای سهولت در تشخیص وضعیت است.

هر دو قانون هشدار مبتنی بر امضا و ناهنجاری در این سیستم گنجانده شده است. اطلاعاتی در مورد وضعیت دستگاه و همچنین الگوهای ترافیک دریافت می کنید. همه اینها واقعاً می تواند با برخی از اتوماسیون عملی انجام شود ، که Security پیاز فاقد آن است.

9. راهنما

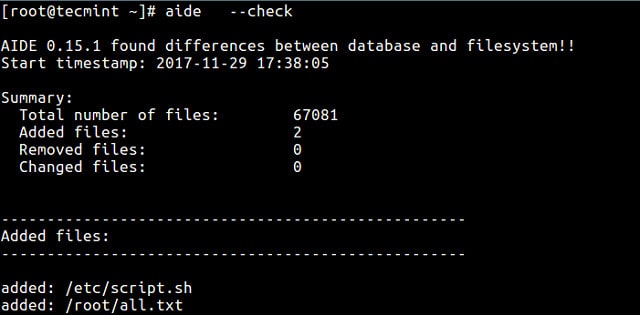

“Advanced Detection Detection Detection Detection” برای نوشتن چیزهای زیادی است ، بنابراین توسعه دهندگان این IDS تصمیم گرفتند نام خود را به اختصار AIDE بپیوندند. این هست HIDS رایگان تمرکز بر تشخیص rootkit و مقایسه امضاء فایلها برای سیستم عامل های یونیکس و یونیکس است ، بنابراین روی Mac OS و Linux نیز کار خواهد کرد.

اگر Tripwire را در نظر گرفته اید ، بهتر است به جای آن به AIDE نگاه کنید ، زیرا این یک جایگزین رایگان برای آن ابزار مفید است. Tripwire نسخه رایگان دارد ، اما بسیاری از کارکردهای کلیدی که اکثر افراد از IDS به آن احتیاج دارند فقط با Tripwire با پرداخت هزینه موجود است ، بنابراین با AIDE عملکرد بسیار بیشتری می توانید داشته باشید..

سیستم هنگام نصب ، یک پایگاه داده از داده های سرپرست را از پرونده های پیکربندی گردآوری می کند. این یک پایه را ایجاد می کند و سپس هرگونه تغییر در تنظیمات می تواند به عقب برگردد هر زمان که تغییر در تنظیمات سیستم تشخیص داده شود. این ابزار شامل هر دو روش امضایی و نظارت بر ناهنجاری است. چک های سیستم در صورت تقاضا صادر می شوند و به طور مداوم اجرا نمی شوند, که کمی از این HIDS کمبود دارد. از آنجا که این یک تابع خط فرمان است ، با این وجود ، می توانید آن را برنامه ریزی کنید تا بطور دوره ای با یک روش عملیاتی مانند cron ، اجرا شود. اگر می خواهید داده های زمان واقعی داشته باشید ، می توانید برنامه ریزی کنید تا خیلی مرتباً اجرا شود.

AIDE واقعاً ابزاری برای مقایسه داده ها است و هیچ زبانی برای اسکریپت نویسی ندارد ، شما باید به مهارت های اسکریپت پوسته خود تکیه کنید تا جستجوی داده ها را انجام داده و عملکردهای اجرای آن را در این HIDS کنترل کند. شاید AIDE را بیشتر به عنوان یک سیستم مدیریت پیکربندی و نه به عنوان یک سیستم تشخیص نفوذ در نظر بگیریم.

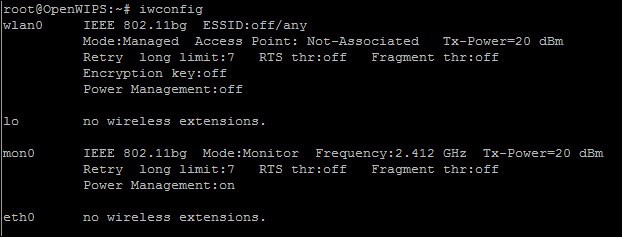

10. WIPS-NG را باز کنید

اگر در مورد Aircrack-NG شنیده اید ، ممکن است در این مورد کمی محتاط باشید شناسه های مبتنی بر شبکه زیرا توسط همان کارآفرین توسعه داده شده است Aircrack-NG یک کرکر رمز عبور و بسته رمز عبور شبکه بی سیم است که به بخشی از ابزار ابزار هکر شبکه وای فای تبدیل شده است.

در WIPS-NG ما شاهد موارد نگهدارنده شکارچی تبدیل شده هستیم. این نرم افزار رایگان برای دفاع از شبکه های بی سیم طراحی شده است. اگرچه Aircrack-NG می تواند بر روی طیف وسیعی از سیستم عامل ها اجرا شود ، Open WIPS-NG فقط در لینوکس اجرا می شود. نام “WIPS” مخفف “سیستم پیشگیری از نفوذ بی سیم” است ، بنابراین این NIDS هم نفوذ را شناسایی می کند و هم مانع از آن می شود.

این سیستم شامل سه عنصر است:

- سنسور

- سرور

- رابط

برنامه هایی وجود دارد که به نصب WIPS-NG امکان نظارت بر سنسورهای متعدد را می دهد. با این حال, در حال حاضر ، هر نصب فقط می تواند شامل یک سنسور باشد. این مسئله نباید بیش از حد مشکل باشد زیرا می توانید فقط با یک سنسور به کارهای مختلفی برسید. این سنسور sniffer بسته ای است که قابلیت دستکاری انتقال بی سیم را در جریان میانی نیز دارد. بنابراین سنسور به عنوان فرستنده سیستم عمل می کند.

اطلاعات جمع آوری شده توسط سنسور به سرور ارسال می شود ، جایی که جادو اتفاق می افتد. مجموعه برنامه های سرور شامل موتور آنالیز است که الگوهای نفوذ را تشخیص می دهد. خط مشی های مداخله برای جلوگیری از هجوم شناسایی شده در سرور نیز تولید می شود. اقدامات لازم برای محافظت از شبکه به عنوان دستورالعمل به سنسور ارسال می شود.

ماژول رابط سیستم داشبورد است که وقایع و هشدارها را به مدیر سیستم نشان می دهد. همچنین در اینجا می توان تنظیمات را تغییر داد و اقدامات دفاعی را می توان تنظیم یا لغو کرد.

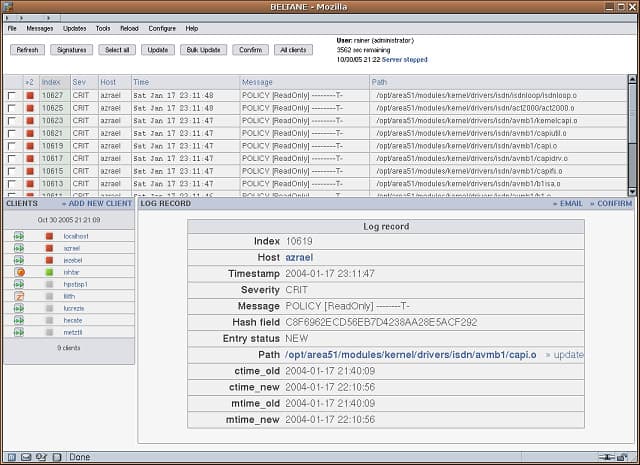

11. Samhain

Samhain ، تولید شده توسط Samhain Design Labs در آلمان ، است سیستم تشخیص نفوذ مبتنی بر میزبان که قابل استفاده نیست. می توان آن را بر روی یک رایانه منفرد یا در بسیاری از میزبان ها اجرا کرد ، و جمع آوری داده های متمرکز را در مورد رویدادهای شناسایی شده توسط مأمورین در حال اجرا در هر دستگاه ارائه می دهد..

کارهایی که توسط هر نماینده انجام می شود شامل بررسی یکپارچگی پرونده ، نظارت بر پرونده پرونده و نظارت پورت است. این فرایندها به دنبال ویروس های rootkit ، SUID های سرکش (حق دسترسی کاربر) و فرایندهای پنهان هستند. این سیستم رمزگذاری را در ارتباطات بین نمایندگان و یک کنترلر مرکزی در اجرای چند میزبان اعمال می کند. اتصالات مربوط به تحویل داده های پرونده log شامل الزامات تأیید اعتبار است که مانع از ربودن متجاوزان یا جایگزینی فرایند نظارت می شود..

داده های جمع آوری شده توسط Samhain تجزیه و تحلیل فعالیت ها در شبکه را قادر می سازد و علائم هشدار نفوذ را برجسته می کند. با این حال, این امر مانع از نفوذ یا پاک کردن فرآیندهای سرکش نخواهد شد. برای رفع مشکلاتی که مانیتور Samhain نشان می دهد ، باید از فایلهای پیکربندی شده و هویت کاربر خود نسخه پشتیبان تهیه کنید..

یکی از مشکلات هکرها و ویروس ها این است که فرد متجاوز اقدام به پنهان کاری می کند. این شامل کشتن فرآیندهای نظارت است. Samhain از فناوری خفا استفاده می کند برای پنهان نگه داشتن فرایندهای خود ، از این رو از مزاحمان جلوگیری می کند که IDS را دستکاری یا کشتن کنند. این روش مخفیکاری “استگانوگرافی” نامیده می شود.

پرونده های log log و پشتیبان گیری پیکربندی با یک کلید PGP امضا می شوند تا از مزاحمت متجاوزان جلوگیری شود.

Samhain یک سیستم منبع باز است که به صورت رایگان قابل بارگیری است. این نرم افزار با دستورالعمل های POSIX ساخته شده است تا آن را با یونیکس ، لینوکس و Mac OS سازگار کند. مانیتور مرکزی داده های سیستم های عامل مختلف را جمع می کند.

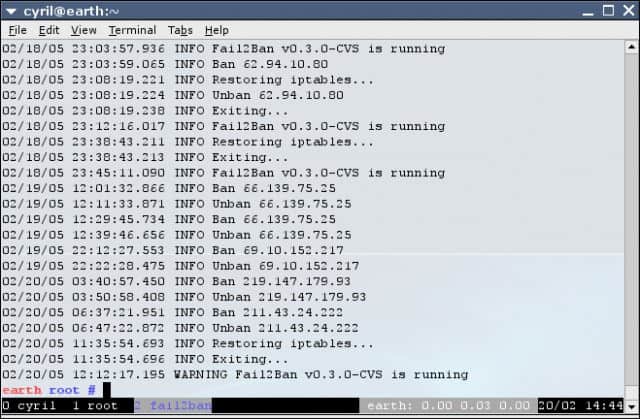

12. Fail2Ban

Fail2Ban است رایگان سیستم تشخیص نفوذ مبتنی بر میزبان که بر شناسایی وقایع نگران کننده ثبت شده در پرونده های log ، مانند تلاش های ناموفق ورود به سیستم تمرکز دارد. این سیستم بلوک های روی آدرس های IP را تنظیم می کند که رفتار مشکوکی را نشان می دهد. این ممنوعیت ها معمولاً فقط چند دقیقه طول می کشد ، اما این می تواند برای اختلال در یک سناریوی ترک خودکار رمز عبور نیرو brute force استاندارد کافی باشد. این سیاست همچنین می تواند در برابر حملات DoS مؤثر باشد. طول واقعی ممنوعیت آدرس IP می تواند توسط یک مدیر تنظیم شود.

Fail2Ban در واقع یکی است سیستم پیشگیری از نفوذ زیرا می توان در صورت شناسایی فعالیت مشکوک اقداماتی انجام داد و فقط ضبط و یک نفوذ احتمالی برجسته را انجام نداد.

بنابراین ، مدیر سیستم هنگام تنظیم نرم افزار باید مراقب سیاست های دسترسی باشد زیرا یک استراتژی پیشگیری که خیلی تنگ است می تواند به راحتی کاربران محترم را خاموش کند. مشکلی که در مورد Fail2Ban وجود دارد این است که بر روی اقدامات مکرر از یک آدرس تمرکز دارد. این به آن توانایی مقابله با کمپین های ترک خوردن رمز عبور یا حملات DDoS را نمی دهد.

Fail2Ban در پایتون نوشته شده است و می تواند برای جدا کردن آدرس های مشکوک به جداول سیستم بنویسد. این بسته شدن خودکار در Netfilter ، iptables ، قوانین فایروال PF و جدول hosts.deny از TCP Wrapper اتفاق می افتد.

دامنه کنترل حمله سیستم توسط مجموعه ای از موارد تعریف شده است فیلترها این دستورالعمل را به IPS که سرویس ها را برای نظارت بر آنها راهنمایی می کند ، راهنمایی می کند. این موارد شامل Postfix ، Apache ، Courier Mail Server ، Lighttpd ، sshd ، vsftpd و qmail است. در صورت شناسایی وضعیت هشدار ، هر فیلتر با عملکردی ترکیب می شود. ترکیبی از فیلتر و یک عمل “زندان” نامیده می شود.

این سیستم به استاندارد POSIX نوشته شده است ، بنابراین می توان آن را بر روی سیستم عامل های یونیکس ، لینوکس و Mac OS نصب کرد.

نحوه انتخاب IDS

نیاز سخت افزاری سیستم های شناسایی نفوذ مبتنی بر شبکه ممکن است شما را خاموش کرده و شما را به سمت یک سیستم مبتنی بر هاست سوق دهد ، که کار با آن بسیار آسان تر است. با این حال ، از این واقعیت غافل نشوید که شما به سخت افزار تخصصی برای این سیستم ها ، فقط به یک هاست اختصاصی نیاز ندارید.

در حقیقت, شما باید به دنبال دریافت هر دو HIDS و NIDS برای شبکه خود باشید. دلیل این امر است که شما باید مراقب تغییرات پیکربندی و دسترسی ریشه در رایانه های خود و همچنین فعالیت های غیرمعمول در جریان ترافیک شبکه خود باشید..

خبر خوب این است که تمام سیستمهای موجود در لیست ما رایگان هستند و یا آزمایش های رایگان دارند ، بنابراین می توانید تعدادی از آنها را امتحان کنید. در صورتی که همکار دیگری دارید که با آن تجربه دارد ، ممکن است جنبه جامعه کاربر این سیستم ها به طور خاص شما را به سمت یکی سوق دهد. توانایی دریافت راهنمایی از دیگر سرپرست شبکه ، ترسیم قطعی این سیستم ها است و با پشتیبانی حرفه ای Help Desk ، راه حل های پرداخت شده را حتی جذاب تر می کند.

اگر شرکت شما در بخشی قرار دارد که نیاز به رعایت استاندارد امنیتی ، مانند PCI دارد ، در واقع شما به یک IDS نیاز دارید. همچنین, اگر اطلاعات شخصی را در مورد اعضای عمومی نگه دارید ، مراحل محافظت از داده های شما باید خدشه دار باشد برای جلوگیری از شکایت شرکت شما برای نشت داده ها.

اگرچه احتمالاً تمام روز کاری شما فقط طول می کشد تا در بالای سینی سرپرست شبکه خود باشید, تصمیم برای نصب یک سیستم تشخیص نفوذ را کنار ندهید. امیدوارم این راهنما به شما در جهت صحیح فشار وارد کند. اگر توصیه ای در مورد شناسه مورد علاقه خود دارید و اگر با هر یک از سیستم های ذکر شده در این راهنما تجربه ای دارید ، در بخش نظرات زیر یادداشت بگذارید و نظرات خود را با جامعه به اشتراک بگذارید..

بیشتر خواندن

راهنمای شبکه های مقایسه ای

- 10 ابزار برتر مانیتورینگ LAN برای سال [year]

- راهنمای قطعی DHCP

- راهنمای قطعی SNMP

- راهنمای نهایی مدیریت دستگاه تلفن همراه (MDM) در سال [year]

- راهنمای نهایی BYOD در سال [year]

- مدیریت 10 سرور برتر & ابزارهای نظارت برای سال [year]

- بهترین آنالایزرها و جمع کننده های رایگان NetFlow برای ویندوز

- 6 از بهترین اسکنرهای آسیب پذیری شبکه رایگان و نحوه استفاده از آنها

- 8 بهترین بسته بندی و تحلیلگر شبکه برای بسته های سال [year]

- بهترین نرم افزار و ابزار پایش پهنای باند رایگان برای تحلیل میزان استفاده از ترافیک شبکه

سایر اطلاعات در مورد نظارت بر شبکه

- ویکی پدیا: سیستم تشخیص نفوذ

- Tech Target: سیستم تشخیص نفوذ (IDS)

- CSO: یک سیستم تشخیص نفوذ چیست؟?

- Lifewire: آشنایی با سیستم های تشخیص نفوذ

- YouTube: سیستم های تشخیص نفوذ