HID یا سیستم تشخیص نفوذ میزبان چیست؟?

HIDS مخفف مخفف سیستم تشخیص نفوذ میزبان است. این کامپیوتر / شبکه ای که بر روی آن نصب شده است ، به دنبال هر دو حمله و سوء استفاده است. در صورت یافتن ، فعالیت را وارد کرده و به مدیر اطلاع می دهد.

HIDS مشابه استفاده از دوربین های امنیتی هوشمند در خانه شما است. اگر یک متجاوز وارد خانه شما شود ، دوربین شروع به ضبط و هشدار به دستگاه تلفن همراه خود می کند.

در اینجا لیست ما وجود دارد شش ابزار HIDS:

- مدیر رویداد امنیتی SolarWinds (دادگاه رایگان) HIDS عالی با گزارش جامع برای رعایت استانداردهای امنیت داده ها. روی سرور ویندوز کار می کند اما همچنین داده هایی را از سیستم های لینوکس و یونیکس جمع آوری می کند.

- Papertrail (برنامه رایگان) جمع کننده ورود به سیستم مبتنی بر ابر از SolarWinds در هر دو نسخه رایگان و پولی.

- مدیریت آنالایزر ورود به سیستم Event (آزمایش رایگان) این ابزار داده های پرونده ورود به سیستم را از ویندوز سرور یا لینوکس بررسی کرده و از منابع دیگر هوشیاری را تهدید می کند.

- OSSEC پردازنده پرونده ورود به سیستم رایگان که هر دو استراتژی شناسایی مبتنی بر میزبان و شبکه را پیاده سازی می کند. نصب بر روی Windows ، Linux ، Unix و Mac OS.

- ساگان سیستم شناسایی نفوذی مبتنی بر میزبان که از استراتژی های امضایی و مبتنی بر ناهنجاری استفاده می کند. می تواند بر روی لینوکس ، یونیکس و Mac OS اجرا شود.

- چلپ چلوپ سیستم شناسایی نفوذی مبتنی بر میزبان رایگان با نسخه پرداخت شده که شامل روش های مبتنی بر شبکه نیز می باشد. نصب بر روی ویندوز ، لینوکس و Mac OS و شما نیز یک نسخه مبتنی بر Cloud است.

تشخیص نفوذ به عنوان یک روش مهم محافظت در شبکه ها به منظور مبارزه با نقاط ضعف امنیتی ذاتی در هر سیستمی که شامل یک عنصر انسانی است ، تبدیل شده است. مهم نیست که سیاست های دسترسی کاربر چقدر قدرتمند باشد ، هکرها همیشه می توانند با فریب دادن یک کارمند به افشای اعتبار دسترسی دسترسی به آنها پیدا کنند..

هکرهای دارای دسترسی می توانند بدون شناسایی شدن ، سالها سیستم شرکتی را اشغال کنند. به این نوع حمله حمله می شود تهدید مداوم پیشرفته (APT) IDS به طور خاص هدفمند کردن ریشه کن کردن APT است.

یک ابزار HIDS بر نظارت بر پرونده های log تمرکز دارد. اکثر برنامه ها پیام های ورود به سیستم ایجاد می کنند و ذخیره کردن این سوابق در پرونده ها به شما امکان می دهد با گذشت زمان و نقاط نشانه های نفوذ از طریق آنها جستجو کنید. یکی از مشکلات بزرگ جمع آوری هر پیام ورود به سیستم شما این است که در آخر با مشکل روبرو خواهید شد مقدار زیادی از داده ها. ذخیره پیام های ورود به سیستم به صورت مرتب شده به شما کمک می کند تا فایل صحیح را برای دریافت داده ها توسط برنامه و تاریخ شناسایی کنید. بنابراین ، اولین قدم برای قادر بودن اطلاعات معناداری را از سیستم ورود به سیستم دریافت کنید سازماندهی نام فایلها و ساختار فهرستهای سرور فایل log شما است.

قدم بعدی در اجرای HIDS ، شناسایی برخی اتوماتیک ها است. HIDS از طریق پیام های ورود به سیستم جستجو می کند رویدادهای خاص به نظر می رسد که ممکن است فعالیت مخرب را ثبت کرده باشند. این هسته اصلی ابزار HIDS است و روش تشخیصی مشخص می کند که پرونده ها برای بازیابی توسط چه مجموعه ای تنظیم شده است سیاست های و پایه قانون.

بسیاری از ایدزها به شما اجازه می دهند قوانین ایجاد هشدار خود را بنویسید. با این حال ، آنچه شما واقعاً هنگام انتخاب یک سیستم امنیتی به دنبال آن هستید ، مجموعه ای از قوانین از پیش نوشته شده است که شامل تخصص کارشناسان امنیتی است که نرم افزار را می نویسند.

HIDS فقط به اندازه سیاست هایی که ارائه می کند خوب است. از شما انتظار نمی رود که با همه جدیدترین بردارهای حمله همگام باشید و در عین حال وقت خود را به کارهای روزمره شغل خود اختصاص دهید و هیچ نکته ای در تلاش برای دانستن همه موارد نیست اگر بتوانید آن را بدست آورید تجربه و تخصص به عنوان ابزار HIDS برای شما فراهم شده است.

اهمیت پرونده های log

حجم پیام های رویداد و رویداد می تواند بسیار زیاد باشد و فقط نادیده گرفتن آنها وسوسه انگیز است. با این حال ، خطر دادخواست ناشی از افشای داده ها یا خسارت هایی که می تواند از طریق یک تجارت به آن وارد شود ، ایجاد می کند از دست دادن داده ها بدان معنی است که عدم محافظت از داده ها اکنون می تواند تجارت شما را خراب کند.

مسائل امنیتی و حفاظت از داده ها اکنون بدل شده است در الزامات قرارداد ادغام شده است و استانداردهای بسیاری وجود دارد که اکنون صنایع به منظور اطمینان به ذینفعان و حفظ امنیت تجارت از آنها پیروی می کنند. انطباق با استانداردهای یکپارچگی داده شامل الزاماتی برای نگهداری پرونده log می باشد.

بسته به نوع استانداردی که شرکت شما پیاده سازی می کند ، شما باید چندین سال پرونده های ورود را ذخیره کنید. بنابراین ، مدیریت پرونده log اکنون به یک نیاز تجاری مهم تبدیل شده است. در حالی که شما در حال تنظیم سرور log هستید ، ممکن است شما هم چنین باشید اقدامات امنیتی را در آن ادغام کنید, و این همان کاری است که HIDS انجام می دهد.

امنیت پرونده را وارد کنید

حفظ صداقت پرونده log است بخش اساسی HIDS. پیام های رویداد می توانند نفوذ را شناسایی کنند و بنابراین پرونده های ورود به سیستم هکرها هستند. یک متجاوز می تواند مسیرهای خود را با دستکاری پرونده های log برای حذف سوابق جعل کننده پوشش دهد. از این رو, سرور log که از فایلهای log تهیه کرده و از تغییرات غیرمجاز پشتیبانی می کند برای رعایت استانداردهای امنیت داده از اهمیت برخوردار است.

اگر اطلاعات منبع آن به خطر بیفتد ، سیستم های HIDS نمی توانند به طور مؤثر از منابع سیستم شما محافظت کنند. محافظت از پرونده های ورود به سیستم تأیید اعتبار شبکه شما نیز گسترش می یابد. هیچ سیستم محافظت خودکار از پرونده های log قادر به تفکیک دسترسی و دسترسی غیر مجاز به پرونده های log بدون نظارت بر امنیت مجوزهای کاربر نیست..

HIDS در مقابل NIDS

سیستم های تشخیص نفوذ مبتنی بر میزبان تنها روش های محافظت از نفوذ نیستند. سیستم های تشخیص نفوذ به دو دسته تقسیم می شوند. HIDS یکی از این بخش ها است ، بخش دیگر سیستم های تشخیص نفوذ مبتنی بر شبکه است.

هم HIDS و هم NIDS پیام های سیستم را بررسی می کنند. این به معنای مشاهده پیام های ورود به سیستم و رویداد است. با این حال, NIDS همچنین داده های بسته را بررسی می کند همانطور که در طول شبکه عبور می کند. قانون شستی که وظایف تشخیص نفوذ را بین این دو روش تقسیم می کند این است که NIDS اطلاعات زنده را برای تشخیص ضبط می کند و HIDS سوابق موجود در پرونده ها را بررسی می کند.

مزیت NIDS این است که پاسخ سریع تری نسبت به HIDS ارائه می دهد. به محض اینکه یک اتفاق مشکوک در شبکه رخ داد ، NIDS باید آن را تشخیص داده و هشدار دهد. با این حال ، هکرها دزدگیر هستند و به طور مداوم روش های خود را برای جلوگیری از تشخیص تنظیم می کنند. برخی از الگوهای فعالیت فقط وقتی به عنوان یک متن گسترده تر مورد توجه قرار می گیرند به عنوان بدخواه آشکار می شوند.

این که بهتر است یک HIDS یا NIDS دریافت کنید مسئله بزرگی نیست زیرا واقعاً به هردو نیاز دارید.

ویژگی های کلیدی HIDS

با تجزیه و تحلیل داده های تاریخی در مورد فعالیت ها ، HIDS قادر است الگوهای فعالیتهایی را که در طول زمان رخ می دهد ، شناسایی کند. با این حال ، حتی در شبکه های متوسط, حجم سوابق ثبت شده به صورت روزانه می تواند بسیار زیاد باشد, بنابراین انتخاب یک ابزار مرتب سازی و جستجوی کارآمد مهم است.

اگر خیلی آهسته باشد ، HSD شما ارزش استفاده نخواهد داشت. به یاد بیاور سوابق جدید دائماً جمع می شوند, بنابراین یک HIDS سریع اغلب می تواند از ابزاری کاملاً ارائه شده بهتر باشد. مدیران سیستم هوشمند برای دستیابی به سرعت ، ترجیح می دهند در ارائه ارائه دهند. با این حال ، یک ابزار HIDS که هم سریع و هم به خوبی ارائه می شود بهترین معامله از همه است.

HIDS و SIEM

هنگام بررسی سیستم های امنیتی شبکه ، با اصطلاح SIEM زیاد مواجه می شوید. این مخفف مخفف است اطلاعات امنیتی و مدیریت رویداد. این اصطلاح کامپوزیتی است که با ترکیب تکامل یافته است مدیریت اطلاعات امنیتی (سیم کارت) و مدیریت رویدادهای امنیتی (SEM) مدیریت اطلاعات امنیتی پرونده های گزارش را بررسی می کند ، و به همین ترتیب همان HIDS است. Security Event Management بر داده های زنده نظارت می کند و آن را معادل NIDS می کند. اگر یک سیستم تشخیص نفوذ ترکیبی را پیاده سازی کنید ، یک SIEM ایجاد کرده اید.

سیستم های پیشگیری از نفوذ

به عنوان یک سیستم تشخیص نفوذ ، HIDS یک عنصر مهم حفاظت از شبکه است. با این وجود ، تمام عملکردهای مورد نیاز شما را برای محافظت از اطلاعات شرکت شما در برابر سرقت و آسیب وارد نمی کند. شما همچنین باید بتوانید طبق اطلاعاتی که IDS ارائه می دهد عمل کنید.

اصلاح تهدید را می توان به صورت دستی انجام داد. ممکن است ابزارهای مدیریت شبکه در اختیار شما باشد که در مسدود کردن مزاحمان به شما کمک می کند. با این حال ، پیوند تشخیص و اصلاح با هم ایجاد می کند سیستم پیشگیری از نفوذ (IPS).

هر دو استراتژی تشخیص نفوذ و جلوگیری از نفوذ بر این فرض کار می کنند که هیچ فایروال یا آنتی ویروس غیرقابل نفوذ نیست. IDS خط دفاع دوم است و بسیاری از کارشناسان امنیت IT نسبت به آن هشدار می دهند هیچ کس نباید به استراتژی محافظت از شبکه در مرزهای خود تکیه کند زیرا هرگونه سیستم امنیتی می تواند به دلیل اشتباهات کاربر یا فعالیتهای مخرب کارکنان تضعیف شود.

“سیستم پیشگیری از حمله” یک اشتباه غلط است زیرا IPS می تواند به محض اینکه سیستم را بطور کامل ضد آب ببندد ، نقض امنیتی را قطع کند و به جای ایجاد یک سیستم چنان ضد آب باشد که در وهله اول هیچگونه نفوذی رخ ندهد..

حفاظت از تهدید پیشرفته

اصطلاح دیگری که ممکن است هنگام پرداختن به تهدیدهای مداوم پیشرفته مشاهده کنید ، ATP است. این مخفف Advanced Threat Protection است. در فرم اصلی خود ، سیستم ATP همان IDS است. با این حال ، برخی از ارائه دهندگان ATP استرس هوش را به عنوان ویژگی تعیین کننده سیستمهایشان تهدید می کنند. هوش تهدید همچنین بخشی از تعریف IDS و یک سیستم SIEM است.

در HIDS ، هوش تهدید براساس قاعده قاعده ای از اصطلاحات جستجوی داده ها و آزمایشات سیستم است که فعالیت های مخرب را مشخص می کند. این می تواند به صورت چک های رمزگذاری شده یا قوانین قابل تنظیم به عنوان خط مشی ارائه شود. هوش تهدید همچنین می تواند در داخل IDS از طریق هوش مصنوعی صورت گیرد. با این حال ، استراتژی های تشکیل سیاست در سیستم های خودکار فقط می تواند جامع به عنوان قوانین استنتاج سخت در آنها ایجاد می شود..

ارائه دهندگان ATP خدمات آگاهی رسانی در مورد تهدید اصلی خود را به عنوان یک ویژگی مهم تأکید می کنند. این خدمات یا به عنوان اشتراک اضافی در نرم افزار ATP ارائه می شوند یا در قیمت خرید گنجانده می شوند. این هست یک عنصر به اشتراک گذاری اطلاعات است که ارائه دهنده نرم افزار ATP را قادر به توزیع سیاست های جدید و قوانین تشخیص می کند بر اساس شناسایی موفق وکتورهای جدید حمله توسط سازمانهای دیگر. برخی از ارائه دهندگان HIDS شامل این سرویس هستند و برخی از HIDS توسط جوامع کاربر پشتیبانی می شوند که سیاست های جدید تشخیص را به اشتراک می گذارند. با این حال ، ارائه دهندگان HIDS به اندازه ارائه دهندگان ATP در این عنصر توزیع اطلاعات تهدیدات از خدمات خود چندان قوی نیستند.

روش های تشخیص HIDS

هر دو HIDS و NIDS با توجه به روشهای تشخیص آنها می توانند به دو زیر گروه تقسیم شوند. اینها هستند:

- تشخیص مبتنی بر ناهنجاری

- تشخیص مبتنی بر امضا

هیچ یک از نقشه های مستقیمی بین NIDS و HIDS برای هر یک از این دو استراتژی وجود ندارد. یعنی نمی توان گفت که NIDS بیشتر به یکی از این روش ها متکی است و HID همه چیز در مورد روش تشخیص دیگر است. هم HIDS و هم NIDS می توانند از این دو یا استراتژی های تشخیص استفاده کنند.

HIDS با یک استراتژی مبتنی بر امضا به همان روش سیستم های ضد ویروس کار می کند؛ NIDS مبتنی بر امضا مانند دیوار آتش عمل می کند. یعنی رویکرد مبتنی بر امضا به دنبال الگوهای داده است. یک فایروال به دنبال کلمات کلیدی ، انواع بسته ها و فعالیت پروتکل در ترافیک شبکه ورودی و خروجی است ، در حالی که NIDS همان بررسی های مربوط به ترافیک سفر در داخل شبکه را انجام می دهد. یک برنامه آنتی ویروس به دنبال الگوهای بیت خاص یا کلمات کلیدی در پرونده های برنامه است و HIDS همین کار را برای پرونده های log انجام می دهد.

ناهنجاری یک رفتار غیرمنتظره توسط یک کاربر یا فرآیند است. نمونه ای از این کار همان کاربرانی است که از همان روز در لس آنجلس ، هنگ کنگ و لندن وارد شبکه می شوند. مثال دیگر اگر پردازنده های سرور ناگهان از ساعت 2 صبح بامداد شروع به کار سخت کنند. HIDS مبتنی بر ناهنجاری برای ثبت سوابق این فعالیت های غیرمعمول از طریق پرونده های پرونده جستجو می کند؛ NIDS مبتنی بر ناهنجاری سعی می کند این بی نظمی ها را در هنگام وقوع مشاهده کند.

با انتخاب بین HIDS و NIDS ، تصمیم گیری در مورد اینکه آیا برای شناسایی مبتنی بر امضا یا شناسه های مبتنی بر ناهنجاری یا براساس ناهنجاری ها استفاده کنید ، با مراجعه به هر دو حل می شود.

ابزارهای پیشنهادی HIDS

با خواندن توصیه های ما می توانید جستجوی خود را برای یک سیستم شناسایی نفوذی مبتنی بر میزبان محدود کنید. این لیست نشان دهنده بهترین نژادها برای هر جنبه از HIDS است.

پیدا خواهید کرد ابزارهای رایگان در لیست ، برخی از آنها دارای رابط کاربری بسیار ضعیفی هستند ، اما آنها را به این لیست تبدیل کرده اند زیرا سرعت پردازش داده بسیار سریع دارند. شما همچنین می توانید ابزارهایی را در لیست پیدا کنید که شامل مراحل کلی مدیریت پرونده پرونده هاست و به طور خاص برای مطابقت با معروف ها نوشته شده است استانداردهای امنیت داده ها. سایر ابزارها جامع هستند و همه چیز مورد نیاز در HIDS را در پس زمینه و رابط در اختیار شما قرار می دهند.

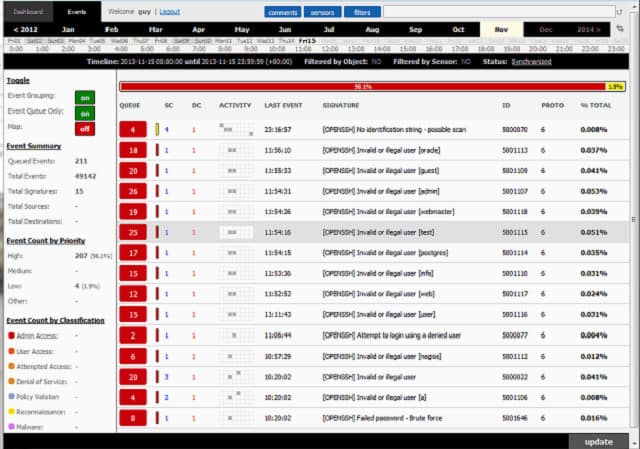

1. SolarWinds Security Event Manager (امتحان رایگان)

SolarWinds یک HIDS ایجاد کرده است که قابلیت اصلاح خودکار را دارد و این یک سیستم پیشگیری از نفوذ ، Security است مدیر رویداد. این ابزار شامل گزارش های حسابرسی سازگاری برای کمک به شما در پیگیری با PCI DSS ، SOX ، HIPAA ، ISO ، NCUA ، FISMA ، FERPA ، GLBA ، NERC CIP ، GPG13 و DISA STIG.

ویژگی های محافظت از پرونده log که در این ابزار ساخته شده اند شامل رمزگذاری در ترانزیت و ذخیره سازی و نظارت بر کنترل پوشه و پرونده می باشد. تو می توانی پیام های ورود به سیستم و پشتیبان گیری یا بایگانی کل پوشه ها و پرونده ها. بنابراین ، مدیریت فایل log و ویژگی های یکپارچگی این ابزار استثنایی است.

این ابزار دائماً پرونده های ورود به سیستم شما را کنترل می کند ، از جمله پرونده هایی که هنوز برای پرونده های جدید باز هستند. لازم نیست سؤالات را به صورت دستی صادر کنید ، زیرا مدیر رویداد امنیتی هشدارها را بطور خودکار افزایش می دهد هر زمان که یک وضعیت هشدار دهنده تشخیص داده شود. همچنین یک ابزار تجزیه و تحلیل در داخل بسته وجود دارد که شما را قادر می سازد چک های دستی روی یکپارچگی داده ها و نفوذ لکه ها با یک چشم انسان را انجام دهید..

اگرچه این نرم افزار فقط در ویندوز سرور نصب می شود ، اما اطلاعات ورود به سیستم را از دیگر سیستم عامل ها از جمله لینوکس و یونیکس جمع آوری می کند. میتونی به دستش بیاری یک محاکمه رایگان 30 روزه مدیر رویداد امنیتی SolarWinds.

SolarWinds Security Event Manager دانلود آزمایشی 30 روزه رایگان

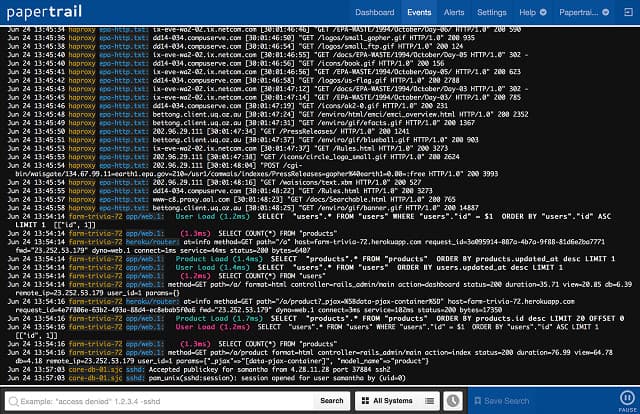

2. Papertrail (برنامه رایگان)

SolarWinds اجرا می کند سرویس مدیریت ورود به سیستم ابری با نام Papertrail. این هست جمع کننده ورود به سیستم که ذخیره سازی فایل ورود به سیستم را متمرکز می کند. Papertrail می تواند مدیریت کند گزارش رویدادهای Windows, پیامهای Syslog, پرونده های ورود به سرور Apache, پیام های برنامه Ruby on Rails را بزنید, و اعلان های روتر و فایروال. در هنگام سفر برای ورود به پرونده ، پیام ها را می توان به صورت زنده در داشبورد سیستم مشاهده کرد. علاوه بر مدیریت پرونده های ثبت ، ابزار شامل ابزارهای پشتیبانی تحلیلی است.

داده های ورود به سیستم به صورت رمزگذاری و در حالت استراحت رمزگذاری می شوند و دسترسی به پرونده های ورود به سیستم با احراز هویت محافظت می شود. پرونده های شما روی سرور Papertrail و SolarWinds از پشتیبان گیری و بایگانی مراقبت می کند, بنابراین می توانید در خرید ، مدیریت و نگهداری سرورهای پرونده ، در هزینه صرفه جویی کنید.

Papertrail استخدام می کند هر دو روش تشخیص ناهنجاری و مبتنی بر امضا و شما از به روزرسانی های سیاستی که از تهدیدات مربوط به سایر مشتریان Papertrail کسب شده بهره مند می شوید. همچنین می توانید قوانین تشخیص خود را جمع آوری کنید.

SolarWinds Papertrail را برای اشتراک با طیف وسیعی از برنامه ها ارائه می دهد, پایین ترین مورد آن رایگان است.

SolarWinds Papertrail Aggregator ورود به سیستم برای برنامه رایگان در اینجا ثبت نام کنید

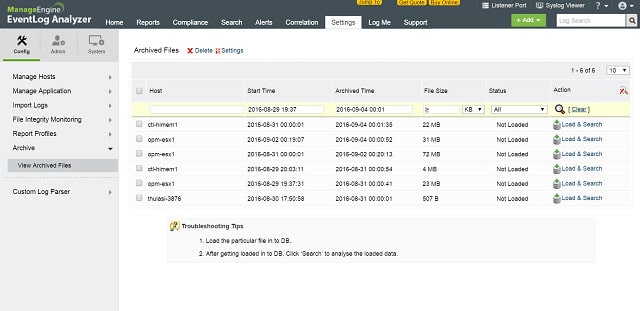

3. آنالایزر ورود به سیستم مدیریت رویداد (آزمایش رایگان)

آنالیز ورود به سیستم مدیریت مدیریت است هم HIDS و هم NIDS. ماژول مدیریت ورود به سیستم جمع آوری و ذخیره می کند Syslog و SNMP پیام ها. ابرداده درباره هر پیام Syslog نیز ذخیره می شود.

پرونده های ثبت شده توسط فشرده سازی و رمزنگاری محافظت می شوند و دسترسی با احراز هویت محافظت می شود. نسخه پشتیبان تهیه می شود به صورت خودکار وقتی آنالایزر دستکاری فایل log را تشخیص می دهد.

داشبورد قابل تنظیم است و صفحه نمایش ها و ویژگی های مختلفی را می توان به گروههای مختلف کاربر اختصاص داد. گزارشات شامل ممیزی های مربوط به سازگاری برای PCI DSS ، FISMA و HIPAA در بین دیگران است. همچنین می توانید فعال کنید هشدارهای انطباق سیستم.

آنالایزر Log Event اجرا می شود پنجره ها یا لینوکس و می تواند با ابزارهای مدیریت زیرساختی ManageEngine ادغام شود. آ نسخه رایگان این ابزار فقط تا 5 منبع ورود به سیستم موجود است. همچنین می توانید یک بارگیری کنید محاکمه رایگان 30 روزه از نسخه پریمیوم. برای گزینه های قیمت گذاری بیشتر می توانید با تیم فروش آنها تماس بگیرید.

ManageEngine Event Log AnalyzerDownload آزمایشی 30 روزه رایگان

4. OSSEC

OSSEC است منبع آزاد HIDS تولید شده توسط Trend Micro. این همچنین شامل ویژگی های نظارت بر سیستم است که به طور معمول به NIDS مربوط می شوند. این پردازنده بسیار مؤثر در داده های پرونده log است ، اما به رابط کاربری نمی آید. بیشتر کاربران قرار می دهند کیبانا یا خاکستری در جلوی OSSEC.

این ابزار شما را برای ورود به سیستم ذخیره می کند و از فایل ها در برابر دستکاری محافظت می کند. تشخیص نفوذ مبتنی بر ناهنجاری است و از طریق “سیاست های.این مجموعه قوانین به صورت رایگان از جامعه کاربر قابل دستیابی است.

نرم افزار OSSEC قابل نصب است پنجره ها, لینوکس, یونیکس, یا سیستم عامل مک. نظارت می کند گزارش رویدادهای Windows و همچنین رجیستری این حساب اصلی را محافظت می کند لینوکس, یونیکس, و سیستم عامل مک. پشتیبانی از انجمن کاربر فعال به صورت رایگان ارائه می شود ، یا می توانید Trend Micro را برای یک بسته پشتیبانی حرفه ای بپردازید.

5- ساگان

ساگان است HIDS رایگان نصب شده است یونیکس, لینوکس, و سیستم عامل مک. این قابلیت جمع آوری دارد ورود به سیستم رویداد Windows پیام ها ، حتی اگر در ویندوز اجرا نشود. می توانید پردازش Sagan را توزیع کنید تا سربار در چراغ پردازنده سرور گزارش خود را نگه دارید. سیستم استفاده می کند هر دو روش تشخیص ناهنجاری و مبتنی بر امضا.

هنگام شناسایی یک نفوذ ، می توانید اعمال را به صورت خودکار تنظیم کنید. این ابزار دارای چند ویژگی منحصر به فرد است که برخی از برجسته ترین HIDS را فاقد آن است. این شامل یک مرکز جغرافیایی IP هنگامی که فعالیتهای آدرسهای IP مختلف در همان منبع جغرافیایی ردیابی می شوند ، شما را قادر می سازد هشدار دهید. ابزار همچنین به شما امکان تنظیم می دهد قوانین مربوط به زمان برای ایجاد هشدار. این سیستم نوشته شده است که با آن سازگار است خرخر, که یک سیستم شناسایی شبکه است ، قابلیت های Saga NIDS را هنگام جمع آوری داده های شبکه ارائه می دهد. ساگان شامل یک مرکز اجرای اسکریپت که این را IPS می کند.

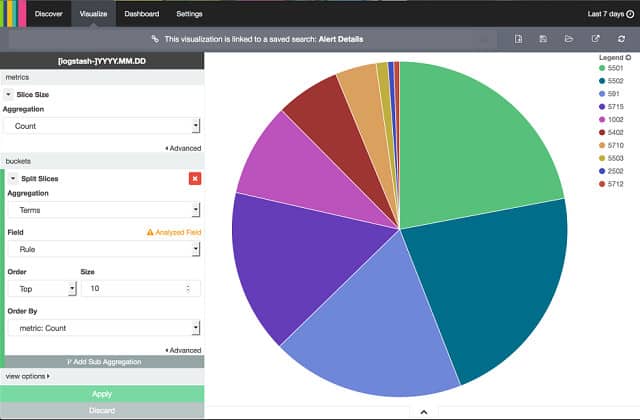

6. چلپ چلوپ

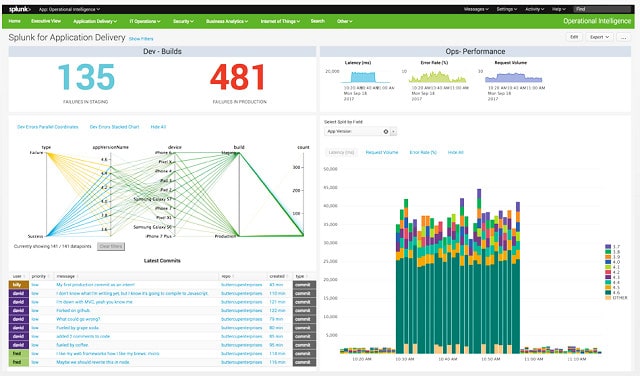

Splunk هر دو ویژگی HIDS و NIDS را ارائه می دهد. بسته اصلی این ابزار است رایگان برای استفاده و هشدار داده مبتنی بر شبکه را شامل نمی شود ، بنابراین یک HIDS خالص است. اگر دنبالش هستید HIDS مبتنی بر ناهنجاری, این گزینه بسیار خوبی است نسخه برتر Splunk نام دارد Splunk تصدی و یک نسخه نرم افزاری مانند سرویس (SaaS) از آن وجود دارد ، که نامیده می شود ابر چلپ چلوپ. بین نسخه رایگان و نسخه Enterprise قرار دارد نور چلپ چلوپ, که برخی از محدودیت های خدمات است. همچنین یک نسخه آنلاین از Splunk Light وجود دارد ، به نام ابر ابر چلپ چلوپ.

Splunk دارای ویژگی های اتوماسیون گردش کار است که آن را به یک سیستم پیشگیری از نفوذ تبدیل می کند. این ماژول نام دارد چارچوب عملیات تطبیقی و اسکریپت های خودکار را برای ایجاد هشدار پیوند می دهد. اتوماسیون راه حل های مربوط به مشکلات تشخیص داده شده فقط با گزینه های پردرآمدتر Splunk در دسترس است.

داشبورد Splunk با تجسم اطلاعات مانند نمودار خط و نمودار پای بسیار جذاب است. سیستم شامل یک آنالایزر داده در تمام نسخه های Splunk. این به شما امکان می دهد سوابق را مشاهده کنید ، خلاصه کنید ، مرتب سازی کنید ، جستجو کنید و آنها را در نمودارها نشان دهید.

تمام سطوح Splunk در ویندوز ، لینوکس و macOS اجرا می شوند. می توانید یک محاکمه رایگان 30 روزه از Splunk Light ، یک آزمایش 60 روزه رایگان از Splunk Enterprise و یک آزمایش 15 روزه رایگان Splunk Cloud دریافت کنید.

انتخاب یک HIDS

بسیاری از ابزارهای مدیریت ورود به سیستم با قابلیت تجزیه و تحلیل در بازار وجود دارد که می توانید مدت زمان بسیار طولانی را برای ارزیابی همه گزینه های HIDS خود صرف کنید. با ذکر لیست در این راهنما, شما اکنون تحقیقات زیادی انجام داده اید و مرحله بعدی تمرکز روی ابزارهایی است که روی سیستم عامل سرور شما اجرا می شوند. اگر می خواهید از خدمات مبتنی بر Cloud استفاده کنید ، Papertrail و Splunk Cloud باید بیشتر مورد توجه شما باشند.

خوشبختانه تمام ابزارهای موجود در لیست ما به صورت رایگان قابل استفاده هستند یا در دسترس هستند آزمایش های رایگان, بنابراین شما می توانید یک زن و شوهر از نامزدها را نصب کنید تا آنها را بدون هیچ گونه خطر مالی از طریق سرعت خود اجرا کنید.

آیا در حال حاضر دارای یک HIDS هستید؟ کدام سیستم را انتخاب کردید؟ آیا فکر می کنید پرداخت یک ابزار مهم است یا از استفاده از یک ابزار رایگان خوشحال هستید؟ پیامی را در نظرات بخش زیر و تجربیات خود را با جامعه به اشتراک بگذارید.

تصویر: IT Security از Pixabay. دامنه عمومی.

شود و برای مدیریت امنیت شبکه بسیار حیاتی است. با استفاده از ابزار HIDS می توانید به راحتی پرونده های log را بررسی کنید و هرگونه فعالیت مشکوک را شناسایی کنید. این ابزارها به شما امکان می دهند تا به صورت خودکار هشدارهای امنیتی را تنظیم کنید و در صورت شناسایی هرگونه حمله ، فعالیت را متوقف کنید و به مدیر اطلاع دهید. با توجه به اهمیت اطلاعات شرکت و حفاظت از آنها در برابر حملات نفوذی ، استفاده از یک HIDS ضروری است. انتخاب یک ابزار HIDS مناسب برای شما بستگی به نیازهای شما و سیاست های امنیتی شرکت شما دارد. با استفاده از این ابزارها می توانید امنیت شبکه خود را بهبود بخشید و از حملات نفوذی جلوگیری کنید.

شود و برای یک سیستم امنیتی بسیار مهم است که این پیام ها به درستی سازماندهی شوند و در صورت نیاز به سرعت قابل دسترس باشند. HIDS یکی از راه های مهم برای محافظت در برابر حملات نفوذی است و با استفاده از ابزارهایی مانند SolarWinds Security Event Manager، Papertrail، آنالایزر ورود به سیستم مدیریت رویداد، OSSEC، ساگان و چلپ چلوپ می توانید به راحتی از این سیستم ها استفاده کنید. اما برای انتخاب یک HIDS مناسب باید به ویژگی های کلیدی آن توجه کنید و بهتر است از تخصص کارشناسان امنیتی استفاده کنید. در کل، استفاده از HIDS به عنوان یک روش مهم برای محافظت در برابر حملات نفوذی در شبکه ها بسیار مهم است و باید به درستی پیاده سازی شود.

شود و برای مدیریت امنیت شبکه بسیار حیاتی است. با استفاده از ابزار HIDS می توانید به راحتی پرونده های log را بررسی کنید و هرگونه فعالیت مشکوک را شناسایی کنید. این ابزارها به شما امکان می دهند تا به صورت خودکار هشدارهای امنیتی را تنظیم کنید و در صورت شناسایی هرگونه حمله ، فعالیت را متوقف کنید و به مدیر اطلاع دهید. با توجه به اهمیت اطلاعات شرکت و حفاظت از آنها در برابر حملات نفوذی ، استفاده از یک HIDS ضروری است. انتخاب یک ابزار HIDS مناسب برای شما بستگی به نیازهای شما و سیاست های امنیتی شرکت شما دارد. با استفاده از این ابزارها می توانید امنیت شبکه خود را بهبود بخشید و از حملات نفوذی جلوگیری کنید.