سیستم های پیشگیری از نفوذ, همچنین به عنوان شناخته شده است IPS, محافظت مداوم از داده ها و منابع IT شرکت خود را ارائه دهید. این سیستم های امنیتی در سازمان کار می کنند و در اقدامات امنیتی سنتی که توسط فایروال ها و آنتی ویروس ها اجرا می شوند ، نقاط کور را تشکیل می دهند..

محافظت از مرز شبکه شما از تعداد زیادی از حملات هکرها جلوگیری می کند. نصب فایروال ها و آنتی ویروس ها هنوز هم مهم است. این اقدامات حفاظتی در جلوگیری از ورود کدهای مخرب به شبکه بسیار مؤثر است. با این حال ، آنها چنان موفق بوده اند هکرها روشهای دیگری برای دسترسی به زیرساخت های محاسباتی یک شرکت پیدا کرده اند.

این پست در هر یک از ابزارهای زیر نشان داده می شود. اگر فقط برای خلاصه زمان کافی دارید ، اینجا ما است لیست بهترین IPS ها:

- مدیر رویداد امنیتی SolarWinds (دادگاه رایگان) این ابزار امنیتی از دو روش مبتنی بر شبکه و شناسایی مبتنی بر میزبان استفاده می کند و اقدامات پیشگیرانه را انجام می دهد. نصب بر روی ویندوز سرور.

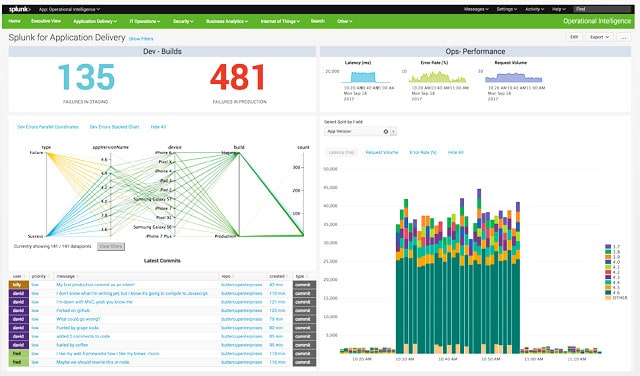

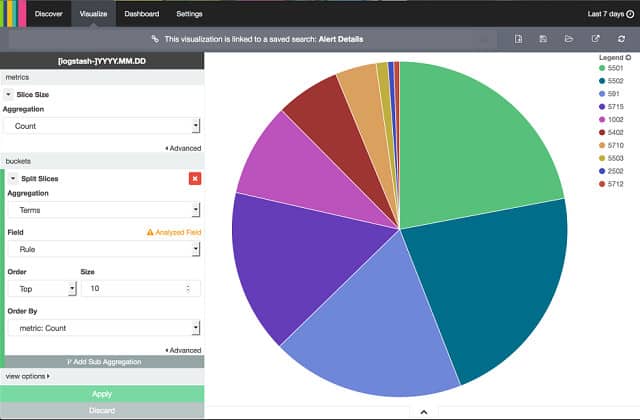

- چلپ چلوپ ابزارهای گسترده ای برای تجزیه و تحلیل شبکه که دارای ویژگی های جلوگیری از نفوذ هستند. برای ویندوز ، لینوکس و در ابر موجود است.

- ساگان سیستم پیشگیری از نفوذ رایگان که پرونده های گزارش را برای داده های رویداد مین گذاری می کند. روی یونیکس ، لینوکس و Mac OS نصب می شود ، اما می تواند پیام های ورود به سیستم را از سیستم های ویندوز جمع کند.

- OSSEC امنیت منبع آزاد HIDS بسیار قابل احترام و استفاده رایگان است. در Windows ، Linux ، Mac OS و Unix اجرا می شود ، اما رابط کاربری را شامل نمی شود.

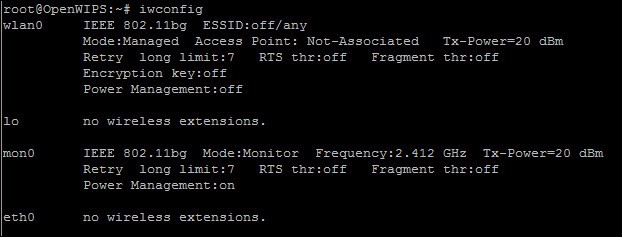

- WIPS-NG را باز کنید ابزار خط فرمان منبع باز برای لینوکس که نفوذ در شبکه های بی سیم را تشخیص می دهد.

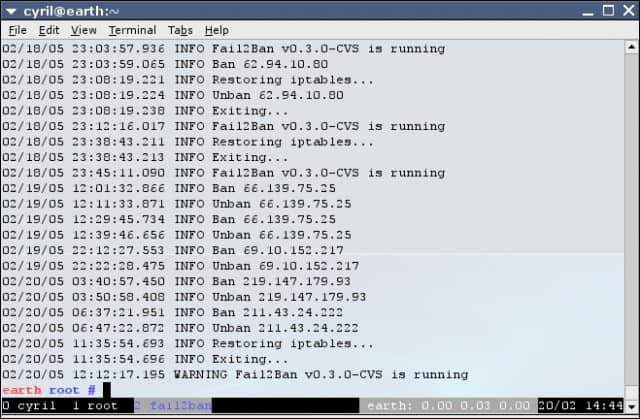

- Fail2Ban IPS سبک وزن رایگان که روی خط فرمان اجرا می شود و برای Linux ، Unix و Mac OS در دسترس است.

- زئک سیستم شناسایی نفوذ مبتنی بر شبکه که بر روی داده های ترافیک زنده کار می کند. این ابزار بر روی لینوکس ، یونیکس و Mac OS نصب شده و قابل استفاده نیست.

نقاط ضعف امنیتی

هر سیستمی تنها به اندازه ضعیف ترین پیوند خود قوی است. در اکثر استراتژی های امنیتی IT, ضعف مربوط به عنصر انسانی سیستم است. می توانید احراز هویت کاربر را با رمزهای عبور قوی اجرا کنید ، اما اگر کاربران رمزهای عبور را پایین بنویسند و یادداشت را نزدیک به دستگاهی که دارای دسترسی به شبکه است ، نگه دارید ، شما نیز ممکن است در اجرای احراز هویت کاربر مشکلی نداشته باشید..

روش های زیادی وجود دارد که هکرها می توانند کارمندان یک شرکت را هدف قرار داده و آنها را به فاش کردن اطلاعات ورود به سیستم فریب دهند.

فیشینگ

فیشینگ رایج شده است. همه آموخته اند که نسبت به ایمیل های هشدار دهنده از طریق بانکها یا سیستم عامل های تجاری مانند eBay ، PayPal یا Amazon آگاه باشند. یک برنامه فیشینگ شامل است یک صفحه وب جعلی از یک سرویس آنلاین. هکر ایمیلهایی را که به طور گسترده ارسال می شود به کلیه ایمیل های موجود در لیستی که در اینترنت خریداری شده است. فرقی نمی کند که تمام آن آدرس های ایمیل متعلق به مشتریان سرویس تقلید شده باشد یا خیر. تا زمانی که برخی از افرادی که به آنها دسترسی پیدا کرده اند دارای حساب با وب سایت فریب خورده باشند ، هکر یک فرصت باقی می ماند.

در تلاش های فیشینگ, قربانی با پیوندی در ایمیل ارسال می شود که منجر به یک صفحه ورود به سیستم جعلی می شود که به نظر می رسد مانند صفحه ورودی معمول سرویس تقلید شده است. هنگامی که قربانی سعی در ورود به سیستم دارد ، آن نام کاربری و رمز ورود به پایگاه داده هکر وارد می شود و بدون اینکه کاربر متوجه شود چه اتفاقی افتاده است ، حساب به خطر می افتد..

Spearphishing

هکرها با کلاهبرداری فیشینگ کارمندان شرکت را هدف قرار می دهند. آنها همچنین spearphishing را تمرین می کنند که کمی پیچیده تر از فیشینگ است. با استفاده از spearphishing ، صفحه نامه جعلی و ورود به سیستم به طور خاص طراحی خواهد شد تا مانند سایت هک شده شرکت و هدیه ایمیل به طور خاص به کارمندان شرکت هدایت شود. تلاش Spearphishing اغلب به عنوان مرحله اول تلاش برای شکستن استفاده می شود. گذر اولیه یک هک ، کسب اطلاعات در مورد برخی از کارمندان یک شرکت است.

Doxxing

با جمع آوری صفحات رسانه های اجتماعی و یا جزییات شغلی ، می توان اطلاعاتی را که در مرحله spearphishing جمع آوری شده است ، با تحقیق در مورد افراد ترکیب کرد. این تحقیق هدفمند doxing نامیده می شود. با جمع آوری اطلاعات ، یک هکر هدفمند می تواند پروفایل پروفایل بازیکنان اصلی را در یک تجارت ایجاد کند و روابط آن افراد را با سایر پرسنل شرکت ترسیم کند..

doxxer قصد دارد تا اطلاعات کافی را به منظور تقلید موفقیت آمیز از یک کارمند بدست آورد. با این هویت ، او می تواند اعتماد دیگران را در شرکت هدفمند به دست آورد. با این ترفندها ، هکر می تواند با حرکات کارمندان حسابداری شرکت ، مدیران آن و کارمندان پشتیبانی IT خود آشنا شود.

نهنگ

هنگامی که هکر اعتماد اعضای مختلف کارمندان را به دست آورد ، می تواند جزئیات ورود به سیستم را از هر کس در این تجارت فریب دهد. با اعتماد به نفس زیاد و آگاهی از شیوه همکاری مردم در یک تجارت ، یک هنرمند هنرمند می تواند یکنواخت باشد مقادیر زیادی پول را دزدید از یک شرکت بدون نیاز به ورود به سیستم؛ سفارشات برای انتقال جعلی از طریق تلفن انجام می شود. این هدفگذاری پرسنل اصلی در یک تجارت ، نهنگ نام دارد.

استراتژی های حمله

هکرها آموخته اند که از فیشینگ ، spearphishing ، doxxing و نهنگ استفاده کنند تا بتوانند از فایروال ها و نرم افزارهای آنتی ویروس استفاده کنند. اگر هکر رمز ورود مدیر را داشته باشد ، می تواند نصب نرم افزار ، تنظیم حساب های کاربری و حذف فرآیندهای امنیتی و بدون دسترسی به کل شبکه ، تجهیزات ، سرورها ، پایگاه داده ها و برنامه های کاربردی آن دسترسی پیدا کنید.

این استراتژی های جدید حمله چنان متداول شده است که مدیران امنیت شرکت باید برای دفاع از آن برنامه ریزی کنند فرض کنید که اقدامات امنیتی مرزی سیستم به خطر افتاده است.

در سالهای اخیر ، تهدید مداوم پیشرفته (APT) به یک استراتژی رایج برای هکرها تبدیل شده است. در این سناریو, یک هکر می تواند سالها با دسترسی به شبکه شرکت بگذرد, دسترسی به داده های مورد نظر و استفاده از منابع شرکت برای اجرای پوشش VPN از طریق دروازه شرکت. هکر حتی می تواند از سرورهای این شرکت برای فعالیت های فشرده مانند معدن cryptocurrency استفاده کند.

APT ها به دلیل عدم کشف کشف می شوند هکر به عنوان یک کاربر مجاز در سیستم است و او همچنین اطمینان می دهد که هرگونه سابقه کار را که فعالیت مخرب وی را نشان می دهد حذف کند. این اقدامات بدان معنی است که حتی در هنگام شناسایی نفوذ ، باز هم ردیابی و پیگرد قانونی متجاوز غیرممکن است.

سیستم های تشخیص نفوذ

عنصر اساسی سیستم های پیشگیری از نفوذ است سیستم تشخیص نفوذ (IDS) IDS به گونهای طراحی شده است که به دنبال فعالیت غیرمعمول است. برخی از روش های تشخیص استراتژی های به کار رفته در فایروال ها و نرم افزارهای ضد ویروس را تقلید می کنند. به اینها گفته می شود تشخیص مبتنی بر امضا مواد و روش ها. آنها به دنبال الگوهای در داده ها هستند تا شاخص های شناخته شده فعالیت متجاوز را کشف کنند.

روش دوم IDS نامیده می شود تشخیص مبتنی بر ناهنجاری. در این استراتژی ، نرم افزار مانیتور به دنبال فعالیت های غیرمعمول است که یا الگوی منطقی رفتار کاربر یا نرم افزار را متناسب نمی کند و یا وقتی در چارچوب وظایف مورد انتظار یک کاربر خاص بررسی می شود ، منطقی نخواهد بود. به عنوان مثال ، شما انتظار ندارید که یک کاربر در بخش پرسنل به عنوان تغییر تنظیمات دستگاه شبکه وارد سیستم شوید..

یک متجاوز لزوماً نیازی به یک فرد خارجی ندارد. می توانید توسط کارمندان کاوش در خارج از امکاناتی که انتظار می رود به آنها دسترسی داشته باشید ، می توانید به مناطقی از شبکه خود دسترسی پیدا کنید. مشکل دیگر مربوط به کارمندان است که از دسترسی مجاز خود به داده ها و امکانات برای تخریب یا سرقت آنها سوء استفاده می کنند.

پیشگیری از نفوذ

سیستم های پیشگیری از نفوذ حداکثر کار می کنند “دیر رسیدن بهتر از هرگز نرسیدن است.”در حالت ایده آل ، شما نمی خواهید که افراد خارجی دسترسی غیرمجاز به سیستم شما داشته باشند. با این حال ، همانطور که در بالا توضیح داده شد ، این دنیای کاملی نیست و بسیاری از منفی ها وجود دارند که هکرها می توانند برای فریب کاربران مجاز در به دست آوردن گواهی نامه های خود ، کاربران را فریب دهند..

به طور خاص ، سیستم های پیشگیری از نفوذ هستند الحاقات به سیستم های تشخیص نفوذ. IPS ها پس از شناسایی فعالیت مشکوک عمل می کنند. بنابراین ، ممکن است در زمان لکه بینی نفوذ به سیستم شما آسیب رسانده باشد.

IPS قادر است اقدامات لازم را برای خاموش کردن تهدید انجام دهد. این اقدامات شامل موارد زیر است:

- بازیابی پرونده های ذخیره سازی از ذخیره سازی

- تعلیق حسابهای کاربری

- مسدود کردن آدرس های IP

- فرآیندهای کشتن

- خاموش کردن سیستم ها

- فرآیندهای راه اندازی

- تنظیمات فایروال را به روز می کنید

- هشدار ، ضبط و گزارش فعالیت های مشکوک

مسئولیت کارهای اداری که بسیاری از این اقدامات را ممکن می سازد همیشه مشخص نیست. به عنوان مثال ، محافظت از پرونده های log با رمزگذاری و پشتیبان گیری از پرونده های log به منظور بازگرداندن آنها پس از دستکاری ، دو فعالیت حفاظت از تهدید هستند که معمولاً به عنوان وظایف سیستم تشخیص نفوذ تعریف می شوند..

محدودیت های سیستم های پیشگیری از نفوذ

بسیاری از نقاط ضعف ضعف در هر سیستم IT وجود دارد ، اما IPS اگرچه در مسدود کردن متجاوزان بسیار مؤثر است ، اما مؤثر است برای بستن همه تهدیدات احتمالی طراحی نشده است. به عنوان مثال ، IPS معمولی شامل مدیریت پچ نرم افزاری یا کنترل پیکربندی دستگاه های شبکه نیست. IPS خط مشی دسترسی کاربر را مدیریت نمی کند یا از کپی کردن اسناد سازمانی کارمندان جلوگیری می کند.

IDS ها و IPS ها فقط یک بار که یک مزاحم قبلاً فعالیت خود را در یک شبکه آغاز کرده است ، تهدیدات را ارائه می دهد. با این حال ، این سیستم ها باید نصب شوند تا عنصری در یک سری اقدامات امنیتی برای محافظت از اطلاعات و منابع فراهم شود.

سیستم های پیشگیری از نفوذ توصیه می شود

تعداد قابل توجهی از ابزارهای IPS در حال حاضر موجود است. بسیاری از این موارد رایگان است. با این وجود ، مطالعه و امتحان کردن هر IPS موجود در بازار بسیار طولانی خواهد بود. به همین دلیل ما این راهنما را برای سیستم های پیشگیری از نفوذ جمع آوری کرده ایم.

1. SolarWinds Security Event Manager (امتحان رایگان)

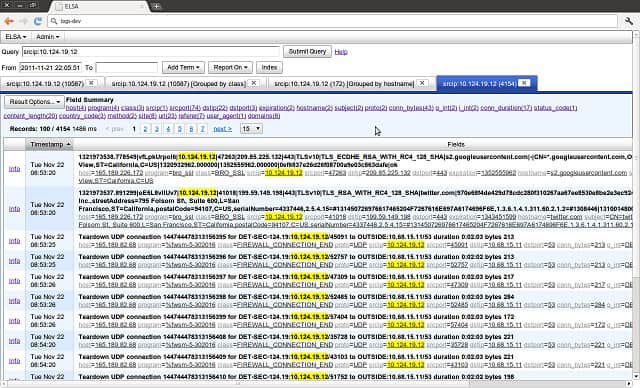

SolarWinds مدیر رویداد امنیتی همانطور که از نام پیداست ، دسترسی به پرونده های log را کنترل می کند. با این حال ، این ابزار همچنین دارای قابلیت های نظارت بر شبکه است. بسته نرم افزاری شامل امکان نظارت بر شبکه نیست ، اما می توانید با استفاده از ابزار رایگان Snort برای جمع آوری داده های شبکه ، این قابلیت را اضافه کنید. این راه اندازی دو دیدگاه در مورد نفوذ به شما می دهد. دو دسته از استراتژی های تشخیص استفاده شده توسط IDS وجود دارد: مبتنی بر شبکه و میزبان.

یک سیستم شناسایی نفوذی مبتنی بر میزبان ، سوابق موجود در پرونده های log را بررسی می کند. سیستم مبتنی بر شبکه حوادث را در داده های زنده شناسایی می کند.

دستورالعمل تشخیص علائم نفوذ با بسته نرم افزاری SolarWinds گنجانده شده است – به آنها قوانین همبستگی رویداد گفته می شود. شما می توانید سیستم را ترجیح دهید تا فقط نفوذی ایجاد کرده و تهدیدات را به صورت دستی مسدود کنید. همچنین می توانید توابع IPS از SolarWinds Security Event Manager را فعال کنید تا از تهدید به صورت خودکار انجام شود.

بخش IPS SolarWinds Security Event Manager اقدامات را هنگام شناسایی تهدیدها انجام می دهد. این گردش کار نامیده می شود پاسخهای فعال. یک پاسخ می تواند به یک هشدار خاص مرتبط شود. به عنوان مثال ، این ابزار می تواند برای جدا کردن دسترسی به شبکه به آدرس IP که به عنوان انجام اقدامات مشکوک در شبکه شناسایی شده است ، روی جداول فایروال بنویسید. همچنین می توانید حساب های کاربری را به حالت تعلیق در آورید ، مراحل را متوقف یا شروع کنید و سخت افزار یا کل سیستم را خاموش کنید.

مدیر رویدادهای امنیتی SolarWinds فقط روی آن قابل نصب است سرور ویندوز. با این حال ، منابع داده آن محدود به پرونده های Windows نیستند – همچنین می تواند اطلاعات تهدید را نیز از آن جمع کند یونیکس و لینوکس سیستم های متصل به سیستم میزبان ویندوز از طریق شبکه. میتونی به دستش بیاری یک محاکمه رایگان 30 روزه از SolarWinds مدیر رویداد امنیتی آن را برای خودتان آزمایش کنید.

SolarWinds Security Event Manager دانلود آزمایشی 30 روزه رایگان

2. چلپ چلوپ

Splunk یک آنالایزر ترافیک شبکه است که قابلیت تشخیص نفوذ و قابلیت IPS را دارد. چهار نسخه از Splunk وجود دارد:

- چلپ چلوپ رایگان

- Splunk Light (آزمایش 30 روزه رایگان)

- Splunk Enterprise (محاکمه رایگان 60 روزه)

- ابر چلپ چلوپ (آزمایش رایگان 15 روزه)

همه نسخه ها به جز Splunk Cloud اجرا می شوند پنجره ها و لینوکس. Splunk Cloud در A موجود است نرم افزار به عنوان سرویس (SaaS) مبنای اینترنت است. عملکردهای IPS Splunk فقط در نسخه های Enterprise و Cloud گنجانده شده اند. سیستم تشخیص هم در ترافیک شبکه و هم بر روی پرونده های log کار می کند. روش تشخیص ناهنجاری ها را جستجو می کند ، که الگوی رفتاری غیر منتظره هستند.

با انتخاب گزینه الحاقی Splunk Enterprise Security سطح بالاتری از امنیت حاصل می شود. این یک آزمایش آزمایشی هفت روزه در دسترس است. این ماژول قوانین تشخیص ناهنجاری را با هوش مصنوعی بهبود می بخشد و شامل اقدامات اجرایی بیشتری برای اصلاح نفوذ است.

3. ساگان

ساگان است یک سیستم تشخیص نفوذ رایگان که قابلیت اجرای اسکریپت را دارد. امکان اتصال اقدامات به هشدارها این IPS را ایجاد می کند. روشهای اصلی تشخیصی ساگان شامل نظارت بر پرونده های log می باشد ، به این معنی که این یک سیستم شناسایی نفوذی مبتنی بر میزبان است. اگر شما همچنین Snort را نصب کرده و خروجی آن را از طریق sniffer بسته به Sagan نصب می کنید ، از این ابزار امکانات شناسایی مبتنی بر شبکه را نیز دریافت خواهید کرد. از طرف دیگر ، می توانید داده های شبکه جمع آوری شده را با هم تغذیه کنید زئک (قبلاً برو) یا سوريكاتا داخل ابزار Sagan همچنین می تواند داده ها را با سایر ابزارهای سازگار با Snort ، از جمله مبادله کند اسنوربی, سنجاب, آناوال, و پایه.

ساگان نصب می کند یونیکس, لینوکس, و سیستم عامل مک. با این وجود ، همچنین می توانید پیام های رویداد را از اتصال متصل کنید پنجره ها سیستم های. ویژگی های اضافی شامل ردیابی موقعیت مکانی آدرس IP و پردازش توزیع شده است.

4. OSSEC

OSSEC یک سیستم IPS بسیار محبوب است. روشهای تشخیص آن مبتنی بر بررسی پرونده های لاگ است که باعث می شود آن مورد بررسی قرار گیرد سیستم تشخیص نفوذ مبتنی بر میزبان. نام این ابزار مخفف ‘امنیت منبع آزاد HIDS(با وجود عدم وجود “H” در آنجا).

این واقعیت که این یک پروژه منبع باز است بسیار عالی است زیرا به معنای استفاده رایگان از نرم افزار نیز هست. با وجود منبع باز ، OSSEC در حقیقت متعلق به یک شرکت است: ترند میکرو. نکته منفی استفاده از نرم افزار رایگان این است که شما پشتیبانی نمی کنید. این ابزار به طور گسترده ای مورد استفاده قرار می گیرد و جامعه کاربر OSSEC مکانی عالی برای به دست آوردن نکات و ترفندهای مربوط به استفاده از سیستم است. با این حال ، اگر نمی خواهید به اعتماد به توصیه های آماتور برای نرم افزار شرکت خود ریسک کنید ، می توانید خریداری کنید یک بسته پشتیبانی حرفه ای از ترند میکرو.

قوانین تشخیص OSSEC calledسیاست های.”می توانید خط مشی های خود را بنویسید یا بسته های آنها را به صورت رایگان از جامعه کاربر دریافت کنید. همچنین می توان اقداماتی را که باید هنگام اجرای هشدارهای خاص به طور خودکار اجرا شوند ، مشخص کرد.

OSSEC اجرا می شود یونیکس, لینوکس, سیستم عامل مک, و پنجره ها. جلویی برای این ابزار وجود ندارد ، اما می توانید با آن رابط کاربری کنید کیبانا یا خاکستری.

5- WIPS-NG را باز کنید

اگر به طور خاص برای سیستمهای بی سیم به IPS احتیاج دارید ، باید Open WIPS-NG را امتحان کنید. این یک است ابزار رایگان این امر باعث می شود تا حمله به شما امکان پذیر باشد و به شما امکان می دهد پاسخ های خودکار را تنظیم کنید.

Open WIPS-NG است پروژه منبع باز. این نرم افزار فقط قابل اجرا است لینوکس. عنصر اصلی ابزار است گیرنده بسته بی سیم. عنصر sniffer سنسوری است که هم به عنوان جمع آورنده داده و هم فرستنده راه حل ها به آن کار می کند نفوذ بلوک. این یک ابزار بسیار صالح است زیرا توسط همان افرادی که می نویسند طراحی شده است Aircrack-NG, که به عنوان یک ابزار هکر معروف است.

سایر عناصر ابزار یک برنامه سرور است که قوانین تشخیص و یک رابط را اجرا می کند. می توانید اطلاعات شبکه wifi و مشکلات احتمالی را در داشبورد مشاهده کنید. همچنین هنگام شناسایی یک نفوذ ، می توانید اقدامات را برای شروع خودکار تنظیم کنید.

6. Fail2Ban

Fail2Ban یک گزینه IPS سبک است. این ابزار رایگان تشخیص نفوذ توسط روشهای مبتنی بر میزبان, این بدان معنی است که پرونده های ورود به سیستم را برای علائم فعالیت های غیر مجاز بررسی می کند. از جمله پاسخ های خودکار که ابزار قادر به اجرای آن است ممنوعیت آدرس IP. این ممنوعیت ها معمولاً فقط چند دقیقه طول می کشد ، اما می توانید مدت زمان مسدود کردن در داشبورد برنامه را تنظیم کنید. قوانین تشخیص areفیلترها“و می توانید با هم مشارکت کنید یک عمل اصلاح با هر یک از آنها آن ترکیبی از فیلتر و یک عمل aزندان.”

Fail2Ban قابل نصب است یونیکس, لینوکس, و سیستم عامل مک.

7. زئک

زئک (که قبلاً Bro تا سال [year] خوانده می شد) یکی دیگر از موارد عالی است IPS رایگان. این نرم افزار نصب می شود لینوکس, یونیکس, و سیستم عامل مک. Zeek استفاده می کند روش های تشخیص نفوذ مبتنی بر شبکه. Zeek ضمن ردیابی شبکه برای فعالیت های مخرب ، Zeek همچنین از عملکرد دستگاه های شبکه شما و تحلیل ترافیک.

قوانین ردیابی Zeek در محل کار می کند سطح کاربردی, این بدان معنی است که قادر به شناسایی است امضاها در سراسر بسته ها Zeek همچنین دارای یک پایگاه داده است مربوط به ناهنجاری قوانین تشخیص مرحله کشف کار Zeek توسط ‘موتور رویداد.”این پرونده ها را برای ارسال پرونده ها و رویدادهای مشکوک می نویسد. اسکریپت های خط مشی از طریق سوابق ذخیره شده برای علائم فعالیت متجاوز جستجو کنید. می توانید اسکریپت های خط مشی خود را بنویسید ، اما آنها نیز با نرم افزار Zeek درج شده اند.

و همچنین به دنبال ترافیک شبکه است, Zeek به تنظیمات دستگاه توجه می کند. ناهنجاری های شبکه و رفتار نامنظم دستگاه های شبکه از طریق مانیتورینگ ردیابی می شوند تله های SNMP. علاوه بر ترافیک منظم شبکه ، Zeek به فعالیتهای HTTP ، DNS و FTP توجه می کند. در صورت شناسایی اسکن پورت ، این ابزار همچنین به شما هشدار می دهد ، این یک روش هکر است که برای دستیابی غیرمجاز به شبکه استفاده می شود.

یک سیستم پیشگیری از نفوذ را انتخاب کنید

هنگامی که تعاریف ابزارهای IPS را در لیست ما می خوانید ، اولین وظیفه شما انجام این کار خواهد بود انتخاب خود را محدود کنید با توجه به سیستم عامل سرور که قصد نصب نرم افزار امنیتی خود را دارید.

یاد آوردن, این راه حل ها جایگزین فایروال ها و نرم افزارهای ضد ویروس نمی شوند – آنها در مناطقی که این روشهای امنیتی سیستم سنتی قادر به تماشای آنها نیستند ، محافظت می کنند.

بودجه شما یکی دیگر از عوامل تعیین کننده خواهد بود. اکثر ابزارهای موجود در این لیست قابل استفاده نیستند.

با این حال ، خطر شکایت وجود دارد اگر هکرها اطلاعات مشتری ، تأمین کننده و داده های کارمندان را که در سیستم IT شرکت شما ذخیره شده است ، نگه دارند, شرکت زیادی را از دست می دهید در آن زمینه هزینه پرداخت یک سیستم پیشگیری از نفوذ چندان زیاد نیست.

حسابرسی از مهارتهایی که در سایت دارید انجام دهید. اگر کارمند دیگری ندارید که بتواند وظیفه فنی تنظیم قوانین تشخیص را بر عهده بگیرد ، احتمالاً بهتر است ابزاری را انتخاب کنید که به صورت حرفه ای پشتیبانی شود.

آیا شما در حال حاضر یک سیستم پیشگیری از نفوذ را اجرا می کنید؟ از کدام استفاده می کنید؟ آیا به فکر تغییر IPS متفاوت هستید؟ نظر دهید نظرات بخش زیر برای به اشتراک گذاشتن تجربه خود با جامعه.

تصویر: Hacker Attack Mask از Pixabay. دامنه عمومی.

زمینه هدف است. با استفاده از spearphishing ، هکرها می توانند به راحتی به اطلاعات حساس شرکت دسترسی پیدا کنند. Doxxing یکی دیگر از نقاط ضعف امنیتی عنصر انسانی است. در doxxing ، هکرها از اطلاعات عمومی در مورد کارمندان شرکت استفاده می کنند تا به اطلاعات شخصی آنها دسترسی پیدا کنند. این اطلاعات می تواند شامل آدرس منزل ، شماره تلفن ، ایمیل و حتی اطلاعات خانوادگی باشد. با داشتن این اطلاعات ، هکرها می توانند به راحتی به حساب های شخصی کارمندان دسترسی پیدا کنند و اطلاعات حساس شرکت را به دست آورند. استراتژی های حمله هکرها از استراتژی های مختلفی برای حمله به شبکه های شرکت استفاده می کنند. این استراتژی ها می توانند شامل فیشینگ ، spearphishing ، doxxing ، نفوذ به شبکه های بی سیم و حملات DDoS باشند. با استفاده از این استراتژی ها ، هکرها می توانند به راحتی به اطلاعات حساس شرکت دسترسی پیدا کنند و آنها را به خطر بیاندازند. سیستم های تشخیص نفوذ سیستم های تشخیص نفوذ (IDS) و سیستم های پیشگیری از نفوذ (IPS) از ابزارهای امنیتی هستند که برای محافظت از شبکه های شرکت استفاده می شوند. IDS ها به دنبال الگوهای عملکردی غیرعادی در شبکه ها می گردند و IPS ها اقدامات پیشگیرانه را انجام می دهند تا به راحتی به حملات پاسخ دهند. با استفاده از این سیستم ها ، شرکت ها می توانند به راحتی به حملات پاسخ دهند و از دسترسی هکرها به اطلاعات حساس خود جلوگیری کنند. پیشگیری از نفوذ برای پیشگیری از نفوذ به شبکه های شرکت ، باید از روش های پیشگیرانه استفاده کرد. این شامل استفاده از رمز عبور قوی ، احراز هویت دو مرحله ای ، نصب فایروال ها و آنتی ویروس ها و استفاده از سیستم های تشخیص نفوذ و پیشگیری از نفوذ است. با استفاده از این روش ها ، شرکت ها می توانند به راحتی به حملات پاسخ د

زمینه هدف است. با استفاده از spearphishing ، هکرها می توانند به راحتی به اطلاعات حساس شرکت دسترسی پیدا کنند. Doxxing یکی دیگر از نقاط ضعف امنیتی سیستم های IT ، doxxing است. در این روش ، هکرها اطلاعات شخصی و حرفه ای کارمندان شرکت را جمع آوری می کنند و آنها را در اینترنت منتشر می کنند. این اطلاعات می تواند شامل آدرس منزل ، شماره تلفن ، ایمیل و حتی اطلاعات بانکی باشد. نهنگ یکی دیگر از روش های حمله به سیستم های IT ، نهنگ است. در این روش ، هکرها به دنبال نقاط ضعف در سیستم های IT شرکت هستند و سپس از آنها برای دسترسی به اطلاعات حساس استفاده می کنند. استراتژی های حمله هکرها از استراتژی های مختلفی برای حمله به سیستم های IT استفاده می کنند. برخی از این استراتژی ها شامل فیشینگ ، spearphishing ، doxxing و نهنگ هستند. هکرها همچنین می توانند از روش های دیگری مانند نفوذ به شبکه های بی سیم و استفاده از کدهای مخرب برای دسترسی به اطلاعات حساس استفاده کنند. سیستم های تشخیص نفوذ سیستم های تشخیص نفوذ می توانند به عنوان یک لایه اضافی از امنیت در سیستم های IT شرکت استفاده شوند. این سیستم ها به دنبال نشانه هایی از حملات و نفوذ به سیستم ها هستند و به مدیران امنیتی اطلاع می دهند. پیشگیری از نفوذ برای پیشگیری از نفوذ به سیستم های IT شرکت ، می توانید از سیستم های پیشگیری از نفوذ استفاده کنید. این سیستم ها می توانند به عنوان یک لایه اضافی از امنیت در سیستم های IT شرکت استفاده شوند و به مدیران امنیتی اطلاع می دهند. محدودیت های سیستم های پیشگیری از نفوذ برخی از محدودیت های سیستم های پیشگیری از نفوذ شامل هزینه بالا ، نیاز به تخصص فنی و نیاز به تنظیمات پیشرفته هستند. سیستم های پیشگیری از نفوذ توصیه می شود برای پیشگیری از نفوذ به سیستم های IT شرکت ، سیستم ه

زمینه هدف است. با استفاده از spearphishing ، هکرها می توانند به راحتی به اطلاعات حساس شرکت دسترسی پیدا کنند. Doxxing یکی دیگر از نقاط ضعف امنیتی عنصر انسانی است. در doxxing ، هکرها از اطلاعات عمومی در مورد کارمندان شرکت استفاده می کنند تا به اطلاعات شخصی آنها دسترسی پیدا کنند. این اطلاعات می تواند شامل آدرس منزل ، شماره تلفن ، ایمیل و حتی اطلاعات خانوادگی باشد. با داشتن این اطلاعات ، هکرها می توانند به راحتی به حساب های شخصی کارمندان دسترسی پیدا کنند و از آنها سوء استفاده کنند. استراتژی های حمله هکرها از روش های مختلفی برای دسترسی به اطلاعات شرکت استفاده می کنند. این شامل فیشینگ ، spearphishing ، doxxing ، نفوذ به شبکه و حملات DDoS است. با استفاده از این روش ها ، هکرها می توانند به راحتی به اطلاعات حساس شرکت دسترسی پیدا کنند و آنها را به سوء استفاده ببرند. سیستم های تشخیص نفوذ سیستم های تشخیص نفوذ (IDS) و سیستم های پیشگیری از نفوذ (IPS) از روش های مختلفی برای تشخیص و جلوگیری از حملات هکرها استفاده می کنند. IDS ها به طور مداوم ترافیک شبکه را بررسی می کنند و در صورت تشخیص هرگونه فعالیت مشکوک ، هشدار می دهند. IPS ها همچنین به همین شکل عمل می کنند ، اما در صورت تشخیص فعالیت مشکوک ، اقدامات پیشگیرانه را انجام می دهند تا جلوی حملات هکرها را بگیرند. پیشگیری از نفوذ برای جلوگیری از نفوذ هکرها به شبکه شما ، باید از روش های مختلفی استفاده کنید. این شامل نصب فایروال ها و آنتی ویروس ها ، استفاده از IDS و IPS و احراز هویت کاربران است. همچنین باید از رمزهای عبور قوی استفاده کنید و کاربران را آموزش دهید که رمزهای عبور خود را به روز نگه دارند و از اشتراک گذاری آنها با دیگران خودداری کنند. محدودیت های سیستم های پیشگیری ا