NIDS / سیستم های تشخیص نفوذ شبکه چیست؟?

NIDS مخفف سیستم تشخیص نفوذ شبکه است. NIDS رفتارهای ناشایست را در شبکه مانند هک کردن ، اسکن بندر و انکار سرویس تشخیص می دهد.

در اینجا لیست ما از 9 بهترین ابزار NIDS (سیستم های تشخیص نفوذ شبکه):

- SolarWinds مدیر رویداد امنیتی (امتحان رایگان)

- خرخر

- برو

- سوريكاتا

- IBM QRadar

- پیاز امنیتی

- WIPS-NG را باز کنید

- ساگان

- چلپ چلوپ

هدف از NIDS

سیستم های تشخیص نفوذ برای یافتن فعالیت های مخرب به دنبال الگوهای فعالیت شبکه هستند. نیاز به این دسته از سیستم های امنیتی به دلیل تغییر در روش های هکر در واکنش به استراتژی های موفق قبلی برای جلوگیری از فعالیت های مخرب بوجود آمد.

فایروال ها در جلوگیری از تلاش برای اتصال به داخل بسیار کارآمد شده اند. نرم افزار آنتی ویروس با موفقیت شناسایی شده است عفونت ها از طریق میله های USB ، دیسک های داده و پیوست های ایمیل انجام می شود. با مسدود شدن روشهای مخرب سنتی ، هکرها به سمت استراتژیهای حمله مانند Distribution Denial of Service (DDoS) حمله کردند. خدمات لبه اکنون این بردارهای حمله را تهدیدآمیزتر می کنند.

امروز, تهدید مداوم پیشرفته (APT) بزرگترین چالش برای مدیران شبکه است. این استراتژی های حمله حتی اکنون توسط دولت های ملی به عنوان بخشی از جنگ ترکیبی مورد استفاده قرار می گیرد. در سناریوی APT ، گروهی از هکرها به یک شبکه شرکتی دسترسی پیدا می کنند و از منابع شرکت برای اهداف خاص خود و همچنین دسترسی به اطلاعات شرکت برای فروش استفاده می کنند..

جمع آوری داده های شخصی که در بانکهای اطلاعاتی شرکت نگهداری می شود ، به لطف آژانس های داده تبدیل به یک تجارت سودآور شده است. این اطلاعات همچنین می تواند برای اهداف مخرب استفاده شود و همچنین می تواند از طریق doxing به استراتژی های دسترسی بازگردد. اطلاعات موجود در مورد بانک اطلاعات شرکتهای مشتری ، تأمین کننده و کارمندان منابع مفیدی برای فعالیتهای نهنگ و شکارچی هستند. این روشها توسط هنرمندان کاملاً مؤثر برای فریب کارمندان شرکت در انتقال پول یا افشای اسرار شخصاً استفاده شده است. این روش ها می توانند باشند استفاده می شود برای کارگران شرکت اقدام به خلاف منافع کارفرمایان خود کنند.

کارکنان ناراضی همچنین برای امنیت داده های شرکت مشکلاتی را ایجاد می کنید. یک کارگر تنها با دسترسی به شبکه و دیتابیس می تواند با استفاده از حساب های مجاز ، باعث خسارت یا سرقت اطلاعات شود.

بنابراین, امنیت شبکه اکنون باید روشهایی را در برگیرد که فراتر از مسدود کردن دسترسی غیرمجاز است و جلوگیری از نصب نرم افزارهای مخرب. سیستم های تشخیص نفوذ مبتنی بر شبکه ، محافظت بسیار موثری را در برابر همه فعالیت های متجاوز پنهان ، فعالیت های مخرب کارکنان ، و نقاب زدن هنرمندان ارائه می دهند.

تفاوت بین NIDS و SIEM

هنگام جستجوی سیستم های امنیتی جدید برای شبکه خود ، با اصطلاح SIEM روبرو می شوید. ممکن است تعجب کنید که آیا این به معنای NIDS است یا خیر.

بین تعاریف SIEM و NIDS همپوشانی زیادی وجود دارد. SIEM مخفف است اطلاعات امنیتی و مدیریت رویداد. زمینه SIEM ترکیبی از دو دسته نرم افزارهای محافظت شده از قبل است. وجود دارد مدیریت اطلاعات امنیتی (سیم کارت) و مدیریت رویدادهای امنیتی (SEM).

زمینه SEM بسیار شبیه به NIDS است. Security Event Management یک دسته از SIEM است که بر بررسی ترافیک شبکه زنده متمرکز است. این دقیقاً شبیه به تخصص سیستم های تشخیص نفوذ مبتنی بر شبکه است.

ایدز یا ایدز

سیستم های تشخیص نفوذ مبتنی بر شبکه بخشی از یک دسته گسترده تر است که سیستم های تشخیص نفوذ است. نوع دیگر IDS یک سیستم شناسایی نفوذی مبتنی بر میزبان یا HIDS است. سیستم های تشخیص نفوذ مبتنی بر میزبان تقریباً برابر با عنصر مدیریت اطلاعات امنیتی SIEM هستند.

در حالی که سیستم های تشخیص نفوذ مبتنی بر شبکه به داده های زنده نگاه می کنند, سیستم های تشخیص نفوذ مبتنی بر میزبان ، پرونده های ورود به سیستم را بررسی می کنند. فایده NIDS این است که این سیستم ها فوری هستند. آنها با مشاهده ترافیک شبکه هرچه اتفاق می افتد ، می توانند به سرعت اقدام کنند. با این حال ، بسیاری از فعالیت های متجاوز فقط در یک سری اقدامات قابل مشاهده است. حتی ممکن است هکرها دستورات مخرب را بین بسته های داده تقسیم کنند. از آنجایی که NIDS در سطح بسته ها کار می کند ، توانایی شناسایی استراتژی های نفوذی که در سراسر بسته ها وجود دارد ، کمتر است.

HIDS داده های رویداد را هنگامی که در سیاهههای مربوط ذخیره می شود ، بررسی می کند. نوشتن سوابق برای ثبت پرونده ها باعث ایجاد تاخیر در پاسخ ها می شود. با این حال ، این استراتژی به ابزارهای تحلیلی اجازه می دهد تا فعالیتهایی را که در چندین نقطه در یک شبکه اتفاق می افتد بطور همزمان تشخیص دهد. به عنوان مثال ، اگر از همان حساب کاربری برای ورود به شبکه از مکانهای جغرافیایی پراکنده استفاده شده و کارمند اختصاص داده شده آن حساب در هیچ یک از آن مکانها مستقر نشده است ، پس به وضوح حساب به خطر افتاده است.

متجاوزان می دانند که پرونده های log می توانند فعالیتهای خود را در معرض نمایش بگذارند و بنابراین حذف پرونده های ثبت یک استراتژی دفاعی است که توسط هکرها استفاده می شود. بنابراین ، محافظت از پرونده های log عنصر مهمی از سیستم HIDS است.

NIDS و HIDS هم مزایایی دارند. NIDS نتایج سریع را ایجاد می کند. با این حال ، این سیستم ها باید از ترافیک عادی شبکه یاد بگیرند تا از گزارش آنها جلوگیری شود “مثبت کاذب.وی گفت: “به خصوص در هفته های آغازین فعالیت در شبکه ، ابزارهای NIDS تمایل به شناسایی بیش از حد نفوذ و ایجاد سیل هشدارهایی دارند که نشان می دهد فعالیت های منظم برجسته است. از یک طرف ، شما نمی خواهید هشدارها را فیلتر کرده و خطر مزاحمت فعالیت متجاوز را از بین ببرید. با این حال ، از طرف دیگر ، یک NIDS بسیار حساس می تواند صبر یک تیم مدیریت شبکه را امتحان کند.

HIDS پاسخ آهسته تری می دهد اما می تواند پاسخ دهد تصویری دقیق تر از فعالیت متجاوز زیرا می تواند سوابق رویداد را از طیف گسترده ای از منابع ورود به سیستم تجزیه و تحلیل کند. شما باید از روش SIEM استفاده کرده و هم NIDS و هم HIDS را برای محافظت از شبکه خود مستقر کنید.

روشهای تشخیص NIDS

NIDS از دو روش اصلی تشخیص استفاده می کند:

- تشخیص مبتنی بر ناهنجاری

- تشخیص مبتنی بر امضا

استراتژی های مبتنی بر امضا ناشی از روش های تشخیص استفاده شده توسط نرم افزار آنتی ویروس است. برنامه اسکن به دنبال الگوهای در ترافیک شبکه است توالی های بایت و انواع بسته های معمولی که بطور مرتب برای حملات استفاده می شوند.

رویکرد مبتنی بر ناهنجاری ترافیک شبکه فعلی را با فعالیت معمولی مقایسه می کند. بنابراین ، این استراتژی نیاز به یک مرحله یادگیری دارد که الگوی فعالیت عادی را تعیین می کند. نمونه ای از این نوع شناسایی می تواند تعداد تلاشهای ناموفق ورود به سیستم باشد. انتظار می رود یک کاربر انسانی چندین بار یک رمز عبور را اشتباه بگیرد ، اما یک تلاش برای نفوذ برنامه ریزی شده با زورگویی می تواند از بسیاری از ترکیبات رمز عبور با دوچرخه سواری سریع استفاده کند. این یک مثال بسیار ساده است در این زمینه ، الگوهای فعالیتی که یک رویکرد مبتنی بر ناهنجاری به دنبال آن است می تواند ترکیبی از فعالیتها باشد.

تشخیص نفوذ و جلوگیری از نفوذ

نفوذ Spotting اولین قدم برای ایمن نگه داشتن شبکه است. مرحله بعدی انجام کاری برای جلوگیری از متجاوز است. در یک شبکه کوچک ، احتمالاً می توانید مداخله دستی را انجام دهید ، جداول فایروال را به روز کنید تا آدرس های IP مزاحم را مسدود کنید و حساب های کاربر به خطر بیاندازید. با این حال ، در یک شبکه بزرگ و در سیستمهایی که باید بصورت شبانه روزی فعال باشند ، باید واقعاً با تهدیدهای کاری با جریانهای کاری خودکار ، از طریق اصلاح تهدیدات خود را تغییر دهید. مداخله اتوماتیک برای پرداختن به فعالیت متجاوز تفاوت تعیین کننده بین سیستم های شناسایی متجاوز و سیستم های پیشگیری از مزاحمان (IPS).

تنظیم دقیق قوانین تشخیص و سیاست های اصلاح در استراتژی های IPS بسیار مهم است زیرا یک قانون تشخیص بیش از حد حساس می تواند کاربران واقعی را مسدود کرده و سیستم شما را خاموش کند..

توصیه می شود NIDS

این راهنما بیشتر بر روی ابزارهای HIDS یا نرم افزار IPS روی NIDS تمرکز دارد. با کمال تعجب ، بسیاری از پیشروان NIDS رایگان برای استفاده هستند و سایر ابزارهای برتر دوره آزمایشی رایگان را ارائه می دهند.

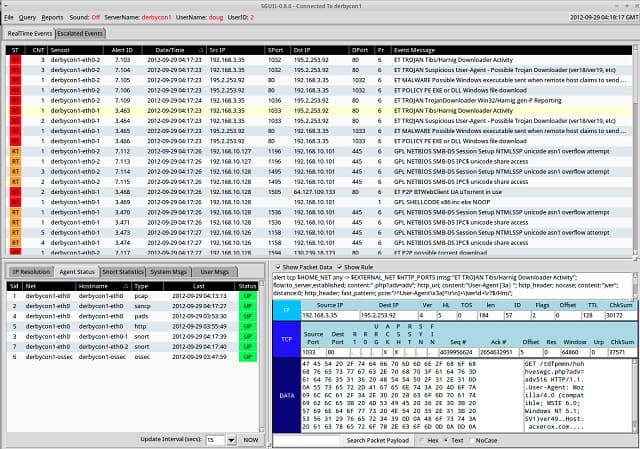

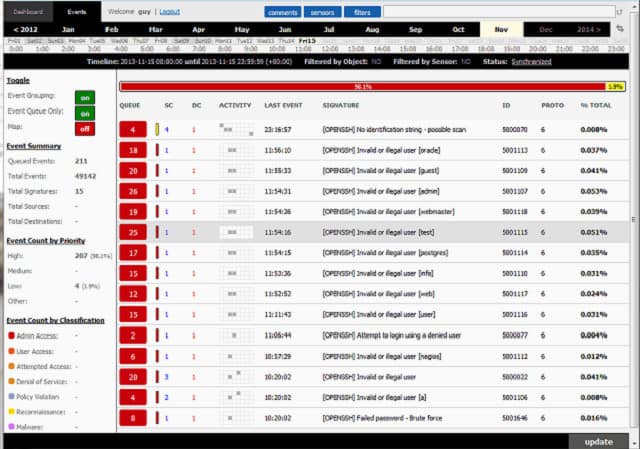

1. SolarWinds Security Event Manager (امتحان رایگان)

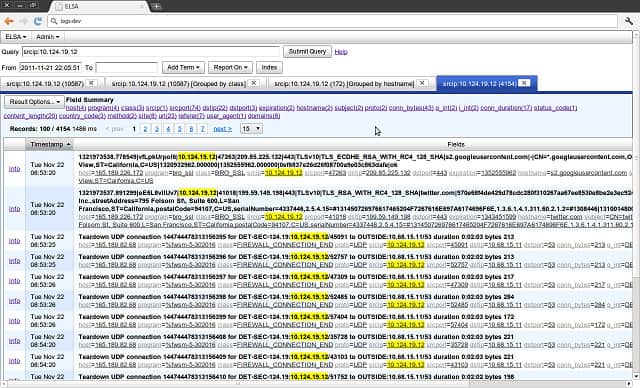

SolarWinds مدیر رویداد امنیتی عمدتا یک بسته ایدز است ، اما شما همچنین می توانید با استفاده از این ابزار از توابع NIDS استفاده کنید. این ابزار می تواند به عنوان یک ابزار تحلیلی برای پردازش داده های جمع آوری شده توسط Snort مورد استفاده قرار گیرد. می توانید اطلاعات بیشتر در مورد Snort را در زیر بخوانید. Snort قادر است داده های ترافیکی را که می توانید از طریق 1. مدیر رویداد مشاهده کنید ، ضبط کند.

ترکیبی از NIDS و HIDS این یک ابزار امنیتی واقعا قدرتمند را به وجود می آورد. بخش NIDS مدیر رویداد امنیتی شامل یک قاعده قاعده ای است ، به نام قوانین همبستگی رویداد, این ناهنجاری های فعالیت را نشان می دهد که نشان از نفوذ دارد. این ابزار را می توان تنظیم کرد تا به طور خودکار جریان های کاری را در تشخیص هشدار نفوذ انجام دهد. این اقدامات نامیده می شوند پاسخهای فعال. اقداماتی که می توانید بطور خودکار برای تشخیص ناهنجاری راه اندازی کنید عبارتند از: متوقف کردن یا راه اندازی مراحل و خدمات ، تعلیق حساب های کاربری ، مسدود کردن آدرس های IP و ارسال اعلان توسط پست الکترونیک, پیام SNMP, یا ضبط صفحه. پاسخهای فعال مدیر رویدادهای امنیتی SolarWinds را به یک مورد تبدیل می کند سیستم پیشگیری از نفوذ.

این برترین IDS خط موجود در بازار امروز است و رایگان نیست. این نرم افزار فقط روی سرور ویندوز سیستم عامل ، اما می تواند داده ها را از آن جمع کند لینوکس, یونیکس, و سیستم عامل مک همچنین پنجره ها. می توانید مدیر رویداد SolarWinds Security Security را از طریق آن دریافت کنید محاکمه رایگان 30 روزه.

SolarWinds Security Event Manager دانلود آزمایشی 30 روزه رایگان

2. خروپف

اسنورت ، متعلق به سیسکو سیستم ، یک پروژه منبع باز است و هست رایگان برای استفاده. این هست NIDS پیشرو امروز و بسیاری از ابزارهای تحلیل شبکه دیگر برای استفاده از خروجی آن نوشته شده است. این نرم افزار قابل نصب است پنجره ها, لینوکس, و یونیکس.

این در واقع یک سیستم ردیف بسته است که نسخه هایی از ترافیک شبکه را برای تجزیه و تحلیل جمع می کند. این ابزار حالت های دیگری نیز دارد و یکی از این موارد تشخیص نفوذ است. هنگامی که در حالت تشخیص نفوذ هستید ، Snort اعمال می کند “سیاست های پایه,”این پایه قاعده تشخیص ابزار است.

سیاست های پایه باعث می شود که Snort انعطاف پذیر ، قابل توسعه و سازگار باشد. شما باید خط مشی هایی را متناسب با فعالیتهای معمولی شبکه خود تنظیم کرده و میزان بروز “مثبت کاذب.”شما می توانید خط مشی های پایه خود را بنویسید ، اما لازم نیست زیرا می توانید بسته ای را از وب سایت Snort بارگیری کنید. یک انجمن کاربر بسیار بزرگ برای Snort وجود دارد و آن کاربران از طریق یک انجمن ارتباط برقرار می کنند. کاربران خبره نکات و اصلاحات خود را به صورت رایگان در اختیار دیگران قرار می دهند. همچنین می توانید خط مشی های اساسی بیشتری را از جامعه بطور رایگان انتخاب کنید. از آنجا که افراد زیادی از Snort استفاده می کنند ، همیشه ایده های جدید و سیاست های پایه جدیدی وجود دارد که می توانید در انجمن ها پیدا کنید.

3. برو

Bro یک NIDS است ، مانند Snort ، با این حال ، این یک مزیت بزرگ نسبت به سیستم Snort است – این ابزار در سطح کاربردی. این رایگان NIDS توسط جوامع علمی و دانشگاهی مورد توجه گسترده قرار گرفته است.

این هر دو است سیستم مبتنی بر امضا و از آن استفاده می کند روشهای تشخیص مبتنی بر ناهنجاری. قادر به مشاهده است الگوهای سطح بیت که نشان دهنده فعالیت مخرب است در سراسر بسته ها.

فرآیند تشخیص در دست انجام است دو مرحله. اولین مورد این توسط مدیریت می شود موتور رویداد Bro. از آنجا که داده ها در بالاتر از سطح بسته ارزیابی می شوند ، تجزیه و تحلیل نمی تواند فوراً انجام شود. باید یک سطح بافر وجود داشته باشد تا بتوان بسته های کافی را با هم ارزیابی کرد. بنابراین ، Bro کمی آهسته تر از یک NIDS در سطح بسته های معمولی است اما هنوز هم فعالیت مخرب را سریعتر از HIDS شناسایی می کند. داده های جمع آوری شده توسط ارزیابی می شوند اسکریپت های خط مشی, که مرحله دوم فرآیند تشخیص است.

این ممکنه که اقدامات اصلاح را تنظیم کنید توسط یک اسکریپت خط مشی به صورت خودکار تحریک می شود. این باعث می شود Bro به یک سیستم پیشگیری از نفوذ تبدیل شود. این نرم افزار قابل نصب است یونیکس, لینوکس, و سیستم عامل مک.

4- سوريكاتا

بنابراین یک NIDS که در برنامه لایه عمل می کند, به آن قابلیت دید چند بسته ای را می دهد. این یک است ابزار رایگان که از قابلیت های بسیار مشابهی با Bro برخوردار است. اگرچه اینها سیستم های شناسایی مبتنی بر امضا در سطح برنامه کار کنید ، آنها هنوز به جزئیات بسته دسترسی دارند ، که به برنامه پردازش اجازه می دهد اطلاعات سطح پروتکل از هدرهای بسته این شامل رمزگذاری داده ها است, لایه حمل و نقل و لایه اینترنت داده ها.

بنابراین یک NIDS که در برنامه لایه عمل می کند, به آن قابلیت دید چند بسته ای را می دهد. این یک است ابزار رایگان که از قابلیت های بسیار مشابهی با Bro برخوردار است. اگرچه اینها سیستم های شناسایی مبتنی بر امضا در سطح برنامه کار کنید ، آنها هنوز به جزئیات بسته دسترسی دارند ، که به برنامه پردازش اجازه می دهد اطلاعات سطح پروتکل از هدرهای بسته این شامل رمزگذاری داده ها است, لایه حمل و نقل و لایه اینترنت داده ها.

این IDS همچنین از آن استفاده می کند روشهای تشخیص مبتنی بر ناهنجاری. جدای از داده های بسته ، Suricata قادر به بررسی گواهینامه های TLS ، درخواست HTTP و معاملات DNS است. این ابزار همچنین قادر است بخش هایی از پرونده های سطح بیت را برای تشخیص ویروس استخراج کند.

Suricata یکی از ابزارهای زیادی است که با ساختار داده خروپف. این قادر است سیاست های پایه Snort را پیاده سازی کند. یک مزیت بزرگ دیگر از این سازگاری این است که انجمن Snort می تواند نکاتی را در مورد ترفندهای استفاده از Suricata به شما ارائه دهد. سایر ابزارهای سازگار با خروپف نیز می توانند با Suricata ادغام شوند. این شامل اسنوربی, آناوال, پایه, و سنجاب.

5. IBM Qadad

این ابزار IBM SIEM رایگان نیست ، اما می توانید یک آزمایش رایگان 14 روزه بگیرید. این هست یک سرویس مبتنی بر ابر, بنابراین از هرجایی قابل دسترسی است. این سیستم شامل تمام جنبه های تشخیص نفوذ از جمله فعالیت های محور ورود به سیستم است ایدز و همچنین بررسی داده های ترافیک زنده ، که این موضوع را نیز به عنوان NIDS تبدیل می کند. زیرساخت های شبکه ای که QRadar قادر به نظارت بر آن است ، گسترش می یابد تا خدمات Cloud. خط مشی های شناسایی که نفوذ احتمالی را برجسته می کند ، درون بسته بندی قرار دارند.

یکی از ویژگی های بسیار خوب این ابزار an ابزار مدل سازی حمله که به شما کمک می کند سیستم خود را برای آسیب پذیری ها آزمایش کنید. IBM QRadar از AI استفاده می کند تا تشخیص نفوذی مبتنی بر ناهنجاری را آسان کند و یک داشبورد بسیار جامع دارد که داده ها و تجسم های رویداد را ادغام می کند. اگر نمی خواهید از این سرویس در Cloud استفاده کنید ، می توانید نسخه داخلی را انتخاب کنید که اجرا شود پنجره ها.

6. پیاز امنیتی

اگر می خواهید IDS اجرا شود لینوکس, رایگان بسته NIDS / HIDS of Security پیاز گزینه بسیار مناسبی است. این یک پروژه منبع باز است و از طریق جامعه پشتیبانی می شود. نرم افزار این ابزار اجرا می شود اوبونتو و از دیگر ابزارهای تحلیل شبکه ترسیم شده است. تعدادی دیگر از ابزارهای ذکر شده در این راهنما در بسته امنیتی پیاز ادغام شده اند: خرخر, برو, و سوريكاتا. عملکرد HIDS توسط ارائه شده است OSSEC و قسمت جلوی آن است کیبانا سیستم. سایر ابزارهای مشهور نظارت بر شبکه که در Security Onion گنجانده شده اند شامل می شوند السا, NetworkMiner, اسنوربی, اسکوتر, سنجاب, و Xplico.

این ابزار طیف گسترده ای از ابزارهای تجزیه و تحلیل را شامل می شود و از تکنیک های امضایی و مبتنی بر ناهنجاری استفاده می کند. اگرچه استفاده مجدد از ابزارهای موجود بدان معنی است که Security پیاز از شهرت اجزای آن بهره می برد ، به روزرسانی عناصر موجود در بسته می تواند پیچیده باشد.

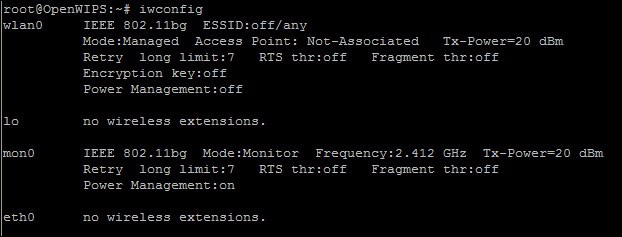

7. WIPS-NG را باز کنید

Open WIPS-NG است متن باز پروژه ای که به شما کمک می کند شبکه های بی سیم را رصد کنید. از این ابزار می توان به عنوان سر راست استفاده کرد wifi packet sniffer یا به عنوان یک سیستم تشخیص نفوذ این ابزار توسط همان تیمی که ایجاد کرده است توسعه داده شده است Aircrack-NG – یک ابزار نفوذ بسیار معروف شبکه که توسط هکرها استفاده می شود. بنابراین ، در حالی که از Open WIPS-NG برای دفاع از شبکه خود استفاده می کنید ، هکرهایی که مورد توجه شماست ، سیگنال های بی سیم شما را با بسته خواهر خود برداشت می کنند..

این هست یک ابزار رایگان نصب شده است لینوکس. بسته نرم افزاری شامل سه جزء است. این سنسور ، سرور و رابط هستند. Open WIPS-NG تعدادی ابزار اصلاح را ارائه می دهد ، بنابراین سنسور به عنوان واسط شما به فرستنده بی سیم هم برای جمع آوری داده ها و هم برای ارسال دستورات عمل می کند..

8. ساگان

ساگان یک ویروس ایدز است. با این حال ، با افزودن یک منبع داده از خرخر, همچنین می تواند به عنوان یک NIDS عمل کند. روش دیگر ، شما می توانید استفاده کنید برو یا سوريكاتا برای جمع آوری داده های زنده برای ساگان. این ابزار رایگان قابل نصب است یونیکس و سیستم عامل های یونیکس مانند ، که به معنای اجرای آن است لینوکس و سیستم عامل مک, اما نه در ویندوز. با این حال ، می تواند پیام های ورود به سیستم رویداد Windows را پردازش کند. ابزار همچنین با آن سازگار است آناوال, پایه, اسنوربی, و سنجاب.

موارد اضافی مفید داخل ساگان شامل پردازش توزیع شده و موارد مشابه است جغرافیایی آدرس IP. این یک ایده خوب است زیرا هکرها اغلب از حملات IP استفاده می کنند اما از این واقعیت غافل می شوند که مکان مشترک آن آدرس ها حکایت دارد. ساگان می تواند اسکریپت ها را برای خودکارسازی حمله حمله کند, که شامل توانایی تعامل با دیگر برنامه های کاربردی مانند جداول فایروال و سرویس دایرکتوری است. این توانایی ها آنرا تبدیل می کنند سیستم پیشگیری از نفوذ.

9. چلپ چلوپ

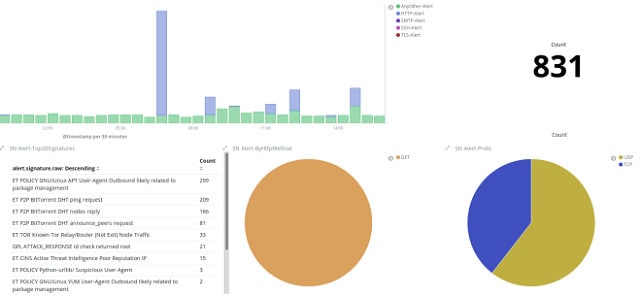

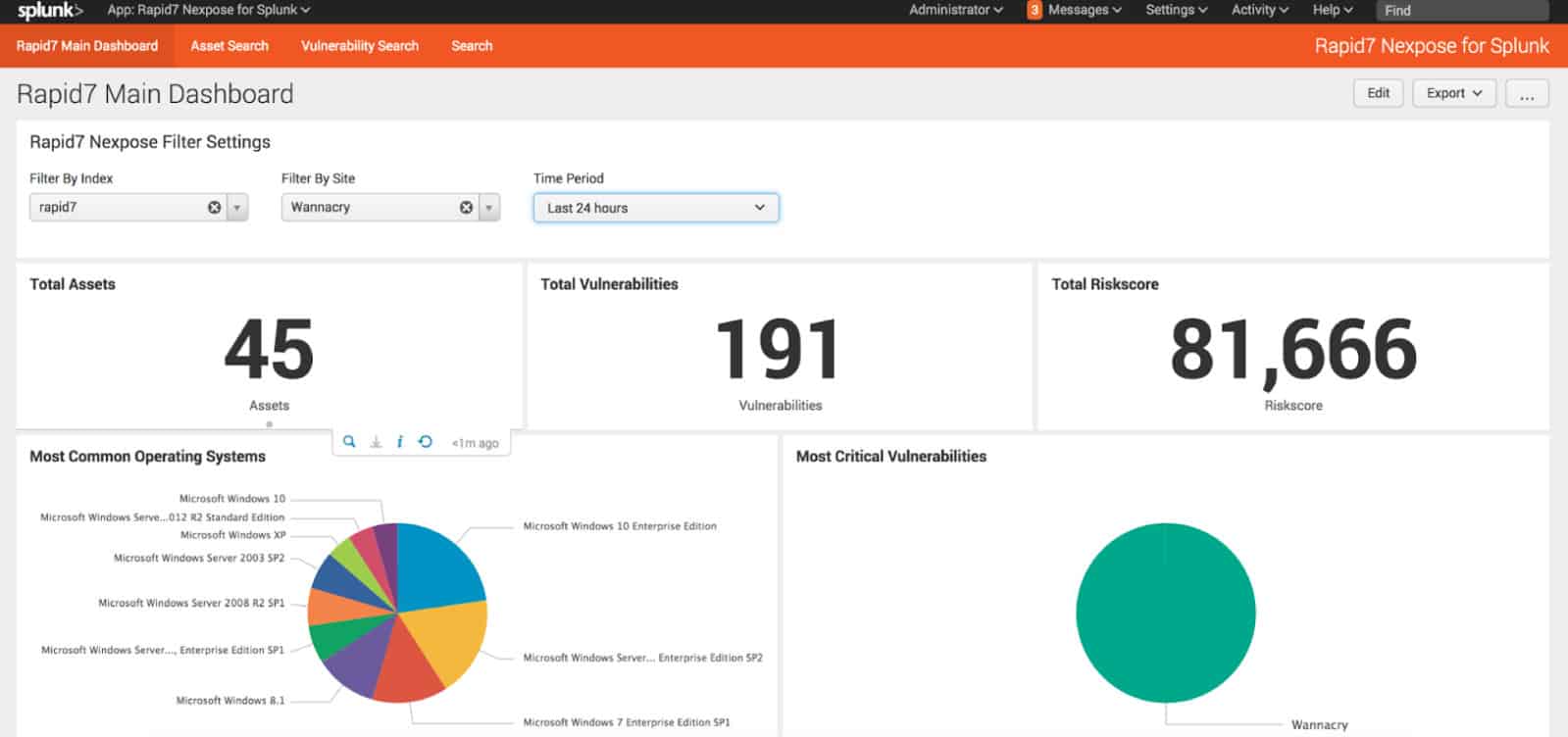

Splunk یک آنالایزر محبوب ترافیک شبکه است که از قابلیت های NIDS و HIDS نیز برخوردار است. ابزار را می توان روی آن نصب کرد پنجره ها و در لینوکس. ابزار در سه نسخه موجود است. اینها Splunk Free ، Splunk Light ، Splunk Enterprise و Splunk Cloud هستند. میتونی به دستش بیاری محاکمه 15 روزه به نسخه مبتنی بر ابر ابزار و محاکمه 60 روزه رایگان از شرکت Splunk. Splunk Light در دسترس است یک محاکمه رایگان 30 روزه. همه این نسخه ها شامل توانایی های جمع آوری داده ها و تشخیص ناهنجاری است.

ویژگی های امنیتی Splunk را می توان با یک افزونه ، به نام اضافه کرد Splunk Enterprise Security. این آزمایش در 7 روز آزمایشی رایگان در دسترس است. این ابزار دقت در تشخیص ناهنجاری را افزایش داده و از طریق استفاده از هوش مصنوعی میزان بروز موارد مثبت کاذب را کاهش می دهد. میزان هشدار را می توان با سطح شدت هشدار تنظیم کرد تا از این طریق تیم مدیریت سیستم شما توسط یک ماژول گزارش گیری بیش از حد متلاشی نشود.

Splunk با استفاده از مرجع پرونده ورود به سیستم ، شما را قادر می سازد دیدگاهی تاریخی در مورد وقایع بدست آورید. شما می توانید با مشاهده فراوانی فعالیت های مخرب در طول زمان ، الگوهای حملات و فعالیت نفوذ را مشاهده کنید.

اجرای NIDS

خطراتی که امنیت شبکه شما را تهدید می کند ، اکنون آنقدر جامع است که شما واقعاً چگونگی اجرای سیستم های تشخیص نفوذ مبتنی بر شبکه را انتخاب نکنید. آنها ضروری هستند. خوشبختانه ، شما انتخابی دارید که ابزار NIDS را نصب کنید.

در حال حاضر بسیاری از ابزارهای ایدز در بازار وجود دارد و بیشتر آنها بسیار مؤثر هستند. با این حال, شما احتمالاً وقت کافی برای تحقیق درباره همه آنها ندارید. به همین دلیل است که ما این راهنما را کنار هم قرار می دهیم. می توانید جستجوی خود را فقط به بهترین ابزارهای NIDS ، که ما در لیست خود قرار داده ایم ، محدود کنید.

تمام ابزارهای موجود در لیست یا هستند رایگان برای استفاده و یا به عنوان پیشنهادات آزمایشی رایگان در دسترس هستند. شما قادر خواهید بود یک زن و شوهر از طریق سرعت آنها را بگیرید. به سادگی لیست را مطابق با سیستم عامل محدود کنید و سپس ارزیابی کنید که کدام یک از ویژگی های لیست کوتاه با اندازه شبکه و نیازهای امنیتی شما مطابقت دارد.

آیا از ابزار NIDS استفاده می کنید؟ کدام یک را برای نصب انتخاب کردید؟ آیا شما همچنین از ابزار HIDS استفاده کرده اید؟ شما دو استراتژی جایگزین را چگونه مقایسه می کنید؟ پیامی را در نظرات بخش زیر و تجربه خود را با جامعه به اشتراک بگذارید.

تصویر: جرایم سایبری هکر از Pixabay. دامنه عمومی.

است که هکرها از روش های پیچیده تری استفاده کنند که توسط NIDS شناسایی نشوند. بنابراین ، استفاده از SIEM در کنار NIDS می تواند به مدیران شبکه کمک کند تا بهترین راه حل های امنیتی را برای شبکه خود پیدا کنند. در کل ، استفاده از سیستم های تشخیص نفوذ مبتنی بر شبکه می تواند به شرکت ها کمک کند تا از فعالیت های مخرب و هکرها در شبکه خود جلوگیری کنند و از اطلاعات حساس خود محافظت کنند.

است که هکرها از روش های پیچیده تری استفاده کنند که توسط NIDS شناسایی نشوند. بنابراین ، استفاده از SIEM به عنوان یک راه حل کامل تر برای مدیریت امنیت شبکه می تواند مفید باشد. با استفاده از SIEM ، می توانید داده های امنیتی را از منابع مختلف جمع آوری کنید و آنها را برای شناسایی الگوهای مشترک و تهدیدات امنیتی بررسی کنید. به علاوه ، SIEM می تواند به شما کمک کند تا به راحتی از رویدادهای امنیتی پیشین یاد بگیرید و از آنها برای بهبود امنیت شبکه استفاده کنید. در نهایت ، استفاده از SIEM و NIDS به صورت ترکیبی می تواند به شما کمک کند تا امنیت شبکه خود را بهبود بخشید و در برابر تهدیدات امنیتی مختلف مقاومت کنید.

است که هکرها از روش های پیچیده تری استفاده کنند که توسط NIDS شناسایی نشوند. بنابراین ، استفاده از SIEM به عنوان یک راه حل کامل تر برای مدیریت امنیت شبکه می تواند مفید باشد. با استفاده از SIEM ، می توانید داده های امنیتی را از منابع مختلف جمع آوری کنید و آنها را برای شناسایی الگوهای مشترک و تهدیدات امنیتی بررسی کنید. در نهایت ، استفاده از هر دو NIDS و SIEM به عنوان یک راه حل کامل تر برای مدیریت امنیت شبکه می تواند مفید باشد.