การโจมตีรีเลย์คืออะไร มันคล้ายกับการโจมตีแบบ man-in-the-middle หรือ replay การโจมตีทั้งสามประเภทเกี่ยวข้องกับการสกัดกั้นข้อมูลโดยมีเจตนาฉ้อฉลเกี่ยวกับการใช้งานในอนาคตเช่น:

- สัญญาณวิทยุหรือข้อความรับรองความถูกต้องระหว่างสองอุปกรณ์ (หรือคน) อาจเป็น การลักลอบ

- แอบฟัง ผู้โจมตีอาจพยายามค้นหาตัดและจัดเก็บสัญญาณโดยตรงจากอุปกรณ์เครื่องเดียวเช่น กุญแจรถซึ่งจะส่งสัญญาณวิทยุอย่างต่อเนื่องเพื่อตรวจสอบความใกล้เคียงกับยานพาหนะของเจ้าของ

- อาชญากรอาจส่งสัญญาณไปยังอุปกรณ์ของเหยื่อเพื่อ เคล็ดลับ มันเป็นการส่งการตอบสนองที่พวกเขาสามารถใช้ในการตรวจสอบอุปกรณ์หรือแอปพลิเคชันอื่น

เพื่ออธิบายว่าการโจมตีแบบถ่ายทอดคืออะไรให้ดูที่การโจมตีสองประเภทที่คล้ายกันการโจมตีแบบคนกลางและเล่นซ้ำและเปรียบเทียบกับการโจมตีแบบถ่ายทอด.

การโจมตีเหล่านี้เหมือนกันมาก MITM เป็นคำที่ใช้บ่อยที่สุดบางครั้งไม่ถูกต้อง การโจมตีแต่ละครั้งมีองค์ประกอบของอื่น ๆ ขึ้นอยู่กับสถานการณ์ ด้านล่างมีความแตกต่างเล็กน้อยที่จำแนกการโจมตีแต่ละประเภทซึ่งบางครั้งมีเพียงเล็กน้อยเท่านั้น. ชื่อของการโจมตีแต่ละครั้งจะแนะนำเทคนิคหรือเจตนาหลักของมัน: การสกัดกั้นและแก้ไขข้อมูลเพื่อจัดการอุปกรณ์ปลายทาง; การเล่นซ้ำข้อมูลที่ถูกขโมยเพื่อเลียนแบบหรือปลอมแปลงอุปกรณ์ของแท้ หรือถ่ายทอดข้อมูลที่ขโมยมาเพื่อหลอกลวงอุปกรณ์ปลายทาง.

- การโจมตีจากคนตรงกลาง – ข้อมูลถูกดักจับระหว่างสองฝ่ายและสามารถดูและแก้ไขก่อนที่ผู้โจมตีจะส่งข้อมูล (บางครั้งเปลี่ยนแปลง) ให้กับผู้รับ (หรืออีกคน) ที่ต้องการ คลาสสิกฝ่ายหนึ่งของแท้เริ่มการสื่อสาร ตัวอย่างเช่นขโมยอาจขัดขวางการสื่อสารระหว่างอุปกรณ์ของคุณกับเซิร์ฟเวอร์และ แก้ไขข้อความ, เช่น. บล็อกการเข้าถึงเซิร์ฟเวอร์ของคุณ การโจมตีของ MITM สามารถควบคุมการสนทนาระหว่างสองฝ่ายทำให้พวกเขาคิดว่าพวกเขากำลังพูดคุยกันเมื่อแต่ละฝ่ายกำลังพูดคุยกันระหว่างผู้บุกรุก การโจมตีรีเลย์ SMB เป็นรุ่นหนึ่งของการโจมตี MITM.

- เล่นซ้ำโจมตี – ไม่เหมือนกับการโจมตีจากคนกลางในการเล่นซ้ำการโจมตีอาชญากรจะขโมยเนื้อหาของข้อความ (เช่นข้อความรับรองความถูกต้อง) และส่งไปยังปลายทางดั้งเดิมที่ตั้งใจไว้ ตัวอย่างเช่นขโมยสามารถจับสัญญาณจากระยะไกลที่คุณใช้เพื่อเปิดประตูหน้าแบบไม่มีกุญแจเก็บไว้และใช้มันในภายหลังเพื่อเปิดประตูขณะที่คุณไม่อยู่เช่นคุณ. เล่นซ้ำข้อความ. อีกตัวอย่างคือที่ที่ผู้โจมตีขัดขวางข้อมูลประจำตัวที่ส่งจากผู้ใช้เครือข่ายไปยังโฮสต์และนำกลับมาใช้เพื่อเข้าถึงเซิร์ฟเวอร์ทำให้โฮสต์สับสนเพื่อสร้างเซสชันใหม่สำหรับผู้โจมตี.

ในทางตรงกันข้ามใน การโจมตีรีเลย์ ผู้โจมตีดักการสื่อสารระหว่างสองฝ่ายแล้วโดยไม่ต้องดูหรือจัดการมัน, ถ่ายทอดไปยังอุปกรณ์อื่น. ตัวอย่างเช่นขโมยสามารถจับสัญญาณวิทยุจากกุญแจรถของคุณและส่งต่อไปยังผู้สมรู้ร่วมคิดที่สามารถใช้มันเพื่อเปิดประตูรถของคุณ ความแตกต่างที่สำคัญระหว่าง MITM และการโจมตีแบบถ่ายทอดคือในตอนหลังทั้งผู้ส่งและผู้รับไม่จำเป็นต้องเริ่มการสื่อสารระหว่างทั้งสอง ในบางกรณีผู้โจมตีอาจแก้ไขข้อความ แต่โดยปกติจะมีเพียงขอบเขตของการขยายสัญญาณ.

ตัวอย่างการโจมตีรีเลย์สามตัวอย่าง

- การโจรกรรมรีเลย์ของยานพาหนะ

- การโจมตีรีเลย์ SMB (บล็อกข้อความเซิร์ฟเวอร์)

- โจมตีการ์ดแบบไม่สัมผัส

1. การโจรกรรมรีเลย์ของยานพาหนะ

เมื่อรถยนต์เป็นเป้าหมายการโจมตีของรีเลย์บางครั้งเรียกว่า ถ่ายทอด thets, กุญแจไร้สาย fob hacks, หรือ Saras การโจมตีการถ่ายทอดสัญญาณขยายสัญญาณ. ใน SARAs ขโมยใช้ ใหสัญญาณ ถึง:

- ขยายขอบเขตของสัญญาณวิทยุที่ถูกถ่ายทอดระหว่างผู้สมรู้ร่วมซึ่งอยู่ห่างจากกันในลักษณะนี้ช่วยให้โจรเคลื่อนที่ได้มากขึ้น

- คนโง่เขลาคิดว่ากุญแจสำคัญของพวกเขาอยู่ใกล้กว่าที่เป็นจริงหากไม่มากที่สุดรุ่นรถจะเปิดโดยอัตโนมัติเมื่อ fobs อยู่ในระยะ

แฮ็ครีเลย์ยานพาหนะกำลังเพิ่มขึ้น

แม้ว่าจะมีสถิติเล็กน้อยสำหรับประเภทการโจมตีที่มีแนวโน้มนี้ผู้ผลิตยานยนต์และผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์กล่าวว่ามันกำลังเพิ่มขึ้น.

ผู้ติดตามซึ่งเป็น บริษัท ติดตามยานพาหนะในสหราชอาณาจักรกล่าวว่า“ 80% ของยานพาหนะทั้งหมดที่ถูกขโมยและกู้คืนโดย บริษัท ในปี 2560 นั้นถูกขโมยโดยไม่ต้องใช้กุญแจของเจ้าของ” ในสหรัฐอเมริการถยนต์ 765,484 คันถูกขโมยในปี 2559 ความไม่แน่นอนตามที่ทำและรูปแบบจะไม่ถูกบันทึก บิสิเนสไวร์ (เพย์วอลล์) ประเมินตลาดความปลอดภัยของรถยนต์จะมีมูลค่า 10 พันล้านดอลลาร์ระหว่างปี 2561-2566.

ศักยภาพในการโจมตีรีเลย์ของยานพาหนะได้รับการรายงานอย่างน้อยย้อนหลังไปถึงปี 2011 เมื่อนักวิจัยชาวสวิสประกาศว่าพวกเขาประสบความสำเร็จในการแฮ็คเข้ารถสิบคันไร้กุญแจ ในเวลานั้นผู้เชี่ยวชาญด้านความปลอดภัยคิดว่าภัยคุกคามทางอาญานั้นมีความเสี่ยงต่ำเนื่องจากอุปกรณ์ในสมัยนั้นมีราคาแพงเกินไป วันนี้ต้องใช้รายจ่ายฝ่ายทุนน้อยมาก อุปกรณ์ที่ใช้ในการโจมตีการถ่ายทอดนั้นมีราคาถูกและสามารถใช้ได้อย่างอิสระบนเว็บไซต์เช่น eBay และ Amazon.

รถยนต์ keyless ทำงานอย่างไร?

กุญแจรถแบบดั้งเดิมจะถูกแทนที่ด้วยสิ่งที่เรียกว่ากุญแจหรือรีโมทแม้ว่าบางคนเรียกมันว่ากุญแจ (สับสน) กุญแจ ให้เราเรียกมันว่า fob สำคัญ ปุ่มกดทำหน้าที่เป็นตัวส่งสัญญาณซึ่งทำงานที่ความถี่ประมาณ 315 MHz ซึ่งส่งและรับสัญญาณวิทยุ RFID เข้ารหัส ช่วงการส่งสัญญาณจะแตกต่างกันไปตามผู้ผลิต แต่โดยปกติแล้วจะอยู่ที่ 5-20 เมตร เสาอากาศในรถยนต์ยังสามารถส่งและรับสัญญาณวิทยุที่เข้ารหัสได้ รถบางคันใช้บลูทู ธ หรือ NFC เพื่อถ่ายทอดสัญญาณจากโทรศัพท์มือถือไปยังรถ.

ดังที่อธิบายไว้ใน Wikipedia, ระบบกุญแจรีโมท (RKS)“ หมายถึงการล็อคที่ใช้การควบคุมระยะไกลอิเล็กทรอนิกส์เป็น คีย์ที่เปิดใช้งานโดยอุปกรณ์มือถือหรือโดยอัตโนมัติตามระยะใกล้เคียง.” ขึ้นอยู่กับรุ่นของยานพาหนะกุญแจ fob อาจถูกนำมาใช้เพื่อสตาร์ทรถ (ระบบกุญแจรีโมทแบบจุดระเบิด) แต่บางครั้งมันจะเปิดรถเท่านั้น (ระบบกุญแจแบบรีโมทแบบรีโมท) และผู้ขับขี่จะต้องกดปุ่มจุดระเบิด จำไว้, ผู้โจมตีบางคนไม่ต้องการขโมยรถ พวกมันอาจจะเป็นสิ่งที่มีค่าภายในเช่นแล็ปท็อปที่เบาะหลัง.

การโจมตีรีเลย์เกิดขึ้นกับรถยนต์ของคุณอย่างไร?

คีย์ fobs มักฟังสัญญาณที่ส่งมาจากรถของพวกเขา แต่คีย์ fob จำเป็นต้องอยู่ใกล้กับรถมากดังนั้นเสาอากาศของรถสามารถตรวจจับสัญญาณและปลดล็อกรถโดยอัตโนมัติ. อาชญากรสามารถใช้อุปกรณ์ขยายสัญญาณวิทยุเพื่อเพิ่มสัญญาณของ fob ที่อยู่นอกระยะของรถ (เช่นภายในบ้านของเจ้าของ) สกัดสัญญาณและส่งสัญญาณไปยังอุปกรณ์ที่วางไว้ใกล้กับรถ อุปกรณ์นี้จะส่งข้อความ“ เปิดงา” ที่ได้รับไปยังรถเพื่อปลดล็อค.

ประเภทของการโจมตีรีเลย์ยานพาหนะ

เกมที่รอ

จาก Daily Mail ผู้สื่อข่าวของพวกเขาซื้ออุปกรณ์วิทยุที่เรียกว่า HackRF ออนไลน์และใช้มันเพื่อเปิด Range Rover อันหรูหราในเวลาสองนาที.

“ ราคาอยู่ที่ 257 ปอนด์อุปกรณ์ช่วยให้อาชญากรสกัดสัญญาณวิทยุจากกุญแจได้ในขณะที่เจ้าของรถปลดล็อคยานพาหนะ มันถูกดาวน์โหลดไปยังแล็ปท็อปและขโมยจากนั้นก็ส่งสัญญาณที่ถูกขโมยให้บุกเข้าไปในเมื่อเจ้าของปล่อยทิ้งไว้โดยไม่มีใครดูแล”

การโจมตีสถานีถ่ายทอด (RSA)

คีย์ fobs บางครั้งเรียกว่า กุญแจใกล้เคียง เพราะพวกเขาทำงานเมื่อเจ้าของรถอยู่ในระยะที่รถอยู่ รายงานโดย Jalopnik นักวิจัยที่ บริษัท รักษาความปลอดภัยของจีน Qihoo 360 ได้สร้างอุปกรณ์วิทยุสองตัวรวมเป็นเงินประมาณ $ 22 ซึ่งจัดการร่วมกันเพื่อ หลอก fob กุญแจจริงของรถยนต์และหลอกให้รถคิดว่าโกงอยู่ใกล้ ๆ.

ในการทดสอบ Qihoo 360 นักวิจัยยังสามารถทำวิศวกรรมย้อนกลับสัญญาณวิทยุได้ พวกเขาทำได้โดยการบันทึกสัญญาณทำลายมันแล้วส่งออกด้วยความถี่ที่ต่ำกว่าซึ่งทำให้นักวิจัยสามารถขยายช่วงได้ไกลถึง 1,000 ฟุต.

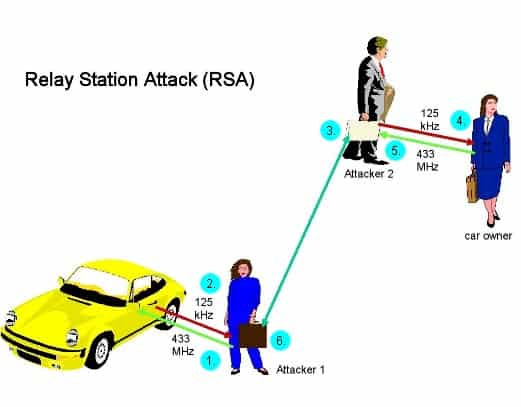

การโจมตีสถานีถ่ายทอด (ที่มา: แก้ไขเล็กน้อยจาก Wikipedia)

ในสถานการณ์ข้างต้น:

- โจรคนแรกส่งสัญญาณไปที่รถเพื่อปลอมตัวเป็นคนโกงกุญแจ

- รถยนต์ตอบกลับพร้อมคำขอให้ตรวจสอบสิทธิ์

- สัญญาณนี้จะถูกส่งไปยังโจรคนที่สองซึ่งประจำอยู่ใกล้กับรหัสกุญแจจริงเช่น ในร้านอาหารหรือห้างสรรพสินค้า

- โจรตัวที่สองถ่ายทอดสัญญาณนี้ไปยังตัวโกง

- fob ตอบกลับพร้อมกับหนังสือรับรอง

- โจรตัวที่สองถ่ายทอดสัญญาณการตรวจสอบความถูกต้องไปยังโจรตัวแรกที่ใช้มันเพื่อปลดล็อครถ

รบกวนจากระยะไกล

ผู้โจมตีอาจบล็อกสัญญาณเมื่อคุณล็อครถของคุณจากระยะไกลโดยใช้ fob หากสิ่งนี้เกิดขึ้นนอกเสียจากว่าคุณจะตรวจสอบประตูคุณอาจเดินออกจากรถโดยไม่ได้ล็อค.

2. การโจมตีรีเลย์ SMB (Server Message Block)

ช่องโหว่โปรโตคอลการขนส่งของ Windows

SMB เป็นโปรโตคอลการขนส่งที่ใช้สำหรับการแชร์ไฟล์และเครื่องพิมพ์และการเข้าถึงบริการระยะไกลเช่นจดหมายจากเครื่อง Windows การโจมตีรีเลย์ SMB คือ รูปแบบของการโจมตีแบบคนกลาง ที่ใช้ในการโจมตีช่องโหว่ของ Windows (เนื่องจากได้รับการแก้ไขแล้วบางส่วน).

คอมพิวเตอร์ Windows ในโดเมน Active Directory อาจรั่วข้อมูลรับรองของผู้ใช้เมื่อผู้ใช้เยี่ยมชมหน้าเว็บหรือเปิดอีเมล Outlook การรับรองความถูกต้องผู้จัดการ NT LAN (โปรโตคอลการรับรองความถูกต้องเครือข่าย) ไม่รับรองความถูกต้องของเซิร์ฟเวอร์เฉพาะลูกค้า ในสถานการณ์นี้ Windows จะส่งข้อมูลรับรองของลูกค้าไปยังบริการที่พวกเขาพยายามเข้าถึงโดยอัตโนมัติ ผู้โจมตี SMB ไม่จำเป็นต้องรู้รหัสผ่านของลูกค้า พวกเขาสามารถแย่งชิงและถ่ายทอดข้อมูลรับรองเหล่านี้ไปยังเซิร์ฟเวอร์อื่นบนเครือข่ายเดียวกันกับที่ลูกค้ามีบัญชี.

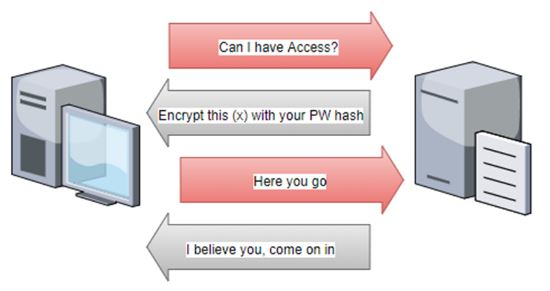

การพิสูจน์ตัวตน NTLM (ที่มา: แนวคิดที่ปลอดภัย)

มันเป็นเหมือนการออกเดท

Leon Johnson ผู้ทดสอบ Penetration ที่ Rapid 7 อธิบายว่ามันทำงานอย่างไรกับการเปรียบเทียบที่น่าสนุกและสมจริง ในสถานการณ์นี้ผู้ชายสองคนอยู่ในงานปาร์ตี้และมีหญิงสาวสวยคนหนึ่งมองเห็น เป็นคนขี้อายคนแรกโจถามมาร์ตินเพื่อนของเขาไปคุยกับผู้หญิงคนหนึ่ง Delilah และอาจได้หมายเลขของเธอ มาร์ตินบอกว่าเขามีความสุขที่ต้องทำตามหน้าที่และมั่นใจขึ้นไปหาเดไลล่าห์เพื่อขอเดทกับเธอ เดลิลาห์บอกว่าเธอจะออกเดทกับไดรเวอร์ BMW เท่านั้น มาร์ตินให้จิตใจตัวเองสูงห้าและกลับไปหาโจเพื่อขอกุญแจรถของเขา (BMW) จากนั้นเขาก็กลับไปที่เดลิลาห์พร้อมหลักฐานว่าเขาเป็นคนที่เธอชอบเดท เดไลลาห์กับมาร์ตินนัดพบกันแล้วเธอก็จากไป มาร์ตินกลับไปหาโจคืนกุญแจให้เขาและบอกเขาว่าเดไลล่าห์ไม่สนใจนัดเดท.

เงินต้นมีความคล้ายคลึงกันในการโจมตีเครือข่าย: โจ (เหยื่อที่มีข้อมูลประจำตัวของเซิร์ฟเวอร์เป้าหมายที่เรียกว่าเดไลลาห์ต้องการก่อนอนุญาตให้ทุกคนเข้าถึงได้) ต้องการล็อกอินเข้าสู่เดไลลาห์ (ซึ่งผู้โจมตีประสงค์จะบุกเข้ามาอย่างผิดกฎหมาย) ตรงกลาง (ผู้โจมตี) ที่ขัดขวางข้อมูลประจำตัวที่เขาต้องการเพื่อเข้าสู่เซิร์ฟเวอร์เป้าหมาย Delilah.

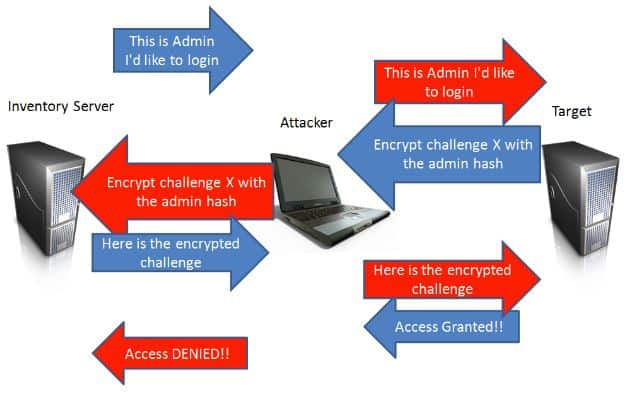

ในแผนภาพด้านล่างจากการทดสอบการรุก SANS, เซิร์ฟเวอร์สินค้าคงคลัง คือโจ โจมตี คือมาร์ตินและ เป้า คือเดไลลาห์ หากคุณเป็นแฮ็กเกอร์ที่มีจริยธรรมคุณอาจลองโจมตี Metasploit.

SMB Relay Attack ทำงานอย่างไร (ที่มา: การทดสอบการรุก SANS)

3. การโจมตีด้วยการ์ดแบบไม่สัมผัส

สมาร์ทการ์ดแบบไม่สัมผัสเป็นข้อมูลรับรองขนาดบัตรเครดิต ใช้ RFID เพื่อสื่อสารกับอุปกรณ์เช่นระบบ PoS, ATM, การสร้างระบบควบคุมการเข้าถึงเป็นต้นสมาร์ทการ์ดแบบไม่สัมผัสนั้นมีความเสี่ยงต่อการถูกโจมตีเนื่องจากหมายเลข PIN ไม่จำเป็นจากมนุษย์ในการตรวจสอบการทำธุรกรรม การ์ดจะต้องอยู่ใกล้กับเครื่องอ่านการ์ดเท่านั้น ยินดีต้อนรับสู่ Tap Technology.

ปัญหาหมากรุกแกรนด์มาสเตอร์

บางครั้งปัญหาหมากรุกปรมาจารย์ใช้เพื่อแสดงให้เห็นว่าการโจมตีรีเลย์ทำงานอย่างไร ในรายงานทางวิชาการที่เผยแพร่โดยกลุ่มความปลอดภัยของข้อมูลชื่อ รีเลย์โจมตีในทางปฏิบัติในการทำธุรกรรมแบบไม่สัมผัสโดยใช้โทรศัพท์มือถือ NFC, ผู้แต่งอธิบาย: ลองนึกภาพคนที่ไม่รู้วิธีเล่นหมากรุกที่ท้าทาย Grand Masters สองเกมในเกมทางไปรษณีย์หรือเกมดิจิทัล ในสถานการณ์สมมตินี้ผู้ท้าชิงสามารถส่งต่อการย้ายของอาจารย์แต่ละคนไปยังอาจารย์คนอื่น ๆ จนกว่าจะได้รับรางวัลหนึ่ง ทั้งอาจารย์จะรู้ว่าพวกเขากำลังแลกเปลี่ยนการเคลื่อนไหวผ่านพ่อค้าคนกลางและไม่ได้อยู่ระหว่างกันโดยตรง.

ข้อมูลประจำตัวที่ถูกขโมย

ในแง่ของการโจมตีรีเลย์ปัญหาหมากรุกแสดงให้เห็นว่าผู้โจมตีสามารถตอบสนองการร้องขอการรับรองความถูกต้องจากเครื่องชำระเงินของแท้ได้อย่างไรโดยการสกัดกั้นข้อมูลประจำตัวจากบัตรสมาร์ตการ์ดแบบสัมผัสของแท้ที่ส่งไปยังเครื่องปลายทาง ในตัวอย่างนี้เทอร์มินัลของแท้คิดว่ากำลังสื่อสารกับการ์ดของแท้.

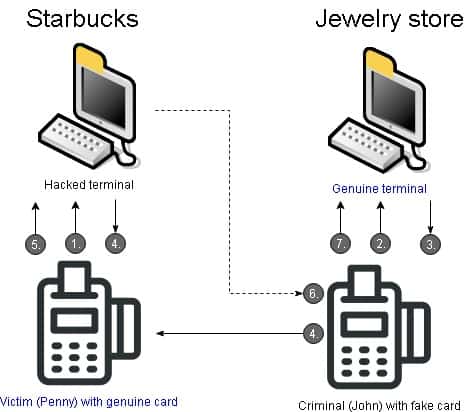

- การโจมตีเริ่มต้นที่สถานีการชำระเงินปลอมหรือของแท้ที่ถูกแฮ็กโดยที่เหยื่อที่ไม่สงสัย (เพนนี) ใช้บัตรสมาร์ตการ์ดแบบสัมผัสของแท้เพื่อชำระค่าสินค้า.

- ในขณะเดียวกันอาชญากร (จอห์น) ใช้บัตรปลอมเพื่อชำระค่าสินค้าที่สถานีชำระเงินของแท้.

- เทอร์มินัลของแท้ตอบสนองต่อบัตรปลอมโดยส่งคำขอไปยังการ์ดของ John เพื่อตรวจสอบความถูกต้อง.

- ในเวลาเดียวกันเครื่องปลายทางที่แฮ็กนั้นส่งคำขอไปยังบัตรของ Penny เพื่อตรวจสอบสิทธิ์.

- บัตรจริงของ Penny ตอบกลับโดยส่งข้อมูลประจำตัวไปยังเครื่องปลายทางที่ถูกแฮ็ก.

- เทอร์มินัลที่ถูกแฮ็กจะส่งข้อมูลรับรองของ Penny ไปยังการ์ดของ John.

- การ์ดของ John ถ่ายทอดข้อมูลรับรองเหล่านี้ไปยังเทอร์มินัลของแท้.

Poor Penny จะหาข้อมูลในภายหลังในเช้าวันอาทิตย์ที่น่าจดจำเธอซื้อกาแฟหนึ่งถ้วยที่ Starbucks เธอยังซื้อสร้อยคอเพชรราคาแพงที่เธอจะไม่เห็น.

โปรโตคอลการเข้ารหัสเครือข่ายพื้นฐานไม่มีการป้องกันการโจมตีประเภทนี้เนื่องจากข้อมูลประจำตัว (ขโมย) มาจากแหล่งที่มาที่ถูกต้อง ผู้โจมตีไม่ต้องการแม้แต่จะรู้ว่าคำขอหรือการตอบสนองนั้นเป็นอย่างไรเพราะเป็นเพียงข้อความที่ถูกส่งระหว่างสองฝ่ายที่ถูกกฎหมายการ์ดของแท้และเทอร์มินัลของแท้.

คุณจะป้องกันการโจมตีจากรีเลย์ได้อย่างไร?

โปรโตคอลการ จำกัด ระยะทางสำหรับการโจมตีด้วยการ์ดแบบไม่สัมผัส

ในปี 2550 นักวิจัยเคมบริดจ์ Saar Drimer และ Steven Murdoch แสดงให้เห็นว่าการโจมตีด้วยบัตรแบบไม่สัมผัสสามารถทำงานได้อย่างไรและแนะนำการ จำกัด ระยะทาง (จำกัด ขอบเขตของโอกาส) ให้แคบลง ในรายงานการวิจัย – ชิป & การโจมตีรีเลย์ PIN (EMV) – ทั้งคู่กล่าวว่าเทคนิคการ จำกัด ระยะทางสามารถป้องกันความเสี่ยงจากการถูกโจมตีจากรีเลย์บนการ์ดแบบไม่สัมผัสโดยการวัดระยะเวลาที่การ์ดใช้ในการตอบคำขอจากเครื่องปลายทาง.

“ เนื่องจากข้อมูลไม่สามารถเดินทางได้เร็วกว่าความเร็วแสงจึงสามารถคำนวณระยะห่างสูงสุดระหว่างการ์ดและเทอร์มินัลได้ ด้วยการออกแบบอย่างระมัดระวังใช้การ์ดวิธีการสื่อสารการประมาณการนี้สามารถทำได้อย่างแม่นยำมากและตรวจสอบให้แน่ใจว่ามีการตรวจจับการโจมตีของรีเลย์ในระยะทางสั้น ๆ (ประมาณ 10 เมตรสำหรับต้นแบบของเรา)

ธนาคารมีความมั่นคงด้านความปลอดภัย แต่เห็นได้ชัดว่าการใช้ขอบเขตทางไกลนั้นดำเนินการโดย MasterCard ในปี 2559.

นักวิจัยจากมหาวิทยาลัยเบอร์มิงแฮมระบุว่าการ จำกัด ระยะทางไม่ใช่ทางเลือกที่เหมาะสมสำหรับการโจรกรรมบัตรแบบไม่ต้องสัมผัสเนื่องจากการผสมผสานโปรโตคอลใหม่เข้ากับโครงสร้างพื้นฐานที่มีอยู่จะซับซ้อนและมีค่าใช้จ่ายสูง นอกจากนี้:

“ เนื่องจากการทำธุรกรรมแบบไร้สัมผัสสามารถใช้ในปริมาณเล็กน้อยโดยไม่ต้องใช้ PIN และการใช้อุปกรณ์พิเศษอาจทำให้เกิดความสงสัย (และโอกาสที่จะถูกจับได้) การโจมตีดังกล่าวจึงมีอัตราความเสี่ยง / ผลตอบแทนที่ไม่ดี”

คุณจะลดการโจมตี SMB ได้อย่างไร?

จากข้อมูลของ Fox IT คำตอบเดียวของการโจมตี SMB คือปิดการใช้งาน NTLM อย่างสมบูรณ์และเปลี่ยนเป็น Kerebos หากคุณไม่สามารถ (บางทีคุณกำลังเรียกใช้ซอฟต์แวร์ดั้งเดิม) คำแนะนำการกำหนดค่าต่อไปนี้จาก Fox IT อาจช่วยลดความเสี่ยงของการถูกโจมตีได้ ลิงค์มีคำแนะนำทีละขั้นตอนเกี่ยวกับวิธีกำหนดค่าเวิร์กสเตชันของ Microsoft.

- การเปิดใช้งาน การลงลายมือชื่อใน SMB – ข้อความทั้งหมดจะต้องมีการลงนามโดยเครื่องไคลเอนต์ในขั้นตอนการตรวจสอบ เนื่องจากผู้โจมตีไม่มีรหัสเซสชัน / รหัสผ่านพวกเขาจะไม่สามารถเข้าถึงเซิร์ฟเวอร์ได้แม้ว่าพวกเขาจะจัดการเพื่อส่งคำขอ.

- การเปิดใช้งาน EPA (การป้องกันขั้นสูงสำหรับการรับรองความถูกต้อง) – เทคนิคนี้ทำให้ลูกค้าและเซิร์ฟเวอร์ใช้การเชื่อมต่อ TLS เดียวกันและต้องการให้ลูกค้าลงชื่อ

- การเปิดใช้งานการลงชื่อ LDAP (Lightweight Directory Access Protocol) – คล้ายกับการลงลายมือชื่อใน SMB แต่การตั้งค่านี้ตาม Fox IT“ จะไม่ป้องกันการโจมตีรีเลย์ไปยัง LDAP ผ่าน TLS” คำเตือนนี้ถูก echoed โดย Preempt:“ …ในขณะที่การลงชื่อ LDAP ปกป้องจาก Man-in-the-Middle ( MitM) และการส่งต่อข้อมูลประจำตัว LDAPS ป้องกันจาก MitM (ภายใต้สถานการณ์บางอย่าง) แต่ไม่ได้ป้องกันการส่งต่อข้อมูลประจำตัวเลย” โซลูชันตาม Preempt คือการดาวน์โหลดแพตช์ Microsoft เพื่อหาช่องโหว่นี้.

- การเปิดใช้งาน SPN (ชื่อบริการหลัก) การตรวจสอบชื่อเป้าหมาย – ตรวจสอบชื่อเป้าหมายที่ใช้รับรองความถูกต้องกับชื่อเซิร์ฟเวอร์

- ใช้ HTTPS เท่านั้น – เมื่อมีการเยี่ยมชมเว็บไซต์ภายในผ่าน HTTP การรับรองความถูกต้องเป็นไปไม่ได้จริงและโอกาสของการโจมตีจากรีเลย์จะเพิ่มขึ้น

- ปิดใช้งานการตรวจจับอินทราเน็ตอัตโนมัติ – อนุญาตการเชื่อมต่อกับไซต์ที่อนุญาตพิเศษเท่านั้น

- ปิดใช้งาน WPAD (การตรวจจับอัตโนมัติของ Windows Proxy) – โปรแกรมแก้ไข Microsoft MS16-077 แก้ไขช่องโหว่ WPAD ส่วนใหญ่ แต่แนะนำให้ปิดใช้งานคุณสมบัตินี้

- ปิดใช้งาน LLMNR / NBNS – นี่เป็นโปรโตคอลการจำแนกชื่อที่ไม่ปลอดภัยซึ่งอาจทำให้การโจมตีง่ายขึ้นเพื่อหลอก URL ของแท้

เยี่ยมชม Microsoft สำหรับคำแนะนำเพิ่มเติมเกี่ยวกับวิธี จำกัด และจัดการการใช้งาน NTLM ในองค์กรของคุณ.

การป้องกันการโจมตีรีเลย์ในรถของคุณ

- เก็บ fob อัปเดตซอฟต์แวร์แล้ว

- ผู้โจมตีจะพยายามโคลนความถี่ระยะไกลของคุณ รักษาระยะไกลของคุณใน ป้องกัน RFID กระเป๋าเสื้อ จะบล็อกความถี่จากผู้โจมตีที่คอยฟังสัญญาณของมัน.

- อย่าวางกุญแจปลดล็อคไว้ใกล้หน้าต่างหรือบนโต๊ะโถง ขโมยกำลังขับรถไปรอบ ๆ บริเวณใกล้เคียงเพื่อค้นหาสัญญาณวิทยุ ตัวเลือกที่ใช้เทคโนโลยีต่ำเพื่อป้องกันรีโมทของคุณคือห่อด้วยฟอยล์สีเงินหรือใส่ไว้ในกระป๋องโลหะหรือไมโครเวฟของคุณ คำเตือน: หากคุณตั้งใจใช้ไมโครเวฟคีย์ของคุณคุณอาจทำลายไมโครเวฟและแป้นได้.

- ถ้าคุณสามารถ, ปิดรีโมตของคุณ

- ใช้การป้องกันเพิ่มเติมเช่น ทำให้รถของคุณอยู่ในโรงรถที่ถูกล็อคหรือใช้ ล็อคพวงมาลัยที่ใช้เทคโนโลยีต่ำ หรือ ที่หนีบล้อ. ข้อเสนอแนะหลังนี้ค่อนข้างตลกแนะนำผู้ใช้ในฟอรัมชุมชน:“ ใช่ฉันต้องการรายการ keyless มีประโยชน์และทันสมัยมาก เพียงแค่ต้องดึงวัตถุ 10Kg นี้ไปรอบ ๆ เช่นกัน“

- ซื้อกรงฟาราเดย์กล่องกระเป๋ากระเป๋าสตางค์หรือกล่องจาก Amazon (ใช่พวกนั้นเป็นคนเดียวกันกับที่อาชญากรสามารถซื้ออุปกรณ์เพื่อแฮ็คเข้ารถของคุณ)

- ติดตั้งพอร์ตล็อค OBD (ออนบอร์ดวินิจฉัย) ขโมยอาจเจาะเข้าสู่พอร์ต OBD ซึ่งจัดการข้อมูลต่าง ๆ ในรถของคุณและสามารถวินิจฉัยข้อผิดพลาดและความผิดปกติและที่แย่ที่สุดคือควบคุมส่วนประกอบรถยนต์บางอย่าง.

- เมื่อพูดถึงการเบรกรถยนต์อาจเป็นเรื่องของอนาคต: ป้องกันการโจรกรรม โดยทำให้มั่นใจว่าสิ่งของมีค่ามองไม่เห็น. รายงานโดย The Daily Standard โจรมักจะมีแนวโน้มที่จะกำหนดเป้าหมายเนื้อหาของยานพาหนะมากกว่าตัวรถเอง หลายคนมีความสุขมากพอที่จะทำคะแนนให้กับยาเสพติด ที่ประมาณ $ 22 อุปกรณ์ขโมยรีเลย์เป็นการลงทุนที่ค่อนข้างเล็ก.

- เทสลามีแอพมือถือที่เชื่อมโยงไปยังรถยนต์ผ่าน Bluetooth บนสมาร์ทโฟนเพื่อเปิด รุ่นที่ใหม่กว่ามีตัวเลือกเพื่อเปิดใช้งานความต้องการ PIN ก่อนที่รถจะสตาร์ท คุณสามารถเปิดใช้งาน PIN ได้ภายใน ปิดการใช้งานรายการพาสซีฟ.

- ตรวจสอบว่าประตูรถของคุณถูกล็อค และอาชญากรไม่ได้บล็อกคำสั่งล็อคที่คุณออกด้วยรีโมทเมื่อคุณออกจากรถ.

ไซเบอร์ซีเคียวริตี้เป็นเหมือนเกมปิงปอง

เทคโนโลยีใหม่ได้รับการยอมรับจากอาชญากรโดยที่ไหล่ไม่ได้เป็นภาระงานในการปรับใช้โปรแกรมแก้ไขทุกครั้งที่พบช่องโหว่ใหม่หรือกำหนดวิธีการใหม่เพื่อหลีกเลี่ยงช่องโหว่ด้านความปลอดภัย สำหรับคนที่ติดตามข่าวความมั่นคงปลอดภัยทางไซเบอร์คะแนนระหว่างผู้เชี่ยวชาญด้านความมั่นคงปลอดภัยทางไซเบอร์กับอาชญากรในปัจจุบันคือ 1: 1:

- เมื่อแคปช่าฉลาดพอที่จะบอกได้ว่าผู้เข้าชมเว็บไซต์เป็นมนุษย์หรือไม่ วันนี้อาชญากรกำลังถ่ายทอดภาพและปริศนาของ Captcha ไปที่ร้านเหงื่อแคปต์ชาซึ่งมนุษย์แก้ไขปริศนาและส่งผลลัพธ์กลับไปยังบอทของผู้โจมตี โฆษณาร้านขายเหงื่ออยู่ในเว็บไซต์ฟรีแลนซ์และค่าคอมมิชชันนั้นขึ้นอยู่กับจำนวนแคปต์ชาที่ผู้ทำงานอิสระสามารถแก้ไขได้ในช่วงระยะเวลาหนึ่ง.

- เมื่อใช้เพื่อการสื่อสารระยะสั้นเท่านั้นตามที่ระบุไว้ในวารสาร RFID วันนี้เครื่องอ่าน RFID (หรือที่เรียกว่าผู้สอบสวน)“ การใช้เสาอากาศแบบอาเรย์แบบลำแสงระยะไกลที่สามารถนำทางได้สามารถสอบถามแท็กแบบพาสซีฟในระยะ 600 ฟุตขึ้นไป

- เมื่ออุปกรณ์การแฮ็กมีราคาแพง ทุกวันนี้ผู้ผลิตอุปกรณ์แฮ็กเช่นชุดอุปกรณ์กันขโมยรถยนต์โบกสินค้าออนไลน์อย่างถูกกฎหมาย อุปกรณ์เหล่านี้ถูกกฎหมายในการซื้อ แต่ผิดกฎหมายที่จะใช้การฉ้อโกง โจรไม่สนใจ.

- เมื่อใช้ประโยชน์จากชุดเครื่องมือถูกซื้อบน Deep Web ทำให้อาชญากรรมไซเบอร์ง่าย แต่ต้องใช้เงินทุนเล็กน้อย วันนี้ซอฟต์แวร์โอเพนซอร์ซบนอินเทอร์เน็ตเช่น Metasploit ซึ่งใช้โดยเพ็ทหมวกสีขาวเพื่อทดสอบช่องโหว่ในระบบของพวกเขาเป็นบริการเสริมฟรีและยินดีต้อนรับสู่ชุดเครื่องมือของแฮ็กเกอร์.

- ย้อนกลับไปถึงปี 2014 บทความ Info World อ้างว่า“ การเข้ารหัส (เกือบจะ) ตายแล้ว” ในขณะที่การเข้ารหัสยังมีชีวิตอยู่และเป็นอุปสรรคสำคัญในการก่ออาชญากรรมไซเบอร์ส่วนใหญ่มันไม่เกี่ยวข้องกับอาชญากรที่ทำการโจมตีรีเลย์.

เพื่อให้ทันกับอาชญากรรมในโลกไซเบอร์, ต้องการผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์เพิ่มขึ้น. ตาม CSO จำนวนงานรักษาความปลอดภัยทางไซเบอร์ที่ไม่สำเร็จจะถึง 3.5 ล้านภายในปี 2564 ตามเวลานั้นการโจมตีรูปแบบใหม่อาจจะมีการโจมตีแบบสับเปลี่ยนในข่าวพาดหัวข่าว.

ที่เกี่ยวข้อง:

สถิติอาชญากรรมไซเบอร์และไซเบอร์ปลอดภัยมากกว่า 100 รายการ & แนวโน้ม

ค้นหางานแรกของคุณในโลกไซเบอร์อย่างปลอดภัย

รูปภาพสำหรับโลโก้ Betaalpas en contactloos betalen โดย nieuws ผ่าน Flickr ได้รับอนุญาตภายใต้ CC BY 2.0