PGP (PRetty Gอู๊ด Pการเข้ารหัส) กลายเป็นแกนนำของความเป็นส่วนตัวและความปลอดภัยของอินเทอร์เน็ตด้วยเหตุผลหลักประการหนึ่ง: ช่วยให้คุณสามารถส่งข้อความที่เข้ารหัสไปยังใครบางคนโดยไม่ต้องแชร์รหัสล่วงหน้า. มันมีอะไรมากมายมากกว่านี้ แต่นี่เป็นสิ่งพื้นฐานที่ทำให้มันมีประโยชน์มาก.

สมมติว่าคุณต้องการส่งข้อความที่ละเอียดอ่อนถึงเพื่อนโดยที่ไม่มีใครค้นพบเนื้อหาของมัน หนึ่งในโซลูชันที่ดีที่สุดคือการแก้ไขด้วยรหัสลับที่มีเพียงคุณและเพื่อนเท่านั้นที่ทราบดังนั้นหากใครก็ตามที่ดักจับข้อความพวกเขาจะไม่สามารถอ่านเนื้อหาได้.

ระบบเช่นนี้ทำงานได้ดีในการเข้ารหัสหลายประเภท แต่มีข้อบกพร่องที่สำคัญอย่างหนึ่ง: คุณจะส่งข้อความที่เข้ารหัสไปยังผู้อื่นได้อย่างไรหากคุณยังไม่ได้มีโอกาสแบ่งปันรหัสกับพวกเขา?

หากคุณไม่ได้แชร์รหัสล่วงหน้าและใช้เพื่อเข้ารหัสข้อความของคุณเพื่อนของคุณจะไม่สามารถถอดรหัสข้อความที่เข้ารหัสเมื่อพวกเขาได้รับ หากคุณส่งรหัสข้างข้อความที่เข้ารหัสแล้วใครก็ตามที่ขัดขวางข้อความสามารถเข้าถึงเนื้อหาได้ง่ายเหมือนผู้รับ.

เป็นปริศนาที่ PGP จัดการแก้ไขด้วยสิ่งที่เรียกว่า การเข้ารหัสคีย์สาธารณะ (ไม่ต้องกังวลเราจะอธิบายว่านี่คืออะไรในภายหลัง) ซึ่งช่วยให้ผู้ใช้สามารถส่งข้อความที่ปลอดภัยและเข้ารหัสให้กับผู้คนแม้ว่าพวกเขาจะไม่เคยพบกันมาก่อนให้คนเดียวมีโอกาสเตรียมรหัสล่วงหน้า.

การเข้ารหัส PGP ทำอะไรได้อีก?

หน้าที่หลักของ PGP คือให้ผู้ใช้ส่งข้อความที่ปลอดภัยโดยไม่จำเป็นต้องมีการแนะนำก่อนหน้านี้ แต่นั่นไม่ใช่ทั้งหมดที่ทำได้ นอกจากนี้ยังช่วยให้ผู้รับสามารถตรวจสอบว่าข้อความเป็นของแท้หรือไม่หรือถูกแก้ไข ทำได้โดยใช้สิ่งที่เรียกว่า ลายเซ็นดิจิทัล, ซึ่งเราจะกล่าวถึงในภายหลังในบทความ.

นอกจากนี้ PGP ยังสามารถใช้เข้ารหัสสิ่งอื่นนอกเหนือจากอีเมลได้ คุณสามารถใช้มันเพื่อเข้ารหัสฮาร์ดไดรฟ์ข้อความโต้ตอบแบบทันทีไฟล์และอื่น ๆ ในขณะที่สิ่งเหล่านี้เป็นคุณสมบัติที่สำคัญทั้งหมดบทความนี้จะเน้นไปที่การใช้การเข้ารหัส PGP สำหรับอีเมลซึ่งเป็นการใช้งานที่แพร่หลายที่สุดของ PGP.

ทำไม PGP ถึงสำคัญ?

คุณอาจไม่ทราบ แต่ อีเมลไม่ใช่วิธีการสื่อสารที่ปลอดภัยมาก. เมื่ออีเมลของคุณออกจากบัญชีของคุณและถูกส่งผ่านอินเทอร์เน็ตมันจะทำการส่งผ่านเครือข่ายที่อยู่นอกเหนือการควบคุมของคุณ สามารถดักจับและแก้ไขโดยที่คุณหรือผู้รับไม่ทราบ.

หากคุณต้องการส่งสิ่งที่มีค่าหรือละเอียดอ่อนอีเมลปกติก็ไม่เหมาะสม ข้อความส่วนตัวของคุณอาจถูกแฮกเกอร์ซึ่งอาจใช้เพื่อทำการฉ้อโกงข้อมูลส่วนบุคคลในขณะที่ข้อความรัฐบาลที่สำคัญอาจตกอยู่ในมือของสายลับ ยกร่างของบุคคลสามารถอ่านทุกอย่างที่ผ่านกล่องจดหมายเข้าของพวกเขาได้.

อันตรายเหล่านี้เป็นส่วนหนึ่งของสาเหตุที่ PGP ถูกคิดค้นขึ้นมาเพื่อนำความเป็นส่วนตัวและความปลอดภัยมาสู่ Wild West นั่นคือการสื่อสารทางอีเมล มันหมายถึง ความเป็นส่วนตัวที่ดีงาม, ซึ่งอาจไม่ได้สร้างแรงบันดาลใจให้กับความเชื่อมั่นอย่างมากสำหรับสิ่งที่ผู้คนต้องใช้เพื่อให้การสื่อสารของพวกเขาปลอดภัย.

แม้จะมีชื่อ – ซึ่งได้รับแรงบันดาลใจจากร้านขายเพลงของรายการวิทยุชื่อ Good Good Grocery – PGP เป็นรูปแบบของการเข้ารหัสที่ไม่มีวิธีการที่เปิดเผยต่อสาธารณชน ซึ่งหมายความว่าตราบใดที่มีการใช้อย่างถูกต้องคุณสามารถมั่นใจในความปลอดภัยความเป็นส่วนตัวและความสมบูรณ์ของข้อความและไฟล์ของคุณ.

ประวัติของ PGP

PGP เป็นโปรแกรมเข้ารหัสที่เคยเป็น สร้างโดย Paul Zimmerman ย้อนกลับไปในยุคมืดของอินเทอร์เน็ตในปี 1991 ซิมเมอร์แมนซึ่งเป็นนักเคลื่อนไหวต่อต้านอาวุธนิวเคลียร์ได้เริ่มสร้างโปรแกรมขึ้นมาเพื่อให้บุคคลที่มีใจเดียวกันสามารถสื่อสารและจัดเก็บไฟล์ได้อย่างปลอดภัยมากขึ้น อัลกอริทึมการเข้ารหัสครั้งแรกเรียกว่า “BassOmatic” ซึ่งตั้งชื่อโดย Zimmerman หลังจาก Saturday Night Live ร่าง.

Zimmerman ปล่อย PGP ฟรีผ่าน FTP ทำให้เป็นรูปแบบแรกของการเข้ารหัสคีย์สาธารณะที่มีความพร้อมใช้งานอย่างกว้างขวาง มันแพร่กระจายอย่างรวดเร็วทั่ว Usenet โดยเฉพาะอย่างยิ่งในหมู่สันติภาพและนักเคลื่อนไหวทางการเมืองอื่น ๆ จากรากเหง้าเหล่านี้การใช้งานก็ขยายตัวออกไปสู่ผู้ที่ต้องการความเป็นส่วนตัวและความปลอดภัยมากขึ้นสำหรับการสื่อสารของพวกเขา.

หลังจากการเข้ารหัส PGP กระจายนอกสหรัฐอเมริกาบริการศุลกากรสหรัฐอเมริกา (USCS) เริ่มทำการสอบสวนที่ Zimmerman, เนื่องจาก PGP นั้นถูกจัดประเภทเป็นวิทยาการเข้ารหัสลับที่มีความแข็งแรงสูง ในขณะนั้นการเข้ารหัสประเภทนี้ถือว่าเป็นรูปแบบของอาวุธยุทโธปกรณ์และต้องมีใบอนุญาตในการส่งออก.

เมื่อ PGP เดินทางไปต่างประเทศ USCS ก็กังวลกับผู้สร้างเพื่อเริ่มต้นการจัดจำหน่ายระหว่างประเทศ โชคดีสำหรับซิมเมอร์แมนหลังจากการตรวจสอบมาหลายปีและการวางแผนทางกฎหมายในเชิงจินตนาการไม่มีการตั้งข้อหาใด ๆ.

นานนับปี, PGP เวอร์ชันใหม่ได้รับการเผยแพร่อย่างต่อเนื่องเพื่อปรับปรุงความปลอดภัยและการใช้งาน. การเปลี่ยนแปลงเหล่านี้บางส่วนรวมถึงการปรับโครงสร้างระบบใบรับรองการใช้อัลกอริธึมแบบสมมาตรและแบบอสมมาตรใหม่และการพัฒนาสถาปัตยกรรมที่ใช้พร็อกซีใหม่.

ตลอดเส้นทางมีการซื้อกิจการจำนวนมากซึ่งสิ้นสุดลงที่ไซแมนเทคคอร์ปอเรชั่นซื้อ PGP Corporation และสินทรัพย์ดั้งเดิมส่วนใหญ่ในราคา 300 ล้านดอลลาร์ (229.7 ล้านปอนด์ปอนด์) ตอนนี้พวกเขาเป็นเจ้าของเครื่องหมายการค้าของ PGP และใช้ในผลิตภัณฑ์ของพวกเขาเช่น Symantec Command Line และ Symantec Desktop Email Encryption.

ดูสิ่งนี้ด้วย:

รหัสที่มีชื่อเสียงและยันต์ผ่านประวัติศาสตร์

ทรัพยากรการเข้ารหัส: รายการใหญ่ของเครื่องมือและคำแนะนำ

OpenPGP

วันแรกของ PGP ถูกรบกวนด้วยความขัดแย้งทางสิทธิบัตรโดยใช้อัลกอริธึมการเข้ารหัส RSA เพื่อให้การพัฒนาของ PGP ดำเนินต่อไปโดยไม่มีปัญหาด้านลิขสิทธิ์ทีมงานด้านหลังได้ตั้งค่าเกี่ยวกับการสร้างมาตรฐานที่ไม่ใช่กรรมสิทธิ์ซึ่งสามารถใช้งานได้อย่างอิสระและเปิดเผย.

ในปี 1997 พวกเขาเข้าหา Internet Engineering Task Force (IETF) พร้อมข้อเสนอเพื่อพัฒนามาตรฐานและตั้งชื่อ OpenPGP ข้อเสนอได้รับการยอมรับและ OpenPGP กลายเป็นมาตรฐานอินเทอร์เน็ต. สิ่งนี้ทำให้ทุกคนสามารถใช้ OpenPGP ในซอฟต์แวร์ของตนได้.

OpenPGP กำลังได้รับการพัฒนาภายใต้ข้อกำหนด RFC 4880 มาตรฐานนี้กำหนดอัลกอริธึมการเข้ารหัสรูปแบบองค์ประกอบและคุณสมบัติอื่น ๆ ที่โปรแกรมต้องใช้เพื่อให้สอดคล้องกับ OpenPGP.

โปรแกรมใดที่ใช้ OpenPGP?

การเข้ารหัส PGP ใช้ในโปรแกรมที่มีกรรมสิทธิ์จำนวนมากเช่นผลิตภัณฑ์ของไซแมนเทคที่กล่าวถึงข้างต้น ด้วยการพัฒนามาตรฐาน OpenPGP ทำให้มีการใช้งานฟรีมากมาย.

สิ่งที่โดดเด่นที่สุดคือ Gpg4win ซึ่งเป็นชุดเครื่องมือเข้ารหัสฟรีสำหรับ Windows การเข้ารหัส PGP สามารถใช้กับ Mac OS กับโปรแกรมเช่น GPG Suite, Android พร้อม K-9 Mail และ iOS พร้อม Canary Mail ตัวเลือกที่สอดคล้องกับ OpenPGP เพิ่มเติมสามารถพบได้ในเว็บไซต์ OpenPGP.

การเข้ารหัส PGP ทำงานอย่างไร?

ก่อนอื่นให้ครอบคลุมแนวคิดที่สำคัญจากนั้นเราจะไปเป็นตัวอย่างเพื่อให้คุณมีความเข้าใจที่เป็นรูปธรรมมากขึ้น การเข้ารหัส PGP อาศัยองค์ประกอบสำคัญหลายประการที่คุณจะต้องทราบก่อนเพื่อทำความเข้าใจว่ามันทำงานอย่างไร สิ่งที่สำคัญที่สุดคือ การเข้ารหัสคีย์สมมาตร, การเข้ารหัสคีย์สาธารณะ, ลายเซ็นดิจิทัล และ เว็บของความไว้วางใจ.

การเข้ารหัสคีย์สมมาตร

การเข้ารหัสคีย์ Symmetric เกี่ยวข้องกับการใช้คีย์เดียวกันในการเข้ารหัสและถอดรหัสข้อมูล ใน PGP จะมีการสร้างคีย์แบบสุ่มครั้งเดียวซึ่งจะเรียกว่า กุญแจเซสชั่น. กุญแจเซสชั่นเข้ารหัสข้อความ, ซึ่งเป็นกลุ่มของข้อมูลที่ต้องส่ง.

การเข้ารหัสประเภทนี้ค่อนข้างมีประสิทธิภาพ แต่มีปัญหา คุณจะแบ่งปันคีย์เซสชันกับผู้รับของคุณได้อย่างไร หากคุณส่งไปพร้อมกับอีเมลของคุณทุกคนที่สกัดกั้นข้อความสามารถเข้าถึงเนื้อหาได้อย่างง่ายดายเหมือนกับผู้รับของคุณ หากไม่มีคีย์ผู้รับของคุณจะเห็นเฉพาะไซเฟอร์เท็กซ์.

การเข้ารหัสคีย์สาธารณะ

PGP แก้ปัญหานี้ด้วยการเข้ารหัสคีย์สาธารณะหรือที่เรียกว่าการเข้ารหัสแบบอสมมาตร ในการเข้ารหัสชนิดนี้มีสองปุ่มคือ: กุญแจสาธารณะ และ ส่วนตัวหนึ่ง.

ผู้ใช้แต่ละคนมีหนึ่งในแต่ละคน กุญแจสาธารณะของผู้ติดต่อที่มีศักยภาพของคุณสามารถพบได้โดยการค้นหาผ่านเซิร์ฟเวอร์หลักหรือโดยการถามบุคคลโดยตรง. กุญแจสาธารณะ ผู้ส่งถูกใช้เพื่อเข้ารหัสข้อมูล แต่ไม่สามารถถอดรหัสได้.

เมื่อข้อมูลถูกเข้ารหัสด้วยกุญแจสาธารณะของผู้รับข้อมูลนั้นจะถูกถอดรหัสโดยพวกเขาเท่านั้น รหัสส่วนตัว. นี่คือเหตุผลว่าทำไมพับลิกคีย์จึงถูกแจกจ่ายอย่างอิสระ แต่ต้องมีการปกป้องคีย์ส่วนตัวอย่างระมัดระวัง หากคีย์ส่วนตัวของคุณถูกโจมตีจากผู้โจมตีระบบจะอนุญาตให้พวกเขาเข้าถึงอีเมลที่เข้ารหัส PGP ทั้งหมดของคุณ.

ใน PGP การเข้ารหัสคีย์สาธารณะไม่ได้ใช้เพื่อเข้ารหัสข้อความเพียงครั้งเดียว กุญแจเซสชั่น ที่ถูกสร้างขึ้นเพื่อเข้ารหัส ทำไม? เนื่องจากการเข้ารหัสคีย์สาธารณะนั้นไม่มีประสิทธิภาพเกินไป ใช้เวลานานเกินไปและใช้ทรัพยากรการคำนวณจำนวนมาก.

เนื่องจากเนื้อหาของข้อความมักจะมีข้อมูลจำนวนมาก PGP จึงใช้การเข้ารหัสคีย์สมมาตรที่ประหยัดกว่าสำหรับสิ่งนี้ มันสงวนการเข้ารหัสกุญแจสาธารณะที่เซาะร่องสำหรับกุญแจเซสชั่นทำให้กระบวนการทั้งหมดมีประสิทธิภาพมากขึ้น.

ด้วยวิธีนี้ข้อความได้รับการเข้ารหัสด้วยวิธีการที่เป็นประโยชน์มากขึ้นในขณะที่การเข้ารหัสคีย์สาธารณะถูกใช้เพื่อส่งมอบเซสชั่นคีย์ให้กับผู้รับของคุณอย่างปลอดภัย. เนื่องจากมีคีย์ส่วนตัวเท่านั้นที่สามารถถอดรหัสคีย์เซสชันและจำเป็นต้องใช้คีย์เซสชันเพื่อถอดรหัสข้อความเนื้อหาจึงปลอดภัยจากผู้โจมตี.

ลายเซ็นดิจิทัล

ลายเซ็นที่เป็นลายลักษณ์อักษรของเรามักถูกใช้เพื่อยืนยันว่าเราเป็นคนที่เราพูดว่าเราเป็น พวกเขาอยู่ห่างไกลจากการเข้าใจผิด แต่ก็ยังเป็นวิธีที่มีประโยชน์ในการป้องกันการฉ้อโกง. ลายเซ็นดิจิทัล มีความคล้ายคลึงกันโดยใช้การเข้ารหัสลับสาธารณะเพื่อรับรองความถูกต้องของข้อมูลว่ามาจากแหล่งข้อมูลที่อ้างถึงและไม่ได้รับการแก้ไข.

กระบวนการนี้ทำให้ลายเซ็นดิจิทัลเป็นไปไม่ได้ที่จะปลอมแปลงได้เว้นแต่ว่าคีย์ส่วนตัวนั้นจะถูกทำลาย. ลายเซ็นดิจิตอลสามารถใช้ร่วมกับการเข้ารหัสข้อความของ PGP หรือแยกต่างหาก. ทุกอย่างขึ้นอยู่กับสิ่งที่คุณส่งและสาเหตุ.

หากข้อความนั้นอ่อนไหวและไม่ควรอ่านโดยใครนอกจากผู้รับคุณจะต้องใช้การเข้ารหัส หากข้อความนั้นจะต้องถูกส่งเหมือนเดิมและไม่มีการเปลี่ยนแปลงดังนั้นจะต้องใช้ลายเซ็นดิจิทัล หากทั้งคู่มีความสำคัญคุณควรใช้มันร่วมกัน.

ลายเซ็นดิจิทัลทำงานโดยใช้อัลกอริทึมในการรวมคีย์ส่วนตัวของผู้ส่งกับข้อมูลที่รับรองความถูกต้อง ข้อความธรรมดาของคุณถูกป้อนผ่าน ฟังก์ชันแฮช, ซึ่งเป็นอัลกอริทึมที่แปลงอินพุตเป็นบล็อกขนาดคงที่ของข้อมูลที่เรียกว่า สรุปข้อความ.

ข้อความสรุปจะถูกเข้ารหัสด้วยรหัสส่วนตัวของผู้ส่ง สรุปข้อความที่เข้ารหัสนี้คือสิ่งที่เรียกว่า ลายเซ็นดิจิทัล. ในการเข้ารหัส PGP ลายเซ็นดิจิทัลจะถูกส่งไปพร้อมกับเนื้อหาข้อความ (ซึ่งสามารถเข้ารหัสหรือเป็นข้อความธรรมดา).

การตรวจสอบลายเซ็นดิจิทัล

เมื่อมีคนได้รับอีเมลที่เซ็นชื่อแบบดิจิทัล, พวกเขาสามารถตรวจสอบความถูกต้องและความสมบูรณ์ของมันโดยใช้กุญแจสาธารณะของผู้ส่ง. โดยทั่วไปกระบวนการทั้งหมดจะทำโดยซอฟต์แวร์ PGP ของผู้รับ แต่เราจะจัดทำขั้นตอนคร่าวๆเพื่อให้คุณทราบถึงสิ่งที่เกิดขึ้นจริง.

ก่อนอื่นฟังก์ชันแฮชจะใช้กับข้อความที่ได้รับ นี่จะเป็นการแยกข้อความของอีเมลในรูปแบบปัจจุบัน.

ขั้นตอนต่อไปคือการคำนวณข้อความย่อยต้นฉบับจากลายเซ็นดิจิทัลที่ถูกส่ง กุญแจสาธารณะของผู้ส่งคือการถอดรหัสลายเซ็นดิจิทัล. สิ่งนี้จะช่วยให้ข้อความย่อยตรงตามเดิมเมื่อมันถูกลงนามโดยผู้ส่ง.

เพื่อตรวจสอบว่าข้อความเป็นของจริงและไม่ได้รับการดัดแปลงโปรแกรมทั้งหมดของผู้รับต้องทำคือเปรียบเทียบข้อความสรุปจากอีเมลที่ได้รับเทียบกับข้อความสรุปข้อความที่ได้มาจากลายเซ็นดิจิทัล.

หากข้อความได้รับการแก้ไขโดยแม้แต่ตัวอักษรหรือเครื่องหมายวรรคตอนแล้วการแยกข้อความจะแตกต่างอย่างสิ้นเชิง. หากข้อความย่อยไม่เข้าแถวผู้รับจะรู้ว่ามีปัญหากับข้อความ.

หากข้อความย่อยสองข้อความไม่เหมือนกันจะมีผู้ร้ายสามราย:

- กุญแจสาธารณะที่ใช้ในการถอดรหัสลายเซ็นดิจิตอลไม่ได้เชื่อมโยงกับกุญแจส่วนตัวที่ใช้ในการเข้ารหัส. ซึ่งหมายความว่าผู้ส่งอาจไม่ได้เป็นคนที่พวกเขาพูดว่าพวกเขาเป็น.

- ลายเซ็นดิจิทัลอาจเป็นของปลอม.

- ข้อความถูกเปลี่ยนตั้งแต่ลงนามแล้ว.

หากคุณได้รับข้อความที่เซ็นชื่อแบบดิจิทัลและกลุ่มย่อยไม่เข้าแถวคุณควรจะเชื่อ อาจเป็นความผิดพลาดที่ไร้เดียงสาเนื่องจากมีการใช้รหัสสาธารณะที่ไม่ถูกต้องโดยไม่ได้ตั้งใจ แต่อาจเป็นข้อความหลอกลวงหรือรหัสที่ถูกดัดแปลงด้วย.

เว็บแห่งความไว้วางใจ

คุณจะรู้ได้อย่างไรว่ากุญแจสาธารณะนั้นเป็นของคนที่บอกว่าทำ ไม่สามารถมีคนโพสต์คีย์สาธารณะของตนเองและอ้างว่าพวกเขาเป็นสมเด็จพระสันตะปาปาในความพยายามที่จะเข้าถึงอีเมลที่เข้ารหัส PGP ของเขาทั้งหมด (สมมติว่าเขามีความชำนาญด้านเทคโนโลยีเพียงพอที่จะใช้ PGP)?

โชคดีที่นี่เป็นความคิดล่วงหน้าและมีการแก้ไขปัญหา มิฉะนั้นสิ่งที่เรียบง่ายเช่นนั้นจะบ่อนทำลายระบบทั้งหมดอย่างสมบูรณ์ เพื่อป้องกันกิจกรรมประเภทนี้ เว็บของความไว้วางใจ ได้รับการพัฒนา.

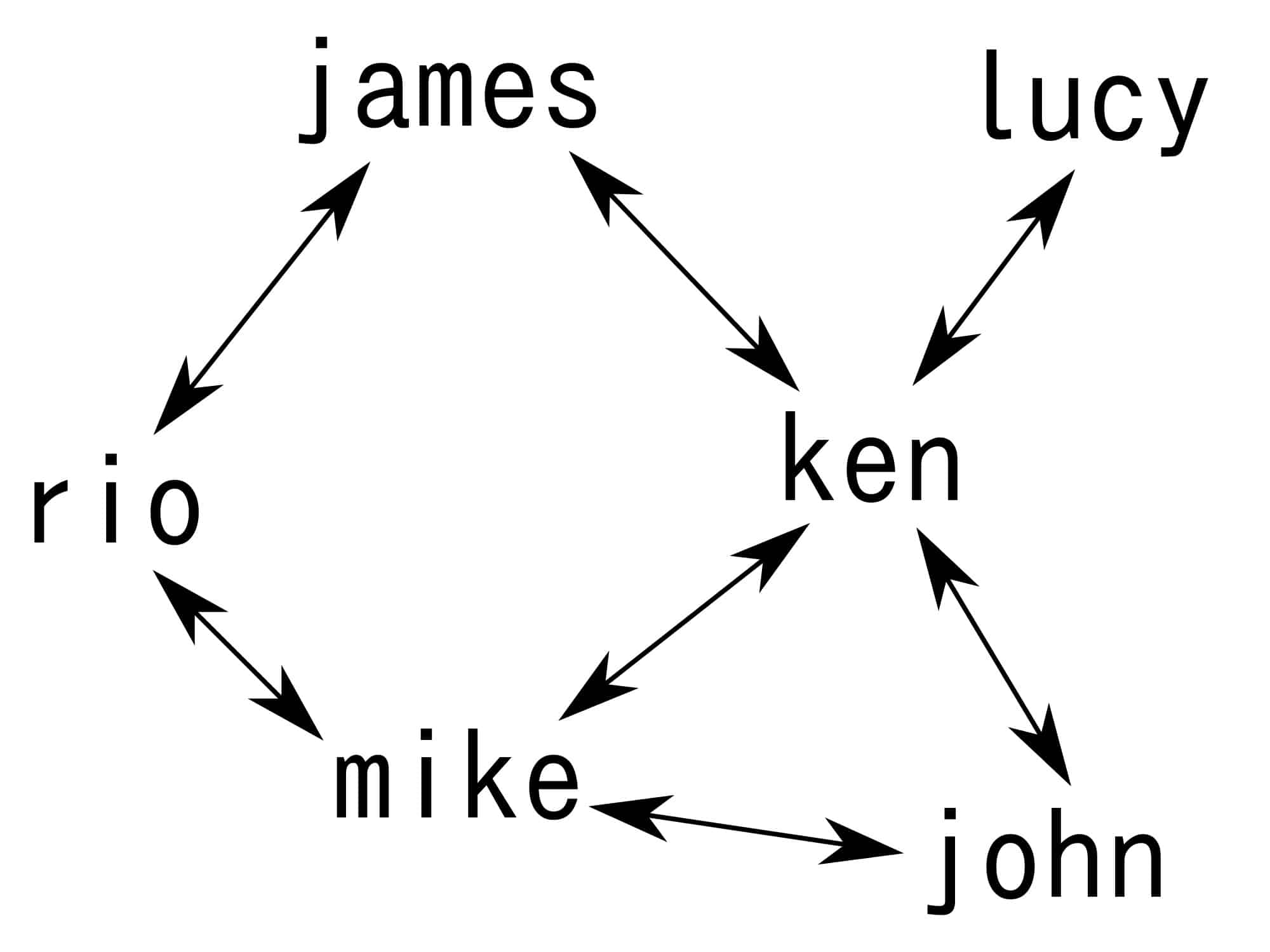

เว็บของความไว้วางใจเติบโตขึ้นตามวิธีการตรวจสอบว่าคีย์สาธารณะ PGP และ ID ผู้ใช้แต่ละอันเชื่อมโยงกับบุคคลหรือองค์กรที่พวกเขาบอกว่าเป็นตัวแทนจริง ๆ เว็บของความไว้วางใจเชื่อมต่อเอนทิตีชีวิตจริงกับกุญแจสาธารณะโดยใช้บุคคลที่สามเพื่อเซ็นชื่อผู้ใช้ ใบรับรองดิจิทัล PGP. ส่วนที่ดีที่สุด? มันทำทั้งหมดโดยไม่มีอำนาจกลางที่สามารถยุบหรือเสียหาย.

ใบรับรองดิจิทัลประกอบด้วยข้อมูลการระบุตัวตนของผู้ใช้กุญแจสาธารณะและลายเซ็นดิจิทัลอย่างน้อยหนึ่งรายการ. หากคุณรู้จักผู้ใช้ PGP เป็นการส่วนตัวคุณสามารถยืนยันได้ว่ากุญแจสาธารณะของพวกเขาเชื่อมโยงกับตัวตนที่แท้จริงของพวกเขา คุณสามารถให้ความไว้วางใจในพวกเขาและเซ็นรับรองแบบดิจิทัลซึ่งแสดงให้เห็นว่าอย่างน้อยหนึ่งคนรับรองสำหรับตัวตนของพวกเขา พวกเขายังสามารถทำเช่นเดียวกันสำหรับคุณ.

หากคุณทั้งคู่พบกับผู้ใช้ PGP ใหม่หนึ่งรายและลงนามแบบดิจิทัลเพื่อยืนยันตัวตนของพวกเขาคุณจะเริ่มสร้างเครือข่ายขนาดเล็กซึ่งคุณทั้งสี่สามารถไว้วางใจลิงก์ระหว่างกุญแจสาธารณะและตัวตนตามความเชื่อถือของแต่ละบุคคล มีในบุคคลอื่นที่พวกเขาเชื่อมโยงกับ.

ล่วงเวลา, สิ่งนี้จะสร้างเว็บแห่งความไว้วางใจที่เชื่อมโยงถึงกัน, มีผู้คนจำนวนมากรับรองซึ่งกันและกันด้วยลายเซ็นดิจิทัลที่ยืนยันความเป็นเจ้าของคีย์สาธารณะ.

บางครั้งมันอาจเป็นเรื่องยากสำหรับผู้ใช้ใหม่ในการหาใครสักคนที่จะลงนามใบรับรองของพวกเขาและตรวจสอบความสัมพันธ์ระหว่างพวกเขาและคีย์สาธารณะ มันอาจเป็นเรื่องที่ท้าทายอย่างยิ่งหากพวกเขาไม่รู้จักผู้ใช้ PGP คนอื่นในชีวิตจริง.

สิ่งนี้ได้รับการแก้ไขบางส่วนโดย บุคคลที่ลงนามคีย์, ซึ่งเป็นการพบปะในชีวิตจริงที่ผู้ใช้สามารถประเมินได้ว่ากุญแจเป็นของบุคคลที่พูดหรือไม่ หากทุกอย่างเช็คเอาท์พร้อมระบุตัวตนพวกเขาเซ็นชื่อในใบรับรองของบุคคลนั้นเมื่อพวกเขากลับถึงบ้าน.

มี ระดับความเชื่อมั่นที่แตกต่างกันรวมถึงเต็มและบางส่วน. ผู้ที่มีลายเซ็นดิจิทัลจำนวนมากบนใบรับรองที่เชื่อถือได้แบบเต็มจะเห็นว่าเชื่อถือได้มากกว่าผู้ที่มีลายเซ็นที่เชื่อถือได้เพียงบางส่วนเท่านั้น.

เว็บแห่งความไว้วางใจช่วยให้ผู้ใช้ประเมินด้วยตนเองว่าพวกเขาเชื่อถือใบรับรองดิจิทัลของผู้สื่อข่าวที่มีศักยภาพหรือไม่ หากข้อความที่พวกเขาต้องการส่งนั้นมีความละเอียดอ่อนมากพวกเขาอาจตัดสินใจว่ามีความเสี่ยงสูงเกินไปที่จะส่งไปยังคนที่มีความเชื่อมั่นเพียงบางส่วนเท่านั้น.

ผู้ออกใบรับรอง

ใบรับรองดิจิทัล PGP ไม่ใช่วิธีเดียวที่จะเชื่อมโยงตัวตนกับกุญแจสาธารณะได้. ใบรับรอง X.509 ยังสามารถใช้ นี่คือมาตรฐานใบรับรองทั่วไปที่ใช้เพื่อวัตถุประสงค์อื่น ข้อแตกต่างที่สำคัญระหว่างใบรับรอง PGP และใบรับรอง X.509 คือทุกคนสามารถลงนามใบรับรอง PGP ได้ในขณะที่ใบรับรอง X.509 ต้องลงนามโดยสิ่งที่เรียกว่า ผู้ออกใบรับรอง.

ใบรับรอง PGP สามารถลงนามได้โดยผู้ออกใบรับรองเช่นกัน แต่ใบรับรอง X.509 สามารถลงนามได้โดยผู้ออกใบรับรองหรือตัวแทนเท่านั้น ใบรับรอง X.509 ยังมีข้อมูลการระบุของเจ้าของพร้อมกับรหัสสาธารณะ แต่พวกเขาก็มีวันเริ่มต้นและวันหมดอายุ.

ตรงกันข้ามกับใบรับรอง PGP ซึ่งผู้ใช้สามารถสร้างเองได้, ใบรับรอง X.509 ใช้ได้เฉพาะกับผู้มีสิทธิ์ออกใบรับรอง. ใบรับรองเหล่านี้มีลายเซ็นดิจิทัลเดียวจากผู้ออกใบรับรองซึ่งตรงข้ามกับลายเซ็นจำนวนมากที่ใบรับรอง PGP สามารถมีได้จากผู้ใช้รายอื่น.

การเข้ารหัสสิ่งที่แนบมา

สามารถใช้ PGP เพื่อเข้ารหัสไฟล์แนบของคุณได้ มีสองวิธีในการทำเช่นนี้ แต่จะขึ้นอยู่กับการใช้งานของคุณ โดยทั่วไปวิธีที่ดีที่สุดคือกับ PGP / MIME ซึ่งจะเข้ารหัสไฟล์แนบและเนื้อหาข้อความด้วยกัน สิ่งนี้จะช่วยป้องกันการรั่วไหลของข้อมูลเมตาที่เกิดขึ้นหากแต่ละส่วนถูกเข้ารหัสแยกต่างหาก.

กำลังดำเนินการเข้ารหัส PGP

มารวมกันเป็นตัวอย่างเพื่อแสดงให้เห็นว่าองค์ประกอบเหล่านี้ทำงานร่วมกันอย่างไร ในการทำให้สิ่งต่าง ๆ น่าสนใจยิ่งขึ้นสมมติว่าคุณเป็นผู้แจ้งเบาะแสจากประเทศเผด็จการที่เปิดโปงกรณีทุจริตมาก.

คุณต้องการส่งข้อความถึงนักข่าว แต่คุณกลัวความปลอดภัยของตัวเอง เกิดอะไรขึ้นถ้ารัฐบาลพบว่าคุณเป็นคนที่รั่วไหลออกมาของข้อมูลและพวกเขาส่งคนหลังจากที่คุณ?

ในที่สุดคุณตัดสินใจว่าการเปิดเผยข้อมูลสู่สาธารณะเป็นสิ่งที่ถูกต้อง แต่คุณต้องการทำในวิธีที่ปกป้องคุณมากที่สุด คุณค้นหาออนไลน์และค้นหานักข่าวที่มีชื่อเสียงในงานประเภทนี้และปกป้องแหล่งข้อมูลของพวกเขาเสมอ.

คุณไม่ต้องการโทรหรือส่งอีเมลตามปกติเพราะเสี่ยงเกินไป คุณเคยได้ยินเกี่ยวกับ PGP มาก่อนและตัดสินใจลองใช้เพื่อป้องกันข้อความของคุณ คุณดาวน์โหลดโปรแกรมเช่น Gpg4win และกำหนดค่าด้วยอีเมลที่สอดคล้องกับ OpenPGP.

เมื่อทุกอย่างเป็นไปตามคำสั่งคุณจะต้องหานักข่าว กุญแจสาธารณะ. คุณพบมันบนเว็บไซต์ของพวกเขาหรือโดยการค้นหาคีย์เซิร์ฟเวอร์ กุญแจสาธารณะของพวกเขามีมากมาย ลายเซ็นที่เชื่อถือได้แบบเต็ม ในใบรับรองดิจิทัลเพื่อให้คุณรู้ว่าถูกต้อง.

คุณนำเข้ากุญแจสาธารณะของนักข่าวจากนั้นใช้อีเมลที่สอดคล้องกับ OpenPGP ของคุณเพื่อเริ่มต้น คุณพิมพ์ข้อความ:

เรียนคุณซูซานปีเตอร์สัน,

ฉันมีข้อมูลบางอย่างเกี่ยวกับเรื่องอื้อฉาวเกี่ยวกับการทุจริตครั้งใหญ่ในประเทศโมซัมบิก แจ้งให้เราทราบหากคุณสนใจและฉันจะส่งรายละเอียดเพิ่มเติม.

การเพิ่มลายเซ็นดิจิทัลของคุณ

หากคุณกังวลเกี่ยวกับอีเมลที่ถูกแก้ไขคุณสามารถเพิ่มของคุณได้ ลายเซ็นดิจิทัล. ฟังก์ชันแฮช เปลี่ยนข้อความธรรมดาเป็น สรุปข้อความ, ซึ่งเข้ารหัสด้วยรหัสส่วนตัวของคุณ ลายเซ็นดิจิตอลจะถูกส่งไปยังนักข่าวพร้อมข้อความ.

การเข้ารหัสข้อความ

เมื่อสิ่งนี้เสร็จสิ้น PGP จะบีบอัดข้อความธรรมดา สิ่งนี้ไม่เพียงทำให้กระบวนการมีประสิทธิภาพมากขึ้น แต่ยังช่วยให้ทนทานต่อการเข้ารหัส.

เมื่อไฟล์ถูกบีบอัด PGP จะสร้างไฟล์ขึ้นครั้งเดียว กุญแจเซสชั่น. คีย์เซสชันนี้ใช้เพื่อเข้ารหัสข้อความธรรมดาด้วยอย่างมีประสิทธิภาพ การเข้ารหัสคีย์สมมาตร, เปลี่ยนเนื้อความของข้อความให้เป็น ciphertext รหัสเซสชันจะถูกเข้ารหัสโดยใช้กุญแจสาธารณะของนักข่าว นี้ การเข้ารหัสคีย์สาธารณะ เป็นทรัพยากรที่หิวมากขึ้น แต่ช่วยให้คุณสามารถส่งกุญแจเซสชั่นไปยังนักข่าวได้อย่างปลอดภัย.

ไซเฟอร์เท็กซ์เซสชั่นคีย์เข้ารหัสและลายเซ็นดิจิตอลจะถูกส่งไปยังนักข่าว เมื่อนักข่าวได้รับข้อความมันจะมีลักษณะดังนี้:

wcBMA97wCTWE / j6yAQf9EIv17btMUCL8BwIn4bAf / gE3GVdPmpfIQLSpOa1yN9d8

KI9K8xs9MAEF7fgl94 / nXg0h9e1KcTjgi81ULMRMkDjIoYd33TQTMqXnRQu4b5mU

hOKn + BGJ2LNeWI / tLLCXHfN27x3RkDHZR7q8UupnukVlArCt + + 1ck Fph0xE9G3UG

JF5KmQWm9n + + 1fWMzynj9vy4CBERtOgc5ktVNJOek4Mr 14vz9NykbBwgJthpDaFK

HtRgVimokTCxVckIc3aLK9dXPUBCh9D3GpUw6ruEn17 / PWvveAnLDmbsfpGxizlF

uC8OWRgaKSdgZhZBqyFS0Wb6B39gWgoK9xh4 / Ma90dLADAEbDAN6eRqvhYhADWW +

fLkFU3q8If0CYZY1tIeXLa46IxqiQaBPQfOQ7MfG5gAWAV5AHdd6ehWMKfy1Yoye

K3ikc18BZMRCLMmEilI + pDrIpcii5LJSTxpzjkX4eGaq1 / gyJIEbpkXRLr5OSKmN

m / pS1ylm5XvapQCpDo7DAAFZ13QpLmGf54gMZOTFYGZzg7EMcShL5nZ4y16GJ2DK

qlpLCcVluNzJDEBnlYaVEGzrHJNgpNldNDjYn2NN780iJuronSwzyMP7NPTm0A ==

= iO3p

ถอดรหัสข้อความ

นักข่าวใช้ไพรเวตคีย์เพื่อถอดรหัสคีย์เซสชัน. จากนั้นคีย์เซสชันจะถอดรหัสเนื้อความของข้อความแล้วส่งกลับไปยังรูปแบบเดิม:

เรียนคุณซูซานปีเตอร์สัน,

ฉันมีข้อมูลบางอย่างเกี่ยวกับเรื่องอื้อฉาวเกี่ยวกับการทุจริตครั้งใหญ่ในประเทศโมซัมบิก แจ้งให้เราทราบหากคุณสนใจและฉันจะส่งรายละเอียดเพิ่มเติม.

การตรวจสอบลายเซ็นดิจิทัล

หากนักข่าวสงสัยเกี่ยวกับความถูกต้องของข้อความหรือเชื่อว่าคุณไม่ได้ส่งข้อความดังกล่าวพวกเขาสามารถยืนยันลายเซ็นดิจิทัลได้ พวกเขาเรียกใช้ข้อความที่ได้รับผ่านทาง ฟังก์ชันแฮช, ซึ่งทำให้พวกเขา สรุปข้อความ ของอีเมลที่พวกเขาได้รับ.

จากนั้นนักข่าวก็ใช้ของคุณ กุญแจสาธารณะ และคุณ ลายเซ็นดิจิทัล เพื่อให้พวกเขา สรุปข้อความ เหมือนเดิมเมื่อคุณส่งข้อความ หากการแยกข้อความย่อยสองข้อความเหมือนกันพวกเขารู้ว่าข้อความนั้นเป็นของแท้ จากจุดนี้คุณและนักข่าวจะสามารถสื่อสารย้อนกลับและส่งต่อกับ PGP เพื่อหารือเกี่ยวกับรายละเอียดของเรื่องอื้อฉาวเกี่ยวกับการทุจริต.

การเข้ารหัส PGP มีความปลอดภัยเพียงใด?

เท่าที่ความปลอดภัยของมันไป, เวอร์ชันปัจจุบันของ PGP นั้นมีการอัดลมเป็นหลักตราบใดที่มีการใช้งานอย่างถูกต้อง. มีช่องโหว่ทางทฤษฎีบางประการสำหรับเวอร์ชันที่เก่ากว่า แต่เวอร์ชันปัจจุบันไม่เป็นที่เปิดเผยต่อสาธารณชนว่ามีวิธีการใดที่ถูกทำลายด้วยเทคโนโลยีร่วมสมัยและเทคนิคการเข้ารหัสล่าสุด โอกาสของทุกคนที่มีวิธีการลับในการทำลาย PGP ก็เล็กน้อยเช่นกันดังนั้นจึงค่อนข้างปลอดภัยที่จะใช้ PGP ด้วยความมั่นใจตราบใดที่คุณใช้อย่างถูกต้อง.

เมื่อมีการพัฒนา PGP อัลกอริธึมการเข้ารหัสได้ถูกเพิ่มเพื่อเสริมความปลอดภัย เมื่อใดก็ตามที่มีการค้นพบช่องโหว่เล็ก ๆ น้อย ๆ พวกเขาก็จะได้รับการแก้ไขโดยนักพัฒนาซอฟต์แวร์อย่างรวดเร็ว ความกังวลที่ใหญ่ที่สุดไม่ได้อยู่ในการเข้ารหัส PGP ที่ตัวเองเสียเพราะมันจะยากสำหรับรัฐทางอาญาหรือประเทศชาติที่จะทำเช่นนั้น.

แทน, มีแนวโน้มที่ผู้โจมตีจะใช้วิธีการอื่นในการเปิดเผยการสื่อสารของคุณ. ซึ่งอาจรวมถึงการใช้คีย์ล็อกเกอร์เพื่อหาคีย์ส่วนตัวของคุณหรือปล้นบ้านของคุณเพื่อดูว่าคีย์ส่วนตัวของคุณถูกจดไว้ที่ไหนสักแห่ง.

อย่างไรก็ตามเรื่องนี้มีช่องโหว่บางอย่างในการใช้งานที่หลากหลายของ OpenPGP เมื่อต้นปี 2561 พบว่ามีจุดอ่อนที่สามารถใช้ในการแสดงข้อความอีเมลที่ถูกเข้ารหัส EFAIL ที่ถูกขนานนามนั้นเกี่ยวข้องกับผู้โจมตีก่อนที่จะสกัดกั้นอีเมลที่เข้ารหัสของเป้าหมายและทำการเปลี่ยนแปลงเพื่อทำให้ไคลเอนต์อีเมลของผู้รับสุดท้ายส่งข้อความไปยังผู้โจมตีเมื่อมีการถอดรหัส.

ผู้โจมตีไม่ได้ถอดรหัสอีเมลด้วยตนเองและ เทคนิคนี้ไม่เกี่ยวข้องกับการทำลายการเข้ารหัส PGP. อย่างไรก็ตามสิ่งนี้ผู้ใช้ PGP จำเป็นต้องรับรู้และใช้มาตรการที่เหมาะสมเพื่อลดความเสี่ยง.

ทุกคนที่ใช้ PGP ควรเปลี่ยนการตั้งค่าในโปรแกรมรับส่งเมลเพื่อป้องกันการโหลดภาพภายนอกและเนื้อหาอื่น ๆ โดยอัตโนมัติ พวกเขาควร ปิด JavaScript และ HTML เมื่อดูอีเมลที่เข้ารหัส ด้วยมาตรการเหล่านี้การเข้ารหัส PGP ยังคงปลอดภัยต่อการใช้งาน.

ข้อ จำกัด ของการเข้ารหัส PGP คืออะไร?

แม้ว่าการเข้ารหัส PGP เป็นเครื่องมือสำคัญในคลังความปลอดภัยเช่นเดียวกับการป้องกันอื่น ๆ แต่ก็ยังห่างไกลจากความสมบูรณ์แบบ.

การใช้งาน

หนึ่งในข้อเสียที่สำคัญคือมันเป็น ไม่เป็นมิตรกับผู้ใช้, โดยเฉพาะอย่างยิ่งเมื่อเทียบกับแอพส่วนใหญ่ที่เราใช้ชีวิตแบบวันต่อวัน.

สิ่งนี้นำเสนอความท้าทายสำหรับผู้ที่ต้องการปกป้องอีเมลของพวกเขา แต่ขาดความรู้ทางเทคนิคระดับสูง อาจเป็นหนึ่งในสิ่งที่พวกเขาเพิ่งต้องเรียนรู้เพื่อให้การสื่อสารของพวกเขาปลอดภัย มิฉะนั้นแอพส่งข้อความที่เข้ารหัสเช่นสัญญาณอาจเหมาะกับความต้องการของพวกเขามากกว่า.

ในช่วงหลายปีที่ผ่านมามี PGP รุ่นต่าง ๆ กันมากมายซึ่งแต่ละรุ่นมีอัลกอริธึมและคุณสมบัติใหม่ ด้วยเหตุนี้, PGP เวอร์ชันเก่าจะไม่สามารถเปิดข้อความที่เข้ารหัสโดยระบบใหม่. แม้จะใช้คีย์ที่ถูกต้อง แต่ก็ยังใช้งานไม่ได้เพราะใช้อัลกอริธึมที่แตกต่างกัน.

ซึ่งหมายความว่าเป็นสิ่งสำคัญที่จะต้องตรวจสอบให้แน่ใจว่าทั้งผู้ส่งและผู้รับทราบว่ามีการใช้รุ่นและการตั้งค่าใดเพื่อให้สามารถชำระในระบบที่ใช้งานร่วมกันได้.

โดยค่าเริ่มต้น PGP จะไม่ระบุชื่อ

ผู้ใช้ PGP ต้องทราบว่า ไม่เข้ารหัสทุกแง่มุมของอีเมล. มันเข้ารหัสข้อความเนื้อหา แต่ทุกคนที่สกัดกั้นอีเมล PGP จะยังคงสามารถดูบรรทัดหัวเรื่องและรายละเอียดข้อความรวมถึงข้อมูลเกี่ยวกับทั้งผู้ส่งและผู้รับ.

ในขณะที่ข้อความนั้นอาจเป็นส่วนตัว, การโต้ตอบไม่ระบุชื่อ. ผู้ใช้จำเป็นต้องพิจารณาสิ่งนี้เมื่อประเมินว่าเป็นเครื่องมือที่เหมาะสมสำหรับงานหรือไม่ ในการเริ่มต้นพวกเขาควรหลีกเลี่ยงการวางอะไรที่เจาะจงมากเกินไปในหัวเรื่อง.

เมื่อพิจารณาจากตัวอย่างข้างต้นผู้แจ้งเบาะแสจะยังคงต้องพิจารณาความเสี่ยงที่เกี่ยวข้องกับ PGP หากเรื่องอื้อฉาวเกี่ยวกับการคอร์รัปชั่นทำให้เกิดความโกรธเคืองอย่างรุนแรงกับรัฐบาลก็ไม่ได้เป็นไปไม่ได้เลยที่จะนึกภาพว่าตัวแทนรัฐบาลแฮ็คข้อมูลลงในอีเมลของนักข่าว.

หากพวกเขาต้องการพบปฏิสัมพันธ์เพียงครั้งเดียวกับพลเมืองของประเทศโมซัมบิกมันจะไม่ใช้ทักษะสไตล์เชอร์ล็อคใด ๆ เพื่อหักล้างว่าบุคคลนี้น่าจะเป็นผู้แจ้งเบาะแส ตัวแทนไม่จำเป็นต้องสามารถเข้าถึงเนื้อหาของข้อความเพื่อให้มีความมั่นใจในระดับสูงหรืออย่างน้อยก็เพียงพอที่จะทำให้บุคคลนั้นเข้ามาสอบสวน.

การเข้ารหัส PGP เป็นส่วนสำคัญของการสื่อสารที่มีความปลอดภัยสูง

ถั่วและสลักเกลียวที่อยู่เบื้องหลังการเข้ารหัส PGP นั้นซับซ้อนเล็กน้อย แต่เป็นส่วนสำคัญของอีเมลที่ปลอดภัย ผู้ใช้จำเป็นต้องเข้าใจวิธีการทำงานอย่างน้อยก็ในแง่กว้าง มิฉะนั้นพวกเขา อาจใช้ข้อสันนิษฐานที่ไม่ถูกต้องหรือใช้อย่างไม่เหมาะสมทำให้เป็นอันตรายต่อเนื้อหาข้อความและอาจถึงขั้นเสียชีวิต.

ในฐานะที่เป็นสรุปอย่างรวดเร็วการเข้ารหัส PGP ใช้เทคนิคหลากหลายเพื่อให้การสื่อสารทางอีเมลที่ปลอดภัยและเป็นส่วนตัว เหล่านี้ ได้แก่ การบีบอัดการเข้ารหัสคีย์สาธารณะการเข้ารหัสแบบสมมาตรลายเซ็นดิจิทัลและเว็บที่ไว้วางใจ.

เมื่อรวมกันแล้วสิ่งนี้จะช่วยให้ผู้ใช้สามารถส่งข้อความที่เข้ารหัสได้อย่างมีประสิทธิภาพ นอกจากนี้ยังให้พวกเขาตรวจสอบว่าข้อความเป็นของจริงและไม่ได้รับการแก้ไข มาตรฐาน OpenPGP ถูกสร้างขึ้นเพื่อให้ทุกคนสามารถใช้งานได้ฟรีช่วยทำให้เป็นรูปแบบการเข้ารหัสอีเมลที่แพร่หลายที่สุด ในขณะที่ การเข้ารหัส PGP ไม่สมบูรณ์แบบ, ตราบใดที่คุณตระหนักถึงข้อ จำกัด ของมัน, เป็นวิธีที่ปลอดภัยกว่าที่คุณสามารถสื่อสารออนไลน์ได้.

ตอนนี้คุณอาจสงสัยว่าจะใช้ PGP ได้อย่างไร เราให้คุณครอบคลุมในบทช่วยสอนเกี่ยวกับวิธีเข้ารหัสอีเมล.

คีย์บอร์ดเรืองแสง โดย Colin อนุญาตภายใต้ มอนส์ CC0