Wi-Fi Protected Access 2 (WPA2) คือ โปรแกรมรับรองความปลอดภัย พัฒนาโดย Wi-Fi Alliance เพื่อความปลอดภัยของเครือข่ายคอมพิวเตอร์ไร้สาย ขึ้นอยู่กับประเภทและอายุของเราเตอร์ไร้สายของคุณคุณจะมีตัวเลือกการเข้ารหัสน้อย สองหลักสำหรับ WPA2-Personal (ฉบับที่ใช้โดยผู้ใช้ที่บ้านหรือธุรกิจขนาดเล็ก) คือ มาตรฐานการเข้ารหัสขั้นสูง (AES) และผู้สูงอายุ โปรโตคอลความสมบูรณ์ของคีย์ชั่วคราว (TKIP), หรือ การรวมกันของทั้งสอง.

ในบทความนี้เราจะอธิบาย AES และ TKIP คืออะไร และแนะนำตัวเลือกที่คุณควรเลือกสำหรับอุปกรณ์ที่รองรับ WPA2 คุณต้องเลือกโหมดการเข้ารหัสที่ดีที่สุดไม่เพียงเพื่อเหตุผลด้านความปลอดภัย แต่เพราะ โหมดไม่ถูกต้องสามารถทำให้อุปกรณ์ของคุณช้าลง. หากคุณเลือกโหมดการเข้ารหัสที่เก่ากว่าแม้ว่าเราเตอร์ไร้สายของคุณรองรับประเภทการเข้ารหัสที่เร็วขึ้นการส่งข้อมูลจะช้าลงโดยอัตโนมัติเพื่อให้เข้ากันได้กับอุปกรณ์รุ่นเก่าที่เชื่อมต่อด้วย.

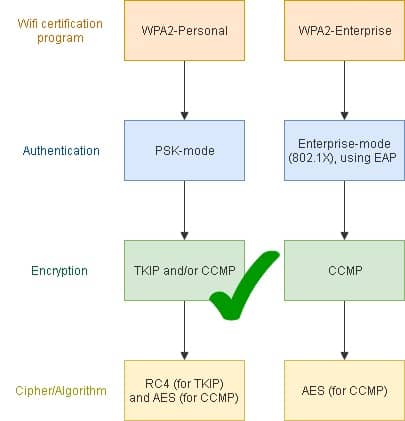

เราจะอธิบายบางอย่างด้วย ข้อกำหนดความปลอดภัยไร้สายที่เกี่ยวข้องกับ WPA2, เช่น. ที่กล่าวถึงในแผนภาพด้านล่างเน้นที่ WPA2-Personal เป็นหลัก ตัวอย่างเช่นการรับรองข้อกำหนดมาตรฐานโปรโตคอลและโปรแกรมบางครั้ง (สับสน) ใช้แทนกันและมักจะไม่ถูกต้อง AES เป็นโปรโตคอลหรือประเภทการเข้ารหัสหรือไม่ WPA2 เป็นโปรโตคอลหรือมาตรฐานหรือไม่ (การแจ้งเตือนผู้สปอยเลอร์: AES เป็นมาตรฐานและ WPA2 เป็นการรับรอง) มันก็โอเคที่จะผ่อนปรนคำศัพท์เกี่ยวกับ wifi ตราบใดที่คุณรู้ว่าข้อกำหนดเหล่านี้หมายถึงอะไรจริง ๆ บทความนี้ตั้งค่าการบันทึกตรง และใช่เราใช้คำว่า “โหมด” อย่างหลวม ๆ เพื่ออธิบายการเข้ารหัส WPA2 และการตั้งค่าการตรวจสอบสิทธิ์.

WPA2 101 – ภาพรวมคร่าวๆ (มาก)

WPA2 มีสองรุ่น: รุ่นส่วนบุคคล (สำหรับใช้ในบ้านและสำนักงาน) และรุ่น Enterprise (สำหรับใช้ในองค์กร) ในบทความนี้เราจะมุ่งเน้นไปที่อดีต แต่จะเปรียบเทียบกับรุ่น Enterprise ซึ่งจะช่วยแสดงให้เห็นถึงสิ่งที่ WPA2-Personal ไม่ได้ทำ.

ความน่าเชื่อถือของการรับรองความปลอดภัย wifi ทั่วไปนั้นเชื่อถือได้เพียงใด?

“ เครือข่ายไร้สายนั้นไม่ปลอดภัยอย่างแน่นอน ในยุคแรก ๆ ของการสร้างเครือข่ายไร้สายผู้ผลิตพยายามที่จะทำให้มันง่ายที่สุดสำหรับผู้ใช้ การกำหนดค่าออกจากกล่องสำหรับอุปกรณ์เครือข่ายไร้สายส่วนใหญ่ให้การเข้าถึงเครือข่ายไร้สายได้ง่าย (แต่ไม่ปลอดภัย)” (ที่มา: Dummies)

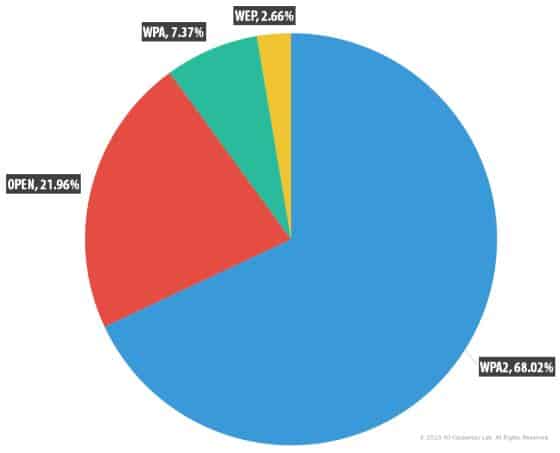

WPA2 มีความปลอดภัยเพียงใดเมื่อเปรียบเทียบกับการรับรอง wifi ที่ใช้กันทั่วไปอื่น ๆ จนกว่าจะถึง WPA3 มานาน WPA2 ก็ถูกพิจารณา KRACK และทั้งหมดเป็นตัวเลือกที่ปลอดภัยที่สุด ช่องโหว่ปัจจุบันของ WPA2 อาจได้รับการแก้ไขอย่างมีประสิทธิภาพ แต่คุณยังต้องเลือกประเภทการเข้ารหัสที่ดีที่สุดสำหรับอุปกรณ์ wifi และข้อกำหนดการใช้งานของคุณ หากคุณเป็นธุรกิจขนาดเล็กที่มีอุปกรณ์รุ่นเก่าคุณอาจต้องลดความเร็วเพื่อความปลอดภัยหรืออัปเกรดอุปกรณ์ของคุณ หากคุณเป็นองค์กรขนาดใหญ่คุณอาจตัดสินใจทิ้ง WPA2 ทั้งหมดและเริ่มวางแผนที่จะวางจำหน่าย WPA3 โดยเร็วที่สุด.

มาตรฐานการเชื่อมต่อการเข้ารหัส Wifi ที่ใช้ในฮอตสปอต wifi สาธารณะทั่วโลก (ที่มา: Kaspersky Security Network (KSN))

การรับรอง wifi หลักมีความปลอดภัยเพียงใดในการใช้งานในปัจจุบัน?

- เปิด – ไม่มีการรักษาความปลอดภัยเลย

- Wired Equivalent Privacy (WEP) – ไม่น่าเชื่อถือมากและใช้รหัส RC4 เริ่มต้นด้วยความรวดเร็วและง่ายต่อการใช้งาน เมื่อได้รับความนิยม – ตามเครื่อง WayBack, Skype ใช้รุ่นที่แก้ไขในปี 2010 – นับตั้งแต่นั้นถือว่าไม่ปลอดภัยมาก WEP ใช้วิธีการตรวจสอบความถูกต้องที่ผู้ใช้ทุกคนใช้คีย์เดียวกันดังนั้นหากลูกค้ารายหนึ่งถูกบุกรุกทุกคนในเครือข่ายมีความเสี่ยง WPA-PSK (คีย์ที่แชร์ล่วงหน้า) มีปัญหาเดียวกัน Webopedia ระบุว่า WEP มีความไม่ปลอดภัยเช่นเดียวกับการออกอากาศ wifi อื่น ๆ มันส่งข้อความโดยใช้คลื่นวิทยุซึ่งมีความเสี่ยงต่อการแอบฟังอย่างมีประสิทธิภาพและให้ความปลอดภัยเท่ากับการเชื่อมต่อแบบมีสาย การเข้ารหัสไม่หยุดแฮ็กเกอร์จากการดักข้อความและปัญหาเกี่ยวกับ WEP คือการใช้การเข้ารหัสแบบคงที่ (หนึ่งคีย์สำหรับแพ็คเก็ตทั้งหมดสำหรับอุปกรณ์ทั้งหมดบนเครือข่าย) ทำให้อุปกรณ์ทั้งหมดตกอยู่ในความเสี่ยง ขโมยสามารถพยายามถอดรหัสข้อมูลในเวลาว่างออฟไลน์ หนึ่งในสิ่งที่ WPA ทำคือสร้างคีย์ที่ไม่ซ้ำกันสำหรับอุปกรณ์แต่ละเครื่องเพื่อจำกัดความเสี่ยงให้กับลูกค้ารายอื่นเมื่ออุปกรณ์หนึ่งในเครือข่ายถูกบุกรุก.

- WPA – ใช้ไม่ได้ผล TKIP โปรโตคอลการเข้ารหัสซึ่งไม่ปลอดภัย TKIP ใช้รหัส RC4 และ AES เป็นทางเลือกสำหรับ WPA คำอุปมาที่ดีสำหรับวิธีการทำงานของ WPA มาจากการโพสต์ของผู้ใช้ระดับสูง:“ ถ้าคุณคิดว่าภาษาต่างประเทศเป็นการเข้ารหัสชนิดหนึ่ง WPA ก็เหมือนกับสถานการณ์ที่เครื่องทั้งหมดที่เชื่อมต่อกับเครือข่าย WPA นี้พูดภาษาเดียวกัน ภาษาที่ต่างกับเครื่องอื่น ดังนั้นแน่นอนว่าเครื่องที่เชื่อมต่อกับเครือข่ายนี้สามารถโจมตีซึ่งกันและกันและได้ยิน / ดูแพ็กเก็ตทั้งหมดที่ส่ง / รับจากคนอื่น ๆ ทั้งหมด การป้องกันนั้นใช้กับโฮสต์ที่ไม่ได้เชื่อมต่อกับเครือข่ายเท่านั้น (เช่นเพราะพวกเขาไม่ทราบรหัสลับ)

- WPA2 – ปลอดภัยพอสมควร แต่มีความอ่อนไหวต่อการโจมตีแบบดุร้ายและพจนานุกรม การใช้ประโยชน์ AES การเข้ารหัสและแนะนำโหมดตัวนับพร้อมรหัสการพิสูจน์ตัวตนของข้อความเข้ารหัสบล็อก (CCMP), การเข้ารหัส AES ที่แข็งแกร่ง มันเข้ากันได้กับ TKIP ผู้ขายได้ปล่อยแพทช์สำหรับช่องโหว่จำนวนมากเช่น Krack หนึ่งในข้อเสียเปรียบด้านความปลอดภัยที่สำคัญของรุ่น WPA2 คือ การตั้งค่าป้องกันแบบไร้สาย (WPS), ซึ่งช่วยให้ผู้ใช้สามารถติดตั้งเครือข่ายไร้สายภายในบ้านที่ปลอดภัยได้อย่างรวดเร็ว US-Cert ระบุว่า“ เครื่องมือโจมตีที่มีอิสระสามารถกู้คืนรหัส PIN WPS ได้ใน 4-10 ชั่วโมง” ขอแนะนำให้ผู้ใช้ตรวจสอบเฟิร์มแวร์ที่อัปเดตจากผู้จำหน่ายเพื่อเสียบช่องโหว่นี้ WPA2-Enterprise มีความปลอดภัยมากขึ้น.

- WPA3 – ยังใหม่ต่อแหล่งข้อมูลการใช้งานที่มีความหมาย แต่ปัจจุบันมีความหมายว่าเป็นตัวเลือกที่ปลอดภัยที่สุด

AES, TKIP หรือทั้งสองอย่างและทำงานอย่างไร?

TKIP

ตามวิกิพีเดีย TKIP ได้รับการออกแบบมาเพื่อ“ แทนที่” WEP ที่มีช่องโหว่นั้น“ มาตรฐาน” โดยไม่ต้องทำการเปลี่ยนแปลงฮาร์ดแวร์ที่ใช้มาตรฐาน Wired Equivalent Privacy (WEP) มันใช้รหัส RC4.

Network World อธิบายว่า TKIP ไม่ได้แทนที่ WEP จริง ๆ มันคือ “เสื้อคลุม”. น่าเสียดายที่มันถูกห่อหุ้มด้วย WEP ที่ไม่ปลอดภัยโดยพื้นฐานเหตุผลที่มันถูกใช้เป็นมาตรการชั่วคราวเพราะไม่มีใครต้องการทิ้งการลงทุนด้านฮาร์ดแวร์ทั้งหมดที่พวกเขาทำไว้และสามารถนำไปใช้ได้อย่างรวดเร็ว เหตุผลท้ายที่สุดก็เพียงพอแล้วสำหรับผู้ขายและผู้จัดการธุรกิจที่จะยอมรับอย่างกระตือรือร้น ในวันนั้น TKIP เพิ่มความปลอดภัยให้กับ WEP โดย:

- การผสมคีย์ฐานที่อยู่ MAC ของ Access Point (AP) และหมายเลขซีเรียลแพ็คเก็ต -“ การดำเนินการผสมถูกออกแบบมาเพื่อลดความต้องการขั้นต่ำของสถานีและจุดเข้าใช้งาน แต่มีความแรงของการเข้ารหัสที่เพียงพอเพื่อที่จะไม่สามารถแตกหักได้ง่าย”

- การเพิ่มความยาวของคีย์เป็น 128 บิต -“ สิ่งนี้แก้ปัญหาแรกของ WEP: ความยาวคีย์สั้นเกินไป”

- การสร้าง หมายเลขซีเรียล 48 บิตที่ไม่ซ้ำกัน ซึ่งเพิ่มขึ้นสำหรับแต่ละแพ็คเก็ตที่ส่งจึงไม่มีสองปุ่มเหมือนกัน -“ นี่ แก้ไขปัญหาอื่นของ WEP ที่เรียกว่า“ การโจมตีการชนกัน,” ซึ่งสามารถเกิดขึ้นได้เมื่อใช้รหัสเดียวกันสำหรับสองแพ็กเก็ตที่แตกต่างกัน.

- ลดความเสี่ยงของการโจมตีซ้ำ ด้วยการเริ่มต้นการขยายเวกเตอร์ (IV) ดังกล่าวข้างต้น -“ เพราะหมายเลขลำดับ 48 บิตจะใช้เวลานับพันปีในการทำซ้ำตัวเอง, ไม่มีใครสามารถเล่นซ้ำแพ็กเก็ตเก่าจากการเชื่อมต่อไร้สายได้– พวกเขาจะถูกตรวจพบว่าไม่เรียบร้อยเพราะหมายเลขลำดับจะไม่ถูกต้อง”

TKIP นั้นมีช่องโหว่เพียงใด? ตามที่ Cisco ระบุว่า TKIP มีความเสี่ยงต่อการถอดรหัสแพ็คเก็ตโดยผู้โจมตี อย่างไรก็ตามผู้โจมตีสามารถขโมยได้เฉพาะคีย์การรับรองความถูกต้องไม่ใช่คีย์เข้ารหัส.

“ ด้วยคีย์กู้คืนเฉพาะการจับแพ็คเก็ตอาจถูกปลอมแปลงในหน้าต่างที่ จำกัด ไม่เกิน 7 ครั้ง ผู้โจมตีสามารถถอดรหัสได้ครั้งละหนึ่งแพ็คเก็ตในปัจจุบันที่อัตราหนึ่งแพ็คเก็ตต่อ 12-15 นาที นอกจากนี้แพ็คเก็ตสามารถถอดรหัสได้เมื่อส่งจากจุดเชื่อมต่อไร้สาย (AP) ไปยังไคลเอนต์ (ทิศทางเดียว)”

ปัญหาคือถ้าหมวกสีขาวกำลังค้นพบค้นพบเวกเตอร์ที่มีขนาดใหญ่กว่าสำหรับใส่การโจมตีดังนั้นหมวกสีดำก็คือ.

มี ข้อเสียเมื่อใช้ TKIP กับ PSK. “ ด้วยการตรวจสอบความถูกต้อง 802.1X ความลับของเซสชันจะไม่ซ้ำกันและส่งไปยังสถานีอย่างปลอดภัยโดยเซิร์ฟเวอร์การตรวจสอบความถูกต้อง เมื่อใช้ TKIP กับคีย์ที่แบ่งปันล่วงหน้าความลับของเซสชันจะเหมือนกันสำหรับทุกคนและไม่เคยเปลี่ยนแปลงดังนั้นจึงมีความเสี่ยงในการใช้ TKIP กับคีย์ที่แบ่งปันล่วงหน้า “

AES

AES (ตามอัลกอริธึม Rjiandael) เป็นรหัสบล็อก (“ S” หมายถึงมาตรฐานและเป็นอีกตัวอย่างหนึ่งของคำศัพท์ที่สับสน) ที่ใช้โดยโปรโตคอลที่เรียกว่า CCMP มันแปลงข้อความธรรมดาเป็น ciphertext และมีความยาวคีย์เท่ากับ 28, 192 หรือ 256 บิต ยิ่งความยาวของคีย์ยาวเท่าไหร่ข้อมูลที่เข้ารหัสลับโดยแฮกเกอร์ก็จะยิ่งไม่น่าเชื่อถือ.

ผู้เชี่ยวชาญด้านความปลอดภัยโดยทั่วไปเห็นด้วย AES ไม่มีจุดอ่อนที่สำคัญ AES ประสบความสำเร็จในการโจมตีเพียงไม่กี่ครั้งโดยนักวิจัยและการโจมตีเหล่านี้ส่วนใหญ่เป็นช่องทางด้านข้าง.

AES เป็นการเข้ารหัสของทางเลือกสำหรับรัฐบาลสหรัฐและนาซ่า เพื่อความมั่นใจมากขึ้นเยี่ยมชมฟอรัม Crypto ของ Stack Exchange สำหรับรายละเอียดทางเทคนิคที่อธิบายอย่างดีเกี่ยวกับวิธีการทำงานของ AES ซึ่งไม่ได้อยู่ในขอบเขตของบทความนี้ให้ไปที่ eTutorials.

คำศัพท์และคำย่อ Wifi ที่คุณควรรู้

การรับรองและมาตรฐาน

แม้ว่า WPA2 เป็นโปรแกรมการรับรอง แต่ก็มักจะเรียกว่าเป็นมาตรฐานและบางครั้งก็เป็นโปรโตคอล “ มาตรฐาน” และ“ โปรโตคอล” เป็นคำอธิบายที่ใช้บ่อยโดยนักข่าวและแม้แต่นักพัฒนาของการรับรองเหล่านี้ (และเสี่ยงต่อการถูก pedantic) แต่ข้อกำหนดอาจทำให้เข้าใจผิดเล็กน้อยเมื่อพูดถึงการทำความเข้าใจว่ามาตรฐานและโปรโตคอลเกี่ยวข้องกับ wifi อย่างไร รับรองถ้าไม่ถูกต้องอย่างจริงจัง.

เราสามารถใช้อุปมาอุปมัยของยานพาหนะที่ได้รับการรับรองว่าเป็นรถที่ดี ผู้ผลิตจะมีแนวทางที่ระบุความปลอดภัย มาตรฐาน. เมื่อคุณซื้อรถมันจะได้รับ ได้รับการรับรอง ปลอดภัยในการขับขี่โดยองค์กรที่ระบุมาตรฐานความปลอดภัยของยานพาหนะ.

ดังนั้นในขณะที่ WPA2 ควรเรียกว่าการรับรอง แต่อาจเรียกได้ว่ามาตรฐาน แต่การที่จะเรียกมันว่าโปรโตคอลนั้นสับสนความหมายของโปรโตคอลจริง ๆ นั่นคือ TKIP, CCMP และ EAP ในการรักษาความปลอดภัย wifi.

โปรโตคอลและยันต์

ความสับสนอีกชั้น: AES เป็นตัวย่อสำหรับการเข้ารหัสขั้นสูง มาตรฐาน. และตามผู้ใช้ Stack Exchange นั้น TKIP ไม่ใช่วิธีการเข้ารหัสที่แท้จริง มันถูกใช้เพื่อให้แน่ใจว่าแพ็กเก็ตข้อมูลถูกส่งด้วยคีย์การเข้ารหัสที่ไม่ซ้ำกัน ลูคัสคอฟฟ์แมนผู้ใช้กล่าวว่า“ TKIP ใช้ฟังก์ชั่นการผสมคีย์ที่ซับซ้อนมากขึ้นสำหรับการผสมเซสชั่นคีย์กับเวกเตอร์การเริ่มต้นสำหรับแต่ละแพ็คเก็ต” บังเอิญคอฟฟ์แมนกำหนด EAP เป็น เขาถูกต้องใน EAP นั้นระบุวิธีการส่งข้อความ มันไม่ได้เข้ารหัสตัวเอง เราจะสัมผัสสิ่งนี้อีกครั้งในส่วนถัดไป.

WPA2 และการรับรอง wifi อื่น ๆ ใช้ โปรโตคอลการเข้ารหัส เพื่อรักษาความปลอดภัยข้อมูล wifi WPA2-Personal รองรับการเข้ารหัสหลายประเภท WPA และ WPA2 เข้ากันได้กับ WEP ซึ่งรองรับเฉพาะ TKIP เท่านั้น.

จูนิเปอร์หมายถึงโปรโตคอลการเข้ารหัสเช่น AES และ TKIP เป็นรหัสเข้ารหัส เลขศูนย์เป็นเพียงอัลกอริทึมที่ระบุวิธีการดำเนินการเข้ารหัส.

ตามชุมชน AirHeads:

“ คุณมักเห็นการอ้างอิง TKIP และ AES เมื่อรักษาความปลอดภัยให้กับไคลเอนต์ WiFi จริง ๆ ควรอ้างอิงเป็น TKIP และ CCMP ไม่ใช่ AES TKIP และ CCMP เป็นโปรโตคอลการเข้ารหัส AES และ RC4 คือ ciphers, CCMP / AES และ TKIP / RC4 คุณสามารถเห็นผู้ขายกำลังผสมตัวเลขกับโปรโตคอลการเข้ารหัส หากการสอบเป็นวิธีที่ง่ายต่อการจดจำความแตกต่างคือการจำ TKIP และ CCMP สิ้นสุดใน ‘P’ สำหรับโปรโตคอลการเข้ารหัส [sic]”

เช่นเดียวกับ EAP แม้ว่าจะเป็นการรับรองความถูกต้องไม่ใช่โปรโตคอลการเข้ารหัส.

บรรทัดล่าง:

- WPA2-Personal – รองรับ CCMP (ซึ่งคนส่วนใหญ่เรียกว่า AES) และ TKIP.

- WPA2-Enterprise – รองรับโปรโตคอล CCMP และ Extensible Authentication Protocol (Extensible Authentication Protocol (EAP).

การเข้ารหัสและการรับรองความถูกต้อง WPA2

การรับรองความถูกต้อง – PSK กับ 802.1X

เช่นเดียวกับ WPA WPA2 รองรับการรับรองความถูกต้อง IEEE 802.1X / EAP และ PSK.

WPA2-Personal – PSK เป็นกลไกการรับรองความถูกต้องที่ใช้ในการตรวจสอบผู้ใช้ WPA2-Personal ทำการเชื่อมต่อ wifi มันถูกออกแบบมาสำหรับใช้ในบ้านและสำนักงานทั่วไป PSK ไม่จำเป็นต้องติดตั้งเซิร์ฟเวอร์การตรวจสอบความถูกต้อง ผู้ใช้ล็อกอินด้วยคีย์ที่แชร์ล่วงหน้าแทนที่จะใช้ชื่อผู้ใช้และรหัสผ่านเช่นเดียวกับรุ่น Enterprise.

WPA2-Enterprise – มาตรฐาน IEEE 802.11 ดั้งเดิม (มาตรฐาน“ roadworthy” สำหรับการรับรอง wifi) เปิดตัวในปี 1997 รุ่นต่อมาได้รับการพัฒนาเพื่อปรับปรุงความเร็วในการรับส่งข้อมูลและทันต่อเทคโนโลยีการรักษาความปลอดภัยใหม่ WPA2 รุ่น Enterprise ล่าสุดสอดคล้องกับ 802.11 ผม. โปรโตคอลการพิสูจน์ตัวตนพื้นฐานของมันคือ 802.1X, ซึ่งทำให้อุปกรณ์ wifi สามารถรับรองความถูกต้องด้วยชื่อผู้ใช้และรหัสผ่านหรือใช้ใบรับรองความปลอดภัย การตรวจสอบความถูกต้อง 802.1X ถูกปรับใช้บน เซิร์ฟเวอร์ AAA (โดยทั่วไปคือ RADIUS) ที่ให้การรับรองความถูกต้องจากส่วนกลางและฟังก์ชันการจัดการผู้ใช้. EAP เป็นมาตรฐานที่ใช้ในการส่งข้อความและรับรองความถูกต้องของไคลเอนต์และเซิร์ฟเวอร์ authenticator ก่อนส่งมอบ ข้อความเหล่านี้ปลอดภัยผ่านโปรโตคอลเช่น SSL, TLS และ PEAP.

การเข้ารหัส -“ เมล็ด” และ PMK

WPA2-Personal – PSK รวมวลีรหัสผ่าน (คีย์ที่แชร์ล่วงหน้า) และ SSID (ซึ่งใช้เป็น “เมล็ดพันธุ์” และทุกคนในระยะสามารถมองเห็นได้) เพื่อสร้างคีย์การเข้ารหัส คีย์ที่สร้างขึ้น – รหัสหลักของกุญแจคู่ (PMK) – ใช้เพื่อเข้ารหัสข้อมูลโดยใช้ TKIP / CCMP PMK ขึ้นอยู่กับค่าที่ทราบ (ข้อความรหัสผ่าน) ดังนั้นทุกคนที่มีค่านั้น (รวมถึงพนักงานที่ออกจาก บริษัท ) สามารถจับกุญแจและอาจใช้กำลังดุร้ายเพื่อถอดรหัสการรับส่งข้อมูล.

คำสองสามคำเกี่ยวกับเมล็ดและ SSID.

- SSIDs – ชื่อเครือข่ายทั้งหมดที่ปรากฏในรายการฮอตสปอต Wi-Fi ของอุปกรณ์ของคุณคือ SSID ซอฟต์แวร์การวิเคราะห์เครือข่ายสามารถสแกนหา SSID แม้จะซ่อนอยู่ก็ตาม Steve Riley จาก Microsoft กล่าวว่า “SSID เป็นชื่อเครือข่ายไม่ใช่ – ฉันทำซ้ำไม่ใช่ – รหัสผ่าน เครือข่ายไร้สายมี SSID เพื่อแยกความแตกต่างจากเครือข่ายไร้สายอื่น ๆ ในบริเวณใกล้เคียง SSID ไม่เคยถูกออกแบบมาให้ซ่อนดังนั้นจะไม่ให้การป้องกันใด ๆ กับเครือข่ายของคุณหากคุณพยายามซ่อน เป็นการละเมิดข้อกำหนด 802.11 เพื่อซ่อน SSID ของคุณ การแก้ไขข้อกำหนด 802.11i (ซึ่งกำหนด WPA2 ตามที่กล่าวไว้ในภายหลัง) แม้จะระบุว่าคอมพิวเตอร์สามารถปฏิเสธที่จะสื่อสารกับจุดเชื่อมต่อที่ไม่ได้ออกอากาศ SSID “

- เมล็ดพันธุ์พืช – ความยาว SSID และ SSID ถูกจัดการก่อนที่จะถูก roped เข้าเป็นส่วนหนึ่งของ PMK ที่สร้างขึ้น ความยาว SSID และ SSID ถูกใช้เป็นเมล็ดซึ่งเริ่มต้นตัวสร้างตัวเลขเทียมโดยใช้เกลือข้อความรหัสผ่านสร้างคีย์แฮช นั่นหมายความว่ารหัสผ่านถูกแฮชต่างกันไปในเครือข่ายที่มี SSID ต่างกันแม้ว่ารหัสผ่านนั้นจะใช้รหัสเดียวกันก็ตาม.

วลีรหัสผ่านที่ดีสามารถลดความเสี่ยงที่อาจเกิดขึ้นจากการใช้ SSID เป็นเมล็ด วลีรหัสผ่านควรถูกสร้างแบบสุ่มและเปลี่ยนแปลงบ่อยครั้งโดยเฉพาะอย่างยิ่งหลังจากใช้ wifi hotspot และเมื่อพนักงานออกจาก บริษัท.

WPA2-Enterprise – หลังจากเซิร์ฟเวอร์ RADIUS ตรวจสอบสิทธิ์ไคลเอ็นต์แล้วจะส่งคืนแบบสุ่ม PMK 256 บิต CCMP นั้นใช้เพื่อเข้ารหัสข้อมูลสำหรับเซสชันปัจจุบันเท่านั้น ไม่รู้จัก “เมล็ดพันธุ์” และทุกเซสชันต้องใช้ PMK ใหม่ดังนั้นการโจมตีด้วยกำลังดุร้ายจึงเป็นการเสียเวลา WPA2 Enterprise สามารถ แต่ไม่ปกติใช้ PSK.

ประเภทการเข้ารหัสใดที่ดีที่สุดสำหรับคุณ AES TKIP หรือทั้งสอง (แก้ไข)

คำถามดั้งเดิมที่โพสต์ในบทความนี้คือคุณควรใช้ AES, TKIP หรือทั้งสองอย่างสำหรับ WPA2?

การเลือกประเภทการเข้ารหัสบนเราเตอร์ของคุณ

ตัวเลือกของคุณ (ขึ้นอยู่กับอุปกรณ์ของคุณ) อาจรวมถึง:

- WPA2 พร้อม TKIP – คุณควรเลือกตัวเลือกนี้หากอุปกรณ์ของคุณเก่าเกินไปที่จะเชื่อมต่อกับประเภทการเข้ารหัส AES ที่ใหม่กว่า

- WPA2 พร้อม AES – นี่เป็นตัวเลือกที่ดีที่สุด (และเป็นค่าเริ่มต้น) สำหรับเราเตอร์ใหม่ที่รองรับ AES บางครั้งคุณจะเห็น WPA2-PSK, ซึ่งโดยปกติจะหมายถึงอุปกรณ์ของคุณรองรับ PSK เป็นค่าเริ่มต้น.

- WPA2 พร้อม AES และ TKIP – นี่เป็นทางเลือกสำหรับลูกค้าเก่าที่ไม่สนับสนุน AES เมื่อคุณใช้ WPA2 กับ AES และ TKIP (ซึ่งคุณอาจต้องทำถ้าสื่อสารกับอุปกรณ์รุ่นเก่า) คุณอาจประสบกับความเร็วในการส่งที่ช้าลง ชุมชน AirHead อธิบายว่านี่เป็นเพราะ“ กลุ่มรหัสจะลดลงไปที่ตัวเลขต่ำสุดเสมอ” AES ใช้พลังงานในการคำนวณมากขึ้นดังนั้นหากคุณมีอุปกรณ์จำนวนมากคุณจะเห็นประสิทธิภาพลดลงรอบสำนักงาน อัตราการถ่ายโอนสูงสุดสำหรับเครือข่ายที่ใช้รหัสผ่าน WEP หรือ WPA (TKIP) คือ 54 Mbps (ที่มา: CNet).

- WPA / WPA2 – คล้ายกับตัวเลือกด้านบนโดยตรงคุณสามารถเลือกตัวเลือกนี้หากคุณมีอุปกรณ์รุ่นเก่าบางตัว แต่ไม่ปลอดภัยเท่ากับตัวเลือก WPA2 เท่านั้น

บนอุปกรณ์ของคุณแทน WPA2 คุณอาจเห็นตัวเลือก“ WPA2-PSK” คุณสามารถรักษาสิ่งนี้เป็นสิ่งเดียวกัน.

เคล็ดลับเพื่อเพิ่มความปลอดภัยของ PSK

ความคิดเห็นของ Terrence Koeman เกี่ยวกับการแลกเปลี่ยนแบบสแต็คทำให้สามารถอ่านได้อย่างกระจ่างแจ้งว่าเหตุใด WPA2-Enterprise จึงมีความปลอดภัยมากกว่า WPA2-Personal เขายังให้คำแนะนำด้านล่าง:

- ตั้งค่า SSID ของคุณ (“เมล็ดพันธุ์” PMK) เป็นสตริงสุ่มจำนวนมากที่สุดเท่าที่คุณได้รับอนุญาตซึ่งจะทำให้ PMK มีความเสี่ยงน้อยลงต่อการโจมตีที่โหดร้าย

- สร้าง PSK แบบสุ่มที่มีความยาวและเปลี่ยนเป็นประจำ

- SSID ที่ไม่เหมือนใครอาจทำให้คุณเสี่ยงต่อการถูกขโมยซึ่งสามารถมองคุณใน Wigle ได้ง่ายขึ้น หากคุณหวาดระแวงจริงๆคุณควรพิจารณาใช้ VPN แทน.

อะไรต่อไป? WPA3 เปิดตัวแล้ว

NetSpot กล่าวว่า“ ข้อเสียเพียงอย่างเดียวของ WPA2 คือปริมาณการประมวลผลที่จำเป็นสำหรับการปกป้องเครือข่ายของคุณ ซึ่งหมายความว่าจำเป็นต้องใช้ฮาร์ดแวร์ที่มีประสิทธิภาพยิ่งขึ้นเพื่อหลีกเลี่ยงประสิทธิภาพเครือข่ายที่ต่ำ ปัญหานี้เกี่ยวข้องกับจุดเชื่อมต่อที่เก่ากว่าซึ่งใช้งานก่อน WPA2 และรองรับ WPA2 ผ่านการอัปเกรดเฟิร์มแวร์เท่านั้น จุดเชื่อมต่อปัจจุบันส่วนใหญ่ได้รับการจัดหาฮาร์ดแวร์ที่มีความสามารถมากขึ้น” และผู้ค้าส่วนใหญ่ยังคงจัดหา WPA2 patches.

WPA2 จะถูกยกเลิกเป็นระยะ ๆ โดย WPA3 ซึ่งจะเปิดตัวในเดือนมิถุนายน 2561 หลังจากการระบุช่องโหว่ความปลอดภัยที่เรียกว่า KRACK ใน WPA2 เมื่อปีที่แล้ว คาดว่าการเปิดตัวจะใช้เวลาสักครู่ (อาจจะถึงปลายปี 2562) ในขณะที่ผู้ขายรับรองและจัดส่งอุปกรณ์ใหม่ ในขณะที่แพทช์สำหรับช่องโหว่ของ KRACK ได้รับการเผยแพร่ แต่ WPA2 นั้นไม่ได้มีความปลอดภัยโดยรวมเท่ากับ WPA3 สำหรับการเริ่มต้นคุณควรแน่ใจว่าคุณเลือกวิธีการเข้ารหัสที่ปลอดภัยที่สุด Skeptic Dion Phillips ผู้เขียน InfiniGate คิดว่า“ …เป็นที่น่าสงสัยว่าอุปกรณ์ไร้สายในปัจจุบันจะได้รับการปรับปรุงเพื่อรองรับ WPA3 และมีแนวโน้มว่าอุปกรณ์คลื่นลูกถัดไปจะผ่านกระบวนการรับรอง”

คุณได้รับมัน; ในที่สุดก็มีโอกาสที่คุณจะต้องซื้อเราเตอร์ใหม่ ในระหว่างนี้เพื่อรักษาความปลอดภัยคุณสามารถแก้ไขและป้องกัน WPA2 ได้.

ยังไม่มีรายงานที่เป็นเอกสารเกี่ยวกับการโจมตี KRACK แต่การรับรอง WPA3 มอบความปลอดภัยมากกว่าแค่เสียบช่องโหว่ KRACK ปัจจุบันเป็นโปรแกรมการรับรองที่เป็นทางเลือกซึ่งจะมีผลบังคับใช้ในเวลาที่เหมาะสมเนื่องจากมีผู้ค้าจำนวนมากที่นำมาใช้ เรียนรู้เพิ่มเติมเกี่ยวกับ WPA2 และ 3 ด้วยบทความของ Comparitech ใน WPA3 คืออะไรและมีความปลอดภัยเพียงใด?

เรียนรู้เพิ่มเติมเกี่ยวกับความปลอดภัยไร้สาย

- การแนะนำทางเทคนิคสำหรับ TKIP, AES และการใช้คำศัพท์ที่ทำให้เข้าใจผิดได้อย่างยอดเยี่ยมคือ The TKIP Hack

- หากคุณกังวลเกี่ยวกับ WPA2 และอุปกรณ์ของคุณรองรับเฉพาะ TKIP ให้เลือก VPN ที่เชื่อถือได้

- ทำความเข้าใจพื้นฐานของการเข้ารหัส

- เรียนรู้วิธีการรักษาความปลอดภัยเราเตอร์ไร้สายของคุณ – คำแนะนำสำหรับผู้ใช้ทั่วไปและทุกคนที่มีข้อมูลที่สำคัญในการปกป้อง

ดูสิ่งนี้ด้วย:

คู่มือทรัพยากรการเข้ารหัส

ปรับปรุงความปลอดภัยทางไซเบอร์ของคุณเอง

ภาพหน้าแรกสำหรับ WPA Protocol โดย Marco Verch ได้รับอนุญาตภายใต้ CC BY 2.0