การเข้าถึงระยะไกลโทรจัน (RAT) เป็นมัลแวร์ประเภทหนึ่งที่ช่วยให้แฮกเกอร์สามารถควบคุมคอมพิวเตอร์ของคุณได้ กิจกรรมการสอดแนมที่แฮ็กเกอร์อาจดำเนินการเมื่อติดตั้ง RAT แตกต่างกันไป สำรวจระบบไฟล์ของคุณ, ดูกิจกรรมบนหน้าจอ, และ กำลังรวบรวมข้อมูลการเข้าสู่ระบบ.

แฮกเกอร์อาจใช้ที่อยู่อินเทอร์เน็ตของคุณเป็นส่วนหนึ่งในกิจกรรมที่ผิดกฎหมายเลียนแบบคุณและโจมตีคอมพิวเตอร์เครื่องอื่น ไวรัสที่ดาวน์โหลดผ่าน RAT จะติดไวรัสคอมพิวเตอร์เครื่องอื่นในขณะเดียวกันก็สร้างความเสียหายให้กับระบบของคุณด้วยการลบหรือเข้ารหัสซอฟต์แวร์ที่จำเป็น.

เราได้รับรายละเอียดมากมายเกี่ยวกับเครื่องมือตรวจจับการบุกรุกและตัวอย่าง RAT ด้านล่าง แต่ถ้าคุณยังไม่มีเวลาอ่านชิ้นงานทั้งหมดนี่คือของเรา รายการเครื่องมือตรวจจับการบุกรุกที่ดีที่สุดสำหรับซอฟต์แวร์ RAT:

- ผู้จัดการเหตุการณ์ความปลอดภัยของ SolarWinds (ทดลองใช้ฟรี) นอกเหนือไปจากการตรวจจับ RAT ด้วยงานการแก้ไขอัตโนมัติที่ช่วยให้คุณบล็อกกิจกรรมของ RAT

- การดื่มอย่างรวดเร็ว อุตสาหกรรมที่แข็งแกร่งใน NIDS เปิดตัวครั้งแรกโดยซิสโก้

- OSSEC โอเพ่นซอร์ส HIDS ได้รับความสามารถในการรวบรวมข้อมูลต่อไปนี้

- Bro ฟรี NIDS สำหรับ Unix, Linux และ Mac OS

- Suricata ตรวจสอบกิจกรรมโปรโตคอล IP, TLS, TCP และ UDP

- เซแกน ไม่ใช่ IDS แบบสแตนด์อโลนเหมาะสำหรับสคริปต์อัตโนมัติ

- หัวหอมปลอดภัย การรวมโอเพ่นซอร์สของเครื่องมือโอเพ่นซอร์สอื่น ๆ ในรายการนี้

- AIDE เชี่ยวชาญในการตรวจจับรูทคิทและการเปรียบเทียบลายเซ็นไฟล์

- OpenWIPS-NG เป็นที่ต้องการสำหรับการสูดดมแพ็คเก็ตไร้สาย

- Samhain ยอดเยี่ยมสำหรับการตั้งค่าการแจ้งเตือน แต่ไม่มีความสามารถในการแก้ไขปัญหาจริง

เครื่องมือซอฟต์แวร์ RAT และ APT

RATs เป็นเครื่องมือที่มักใช้ในการโจมตีของแฮ็กเกอร์แบบซ่อนตัวซึ่งเรียกว่า ภัยคุกคามถาวรขั้นสูง, หรือ APT. การบุกรุกประเภทนี้ไม่ได้มุ่งเน้นไปที่ข้อมูลที่เป็นอันตรายหรือตรวจค้นคอมพิวเตอร์อย่างรวดเร็วเพื่อหาข้อมูล แทน, APT ประกอบด้วยการเข้าชมเครือข่ายของคุณเป็นประจำซึ่งสามารถอยู่ได้นานหลายปี. RAT สามารถใช้เพื่อเปลี่ยนเส้นทางการรับส่งข้อมูลผ่านเครือข่าย บริษัท ของคุณเพื่อปกปิดกิจกรรมที่ผิดกฎหมาย กลุ่มแฮ็กเกอร์บางกลุ่มซึ่งส่วนใหญ่อยู่ในประเทศจีนได้สร้างขึ้นมาแล้ว เครือข่ายแฮ็กเกอร์ ที่ไหลผ่านเครือข่ายองค์กรของโลกและพวกเขาให้เช่าการเข้าถึงทางหลวงอาชญากรรมไซเบอร์นี้แก่แฮกเกอร์รายอื่น สิ่งนี้เรียกว่าดินเผา VPN” และอำนวยความสะดวกโดย RATs.

การรุกรานในช่วงต้น

หนูได้รับอย่างเงียบ ๆ มานานกว่าทศวรรษ เทคโนโลยีดังกล่าวถูกค้นพบว่ามีส่วนร่วมในการขโมยเทคโนโลยีของสหรัฐโดยแฮ็กเกอร์ชาวจีนในปี 2546 เพนตากอนเปิดตัวการสอบสวนที่เรียกว่า ไททันเรน, ซึ่งค้นพบการขโมยข้อมูลจากผู้รับเหมาป้องกันของสหรัฐพร้อมการพัฒนาและจัดประเภทข้อมูลการทดสอบที่ถูกถ่ายโอนไปยังสถานที่ในประเทศจีน.

คุณอาจจำได้ การปิดระบบสายส่งไฟฟ้าชายฝั่งตะวันออกของสหรัฐอเมริกาในปี 2546 และ 2551. สิ่งเหล่านี้ถูกย้อนกลับไปยังประเทศจีนและได้รับการอำนวยความสะดวกโดย RATs กล่าวโดยสรุปแฮ็กเกอร์ที่สามารถรับ RAT เข้าสู่ระบบสามารถเปิดใช้งานซอฟต์แวร์ทั้งหมดที่ผู้ใช้คอมพิวเตอร์เหล่านั้นมี.

สงครามไฮบริด

แฮ็กเกอร์ที่มี RAT สามารถควบคุมสถานีไฟฟ้าเครือข่ายโทรศัพท์โรงงานนิวเคลียร์หรือท่อส่งก๊าซ RATs ไม่เพียง แต่แสดงถึงความเสี่ยงด้านความปลอดภัยขององค์กรเท่านั้น แต่ยังช่วยให้ประเทศคู่สงครามสามารถทำลายประเทศศัตรูได้อีกด้วย.

ผู้ใช้ดั้งเดิมของ RATs สำหรับการจารกรรมทางอุตสาหกรรมและการก่อวินาศกรรมคือแฮกเกอร์จีน นานนับปี, รัสเซียได้ชื่นชมพลังของแรต และรวมเข้ากับคลังแสงทางทหาร ตอนนี้ APT เป็นส่วนหนึ่งของกลยุทธ์รุกรัสเซียอย่างเป็นทางการที่รู้จักกันในชื่อ“สงครามไฮบริด.”

เมื่อรัสเซียเข้ายึดดินแดนจากจอร์เจียในปี 2008 มันใช้การโจมตี DDoS เพื่อบล็อกบริการอินเทอร์เน็ตและ APTs โดยใช้ RATs เพื่อรวบรวมข่าวกรองการควบคุมและทำลายฮาร์ดแวร์ทหารของจอร์เจียและสาธารณูปโภคที่จำเป็น การใช้ RATs ของรัสเซียในการทำให้ยูเครนและรัฐบอลติกเสถียรจนถึงทุกวันนี้.

รัสเซียจ้างกลุ่มแฮ็กเกอร์กึ่งทางการเช่นนี้ APT28. กลุ่มแฮ็กเกอร์อีกกลุ่มหนึ่งที่รู้จักกันในนาม APT15 ถูกใช้อย่างสม่ำเสมอโดยรัฐบาลจีน ชื่อของกลุ่มเหล่านี้อธิบายถึงกลยุทธ์หลักของพวกเขา“ ภัยคุกคามถาวรขั้นสูง” ซึ่งอำนวยความสะดวกโดย RATs.

การเพิ่มขึ้นของความตึงเครียดด้านภาษีการค้าในปี 2561 ได้เห็นการปะทุของกิจกรรมแฮ็กเกอร์จีนโดยเฉพาะกลุ่ม APT15 กึ่งทหาร ปัญหาระหว่างสหรัฐอเมริกาและเกาหลีเหนือที่ดังก้องกังวานมาตั้งแต่ปี 2558 ก็ทำให้กิจกรรม APT ที่ได้รับความช่วยเหลือจากหนูเพิ่มขึ้นในเกาหลีเหนือ.

ดังนั้นในขณะที่ แฮกเกอร์ทั่วโลกใช้ RATs เพื่อสอดแนมใน บริษัท ต่างๆ และขโมยข้อมูลและเงินของพวกเขาปัญหาแรตได้กลายเป็นประเด็นด้านความมั่นคงของชาติไปแล้วในหลายประเทศโดยเฉพาะสหรัฐอเมริกา เราได้รวมตัวอย่างของเครื่องมือ RAT ด้านล่าง.

ป้องกันซอฟต์แวร์โทรจัน Remote Access

ระบบป้องกันไวรัสไม่สามารถทำได้ดีกับ RATs. บ่อยครั้งที่การติดเชื้อของคอมพิวเตอร์หรือเครือข่ายนั้นตรวจไม่พบเป็นเวลาหลายปี. วิธีการทำให้งงงวยที่ใช้โดยโปรแกรมแบบขนานเพื่อปิดบังขั้นตอนของ RAT ทำให้ยากต่อการตรวจจับ โมดูลการคงอยู่ที่ใช้เทคนิครูตคิตหมายความว่า RAT ยากต่อการกำจัด บางครั้งทางออกเดียวที่จะกำจัดคอมพิวเตอร์ของคุณจาก RAT คือการล้างซอฟต์แวร์ทั้งหมดของคุณและติดตั้งระบบปฏิบัติการใหม่.

ระบบป้องกัน RAT นั้นหายากเพราะซอฟต์แวร์ RAT สามารถระบุได้เมื่อทำงานบนระบบของคุณเท่านั้น วิธีที่ดีที่สุดในการจัดการปัญหา RAT คือ ใช้ระบบตรวจจับการบุกรุก. Comparitech มีคำแนะนำเกี่ยวกับระบบตรวจจับการบุกรุกซึ่งจะให้คำอธิบายโดยละเอียดเกี่ยวกับการทำงานของระบบเหล่านี้และเครื่องมือแนะนำที่แนะนำ.

เครื่องมือตรวจจับซอฟต์แวร์ RAT ที่ดีที่สุด

ที่นี่เราตรวจสอบ เครื่องมือตรวจจับซอฟต์แวร์ RAT ที่ดีที่สุด:

1. SolarWinds Security Event Manager (ทดลองใช้ฟรี)

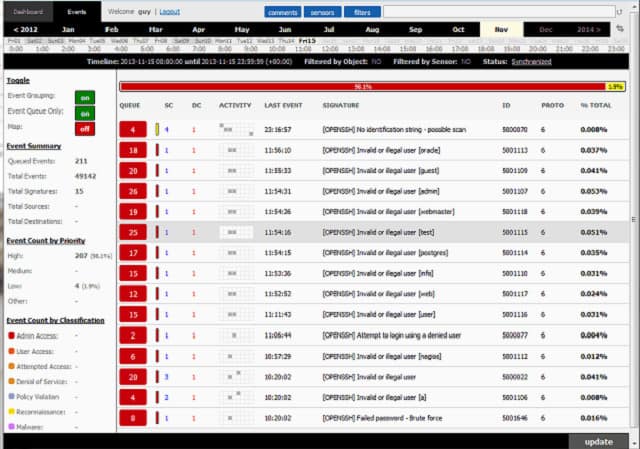

ระบบตรวจจับการบุกรุกเป็นเครื่องมือสำคัญในการบล็อกการบุกรุกของซอฟต์แวร์ที่สามารถหลบเลี่ยงการตรวจจับโดยโปรแกรมป้องกันไวรัสและไฟร์วอลล์ SolarWinds Security Event Manager เป็นระบบตรวจจับการบุกรุกบนโฮสต์ อย่างไรก็ตามมีส่วนหนึ่งของเครื่องมือที่ทำงานเป็นระบบตรวจจับการบุกรุกบนเครือข่าย นี่คือ Snort Log Analyzer คุณสามารถอ่านเพิ่มเติมเกี่ยวกับ Snort ด้านล่าง แต่คุณควรรู้ไว้ที่นี่ว่าเป็น Sniffer แพ็คเก็ตที่ใช้กันอย่างแพร่หลาย ด้วยการใช้ Snort เป็นตัวรวบรวมข้อมูลเพื่อป้อนเข้าสู่ Snort Log Analyzer คุณจะได้รับการวิเคราะห์ข้อมูลทั้งในอดีตและปัจจุบันจาก Security Event Manager.

ความสามารถสองอย่างนี้จะให้บริการข้อมูลด้านความปลอดภัยและการจัดการเหตุการณ์ (SIEM) อย่างเต็มรูปแบบ ซึ่งหมายความว่าคุณสามารถดูเหตุการณ์ที่จับ Snort สดและตรวจสอบลายเซ็นการบุกรุกข้ามแพ็คเก็ตที่ระบุผ่านบันทึกไฟล์บันทึก.

Security Event Manager นอกเหนือจากการตรวจจับของ RAT เนื่องจากมีงานการแก้ไขอัตโนมัติที่ช่วยให้คุณบล็อกกิจกรรมของ RAT เครื่องมือดังกล่าวสอดคล้องกับมาตรฐานความปลอดภัยของข้อมูลต่างๆรวมถึง PCI DSS, HIPAA, SOX, และ ซ่า STIG.

SolarWinds Security Event Manager สามารถติดตั้งบน Windows Server ยูทิลิตีนี้ไม่สามารถใช้งานได้ฟรี แต่คุณสามารถใช้งานได้ใน ทดลองใช้ฟรี 30 วัน.

SolarWinds Security Event Manager ดาวน์โหลดทดลองใช้ฟรี 30 วัน

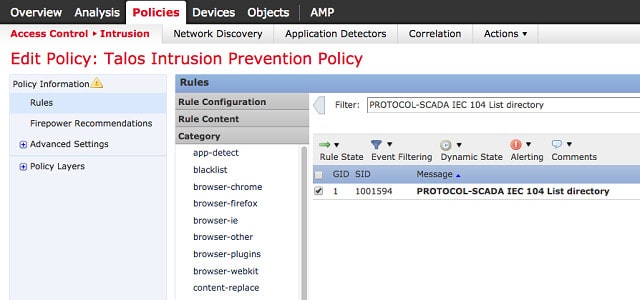

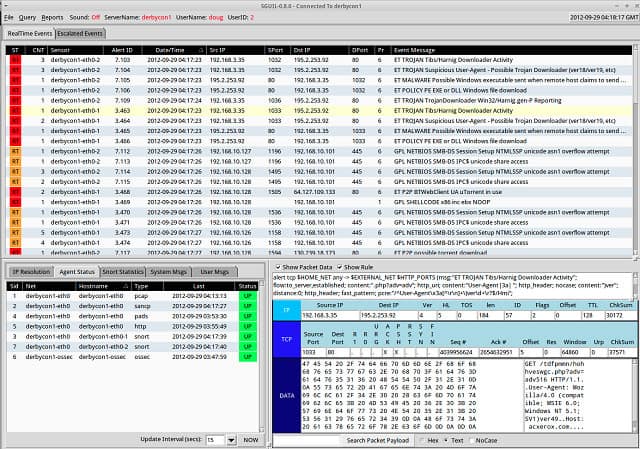

2. Snort

Snort ใช้งานได้ฟรีและเป็นผู้นำในอุตสาหกรรม NIDS, ซึ่งเป็น ระบบตรวจจับการบุกรุกเครือข่าย. ระบบนี้ถูกสร้างโดย ระบบของซิสโก้ และสามารถติดตั้งได้ ของ windows, ลินุกซ์, และ ยูนิกซ์. Snort สามารถใช้กลยุทธ์การป้องกันซึ่งทำให้ ระบบป้องกันการบุกรุก. มันมีสามตัวเลือกโหมด:

- โหมดดมกลิ่น – ดมกลิ่นแพ็คเก็ตสด

- Packet logger – บันทึกแพ็กเก็ตลงในไฟล์

- การตรวจจับการบุกรุก – รวมถึงโมดูลการวิเคราะห์

ใช้โหมด IDS ของ Snort“นโยบายพื้นฐาน” กับข้อมูล เหล่านี้คือกฎการแจ้งเตือนที่ให้การตรวจจับการบุกรุก. สามารถรับนโยบายได้ฟรีจากเว็บไซต์ Snort, แหล่งที่มาจากชุมชนผู้ใช้หรือคุณสามารถเขียนของคุณเอง เหตุการณ์ที่น่าสงสัยที่ Snort สามารถเน้นได้ ได้แก่ สแกนพอร์ตล่องหน, การโจมตีบัฟเฟอร์ล้น, การโจมตี CGI, หัววัด SMB, และ ลายนิ้วมือ OS. Snort มีความสามารถทั้งสองอย่าง วิธีตรวจจับลายเซ็น และ ระบบที่ใช้ความผิดปกติ.

ส่วนหน้าของ Snort นั้นไม่ดีมากและผู้ใช้ส่วนใหญ่มีส่วนต่อประสานข้อมูลจาก Snort ไปยังคอนโซลและเครื่องมือในการวิเคราะห์ที่ดีขึ้นเช่น Snorby, ฐาน, Squil, และ Anaval.

3. OSSEC

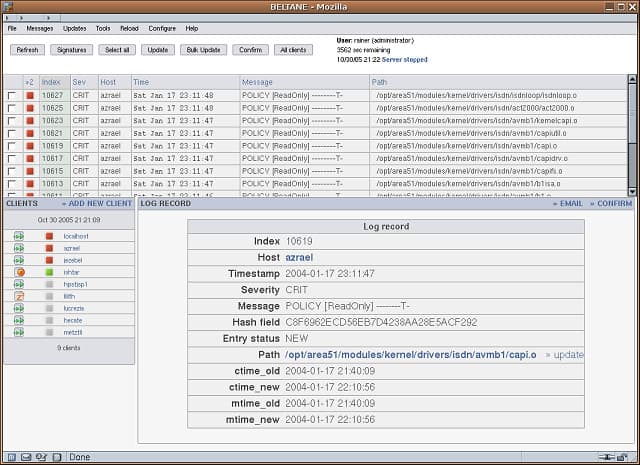

OSSEC ย่อมาจาก Open Source HIDS Security HIDS คือ ระบบตรวจจับการบุกรุกโฮสต์, ที่ ตรวจสอบเหตุการณ์บนคอมพิวเตอร์ ในเครือข่ายแทนที่จะพยายาม พบความผิดปกติในการรับส่งข้อมูลเครือข่าย, ซึ่งเป็นอะไร ระบบตรวจจับการบุกรุกเครือข่าย ทำ. OSSEC เป็นผู้นำ HIDS ปัจจุบันและสามารถติดตั้งได้ ยูนิกซ์, ลินุกซ์ และ Mac OS ระบบปฏิบัติการ. แม้ว่ามันจะไม่สามารถทำงานบนคอมพิวเตอร์ที่ใช้ Windows แต่ก็สามารถรับข้อมูลได้ OSSEC ตรวจสอบบันทึกเหตุการณ์เพื่อค้นหากิจกรรม RAT ซอฟต์แวร์นี้เป็นโครงการโอเพ่นซอร์สที่เป็นเจ้าของโดย บริษัท รักษาความปลอดภัยทางไซเบอร์, Trend Micro.

นี่เป็นเครื่องมือรวบรวมข้อมูลซึ่งไม่มีส่วนหน้าที่ใช้งานง่าย โดยทั่วไปส่วนหน้าของระบบนี้จัดทำโดยเครื่องมืออื่น ๆ เช่น Splunk, Kibana, หรือ Graylog. เอ็นจิ้นการตรวจจับของ OSSEC ขึ้นอยู่กับ นโยบาย, เงื่อนไขการแจ้งเตือนที่อาจเกิดขึ้นในข้อมูล. คุณสามารถรับแพคเกจนโยบายที่เขียนไว้ล่วงหน้าจากผู้ใช้ OSSEC รายอื่น ใครทำให้แพ็คเกจของพวกเขาสามารถใช้ได้ฟรีบนฟอรัมชุมชนผู้ใช้ OSSEC คุณยังสามารถเขียนนโยบายของคุณเอง.

4. น้องชาย

พี่ชายเป็น ฟรี NIDS ที่สามารถติดตั้งได้ ยูนิกซ์, ลินุกซ์, และ Mac OS. นี่คือระบบการตรวจสอบเครือข่ายที่มีวิธีการตรวจจับการบุกรุก IDS รวบรวมข้อมูลแพ็คเก็ตไปยังไฟล์เพื่อการวิเคราะห์ในภายหลัง NIDS ที่ทำงานกับข้อมูลสดพลาดตัวระบุการบุกรุกบางอย่างเนื่องจากแฮกเกอร์บางครั้งแบ่งการส่งข้อความ RAT ผ่านหลาย ๆ แพ็คเก็ต ดังนั้น, แอปพลิเคชันเลเยอร์ NIDS เช่น Bro มีความสามารถในการตรวจจับที่ดีขึ้น เพราะมันใช้การวิเคราะห์ข้ามแพ็กเก็ต Bro ใช้ทั้งสองอย่าง การวิเคราะห์โดยใช้ลายเซ็น และ การตรวจจับที่ผิดปกติ.

เครื่องมือจัดกิจกรรม Bro “ ฟัง” เพื่อเรียกใช้เหตุการณ์เช่นการเชื่อมต่อ TCP ใหม่หรือคำขอ HTTP และบันทึกไว้. สคริปต์นโยบาย จากนั้นค้นหาไฟล์บันทึกเหล่านั้นเพื่อค้นหารูปแบบการทำงานเช่นกิจกรรมที่ผิดปกติและไร้เหตุผลที่ดำเนินการโดยบัญชีผู้ใช้เดียว. Bro จะติดตามกิจกรรม HTTP, DNS และ FTP. นอกจากนี้ยังรวบรวมการแจ้งเตือน SNMP และสามารถใช้เพื่อตรวจจับการเปลี่ยนแปลงการกำหนดค่าอุปกรณ์และข้อความ SNMP Trap.

5. Suricata

Suricata คือ NIDS ที่สามารถติดตั้งได้ ของ windows, ลินุกซ์, Mac OS, และ ยูนิกซ์. นี่คือ ระบบค่าธรรมเนียม ที่ใช้ การวิเคราะห์ชั้นแอปพลิเคชัน, ดังนั้นมันจะตรวจจับลายเซ็นที่กระจายไปทั่วแพ็กเก็ต จอภาพ Suricata IP, TLS, TCP, และ UDP กิจกรรมโปรโตคอลและมุ่งเน้นไปที่การใช้งานเครือข่ายที่สำคัญเช่น FTP, HTTP, ICMP, และ SMB. นอกจากนี้ยังสามารถตรวจสอบ TLS ใบรับรองและมุ่งเน้น HTTP คำขอและ DNS โทร นอกจากนี้ยังมีเครื่องมือการแยกไฟล์ที่ เปิดใช้งานการวิเคราะห์ไฟล์ที่ติดไวรัส.

Suricata มีโมดูลสคริปต์ในตัวที่ช่วยให้คุณสามารถ รวมกฎ และรับโปรไฟล์การตรวจจับที่แม่นยำยิ่งขึ้น IDS นี้ใช้ ทั้งวิธีการตรวจจับที่ใช้ลายเซ็นและผิดปกติ. เขียนไฟล์กฎ VRT สำหรับ การดื่มอย่างรวดเร็ว ยังสามารถนำเข้าสู่ Surcata ได้เพราะ IDS นี้เข้ากันได้กับแพลตฟอร์ม Snort นี่ก็หมายความว่า Snorby, ฐาน, Squil, และ Anaval สามารถทำหน้าที่เป็นส่วนหน้าไปยัง Suricata ได้ อย่างไรก็ตาม Suricata GUI นั้นซับซ้อนมากและรวมถึงการแสดงข้อมูลกราฟิกดังนั้นคุณอาจไม่จำเป็นต้องใช้เครื่องมืออื่นเพื่อดูและวิเคราะห์ข้อมูล.

6. เซแกน

เซแกนคือ ระบบตรวจจับการบุกรุกบนโฮสต์ฟรี ที่สามารถติดตั้งได้ ยูนิกซ์, ลินุกซ์, และ Mac OS. คุณไม่สามารถเรียกใช้ Sagan บน Windows ได้ แต่ทำได้ ฟีดเหตุการณ์ Windows เข้าสู่ระบบ. ข้อมูลที่รวบรวมโดย การดื่มอย่างรวดเร็ว, Suricata, หรือ Bro สามารถนำเข้าสู่เซแกนซึ่งให้เครื่องมือวิเคราะห์ข้อมูลของยูทิลิตี้นี้ NIDS มุมมองเช่นเดียวกับพื้นเมือง HIDS ความสามารถในการ Sagan ยังเข้ากันได้กับระบบชนิด Snort อื่น ๆ เช่น Snorby, ฐาน, Squil, และ Anaval, ซึ่งทั้งหมดสามารถให้ส่วนหน้าสำหรับการวิเคราะห์ข้อมูล.

เซแกนคือ เครื่องมือวิเคราะห์บันทึก และจำเป็นต้องใช้ร่วมกับระบบรวบรวมข้อมูลอื่น ๆ เพื่อสร้างระบบตรวจจับการบุกรุกแบบเต็ม ยูทิลิตี้รวมถึง ตัวระบุตำแหน่ง IP, เพื่อให้คุณสามารถติดตามแหล่งที่มาของกิจกรรมที่น่าสงสัยไปยังสถานที่. นอกจากนี้ยังสามารถจัดกลุ่มกิจกรรมที่อยู่ IP ที่น่าสงสัยเพื่อระบุทีมหรือการโจมตีแบบกระจาย. โมดูลการวิเคราะห์ทำงานร่วมกับ ทั้งวิธีการตรวจจับลายเซ็นและความผิดปกติ.

เซแกนสามารถ รันสคริปต์โดยอัตโนมัติเพื่อล็อคเครือข่าย เมื่อตรวจพบเหตุการณ์เฉพาะ มันทำงานป้องกันเหล่านี้ ผ่านการโต้ตอบกับตารางไฟร์วอลล์. ดังนั้นนี่คือระบบป้องกันการบุกรุก.

7. หัวหอมปลอดภัย

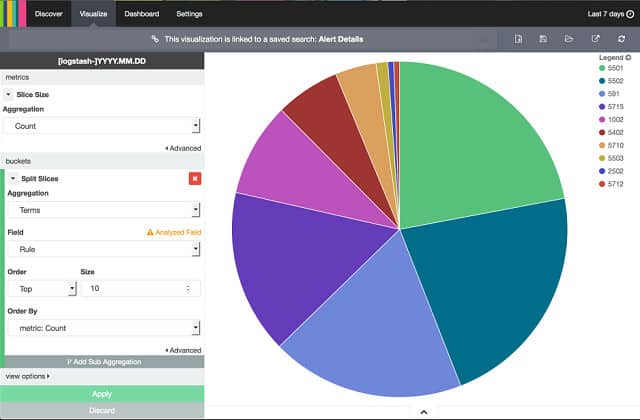

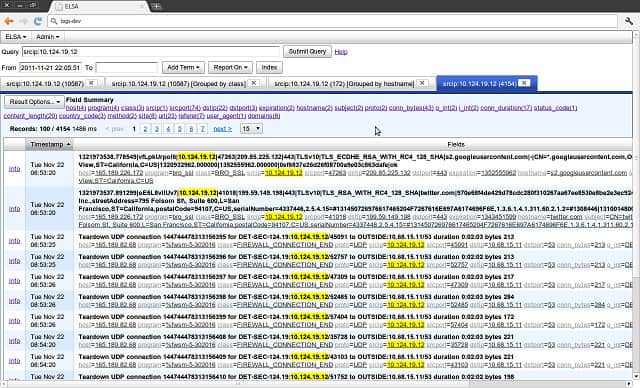

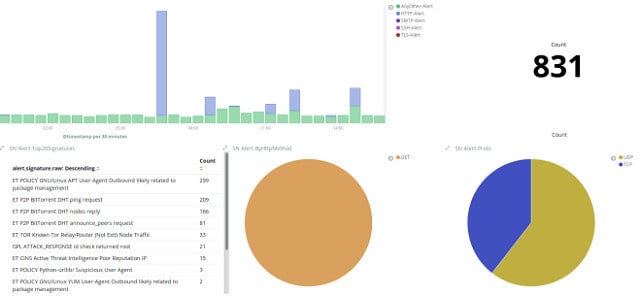

หัวหอมความปลอดภัยได้รับการพัฒนาโดยการประกบกันรหัสสำหรับ การดื่มอย่างรวดเร็ว, Suricata, OSSEC, Bro, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, และ NetworkMiner, ซึ่งเป็นโครงการโอเพ่นซอร์สทั้งหมด เครื่องมือนี้เป็น NIDS ที่ใช้ Linux ฟรี ซึ่งรวมถึง HIDS ฟังก์ชั่น มันถูกเขียนขึ้นเพื่อทำงานโดยเฉพาะใน อูบุนตู.

การวิเคราะห์แบบโฮสต์จะตรวจสอบการเปลี่ยนแปลงไฟล์และ การวิเคราะห์เครือข่ายดำเนินการโดย packet sniffer, ซึ่งสามารถแสดงข้อมูลที่ผ่านบนหน้าจอและเขียนไปยังไฟล์ เอ็นจิ้นการวิเคราะห์ของ Security Onion นั้นซับซ้อนเนื่องจากเป็นการรวมขั้นตอนของเครื่องมือต่าง ๆ มากมาย มันรวมถึงการตรวจสอบสถานะอุปกรณ์เช่นเดียวกับการวิเคราะห์การจราจร มี ทั้งกฎการแจ้งเตือนตามลายเซ็นและผิดปกติ รวมอยู่ในระบบนี้ ส่วนต่อประสานของ Kibana ให้แดชบอร์ดสำหรับหัวหอมด้านความปลอดภัยและมีกราฟและแผนภูมิเพื่อความสะดวกในการวิเคราะห์ข้อมูล.

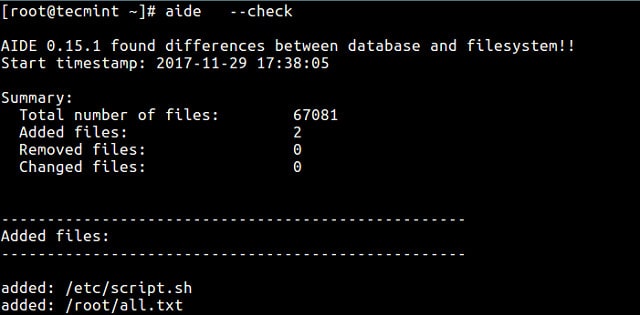

8. ผู้ช่วย

AIDE หมายถึง“สภาพแวดล้อมการตรวจจับการบุกรุกขั้นสูง.” นี่คือ HIDS ฟรี ที่ทำงานบน Mac OS, ยูนิกซ์, และ ลินุกซ์. IDS นี้มุ่งเน้นไปที่ การตรวจสอบรูตคิต และ การเปรียบเทียบลายเซ็นไฟล์. โมดูลการรวบรวมข้อมูลจะเติมข้อมูล ฐานข้อมูลของคุณลักษณะ ที่รวบรวมจากไฟล์บันทึก ฐานข้อมูลนี้เป็นภาพรวมสถานะระบบและ การเปลี่ยนแปลงใด ๆ ในการแจ้งเตือนการกำหนดค่าอุปกรณ์. การเปลี่ยนแปลงเหล่านั้นสามารถยกเลิกได้โดยอ้างอิงกับฐานข้อมูลหรือสามารถอัปเดตฐานข้อมูลเพื่อแสดงการเปลี่ยนแปลงการกำหนดค่าที่ได้รับอนุญาต.

การตรวจสอบระบบจะดำเนินการตามความต้องการและไม่ต่อเนื่อง แต่ มันสามารถกำหนดเวลาเป็นงานในอดีต. ฐานกฎของ AIDE ใช้ ทั้งวิธีการตรวจสอบโดยใช้ลายเซ็นและความผิดปกติ.

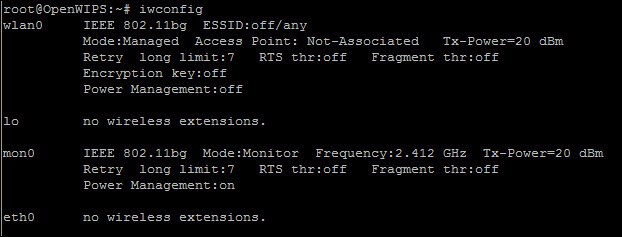

9. OpenWIPS-NG

OpenWIPS-NG มาจากผู้พัฒนา Aircrack-ng. ในความเป็นจริงมันรวม Aircrack-NG เป็นของมัน ดมกลิ่นแพ็คเก็ตไร้สาย. Aircrack-NG เป็นเครื่องมือแฮ็กเกอร์ที่รู้จักกันดีดังนั้นความสัมพันธ์นี้อาจทำให้คุณระวังตัวเล็กน้อย WIPS หมายถึง“ระบบป้องกันการบุกรุกแบบไร้สาย” และมัน ทำงานบน Linux. นี่คือ ยูทิลิตี้ฟรี ที่มีสามองค์ประกอบ:

- เซ็นเซอร์ – แพ็คเก็ตดมกลิ่น

- เซิร์ฟเวอร์ – ฐานข้อมูลกฎการจัดเก็บและวิเคราะห์ข้อมูล

- ส่วนต่อประสาน – ปลายด้านหน้าที่ผู้ใช้หันเข้าหา.

เซ็นเซอร์ยังเป็น เครื่องส่งสัญญาณ, ดังนั้นมันสามารถ ใช้การดำเนินการป้องกันการบุกรุก และทำลายการส่งสัญญาณที่ไม่พึงประสงค์ เซิร์ฟเวอร์ทำการวิเคราะห์ และยังเปิดตัวนโยบายการแทรกแซงเพื่อสกัดกั้นการบุกรุกที่ตรวจพบ โมดูลอินเตอร์เฟสแสดงเหตุการณ์ และแจ้งเตือนไปยังผู้ดูแลระบบ นี่คือที่การตั้งค่าสามารถ tweaked และการกระทำการป้องกันสามารถปรับเปลี่ยนหรือแทนที่.

10. Samhain

Samhain ผลิตโดย Samhain Design Labs ในประเทศเยอรมนีคือ ระบบตรวจจับการบุกรุกบนโฮสต์ฟรี ที่ติดตั้ง ยูนิกซ์, ลินุกซ์, และ Mac OS. มันใช้ตัวแทนที่ทำงานในจุดต่าง ๆ บนเครือข่ายซึ่งรายงานกลับไปที่โมดูลการวิเคราะห์ส่วนกลาง แต่ละตัวแทนดำเนินการ การตรวจสอบความสมบูรณ์ของไฟล์, การตรวจสอบไฟล์บันทึก, และ ตรวจสอบพอร์ต. กระบวนการมองหา ไวรัสรูทคิท, SUIDs อันธพาล (สิทธิ์การเข้าถึงของผู้ใช้) และ กระบวนการที่ซ่อนอยู่.

เครือข่ายการสื่อสารระหว่างตัวแทนและคอนโซลคือ ป้องกันโดยการเข้ารหัส. การเชื่อมต่อสำหรับการจัดส่งข้อมูลไฟล์บันทึกรวมถึงข้อกำหนดการตรวจสอบซึ่ง ป้องกันผู้บุกรุกจากการไฮแจ็คหรือเปลี่ยนกระบวนการตรวจสอบ.

Samhain จะเน้นสัญญาณเตือนการบุกรุก แต่ก็ไม่มีกระบวนการแก้ปัญหาใด ๆ คุณจะต้องสำรองข้อมูลไฟล์กำหนดค่าและข้อมูลประจำตัวของผู้ใช้เพื่อดำเนินการเพื่อแก้ไขปัญหาที่จอภาพ Samhain แสดง. Samhain คอยปกป้องกระบวนการของมันด้วยเทคโนโลยีซ่อนตัว, เรียกว่า“ซูรินาเม” เพื่อป้องกันไม่ให้ผู้บุกรุกจัดการหรือสังหาร IDS. ไฟล์บันทึกกลางและการสำรองข้อมูลการกำหนดค่าจะถูกเซ็นชื่อด้วยคีย์ PGP เพื่อป้องกันการปลอมแปลงโดยผู้บุกรุก.

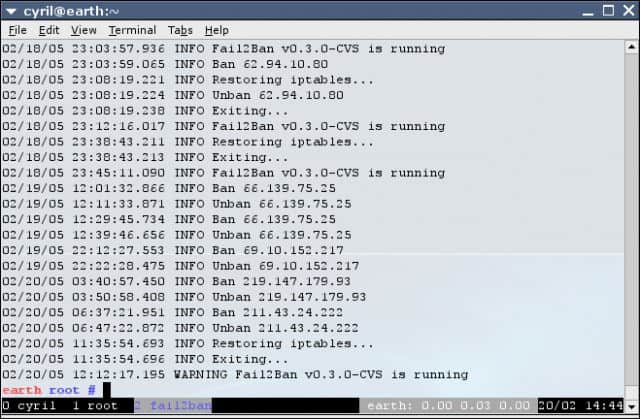

11. Fail2Ban

Fail2Ban คือ ระบบป้องกันการบุกรุกบนโฮสต์โดยไม่เสียค่าใช้จ่าย ที่ทำงานบน ยูนิกซ์, ลินุกซ์, และ Mac OS X. IDS วิเคราะห์ไฟล์บันทึกและ กำหนดแบนที่อยู่ IP ที่แสดงพฤติกรรมที่น่าสงสัย. การล็อกอัตโนมัติเกิดขึ้นในกฎ Netfilter / IPtables หรือ PF และตาราง hosts.deny ของ TCP Wrapper บล็อกเหล่านี้มักใช้เวลาเพียงไม่กี่นาทีเท่านั้น แต่ ที่เพียงพอที่จะทำลายสถานการณ์การถอดรหัสรหัสผ่านแบบอัตโนมัติกำลังมาตรฐาน. สถานการณ์การแจ้งเตือนรวมถึงความพยายามในการเข้าสู่ระบบล้มเหลวมากเกินไป ปัญหาของ Fail2Ban คือมันเน้นไปที่การกระทำซ้ำ ๆ จากที่อยู่เดียว สิ่งนี้ไม่สามารถจัดการกับแคมเปญถอดรหัสรหัสผ่านแบบกระจายหรือการโจมตี DDoS ได้.

ขอบเขตการตรวจสอบของระบบถูกกำหนดโดยชุด“ฟิลเตอร์.“ สิ่งเหล่านี้สั่งให้ IPS บริการที่จะตรวจสอบ เหล่านี้ ได้แก่ Postfix, Apache, เซิร์ฟเวอร์จดหมาย Courier, Lighttpd, sshd, vsftpd และ qmail. ตัวกรองแต่ละตัวจะรวมกับการกระทำที่จะดำเนินการในกรณีที่ตรวจพบเงื่อนไขการแจ้งเตือน การรวมกันของตัวกรองและการกระทำที่เรียกว่า “คุก.”

โปรแกรมและตัวอย่างของ RAT

มีระบบการเข้าถึงระยะไกลจำนวนมากที่อาจมีแอปพลิเคชันที่ถูกกฎหมาย แต่เป็นที่รู้จักกันดีว่าเป็นเครื่องมือที่มี แฮกเกอร์ส่วนใหญ่ใช้เป็นส่วนหนึ่งของโทรจัน เหล่านี้ ถูกจัดประเภทเป็นโทรจันการเข้าถึงระยะไกล รายละเอียดของ RAT ที่รู้จักกันดีมีการอธิบายไว้ด้านล่าง.

กลับ Orifice

Back Orifice ซึ่งเรียกอีกอย่างว่า BO คือ หนูอเมริกันทำ ที่ได้รับรอบตั้งแต่ปี 1998 นี่คือคุณปู่ของ RATs และได้รับ ปรับปรุงและดัดแปลงโดยกลุ่มแฮ็กเกอร์อื่น ๆ เพื่อผลิตระบบ RAT ใหม่. ระบบเดิมใช้ประโยชน์จากจุดอ่อนใน Windows 98 รุ่นที่ใหม่กว่าซึ่งทำงานบนระบบปฏิบัติการ Windows รุ่นใหม่กว่าคือ Back Orifice 2000 และ ปากกลับลึก.

RAT นี้สามารถซ่อนตัวเองภายในระบบปฏิบัติการซึ่งในตอนแรกทำให้ตรวจจับได้ยาก อย่างไรก็ตามทุกวันนี้, ระบบป้องกันไวรัสส่วนใหญ่มีไฟล์ที่ปฏิบัติการได้ของ Back Orifice และพฤติกรรมการบดเคี้ยวที่บันทึกไว้ในฐานข้อมูล เป็นลายเซ็นต์ที่ต้องระวัง คุณสมบัติที่ดีของซอฟต์แวร์นี้ก็คือมันมี คอนโซลที่ใช้งานง่าย ซึ่งผู้บุกรุกสามารถใช้เพื่อนำทางไปรอบ ๆ ระบบที่ติดเชื้อ องค์ประกอบระยะไกลสามารถเล็ดรอดเข้าสู่คอมพิวเตอร์เป้าหมายผ่านทางโทรจัน เมื่อติดตั้งแล้วโปรแกรมเซิร์ฟเวอร์นี้จะสื่อสารกับคอนโซลลูกค้าโดยใช้ขั้นตอนการเชื่อมต่อเครือข่ายมาตรฐาน Back Orifice นั้นใช้หมายเลขพอร์ต 21337.

สัตว์ป่า

Beast RAT โจมตีระบบ Windows จาก Windows 95 ถึง Windows 10. สิ่งนี้ใช้สถาปัตยกรรมไคลเอนต์ – เซิร์ฟเวอร์เดียวกับที่ Back Orifice เป็นผู้บุกเบิกในส่วนของเซิร์ฟเวอร์ของระบบซึ่งเป็นมัลแวร์ที่ได้รับการติดตั้งอย่างซ่อนเร้นบนคอมพิวเตอร์เป้าหมาย. เมื่อองค์ประกอบเซิร์ฟเวอร์ทำงานได้แฮ็คเกอร์สามารถเข้าถึงคอมพิวเตอร์เหยื่อที่จะผ่านโปรแกรมไคลเอนต์. ไคลเอนต์เชื่อมต่อกับคอมพิวเตอร์เป้าหมายที่หมายเลขพอร์ต 6666 เซิร์ฟเวอร์ยังสามารถเปิดการเชื่อมต่อกลับไปยังไคลเอนต์และที่ใช้หมายเลขพอร์ต 9999. เดรัจฉานถูกเขียนขึ้นในปี 2545 และยังคงใช้กันอย่างแพร่หลาย.

Bifrost

โทรจันนี้เริ่มติดเชื้อด้วยการติดตั้งโปรแกรมสร้างเซิร์ฟเวอร์ เริ่มแรกโปรแกรมนี้จะทำการติดต่อกับเซิร์ฟเวอร์คำสั่งและการควบคุมและรอคำแนะนำ โทรจันติดเชื้อระบบ Windows จาก Windows 95 เป็น Windows 10. อย่างไรก็ตามความสามารถของมันจะลดลงใน Windows เวอร์ชั่น XP และใหม่กว่า.

เมื่อมีการทริกเกอร์ตัวสร้างเซิร์ฟเวอร์จะตั้งค่าโปรแกรมเซิร์ฟเวอร์บนคอมพิวเตอร์เป้าหมาย สิ่งนี้ทำให้แฮกเกอร์ใช้โปรแกรมไคลเอนต์ที่เกี่ยวข้องเพื่อเข้าถึงคอมพิวเตอร์ที่ติดเชื้อและดำเนินการตามคำสั่งได้ตามต้องการ ซอฟต์แวร์เซิร์ฟเวอร์ถูกเก็บไว้ใน C: \ Windows \ Bifrost \ server.exe หรือ C: \ Program Files \ Bifrost \ server.exe. ไดเรกทอรีและไฟล์นี้ ถูกซ่อนอยู่ และอื่น ๆ ระบบป้องกันไวรัสบางระบบไม่สามารถตรวจจับ Bifrost ได้.

ตัวสร้างเซิร์ฟเวอร์ไม่ได้สิ้นสุดการดำเนินการเมื่อสร้างเซิร์ฟเวอร์แล้ว แต่มันทำงานเป็น ระบบคงอยู่ และจะสร้างเซิร์ฟเวอร์ใหม่ในตำแหน่งอื่นและใช้ชื่ออื่นหากการติดตั้งเซิร์ฟเวอร์ดั้งเดิมถูกตรวจพบและลบออก. ตัวสร้างเซิร์ฟเวอร์ยังใช้เมธอด rootkit เพื่อปิดบังกระบวนการเซิร์ฟเวอร์ และทำให้ระบบตรวจจับการบุกรุกทำได้ยากมาก.

ตั้งแต่ Windows Vista ความสามารถในการทำลายแบบเต็มรูปแบบของ Bifrost นั้นช้าลงเพราะ บริการจำนวนมากที่มัลแวร์ใช้ต้องการสิทธิ์ของระบบ. อย่างไรก็ตามหากผู้ใช้ถูกหลอกให้ติดตั้งตัวสร้างเซิร์ฟเวอร์ปลอมที่มีสิทธิ์ระบบระบบ Bifrost สามารถทำงานได้อย่างสมบูรณ์และยากที่จะลบ.

ที่เกี่ยวข้อง: โปรแกรมลบการตรวจหาและสแกนเนอร์รูทคิตที่ดีที่สุดฟรี

Blackshades

Blackshades เป็นเครื่องมือแฮ็คแบบปิดนั่นคือ ขายให้กับแฮกเกอร์โดยนักพัฒนาในราคา $ 40 ต่อป๊อป. FBI คาดการณ์ว่าผู้ผลิตจะได้รับรายได้จากการจำหน่ายซอฟต์แวร์นี้ทั้งหมด 340,000 ดอลลาร์. นักพัฒนาถูกปิดตัวลงและถูกจับกุมในปี 2555 และการจับกุมครั้งที่สองในปี 2557 มีผู้ใช้แบล็กเชดส์มากกว่า 100 คน. อย่างไรก็ตามยังมีสำเนาของระบบ Blackshades ในการหมุนเวียนและยังคงใช้งานอยู่. Blackshades กำหนดเป้าหมายไปยัง Microsoft Windows จาก Windows 95 เป็น Windows 10.

ชุดเครื่องมือประกอบด้วยวิธีการติดเชื้อเช่นรหัสที่เป็นอันตรายเพื่อฝังในเว็บไซต์ที่เรียกรูทีนการติดตั้ง องค์ประกอบอื่น ๆ เผยแพร่ RAT โดยส่งลิงค์ไปยังเว็บเพจที่ติดไวรัส สิ่งเหล่านี้จะถูกส่งไป รายชื่อสื่อสังคมออนไลน์ของผู้ใช้ที่ติดเชื้อ.

มัลแวร์ทำให้แฮกเกอร์สามารถเข้าถึงระบบไฟล์ของคอมพิวเตอร์เป้าหมายและดาวน์โหลดและเรียกใช้ไฟล์. การใช้งานของโปรแกรมรวมถึงฟังก์ชั่น botnet ที่ทำให้คอมพิวเตอร์เป้าหมายสามารถเปิดใช้งานการปฏิเสธการโจมตีบริการได้. คอมพิวเตอร์ที่ติดเชื้อยังสามารถใช้เป็นพร็อกซีเซิร์ฟเวอร์เพื่อกำหนดเส้นทางการรับส่งข้อมูลของแฮ็กเกอร์และ ให้ความคุ้มครองข้อมูลประจำตัวสำหรับกิจกรรมแฮ็กเกอร์อื่น ๆ.

ชุดเครื่องมือ Blackshades ใช้งานง่ายมากและช่วยให้ผู้ที่ขาดทักษะทางเทคนิคในการเป็นแฮกเกอร์. ระบบสามารถใช้เพื่อสร้างการโจมตี ransomware. โปรแกรมทำให้งงงวยตัวที่สองที่ขายอยู่ข้างๆ Blackshades จะเก็บโปรแกรมที่ซ่อนไว้ทำให้สามารถเรียกใช้งานอีกครั้งเมื่อถูกฆ่าและหลีกเลี่ยงการตรวจจับโดยซอฟต์แวร์ป้องกันไวรัส.

ท่ามกลางการโจมตีและเหตุการณ์ต่าง ๆ ที่สืบเนื่องมาจาก Blackshades คือ แคมเปญ 2012 ของการหยุดชะงักที่กำหนดเป้าหมายกองกำลังฝ่ายค้านของซีเรีย.

ดูเพิ่มเติมที่: [year]-[year] Ransomware สถิติและข้อเท็จจริง

คู่มือการกำจัด Ransomware: การจัดการกับสายพันธุ์ทั่วไปของ Ransomware

DarkComet

แฮ็กเกอร์ชาวฝรั่งเศส Jean-Pierre Lesueur พัฒนา DarkComet ในปี 2008 แต่ระบบไม่ได้เพิ่มขึ้นอย่างมากจนถึงปี 2012 นี่คือระบบแฮ็กเกอร์อีกตัวหนึ่งที่กำหนดเป้าหมายระบบปฏิบัติการ Windows จาก Windows 95 ถึง Windows 10. มีอินเทอร์เฟซที่ใช้งานง่ายและทำให้ผู้ที่ไม่มีทักษะด้านเทคนิคทำการโจมตีของแฮ็กเกอร์.

ซอฟต์แวร์นี้ช่วยให้สามารถสอดแนมผ่านการล็อกคีย์, จับภาพหน้าจอ และ การเก็บเกี่ยวรหัสผ่าน. แฮกเกอร์ควบคุมยังสามารถ ใช้งานฟังก์ชั่นพลังงานของคอมพิวเตอร์ระยะไกล, อนุญาตให้คอมพิวเตอร์เปิดหรือปิดจากระยะไกล ฟังก์ชั่นเครือข่ายของคอมพิวเตอร์ที่ติดเชื้อยังสามารถควบคุมเพื่อใช้คอมพิวเตอร์เป็น พร็อกซีเซิร์ฟเวอร์เพื่อกำหนดช่องทางรับส่งข้อมูลและปกปิดข้อมูลประจำตัวของแฮ็กเกอร์ ระหว่างการโจมตีบนคอมพิวเตอร์เครื่องอื่น.

DarkComet มาถึงความสนใจของชุมชนไซเบอร์ในปี 2012 เมื่อมีการค้นพบสิ่งนั้น หน่วยแฮ็กเกอร์แอฟริกันกำลังใช้ระบบนี้เพื่อกำหนดเป้าหมายเป็นรัฐบาลสหรัฐและกองทัพ. ในเวลาเดียวกันการโจมตี DarkComet ที่เกิดขึ้นในแอฟริกาได้เปิดตัวกับผู้เล่นเกมออนไลน์.

Lesueur ละทิ้งโครงการในปี 2014 เมื่อพบว่า DarkComet ถูกใช้งานโดยรัฐบาลซีเรียเพื่อสอดแนมประชาชน ประชาชนทั่วไปได้ทำการว่าจ้าง VPN และแอพแชทที่ปลอดภัยเพื่อป้องกันการเฝ้าระวังของรัฐบาลดังนั้นคุณสมบัติของสปายแวร์ของ DarkComet ทำให้รัฐบาลซีเรียสามารถหลบเลี่ยงมาตรการรักษาความปลอดภัยเหล่านั้นได้.

ภาพลวงตา

มิราจเป็นกุญแจสำคัญที่ใช้โดย กลุ่มแฮ็กเกอร์จีนที่รัฐสนับสนุนซึ่งรู้จักกันในชื่อ APT15. หลังจากแคมเปญสอดแนมที่ใช้งานมากตั้งแต่ 2009 ถึง 2015 APT15 ก็เงียบ มิราจนั้นถูกใช้งานโดยกลุ่มตั้งแต่ปี 2012 การตรวจจับตัวแปรมิราจในปี [year] ส่งสัญญาณว่ากลุ่มนั้นกลับมาใช้งานได้จริง หนูใหม่นี้รู้จักกันในนาม MirageFox ถูกใช้เพื่อสอดแนมผู้รับเหมาของรัฐบาลสหราชอาณาจักรและถูกค้นพบในเดือนมีนาคม [year] Mirage และ MirageFox แต่ละคน ทำหน้าที่เป็นตัวแทนในคอมพิวเตอร์ที่ติดเชื้อ. ส่วนโทรจันของชุดการบุกรุกจะโพลที่อยู่คำสั่งและการควบคุมเพื่อรับคำแนะนำ คำแนะนำเหล่านั้นจะถูกนำไปใช้กับคอมพิวเตอร์ของเหยื่อ.

Mirage RAT ดั้งเดิมนั้นใช้สำหรับการโจมตี บริษัท น้ำมันในประเทศฟิลิปปินส์, ทหารไต้หวัน, บริษัท พลังงานของแคนาดา, และเป้าหมายอื่น ๆ ในบราซิลอิสราเอลไนจีเรียและอียิปต์ Mirage และ MirageFox เข้าสู่ระบบเป้าหมายผ่านทาง ฟิชชิ่งหอก แคมเปญ สิ่งเหล่านี้มักจะถูกกำหนดเป้าหมายไปที่ผู้บริหารของ บริษัท ที่ตกเป็นเหยื่อ โทรจันถูกส่งมาฝังใน PDF การเปิด PDF จะทำให้สคริปต์ทำงานและติดตั้ง RAT. การดำเนินการครั้งแรกของ RAT คือการรายงานกลับไปยังระบบ Command และ Control พร้อมการตรวจสอบความสามารถของระบบที่ติดเชื้อ. ข้อมูลนี้รวมถึงความเร็วของ CPU ความจุและการใช้งานหน่วยความจำชื่อระบบและชื่อผู้ใช้.

รายงานระบบเริ่มต้นทำให้ดูเหมือนว่านักออกแบบของ Mirage ทำ RAT เพื่อขโมยทรัพยากรระบบแทนที่จะเข้าถึงข้อมูลบนระบบเป้าหมาย. ไม่มีการโจมตีแบบ Mirage ทั่วไป เพราะดูเหมือนว่าการบุกรุกแต่ละครั้งจะถูกปรับให้เข้ากับเป้าหมายเฉพาะ การติดตั้ง RAT สามารถดำเนินการได้โดยการตรวจสอบแคมเปญและการตรวจสอบระบบ ตัวอย่างเช่นการโจมตี [year] เมื่อผู้รับเหมาทหารอังกฤษ NCC ได้รับการเข้าถึงระบบผ่านบริการ VPN ที่ได้รับอนุญาตของ บริษัท.

ความจริงที่ว่าการโจมตีแต่ละครั้งนั้นมีเป้าหมายสูงหมายถึง ค่าใช้จ่ายจำนวนมากนั้นเกี่ยวข้องกับการติดเชื้อ Mirage. ค่าใช้จ่ายสูงนี้แสดงให้เห็นว่า การโจมตีมิราจมักจะมุ่งเป้าไปที่เป้าหมายที่มีมูลค่าสูงเท่านั้นซึ่งรัฐบาลจีนปรารถนาที่จะบ่อนทำลายหรือขโมยเทคโนโลยี.

การคุกคามจาก Remote Access

แม้ว่า กิจกรรมของ RAT จำนวนมากดูเหมือนจะกำกับโดยรัฐบาล, การมีอยู่ของชุดเครื่องมือ RAT ทำให้ การบุกรุกเครือข่ายเป็นงานที่ทุกคนสามารถทำได้. ดังนั้นกิจกรรม RAT และ APT จะไม่ จำกัด เฉพาะการโจมตี บริษัท ทหารหรือ บริษัท เทคโนโลยีชั้นสูง.

RATs รวมกับมัลแวร์อื่น ๆ เพื่อซ่อนตัวเอง, ซึ่งหมายความว่า การติดตั้งซอฟต์แวร์ป้องกันไวรัสในคอมพิวเตอร์ของคุณไม่เพียงพอที่จะป้องกันแฮกเกอร์ที่ควบคุมระบบของคุณด้วยวิธีการเหล่านี้. สอบสวน ระบบตรวจจับการบุกรุก เพื่อที่จะเอาชนะกลยุทธ์แฮ็กเกอร์นี้.

คุณเคยประสบกับการบุกรุกเครือข่ายที่ทำให้เกิดความเสียหายหรือสูญหายของข้อมูลหรือไม่? คุณได้ใช้กลยุทธ์การป้องกันการบุกรุกเพื่อป้องกันปัญหา RAT หรือไม่ ฝากข้อความไว้ในส่วนความคิดเห็นด้านล่างเพื่อแบ่งปันประสบการณ์ของคุณ.