ระบบตรวจจับการบุกรุก (IDS) คืออะไร?

ระบบตรวจจับการบุกรุก (IDS) ตรวจสอบปริมาณการใช้งานเครือข่ายสำหรับกิจกรรมที่ผิดปกติหรือน่าสงสัยและส่งการแจ้งเตือนไปยังผู้ดูแลระบบ.

การตรวจจับกิจกรรมที่ผิดปกติและรายงานไปยังผู้ดูแลระบบเครือข่ายเป็นหน้าที่หลัก แต่เครื่องมือ IDS บางตัวสามารถดำเนินการตามกฎเมื่อตรวจพบกิจกรรมที่เป็นอันตรายเช่นบล็อกการรับส่งข้อมูลบางอย่าง.

เราได้รับรายละเอียดเกี่ยวกับเครื่องมือแต่ละอย่างด้านล่าง แต่ในกรณีที่คุณมีเวลาไม่นานนี่คือรายการสรุปของ 12 ระบบและเครื่องมือตรวจจับการบุกรุกที่ดีที่สุด:

- ผู้จัดการเหตุการณ์ความปลอดภัยของ SolarWinds (ทดลองใช้ฟรี) รวมทั้งฟังก์ชั่น HIDS และ NIDS เพื่อให้ระบบความปลอดภัยข้อมูลและการจัดการเหตุการณ์ (SIEM) เต็มรูปแบบ.

- การดื่มอย่างรวดเร็ว จัดหาโดย Cisco Systems และอิสระในการใช้ซึ่งเป็นระบบตรวจจับการบุกรุกบนเครือข่ายชั้นนำ.

- OSSEC ระบบตรวจจับการบุกรุกบนโฮสต์ที่ยอดเยี่ยมที่ใช้งานได้ฟรี.

- ManageEngine EventLog Analyzer ตัววิเคราะห์ไฟล์บันทึกที่ค้นหาหลักฐานการบุกรุก.

- Suricata ระบบตรวจจับการบุกรุกบนเครือข่ายที่ทำงานที่ชั้นแอปพลิเคชันเพื่อการมองเห็นที่ดีขึ้น.

- Bro การตรวจสอบเครือข่ายและระบบป้องกันการบุกรุกบนเครือข่าย.

- เซแกน เครื่องมือวิเคราะห์บันทึกที่สามารถรวมรายงานที่สร้างจากข้อมูล snort ดังนั้นจึงเป็น HIDS ที่มี NIDS อยู่บ้าง.

- หัวหอมปลอดภัย เครื่องมือตรวจสอบและรักษาความปลอดภัยเครือข่ายประกอบด้วยองค์ประกอบที่ดึงมาจากเครื่องมือฟรีอื่น ๆ.

- AIDE สภาพแวดล้อมการตรวจจับการบุกรุกขั้นสูงเป็น HIDS สำหรับ Unix, Linux และ Mac OS

- OpenWIPS-NG Wireless NIDS และระบบป้องกันการบุกรุกจากผู้ผลิต Aircrack-NG.

- Samhain ระบบตรวจจับการบุกรุกบนโฮสต์ที่ใช้งานง่ายสำหรับ Unix, Linux และ Mac OS.

- fail2ban ระบบตรวจจับการบุกรุกบนโฮสต์ที่มีน้ำหนักเบาสำหรับ Unix, Linux และ Mac OS.

ประเภทของระบบตรวจจับการบุกรุก

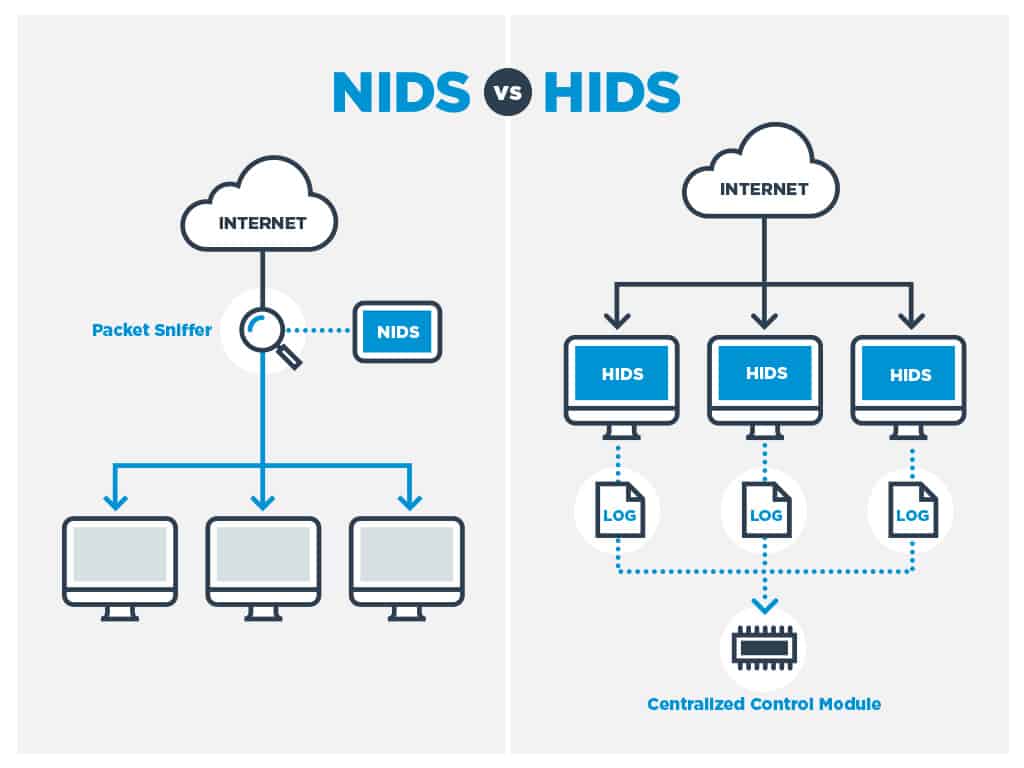

ระบบตรวจจับการบุกรุกมีสองประเภทหลัก (ทั้งสองอธิบายในรายละเอียดเพิ่มเติมในคู่มือนี้):

- การตรวจจับการบุกรุกตามโฮสต์ (HIDS) – ระบบนี้จะตรวจสอบเหตุการณ์บนคอมพิวเตอร์ในเครือข่ายของคุณมากกว่าการรับส่งข้อมูลที่ส่งผ่านระบบ.

- การตรวจจับการบุกรุกบนเครือข่าย (NIDS) – ระบบนี้จะตรวจสอบปริมาณการใช้งานบนเครือข่ายของคุณ.

เครื่องมือและระบบตรวจจับการบุกรุกเครือข่ายตอนนี้จำเป็นสำหรับความปลอดภัยของเครือข่าย โชคดี, ระบบเหล่านี้ใช้งานง่ายมากและ IDS ที่ดีที่สุดในตลาดส่วนใหญ่มีอิสระในการใช้งาน. ในการตรวจสอบนี้คุณจะอ่านเกี่ยวกับระบบตรวจจับการบุกรุกที่ดีที่สุดสิบประการที่คุณสามารถติดตั้งได้ในขณะนี้เพื่อเริ่มป้องกันเครือข่ายของคุณจากการถูกโจมตี เราครอบคลุมเครื่องมือสำหรับ Windows, Linux และ Mac.

ระบบตรวจจับการบุกรุกโฮสต์ (HIDS)

การตรวจจับการบุกรุกตามโฮสต์, หรือที่เรียกว่า ระบบตรวจจับการบุกรุกโฮสต์ หรือ IDS ตามโฮสต์, ตรวจสอบเหตุการณ์ในคอมพิวเตอร์บนเครือข่ายของคุณมากกว่าปริมาณข้อมูลที่ไหลผ่านระบบ ระบบตรวจจับการบุกรุกประเภทนี้ย่อมาจาก HIDS และทำงานเป็นหลักโดยดูข้อมูลในไฟล์ผู้ดูแลระบบบนคอมพิวเตอร์ที่ปกป้อง ไฟล์เหล่านั้นรวมถึงไฟล์บันทึกและไฟล์กำหนดค่า.

HIDS จะสำรองข้อมูลไฟล์กำหนดค่าของคุณเพื่อให้คุณสามารถกู้คืนการตั้งค่าได้หากไวรัสร้ายทำให้ความปลอดภัยของระบบลดลงโดยเปลี่ยนการตั้งค่าคอมพิวเตอร์ องค์ประกอบสำคัญอีกอย่างที่คุณต้องการป้องกันคือการเข้าถึงรูทบนแพลตฟอร์มที่เหมือนกับ Unix หรือการแก้ไขรีจิสตรีในระบบ Windows. HIDS จะไม่สามารถบล็อกการเปลี่ยนแปลงเหล่านี้ได้ แต่ควรเตือนคุณหากมีการเข้าถึงดังกล่าวเกิดขึ้น.

แต่ละโฮสต์ที่จอภาพ HIDS ต้องมีซอฟต์แวร์บางตัวติดตั้งอยู่ คุณสามารถรับ HIDS เพื่อตรวจสอบคอมพิวเตอร์หนึ่งเครื่องได้ อย่างไรก็ตาม, เป็นเรื่องปกติที่จะติดตั้ง HIDS บนทุกอุปกรณ์ในเครือข่ายของคุณ. นี่เป็นเพราะคุณไม่ต้องการมองข้ามการเปลี่ยนแปลงการกำหนดค่าในอุปกรณ์ใด ๆ โดยธรรมชาติหากคุณมีโฮสต์ HIDS มากกว่าหนึ่งโฮสต์ในเครือข่ายของคุณคุณไม่ต้องการลงชื่อเข้าใช้แต่ละรายการเพื่อรับข้อเสนอแนะ ดังนั้น, ระบบ HIDS แบบกระจายจำเป็นต้องมีชุดควบคุมส่วนกลาง. มองหาระบบที่เข้ารหัสการสื่อสารระหว่างตัวแทนโฮสต์และจอภาพส่วนกลาง.

ระบบตรวจจับการบุกรุกเครือข่าย (NIDS)

การตรวจจับการบุกรุกบนเครือข่ายหรือที่เรียกว่าระบบตรวจจับการบุกรุกเครือข่ายหรือรหัสเครือข่ายตรวจสอบปริมาณการใช้งานบนเครือข่ายของคุณ เช่นนี้เป็นเรื่องปกติ NIDS จะต้องรวมแพ็กเก็ตดมกลิ่นเพื่อรวบรวมทราฟฟิกเครือข่ายเพื่อการวิเคราะห์.

เอ็นจิ้นการวิเคราะห์ของ NIDS โดยทั่วไปจะใช้กฎเป็นหลักและสามารถแก้ไขได้โดยการเพิ่มกฎของคุณเอง ด้วย NIDS จำนวนมากผู้ให้บริการของระบบหรือชุมชนผู้ใช้จะทำให้กฎพร้อมใช้งานสำหรับคุณและคุณสามารถนำเข้าสิ่งเหล่านั้นในการนำไปใช้ของคุณ เมื่อคุณคุ้นเคยกับไวยากรณ์กฎของ NIDS ที่คุณเลือกคุณจะสามารถสร้างกฎของคุณเอง.

ผูกมัดกลับไปที่คอลเลกชันการจราจร, คุณไม่ต้องการทิ้งทราฟฟิกทั้งหมดลงในไฟล์หรือเรียกใช้ล็อตทั้งหมดผ่านแดชบอร์ด เพราะคุณจะไม่สามารถวิเคราะห์ข้อมูลทั้งหมดนั้นได้ ดังนั้นกฎที่วิเคราะห์ไดรฟ์ใน NIDS ยังสร้างการจับข้อมูลที่เลือก ตัวอย่างเช่นหากคุณมีกฎสำหรับทราฟฟิก HTTP ที่น่าเป็นห่วง NIDS ของคุณควรเลือกและเก็บแพ็กเก็ต HTTP ที่แสดงคุณสมบัติเหล่านั้นเท่านั้น.

โดยทั่วไปแล้ว NIDS จะถูกติดตั้งบนฮาร์ดแวร์เฉพาะ โซลูชันระดับองค์กรระดับสูงที่ต้องเสียค่าใช้จ่ายมาเป็นส่วนหนึ่งของชุดเครือข่ายที่มีซอฟต์แวร์โหลดไว้ล่วงหน้าแล้ว อย่างไรก็ตาม, คุณไม่ต้องจ่ายเงินก้อนใหญ่สำหรับฮาร์ดแวร์ผู้เชี่ยวชาญ. NIDS จะต้องใช้โมดูลเซ็นเซอร์ในการรับส่งข้อมูลดังนั้นคุณอาจโหลดลงในเครื่องวิเคราะห์ LAN หรือคุณอาจเลือกที่จะจัดสรรคอมพิวเตอร์ให้ทำงาน อย่างไรก็ตามตรวจสอบให้แน่ใจว่าชิ้นส่วนของอุปกรณ์ที่คุณเลือกสำหรับงานมีความเร็วสัญญาณนาฬิกาเพียงพอที่จะไม่ทำให้เครือข่ายของคุณช้าลง.

HIDS หรือ NIDS?

คำตอบสั้น ๆ คือทั้งคู่ NIDS จะให้พลังการตรวจสอบมากกว่า HIDS คุณสามารถสกัดกั้นการโจมตีเมื่อเกิดขึ้นกับ NIDS ในขณะที่ HIDS จะสังเกตเห็นว่ามีอะไรผิดปกติเมื่อไฟล์หรือการตั้งค่าบนอุปกรณ์เปลี่ยนไปแล้ว อย่างไรก็ตามเนื่องจาก HIDS ไม่ได้มีกิจกรรมมากเท่าที่ NIDS ไม่ได้หมายความว่าพวกเขามีความสำคัญน้อยกว่า.

ความจริงที่ว่า NIDS มักติดตั้งบนอุปกรณ์แบบสแตนด์อโลนหมายความว่ามันไม่ได้ลากตัวประมวลผลของเซิร์ฟเวอร์ของคุณลงไป อย่างไรก็ตาม, กิจกรรมของ HIDS ไม่รุนแรงเท่ากับ NIDS. สามารถใช้ฟังก์ชัน HIDS โดย daemon ที่มีน้ำหนักเบาบนคอมพิวเตอร์และไม่ควรทำให้ CPU มากเกินไป ทั้งสองระบบจะสร้างทราฟฟิกเครือข่ายเพิ่มเติม.

วิธีการตรวจหา: IDS ที่ยึดตามลายเซ็นหรือผิดปกติ

ไม่ว่าคุณกำลังมองหาระบบตรวจจับการบุกรุกโฮสต์หรือระบบตรวจจับการบุกรุกเครือข่าย IDS ทั้งหมดใช้สองโหมดการทำงาน – บางอย่างอาจใช้เพียงวิธีเดียวหรืออย่างอื่น แต่ส่วนใหญ่ใช้ทั้งสองอย่าง.

- IDS ที่อิงกับลายเซ็นต์

- IDS ที่ใช้ความผิดปกติ

IDS ที่อิงกับลายเซ็นต์

วิธีการที่ใช้ลายเซ็น ตรวจสอบ checksums และการตรวจสอบข้อความ. วิธีตรวจจับลายเซ็น สามารถใช้ได้เช่นกันโดย NIDS เช่นเดียวกับ HIDS. HIDS จะตรวจสอบไฟล์บันทึกและกำหนดค่าสำหรับการเขียนซ้ำที่ไม่คาดคิดในขณะที่ NIDS จะตรวจสอบการตรวจสอบในแพ็คเก็ตและความสมบูรณ์ของการตรวจสอบข้อความของระบบเช่น SHA1.

NIDS อาจรวมถึงฐานข้อมูลของลายเซ็นต์ที่แพ็กเก็ตรู้ว่าเป็นแหล่งที่มาของกิจกรรมที่เป็นอันตราย โชคดีที่แฮ็กเกอร์ไม่ได้นั่งอยู่ที่คอมพิวเตอร์ของพวกเขาที่พิมพ์อย่างโกรธเกรี้ยวเพื่อถอดรหัสรหัสผ่านหรือเข้าถึงผู้ใช้รูท แต่พวกเขาใช้กระบวนการอัตโนมัติที่จัดทำโดยเครื่องมือแฮ็กเกอร์ที่มีชื่อเสียง เครื่องมือเหล่านี้มีแนวโน้มที่จะสร้างซิกเนเจอร์ของการจราจรเหมือนกันทุกครั้งเนื่องจากโปรแกรมคอมพิวเตอร์ทำซ้ำคำสั่งเดิมซ้ำแล้วซ้ำอีกแทนที่จะแนะนำรูปแบบสุ่ม.

IDS ที่ใช้ความผิดปกติ

การตรวจจับที่ผิดปกติ มองหารูปแบบกิจกรรมที่ไม่คาดคิดหรือผิดปกติ หมวดหมู่นี้สามารถใช้งานได้โดยทั้งระบบตรวจจับการบุกรุกบนเครือข่ายและโฮสต์. ในกรณีของ HIDS ความผิดปกติอาจเกิดขึ้นซ้ำ ๆ ไม่ได้พยายามเข้าสู่ระบบ, หรือกิจกรรมที่ผิดปกติบนพอร์ตของอุปกรณ์ที่มีความหมายว่าการสแกนพอร์ต.

ในกรณีของ NIDS วิธีการที่ผิดปกติต้องมีการสร้างพื้นฐาน ของพฤติกรรมในการสร้างสถานการณ์มาตรฐานที่สามารถเปรียบเทียบรูปแบบการรับส่งข้อมูลอย่างต่อเนื่อง ช่วงของรูปแบบการรับส่งข้อมูลนั้นถือว่ายอมรับได้และเมื่อการรับส่งข้อมูลแบบเรียลไทม์ปัจจุบันย้ายออกจากช่วงดังกล่าวการแจ้งเตือนความผิดปกติจะเกิดขึ้น.

การเลือกวิธี IDS

NIDS ที่มีความซับซ้อนสามารถสร้างบันทึกของพฤติกรรมมาตรฐานและปรับขอบเขตของพวกเขาเมื่ออายุการใช้งานดำเนินไป โดยรวมแล้วการวิเคราะห์ลายเซ็นและความผิดปกตินั้นง่ายกว่าในการใช้งานและติดตั้งซอฟต์แวร์ HIDS ได้ง่ายกว่า NIDS.

วิธีการที่ใช้ลายเซ็นจะเร็วกว่าการตรวจจับที่ผิดปกติมาก. เอ็นจิ้นความผิดปกติที่ครอบคลุมอย่างสมบูรณ์สัมผัสกับวิธีการของ AI และสามารถใช้เงินเป็นจำนวนมากในการพัฒนา อย่างไรก็ตามวิธีการที่ใช้ลายเซ็นต์นั้นจะถูกต้มลงไปเพื่อเปรียบเทียบค่าต่างๆ แน่นอนในกรณีของ HIDS การจับคู่รูปแบบกับรุ่นของไฟล์อาจเป็นงานที่ไม่ซับซ้อนซึ่งใคร ๆ ก็สามารถทำได้ด้วยการใช้ยูทิลิตีบรรทัดคำสั่งพร้อมกับนิพจน์ทั่วไป ดังนั้นพวกเขาจะไม่ต้องเสียค่าใช้จ่ายมากในการพัฒนาและมีแนวโน้มที่จะนำไปใช้ในระบบตรวจจับการบุกรุกฟรี.

ระบบตรวจจับการบุกรุกที่ครอบคลุมต้องการวิธีการที่ใช้ลายเซ็นและขั้นตอนที่ผิดปกติ.

ปกป้องเครือข่ายด้วย IPS

ตอนนี้เราต้องพิจารณา ระบบป้องกันการบุกรุก (IPSs). ซอฟต์แวร์ IPS และ IDS นั้นเป็นสาขาของเทคโนโลยีเดียวกันเพราะคุณไม่สามารถป้องกันได้โดยไม่มีการตรวจจับ อีกวิธีหนึ่งในการแสดงความแตกต่างระหว่างเครื่องมือการบุกรุกสองแขนงนี้คือการเรียกพวกมันว่า passive หรือ active บางครั้งการตรวจสอบการบุกรุกและระบบแจ้งเตือนที่ตรงไปตรงมาบางครั้งเรียกว่า IDS“ แบบพาสซีฟ”. ระบบที่ไม่เพียง แต่ตรวจจับการบุกรุก แต่ยังดำเนินการเพื่อแก้ไขความเสียหายและบล็อกกิจกรรมการบุกรุกเพิ่มเติมจากแหล่งที่ตรวจพบได้อีกด้วย “ ปฏิกิริยา” IDS.

Reactive IDS หรือ IPSs มักจะไม่ใช้โซลูชั่นโดยตรง. แต่จะโต้ตอบกับไฟร์วอลล์และแอปพลิเคชันแทนโดยปรับการตั้งค่า HIDS ที่ทำปฏิกิริยาสามารถโต้ตอบกับผู้ช่วยเครือข่ายจำนวนมากเพื่อคืนค่าการตั้งค่าบนอุปกรณ์เช่น SNMP หรือตัวจัดการการกำหนดค่าที่ติดตั้ง การโจมตีผู้ใช้รูทหรือผู้ดูแลระบบใน Windows มักจะไม่ได้รับการจัดการโดยอัตโนมัติในขณะที่การบล็อกผู้ใช้ที่เป็นผู้ดูแลระบบหรือการเปลี่ยนรหัสผ่านระบบจะส่งผลให้การล็อคผู้ดูแลระบบออกจากเครือข่ายและเซิร์ฟเวอร์.

ผู้ใช้ IDS จำนวนมากรายงานว่ามีน้ำท่วมถึง บวกเท็จ เมื่อพวกเขาติดตั้งระบบป้องกันเป็นครั้งแรก ในฐานะที่เป็น IPSs ใช้กลยุทธ์การป้องกันโดยอัตโนมัติในการตรวจสอบเงื่อนไขการแจ้งเตือน IPS ที่สอบเทียบอย่างไม่ถูกต้องอาจทำให้เกิดความเสียหายและทำให้กิจกรรมเครือข่ายที่ถูกต้องของคุณหยุดชะงัก.

เพื่อลดการหยุดชะงักของเครือข่ายที่อาจเกิดจากผลบวกปลอมคุณควรแนะนำระบบตรวจจับและป้องกันการบุกรุกเป็นระยะ ทริกเกอร์สามารถปรับแต่งและคุณสามารถรวมเงื่อนไขการเตือนเพื่อสร้างการแจ้งเตือนที่กำหนดเอง คำแถลงการกระทำที่จำเป็นต้องดำเนินการในการตรวจจับภัยคุกคามนั้นเรียกว่า นโยบาย. การโต้ตอบของขั้นตอนการตรวจจับการบุกรุกและการป้องกันด้วยไฟร์วอลล์ควรได้รับการปรับแต่งเป็นพิเศษเพื่อป้องกันไม่ให้ผู้ใช้ที่แท้จริงของธุรกิจของคุณถูกล็อคโดยนโยบายที่เข้มงวด.

ระบบตรวจจับการบุกรุกตามประเภทและระบบปฏิบัติการ

ผู้ผลิตซอฟแวร์ IDS มุ่งเน้นไปที่ระบบปฏิบัติการยูนิกซ์ บางคนผลิตรหัสของพวกเขาตามมาตรฐาน POSIX ในกรณีเหล่านี้ทั้งหมดหมายความว่า Windows ไม่ได้รวมอยู่ เช่น ระบบปฏิบัติการ Mac OS ของ Mac OS X และ macOS ใช้ Unix, ระบบปฏิบัติการเหล่านี้ได้รับการตอบรับที่ดีกว่าในโลก IDS มากกว่าในซอฟต์แวร์ประเภทอื่น ๆ ตารางด้านล่างอธิบายว่า IDS ใดเป็นโฮสต์ซึ่งใช้เครือข่ายและระบบปฏิบัติการแต่ละระบบที่สามารถติดตั้งได้.

คุณสามารถอ่านบทวิจารณ์ที่อ้างว่า Security Onion สามารถทำงานบน Windows ทำได้หากคุณติดตั้งเครื่องเสมือนเป็นครั้งแรกและเรียกใช้ผ่านสิ่งนั้น อย่างไรก็ตามสำหรับคำจำกัดความในตารางนี้เราจะนับเฉพาะซอฟต์แวร์ที่เข้ากันได้กับระบบปฏิบัติการเท่านั้นหากสามารถติดตั้งได้โดยตรง.

เครื่องมือตรวจจับการบุกรุกชั้นนำ & ซอฟต์แวร์

| SolarWinds Security Event Manager (ทดลองฟรี) | ทั้งสอง | ไม่ | ไม่ | ใช่ | ไม่ |

| การดื่มอย่างรวดเร็ว | NIDS | ใช่ | ใช่ | ใช่ | ไม่ |

| OSSEC | HIDS | ใช่ | ใช่ | ใช่ | ใช่ |

| ManageEngine EventLog Analyzer | HIDS | ใช่ | ใช่ | ใช่ | ใช่ |

| Suricata | NIDS | ใช่ | ใช่ | ใช่ | ใช่ |

| Bro | NIDS | ใช่ | ใช่ | ไม่ | ใช่ |

| เซแกน | ทั้งสอง | ใช่ | ใช่ | ไม่ | ใช่ |

| หัวหอมปลอดภัย | ทั้งสอง | ไม่ | ใช่ | ไม่ | ไม่ |

| AIDE | HIDS | ใช่ | ใช่ | ไม่ | ใช่ |

| เปิด WIPS-NG | NIDS | ไม่ | ใช่ | ไม่ | ไม่ |

| Samhain | HIDS | ใช่ | ใช่ | ไม่ | ใช่ |

| fail2ban | HIDS | ใช่ | ใช่ | ไม่ | ใช่ |

ระบบตรวจจับการบุกรุกสำหรับ Unix

ในการย้ำข้อมูลในตารางด้านบนลงในรายการเฉพาะ Unix นี่คือ HIDS และ NIDS คุณสามารถใช้บนแพลตฟอร์ม Unix.

ระบบตรวจจับการบุกรุกโฮสต์:

- OSSEC

- EventLog Analyzer

- เซแกน

- AIDE

- Samhain

- fail2ban

ระบบตรวจจับการบุกรุกเครือข่าย:

- การดื่มอย่างรวดเร็ว

- Bro

- Suricata

- เซแกน

ระบบตรวจจับการบุกรุกสำหรับ Linux

นี่คือรายการของระบบตรวจจับการบุกรุกโฮสต์และระบบการบุกรุกเครือข่ายที่คุณสามารถเรียกใช้บนแพลตฟอร์ม Linux.

ระบบตรวจจับการบุกรุกโฮสต์:

- OSSEC

- EventLog Analyzer

- เซแกน

- หัวหอมปลอดภัย

- AIDE

- Samhain

- fail2ban

ระบบตรวจจับการบุกรุกเครือข่าย:

- การดื่มอย่างรวดเร็ว

- Bro

- Suricata

- เซแกน

- หัวหอมปลอดภัย

- เปิด WIPS-NG

ระบบตรวจจับการบุกรุกสำหรับ Windows

แม้จะได้รับความนิยมใน Windows Server แต่ผู้พัฒนาระบบตรวจจับการบุกรุกดูเหมือนจะไม่สนใจที่จะผลิตซอฟต์แวร์สำหรับระบบปฏิบัติการ Windows นี่คือ IDS สองสามตัวที่ทำงานบน Windows.

ระบบตรวจจับการบุกรุกโฮสต์:

- SolarWinds Security Event Manager

- OSSEC

- EventLog Analyzer

ระบบตรวจจับการบุกรุกเครือข่าย:

- SolarWinds Security Event Manager

- การดื่มอย่างรวดเร็ว

- Suricata

ระบบตรวจจับการบุกรุกสำหรับ Mac OS

เจ้าของ Mac ได้รับประโยชน์จากข้อเท็จจริงที่ว่าทั้ง Mac OS X และ macOS นั้นใช้ Unix ดังนั้นจึงมีตัวเลือกระบบตรวจจับการบุกรุกสำหรับเจ้าของ Mac มากกว่าผู้ที่มีคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ Windows.

ระบบตรวจจับการบุกรุกโฮสต์:

- OSSEC

- EventLog Analyzer

- เซแกน

- AIDE

- Samhain

- fail2ban

ระบบตรวจจับการบุกรุกเครือข่าย:

- Bro

- Suricata

- เซแกน

ระบบและเครื่องมือตรวจจับการบุกรุกที่ดีที่สุด

ตอนนี้คุณได้เห็นระบบตรวจจับการบุกรุกบนโฮสต์และระบบตรวจจับการบุกรุกบนเครือข่ายอย่างรวดเร็วโดยระบบปฏิบัติการในรายการนี้เราจะเจาะลึกรายละเอียดของ IDS แต่ละตัวที่ดีที่สุด.

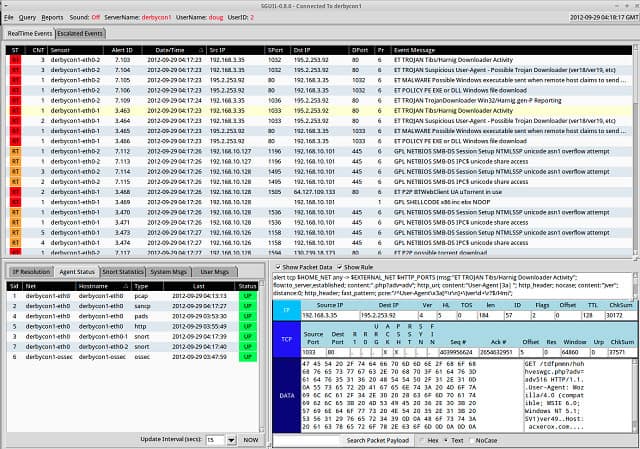

1. SolarWinds Security Event Manager (ทดลองใช้ฟรี)

ตัวจัดการเหตุการณ์ความปลอดภัยของ SolarWinds (SEM) วิ่งต่อไป เซิร์ฟเวอร์ Windows, แต่สามารถบันทึกข้อความที่สร้างโดย ยูนิกซ์, ลินุกซ์, และ Mac OS คอมพิวเตอร์เช่นเดียวกับ ของ windows เครื่องคอมพิวเตอร์.

ในฐานะที่เป็นตัวจัดการบันทึกนี่เป็นระบบตรวจจับการบุกรุกบนโฮสต์เนื่องจากเกี่ยวข้องกับการจัดการไฟล์บนระบบ อย่างไรก็ตามมันยังจัดการข้อมูลที่รวบรวมโดย Snort ซึ่งทำให้เป็นส่วนหนึ่งของระบบตรวจจับการบุกรุกบนเครือข่าย.

Snort เป็น Sniffer แพ็คเก็ตที่ใช้กันอย่างแพร่หลายสร้างขึ้นโดย Cisco Systems (ดูด้านล่าง) มันมีรูปแบบข้อมูลเฉพาะซึ่งผู้ผลิตเครื่องมือ IDS อื่น ๆ รวมเข้ากับผลิตภัณฑ์ของพวกเขา นี่เป็นกรณีที่มีตัวจัดการเหตุการณ์ความปลอดภัยของ SolarWinds. การตรวจจับการบุกรุกเครือข่าย ระบบตรวจสอบข้อมูลการจราจรในขณะที่มันไหลเวียนบนเครือข่าย ในการปรับใช้ความสามารถ NIDS ของ Security Event Manager คุณจะต้อง ใช้ Snort เป็นเครื่องมือจับภาพแพคเก็ต และช่องทางบันทึกข้อมูลผ่านไปยัง Security Event Manager เพื่อทำการวิเคราะห์ แม้ว่า LEM จะทำหน้าที่เป็นเครื่องมือ HIDS เมื่อเกี่ยวข้องกับการสร้างไฟล์บันทึกและความสมบูรณ์ แต่ก็สามารถรับข้อมูลเครือข่ายตามเวลาจริงผ่าน Snort ซึ่งเป็นกิจกรรม NIDS.

ผลิตภัณฑ์ SolarWinds สามารถทำหน้าที่เป็นระบบป้องกันการบุกรุกได้เช่นกันเพราะสามารถกระตุ้นการดำเนินการในการตรวจจับการบุกรุก แพคเกจมาพร้อมกับกฎความสัมพันธ์ของเหตุการณ์มากกว่า 700 กฎซึ่งทำให้สามารถมองเห็นกิจกรรมที่น่าสงสัยและใช้กิจกรรมการแก้ไขโดยอัตโนมัติ การกระทำเหล่านี้เรียกว่า การตอบสนองที่ใช้งานอยู่.

การตอบสนองที่ใช้งานอยู่เหล่านี้รวมถึง:

- การแจ้งเตือนเหตุการณ์ผ่าน SNMP ข้อความบนหน้าจอหรืออีเมล

- การแยกอุปกรณ์ USB

- การระงับบัญชีผู้ใช้หรือการขับออกของผู้ใช้

- การปิดกั้นที่อยู่ IP

- กระบวนการฆ่า

- ระบบปิดหรือรีสตาร์ท

- ปิดบริการ

- การเรียกใช้บริการ

ความสามารถในการประมวลผลข้อความ Snort ของ Security Event Manager ทำให้ครอบคลุมมาก ความปลอดภัยเครือข่าย เครื่องมือ. กิจกรรมที่เป็นอันตราย สามารถปิดได้เกือบจะทันทีด้วยความสามารถของเครื่องมือในการรวมข้อมูล Snort กับกิจกรรมอื่น ๆ ในระบบ ความเสี่ยงของการรบกวนบริการผ่านการตรวจสอบของ บวกเท็จ จะลดลงอย่างมากด้วยกฎความสัมพันธ์ของเหตุการณ์ที่ปรับมาอย่างประณีต คุณสามารถเข้าถึงสิ่งนี้ ความปลอดภัยเครือข่าย ระบบบน ทดลองใช้ฟรี 30 วัน.

ทางเลือกของบรรณาธิการ

เครื่องมือที่จำเป็นสำหรับการปรับปรุงความปลอดภัยตอบสนองต่อเหตุการณ์และบรรลุการปฏิบัติตาม.

ดาวน์โหลด: ดาวน์โหลดทดลองใช้ฟรี 30 วัน

เว็บไซต์อย่างเป็นทางการ: https://www.solarwinds.com/security-event-manager

OS: ของ windows

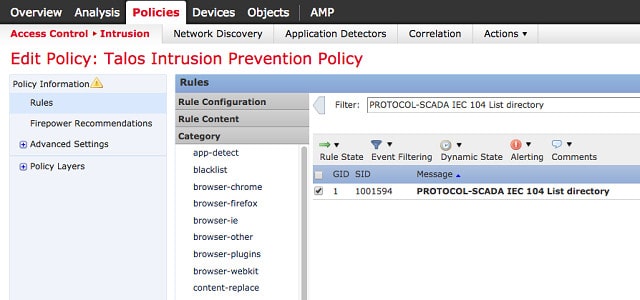

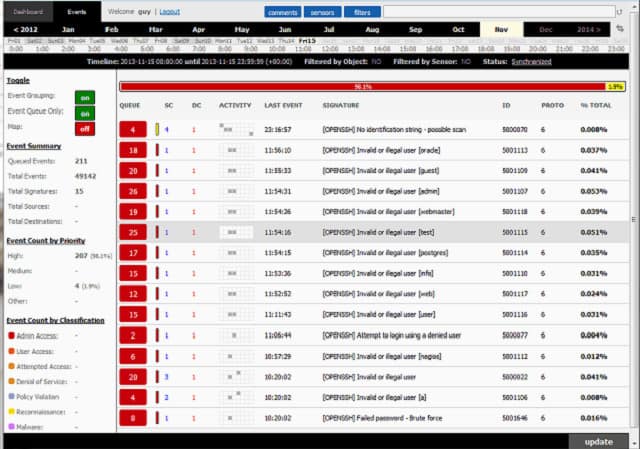

2. Snort

Snort คือ ผู้นำอุตสาหกรรมใน NIDS แต่ยังคงใช้ได้ฟรี. นี่เป็นหนึ่งใน IDSs ไม่กี่ตัวที่สามารถติดตั้งบน Windows ได้ มันถูกสร้างขึ้นโดยซิสโก้ ระบบสามารถทำงานในสามโหมดที่แตกต่างกันและสามารถใช้กลยุทธ์การป้องกันดังนั้นจึงเป็นระบบป้องกันการบุกรุกเช่นเดียวกับระบบตรวจจับการบุกรุก.

สามโหมดของ Snort คือ:

- โหมดดมกลิ่น

- ตัวบันทึกแพ็คเก็ต

- ตรวจจับการบุกรุก

คุณสามารถใช้ snort เหมือนกับ packet sniffer โดยไม่ต้องเปิดความสามารถในการตรวจจับการบุกรุก. ในโหมดนี้คุณจะได้รับแพ็กเก็ตที่อ่านสดผ่านเครือข่าย ในโหมดการบันทึกแพ็คเก็ตรายละเอียดแพ็คเก็ตเหล่านั้นจะถูกเขียนลงไฟล์.

เมื่อคุณเข้าถึงฟังก์ชั่นตรวจจับการบุกรุกของ Snort คุณจะเรียกใช้โมดูลการวิเคราะห์ที่ใช้ชุดของกฎกับปริมาณข้อมูลที่ผ่านไป กฎเหล่านี้เรียกว่า “นโยบายพื้นฐาน” และหากคุณไม่ทราบว่ากฎใดที่คุณต้องการคุณสามารถดาวน์โหลดได้จากเว็บไซต์ Snort อย่างไรก็ตามเมื่อคุณมีความมั่นใจในวิธีการของ Snort มันเป็นไปได้ที่จะเขียนของคุณเอง. มีชุมชนขนาดใหญ่สำหรับ IDS นี้ และพวกเขายังออนไลน์อยู่ในหน้าชุมชนของเว็บไซต์ Snort คุณสามารถรับเคล็ดลับและความช่วยเหลือจากผู้ใช้รายอื่นและดาวน์โหลดกฎที่ผู้ใช้ Snort ที่มีประสบการณ์ได้พัฒนาขึ้น.

กฎจะตรวจจับเหตุการณ์ต่าง ๆ เช่นการสแกนพอร์ตล่องหนการโจมตีบัฟเฟอร์ล้นการโจมตี CGI โพรบ SMB และการพิมพ์ลายนิ้วมือ OS วิธีการตรวจจับนั้นขึ้นอยู่กับกฎเฉพาะที่ใช้และรวมถึงทั้งสองด้วย วิธีการที่ใช้ลายเซ็นและระบบที่ผิดปกติ.

ชื่อเสียงของ Snort ได้ดึงดูดผู้ติดตามในอุตสาหกรรมผู้พัฒนาซอฟต์แวร์ จำนวนแอพพลิเคชั่นที่บ้านซอฟต์แวร์อื่น ๆ สร้างขึ้นสามารถทำการวิเคราะห์ข้อมูลที่รวบรวมโดย Snort ได้ลึกขึ้น เหล่านี้ ได้แก่ Snorby, ฐาน, Squil, และ Anaval. แอปพลิเคชันสหายเหล่านั้นช่วยให้คุณสามารถชดเชยความจริงที่ว่าอินเทอร์เฟซสำหรับ Snort นั้นไม่ได้ใช้งานง่าย.

3. OSSEC

OSSEC หมายถึง ความปลอดภัย HIDS แบบโอเพ่นซอร์ส. มันคือ HIDS ชั้นนำที่มีอยู่และใช้งานได้ฟรีอย่างสมบูรณ์. ในฐานะที่เป็นระบบตรวจจับการบุกรุกบนโฮสต์โปรแกรมจะมุ่งเน้นไปที่ล็อกไฟล์บนคอมพิวเตอร์ที่คุณติดตั้ง จะตรวจสอบลายเซ็นการตรวจสอบของไฟล์บันทึกทั้งหมดของคุณเพื่อตรวจจับสัญญาณรบกวนที่เป็นไปได้. ใน Windows มันจะคอยติดตามการเปลี่ยนแปลงใด ๆ ของรีจิสตรี ในระบบที่คล้าย Unix จะตรวจสอบความพยายามในการเข้าถึงบัญชีรูท. แม้ว่า OSSEC เป็นโครงการโอเพ่นซอร์ส แต่เป็นจริงโดย Trend Micro ซึ่งเป็นผู้ผลิตซอฟต์แวร์รักษาความปลอดภัยที่โดดเด่น.

แอปพลิเคชันตรวจสอบหลักสามารถครอบคลุมคอมพิวเตอร์หนึ่งเครื่องหรือโฮสต์หลายเครื่องรวมข้อมูลไว้ในคอนโซลเดียว แม้ว่าจะมีเอเจนต์ Windows ที่อนุญาตให้ตรวจสอบคอมพิวเตอร์ Windows แต่แอปพลิเคชันหลักสามารถติดตั้งได้บนระบบที่มีลักษณะคล้าย Unix เท่านั้นซึ่งหมายถึง Unix, Linux หรือ Mac OS. มีอินเทอร์เฟซสำหรับ OSSEC สำหรับโปรแกรมหลัก แต่ติดตั้งแยกต่างหากและไม่ได้รับการสนับสนุนอีกต่อไป. ผู้ใช้งานทั่วไปของ OSSEC ได้ค้นพบแอปพลิเคชั่นอื่น ๆ ที่ทำงานได้ดีเช่นเดียวกับเครื่องมือรวบรวมข้อมูลส่วนหน้า ได้แก่ Splunk, Kibana และ Graylog.

ล็อกไฟล์ที่ครอบคลุมโดย OSSEC รวมถึง FTP, เมลและข้อมูลเว็บเซิร์ฟเวอร์ นอกจากนี้ยังตรวจสอบบันทึกเหตุการณ์ของระบบปฏิบัติการไฟร์วอลล์และบันทึกและตารางป้องกันไวรัสและบันทึกการจราจร. พฤติกรรมของ OSSEC นั้นควบคุมโดยนโยบายที่คุณติดตั้งไว้. สามารถรับสิ่งเหล่านี้เป็นส่วนเสริมจากชุมชนผู้ใช้ขนาดใหญ่ที่ใช้งานสำหรับผลิตภัณฑ์นี้ นโยบายกำหนดเงื่อนไขการแจ้งเตือน การแจ้งเตือนเหล่านั้นสามารถแสดงบนคอนโซลหรือส่งเป็นการแจ้งเตือนทางอีเมล Trend Micro ให้การสนับสนุน OSSEC โดยมีค่าธรรมเนียม.

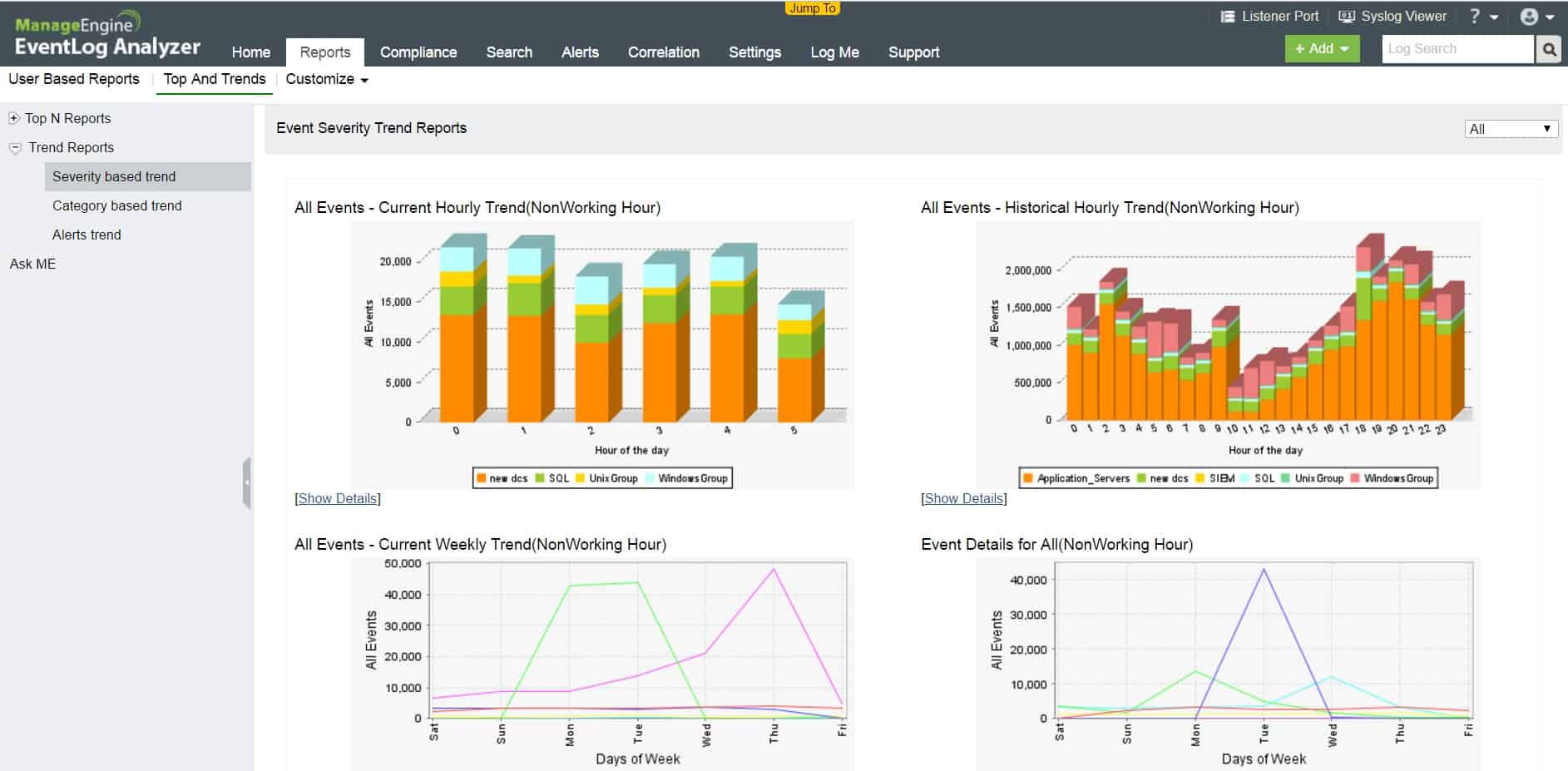

4. ManageEngine EventLog Analyzer

ManageEngine เป็นผู้ผลิตชั้นนำของโซลูชั่นตรวจสอบและจัดการโครงสร้างพื้นฐานด้านไอที. EventLog Analyzer เป็นส่วนหนึ่งของผลิตภัณฑ์รักษาความปลอดภัยของ บริษัท มันคือ HIDS ที่มุ่งเน้นการจัดการและวิเคราะห์ไฟล์บันทึกที่สร้างขึ้นโดยแอปพลิเคชันมาตรฐานและระบบปฏิบัติการ เครื่องมือติดตั้ง เซิร์ฟเวอร์ Windows หรือ ลินุกซ์. มันรวบรวมข้อมูลจากระบบปฏิบัติการเหล่านั้นและจาก Mac OS, IBM AIX, HP UX, และ Solaris ระบบ บันทึกจากระบบ Windows มีแหล่งข้อมูลจาก Windows Server Windows Vista ขึ้นไปและ Windows DHCP Server.

นอกเหนือจากระบบปฏิบัติการแล้วบริการจะรวบรวมและรวมบันทึกต่างๆ เซิร์ฟเวอร์ Microsoft SQL และ คำพยากรณ์ ฐานข้อมูล นอกจากนี้ยังสามารถส่งสัญญาณเตือนจากระบบป้องกันไวรัสได้อีกด้วย Microsoft Antimalware, ESET, Sophos, นอร์ตัน, Kaspersky, เฝ้า, Malwarebytes, McAfee, และ ไซแมนเทค. มันจะรวบรวมบันทึกจากเว็บเซิร์ฟเวอร์ไฟร์วอลล์ไฮเปอร์ไวเซอร์เราเตอร์สวิตช์และเครื่องสแกนช่องโหว่.

EventLog Analyzer รวบรวมข้อความบันทึกและทำงานเป็นเซิร์ฟเวอร์ไฟล์บันทึกการจัดระเบียบข้อความเป็นไฟล์และไดเรกทอรีตามแหล่งข้อความและวันที่ คำเตือนด่วนจะถูกส่งต่อไปยังแดชบอร์ด EventLog Analyzer และสามารถป้อนผ่านไปยัง ระบบโต๊ะช่วยเหลือ เป็นตั๋วเพื่อกระตุ้นความสนใจทันทีจากช่าง การตัดสินใจว่าเหตุการณ์ใดที่ก่อให้เกิดการละเมิดความปลอดภัยที่อาจเกิดขึ้น โมดูลหน่วยสืบราชการลับภัยคุกคาม ที่สร้างไว้ในแพ็คเกจ.

บริการนี้รวมถึงการค้นหาบันทึกอัตโนมัติและความสัมพันธ์ของเหตุการณ์เพื่อรวบรวมรายงานความปลอดภัยปกติ ในบรรดารายงานเหล่านี้เป็นรูปแบบสำหรับการตรวจสอบและการตรวจสอบสิทธิ์ของผู้ใช้ (PUMA) และรูปแบบที่หลากหลายเพื่อแสดงให้เห็นถึงการปฏิบัติตาม PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, และ GDPR.

ManageEngine EventLog Analyzer มีสามรุ่น ครั้งแรกของเหล่านี้คือ ฟรี. อย่างไรก็ตามรุ่นฟรีนั้น จำกัด อยู่ที่การตรวจสอบข้อความบันทึกจากแหล่งที่มาห้าแห่งซึ่งไม่เพียงพอสำหรับธุรกิจที่ทันสมัยเกินกว่าธุรกิจขนาดเล็กมาก รุ่นจ่ายสองรุ่นคือ เบี้ยประกันภัย และ กระจาย. แผนแบบกระจายมีราคาแพงกว่าแบบพรีเมียมอย่างมาก ระบบพรีเมี่ยมน่าจะเพียงพอสำหรับองค์กรส่วนใหญ่ที่มีเว็บไซต์เดียวในขณะที่รุ่นกระจายจะครอบคลุมหลายไซต์และไม่ จำกัด จำนวนแหล่งข้อมูลบันทึก คุณสามารถทดลองใช้ระบบด้วยการทดลองใช้ฟรี 30 วันที่มีขีด จำกัด แหล่งข้อความบันทึก 2,000 รายการ.

5. Suricata

Suricata น่าจะเป็นทางเลือกหลักใน Snort. มีข้อได้เปรียบที่สำคัญที่ Suricata มีเหนือ Snort ซึ่งก็คือการเก็บรวบรวมข้อมูลที่ชั้นแอปพลิเคชัน. สิ่งนี้จะเอาชนะความตาบอดที่ Snort จะต้องมีลายเซ็นที่แยกไปหลายแพ็กเก็ต TCP Suricata รอจนกระทั่งข้อมูลทั้งหมดในแพ็กเก็ตเป็นชุดประกอบก่อนที่จะย้ายข้อมูลไปสู่การวิเคราะห์.

แม้ว่าระบบจะทำงานที่ชั้นแอปพลิเคชัน แต่ก็สามารถตรวจสอบกิจกรรมของโพรโทคอลในระดับที่ต่ำกว่าเช่น IP, TLS, ICMP, TCP และ UDP ตรวจสอบปริมาณการใช้งานแบบเรียลไทม์สำหรับแอปพลิเคชั่นเครือข่ายต่างๆรวมถึง FTP, HTTP และ SMB. จอภาพไม่เพียงแค่ดูโครงสร้างของแพ็คเก็ต. สามารถตรวจสอบใบรับรอง TLS และมุ่งเน้นไปที่คำขอ HTTP และการโทร DNS เครื่องมือแยกไฟล์ช่วยให้คุณสามารถตรวจสอบและแยกไฟล์ที่น่าสงสัยที่มีลักษณะการติดเชื้อไวรัส.

Suricata เข้ากันได้กับ Snort และคุณสามารถใช้กฎ VRT เดียวกันที่เขียนขึ้นสำหรับผู้นำ NIDS นั้น เครื่องมือของบุคคลที่สามเช่น Snorby, ฐาน, Squil, และ Anaval ที่ทำงานร่วมกับ Snort สามารถเชื่อมต่อกับ Suricata ดังนั้นการเข้าถึงชุมชน Snort สำหรับเคล็ดลับและกฎฟรีจะเป็นประโยชน์อย่างมากสำหรับผู้ใช้ Suricata โมดูลสคริปต์ในตัวช่วยให้คุณสามารถรวมกฎและรับโปรไฟล์การตรวจจับที่แม่นยำยิ่งขึ้นกว่า Snort ที่จะให้คุณ Suricata ใช้ทั้งลายเซ็นและวิธีการที่ผิดปกติ.

Suricata มีสถาปัตยกรรมการประมวลผลที่ชาญฉลาดที่เปิดใช้งานการเร่งด้วยฮาร์ดแวร์โดยใช้โปรเซสเซอร์ที่แตกต่างกันสำหรับกิจกรรมหลายเธรดพร้อมกัน มันสามารถทำงานได้บางส่วนบนการ์ดกราฟิกของคุณ. การกระจายงานนี้ช่วยป้องกันไม่ให้โหลดลงบนโฮสต์เพียงโฮสต์เดียว. เป็นเรื่องที่ดีเพราะปัญหาหนึ่งของ NIDS นี้คือมันค่อนข้างหนักในการประมวลผล Suricata มีแผงควบคุมที่ดูเรียบเนียนซึ่งรวมเอากราฟิกเพื่อทำให้การวิเคราะห์และการรับรู้ปัญหาง่ายขึ้นมาก แม้จะมีหน้าตาราคาแพงนี้, Suricata ไม่มีค่าใช้จ่าย.

6. น้องชาย

พี่ชายเป็น ฟรี NIDS ที่นอกเหนือไปจากการตรวจจับการบุกรุกและยังให้ฟังก์ชันการตรวจสอบเครือข่ายอื่น ๆ แก่คุณด้วย ชุมชนผู้ใช้ของ Bro รวมถึงสถาบันการวิจัยและวิทยาศาสตร์หลายแห่ง.

ฟังก์ชั่นตรวจจับการบุกรุกของ Bro มีสองขั้นตอนคือการบันทึกและวิเคราะห์จราจร เช่นเดียวกับ Suricata, Bro มีข้อได้เปรียบที่สำคัญเหนือกว่า Snort ซึ่งการวิเคราะห์นั้นทำงานที่ชั้นแอปพลิเคชัน. สิ่งนี้จะช่วยให้คุณสามารถมองเห็นได้ทั่วทั้งแพ็คเก็ตเพื่อการวิเคราะห์ที่กว้างขึ้นของกิจกรรมเครือข่าย.

โมดูลการวิเคราะห์ของ Bro มีองค์ประกอบสองอย่างที่ทำงานทั้งในการวิเคราะห์ลายเซ็นและการตรวจจับความผิดปกติ เครื่องมือแรกของการวิเคราะห์เหล่านี้คือ เครื่องมือเหตุการณ์ Bro. ติดตามสิ่งนี้เพื่อเรียกเหตุการณ์เช่นการเชื่อมต่อ TCP ใหม่หรือการร้องขอ HTTP แต่ละเหตุการณ์ถูกบันทึกไว้ดังนั้นส่วนนี้ของระบบจึงเป็นกลางนโยบาย – เพียงแสดงรายการเหตุการณ์ที่การวิเคราะห์อาจเปิดเผยการกระทำซ้ำหรือกิจกรรมที่หลากหลายที่น่าสงสัยซึ่งสร้างขึ้นโดยบัญชีผู้ใช้เดียวกัน.

การขุดข้อมูลเหตุการณ์นั้นดำเนินการโดย สคริปต์นโยบาย. เงื่อนไขการแจ้งเตือนจะกระตุ้นให้เกิดการกระทำดังนั้น Bro เป็นระบบป้องกันการบุกรุก เช่นเดียวกับเครื่องวิเคราะห์ปริมาณการใช้เครือข่าย สคริปต์นโยบายสามารถปรับแต่งได้ แต่โดยทั่วไปแล้วจะทำงานตามกรอบมาตรฐานที่เกี่ยวข้องกับการจับคู่ลายเซ็นการตรวจจับความผิดปกติและการวิเคราะห์การเชื่อมต่อ.

คุณสามารถติดตามกิจกรรม HTTP, DNS และ FTP ด้วย Bro และตรวจสอบปริมาณการใช้งาน SNMP, ช่วยให้คุณตรวจสอบการเปลี่ยนแปลงการกำหนดค่าอุปกรณ์และเงื่อนไข SNMP Trap. แต่ละนโยบายเป็นชุดของกฎและคุณไม่ จำกัด จำนวนนโยบายที่ใช้งานหรือเลเยอร์โปรโตคอลสแต็คที่คุณสามารถตรวจสอบได้ ในระดับที่ต่ำกว่าคุณสามารถระวังการโจมตี DDoS ของ SYN และตรวจจับพอร์ต.

สามารถติดตั้ง Bro ใน Unix, Linux และ Mac OS ได้.

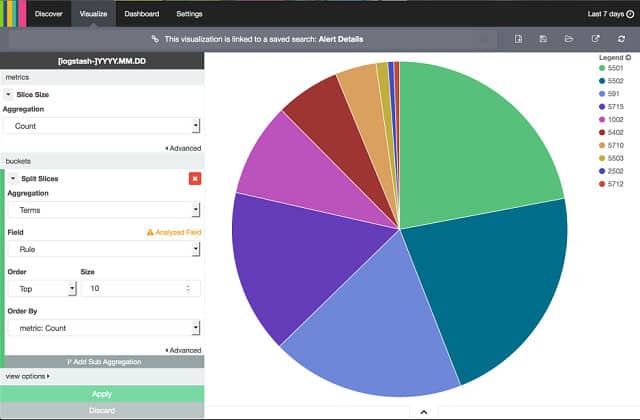

7. เซแกน

เซแกนคือ ระบบตรวจจับการบุกรุกบนโฮสต์, ดังนั้นนี่เป็นทางเลือกแทน OSSEC และมันก็เป็นเช่นกัน อิสระที่จะใช้. แม้จะเป็น HIDS โปรแกรมก็สามารถทำงานร่วมกับข้อมูลที่รวบรวมโดย Snort ซึ่งเป็นระบบ NIDS ความเข้ากันได้นี้ยังรวมถึงเครื่องมืออื่น ๆ ที่สามารถใช้ร่วมกับ Snort เช่น Snorby, ฐาน, Squil, และ Anaval. แหล่งข้อมูลจาก Bro และ Suricata ยังสามารถป้อนเข้าสู่เซแกนได้ เครื่องมือนี้สามารถติดตั้งบน Unix, Linux และ Mac OS แม้ว่าคุณจะไม่สามารถเรียกใช้ Sagan บน Windows ได้ แต่คุณสามารถป้อนบันทึกเหตุการณ์ Windows ได้.

พูดอย่างเคร่งครัด, เซแกนเป็นเครื่องมือวิเคราะห์บันทึก. องค์ประกอบที่ทำให้ NIDS แบบสแตนด์อโลนเป็นโมดูลแพ็คเก็ตดมกลิ่น อย่างไรก็ตามในด้านบวกหมายความว่า Sagan ไม่ต้องการฮาร์ดแวร์เฉพาะและมีความยืดหยุ่นในการวิเคราะห์บันทึกโฮสต์และข้อมูลการรับส่งข้อมูลเครือข่าย เครื่องมือนี้จะต้องเป็นคู่หูกับระบบรวบรวมข้อมูลอื่น ๆ เพื่อสร้างระบบตรวจจับการบุกรุกเต็มรูปแบบ.

คุณสมบัติที่ดีของเซแกนรวมถึงตัวระบุตำแหน่ง IP ซึ่ง ช่วยให้คุณเห็นตำแหน่งทางภูมิศาสตร์ของที่อยู่ IP ที่ตรวจพบว่ามีกิจกรรมที่น่าสงสัย สิ่งนี้จะช่วยให้คุณสามารถรวมการกระทำของที่อยู่ IP ที่ดูเหมือนว่าจะทำงานร่วมกันเพื่อทำการโจมตี Sagan สามารถกระจายการประมวลผลผ่านอุปกรณ์ต่าง ๆ ทำให้ภาระของ CPU บนเซิร์ฟเวอร์หลักของคุณลดลง.

ระบบนี้รวมถึงการเรียกใช้สคริปต์ซึ่งหมายความว่าจะสร้างการแจ้งเตือนและดำเนินการกับการตรวจจับสถานการณ์การบุกรุก. มันสามารถโต้ตอบกับตารางไฟร์วอลล์เพื่อใช้แบน IP ในกรณีที่มีกิจกรรมที่น่าสงสัยจากแหล่งที่มาที่เฉพาะเจาะจง ดังนั้นนี่คือระบบป้องกันการบุกรุก โมดูลการวิเคราะห์ใช้งานได้กับทั้งวิธีการตรวจจับลายเซ็นและความผิดปกติ.

Sagan ไม่ได้อยู่ในรายชื่อ IDS ที่ดีที่สุดของทุกคนเพราะมันไม่ผ่านการรับรองว่าเป็น IDS อย่างแท้จริงเพราะเป็นเครื่องมือวิเคราะห์ไฟล์บันทึก อย่างไรก็ตาม HIDS ที่มีแนวคิดของ NIDS ทำให้เป็นเรื่องที่น่าสนใจในฐานะที่เป็นองค์ประกอบของเครื่องมือการวิเคราะห์ IDS แบบผสมผสาน.

8. หัวหอมปลอดภัย

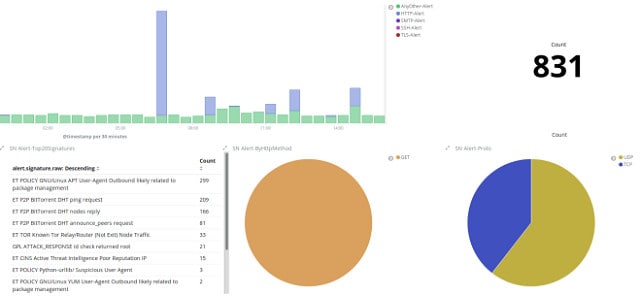

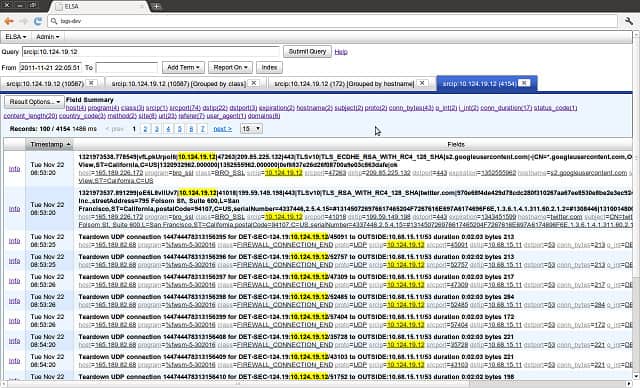

สำหรับการผสมผสานโซลูชัน IDS คุณสามารถลอง ระบบความปลอดภัยฟรีหัวหอม. เครื่องมือ IDS ส่วนใหญ่ในรายการนี้เป็นโครงการโอเพ่นซอร์ส. นั่นหมายความว่าทุกคนสามารถดาวน์โหลดซอร์สโค้ดและเปลี่ยนแปลงได้ นั่นคือสิ่งที่ผู้พัฒนา Security Onion ทำ เขาเอาองค์ประกอบจากซอร์สโค้ดของ การดื่มอย่างรวดเร็ว, Suricata, OSSEC, และ Bro และเย็บเข้าด้วยกันเพื่อทำสิ่งนี้ ไฮบริด NIDS / HIDS ที่ใช้ Linux ฟรี. Security Onion เขียนขึ้นเพื่อให้ทำงานบน Ubuntu และยังรวมองค์ประกอบต่าง ๆ จากระบบ front-end และเครื่องมือในการวิเคราะห์รวมถึง Snorby, Sguil, Squert, Kibana, ELSA, Xplico, และ NetworkMiner.

แม้ว่า Security Onion จะจัดเป็น NIDS แต่จะรวมถึงฟังก์ชัน HIDS ด้วย. มันจะตรวจสอบบันทึกและไฟล์กำหนดค่าของคุณสำหรับกิจกรรมที่น่าสงสัยและตรวจสอบการตรวจสอบไฟล์เหล่านั้นสำหรับการเปลี่ยนแปลงที่ไม่คาดคิด. ข้อเสียของวิธีการที่ครอบคลุมของ Security Onion ในการตรวจสอบเครือข่ายคือความซับซ้อน มันมีโครงสร้างการดำเนินงานที่แตกต่างกันและไม่มีสื่อการเรียนรู้ที่เพียงพอจริง ๆ หรือรวมอยู่ในชุดเพื่อช่วยให้ผู้ดูแลระบบเครือข่ายได้รับความสามารถอย่างเต็มที่ของเครื่องมือ.

การวิเคราะห์เครือข่ายดำเนินการโดย แพ็คเก็ตดมกลิ่น, ซึ่งสามารถแสดงข้อมูลที่ผ่านบนหน้าจอและเขียนไปยังไฟล์ เอ็นจิ้นการวิเคราะห์ของ Security Onion เป็นสิ่งที่ซับซ้อนเพราะมีเครื่องมือต่าง ๆ มากมายที่มีขั้นตอนการทำงานที่แตกต่างกันซึ่งคุณอาจไม่สนใจพวกเขาส่วนใหญ่. อินเทอร์เฟซของ Kibana มีแผงควบคุมสำหรับ Security Onion และมันยังรวมถึงกราฟและแผนภูมิที่ดีบางอย่างเพื่อให้การรับรู้สถานะง่ายขึ้น.

ทั้งกฎการแจ้งเตือนตามลายเซ็นและผิดปกติจะรวมอยู่ในระบบนี้ คุณได้รับข้อมูลเกี่ยวกับสถานะอุปกรณ์รวมถึงรูปแบบการรับส่งข้อมูล ทั้งหมดนี้สามารถทำอะไรได้บ้างกับการดำเนินการอัตโนมัติบางอย่างซึ่งหัวหอมด้านความปลอดภัยขาด.

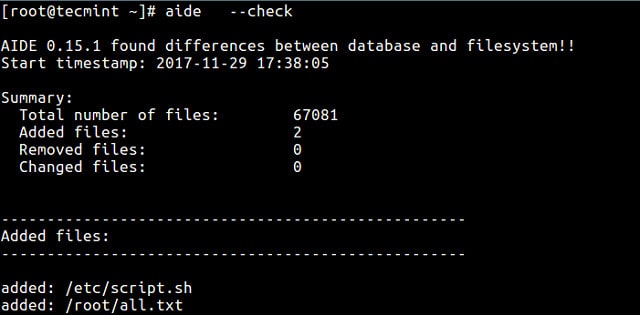

9. ผู้ช่วย

“ สภาพแวดล้อมการตรวจจับการบุกรุกขั้นสูง” เป็นสิ่งที่ต้องเขียนมากมายดังนั้นผู้พัฒนา IDS นี้จึงตัดสินใจที่จะย่อชื่อให้เป็น AIDE นี่คือ HIDS ฟรี ที่มุ่งเน้นไปที่การตรวจจับรูทคิทและการเปรียบเทียบลายเซ็นของไฟล์สำหรับระบบปฏิบัติการ Unix และ Unix ที่เหมือนกันดังนั้นมันจะทำงานบน Mac OS และ Linux.

หากคุณพิจารณา Tripwire คุณน่าจะมอง AIDE แทนดีกว่าเพราะนี่เป็นเครื่องมือทดแทนฟรีสำหรับเครื่องมือที่มีประโยชน์นั้น Tripwire มีรุ่นฟรี แต่มีฟังก์ชั่นหลักมากมายที่ผู้คนส่วนใหญ่ต้องการจาก IDS นั้นมีให้เฉพาะกับ Tripwire ที่จ่ายเงินเท่านั้นดังนั้นคุณจะได้รับฟังก์ชั่นเพิ่มเติมมากมายจาก AIDE.

ระบบจะรวบรวมฐานข้อมูลข้อมูลผู้ดูแลระบบจากไฟล์กำหนดค่าเมื่อติดตั้งครั้งแรก ที่ สร้างพื้นฐานและจากนั้นการเปลี่ยนแปลงใด ๆ กับการกำหนดค่าสามารถย้อนกลับได้ เมื่อใดก็ตามที่ตรวจพบการเปลี่ยนแปลงการตั้งค่าระบบ เครื่องมือนี้มีทั้งวิธีการตรวจสอบลายเซ็นและความผิดปกติ. การตรวจสอบระบบจะออกตามความต้องการและไม่ทำงานอย่างต่อเนื่อง, ซึ่งเป็นข้อบกพร่องเล็กน้อยกับ HIDS นี้ เนื่องจากนี่คือฟังก์ชันบรรทัดคำสั่งคุณสามารถกำหนดให้มันรันเป็นระยะด้วยวิธีการปฏิบัติการเช่น cron หากคุณต้องการข้อมูลใกล้เคียงเวลาจริงคุณสามารถกำหนดเวลาให้เรียกใช้บ่อยครั้งมาก.

AIDE เป็นเพียงเครื่องมือเปรียบเทียบข้อมูลและไม่รวมภาษาสคริปต์ใด ๆ คุณจะต้องพึ่งพาทักษะการเขียนสคริปต์เชลล์เพื่อรับการค้นหาข้อมูลและฟังก์ชันการใช้กฎใน HIDS นี้ บางที AIDE ควรพิจารณาเพิ่มเติมว่าเป็นเครื่องมือจัดการการกำหนดค่าแทนที่จะเป็นระบบตรวจจับการบุกรุก.

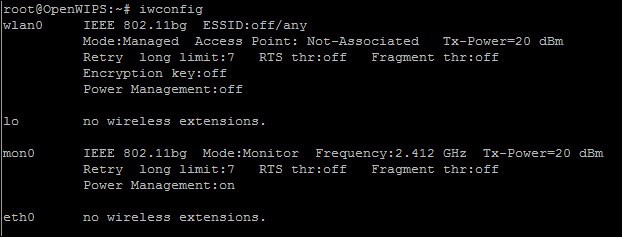

10. เปิด WIPS-NG

หากคุณเคยได้ยินเกี่ยวกับ Aircrack-NG คุณอาจต้องระวังเรื่องนี้เล็กน้อย IDS ที่ยึดตามเครือข่าย เพราะมันถูกพัฒนาโดยผู้ประกอบการเดียวกัน Aircrack-NG เป็นเครือข่ายไร้สายแพ็คเก็ตดมกลิ่นและแคร็กรหัสผ่านซึ่งเป็นส่วนหนึ่งของชุดเครื่องมือแฮ็กเกอร์เครือข่ายไร้สายทุกชุด.

ใน WIPS-NG เราเห็นกรณีของผู้ลักลอบล่าสัตว์ป่า. ซอฟต์แวร์ฟรีนี้ออกแบบมาเพื่อปกป้องเครือข่ายไร้สาย. แม้ว่า Aircrack-NG สามารถทำงานบนระบบปฏิบัติการได้หลากหลาย แต่ Open WIPS-NG จะทำงานบน Linux เท่านั้น ชื่อ “WIPS” หมายถึง “ระบบป้องกันการบุกรุกแบบไร้สาย” ดังนั้น NIDS นี้จึงตรวจจับและสกัดกั้นการบุกรุก.

ระบบประกอบด้วยสามองค์ประกอบ:

- เซนเซอร์

- เซิร์ฟเวอร์

- อินเตอร์เฟซ

มีแผนที่จะอนุญาตให้ทำการติดตั้ง WIPS-NG เพื่อตรวจสอบเซ็นเซอร์หลายตัว อย่างไรก็ตาม, ในขณะนี้การติดตั้งแต่ละครั้งสามารถรวมเซ็นเซอร์เดียวเท่านั้น. ไม่น่าจะมีปัญหามากเกินไปเพราะคุณสามารถทำงานหลายอย่างด้วยเซ็นเซอร์เดียว เซ็นเซอร์เป็นแพ็กเก็ตดมกลิ่นซึ่งยังมีความสามารถในการจัดการการส่งสัญญาณไร้สายในช่วงกลางเดือน ดังนั้นเซ็นเซอร์ทำหน้าที่เป็นตัวรับส่งสัญญาณสำหรับระบบ.

ข้อมูลที่รวบรวมโดยเซ็นเซอร์จะถูกส่งต่อไปยังเซิร์ฟเวอร์ซึ่งเป็นที่ที่เวทมนตร์เกิดขึ้น. ชุดโปรแกรมเซิร์ฟเวอร์ประกอบด้วยเอ็นจิ้นการวิเคราะห์ที่จะตรวจจับรูปแบบการบุกรุก. นโยบายการแทรกแซงเพื่อป้องกันการโจมตีที่ตรวจพบจะถูกสร้างขึ้นที่เซิร์ฟเวอร์เช่นกัน การดำเนินการที่จำเป็นเพื่อปกป้องเครือข่ายจะถูกส่งไปตามคำแนะนำของเซ็นเซอร์.

โมดูลอินเตอร์เฟสของระบบคือแดชบอร์ดที่แสดงเหตุการณ์และการเตือนไปยังผู้ดูแลระบบ นี่คือที่การตั้งค่าสามารถ tweaked และการกระทำการป้องกันสามารถปรับเปลี่ยนหรือแทนที่.

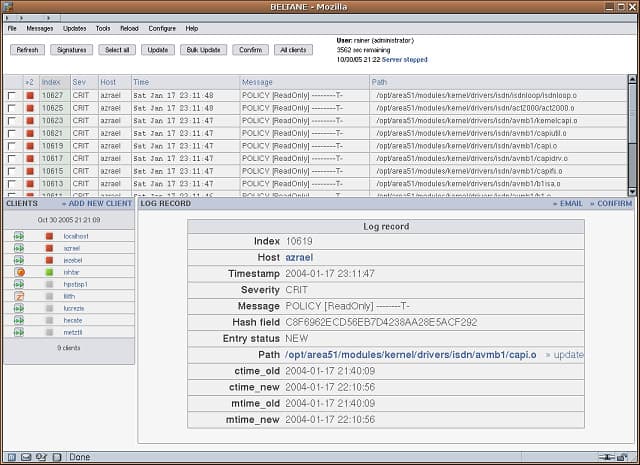

11. Samhain

Samhain ผลิตโดย Samhain Design Labs ในประเทศเยอรมนีคือ ระบบตรวจจับการบุกรุกบนโฮสต์ที่ใช้งานได้ฟรี. มันสามารถทำงานได้บนคอมพิวเตอร์เครื่องเดียวหรือโฮสต์จำนวนมากที่นำเสนอการรวบรวมข้อมูลแบบรวมศูนย์ในเหตุการณ์ที่ตรวจพบโดยตัวแทนที่ทำงานในแต่ละเครื่อง.

ภารกิจที่ดำเนินการโดยแต่ละเอเจนต์รวมถึงการตรวจสอบความสมบูรณ์ของไฟล์การตรวจสอบไฟล์บันทึกและการตรวจสอบพอร์ต. กระบวนการค้นหาไวรัสรูทคิท, อันธพาล SUID (สิทธิ์การเข้าถึงของผู้ใช้) และกระบวนการที่ซ่อนอยู่. ระบบใช้การเข้ารหัสเพื่อการสื่อสารระหว่างตัวแทนและตัวควบคุมส่วนกลางในการใช้งานหลายโฮสต์ การเชื่อมต่อสำหรับการจัดส่งข้อมูลไฟล์บันทึกรวมถึงข้อกำหนดการตรวจสอบความถูกต้องซึ่งป้องกันผู้บุกรุกจากการไฮแจ็กหรือเปลี่ยนกระบวนการตรวจสอบ.

ข้อมูลที่รวบรวมโดย Samhain ช่วยให้การวิเคราะห์กิจกรรมบนเครือข่ายและจะเน้นสัญญาณเตือนการบุกรุก อย่างไรก็ตาม, มันจะไม่ปิดกั้นการบุกรุกหรือล้างกระบวนการโกง. คุณจะต้องสำรองข้อมูลไฟล์กำหนดค่าและข้อมูลประจำตัวของผู้ใช้เพื่อแก้ไขปัญหาที่จอภาพ Samhain เปิดเผย.

ปัญหาหนึ่งที่แฮ็คเกอร์และการบุกรุกของไวรัสคือผู้บุกรุกจะทำตามขั้นตอนเพื่อซ่อน ซึ่งรวมถึงการฆ่ากระบวนการตรวจสอบ. Samhain ปรับใช้เทคโนโลยีซ่อนตัว เพื่อป้องกันไม่ให้กระบวนการซ่อนเร้นซึ่งจะช่วยป้องกันไม่ให้ผู้บุกรุกจัดการหรือสังหาร IDS วิธีการซ่อนเร้นนี้เรียกว่า “ซูรินาเม”

ไฟล์บันทึกกลางและการสำรองข้อมูลการกำหนดค่าจะถูกเซ็นชื่อด้วยคีย์ PGP เพื่อป้องกันการปลอมแปลงโดยผู้บุกรุก.

Samhain เป็นระบบโอเพ่นซอร์สที่สามารถดาวน์โหลดได้ฟรี มันได้รับการออกแบบตามแนวทาง POSIX เพื่อให้เข้ากันได้กับ Unix, Linux และ Mac OS จอภาพส่วนกลางจะรวบรวมข้อมูลจากระบบปฏิบัติการที่แตกต่างกัน.

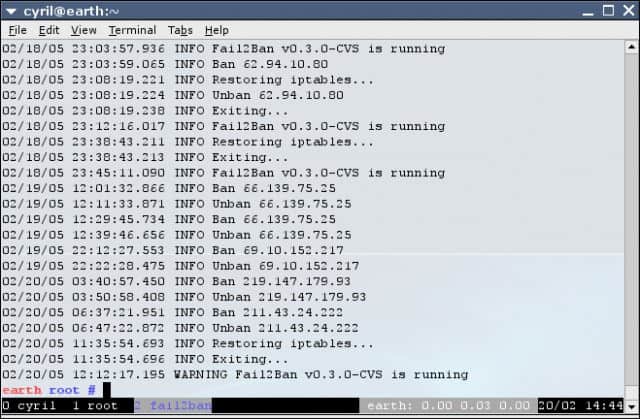

12. Fail2Ban

Fail2Ban คือ ฟรีระบบตรวจจับการบุกรุกบนโฮสต์ ที่มุ่งเน้นการตรวจจับเหตุการณ์ที่น่าเป็นห่วงที่บันทึกไว้ในไฟล์บันทึกเช่นความพยายามในการเข้าสู่ระบบที่ล้มเหลวมากเกินไป. ระบบจะตั้งบล็อคในที่อยู่ IP ที่แสดงพฤติกรรมที่น่าสงสัย. โดยทั่วไปเรย์แบนเหล่านี้ใช้เวลาเพียงไม่กี่นาที แต่นั่นก็เพียงพอแล้วที่จะทำลายสถานการณ์การถอดรหัสรหัสผ่านเดรัจฉานที่บังคับโดยอัตโนมัติ นโยบายนี้อาจมีผลบังคับใช้ต่อการโจมตี DoS ผู้ดูแลระบบสามารถปรับความยาวที่แท้จริงของที่อยู่ IP ได้.

Fail2Ban เป็นจริง ระบบป้องกันการบุกรุก เนื่องจากสามารถดำเนินการได้เมื่อตรวจพบกิจกรรมที่น่าสงสัยและไม่เพียงบันทึกและเป็นไฮไลต์การบุกรุกที่เป็นไปได้.

ดังนั้นผู้ดูแลระบบจะต้องระมัดระวังเกี่ยวกับนโยบายการเข้าถึงเมื่อตั้งค่าซอฟต์แวร์เพราะ กลยุทธ์การป้องกันที่แน่นเกินไปอาจทำให้ผู้ใช้ที่ไม่สุจริตเกิดขึ้นได้ง่าย. ปัญหาของ Fail2Ban คือมันเน้นไปที่การกระทำซ้ำ ๆ จากที่อยู่เดียว สิ่งนี้ไม่สามารถจัดการกับแคมเปญถอดรหัสรหัสผ่านแบบกระจายหรือการโจมตี DDoS ได้.

Fail2Ban เขียนใน Python และสามารถเขียนลงในตารางระบบเพื่อบล็อกที่อยู่ที่น่าสงสัย การล็อกอัตโนมัติเหล่านี้เกิดขึ้นใน Netfilter, iptables, กฎไฟร์วอลล์ PF และตาราง hosts.deny ของ TCP Wrapper.

ขอบเขตการตรวจสอบการโจมตีของระบบถูกกำหนดโดยชุดของ ฟิลเตอร์ ที่สั่งการ IPS เกี่ยวกับบริการที่ต้องตรวจสอบ สิ่งเหล่านี้รวมถึง Postfix, Apache, เซิร์ฟเวอร์จดหมาย Courier, Lighttpd, sshd, vsftpd และ qmail ตัวกรองแต่ละตัวจะรวมกับการกระทำที่จะดำเนินการในกรณีที่ตรวจพบเงื่อนไขการแจ้งเตือน. การรวมกันของตัวกรองและการกระทำที่เรียกว่า “คุก”

ระบบนี้เขียนลงในมาตรฐาน POSIX ดังนั้นจึงสามารถติดตั้งบนระบบปฏิบัติการ Unix, Linux และ Mac OS.

วิธีเลือก IDS

ความต้องการด้านฮาร์ดแวร์ของระบบตรวจจับการบุกรุกบนเครือข่ายอาจทำให้คุณล้มเหลวและผลักดันคุณไปสู่ระบบที่ใช้โฮสต์ซึ่งง่ายต่อการติดตั้งและใช้งาน อย่างไรก็ตามอย่ามองข้ามความจริงที่ว่าคุณไม่ต้องการฮาร์ดแวร์พิเศษสำหรับระบบเหล่านี้ซึ่งเป็นเพียงโฮสต์เฉพาะ.

ในความจริง, คุณควรมองหาทั้ง HIDS และ NIDS สำหรับเครือข่ายของคุณ. เนื่องจากคุณต้องระวังการเปลี่ยนแปลงการกำหนดค่าและการเข้าถึงรูทบนคอมพิวเตอร์ของคุณรวมถึงการดูกิจกรรมที่ผิดปกติในการรับส่งข้อมูลบนเครือข่ายของคุณ.

ข่าวดีก็คือระบบทั้งหมดในรายการของเราไม่มีค่าใช้จ่ายหรือมีการทดลองใช้ฟรีดังนั้นคุณสามารถลองใช้งานได้บ้าง ด้านชุมชนผู้ใช้ของระบบเหล่านี้อาจนำคุณเข้าสู่ระบบโดยเฉพาะหากคุณมีเพื่อนร่วมงานที่มีประสบการณ์มาแล้ว. ความสามารถในการรับเคล็ดลับจากผู้ดูแลระบบเครือข่ายรายอื่นเป็นวิธีการที่ชัดเจนในระบบเหล่านี้ และทำให้พวกเขาน่าดึงดูดยิ่งกว่าโซลูชันที่จ่ายเงินด้วยการสนับสนุน Help Desk แบบมืออาชีพ.

หาก บริษัท ของคุณอยู่ในส่วนที่ต้องปฏิบัติตามมาตรฐานความปลอดภัยเช่น PCI คุณจะต้องใช้ IDS แทน ด้วย, หากคุณเก็บข้อมูลส่วนบุคคลของสมาชิกสาธารณะขั้นตอนการป้องกันข้อมูลของคุณจำเป็นต้องเป็นข้อมูลที่ทันสมัย เพื่อป้องกันไม่ให้ บริษัท ของคุณถูกฟ้องร้องเนื่องจากการรั่วไหลของข้อมูล.

แม้ว่ามันอาจใช้เวลาทั้งวันทำการของคุณเพียงเพื่อให้อยู่ด้านบนของผู้ดูแลระบบเครือข่ายของคุณในถาด, อย่าเพิกเฉยต่อการตัดสินใจติดตั้งระบบตรวจจับการบุกรุก. หวังว่าคู่มือนี้จะช่วยให้คุณได้ทิศทางที่ถูกต้อง หากคุณมีคำแนะนำใด ๆ เกี่ยวกับ IDS ที่คุณชื่นชอบและหากคุณมีประสบการณ์กับระบบใด ๆ ที่กล่าวถึงในคู่มือนี้ให้จดบันทึกไว้ในส่วนความคิดเห็นด้านล่างและแบ่งปันความคิดของคุณกับชุมชน.

อ่านเพิ่มเติม

คู่มือเครือข่าย Comparitech

- เครื่องมือตรวจสอบ LAN 10 อันดับแรกสำหรับปี [year]

- คำแนะนำที่ชัดเจนเกี่ยวกับ DHCP

- คู่มือที่ชัดเจนสำหรับ SNMP

- แนวทางที่ดีที่สุดสำหรับการจัดการอุปกรณ์มือถือ (MDM) ในปี 2561

- แนวทางที่ดีที่สุดสำหรับ BYOD ในปี [year]

- การจัดการเซิร์ฟเวอร์ 10 อันดับแรก & เครื่องมือตรวจสอบสำหรับ [year]

- ตัววิเคราะห์และตัวสะสม NetFlow ที่ดีที่สุดฟรีสำหรับ Windows

- 6 จากสแกนเนอร์ช่องโหว่เครือข่ายที่ดีที่สุดฟรีและวิธีการใช้งาน

- 8 sniffers แพ็คเก็ตที่ดีที่สุดและวิเคราะห์เครือข่ายสำหรับ [year]

- ซอฟต์แวร์และเครื่องมือตรวจสอบแบนด์วิดธ์ฟรีที่ดีที่สุดในการวิเคราะห์การใช้งานเครือข่าย

ข้อมูลอื่น ๆ เกี่ยวกับการตรวจสอบเครือข่าย

- Wikipedia: ระบบตรวจจับการบุกรุก

- เป้าหมายทางเทคนิค: ระบบตรวจจับการบุกรุก (IDS)

- CSO: ระบบตรวจจับการบุกรุกคืออะไร?

- Lifewire: ความรู้เบื้องต้นเกี่ยวกับระบบตรวจจับการบุกรุก

- YouTube: ระบบตรวจจับการบุกรุก