ระบบตรวจจับการบุกรุกเครือข่าย NIDS คืออะไร?

NIDS เป็นตัวย่อสำหรับระบบตรวจจับการบุกรุกเครือข่าย NIDS ตรวจจับพฤติกรรมชั่วร้ายบนเครือข่ายเช่นการแฮ็กการสแกนพอร์ตและการปฏิเสธบริการ.

นี่คือรายการของเรา 9 เครื่องมือ NIDS ที่ดีที่สุด (ระบบตรวจจับการบุกรุกเครือข่าย):

- SolarWinds Security Event Manager (ทดลองฟรี)

- การดื่มอย่างรวดเร็ว

- Bro

- Suricata

- IBM QRadar

- หัวหอมปลอดภัย

- เปิด WIPS-NG

- เซแกน

- Splunk

วัตถุประสงค์ของ NIDS

ระบบตรวจจับการบุกรุกมองหารูปแบบในกิจกรรมเครือข่ายเพื่อระบุกิจกรรมที่เป็นอันตราย ความต้องการระบบรักษาความปลอดภัยประเภทนี้เกิดขึ้นเนื่องจากมีการเปลี่ยนแปลงวิธีการของแฮกเกอร์ในการตอบสนองต่อกลยุทธ์ที่ประสบความสำเร็จก่อนหน้านี้เพื่อบล็อกกิจกรรมที่เป็นอันตราย.

ไฟร์วอลล์มีประสิทธิภาพมากในการบล็อกการพยายามเชื่อมต่อขาเข้า ซอฟต์แวร์ป้องกันไวรัสได้ระบุเรียบร้อยแล้ว การติดเชื้อที่ดำเนินการผ่าน USB sticks ดิสก์ข้อมูลและไฟล์แนบอีเมล. ด้วยวิธีการที่เป็นอันตรายแบบดั้งเดิมแฮ็กเกอร์จึงหันไปใช้กลยุทธ์การโจมตีเช่นการโจมตีแบบปฏิเสธการให้บริการ (DDoS) บริการ Edge ทำให้การโจมตีเหล่านั้นเป็นอันตรายน้อยลง.

ในวันนี้, ภัยคุกคามถาวรขั้นสูง (APT) เป็นความท้าทายที่ยิ่งใหญ่ที่สุดสำหรับผู้จัดการเครือข่าย กลยุทธ์การโจมตีเหล่านี้ถูกใช้โดยรัฐบาลแห่งชาติในฐานะส่วนหนึ่งของสงครามไฮบริด ในสถานการณ์ APT กลุ่มแฮกเกอร์สามารถเข้าถึงเครือข่ายขององค์กรและใช้ทรัพยากรของ บริษัท เพื่อจุดประสงค์ของตนเองรวมถึงการเข้าถึงข้อมูลของ บริษัท เพื่อขาย.

การรวบรวมข้อมูลส่วนบุคคลที่เก็บไว้ในฐานข้อมูลของ บริษัท ได้กลายเป็นธุรกิจที่ทำกำไรได้ขอบคุณหน่วยงานข้อมูล. ข้อมูลนั้นยังสามารถใช้เพื่อวัตถุประสงค์ที่เป็นอันตราย และยังสามารถป้อนกลับเข้าไปในกลยุทธ์การเข้าถึงผ่าน doxing ข้อมูลที่มีอยู่ในฐานข้อมูลลูกค้า บริษัท ผู้จัดหาและพนักงานเป็นทรัพยากรที่มีประโยชน์สำหรับการล่าปลาวาฬและการหาเงินเพื่อการหาปลา วิธีการเหล่านี้ถูกใช้อย่างมีประสิทธิภาพโดยนักต้มตุ๋นเพื่อหลอกให้พนักงาน บริษัท โอนเงินหรือเปิดเผยความลับเป็นการส่วนตัว วิธีการเหล่านี้สามารถ เคยแบล็กเมล์ บริษัท ในการทำหน้าที่ต่อต้านผลประโยชน์ของนายจ้างของพวกเขา.

พนักงานไม่พอใจ ยังนำเสนอปัญหาความปลอดภัยของข้อมูลองค์กร ผู้ปฏิบัติงานเพียงคนเดียวที่มีการเข้าถึงเครือข่ายและฐานข้อมูลสามารถสร้างความหายนะโดยใช้บัญชีที่ได้รับอนุญาตเพื่อทำให้เกิดความเสียหายหรือขโมยข้อมูล.

ดังนั้น, ความปลอดภัยของเครือข่ายต้องรวมวิธีการต่าง ๆ ที่นอกเหนือไปจากการบล็อกการเข้าถึงที่ไม่ได้รับอนุญาต และป้องกันการติดตั้งซอฟต์แวร์ที่เป็นอันตราย ระบบตรวจจับการบุกรุกบนเครือข่ายให้การป้องกันที่มีประสิทธิภาพต่อกิจกรรมผู้บุกรุกที่ซ่อนอยู่กิจกรรมพนักงานที่เป็นอันตรายและการปลอมแปลงศิลปิน.

ความแตกต่างระหว่าง NIDS และ SIEM

เมื่อค้นหาระบบความปลอดภัยใหม่สำหรับเครือข่ายของคุณคุณจะได้พบกับคำว่า SIEM คุณอาจสงสัยว่าสิ่งนี้มีความหมายเช่นเดียวกับ NIDS หรือไม่.

มีการทับซ้อนกันมากมายระหว่างคำจำกัดความของ SIEM และ NIDS SIEM หมายถึง ข้อมูลความปลอดภัยและการจัดการเหตุการณ์. ฟิลด์ของ SIEM เป็นการรวมกันของซอฟต์แวร์การป้องกันสองประเภทที่มีอยู่แล้ว มี การจัดการข้อมูลความปลอดภัย (SIM) และ การจัดการเหตุการณ์ด้านความปลอดภัย (SEM).

ฟิลด์ของ SEM นั้นคล้ายคลึงกับของ NIDS มาก การจัดการเหตุการณ์ด้านความปลอดภัยเป็นหมวดหมู่ของ SIEM ที่มุ่งเน้นไปที่การตรวจสอบการรับส่งข้อมูลเครือข่ายสด นี่เป็นสิ่งเดียวกับความเชี่ยวชาญเฉพาะของระบบตรวจจับการบุกรุกบนเครือข่าย.

NIDS หรือ HIDS

ระบบตรวจจับการบุกรุกบนเครือข่ายเป็นส่วนหนึ่งของหมวดหมู่ที่กว้างขึ้นซึ่งเป็นระบบตรวจจับการบุกรุก IDS ประเภทอื่นคือระบบตรวจจับการบุกรุกบนโฮสต์หรือ HIDS ระบบตรวจจับการบุกรุกบนโฮสต์นั้นเทียบเท่ากับองค์ประกอบการจัดการข้อมูลความปลอดภัยของ SIEM.

ในขณะที่ ระบบตรวจจับการบุกรุกบนเครือข่ายดูข้อมูลสด, ระบบตรวจจับการบุกรุกโดยใช้โฮสต์ตรวจสอบล็อกไฟล์ในระบบ. ประโยชน์ของ NIDS คือระบบเหล่านี้เป็นระบบแบบทันที โดยดูจากปริมาณการใช้เครือข่ายที่เกิดขึ้นพวกเขาสามารถดำเนินการได้อย่างรวดเร็ว อย่างไรก็ตามกิจกรรมต่าง ๆ ของผู้บุกรุกสามารถถูกมองเห็นผ่านชุดของการกระทำเท่านั้น มันเป็นไปได้ที่แฮ็กเกอร์จะแยกคำสั่งที่เป็นอันตรายระหว่างแพ็กเก็ตข้อมูล เนื่องจาก NIDS ทำงานที่ระดับแพ็คเก็ตจึงมีความสามารถในการระบุกลยุทธ์การบุกรุกน้อยลงซึ่งกระจายไปทั่วแพ็กเก็ต.

HIDS จะตรวจสอบข้อมูลเหตุการณ์เมื่อมีการจัดเก็บไว้ในบันทึก. การเขียนบันทึกลงในไฟล์บันทึกจะสร้างความล่าช้าในการตอบกลับ อย่างไรก็ตามกลยุทธ์นี้ช่วยให้เครื่องมือวิเคราะห์สามารถตรวจจับการกระทำที่เกิดขึ้นในหลาย ๆ จุดบนเครือข่ายพร้อมกัน ตัวอย่างเช่นหากมีการใช้บัญชีผู้ใช้เดียวกันเพื่อเข้าสู่เครือข่ายจากที่ตั้งทางภูมิศาสตร์ที่แยกย้ายกันไปและพนักงานที่จัดสรรบัญชีนั้นถูกส่งไปประจำการในสถานที่เหล่านั้นไม่ชัดเจนว่าบัญชีถูกบุกรุก.

ผู้บุกรุกรู้ว่าไฟล์บันทึกสามารถเปิดเผยกิจกรรมของพวกเขาและดังนั้นการลบบันทึกข้อมูลเป็นกลยุทธ์การป้องกันที่แฮ็กเกอร์ใช้ ดังนั้นการป้องกันไฟล์บันทึกจึงเป็นองค์ประกอบสำคัญของระบบ HIDS.

ทั้ง NIDS และ HIDS มีประโยชน์. NIDS ให้ผลลัพธ์ที่รวดเร็ว. อย่างไรก็ตามระบบเหล่านี้จำเป็นต้องเรียนรู้จากทราฟฟิกปกติของเครือข่ายเพื่อป้องกันไม่ให้รายงาน “บวกเท็จ.” โดยเฉพาะอย่างยิ่งในช่วงต้นสัปดาห์ของการทำงานบนเครือข่ายเครื่องมือ NIDS มีแนวโน้มที่จะตรวจจับการบุกรุกมากเกินไปและสร้างคำเตือนมากมายที่พิสูจน์ให้เห็นว่าการเน้นกิจกรรมปกติ ในอีกด้านหนึ่งคุณไม่ต้องการกรองคำเตือนและเสี่ยงต่อการบุกรุกของผู้บุกรุก อย่างไรก็ตามในทางกลับกัน NIDS ที่อ่อนไหวมากเกินไปสามารถลองใช้ความอดทนของทีมผู้ดูแลระบบเครือข่าย.

HIDS ให้การตอบสนองช้าลง แต่สามารถให้ได้ ภาพที่แม่นยำยิ่งขึ้นของกิจกรรมผู้บุกรุก เพราะมันสามารถวิเคราะห์บันทึกเหตุการณ์จากแหล่งบันทึกที่หลากหลาย คุณต้องใช้วิธี SIEM และปรับใช้ทั้ง NIDS และ HIDS เพื่อปกป้องเครือข่ายของคุณ.

วิธีการตรวจสอบ NIDS

NIDS ใช้วิธีการตรวจหาพื้นฐานสองวิธี:

- การตรวจจับที่ผิดปกติ

- การตรวจจับลายเซ็น

กลยุทธ์ที่ใช้ลายเซ็นเกิดจากวิธีการตรวจจับที่ใช้โดยซอฟต์แวร์ป้องกันไวรัส โปรแกรมสแกนจะค้นหารูปแบบในการรับส่งข้อมูลเครือข่ายรวมถึง ลำดับไบต์ และ ประเภทแพ็คเก็ตทั่วไป ที่ใช้เป็นประจำสำหรับการโจมตี.

วิธีการที่ผิดปกติ เปรียบเทียบทราฟฟิกเครือข่ายปัจจุบันกับกิจกรรมทั่วไป. ดังนั้นกลยุทธ์นี้ต้องใช้ระยะการเรียนรู้ที่กำหนดรูปแบบของกิจกรรมปกติ ตัวอย่างของการตรวจจับประเภทนี้จะเป็นจำนวนครั้งที่พยายามเข้าสู่ระบบล้มเหลว ผู้ใช้ที่เป็นมนุษย์อาจได้รับรหัสผ่านไม่ถูกต้องสองสามครั้ง แต่ความพยายามรุกล้ำโปรแกรมที่มีกำลังแรงจะใช้รหัสผ่านจำนวนมากที่ปั่นผ่านลำดับที่รวดเร็ว นั่นเป็นตัวอย่างที่ง่ายมาก ในฟิลด์รูปแบบของกิจกรรมที่เป็นวิธีการตามความผิดปกตินั้นอาจเป็นการรวมกันของกิจกรรมที่ซับซ้อนมาก.

การตรวจจับการบุกรุกและการป้องกันการบุกรุก

การตรวจจับการบุกรุกเป็นขั้นตอนที่หนึ่งในการรักษาความปลอดภัยเครือข่ายของคุณ. ขั้นตอนต่อไปคือการทำบางสิ่งเพื่อป้องกันผู้บุกรุก. ในเครือข่ายขนาดเล็กคุณอาจใช้การแทรกแซงด้วยตนเองอัปเดตตารางไฟร์วอลล์เพื่อบล็อกที่อยู่ IP ของผู้บุกรุกและระงับบัญชีผู้ใช้ที่ถูกบุกรุก อย่างไรก็ตามในเครือข่ายขนาดใหญ่และในระบบที่จำเป็นต้องเปิดใช้งานตลอดเวลาคุณจำเป็นต้องหมุนผ่านการแก้ไขภัยคุกคามด้วยเวิร์กโฟลว์อัตโนมัติ การแทรกแซงโดยอัตโนมัติเพื่อจัดการกับกิจกรรมของผู้บุกรุกคือการกำหนดความแตกต่างระหว่างระบบตรวจจับผู้บุกรุกและ ระบบป้องกันการบุกรุก (IPS).

การปรับกฎการตรวจจับอย่างละเอียดและนโยบายการแก้ไขเป็นสิ่งสำคัญในกลยุทธ์ IPS เพราะกฎการตรวจจับที่ละเอียดอ่อนมากสามารถบล็อกผู้ใช้ของแท้และปิดระบบของคุณ.

NIDS ที่แนะนำ

คู่มือนี้มุ่งเน้นไปที่ NIDS มากกว่าเครื่องมือ HIDS หรือซอฟต์แวร์ IPS น่าแปลกที่ NIDS ชั้นนำจำนวนมากมีอิสระในการใช้งานและเครื่องมือชั้นนำอื่น ๆ มีช่วงทดลองใช้ฟรี.

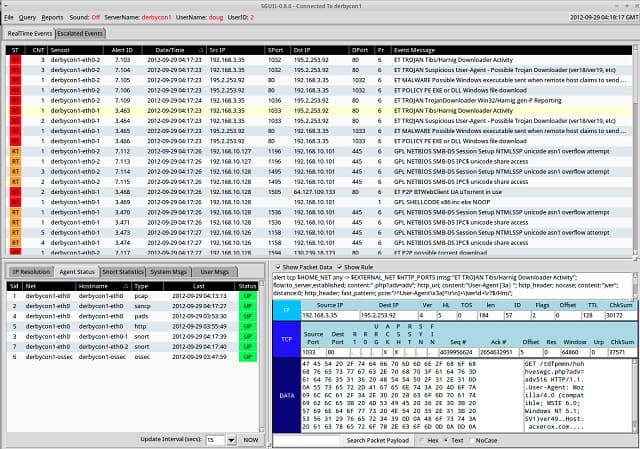

1. SolarWinds Security Event Manager (ทดลองฟรี)

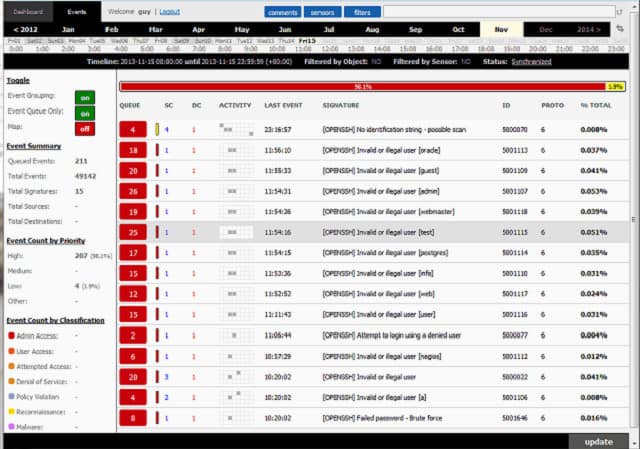

SolarWinds Security Event Manager ส่วนใหญ่เป็นแพ็คเกจ HIDS แต่ คุณสามารถใช้ฟังก์ชัน NIDS กับเครื่องมือนี้ได้เช่นกัน. เครื่องมือนี้สามารถใช้เป็นเครื่องมือวิเคราะห์เพื่อประมวลผลข้อมูลที่ Snort รวบรวม คุณสามารถอ่านเพิ่มเติมเกี่ยวกับ Snort ด้านล่าง Snort สามารถดักจับข้อมูลทราฟฟิกที่คุณสามารถดูผ่าน 1. ตัวจัดการเหตุการณ์.

การรวมกันของ NIDS และ HIDS ทำให้เป็นเครื่องมือรักษาความปลอดภัยที่ทรงพลังอย่างแท้จริง ส่วน NIDS ของ Security Event Manager มีฐานกฎที่เรียกว่า กฎความสัมพันธ์ของเหตุการณ์, ที่จะสังเกตเห็นความผิดปกติของกิจกรรมที่บ่งบอกถึงการบุกรุก เครื่องมือนี้สามารถตั้งค่าให้ใช้เวิร์กโฟลว์โดยอัตโนมัติในการตรวจจับคำเตือนการบุกรุก การกระทำเหล่านี้เรียกว่า การตอบสนองที่ใช้งานอยู่. การดำเนินการที่คุณสามารถเปิดใช้โดยอัตโนมัติในการตรวจจับความผิดปกติ ได้แก่ : การหยุดหรือเรียกใช้กระบวนการและบริการการระงับบัญชีผู้ใช้การบล็อกที่อยู่ IP และการแจ้งเตือนที่ส่งโดย อีเมล, ข้อความ SNMP, หรือ บันทึกหน้าจอ. การตอบสนองที่ใช้งานอยู่ทำให้ SolarWinds Security Event Manager กลายเป็น ระบบป้องกันการบุกรุก.

นี่คือ IDS บรรทัดสูงสุดที่มีอยู่ในตลาดปัจจุบันและไม่ฟรี ซอฟต์แวร์จะทำงานบน เซิร์ฟเวอร์ Windows ระบบปฏิบัติการ แต่มันสามารถรวบรวมข้อมูลจาก ลินุกซ์, ยูนิกซ์, และ Mac OS เช่นกัน ของ windows. คุณสามารถรับ SolarWinds Security Event Manager บน ทดลองใช้ฟรี 30 วัน.

SolarWinds Security Event Manager ดาวน์โหลดทดลองใช้ฟรี 30 วัน

2. Snort

Snort เป็นเจ้าของโดย Cisco Systems เป็นโครงการโอเพ่นซอร์สและเป็น อิสระที่จะใช้. นี่คือ NIDS ชั้นนำ วันนี้และเครื่องมือวิเคราะห์เครือข่ายอื่น ๆ อีกมากมายได้ถูกเขียนขึ้นเพื่อใช้ผลลัพธ์ของมัน สามารถติดตั้งซอฟต์แวร์บน ของ windows, ลินุกซ์, และ ยูนิกซ์.

นี่เป็นระบบแพ็คเก็ตดมกลิ่นที่จะรวบรวมสำเนาของการรับส่งข้อมูลเครือข่ายสำหรับการวิเคราะห์ เครื่องมือมีโหมดอื่นอย่างไรก็ตามและหนึ่งในนั้นคือการตรวจจับการบุกรุก เมื่ออยู่ในโหมดตรวจจับการบุกรุก Snort จะใช้“นโยบายพื้นฐาน,” ซึ่งเป็นฐานกฎการตรวจจับของเครื่องมือ.

นโยบายพื้นฐานทำให้ Snort ยืดหยุ่นปรับขยายได้และปรับเปลี่ยนได้ คุณต้องปรับแต่งนโยบายเพื่อให้เหมาะกับกิจกรรมทั่วไปของเครือข่ายและลดอุบัติการณ์ของ“บวกเท็จ.”คุณสามารถเขียนนโยบายพื้นฐานของคุณเอง แต่คุณไม่จำเป็นต้องทำเพราะคุณสามารถดาวน์โหลดแพ็คได้จากเว็บไซต์ Snort. มีชุมชนผู้ใช้ขนาดใหญ่มากสำหรับ Snort และผู้ใช้เหล่านั้นสื่อสารผ่านฟอรัม ผู้ใช้ที่มีความเชี่ยวชาญทำเคล็ดลับและการปรับแต่งให้ผู้อื่นได้ฟรี คุณยังสามารถเลือกนโยบายพื้นฐานเพิ่มเติมจากชุมชนได้ฟรี เนื่องจากมีคนจำนวนมากที่ใช้ Snort จึงมีแนวคิดใหม่ ๆ และนโยบายพื้นฐานใหม่ ๆ ที่คุณสามารถหาได้ในฟอรัม.

3. น้องชาย

Bro เป็น NIDS เหมือน Snort อย่างไรก็ตามมันมีข้อได้เปรียบที่สำคัญเหนือระบบ Snort – เครื่องมือนี้ทำงานที่ Application Layer. นี้ ฟรี NIDS เป็นที่ต้องการอย่างกว้างขวางโดยชุมชนวิทยาศาสตร์และนักวิชาการ.

นี่คือทั้ง ระบบที่ใช้ลายเซ็น และยังใช้ วิธีการตรวจจับที่ผิดปกติ. มันสามารถที่จะเห็น รูปแบบระดับบิต ที่บ่งบอกถึงกิจกรรมที่เป็นอันตราย ข้ามแพ็กเก็ต.

กระบวนการตรวจจับได้รับการจัดการ สองขั้นตอน. ครั้งแรกของเหล่านี้จัดการโดย เครื่องมือจัดกิจกรรม Bro. เนื่องจากข้อมูลได้รับการประเมินที่สูงกว่าระดับแพ็คเก็ตจึงไม่สามารถทำการวิเคราะห์ได้ทันที จะต้องมีระดับของบัฟเฟอร์เพื่อให้แพ็กเก็ตเพียงพอสามารถประเมินร่วมกัน ดังนั้น Bro จะช้ากว่า NIDS ระดับแพ็กเก็ตเล็กน้อย แต่ยังคงระบุกิจกรรมที่เป็นอันตรายได้เร็วกว่า HIDS ข้อมูลที่รวบรวมได้รับการประเมินโดย สคริปต์นโยบาย, ซึ่งเป็นระยะที่สองของกระบวนการตรวจจับ.

เป็นไปได้ที่จะ ตั้งค่าการดำเนินการแก้ไข ที่จะถูกเรียกโดยอัตโนมัติโดยสคริปต์นโยบาย สิ่งนี้ทำให้ Bro เป็นระบบป้องกันการบุกรุก สามารถติดตั้งซอฟต์แวร์บน ยูนิกซ์, ลินุกซ์, และ Mac OS.

4. Suricata

ดังนั้น NIDS ที่ ทำงานที่ Application Layer, ให้การมองเห็นหลายแพ็คเก็ต มันคือ เครื่องมือฟรี ที่มีความสามารถคล้ายกันมากกับ Bro ถึงแม้ว่าสิ่งเหล่านี้ ระบบตรวจจับลายเซ็นที่ใช้ ทำงานในระดับ Application พวกเขายังสามารถเข้าถึงรายละเอียดแพ็กเก็ตได้ซึ่งทำให้โปรแกรมประมวลผลได้รับ ข้อมูลระดับโปรโตคอล ออกจากส่วนหัวของแพ็กเก็ต รวมถึงการเข้ารหัสข้อมูล, เลเยอร์การขนส่ง และ เลเยอร์อินเทอร์เน็ต ข้อมูล.

ดังนั้น NIDS ที่ ทำงานที่ Application Layer, ให้การมองเห็นหลายแพ็คเก็ต มันคือ เครื่องมือฟรี ที่มีความสามารถคล้ายกันมากกับ Bro ถึงแม้ว่าสิ่งเหล่านี้ ระบบตรวจจับลายเซ็นที่ใช้ ทำงานในระดับ Application พวกเขายังสามารถเข้าถึงรายละเอียดแพ็กเก็ตได้ซึ่งทำให้โปรแกรมประมวลผลได้รับ ข้อมูลระดับโปรโตคอล ออกจากส่วนหัวของแพ็กเก็ต รวมถึงการเข้ารหัสข้อมูล, เลเยอร์การขนส่ง และ เลเยอร์อินเทอร์เน็ต ข้อมูล.

IDS นี้ยังใช้ วิธีการตรวจจับที่ผิดปกติ. นอกเหนือจากข้อมูลแพ็คเก็ต Suricata สามารถตรวจสอบใบรับรอง TLS การร้องขอ HTTP และการทำธุรกรรม DNS เครื่องมือนี้ยังสามารถแยกเซกเมนต์จากไฟล์ในระดับบิตเพื่อตรวจจับไวรัส.

Suricata เป็นหนึ่งในเครื่องมือมากมายที่เข้ากันได้กับ โครงสร้างข้อมูล Snort. สามารถใช้นโยบายพื้นฐานของ Snort ได้ ประโยชน์พิเศษที่ใหญ่ของความเข้ากันได้นี้คือชุมชน Snort ยังสามารถให้คำแนะนำเกี่ยวกับลูกเล่นที่จะใช้กับ Suricata เครื่องมือที่ทำงานร่วมกับ Snort อื่น ๆ ยังสามารถรวมเข้ากับ Suricata เหล่านี้ ได้แก่ Snorby, Anaval, ฐาน, และ Squil.

5. IBM QRadar

เครื่องมือ IBM SIEM นี้ไม่ฟรี แต่คุณสามารถทดลองใช้ฟรี 14 วัน นี่คือ บริการบนคลาวด์, เพื่อให้สามารถเข้าถึงได้จากทุกที่ ระบบครอบคลุมทุกด้านของการตรวจจับการบุกรุกรวมถึงกิจกรรมที่เป็นศูนย์กลางของ a HIDS เช่นเดียวกับการตรวจสอบข้อมูลการจราจรสดซึ่งทำให้ NIDS เป็นเช่นนี้ โครงสร้างพื้นฐานเครือข่ายที่ QRadar สามารถตรวจสอบครอบคลุมไปถึงบริการคลาวด์ นโยบายการตรวจจับที่เน้นการบุกรุกที่เป็นไปได้ถูกสร้างขึ้นในแพ็คเกจ.

คุณสมบัติที่ดีของเครื่องมือนี้คือ ยูทิลิตี้การสร้างแบบจำลองการโจมตี ที่ช่วยให้คุณทดสอบระบบของคุณเพื่อหาช่องโหว่ IBM QRadar ใช้ AI เพื่อลดการตรวจจับการบุกรุกที่ผิดปกติ และมีแดชบอร์ดที่ครอบคลุมมากซึ่งรวมข้อมูลและการสร้างภาพเหตุการณ์ หากคุณไม่ต้องการใช้บริการในระบบคลาวด์คุณสามารถเลือกรุ่นในสถานที่ที่ทำงานอยู่ ของ windows.

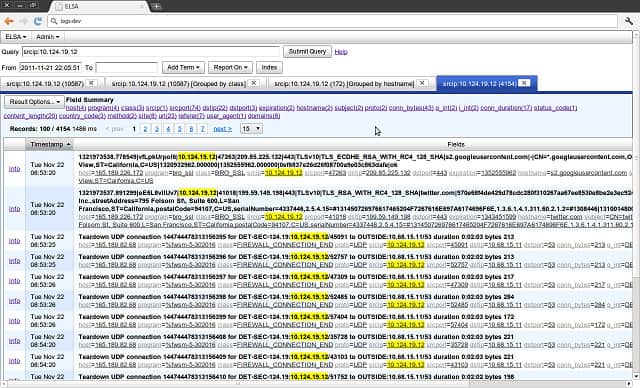

6. หัวหอมความปลอดภัย

หากคุณต้องการให้ IDS ทำงาน ลินุกซ์, ฟรี แพ็คเกจ NIDS / HIDS ของ Security Onion เป็นตัวเลือกที่ดีมาก นี่เป็นโครงการโอเพ่นซอร์สและได้รับการสนับสนุนจากชุมชน ซอฟต์แวร์สำหรับเครื่องมือนี้ทำงาน อูบุนตู และถูกดึงมาจากยูทิลิตี้การวิเคราะห์เครือข่ายอื่น ๆ เครื่องมืออื่น ๆ ที่ปรากฏในคู่มือนี้มีอยู่ในแพ็คเกจ Security Onion: การดื่มอย่างรวดเร็ว, Bro, และ Suricata. ฟังก์ชั่น HIDS จัดทำโดย OSSEC และส่วนหน้าคือ Kibana ระบบ. เครื่องมือตรวจสอบเครือข่ายที่รู้จักกันดีอื่น ๆ ที่รวมอยู่ใน Security Onion รวมถึง ELSA, NetworkMiner, Snorby, Squert, Squil, และ Xplico.

ยูทิลิตี้นี้มีเครื่องมือการวิเคราะห์ที่หลากหลายและใช้ทั้งเทคนิคลายเซ็นและความผิดปกติ แม้ว่าการนำเครื่องมือที่มีอยู่กลับมาใช้ใหม่หมายความว่า Security Onion ได้รับประโยชน์จากชื่อเสียงของส่วนประกอบต่างๆการปรับปรุงองค์ประกอบในแพ็คเกจอาจมีความซับซ้อน.

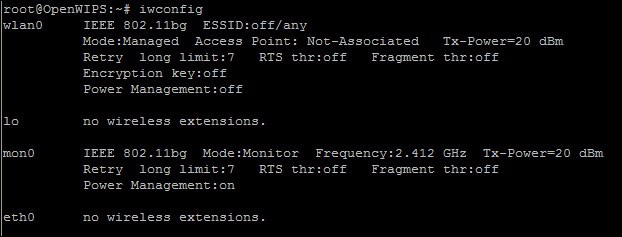

7. เปิด WIPS-NG

Open WIPS-NG คือ โอเพ่นซอร์ส โครงการที่ช่วยให้คุณตรวจสอบเครือข่ายไร้สาย เครื่องมือนี้สามารถใช้งานได้อย่างตรงไปตรงมา wifi packet sniffer หรือเป็นระบบตรวจจับการบุกรุก ยูทิลิตี้นี้ได้รับการพัฒนาโดยทีมงานเดียวกันกับที่สร้างขึ้น Aircrack-ng – เครื่องมือการบุกรุกเครือข่ายที่มีชื่อเสียงมากที่แฮกเกอร์ใช้ ดังนั้นในขณะที่คุณใช้ Open WIPS-NG เพื่อปกป้องเครือข่ายของคุณแฮกเกอร์ที่คุณเห็นจะทำการเก็บเกี่ยวสัญญาณไร้สายของคุณด้วยแพ็คเกจน้องสาว.

นี่คือ เครื่องมือฟรี ที่ติดตั้ง ลินุกซ์. แพคเกจซอฟต์แวร์ประกอบด้วยสามองค์ประกอบ นี่คือเซ็นเซอร์เซิร์ฟเวอร์และอินเทอร์เฟซ Open WIPS-NG นำเสนอเครื่องมือการแก้ไขจำนวนมากดังนั้นเซ็นเซอร์ทำหน้าที่เป็นอินเทอร์เฟซของคุณไปยังตัวรับส่งสัญญาณไร้สายทั้งเพื่อรวบรวมข้อมูลและส่งคำสั่ง.

8. เซแกน

เซแกนเป็น HIDS อย่างไรก็ตามด้วยการเพิ่มฟีดข้อมูลจาก การดื่มอย่างรวดเร็ว, มันยังสามารถทำหน้าที่เป็น NIDS หรือคุณสามารถใช้ Bro หรือ Suricata เพื่อรวบรวมข้อมูลสดสำหรับเซแกน นี้ เครื่องมือฟรี สามารถติดตั้งบน ยูนิกซ์ และระบบปฏิบัติการที่เหมือนยูนิกซ์ซึ่งหมายความว่ามันจะทำงานบน ลินุกซ์ และ Mac OS, แต่ไม่ใช่บน Windows อย่างไรก็ตามสามารถประมวลผลข้อความบันทึกเหตุการณ์ของ Windows ได้ เครื่องมือนี้ยังเข้ากันได้กับ Anaval, ฐาน, Snorby, และ Squil.

สิ่งที่มีประโยชน์เพิ่มเติมที่สร้างขึ้นใน Sagan รวมถึงการประมวลผลแบบกระจายและ ที่ตั้งทางภูมิศาสตร์ที่อยู่ IP. นี่เป็นความคิดที่ดีเพราะแฮ็กเกอร์มักใช้ที่อยู่ IP หลายประเภทเพื่อโจมตีการบุกรุก แต่มองข้ามความจริงที่ว่าตำแหน่งทั่วไปของที่อยู่เหล่านั้นบอกเล่าเรื่องราว. Sagan สามารถเรียกใช้งานสคริปต์เพื่อทำการแก้ไขการโจมตีโดยอัตโนมัติ, ซึ่งรวมถึงความสามารถในการโต้ตอบกับโปรแกรมอรรถประโยชน์อื่น ๆ เช่นตารางไฟร์วอลล์และบริการไดเรกทอรี ความสามารถเหล่านี้ทำให้มันเป็น ระบบป้องกันการบุกรุก.

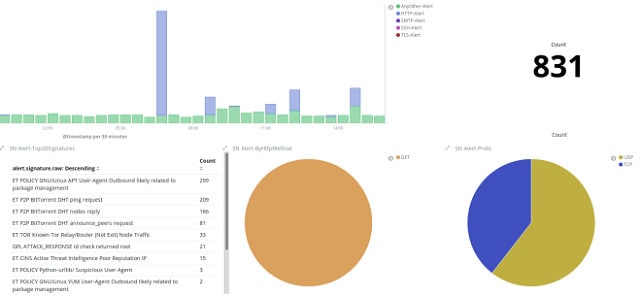

9. Splunk

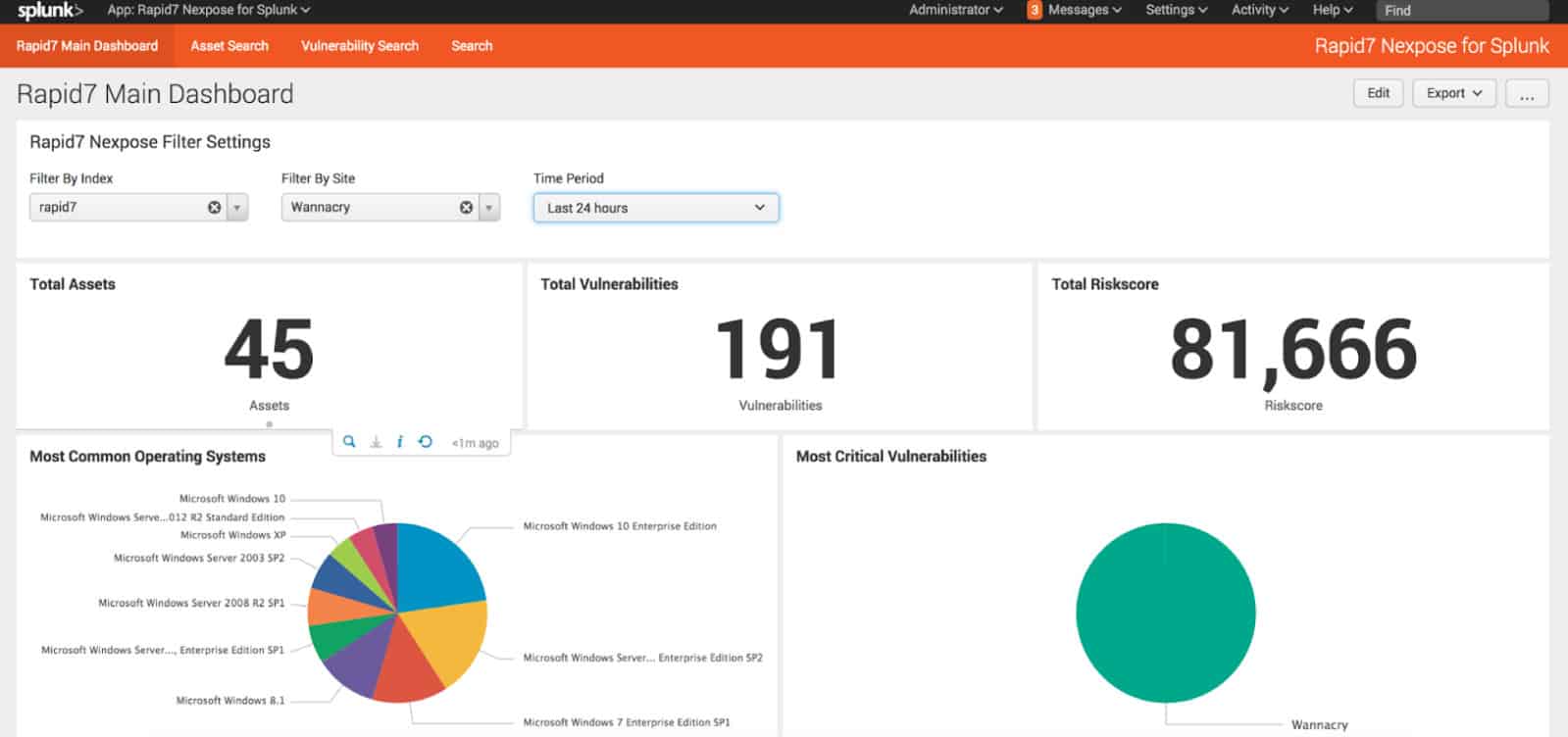

Splunk เป็นเครื่องวิเคราะห์ปริมาณการใช้งานเครือข่ายยอดนิยมที่มีความสามารถ NIDS และ HIDS เครื่องมือสามารถติดตั้งได้ ของ windows และบน ลินุกซ์. ยูทิลิตี้นี้มีให้เลือกสามรุ่น เหล่านี้คือ Splunk ฟรี, Splunk Light, Splunk Enterprise และ Splunk Cloud คุณสามารถได้รับ ทดลองใช้ 15 วัน เครื่องมือรุ่น Cloud-based และ ทดลองใช้ฟรี 60 วัน ของ Splunk Enterprise Splunk Light เปิดให้ใช้งาน ทดลองใช้ฟรี 30 วัน. ทุกรุ่นมีความสามารถในการรวบรวมข้อมูลและการตรวจจับความผิดปกติ.

คุณลักษณะด้านความปลอดภัยของ Splunk สามารถปรับปรุงได้ด้วยโปรแกรมเสริมที่เรียกว่า Splunk Enterprise Security. สามารถทดลองใช้งานได้ฟรี 7 วัน เครื่องมือนี้ช่วยเพิ่มความแม่นยำของการตรวจจับความผิดปกติและลดอุบัติการณ์ของผลบวกปลอมผ่านการใช้ AI ขอบเขตของการแจ้งเตือนสามารถปรับได้ตามระดับความรุนแรงของการเตือนเพื่อป้องกันไม่ให้ทีมผู้ดูแลระบบของคุณได้รับผลกระทบจากโมดูลการรายงานที่ผิดปกติ.

Splunk รวมการอ้างอิงไฟล์บันทึกไว้เพื่อให้คุณได้รับมุมมองเชิงประวัติศาสตร์เกี่ยวกับเหตุการณ์ คุณสามารถมองเห็นรูปแบบในการโจมตีและการบุกรุกได้โดยดูจากความถี่ของกิจกรรมที่เป็นอันตรายเมื่อเวลาผ่านไป.

การใช้ NIDS

ความเสี่ยงที่คุกคามความปลอดภัยเครือข่ายของคุณนั้นครอบคลุมจนคุณ ไม่มีทางเลือกว่าจะใช้ระบบตรวจจับการบุกรุกบนเครือข่ายหรือไม่. พวกเขามีความสำคัญ โชคดีที่คุณมีตัวเลือกสำหรับเครื่องมือ NIDS ที่คุณติดตั้ง.

มีเครื่องมือ NIDS จำนวนมากออกสู่ตลาดในขณะนี้และส่วนใหญ่มีประสิทธิภาพมาก อย่างไรก็ตาม, คุณอาจไม่มีเวลามากพอที่จะตรวจสอบพวกเขาทั้งหมด. นี่คือเหตุผลที่เรารวบรวมคำแนะนำนี้ไว้ด้วยกัน คุณสามารถ จำกัด การค้นหาของคุณให้เป็นเพียงเครื่องมือ NIDS ที่ดีที่สุดซึ่งเรารวมอยู่ในรายการของเรา.

เครื่องมือทั้งหมดในรายการมีให้เช่นกัน ใช้งานฟรีหรือให้บริการตามข้อเสนอทดลองใช้ฟรี. คุณจะสามารถพาพวกเขาผ่านคู่ของพวกเขา เพียง จำกัด รายการให้แคบลงตามระบบปฏิบัติการแล้วประเมินว่าคุณสมบัติตัวเลือกใดที่ตรงกับขนาดของเครือข่ายและความต้องการความปลอดภัยของคุณ.

คุณใช้เครื่องมือ NIDS หรือไม่? คุณเลือกติดตั้งแบบใด คุณได้ลองใช้เครื่องมือ HIDS แล้วหรือยัง? คุณจะเปรียบเทียบสองกลยุทธ์ทางเลือกอย่างไร? ฝากข้อความไว้ใน ความคิดเห็น ส่วนด้านล่างและแบ่งปันประสบการณ์ของคุณกับชุมชน.

ภาพ: อาชญากรรมแฮ็กเกอร์ไซเบอร์จาก Pixabay โดเมนสาธารณะ.