การวิเคราะห์แพ็คเก็ตลึกเป็นวิธีการเครือข่ายที่มีประโยชน์อย่างยิ่งในไฟร์วอลล์ การใช้การตรวจสอบแพ็คเก็ตลึกเพิ่มขึ้นในปีที่ผ่านมาเนื่องจากสามารถใช้เป็นส่วนหนึ่งของ ระบบตรวจจับการบุกรุก (IDS) และ ระบบป้องกันการบุกรุก (IPSs).

ไฟร์วอลล์มักบล็อกการเข้าถึงเครือข่าย ตัวกรองในไฟร์วอลล์สามารถบล็อกการเข้าถึงรายการเว็บไซต์โดยการตรวจสอบที่อยู่ IP ปลายทางที่อยู่ในส่วนหัวของแพ็กเก็ต.

เราลงลึกเข้าไปในเครื่องมือแต่ละอันไกลออกไป แต่ในกรณีที่คุณไม่มีเวลาอ่านทั้งชิ้นนี่คือรายการของ เครื่องมือตรวจสอบและวิเคราะห์ Deep Packet ที่ดีที่สุด:

- SolarWinds การตรวจสอบประสิทธิภาพเครือข่าย (ทดลองใช้ฟรี) – เครื่องมือตรวจสอบเครือข่ายนี้รวมถึงการตรวจสอบแพ็คเก็ตลึกเพื่อระบุแอปพลิเคชันต้นทางและปลายทางและจุดสิ้นสุดของการรับส่งข้อมูลเครือข่าย.

- Paessler Packet ดมกลิ่นด้วย PRTG (ทดลองใช้ฟรี) – ระบบ PRTG เป็นเครื่องมือตรวจสอบโครงสร้างพื้นฐานและมีเซ็นเซอร์แพ็คเก็ต.

- OpManager – นี่คือการตรวจสอบประสิทธิภาพเครือข่ายที่สามารถจับแพ็คเก็ตสำหรับการวิเคราะห์ออฟไลน์ เครื่องมือทำงานบน Windows และ Linux.

- nDPI – เครื่องมือนี้ตรวจสอบแพ็คเก็ตที่ชั้นแอปพลิเคชันซึ่งหมายความว่าคุณต้องบัฟเฟอร์การรับส่งข้อมูลสำหรับการตรวจสอบ.

- Netifyd – การปรับ nDPI ที่จับแพ็คเก็ตเพื่อตรวจสอบโดยบริการอื่น ๆ.

- AppNeta – ระบบตรวจสอบเครือข่ายบนคลาวด์ที่มีการวิเคราะห์ทราฟฟิกแบบออฟไลน์.

- NetFort LANGuardian – เครื่องมือวิเคราะห์ความปลอดภัยเครือข่ายที่ใช้ DPI และทำงานบน Linux.

SPI Vs DPI

ความก้าวหน้าของเกตเวย์ที่ตรวจสอบส่วนหัวของ IP คือ“stateful” ไฟร์วอลล์ พวกเขาจ้าง การตรวจสอบแพ็คเก็ต Stateful (SPI) วิธีการนี้ตรวจสอบส่วนหัว TCP หรือ UDP ซึ่งอยู่ภายในแพ็กเก็ต IP การตรวจสอบแพ็คเก็ตแบบไร้รัฐเรียกอีกอย่างว่าการตรวจสอบแพ็คเก็ตแบบตื้น. การตรวจสอบแพ็คเก็ตลึก (DPI) ดูที่ปริมาณข้อมูลของแพ็คเก็ต.

SPI ตรวจสอบแต่ละแพ็กเก็ตตามที่ได้รับการประมวลผลโดยเกตเวย์, และเลือกที่จะส่งคำขอออกหรือแพ็กเก็ตข้อมูลขาเข้าที่ไม่ปฏิบัติตามนโยบายความปลอดภัยเครือข่าย ส่วน “stateful” ของชื่อหมายถึงข้อมูลการเชื่อมต่อ ไฟร์วอลล์จะบันทึกข้อมูลส่วนหัวที่เกี่ยวข้องกับการเชื่อมต่อ TCP ซึ่งช่วยให้สามารถติดตามกระแสข้อมูลของแพ็คเก็ตได้ ชนิดของข้อมูลส่วนหัวแบบ stateful ที่ไฟร์วอลล์รวบรวมรวมถึงหมายเลขลำดับของแพ็คเก็ต.

โดยทั่วไปไฟร์วอลที่เก็บข้อมูลการเชื่อมต่อนี้ไว้ในหน่วยความจำทำให้สามารถเลือกสตรีมของแพ็กเก็ตที่เกี่ยวข้องเมื่อผ่านอินเทอร์เฟซ ข้อมูลการเชื่อมต่อจะถูกเก็บไว้ในตารางแบบไดนามิก เมื่อปิดการเชื่อมต่อข้อมูลนั้นจะถูกลบจากตารางเพื่อเพิ่มหน่วยความจำ ไฟร์วอลแบบ stateful มีแนวโน้มที่จะบล็อกการเชื่อมต่อในขณะที่กำลังดำเนินการอยู่ การตรวจสอบแพ็คเก็ต Stateful มุ่งเน้นเฉพาะข้อมูลสด.

DPI รวบรวมแพ็คเก็ตที่จะตรวจสอบเป็นกลุ่มดังนั้นปริมาณการใช้งานปกติยังคงดำเนินต่อไปในขณะที่สำเนาถูกเก็บเกี่ยวเพื่อทำการวิเคราะห์. นี่คือเหตุผลที่ DPI มักถูกเรียกว่า“การวิเคราะห์แพ็คเก็ตลึก.” DPI ใช้เวลาในการสร้าง intel ที่ดำเนินการได้นานกว่า SPI.

ประโยชน์ของการตรวจสอบและวิเคราะห์แพ็คเก็ตลึก

ระบบตรวจจับการบุกรุกมองหา “ลายเซ็น” ในการรับส่งข้อมูลเพื่อระบุกิจกรรมที่ผิดปกติ เคล็ดลับแฮ็กเกอร์ตัวหนึ่งใช้เพื่อหลีกเลี่ยงระบบตรวจจับลายเซ็นเหล่านี้คือ แบ่งแพ็กเก็ตเป็นเซ็กเมนต์ที่เล็กกว่า. สิ่งนี้จะกระจายรูปแบบที่การวิเคราะห์แพ็คเก็ตตื้นมองหาดังนั้นไม่มีแพ็กเก็ตเดียวที่มีลายเซ็นนั้นและการโจมตีจะผ่านไปได้. การวิเคราะห์ DPI ประกอบกระแสข้อมูลของแพ็คเก็ตจากแหล่งเดียวกัน, ดังนั้นลายเซ็นการโจมตีสามารถตรวจจับได้แม้ว่าจะกระจายไปทั่วหลาย ๆ แพ็กเก็ตที่เข้ามา.

เมื่อการวิเคราะห์ DPI เป็นส่วนหนึ่งของระบบป้องกันการบุกรุกผลการวิเคราะห์อย่างต่อเนื่องจะสร้างและใช้การดำเนินการเพื่อปกป้องระบบโดยอัตโนมัติ การกระทำดังกล่าวอาจรวมถึงการปิดกั้นแพ็คเก็ตทั้งหมดที่มาจากที่อยู่ IP ต้นทางเฉพาะหรือแม้กระทั่งช่วงของที่อยู่.

ตรวจจับการโจมตี

การรวบรวมแพ็คเก็ตช่วยให้ DPI สามารถระบุประเภทของการโจมตีที่การวิเคราะห์สถานะจะพลาด ตัวอย่างของสิ่งเหล่านี้คือ การใช้สาธารณูปโภคเครือข่ายมาตรฐานที่ผิดปกติ, เช่น Powershell หรือ WMI, และ ปริมาณมากเกินกำหนด, เช่น การโจมตีบัฟเฟอร์ล้น. การใช้ยูทิลิตี้ระบบปกติในการติดเชื้อไวรัสหรือสปายแวร์หมายความว่าห้ามแฮ็กเกอร์แอปพลิเคชั่นที่แฮ็กเกอร์ใช้งาน เนื่องจากระบบสาธารณูปโภคเหล่านี้จำเป็นสำหรับการส่งมอบแอปพลิเคชันและบริการให้กับผู้ใช้ที่ถูกกฎหมาย ดังนั้นการตรวจสอบแพ็คเก็ตลึกและขั้นตอนการวิเคราะห์ในการตรวจสอบรูปแบบการใช้งานการใช้งานของบริการของระบบเหล่านั้นและคัดเลือก ขจัดทราฟฟิกที่แสดงพฤติกรรมที่น่าสงสัย. ดังนั้นกิจกรรมที่เป็นอันตรายสามารถระบุได้แม้ว่าในตอนแรกจะดูเหมือนเป็นการรับส่งข้อมูลที่ถูกกฎหมาย.

การป้องกันการรั่วไหลของข้อมูล

การป้องกันการรั่วไหลของข้อมูลเป็นการใช้เพื่อการวิเคราะห์แพ็คเก็ตในระดับลึก สิ่งนี้ต้องใช้ ยกเว้น เข้าใกล้ บริษัท สามารถกำหนดนโยบายที่ไม่ควรอนุญาตให้คัดลอกข้อมูลไปยังหน่วยความจำหรือส่งไฟล์แนบอีเมล แต่มีกรณีที่ถูกต้องตามกฎหมายในกรณีที่จำเป็นต้องดำเนินการดังกล่าว ในกรณีนี้ DPI จะได้รับแจ้งให้อนุญาตผ่านสิ่งที่จะถือว่าเป็นกิจกรรมที่ไม่ได้รับอนุญาต ผู้ใช้นั้นไม่ควรได้รับอนุญาตให้ส่งไฟล์ใด ๆ และอื่น ๆ ฟังก์ชั่น DPI คอยติดตามกิจกรรมเพื่อป้องกันการถ่ายโอนไฟล์อื่น ๆ นอกเหนือจากไฟล์แนบที่ได้รับอนุญาต.

เครื่องมือตรวจสอบและวิเคราะห์แพ็คเก็ตที่ลึกที่สุดที่ดีที่สุด

ขณะนี้ระบบการตรวจสอบเครือข่ายที่ซับซ้อนนั้นรวมถึงขั้นตอนการวิเคราะห์แพ็คเก็ตระดับลึก. ดังนั้นคุณสามารถใช้เครื่องมือนี้เป็นส่วนหนึ่งของซอฟต์แวร์การจัดการเครือข่ายทั่วไปของคุณ. ผู้ให้บริการซอฟต์แวร์บางรายผลิตซอฟต์แวร์ป้องกันเครือข่ายที่รวมการวิเคราะห์แพ็คเก็ตในระดับลึก.

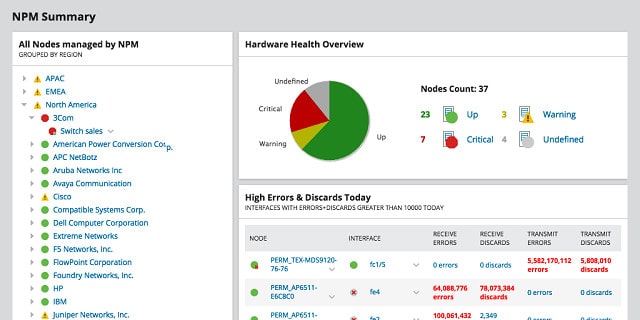

1. SolarWinds การตรวจสอบประสิทธิภาพเครือข่าย (ทดลองใช้ฟรี)

SolarWinds การตรวจสอบแพ็คเก็ตลึกและการวิเคราะห์ด้วย NPM การใช้งาน ช่วงของเทคนิคในการตรวจสอบและจัดการการรับส่งข้อมูลเครือข่าย. องค์ประกอบหลักใช้ SNMP ระบบส่งข้อความที่เป็นของเฟิร์มแวร์ของอุปกรณ์เครือข่าย อย่างไรก็ตามส่วนการวิเคราะห์ของจอภาพใช้ การตรวจสอบแพ็คเก็ตลึก (DPI) เป็นส่วนหนึ่งของบริการการมองเห็นพฤติกรรมเครือข่ายของเครื่องมือ.

วัตถุประสงค์ของ DPI ในเครื่องมือ SolarWinds เป็นไปตามวัตถุประสงค์สองประการของผู้ดูแลระบบเครือข่าย อย่างแรกคือการ ระบุประเภทการรับส่งข้อมูลที่ใช้ทรัพยากรส่วนใหญ่ของระบบ. โหลดที่มากเกินไปบนเครือข่ายทำให้สภาพแวดล้อมในการทำงานนั้นยากสำหรับทุกคนและเป็นสิ่งสำคัญที่ต้องทราบว่าที่ใดที่ความต้องการทั้งหมดนั้นเกิดขึ้น DPI ให้ข้อมูลนี้และเมื่อมีการระบุทรัพยากร hoggers ได้ง่ายขึ้นสำหรับผู้ดูแลระบบเครือข่ายที่จะตัดสินใจว่าจะทำอย่างไรกับพวกเขา.

การตรวจสอบแพ็คเก็ตลึกยังให้ฟังก์ชันความปลอดภัยของ Network Performance Monitor. เทคนิค DPI จะระบุผู้ใช้และ แอปพลิเคชั่นที่ทำให้เกิดไฟกระชากในการรับส่งข้อมูลและแสดงพฤติกรรมที่ผิดปกติ. ยอดที่ต้องการนั้นอาจเกิดจากการโจมตีของแฮ็กเกอร์อย่างไรก็ตามอาจเกิดจากความต้องการทางธุรกิจเช่นการประมวลผลบัญชีสิ้นเดือน DPI ช่วยให้คุณดูว่าไฟกระชากเหล่านั้นถูกสร้างขึ้นโดยกิจกรรมทางธุรกิจที่ถูกกฎหมายหรือไม่. พฤติกรรมที่ผิดปกติสามารถถูกบล็อกได้.

การติดตามผู้ใช้อาจเน้นกิจกรรมที่ผิดปกติ ตัวอย่างเช่นบัญชีผู้ใช้หนึ่งอาจถูกบุกรุกทำให้ผู้ใช้นั้นเข้าถึงบริการที่ไม่ได้ผูกกับกิจกรรมปกติของเขา การเข้าสู่ระบบจากสถานที่ตั้งทางกายภาพที่แตกต่างกันภายในระยะเวลาอันสั้นยังสามารถระบุบัญชีผู้ใช้ที่ถูกบุกรุกได้.

การจ้างงานของการวิเคราะห์แพ็คเก็ตลึกโดย SolarWinds ใน Network Performance Monitor แสดงให้เห็น เทคนิคนี้ไม่ได้มีไว้สำหรับผู้เชี่ยวชาญด้านความปลอดภัยเท่านั้น. SolarWinds รวมถึงการวิเคราะห์แพ็คเก็ตในระดับลึกสำหรับการตรวจจับการบุกรุก แต่ยังใช้ระบบเพื่อช่วยกำหนดปริมาณการใช้งานปกติและตรวจสอบหมวดหมู่ของแอปพลิเคชันที่โอเวอร์โหลดระบบ การใช้ DPI เพื่อสนับสนุนกิจกรรมทางธุรกิจที่ถูกกฎหมายชี้ไปข้างหน้าสำหรับทุกระบบการตรวจสอบเครือข่าย. วิธีการที่ซับซ้อนของ DPI กำลังกลายเป็นกระแสหลัก และจะกลายเป็นส่วนสำคัญของระบบการตรวจสอบการรับส่งข้อมูลเครือข่ายทั้งหมดในอนาคต.

การตรวจสอบประสิทธิภาพเครือข่ายไม่ฟรี ราคาสำหรับระบบนี้เริ่มต้นที่ $ 2,955 อย่างไรก็ตามคุณจะได้รับ ทดลองใช้ฟรี 30 วัน. SolarWinds Network Performance Monitor สามารถติดตั้งได้เฉพาะบน เซิร์ฟเวอร์ Windows ระบบปฏิบัติการ.

SolarWinds Network Performance Monitor ดาวน์โหลดทดลองใช้ฟรี 30 วัน

2. Paessler Packet ดมกลิ่นด้วย PRTG (ทดลองใช้ฟรี)

Paessler Packet ดมกลิ่นด้วย PRTG เป็นเครื่องมือตรวจสอบเครือข่ายที่ครอบคลุมว่า รวม DPI ในขั้นตอนการรวบรวมข้อมูล. Packet sniffer ของ PRTG วิเคราะห์ประเภททราฟฟิกเฉพาะเพื่อตรวจสอบการใช้ทรัพยากรและกิจกรรมที่ผิดปกติ จอภาพจะรายงานประเภทการรับส่งข้อมูลและปริมาณข้อมูลรวมถึง การเข้าชมเว็บ, กิจกรรมเมลเซิร์ฟเวอร์, และ ถ่ายโอนไฟล์. การควบคุมเหล่านี้มีประโยชน์อย่างมากสำหรับการกำหนดนโยบายความปลอดภัยของอีเมลและข้อมูลและจะช่วยให้คุณมองเห็นการจราจรที่อาจบ่งบอกถึงการบุกรุกหรือการโจมตีทางไซเบอร์.

หากคุณสนใจที่จะใช้ การวิเคราะห์แพ็คเก็ตลึกเพื่อความปลอดภัย, จากนั้นข้อมูลที่คุณจะได้รับ DHCP, DNS, และ ICMP การเข้าชมควรจะมีประโยชน์สำหรับคุณโดยเฉพาะ.

หน้าเซ็นเซอร์แพ็คเก็ตในคุณสมบัติแผงควบคุม PRTG หมุนและกราฟ เพื่อช่วยให้คุณรับรู้ข้อมูลการจราจรได้อย่างรวดเร็ว.

Paessler PRTG สามารถติดตั้งได้ ของ windows และมี รุ่นฟรีสำหรับเครือข่ายขนาดเล็ก. ซึ่งจะครอบคลุม 100 เซ็นเซอร์ในเครือข่ายของคุณ เซ็นเซอร์เป็นจุดตรวจสอบบนเครือข่ายเช่นพอร์ตหรือเงื่อนไขเช่นพื้นที่ว่างในดิสก์ คุณสามารถดาวน์โหลดซอฟต์แวร์สำหรับ ทดลองใช้ฟรีที่นี่.

Paessler Packet ดมกลิ่นด้วย PRTG ดาวน์โหลดทดลองใช้ฟรี 30 วัน

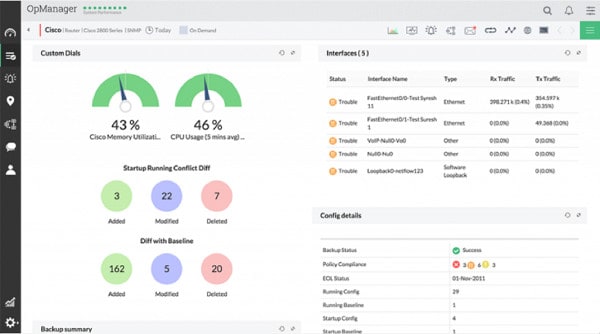

3. ManageEngine OpManager

ManageEngine’s OpManager เป็นอีกหนึ่ง ระบบตรวจสอบเครือข่ายชั้นนำ ในตลาดวันนี้ จอภาพนี้ใช้วิธี SNMP สำหรับการตรวจสอบเครือข่ายอย่างต่อเนื่องและการติดตามสถานะอุปกรณ์. ฟังก์ชั่นตรวจสอบแพ็กเก็ตระดับลึกของ OpManager เพิ่มการจัดการทราฟฟิก ระบบ.

ตามที่คาดไว้กับ DPI, ทำการวิเคราะห์แบบออฟไลน์. แพ็คเก็ตที่อยู่ภายใต้การตรวจสอบจะถูกเขียนลงไฟล์ PCAP เป็นครั้งแรก ไฟล์เหล่านี้มีแหล่งข้อมูลสำหรับการวิเคราะห์.

ฟังก์ชั่นการวิเคราะห์แพ็คเก็ตที่ลึกของ OpManager มีวัตถุประสงค์เพื่อเปิดเผยเหตุผลสำหรับประสิทธิภาพของเครือข่ายที่ไม่ดีแทนที่จะตรวจจับการบุกรุก สองตัวชี้วัดที่เกิดจากการวิเคราะห์: เวลาตอบสนองของเครือข่าย และ เวลาตอบสนองของแอปพลิเคชัน. ผู้ดูแลระบบสามารถระบุแอปพลิเคชันที่ทำงานได้ไม่ดีและอาจต้องใช้ทรัพยากรมากกว่าฟังก์ชั่นเครือข่ายมาตรฐาน จากนั้นคุณสามารถตัดสินใจว่าจะเพิ่มทรัพยากรเพื่อรองรับแอปพลิเคชันที่หิวตรวจสอบทางเลือกที่มีประสิทธิภาพมากขึ้นหรือ จำกัด แบนด์วิดท์ที่มีให้กับแอปพลิเคชันนั้นเพื่อให้บริการเครือข่ายที่สำคัญมากขึ้น.

ข้อมูลที่เกิดขึ้นจากการฝึกวิเคราะห์แพ็คเก็ตลึกสามารถส่งออกในรายงาน สิ่งเหล่านี้ช่วยให้คุณ นำไปสู่การพูดคุยกับผู้มีส่วนได้ส่วนเสีย ว่าควรจะใช้งบประมาณในการขยายโครงสร้างพื้นฐานหรือควรยกเลิกแอพพลิเคชั่นที่โอ้อวดหรือถูกระงับ.

OpManager คือ ใช้งานได้ฟรีเพื่อตรวจสอบสิบโหนดหรือน้อยกว่าบนเครือข่าย. ระบบที่ใหญ่กว่านั้นต้องใช้ OpManager แบบเสียเงิน สามารถติดตั้งคอนโซลการตรวจสอบ OpManager ได้ ของ windows และ ลินุกซ์ ระบบปฏิบัติการ.

4. nDPI

–

OpenDPI เป็นโครงการโอเพ่นซอร์สของเครื่องมือการวิเคราะห์แพ็คเก็ตระดับลึก. โครงการโอเพนซอร์สอนุญาตให้ทุกคนเห็นซอร์สโค้ดของแอปพลิเคชัน ทำให้ผู้ใช้มั่นใจได้ว่าไม่มีกลอุบายที่ซ่อนอยู่ หรือทำลายขั้นตอนมัลแวร์ที่สร้างความเสียหายภายใน nDPI จาก Ntop ใช้รหัส OpenDPI และขยายการทำงาน. ซอร์สโค้ดสำหรับ nDPI ก็มีให้เช่นกัน.

โมเดลโอเพนซอร์ซนี้ให้ตัวเลือกในการติดตั้งหรือแก้ไขระบบเพื่อให้เหมาะกับความต้องการทางธุรกิจของคุณ. การดัดแปลงของรหัสโอเพนซอร์สเป็นเรื่องธรรมดามาก และหลายคนที่สร้างการปรับปรุงสำหรับระบบดังกล่าวยังทำให้คุณสมบัติใหม่เหล่านั้นพร้อมใช้งานสำหรับชุมชน ในบางกรณีองค์กรที่จัดการซอร์สโค้ดจะยอมรับการเปลี่ยนแปลงเหล่านั้นในเวอร์ชันหลัก. Ntop จะแยก nDPI จาก OpenDPI ดั้งเดิม, ดังนั้นคุณมีสองตัวเลือกโอเพนซอร์ซ.

nDPI ทำงานที่ Application Layer. นั่นหมายความว่ามันรวมกันเป็นกลุ่มก่อนที่จะตรวจสอบเนื้อหาของพวกเขา ส่วนหัวของแพ็กเก็ตบอกเครื่องมือการวิเคราะห์ว่าโปรโตคอลกำลังส่งข้อมูลใดและพอร์ตใดที่ทราฟฟิกมาและไป ข้อมูลนั้นจะระบุความไม่ตรงกันระหว่างแอปพลิเคชันที่ส่งข้อมูลบนเครือข่ายและพอร์ตที่ใช้งานแต่ละครั้งซึ่งตรงข้ามกับพอร์ตที่แอปพลิเคชันควรใช้สำหรับโปรโตคอลที่ตามมา.

ระบบ nDPI สามารถระบุแพ็กเก็ตที่เข้ารหัสได้โดยดูที่ใบรับรองความปลอดภัย SSL ที่ระบุคีย์การเข้ารหัสสำหรับการส่ง นี่เป็นข้อมูลเชิงลึกที่ชาญฉลาดและหลีกเลี่ยงปัญหาที่การเข้ารหัสนำเสนอต่อการวิเคราะห์แพ็คเก็ตในระดับลึก.

สามารถติดตั้งซอฟต์แวร์ nDPI ได้ ของ windows, ลินุกซ์, และ MacOS. โมดูล DPI รองรับผลิตภัณฑ์ Ntop อื่น ๆ เช่น nProbe และ ntop-NG. nProbe เป็นระบบตรวจสอบการจราจรที่รวบรวม NetFlow ข้อความ NetFlow เป็นมาตรฐานการส่งสัญญาณที่ใช้โดย ระบบของซิสโก้ สำหรับผลิตภัณฑ์อุปกรณ์เครือข่าย. ระบบนี้มีให้สำหรับค่าธรรมเนียมเล็กน้อย และมันก็วิ่งต่อไป ลินุกซ์ และ ของ windows. Ntop-NG เป็นเครื่องมือวิเคราะห์ปริมาณการใช้งานสำหรับเครือข่าย นี่คือระบบตรวจสอบเครือข่ายทางเลือกที่ใช้ SNMP ข้อความ Ntop-NG พร้อมใช้งานสำหรับ ของ windows, ยูนิกซ์, ลินุกซ์, และ Mac OS. มันมีอยู่ในสามรุ่นหนึ่งซึ่ง, Community Edition ให้บริการฟรี.

5. Netifyd

แม้จะเป็นทางแยกของ OpenDPI, nDPI กำลังกลายเป็นมาตรฐานทั้งหมดของมันเอง และเป็นพื้นฐานสำหรับการดัดแปลงอื่น ๆ อีกจำนวนมาก. Netifyd เป็นหนึ่งในสิ่งเหล่านี้. สิ่งนี้ทำให้ Netifyd และการปรับตัวของการปรับตัวของ OpenDPI เหมือนบรรพบุรุษของมัน, Netifyd เป็นผลิตภัณฑ์โอเพ่นซอร์ส และคุณสามารถดูรหัสที่ประกอบขึ้นเป็นโปรแกรมรวบรวมและใช้งานได้ อีกวิธีหนึ่งคุณสามารถปรับรหัสด้วยตนเองและจบลงด้วยการปรับตัวของการปรับตัวของ OpenDPI.

Netifyd จะจับแพ็คเก็ต แต่ มันไม่รวมฟังก์ชั่นการวิเคราะห์ เพื่อตีความข้อมูลหรือดำเนินการเพื่อกำหนดปริมาณการใช้งานหรือปิดกั้นโปรโตคอล คุณจะต้องนำเข้าข้อมูล Netifyd ไปยังแอพพลิเคชันอื่นสำหรับฟังก์ชั่นเหล่านั้น.

ระบบนี้พร้อมใช้งานจากเพจชุมชนของ Egloo เว็บไซต์. ผลิตภัณฑ์หลักของ Egloo คือการตรวจสอบเครือข่าย Netify ที่ใช้ Netifyd แต่มีคุณสมบัติมากมายและ ไม่ฟรี. เครื่องมือนี้มอบความสามารถในการสร้างภาพและการเรียงลำดับที่คุณต้องการเพื่อให้เข้าใจข้อมูลที่เกิดขึ้นจากการตรวจสอบแพ็คเก็ตอย่างถูกต้อง แพ็คเกจเริ่มต้นของ Netify ราคาอยู่ที่ $ 25 ต่อไซต์ต่อเดือน. ฉบับนั้นช่วยให้คุณสามารถตรวจสอบดาta จากอุปกรณ์สูงสุด 25 เครื่อง และบริการจะเก็บข้อมูลของคุณเป็นเวลาสองวัน แพ็คเกจที่สูงขึ้นจะทำให้คุณมีเวลามากขึ้นสำหรับข้อมูลประวัติ.

6. AppNeta

AppNeta คือ ระบบตรวจสอบเครือข่ายบนคลาวด์. โดยเฉพาะอย่างยิ่งสำหรับ บริษัท ที่ใช้งาน WAN และขยายขีดความสามารถของพวกเขาสู่คลาวด์. ซอฟต์แวร์ใช้วิธีการวิเคราะห์ทราฟฟิกเครือข่ายกรรมสิทธิ์ที่เรียกว่า TruPath, ซึ่งก็เหมือนกับ Traceroute เล็กน้อยที่มีการเพิ่มประสิทธิภาพการรายงาน.

หลังจาก TruPath รวบรวมข้อมูลแล้วระบบจะเพิ่มรายละเอียดทราฟฟิกที่รวบรวมผ่านการตรวจสอบแพ็คเก็ตลึก. โมดูล DPI ทำงานเพื่อแบ่งกลุ่มการวัดปริมาณการใช้งานตามแอปพลิเคชัน. เนื่องจาก AppNeta มุ่งเป้าไปที่ธุรกิจที่ใช้อินเทอร์เน็ตอย่างเข้มข้นสำหรับการรับส่งข้อมูลของ บริษัท ทั้งหมด มันดำเนินการทั้งหมด การตรวจสอบแพ็คเก็ตนอกสถานที่, ลดความเครียดที่ขั้นตอนการรายงานที่มากเกินไปสามารถวางบนเครือข่าย.

ข้อมูลที่รวบรวมโมดูล DPI คือ ส่งไปยังศูนย์ข้อมูลระบบคลาวด์. เอ็นจิ้นการวิเคราะห์นั้นโฮสต์จากระยะไกลและไม่ได้อยู่ในอุปกรณ์ใด ๆ ของคุณ สิ่งนี้ทำให้ แดชบอร์ดและรายงานสามารถหาได้จากทุกที่, ไม่ใช่แค่ในกองบัญชาการของคุณ ตำแหน่งความเป็นกลางของการกำหนดค่านี้ทำให้แผงควบคุมสำหรับระบบพร้อมใช้งานได้จากทุกที่บนเว็บ. ข้อมูลถูกเก็บไว้ในเซิร์ฟเวอร์ AppNeta เป็นเวลา 90 วัน, ซึ่งเปิดโอกาสให้คุณอย่างเพียงพอในการวิเคราะห์แนวโน้มและวางแผนกำลังการผลิต ความต้องการในแอพครอบคลุมทั้งบริการคลาวด์ที่ บริษัท ของคุณเข้าถึงและบริการออนไลน์ที่ธุรกิจของคุณมอบให้ผู้อื่น.

งานนำเสนอ AppNeta มุ่งเน้นไปที่ ตรวจสอบประสิทธิภาพการจัดส่งสำหรับแอปพลิเคชัน. มันรวมถึงการแจ้งเตือนปริมาณการจราจรต่อแอปพลิเคชัน คำเตือนการจราจรเหล่านั้นอาจทำหน้าที่เป็นเครื่องตรวจสอบความปลอดภัยเพราะ ทันใดนั้นไฟจราจรอาจบ่งบอกถึงการโจมตี. ยูทิลิตี้นี้รวมถึงการวิเคราะห์กิจกรรมของผู้ใช้, ซึ่งจะมีประโยชน์ในการติดตามกิจกรรมที่น่าสงสัยและระบุบัญชีที่ถูกบุกรุก อย่างไรก็ตาม AppNeta ไม่ได้อยู่ในตำแหน่งเป็นเครื่องมือรักษาความปลอดภัย.

AppNeta ครอบคลุมการสื่อสารทั้งหมดระหว่างเว็บไซต์ของคุณและศูนย์ข้อมูลด้วย การเข้ารหัส. แพคเกจไม่ใช้เครื่องมือวิเคราะห์ข้อมูลและ บริษัท แนะนำให้คุณใช้เครื่องมือของบุคคลที่สามเช่น Wireshark.

ระบบการตรวจสอบนี้ไม่ฟรี. บริการมีราคาอยู่ที่ $ 199 ต่อใบสมัครต่อสถานที่ คุณสามารถขอ ทดลองใช้ฟรี ของระบบ แต่ บริษัท ไม่ได้เสนอสิ่งนี้ในช่วงเวลาที่แน่นอน คุณสามารถเจรจารอบระยะเวลาทดลองใช้กับตัวแทนขายเมื่อมีการร้องขอ.

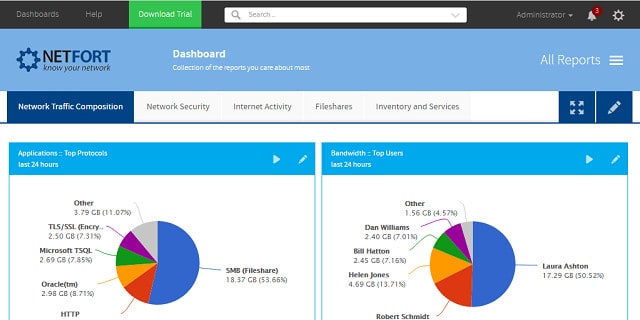

7. NetFort LANGuardian

LANGuardian ใช้ การตรวจสอบแพ็คเก็ตลึกเป็นหลักเป็นเครื่องมือรักษาความปลอดภัย. ระบบจะแยกแอพที่โลภทรัพยากรและตรวจสอบทราฟฟิกโปรโตคอลบนเครือข่ายของคุณที่ใช้แบนด์วิดท์มากที่สุด.

แดชบอร์ดสำหรับระบบนำเสนอข้อมูลสรุปซึ่งคุณสามารถเจาะลึกไปที่ข้อมูลที่มีอยู่ในเหมืองตลอดจนกิจกรรมของผู้ใช้ ซอฟต์แวร์ LANGuardian ทำงานต่อไป ลินุกซ์. มันมาพร้อมกับ อินเตอร์เฟส Linux ของตัวเอง, ดังนั้นจึงสามารถ วิ่งออกจากเครื่องเสมือน รวมถึง Microsoft Hyper-V อย่างไรก็ตามมันจะไม่ทำงานบน Windows โดยตรง หากคุณต้องการใช้ LANGuardian บนคอมพิวเตอร์ Windows คุณจะต้องติดตั้ง VMWare Player หรือ VirtualBox และเรียกใช้ซอฟต์แวร์ผ่านอินเทอร์เฟซนั้น.

ระบบ LANGuardian ประกอบด้วยองค์ประกอบสี่ประการ:

- เครื่องมือรวบรวม

- เครื่องมือวิเคราะห์

- ฐานข้อมูลการจราจร

- เอ็นจิ้นการรายงาน

ชอบระบบ DPI ส่วนใหญ่, คุณไม่สามารถวิเคราะห์ข้อมูลสดได้. นี่คือที่ฐานข้อมูลมาสะดวก ข้อมูลที่รวบรวมโดยตัวแทนการรวบรวมถูกแทรกลงในฐานข้อมูล. ข้อมูลที่รวบรวมจะถูกจัดเรียงและจัดการโดยเครื่องมือวิเคราะห์. สิ่งนี้ทำให้ระบบ มุมมองระดับแอปพลิเคชัน บนเครือข่ายทราฟฟิกและเปิดใช้งานตัววิเคราะห์เพื่อติดตามรูปแบบการรับส่งข้อมูลข้ามแพ็คเก็ต อย่างไรก็ตามบันทึกเหล่านั้นสามารถรวบรวมได้อย่างรวดเร็วและเพิ่มในแบบเรียลไทม์ดังนั้นจึงเป็นไปได้ที่จะได้รับมุมมองแบบสดๆของการรับส่งข้อมูลเครือข่ายของคุณ.

ต้องติดตั้งซอฟต์แวร์บนคอมพิวเตอร์หนึ่งเครื่องบนเครือข่ายของคุณและ คอมพิวเตอร์เครื่องนั้นต้องมีการเชื่อมต่อโดยตรงกับสวิตช์หลักของคุณ. สิ่งนี้จะช่วยให้ตัวแทนคอลเลกชันมีอำนาจในการคัดลอกปริมาณข้อมูลทั้งหมดที่ไหลผ่านเครือข่ายของคุณ ตัวรวบรวมนั้นจะกลายเป็นเซ็นเซอร์หลักและสร้างความสัมพันธ์แบบหนึ่งต่อหนึ่งระหว่างสวิตช์หลักและคอนโซลการตรวจสอบ เห็นได้ชัดว่าสถาปัตยกรรมนี้จะป้องกันไม่ให้ระบบ LANGuardian ถูกนำไปใช้กับเครือข่ายแบบกระจายและมันจะไม่ทำงานกับ WANs โดยเฉพาะ ในสถานการณ์เหล่านี้, LANGuardian ปรับใช้เซ็นเซอร์ระยะไกล รีโมตนั้นย้อนกลับจากสวิตช์หลักอื่น ๆ ในองค์กรของคุณเพื่อรวมศูนย์วิเคราะห์ข้อมูล.

ระบบไม่ฟรี อย่างไรก็ตามคุณจะได้รับ ทดลองใช้ฟรี 30 วัน ของ LANGuardian.

วิธีเลือก DPI และซอฟต์แวร์การวิเคราะห์

การตรวจสอบและวิเคราะห์แพ็คเก็ตในระดับลึกไม่จำเป็นต้องดำเนินการด้วยเครื่องมือแบบสแตนด์อโลน. คุณสามารถรวมฟังก์ชั่น DPI ไว้ในระบบตรวจสอบเครือข่ายชั้นนำหลายแห่งของอุตสาหกรรม หากคุณมีเครือข่ายขนาดเล็กและไม่ต้องการใช้ระบบการจัดการเครือข่าย ดูในรุ่นฟรีของจอภาพเครือข่ายใหญ่เหล่านั้น. หากคุณต้องการให้ระบบแยกต่างหากทำการวิเคราะห์แพ็คเก็ตลึกและไม่ต้องการให้งานเหล่านั้นรบกวนการตรวจสอบปกติของคุณคุณจะพบเครื่องมือที่เหมาะสมมากในรายการของเรา.

ระมัดระวังเกี่ยวกับการติดตั้งเครื่องมือวิเคราะห์แพ็คเก็ตลึกเพราะพวกเขาดึงข้อมูลที่ดำเนินการผ่านเครือข่ายของคุณ. การตรวจสอบแพ็คเก็ตลึกอาจลดความเป็นส่วนตัวของข้อมูลที่แลกเปลี่ยนกันทั่วทั้งองค์กรของคุณ. คุณควร ตรวจสอบกับที่ปรึกษากฎหมายของ บริษัท ของคุณ ก่อนที่จะติดตั้งเครื่องมือเครือข่ายใด ๆ ที่จะช่วยให้คุณสามารถเก็บข้อมูลได้ในขณะที่ข้ามเครือข่าย ความเป็นส่วนตัวของข้อมูลและการควบคุมการเข้าถึงอาจถูกบุกรุกโดยให้สิทธิ์การเข้าถึงแก่เจ้าหน้าที่ผู้ดูแลระบบเครือข่าย ในบางกรณี บริษัท ต้องจำนำเพื่อ จำกัด การเข้าถึงข้อมูลส่วนบุคคลของสมาชิกสาธารณะที่จัดขึ้นในสินทรัพย์ของธุรกิจ ดังนั้น, ตรวจสอบให้แน่ใจว่าคุณไม่ได้ปฏิบัติตามข้อผูกพันเหล่านั้นด้วยการติดตั้งเครื่องมือ DPI.

ความสามารถในการตรวจสอบทราฟฟิกระดับแพ็คเก็ตมีประโยชน์อย่างแน่นอนเมื่อคุณประสบปัญหาประสิทธิภาพเครือข่าย การวิเคราะห์แพ็คเก็ตที่ลึกยิ่งไปอีกขั้นและ อ่านเนื้อหาของแต่ละแพ็กเก็ต. คุณต้องให้ความมั่นใจกับตัวคุณเองและคณะกรรมการของคุณว่าคุณต้องการข้อมูลในระดับนั้นเพื่อปกป้องเครือข่ายก่อนการติดตั้งระบบ DPI.

ปัจจุบันคุณใช้เทคนิคการตรวจสอบแพ็คเก็ตลึกเพื่อให้เครือข่ายของคุณทำงานได้ดีหรือไม่? คุณเคยประสบปัญหาทางกฎหมายเกี่ยวกับปัญหาความเป็นส่วนตัวของข้อมูลในขณะที่ใช้เครื่องมือ DPI หรือไม่ ให้ชุมชนเรียนรู้จากประสบการณ์ของคุณโดยฝากข้อความไว้ในส่วนความคิดเห็นด้านล่าง.

รูปภาพ: Raspberry Pi รุ่น B ในกรณี PiHouse – ทำงานโดย Tim Walker ผ่าน Flickr ได้รับอนุญาตภายใต้ CC BY-SA 2.0 (แก้ไข: เพิ่มข้อความเพิ่มเติม)