การโจมตี DoS คืออะไร DDoS คืออะไรโจมตีและอะไรคือความแตกต่าง?

การโจมตี DoS เป็นการปฏิเสธการโจมตีบริการที่มีการใช้คอมพิวเตอร์ (หรือคอมพิวเตอร์) เพื่อโจมตีเซิร์ฟเวอร์ที่มีแพ็คเก็ต TCP และ UDP การโจมตี DDoS คือที่ที่หลายระบบกำหนดเป้าหมายระบบเดียวด้วยการโจมตี DoS เครือข่ายเป้าหมายจะถูกโจมตีด้วยแพ็กเก็ตจากหลาย ๆ ที่.

DDoS ทั้งหมด = DoS แต่ไม่ใช่ DoS = DDoS ทั้งหมด.

การปฏิเสธการบริการ (DoS) และ การปฏิเสธการบริการแบบกระจาย (DDoS) การโจมตีเป็นภัยคุกคามที่คุกคามอย่างมากที่สุดที่องค์กรธุรกิจสมัยใหม่ต้องเผชิญ รูปแบบการโจมตีเพียงเล็กน้อยนั้นสามารถสร้างความมั่นคงทางการเงินได้เช่นเดียวกับการโจมตี DoS ที่ประสบความสำเร็จ การสำรวจความปลอดภัยระบุว่าค่าใช้จ่ายของการโจมตี DDoS เฉลี่ยระหว่าง $ 20,000 – $ 40,000 ต่อชั่วโมง นี่เป็นตัวเลขทางดาราศาสตร์และอาจทำให้องค์กรที่ใหญ่ที่สุดภายใต้ความกดดัน.

>>>ข้ามไปยังผู้ให้บริการโซลูชันบริการสำหรับการโจมตี DDoS<<<

การโจมตี DDos ที่ประสบความสำเร็จไม่เพียง แต่ ทำให้คุณออกจากการกระทำเป็นระยะเวลานาน แต่ยังสามารถ ทำให้ระบบบางระบบทำงานผิดปกติ. ทุกวันที่คุณไม่ได้ลงมือทำก็จะทำให้คุณต้องเสียค่าใช้จ่าย ในบทความนี้เราจะดูถึงอันตรายของ DoS vs DDoS เพื่อดูความแตกต่าง.

DoS Attack คืออะไร?

การโจมตี DoS คือ ปฏิเสธการโจมตีบริการ ที่ใช้คอมพิวเตอร์ (หรือคอมพิวเตอร์) ท่วมเซิร์ฟเวอร์ด้วยแพ็คเก็ต TCP และ UDP. ในระหว่างการโจมตีประเภทนี้บริการจะไม่ได้รับการดำเนินการเมื่อส่งแพ็คเก็ต โอเวอร์โหลดขีดความสามารถของเซิร์ฟเวอร์และทำให้เซิร์ฟเวอร์ไม่พร้อมใช้งาน ไปยังอุปกรณ์และผู้ใช้อื่น ๆ ทั่วทั้งเครือข่าย การโจมตี DoS ใช้เพื่อปิดเครื่องและเครือข่ายแต่ละเครื่องเพื่อให้ผู้ใช้รายอื่นไม่สามารถใช้งานได้.

มีหลายวิธีที่การโจมตี DoS สามารถใช้ได้ เหล่านี้รวมถึงต่อไปนี้:

- การโจมตีบัฟเฟอร์ล้น – การโจมตีประเภทนี้เป็นการโจมตี DOS ที่พบบ่อยที่สุด ภายใต้การโจมตีนี้ผู้โจมตีจะโอเวอร์โหลดที่อยู่เครือข่ายที่มีทราฟฟิกเพื่อไม่ให้ใช้งาน.

- ปิงแห่งความตายหรือน้ำท่วม ICMP – การโจมตีที่เกิดจากน้ำท่วมของ ICMP นั้นใช้เพื่อนำอุปกรณ์เครือข่ายที่ไม่ได้กำหนดค่าหรือไม่ได้รับการกำหนดค่าไปใช้ สิ่งนี้เรียกว่าการโจมตีแบบปิงตาย (POD).

- น้ำท่วม SYN – การโจมตี SYN Flood ส่งคำขอเพื่อเชื่อมต่อกับเซิร์ฟเวอร์ แต่ไม่จับมือกัน ผลลัพธ์ที่ได้คือเครือข่ายมีการร้องขอการเชื่อมต่อที่ป้องกันไม่ให้ใครก็ตามที่เชื่อมต่อกับเครือข่าย.

- Teardrop Attack – ในระหว่างการโจมตี DOS น้ำตาผู้โจมตีส่งชิ้นส่วนข้อมูลแพ็คเก็ต IP ไปยังเครือข่าย จากนั้นเครือข่ายจะพยายามคอมไพล์แฟรกเมนต์เหล่านี้อีกครั้งเป็นแพ็กเก็ตดั้งเดิม กระบวนการรวบรวมชิ้นส่วนเหล่านี้ทำให้ระบบล้มเหลวและทำให้ระบบล่ม มันล้มเหลวเพราะฟิลด์ถูกออกแบบมาเพื่อสร้างความสับสนให้กับระบบเพื่อที่จะไม่สามารถนำมันกลับมารวมกัน.

ความสะดวกในการประสานงานกับการโจมตี DoS ได้หมายความว่าพวกเขากลายเป็น หนึ่งในภัยคุกคามทางไซเบอร์ที่แพร่หลายที่สุด องค์กรสมัยใหม่ต้องเผชิญ การโจมตี DoS นั้นเรียบง่าย แต่มีประสิทธิภาพและสามารถสร้างความเสียหายอย่างร้ายแรงให้กับ บริษัท หรือบุคคลที่พวกเขาต้องการ ด้วยการโจมตีครั้งเดียวองค์กรสามารถนำออกมาใช้งานได้หลายวันหรือหลายสัปดาห์.

เวลาที่องค์กรใช้เวลาออฟไลน์เพิ่มขึ้น การไม่สามารถเข้าถึงเครือข่ายทำให้องค์กรมีค่าใช้จ่ายหลายพันรายทุกปี ข้อมูลอาจไม่สูญหาย แต่การหยุดให้บริการและการหยุดทำงานอาจมีจำนวนมาก การป้องกันการโจมตี DoS เป็นหนึ่งในข้อกำหนดขั้นพื้นฐานของการได้รับการปกป้องในยุคปัจจุบัน.

การโจมตี DDoS คืออะไร?

การโจมตี DDoS เป็นหนึ่งในการโจมตี DoS ที่ใช้กันมากที่สุดในปัจจุบัน ระหว่างการโจมตี DoS, หลายระบบกำหนดเป้าหมายระบบเดียวด้วยการโจมตี DoS. เครือข่ายเป้าหมายจะถูกโจมตีด้วยแพ็กเก็ตจากหลาย ๆ ที่. ด้วยการใช้ตำแหน่งที่ตั้งหลายแห่งเพื่อโจมตีระบบผู้โจมตีสามารถทำให้ระบบออฟไลน์ได้ง่ายขึ้น สาเหตุของเรื่องนี้คือมีจำนวนเครื่องที่ใหญ่กว่าในการกำจัดของผู้โจมตีและเป็นเรื่องยากสำหรับเหยื่อที่จะระบุที่มาของการโจมตี.

นอกจากนี้ยังใช้การโจมตี DDoS ทำให้การกู้คืนมีความซับซ้อนมากขึ้น. ระบบที่ใช้ในการโจมตีแบบ DDoS มีถึงเก้าเท่าจากเก้าเท่าที่ผู้บุกรุกสามารถโจมตีได้จากระยะไกลผ่านคอมพิวเตอร์ทาส คอมพิวเตอร์ทาสเหล่านี้เรียกว่าซอมบี้หรือบอท.

บอทเหล่านี้จะสร้างเครือข่ายของอุปกรณ์ที่เรียกว่า botnet ซึ่งจัดการโดยผู้โจมตีผ่านทางคำสั่งและเซิร์ฟเวอร์ควบคุม เซิร์ฟเวอร์คำสั่งและการควบคุมช่วยให้ผู้โจมตีหรือ botmaster ประสานงานการโจมตีได้ Botnets สามารถสร้างขึ้นได้ทุกที่ระหว่างบอตจำนวนหนึ่งไปจนถึงบอทหลายร้อยแบบ.

ดูสิ่งนี้ด้วย: ทำความเข้าใจกับการโจมตี DoS และ DDoS

การโจมตีแบบ DOS และ DDOS แบบกว้าง ๆ

มีหมวดหมู่กว้าง ๆ หลายประเภทที่การโจมตีของ DOS มีไว้สำหรับการใช้เครือข่ายออฟไลน์ สิ่งเหล่านี้มาในรูปแบบของ:

- การโจมตีเชิงปริมาตร – การโจมตีตามปริมาตรจัดเป็นรูปแบบการโจมตีใด ๆ ที่ทรัพยากรแบนด์วิดท์ของเครือข่ายถูกใช้โดยผู้โจมตีโดยเจตนา เมื่อแบนด์วิธเครือข่ายถูกใช้งานจะไม่สามารถใช้ได้กับอุปกรณ์และผู้ใช้ที่ถูกต้องภายในเครือข่าย การโจมตีตามปริมาตรเกิดขึ้นเมื่อผู้โจมตีทำให้อุปกรณ์เครือข่ายที่มีการร้องขอ ICMP echo เกิดขึ้นจนกว่าจะไม่มีแบนด์วิดท์เหลือ.

- การโจมตีการกระจายตัวของ – การโจมตีแบบแยกส่วนเป็นการโจมตีชนิดใดก็ตามที่บังคับให้เครือข่ายรวบรวมแพ็กเก็ตที่จัดการใหม่ ในระหว่างการโจมตีแบบแยกส่วนผู้โจมตีจะส่งแพ็กเก็ตที่ถูกจัดการไปยังเครือข่ายเพื่อให้เมื่อเครือข่ายพยายามรวบรวมอีกครั้งพวกเขาจะไม่สามารถประกอบขึ้นใหม่ได้ นี่เป็นเพราะแพ็กเก็ตมีข้อมูลส่วนหัวแพ็คเก็ตมากกว่าที่ได้รับอนุญาต ผลลัพธ์ที่ได้คือส่วนหัวของแพ็กเก็ตที่ใหญ่เกินไปที่จะรวมกันเป็นกลุ่ม.

- การโจมตีอ่อนเพลีย TCP-State – ใน TCP-State Exhaustion โจมตีผู้โจมตีกำหนดเป้าหมายเว็บเซิร์ฟเวอร์หรือไฟร์วอลล์เพื่อพยายาม จำกัด จำนวนการเชื่อมต่อที่สามารถทำได้ แนวคิดเบื้องหลังรูปแบบการโจมตีนี้คือการผลักอุปกรณ์ให้มีขีด จำกัด จำนวนการเชื่อมต่อพร้อมกัน.

- Application Layer Attacks – การโจมตีเลเยอร์ของแอปพลิเคชันหรือเลเยอร์ 7 เป็นการโจมตีที่กำหนดเป้าหมายแอปพลิเคชันหรือเซิร์ฟเวอร์ในความพยายามที่จะใช้ทรัพยากรโดยสร้างกระบวนการและธุรกรรมให้ได้มากที่สุด การโจมตีเลเยอร์ของแอปพลิเคชันนั้นยากต่อการตรวจจับและจัดการเพราะพวกเขาไม่ต้องการเครื่องจักรจำนวนมากเพื่อทำการโจมตี.

รูปแบบทั่วไปของการโจมตี DDOS

อย่างที่คุณเห็นการจู่โจม DDoS เป็นภัยคุกคามที่ซับซ้อนมากขึ้นเพราะพวกมันใช้อุปกรณ์หลากหลายชนิดที่เพิ่มความรุนแรงของการโจมตี การถูกโจมตีโดยคอมพิวเตอร์เครื่องเดียวนั้นไม่เหมือนกับการถูกโจมตีโดยบ็อตเน็ตของอุปกรณ์หนึ่งร้อยเครื่อง!

ส่วนหนึ่งของการเตรียมพร้อมสำหรับการโจมตี DDOS นั้นคุ้นเคยกับรูปแบบการโจมตีที่แตกต่างกันมากเท่าที่จะทำได้ ในส่วนนี้เราจะดูรายละเอียดเพิ่มเติมเพื่อให้คุณสามารถดูว่าการโจมตีเหล่านี้ใช้เพื่อทำลายเครือข่ายขององค์กรได้อย่างไร.

การโจมตี DDoS สามารถมาในรูปแบบต่าง ๆ ได้แก่ :

ปิงแห่งความตาย – ระหว่างการโจมตี Ping of Death (POD) ผู้โจมตีจะส่ง Ping หลายครั้งไปยังคอมพิวเตอร์เครื่องเดียว การโจมตี POD ใช้แพ็กเก็ตที่จัดการเพื่อส่งแพ็กเก็ตไปยังเครือข่ายที่มีแพ็กเก็ต IP ที่ใหญ่กว่าความยาวสูงสุดของแพ็กเก็ต แพ็คเก็ตที่ผิดกฎหมายเหล่านี้จะถูกส่งเป็นชิ้นส่วน.

เมื่อเครือข่ายของเหยื่อพยายามรวบรวมทรัพยากรเครือข่ายแพ็คเก็ตเหล่านี้อีกครั้งพวกเขาจะไม่สามารถใช้งานได้กับแพ็กเก็ตที่ถูกกฎหมาย วิธีนี้จะทำให้เครือข่ายหยุดชะงักและทำให้การทำงานไม่สมบูรณ์.

การโจมตี DDoS สามารถมาในรูปแบบต่าง ๆ ได้แก่ :

- น้ำท่วม UDP – UDP flood คือการโจมตี DDoS ที่ทำให้เครือข่ายของเหยื่อตกเป็นเหยื่อด้วยแพ็กเก็ต User Datagram Protocol (UDP) การโจมตีนั้นทำงานโดยการทำให้พอร์ตบนรีโมตโฮสต์ท่วมท้นเพื่อให้โฮสต์มองหาแอปพลิเคชั่นที่กำลังฟังอยู่ที่พอร์ต เมื่อโฮสต์พบว่าไม่มีแอปพลิเคชันมันจะตอบกลับด้วยแพ็คเก็ตที่ระบุว่าปลายทางนั้นไม่สามารถเข้าถึงได้ สิ่งนี้ใช้ทรัพยากรเครือข่ายและหมายความว่าอุปกรณ์อื่นไม่สามารถเชื่อมต่อได้อย่างถูกต้อง.

- น้ำท่วมปิง – เช่นเดียวกับการโจมตีที่เกิดจากน้ำท่วม UDP การโจมตีแบบ ping flood ใช้ ICMP Echo Request หรือ ping แพ็กเก็ตเพื่อทำให้การบริการของเครือข่ายแย่ลง ผู้โจมตีส่งแพ็กเก็ตเหล่านี้อย่างรวดเร็วโดยไม่ต้องรอการตอบกลับในความพยายามที่จะทำให้เครือข่ายไม่สามารถเข้าถึงได้ด้วยกำลังดุร้าย การโจมตีเหล่านี้เกี่ยวข้องอย่างยิ่งเนื่องจากแบนด์วิดท์ถูกใช้ไปทั้งสองทางกับเซิร์ฟเวอร์ที่ถูกโจมตีซึ่งพยายามตอบกลับด้วยแพ็กเก็ต ICMP Echo Reply ของตนเอง ผลลัพธ์ที่ได้คือความเร็วลดลงทั่วทั้งเครือข่าย.

- SYN Flood – การโจมตี SYN Flood เป็นประเภทการโจมตี DoS อีกประเภทหนึ่งซึ่งผู้โจมตีใช้ลำดับการเชื่อมต่อ TCP เพื่อให้เครือข่ายของเหยื่อไม่สามารถใช้งานได้ ผู้โจมตีส่งการร้องขอ SYN ไปยังเครือข่ายของเหยื่อซึ่งจะตอบกลับด้วยการตอบสนอง SYN-ACK จากนั้นผู้ส่งควรตอบกลับด้วยการตอบสนอง ACK แต่ผู้โจมตีไม่ตอบกลับ (หรือใช้ที่อยู่ IP ปลอมแปลงเพื่อส่งคำขอ SYN แทน) ทุกคำขอที่ไม่ได้รับคำตอบจะใช้ทรัพยากรเครือข่ายจนกว่าจะไม่มีอุปกรณ์ใดสามารถทำการเชื่อมต่อได้.

- Slowloris – Slowloris เป็นซอฟต์แวร์จู่โจม DDoS ประเภทหนึ่งที่พัฒนาโดย Robert Hansen หรือ RSnake เพื่อจัดการเว็บเซิร์ฟเวอร์ การโจมตี Slowloris เกิดขึ้นเมื่อผู้โจมตีส่งคำร้องขอ HTTP บางส่วนโดยไม่เจตนาทำให้สมบูรณ์ เพื่อให้การโจมตีดำเนินต่อไปช้า Slowloris จะส่งส่วนหัว HTTP สำหรับคำขอแต่ละครั้งเพื่อรักษาทรัพยากรของเครือข่ายไว้เสมอ สิ่งนี้จะดำเนินต่อไปจนกว่าเซิร์ฟเวอร์จะไม่สามารถเชื่อมต่อได้อีก การโจมตีรูปแบบนี้ถูกใช้โดยผู้โจมตีเนื่องจากไม่ต้องการแบนด์วิธใด ๆ.

- HTTP Flood – ในการโจมตี HTTP Flood ผู้โจมตีของผู้ใช้ HTTP GET หรือคำร้องขอ POST เพื่อเริ่มการโจมตีในแต่ละเว็บเซิร์ฟเวอร์หรือแอปพลิเคชัน HTTP ท่วมเป็นการโจมตีของเลเยอร์ 7 และไม่ใช้แพ็คเก็ตที่มีรูปแบบไม่ถูกต้องหรือปลอมแปลง ผู้โจมตีใช้การโจมตีประเภทนี้เพราะพวกเขาต้องการแบนด์วิดท์น้อยกว่าการโจมตีอื่น ๆ เพื่อให้เครือข่ายของเหยื่อทำงาน.

- การโจมตีแบบ Zero-Day – การโจมตีแบบ Zero-Day เป็นการโจมตีที่ใช้ประโยชน์จากช่องโหว่ที่ยังไม่ถูกค้นพบ นี่เป็นคำศัพท์ที่ครอบคลุมสำหรับการโจมตีที่อาจต้องเผชิญในอนาคต การโจมตีประเภทนี้สามารถทำลายล้างโดยเฉพาะอย่างยิ่งเพราะเหยื่อไม่มีวิธีที่จะเตรียมความพร้อมสำหรับพวกเขาก่อนที่จะประสบกับการโจมตีสด.

DoS vs DDoS: ความแตกต่างคืออะไร?

ความแตกต่างที่สำคัญระหว่าง DoS และ DDoS การโจมตีนั้น หลังใช้การเชื่อมต่ออินเทอร์เน็ตหลาย เพื่อให้เครือข่ายของเหยื่อออฟไลน์อยู่ อดีตใช้การเชื่อมต่อเดียว. การโจมตี DDoS นั้นยากต่อการตรวจจับเนื่องจากมีการเปิดตัวจากหลายที่เพื่อให้เหยื่อไม่สามารถบอกที่มาของการโจมตีได้ ความแตกต่างที่สำคัญอีกประการหนึ่งคือปริมาณการโจมตีที่เพิ่มขึ้นเนื่องจากการโจมตี DDoS ทำให้ผู้โจมตีสามารถส่งปริมาณข้อมูลจำนวนมากไปยังเครือข่ายของเหยื่อ.

เป็นสิ่งสำคัญที่จะต้องทราบว่าการโจมตี DDoS นั้นจะถูกดำเนินการแตกต่างจากการโจมตี DoS เช่นกัน. การโจมตี DDoS จะถูกดำเนินการผ่านทาง การใช้บอทเน็ต หรือเครือข่ายของอุปกรณ์ภายใต้การควบคุมของผู้โจมตี ในทางตรงกันข้าม, การโจมตี DoS โดยทั่วไปจะเปิดตัวผ่านทาง การใช้สคริปต์หรือเครื่องมือ DoS ชอบ แคนนอนไอออนวงโคจรต่ำ.

เหตุใดการโจมตี DoS และ DDoS จึงเกิดขึ้น?

ไม่ว่าจะเป็นการโจมตีแบบ DoS หรือ DDoS มีสาเหตุหลายประการที่ทำให้ผู้โจมตีต้องการวางธุรกิจแบบออฟไลน์ ในส่วนนี้เราจะดูสาเหตุทั่วไปบางประการที่ทำให้การโจมตี DoS ใช้เพื่อโจมตีองค์กร สาเหตุทั่วไป ได้แก่ :

- ค่าไถ่ – บางทีสาเหตุที่พบบ่อยที่สุดสำหรับการโจมตี DDOS คือการรีดไถเงินค่าไถ่ เมื่อการโจมตีเสร็จสมบูรณ์ผู้โจมตีจะต้องเรียกค่าไถ่เพื่อหยุดการโจมตีและกลับสู่เครือข่ายออนไลน์ เราไม่แนะนำให้จ่ายค่าไถ่เหล่านี้เนื่องจากไม่มีการรับประกันว่าธุรกิจจะได้รับการฟื้นฟูให้กลับมาทำงานได้อย่างเต็มประสิทธิภาพ.

- คู่แข่งที่เป็นอันตราย – คู่แข่งที่เป็นอันตรายที่ต้องการเลิกกิจการเป็นอีกสาเหตุที่เป็นไปได้สำหรับการโจมตี DDoS การลดเครือข่ายขององค์กรลงเป็นคู่แข่งสามารถพยายามขโมยลูกค้าของคุณออกไปจากคุณ นี่เป็นความคิดที่พบได้ทั่วไปในชุมชนการพนันออนไลน์โดยที่คู่แข่งจะพยายามทำให้กันและกันออฟไลน์เพื่อให้ได้เปรียบในการแข่งขัน.

- Hacktivism – ในหลายกรณีแรงจูงใจในการโจมตีจะไม่ใช่เรื่องการเงิน แต่เป็นเรื่องส่วนตัวและเรื่องการเมือง ไม่ใช่เรื่องแปลกที่กลุ่มแฮ็คทีวิสต์จะทำให้เว็บไซต์ของรัฐบาลและองค์กรออฟไลน์เป็นเครื่องหมายคัดค้าน นี่อาจเป็นด้วยเหตุผลใดก็ตามที่ผู้โจมตีเห็นว่ามีความสำคัญ แต่มักจะเกิดขึ้นเนื่องจากแรงจูงใจทางการเมือง.

- ก่อให้เกิดปัญหา – ผู้โจมตีหลายคนชอบก่อให้เกิดปัญหากับผู้ใช้ส่วนบุคคลและเครือข่าย มันเป็นความลับที่ผู้โจมตีทางไซเบอร์พบว่าทำให้องค์กรต่างๆออฟไลน์ สำหรับผู้โจมตีหลายคนการโจมตี DDoS เสนอวิธีการเล่นตลกผู้คน หลายคนมองว่าการโจมตีเหล่านี้เป็น ‘เหยื่อ’ ซึ่งเป็นเรื่องที่โชคร้ายเนื่องจากจำนวนเงินที่การโจมตีที่ประสบความสำเร็จสามารถทำให้องค์กรเสียค่าใช้จ่าย.

- พนักงานไม่พอใจ – เหตุผลทั่วไปอีกประการสำหรับการโจมตีทางไซเบอร์คือพนักงานที่ไม่พอใจหรือพนักงานเก่า หากบุคคลนั้นมีความไม่พอใจต่อองค์กรของคุณการโจมตี DDoS อาจเป็นวิธีที่มีประสิทธิภาพในการติดต่อกลับคุณ ในขณะที่พนักงานส่วนใหญ่จัดการกับความคับข้องใจอย่างเต็มที่ยังมีชนกลุ่มน้อยที่ใช้การโจมตีเหล่านี้เพื่อสร้างความเสียหายให้องค์กรที่พวกเขามีปัญหาส่วนตัวด้วย.

วิธีป้องกันการโจมตี DoS และ DDoS

แม้ว่าการโจมตีของ DOS จะเป็นภัยคุกคามอย่างต่อเนื่องสำหรับองค์กรสมัยใหม่ แต่ก็มีหลายขั้นตอนที่คุณสามารถดำเนินการเพื่อป้องกันการโจมตีก่อนและหลังการโจมตี ก่อนที่จะใช้กลยุทธ์การป้องกันสิ่งสำคัญคือต้องตระหนักว่าคุณจะไม่สามารถป้องกันการโจมตี DoS ทุกครั้งที่มาถึงคุณ ที่ถูกกล่าวว่าคุณจะสามารถ ลดความเสียหายของการโจมตีที่ประสบความสำเร็จ ที่มาในแบบของคุณ.

การลดความเสียหายของการโจมตีที่เข้ามาลดลงถึงสามสิ่ง:

-

-

- มาตรการยึดเอาเสียก่อน

- ทดสอบการโจมตี DOS

- การตอบสนองหลังการโจมตี

-

มาตรการยึดเอาเสียก่อน, เช่นการตรวจสอบเครือข่ายมีวัตถุประสงค์เพื่อช่วยคุณ ระบุการโจมตีก่อนที่พวกเขาจะออฟไลน์ระบบของคุณ และทำหน้าที่เป็นอุปสรรคต่อการถูกโจมตี ในทำนองเดียวกัน, ทดสอบการโจมตี DoS ช่วยให้คุณสามารถทดสอบการป้องกันของคุณ ต่อต้านการโจมตี DoS และปรับแต่งกลยุทธ์โดยรวมของคุณ การตอบสนองหลังการโจมตีของคุณจะกำหนดจำนวนความเสียหายที่การโจมตี DoS ทำได้และเป็นกลยุทธ์ในการทำให้องค์กรของคุณสำรองและทำงานหลังจากการโจมตีที่ประสบความสำเร็จ.

มาตรการป้องกัน: การตรวจสอบเครือข่าย

การตรวจสอบปริมาณการใช้เครือข่ายของคุณเป็นหนึ่งในขั้นตอนที่ดีที่สุด คุณสามารถรับ. การตรวจสอบปริมาณการใช้งานจะช่วยให้คุณเห็นสัญญาณการโจมตีก่อนที่บริการจะหยุดทำงานอย่างสมบูรณ์ ด้วยการตรวจสอบปริมาณการใช้งานของคุณคุณจะสามารถ ดำเนินการทันทีที่คุณเห็นการจราจรที่ผิดปกติ ระดับหรือที่อยู่ IP ที่ไม่รู้จัก นี่อาจเป็นความแตกต่างระหว่างการออฟไลน์หรืออยู่ต่อ.

ก่อนที่จะทำการโจมตีแบบเต็มรูปแบบ, ผู้โจมตีส่วนใหญ่จะทดสอบเครือข่ายของคุณด้วยแพ็คเก็ตเล็ก ๆ ก่อนที่จะทำการโจมตีเต็มรูปแบบ. การตรวจสอบปริมาณการใช้งานของคุณจะช่วยให้คุณสามารถตรวจสอบสัญญาณขนาดเล็กเหล่านี้และตรวจจับได้เร็วขึ้นเพื่อให้คุณสามารถให้บริการออนไลน์และหลีกเลี่ยงค่าใช้จ่ายที่ไม่คาดคิด.

ดูเพิ่มเติม: 25 มอนิเตอร์เครือข่ายที่ดีที่สุด

ทดสอบการโจมตี DoS

น่าเสียดายที่คุณจะไม่สามารถป้องกันการโจมตี DoS ทุกครั้งที่มาถึง อย่างไรก็ตามคุณสามารถมั่นใจได้ว่าคุณเตรียมพร้อมเมื่อมีการโจมตีเกิดขึ้น หนึ่งในวิธีที่ตรงที่สุดในการทำเช่นนี้คือ จำลองการโจมตี DDoS จากเครือข่ายของคุณ. การจำลองการโจมตีช่วยให้คุณ ทดสอบวิธีการป้องกันปัจจุบันของคุณ และช่วยในการ สร้างกลยุทธ์การป้องกันแบบเรียลไทม์ ที่สามารถประหยัดเงินได้มากมายหากการโจมตีที่แท้จริงเกิดขึ้นในแบบของคุณ.

การตอบสนองหลังการโจมตี: สร้างแผน

หากการโจมตีหลุดจากพื้นคุณจำเป็นต้องมีแผนพร้อมที่จะควบคุมความเสียหาย. แผนการที่ชัดเจนอาจเป็นความแตกต่างระหว่างการโจมตีที่ไม่สะดวกและแผนการทำลายล้าง. เป็นส่วนหนึ่งของแผนคุณต้องการ กำหนดบทบาทให้กับสมาชิกในทีมของคุณ ใครจะรับผิดชอบในการตอบสนองเมื่อมีการโจมตีเกิดขึ้น ซึ่งรวมถึงขั้นตอนการออกแบบสำหรับการสนับสนุนลูกค้าเพื่อให้ลูกค้าไม่เหลือสูงและแห้งในขณะที่คุณจัดการกับปัญหาทางเทคนิค.

Edge Services Vs DDOS Attacks

หนึ่งในวิธีที่มีประสิทธิภาพที่สุดในการโจมตี DDoS อย่างไม่ต้องสงสัยคือการใช้ประโยชน์จาก บริการที่ทันสมัย. โซลูชันบริการที่ทันสมัยเช่น StackPath หรือ Sucuri สามารถนั่งที่ขอบเครือข่ายของคุณและสกัดกั้นการโจมตี DDoS ก่อนที่จะมีผล ในส่วนนี้เราจะดูว่าโซลูชันเหล่านี้สามารถป้องกันเครือข่ายของคุณให้ปลอดภัยจากผู้โจมตีที่ไร้หลักการได้อย่างไร.

บริการ StackPath Edge

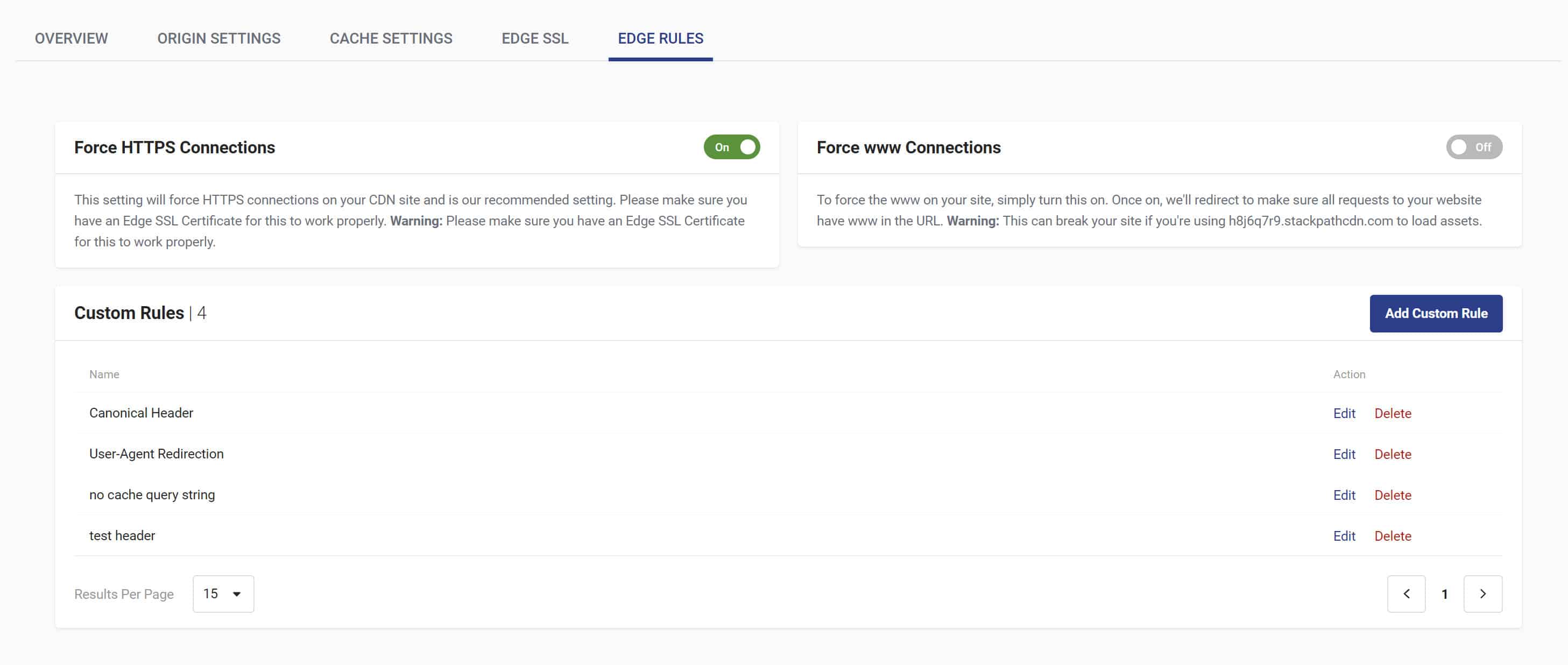

หนึ่งในความกังวลที่ยิ่งใหญ่ที่สุดเมื่อป้องกันการโจมตี DDOS อยู่คือการป้องกันความเสียหายในขณะที่ยังคงประสิทธิภาพ บริการ EdgePath ได้รับการออกแบบเพื่อลดประสิทธิภาพการย่อยสลายและต่อสู้กับการโจมตี DDOS ทุกรูปแบบทั่วไป ด้วยบริการ edgePortPath คุณสามารถ รับรู้การโจมตีแบบเรียลไทม์และบล็อกพวกเขา ก่อนที่พวกเขาจะออฟไลน์เครือข่าย.

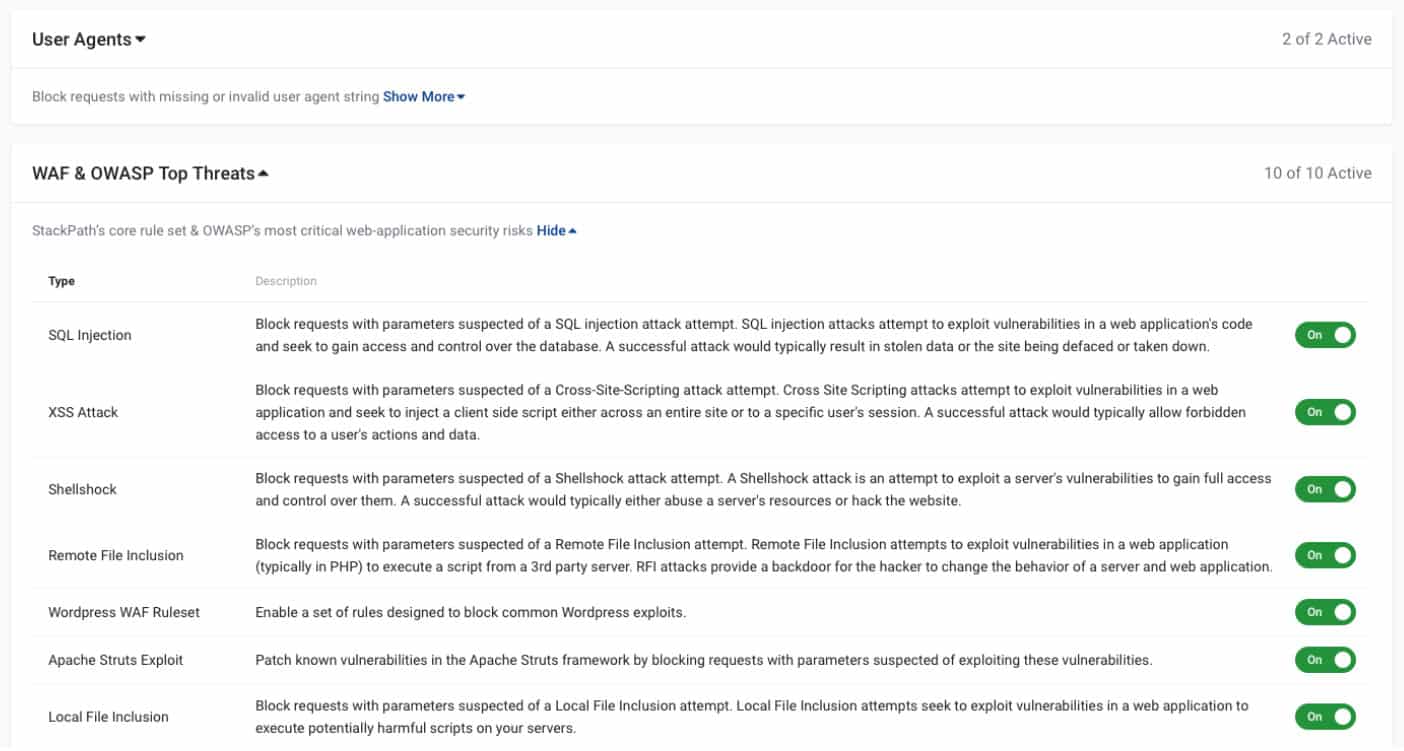

สำหรับการโจมตีที่ซับซ้อนมากขึ้น, ไฟร์วอลล์แอปพลิเคชันเว็บของ Stackpath (WAF) ป้องกันการโจมตีเลเยอร์ของแอปพลิเคชัน การโจมตีเลเยอร์ของแอปพลิเคชันถูกบล็อกโดยอัลกอริทึมที่สามารถตรวจจับสัญญาณของการรับส่งข้อมูลที่เป็นอันตรายก่อนที่จะถึงเครือข่ายของคุณ.

StackPath ยังมี StackPath Edge Delivery 200 บริการสำหรับ netorks ขนาดใหญ่ที่มีมาตรการอื่น ๆ อีกมากมายเพื่อป้องกันการโจมตี DDOS ประเภทอื่นเช่น น้ำท่วม UDP, น้ำท่วม SYN, และ HTTP มีน้ำท่วม เช่นกัน ไม่ว่าคุณจะถูกจู่โจมด้วย DDOS แบบใดโซลูชั่น StackPath มีฟังก์ชั่นหลักที่สามารถช่วยให้คุณได้รับการปกป้องจากการถูกออฟไลน์.

StackPath Edge Delivery 200 ค้นหาแผนที่เหมาะสมที่ Stackpath.com

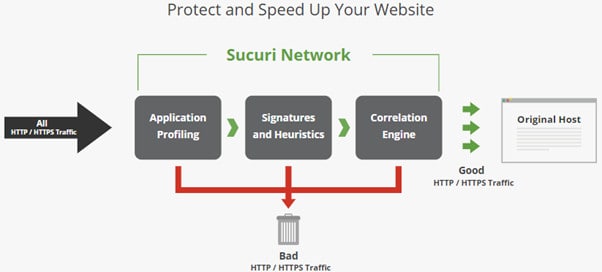

บริการของ Sucuri Edge

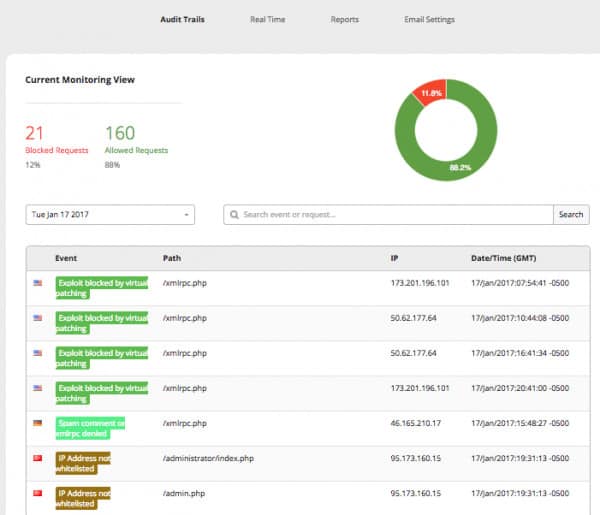

ผู้ให้บริการชั้นนำด้านโซลูชันการป้องกัน DDoS คือ การป้องกัน DDoS ของ Sucuri & บริการบรรเทาผลกระทบ. ซูกุริเป็นผู้เชี่ยวชาญในการจัดการ HTTP น้ำท่วมชั้น 7 แต่ยังสามารถป้องกัน TCP SYN ท่วม, น้ำท่วม ICMP, Slowloris, น้ำท่วม UDP, HTTP แคชบายพาส, และ ขยาย DNS DDoS เพื่อชื่อไม่กี่.

ซูกุริมีเว็บไซต์ไฟร์วอลล์แอพพลิเคชั่นที่มี เครือข่ายการกระจายทั่วโลกด้วย 28 สถานะ. นอกจากนี้ยังไม่มีขีด จำกัด ขนาดการโจมตีดังนั้นไม่ว่าจะเกิดอะไรขึ้นคุณจะได้รับการปกป้อง Sucuri WAF เป็นโซลูชั่น SaaS บนคลาวด์ซึ่งสกัดกั้นคำขอ HTTP / HTTPS ที่ส่งไปยังเว็บไซต์ของคุณ.

คุณสมบัติที่มีประโยชน์อย่างหนึ่งคือ ความสามารถในการระบุว่าทราฟฟิกมาจากเบราว์เซอร์ของผู้ใช้ที่ถูกกฎหมายหรือสคริปต์ที่ถูกใช้โดยผู้โจมตี. สิ่งนี้ทำให้มั่นใจได้ว่าผู้ใช้รายวันยังคงสามารถเข้าถึงเว็บไซต์และบริการในขณะที่ผู้ใช้ที่เป็นอันตรายจะถูกบล็อกไม่ให้เปิดการโจมตีของพวกเขา ซูกุริเสนอแผนการที่หลากหลายสำหรับบริการที่ทันสมัยตามความต้องการเครือข่ายของคุณ.

Sucuri แพลตฟอร์มความปลอดภัยของเว็บค้นหาแผนที่เหมาะสมที่ Sucuri.net

ดูเพิ่มเติม: ผู้ให้บริการที่ดีที่สุด 5 คน

การโจมตี DoS vs DDoS: Menace ที่จัดการได้

มีการโจมตีเล็กน้อยที่เกี่ยวข้องกับการโจมตี DoS ให้กับองค์กรที่ทันสมัย ในขณะที่การขโมยข้อมูลสามารถสร้างความเสียหายอย่างมากการให้บริการของคุณถูกยกเลิกโดยการโจมตีด้วยกำลังดุร้ายทำให้โฮสต์ของภาวะแทรกซ้อนอื่น ๆ ทั้งหมดที่ต้องได้รับการจัดการ การหยุดทำงานเพียงหนึ่งวันสามารถส่งผลกระทบทางการเงินอย่างมากต่อองค์กร.

การมีความคุ้นเคยกับประเภทของการโจมตี DoS และ DDoS ที่คุณสามารถพบได้จะช่วยลดความเสียหายจากการโจมตีได้ อย่างน้อยที่สุดที่คุณต้องการ ตรวจสอบให้แน่ใจว่าคุณมี เครื่องมือตรวจสอบเครือข่าย เพื่อให้คุณสามารถตรวจจับปริมาณการใช้งานที่ผิดปกติซึ่งบ่งบอกถึงการโจมตีที่อาจเกิดขึ้น แม้ว่าคุณจะจริงจังกับการจัดการกับการโจมตี DoS ก็ตามคุณต้องมั่นใจว่าคุณ มีแผนการที่จะตอบสนองหลังจากการโจมตี.

การโจมตี DoS ได้กลายเป็นรูปแบบหนึ่งของการโจมตีทางไซเบอร์ที่ได้รับความนิยมมากที่สุดในโลกเพราะมันง่ายต่อการดำเนินการ ดังนั้นจึงเป็นเรื่องสำคัญอย่างยิ่งที่จะต้องดำเนินการเชิงรุกและดำเนินการตามมาตรการมากที่สุดเท่าที่จะทำได้เพื่อป้องกันการโจมตีและตอบสนองต่อการโจมตีหากประสบความสำเร็จ ในการทำเช่นนี้คุณจะ จำกัด การสูญเสียของคุณและปล่อยให้ตัวเองอยู่ในตำแหน่งที่คุณสามารถกลับสู่การทำงานปกติได้โดยเร็วที่สุด.

ดูสิ่งนี้ด้วย: สถิติอาชญากรรมไซเบอร์และไซเบอร์ปลอดภัยมากกว่า 100 รายการ & แนวโน้ม

อ่านเพิ่มเติม:

-

- ผู้ให้บริการที่ดีที่สุด 5 อันดับแรก

- ทำความเข้าใจกับการโจมตี DoS และ DDoS