По мере того, как потоковые сервисы наращивают свои усилия по сокращению общего доступа к паролям, появляющийся взлом учетной записи Netflix может дать компании и ее пользователям повод для беспокойства. Десятки сайтов теперь предлагают бесплатный доступ к Netflix, пароль не требуется.

Вместо этого взломщик использует простой обход на основе веб-браузера для доступа к платной или бесплатной пробной учетной записи других пользователей. Есть также немного Netflix или других потоковых сервисов, которые могут обойтись без существенного влияния на пользовательский опыт..

За последние 12 месяцев все больше сайтов начали открыто рекламировать то, что они называют «Печенье Премиум Netflix». Код из этих файлов на основе браузера может использоваться совместно и при правильной реализации полностью обходить методы безопасности учетной записи Netflix, предоставляя полный доступ к премиальной учетной записи Netflix без необходимости ввода пароля или оплаты.

Используя этот метод, любой может легко избежать оплаты за учетную запись Netflix. Мы обнаружили, что по крайней мере некоторые из этих свободно доступных сеансовых файлов cookie Netflix имеют доступ к зарегистрированным пробным учетным записям, которые, вероятно, были созданы именно для этой цели. Однако мы также обнаружили, что этот метод обхода учетной записи также можно использовать с украденными данными пользователей Netflix с платных учетных записей..

Исходя из того, что произошло в [year] году после собственной угрозы вредоносного ПО со стороны Facebook, возможно, что некоторые из этих «бесплатных» файлов cookie Netflix вместо этого были украдены и не предлагались через бесплатные пробные учетные записи. В любом случае этот метод нарушает Условия предоставления услуг Netflix для совместного использования учетной записи..

Благодаря нашему постоянному исследованию Netflix, мы обнаружили:

- Более двух десятков веб-сайтов регулярно публикуют или публикуют данные cookie-файлов Netflix (обычно рекламируемые как «сеансовые cookie-файлы Netflix»), что позволяет любому обойти обычные методы обеспечения безопасности учетной записи и получить незаконный доступ к Netflix.

- Некоторые веб-сайты обновляют (или утверждают, что обновляют) свой кэш файлов cookie Netflix так часто, как каждый час

- Большинство из этих веб-сайтов были зарегистрированы в течение последних 12 месяцев, что может указывать на новую кампанию, чтобы использовать этот метод обхода

- Многие из этих веб-сайтов в настоящее время появляются высоко в результатах поиска Google

Что такое постоянные куки-файлы Netflix??

Почти каждый веб-сайт теперь использует так называемые «куки» для хранения информации о посетителях. Когда вы посещаете веб-сайт, серверы сайта сообщают вашему компьютеру или устройству о создании и хранении небольшого файла, который содержит информацию о вашем посещении. Если вы входите в учетную запись, файл также будет содержать анонимную информацию с помощью кода, который позволяет серверу узнать, кто вы, при последующих посещениях веб-сайта..

Cookie-файлы делают веб-интерфейс значительно более полезным и быстрым, а также упрощают работу в Интернете..

Постоянные файлы cookie, такие как Netflix и многие другие потоковые сервисы, позволяют получить доступ к вашим аккаунтам без необходимости повторного ввода вашего имени пользователя и пароля при каждом посещении. Они особенно полезны для тех, кто транслирует через приложения для смартфонов или планшетов, устройства, подключенные к телевизору, такие как Roku или Amazon Fire TV, или через смарт-телевизоры..

Как работают постоянные куки?

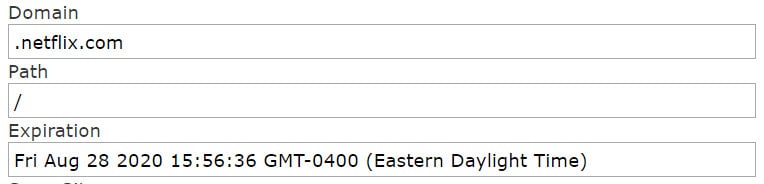

Когда вы посещаете веб-сайт и входите в свою учетную запись, сервер веб-сайта дает указание вашему устройству создать и сохранить небольшой файл, содержащий элементарную информацию и «флаги» безопасности. В частности, файл cookie содержит информацию о дате создания файла, истечении срока его действия, уникальном идентификаторе и дополнительных флагах, которые помогают защитить cookie от некоторых типов взлома и неправильного использования..

Например, вот как может выглядеть ваш файл cookie сеанса после посещения домашней страницы Reddit:

{

"домен": ".reddit.com",

"срок хранения": 1631368533.249147,

"hostOnly": ложный,

"HTTPOnly": правда,

"имя": "знак",

"путь": "/",

"sameSite": "неопределенные",

"безопасный": правда,

"сессия": ложный,

"StoreID": "0",

"значение": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"Я бы": 14

}

Серверы веб-сайта также создают аналогичный файл с данными вашего сеанса.

Когда вы выходите, а затем снова пытаетесь получить доступ к большинству сайтов или приложений, ваше устройство отправляет постоянные файлы cookie на серверы сайта. Веб-сайт проверяет уникальный идентификатор, получает доступ к деталям вашей учетной записи по сравнению с тем, который он сохранил, а затем позволяет вальсировать прямо на ваш рабочий стол после перерыва в работе или в магазине Amazon..

Все это обычно происходит всего за несколько секунд, поэтому вы можете нажать на свое приложение Netflix или зайти на сайт в браузере и почти мгновенно перейти на экран выбора профиля..

Постоянные куки могут быть рассчитаны на почти любой период времени. Интервалы описываются в файле cookie с использованием секунд, и верхняя или нижняя граница не имеют большого значения. Это означает, что ваши постоянные куки могут храниться от нескольких минут до нескольких тысяч лет..

Как долго длится cookie, зависит от веб-сайта или службы, которую вы используете, поскольку каждая компания диктует своим веб-разработчикам, как долго должны сохраняться их собственные куки. Только когда эти куки-файлы предназначены для того, чтобы оставаться на месте после закрытия браузера или приложения, они попадают в категорию, известную как «постоянные куки-файлы». Эти файлы cookie, предназначенные для удаления при выходе с сайта, называются «сеансовыми файлами cookie» (хотя большинство сайтов, предлагающих файлы cookie Netflix, неправильно называют их просто «сеансовыми файлами cookie»).

Постоянные cookie-файлы Netflix обычно рассчитаны на 365 дней, что также часто встречается на многих веб-сайтах. Если вы намеренно не выйдете из Netflix или вручную не удалите свои куки, эти файлы будут продолжать пропускать вас в вашу учетную запись Netflix, пока не истечет срок действия куки.

Важно, что ваши куки Netflix и любые другие постоянные куки не иметь свой пароль и имя пользователя прилагается к ним. Если кто-то украдет ваши данные cookie Netflix, они не смогут быть использованы для кражи вашего пароля, хотя все равно могут использоваться для доступа к вашей учетной записи. Проблема, действительно, заключается не в том, что файлы cookie содержат безопасные пароли, а в том, что они вообще не нуждаются в паролях..

Вообще говоря, эти защищенные файлы cookie должны существовать только в двух местах: каждый отдельный компьютер или устройство, которое вы используете для своих учетных записей, и серверы компании, к услугам которых вы обращаетесь. Таким образом, несмотря на то, что вы транслируете Netflix с нескольких устройств, каждое из этих устройств имеет свой собственный уникальный файл cookie сеанса..

Как люди обходят безопасность Netflix с помощью постоянных файлов cookie?

Постоянные куки-файлы предназначены для предоставления доступа к защищенным паролем учетным записям без необходимости повторного ввода информации о безопасности учетной записи. Однако они не ограничены определенными устройствами и не содержат никакой информации, которая идентифицирует или жестко кодирует конкретное устройство или местоположение для них. Это означает, что они не содержат, например, уникальные MAC-адреса или IP-адреса.

Это также означает, что если кто-то копирует и передает этот файл cookie или только данные, содержащиеся в нем, становится возможным использовать эту информацию для доступа к обычно защищенной паролем учетной записи. И с возрастающей частотой, это именно то, что люди делают.

EditThisCookie

Большинству веб-пользователей не хватает технических знаний или навыков для трудного редактирования данных cookie. Вот тут-то и появляются плагины для браузера Chrome, такие как EditThisCookie для Chrome. Эти плагины позволяют легко импортировать и экспортировать данные cookie без каких-либо навыков или опыта программирования..

https://cdn.comparitech.com/wp-content/uploads/[year]/09/netflixcookies.mp4

Фактически, используя этот плагин для браузера, можно импортировать и экспортировать существующие данные cookie за несколько секунд. Единственная трудность, по крайней мере до недавнего времени, заключалась в том, чтобы получить в свои руки данные сеансовых файлов cookie другого пользователя Netflix..

Однако за последние 12 месяцев Google начал индексировать более двух десятков веб-сайтов, предлагающих «сеансовые cookie-файлы Netflix», большинство из которых также содержат инструкции о том, как использовать расширение EditThisCookie Chrome для применения cookie-файлов. Многие из этих сайтов начали появляться не только в поисковой выдаче Google за последние 12 месяцев; большинство из них также были созданы в течение последних 12 месяцев.

Кроме того, большинство этих сайтов целенаправленно скрывают информацию о своих владельцах. Мы нашли один сайт, который мы смогли отследить до отдельного разработчика в Индии. На момент написания этой статьи он не отправил запрос по электронной почте для получения дополнительной информации о том, где эти файлы cookie получены.

Работает ли постоянный взлом куки Netflix?

Хотя я тестировал этот метод из одного веб-браузера в другом на том же компьютере (от Chrome до Opera), мы убедились, что он работает с внешними файлами cookie..

Мы обменялись данными cookie Netflix между мной и другим редактором Comparitech. Используя EditThisCookie, я смог получить доступ к учетной записи Netflix нашего старшего редактора Пола Бишоффа, например, без необходимости его регистрационной информации. Все, что я сделал, было:

- Скопируйте его данные cookie (отправленные мне через текстовый файл)

- Используйте «функцию импорта» в плагине EditThisCookie Chrome

- Вставьте данные cookie

- Обновите страницу браузера, указывающую на Netflix

Через несколько секунд я получил доступ к его аккаунту. Я обнаружил, что у меня были полные привилегии, а также, включая возможность изменить его пароль, адрес электронной почты, связанный с учетной записью, и возможность выйти из него с его устройств. Я также мог видеть IP-адреса его самых последних использовавшихся устройств (информацию, которая может быть использована для организации DDoS-атаки или SWATing-атаки) и его историю просмотров.

Netflix требует от вас ввести свой текущий пароль, если вы хотите сменить его на новый. Но любой, кто получит незаконный доступ к вашей учетной записи, сможет увидеть ваш адрес электронной почты и номер телефона. Эта информация может иметь перекрестные ссылки с информацией, обнаруженной в прошлых нарушениях данных – ее легко получить в темной сети – потенциально позволяя хакеру получить пароль и захватить учетную запись. Вот почему всегда важно использовать уникальный пароль для каждой учетной записи в Интернете..

Единственное, что я не смог сделать (к счастью), это получить доступ к его полным реквизитам платежа (только имя платежа, последние 4 цифры использованной карты и срок действия карты. Даже в любом случае, этого может быть достаточно, чтобы убедить). менее проницательный представитель банка, чтобы предоставить больше деталей счета по телефону.

Я мог бы также заменить его платежные реквизиты своими собственными, если бы я хотел полностью завладеть его счетом.

Где эти сайты получают куки Netflix?

Есть несколько возможностей для рассмотрения. Многие из этих сайтов, использующих постоянные файлы cookie Netflix, утверждают, что делают это на законных основаниях. Типичное заявление, которое они включают, заключается в том, что эти куки-файлы свободно и справедливо передаются от лиц, которые лично оплачивают счета или регистрируются для бесплатных испытаний. Как минимум, это означает, что они грубо нарушают Условия обслуживания Netflix (ToS) в отношении совместного использования учетной записи. И действительно, в ходе тестирования мы обнаружили, по крайней мере, один файл cookie на одном из этих сайтов, который использовался для доступа к бесплатной пробной учетной записи..

Однако на многих сайтах, предлагающих бесплатные куки-файлы, а многие утверждают, что обновляют их ежедневно или даже ежечасно, есть вероятность, что некоторые из этих куки-файлов могут быть украдены. Существует также недавний прецедент для этого вида деятельности в свете кражи файлов cookie Stresspaint, обнаруженной в [year] году..

Франк Даунс, директор практики кибербезопасности в ISACA, согласен с этим. «Это может быть результатом нескольких разных действий», – говорит он нам..

«Да, веб-сайты могут обмениваться информацией о файлах cookie, но … что может быть более вероятным, так это то, что существует серьезная уязвимость, которую злоумышленники могут использовать, которая широко распространена. Это может быть даже раскрытая уязвимость, которая еще не устранена Netflix, не говоря уже о всех партнерах, использующих потоковые сервисы Netflix ».

К его чести, Даунс был на месте. Согласно сообщению Medium, опубликованному в ноябре [year] года исследователем кибербезопасности, известным как blueberryinfosec (Bbinfosec), Netflix действительно знает об этой уязвимости и считает ее «вне области применения». Другими словами: проблема конечного пользователя, а не их. В своем посте за ноябрь [year] года Ббинфосек объяснил, как он сообщил об этой проблеме в Netflix в рамках своей программы вознаграждения за ошибки..

Количество веб-сайтов, использующих cookie-файлы Netflix и вышеупомянутый метод обхода, быстро возросло вскоре после того, как Bbinfosec опубликовал свой отчет.

Если существует широко распространенная кража файлов cookie, остается неизвестным, где эти файлы cookie могут быть украдены. Наиболее вероятный ответ – через старые и менее защищенные устройства, зараженные вредоносным ПО, которое работает так же, как Stresspaint, с помощью XSS-атак или с устройств, которые были захвачены с помощью атак типа «человек посередине» (MiTM)..

Почти 5 миллионов веб-сайтов могут быть использованы для кражи файлов cookie Netflix

Чтобы раскрыть масштаб потенциальной угрозы, Comparitech провел несколько тестов, чтобы определить, сколько существует уязвимостей межсайтового скриптинга (XSS), которые хакеры могут использовать для кражи файлов cookie Netflix, сколько веб-сайтов в настоящее время имеют эти уязвимости, и может ли атака XSS собрать данные cookie пользователя Netflix для внешнего использования.

Более конкретно:

- Мы использовали Shodan для поиска 14 221 уязвимостей XSS, опубликованных в CVE, 204 из которых имели хосты в сети, которые были уязвимы для атак

- Мы обнаружили 28 173 468 случаев, когда работающие сервисы, такие как Apache, подвержены этим уязвимостям XSS.

- Самой распространенной уязвимостью, которую мы обнаружили, была CVE-[year]-17082 в PHP. Это затрагивает 4,8 миллиона веб-сайтов

Из-за политик файлов cookie Netflix злоумышленники могут использовать любые из обнаруженных нами уязвимых служб для кражи файлов cookie сеанса Netflix. Мы сами проверили его в лаборатории и смогли использовать взломанный веб-сайт и известный недостаток старой версии Firefox для кражи cookie-файлов сеанса..

Netflix поддерживает старые устройства

Однако проблема распространяется не только на уязвимые сайты. Старые устройства создают угрозу безопасности при использовании файлов cookie.

Согласно Директиве ISACA по прямой практике кибербезопасности, «устаревшие системы, используемые жертвами, делают их более уязвимыми».

Большинство пользователей Netflix, вероятно, осуществляют потоковую передачу через обновленные устройства, но Netflix по-прежнему поддерживает некоторые старые веб-браузеры, распространенные в операционных системах Windows 7 и Windows Vista. В них отсутствуют некоторые недавно обновленные флаги безопасности файлов cookie, которые могли бы помочь предотвратить кражу файлов cookie..

Netflix работает на многих старых веб-браузерах и на многих менее защищенных устройствах. Приложение также можно загрузить на недорогие потоковые устройства на базе Android, продаваемые через eBay или Amazon. Эти устройства могли иметь вредоносное ПО, предварительно установленное продавцом..

Кроме того, любой, транслирующий через старые устройства, подключенные к телевизору, или даже умные телевизоры, может быть гораздо более восприимчивым из-за менее частых и менее эффективных обновлений устройств. Те, кто использует такие устройства, «подвержены потенциальным атакам на более длинные промежутки времени, предоставляя больше возможностей для атак злоумышленников», объяснил Даунс..

Хотя некоторые владельцы сайтов и их источники могут работать с чувством альтруизма, возможно, что некоторые из них могут быть замешаны в краже учетной записи Netflix. Данные о рекламируемых и предлагаемых файлах cookie Netflix, возможно, поступают в частном порядке от хакеров и монетизируются посредством рекламы на этих сайтах..

Постоянная кража файлов cookie представляет собой угрозу для веб-сайтов на основе аккаунта

В середине [year] года компания Radware по кибербезопасности выпустила предупреждение о вирусе «Stresspaint». Приложенное к одноименному приложению под названием «Сбросить стресс», вредоносное ПО незаметно крадет постоянные cookie-файлы браузера Facebook. Получив эти файлы, программисты Stresspaint могут быстро обойти обычные методы безопасности учетных записей Facebook, включая требования к имени пользователя и паролю, а также многофакторную аутентификацию, для незаконного доступа к учетным записям Facebook..

«Stresspaint» вызывает тревогу, но не является новым подходом к краже аккаунта. Технически называемая «перехват сеанса», эта угроза интернет-безопасности является известной проблемой практически для любого веб-сайта, использующего учетные записи, защищенные паролем. Но это особенно проблематично для широко популярных веб-сайтов, таких как Netflix, которые используют постоянные файлы cookie или файлы cookie, которые не удаляются автоматически после закрытия веб-браузера..

На самом деле, взлом аккаунтов представляет собой серьезную проблему при использовании файлов cookie такого типа, поскольку Netflix не требует ввода пароля для доступа к настройкам аккаунта..

Однако наш внутренний эксперимент только намекает на большую проблему. По-видимому, наблюдается заметное увеличение активности, связанной с обходом безопасности учетной записи Netflix с использованием файлов cookie сеанса. В период с 1 по 26 августа [year] года мы не обнаружили ни одного сайта, проиндексированного Google для термина «сеансовые куки-файлы Netflix»..

Всего 12 месяцев спустя, и в течение того же периода поиска [year] года, мы обнаружили, что около десятка сайтов активно публикуют файлы cookie сеансов пользователей Netflix и инструкции по их использованию. Некоторые также используют ключевые слова, такие как «100% рабочий» и «ежечасно обновляемый», и, основываясь на обзоре веб-сайтов, многие, похоже, регулярно обновляют свой список сессионных файлов cookie..

За пределами этого периода поиска мы обнаружили более двух десятков веб-сайтов со статьями, опубликованными в конце [year] года и до конца августа (когда мы завершили исследования), которые предлагают файлы cookie Netflix и инструкции по их редактированию. Большинство этих сайтов используют один и тот же регистратор веб-сайтов, что может указывать на общее право собственности..

Есть ли у Netflix новая угроза безопасности??

Netflix был известным брендом в течение почти десятилетия. Маловероятно, что это перехват сеансов или даже более обычное неправильное использование файлов cookie Netflix. Однако прошлые действия по угону и совместному использованию аккаунтов, вероятно, происходили через темную сеть или через частные каналы связи между хакерами.

Тем не менее, похоже, что-то изменилось в конце [year] года.

Число веб-сайтов, конкурирующих за публикацию обновленных сеансовых файлов cookie Netflix, за последние 12 месяцев увеличилось. Хотя эти сайты предлагают эти файлы cookie бесплатно, они зарабатывают деньги на своих усилиях, при этом страницы с минимальными усилиями переполняются рекламой на странице. Возможно, что некоторые из этих сайтов могут даже содержать вредоносное ПО или пытаться украсть файлы cookie Netflix с помощью атак на межсайтовый скриптинг, упомянутых ранее..

Кроме того, перехват сеансов такого рода не является чем-то новым, как показывает проблема Facebook Stresspaint. Основываясь на современных разработках, практически любой веб-сайт, который использует постоянные файлы cookie, может быть «взломан» с помощью украденных данных cookie..

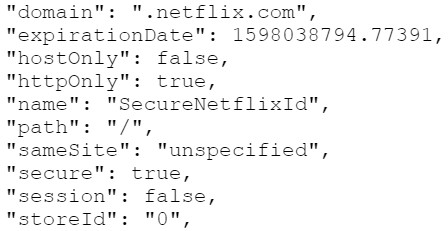

Netflix, со своей стороны, применяет меры безопасности, необходимые для защиты пользователей. Серверы Netflix предназначены для создания файлов cookie сеанса со стандартными для отрасли флагами безопасности, включая «HttpOnly», «Secure» и «SameSite». С точки зрения непрофессионала:

- HttpOnly предотвращает передачу вредоносным кодом веб-сайта данных cookie-файлов JavaScripts (часто с помощью атак, называемых XSS-инъекцией или межсайтовым скриптингом)

- Безопасный заставляет ваш веб-браузер отправлять куки только через HTTPS

- SameSite запрещает отправку cookie на другой веб-сайт

Проанализировав файлы cookie, расположенные на этих бесплатных сайтах cookie Netflix, мы обнаружили, что компания использует все доступные в настоящее время протоколы защиты файлов cookie:

Тем не менее, также возможно, что существует дикий вирус, собирающий данные cookie пользователей Netflix. Недостатки в текущей безопасности файлов cookie могут позволить хакерам обойти флаги HttpOnly и Secure, позволяя некоторым атакам «человек посередине» по-прежнему работать и очищать данные от пользователей Netflix, особенно потоковых через общедоступный Wi-Fi..

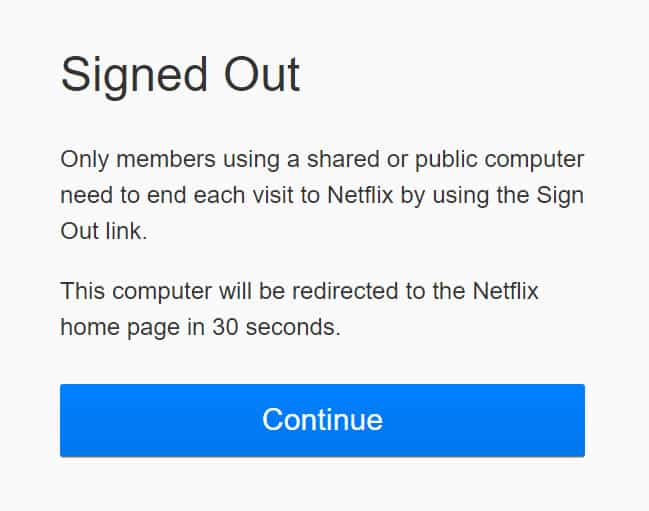

Все это говорит о том, что должная осмотрительность Netflix в некоторой степени омрачена сообщениями компании, которые намекают пользователям, что у них нет никаких проблем, связанных с постоянным входом в систему. Например, если вы выходите из своей учетной записи Netflix через веб-браузер, вы можете увидеть это сообщение на экране выхода из системы:

Netflix заявляет, что «только пользователи, использующие общий или общедоступный компьютер, должны завершать каждое посещение Netflix с помощью ссылки« Выйти ». Однако учтите тот факт, что постоянные cookie-файлы Netflix могут быть украдены или использованы не по назначению. Мы уже убедились в этом через проблемы с вредоносным ПО Facebook и наши лабораторные тесты. Это, возможно, не лучший совет для Netflix, чтобы дать его пользователям, даже если это верно в большинстве случаев. В данном случае это скорее проблема желания, чем потребности..

Пользователям Netflix не всегда нужно выходить из системы, но в некоторых случаях они вполне могут захотеть.

Как обезопасить ваши куки Netflix

С десятками миллионов пользователей по всему миру маловероятно, что высокий процент пользователей Netflix украл свои постоянные файлы cookie. Тем не менее, те, кто заботится о безопасности, могут предпринять несколько дополнительных шагов, чтобы предотвратить захват или злоупотребление аккаунтом..

Проверьте свою электронную почту для новых логинов

Всякий раз, когда новое устройство входит в вашу учетную запись Netflix, служба отправляет вам электронное письмо, чтобы сообщить вам. Регулярно проверяйте свою электронную почту и ищите уведомления о новом входе в систему от Netflix. Проверьте детали уведомления и убедитесь, что устройство и местоположение имеют смысл. Мы обнаружили, что вы получите новое электронное письмо для входа, даже если кто-то войдет в вашу учетную запись с помощью украденных данных cookie.

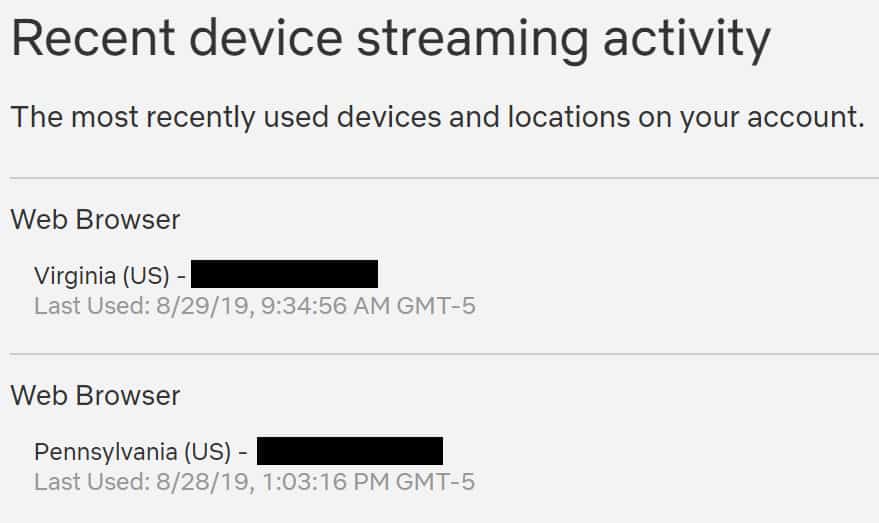

Проверьте свою недавнюю историю потоковой передачи устройства

В настройках учетной записи Netflix найдите раздел «Последние действия по потоковой передаче устройства». Оттуда просмотрите самые последние действия по просмотру и найдите любые соединения, которые могут быть необычными. Доступ с IP-адресов в других странах или штатах, которые вы никогда не посещали, может быть отмечен красным флагом. Обратите внимание, что если вы транслировали Netflix через прокси-сервер, такой как VPN, вы можете увидеть IP-адреса или местоположения, которые выглядят незнакомыми.

Регулярно выходите из всех текущих устройств

Это может быть кратковременным неудобством, но вы можете помочь предотвратить злоупотребление учетной записью, регулярно выходя из всех устройств. К счастью, Netflix предлагает удобный вариант в настройках вашей учетной записи, который будет автоматически выходить из всех устройств одновременно. Чем меньше у вас устройств с постоянным входом в Netflix, тем меньше вероятность того, что cookie-файл будет украден.

Используйте надежный пароль для вашей учетной записи Netflix

Хотя это не защитит вас от постоянной кражи файлов cookie и злоупотреблений, все же важно использовать и поддерживать надежные уникальные пароли для ваших учетных записей. Используйте генератор паролей для создания паролей и используйте безопасный менеджер паролей для хранения ваших паролей для удобного доступа и справок.

Запустите проверку на вирусы на ваших устройствах и используйте антивирусную программу в реальном времени

Если вы подозреваете, что ваш компьютер или другие устройства могут быть заражены, запустите антивирусную программу, чтобы проверить наличие потенциальных вредоносных программ в вашей системе. К сожалению, вы не сможете запускать сканирование на наличие вирусов на устройствах, подключенных к телевизору, или на телевизорах Smart TV, но вероятность установки вирусов на этих устройствах невелика.

Мы также рекомендуем установить и использовать антивирусную программу в реальном времени, чтобы защитить себя от будущих инфекций. И если вы особенно обеспокоены атаками MiTM, убедитесь, что вы защищаете свою домашнюю сеть WiFi паролем с помощью надежного пароля и отслеживаете пользователей вашей домашней сети на предмет возможных потенциальных загрузчиков. Кроме того, минимизируйте потоковую передачу или доступ к защищенным паролем веб-сайтам в общедоступном Wi-Fi или используйте VPN в общедоступном Wi-Fi..

Обновите свои старые устройства

Как отметил Франк Даунс из ISACA, старые устройства представляют серьезную угрозу безопасности, особенно для таких приложений, как Netflix, которые используют постоянный вход в систему. Если вы все еще используете старые устройства, возможно, лучше обновить.

Большинство популярных потоковых устройств, подключенных к телевизору, таких как Apple TV, Roku и Amazon Fire TV, регулярно устанавливают обновления программного обеспечения на свои устройства (даже на многие их старые модели). Однако известно, что смарт-телевизоры обновляются реже, а порой вообще не обновляются для прошлых моделей. Возможно, вам лучше использовать потоковое устройство, подключенное к телевизору, для Netflix и другие услуги для телевизора в гостиной или спальне..

Есть ли решение для постоянной угрозы куки?

Современная интернет-инфраструктура построена на скорости и удобстве, и постоянные файлы cookie являются ее неотъемлемой частью. Простота использования достигается за счет безопасности, и в своем текущем состоянии постоянные файлы cookie, безусловно, имеют лазейку в безопасности, которую может быть трудно преодолеть без каких-либо серьезных изменений в том, как создаются файлы cookie..

У Downs есть несколько рекомендаций для тех, кто хочет лучше обезопасить свою онлайн деятельность. Одним из них является использование Brave Browser, ориентированного на безопасность веб-браузера, который включает в себя множество функций конфиденциальности, которые помогают предотвратить отслеживание и вредоносную веб-активность.

Пользователи Netflix могут также подумать о своем поведении в Интернете. «Пользователи должны следить за всем, что выглядит подозрительно, и дважды подумать, прежде чем щелкнуть», – объяснил Даунс..

А для тех пользователей, которым нужен максимальный уровень безопасности при использовании Netflix и любого другого сайта, всегда есть ядерная опция: блокировка скриптов. «Однако, – сказал Даунс, – это ухудшит работу в Интернете, и пользователи должны быть к этому готовы».

Украденные файлы cookie Netflix позволяют хакерам полностью захватить учетную запись пользователя. Кроме того, любой, кто использует чужую учетную запись Netflix, может собрать достаточно информации из настроек пользователя для взлома других личных учетных записей..

После тестирования мы не только подтвердили, что этот постоянный прием файлов cookie работает, но и файлы cookie могут быть украдены. Кроме того, существуют миллионы веб-сайтов, которые можно использовать для кражи файлов cookie Netflix. Хотя сайты, предлагающие файлы cookie Netflix, утверждают, что делают это законно, и мы подтвердили, что, по крайней мере, некоторые из них предлагают только файлы cookie, связанные с бесплатными пробными версиями, они как минимум нарушают ToS Netflix и, что еще хуже, могут участвовать или помогать пополнять счет Netflix. пиратство.

Аарон Филлипс способствовал этой истории.

ь, что вы вошли в систему. Постоянные куки-файлы Netflix – это файлы, которые хранят информацию о вашей учетной записи Netflix на вашем устройстве, чтобы вы могли автоматически входить в систему при следующем посещении сайта. Однако, как мы видим, эти файлы могут быть использованы злоумышленниками для получения несанкционированного доступа к вашей учетной записи Netflix. Поэтому важно следить за безопасностью своей учетной записи и регулярно проверять свою историю входа и потоковой передачи.