Mivel a streaming szolgáltatások felgyorsítják a jelszómegosztás csökkentésére irányuló erőfeszítéseiket, a feltörekvő Netflix-fiókok feltörése adhat a társaságnak és a felhasználóknak valami aggódást. Több tucat webhely kínál most ingyenes hozzáférés a Netflixhez, jelszó nem szükséges.

Ehelyett a hack egy egyszerű webböngészőn alapuló bypass-ra támaszkodik, hogy hozzáférjen más felhasználók fizetett vagy ingyenes próbafiókjához. Kevés a Netflix vagy más streaming szolgáltatás, amely drámai módon nem befolyásolja a felhasználói élményt.

Az elmúlt 12 hónapban egyre több webhely nyíltan reklámozta a „Netflix prémium sütik”. Az ezen böngésző alapú fájlokból származó kód megosztható, és ha helyesen telepítik őket, akkor teljesen megkerülhetik a Netflix fiókbiztonsági módszereit, lehetővé téve a prémium szintű Netflix-fiókhoz való teljes hozzáférést jelszó vagy fizetés nélkül..

Ezzel a módszerrel bárki könnyen elkerülheti a Netflix számla fizetését. Megállapítottuk, hogy ezeknek a szabadon elérhető Netflix munkamenet-sütiknek legalább egy része hozzáférhet regisztrált próbafiókokhoz, amelyeket valószínűleg csak erre a célra hoztak létre. Megállapítottuk azonban azt is, hogy ez a számlakiiktatási módszer használható a fizetett számlák lopott Netflix felhasználói adataival is.

A Facebook saját cookie-lopást okozó malware-fenyegetését követően [year]-ban bekövetkezett események alapján lehetséges, hogy ezek közül az „ingyenes” Netflix sütik közül néhányat ellopnak, és nem kínálnak ingyenes próbafiókokon keresztül. Mindkét esetben ez a módszer megsérti a Netflix fiókmegosztási szolgáltatási feltételeit.

A Netflix-rel kapcsolatos folyamatos kutatásaink során felfedeztük:

- Több mint két tucat weboldal vagy rendszeresen közzéteszi vagy közzétette Netflix cookie-adatait (általában „Netflix session cookie-kként” hirdetik), amelyek lehetővé teszik, hogy bárki megkerülje a normál fiókbiztonsági módszereket, és illegálisan férjen hozzá a Netflixhez.

- Egyes webhelyek frissítik (vagy azt állítják, hogy frissítik) a Netflix sütik gyorsítótárát, legalább óránként

- Ezen webhelyek nagy részét az elmúlt 12 hónapban regisztrálták, ami új kampányra utalhat, hogy kihasználják ezt a megkerülő módszert

- Ezeknek a webhelyeknek a nagy részét a Google Keresési eredmények között magasnak látszik

Mik a Netflix tartós sütik??

Most már szinte minden weboldal „úgynevezett sütiket” használ a látogatói információk tárolására. Amikor ellátogat egy webhelyre, a webhely szerverei felszólítják a számítógépet vagy az eszközt, hogy hozzon létre és tároljon egy kis fájlt, amely információkat tartalmaz a látogatásáról. Ha bejelentkezik egy fiókba, akkor a fájl anonimizált információkat fog tartalmazni egy kódon keresztül, amely lehetővé teszi a szerver számára, hogy megismerje, ki vagy a következő webhelylátogatások során.

A sütik jelentősen hasznosabbá és gyorsabbá teszik az internetet, és kevesebb időigényes böngészési élményt nyújtanak.

Az olyan állandó cookie-k, mint például a Netflix és sok más streaming szolgáltatás, lehetővé teszik fiókjainak elérését anélkül, hogy minden alkalommal meg kellene újból beírni felhasználónevét és jelszavát. Különösen hasznosak azok számára, akik okostelefon- vagy táblagép-alkalmazásokon, TV-hez csatlakoztatott eszközökön, például a Roku vagy Amazon Fire TV-n keresztül, vagy intelligens TV-kön keresztül streamálnak.

Hogyan működnek az állandó sütik??

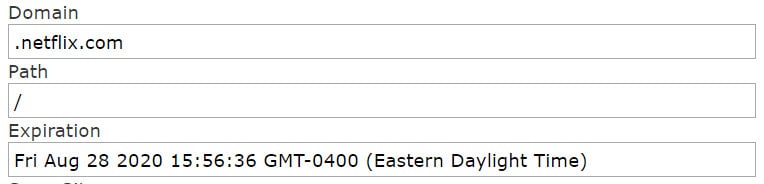

Amikor ellátogat egy webhelyre, és bejelentkezik a fiókjába, a webhely szervere arra utasítja az eszközt, hogy hozzon létre és tároljon egy kis fájlt, amely kezdő információkat és biztonsági „zászlókat” tartalmaz. Nevezetesen, a cookie-fájl információkat tartalmaz a fájl létrehozásának dátumáról, amikor a fájl lejár, egy egyedi azonosítót és további jelzőket, amelyek segítenek a süti megóvásában bizonyos típusú hackerekkel és visszaélésekkel szemben.

Például itt van, hogy mi lehet annak része, hogy hogyan nézhet ki a munkamenet-cookie-fájl, miután meglátogatta a Reddit honlapot:

{

"tartomány": ".reddit.com",

"lejárati dátum": 1631368533.249147,

"hostOnly": hamis,

"HttpOnly": igaz,

"név": "jelképes",

"pálya": "/",

"sameSite": "meg nem határozott",

"biztos": igaz,

"ülés": hamis,

"storeId": "0",

"érték": "eyJhY2Nlc3NUb2tlbiI6IjM0NzE3NjE3LVFNdDJnMHg3ei0zT2U3YkhpRzE1SWpSRS1ONCIsInRva2VuVHlwZSI6ImJlYXJlciIsImV4cGlyZXMiOiIyMDE5LTA5LTExVDE0OjU1OjM0LjUzOVoiLCJyZWZyZXNoVG9rZW4iOiIzNDcxNzYxNy1WRW9KOHdqOXE1U3YyMkRvZWtUTG5ldUo3N1kiLCJzY29wZSI6IiogZW1haWwiLCJ1bnNhZmVMb2dnZWRPdXQiOmZhbHNlfQ ==. 2",

"id": 14

}

A webhely szerverei hasonló fájlt hoznak létre a munkamenet adataival is.

Amikor elhagyja, majd megpróbálja újra elérni a legtöbb webhelyet vagy alkalmazást, az eszköz elküldi a tartós sütiket a webhely szervereire. A webhely ellenőrzi az egyedi azonosítót, hozzáfér a számlájának adataihoz a tárolt azonosítóval, majd lehetővé teszi a keringést a munka utáni televízióhoz vagy az Amazon vásárlásához..

Mindez általában csak néhány másodperc alatt történik meg, ezért koppintson a Netflix alkalmazásra, vagy lépjen a böngésző webhelyére, és szinte azonnal elérje a profilválasztó képernyőt..

A perzisztens sütik úgy tervezhetők, hogy szinte bármilyen időtartamú legyenek. Az intervallumokat a süti másodpercekben írja le, és nincs sok felső és alsó határ. Ez azt jelenti, hogy az állandó sütik akár néhány percetől néhány ezer évig tarthatnak.

A süti időtartama az Ön által használt weboldalt vagy szolgáltatástól függ, mivel minden vállalat diktálja a webfejlesztőit, mennyi ideig fenn kell tartania a saját sütiket. Csak akkor, ha ezeket a sütiket úgy tervezték, hogy ragaszkodjanak a böngésző vagy alkalmazás bezárása után, akkor esnek az „állandó sütik” kategóriába. Azokat a sütiket, amelyeket törlésre terveztek, amikor elhagyja a webhelyet, „munkamenet-sütik” -nek hívják (bár a legtöbb Netflix-sütiket kínáló webhelyek helytelenül hivatkoznak rájuk, mint „munkamenet-sütikre”).

A Netflix tartós sütiket általában úgy tervezik, hogy körülbelül 365 napig tartsanak fenn, ami sok webhelyen is gyakori. Hacsak nem szándékosan kijelentkezik a Netflixből vagy manuálisan törli a sütiket, ezek a fájlok mindaddig engedik Önt a Netflix fiókjába, amíg a süti lejár.

Fontos szempont, hogy a Netflix sütik és minden egyéb tartós süti ne csatolja a jelszavát és a felhasználónevét. Ha valaki ellopja a Netflix cookie-adatait, azt nem lehetett felhasználni a jelszó ellopására, bár mégis felhasználható volt a fiókjához. A probléma valójában nem az, hogy a sütik biztonságos jelszavakat tartalmaznak, hanem az, hogy teljesen megkerülik a jelszavak szükségességét.

Általánosságban elmondható, hogy ezeknek a biztonságos cookie-fájloknak csak két helyen kell létezniük: mindegyik számítógéphez vagy eszközhöz, amelyet a fiókjaihoz használnak, és a vállalat szerverekhez, amelyek szolgáltatásaihoz Ön hozzáfér. Tehát annak ellenére, hogy több eszközről közvetíti a Netflixet, mindegyik eszköznek megvan a saját, egyedi munkamenet-sütije.

Hogyan lehet az emberek megkerülni a Netflix biztonságát állandó sütikkel?

Az állandó cookie-kat úgy tervezték, hogy hozzáférést biztosítsanak a jelszóval védett fiókokhoz anélkül, hogy újra be kellene írniuk a fiók biztonsági adatait. Ezek azonban nem korlátozódnak meghatározott eszközökre, és nem tartalmaznak olyan információt, amely azonosítja vagy hardveresen kódolja egy adott eszközt vagy helyet. Ez azt jelenti, hogy nem tartalmaznak például egyedi MAC-címeket vagy IP-címeket.

Ez azt is jelenti, hogy ha valaki másolja és megosztja ezt a cookie-fájlt vagy csak a benne tárolt adatokat, akkor ez az információ felhasználható egy általában jelszóval védett fiók elérésére. És a gyakoriság növekedésével pontosan ezt csinálják az emberek.

EditThisCookie

A legtöbb webfelhasználónak nincs technikai ismerete vagy képessége a süti adatok kemény szerkesztéséhez. Itt érkeznek be a Chrome böngésző bővítményei, például az EditThisCookie for Chrome. Ezek a pluginok megkönnyítik a cookie-adatok importálását és exportálását készségek vagy programozási tapasztalatok nélkül..

https://cdn.comparitech.com/wp-content/uploads/[year]/09/netflixcookies.mp4

Valójában e böngésző plugin használatával néhány másodperc alatt importálhat és exportálhat meglévő cookie-adatokat. Az egyetlen nehézség, legalábbis a közelmúltig, az, hogy megkaptuk a kezét egy másik Netflix-felhasználó munkamenet-süti adataival..

Az elmúlt 12 hónapban azonban a Google két tucat olyan webhely indexelését kezdte meg, amelyek „Netflix session cookie-kat” kínálnak, amelyek többsége útmutatásokat is tartalmaz az EditThisCookie Chrome kiterjesztés használatához a cookie-k életbe léptetéséhez. Ezeknek a webhelyeknek a nagy része nem csak az elmúlt 12 hónapban kezdte meg megjelenését a Google keresésekben; a legtöbbet az elmúlt 12 hónapban is elkészítették.

Ezen felül a legtöbb ilyen webhely célzottan elrejti tulajdonosi információit. Megtaláltuk az egyik webhelyet, amelyet vissza tudtunk keresni egy indiai fejlesztőhöz. Az írás ideje óta nem küldött vissza e-mailben további információt arról, hogy honnan származnak ezek a sütik.

Valóban működik a Netflix tartós süti-hack??

Miközben ugyanezen a számítógépen (a Chrome-tól az Opera-ig) az egyik böngészőről a másikra teszteltem ezt a módszert, ellenőriztük, hogy ez működik-e a külsőleg kapott sütikkel..

Kicseréltük a Netflix cookie-adataimat köztem és egy másik Comparitech szerkesztő között. Az EditThisCookie használatával például Paul Bischoff vezető szerkesztőnk Netflix fiókjához tudtam hozzáférni anélkül, hogy be kellett volna lépni a bejelentkezési adataira. Csak annyit tettem:

- Másolja a süti adatait (szöveges fájlban elküldte nekem)

- Használja az „Import funkciót” az EditThisCookie Chrome-bővítményben

- Illessze be a sütik adatait

- Frissítse a Netflix-re mutató böngésző oldalt

Néhány másodperc múlva hozzáfértem a fiókjához. Megállapítottam, hogy teljes kiváltságaim is vannak, ideértve a jelszó megváltoztatásának lehetőségét, a fiókhoz társított e-mail címet, és lehetőséget arra, hogy kilépjen az eszközéből. Láttam a legutóbb használt eszközök IP-címeit (információkat, amelyek felhasználhatók DDoS támadás indításához vagy SWATing támadáshoz), valamint a böngészési előzményeit.

A Netflixnek meg kell adnia a jelenlegi jelszavát, ha újra szeretne váltani. De bárki, aki illegális hozzáférést kap a fiókjához, láthatja az Ön e-mail címét és telefonszámát. Ezt az információt kereszthivatkozásként lehet feltüntetni a múltbeli – a sötét interneten könnyen beszerezhető – adatok megsértésekor feltárt információkkal, amelyek lehetővé teszik a hackerek számára, hogy jelszót szerezzenek, és átvegyék a fiókot. Ezért mindig fontos, hogy minden online fiókhoz egyedi jelszót használjon.

Az egyetlen dolog, amit nem tudtam megtenni (szerencsére), a teljes fizetési adataihoz való hozzáférés volt (csak a fizetés neve, a használt kártya utolsó 4 számjegye és a kártya lejárati ideje. Mégis, ez elég információ lehet a meggyőzéshez) egy kevésbé igényes bank képviselője, aki telefonon további számla részleteket ad meg.

A fizetési adatait a sajátval is helyettesíthetem, ha teljes mértékben át akarom venni a számláját.

Hol találhatók ezek a webhelyek a Netflix sütiket??

Van néhány lehetőség, amelyet figyelembe kell venni. A Netflix tartós sütiket megosztó webhelyek közül sok állítja, hogy ezt legálisan teszi. A tipikus kijelentés, hogy ezeket a sütiket szabadon és méltányos módon osztják meg az egyének, akik személyesen fizetnek a számlákért, vagy regisztrálnak ingyenes próbaverzióra. Legalább ez azt jelenti, hogy nyilvánvalóan megsértik a Netflix Általános Szerződési Feltételeit (ToS) a fiókmegosztással kapcsolatban. És valóban, a tesztelés során legalább egy cookie-fájlt megtaláltunk ezen webhelyek egyikén, amelyek ingyenes próbafiók eléréséhez működtek.

Annak ellenére, hogy olyan sok webhely kínál ingyenes sütiket, és sokan azt állítják, hogy naponta vagy akár óránként frissítik, fennáll annak a esélye, hogy ezeket a sütiket ellopják. A közelmúltban precedens van az ilyen típusú tevékenységekre, tekintettel a Facebookon a cookie-lopó Stresspaint rosszindulatú program [year]-ra.

Frank Downs, az ISACA kiberbiztonsági gyakorlata igazgatója egyetért. “Ez több különböző fellépés eredménye lehet” – mondja.

„Igen, a webhelyek megoszthatják a sütikkel kapcsolatos információkat, de… valószínűbb, hogy súlyos sebezhetőség van, amelyet a támadók képesek kihasználni, és ez széles körben elterjedt. Lehet, hogy ez egy feltárt sérülékenység is, amelyet a Netflix még nem kezelt, még nem számítva a Netflix streaming szolgáltatásait kihasználó összes partnerét. ”

A hitellel Downs-ot azonnal észrevették. A blueberryinfosec (Bbinfosec) néven ismert kiberbiztonsági kutató által közzétett, [year]. novemberi közepes hozzászólás szerint a Netflix valóban tisztában van a sebezhetőséggel – és úgy véli, hogy „hatókörén kívül esik”. Más szóval: a végfelhasználói probléma, nem az övék. Bbinfosec [year]. novemberi hozzászólásában elmagyarázta, hogyan jelentette be a problémát a Netflixnek a hibajavító program részeként.

A Netflix sütiket és a fent említett bypass-módszert megosztó webhelyek száma gyorsan növekedett röviddel azután, hogy Bbinfosec közzétette jelentését.

Ha széles körben elterjedt a cookie-lopás, akkor továbbra is rejtély marad, hogy hol lehet ezeket a sütiket ellopni. A legvalószínűbb válasz a Stresspainthez hasonlóan működő cookie-lopó malware-kel fertőzött idősebb és kevésbé biztonságos eszközökön keresztül, az XSS támadásokon keresztül, vagy olyan eszközökön keresztül, amelyeket ember-közép (MiTM) támadásokkal eltérítenek el..

Közel 5 millió webhely használható fel a Netflix sütik ellopására

A lehetséges fenyegetés kiterjedtségének feltárása érdekében a Comparitech több tesztet végzett annak meghatározására, hogy hány webhelyközi szkript (XSS) sebezhetőség létezik a hackerek által a Netflix sütik ellopására, hány webhely rendelkezik jelenleg ezekkel a sebezhetőségekkel, és hogy egy XSS támadás összegyűjthető-e egy Netflix felhasználó cookie-adatai külső használatra.

Pontosabban:

- Shodan segítségével 14 221 XSS sebezhetőséget kerestünk a CVE-n, amelyből 204 olyan internetes házigazda volt, amelyek kiszolgáltatottak a támadásokkal szemben

- 28 173 468 példát találtunk, ahol a futó szolgáltatásokat, például az Apache-t érintik ezek az XSS biztonsági rések

- A leggyakoribb sebezhetőséget a CVE-[year]-17082-nek találtuk a PHP-ben. 4,8 millió webhelyet érinti

A Netflix cookie-politikája miatt a támadók bármilyen kiszolgáltatott szolgáltatást felhasználhatnak, amelyet Netflix munkamenet-sütik ellopására találtunk. Kipróbáltuk maguknak a laboratóriumban, és egy veszélyeztetett webhelyet és egy ismert hibát használhattunk a Firefox régi verziójában egy munkamenet-süti ellopására..

A Netflix támogatja a régebbi eszközöket

A probléma azonban a pusztán kiszolgáltatott webhelyeken is túlmutat. A régebbi eszközök biztonsági veszélyt jelentenek a sütik használatakor.

Az ISACA közvetlen kiberbiztonsági gyakorlata szerint „az áldozatok által használt elavult rendszerek teszik őket fogékonyabbak”.

A legtöbb Netflix-felhasználó valószínűleg frissített eszközökön keresztül folyik streaming, ám a Netflix továbbra is támogat néhány olyan régebbi böngészőt, amely a Windows 7 és a Windows Vista operációs rendszerek között gyakori. Ezekből hiányoznak a közelmúltban frissített cookie-biztonsági zászlók, amelyek segíthetnek megelőzni a cookie-ellopást.

A Netflix sok régebbi böngészőn és sok kevésbé biztonságos eszközön működik. Az alkalmazás letölthető olcsó Android-alapú streaming eszközökre is, amelyeket az eBay-en vagy az Amazonon keresztül értékesítenek. Ezeknek az eszközöknek lehet, hogy az eladó előre telepítette a cookie-kat ellopó rosszindulatú programokat.

Ezenkívül bárki, aki a régebbi TV-vel csatlakoztatott eszközökön, vagy akár az intelligens TV-készülékeken keresztül folyik stream, sokkal érzékenyebb lehet a ritkább és kevésbé hatékony eszközfrissítések miatt. Az ilyen eszközöket használók „hajlamosak a hosszabb távú támadásokra, nagyobb támadási ablakot biztosítva a rosszindulatú szereplők számára” – magyarázta Downs.

Bár lehetséges, hogy ezeknek a webhelyeknek a tulajdonosai és forrásai altruizmus érzékeltetéssel működnek, lehetséges, hogy egyesek közreműködnek a Netflix fióklopásokban is. A meghirdetett és felkínált Netflix cookie-adatokat valószínűleg hackerekből származik magántulajdonban, és ezeknek a webhelyeknek az oldalain megjelenő hirdetések révén pénzszerzésre kerülnek..

A tartós cookie-lopás veszélyt jelent a fiókalapú webhelyekre

[year] közepén a Radware kiberbiztonsági cég figyelmeztette a „Stresspaint” vírust. Egy hasonló elnevezésű, „Relieve Stress Paint” nevű alkalmazásba ágyazva a rosszindulatú program diszkréten ellopja az áldozatok Facebook állandó böngésző cookie-jait. Miután a Stresspaint programozói megszerezték ezeket a fájlokat, gyorsan megkerülhetik a Facebook-fiókok szokásos biztonsági módszereit – ideértve a felhasználónév és jelszó követelményeit és a több tényezős hitelesítést – hogy illegálisan férjenek hozzá a Facebook-fiókokhoz..

A „Stresspaint” riasztó, de nem is újszerű megközelítés a lopás elleni védelemhez. Ez az internetes biztonsági fenyegetés, amelyet technikailag „munkamenet-eltérítésnek” neveznek, szinte minden olyan webhely ismert problémája, amely jelszóval védett fiókokat használ. Különösen problematikus az olyan széles körben népszerű webhelyek esetében, mint például a Netflix, amelyek állandó sütiket használnak, vagy olyan sütik, amelyek nem törlődnek automatikusan a böngésző bezárása után.

Valójában a fiók átvétele nagyon valódi aggodalomra ad okot az ilyen típusú sütikkel való visszaélés miatt, mivel a Netflix nem követeli meg a jelszó megadását a fiókbeállítások eléréséhez..

A házon belüli kísérletünk azonban csak a nagyobb problémára utal. Úgy tűnik, hogy a Netflix-fiók biztonságának munkamenet-sütikkel történő megkerülésével kapcsolatos tevékenység észrevehetően növekszik. [year]. augusztus 1. és augusztus 26. között nem találtunk olyan webhelyet, amelyet a Google indexált volna a „Netflix session cookies” kifejezésre..

Alig 12 hónappal később, és ugyanazon [year]-es keresési időszak alatt körülbelül tucat olyan webhelyet találtunk, amelyek aktívan közzétették a Netflix felhasználói munkamenet-sütiket és használati utasításukat. Számos olyan kulcsszót is használ, mint a „100% -ban működő” és az „óránkénti frissítés”, és a webhelyek áttekintése alapján úgy tűnik, hogy sokan rendszeresen frissítik a munkameneti sütik listáját..

A keresési időkereten kívül több mint két tucat olyan webhelyet találtunk, amelyek [year] végén és augusztus végéig (amikor a kutatás befejezték) közzétett cikkeket tartalmaztak és Netflix sütiket és sütik szerkesztési utasításokat kínálnak. Ezeknek a webhelyeknek a többsége ugyanazon weboldal-regisztrátorral rendelkezik, ami jelezheti a közös tulajdont.

A Netflix új biztonsági fenyegetéssel rendelkezik-e a kezén?

A Netflix már közel egy évtizede ismert márka. Különösen újdonság a valószínűtlen munkamenet-eltérítés vagy a Netflix sütikkel való esetleges hétköznapi visszaélés. A múltbeli eltérítés és a fiókmegosztási tevékenységek azonban valószínűleg a sötét interneten vagy a hackerek közötti magán kommunikációs csatornákon keresztül zajlottak.

Ugyanakkor úgy tűnik, hogy [year] végén valami megváltozott.

Az elmúlt 12 hónapban elterjedt a frissített Netflix munkamenet-sütik közzétételével versengő webhelyek száma. Noha ezek a webhelyek ezeket a sütiket ingyen kínálják, pénzt keresnek azon erőfeszítéseikből, amelyek alacsony erőfeszítéssel járó oldalakat csepegtetnek az oldalon megjelenő hirdetésekkel. Lehetséges, hogy ezen webhelyek némelyike rosszindulatú programokat is hordoz, vagy megkísérelheti ellopni a Netflix sütiket a korábban említett, webhelyek közötti skriptálási támadásokkal.

Az ilyen típusú munkamenet-eltérítés szintén semmi új, amint azt a Facebook Stresspaint problémája jelzi. A jelenlegi tervek alapján szinte minden olyan weboldalt, amely állandó sütiket használ, „feltörhetjük” ellopott sütik adataival.

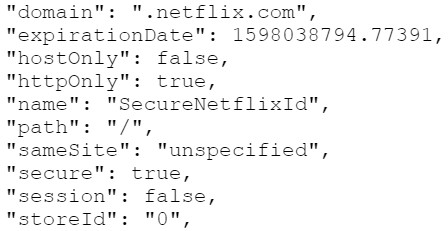

A Netflix a maga részéről a szükséges biztonsági intézkedéseket alkalmazza a felhasználók védelme érdekében. A Netflix szervereit úgy tervezték, hogy munkamenet-sütiket hozzanak létre ipari szabványú biztonsági zászlókkal, ideértve a „HttpOnly”, a „Secure” és a „SameSite”. Laikus szempontból:

- HttpOnly megakadályozza a rosszindulatú webhelykódot a cookie-adatok megosztásakor a JavaScriptekkel (gyakran XSS-befecskendezés vagy webhelyek közötti parancsfájlok).

- biztonságos arra kényszeríti böngészőjét, hogy csak a HTTPS-en keresztül küldje el a sütiket

- SameSite megakadályozza a süti számára, hogy egy másik webhelyre küldje el

Az ezeken az ingyenes Netflix cookie-oldalakon keresztül található sütik elemzésével megállapítottuk, hogy a cég a végén az összes jelenleg elérhető cookie-védelmi protokollt alkalmazza:

Ennek ellenére is előfordulhat, hogy a vírus a vadonban a Netflix felhasználói süti adatait gyűjti. A sütik jelenlegi biztonságának hiányosságai lehetővé teszik a hackerek számára, hogy megkerüljék a HttpOnly és a Biztonsági zászlókat, lehetővé téve, hogy egyes Közép-Man támadások továbbra is működjenek és a Netflix-felhasználók adatait lekaparják, különösen azok, amelyek nyilvános Wi-Fi-on keresztül streamálnak.

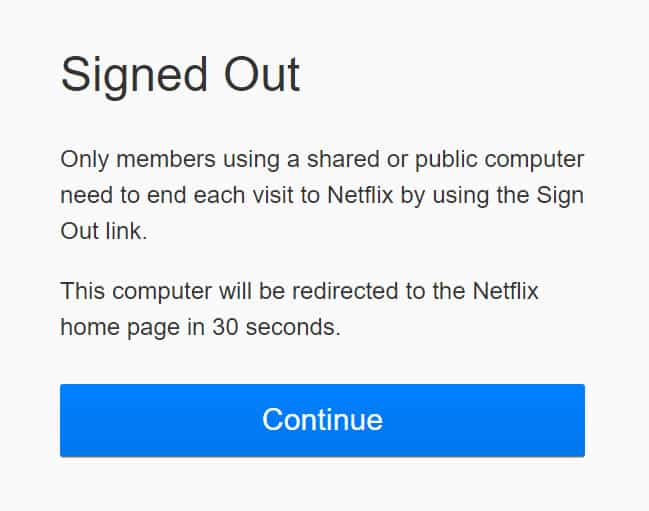

Mindemellett a Netflix átvilágítását kissé megrontja a társaság üzenetküldése, amely szerint a felhasználók megfélemlítése egyáltalán nem jelent aggályokat a tartós bejelentkezésekkel kapcsolatban. Ha például kijelentkezik Netflix-fiókjából egy webböngészőn, akkor ezt az üzenetet láthatja a kijelentkezés képernyőn:

A Netflix kijelenti, hogy „Csak a megosztott vagy nyilvános számítógépet használó tagoknak ki kell fejezniük a Netflix minden látogatását a Kijelentkezés link segítségével.” Vegye figyelembe azonban azt a tényt, hogy a Netflix tartós sütiket el lehet lopni vagy visszaélni. Ennek bizonyítását már a Facebook rosszindulatú programjaival és a laboratóriumi teszteinkkel láthattuk. Lehet, hogy ez nem a legjobb tanács a Netflix számára a felhasználók számára, még akkor is, ha ez a legtöbb esetben igaz. Ebben az esetben inkább a szükséglet és a szükséglet kérdése van.

A Netflix felhasználóinak nem mindig kell kijelentkezniük, de bizonyos esetekben valószínűleg szeretnék.

Hogyan lehet biztonságosítani a Netflix sütiket

Tízmillió felhasználóval világszerte valószínűtlen, hogy a Netflix-felhasználók magas százalékában ellopják az állandó sütiket. Mindazonáltal azok, akik biztonságban vannak, érdemes néhány további lépést megtenni a számlaátvétel vagy a fiókkal való visszaélés megakadályozása érdekében.

Ellenőrizze az e-mail címét, hogy van-e új bejelentkezés

Ha új eszköz jelentkezik be a Netflix-fiókjába, a szolgáltatás e-mailt küld Önnek. Rendszeresen ellenőrizze e-mailjét, és keressen új eszköz-bejelentkezési értesítéseket a Netflix-ről. Ellenőrizze az értesítés részleteit, és ellenőrizze, hogy az eszköz és a hely megfelelő-e. Megállapítottuk, hogy új bejelentkezési e-mailt fog kapni akkor is, ha valaki lopott süti-adatokkal fér hozzá az Ön fiókjához.

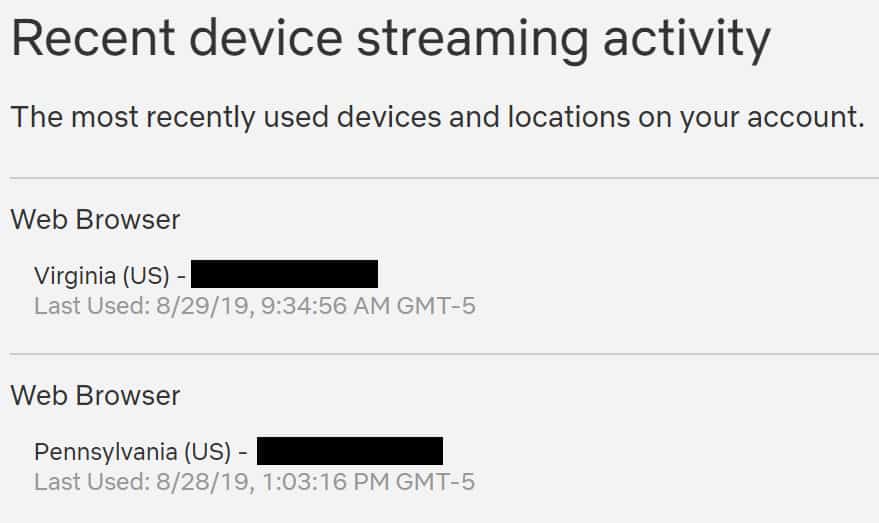

Ellenőrizze a legutóbbi eszköz streaming előzményeit

A Netflix-fiókbeállításokban keresse meg a „Legutóbbi eszköz-streaming tevékenység” című részt. Innentől tekintse át a legutóbbi böngészési tevékenységeket, és keressen minden olyan kapcsolatot, amely esetleg nem megfelelő. Piros zászló lehet a hozzáférés más országok vagy államok IP-címeiből, ahol még soha nem jártál. Vegye figyelembe, hogy ha a Netflixet proxyn keresztül, például VPN-en keresztül továbbította, akkor megjelenhet olyan IP-címek vagy helyek, amelyek ismeretlennek tűnnek..

Rendszeresen jelentkezzen ki az összes aktuális eszközről

Lehet, hogy rövid távú kellemetlenségeket okoz, de segíthet megelőzni a fiókkal való visszaélést, ha rendszeresen kijelentkezik az összes eszközről. Szerencsére a Netflix praktikus lehetőséget kínál fiókbeállításaiban, amely automatikusan kijelentkezik az összes eszközből egyszerre. Minél kevesebb eszköz van folyamatos bejelentkezéssel a Netflixen, annál kisebb az esélye annak, hogy egy süti ellopták és visszaéljenek.

Használjon erős jelszót Netflix-fiókjához

Annak ellenére, hogy nem védi meg a tartós cookie-lopásoktól és a visszaélésektől, továbbra is fontos, hogy fiókjainak erős, egyedi jelszavait használja és tartsa fenn. Használjon jelszógenerátort jelszavak létrehozásához, és biztonságos jelszókezelő segítségével tárolja a jelszavait a könnyű hozzáférés és a hivatkozás érdekében.

Víruskeresést végezzen az eszközökön, és használjon valós idejű víruskereső programot

Ha gyanítja, hogy számítógépe vagy más eszköze fertőzött, futtasson egy víruskereső programot, hogy ellenőrizze a rendszerben esetlegesen esetleges rosszindulatú programokat. Sajnos a víruskeresést nem fogja futtatni TV-vel csatlakoztatott eszközökön vagy intelligens TV-ken, de a vírusok telepítésének esélye kicsi.

Azt is javasoljuk, hogy telepítsen és használjon valós idejű víruskereső eszközt, hogy megvédje a jövőbeni fertőzéseket. És ha különösen aggasztja a MiTM támadások, győződjön meg arról, hogy erős jelszóval védi-e az otthoni WiFi hálózatot jelszóval, és figyelje meg otthoni hálózatának felhasználóit esetleges esetleges letöltőkkel szemben. Minimálisra csökkentse a streaming-et vagy a jelszóval védett webhelyekhez való hozzáférést nyilvános WiFi-n keresztül, vagy használjon VPN-t nyilvános WiFi-n keresztül.

Frissítse a régebbi eszközöket

Amint az ISACA Frank Downs megjegyezte, a régebbi eszközök jelentős biztonsági fenyegetést jelentenek, különösen olyan alkalmazások esetében, mint a Netflix, amelyek állandó bejelentkezéseket használnak. Ha továbbra is régebbi eszközöket használ, akkor valószínűleg a legjobb frissíteni.

A legtöbb népszerű TV-vel csatlakoztatott streaming eszköz, mint például az Apple TV, a Roku és az Amazon Fire TV, rendszeresen frissíti a szoftverfrissítéseket eszközeikre (még sok régebbi modelljükre is). Az intelligens televíziókról azonban ismert, hogy ritkábban frissítik, és a múlt modellek esetében időnként egyáltalán nem frissülnek. Lehet, hogy jobb, ha TV-vel csatlakoztatott streaming eszközt használ a Netflixhez, és más szolgáltatásokat használ a nappali vagy a hálószobás TV-hez.

Van megoldás a tartós sütik fenyegetésére??

Az internet jelenlegi infrastruktúrája a sebesség és a kényelem körül épül, és a tartós sütik ennek szerves részét képezik. A könnyű használat a biztonság árán történik, és jelenlegi állapotukban az állandó sütiknek biztosan van egy biztonsági rése, amelyet nehéz lehet megoldani anélkül, hogy a sütik felépítésében jelentős változtatások lennének..

A Downs néhány ajánlást kínál azok számára, akik jobban szeretnék biztonságossá tenni online tevékenységeiket. Az egyik a Brave Browser, egy biztonság-központú webböngésző használata, amely számos olyan adatvédelmi funkciót tartalmaz, amelyek megakadályozzák a nyomon követést és a rosszindulatú webes tevékenységeket.

A Netflix felhasználói érdemes gondosan átgondolni saját webböngészési magatartásukat. „A felhasználóknak figyelniük kell mindenre, ami gyanúsnak tűnik, és kétszer is gondolkodniuk kell, mielőtt rákattintana” – magyarázta Downs.

És azoknak a felhasználóknak, akik a maximális biztonságot akarják a Netflix és más webhelyek használatakor, mindig ott van a nukleáris lehetőség: a szkriptek blokkolása. “Ugyanakkor – mondta Downs -, hogy ez rontja az online élményt, és a felhasználóknak erre készen kell állniuk.”

Az ellopott Netflix sütik megkönnyítik a hackereknek a felhasználói fiók teljes átvételét. Ezenkívül bárki, aki valaki más Netflix-fiókját használja, elegendő információt gyűjthet a felhasználói beállításokból ahhoz, hogy bekapcsolódjon más személyes fiókokba..

A tesztelés után nemcsak megerősítettük, hogy ez a tartós süti-trükk működik, hanem hogy a sütik ellophatók. Ugyancsak több millió olyan webhely van odakint, amelyek felhasználhatják a Netflix süti-adatok ellopását. Noha a Netflix cookie-kat kínáló webhelyek azt állítják, hogy ezt jogszerűen teszik, és megerősítettük, hogy legalább néhányuk csak az ingyenes próbaverzióhoz kapcsolódó cookie-kat kínál, legalábbis megsértik a Netflix ToS-ját, és ami még rosszabb, a Netflix-fiókot segíthetik, vagy segíthetik abban. kalózkodás.

Aaron Phillips hozzájárult ehhez a történethez.

szsütik, hosszabb ideig maradnak a számítógépen vagy az eszközön, és lehetővé teszik a felhasználó számára, hogy automatikusan bejelentkezzen a fiókjába, anélkül, hogy újra meg kellene adnia a felhasználónevet és a jelszót.

Azonban, ahogy a cikk is említi, az állandó sütik használata a Netflix fiókok feltörésére is lehetőséget adhat. Az ingyenes hozzáférési lehetőségek és a hackerek által kínált megkerülő módszerek veszélyeztetik a Netflix biztonságát és a felhasználók személyes adatait.

Ezért fontos, hogy a felhasználók figyelmesek legyenek a fiókjuk biztonságára, és rendszeresen ellenőrizzék a bejelentkezéseket és az eszközök streaming előzményeit. Emellett erős jelszavakat kell használni, és rendszeresen frissíteni kell az eszközöket és a víruskereső programokat.

A Netflixnek is fontos, hogy folyamatosan fejlessze a biztonsági intézkedéseit, és megakadályozza a fiókok feltörését és a személyes adatok lopását. A felhasználók és a társaság egyaránt felelősek a biztonság fenntartásáért, és együtt kell dolgozniuk a probléma megoldásáért.